Las entidades bancarias continúan siendo la joya de la corona para los ciberdelincuentes a la hora de distribuir mensajes spam. En esta ocasión la entidad bancaria RBS (Royal Bank os Scotland) ha sido utilizada para distribuir un virus que se encuentra en un archivo ZIP. Se recomienda a los usuarios disponer de software de seguridad actualizado en el equipo para que este sea detectado y eliminado.

Tal y como han detallado desde virus total, el archivo comprimido contiene otro documento que tiene document-128_712.scr como nombre. Al usuario se le hace creer que en el interior del archivo comprimido se encuentra un PDF donde podrá ver información complementaria a la que se detalla en el cuerpo del correo electrónico. El malware, denominado W32/Trojan3.IXD, solo afecta a los usuarios que poseen un sistema operativo Windows en su equipos, desde una versión de XP hasta un Windows 8.

Durante el análisis de la amenaza se ha comprobado que un alto porcentaje de herramientas de seguridad son capaces de detectar la presencia de la amenaza y eliminarla con éxito, por lo tanto se recomienda a los usuarios que mantengan sus herramientas actualizadas y que no se descargue el archivo bajo ningún concepto.

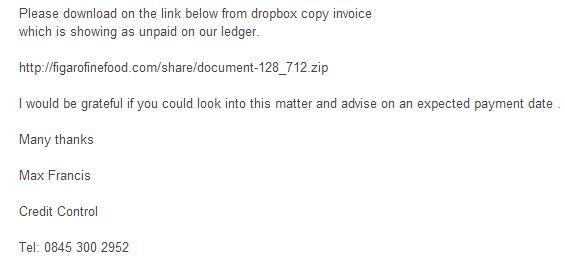

Se hace creer al usuario que existe una deuda pendiente

La dirección desde donde se envía el mensaje es Bankline.Administrator@rbs.co.uk, sin embargo, la dirección que se encuentra por detrás es una del servicio de correo Gmail y que se encuentra localizada en Moscú, por lo tanto, ya tenemos el origen de la estafa. Los archivos del registro pueden ser un peligro y conviene analizarlos.

Si nos fijamos en el cuerpo del correo electrónico, se puede ver cómo al usuario se le hace pensar que tiene una deuda pendiente con la entidad bancaria RBS. Se hace creer al usuario que el archivo se encuentra disponible en Dropbox cuando en realidad este se encuentra en un FTP.

Al final del mensaje se proporciona el nombre de la persona de contacto y un número de teléfono que no lleva al usuario a ningún lado.

Además, se ha podido saber que el malware cuando llega al equipo y se instala intenta establecer comunicación con babyslutsnil.com que corresponde con la IP 199.127.225.232. Expertos en seguridad creen que desde esta dirección el malware recibirá actualizaciones y es presumiblemente donde se envíe la información recopilada del equipo del usuario.

Os recomendamos visitar el tutorial de Wget para descargar cualquier archivo o web en servidores Linux vía SSH.