Piratas informáticos convierten servidores MySQL en bots para realizar ataques DDoS

Los piratas informáticos cada vez utilizan herramientas maliciosas más complejas para tomar el control de los diferentes equipos conectados a la red. Según la finalidad de los piratas informáticos, estos ataques pueden estar enfocados hacia los usuarios (por ejemplo, para robo de datos o infección de malware) o hacia proveedores de servicios o servidores conectados a Internet que, por lo general, tienen un mayor ancho de banda que un equipo de un usuario convencional y son mucho más prácticos para diferentes fines, por ejemplo, realizar ataques DDoS.

Según un grupo de investigadores, un pirata informático aún sin identificar ha estado utilizando el troyano, llamado Chikdos, para comprometer la seguridad de servidores MySQL a lo largo de todo el mundo, tomar el control de ellos y utilizarlos para realizar ataques distribuidos de denegación de servicio contra diferentes servidores conectados a Internet. Descubre cómo puedes detectar bots en redes sociales.

Este troyano no es nuevo, es más, las primeras infecciones se detectaron en 2013 como un troyano desarrollado para Windows y Linux con el que tomar el control del ordenador de las víctimas de forma remota y utilizarlos para realizar ataques DDoS. En esta ocasión, el troyano utilizado en este ataque contra los servidores MySQL es, a grandes rasgos, una versión modificada del original, aunque modificado para tomar el control de estos servidores.

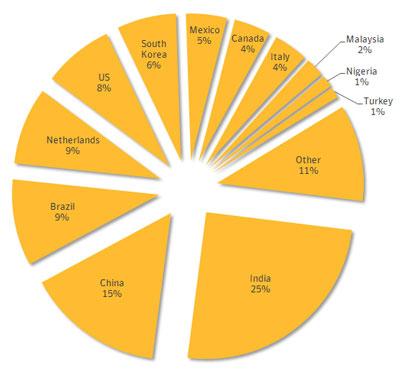

Los países más afectados por este troyano han sido India, China y Brasil, aunque se han confirmado casos de infección en servidores MySQL repartidos por todo el mundo. Este tipo de servidores ha llamado la atención de los piratas informáticos dado que cuentan con un gran ancho de banda para realizar los ataques que, por lo general, es muy superior al que puede tener un usuario convencional.

SQL Injection, la técnica utilizada para controlar servidores MySQL

El grupo de piratas informáticos responsable de estos ataques, aún sin identificar, ha enviado un fichero UDF al servidor como si se tratase de una extensión más para la plataforma pero que en realidad, una vez instalada, cargaba un «downloader» desde donde se descargaba e instalaba el troyano en el servidor. La forma de acceder a los servidores se desconoce, aunque lo más probable es que haya sido mediante ataques de fuerza bruta o, más probablemente, a través de ataques SQL Injection. En algunos casos, el troyano también habilitaba una cuenta de usuario secundaria para tomar el control de los servidores. Puedes ver cómo funcionan los ataques de inyección de comandos.

Los piratas informáticos han utilizado esto servidores para realizar, principalmente, dos ataques informáticos. El primero de ellos contra una dirección IP de China y el segundo contra un hosting de Estados Unidos, lo que hace pensar que los piratas informáticos pertenezcan a uno de estos dos países.

Los investigadores de seguridad de Symantec, empresa que ha detectado y analizado el troyano, ha facilitado el hash del mismo para que los administradores de los servidores MySQL de todo el mundo puedan comprobar que no han sido comprometidos o, de serlo, eliminar la amenaza lo antes posible. Como medidas de seguridad adicionales recomiendan no ejecutar nunca los servidores MySQL con permisos de administrador, comprobar que no existen extensiones ni cuenta de usuario no habilitadas manualmente y, sobre todo, instalar los últimos parches de seguridad del software para cerrar posibles brechas en la seguridad.

¿Crees que los administradores de todo tipo de servidores deberían monitorizar periódicamente la seguridad de estos para evitar este tipo de incidentes?

Quizá te interese: