Un grupo de investigadores de seguridad han identificado una nueva familia de rootkits que afecta a sistemas operativos basados en Linux, su nombre es Umbreon, y lo más peligroso es que puede funcionar en modo de usuario sin necesidad permisos de superusuario para ejecutarse.

Umbreon: El rookit que se ejecuta en modo usuario

Este nuevo rootkit ha estado en desarrollo desde principios del año 2015, y es ahora cuando ha comenzado su venta en el mercado negro, por lo que el número de infecciones aumenta día tras día. Este rootkit afecta a los sistemas Linux que tienen arquitecturas x86, x86-64 y ARM, por lo que también están en riesgo una gran cantidad de switches y routers con arquitectura ARM y sistema base Linux. Algunos dispositivos muy populares con arquitectura ARM son por ejemplo routers domésticos de última generación, e incluso las populares Raspberry Pi y otros mini ordenadores de desarrollo. Muchos dispositivos del Internet de las Cosas también usan ARM, por lo que este rootkit podría hacer que el dispositivo se convierta en una botnet.

Según los investigadores de malware de la firma de seguridad Trend Micro, Umbreon es un rootkit de anillo 3, esto significa que su ejecución es realizada por cualquier usuario en modo de usuario, y no tiene privilegios de Kernel (anillo 0), ni tampoco Hypervisor (anillo -1). Sin embargo, Umbreon es persistente, y además está totalmente oculto para que los administradores no lo detecten fácilmente. Lo más peligroso de este rootkit es que puede abrir una puerta trasera y usar un servidor Command and Control para que los atacantes se hagan con el control del equipo y espiar la máquina infectada.

Secuestra las llamadas a libc del sistema operativo

Un detalle muy importante de Umbreon es que secuestra las funciones de librería C estándar (libc) sin instalar nada en el Kernel. Esta librería proporciona funciones de llamadas al sistema para que otros programas puedan realizar operaciones importantes como leer o escribir archivos, crear nuevos procesos e incluso enviar información. Este rootkit se sitúa en el medio de la comunicación como si realizara un ataque Man in the Middle por lo que puede alterar estas llamadas al sistema.

Instalación de Umbreon: Crea su propio usuario en el sistema

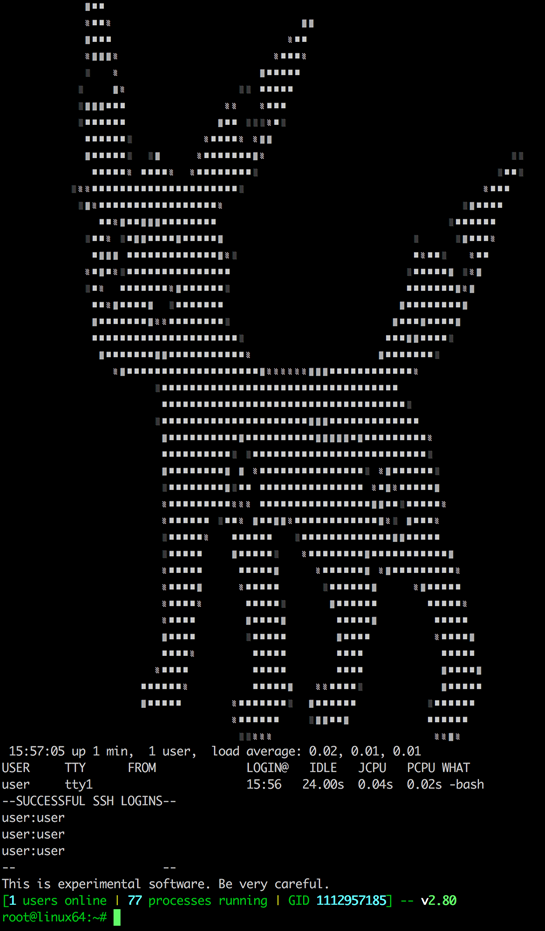

Cuando nos infecta este rootkit, lo primero que hace es crear un usuario en el sistema operativo que el atacante usa como backdoor. Esta cuenta de usuario puede iniciar sesión a través de la PAM, por lo que podrían acceder remotamente por servicios como SSH. El rootkit se oculta muy bien, por lo que si intentamos leer los archivos passwd no nos aparecerá nada, esto es porque Umbreon captura la orden de mostrar el archivo ya que se llama a funciones de libc.

Os recomendamos acceder a la investigación de Trend Micro sobre este rootkit Umbreon, encontraréis un completo análisis del malware, incluyendo cómo detectarlo y también cómo eliminarlo.