Si eres usuarios de un equipo de la empresa Fortinet a nivel empresarial, seguramente conozcas este software. Expertos en seguridad han detectado un problema de seguridad que afecta a la versión de FortiClient disponible para equipos Windows que permite llevar a cabo una escalada de privilegios. Esto permite llevar a cabo comandos sin la autorización del usuario. Podéis visitar qué es una escalada de privilegios en nuestro tutorial.

La vulnerabilidad detectada se puede explotar tanto de forma local como remota a través de utilidades de Escritorio Remoto. Expertos en seguridad han realizado el análisis del fallo de seguridad que consideran de importancia media-alta, indicando que no es necesaria una configuración concreta para que la vulnerabilidad se pueda explotar de forma satisfactoria. Solo se necesita un certificado no válido en el extremo del usuario. Indican que también se puede explotar este fallo a través de un ataque Man-in-the-Middle y la utilización de un certificado no válido en este ataque.

El resultado: una escalada de privilegios que permite la ejecución de cualquier comando o la posibilidad de esquivar la pantalla de bloqueo del sistema afectado.

Versiones de FortiClient afectadas

Ya hemos indicado que solo los equipos con sistema operativo Windows están afectados- Sin embargo, conviene concretar cuál o cuáles son las versiones afectadas. Tras realizar un análisis exhaustivo, los expertos en seguridad y los responsables de desarrollo de software han indicado que las versiones 5.6.0 y 5.4.3 y anteriores están afectadas por esta vulnerabilidad. Tal y como se puede observar, el abanico es bastante grande.

Es cierto que en lo que se refiere a versiones Windows no se ha concretado demasiado. Pero nos atrevemos a decir que, en todas las versiones en las que se puede instalar FortClient es posible llevar a cabo la explotación de esta vulnerabilidad.

Versiones que solucionan el problema

Para poner punto y final a este problema la mejor forma es llevar a cabo la actualización del software. Para ser más exactos, es necesario actualizar a las versiones 5.4.4 y 5.6.1. Con esta acción, el problema quedaría totalmente solucionado.

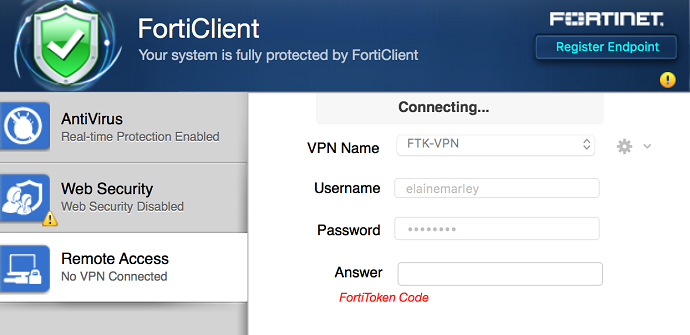

Otra forma de mitigar los efectos de esta vulnerabilidad es marcar a la hora de configurar una nueva conexión la opción «No aceptar certificados no válidos». De esta forma, imposibilitaremos la realización de ataques MitM. Al usar VPN podemos encontrarnos con problemas como el 806 que impide la conexión.

El problema de la pantalla de inicio

A lo anteriormente mencionado, hay que decir que, una función activada por defecto y que permite realizar la conexión incluso con la pantalla de bloqueo del sistema operativo desplegada, permite saltarse esta, permitiendo la utilización de la VPN para llevar a cabo el ataque incluso con el equipo bloqueado. Teniendo en cuenta que el software de Fortinet se ejecuta utilizando los máximos privilegios del sistema, el control sobre este sería total.

Por suerte para los usuarios, desde la empresa especializada en seguridad de redes e Internet ya han publicado las correspondientes versiones para poner punto y final al problema. Ahora solo falta que el usuario cumpla su parte y realice la actualización del software.