SpyFone, una compañía de spyware, ha filtrado teras de selfies, mensajes y posiciones GPS de miles de usuarios

SpyFone es una compañía responsable de la creación de software espía, Spyware, para móviles, software que argumentaban, entre otras cosas, como sistemas de monitorización para menores. La información que controla esta compañía es crítica, ya que guarda fotos tomadas desde los dispositivos de forma remota, mensajes intercambiados y posiciones GPS de todos los dispositivos controladores, por lo que se supone que la seguridad con la que debía estar protegida sería crítica. Por desgracia, no ha sido así.

Hace algunas horas se daba a conocer una filtración masiva de datos desde los servidores de SpyFone, servidores alojados en Amazon S3, servidores que, como han demostrado los investigadores de seguridad, no estaban correctamente protegidos. Además de no estar correctamente protegido el servidor como tal, todos los datos guardados en este servidor estaban sin ningún tipo de cifrado, permitiendo así a cualquiera que se topase con ese servidor acceder libremente a varios teras de fotos y selfies de menores, mensajes intercambiados, un historial completo de ubicaciones, webs visitadas e incluso más de 44.000 direcciones de correo únicas.

Have I Been Pwned@haveibeenpwnedNew breach: Spyware company SpyFone left terabytes of data collected from unsuspecting targets exposed including photos, audio recordings, text messages and browsing history. 44% were already in @haveibeenpwned. Read more: https://t.co/I62riWoPz324 de mayo, 2024 • 06:33

193

28

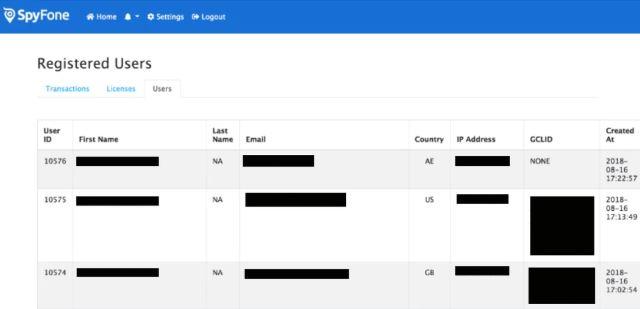

No solo el servidor de los datos quedó expuesto. Tal como aseguran los investigadores de seguridad, todo el servidor backend tampoco tenía ninguna seguridad, por lo que cualquiera podría haberse conectado a él, crear una cuenta de administrador y apropiarse por completo de la API y de toda la infraestructura.

Los responsables de SpyFone aseguran que este fallo ha expuesto los datos de unos 2200 usuarios de su plataforma, aunque de momento no se puede confirmar si los datos han sido descargados por otros usuarios o el investigador ha sido el primero en toparse con este problema y los datos, aunque se han visto expuestos, al menos no han caído en malas manos.

Todo lo que está en la nube puede quedar expuesto, pero al menos debemos protegerlo, no como SpyFone

Cada vez más servicios están dando el salto a la nube. Esto aporta muchas ventajas a nivel de empresa, como escalabilidad y reducción de gastos e inversión en hardware y mantenimiento, pero también implica muchos problemas, especialmente en lo relacionado con la seguridad. Todo lo que está conectado a Internet tiene el riesgo de caer en manos de piratas informáticos, y evitarlo es responsabilidad de los administradores, configurando correctamente la seguridad. Puedes ver qué ocurre con el error 30 al navegar.

Los servidores de Amazon Web Services se caracterizan por muchas cosas, y una de ellas es por la facilidad para configurar los permisos. Mientras que otras plataformas pueden tener una gran cantidad de opciones diferentes, en el caso de Amazon solo tenemos dos, y no dejan lugar a duda:

- AllUsers: permite a cualquier usuario acceder a los datos del servidor.

- AuthenticatedUsers : solo los usuarios con cuentas privilegiadas de AWS pueden acceder.

Ahora habrá que ver si efectivamente nadie ha conseguido acceder sin permiso a estos datos o un análisis en profundidad demuestra que, por desgracia, alguien se adelantó al investigador de seguridad. También habrá que ver si la compañía aprende y esta vez protege adecuadamente sus servidores.

¿Qué opinas de este grave fallo de seguridad que ha expuesto teras de datos?