Si tienes un NAS de D-Link deja de usarlo ya, descubren una vulnerabilidad que no arreglarán

Hace años el fabricante D-Link lanzó al mercado varios modelos de servidores NAS, con funciones para compartir archivos en red local, gestor de descargas P2P e incluso la posibilidad de realizar copias de seguridad de tus archivos o equipos. Los modelos que lanzó en su día fueron los D-Link DNS-320L, DNS-325, DNS-327L y DNS-340L, los cuales ya son EOL (End of Life), es decir, ya no recibirán más actualizaciones de firmware para solucionar fallos o incorporar nuevas funciones. Ahora se ha descubierto una vulnerabilidad grave en estos NAS, y el fabricante no solucionará este fallo de seguridad. ¿Quieres conocer todos los detalles sobre esta nueva vulnerabilidad?

Este fallo de seguridad que involucra a los servidores NAS del fabricante D-Link ha sido catalogada como grave, el identificador que se le ha asignado es CVE-2024-3273, y no tiene solución porque desde hace años estos equipos están en el fin de su vida útil, por lo que no recibiremos un parche solucionando el problema.

En qué consiste esta vulnerabilidad

Esta vulnerabilidad que se ha detectado afecta a la uri nas_sharing.cgi del firmware, de hecho, es vulnerable debido a dos problemas principales:

- Puerta trasera debido a credenciales que están en el propio firmware: esta vulnerabilidad no es demasiado habitual, pero sí se han dado casos en los que ha sucedido. Esto ocurre porque el fabricante a la hora de compilar el firmware, también introduce credenciales de acceso dentro del firmware. Siguiendo las buenas prácticas de programación y seguridad, nunca se deberían introducir credenciales «hardcodeadas» en los firmwares, porque si se descubren, automáticamente se podría tener acceso como root. Esto supone que se podría tener acceso no autorizado sin la autenticación adecuada.

- Vulnerabilidad de inyección de comandos: este fallo de seguridad permite inyectar cualquier comando como si estuviéramos conectados vía Telnet o SSH, esto se produce a través de un parámetro del sistema.

La explotación de estas vulnerabilidades conduce a la ejecución de cualquier comando arbitrario en los servidores NAS, proporcionando a los atacantes acceso potencial a información confidencial, alteración de la configuración del sistema o simplemente una denegación de servicio para que no se pueda usar hasta que se reinicie.

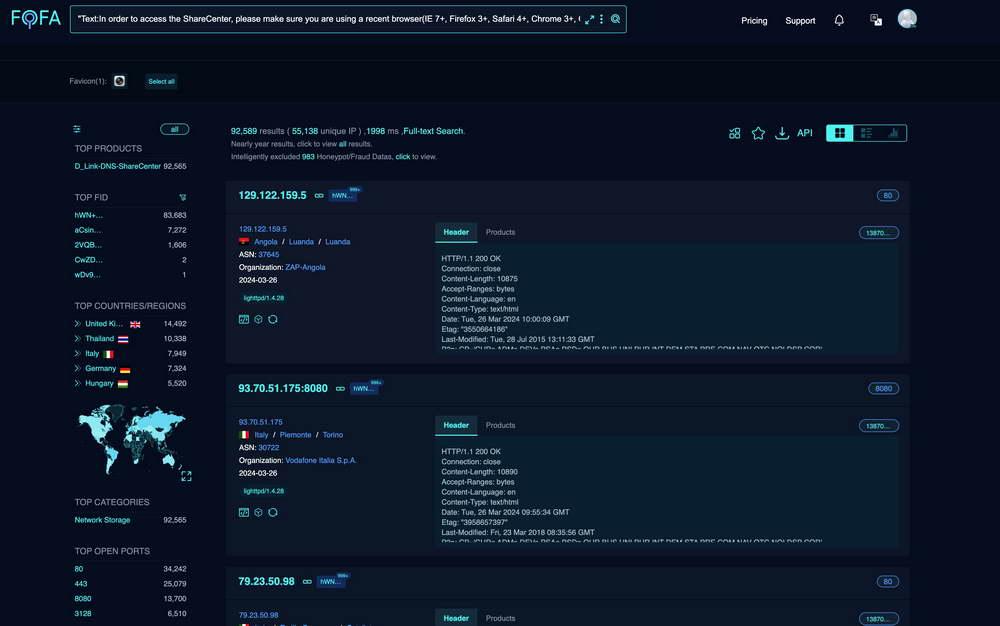

Según algunos buscadores tipo Shodan, hay casi 100.000 servidores NAS en línea que están afectados por esta vulnerabilidad, y que se podrían atacar a través de Internet sin ningún problema. Además, si lo tienes en una red privada sin acceso a Internet, y cualquiera se conecta a dicha red, también podrían explotar esta vulnerabilidad que está catalogada como grave.

Como podéis ver, tenemos más de 92.000 servidores NAS abiertos a lo largo y ancho del mundo, lo que constituye un verdadero riesgo para los usuarios. Los servidores NAS afectados por esta vulnerabilidad que han descubierto son:

- DNS-320L Version 1.11, Version 1.03.0904.2013, Version 1.01.0702.2013

- DNS-325 Version 1.01

- DNS-327L Version 1.09, Version 1.00.0409.2013

- DNS-340L Version 1.08

Os recomendamos acceder al informe completo del investigador de seguridad que ha subido toda la información a GitHub. De hecho, ya existe un exploit capaz de explotar esta vulnerabilidad y tomar el control de los serviodres NAS afectados, puedes verlo aquí:

¿Qué puedo hacer para solucionarlo?

El fallo de seguridad no tiene solución ni lo tendrá, ya que se encuentra EOL (End of Life) y no lanzarán actualizaciones de firmware para corregir estos fallos que se han encontrado. Lo que se recomienda en estos casos es dejar de utilizarlo inmediatamente, antes de que tus datos se vean comprometidos o directamente borrados por un ransomware. Para mitigar este fallo de seguridad, puedes hacer lo siguiente:

- No abrir puertos hacia el servidor NAS, es decir, que no sea accesible a través de Internet. En el caso de que quieras acceder, usa una VPN en tu casa para ello.

- Vigila muy bien qué dispositivos y a quién das acceso a tu red cableada o Wi-Fi, si un usuario malintencionado se conecta a tu red, podría explotar la vulnerabilidad del servidor NAS.

Nuestra recomendación es la misma que la de los investigadores de seguridad y el INCIBE, que debería retirarse y reemplazarse por otro servidor NAS que esté libre de fallos de seguridad. El fabricante D-Link ha publicado en su web de anuncios esta vulnerabilidad, y también recomiendan retirarlo y reemplazarlo lo antes posible.