Hoy en día la mayoría de conexiones a Internet utilizan IPv4, y por tanto, nuestro router hace NAT contra dicha IP pública que nos proporciona el operador. Si necesitamos abrir todos los puertos hacia una dirección IP en concreto, deberemos utilizar la función de DMZ que está incorporada en todos los routers. Hoy en RedesZone os vamos a explicar qué es la DMZ, y cómo podemos activarla a uno de los equipos de la red local doméstica. No obstante, antes de empezar, es necesario saber que abrir la DMZ hacia un equipo que no tenga protección de un firewall, es muy peligroso, porque estaremos reenviando todos los puertos y no tendremos ningún tipo de filtrado.

Normalmente, un usuario doméstico no se preocupa de las diferentes configuraciones y opciones que tiene en su router, el cual se lo ha proporcionado el operador, pero también lo ha podido comprar él mismo para sustituir el del operador que normalmente no funciona correctamente. En caso de que necesitemos montar diferentes servidores en nuestro hogar, tendremos que realizar apertura de puertos individual (port forwarding), o bien abrir la DMZ para hacer un reenvío de todos los puertos a un determinado equipo y que no tenga problemas de acceso desde el exterior.

Para qué sirve la DMZ

La DMZ (Zona desmilitarizada) nos permite abrir todos los puertos hacia una dirección IP privada en concreto. Internamente todos los routers domésticos suelen utilizar un sistema operativo Linux, por lo tanto, el firewall en Linux es iptables o nftables que nos proporcionan la funcionalidad de DMZ, con la finalidad de abrir todos los puertos hacia una IP en concreto.

Aunque, uno de los puntos que no pueden faltar es el mantenimiento de dichos sistemas que estén en DMZ, ya que es imprescindible que cuenten con la última versión para prevenir posibles ataques y vulnerabilidades.

Esto se hace por varios motivos, y es que podemos desde abrir los puertos hacia una consola para no tener problemas con los juegos online, a realizar pruebas de firewall en un equipo hasta cambiar el router que nos proporciona la compañía. A continuación, os explicamos en detalle cuáles son los principales usos de la DMZ.

Juegos online desde PC o consola

Si queremos jugar online desde nuestro ordenador consola y no queremos tener problemas con el NAT moderado de diferentes tipos, entonces lo más recomendable es abrir la DMZ, pero solamente para las consolas, las cuales tienen un sistema operativo propio con un firewall correctamente configurado. Por seguridad, nunca es recomendable abrir la DMZ a un ordenador, a no ser que tengas un firewall muy bien configurado y activado para evitar las posibles intrusiones.

Al abrir la DMZ hacia la consola o PC, automáticamente se abrirán todos los puertos para que no haya problemas de conectividad a los juegos online, podremos activar como servidor de juegos sin tener que abrir manualmente los puertos de los diferentes juegos. Actualmente, cada juego online utiliza unos puertos determinados específicos, los cuales no pueden cambiar y tendremos que abrirlos obligatoriamente en la sección de «Reenvío de puertos» o «Port Forwarding» de nuestro router. Esto hace que para muchos jugadores online, sea una ventaja, ya que les da libertad y teóricamente, una conexión más rápida y directa entre la consola y la red.

Muchos expertos en seguridad indican que dar uso del DMZ del router para jugar online, no supone un problema para la seguridad. Pero esto lo reducen a las consolas más conocidas como Playstation o Xbox. Esto ocurre porque, a diferencia de un PC, cuentan con un sistema operativo cerrado y con muchas limitaciones en cuanto a funciones. Por lo cual las vulnerabilidades que pueden afectar a un PC, no afectan a las consolas. Por lo tanto, sí puede ser una buena opción al tratarse de videoconsolas, pero no si jugamos desde un PC.

Incluso hay casos muy conocidos, donde ciertos videojuegos tenían muchos fallos a la hora del gameplay, pero que desaparecen a la hora de activar el DMZ para la consola. Como curiosidad añadida, esto era más frecuente en juegos donde los diferentes jugadores tenían un trato muy cercano, como puede ser un mapa de menor tamaño o una pista con varios coches. Siendo menos problemático en otros mas abiertos y sin tanta interacción.

Pruebas de firewall o VPN en un PC

Si quieres probar el cortafuegos de tu PC o servidor desde el exterior (Internet), entonces lo más aconsejable es activar la DMZ hacia la dirección IP privada del equipo, con el objetivo de poder comprobar si tenemos algún puerto abierto que debamos proteger. Por supuesto, en el caso de no tener la DMZ activada, por defecto en todos los routers los diferentes puertos se encuentran por defecto cerrados, es decir, no tenemos ninguna regla en la sección de «Reenvío de puertos» o «Port Forwarding» de nuestro router.

Hay protocolos VPN como Ipsec que necesitan la apertura de varios puertos, y aún así, es posible que tengamos problemas de conectividad desde los clientes VPN hasta nuestro servidor VPN por tema de puertos abiertos. Si tienes este problema, nuestra recomendación es activar la DMZ hacia nuestra IP privada con el objetivo de descartar problemas de puertos, y una vez que todo esté bien configurado en la VPN, entonces proceder con el cierre de la DMZ por seguridad, y abrir solamente los puertos que de verdad vamos a necesitar.

Monitoreo y análisis de tráfico

Uno de los usos más interesantes a nivel de seguridad es el monitoreo del tráfico de datos que hay en tu red. Esto te dará una visión más detallada en tiempo real de las comunicaciones que entran y salen de tu red. Algo muy importante a la hora de detectar posibles amenazas lo antes posible para proteger tu red con una mejor respuesta.

Para hacer un monitoreo en la DMZ, se utilizan herramientas especializadas que capturan y analizan los paquetes de datos en tiempo real. Estos analizadores de protocolo, también llamados snifters, examinan cada paquete que cruza la DMZ, desglosando la información que tiene como la dirección de origen y destino, el tipo de protocolo que utiliza y el contenido del paquete. El desglose nos da una información muy detallada del tráfico de datos y permite detectar patrones inusuales o incluso comportamientos sospechosos de ser una amenaza para el sistema.

Además, las aplicaciones de monitoreo, a menudo tienen también funciones de registro y almacenamiento de datos. Este almacenamiento nos permite poder analizar el tráfico de manera más detallada sin necesidad de hacerlo en tiempo real. Algo muy interesante si quieres investigar errores pasados y subsanarlos para que no vuelvan a ocurrir en el futuro.

Debes tener en cuenta que, los análisis de tráfico en la DMZ no son solo capturas de datos brutos, si no que realiza un análisis detallado e interpreta patrones para identificar anomalías. Las aplicaciones más avanzadas utilizan algoritmos e inteligencia artificial para saber diferenciar entre patrones normales y actividades sospechosas. Todo esto, se refleja en pantalla mediante interfaces gráficas intuitivas que permiten obtener la información de manera más rápida y entendible. Algo muy importante a la hora de analizar datos en tiempo real para dar una respuesta inmediata ante una amenaza.

Por otro lado, hay que tener en cuenta que la DMZ suele recibir bastantes ataques, por lo que siempre es recomendable usar distintas herramientas de monitorización y detección con tal de prevenirlos. Por esto mismo, hay que hacer uso de diferentes sistemas de detección de intrusos o IDS, además de IPS.

A nivel empresarial

Otro de los usos que se puede sacar partidos de las DMZ se da a nivel empresarial. Hay que tener en cuenta que, por ejemplo, para que una página web pueda ser accesible por parte de los clientes a través de Internet, lo cierto es que se debe dar acceso a su servidor web. Por ello, los servidores públicos están en una red independiente, la cual está aislada. Pues bien, una red DMZ lo que consigue es dar un filtro entre dicha red de la empresa e Internet.

Por tanto, actúa como un cortafuegos, es decir, se filtra el tráfico entre la LAN y la DMZ, por lo que también sirve para proteger los propios servidores en sí. Así se consigue, por ejemplo, que al navegar por Internet solo se pueda tener acceso a un servicio en sí, como pueda ser la página web de la empresa.

En cualquier caso, se consigue añadir una capa extra de protección a las redes internas. Y todo porque con ese filtro en cuestión, permite restringir el acceso a información reservar, recursos de la empresa y también a los servidores. Además de que también sirve para proteger a las empresas de sufrir posibles ataques de suplantación de identidad, algo que es cada más frecuente.

Poner tu propio router y no tener doble NAT

En el caso de disponer una conexión de fibra óptica, muchas veces estos router vienen tan limitados o cortos en recursos, que con el paso de los días o dependiendo el uso que hagamos, se bloquean o no nos proporcionan la cobertura y velocidad Wi-Fi adecuadas. En estos casos, muchos usuarios se decantan por cambiar el router directamente por uno comprado por ellos con mejores recursos internos, mejor software y tener libertad a la hora de configurarlo.

El principal problema es que muchas veces viene tan limitado por software, directamente la compañía no nos facilita los códigos de la ONT para poder configurar un router nuevo con ONT externa o integrada, o el router del operador no nos permite configurar el modo «bridge» para que el router que nosotros conectemos sea quien tenga la IP pública. Por este motivo, la única solución que nos queda es conectar a ese router otro router, asignarle una IP fija y abrir la DMZ a ese router. Esto se realiza porque tendremos doble NAT, y en el caso de que queramos abrir un puerto a un determinado equipo, tendremos que abrir un puerto en el router principal «apuntando» al segundo router, y posteriormente en este segundo router «apuntando» a la dirección IP privada del PC en cuestión. Gracias a la DMZ del router principal, solamente tendremos que abrir los puertos en este segundo router.

Una vez que ya conocemos los principales motivos y usos para utilizar la DMZ, os vamos a poner un ejemplo de cómo abrirla en un router doméstico.

Cómo abrir la DMZ en un router

Lo primero que tenemos que tener claro es saber qué modelo de router nos ha proporcionado nuestro ISP, o qué modelo de router tenemos en nuestro hogar. Normalmente dando la vuelta al router, veremos una etiqueta que pone los datos de acceso al router como dirección IP para entrar en su administración, usuario y contraseña de acceso. En caso de no tener esta información, deberás averiguar la puerta de enlace predeterminada y acceder con las típicas credenciales «admin/admin» o similares.

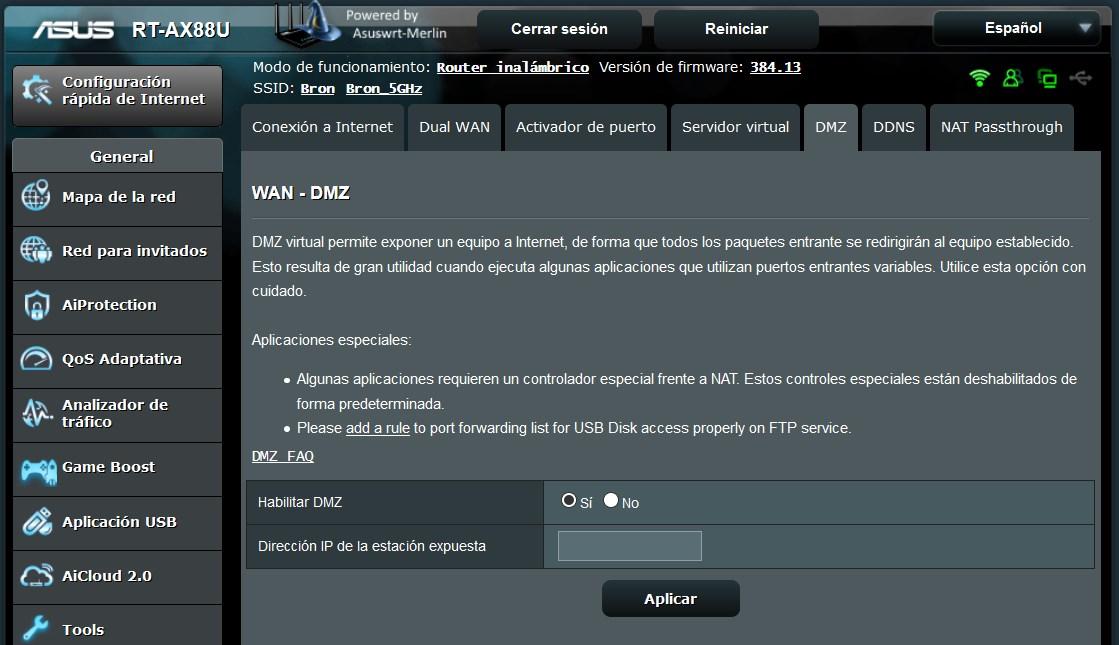

Una vez has averiguado los datos de acceso, es tan sencillo como acceder a tu navegador e introducir los datos de acceso que tienes debajo del router, o has averiguado gracias a algún otro usuario que hizo una guía. Una vez dentro de la configuración del router, deberás buscar un apartado que por norma general se encuentra en la zona de «configuración avanzada de los puertos«, si no lo encuentras te aconsejamos que busques alguna guía de tu router. Una vez ahí es tan sencillo como activar la casilla de DMZ, introducir la IP para la que queremos que el tráfico pase directamente con todos los puertos abiertos y darle a aplicar.

Cabe destacar, que la IP del dispositivo que queremos configurar en DMZ, debe ser fija. Recuerda que, si tienes activado el servidor DHCP en tu router y tienes en los PC la obtención de las IP de forma automática, las direcciones IP locales de los dispositivos van a ir cambiando. Esto es muy importante, porque si ponemos una IP en el menú de DMZ, estaremos abriendo todos los puertos a una IP que a lo mejor no es la que nos interesa. Para solucionar este problema, tenemos dos opciones:

- Poner una dirección IP fija en el PC de manera manual, a través del sistema operativo que utilice. La dirección IP que ponga es necesario que esté fuera del rango del servidor DHCP, para que no origine un conflicto de direcciones IP, por si el servidor asigna a un dispositivo con IP automática esta misma dirección IP.

- Configurar el Static DHCP del router. Tenemos que poner la dirección MAC del dispositivo en cuestión, y elegir una dirección IP dentro del rango del servidor DHCP para que siempre se le proporcione esa misma dirección IP.

Una vez que nos hayamos asegurado de que ese PC no va a cambiar su dirección IP, entonces podrás configurar la DMZ poniendo la dirección del dispositivo en cuestión, sin miedo a que este PC pueda cambiar su dirección IP por otra:

Una vez que hayamos activado la DMZ y puesta la IP, simplemente basta con pinchar en «Aplicar» y ya tendremos todos los puertos disponibles.

Ventajas e inconvenientes de abrir puertos usando DMZ

En alguna ocasión seguramente hayas tenido que usar algún programa o un juego online, que necesite de varios puertos TCP o UDP para funcionar correctamente. Sin embargo, no tenemos claro qué puertos necesita específicamente para funcionar bien. Una buena solución para este caso, puede ser abrir puertos usando la DMZ hacia la IP local del equipo donde está funcionando ese programa o juego online.

En cuanto configuramos la DMZ en nuestro router, todos los puertos (excepto los que están específicamente abiertos a otros equipos) se abrirán para ese dispositivo en cuestión, con el objetivo de que pueda ser alcanzable a Internet.

Las ventajas de abrir puertos usando DMZ son:

- Con una configuración sencilla estaremos abriendo todos los puertos. Solamente necesitamos poner la dirección IP local privada del dispositivo en cuestión.

- No tenemos que rellenar ningún tipo de puerto TCP o UDP para abrir.

- Simplemente tenemos que poner la IP local privada del dispositivo en cuestión, y automáticamente abriremos todos los puertos.

Sin embargo, si usas la DMZ para abrir puertos, debes tener en cuenta algunas consideraciones de seguridad bastante importantes:

- Estamos abriendo todos los puertos a un dispositivo, es posible que alguien hackee este dispositivo si no tiene su correspondiente firewall permitiendo o denegando las conexiones.

- Al usar la DMZ, no contamos con la protección del firewall del router ni tampoco sus medidas anti DoS

Nuestra recomendación es que abras los puertos en la NAT en la sección de «Port Forwarding», y solamente uses la DMZ como último recurso, con el objetivo de estar lo más protegidos posible. Por tanto, si quieres abrir puertos usando al DMZ, nuestra recomendación es que lo hagas con mucha precaución, de hecho, lo que puedes hacer es abrir la DMZ solamente cuando vayas a utilizar ese programa o juego online, y que no esté abierta permanentemente, con el objetivo de tener la mejor seguridad posible.

Cuando no utilizar DMZ

La función DMZ (Demilitarized Zone) en un router es utilizada para permitir el acceso directo desde Internet a un dispositivo específico de la red local. Sin embargo, existen situaciones en las que no es recomendable utilizar la configuración DMZ debido a posibles riesgos de seguridad y vulnerabilidades.

- Dispositivos vulnerables: Si el dispositivo que deseas exponer a Internet a través de la configuración DMZ tiene fallas de seguridad conocidas o no se actualiza regularmente con parches de seguridad, su exposición directa a Internet puede aumentar el riesgo de ataques maliciosos. Es importante tener en cuenta la seguridad de los dispositivos antes de configurar DMZ.

- Falta de control de tráfico: Al utilizar DMZ, estás permitiendo que todo el tráfico de Internet llegue directamente al dispositivo designado. Esto significa que no hay una protección activa, como un firewall, para filtrar y controlar el tráfico entrante. Como resultado, los ataques cibernéticos y las amenazas maliciosas tienen más probabilidades de afectar directamente al dispositivo en la DMZ.

- Escasa segmentación de red: Si tu red local no está adecuadamente segmentada en subredes, colocar un dispositivo en DMZ podría permitir que los atacantes accedan a otros dispositivos de tu red. Esto se debe a que un dispositivo comprometido en la DMZ puede actuar como puerta de entrada a la red local, poniendo en riesgo la seguridad de otros dispositivos y datos sensibles.

- Configuración incorrecta: La configuración de DMZ debe realizarse de manera precisa y cuidadosa. Si se comete un error durante la configuración, es posible que expongas involuntariamente dispositivos y datos a amenazas externas. Por lo tanto, si no estás familiarizado con la configuración de DMZ o no tienes experiencia en la administración de redes, es recomendable evitar su uso para evitar posibles errores de configuración.

- Alternativas más seguras: En lugar de utilizar DMZ, existen otras alternativas más seguras para permitir el acceso remoto a dispositivos de tu red, como el uso de VPN. Una VPN establece una conexión segura entre tu dispositivo remoto y la red local, lo que proporciona una capa adicional de seguridad y encriptación de datos.

¿La DMZ abre realmente todos los puertos?

Tenéis que tener una cosa clara, y es que si habíais activado algún puerto para una IP concreta en el port-forwarding (normalmente se llama así en los routers), esa configuración prevalece por encima de la DMZ, es decir, los puertos que hayamos abiertos específicamente tiene prioridad sobre los que no están abiertos específicamente, por lo que el tráfico de estos puertos en concreto no se desviará a la DMZ. Internamente la mayoría de routers incorporan un sistema operativo basado en Linux, y estos utilizan el firewall iptables, quien se encarga también de hacer NAT. Si nosotros hemos abierto puertos anteriormente, la regla de la DMZ se colocará justo al final de la cadena.

En los últimos años, los fabricantes simplificaron mucho la configuración de sus dispositivos, siendo mucho más sencillo configurar equipos en DMZ. Pero esto no quita de que tengamos que realizar estas configuraciones con cautela.

Nuestro consejo es que, si estáis pensando activar la DMZ y no sabéis donde se encuentra el menú, busquéis alguna guía concreta de vuestro router donde os podrán ayudar más específicamente a llegar a esta funcionalidad tan interesante. Es muy necesario que si abrís la DMZ a un determinado equipo, tenga un firewall bien configurado para filtrar todo el tráfico entrante, ya que estaremos abriendo todos los puertos (menos los que tenemos específicamente abiertos en el router), por lo que podríamos ser vulnerables a escaneos de puertos y explotación de diferentes vulnerabilidades si nuestro software no lo tenemos actualizado.

¿Hay alguna alternativa?

Lo cierto es que, en este ámbito de los DMZ, tenemos algunas alternativas que puede hacer funciones iguales o similares. Pero cabe recalcar, que en estos casos pueden perderse algunas aplicaciones. Como podría llegar a ser en algún caso, con los videojuegos online. Estas opciones, casi siempre requiere de un grado de administración mayor que lo que venimos viendo con el DMZ convencional, por lo cual puede incluso conllevar gastos económicos. Estas son:

- Firewall en el servidor: Si disponemos de un solo servidor, tenemos la posibilidad de instalar un firewall que tenga un control de las comunicaciones que van dirigidas a la red loca.

- Firewall de tres patas: El equipo que tiene instalado el firewall, contiene tres tarjetas de red. En cada una cuenta con una interfaz que representa las patas de un firewall donde se asigna una zona privada. Se compone de la zona privada, la zona DMZ y la zona de Internet.

- Múltiples firewalls: Este caso puede ser más costoso a nivel económico y administrativo. Se requiere de un firewall para la zona privada y otro totalmente diferente para la zona DMZ. A pesar de los costes, es mucho más segura, ya que para poder penetrar, es necesario romper dos firewalls.

- Firewall para diferentes zonas IP: Con esta configuración, el firewall tiene un tratamiento completamente diferente para cada zona. Su configuración se realiza basado en las direcciones IP de los equipos que se quieren proteger.

En todos estos casos, la seguridad es considerablemente mayor de lo que tenemos por defecto. Esto es porque se añaden capas de seguridad, antes de que un posible ataque pueda llegar a la zona privada de la red. Si a esto, le añadimos firewalls de diferentes fabricantes, un mismo ataque tendría que estar compuesto por varios ataques para poder penetrar por completo en la red. Además de que existe la opción de colocar dos cortafuegos para hacer frente a ataques de la DMZ. Lo cual en muchos casos ya se consideraría prácticamente inviable para un gran porcentaje de ataques.