Cloudflare ha anunciado que ha concluido el desarrollo de un escáner de vulnerabilidades de red muy avanzado, llamado Flan Scan, y con el que todos nosotros podremos realizar escaneos de red para comprobar la seguridad de nuestros sistemas. Flan Scan está basado en el popular Nmap, permitiendo que ahora sea mucho más fácil su utilización. ¿Quieres conocer cómo es este nuevo buscador de vulnerabilidades Flan Scan de Cloudflare? Os recomendamos visitar nuestra recopilación de mejores escáner de vulnerabilidades.

Flan Scan fue desarrollado después de que Cloudflare intentara usar varios escáneres de red para su red interna y estos fallaran. Antes de desarrollar Cloudflare Flan Scan, pagaban a un proveedor de seguridad, y, se dieron cuenta que los costes eran muy elevados y la mitad de las funciones no les servían para nada. Entonces, tomaron la decisión de prescindir de su proveedor de seguridad y empezar a utilizar un escáner de red de código abierto, el popular Nmap, para controlar sus más de 190 centros de datos.

Entonces sucedió que tenían que realizar un análisis internet de seguridad y vieron que ningún escáner de red de código abierto cumplía sus exigencias, por ello, decidieron desarrollar un escáner que funcionara para la configuración y necesidades de Cloudflare. Para diseñar Flan Scan, Cloudflare trabajó estrechamente con sus auditores para entender qué requisitos necesitaban que tuviera su nueva herramienta Flan Scan.

Algunos de los requisitos necesarios para Cloudflare, era que pudiera detectar con precisión los servicios de la red de Cloudflare y, además, que buscara esos servicios en una base de datos CVE para encontrar vulnerabilidades para sus servicios. Otro requisito importante es que tenía que ser fácil de implementar en toda la red de Cloudflare.

Después de analizar las diferentes opciones que tenían disponible decidieron elegir a Nmap como escáner base, porque según Cloudflare, a diferencia de otros escáneres de red que sacrifican la precisión por la velocidad, Nmap prioriza los servicios de detección, reduciendo así los falsos positivos. También Cloudflare destaca Nmap Scripting Engine (NSE), que permite ejecutar scripts contra los resultados del escaneo. Descubrieron, además, que el script «vulners», disponible en NSE, mapeó los servicios detectados a CVE relevantes de una base de datos, que es exactamente lo que necesitaba Cloudflare.

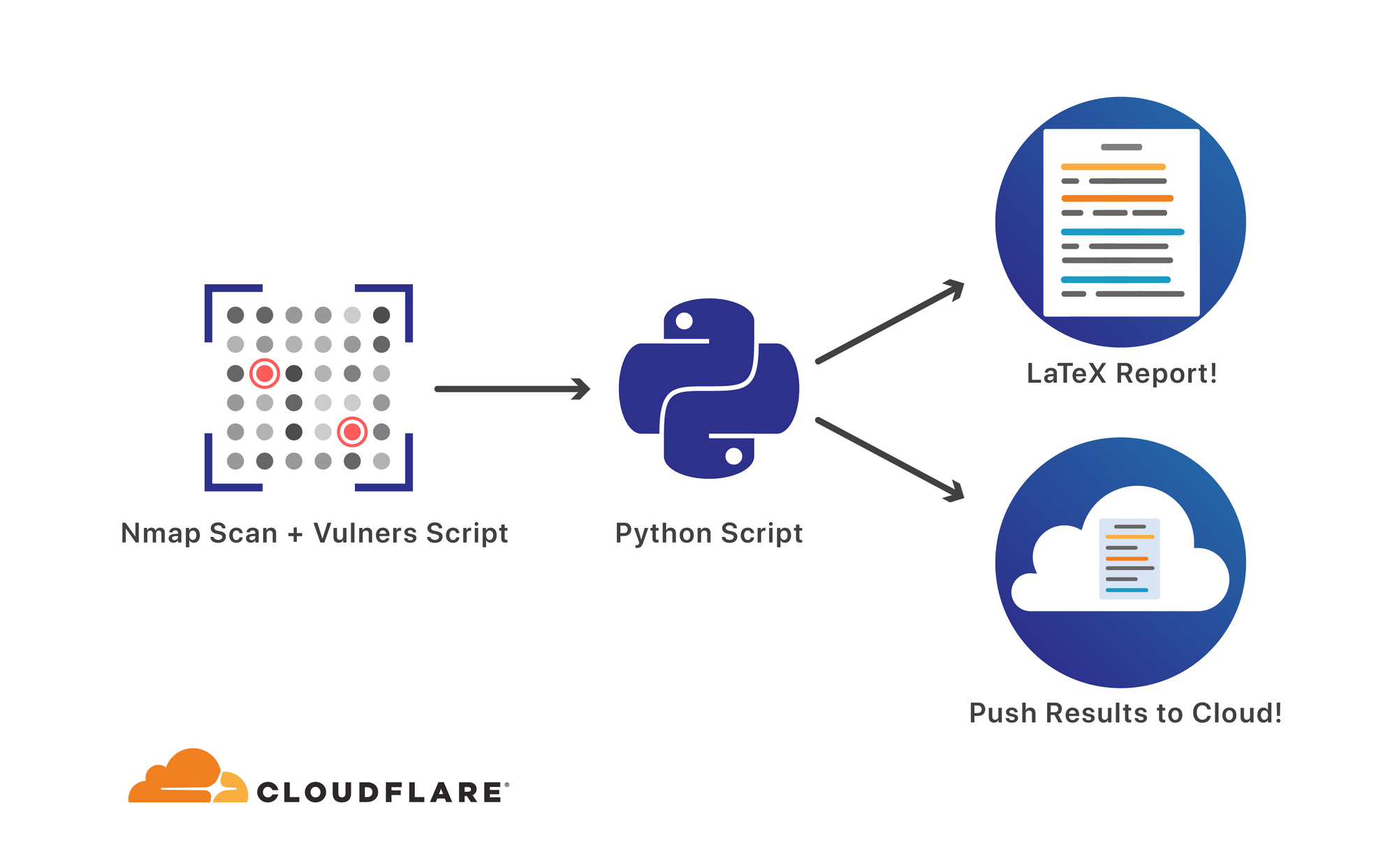

El siguiente paso al que tuvo que enfrentarse Clouflare fue hacer que el escáner fuera fácil de implementar, y, al mismo tiempo, que sus resultados fueran procesables. Es por ello, por lo que implementaron las siguientes características:

- Implementación y configuración fácil: Para conseguirlo decidieron ejecutar Flan Scan dentro de un contenedor Docker.

- Resultados en la nube: Flan Scan tiene soporte para enviar resultados a Google Cloud Storage Bucket o S3 bucket.

- Informes procesables: Flan Scan genera informes procesables a partir de la salida de Nmap para que pueda identificar rápidamente los servicios vulnerables en su red, las CVE aplicables y las direcciones IP y los puertos donde se encontraron estos servicios.

¿Cómo ha mejorado Flan Scan la seguridad de la red de Cloudflare?

Los resultados de Flan Scan revelaron que los nodos FreeIPA utilizados por Clouflare, para administrar usuarios y hosts de Linux, ejecutaban una versión desactualizada de Apache con varias vulnerabilidades de gravedad media. Como resultado a este fallo, se realizó una actualización. Recientemente Cloudflare ha implementado «osquery» en toda su red para realizar un seguimiento de vulnerabilidades basado en host y complementándolo con los escaneos de red de Flan Scan.

Gracias a estos dos rastreadores de vulnerabilidades, crearon una herramienta para administrar el creciente número de fuentes de vulnerabilidad. La nueva herramienta desarrollada a partir de los datos de «osquery» y Flan Scan envía alertas sobre nuevas vulnerabilidades, filtra los falsos positivos y rastrea las vulnerabilidades solucionadas.

¿Cómo funciona Flan Scan?

Para poder usar Flan Scan, lo primero que se tiene que hacer es ejecutar un escaneo Nmap con detección de servicio. El escaneo Nmap predeterminado de Flan Scan ejecuta los siguientes escaneos:

- Exploración de ping ICMP: Nmap determina cuáles de las direcciones IP dadas están activas.

- Escaneo SYN: Nmap escanea los 1000 puertos más comunes de las direcciones IP que respondieron al ping ICMP. Nmap, además, marca los puertos como abiertos, cerrados o filtrados.

- Escaneo de detección de servicio: para detectar qué servicios se están ejecutando en los puertos abiertos, Nmap realiza escaneos de protocolo de enlace TCP.

- Otros tipos de escaneo: como el escaneo UDP y las direcciones IPv6 también son posibles con Nmap. Flan Scan permite a los usuarios ejecutar estas y otras características extendidas de Nmap.

Flan Scan agrega la etiqueta de script «vulners» en su comando Nmap predeterminado para incluir en la salida una lista de vulnerabilidades detectadas a los servicios detectados. El script «vulners» funciona al hacer llamadas API a un servicio ejecutado por vulners.com que devuelve cualquier vulnerabilidad conocida para el servicio dado.

En el siguiente paso, Flan Scan usa una script desarrollada en Python para convertir los ficheros XML estructurados de la salida de Nmap en un informe procesable. Los informes del escáner enumeran cada una de las direcciones IP analizadas y muestran las vulnerabilidades detectadas. Los resultados de Flan Scan se estructuran en torno a los servicios. El informe enumera todos los servicios vulnerables con una lista debajo de cada una de las vulnerabilidades relevantes y todas las direcciones IP que ejecutan este servicio.

Toda la tecnología desarrollada por Cloudflare en este Flan Scan, está disponible para todo el mundo. Esto permitirá a los administradores de redes y sistemas, comprobar si hay algún tipo de vulnerabilidad en sus redes, tal y como ha hecho Cloudflare en las suyas. En el proyecto oficial de Flan Scan de GitHub encontraréis toda la información sobre este nuevo escáner de vulnerabilidades basado en el popular Nmap.