Las vulnerabilidades en el software son una de las principales puertas de entrada para los cibercriminales, pero también es un vector de ataque una mala configuración de nuestros servicios, e incluso la exposición de puerto TCP/UDP a Internet sin ningún tipo de filtrado. Los piratas informáticos están buscando constantemente nuevas formas de atacar cualquier ordenador, servidor o red a través de estos fallos de seguridad, por este motivo, los propios ingenieros de las compañías, los investigadores de seguridad y los hackers éticos están constantemente analizando los diferentes programas en busca de fallos de seguridad y reportarlo para que se solucione. La herramienta imprescindible para esta tarea con los escáneres de vulnerabilidades.

Los hackers éticos utilizan una serie de herramientas para analizar los sistemas sobre los que están trabajando y de este modo, detectar las áreas más vulnerables y expuestas a posibles ataques de ciberdelincuentes. Una práctica esencial para mantener segura la red de una empresa y mantener los datos privados y sensibles a salvo de quien quiera hacerse con ellos.

Qué es un escáner de vulnerabilidades

Un escáner de vulnerabilidades es un software diseñado para realizar análisis automáticos de cualquier aplicación, sistema o red en busca de cualquier posible vulnerabilidad que exista. Aunque estas aplicaciones no son capaces de detectar la vulnerabilidad con total precisión, sí son capaces de detectar ciertos elementos que podrían desencadenar en una vulnerabilidad, facilitando enormemente el trabajo a los investigadores e ingenieros. Hay varios tipos de escáneres de vulnerabilidades, autenticados, en los que se realizan pruebas y ataques potenciales desde la propia red, y no autenticados, en los que el investigador o hacker ético se intenta hacer pasar por un pirata informático simulando un ataque desde fuera para ver hasta dónde es capaz de llegar analizando (y explotando) posibles vulnerabilidades.

En la red podemos encontrar una gran cantidad de escáneres de vulnerabilidades, la mayoría muy similares, pero con algunos aspectos que claramente les diferencian y les hacen mejores, o simplemente diferentes, que otros. Hoy en RedesZone vamos a ver cuáles son los más importantes y conocidos para realizar un primer pentesting.

Qué características debe cumplir

Estas herramientas, son ampliamente utilizadas por empresas y organizaciones. Esto es algo que utilizan para poder detectar posibles brechas de seguridad en los sistemas y redes. Pero para que estos sean efectivos, hay algunas características que deben poder cumplir. Estas son:

- Cobertura exhaustiva: Los escáneres de vulnerabilidades deben ser capaces de detectar una gran variedad de vulnerabilidades. Esto incluye los problemas de configuración, vulnerabilidades de software, de red y de aplicaciones. Por otro lado, debe poder reconocer las vulnerabilidades conocidas, como las no conocidas o nuevas.

- Precisión: El analizador debe disponer de una alta precisión a la hora de identificar las vulnerabilidades. Esto quiere decir, que debe minimizar al máximo los falsos positivos, y falsos negativos.

- Escaneos programados y automáticos: Una de las funciones más solicitadas, es la capacidad para realizar escaneos programados o de forma automática. Esto nos ayuda a mantener una visión al completo y de forma continua de la seguridad de los sistemas y redes. Así, se pueden detectar los problemas y ponerles solución antes de que sean explotados.

- Análisis de informes y resultados: La herramienta debe tener la capacidad de crear informes detallados, los cuales muestran los resultados de los escaneos. Incluyen información sobre las vulnerabilidades identificadas, así como de sugerencias que nos permita ponerles solución.

- Facilidad de uso: Un buen sistema de escaneo de vulnerabilidades, debe ser sencillo de utilizar y comprender. De forma que los resultados con son claros. Los administradores, no se deben encontrar con dificultades a la hora de entender los informes o resultados. Así se pueden aplicar soluciones más efectivas.

- Integración: Esta herramienta debe ser capaz de realizar una integración con las demás herramientas de seguridad. Sea el firewall o el antivirus. Esto ayudará a detectar intrusiones, y proporcionar una visión más completa de la seguridad de toda la red.

Nmap

No podemos empezar un recopilatorio con los mejores escáneres de vulnerabilidades sin hablar de uno de los más potentes, completos y veteranos que podemos encontrar en la red: Nmap. Este software es uno de los más usados para buscar hosts dentro de una red local, pero también permite el descubrimiento de hosts en Internet para comprobar si están conectados a la red, además, podremos realizar amplios y avanzados escaneos de puertos para comprobar si tenemos algún servicio funcionando que no esté protegido por el firewall, e incluso podremos ver si tenemos un firewall en un determinado host. Otras opciones que podremos realizar con este programa es saber qué sistema operativo utiliza un host en concreto, si escaneamos un ordenador con Windows nos indicará que estamos, efectivamente, escaneando un sistema operativo Windows, y lo mismo con Linux o Unix.

Este programa es de código abierto y multiplataforma, aunque lo más normal es utilizarlo en sistemas operativos Linux para realizar la tarea de pentesting, es el primer paso para realizar una intrusión en los sistemas e intentar hackear el equipo correctamente, siempre con fines éticos para descubrir posibles vulnerabilidades. Este software tiene una gran cantidad de opciones avanzadas, y, además, dispone de una interfaz gráfica de manera opcional llamada Zenmap que podremos utilizar de manera rápida y fácil.

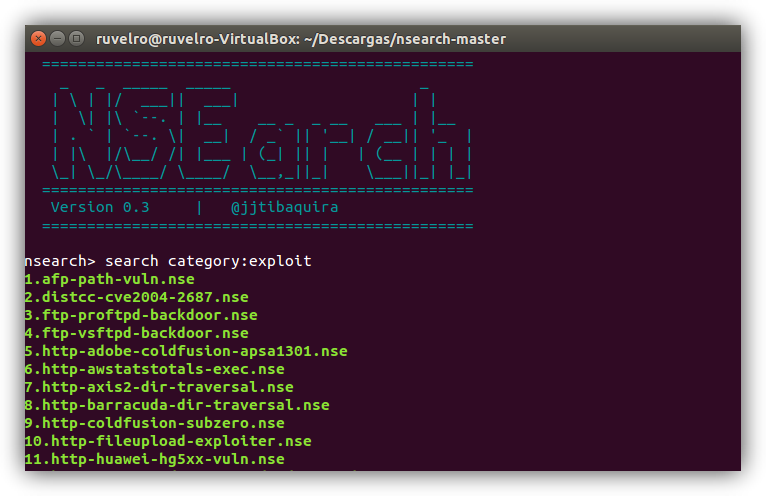

Aunque esta herramienta nació como un escáner de puertos, gracias a los scripts NSE que incluye por defecto (y que podemos bajar de multitud de páginas web) es posible utilizarla como una completa herramienta para buscar vulnerabilidades en redes y sistemas. Los scripts NSE utilizan la potencia del propio Nmap, pero, además, es capaz de explotar vulnerabilidades conocidas a determinados programas, por lo que es muy útil actualizarla frecuentemente con los últimos scripts. Tanto NSE como Nmap hacen un equipo realmente potente para ayudar al hacker a realizar el pentesting.

Algunas de las funciones que podremos realizar son atacar los servidores Samba probando cientos de usuarios y contraseñas, lo mismo con los servidores de FTP e incluso servidores SSH, y es que podremos atacar una gran cantidad de servicios para explotar vulnerabilidades. Cuando sale una vulnerabilidad pública, los desarrolladores incorporan este exploit en Nmap NSE para explotarla de forma fácil y rápida, con el objetivo de ayudar a los pentesters la tarea de explotación del sistema comprometido.

En el siguiente manual de Nmap os explicamos cómo descargarlo y cómo utilizarlo para buscar posibles vulnerabilidades en una red o un software.

Motivos para utilizar Nmap

- Cuenta con capacidad para reconocer de forma rápida todos los dispositivos, incluso servidores, routers, móviles, entre otros. Y lo puede hacer tanto en redes únicas como múltiples. Por lo cual es muy buena opción para el sector empresarial donde se utilizan diferentes redes.

- Nos ayuda a realizar una identificación de los servicios que se ejecutan en el sistema. Los servidores web, DNS y otras aplicaciones serán escaneadas también. Esto hace que se puedan detectar diferentes versiones de las aplicaciones con mucha precisión. Esto ayuda a detectar vulnerabilidades existentes.

- Puede localizar información sobre los sistemas operativos que ejecutan los dispositivos. A su vez proporciona información muy detallada como las versiones de los mismos, lo cual nos ayuda mucho a realizar una planificación de diferentes enfoques durante la penetración de los paquetes.

- En las auditorías de seguridad y el escaneo de vulnerabilidades, Nmap puede atacar sistemas mediante la utilización de scripts existentes en el motor scripting de Nmap.

- Cuenta con una interfaz gráfica llamada Zenmap, que nos ayuda a llevar a cabo mapeos visuales de las redes. Esto es bueno para darle una usabilidad mayor a la herramienta y facilita que los informes se generen de una forma más detallada, intuitiva y accesible.

Suite Aircrack-ng

Las redes Wi-Fi son uno de los puntos más débiles de las empresas, y por ello es uno de los aspectos que más debemos cuidar. En este punto, Aircrack-ng es sin duda la mejor herramienta para poner a prueba la seguridad de cualquier red Wi-Fi en busca de cualquier posible vulnerabilidad que pueda permitir a cualquier usuario no autorizado hacerse con la contraseña de nuestra red. Este programa es uno de los más utilizados en todo el mundo para crackear redes WiFi, ya sea con cifrado WEP, WPA e incluso WPA2, no obstante, normalmente se utiliza junto con otros programas para acelerar la tarea de crackeo de las diferentes contraseñas.

Aircrack-ng realmente no es una única herramienta, sino que está formado por varias herramientas que se dedican específicamente a diferentes tareas, cuando instalamos Aircrack-ng se instalarán todas las herramientas adicionales que están específicamente diseñadas a ciertas tareas. A continuación, podéis ver en detalle todas las herramientas:

- Airmon-ng: se encarga de poner las tarjetas de red Wi-Fi en modo monitor, para permitir la captura de toda la información por parte de Airodump-ng.

- Airodump-ng: es capaz de realizar captura de datos y exportar toda la información, para posteriormente tratara con herramientas de terceros e incluso con otras herramientas de la suite Aircrack-ng.

- Aireplay-ng: esta herramienta se utiliza para realizar ataques replay, desautenticación de clientes, crear APs falsos y otro tipo de inyección de paquetes. Un detalle importante es que la tarjeta Wi-Fi que utilicemos, debe ser compatible con inyección de paquetes, ya que muchas no lo son.

- Aircrack-ng: este programa es el que se encarga de crackear las claves WEP, WPA y WPA2 de las redes Wi-Fi, obteniendo toda la información conseguida por el resto de programas de la suite.

Si tienes que realizar pentesting a las redes inalámbricas Wi-Fi, esta suite es una de las fundamentales para ti. Si estás interesado en el pentesting de redes inalámbricas, podéis ver esta master class en YouTube:

Tal y como podéis ver, dura más de 3 horas y se explica una gran cantidad de ataques que se pueden realizar, e incluso cómo crear nuestras propias herramientas.

Hashcat

Hashcat es un programa que nos sirve para crackear todo tipo de hashes de contraseñas, es el mejor programa para realizar ataques de diccionario o fuerza bruta contra el hash de una clave para intentar crackearla. Además, utiliza la potencia de la CPU y GPU para acelerar lo máximo posible el proceso de obtención de la clave. Aunque no es un programa que escanea vulnerabilidades, será muy utilizado por ti en caso de obtener los diferentes hashes de contraseñas, por lo que consideramos que debe estar en este listado de programas fundamentales.

Este programa es la navaja suiza de los crackeadores de contraseñas, normalmente las contraseñas no se almacenan en texto plano, sino que se almacena el hash de la contraseña en el sistema. Este programa lo que hace es atacar este hash de la contraseña, intentando crackearla por diferentes métodos, ya sea por diccionario o por fuerza bruta. Una característica muy importante es que soporta todos los hashes que tenemos actualmente, y que usan los principales servidores y servicios que almacenan contraseñas.

Wireshark

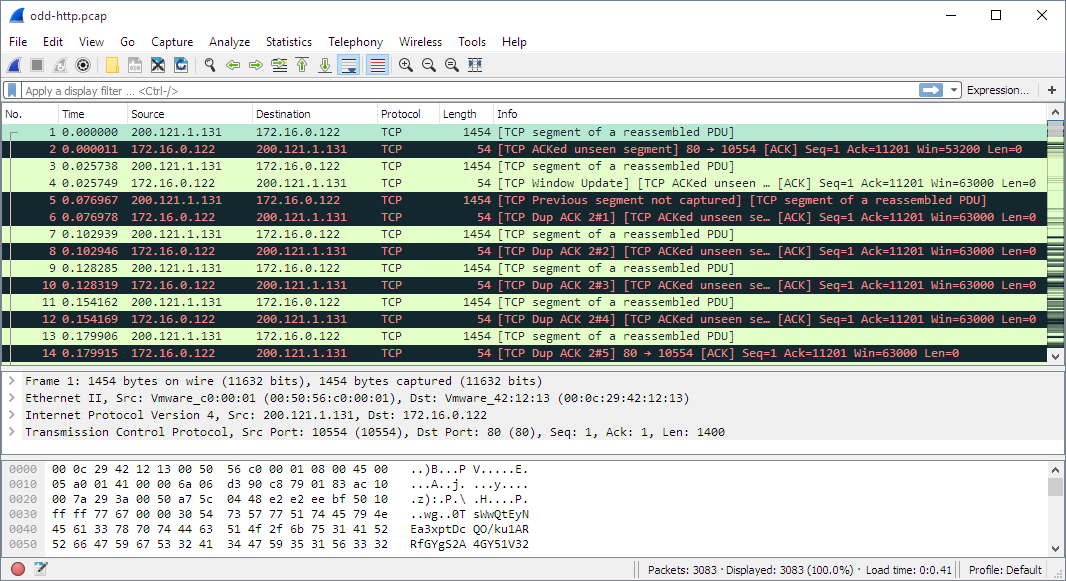

Continuando con las auditorías de redes, Wireshark es el analizador de paquetes y protocolos por excelencia. Esta aplicación es capaz de registrar absolutamente todos los paquetes que pasan por una red, recogerlos y poder filtrarlos y ordenarlos de multitud de formas para poder analizar cómodamente todo el tráfico. Esta herramienta además es capaz de descifrar los paquetes enviados a través de los principales protocolos de conexión segura para poder analizar sin problema su contenido.

Sin duda, la mejor aplicación que podemos encontrar para analizar cualquier red y poder detectar cualquier posible fuga de tráfico o conexiones que intenten explotar un fallo de seguridad. Es compatible con sistemas operativos Windows y Linux, además, soporta una gran cantidad de extensiones que utilizan otros programas a la hora de capturar el tráfico, de esta forma, podremos analizar todo el tráfico más tarde.

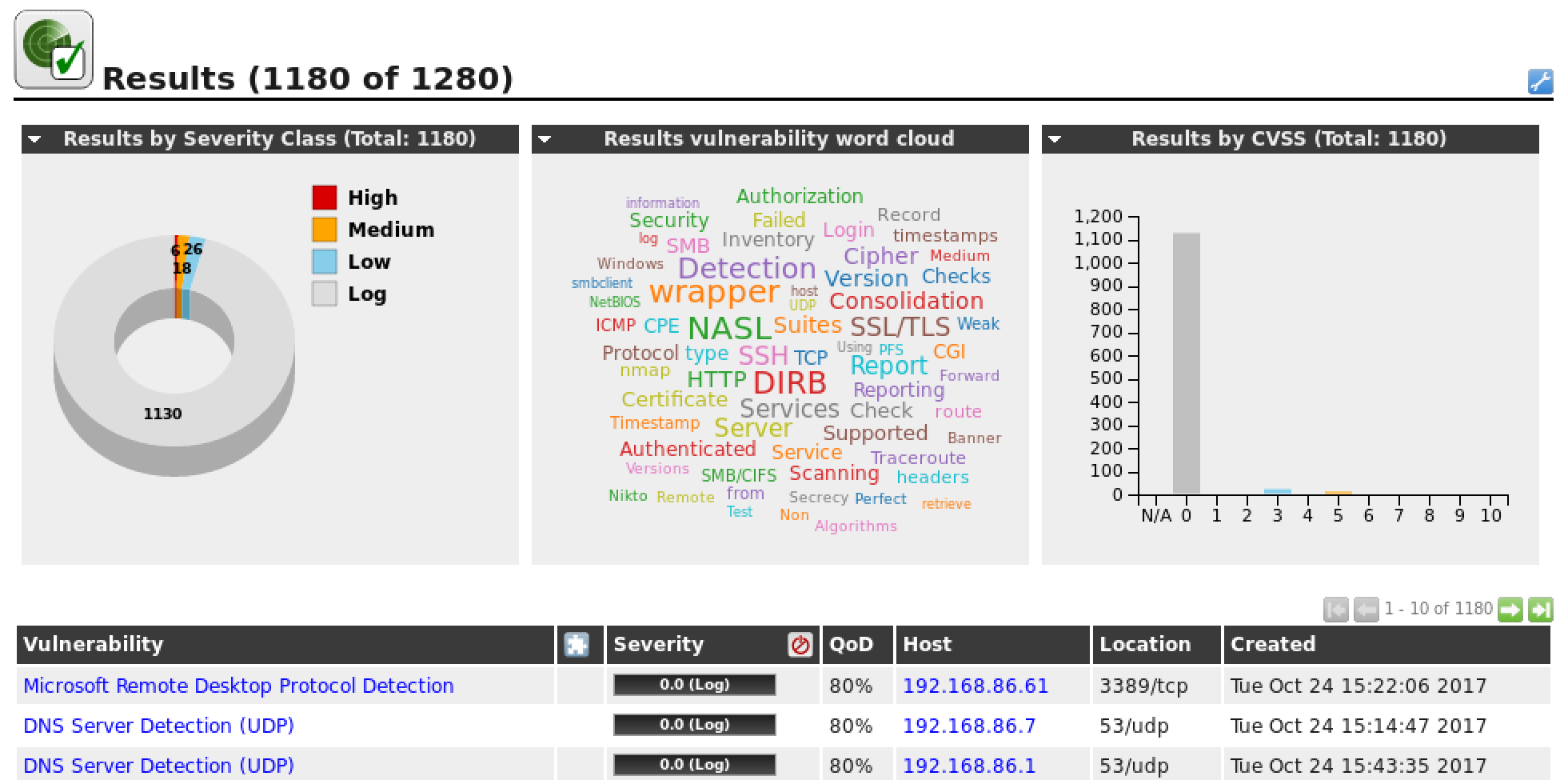

OpenVAS

Entrando ya en la búsqueda de vulnerabilidades en aplicaciones y equipos, una de las aplicaciones más completas que podemos encontrar en la red es OpenVAS. OpenVAS es un escáner de vulnerabilidades al que podemos introducir una dirección IP y encargarle el análisis de dicho equipo, recogiendo información sobre los servicios en funcionamiento, los puertos abiertos, fallos de configuración, posibles vulnerabilidades conocidas en el software del equipo o servidor, etc.

Este programa se puede ejecutar tanto desde dentro de una red como desde un servidor externo, simulando así un ataque real. Cuando finaliza nos genera un completo informe con todas las posibles debilidades que pueden suponer un peligro para nuestra seguridad. Además, podemos configurarlo en modo monitorización continua, estableciendo alertas que saltarán cuando se detecte el más mínimo fallo.

OpenVAS es una herramienta completamente gratuita que nos permitirá realizar una gran cantidad de pruebas de vulnerabilidad contra servidores web, además, tiene una gran comunidad detrás de ella para darle soporte e incorporar nuevas funcionalidades para exprimir al máximo todo su potencial.

OWASP Zen Attack Proxy ZAP

El proyecto OWASP (Open Web Application Security Project) es un proyecto abierto y sin ánimo de lucro pensado para mejorar la seguridad de las redes, los servidores, equipos y las aplicaciones y servicios con el fin de convertir Internet en un lugar más seguro. Zed Attack Proxy, ZAP, es una de las herramientas libres de este proyecto cuya principal finalidad es monitorizar la seguridad de redes y aplicaciones web en busca de cualquier posible fallo de seguridad, mala configuración e incluso vulnerabilidad aún desconocida que pueda suponer un problema para la red.

ZAP es una herramienta realmente completa, y si eres nuevo en las auditorías, te será bastante compleja de hacer funcionar, pero una vez que sabes cómo funciona, es una de las mejores que puedes tener en tu arsenal de herramientas. En la web oficial de ZAP nos invitan a ver todos los vídeos de su herramienta donde nos enseñarán cómo funciona y de todo lo que es capaz de hacer.

Por último, ZAP tiene una tienda de addons para aumentar las funcionalidades por defecto de la herramienta, estos add-ons han sido desarrollados por la comunidad que hay detrás de este proyecto. Aunque uno de los grandes beneficios de contar con un proyecto como este, es la estandarización de los principales riesgos. Esto ayuda a facilitar su identificación y posterior resolución una vez encontrada la medida de mitigación adecuada.

Riesgos de OWASP Top Ten

A continuación, citaremos cada uno de los riesgos para las aplicaciones web y el software en general. Es muy probable que ya hayas oído hablar de los mismos con anterioridad, ya que algunos de ellos son ataques cibernéticos bastante conocidos por sus devastadores efectos. Los enumeramos de acuerdo a lo que indica la documentación original del proyecto:

- Inyección: consiste en inserción de código malicioso a un intérprete que forma parte de comando o query. Tengamos en cuenta que los comandos o querys forman parte de las bases de datos.

- Pérdida de autenticación: existen ocasiones en que las funciones de autenticación y gestión de sesiones se implementan de manera incorrecta. Los errores son una pasarela para que los cibercriminales realicen acciones maliciosas como la vulneración de contraseñas, claves, tokens de sesiones etc.

- Exposición de datos sensibles: facilitar el acceso y la integración de los datos e incluso funcionalidades de los programas con otros. Sin embargo, no todas ellas tienen cuidado respecto a la protección de datos sensibles, especialmente si se trata de datos bancarios, financieros, de salud y otros.

- Entidades externas XML: El propósito de esta vulnerabilidad es que el cibercriminal consiga enviar un documento de formato XML manipulado de manera tal que, mediante un «parser XML» (un puente) comience a exponer información confidencial de las aplicaciones que son víctimas.

- Pérdida de control de acceso: Los cibercriminales pueden explotar fallos y vulnerabilidades de las políticas de restricciones a los usuarios.

- Errores de configuración de seguridad: Acostumbra a darse a raíz de configuraciones por defecto inseguras, configuraciones ad hoc incompletas, almacenamiento abierto en la nube, cabeceras HTTP mal configuradas y mensajes de error que contienen información sensible

- Cross-Site Scripting (XSS): Gracias a la falta de validaciones en las aplicaciones en general, esto puede ocurrir y tener consecuencias devastadoras. Permite a los cibercriminales la ejecución de scripts en lenguajes como JavaScript en las sesiones de los usuarios para alterar la seguridad de los inicios de sesión en los sitios o redireccionar a dichos usuarios a sitios web maliciosos, aunque escriban una URL válida o legítima.

- Deserialización insegura: La deserialización es la reconstrucción de un objeto en base a la información recuperada del mismo. Existen unas reglas propias de cierta convención de programación que dicen que se recuperará la información que provenga de objetos serializables.

- Utilización de componentes con vulnerabilidades conocidas: Existen muchísimas librerías, frameworks y otros módulos de software que cuentan con los mismos privilegios que las propias aplicaciones. Si se explotan componentes vulnerables, entonces existe un gran riesgo de que se den pérdidas de datos o que cibercriminales se apropien de éstos.

- Recolección de logs y monitorización insuficiente: Este par de acciones de carácter preventivo, de no estar presente en la implementación de nuestras aplicaciones, no solo permite que los cibercriminales ejecuten los ataques si no también, puedan llegar a un nivel alto de persistencia.

Nessus

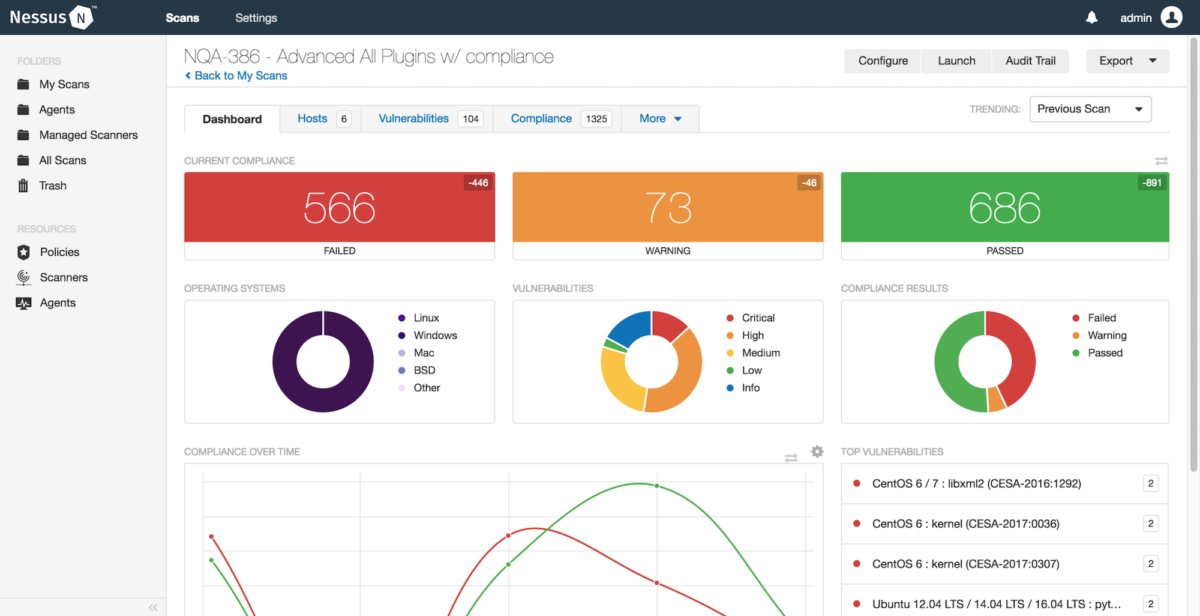

Nessus es un programa de escaneo de vulnerabilidades para todos los sistemas operativos, consiste en un demonio nessusd que realiza el escaneo del sistema operativo objetivo, y nessus el cliente que muestra el avance e informa de todo lo que va encontrando en los diferentes escaneos. Además, se puede ejecutar tanto a nivel de consola por comandos, o también con interfaz gráfica de usuario. Primero empieza realizando un escaneo de puertos, ya que es lo primero que se suele hacer en un pentesting, Este programa hace uso de la potencia de Nmap para ello, aunque también tiene su propio escáner de puertos abiertos.

Esta herramienta permite exportar los resultados del escaneo en diferentes formatos, como texto plano, XML, HTML y LaTeX, además, toda la información se gaurda en una base de datos de «conocimiento» para posteriores revisiones. Actualmente Nessus tiene una versión gratuita muy limitada, y posteriormente una versión de pago mucho más completa y con soporte de la empresa que tiene detrás.

Algunas características muy importantes de Nessus son que tiene muy pocos falsos positivos, tiene una gran cobertura de vulnerabilidades y es utilizada ampliamente por toda la industria de la seguridad, por lo que se actualiza casi continuamente para incorporar las últimas tecnologías y fallos de seguridad de las aplicaciones.

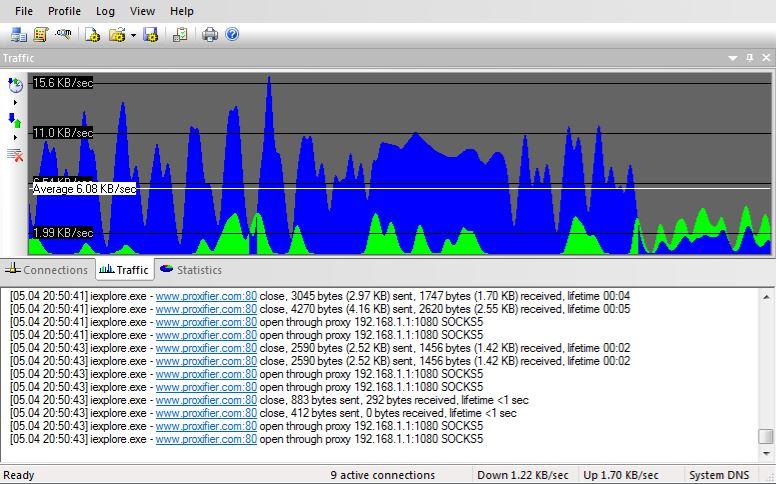

Proxifier

Ahora bien, necesitamos filtrar contenido no deseado y lo más importante, ocultar nuestra ubicación y cualquier tipo de información que pueda identificarnos. Los servidores Proxy sirven para este propósito.

Proxifier es una de las soluciones más completas que están disponibles tanto para Windows como para MacOS. Redirecciona conexiones de cualquier tipo de aplicación web a través de un servidor proxy. Ya sea navegador, correo electrónico, bases de datos, juegos y más.

Por otro lado, controla el acceso a recursos de la red y enruta todas las conexiones a través de un simple punto de entrada. Todo esto tiene el propósito de mejorar la calidad de la conexión a Internet, en el caso de que lo necesitemos. Esto, mediante rutas más rápidas y seguras, porque se utilizan canales cifrados. Es una de las alternativas más livianas y más amigables con la velocidad.

Puedes descargar la aplicación, la cual tiene una prueba gratuita de 31 días y luego, deberías pagar por la suscripción según las condiciones del proveedor.

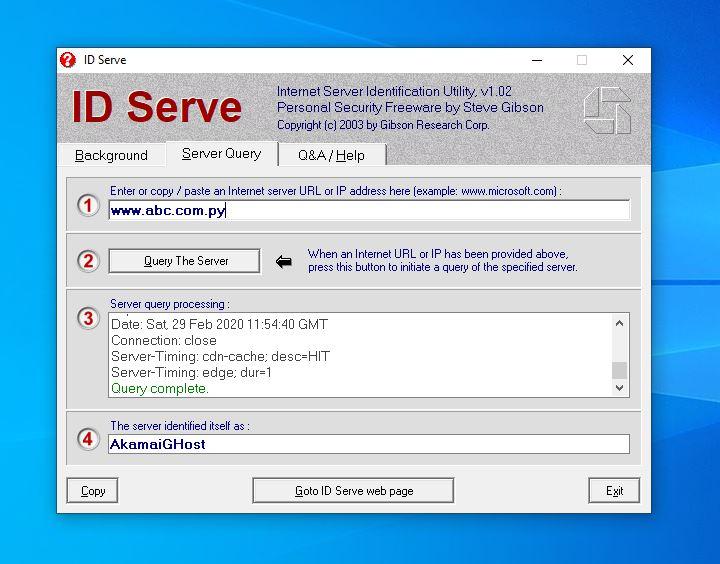

IDServe

Con el paso de «Banner Grabbing/OS Fingerprinting», es posible determinar el sistema operativo del objetivo. Una vez que sea posible obtener la información relacionada a su versión, por ejemplo, vamos a necesitar encontrar las vulnerabilidades para explotarlas posteriormente. Así, ya podrás intentar ganar el control sobre el sistema operativo. ¿Qué herramientas necesitaríamos? Puede ser Telnet, NMap o IDServe.

Hablemos de IDServe, el cual es uno de los más livianos que podemos encontrar. Es gratuito, compatible con Windows 10 y tampoco precisa de mayores pasos de instalación. Es cuestión de descargar, ejecutar y utilizar el programa.

Seccubus

Seccubus es una herramienta que utiliza otros escáneres de vulnerabilidades y automatiza la tarea lo máximo posible. Aunque este no es un escáner propiamente dicho como los anteriores, esta aplicación une varios de los escáneres más populares del mercado, como Nessus, OpenVAS, NMap, SSLyze, Medusa, SkipFish, OWASP ZAP y SSLlabs.

Y nos permite automatizar todos los análisis de manera que desde esta única aplicación podamos realizar un análisis lo más profundo posible, además de poder programas análisis a intervalos regulares para asegurarnos de que todos los equipos y las redes están siempre correctamente protegidas y, en caso de que algo vaya mal, recibir avisos en tiempo real.

Lo que está claro es que esta herramienta en particular es capaz de realizar diferentes escaneos de vulnerabilidades a intervalos regulares. Por lo tanto, va comparando lo que descubre usando distintas herramientas. De ahí que sea otra de las alternativas que se deben tener en cuenta en el momento de querer tener uno de los mejores softwares para escanear posibles vulnerabilidades.

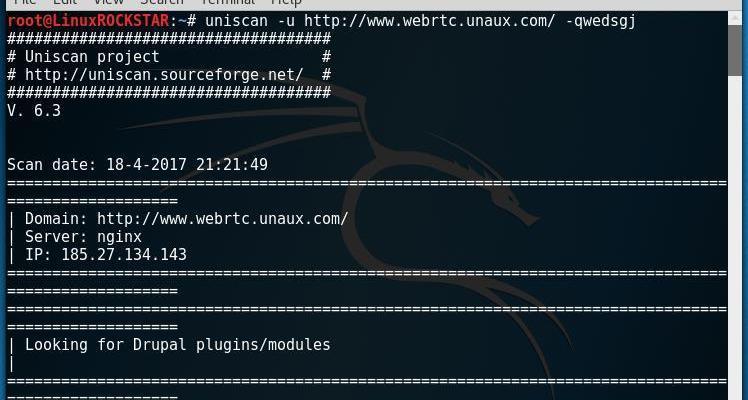

Uniscan

Una de las aplicaciones más conocidas dentro de este tipo de aplicaciones para buscar vulnerabilidades es Uniscan. Las principales características de esta herramienta son que es una de las más sencillas para la búsqueda de vulnerabilidades, pero también una de las más potentes, siendo capaz de buscar fallos de seguridad críticos en los sistemas. Es capaz de localizar fallos desde el acceso a los archivos locales, hasta la ejecución de código remoto, e incluso es capaz de cargar archivos de forma remota a los sistemas vulnerables.

Esta es una de las aplicaciones base de muchas distribuciones Linux de hacking ético, como Kali Linux, por lo que si usamos esta distro de hacking ético no tendremos que descargar ni instalar nada para poder usarla.

Una de las caracterísiticas que diferencian a Uniscan, es que realiza análisis de huellas digitales avanzadas. Mucho más exaustiva que un simple análisis de vulnerabilidades, proporcionando a los hackers éticos una visión detallada de las interacciones en el sistema. Esta función es muy importante y ayuda mucho en el proceso de escaneo del sistema y a la comprensión de la infraestructura digital que se está analizando.

Además, otras de las funcionalidades más importantes de este sistema es la generación de informes estructurados y detallados del análisis del sistema. Estos informes no solo facilitan el conocimiento de las vulnerabilidades del sistema, si no que también ayudan a la toma de decisiones y facilitan información para prevenir las amenazas de manera más efectiva.

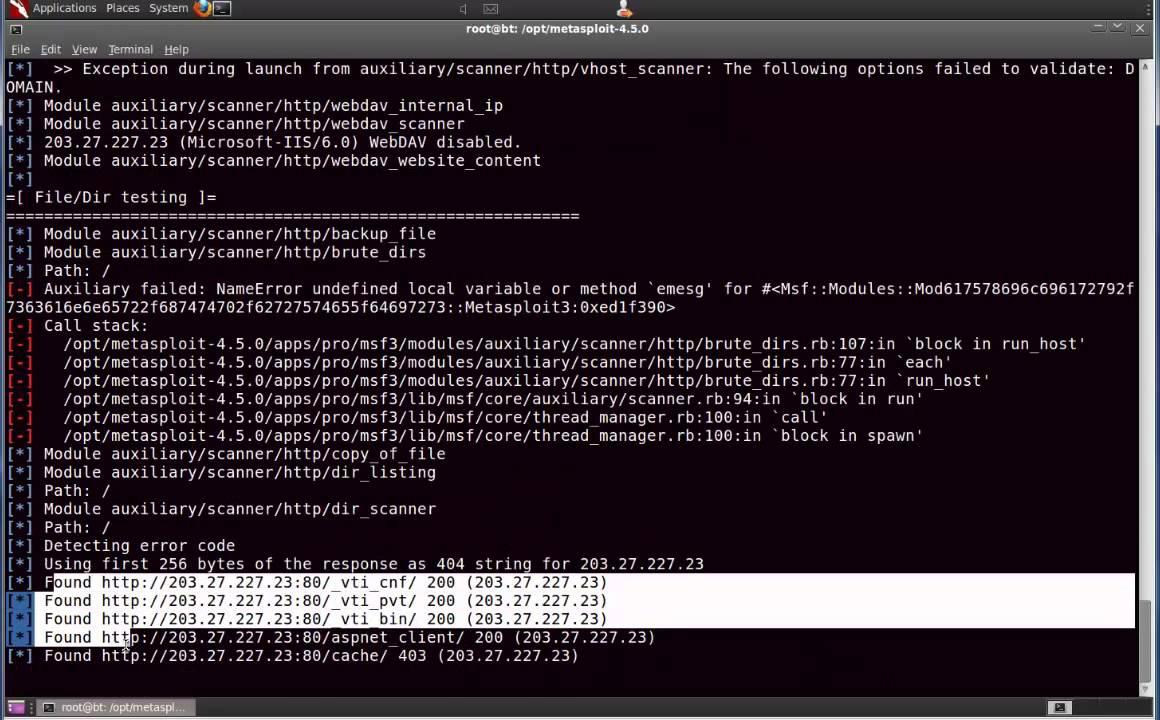

Metasploit

Metasploit es una de las mejores herramientas de código abierto que nos permite localizar y explotar vulnerabilidades de seguridad en sistemas y servicios, esta herramienta es fundamental para realizar pentesting. El proyecto más popular es Metasploit Framework, el cual se encuentra instalado de manera predeterminada en distribuciones Linux como Kali Linux. Gracias a la potencia de Metasploit, podremos realizar pruebas de penetración a servicios, aplicaciones y demás ataques.

Es una de las herramientas que debes tener en tu arsenal de herramientas para realizar pentesting, se complementa con el resto de herramientas que hemos hablado anteriormente. Metasploit tiene una gran comunidad detrás, y se han diseñado herramientas basadas en esta para facilitar enormemente todas las tareas automatizándolas.

Hay que tener claro que esta herramienta en particular sirve también para que se puedan aprovechar las vulnerabilidades. No solo cuenta con diferentes opciones de escaneo que se pueden usar, además de que se puede usar el módulo auxiliar HTTP Scanner para comprobar si alguna información es útil para los ataques, sino que es una de las diferentes opciones que son de ayuda para el hacking ético.

WMAP

WMAP es un escáner de vulnerabilidades que ha sido diseñado como un módulo para Metasploit. Este escáner de vulnerabilidades es prácticamente igual a Uniscan, ya que tiene los mismos tests y proporciona una información más o menos similar.

Un detalle importante es que su uso es más complicado ya que debe ser lanzado directamente desde Metasploit, por lo que, si utilizamos habitualmente esta herramienta, entonces esta extensión nos vendrá genial para complementar su funcionamiento.

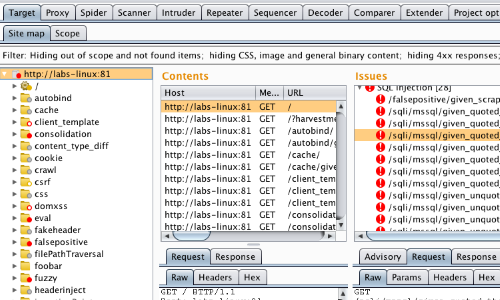

Burp Suite

Otra alternativa más para auditar la seguridad de sistemas, webs y redes en busca de vulnerabilidades es Burp Suite. Esta es una de las herramientas más completas que podemos encontrar dentro de este tipo de software, aunque está diseñada con el fin de convertirse en una herramienta comercial.

Tenemos una versión gratuita que está muy limitada, y luego tenemos versiones de pago que desbloquea el resto de opciones de configuración avanzadas. Aunque exista esta versión de «Community Edition» que es gratis, la verdad es que esta versión gratuita carece de funciones y características interesantes, como la posibilidad de lanzar escáneres manuales.

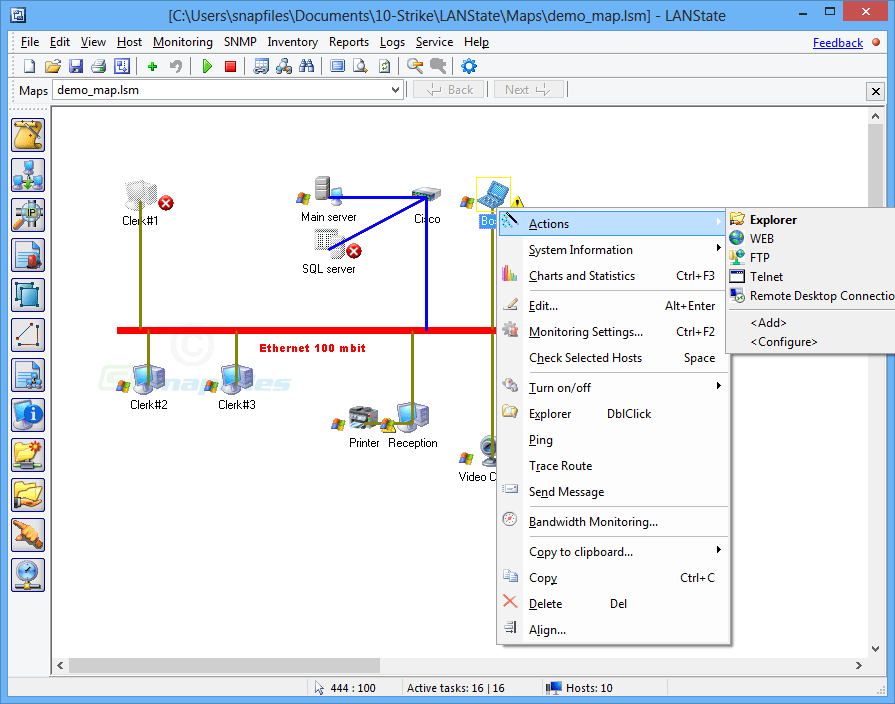

LANState

Por un lado, el dibujado del diagrama de red te permite tener el panorama lógico de la red de la organización a la que pertenece el objetivo elegido. Así también, dicho panorama despliega información relacionada a las rutas de conexión lógica hasta el target host en la red. Mediante LANState puedes visualizar el estado de la red en un mapa gráfico que es sencillo de entender, así también bastante detallado. Para que esto sea posible, realiza escaneos de la red que vas a monitorizar, identifica los hosts y verifica la topología con la cual estás trabajando.

Toda la información estará disponible mediante un dashboard con enfoque a la monitorización de los dispositivos participantes de la red: switches, routers, UPS, sensores de puertas, y mucho más. Verifica también el voltaje y la temperatura de los mismos. Es posible configurar acciones proactivas y preventivas mediante las notificaciones por correo electrónico, SMS e incluso, notificaciones con sonidos. Esto, con el objetivo de hacer saber sobre los fallos de seguridad que ocurran dentro de la red.

Accede a la descarga de este programa, el cual tiene un período de prueba de 30 días, luego ya debes pagar por la suscripción. Es compatible con Windows.

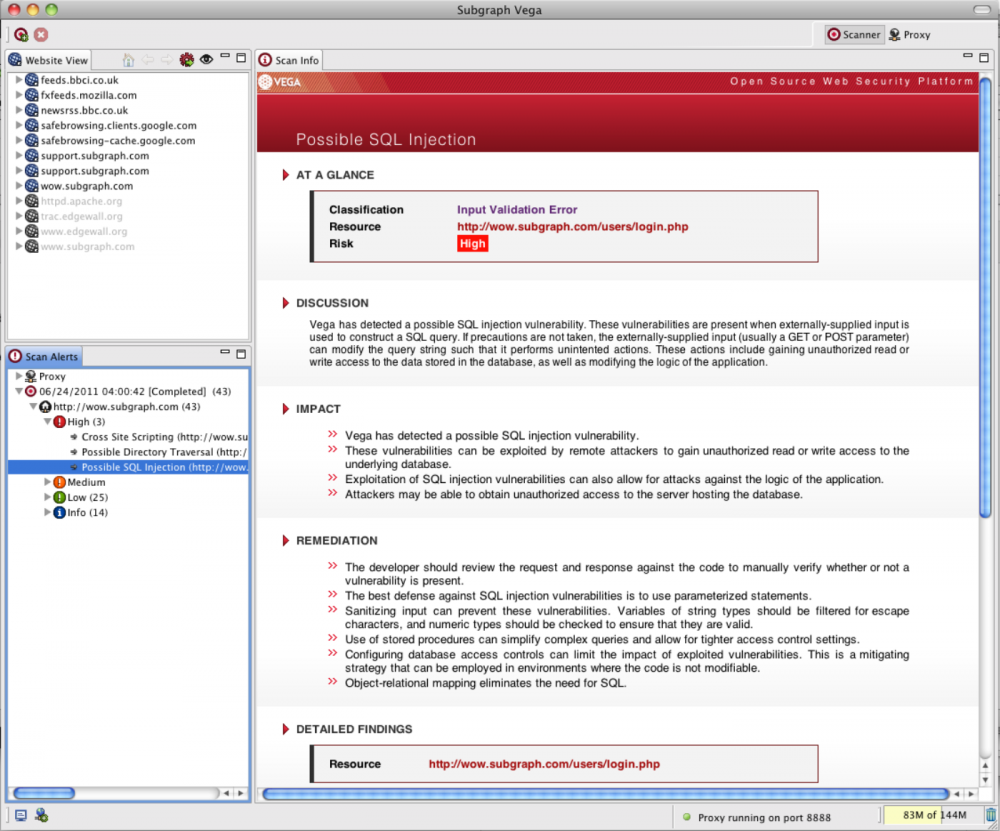

Vega

Vega es la alternativa perfecta a Burp Suite, pero desarrollado de forma totalmente gratuita y de código abierto. Esta herramienta puede utilizarse como un proxy gratis y, además, cuenta con un motor para buscar vulnerabilidades en cualquier sistema o red, además de otras brechas de seguridad.

El principal punto fuerte de Vega es que se trata de una herramienta muy flexible, pudiendo encontrar una versión para Linux, macOS y Windows, aunque para este último sistema solo lo encontraremos con interfaz gráfica, GUI. Esta herramienta es una de las fundamentales para realizar tareas de pentesting y escáner de vulnerabilidades web.

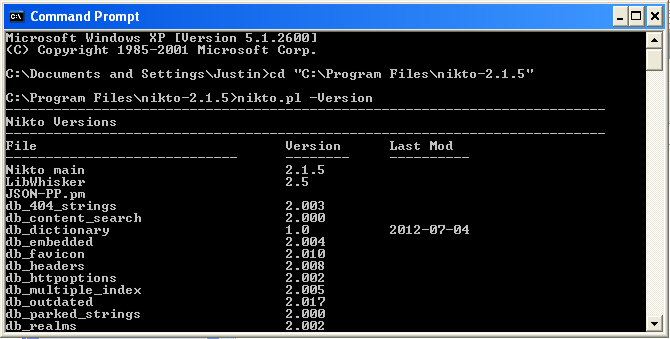

Nikto

Los usuarios avanzados que quieren una herramienta potente, y que devuelva unos resultados muy exhaustivos para ver en detalle todo lo que tiene la red y/o el sistema objetivo, recurren a Nikto.

Esta herramienta es totalmente gratuita y está escrita en Perl, su funcionamiento es muy similar al de otras herramientas vistas anteriormente, pero la principal diferencia es que devuelve unos resultados mucho más detallados, lo que es de agradecer tanto para los usuarios más avanzados como para los iniciados, ya que te permitirá aprender rápidamente sobre todo lo que reporta, y aprender más sobre vulnerabilidades.

Esta herramienta destaca por los resultados exaustivos que ofrece, permitiendo una cisión detallada de toda la red o el sistema que se está analizando. A diferencia de otras herramientas del sector, Nikto se diferencia por la profundidad de los informes generados, aportando información esencial para la comprensión del estado del sistema.

Además, Nikto da la opción de realizar escaneos específicos y personalizados. De esta manera, los equipos de seguridad podrán adaptar las búsquedas de vulnerabilidades a sus necesidades en cada momento. Una función muy importante que ofrece flexibilidad y precisión para identificar las áreas del sistema con más riesgos.

SecTools

SecTools es una recopilación de herramientas de seguridad, ofreciendo a los usuarios un conjunto de utilidades que ayudan diferentes aspectos de la seguridad informática. Dentro de esta colección, destacan varias opciones de escáneres de vulnerabilidades, como la herramienta Nikto, que acabamos de mencionar, Skipfish y Lynis, diseñados para realizar evaluaciones de seguridad en diversos entornos y escenarios específicos.

El funcionamiento de SecTools está en proporcionar a los usuarios acceso fácil y centralizado a una variedad de herramientas de seguridad reconocidas. En lugar de depender de una única solución, SecTools permite a los profesionales de seguridad elegir y utilizar las herramientas más apropiadas para sus necesidades particulares. Esto resulta útil en entornos donde diferentes amenazas o vulnerabilidades requieren enfoques específicos.

Las características de SecTools abarcan una amplia gama de funciones de seguridad, desde escaneo de vulnerabilidades hasta evaluación de configuraciones y auditoría de sistemas. Nikto, por ejemplo, es conocido por su capacidad para escanear servidores web en busca de vulnerabilidades y configuraciones inseguras. Skipfish se especializa en pruebas de seguridad en aplicaciones web, mientras que Lynis se centra en la evaluación de configuraciones y la auditoría de sistemas UNIX.

La interfaz de usuario de SecTools está diseñada para ser intuitiva y accesible. La plataforma generalmente proporciona una interfaz de línea de comandos, lo que facilita la ejecución de las herramientas y la gestión de los resultados. Aunque puede requerir cierto nivel de experiencia con la línea de comandos, la simplicidad de la interfaz permite a los usuarios, incluso aquellos con menos experiencia técnica, utilizar las herramientas de manera eficiente.

Para aprovechar SecTools, los usuarios seleccionan la herramienta específica que desean utilizar y configuran los parámetros según sus requisitos. A través de la interfaz de línea de comandos, los escaneos y evaluaciones se ejecutan, y los resultados se presentan de manera clara para que los profesionales de seguridad puedan interpretar y resolver las posibles vulnerabilidades o riesgos identificados.

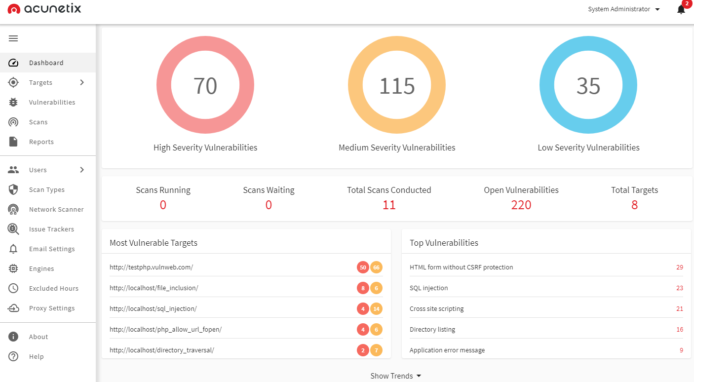

Acunetix

Esta es una herramienta que se caracteriza por escanear aplicaciones basadas en web, pero eso no quiere decir que esté limitada, ya que tiene un escáner de subprocesos múltiple que tiene la capacidad de analizar cientos de miles de páginas de manera muy rápida e identificar al mismo tiempo los problemas más comunes de configuración de servidores web, podemos destacar que es bastante buena para escanear en WordPress y además incluye integraciones bastante interesantes como Jenkins, GitHub y Jira. Puedes descargarla en este enlace.

En este caso, se trata de una herramienta que es capaz de buscar entre más de 50.000 vulnerabilidades conocidas y también posibles errores de configuración. Por lo que gracias a OpenVAS puede conseguir realizar un análisis de lo más completo y comprobar la seguridad de la red. Además, hay que tener en cuenta que se trata de un escáner online, por tanto, los resultados están disponibles directamente en el panel de control de esta herramienta. Se puede encontrar un informe de lo más detallado en el que se puedan ver los diferentes riesgos, amenazas, etc.

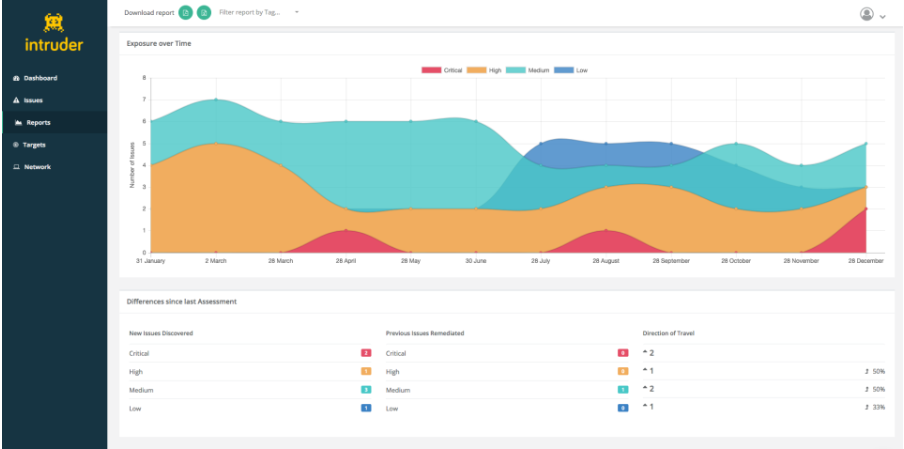

Intruder

Intruder se trata de un scanner proactivo de vulnerabilidades basado en la nube y concentra su actividad en el escaneo perimetral, es bastante bueno para descubrir nuevas vulnerabilidades, pero a nivel empresarial necesita complementarse en la mayoría de casos con otras herramientas, es una buena opción para quienes buscar tener una barrera más a nivel perimetral.

Además, hay que tener en cuenta que esta herramienta en particular permite a los usuarios que la usen filtrar los datos. Por tanto, no solo sirve para analizar y escanear servidores, sistemas en la nube, sitios web, etc. Esta herramienta es capaz de analizar los datos sin procesar gracias a los mejores motores de exploración. Y entre sus características, no hay que olvidar señalar que puede evaluar y también gestionar nuevos posibles riesgos, gracias al escáner de amenazas emergentes que tiene. Por tanto, es otra de las muchas alternativas a las que se puede recurrir en cualquier momento.

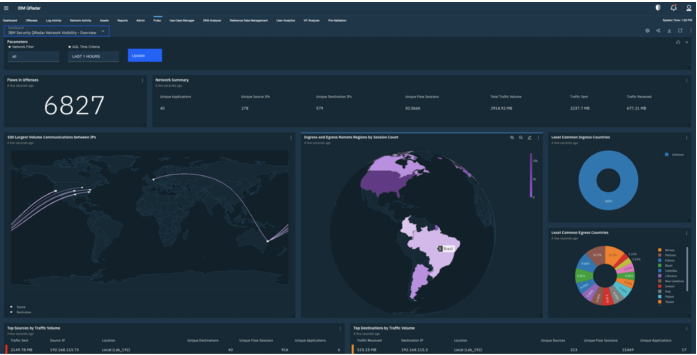

IBM Security QRadar

Que podemos decir de IBM que no se sepa, es uno de los proveedores de seguridad más reconocidos a nivel mundial, y esta herramienta está a la altura de la reputación de la empresa, ya que permite escanear la red, correlacionar la información con su topología y los datos de las conexiones de la misma.

Tiene la capacidad de administrar el factor de riesgo mediante un motor de políticas basadas en verificaciones de cumplimiento automatizadas y nos presta un análisis avanzado bastante poderoso que nos permitirá prevenir violaciones de ciberseguridad además de priorizar y realizar las acciones necesarias para regular y remediar cualquier inconveniente que surja. Puedes descargarla aquí.

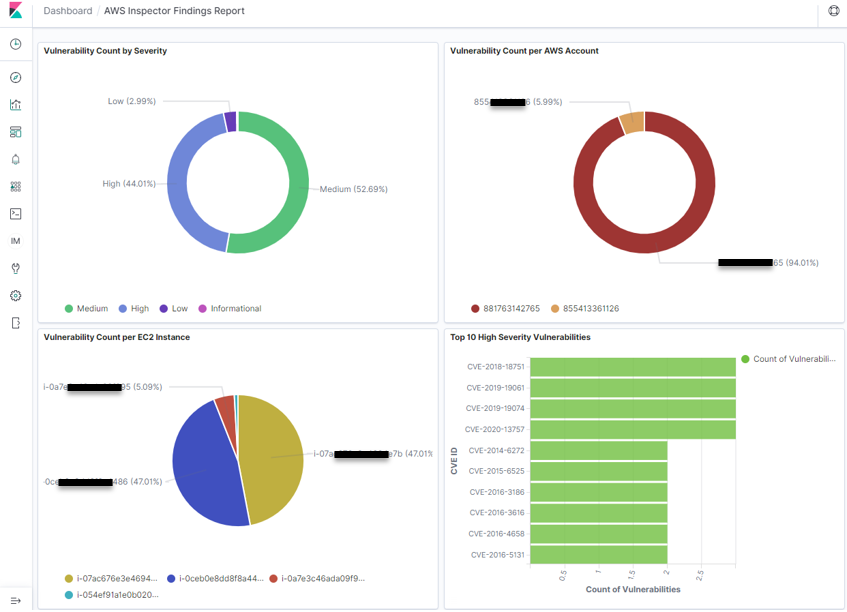

Amazon Inspector

Si eres usuario de AWS, Amazon Inspector es una herramienta es excelente para ti, ya que se trata de un servicio automatizado para la evaluación de seguridad que se encarga de escanear todas las aplicaciones implementadas en AWS y además puede ser utilizado en las instancias de Amazon EC2.

Además de la evaluación de vulnerabilidades también nos proporciona una lista bastante detallada de posibles vulnerabilidades y las prioriza al mismo tiempo según el nivel de riesgo que tenga.

Características de Amazon Inspector

- Entorno: Amazon Inspector tiene la capacidad de administrar varias cuentas de forma centralizada. Esto es mediante una cuenta ASW Organizations, y asignando una como administrador delegado de Inspector. Dejando así la opción de activar toda la organización de forma rápida y sencilla. Este administrador puede gestionar los datos de los hallazgos y muchos otros ajustes de todos los miembros.

- Exploración: Con esta herramienta no es necesario realizar una programación de forma manual para los análisis. Esta descubre e inicia los escaneos de forma automática. Incluso durante este proceso sigue realizando una evaluación de todos los recursos, siempre y cuando se realice algún cambio en estos. Si detecta alguna vulnerabilidad o una ruta abierta, nos permite investigar el descubrimiento. Nos dará información como el recurso afectado, y recomendaciones para solucionarlo lo antes posible.

- Evaluación de vulnerabilidades: Según va recibiendo información de los análisis, nos proporciona una puntuación sobre la gravedad específica adaptadas al entorno que tenemos montado.

- Identificar problemas: En el panel de control se pueden ver los detalles de los problemas de alto impacto. Recientemente, Amazon rediseñó esta función para tener la información más simplificada sobre el escaneo del entorno. Donde podemos ver cuántos errores críticos hay, y qué recursos tienen más hallazgos. Todo esto tiene cierto grado de personalización. En cada pantalla podemos cambiar algunos parámetros para modificar el resultado que vamos a tener visible. Así como dar uso de filtros para crear reglas para ocultar o mostrar hallazgos.

Por otro lado, Amazon Inspector cuenta con herramientas añadidas para poder mejorar la supervisión. Estas son:

- Consola de administración.

- Herramientas de líneas de comandos.

- SDKs de Amazon Web Services.

- APIs de REST de Amazon Inspector.

En definitiva, estamos ante una herramienta muy útil para detectar vulnerabilidades que nos permite un buen grado de personalización. Esto nos permite realizar búsquedas muy precisas, para que puedan ser solucionadas lo antes posible.

Precauciones

Siempre y cuando vamos a utilizar este tipo de programas o herramientas como puede ser Wireshark, debemos tener claro que esto puede ser peligroso para los usuarios. Al escanear los paquetes que se transportan por la red, podemos tener gran cantidad de información en nuestra mano. Esto hace que sea más sencillo que se produzca alguna filtración de datos. Por lo cual siempre se deben utilizar de forma adecuada, y con fines legales. Si bien el uso de este tipo de aplicaciones no es ilegal, todo lo contrario, debemos tener cuidado con su uso.

Tal y como habéis visto, tenemos una grandísima cantidad de programas para realizar escaneos de vulnerabilidades a nuestras redes, equipos, servicios web y otros servicios que incorporan los servidores. Dependiendo de lo que estemos realizando, tendremos que utilizar un escáner u otro.

Bases de datos de vulnerabilidades

Aquí puedes encontrar todo sobre las bases de datos de vulnerabilidades más importantes. Un aspecto importante es que las distintas soluciones de gestión de seguridad informática se valen de estas bases de datos para apoyarnos en la mitigación de los riesgos de potenciales ciberataques.

Las bases de datos que encontrarás a continuación, y otras más, son los principales contribuyentes a las soluciones de gestión de seguridad. Antes de que existiesen estándares como el CVE y CVSS, las distintas soluciones tenían bases de datos propias de cada uno y con una gran disparidad de criterios a la hora de nombrarlos, clasificar su criticidad y otros aspectos más.

CVE (Common Vulnerabilities and Exposures)

Es una de las fuentes más confiables a la hora de identificar, analizar y certificar una vulnerabilidad encontrada. Cada una de las vulnerabilidades presentes en esta base de datos, cuenta con número CVE. Este último es proporcionado por un grupo de autoridades especializadas del grupo de trabajo CVE.

Pero, ¿por qué una vulnerabilidad tendría un número identificador? Esto permite que el manejo de la información respecto a la misma sea mucho más confiable, evitando ambigüedades o datos erróneos que perjudiquen la información respecto a la vulnerabilidad en cuestión.

Este mismo número permite que sea fácilmente identificado y evaluado por las distintas herramientas de seguridad como los SIEM, que son los Sistemas de Gestión de Información y Eventos de Seguridad, para que puedan facilitar la puesta en marcha de acciones para mitigar los riesgos.

Desde su fundación en el año 1999, CVE se ha convertido en un estándar a la hora de hacer pública cualquier vulnerabilidad. Como hemos comentado, las distintas herramientas de seguridad implementadas, sobre todo en redes empresariales, personas especializadas en seguridad informática, e incluso, el público en general, logran comunicarse más fluidamente. Esto último, respecto a lo que consiste cierta vulnerabilidad y sus impactos.

Estamos seguros que en algún momento, habrás leído alguna noticia, publicación o tuit respecto a una o varias vulnerabilidades. En muchos casos, hacen referencia al número CVE como una forma de respaldo seguro y confiable respecto a la información presentada.

CERT Base de Datos de Vulnerabilidades

Otra base de datos que en esta ocasión corresponde a la prestigiosa CERT (Computer Emergency Response Team). La misma provee información respecto a cualquier vulnerabilidad de software. Los datos que se incluyen son detalles técnicos, posibles formas de remediación y cuáles son los fabricantes afectados.

Varios de los registros encontrados son resultado del esfuerzo de individuos. Así también, personas que trabajan fuera de las instituciones de gobierno con el fin de poner a disposición de toda la información encontrada.

En consecuencia, varios de los registros podrían dar la impresión de que falta profundidad respecto a uno o más datos. Es por eso que la propia CERT recomienda referirse a bases de datos de instituciones de gobierno como la NVD, de la cual hablaremos a continuación.

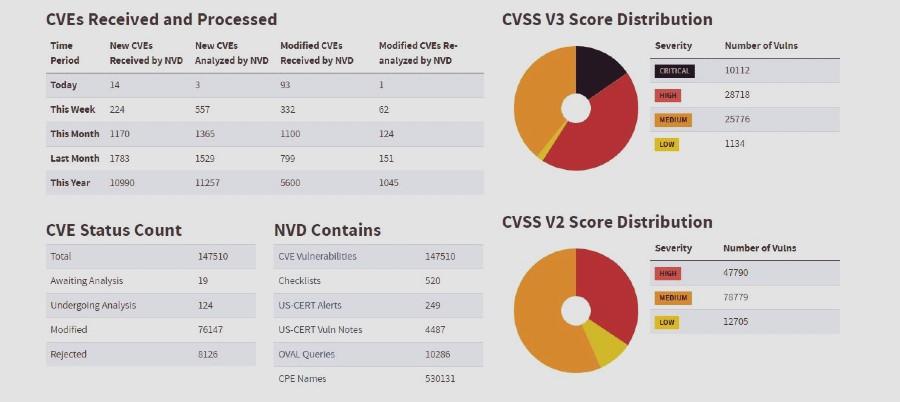

NVD (Base de Datos Nacional de Vulnerabilidades)

Como comentamos recientemente, esta base de datos está ligada a una institución gubernamental. La misma es la NIST, que es el Instituto Nacional de Estándares y Tecnología. Es un extenso repositorio que aloja datos respecto a vulnerabilidades que se han gestionado mediante el protocolo SCAP. Sus siglas significan Security Content Automation Protocol.

La ventaja directa de estos datos es que se hace mucho más fácil la automatización de tareas repetitivas de la gestión de vulnerabilidades, medición de indicadores de seguridad y cumplimiento. Además, podrás encontrar todo lo relacionado a fallos de seguridad encontrados en todo tipo de software. Así también, sabrás respecto a errores en la configuración, el nombre del fabricante afectado y los potenciales impactos de la vulnerabilidad o fallo encontrado.

Un detalle muy importante es que, al ingresar al panel de estadísticas, nos encontraremos con las vulnerabilidades listadas con la clasificación CVE, que corresponde a la primera base de datos que hemos citado. Esto significa que prácticamente toda vulnerabilidad citada en CVE, tiene un respaldo extra de parte de la base de datos nacional. A pesar de que esta es una institución que depende del gobierno de los Estados Unidos, es una de las fuentes más consultadas para estar al tanto de las últimas vulnerabilidades.

Por otro lado, dicho panel muestra un par de gráficos basados en CVSS. Estas siglas significan Common Vulnerability Scoring System. Este es un estándar abierto que se utiliza para medir la gravedad de cada una de las vulnerabilidades encontradas. Básicamente, se cuenta con cuatro posibilidades o niveles: bajo, medio, alto y crítico. Se llega a concluir que una vulnerabilidad tiene determinado nivel en base a una serie de métricas. El estándar, así como todas las bases de datos que hemos citado, es de acceso libre y gratuito para cualquier persona interesada.

Qué herramientas utilizan más los ciberdelincuentes

Hay que tener en cuenta que muchas herramientas que utilizan los piratas informáticos están disponibles de manera abierta para cualquier usuario. Eso hace que los riesgos aumenten, lógicamente. Cualquier aficionado a la seguridad informática podría utilizarlas para poner a prueba sus propios equipos, aprender y desarrollar incluso herramientas defensivas.

El problema es cuando esas herramientas acaban en malas manos y pueden usarse para atacar usuarios. Os vamos a mostrar algunas de las herramientas de piratería que son más utilizadas y están disponibles de manera abierta.

-

Mimikatz

Una de ellas es Mimikatz. Está disponible de forma pública en GitHub. Se trata de una herramienta que fue creada para poner a prueba la seguridad de Windows. Permite obtener credenciales de acceso que hay en el sistema operativo y que no están correctamente protegidas.

Hay que mencionar que Mimikatz ha sido muy utilizada por ciberdelincuentes con fines puramente maliciosos. Puede ser utilizada para moverse dentro de una red interna. El hecho de que su código fuente esté disponible de manera pública hace que cualquier usuario pueda utilizarlo.

- PowerShell Empire

Otra herramienta que hay disponible y que ha sido muy utilizada por ciberdelincuentes es PowerShell Empire. Es un software que permite a un atacante moverse y obtener acceso después de haber comprometido inicialmente ese sistema. Podrían crear documentos maliciosos y archivos ejecutables.

Una vez más esta herramienta fue creada para llevar a cabo pruebas de penetración de forma legítima. Sin embargo, puede ser utilizada por un actor malicioso para comprometer el sistema. Su código fuente está disponible en GitHub.

- JBiFrost

JBiFrost es también una herramienta que está disponible de forma abierta para cualquiera. Esta vez estamos ante un troyano de acceso remoto y ofrece acceso al sistema. Puede instalar puertas traseras o incluso keyloggers con el objetivo de robar contraseñas de las víctimas. Se basa en Java y es multiplataforma, por lo que puede ser utilizado en Windows, Linux, macOS o incluso Android.

Un equipo que esté infectado con JBiFrost podría ser utilizado como una botnet y realizar ataques DDoS.

- China Chopper

Una cuarta herramienta que queremos mostrar es la de China Chopper. Está también disponible de manera pública y puede ser utilizada para cargar scripts maliciosos. De esta forma podrían acceder a servidores remotos comprometidos.