SMB (Server Message Block) es uno de los protocolos por excelencia para compartir archivos en la red local, en el año 1998 Microsoft renombró este protocolo a CIFS (antiguamente era conocido como SMB pero ha sido renombrado a CIFS (Common Internet File System)). Desde entonces, se le conoce como SMB/CIFS en muchas partes, las últimas versiones de SMB/CIFS incorporan soporte para enlaces simbólicos y duros, mayores tamaños de archivos, e incluso tenemos autenticación y transferencia de archivos segura utilizando protocolos criptográficos. Samba es la implementación libre del protocolo SMB/CIFS de Windows, por lo que tendremos compatibilidad entre los sistemas de Microsoft y sistemas operativos basados en Linux y Unix sin tener problemas. Hoy en RedesZone os vamos a explicar cómo habilitar o deshabilitar los diferentes protocolos SMBv1, SMBv2 y SMBv3 que existen hoy en día en sistemas operativos Windows.

El uso de diferentes protocolos consigue que los usuarios puedan tener las menos complicaciones en diferentes momentos, como es el caso de SMB, también conocido como Server Message Block. De esta manera, los usuarios de Windows puede tener mayor facilidades para compartir cualquier tipo de archivos entre los dispositivos que están conectados en una red local. Para ello, hablaremos de las principales características, cómo se activan los protocolos SMBv1, SMBv2 y SMBv3.

Características de SMB/CIFS en sus diferentes versiones

SMB es un protocolo de red que nos permite compartir archivos, carpetas e impresoras en la red local entre diferentes sistemas operativos, incluyendo Windows, Linux, MacOS y cualquier sistema operativo basado en Unix que incorpore Samba. Este protocolo está dentro de la capa de aplicación, y por debajo, hace uso del puerto 445 de TCP, por tanto, las transferencias de los datos son fiables porque existe retransmisión de los datos en caso de que haya problemas. Desde el nacimiento de SMB/CIFS hasta el momento, disponemos de varias versiones que han ido incorporando mejoras en el funcionamiento y también en la seguridad del protocolo, sin embargo, no todos los servidores que funcionan con SMB/CIFS hacen uso de las últimas versiones del protocolo, por lo que podríamos encontrarnos con fallos inesperados al intentar conectarnos a un servidor SMB local.

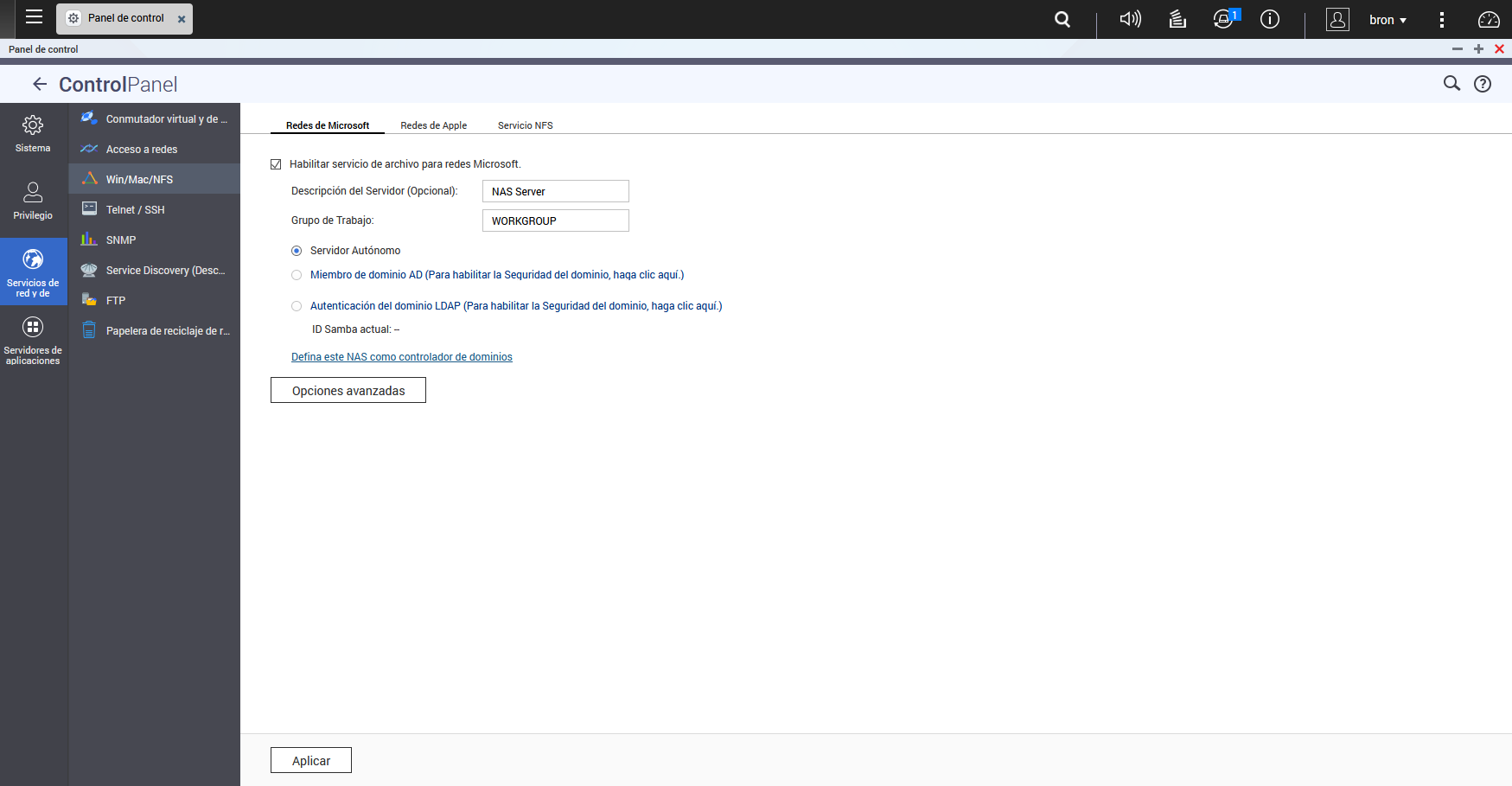

El acceso a los recursos de SMB/CIFS se puede realizar a través de autenticación con usuarios locales, a través de autenticación basada en servidor RADIUS o LDAP, y, por supuesto, autenticación a través de active directory. A nivel de configuración, podríamos configurar el servidor para evitar las contraseñas nulas, también podríamos crear cuentas de invitado que permitirán acceder a ciertos recursos sin ningún tipo de autenticación. Otras características de SMB/CIFS es que podremos habilitar soporte para atributos extendidos de OS/2 en un recurso compartido, así como almacenar dichos atributos DOS si estamos usando sistemas operativos de Microsoft. Por supuesto, podremos establecer una máscara de creación de archivos y también de directorios, para que esos archivos o carpetas que vayamos a crear nuevos tengan unos permisos específicos.

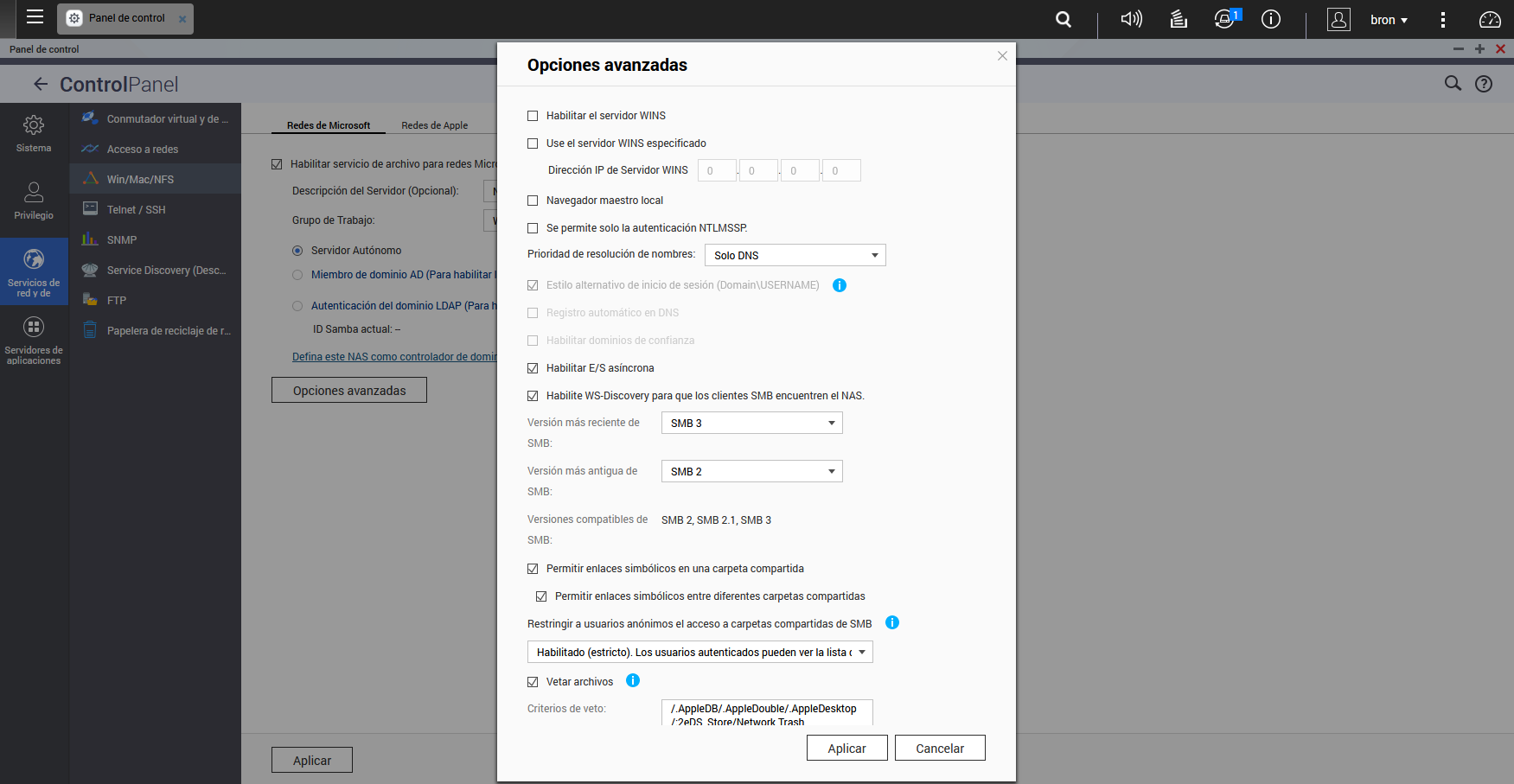

Respecto al rendimiento de SMB/CIFS, podemos habilitar las E/S asíncronas, con el objetivo de conseguir mejores velocidades de lectura y escritura en los recursos Samba, además, esto podríamos usarlo solamente para archivos de un tamaño mayor al definido en la configuración del servidor. Cuando vamos a configurar un servidor SMB/CIFS es muy importante la versión utilizada, tanto en el servidor como en el cliente. A nivel de configuración, podremos definir diferentes parámetros para fijar el protocolo máximo a nivel de servidor soportado, y también el protocolo mínimo a nivel de servidor, con el objetivo de proporcionar la mejor seguridad a los clientes. Por ejemplo, una configuración muy segura sería soportar únicamente el protocolo SMB3, sin embargo, es posible que tengamos problemas con algunos clientes que solamente soporta hasta SMB2, por lo que lo más normal es permitir como mínimo SMB2 y como máximo SMB3.

SMB/CIFS versión 1

La primera versión de este protocolo nació en el año 1983 y se construyó haciendo uso de NetBIOS de Microsoft, sin embargo, en versiones posteriores se dejó de utilizar NetBIOS. Todas las versiones antiguas de Microsoft Windows hacen uso de SMBv1, sin embargo, las nuevas versiones de las versiones de Windows 10 y Windows Server no incorporan SMBv1 instalado en el sistema operativo por seguridad, porque se ha demostrado que este protocolo actualmente no es nada seguro y no se recomienda utilizarlo. Por ejemplo, Windows Server 2016 y posteriores y Windows 10 Fall Creators Update no integran esta versión de forma predeterminada.

También es cierto que algunos routers todavía usan en sus servidores SMB/CIFS la primera versión del protocolo, en este caso, poco o nada podemos hacer para configurarlo con versiones superiores, porque depende del fabricante en la gran mayoría de los casos. Por ejemplo, si tienes un firmware de terceros como OpenWRT o DD-WRT entonces sí podrías deshabilitar este protocolo SMBv1 y activar las últimas versiones, porque el software incorporado en el firmware lo soporta.

SMB/CIFS versión 2

Microsoft lanzó la versión SMBv2 para Windows Vista en el año 2006 y en Windows Server 2008. Aunque este protocolo es privado, se ha publicado toda su especificación para permitir que programas como Samba para Linux y Unix puedan utilizarlo y que los diferentes sistemas operativos sean interoperables, de lo contrario, solamente los sistemas operativos Windows podrían intercambiar información entre ellos.

SMB2 supone un gran cambio respecto a la primera versión, también funcionamiento como también en seguridad. SMB2 reduce el establecimiento de la conexión respecto a SMB1.0, reduciendo el número de comandos y subcomandos, además, permite enviar solicitudes adicionales antes de que llegue la respuesta a una solicitud anterior, permitiendo ahorrar mucho tiempo y mejorando la velocidad cuando tenemos una alta latencia en las conexiones, o cuando queremos conseguir el mejor rendimiento posible. Otras opciones muy importantes son la posibilidad de combinar múltiples acciones en una sola solicitud, reduciendo la cantidad de información intercambiada. SMB 2.0 incorpora una serie de identificadores para evitar la reconexión desde cero en caso de un breve corte en la red, de esta forma, no tendremos que volver a establecer la comunicación.

Esta nueva versión SMB 2.0 soporta enlaces simbólicos, almacenamiento en caché, firma de mensajes con HMAC-SHA256 y una mejor escalabilidad para tener múltiples usuarios concurrentes en el mismo servidor, además, también permite mejorar el número de recursos compartidos y archivos abiertos por el servidor. Mientras que SMBv1 utiliza tamaño de datos de 16 bits y el límite de tamaño máximo de bloque son de 64K, en SMB2 se usan 32 o 64 bits para el almacenamiento, esto significa que en enlaces de redes ultrarrápidas como pueden ser las redes Gigabit, Multigigabit o 10G, la transferencia de los archivos es mucho más rápida al enviar archivos muy grandes.

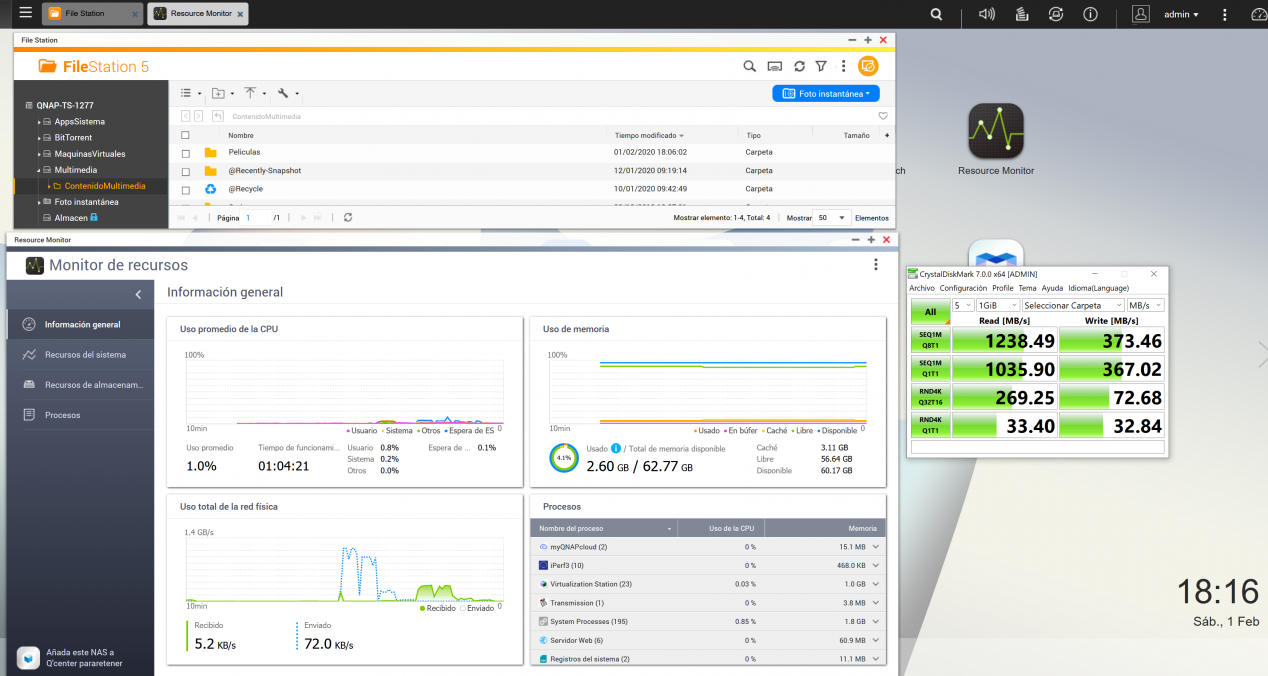

En RedesZone hemos sido capaces de conseguir velocidades de 1.2GB/s en una red 10G haciendo uso de SMB2, con un servidor NAS QNAP TS-1277 con almacenamiento SSD, y en el PC de origen también teníamos almacenamiento SSD, porque el almacenamiento tradicional con discos duros no soporta estas velocidades tan elevadas a no ser que usemos ciertos RAID de muchos discos.

Los sistemas operativos Windows Vista y Windows Server 2008 y posteriores hacen uso de SMB2 de forma predeterminada, sin embargo, es posible que aún te encuentres con SMB1 en ciertos equipos, por lo que es posible que tengas que habilitarlo específicamente para conectarte a estos servidores tan antiguos. Por último, en la versión SMB 2.1 que fue introducida en Windows 7 y Windows Server 2008 R2 se mejoró aún más el rendimiento con un nuevo mecanismo de bloqueo oportunista.

SMB/CIFS versión 3

Esta versión SMB 3.0 anteriormente se llamó SMB 2.2, se introdujo con Windows 8 y Windows Server 2012, con nuevos cambios muy importantes orientados a agregar nuevas funcionalidades y a mejorar el rendimiento de SMB2 en centro de datos virtualizados. Algunos de los cambios introducidos fueron los siguientes:

- SMB Direct Protocol: esto permite usar SMB sobre acceso directo a memoria remota RDMA, cualquier servidor con esta versión incorpora esta funcionalidad para mejorar enormemente el rendimiento.

- Multicanal SMB: esta característica nos permite realizar múltiples conexiones por sesión de SMB, para forzar al máximo las comunicaciones y exprimir la red local donde estemos ejecutando el servidor y los clientes.

- Conmutación por error totalmente transparente.

Sin embargo, la característica más importante es la autenticación del usuario en el SMB, ahora se realiza totalmente cifrada, antes se realiza siempre en texto en claro, por lo que un usuario malintencionado podría poner un sniffer de red y capturar las credenciales del usuario. Gracias a esto, la autenticación se realiza de forma segura. También se ha incorporado la posibilidad de tener cifrado extremo a extremo con AES con el objetivo de cifrar o encriptar las transferencias de archivos y carpetas. Por tanto, con SMB 3.0 tenemos dos posibilidades de configuración:

- Autenticación segura con cifrado y la transferencia de archivos y carpetas sin cifrar.

- Autenticación e intercambio de archivos y carpetas con cifrado simétrico, esto nos proporcionará la máxima seguridad, pero podría verse perjudicado el rendimiento.

Si el servidor SMB no soporta AES-NI en su procesador, es probable que el rendimiento que consigamos a la hora de transferir archivos y carpetas sea realmente bajo, por lo que es muy recomendable que dispongas de un procesador potente con motor de cifrado por hardware. Actualmente todos los procesadores a partir del año 2015 aproximadamente disponen de esta tecnología, pero deberías revisarlo en sus especificaciones técnicas.

Además de la versión de SMB 3.0, también se introdujo la versión SMB 3.0.2 en Windows 8.1 y Windows Server 2012 R2 mejorando funcionalidades y rendimiento, además, en estos sistemas operativos ya es posible deshabilitar la versión SMB 1.0 para mejorar la seguridad, porque a la hora de conectarse los clientes pueden negociar qué protocolo SMB se va a utilizar.

Por último, Microsoft ha introducido la versión SMB 3.1.1 en Windows 10 y en Windows Server 2016 y posteriores. Esta nueva versión incorpora el cifrado simétrico AES-128-GCM para proporcionar la mejor seguridad posible y el mejor rendimiento en lectura y escritura, también tenemos la opción de configurar el modo de cifrado CCM. Además de esto, implementa una verificación de integridad previa que hace uso de un hash SHA2-512, uno de los más seguros actualmente. Por último, esta versión SMB 3.1.1 obliga a que la negociación de los clientes usando SMB 2.0 o superior sea con seguridad, es decir, autenticación con cifrado.

Ventajas y desventajas

Dentro de los protocolos SMB tendremos unas ventajas pero también unas desventajas, y es importante conocerlas antes de ponernos con su configuración, para ver si realmente nos interesa, o no.

En cuanto a las ventajas, veríamos las siguientes:

- Multisistema: SMB permite la comunicación y el intercambio de recursos entre los diferentes sistemas operativos más populares, como son Windows, MacOS y Linux, lo que facilita mucho las cosas.

- Facilidad de uso: Tanto las configuraciones como la interfaz son muy sencillas, lo que permite a cualquier persona poder realizar todo sin necesitar ayuda de un profesional, pese a que necesite ver un video o un tutorial sencillo.

- Características avanzadas: Soporte para transacciones de archivos, comunicación interprocesos y autenticación de usuarios así como el acceso a recursos compartidos de red, impresoras, etc.

- Seguridad: El cifrado de extremo a extremo (algo muy popular últimamente) así como la protección contra ataques de red son algunas de las características que tienen la versión SMB 3.0 y superiores.

- Rendimiento: Estaría optimizado para redes de alta velocidad, lo que daría un gran resultado en el intercambio de archivos grandes, así como en ambientes con mucho tráfico de red.

- Control de acceso: Permite crear permisos de acceso personalizados, lo que mejora la privacidad, gestión y seguridad del entorno.

Sin embargo, también hay una serie de desventajas que hay que analizar. En base a lo que hemos visto, podemos decir lo contrario en varios puntos.

- Pese a ser multisistema, algunos SO modernos no lo soportan, por tanto tendríamos que analizar de primeras en cuál lo queremos usar.

- Así mismo, la seguridad de SMB 3 hemos visto que es buena, sin embargo, otras versiones como SMBv1 han sufrido vulnerabilidades y ataques importantes.

- En redes lentas SMB puede tener un rendimiento inferior comparado con otros protocolos más ligeros.

De todas formas, si usamos un protocolo moderno, y sistemas operativos generales, no tendremos ningún problema, aunque está bien conocerlo de antemano, por si acaso.

¿Y qué es CIFS?

Una vez que se tiene claro qué es exactamente el protocolo SMB, además de sus ventajas y desventajas, hay que ver exactamente qué es CIFS. Este otro protocolo se dio al renombrar la primera versión de Server Message Block a CIFS (Common Internet File System). Aunque, con el cambio de nombre, la realidad es que también se aprovechó para añadir diferentes características nuevas al protocolo.

Entre ellas, se puede destacar que se incluyó soporte para utilizar enlaces simbólicos o duros. Además de esto, también se dio la opción de tener archivos de mayor tamaño. En cuanto a otros detalles importantes, permite a los usuarios conectarse de manera remota distintos sistemas como Windows, Linux o macOS.

Por lo tanto, hay que dejar claro que este protocolo en concreto es similar a SMB, aunque con una serie de aspectos que lo diferencian añadidas por Microsoft. Todo esto ha llevado a que apenas se haga uso de este protocolo y se opte más por SMB.

Vulnerabilidades de los protocolos

Estos protocolos presentan vulnerabilidades que pueden ser explotadas por los atacantes para obtener acceso no autorizado a los sistemas y la información que contienen. SMBv1 es la versión más antigua del protocolo SMB y ha sido conocida por tener múltiples vulnerabilidades. En 2017, el ataque ransomware WannaCry utilizó una vulnerabilidad SMBv1 para propagarse rápidamente a través de redes en todo el mundo. Desde entonces, se recomienda desactivar SMBv1 siempre que sea posible para reducir el riesgo de ataques similares.

SMBv2, introducido en Windows Vista, mejoró la seguridad del protocolo, pero aún presentaba algunas vulnerabilidades. Por ejemplo, en 2017 se descubrió una vulnerabilidad en SMBv2 que permitía a los atacantes ejecutar código malicioso en sistemas remotos. Mientras que SMBv3, la versión más reciente del protocolo, incluye numerosas mejoras de seguridad, como la encriptación de extremo a extremo. Sin embargo, aún existen vulnerabilidades que pueden ser explotadas por los atacantes. En 2020, se descubrió una vulnerabilidad SMBv3 llamada SMBGhost que permitía a los atacantes tomar el control completo de los sistemas remotos.

Para protegerse contra las vulnerabilidades de los protocolos SMB, se recomienda desactivar SMBv1 siempre que sea posible y aplicar las actualizaciones de seguridad más recientes para SMBv2 y SMBv3. Además, se pueden implementar otras medidas de seguridad, como la segmentación de red y el uso de firewalls para limitar el acceso a los sistemas vulnerables.

En conclusión, es importante tener en cuenta las vulnerabilidades de los protocolos SMB y tomar medidas para protegerse contra posibles ataques. El uso de versiones más recientes del protocolo y la implementación de medidas de seguridad adicionales pueden ayudar a reducir el riesgo de compromiso de la seguridad y proteger la información valiosa de la empresa o cualquier organización que quiera dar uso de este tipo de protocolos. Y donde la seguridad, es un punto de vital importancia.

¿Cómo funciona el protocolo SMB?

Además de las diferentes características de estos protocolos, como las distintas ventajas y desventajas que presentan, también hay que señalar cómo funciona exactamente SMB. Por ello, estos son los puntos que se deben tener en cuenta:

- Petición de Sesión NetBIOS: Su objetivo es establecer una sesión fiable para el envío de mensajes entre clientes y servidores.

- Respuesta de la sesión NetBIOS: Si no existe ningún error, el servidor enviará un mensaje ACK, de forma que acepta la conexión.

- Petición de dialecto SMB: El cliente envía un mensaje indicando los dialectos que SMB soporta.

- Respuesta al dialecto SMB: El servidor contesta con el dialecto que prefiere. Si no puede usar ninguno, mostrará un mensaje de error.

- Petición de Inicio de Sesión: El cliente envía las credenciales con las que quiere conectarse al servidor.

- Respuesta al Inicio de Sesión: El servidor identifica las credenciales. Si son las correctas, el servidor comprobará si el cliente tiene derecho a conectarse. Si esto es afirmativo, aceptará la conexión y construirá un identificador numérico para la conexión.

- Petición de conexión a recurso: El cliente envía un mensaje indicando el recurso que solicita y desea acceder.

- Respuesta a la conexión del recurso: Si el recurso existe, el servidor concede el acceso mediante un identificador. Este se usará en futuras conexiones de este cliente al recurso concreto.

Habilitar o deshabilitar los diferentes protocolos SMB en Windows

Actualmente si estamos usando las últimas versiones del sistema operativo Windows, la versión SMB 1.0 viene desactivada de forma predeterminada por seguridad, porque es un protocolo que actualmente no se considera seguro, es necesario que uses SMB 2.0 o superior para no tener problemas de seguridad. No obstante, sería recomendable comprobar si tenemos habilitado o no los diferentes protocolos para saber cuáles necesitamos habilitar o deshabilitar.

A continuación, os vamos a explicar cómo detectar, deshabilitar o habilitar las diferentes versiones de Samba. De esta forma no tendrás ningún tipo de inconveniente en activar en tu sistema Windows este protocolo.

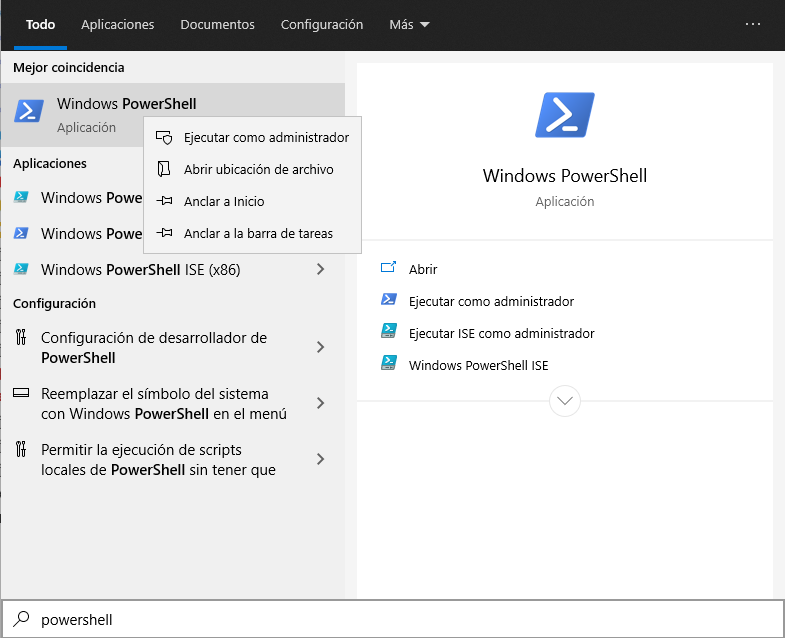

Por lo tanto, lo primero que tenemos que hacer es pulsar en la tecla «Windows» y a continuación, buscar «Powershell«, pinchamos clic derecho del ratón y lo «ejecutamos como administrador«. Y desde aquí, habrá que seguir los siguientes pasos en función de si se quiere usar SMBv1, SMBv2 o SMBv3.

SMBv1 tanto cliente como servidor

Si queremos habilitar o deshabilitar el soporte para SMBv1 en nuestro equipo, primero tenemos que verificar si lo tenemos activado o desactivado.

Para detectar:

Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Para habilitar el protocolo SMBv1 (no es recomendable por seguridad), debes poner:

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

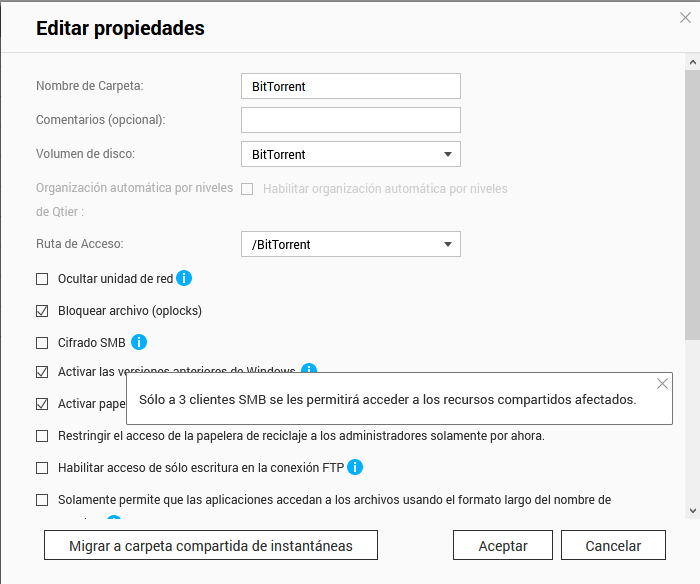

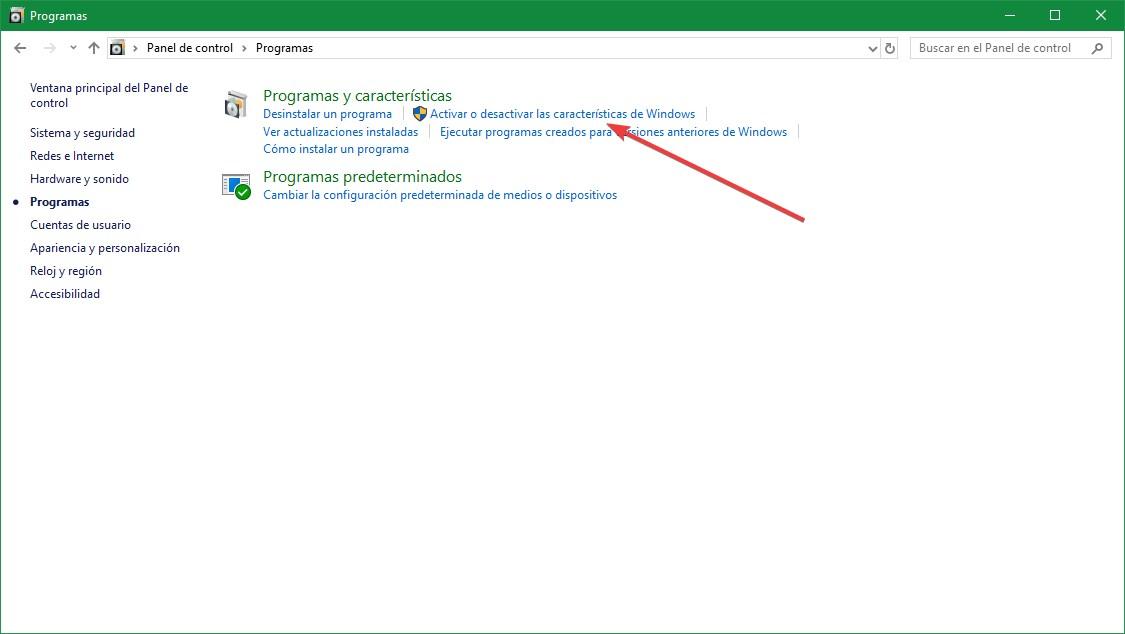

Si estás interesado en habilitar este protocolo, tanto el cliente como el servidor, podemos hacerlo a través de la interfaz gráfica de usuario de Windows 10. Lo primero que debemos hacer es acceder al panel de control, para entrar debemos pinchar en el botón de «Inicio» y poner en la barra de búsqueda «Panel de control» y automáticamente nos aparecerá un icono para entrar en este menú de configuración.

En el lateral izquierdo podremos pinchar en la sección de «Programas», y a continuación, pinchamos en «Activar o desactivar las características de Windows» para poder ir a este apartado. En la siguiente captura os aparece cómo saldría:

Si no encontraréis esa opción, siempre vas a poder entrar en «Panel de control» y en la parte superior derecha de la barra de búsqueda, vas a poder poner «características de Windows» y automáticamente os va a sugerir esta opción, por lo que no tenemos pérdida.

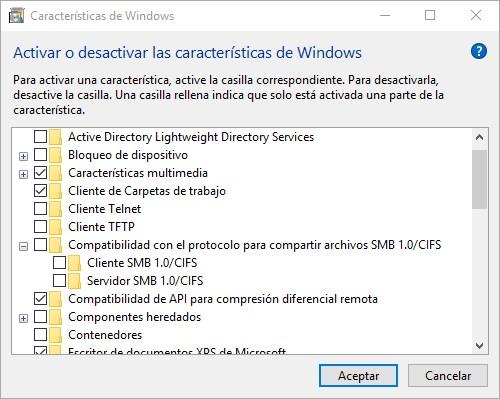

Una vez que despleguemos esta opción, debemos buscar en el listado de características de Windows lo siguiente: «Compatibilidad con el protocolo SMB/CIFS 1.0»

Aquí lo que debemos hacer es desplegarlo, y activar la casilla que nosotros queramos, ya sea el cliente SMB 1.0, el servidor SMB 1.0 o ambas opciones, dependiendo de nuestras necesidades:

Las activamos, pinchamos en «Aceptar» y el sistema operativo nos indicará que debemos reiniciar el ordenador para que funcione correctamente. Cuando se inicie nuevamente, ya tendremos el protocolo SMB 1.0 como cliente y servidor funcionando en nuestro sistema operativo, pero no os recomendamos activarlo por seguridad, a menos que sea absolutamente necesario.

Para deshabilitar el protocolo podéis poner este comando en Powershell:

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Si quieres deshabilitar a través de la interfaz gráfica de usuario, lo único que debemos hacer son los mismos pasos que para activarlo, pero en este caso lo que haremos será quitar la selección de cliente SMB 1.0 y servidor SMB 1.0, pinchamos en aceptar y reiniciamos el ordenador otra vez. Ahora ya tendremos esta funcionalidad desactivada por nuestra seguridad. Tal y como habéis visto, este protocolo desde las últimas versiones de Windows se encuentra deshabilitado de manera predeterminada.

SMBv2/SMB3 tanto cliente como servidor

Si queremos habilitar o deshabilitar el soporte para SMBv2 o SMBv3 en nuestro equipo, primero tenemos que verificar si lo tenemos activado o desactivado.

Get-SmbServerConfiguration | Select EnableSMB2Protocol

Para habilitarlo:

Set-SmbServerConfiguration -EnableSMB2Protocol $true

Para deshabilitarlo:

Set-SmbServerConfiguration -EnableSMB2Protocol $false

Esto sirve tanto para la versión SMBv2 como para la versión SMBv3, de esta forma, no tendremos un comando específico para SMBv3 porque ya viene integrado en SMBv2, pero sí deberíamos verificar si el cifrado de datos está activado, una característica única en la última versión SMBv3:

Get-SmbServerConfiguration | Select EncryptData

Si nos indica «False» significa que el cifrado de datos no está habilitado, para habilitarlo, deberemos ejecutar el siguiente comando:

Set-SmbServerConfiguration -EncryptData $True

Debes asegurarte que el servidor remoto soporta SMBv3, de lo contrario, te dará error al intentar acceder a los recursos compartidos de cualquier servidor.

Importancia de mantener nuestro equipo actualizado

Siempre es bueno recordar la importancia de tener nuestro equipo totalmente actualizado. En muchas ocasiones pueden surgir vulnerabilidades que pueden ser aprovechadas para llevar a cabo infinidad de ataques.

En el caso de Windows, lo más probable es que nos avise cuando hay una nueva actualización, pero siempre es recomendable acudir a Windows Update y buscar las actualizaciones de forma manual. Aunque, por lo general, te aparece un mensaje de manera automática para que actualices el sistema. Por lo que no tendrás que buscar una actualización por tu cuenta.

De este modo podremos descargar correcciones que llegan en forma de parches de seguridad tras detectar alguna anomalía en el sistema, y actualizaciones que nos pueden brindar nuevas funciones o mejorar el rendimiento de nuestro ordenador.

Por qué están deshabilitados los protocolos SMB 1.0 y 2.0

Microsoft decidió deshabilitar por defecto los protocolos SMB 1.0 y SMB 2.0. Aunque puedes habilitarlos y deshabilitarlos en Windows fácilmente, como hemos explicado, puede que te preguntes qué hizo que dejaran de estar habilitados de forma predeterminada. Como podrás sospechar, la seguridad es el motivo. El protocolo SMB o Server Message Block, sirve para compartir fácilmente archivos, impresoras y otros recursos dentro de una misma red. El problema es que también ha sido utilizado por los piratas informáticos para lanzar ataques. Concretamente, fue el protocolo que usaron para lanzar el malware WannaCry que tanto dolor de cabeza trajo. Explotaba la vulnerabilidad EternalBlue, que estaba presente en el protocolo SMB 1.0. Eso provocó muchos problemas de seguridad en todo el mundo y afectó a muchas organizaciones y usuarios domésticos. Fue uno de los mayores problemas de ciberseguridad en esa fecha y, por ello, trajo también algunos cambios y precauciones para evitar que vuelva a ocurrir algo similar.

Eso fue lo que provocó que desde Microsoft decidieran deshabilitar por defecto estos protocolos ya obsoletos y antiguos. No obstante, como ves es posible habilitarlos en caso de necesidad o de que quieras prescindir de estas recomendaciones y activarlo sea cual sea la razón que tengas.. Pero al menos no van a estar habilitados para todos los usuarios y no van a poder ser utilizados por los piratas informáticos en caso de que surjan vulnerabilidades o que los usuarios no actualicen el sistema para corregir problemas.

Lo explican desde la página web de Windows si accedemos a su sección de soporte. Desde Microsoft nos explican cómo podemos habilitarlo o deshabilitarlo pero dejan claro que no es una buena idea. «El acceso a los archivos y la comunicación entre dispositivos y procesos informáticos en los sistemas Windows se ha basado durante décadas el protocolo de red SMB (Server Message Block). Por eso, las ediciones actuales del sistema operativo, como, por ejemplo, Windows 10, son todavía compatibles con SMBv1, la primera versión de este estándar. Sin embargo, recientemente se han descubierto lagunas en la seguridad de esta versión del protocolo, por lo que se ha clasificado como obsoleta y se recomienda prescindir de ella», explican desde la sección de soporte de Microsoft alertándote de los riesgos.

Si estás utilizando un equipo moderno y actualizado, seguro que tienes los protocolos SMB 1.0 y 2.0 deshabilitados por defecto y tendrás que seguir los pasos anteriores para conseguir habilitarlos. Si simplemente quieres probar, acuérdate de desactivarlos de nuevo tal y como viene por defecto. De hecho esto ocurre desde Windows 10 April 2018 Update. Es decir, desde una actualización de Windows 10 de 2018 ya están deshabilitados. A partir de ahí, todas las versiones del sistema operativo de Microsoft ya incluyen este cambio. No se recomienda habilitarlos, pero siempre vas a tener esa opción en caso de que necesites utilizar estos protocolos por algún motivo.