OpenVPN es uno de los softwares más utilizados para crear redes privadas virtuales (VPN). Este software que es de código abierto, está disponible para múltiples plataformas como sistemas operativos de escritorio, sistemas operativos para móviles como Android y iOS con su aplicación oficial, así como en routers y otros dispositivos empotrados. OpenVPN 2.4 está muy cerca de ver la luz en su versión estable, y tiene un cambio muy importante, el soporte AEAD.

Actualmente la última versión de OpenVPN disponible es la OpenVPN 2.3.14, sin embargo, están desarrollando una versión nueva 2.4 con importantes cambios. Ahora la versión 2.4 está en fase Release Candidate 2, por lo que muy pronto veremos la versión final «stable». Si estás interesado en ver el listado de cambios completos de esta nueva versión OpenVPN 2.4, puedes acceder a este enlace:

- Listado de cambios completo de OpenVPN 2.4

En la página web oficial de descargas de OpenVPN podéis encontrar tanto la versión actual estable, como estas versiones candidatas a estable.

OpenVPN y AEAD. ¿Qué es esto?

Aunque el listado de cambios y mejoras es muy amplio, nosotros nos vamos a detener en estas dos partes:

Add AEAD cipher support (GCM)

Make AEAD modes work with OpenSSL 1.0.1-1.0.1c

Normalmente los cifrados simétricos solo proporcionan confidencialidad, pero no proporcionan ni autenticidad ni tampoco integridad, por eso se suelen usar en conjunción con el cifrado asimétrico y funciones hash. AEAD significa Authenticated Encryption with Associated Data, esto hace que los algoritmos de cifrado simétricos como AES, si utilizan un modo de operación GCM (Galois/Counter Mode) nos proporcionará tanto confidencialidad, como autenticidad e integridad.

En esta nueva versión OpenVPN 2.4 han incorporado la característica AEAD para el canal de datos. Anteriormente en el canal de control, se podía establecer una conexión TLS con AEAD sin ningún problema. Este canal de control sirve para la gestión de las claves criptográficas que posteriormente se usarán en el canal de datos, también se encarga del establecimiento seguro de la conexión y de la renovación de las claves.

Si probáis a poner la siguiente directiva en nuestro servidor/cliente OpenVPN, estaréis utilizando AEAD en el canal de control:

tls-cipher TLS-DHE-RSA-WITH-AES-256-GCM-SHA384

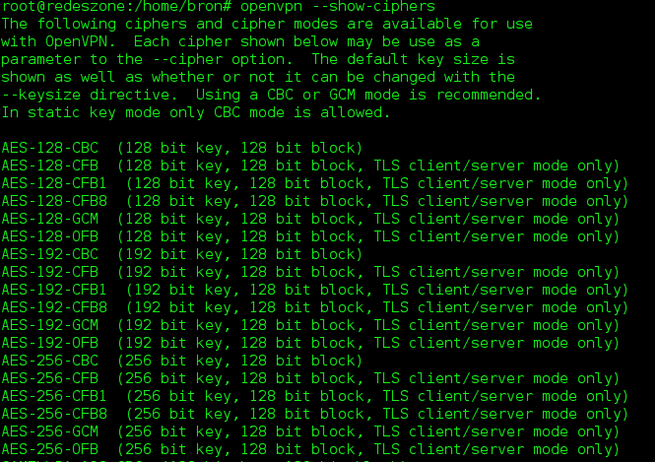

Sin embargo, en el canal de datos no tenemos por ningún sitio «GCM», únicamente tenemos varios AES de diferentes longitudes de clave, y con diferentes modos de operación, pero ninguno es GCM, hasta ahora:

Por supuesto, también tenemos disponibles otros algoritmos de cifrado simétrico, pero GCM se utiliza en AES. Con esta nueva versión, se ha añadido AES-256-GCM para utilizar AEAD en el canal de datos. ¿Cómo lo podemos utilizar en OpenVPN? Simplemente añadimos en la configuración lo siguiente:

cipher AES-256-GCM

Y automáticamente estaremos utilizando AEAD también en el canal de datos, de esta manera, dotaremos a nuestra conexión VPN de una mayor seguridad.

¿Quieres probar la versión OpenVPN 2.4 RC2? Ya puedes hacerlo

Actualmente en esta página de OpenVPN, podéis descargar e instalar la última versión RC2 desde el repositorio del propio software. Simplemente deberemos seguir los pasos que se indican, y posteriormente realizar el típico:

sudo apt update && sudo apt install openvpn

Con el comando anterior actualizaremos el repositorio y también se instalará la última versión RC2 de OpenVPN, donde podréis probar AES-GCM.

Os recomendamos leer nuestro tutorial sobre cómo configurar OpenVPN con TLS 1.3 y máxima seguridad.