IPv6 supone una gran cantidad de cambios y de mejoras en todos los ámbitos, velocidad, seguridad, etcétera. Desaparecen protocolos como ARP, aparecen otros nuevos como ICMPv6, DHCPv6, NDP y cambia la forma en la que trabajamos en la capa de red. Anteriormente en RedesZone, hemos hablado sobre los principales cambios que se avecinan ante la implantación de IPv6 en todos los sistemas de información, los operadores ya tienen todo listo para el despliegue masivo, aunque habrá una convivencia con ambos protocolos.

Curiosamente, la mayoría de los técnicos con los que he comentado este tema opinan que es algo de lo que no hay que preocuparse, ya que afecta sobre todo a las IPs públicas y, por tanto, a los dispositivos que están conectados a Internet, y no a las redes locales de las empresas para las cuales no hay problema por el agotamiento de las direcciones IP versión 4.

En realidad no es así, actualmente, y debido a que se procura la rápida utilización de este protocolo de Internet, IPv6 viene implantado en muchos sistemas operativos actuales: Windows XP desde el Service Pack 2, (aunque hay que activarlo manualmente), Windows Vista y las versiones posteriores como Windows 7, 8 traen IPv6 activado por defecto, las versiones Server de Windows, también vienen con IPv6 activado por defecto. En Linux desde el kernel 2.6 viene con IPv6 activado por defecto, salvo algunas distribuciones especiales. Es decir, lo que realmente está funcionando en las conexiones SMB, DNS o incluso web de la Intranet, es protocolo IPv6.

IPv6 en nuestro sistema operativo

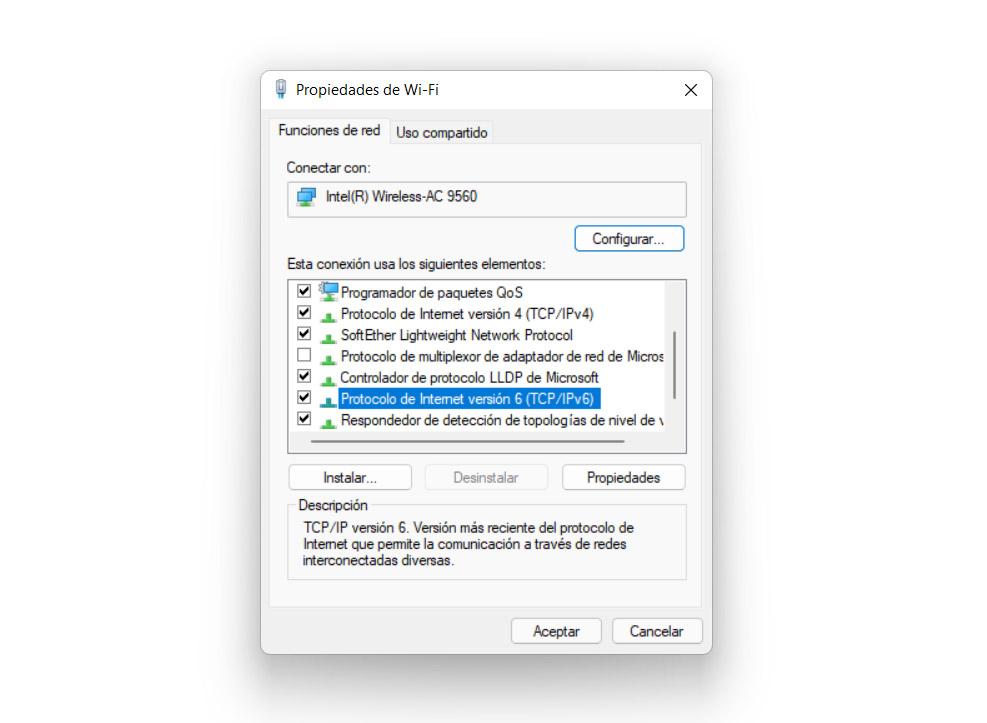

Para comprobar que tenemos instalado IPv6 en nuestro ordenador basta con entrar en la ventana de propiedades de TCP/IP y veremos cómo aparece junto a propiedades de TCP/IP. Para ello tienes que ir a Inicio, entras en Configuración, vas a Red e Internet y posteriormente vas a Más opciones del adaptador de red. Allí tienes que seleccionar la tarjeta correspondiente y haces clic en ella con el segundo botón del ratón y le das a Propiedades.

A esta opción también puedes acceder desde el botón Inicio, vas a Panel de control y allí entras en Centro de redes y recursos compartidos».

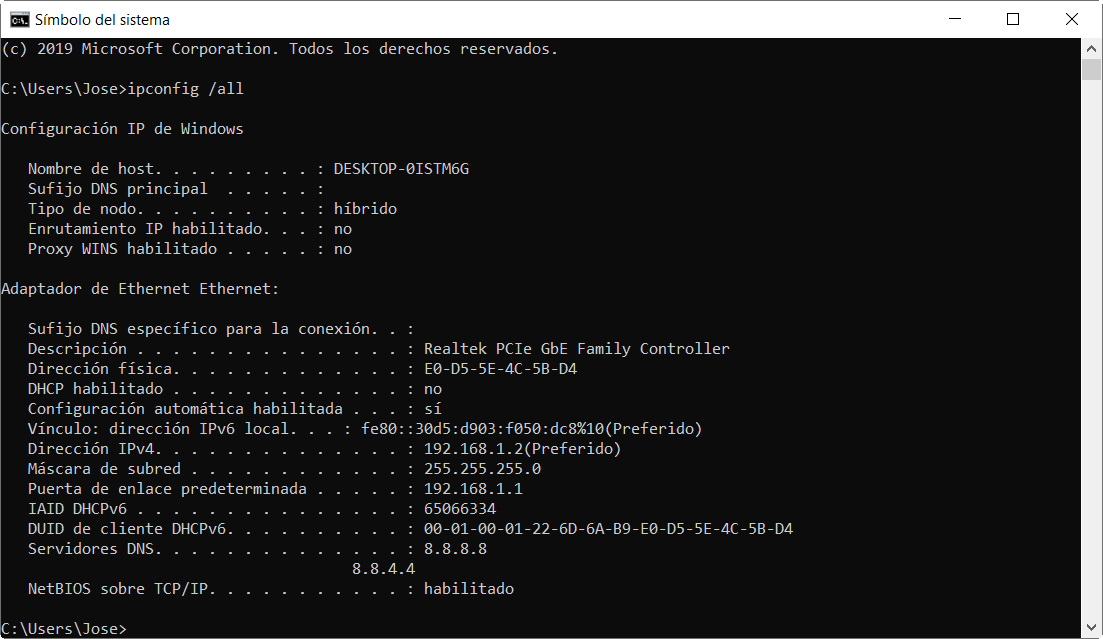

Y pinchando sobre «Conexión de área local» y pinchando después en el botón «Propiedades». Otra forma sencilla de comprobarlo es abriendo una ventana del Símbolo de sistema de MS-DOS y escribiendo el comando “ipconfig”. Este comando muestra diferente información relacionada con la conexión y entre esos datos puedes ver también si está habilitado o no IPv6.

Esa dirección que aparece junto a “Vinculo: dirección IPv6 local” es nuestra dirección IP de Link-Local o enlace local que se auto asigna el interfaz para poder empezar a trabajar con el protocolo IPv6.

Pero no sólo en el ámbito de los sistemas operativos de escritorio, los demás dispositivos que se conectan a la red también contemplan la posibilidad de utilizar IPv6, por ejemplo los dispositivos de Cisco soportan IPv6 de manera completa desde la versión 15 de su iOS aunque anteriormente ya la soportaban en menor grado. Los firewall, los IDS, los sniffers, los terminales móviles, tabletas, y otros dispositivos también soportan IPv6. El problema no viene de la falta de soporte, el problema viene del desconocimiento de los usuarios y peor aún, de los técnicos, de qué tipo de funcionalidad IPv6 soportan los dispositivos con los que trabajamos.

El que un dispositivo soporte IPv6 y que no se configure adecuadamente dicho soporte, es lo que genera una gran cantidad de vulnerabilidades que, al ser desconocidas e ignoradas, dejan nuestra red expuesta a múltiples tipos de ataques de los que somos ignorantes.

Qué ventajas tiene

Este protocolo en particular tiene la finalidad de dar un Internet sin límites y lo cierto es que presenta una serie de ventajas frente a anteriores protocolos. Por ejemplo, como es el caso de que ofrece una dirección IP propia para cada dispositivo que esté conectado a Internet. Por lo que no hace falta la traducción de direcciones de red o NAT.

Por otro lado, este protocolo tiene diferentes métodos para contar con una autoconfiguración, es decir, opciones para la configuración automática. Por lo que se mejora bastante si se tiene en cuenta el DHCP que se usa en IPv4. Al igual que se da soporte nativo para smartphones. De esta forma se permite a los móviles que se puedan cambiar de una red a otra y, además de esto, recibir diferentes notificaciones sin importar su localización.

Además lo anterior, hay que hablar de que este protocolo tiene una mayor seguridad, al tener la opción de ser mejorado con Ipsec con el fin de gestionar la encriptación y autenticación entre hosts. Por último, hay que señalar que la gestión de paquetes es todavía más eficiente al simplificar en todo momento su encabezado. Y no hay que olvidar mencionar el plug and play que tiene este protocolo de Internet en particular con el que se facilita la conexión a las redes a los usuarios.

¿Por qué no se utilizan?

Llevamos mucho tiempo escuchando hablar de que las direcciones IPv4 se están acabando, y ese es uno de los motivos de la existencia de IPv6. Pero este protocolo presenta un problema, y es que este no es compatible con IPv4. Por lo cual la decisión es muy firme, o utilizamos uno o utilizamos el otro. Una de las soluciones, podría ser utilizar ambas direcciones a la vez, e ir migrando todo de uno a otro para que una vez IPv4 fuera redundante, se pudiera hacer un cambio. Pero eso no ha llegado a ocurrir, y no hay previsión de que se consiga. Al menos en un futuro próximo.

Y es que la adopción del protocolo IPv6, está ahora mismo en un momento en el que crece muy despacio. Y se cree que este no llegue a utilizarse en el 100% de los dispositivos. Google ha lanzado alguna información al respecto. Un informe donde hacían un análisis de cuántos dispositivos están utilizando IPv6 actualmente, pero este número estaba muy lejos de lo esperado. Lo cual no se llega a comprender, debido a que los primeros años de esta IPv6 la adopción fue bastante rápida. Pero este crecimiento no fue exponencial, y las previsiones de alcanzar el 80% de dispositivos conectados con este estándar en 2022 no se cumplen.

Pero lo cierto es que a pesar de que en teoría no quedan direcciones IPv4 para suministrar, si quedan en la práctica final. Esto es por causa de los IP brokers, que se dedican a revender estas direcciones que ya no se utilizan. Estas por lo general son vendidas a empresas u organismos que las necesitan para poder dar un servicio a sus usuarios. Esto llega a plantear dudas sobre la adopción de IPv6, ya que no hay una estimación sobre si es posible que el 100% de las direcciones IPv4 se lleguen a utilizar al 100% en la totalidad de los dispositivos que las necesitan.

¿Cuándo se van a utilizar?

Como todos sabemos, IPv6 es el sucesor de IPv4. Este se ha implementado en el mundo desde su creación en 1990, pero con el aumento de la demanda de direcciones con un crecimiento exponencial, IPv6 se ha vuelto más y más relevante. Pero a pesar de que ya está disponible y es compatible con prácticamente todos los sistemas operativos, su adopción generalizada está en proceso actualmente. Todo esto incluso cuando los proveedores de servicios ya dan soporte a esta versión de direcciones.

En algunos países ya se han realizado grandes avances con la adopción de direcciones IPv6. Y por otro lado, se han establecido objetivos y algunos plazos para poder migrar totalmente a este sistema IPv6. Incluyendo las redes públicas y privadas, al igual que el soporte de todos los proveedores de servicios dentro de Internet.

Uno de los principales valedores de IPv6, es la escasez de direcciones IP disponibles en el formato IPv4. Esto es algo que está marcando la diferencia, en un mundo donde cada vez tenemos más dispositivos conectados. Los teléfonos, tabletas, dispositivos de IoT, y muchos más, se multiplican rápidamente. Por lo cual cada vez se necesitan más direcciones. Pero a pesar de que las direcciones IPv4 son muy limitadas, parece que se resisten a desaparecer. Y esto es por muchos motivos diferentes. Desde las que quedan libres, a las que se venden por la red.

Con el paso del tiempo, las organizaciones continúan actualizando todas sus infraestructuras de red para que la adopción de IPv6 se acelere. Por otro lado, los avances en diferentes tecnologías, hacen que la necesidad de utilizar IPv6 sea mayor. Por lo cual, a pesar de que el agotamiento de direcciones IPv4 está más cerca que nunca, no hay previsiones de que la implementación de IPv6 sea total, o en un gran porcentaje. Al menos mientras IPv4 siga funcionando igual de bien que ahora.

Motivos para deshabilitar IPv6

Como has podido ver, IPv6 es un protocolo de internet que permite que los dispositivos online se puedan llegar a comunicar entre sí. Pero lo cierto es que a pesar de que IPv6 es algo esencial para el futuro de las comunicaciones, hay algunas razones por las cuales se puede desear deshabilitarlo en nuestros equipos.

En primer lugar, cabe la posibilidad de que algún operador de internet no tenga este protocolo implementado. Por lo cual es posible que algunos sitios web no se encuentren disponibles si tratamos de acceder con este protocolo de direcciones. Por otro lado, están los programas de seguridad, como firewalls y antivirus. Estos pueden no ser compatibles con IPv6. Siendo esto, algo que sin duda puede poner en peligro nuestro ordenador, y como consecuencia, nuestros datos y seguridad en general.

También nos podemos encontrar con otros programas que no son compatibles con este protocolo. Esto hará que no funcionen correctamente, o que directamente no se puedan utilizar. Una de las consecuencias de este apartado, es que puede suponer problemas de rendimiento y estabilidad en el equipo. Ocurriendo lo mismo con la red a la que estamos conectados. Si estamos en una red privada donde no se ha implementado este protocolo, puede ser que lo mejor sea deshabilitar esta opción. Permitiéndonos eliminar posibles problemas de compatibilidad que puedan llegar a surgir en estos casos.

Siempre y cuando no estemos seguros de la necesidad de disponer de IPv6 en nuestro equipo, o experimentamos problemas con esto, siempre se puede deshabilitar esta opción. En cambio, si lo hacemos debemos tener en cuenta que en el futuro podemos tener problemas en cuanto a las comunicaciones se refiere. Haciendo de esto, un punto importante para poder estar seguros de deshabilitarlo o dejarlo activo. Lo mejor, siempre será analizar los pros y contras que nos vamos a encontrar.

Administrador de dispositivos

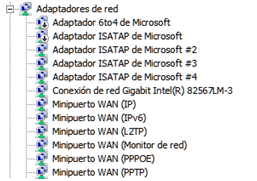

Si entramos en Administración de equipos, pinchando el botón Inicio, botón derecho sobre la opción «Equipo» y escogiendo la opción «Administrar» nos aparece el cuadro de dialogo de «Administración de equipos».

Pinchando con el botón derecho del ratón sobre la opción «Administrador de dispositivos»que aparece en el marco de la derecha y escogiendo las opciones «Ver / Mostrar dispositivos ocultos» y desplegando la categoría «Adaptadores de red», veremos lo siguiente:

Adaptador 6to4, Adaptador ISATAP, Adaptador Teredo, los cuales nos permiten establecer túneles IPv6 sobre IPv4 sin que nos enteremos de ello. Esto implica que en este momento alguien podría tener establecido un túnel IPv6 contra nuestro equipo y no lo sabríamos.

IPv6 y la precedencia de protocolos

Además en la implantación de IPv6 se ha tenido en cuenta lo que se llama la «Precedencia de protocolos» lo cual puede hacer que nuestro equipo pase a funcionar en modo IPv6 en cualquier momento, sin avisarnos y por tanto escapando a nuestro control. Volvamos a nuestra ventana del símbolo del sistema de MS-DOS y tecleemos el siguiente comando:

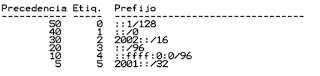

C:>netsh interface ipv6 show prefixpolicies

Como vemos, el sistema operativo da precedencia a IPv6 sobre IPv4 si es posible utilizar este protocolo, lo cual ya supone una pérdida de tiempo, recursos, ancho de banda en intentar comprobar si puede establecer la comunicación mediante IPv6 antes de pasar a IPv4.

Cuando tecleamos una URL en el navegador, primero intenta resolver dicha URL a una IP de IPv6 mediante consulta a servidores DNS de IPv6 que utilizan registros AAAA; si no es posible, la intenta resolver consultando a los servidores DNS de IPv4.

Más detalles a tener en cuenta

IPv6 permite que una interfaz tenga más de una dirección IP, algunas como las de enlace local FE80:: tienen un ámbito de red local, otras tienen ámbito global como 2001::/64, de este último tipo, un interfaz puede tener todas las que quiera. Las IP’s de ámbito global son las que nos permiten comunicarnos a través de internet a nivel mundial y son públicas por definición, es decir son visibles desde cualquier punto de Internet.

Para facilitar la utilización de las nuevas IP’s del protocolo IPv6, tenemos varios mecanismos de autoconfiguración:

- Stateful, este método necesita que haya un servidor DHCPv6 disponible en la red, para ello el dispositivo que tiene habilitado IPv6 al ser conectado a una red envía mensajes de solicitud de configuración de su interfaz para IPv6 igual que hace con IPv4.

- Stateless, SLAAC (Stateless Address Automatic Configuration) es un protocolo de configuración de direcciones IPv6 mediante mensajes enviados desde el router de conexión, y no desde un servidor DHCPv6. Un equipo con una dirección IPv6 de vínculo local Link-Local, es decir FE80::, no puede enrutar su tráfico si no tiene una dirección IPv6 de sitio o global, y es por eso que los routers envían mensajes RA (Router Advertisement) diciéndole a los equipos cómo configurase para tener conectividad a través de ellos.

En SLAAC, cuando un dispositivo recibe un mensaje de tipo Router Advertisement anunciándole que se autoconfigure una IP para la red indicada, lo hace inmediatamente, sin comprobar la veracidad de la información. Un equipo al recibir mediante un RA la dirección de red 2001:2000:a:b::/64, se configura automáticamente una IP de IPv6 utilizando el método EUI-64 o EUI-64 modificado que toma como modelo la dirección física MAC del equipo, añadiendo al interfaz una nueva dirección IP de IPv6 de ámbito global, algo similar a esto: 2001:2000:a:b:baac:6fff:fea1:ffb3.

La mayoría de sistemas operativos no cogen la dirección MAC como modelo, sino que se autoasignan una dirección IPv6 de host de manera aleatoria, de hecho, se podrían tener dos IPv6 públicas:

- La primera IPv6, que es con la que se navega por Internet generada aleatoriamente

- La segunda IPv6, que es para acceder por ejemplo a nuestro servidor desde fuera, sin necesidad de usar No-IP ya que simplemente debemos saber el rango de red /64 que nos asigna nuestro operador, y saber la MAC de nuestra tarjeta de red para hacer el EUI-64.

No hay número límite como tal para el número de direcciones IP añadidas mediante RA (solo limitaría el prefijo de red), por lo que mediante el programa adecuado, se puede saturar el equipo atacado y quedar fuera de uso, un ataque de denegación de servicio fácil y efectivo.

La primera vez que son conectados a una red, el nodo envía una solicitud de router de link-local usando multicast (router solicitation) pidiendo los parámetros de configuración; y si los routers están configurados para esto, responderán este requerimiento con un «anuncio de router» (router advertisement) que contiene los parámetros de configuración de capa de red. El dispositivo del usuario al ser conectado a una red también está configurado de forma que envía mensajes multicast del tipo FE02::2 RS, (Router Solicitation), que son procesados por todos los routers conectados a la red, pidiéndoles que le envíen la configuración de la red que tienen que utilizar para conectarse a internet. Si el router tiene configurado algún interfaz con IPv6, responderá inmediatamente enviando al dispositivo un mensaje RA, conteniendo la dirección de red para que el dispositivo pueda enrutar sus paquetes.

Como podemos ver, es fácil mediante el envío de un paquete RA a una red local, cambiar el enrutamiento IPv6 de todos los dispositivos de una red. Podemos deshabilitar este comportamiento mediante la siguiente orden en sistemas Windows:

netsh interface ipv6 set interface "Local Area Connection" routerdiscovery=disabled

¿Pero realmente hay tantos equipos con IPv6 habilitado en mi red? Veamos, comprobemos nuestros vecinos con el siguiente comando de MS-DOS.

netsh interface ipv6 show neighbors

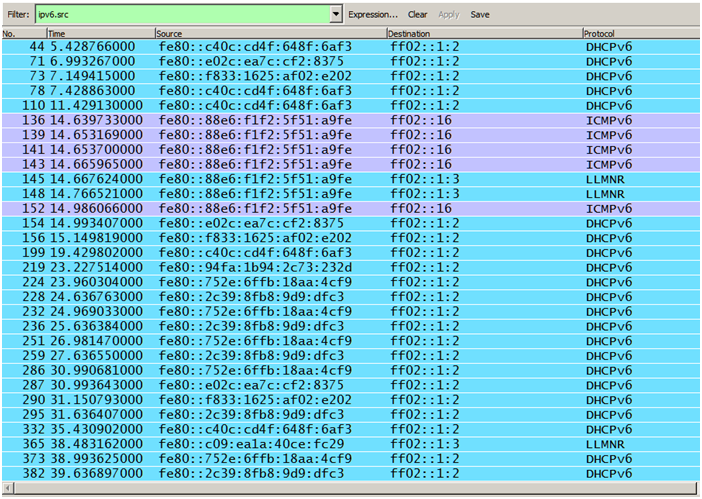

Podemos ver que tenemos decenas de equipos a los que podemos atacar fácilmente. O veamos esta captura de Wireshark del tráfico que pasa por nuestra interfaz:

Mensajes de petición DHCPv6, mensajes LLMNR, ICMPv6, paquetes circulando por nuestra red de forma innecesaria. Concretando un poco más, el problema está en que los sistemas operativos y todos los dispositivos que conectamos a nuestra red posiblemente ya soporten IPv6, pero se deja sin configurar y sin controlar todo lo referente a este nuevo protocolo.

Por ejemplo, sería posible instalar un servidor de DHCPv6 en una red local para que configure la interfaz de los dispositivos con una IP de IPv6 además de la IP de IPv4 que legítimamente le asigna el servidor DHCP de la red corporativa, de esta forma podríamos configurar un equipo agresor como puerta de enlace de la máquina interceptada a la que le hemos dado una configuración incorrecta de IPv6 de forma que todo el tráfico dirigido al exterior de la red local, pasaría por la máquina atacante.

En la mayoría de los casos no se controla el tráfico IPv6, por lo que se podría fácilmente establecer un Man In The Middle (MITM) que reenviaría todo el tráfico sin enterarnos, ya que por IPv4 todo se mostraría como normal. En la situación actual, los sistemas operativos permiten configurar una interfaz de red con varias configuraciones IPv6, además de la configuración IPv4 legítima.

Si todavía no estás convencido, otra vulnerabilidad más, las máscaras de red: en IPv4 la máscara de red nos permite segmentar una red de forma que los dispositivos sólo se puedan comunicar con aquellos otros que coinciden en la parte de la dirección IP que les indica la máscara de red.

Por ejemplo, dos equipos A y B

| Equipo | IPv4 | MASCARA | RED |

| A | 192.168.1.10 | 255.255.255.0 | 192.168.1.0 |

| B | 192.168.1.254 | 255.255.255.0 | 192.168.1.0 |

Los equipos se pueden comunicar ya que la parte de la dirección IP indicada por la máscara, (24 bits por la izquierda), 192.168.1, coinciden, por lo que decimos que están en la misma red y los equipos se ven.

| Equipo | IPv4 | MASCARA | RED |

| A | 192.168.1.10 | 255.255.255.0 | 192.168.1.0 |

| B | 192.168.66.254 | 255.255.255.0 | 192.168.66.0 |

Los equipos no se ven, es decir, no se pueden comunicar, ya que la parte de la dirección IP indicada por la máscara, (24 bits por la izquierda), 192.168.1 y 192.168.66, no coinciden, por lo que decimos que no están en la misma red y los equipos no se pueden ver.

Pero si los equipos tienen habilitado IP versión 6, esto cambia. Supongamos los dos equipos del ejemplo anterior, si tienen habilitado IP versión 6, podemos hacer ping desde la dirección de link-local de uno al otro, es decir, que IP versión 6 ignora las restricciones de las máscaras de red de IPv6. Con las subredes de IPv6 pasa lo mismo supongamos el siguiente ejemplo:

| Equipo | IP version 6 | PREFIJO | MASCARA + IP | |||

| Último grupo en binario | ||||||

| BINARIO | HEX. | |||||

| A | 2001:A:B:C:D:E:F:1234/126 | 126 | 2001:A:B:C:D:E:F:123 | 01 | 00 | 4 |

| B | 2001:A:B:C:D:E:F:1235/126 | 126 | 2001:A:B:C:D:E:F:123 | 01 | 01 | 5 |

En el ejemplo anterior, los dos equipos están en la misma subred ya que los 126 bits empezando por la izquierda coinciden.

| Equipo | IP version 6 |

PREFIJO | MASCARA + IP | |||

| Último grupo en binario | ||||||

| BINARIO | HEX. | |||||

| A | 2001:A:B:C:D:E:F:1234/126 | 126 | 2001:A:B:C:D:E:F:123 | 01 | 00 | 4 |

| B | 2001:A:B:C:D:E:F:1238/126 | 126 | 2001:A:B:C:D:E:F:123 | 10 | 00 | 8 |

En este segundo caso los bits 125 y 126 no coinciden por lo que las dos máquinas están en distintas redes /126, por lo que no se ven. Pero si hacemos ping de una máquina a otra por su IP de link-local, (FE80::) las máquinas se ven.

¿Por qué deshabilitar IPv6 en Windows?

Si el protocolo IPv6 no lo estamos utilizando actualmente en nuestra red local, lo mejor que podemos hacer es desactivarlo para evitar posibles ataques a las redes de datos con el estándar IPv6. Normalmente en nuestro hogar o en la empresa seguimos haciendo uso del protocolo IPv4, con las conocidas subredes específicamente orientadas a redes locales privadas. Tener habilitado IPv6 en nuestra tarjeta de red, ya sea en nuestra tarjeta de red Ethernet cableada o inalámbrica por WiFi, puede suponer un riesgo que no deberíamos asumir.

Hoy en día existen diferentes ataques a las redes IPv6, que nos afectarían, aunque no estemos usando en la red IPv6, debido a que el protocolo IPv6 tiene precedencia sobre el protocolo IPv4 que sí estaremos utilizando.

- Ataque «Neigbour Advertisement Spoofing»: este ataque es como el ARP Spoofing para redes IPv4, el objetivo de esta técnica es realizar un ataque Man in the Middle a una víctima para posteriormente robarle datos. Si tenemos habilitado IPv6, aunque no lo estamos usando y estemos utilizando IPv4, seremos vulnerables y podrán leer y modificar al vuelo todo el tráfico.

- Ataque SLAAC: este ataque también serviría para realizar un ataque y que todo el tráfico viaje a través de nuestra dirección IP, engañando a la víctima y haciendo que todo el tráfico no vaya al router directamente, sino que pase antes por nuestro equipo.

- Ataque DHCPv6: podremos configurar un servidor DHCPv6 ilegítimo, con el objetivo de que el equipo nos envíe a nosotros toda la información configurando su gateway con nuestra dirección IP. Este ataque también está disponible en redes IPv4, por tanto, deberías tener cuidado y usar VPN si estás en redes poco confiables.

Actualmente, lo mejor que puedes hacer si no haces uso de este protocolo IPv6 para navegar por Internet o para comunicarte con tus equipos de la red local, es deshabilitarlo para no tener problemas. Así disminuirás el riesgo de sufrir algún ataque cibernético. Hay que tener en cuenta que cualquier protocolo que tengamos habilitado puede ser explotado por un atacante, por lo que mientras menos opciones demos, mejor para aumentar la protección.

Por tanto, si realmente no vas a necesitar este protocolo y quieres mejorar la protección de tu equipo al máximo, una buena idea es deshabilitarlo. Si en un futuro lo vas a usar, siempre podrás habilitarlo de nuevo. Al menos durante ese tiempo mejorarás la protección y evitarás problemas que comprometan el sistema.

En cualquier caso, estos ataques que hemos señalado pueden afectar a las redes IPv6. De ahí que sea recomendable desactivar este protocolo de la red local si no se usa. Y todo con el objetivo de disminuir el riesgo de sufrir alguno de estos tipos de ataques cibernéticos.

¿Cómo deshabilitar IPv6 en Windows?

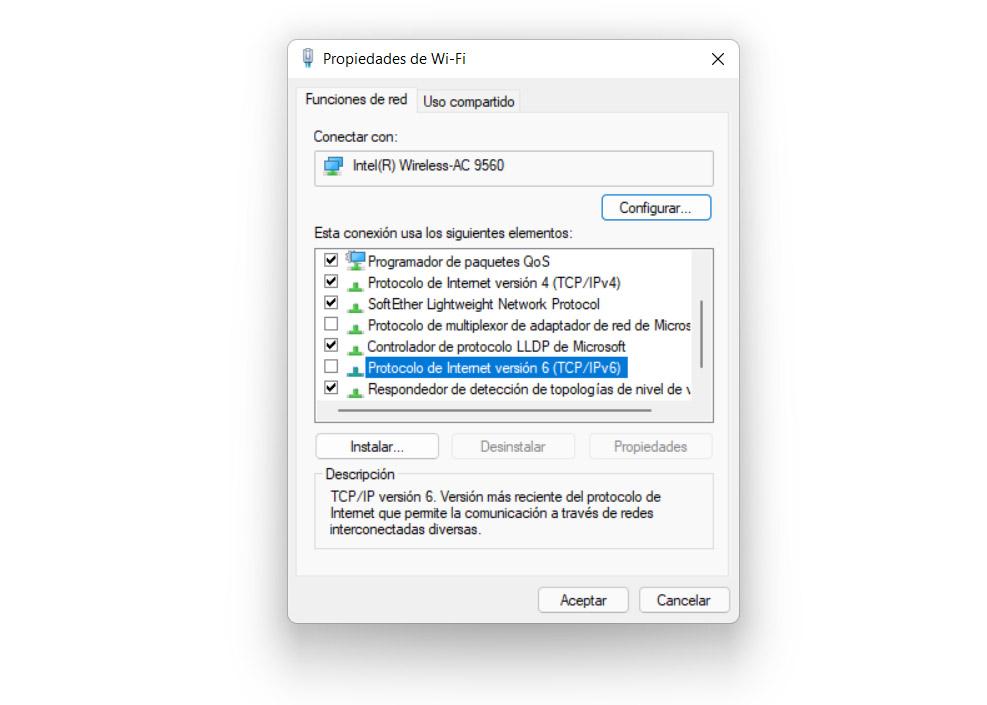

Si quieres deshabilitar este protocolo, lo que tienes que hacer es acceder a las propiedades de TCP/IP, de cualquiera de las maneras que conocemos y que hemos explicado al inicio del artículo, y una vez allí desmarcas la casilla de IPv6. Por ejemplo puedes ir a Inicio, entras en Configuración, Red e Internet, accedes a Configuración de red avanzada y entras en Más opciones del adaptador de red. Allí tienes que pinchar en la tarjeta de red que corresponda, haces clic con el segundo botón del ratón y entras en Propiedades. Verás una imagen como esta que mostramos abajo.

Por tanto, simplemente con entrar en la configuración de red y acceder a la tarjeta correspondiente en Propiedades, podrás desmarcar la casilla del Protocolo de Internet versión 6 o IPv6. Solo tendrás que asegurarte de que esté desmarcada y, posteriormente, le das a Aceptar. A partir de ese momento ya no estará habilitado el protocolo. En caso de que en un futuro quieras revertir la situación, solo tienes que entrar de nuevo pero esta vez le das a habilitar, seleccionando la casilla correspondiente.

IPv6 es un protocolo que viene implantado en la mayoría de productos y dispositivos que utilizamos en informática pero que, o bien por desconocimiento, o por otros motivos, no se configura adecuadamente y crea una situación de vulnerabilidad que no podemos descuidar. Si no vas a utilizar este protocolo, lo mejor que puedes hacer es deshabilitarlo en tu PC.

Tal y como habéis visto, en caso de no tener IPv6 en nuestra red, lo mejor que podemos hacer es desactivarlo. En ocasiones utilizamos servicios de VPN que son incompatibles con este protocolo, pero lo más grave es que podrían realizarnos diferentes ataques sin que nosotros lo sepamos, haciendo uso de este protocolo IPv6. Hoy en día, todos los equipos incorporan compatibilidad con redes IPv6 por defecto, e incluso lo tienen siempre habilitado con prioridad, es decir, que si tenemos una comunicación con IPv4 y con IPv6, siempre se le dará prioridad a la comunicación con IPv6. Por este motivo, si nosotros sabemos a ciencia cierta de que no vamos a utilizar redes IPv6, lo mejor que podemos hacer es directamente desactivarlo.