Son muchos los ataques de seguridad que podemos sufrir en nuestros dispositivos. Uno de los más presentes es el Phishing. Básicamente es una estrategia que usan los piratas informáticos para robar contraseñas y datos personales. En este artículo vamos a explicar cómo funciona el Phishing en el móvil, qué tipos existen y, lo más importante, cómo podemos protegernos y evitar problemas.

Los ataques contra los usuarios cada vez son más avanzadas, y todo porque los ciberdelincuentes emplean técnicas más complejas para que la gente caiga en la trampa. Es por ello por lo que es necesario conocer qué tipos hay de phishing y cómo funciona, además de saber cuáles son las claves necesarias que hay que tener en cuenta para detectarlo a tiempo y no tener ningún tipo de problema, como el robo de datos personas, contraseñas, etc. Para ello, en las siguientes líneas explicaremos cada uno de estos puntos e, incluso, os daremos una serie de ejemplos que más se repiten.

Cómo funciona el Phishing en el móvil

Un ataque Phishing en el móvil podemos decir que es un cebo, una trampa, donde caemos y exponemos nuestros datos. Por ejemplo, hacer clic en un enlace que nos lleva a una página fraudulenta, que simula ser algo oficial. Al poner la contraseña, en vez de iniciar sesión en esa plataforma con normalidad, en realidad estamos enviando esos datos directamente a un pirata informático.

Normalmente los ciberdelincuentes van a utilizar alguna estrategia para que caigamos en el anzuelo. Por ejemplo, indicarnos que hay algún problema con la cuenta, que tenemos que poner algún dato para verificar que todo funciona bien, etc. Suelen jugar con la urgencia, por lo que la víctima tiene poco tiempo para pensar y terminan accediendo.

Estos ataques no son exclusivos en los móviles, pero sí podemos decir que en los últimos años ha crecido mucho por el hecho de ser dispositivos más usados y que prácticamente cualquiera lo tiene a mano todo el día. Esto lo aprovechan los piratas informáticos y envían ataques Phishing para robar datos.

Qué tipos hay

Los ataques Phishing en el móvil no llegan únicamente por una vía, ni son de un tipo concreto. Como vas a ver, hay varios métodos que pueden usar los cibercriminales. Todos ellos van a estar orientados en el robo de contraseñas e información personal, pero hay diferencias entre ellos y en la manera de ejecutarlos.

SMS o Smishing

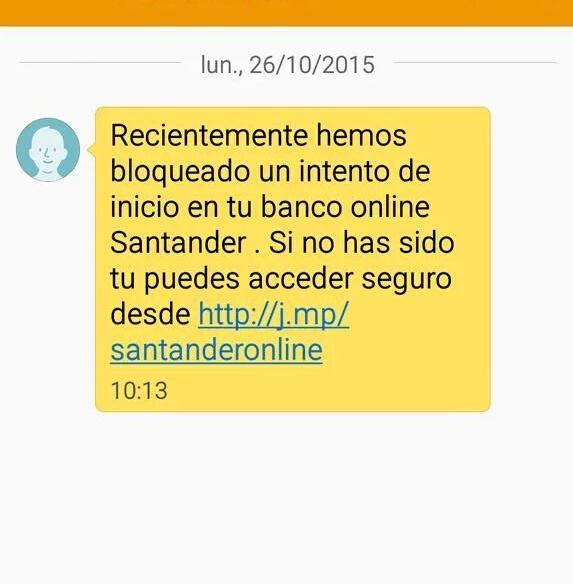

El Smishing es una variante muy peligrosa de los ataques Phishing típicos que nos llegan por correo electrónico. Aunque la forma de ataque cambia respecto al Phishing, el objetivo es el mismo: engañar a la víctima para intentar robarle las credenciales de acceso, robarle sus cuentas bancarias e incluso tarjetas de débito o crédito, haciendo creer a la víctima que está en una web oficial y legítima. Nuestra seguridad y privacidad está en peligro por este tipo de ataque, porque podríamos dejar expuestas nuestras contraseñas, incluyendo las cuentas bancarias que tengamos, por lo que es crítico que tengamos mucho cuidado con este tipo de ataque.

El Smishing utiliza mensajes SMS que recibimos en nuestros móvil con un enlace. Este mensaje SMS «parece» ser de nuestro banco, pero en realidad los ciberdelincuentes cambian el origen de estos SMS para que la víctima confíe en que ha recibido un SMS de Openbank, BBVA, Caixabank o cualquier otro banco. Este SMS lo recibiremos seamos o no cliente de este banco en concreto, es decir, si nosotros tenemos cuenta en Caixabank podemos recibir perfectamente un SMS que se hace pasar por el BBVA. Cuando recibimos un SMS de un banco donde no tenemos cuenta, lo solemos eliminar, sin embargo, si justo da la casualidad de que sí tienes ese banco, entonces podrías confiar en el SMS recibido y pinchar en el enlace, y esto es justo lo que debes evitar.

Hoy en día este tipo de ataque están orientados a robar cuentas bancarias o tarjetas de crédito, por lo que debemos prestar muchísima atención a los SMS que recibamos desde nuestro banco, y es que es crítico no hacer clic en ningún enlace que tengamos en el SMS para evitar este ataque de suplantación de identidad al banco, y que nosotros seamos las víctimas del robo de identidad. No obstante, con la popularidad de los envíos online, también se están suplantando a empresas como DHL o Envialia. Podemos recibir unos mensajes SMS indicando que tenemos que pagar aduanas, pagar una cantidad de dinero adicional para recibir el paquete o cualquier otro «gancho» para intentar engañarnos.

Este ataque de suplantación de identidad que tiene como objetivo robar nuestras credenciales, se puede detectar de forma fácil y rápida, aunque esto depende de qué tipo de SMS recibamos y cómo está construido el mensaje de «gancho» para hacer que los usuarios caigan en el engaño. Lo primero que debemos mirar es la ortografía del SMS, generalmente este tipo de ataques están realizados por ciberdelincuentes que están en otros países, y no conocen la ortografía del español. También deberíamos mirar la forma en la que se dirigen a nosotros, sobre todo comparándolo con SMS legítimos de nuestra entidad bancaria, y es que generalmente es bastante diferente.

Lo segundo que debemos mirar es si incitan a hacer clic en el enlace, es decir, buscan el miedo del usuario e informan que algo está mal o que ha habido un cargo excesivo en la cuenta bancaria, y nos invitan a revisarlo. Es posible que si hacemos clic nos soliciten información personal, para posteriormente usarlo en nuestra contra de forma maliciosa. Otro aspecto que debes revisar es si hay prisa porque tú mismo hagas clic en el enlace, es decir, que es algo muy urgente que no puedes esperar.

También deberíamos revisar si el SMS tiene un enlace o link a la página del banco, nunca deberías meterte en tu banco a través de un enlace que has recibido por SMS. Para no tener problemas, accede directamente a través de la app de tu móvil o desde la web oficial que tienes guardada en los marcadores del ordenador. De esta forma, podrás acceder a tu cuenta del banco de forma segura y sin miedo. Si pinchas en el enlace, posiblemente te lleve a una web que está diseñada específicamente para engañarte, es decir, es exactamente igual que la oficial pero se usará para robar tu usuario y contraseña de acceso, por lo que nunca debes meter tus credenciales en esta web.

Por correo

El tipo de Phishing clásico es a través del correo electrónico. Esto no es exclusivo del móvil, lógicamente, pero el hecho de utilizar más estos dispositivos hace que sea más peligroso. Cualquier e-mail que recibamos lo podemos abrir directamente desde el móvil. Y es justo en este tipo de dispositivos donde más errores podemos cometer.

Si recibimos un e-mail y lo leemos desde el móvil, es más probable que terminemos haciendo clic en un enlace fraudulento que si lo abrimos desde el ordenador, donde somos más cuidadosos y también podemos identificar un fraude mejor.

Por ello los piratas informáticos tienen aquí una buena oportunidad y es un método que, junto al SMS, está muy presente. En el mensaje del correo electrónico pueden utilizar cualquier estrategia. Por ejemplo, indicarnos que hay algún problema con una red social, como puede ser Facebook o Twitter, y tenemos que acceder con nuestros datos. También algún fallo con el propio correo o cualquier otro servicio online.

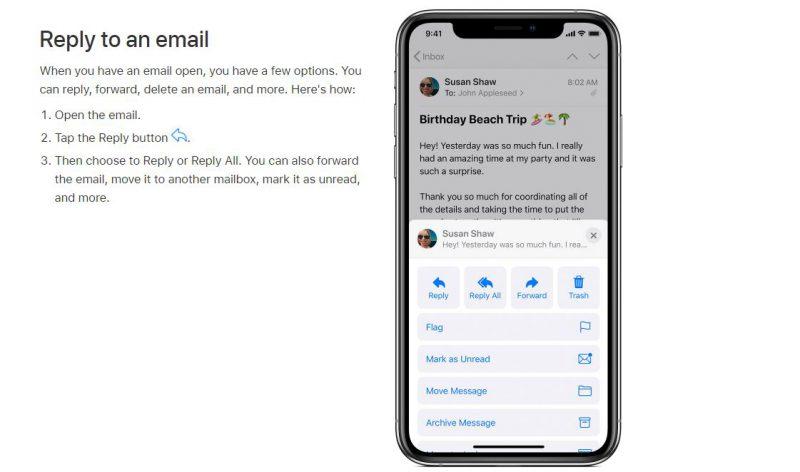

Muchas de las personas que utilizan iPhone, se valen del cliente de correo electrónico por defecto para gestionar sus mensajes diariamente. Una de las características de Mail de iOS es que la interfaz es muy limpia, y casi no tiene información en letra pequeña. Observemos más abajo una captura de pantalla de referencia de parte del sitio oficial de Apple:

Hacia arriba, podemos leer quién es el remitente. En el caso del ejemplo, es Susan Shaw. Puede ser un nombre de alguien que conocemos o bien, el nombre de una persona que envía algún tipo de newsletter en nombre de determinada organización. Lo peligroso de esto es que no podemos ver el detalle de la dirección de correo electrónico de la persona a primera vista.

Debemos tener presente que un cibercriminal puede hacerse pasar hasta por el mismísimo Presidente, con tal de llamar nuestra atención y seguir lo que indica el contenido de un correo electrónico malicioso. Más de una persona diría que la solución es algo obvia: debemos hacer clic en el nombre de la persona para que nos despliegue el detalle del correo electrónico. Otros podrían decir que al hacer clic en «Responder», cuando vas a escribir un mensaje de respuesta, allí te aparece el correo electrónico. Sin embargo, no todos piensan de la misma manera y realizan algunas actividades sin pensarlo mucho. Más que nada, porque estamos acostumbrados a hacerlo todo muy rápidamente, sin pararnos en el hecho de que podrías perder o vulnerar tus datos en cuestión de segundos, aunque eso es lo mínimo que podría acontecer.

Spear Phishing

Normalmente los ataques Phishing son genéricos. Es decir, recibimos un correo o un SMS sin que estén dirigidos realmente a nosotros. Vamos a recibir algo del tipo “estimado usuario”. Aunque solo con eso ya tienen una probabilidad de éxito importante, es aún mayor cuando envían los ataques más personalizados. Eso es lo que hace el Spear Phishing.

Hay que tener en cuenta que es básicamente un ataque como los anteriores, pero van dirigidos al nombre de la víctima. Ese SMS o e-mail van a ser más personal, por lo que los atacantes van a tener mayor probabilidad de éxito. A fin de cuentas, una persona va a tener más interés en abrir un enlace si han recibido un mensaje a su nombre.

Este tipo de ataques están lanzados principalmente para robar información sensible a los usuarios, como puede ser los datos de inicio de sesión en el banco o contraseñas relevantes. Sin embargo, hay otros que están diseñados con el objetivo de infectar directamente con malware los dispositivos. Por lo que detrás de este tipo de ataque en concreto, también pueden haber diferentes finalidades, tanto el robo de identidad de otros usuarios, como la intención de estar de estafar a los usuarios.

Lateral Phishing

El Lateral Phishing es una mejora de los ataques tradicionales que buscan engañar aún más a la víctima. En este caso se trata de un ataque que previamente ha logrado el control de una cuenta. Es decir, pongamos que una organización de ciberdelincuentes busca la manera de robar las credenciales de los usuarios de una determinada empresa. Lo que hacen en primer lugar es tomar el control de la cuenta de correo de esa empresa. De esta forma pueden enviar e-mails a sus trabajadores o clientes, así como cualquier usuario que tenga relación con la misma, sin levantar demasiadas sospechas.

Básicamente utilizan la cuenta que las víctimas puedan interpretar como legítima, como la oficial, para llevar a cabo un ataque Phishing. Por un lado evitan el posible bloqueo de las medidas de seguridad de nuestro proveedor de e-mail y que ese correo no acabe en la bandeja de Spam. Por otra parte pueden engañar mejor aún a los usuarios para que pongan sus credenciales y contraseñas. Sin duda esta técnica aumenta el riesgo de los usuarios. Una de las cuestiones más importantes para caer o no en la trampa del Phishing es la confianza.

Los propios bancos y organizaciones advierten a sus usuarios de que no abran correos que no procedan de sus direcciones oficiales. Incluso a veces dan una lista de esos correos que sí podemos interpretar como seguros. Ahora bien, ¿qué ocurre si uno de esos correos ha sido atacado y nos envían un e-mail desde esa cuenta? Ahí es donde se amplía aún más el riesgo. Es la técnica que cada vez más utilizan los piratas informáticos con bastante éxito.

El primer paso para protegernos del Lateral Phishing es siempre utilizar el sentido común. Incluso aunque nos llegue un correo desde la cuenta oficial pidiéndonos datos como la contraseña, nunca hay que enviarlos y en caso de duda siempre debemos ponernos en contacto con la organización.

Lo aconsejable es iniciar sesión siempre desde la propia página web directamente. Es decir, lo ideal es entrar en la página directamente desde el navegador y no desde posibles correos que recibamos. Siempre hay que observar bien el link al que estamos entrando. Por otra parte, una buena barrera defensiva es utilizar la autenticación de dos factores. De esta forma incluso aunque logren nuestra contraseña no podrían acceder a la cuenta. Necesitarían para ello ese segundo paso.

Angler Phishing

El Angler Phishing tiene un objetivo similar al del Phishing tradicional, aunque para ello utiliza métodos distintos. Como sabemos, los ataques de suplantación de identidad más comunes llegan a través del correo electrónico. Básicamente consiste en recibir un e-mail que supuestamente procede de una empresa u organización oficial, pero en realidad detrás de ello hay un atacante.

El objetivo es que la víctima haga clic en ese enlace y vaya a una página que ha sido modificada para robar los datos. Por ejemplo es común encontrarnos con un formulario para iniciar sesión. Sin embargo al hacerlo los datos irán a parar a un servidor controlado por los atacantes. Por su parte el Angler Phishing tiene un objetivo similar, pero en este caso en vez de correo electrónico lo que utiliza son las redes sociales. Crean una página, un perfil, que simula ser de una empresa, organización o persona legítima. Pero claro, en realidad detrás de esa cuenta hay un pirata informático que simplemente ha lanzado el anzuelo para pescar.

Los ciberdelincuentes se aprovechan de que las empresas y organizaciones cada vez utilizan más las redes sociales para estar en contacto con sus usuarios, promocionarse, etc. Entonces gracias a ello pueden captar la atención de la víctima. Se hacen pasar por el perfil oficial de una empresa y pueden pedir datos personales a los usuarios, obtener información, enviar links para que inicien sesión, etc.

Ya sabemos que muchos usuarios utilizan los perfiles de redes sociales de las empresas para poner quejas, obtener información o resolver sus dudas. Eso sí, a veces los usuarios no verifican si realmente ese es el perfil oficial. Puede que estén dando sus datos a un ciberdelincuente que pueda utilizarlo para enviar publicidad orientada, incluirlo en una lista de Spam, venderlos a terceros… Pongamos como ejemplo una empresa de venta de dispositivos electrónicos. Puede que el cebo sea una oferta espectacular para adquirir un producto determinado. La víctima cree que ese perfil, ese anuncio o link que está viendo es realmente legítimo y pertenece a un perfil oficial. Pregunta, busca información, y le piden que entregue sus datos. Puede que le ofrezcan un link para rellenar un formulario, etc. Una vez ocurre eso el proceso es similar al Phishing tradicional: los datos, contraseñas y cualquier información que pongamos van a parar a un servidor controlado por los piratas informáticos.

Vishing

Un tipo de Phishing para móviles que ha crecido también mucho en los últimos años es lo que se conoce como Vishing. No se trata en este caso de texto, sino de una llamada telefónica. Aunque la forma de ataque cambia, el objetivo del Vishing es el mismo: obtener información personal engañando a la víctima, ya sea información privada nuestra, credenciales de acceso a nuestras cuentas online e incluso directamente a nuestra cuenta bancaria. Este tipo de ataques también podría robar la tarjeta de débito o crédito, para posteriormente hacer pagos con nuestras propias tarjetas.

El vishing utiliza llamadas de teléfono para engañarnos, estas llamadas de teléfono las podemos recibir tanto en nuestro teléfono fijo de casa como también en nuestro teléfono móvil. Cuando nos llaman se harán pasar por empresas de suministros como luz, gas o agua, también se harán pasar por nuestro banco para robarnos la cuenta bancaria e incluso se pueden hacer pasar por nuestra propia compañía de teléfono e Internet fijo de casa. Hoy en día estos ataques están orientados a robarnos tanto información personal nuestra, como también nuestro dinero, por lo que debemos tener muchísimo cuidado.

Con la popularidad de los envíos online, ya que cada vez que hacen más compras a través de Internet, los ciberdelincuentes también pueden llamarte haciéndose pasar por Correos, Seur y otras empresas de paquetería, con el objetivo de obtener información nuestra muy valiosa, e incluso directamente pedirnos que tenemos que pagar las aduanas para poder despachar el envío, e incluso que tenemos que pagar algo de manera adicional para que el envío nos llegue a casa. Por lo tanto, debemos prestar especial atención a todas las llamadas que nos hagan de este tipo, pidiéndonos información privada nuestra. En este tipo de ataques, también es posible que nos inciten a instalar algún tipo de programa o app en nuestro smartphone, e incluso es posible que nos inciten a meternos en una web ilegítima que se hace pasar por una web real, por ejemplo, de nuestro banco, por lo tanto, deberíamos tener mucho cuidado y prestar mucha atención a este tipo de llamadas.

Whaling

Así como destacamos al inicio, es una variante del phishing. Lo que distingue de otras es que está orientado a personas que ocupen cargos de alta jerarquía en una organización. Por ejemplo, los directores, presidentes y gerentes.

Dicha variante resulta ser muy efectiva porque se lleva a cabo mediante técnicas de Ingeniería Social. Recordemos que esta última tiene el propósito de convencer a las personas a realizar una acción que implique el uso de sus datos personales, como el compartir datos de acceso a una cuenta determinada o realizar una transferencia bancaria «de urgencia». Detengámonos en el detalle de la urgencia.

Desde el momento en que el cibercriminal manipula a las víctimas para que se contagien de ese sentido de urgencia, las mismas simplemente harán lo que se les pida. Esto será así aunque la acción no sea razonable del todo. Sabemos que en la desesperación o las ganas de evitar algún inconveniente, uno podría hacer cualquier cosa. El Whaling es uno de los ataques que más ingresos genera a quienes los llevan a cabo, principalmente porque sus víctimas trabajan para instituciones financieras, organizaciones que se dedican a procesar pagos o compañías tecnológicas que ofrecen servicios a la vanguardia.

Otros ataques

Además, hay otros ataques habituales. Por lo que la lista es todavía más grande de lo que te podías imaginar en un primer momento. Se tratan de otras técnicas que no son nuevas, pero sin duda ha ido mejorando con el paso del tiempo:

- QRishing

Un caso más es el QRishing. Como sabemos, los códigos QR están muy presentes en nuestro día a día. Simplemente con acercar el móvil con un lector instalado podremos acceder a páginas y servicios. También sirven para recopilar información en determinados lugares. Ahora bien, el problema llega cuando ese código QR es modificado de forma maliciosa. Puede que lo pongan en sitios públicos donde suele haber códigos legítimos. Al acercar el móvil y leer ese código nos redirecciona a un sitio web falso que pone en riesgo nuestra seguridad.

- Phishing basado en malware

En este caso los piratas informáticos agregan un archivo malicioso. Lo normal es que lo recibamos por e-mail y en vez de ser un link para acceder a una página fraudulenta, ese correo va a contener un malware.

En cualquier caso, estos son los otros tipos de ataques que se deben tener en cuenta para que, principalmente, no caigamos en la trampa de los ciberdelincuentes. Así nos evitaremos que puedan acceder a nuestras cuentas, nos roben dinero o hasta nos suplanten la identidad, entre otras muchas finalidades fraudulentas que pueden llevar a cabo. De ahí la importante de conocer estos ataques y, sobre todo, saber cómo se pueden evitar.

Phishing en bancos

Desde hace algunos años, los bancos cada vez más nos animan a trabajar con nuestras cuentas bancarias a través de internet, de hecho, con la vigente normativa de PSD2, es necesario tener un smartphone para «firmar» digitalmente ciertas operaciones. Todo esto tiene una serie de ventajas e inconvenientes que la mayoría hemos sufrido.

Las principales ventajas, sin lugar a dudas, son poder hacer operaciones en nuestra cuenta bancaria desde cualquier parte del mundo, y a cualquier hora, sin necesidad de desplazarnos físicamente a una oficina para realizar una transferencia, o para ver los diferentes movimientos de nuestra cuenta bancaria.

Sin embargo, esto también se ha vuelto en un gran inconveniente, ya que los cibercriminales aprovechan que casi todos nosotros accedemos por Internet, para intentar engañarnos y hacerse con las credenciales de acceso a nuestro banco. ¿Pero qué sucede cuando los clientes que trabajan online con sus bancos empiezan a recibir emails haciéndose pasar por su banco? ¿Quién se hace responsable? ¿Qué hay que hacer en esos casos? Todos nosotros nos hemos hecho estas preguntas alguna vez, lo primero que necesitamos saber es cómo actúan.

Cada vez es más difícil detectarlos, y si te pillan con la guardia baja, caes en su trampa. Todo suele empezar con la llegada de un SMS o email de tu banco, donde por norma general te informan de que han realizado una serie de cambios y que inicies sesión pinchando en un enlace adjunto en el email para confirmarlo.

Si no tienes cuidado, pinchas en el enlace, y pones tus datos de inicio de sesión en la cuenta, ya se han hecho con ellos y tú no notas nada en ese preciso momento. Normalmente cuando lo haces, te redirigen a la web de tu banco y te los vuelven a pedir para entrar normalmente, o directamente hacen redirección al banco y te permiten entrar con tan solo introducirlos una vez, pero ellos ya tienen tus credenciales, y los problemas vendrán tiempo después.

A veces envían otro tipo de emails que parecen tan reales que la única manera de saber que son falsos es mirar el remitente, y ver que email figura. Los principales bancos que reciben más phishing son los que más clientes tienen, como por ejemplo los siguientes: Caixabank, BBVA, Banco Sabadell, Santander, ING… De todas formas, casi ningún banco se salva de un phishing. En redes sociales como Twitter, los CM de los diferentes bancos suelen informar de oleadas de emails o SMS, para alertar a sus usuarios sobre este gran problema.

Qué hacer en caso de que hayas caído en su trampa:

Lo primero y más importante, cambiar lo antes posible la contraseña de acceso al banco. Después dirigirte a tu oficina bancaria más cercana y comentar lo sucedido, para que tomen las medidas pertinentes, y procedan a cancelar las transferencias que hayan podido realizar, o los datos que hayan podido ver. El principal problema de todo esto es que, si no te das cuenta del error por hacer caso a ese email, meses después o incluso pasado un año es cuando actúan. Un día te das cuenta de que tu cuenta está vacía y ves los movimientos extraños.

En ese caso lo primero sería ir a la Policía/Guardia Civil y poner una denuncia, seguidamente acudir a tu banco con dicha denuncia y ver qué pueden hacer en tu caso concreto. Más que nada, porque sin este paso, tu entidad no podrá hacer nada al respecto de primeras. Por lo que es necesario presentar una denuncia al respecto con la que se pueda demostrar de inicio que te han robado.

Después, habrá que ir a tu entidad financiera para llevar a cabo el reingreso del dinero que te han estafado de tu cuenta bancaria. Y todo porque tu no has autorizado esos movimientos en concreto. Pero, esto es algo que veremos con más detalle en las siguientes líneas.

¿Qué hacen los bancos si eres víctima de phishing?

Lo primero a tener claro es que el cliente es la víctima. El banco es el responsable final de lo que suceda excepto si ha sido por fraude realizado por el cliente, es decir, si el cliente lo ha planeado todo. Hay muchas sentencias donde los bancos no querían hacerse responsables y finalmente han sido condenados porque su sistema online no es seguro, por mucho que nos digan que sí. Por estos motivos -entre otros- han lanzado la normativa PSD2, donde para hacer transferencias bancarias (y otros trámites bancarios) es necesario un segundo factor de autenticación, como por ejemplo nuestro smartphone.

Lo que debemos tener en cuenta a la hora de protegernos frente a estos engaños, es revisar que el remitente del email es nuestro banco, no hacer caso si nuestro banco nos pide las claves de acceso, ni entrar en la web a través de un enlace a través de dicho email. Normalmente los bancos se comunican por mensajería interna dentro del área de cliente, excepto para los emails de información con nuevas promociones o novedades que no son importantes.

Cómo detectarlo

Como hemos mencionado los piratas informáticos utilizan los ataques Phishing para robar contraseñas y credenciales de los usuarios. Es un problema que está muy presente tanto para usuarios particulares como para empresas. Es cierto que las herramientas de seguridad cada vez están más preparadas para evitar este tipo de ataques, pero también los ciberdelincuentes perfeccionan sus técnicas. Los ataques Phishing pueden llegar por medios muy variados. Tradicionalmente han llegado a través de un correo electrónico. Sin embargo, en los últimos tiempos también han aumentado los ataques de este tipo a través de redes sociales o incluso de aplicaciones de mensajería instantánea como puede ser WhatsApp. Hay que tener en cuenta que este tipo de problemas de seguridad afecta a usuarios de sistemas operativos y plataformas muy variadas. No importa si estamos utilizando Windows, Linux, Android… cualquier dispositivo puede ser atacado por alguno de los medios por los cuales se distribuye el Phishing. Todo esto hace que sea necesario estar preparado para detectarlo. Hay ciertas pautas que podemos mencionar para que los usuarios sepan si cometen errores o no. Es posible que en algún momento nuestra contraseña esté en peligro por no haber prestado atención.

Es vital saber identificar las señales que pueden indicar que estamos ante un ataque Phishing. Esto lo podemos aplicar a la hora de recibir correos electrónicos, mensajes por redes sociales o incluso por WhatsApp. También a la hora de navegar por páginas web podemos toparnos con enlaces fraudulentos.

Iniciar sesión desde links en correos electrónicos

¿Has iniciado sesión directamente desde links que has recibido por e-mail? Esa es sin duda una de las causas más comunes de ser víctima de este tipo de ataque. Es muy importante evitar iniciar sesión desde enlaces que recibamos por correo electrónico, redes sociales o mensajes. Siempre debemos iniciar sesión directamente desde la página web de ese servicio.

Por tanto, esta es una prueba de que has cometido un error y has podido ser víctima de Phishing, en caso de que hayas iniciado sesión desde enlaces recibidos por e-mail. Es importante saber detectar cuándo puede ser un riesgo iniciar sesión.

Abrir o descargar archivos adjuntos

Otra causa es abrir o descargar archivos adjuntos que recibimos. Esto puede suponer un peligro para la seguridad de nuestros equipos, pero también podrían ocultar un ataque Phishing que tenga como objetivo robar nuestras contraseñas.

Siempre debemos analizar muy bien los posibles archivos que recibamos por correo. Tenemos que saber que la fuente es fiable, así como no presentar ninguna anomalía que nos haga sospechar.

Analizar la gramática y aspecto de un correo

También hay que tener en cuenta si hemos analizado o no la gramática y el aspecto general del correo. A veces podemos recibir un e-mail que simula ser de una organización legítima, pero en realidad no lo es. Podemos detectarlo al observar el cuerpo del mensaje, la forma de escritura, si tiene errores gramaticales, etc.

Lo mismo se podría aplicar si recibimos un mensaje por redes sociales.

Consultar que el dominio corresponde con el que debería

Aunque los ataques Phishing están muy presentes y lo seguirán estando, lo cierto es que los usuarios podemos tener en cuenta ciertas cosas para reconocer si una URL pertenece a un ataque Phishing. De esta forma estaremos alerta y no caeremos en la trampa. Vamos a hablar de algunos de los aspectos que hay que tener en cuenta para saber diferenciarlo.

- Dirección falsa: es sin duda el más evidente. Recibimos un correo de una plataforma bancaria o cualquier cosa y nos indican que tenemos que actualizar nuestros datos o enviar algún tipo de información. Nos muestra una dirección web que simula ser la original. La cuestión es que si analizamos esa URL vemos detalles que no cuadran. Por ejemplo, han agregado guiones o símbolos en algún lugar del dominio. Tal vez incluso han puesto un nombre muy parecido al original para despistar. Siempre que veamos que la URL no es la que debería con total seguridad estamos ante un ataque Phishing.

- Página sin cifrar: también es una buena prueba toparnos con una página que no sea HTTPS. Ya sabemos que si navegamos a través de sitios que no están cifrados nuestros datos no están seguros. Eso significa que al iniciar sesión o enviar cualquier tipo de información podría ser interceptada. Por tanto, una página que no esté cifrada, que no sea HTTPS, podría ser utilizada para llevar a cabo este tipo de ataques.

- Han añadido una palabra o letra antes del dominio: más allá de poner un nombre falso en el dominio y que simula ser la URL original, es posible que nos encontremos con una dirección que ha agregado una letra o palabra antes del dominio. De esta forma buscan despistar y que la víctima piense que se trata de una versión web para móvil, por ejemplo.

Enlaces desde sitios de terceros

Por último, queremos hacer mención al error de acceder a enlaces que nos encontramos en sitios de terceros. Por ejemplo, a la hora de actualizar un determinado programa, acceder desde un link que nos encontramos en una página que nada tiene que ver.

En definitiva, estos son algunas cuestiones que nos debemos hacer para saber si hemos cometido errores de cara a prevenir los ataques Phishing.

Alertan de un problema y amenazan con cerrar la cuenta

Siempre que recibamos un correo o mensaje donde nos alertan de un problema y nos amenaza con cerrar una cuenta, lo más normal es que estemos ante un ataque Phishing. No suele fallar. Normalmente los piratas informáticos juegan con el tiempo. Esto significa que buscan que la víctima no tenga tiempo de reacción. Los ciberdelincuentes nos informan de un supuesto problema con nuestra cuenta, que tenemos que actualizar los términos o hacer algo en menos de 24 horas. Si no hacemos lo que nos dicen cancelarán nuestra cuenta. Eso se repite mucho en este tipo de ataques. Es una prueba que no suele fallar para detectar que realmente estamos ante un intento de suplantación de identidad con el objetivo de robar nuestras credenciales.

Enlace oculto

Es algo muy habitual también. Nos envían un enlace que viene comprimido. No sabemos realmente la dirección real. Especialmente esto ocurre en los ataques Phishing a través de SMS. Envían la dirección acortada y solo se despliega una vez el usuario la ha abierto.

De esta forma ya estarán en la web que ha sido modificada de forma maliciosa. Si nos encontramos con un link acortado nunca hay que abrirlo si no sabemos realmente qué hay detrás. Podría ser un ataque Phishing o incluso un link para descargar archivos maliciosos.

Cupones descuento o regalo

Esto está muy presente especialmente en plataformas como WhatsApp o redes sociales. Recibimos una foto o un enlace donde supuestamente nos lleva a un premio, sorteo o regalo que nos van a dar. Al abrir ese enlace nos lleva a una página para introducir nuestros datos.

Estamos ante una prueba más de lo que es un ataque Phishing. Hay que huir de este tipo de cosas.

Trampas más habituales

Los ataques Phishing representan uno de los mayores problemas de seguridad hoy en día en la red. Están muy presentes a todos los niveles y es algo que pone en riesgo también a las empresas. Suelen venir a través de un correo electrónico, pero también mediante mensajes en redes sociales. Como hemos mencionado el objetivo de este tipo de ataques es robar nuestras credenciales y contraseñas. Utilizan diferentes cebos, trampas o estrategias con tal de que los usuarios piquen y crean que están ante algo legítimo. Sin embargo detrás de ese formulario que rellenamos, de ese envío de contraseña y usuario, está un pirata informático.

Problema con tu cuenta

Una de las trampas que más utilizan los piratas informáticos es informar de un problema con nuestra cuenta. Nos lanzan un mensaje, un correo, donde nos dicen que ha habido algún fallo y que el servicio no va a funcionar. Por ejemplo si tenemos una cuenta en Netflix nos dirán que no podemos acceder al servicio salvo que hagamos lo que nos dicen. Generalmente ese mensaje viene acompañado de un link donde tendremos que iniciar sesión en la cuenta para solucionar el problema. Lógicamente ese enlace es fraudulento y en realidad nos lleva a un formulario donde poner nuestros datos y van a parar directamente a un servidor controlado por los ciberdelincuentes.

Alguien ha entrado con tu usuario

También es común encontrarnos con un mensaje que nos indica que alguien ha entrado en la cuenta con nuestro usuario. Esto especialmente está presente en las redes sociales. Una vez más estamos ante una estafa que busca comprometer nuestra privacidad. La estrategia es la misma: hacer que iniciemos sesión a través de un link fraudulento. El problema es que nuestros datos, una vez más, están en peligro.

Debes actualizar

Otra trampa muy usada para llevar a cabo ataques Phishing es informar de una supuesta actualización. A veces nos dirán que debemos actualizar para resolver un problema de seguridad. En otras ocasiones simplemente dirán que hay una versión más actualizada y que tendremos mejoras en cuanto a rendimiento.

Dicen ser de la empresa de luz, gas o agua

Si nos llaman haciéndose pasar por nuestra empresa de luz o gas, e incluso del agua si existen varias empresas que se encarguen de ello, se debe a los mismos motivos que en el caso anterior:

- La competencia te quiere engañar para pasarte a su tarifa de luz, gas o agua.

- Quieren obtener información sensible como la de pago (cuenta bancaria y tarjetas).

Personalmente nos ha ocurrido el primer caso, una empresa que se hace pasar por la empresa actual y te dice que te van a ofrecer un descuento muy importante sobre tu factura, y luego cuando sigues hablando y realizando la grabación de voz, te indican que te van a pasar a otra comercializadora de luz o gas. Esto es claramente un intento de estafa por parte del comercial que te ha llamado.

En el segundo caso, intentarán conseguir información bancaria y tarjetas con el objetivo de robar el máximo dinero posible.

Pedido o compra online

Hoy en día es muy común comprar por Internet. Son muchas las plataformas que tenemos a nuestra disposición. Eso también hace que los piratas informáticos pongan aquí sus miras. A fin de cuentas atacan aquello que puede tener un mayor éxito entre los usuarios. Es común recibir un e-mail donde nos informan de un problema con nuestro pedido de Amazon, por ejemplo. Nos piden iniciar sesión para resolverlo, pero en realidad lo que hacemos es entregar nuestra contraseña a los atacantes. Utilizan mensajes muy variados relacionados con los pedidos o compras online.

Tienes la bandeja de entrada llena

Una estrategia más, otra trampa que utilizan para el Phishing, es indicar que nuestra bandeja de entrada está llena. Nos llega un e-mail donde informan de que no hemos podido recibir un correo porque no hay memoria y que podemos acceder a él a través de un link que nos envían. Una vez más estamos ante otro ataque de suplantación de identidad que busca nuestras credenciales de acceso. En definitiva estas son algunas de las trampas más habituales en los ataques Phishing. Métodos que utilizan los ciberdelincuentes y que pueden poner en riesgo nuestra seguridad en la red. Lo importante siempre es utilizar el sentido común y no comprometer la información.

Dicen ser nuestro banco

Esta es una de las llamadas más peligrosas que nos pueden hacer. Si recibimos una llamada haciéndose pasar por nuestro banco, debemos prestar muchísima atención antes de proporcionarles ningún dato privado nuestro, y mucho menos credenciales de usuario ni información de la tarjeta de crédito. El objetivo de estas llamadas es robar el usuario y contraseña de acceso a la banca digital, y también nuestras tarjetas de débito o crédito, por lo que podrían robarnos dinero.

Cuando recibimos una llamada de este estilo, nunca debemos proporcionar información de usuario y contraseña para acceder a la banca digital, aunque la persona que llama te diga que necesita esa información para acceder a tu cuenta y realizar alguna acción. Los bancos ya tienen toda la información necesaria con tan solo proporcionar el DNI del cliente, a través de este identificador podrán acceder a tu cuenta y realizar cualquier acción, sin que tú tengas que proporcionar nada más. Si ellos te llaman, te pedirán que te identifiques con nombre y apellidos así como DNI, en algunas ocasiones también te piden la fecha de nacimiento, pero no te pedirán nunca las claves de acceso a tu cuenta ni tampoco los números de la tarjeta de débito o crédito.

Es muy importarte desconfiar en un primer momento de la persona que nos llama, y no proporcionar demasiados datos hasta asegurarnos del motivo de la llamada y si tiene «sentido» esta llamada. Por ejemplo, si tenemos abierta una incidencia en el banco y estamos esperando una llamada, pues es lógico pensar que es legítima, pero deberías comprarlo por si acaso no lo es.

Lógicamente, si la persona que nos llama es nuestro gestor personal del banco que ya conocemos después de haber hablado con él en otras ocasiones, entonces podemos bajar la «guardia» y confiar, porque sabemos fehacientemente que es un trabajador del banco y es nuestro gestor.

Se hacen pasar por nuestro operador

Si nos llaman haciéndose pasar por nuestro operador, esto generalmente se debe a dos motivos:

- Es un operador de la competencia, y quieren «robarles» un cliente. Por lo tanto, podrían engañarte diciéndote que te van a subir la tarifa de Internet, y justo después te llamarán de la competencia. Este tipo de ataque es muy típico en los comerciales de los operadores.

- Quieren obtener datos de tu cuenta bancaria o tarjeta de crédito, con el fin de robarte dinero.

En el primer caso, debes conocer el modo de proceder de estas llamadas y evitar que te engañen. Si realmente no has tenido una subida de tarifa en tu factura del móvil, entonces no deberías hacer mucho caso a esta llamada, sobre todo si justo después recibes una llamada de la competencia.

En el segundo caso, el operador nunca te va a pedir la cuenta bancaria para los recibos, porque ya la tienen cuando te diste de alta. Por supuesto, tampoco te pedirán datos de la tarjeta de crédito, debido a que ya tienen tu cuenta bancaria para pasarte el recibo correspondiente al mes actual. En este caso, ya sea cuenta bancaria o tarjeta, el objetivo es robar dinero directamente y debes evitar estas llamadas.

Redes sociales para hwaling

Así como el contenido de la actividad del correo electrónico de la persona, sus perfiles de redes sociales proveen mucha información para llevar a cabo el Whaling. Las cuentas de redes sociales profesionales como LinkedIn, pueden proveer mucha información respecto a la red de contactos de la víctima. Si usas esta plataforma, puedes percatarte del hecho de que cada vez que ingresas al perfil de algún contacto tuyo aparece si es tu contacto en el primer nivel de conexión, segundo o tercero. En este caso, si es del primer nivel (1st), muy probablemente sea un contacto con quien interactúas con frecuencia, algún familiar tuyo o alguien de confianza. No lo percibes, pero cualquier tipo de red social expone en gran medida información sobre ti y esto viene muy bien a los atacantes. Sabemos que podríamos ser algo extremistas y, en cualquier caso, no tener registrada una cuenta en ningún portal en absoluto. Así, nadie sabrá de nosotros y de las cosas que hacemos. Sin embargo, la conectividad se ha apoderado de nuestras vidas de una manera tal que es imposible evitar compartir datos personales, aunque seamos lo más cautelosos posible.

En esto último debemos hacer énfasis: en la cautela. Ya seas director de una organización o un usuario común, debes prestar más atención a tu actividad en línea. Recuerda que el phishing, en cualquiera de sus variantes, puede asomarse en cualquier momento y obtener beneficio mediante tus datos o tus recursos económicos. Es muy difícil reponerse de los perjuicios que este tipo de ataques pueda causar, por lo que nunca está demás dudar de situaciones como las de «extrema urgencia».

Cómo evitar estos ataques

Como has podido ver, hay diferentes ataques Phishing que pueden afectar a un móvil. Pueden robar tus contraseñas o datos personales a través de diferentes métodos. Por ello es imprescindible estar protegido y evitar ser víctimas de ese problema. Vamos a dar una serie de consejos esenciales.

Sentido común

Sin duda lo más importante para evitar el Phishing en móviles es el sentido común. Es esencial no cometer errores que puedan afectarnos. Por ejemplo, mirar muy bien dónde hacemos clic, qué SMS o e-mail hemos recibido, dónde abrimos un código QR, etc. Generalmente los piratas informáticos van a necesitar que cometamos algún error y en el caso del Phishing es fundamental. Por tanto, si evitas errores, si navegas por Internet observando muy bien las URL de las páginas que visitas o enlaces que abres a través de un SMS, evitarás caer en la trampa. Aquí la observación va a ser imprescindible, por lo que debes en todo momento estar alerta y detectar cualquier indicio de que algo raro hay. Y siempre en caso de duda, mejor no abrir un link.

Proteger los móviles

Por supuesto, un consejo también importante es proteger el teléfono móvil correctamente. Esto te ayudará a detectar posibles amenazas que lleguen a través del e-mail, SMS o si por error has caído en la trampa y has bajado algún archivo malicioso que creías que era un documento legítimo.

Un buen antivirus va a ayudarte a estar más protegido siempre. Hay muchas opciones, tanto gratuitas como de pago. No obstante, siempre recomendamos que las bajes de tiendas oficiales, como puede ser Google Play, y mires muy bien comentarios de otros usuarios y no instales una aplicación insegura.

Activar la autenticación en dos pasos

Los ataques Phishing en móviles generalmente tienen como objetivo robar las contraseñas. ¿Cuál es la mejor barrera para evitar problemas incluso si saben cuál es la clave? Sin duda la autenticación en dos pasos. Es una barrera extra de seguridad que va a obligar al atacante a tener que dar un segundo paso para entrar, que suele ser un código que recibimos mediante SMS, correo o aplicación.

Esto va a permitir que protejamos aún más nuestras cuentas. Vamos a estar más preparados para hacer frente a un ataque Phishing y nos daría margen para poder cambiar la contraseña antes de que el atacante pudiera entrar en la cuenta y robar información o actuar en nuestro nombre.

En definitiva, los ataques Phishing en el móvil son un problema importante para el que debemos estar preparados en todo momento. Hemos dado una serie de consejos para prevenir problemas de seguridad de este tipo, así como los diferentes tipos de ataques que pueden afectar a la hora de usar el móvil y que van a comprometer la privacidad y seguridad.

Datos personales en redes sociales o foros

Sin duda los datos personales es la primera información que pueden utilizar los piratas informáticos para llevar a cabo sus ataques. Pueden robar nuestro nombre, dirección de correo electrónico, número de teléfono, datos sobre nuestro trabajo…

Toda esta información la pueden utilizar para llevar a cabo ataques Phishing más personales. De esta forma podrían tener una mayor probabilidad de éxito. Hablamos por ejemplo de recibir un correo malicioso donde nos indican algún problema con nuestra cuenta o servicio y ese e-mail viene dirigido a nuestro nombre. Es más probable que terminemos haciendo clic en posibles enlaces maliciosos si está dirigido a nuestro nombre que si es un correo genérico.

Estos datos los podemos hacer públicos de forma inconsciente simplemente en redes sociales o foros públicos de Internet. Un ejemplo es cuando vamos a poner un comentario en alguna noticia y mostramos nuestra dirección de e-mail y nombre. Pueden ser recopilados por bots y posteriormente usados para llevar a cabo ataques Phishing.

Publicaciones sobre qué usamos

Las publicaciones, ya sea en redes sociales u otras plataformas, pueden ser un problema para nuestra privacidad. Allí podemos mostrar información sobre si utilizamos una determinada aplicación o servicio.

Pongamos por ejemplo que tenemos un problema con nuestro banco y por Twitter les hablamos diciendo que la aplicación del móvil está dando problemas. Los ciberdelincuentes podrían recopilar esa información y usarla en nuestra contra. Podrían saber que tenemos cuenta en un determinado banco y posteriormente enviarnos un correo electrónico que en realidad es un ataque Phishing para robar nuestros datos de ese banco.

Información de acciones futuras

También podemos filtrar datos relacionados con nuestras acciones futuras. Por ejemplo, si hablamos de forma pública que vamos a comprar un determinado producto, que hemos realizado un pedido y lo estamos esperando, que vamos a hacer un viaje a un lugar en concreto, etc.

En definitiva, estamos dando información sobre algo futuro que podría ser utilizado por los piratas informáticos para desplegar sus ataques. Pueden enviarnos un e-mail para robar información relacionada con esos datos que hemos filtrado.

Cambio de operadora

En muchas ocasiones los usuarios hacen público el cambio de operadora de Internet o móvil, así como cualquier otra empresa que nos suministre algún tipo de servicio. Una manera también de pedir información, consejos o simplemente que nos digan qué tal les ha ido a otros usuarios con esa compañía.

Sin embargo, eso también podría ser utilizado por los ciberdelincuentes para enviar ataques Phishing orientados.

Otros aspectos: Secuestro de enlaces rotos

En primer lugar hay que explicar qué es exactamente eso de enlace roto. Cuando entramos a una página web, como puede ser RedesZone, nos vamos a encontrar muchos links que redireccionan a otros sitios. Pueden ser enlaces que nos llevan a otra sección de esa misma web, como por ejemplo otro artículo, pero también a una web externa, como por ejemplo la web oficial de un fabricante.

Esos enlaces pueden funcionar durante un tiempo y, por diferentes motivos, que dejen de estar activos. Pensemos por ejemplo en un enlace que lleva a un programa para analizar redes. Ese programa, después de un tiempo, cambia de nombre y también tienen un dominio diferente. El dominio anterior queda inutilizado y puede caducar.

Eso sería un enlace roto. Básicamente significa que al entrar en el link no vamos a llegar al destino. Nos encontraremos con un error que nos indica que esa página no existe. Hasta ahí el problema no sería mayor, al menos sobre el papel. Simplemente es un error y parecería inofensivo.

En qué consiste

Los enlaces rotos pueden llegar a ser un problema importante que puede afectar tanto a los usuarios que entran en una página web, como también a ese propio sitio web. Pensemos nuevamente en ese dominio de ese programa para analizar redes que ahora ha cambiado de nombre. Una página web sigue enlazando, aunque ya no exista.

Un pirata informático puede percatarse de esa situación y, una vez caduque el dominio, comprarlo. Esto significa que esa página web puede volver a estar activa. Ahora bien, podría usarla con malos fines y poner en serio peligro la seguridad de los visitantes.

¿Qué podría hacer? Lo primero es que podría crear una página con apariencia de ser la original de ese programa para analizar redes. Podría subir un archivo que supuestamente es esa aplicación, pero en realidad es un virus. Cuando un visitante lo descarga y lo instala, automáticamente su equipo se infecta.

El problema es que la víctima va a llegar a ese enlace desde un sitio fiable. Claro, de primeras la página web estaba enlazando a un link oficial, de un programa para analizar redes que funcionaba bien y era totalmente seguro. Pero el responsable de ese sitio no se dio cuenta de que el enlace estaba roto, de que ha habido un cambio, y un atacante puede aprovecharse de esa situación.

Pero además de esto, un atacante podría adquirir ese dominio y crear una página similar a la web que lo enlaza. Básicamente es como si se tratara de otra sección más de ese sitio. Si un visitante pincha en el enlace, iría a una página que, aparentemente, sería igual. Podría, por ejemplo, iniciar sesión o descargar algún archivo sin sospechar que realmente está en un sitio web totalmente distinto y que ha sido creado para robar información.

Cómo evitarlo

Aquí hay que tener en cuenta que hay dos partes diferenciadas: los responsables del sitio web y los visitantes. En ambos casos podemos tomar medidas para prevenir este tipo de ataques y poder navegar por la red con mayor seguridad, sin exponer los datos personales y tener problemas.

Plugin para detectar enlaces que no funcionan

La gran mayoría de sitios web hoy en día están creados en WordPress. Hay una gran cantidad de complementos que podemos instalar y con los que podemos configurar nuestro sitio, protegerlo de amenazas y ofrecer funciones a los visitantes que no podríamos sin esos plugins.

Y sí, también existen plugins que son capaces de detectar y avisar en caso de que tengamos enlaces rotos. Es interesante contar con este tipo de software en nuestro sitio para evitar todo lo que hemos explicado relacionado con el secuestro de enlaces rotos que puede poner en riesgo a los visitantes.

Un ejemplo es Broken Link Checker. Es totalmente gratuito y sirve para rastrear nuestro sitio y detectar posibles enlaces que estén rotos. De esta forma, en cuanto encuentre algo que no funciona bien lo podremos eliminar. Esto evitará que en un futuro se convierta en un problema de seguridad importante.

Revisar muy bien la web que visitamos

Pero, ¿Cómo nos protegemos en caso de que seamos visitante de una página web? Lo más importante es siempre revisar correctamente los enlaces que estamos visitando. De esta forma podremos encontrar posibles anomalías, como por ejemplo que esa página no tenga una apariencia segura y pueda contener archivos que en realidad son virus.

A veces simplemente con un vistazo general de ese sitio web vamos a poder detectar problemas. Pero igualmente será esencial mantener el sentido común y no iniciar sesión en páginas que no estén cifradas o a través de enlaces que nos lleven fuera de una página web.

Tener protegidos los equipos

Por otra parte, otro consejo general para evitar ser víctimas de los problemas relacionados con el secuestro de enlaces rotos, es tener bien protegidos los equipos. Debemos contar con un buen antivirus, como puede ser el caso de Windows Defender, Avast o Bitdefender. Cualquier otro de garantías podría valer, siempre que esté actualizado y funcione correctamente.

Además, tener las últimas versiones del sistema operativo, navegador o cualquier programa que usemos también va a evitar la entrada de amenazas. Esto va a ser fundamental, ya que a veces aparecen vulnerabilidades que pueden ser aprovechadas por un virus para robar información, por ejemplo.

En definitiva, el secuestro de enlaces rotos es un problema importante que puede afectar a las páginas web y que debemos controlar. Lo ideal es revisar siempre los links que tenemos puesto en un sitio web y comprobar que funcionen correctamente y no hayan cambiado. También, de cara a los usuarios, es imprescindible contar con un buen antivirus y tener todo actualizado.

¿En qué me pueden afectar estos ataques?

Si somos víctimas de una estafa o fraude por Internet y que afecta directamente a nuestros smartphones, podría darse el caso de que se convierta en un problema de seguridad muy importante. Existen una gran cantidad de fraudes que afectan a usuarios de Android, y explicaremos de qué manera podemos caer en la trampa.

Actualmente existen muchas estafas que consisten en suscribir a los usuarios de Android a diferentes servicios de pago, de hecho, hay campañas de phishing que tienen como objetivo infectar una gran cantidad de móviles a través de las aplicaciones de Google Play. En el pasado, había una campaña denominada Dark Herring que consistió en la infección de móviles Android al instalar una de las 470 aplicaciones que tenían el malware en su interior. En total, más de 100 millones de usuarios se vieron afectados por este gran problema, y se ha cobrado víctimas en más de 70 países. Este tipo de ataques consisten en realizar suscripciones para pagar una cuota de unos 15 euros mensuales, como si instalásemos una app Premium o un servicio adicional de una app que utilizamos habitualmente.

El problema es que los usuarios se daban cuenta de la estafa meses después, cuando ya habían pagado varias veces la «suscripción». Este tipo de ataques son bastante complicados de detectar, incluso los antivirus no son capaces de detectar todos ellos porque hacen uso de código malicioso muy nuevo, usan proxies para cifrar el tráfico y que el antivirus no se «entere» de nada. Después de instalar la aplicación, iniciará una serie de procesos para determinar el idioma y país de la víctima, con el objetivo de suscribirle a diferentes servicios.

El grave error que ha cometido la víctima, es que ha instalado una aplicación y ha proporcionado datos personales sin pensarlo dos veces. Aunque en principio, instalar apps de Google Play es algo «seguro», nunca está demás revisar bien todos los permisos de las aplicaciones porque siempre se pueden colar aplicaciones maliciosas como es el caso. De hecho, con este ataque se ha comprobado que se subieron hasta 470 aplicaciones diferentes con el mismo objetivo. Por supuesto, si una app nos pide nuestro número de teléfono, deberíamos investigar bien por qué nos lo pide, con el objetivo de evitar este tipo de aplicaciones maliciosas.