Virus, troyanos, ataques Phishing… Son muchas las amenazas que nos podemos encontrar cuando navegamos por Internet. A veces nuestros equipos se ven comprometidos al descargar algún archivo malicioso, otras veces al instalar algo, mientras que en otras ocasiones simplemente con acceder a un enlace que ha sido creado con el objetivo de atacar podemos poner en riesgo nuestros datos. En este artículo vamos a mostrar una serie de páginas donde podemos analizar links y evitar así problemas de seguridad cuando naveguemos.

Antes de entrar en cualquier enlace o descargar cualquier archivo de una página en particular, siempre se puede analizar el link que te da acceso. De esta manera te puedes evitar pasar el mal trago de que tu dispositivo termine infectado por cualquier malware. Por ello, en las siguientes líneas puedes encontrar las mejores páginas para analizar si un enlace es completamente seguro. Al igual que puedes descubrir cómo te pueden afectar este tipo de links maliciosos que inundan Internet.

Páginas para analizar si un enlace es seguro

Los links maliciosos nos pueden llegar por correo electrónico, programas de mensajería, al navegar por páginas web… A veces nos encontramos con un sitio web legítimo que ha sufrido algún tipo de ataque y han inyectado enlaces que redireccionan a páginas de terceros cargadas de adware. Por ello, es importante que siempre al entrar en un enlace, sea donde sea, debamos asegurarnos de que es fiable. Para ello podemos hacer uso de una serie de servicios online que nos permiten analizar links y comprobar si detrás puede haber un intento de ataque Phishing al suplantar una web legítima o si pudiera contener malware.

Muchas de las estafas que nos podemos encontrar hoy en día, llegan por mensaje o similar, en forma de enlaces que nos redirigen a páginas falsas que en muchas ocasiones buscan suplantar la identidad de una real.

Antes de proceder con pasos que requieren de terceras partes, hay algunas acciones que podemos llevar a cabo para verificar si los enlaces son seguros, y algunos sin necesidad de tener que abrir el propio enlace.

- Pasar el cursor por la URL: Si colocamos el cursor del ratón encima de la URL, podremos ver el enlace completo al lado o en su defecto en uno de los extremos de la pantalla. Así podremos analizar el link sin abrirlo. Esto es especialmente útil si los enlaces vienen acortados, y no nos dan mucha información de por sí. Luego podremos analizar el link, como detallamos en el tercer punto.

- Analizar el código de la página: Esto puede resultar más complejo, sobre todo si no se cuentan con conocimientos de programación y código para páginas web. Lo primero que tendremos que hacer es acceder al enlace, lo cual es la parte más negativa, y luego acceder a la opción Inspeccionar. Nos aparecerá una ventana en un lateral del navegador donde se desplegará el código de la página. Ahí podremos ver todo el contenido.

- Analizar el propio link: Si tratamos de leer el link, siempre y cuando no esté acortado, podremos ver un poco a dónde nos dirige. Lo primero que tenemos que fijarnos es si cuenta con el https, y luego ver el nombre de la página. Una vez hemos visto eso, podremos ver seguido los directorios por los que vamos a navegar. Lo más importante es ver si conocemos el sitio, si parece oficial, también buscar faltas de ortografía en el enlace nos puede aclarar las dudas sobre si es seguro o no. Los enlaces falsos, es posible que contengan estas faltas.

URLVoid

Una opción muy popular e interesante es la de URLVoid. Es muy sencillo de utilizar. Nada más entrar en su web nos encontraremos con una barra para poner cualquier link que nos interese analizar. Posteriormente le damos a Scan Website y podrá escanear si está online y también verá su reputación utilizando bases de datos externas, si ponemos aquí una web y nos dice que es maliciosa, seguramente lo sea, aunque siempre tendrás que valorar tú si realmente quieres entrar en esa web o no. Normalmente las webs de descargas las marcan como maliciosas aunque realmente no lo sean, esto se debe a la ingente cantidad de publicidad que hay en ellas porque hay mucho malware, no obstante, las entidades relacionadas con el copyright también se encargan de poner estas webs en las listas negras para que la gente no entre a descargar contenido audiovisual.

Automáticamente nos aparecerá una serie de información donde nos indica si el sitio es fiable. Podemos ver si ha sido agregado a alguna lista negra, dónde se encuentra el servidor, cuándo fue registrado (interesante para saber si es algo nuevo y podría haber sido creado para un ataque), etc.

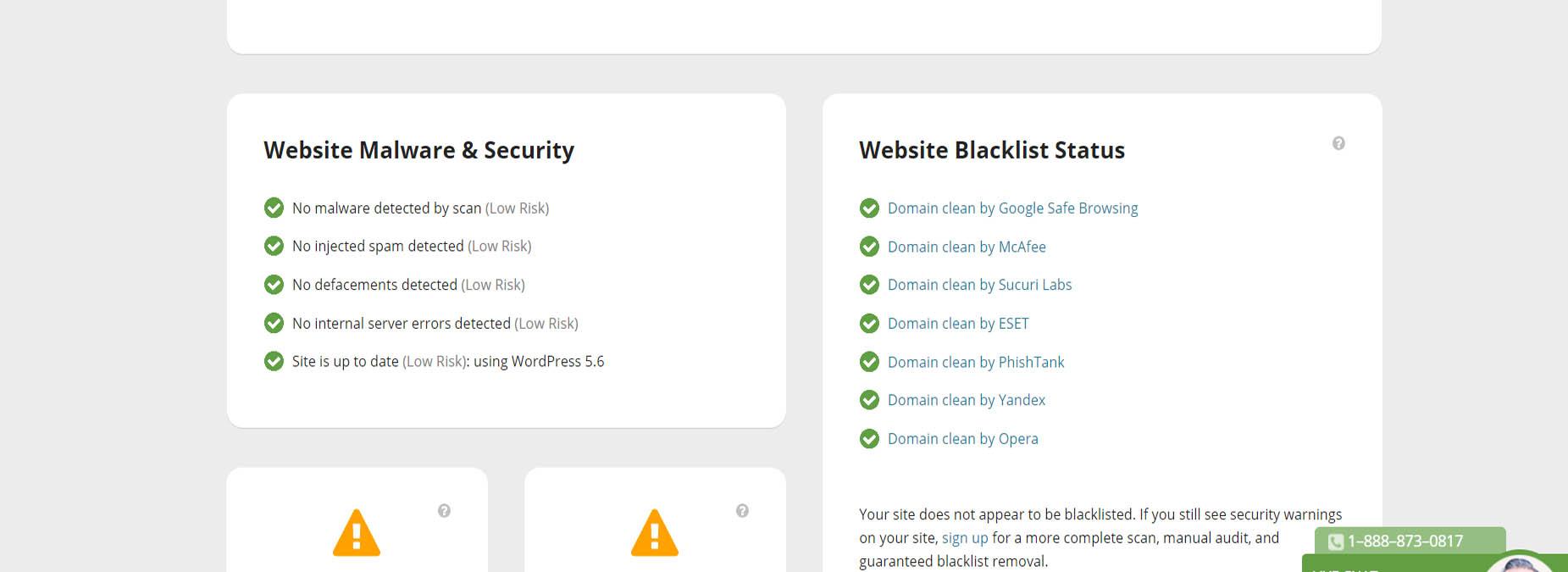

Sucuri

Sucuri es una alternativa que ofrece más información. Es muy útil para cualquier tipo de enlace o dominio que queramos analizar y saber si podemos fiarnos o no. Como en el caso anterior, cuando entramos en la página nos encontraremos con una barra para poner la dirección que nos interesa y darle a analizar. En este ocasión, analizará si la web incorpora algún tipo de malware o atenta contra nuestra seguridad, también analizará diferentes listas negras donde puede estar la web, como las bases de datos de Google Safe Browsing, McAfee, ESET, Yandex, Opera y otros, todas estas bases de datos son ampliamente utilizadas y reconocidas por muchos filtrados de DNS como los de Cloudflare, AdGuard, Pi-Hole y más.

En este caso veremos datos más completos. Nos indica si ha detectado algún tipo de malware en ese enlace, si hay Spam, si está actualizado, errores en el servidor, etc. Utiliza varios motores para analizar la seguridad de la web, es uno de los más fiables que podemos encontrarnos hoy en día.

En caso de que detecte que ese link que intentas abrir es un engaño, deberías cerrarlo inmediatamente y nunca poner datos personales a través de él. Podría tratarse de una estafa, de un enlace creado solo para robar información.

VirusTotal

VirusTotal también es una opción muy completa. Cuenta con extensión para el navegador y software que podemos usar en nuestros equipos. Pero también tiene una página web donde simplemente podemos analizar archivos y enlaces sin tener que instalar nada adicional. Cuando entremos nos encontraremos con diferentes opciones, entre las que se encuentra analizar una URL. VirusTotal es uno de los servicios más utilizados en todo el mundo para analizar malware en archivos y también en URL que nosotros indiquemos, ideal para mantenernos protegidos. Debemos recordar que VirusTotal es una compañía que pertenece a Google.

Tenemos que escribir el link que nos interesa y le damos a analizar. Posteriormente nos mostrará una serie de datos que nos indican si es segura la página o no. Por ejemplo nos dice si ha sido agregada a alguna lista negra. Utiliza diferentes motores para el análisis.

Más allá de analizar un enlace en concreto, esta opción también va a permitir que escanees un archivo que tengas en tu equipo y no sepas si es seguro. Por ejemplo si has bajado recientemente un documento, puedes darle a escanear y comprobar si se trata de una estafa o realmente es algo fiable en lo que puedas confiar.

Hybrid Analysis

Dentro de estas páginas que te permiten analizar las URLs también puedes recurrir a Hybrid Analysis. Esta web tiene dos funciones clave: escanear archivos y enlaces. Por lo tanto, es una herramienta online gratuita 2 en 1 que puede ser de gran utilidad cuando tengas dudas acerca de la fiabilidad de un link o archivo.

Esta web en concreto usa la tecnología sandbox, bases de datos y diferentes motores con el fin de dar con el posible malware que se esconda detrás de ese enlace al que quieres acceder. Además de que, esta alternativa en particular, cuenta con una base de datos de más de 15 millones de detecciones. Por lo tanto, te ayudará a conocer en todo momento si detrás de esa URL en cuestión se esconde un posible peligro para tu dispositivo y tus datos.

Una vez que escaneas una URL o archivo, esta herramienta online gratuita te dará una serie de datos de manera detallada: el tipo de análisis, qué ha podido detectar una vez que se complete el escaneo y hasta la puntuación de riesgo que supone ese posible enlace. Por lo que es una buena manera de evitar posibles peligros al entrar en enlaces o pinchar sobre ellos. Aunque, para recibir el análisis completo, tienes que poner una dirección de correo electrónico en la que te enviarán la información.

Una vez que escaneas una URL o archivo, esta herramienta online gratuita te dará una serie de datos de manera detallada: el tipo de análisis, qué ha podido detectar una vez que se complete el escaneo y hasta la puntuación de riesgo que supone ese posible enlace. Por lo que es una buena manera de evitar posibles peligros al entrar en enlaces o pinchar sobre ellos. Aunque, para recibir el análisis completo, tienes que poner una dirección de correo electrónico en la que te enviarán la información.

IP Quality score

Esta es otra de las herramientas que podemos utilizar para realizar verificación de las URL, IP Quality score es bastante recomendada para realizar escaneos en búsqueda de malware y enlaces que contengan phishing. Como en anteriores ejemplos, lo único que debemos hacer es es ingresar la URL que deseamos escanear en el campo de búsqueda de la aplicación web y posteriormente basta con presionar la tecla intro para que este escaneo se inicie.

Además, entre otras funciones, tiene integrada información de amenazas recientes y análisis de datos en tiempo real, así como también puede realizar detección de dominios estacionados y de esta forma encontrar sitios web que sean falsos o que sean utilizados frecuentemente para el envío de spam a los usuarios.

También cuenta con un panel que nos muestra información muy útil, como puede ser la puntuación de riesgo del sitio que estemos escaneando, el tipo de contenido que ofrece o el nombre del servidor web de dicho sitio.

ScanURL

Este es un excelente sitio web para realizar verificación de enlaces, realiza el envío y escaneo de los enlaces mediante una conexión HTTPS segura. Una característica de Scanurl bastante interesante, es el hecho de que escanea los links que le proporcionamos, utilizando al mismo tiempo algunas de las herramientas que hemos mencionado anteriormente en este artículo como PhishTank y nos indicará si es peligroso acceder o no a esos sitios.

Básicamente, lo que hace esta herramienta es una recopilación de resultados de varios sitios de verificación y posteriormente nos muestra un resumen de dichos resultados indicándonos en él, la peligrosidad que tiene, si es que existe, por lo que resulta una herramienta bastante versátil cuando queremos saber si algún sitio es seguro para visitarlo o no.

Lógicamente, el sitio arrojará una especie de puntuación de peligrosidad a la que deberíamos hacer caso, ya que si nos indica en las recomendaciones que es un sitio al que no deberíamos acceder, lo mejor es que lo evitemos.

ScanThis

Es una de las páginas más interesantes que tenemos para analizar la seguridad de sitios web o incluso subir archivos. Su funcionamiento es muy sencillo y puede librarnos de dudas que pongan en riesgo nuestros equipos.

Con ScanThis podremos introducir una URL que queramos analizar para saber si es segura o no. Simplemente tendremos que copiar la dirección y darle a escanear. De igual forma podremos subir un archivo desde nuestro dispositivo para que analice si contiene alguna amenaza.

FortiGuard

Se trata de una de las opciones más populares que encontramos en la red. Con FortiGuard podemos hacer un análisis de nuestros archivos directamente desde su página web. Una manera de comprobar que todo está bien y que no hay amenazas que puedan poner en riesgo nuestra privacidad y seguridad.

Simplemente tenemos que entrar en el escáner online y darle a subir archivo. Automáticamente nos pedirá que elijamos qué documento o archivo queremos subir para que comience a analizarlo. El único problema es que tiene un límite de tamaño bastante pequeño, por lo que básicamente se reduce a subir archivos de texto, Excel o imágenes pequeñas.

Kaspersky

Uno de los antivirus más populares hoy en día es Kaspersky. Cuenta con herramientas para todo tipo de sistemas y dispositivos. También podemos hacer uso de su antivirus online, que nos permite analizar archivos directamente desde su página web.

El procedimiento es similar a los que hemos visto anteriormente. Podemos pegar una URL o subir un archivo para que lo analice. En esta ocasión el límite de tamaño es mayor, ya que podremos subir hasta un máximo de 50 MB.

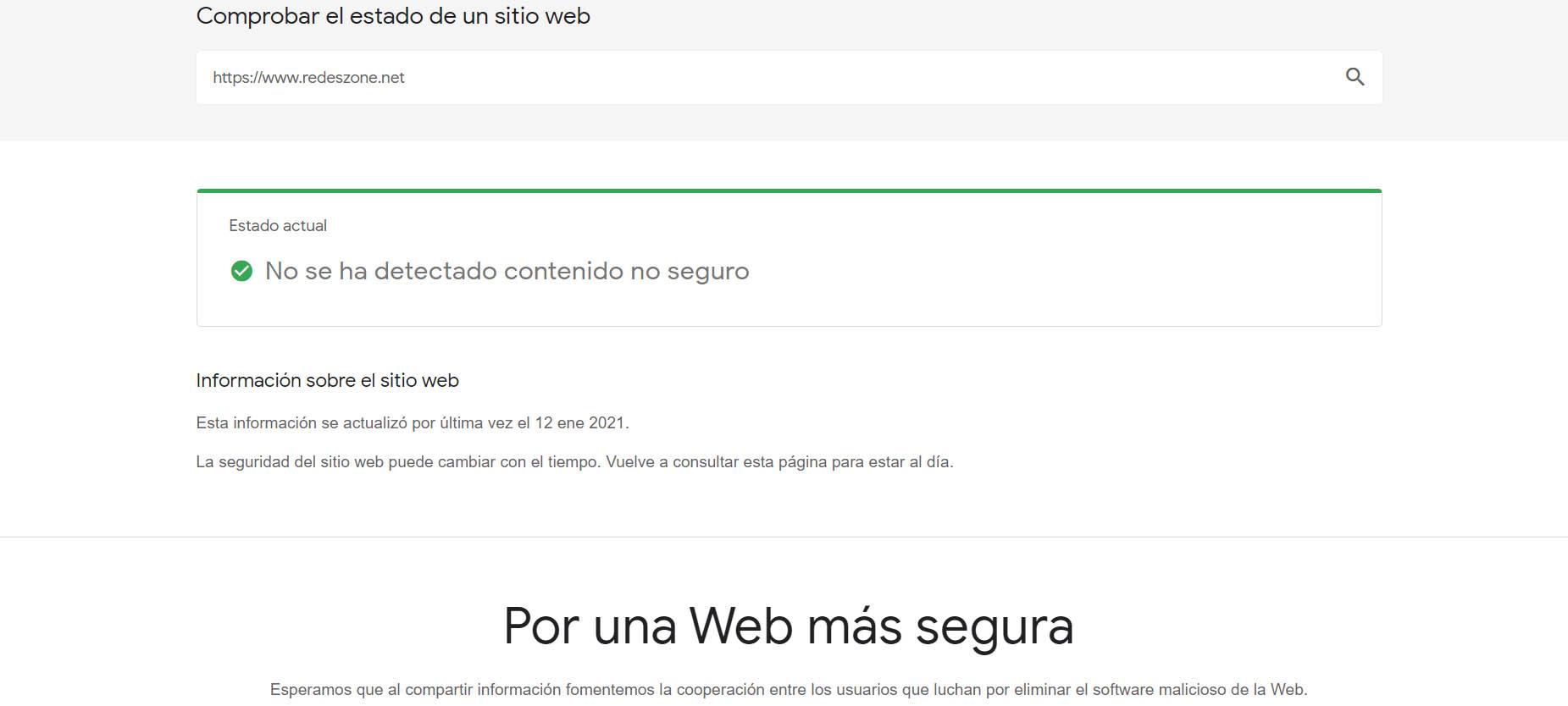

Google Malware Checker

No podía faltar una herramienta de Google. El gigante de las búsquedas también tiene su analizador de enlaces. Se trata de Google Malware Checker, donde podemos insertar cualquier link y comprobar si hay algún tipo de problema de seguridad detrás. Allí encontraremos una barra para poner la dirección que nos interesa.

Es más simple que las opciones anteriores. En este caso únicamente nos indica si ese enlace que hemos puesto es seguro o no. No nos da más información. No obstante, al menos sirve para descartar muchos links que pueden ser catalogados como peligrosos y evitarlos.

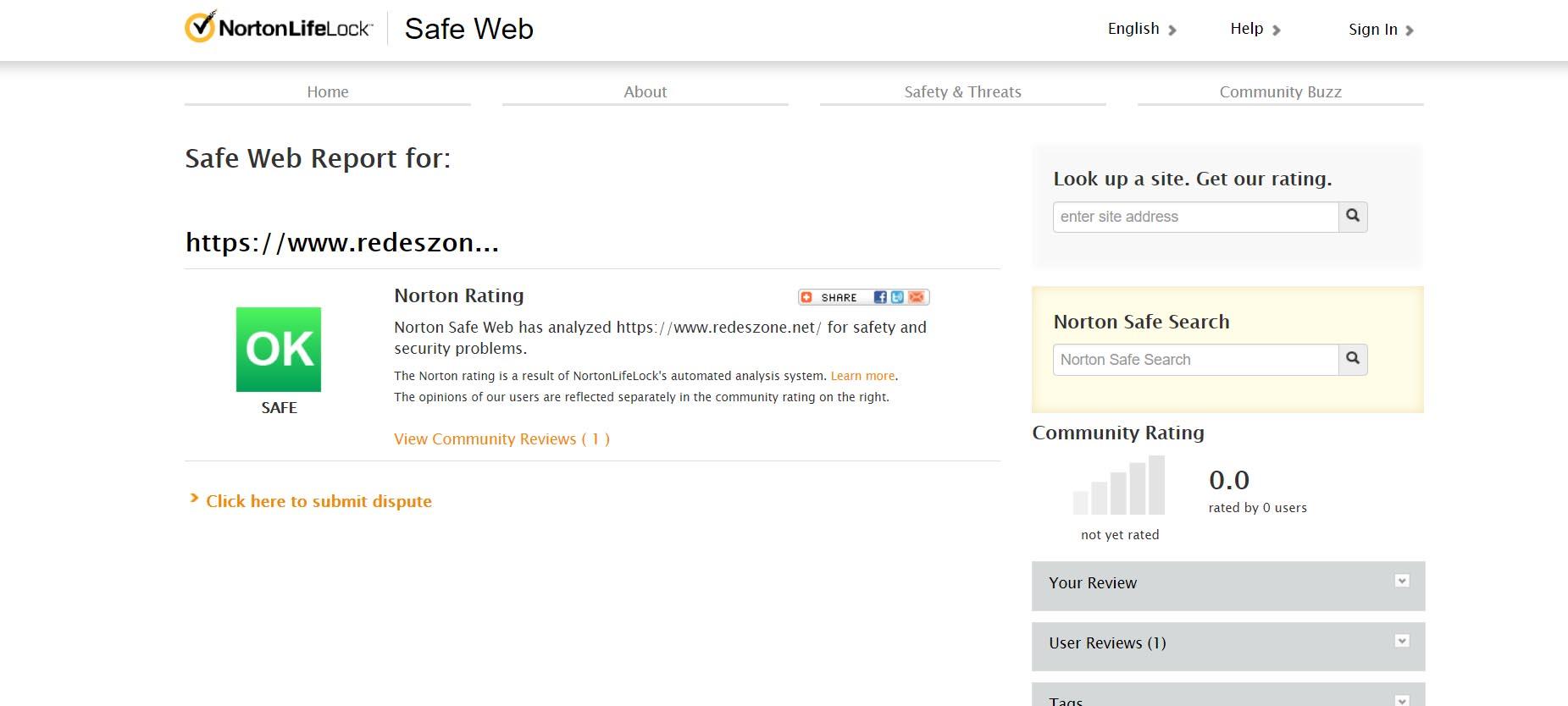

Norton Safe Web Check

Norton es un antivirus muy popular, utilizado por muchos usuarios. También cuenta con otras herramientas como es su sitio para comprobar si un enlace es seguro o no. Su funcionamiento es muy sencillo e intuitivo. Solo tenemos que introducir el link que nos preocupa y darle a analizar.

A continuación nos mostrará un cuadro con la puntuación de ese sitio. Si es fiable nos aparecerá en verde y nos pondrá OK. De esta forma sabremos que ese dominio o enlace que estamos analizando es de fiar.

Este servicio online utiliza una buena base de datos para rastrear posibles amenazas que haya en la red. Por tanto, es tan fácil como pegar ahí el enlace que nos causa dudas y esperar a ver los resultados para verificar que no hay ningún problema por abrirlo. El hecho de pertenecer a un antivirus importante es un plus de garantías.

GetLinkInfo

En el caso de GetLinkInfo no es como los anteriores y nos va a decir si una página web es segura o no. La misión es permitir que el usuario ponga un link acortado y mostrar cuál es la dirección real, sin necesidad de abrirlo en el navegador. De esta forma evitamos acceder a una página que pueda ser una amenaza.

Los piratas informáticos pueden utilizar los links acortados para colar enlaces maliciosos. La víctima no ve realmente cuál es la URL real, la abre y podría llegar a un sitio que ha sido modificado para llevar a cabo un ataque Phishing, por ejemplo. Gracias a esta página podemos conocer cuál es la dirección real antes de abrirlo. Es, además, algo muy usado para intentar colar ransomware. Esta amenaza es una de las más importantes, ya que pueden cifrar los archivos de todo el equipo.

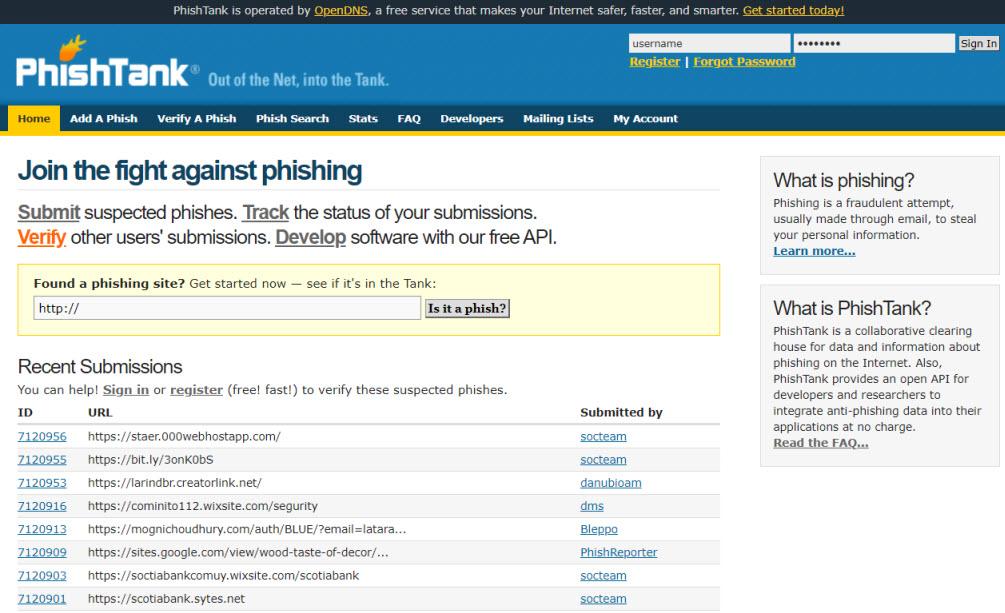

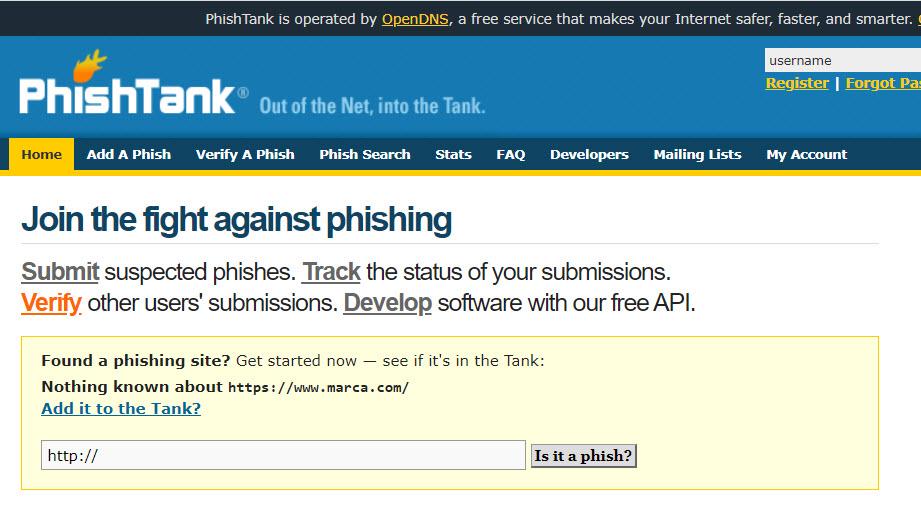

Phishtank

PhishTank podemos definirlo como un sitio web comunitario y gratuito donde cualquiera puede enviar, verificar, rastrear y compartir datos relacionados con el phishing. En cuanto a sus orígenes, se remontan a octubre del año 2006 y otra manera de calificarlo podría ser cómo sitio web anti-phishing.

También hay que señalar dos cosas, una que es gratuito y otra que no ofrece protección. Además, es un centro de intercambio de información que proporciona información precisa y procesable a cualquiera que intente identificar a los malos actores.

La web ofrece un sistema de verificación de Phishing basado en la comunidad donde los usuarios envían sospechas de Phishing y otros usuarios votan si se trata de un caso de Phishing o no.

Los datos se proporcionan de manera gratuita para su descarga o acceso a través de una llamada API, también se puede incluso utilizar para uso comercial, pero bajo una licencia restrictiva. Una API, por si no lo sabéis viene de las siglas de «Application Programming Interface» (Interfaz de programación de aplicaciones) y su objetivo es brindar a los ordenadores una forma de extraer lo que necesitan de otra computadora.

Un dato a comentar es que lo pueden utilizar tanto empresas como particulares. Para poder hacerlo con todas las funciones se necesita ser un usuario registrado. También hay que señalar que es utilizado por empresas tan importantes como Opera, Yahoo! Mail, McAfee, Mozilla, Kaspersky y Avira. En 2018, se anunció que el sitio web se reconstruiría con nuevas características y funcionalidades. No obstante, hay que señalar que en 2020 debido un abuso reiterado del sistema PhishtTank, no admite el registro de nuevos usuarios y permanece desactivado por el momento.

Actualmente, se está repensando desde cero para brindar el mejor soporte, eliminar los abusos y operar de forma más rápido con un sistema de identificación de aprendizaje automático. Hay que señalar que, aunque de momento no podamos registrarnos, podemos realizar una serie de comprobaciones, consultar estadísticas y más.

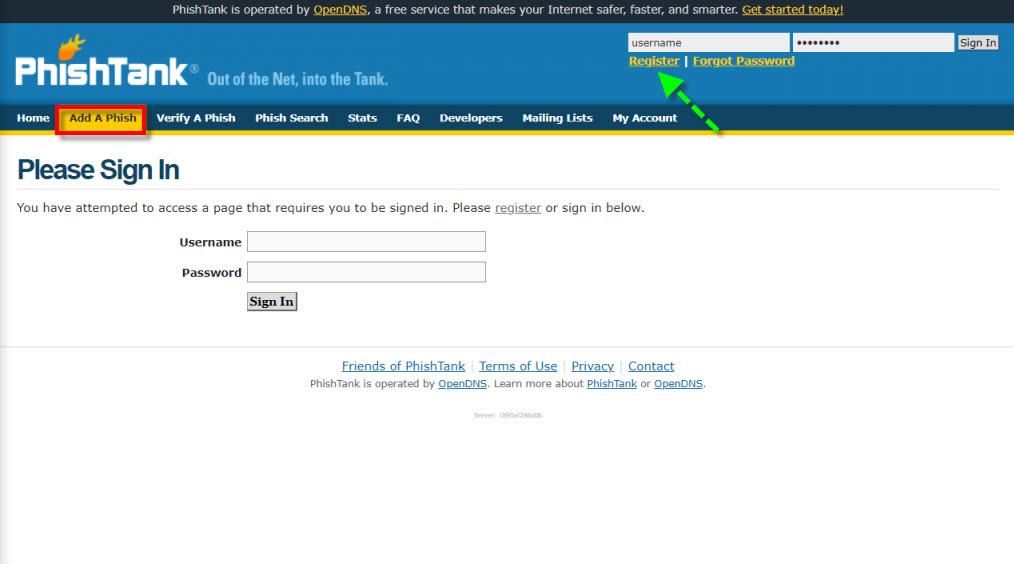

La forma de trabajar comienza cuando un usuario encuentra un enlace sospechoso de Phishing.

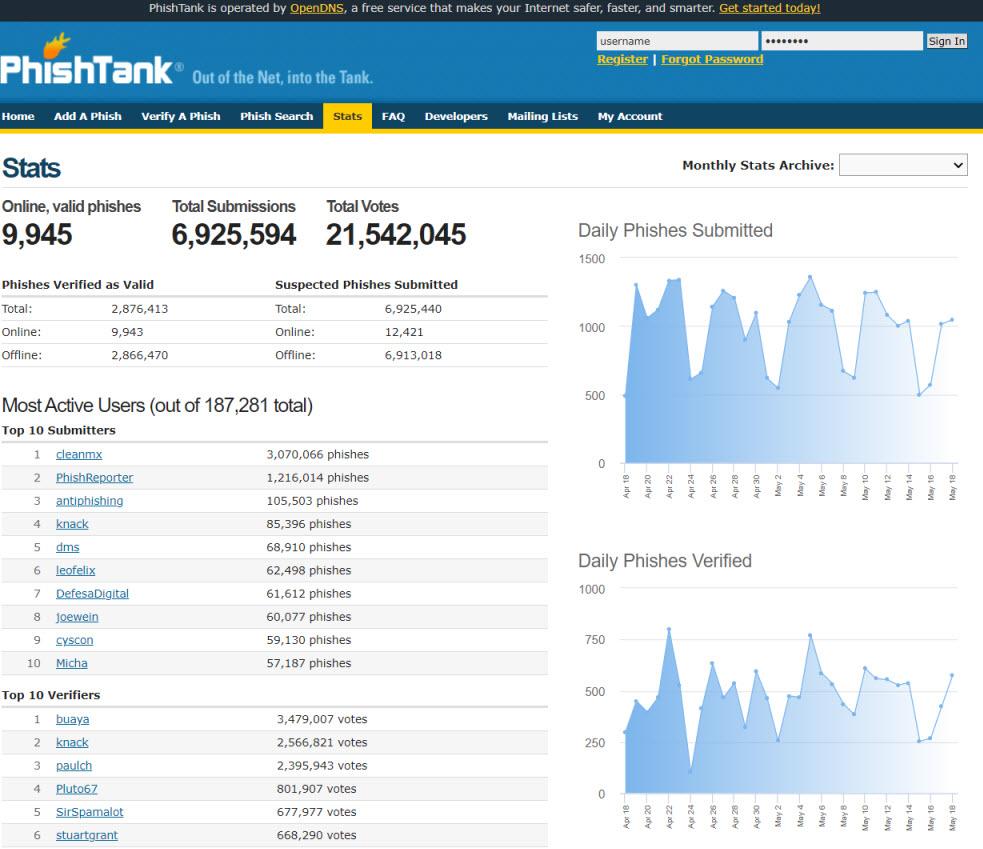

Entonces se dirige a la sección Add A Phish y lo envía para el posterior estudio de la comunidad. Una vez, hecho se estudia y se toma una decisión al respecto de si es Phishing o no. Una forma de conocer cómo trabajan y quiénes son los miembros de la comunidad es conocer su sección de estadísticas.

Aquí podemos ver una gráfica con la cantidad de ataques de Phishing diarios mandados y verificados. También podremos observar los usuarios más activos conociendo a los principales suministradores de enlaces y verificadores.

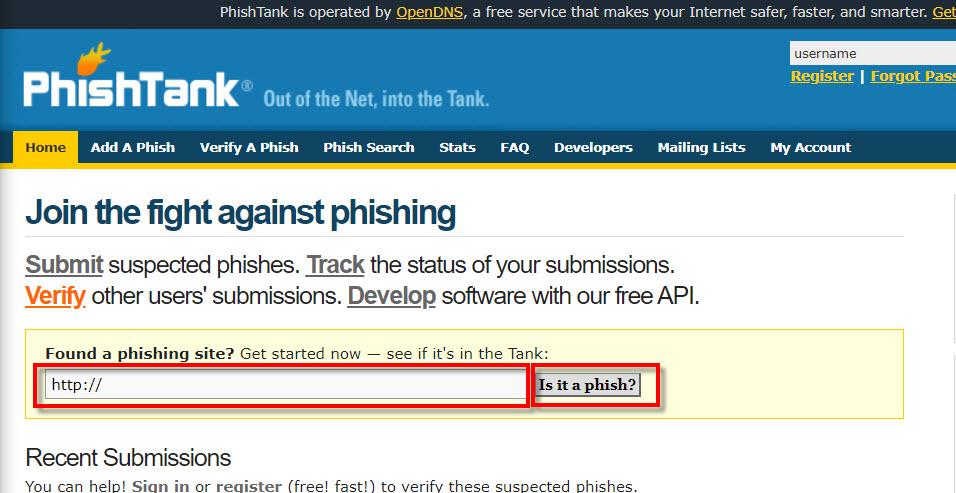

Ahora vamos a poner un ejemplo en el que podremos comprobar si un link o enlace es un ataque de Phishing. Vamos a poner un ejemplo en el que se vea que no es Phishing y otro que sí lo sea. Lo primero que tenemos que hacer es ir a la página principal de la web, para lo que pulsaremos en este link.

Su forma de trabajar es muy sencilla, a la izquierda ponemos la URL que queremos comprobar y luego pulsamos sobre el botón: Is it a phish?

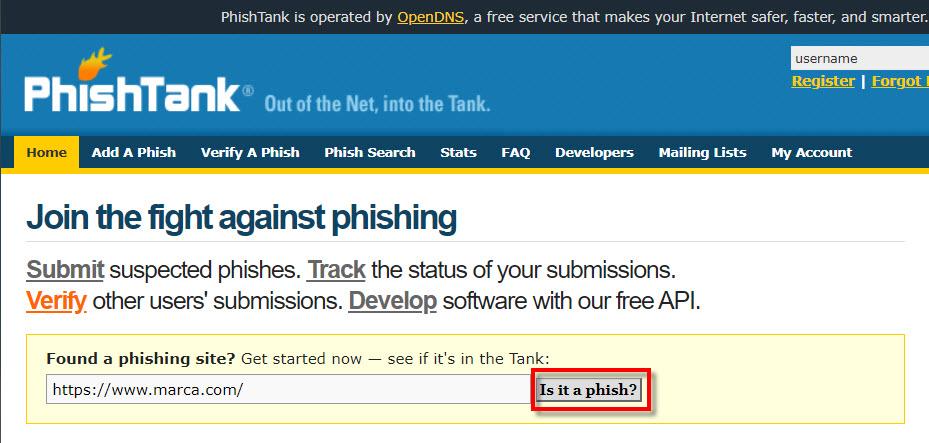

Vamos a empezar por el ejemplo que no es un ataque de Phising, para lo cual vamos a utilizar este ejemplo:

Tras poner la URL pulsamos en Is it a phish? y nos ofrecerá estos resultados:

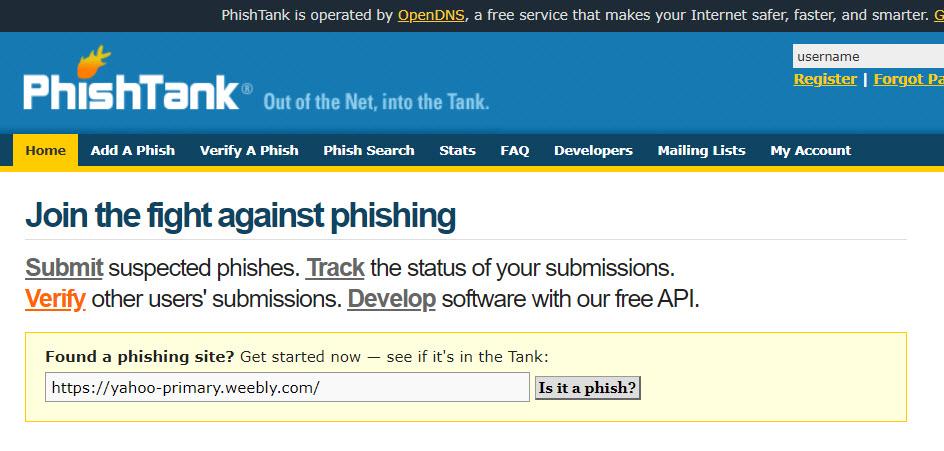

La respuesta que nos frece es Nothing known about, que significa que no conocen nada sobre el sitio que hemos seleccionado. Ahora llega el momento de utilizar la herramienta con un enlace con Phishing, como por ejemplo este:

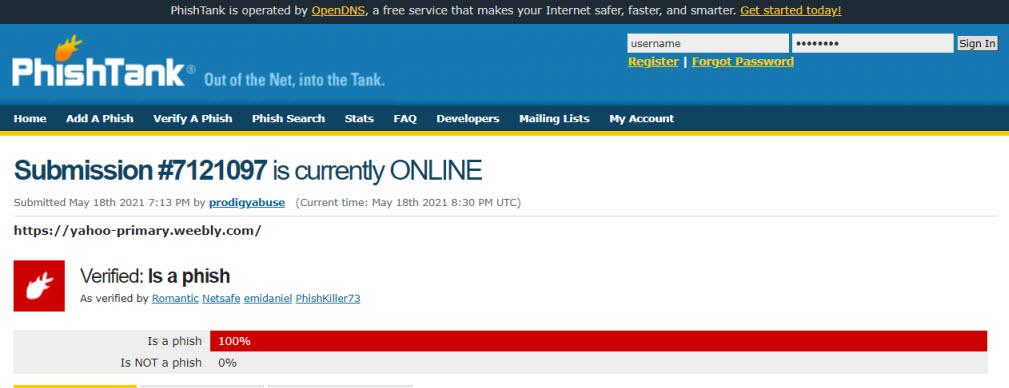

Como en el caso anterior ponemos la URL y hacemos clic en el botón en Is it a phish? y PhishTank nos ofrecerá unos resultados muy diferentes:

Aquí obtenemos la información de que se ha verificado de que es Phishing, y de que la amenaza todavía sigue activa on-line. Por lo tanto, puede ser una buena herramienta para comprobar en caso de duda de si es un si un enlace es Phishing o no.

Otras cosas importantes que pueden mejorar nuestra seguridad son:

- Debemos analizar la gramática y el aspecto del mensaje. En caso de que contenga faltas de ortografía, y el texto parece que lo han traducido de otro idioma debemos desconfiar.

- Hacer una comprobación que el link tiene el dominio correcto antes de pulsar sobre él.

- Hay que asegurar la protección de nuestras cuentas con la autenticación multifactor.

- Cuando juegan con la prisa y la urgencia también puede ser un indicativo de que algo no va bien.

Por último, estas medidas junto con PhishTank para comprobar los enlaces, puede ser el punto de partida para mantenernos a salvo.

ImmuniWeb

Dentro de todas las amenazas que hay en la red, de todos los tipos de ataques que pueden robar nuestras contraseñas, el Phishing es uno de los más peligrosos y además está muy presente. Como sabemos, se trata de una amenaza que busca robar las contraseñas y credenciales de los usuarios. Utilizan cebos para suplantar la identidad.

Este tipo de ataques pueden distribuirse a través de métodos muy variados. Lo más común suele ser el correo electrónico, pero también podría llegar por redes sociales o incluso por un simple mensaje de WhatsApp. Suele ser un sitio web que busca parecer legítimo. A veces incluso es una copia casi exacta y la única diferencia reside en un ligero cambio en el dominio que no es fácil detectarlo si no nos fijamos bien.

Por ello es importante que tengamos en cuenta el riesgo de este tipo de amenazas. Nuestras contraseñas podrían estar en peligro y es vital que sepamos detectarlo. Eso sí, en ocasiones nos pueden colar un link que aparentemente es seguro, pero en realidad no lo es. Para evitar este problema y detectar sitios falsos con antelación, es posible hacer uso de diferentes plataformas y herramientas. Una de ellas es ImmuniWeb, un servicio muy útil que vamos a mostrar.

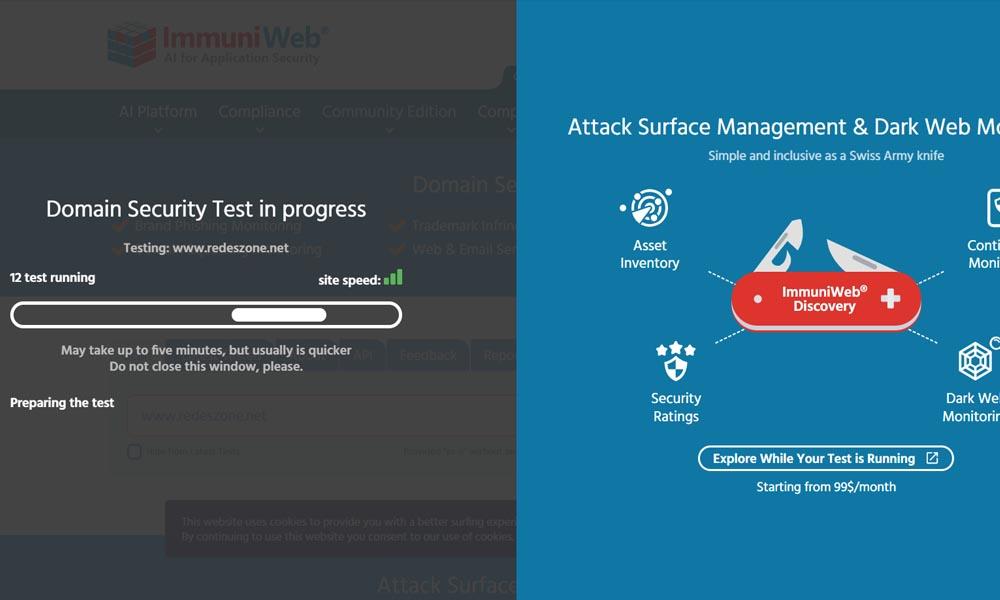

ImmuniWeb es una plataforma gratuita que permite analizar una dirección web. Nos muestra una serie de indicativos para saber si un sitio en concreto es una amenaza o no hay ningún problema. Su funcionamiento es muy sencillo y a la vez útil para evitar problemas.

Lo primero que tenemos que hacer para comenzar a utilizarlo es entrar en su página web. Allí veremos el campo correspondiente para introducir la dirección del sitio. Simplemente tenemos que ponerla y darle a analizar. El proceso puede tardar unos minutos en completarse.

Una vez ha terminado nos mostrará la información necesaria para saber si el sitio web es seguro o no. De esta forma podremos evitar entrar en páginas que comprometan nuestra seguridad. Es vital para prevenir ataques Phishing, ya que nos muestra también si ese sitio puede ser realmente una página de suplantación de identidad que pueda robar nuestras contraseñas.

Nos mostrará si hay riesgo potencial de Phishing, si ha encontrado algo raro de ciberseguridad, redes sociales, etc. Una manera de, en definitiva, asegurarse de que ese sitio es fiable. Su uso es muy sencillo, como hemos visto.

En caso de que recibamos una dirección URL que no sepamos realmente si es fiable o no, siempre podremos pegarla en este servicio. Así nos indicará si se trata de una amenaza o realmente no hay ningún tipo de problema y podemos entrar sin comprometer nuestra seguridad o privacidad.

Por qué triunfan los ataques Phishing

Es evidente que si algo funciona va a continuar. Si un tipo de ataque en este caso tiene éxito, lo normal es que los ciberdelincuente sigan exprimiéndolo al máximo. Es lo que ocurre con el Phishing. Sigue teniendo éxito y es por eso que no para de aumentar.

Ahora bien, el hecho de tener éxito significa que las víctimas siguen cayendo en la trampa. ¿Por qué ocurre esto?

Técnicas más sofisticadas

Siempre que aparecen herramientas y métodos para protegernos también aparecen técnicas más sofisticadas para atacar. Es una lucha continua entre la defensa y el ataque, podríamos decir.

En este sentido los piratas informáticos buscan constantemente la manera de atacar utilizando nuevas herramientas y métodos. Buscan siempre perfeccionar los mensajes y hacer que sean más creíbles. Ahí radica parte del éxito.

Si pensamos en cómo era un ataque Phishing hace unos años nada tiene que ver con los actuales. Hoy en día podemos acceder a una página que es perfectamente una copia exacta de la original.

Más conocimiento de las víctimas

Las técnicas de ataques Phishing más reciente buscan tener más conocimiento sobre las víctimas. La idea de los piratas informáticos es conocer más sobre sus gustos, por dónde se mueven, qué servicios utilizan… Es lo que se conoce como Spear Phishing.

De esta forma las víctimas harán más creíble un mensaje. Pongamos por ejemplo que envían un ataque Phishing relacionado con una red social en concreto. Los atacantes previamente conocen que esa persona utiliza esa red social. Lo mismo ocurriría con un banco o cualquier otro servicio en la red.

Mensajes más personales

También el hecho de que tengan más éxito es debido a que los mensajes son más personales. Envían un documento con el nombre de la víctima e incluso otros datos como su dirección de correo o número telefónico.

Así obtienen una mejor tasa de éxito. No es lo mismo recibir un correo del tipo “estimado usuario” que recibirlo a nuestro nombre. Por ello, consiguen llamar la atención de los usuarios y hacen creer que son mensajes reales, cuando en realidad se trata de mensajes falsos con el fin de robar datos personales o ir más allá.

Juegan con el tiempo y la urgencia

Por supuesto el tiempo y la urgencia están muy presentes. Esto hace que muchos usuarios desprevenidos no tengan tiempo de reacción. Es muy común recibir correos de ataques Phishing donde nos indican que necesitamos llevar a cabo una acción antes de un tiempo determinado o de lo contrario nos cierran la cuenta.

Esto provoca que la víctima caiga en la trampa. Al dar este tipo de mensajes con urgencia, los usuarios caen en la trampa ante el temor de perder un supuesto paquete, tener que pagar una multa o similar. Por lo que es más fácil hacer creer a las personas que están en riesgo y se logra robar datos personales con mayor facilidad.

Cómo nos afectan los enlaces maliciosos

Siempre y cuando hablamos de un enlace maliciosos, nos referimos a un link que puede contener un virus, o que nos conduce a otros lugares que pueden ser perjudiciales para nosotros y los dispositivos. Cuando un usuario hace clic en este enlace, se puede infectar el dispositivo con malware, spyware, adware, ransomware, y otros tipos de virus.

Todo esto puede conllevar un robo de información privada, como pueden ser las contraseñas, números bancarios o datos médicos. Incluso en algunos casos, realizar un bloqueo total del equipo. Una de las técnicas más famosas es el Phishing. Donde nos dirigen a lugares que pueden aparecer totalmente auténticos, pero no lo son. Los ciberdelincuentes crean hasta páginas falsas en las que se suplanta la identidad de compañías fiables. Y todo con la finalidad de engañar a los usuarios.

Otro de los efectos negativos que nos podemos encontrar, es que se puede llegar a producir un empeoramiento del rendimiento de los dispositivos. También se pueden dar errores, cuelgues y reducir la velocidad de la conexión a internet. Y es que estos virus, puede propagarse por los diferentes dispositivos que tenemos conectados en la red. Lo cual puede causar muchos daños, en todos los sentidos.

En general, los enlaces maliciosos son malos. Estos pueden llegar a ser muy perjudiciales para la seguridad de todos nuestros datos, el rendimiento de los dispositivos, y la privacidad de todos los usuarios que se encuentran dentro de la red. Por lo cual es muy importante ser cauteloso, y tomar todas las medidas preventivas posibles para estar protegidos frente a este tipo de amenazas.

Pero uno de los puntos más críticos de todo esto, son las redes sociales. Estas casi pueden contener material de todo tipo. Lo cual en muchos casos se esconde tras este tipo de enlaces maliciosos. Al encontrarse dentro de las redes sociales, la capacidad de propagación de estos puede ser muy grande. Lo cual significa que muchos usuarios pueden estar afectados, en un rango de tiempo muy corto. Por lo cual se trata de una gran amenaza, siendo algo que nos debemos tomar muy en serio en nuestro día a día. Debido a que nadie está a salvo.

Consejos para redes sociales

Que los ciberdelincuentes utilicen las redes sociales para distribuir malware y phishing, es algo cada vez más común. Por eso, es importante que sigas estos consejos para estar protegido ante posibles enlaces maliciosos en las redes sociales:

- Verifica la fuente: Antes de hacer clic en cualquier enlace, asegúrate de que la fuente sea confiable. Si no conoces al remitente, investiga sobre él y verifica si su perfil y publicaciones son auténticos.

- Analiza la dirección URL: A veces, los ciberdelincuentes crean enlaces maliciosos que se parecen mucho a los enlaces reales. Por eso, debes analizar la dirección URL para comprobar que realmente te dirige al sitio web que esperas.

- No compartas información personal: No compartas información personal o confidencial en las redes sociales, ya que esto puede ser utilizado por los ciberdelincuentes para crear ataques de phishing.

- Usa contraseñas seguras: Utiliza contraseñas seguras y diferentes para cada una de tus cuentas de redes sociales. Además, es importante que las cambies regularmente.

- Mantén tus dispositivos actualizados: Mantén actualizados tus dispositivos y aplicaciones, ya que las actualizaciones suelen incluir parches de seguridad que protegen tu equipo contra vulnerabilidades.

- Usa un antivirus: Utiliza un buen software antivirus que te proteja de posibles ataques de malware y phishing.

- Sé precavido: Ante cualquier duda, no hagas clic en el enlace y consulta con expertos en seguridad informática. Es mejor estar seguro que arrepentirse después de haber sido víctima de un ataque.

Hoy en día, las redes sociales cobran una parte muy importante de muchos usuarios. Para conectarse con gente de todo el mundo, para pasar tiempo de ocio, o para trabajar. Todo esto son cosas en las que debemos estar todo lo seguros posibles, y una buena seguridad empieza siempre en un buen uso de estas herramientas. Utilizar las redes sociales de forma segura, nos proporcionará una experiencia de usuario mejor, y sobre todo más tranquila. Así como una productividad superior, ya que podremos hacer más cosas con ellas mientras no perdemos nada de seguridad.

Qué hacer para evitar ataques con enlaces maliciosos

Hemos explicado cómo podemos analizar un link para saber si es falso o tiene algún tipo de peligro. Pero, ¿qué podemos hacer para evitar ataques a través de enlaces? Vamos a dar una serie de consejos para estar lo más preparados posible y evitar que puedan colarnos malware o robar contraseñas con un simple link.

Por ello, hay distintas recomendaciones con las que es posible evitar caer en la trampa de los ciberdelincuentes y así evitar sufrir un ataque de phishing.

Analizar el correo electrónico de origen

A veces, tenemos dudas sobre si el correo es oficial o no. Entonces tenemos dudas sobre si pinchar o no sobre ese enlace. En RedesZone como norma general recomendamos no pinchar sobre ese link hasta que estemos seguros que es legítimo. Además, en caso de dudas siempre podremos hacer lo mismo entrando por los cauces oficiales a esa cuenta de correo, red social u otro tipo de servicio.

Uno de los más populares son los ataques de Phishing donde el ciberdelincuente mediante técnicas de engaño se gana la confianza de la víctima haciéndose pasar por una persona, empresa o servicio de confianza. Nos encontramos con un caso de suplantación de identidad cuyo objetivo es hacer que ese usuario haga clic en un enlace.

Así, tras hacer pinchar en ese link, la víctima suele ser redirigida a una web del atacante con apariencia casi idéntica al original donde se le pide que introduzca sus credenciales. Una vez que ha hecho esto, los datos de usuario y contraseña pasan a manos del ciberdelincuente. En ocasiones, poniéndose encima del link, sin hacer clic podemos observar que nos lleva a un dominio raro. Por lo tanto, nos damos cuenta que es peligroso y no lo pulsamos bajo ningún concepto.

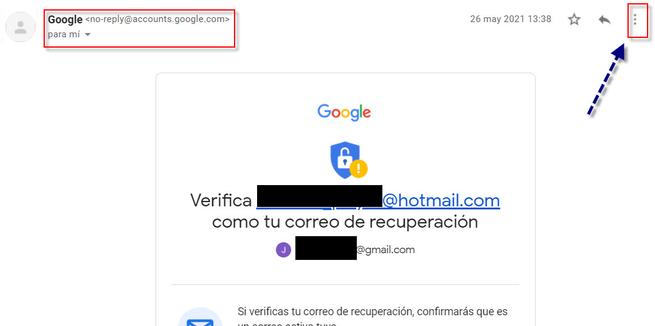

En alguna ocasión habréis recibido algún correo de Google en el que se ha producido un incidente o nos pide que comprobemos algo. El primer paso que solemos dar, es observar con atención el remitente. En este caso usando la cuenta de Google veríamos algo como esto:

Antes de empezar a hacer nada, una buena idea puede ser ver si encontramos información en Google o en las redes sociales de esa persona o correo electrónico. No siempre se consigue algo, pero a veces da buenos resultados. Luego miraremos con atención la dirección del correo y la analizaremos. Aquí tenemos que buscar si le falta alguna letra o le han añadido un subdominio como por ejemplo google-com.es o cualquier variación que nos resulte extraña.

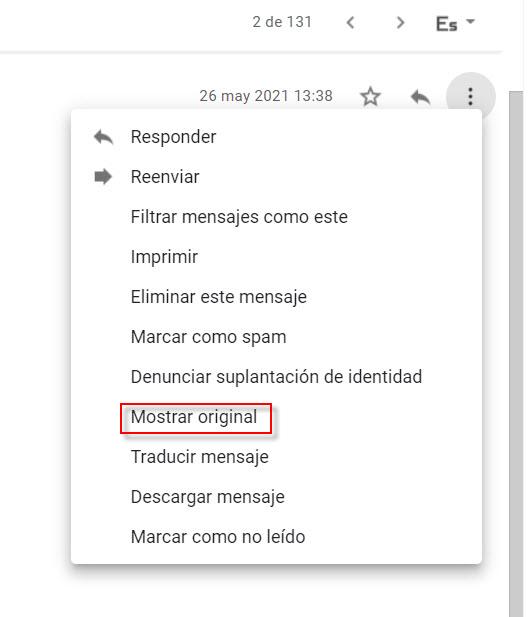

Otra forma de obtener más información sería mirando el «header» o «encabezado» del propio mensaje de correo. Aquí tenemos muchos datos técnicos que seguramente no sepamos interpretar o entender. No obstante, uno de los datos relevantes que nos ofrece es la dirección IP del servidor de correo desde el que se mandó el mensaje. Si queremos verlo, usando nuestra cuenta de Google en Gmail, tras seleccionar el correo que queremos comprobar pulsaremos sobre el icono de los tres puntos verticales de opciones. Luego pulsaremos en «Mostrar original» para ver el encabezado de ese e-mail:

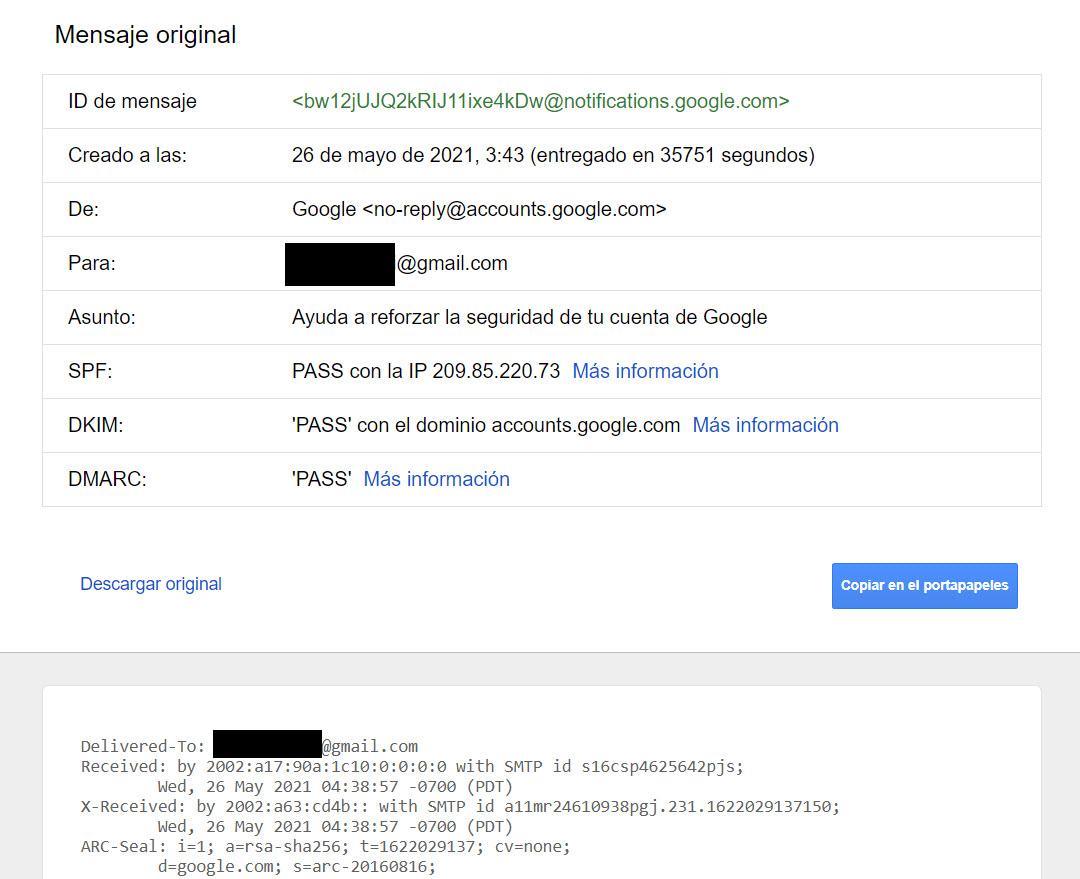

Aquí tenemos los resultados que nos ofrece:

En esta información podremos ver información muy importante para verificar que un email es legítimo, como el SPF, el DKIM y también DMARC. Un detalle importante, es que, si el email no tiene estas opciones en PASS, podría no ser un email verdadero. Normalmente entidades importantes y empresas grandes, disponen de estas características habilitadas en sus servidores de correo que indican que son emails legítimos.

También podríamos hacer lo mismo en otros clientes de correo como Microsoft o Yahoo! de la siguiente forma:

- Cuentas Microsoft como Hotmail: seleccionamos el mensaje a investigar, hacemos clic con el botón derecho del ratón para escoger la opción Ver, allí tocamos en Ver origen del mensaje.

- Correo Yahoo: escogemos un mensaje, pulsamos en Más, allí seleccionamos Ver mensaje sin formato.

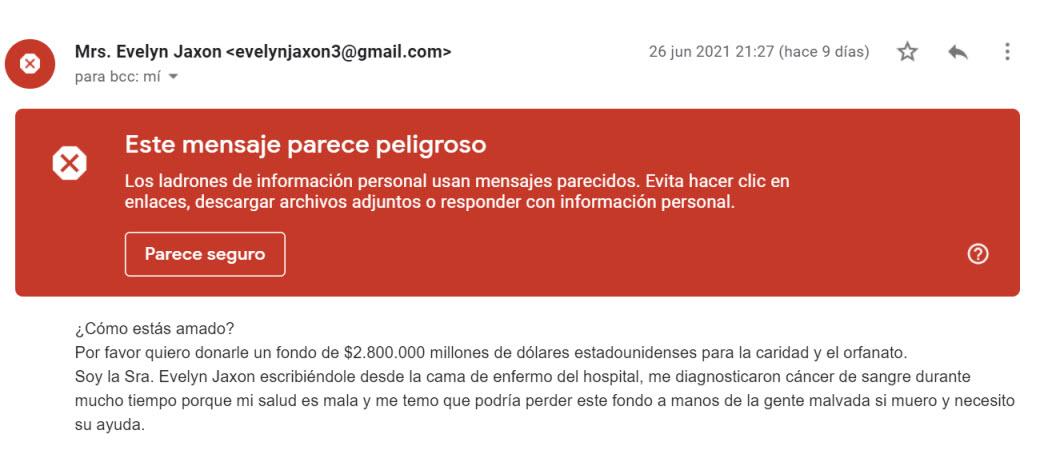

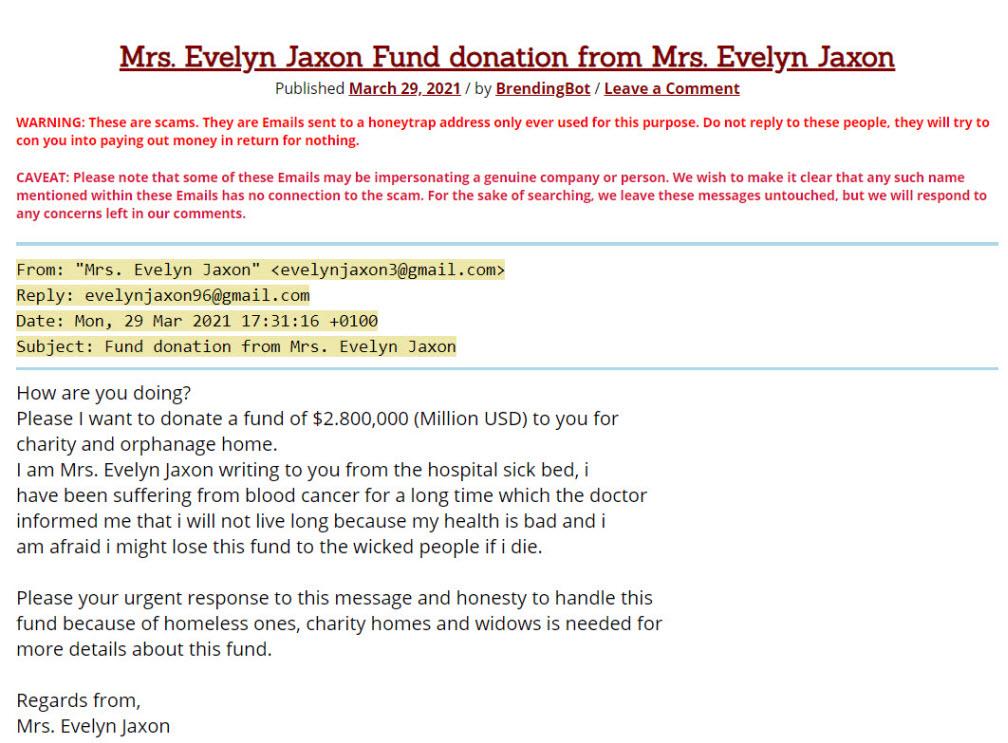

No siempre nos encontramos con que ese correo es oficial, a veces son peligrosos. En algunas ocasiones puede ser simplemente Spam o correo basura. No obstante, no debemos descuidarnos porque a veces son ataques de Phishing. Otras estafas son en las que se nos promete un gran premio en un concurso que no hemos participado, u ofertas increíbles. Este sería un ejemplo de este estilo y lo que veríamos en el asunto del correo:

![]()

El mensaje que nos muestra si lo abrimos es el siguiente:

Aquí nuestra cuenta de Google nos alerta de que no es conveniente responder con información confidencial ni descargar archivos adjuntos. Además, se puede intuir que el texto parece traducido, y al estar en inglés el nombre, da más razones para creer en ello. Si seguimos investigando usando el buscador de Google vemos como hay webs que lo catalogan como una supuesta estafa:

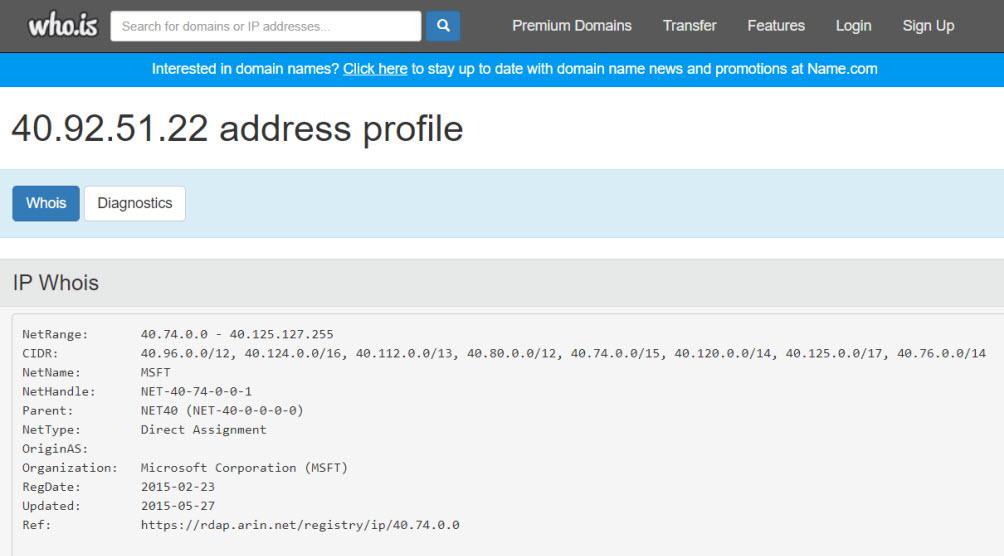

Por otro lado, otras herramientas que podríamos utilizar para contrastar una IP y dominio serían utilizando Who.is. Al utilizarla vamos a poder obtener información tan interesante como el propietario del dominio.

Por último, para saber si un correo es oficial de una entidad o empresa, o una estafa, podríamos usar Hunter, una herramienta online gratuita con ciertas limitaciones. Gracias a ella, podremos encontrar la dirección de correo electrónico de los empleados de una empresa. Nos ofrece 25 búsquedas gratuitas al mes.

Lo haremos desde su página web, y después de la búsqueda nos ofrecerá un listado con todas los e-mails de sus trabajadores, de esta forma, podremos ver si un determinado remitente del correo electrónico pertenece realmente a una empresa o no pertenece.

Tener programas de seguridad

Algo imprescindible para estar protegidos es tener un buen antivirus instalado. Por ejemplo podemos contar con Windows Defender, que es el que viene preinstalado en el sistema de Microsoft, pero también otras variedades como pueden ser Avast o Bitdefender, por nombrar algunos. Este tipo de aplicaciones va a protegernos en caso de que hagamos clic donde no debemos y bajemos algún archivo malicioso. Vamos a poder detectarlo antes de que se ejecute y eliminarlo automáticamente.

Además, otras herramientas como puede ser un firewall o una extensión de seguridad para Chrome o Firefox también son buena idea. Un cortafuegos o firewall es capaz de bloquear conexiones inseguras que puedan llegar a nuestro equipo. Una manera de mantener alejados a los intrusos y evitar problemas. Por otra parte, los complementos para el navegador también resultan muy útiles para navegar por la red con mayor seguridad. Eso sí, siempre que decidas instalar este tipo de software asegúrate de bajarlos de fuentes fiables, de que son seguros y realmente van a aportar algo en favor de tu seguridad y no ser más un problema que una solución.

Lo primero que deberíamos hacer junto con los programas de seguridad es desconectarnos de Internet, porque el malware podría descargar información de Internet e incluso filtrar datos nuestros a los creadores del malware, por lo tanto, lo primero que deberíamos hacer es bloquear el acceso a Internet completamente, ya sea vía WiFi o cable.

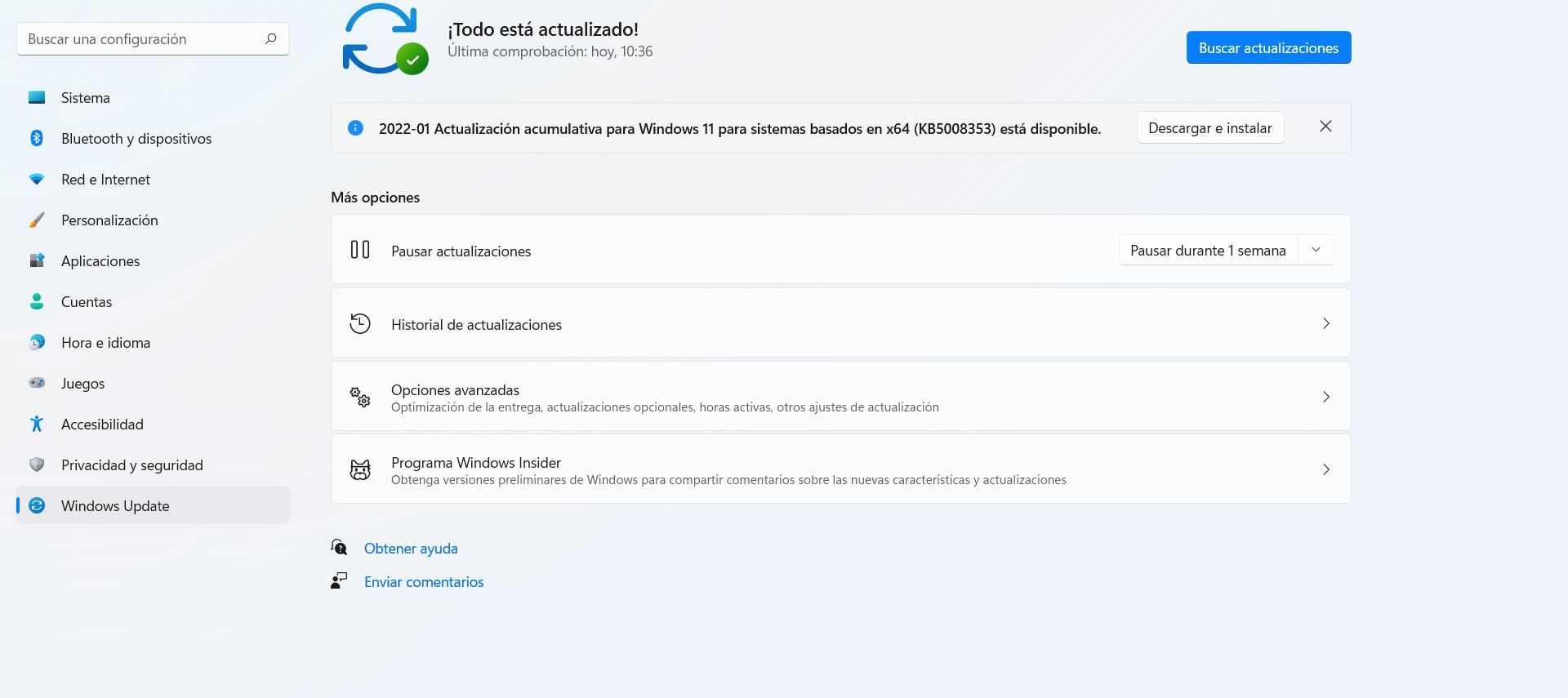

Mantener los equipos actualizados

También es esencial tener los sistemas actualizados correctamente. En muchos casos van a utilizar alguna vulnerabilidad que haya en nuestro equipo. Por ejemplo un fallo de seguridad en el sistema operativo o en algún programa que usemos. Esto podría ser la puerta de entrada para virus y amenazas.

Por tanto, si tenemos todos los parches instalados, todas las actualizaciones disponibles agregadas, podremos evitar problemas. Es una manera más de proteger el sistema y evitar riesgos en caso de entrar en un enlace que sea falso.

En el caso de Windows, para actualizar a una nueva versión tienes que ir a Inicio, entras en Configuración y vas a Windows Update. Allí aparecerán posibles nuevas versiones y simplemente tienes que darle a instalar para agregarlas. Es algo que debes realizar de forma periódica para asegurarte siempre de contar con las versiones más actuales.

Esto mismo lo debes aplicar a cualquier otro sistema operativo o programa que uses. Siempre asegúrate de tener las últimas versiones instaladas y evita riesgos que puedan comprometer tu equipo. Descárgalas desde fuentes fiables, como son sus propias páginas web o tiendas de aplicaciones seguras. Actualizar los controladores de la tarjeta de red, por ejemplo, también es esencial para mantener el buen funcionamiento y evitar riesgos.

Comprobar el contexto del mensaje

Aunque pueda parecer real, hay diferentes señales con las que poder deducir si se trata de un ataque de phishing o no. No solo hay que ver el remitente, es decir, la cuenta de correo con la que nos han enviado el mensaje, también hay que valorar el tipo de palabras que se emplean dentro del correo o SMS que te hayan enviado. Por ejemplo, los ciberdelincuentes no solo pueden usar tu nombre, también suelen dirigirse a las personas como usuario o cliente.

Por otro lado, otro detalle con el que se puede saber si se trata de un mensaje real o no son las faltas de ortografía o gramaticales en el texto que te hayan enviado. Es por esto mismo por lo que no solo hay que verificar el enlace con alguna de las herramientas anteriores, con solo ver el contenido del texto se puede deducir si se trata de un email real o no.

No exponer datos personales

El hecho de exponer demasiada información personal va a hacer que un hipotético atacante, el que llegue a enviar ese enlace falso, tenga datos que pueda usar en tu contra. Un ejemplo claro es poner tu dirección de correo de forma pública, en un foro o página de Internet. De esta forma, un atacante o un bot podría registrar tu dirección e incluirte en una campaña de Spam.

A partir de ahí, podrías empezar a recibir correos electrónicos maliciosos, que contengan enlaces peligrosos y que supongan un riesgo para tu seguridad. Tal vez te cuelen un link que en realidad es Phishing y lleguen a robar tus contraseñas, por ejemplo. Por ello, es importante también no exponer datos personales más allá de lo necesario y esto también incluye en cualquier registro donde vayas a iniciar sesión, por ejemplo.

Los piratas informáticos pueden rastrear la red en busca de este tipo de datos que quedamos expuestos. Es importante no darles facilidades y lograr así que nuestra privacidad siempre esté protegida. Evitarás ataques y además te protegerás también de otros problemas como esl a suplantación de identidad.

Sentido común

Generalmente los malware consumen muchos recursos del sistema, lo mejor que puedes hacer para comprobar si se está ejecutando un malware en tu ordenador, es ejecutar el administrador de tareas y ver si hay algún proceso consumiendo mucho procesador. En el caso de que tengamos un procesador consumiendo muchos recursos, nuestra recomendación es que finalicéis el proceso e inmediatamente paséis de nuevo el antivirus y antimalware, para asegurarnos de que se haya eliminado correctamente.

Por otra parte, no puede faltar el sentido común. Es muy importante evitar cometer errores. Nunca debemos precisamente hacer clic en esos enlaces sospechosos que pueden contener malware o derivarnos a una página creada únicamente para robar información o colar malware que infecte los equipos.

Si evitamos esto, si navegamos con cuidado y analizamos los enlaces como hemos explicado en este artículo, tendremos mucho ganado de cara a la seguridad y evitar así problemas que puedan comprometernos. Es un método muy usado por los atacantes para afectar a la privacidad y seguridad y conviene en todo momento evitar cometer errores.

Nuevos dominios

En Internet nos podemos encontrar con muchos dominios diferentes, pero hay una sección identificada como dominios de nivel superior, donde nos podemos encontrar a .com, por ejemplo. Recientemente se han añadido nuevas terminaciones, en concreto .zip y .mov, igual que los archivos que se encuentran en muchos ordenadores. Esto puede suponer un grave problema para la seguridad, y un motivo más para analizar y estar prevenido ante cualquier enlace que pueda resultar sospechoso.

En el caso de .zip, estamos ante una extensión muy común para archivos comprimidos. Con .mov, nos encontramos un formato de vídeo que ha sido desarrollado por Apple. La importancia de analizar este tipo de enlaces radica en que estos pueden contener muchas más estafas digitales. Puede ser phishing, donde los usuarios son engañados para acceder a enlaces maliciosos. Estos dos dominios agravan mucho el problema, ya que se pueden hacer pasar por contenidos legítimos, donde se puede confundir fácilmente nombres de archivos con URL que añaden otros enlaces maliciosos. Si no se analizan, los estafadores podrían realizar compras estratégicas de algunas direcciones con estos dominios y hacerlos pasar por archivos muy comunes. Por lo cual es muy sencillo caer en una página maliciosa, la cual se dedica a robar los datos de los usuarios.

Esto hace evidente la importancia de realizar un análisis y verificar la veracidad de los enlaces que llegan a nosotros. Sea el medio que sea, hoy en día no se puede decir que algo sea totalmente seguro. Y con estos nuevos dominios, es mucho más sencillo que alguna dirección pueda llegar a colarse cuando pensamos que es algo no malicioso. Esto abre mucho el rango de actuación para los atacantes, que, en este caso, disponen de más herramientas para poder llevar a cabo estas actividades. Cuando lo que debería ser, es que sea cada vez más complicado llevarlas a cabo. En todo caso, es de esperar que a esto se le aplique algún tipo de solución, ya que el peligro que puede llegar a suponer es bastante grande.

En definitiva, estas son algunas cuestiones importantes que debemos tener en cuenta para evitar problemas de seguridad y riesgos al acceder a un enlace que es falso. Estos consejos pueden ser muy útiles para aumentar la seguridad de nuestros equipos y evitar que puedan robar información o contraseñas.