Android sigue siendo el objetivo de múltiples piratas informáticos. El sistema operativo de Google es el más usado a nivel mundial en dispositivos móviles como smartphones y tablets, por ello, los piratas informáticos buscan nuevas formas de atacar a estos usuarios y conseguir con ello sacar el mayor beneficio posible. Una nueva técnica basada en un BootKit pone en peligro la seguridad de esta plataforma y, a la vez, dificulta enormemente la desinfección de los dispositivos infectados.

Lo primero que queremos hacer es explicar qué es un BootKit para aquellos que lo desconozcan. Un BootKit es una variante de un RootKit que consta de un módulo (en este caso de malware) que se instala en los dispositivos e infecta directamente los sectores de arranque para introducir código que se ejecuta durante el encendido del dispositivo.

En esta ocasión, un BootKit llamado Android.Oldboot amenaza el sistema operativo Android instalándose de forma oculta en el sistema y re-infectando el sistema en cada arranque. Aunque el usuario desinfecte su dispositivo y elimine todos los archivos relacionados con el malware, este se volverá a instalar automáticamente al volver a iniciarse.

Este nuevo malware ha infectado ya más de 350.000 dispositivos distribuidos por todo el mundo. Los países más afectados por este BootKit de Android son: China, España, Italia, Alemania, Rusia y Estados Unidos.

Estos BootKit pueden llegar a realizar prácticamente cualquier acción en el dispositivo: cifrar la memoria, robar datos, borrar aplicaciones (antivirus, por ejemplo), instalar otras (malware, por ejemplo) conectarse a un servidor remoto a la espera de órdenes, etc. Desde los sectores de arranque del núcleo del sistema, un malware tiene control total sobre el dispositivo.

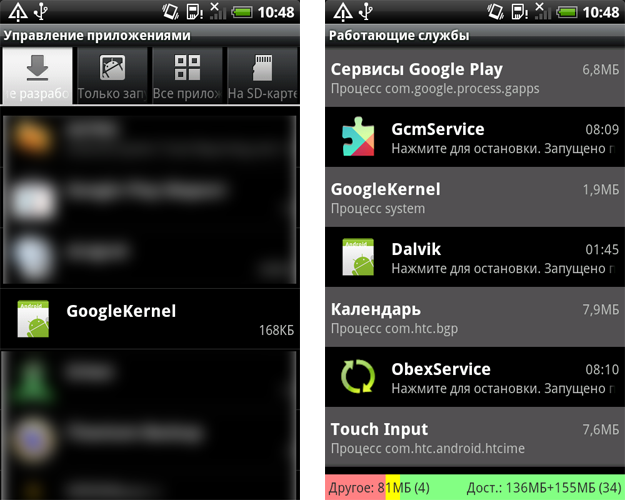

El funcionamiento de este BootKit es sencillo: Los usuarios lo instalan mediante archivos fraudulentos que simulan ser aplicaciones de confianza. También se han detectado dispositivos, especialmente chinos, que vienen por defecto con este malware. Una vez instalado, en el próximo arranque del sistema instalará una aplicación llamada GoogleKernel.apk y copiará un archivo libgooglekernel.so al sistema. Este malware en específico, al arrancar el sistema se conecta a un servidor remoto desde el que se eliminan aplicaciones y se descargan e instalan nuevas sin permiso del usuario.

Ya que este malware se encuentra en la partición de arranque del equipo, aunque formateemos y restauremos todos los valores de fábrica, los dispositivos seguirán estando infectados. La única forma de librarse de este malware será flashear por completo el dispositivo, con los riesgos que ello supone.

Sin duda, este tipo de malware es novedoso y muy peligroso para Android. Debemos tener cuidado al descargar aplicaciones ya que es probable que a partir de ahora, otros malware pueden comenzar a hacer uso de BootKits similares siendo prácticamente imposibles de desinfectar y eliminar.

¿Qué opinas de este nuevo tipo de malware para Android?

Fuente: The Hacker News