Hoy en día, el uso de conexiones seguras y cifradas es muy importante cuando navegamos por Internet ya que cada vez más piratas informáticos intentan hacerse tanto con nuestros datos como con el control de los paquetes de red. Sin embargo, no todos los algoritmos de cifrado son igual de seguros ni nos protegen igual, especialmente los más antiguos, quienes, poco a poco, van siendo bloqueados por los desarrolladores de los navegadores para evitar comprometer, sin querer, la privacidad de los usuarios.

Igual que ya hacen otros navegadores como Google Chrome, Opera o Vivaldi, a finales de la semana pasada, Mozilla tomó la decisión de empezar a bloquear por defecto todas las conexiones que utilicen certificados débiles (inferiores a 1023 bits) del tipo Diffie-Hellman con el fin de proteger la seguridad y privacidad de los usuarios de Firefox.

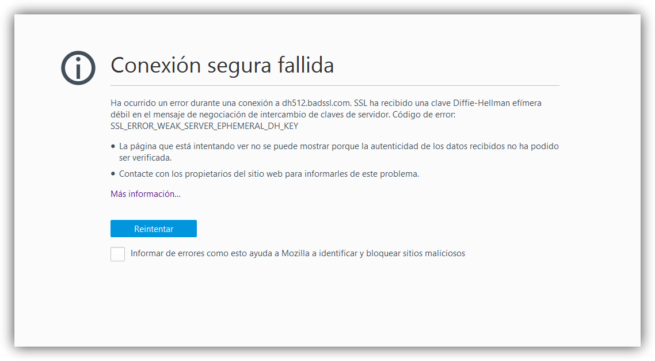

De esta manera, los usuarios del navegador de Mozilla que intenten acceder a webs con este tipo de cifrado verán, a partir de ahora, un error del tipo «Conexión segura fallida» con un texto similar al siguiente:

Ha ocurrido un error durante una conexión a dh512.badssl.com. SSL ha recibido una clave Diffie-Hellman efímera débil en el mensaje de negociación de intercambio de claves de servidor.

Código de error: SSL_ERROR_WEAK_SERVER_EPHEMERAL_DH_KEY

Con Firefox también bloqueando este certificado, prácticamente todos los navegadores web actualizados bloquean las conexiones con algoritmos y claves no seguras con el fin de garantizar a los usuarios la máxima seguridad al navegar a través del protocolo HTTPS y no comprometer su seguridad por usar claves débiles.

Por el momento, el navegador permitirá sin problema las conexiones con claves Diffie-Hellman de 1024 bits en adelante, aunque no sería descabellado pensar que en un futuro no muy lejano este tipo de cifrado también deje de funcionar con el fin de continuar con el desarrollo de una red más segura.

Diffie-Hellman 2048, sha256 y hsts entre los cifrados HTTPS más seguros

BadSSL es una de las webs más completas para poder conocer los cifrados HTTPS más seguros y comprobar cómo responde nuestro navegador web al intentar establecer conexiones a ella.

Desde este portal podemos ver cómo los certificados Diffie-Hellman de 480 y 512 bits son totalmente inseguros mientras que el de 1024 no es recomendado, pero tampoco es inseguro. Por último, el de 2048 bits sí se considera seguro para su uso, igual que ocurre con los algoritmos SHA256 y HSTS.

Por otro lado, algoritmos como RC4, SHA1-2017 o la antigua configuración de seguridad de Mozilla son conexiones seguras que debemos evitar a toda costa si de verdad nos preocupa nuestra seguridad.

¿Qué te parece que los navegadores bloqueen por defecto las conexiones HTTPS inseguras?