El malware, dependiendo de su finalidad y de cómo funcione, puede ser de muchos tipos. Uno de los que más pasan desapercibido, pero que, en realidad, cada vez tiene más peligro, es el malware que convierte tu ordenador en un «zombi», un equipo controlado por los piratas informáticos, y que pasa a formar parte de una red de ordenadores, conocida como botnet, sobre la que el pirata informático tiene control total y la utiliza para llevar a cabo diferentes ataques informáticos.

Cuando un pirata informático infecta un ordenador con este tipo de software, automáticamente este abre una puerta trasera para garantizar siempre la conexión remota al mismo y obtiene control total sobre el mismo. Como este malware, por lo general, simplemente suele abrir una puerta trasera, no suele mostrar demasiada actividad y suele ser bastante difícil detectarlo en nuestro ordenador al ser un mero proceso oculto en la memoria a la espera de instrucciones.

Por ello, a continuación, os vamos a explicar los síntomas que puede mostrar un ordenador que forme parte de una botnet y cómo podemos eliminar el malware para que deje de ser parte de esta red zombie.

Cómo detectar si nuestro ordenador forma parte de una botnet

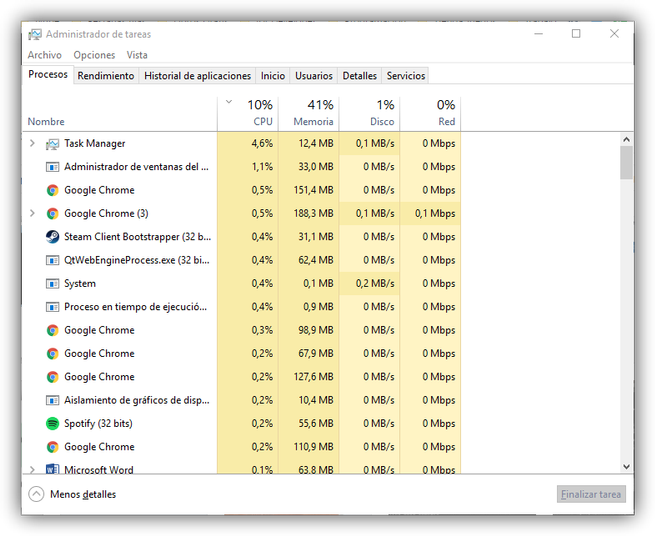

Una de las formas más sencillas de comprobar si nuestro ordenador forma parte de una botnet es analizando el uso de recursos del mismo. Para ello, podemos abrir el administrador de tareas de Windows y ver los procesos que más ocupan, especialmente cuando notemos que nuestro ordenador empieza a funcionar despacio y mal.

Podemos mirar a ver si algún proceso está consumiendo más memoria, más procesador o más red de la que debería y, si no sabemos exactamente a qué corresponde ese proceso, es posible que se trate de un malware que está utilizando nuestro ordenador para controlarlo dentro de la botnet.

Otra de las formas de sospechar que nuestro ordenador forma parte de una red zombi es si notamos una actividad rara con los archivos y carpetas de nuestros discos duros. Si, por ejemplo, vemos de repente que han aparecido nuevas carpetas o nuevos accesos directos que no hemos creado nosotros, o que algunas carpetas se han ocultado sin razón, es posible que sea el propio malware el que esté haciendo esto.

Además, si al conectar una memoria USB a otro ordenador vemos cómo su antivirus dice que está infectada mientras que el nuestro no nos lo indica, es una prueba más de infección. También debemos sospechar de una infección si acciones habituales como enviar correos electrónicos o comprar por Internet tenemos problemas.

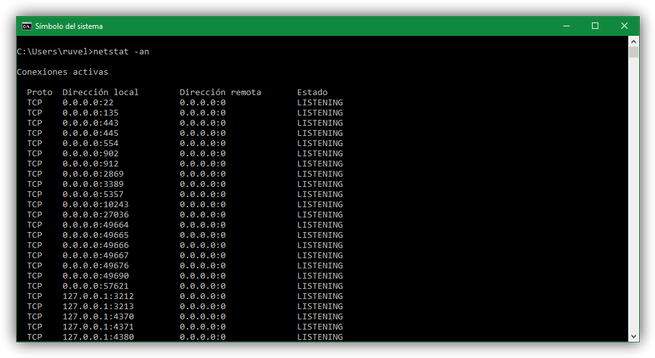

Si el ordenador se calienta demasiado, aparecen usuarios y configuraciones que nosotros no hemos creado e incluso si en el fichero «hosts» del sistema han aparecido entradas sospechosas o el comando «netstat -an» muestra conexiones que no reconocemos, probablemente estemos infectados por un malware que está permitiendo a un pirata informático usar nuestro ordenador para llevar a cabo sus ataques informáticos.

Cómo hacer que un ordenador deje de formar parte de una botnet

Si nuestro ordenador está infectado, la mejor forma de hacer que deje de estarlo es analizándolo por completo con un software antivirus actualizado y un antimalware que se encarguen de detectar y borrar todos los indicios de software malicioso. Para evitar que el propio malware se oculte, es recomendable realizar dichos análisis en modo a prueba de fallos, garantizando tanto su identificación como su eliminación. Puedes cambiar el nombre del perfil de red de Windows y mejorar así la seguridad.

La herramienta Process Explorer permite enviar todos los procesos a VirusTotal y analizarlos, algo que nos ayudará a saber si alguno de ellos puede ser malicioso.

Si no estamos infectados, para evitar terminar formando parte de la red zombi, debemos asegurarnos de instalar un software antivirus fiable e instalar todos los parches de nuestro Windows, así como configurar el firewall para tener un control de todas las aplicaciones que se conectan a Internet.

Además, como siempre, se debe evitar caer en la tentación de abrir correos electrónicos basura o archivos descargados desde fuentes dudosas.

¿Alguna vez has sospechado que tu ordenador pudiera estar siendo utilizado por un pirata informático para llevar a cabo otros ataques informáticos?