Gracias al análisis forense de aplicaciones y sistemas es posible detectar posibles fallos y vulnerabilidades de manera que los desarrolladores puedan solucionarlas antes de que den con ellas los piratas informáticos. Para poder llevar a cabo estas técnicas es necesario contar con un entorno especializado y una serie de aplicaciones listas para funcionar. En el caso del análisis forense de Android, uno de los entornos más completos para este análisis de malware es Androl4b.

Androl4b es una máquina virtual segura basada en Ubuntu Mate diseñada para permitir a los expertos en seguridad informática realizar un análisis detallado, forense, de las aplicaciones para Android. Esta máquina virtual cuenta por defecto con un gran número de aplicaciones, herramientas, frameworks e incluso tutoriales pensados especialmente para permitirnos llevar a cabo las pruebas de seguridad y los análisis que queramos para las aplicaciones.

Herramientas incluidas en Androl4b

Esta máquina virtual cuenta por defecto con un gran número de aplicaciones y herramientas incluidas para facilitar el trabajo forense. Entre otras, estas aplicaciones son:

- Radare2, un framework Unix de ingeniería inversa que nos permite utilizar varias herramientas en el terminal.

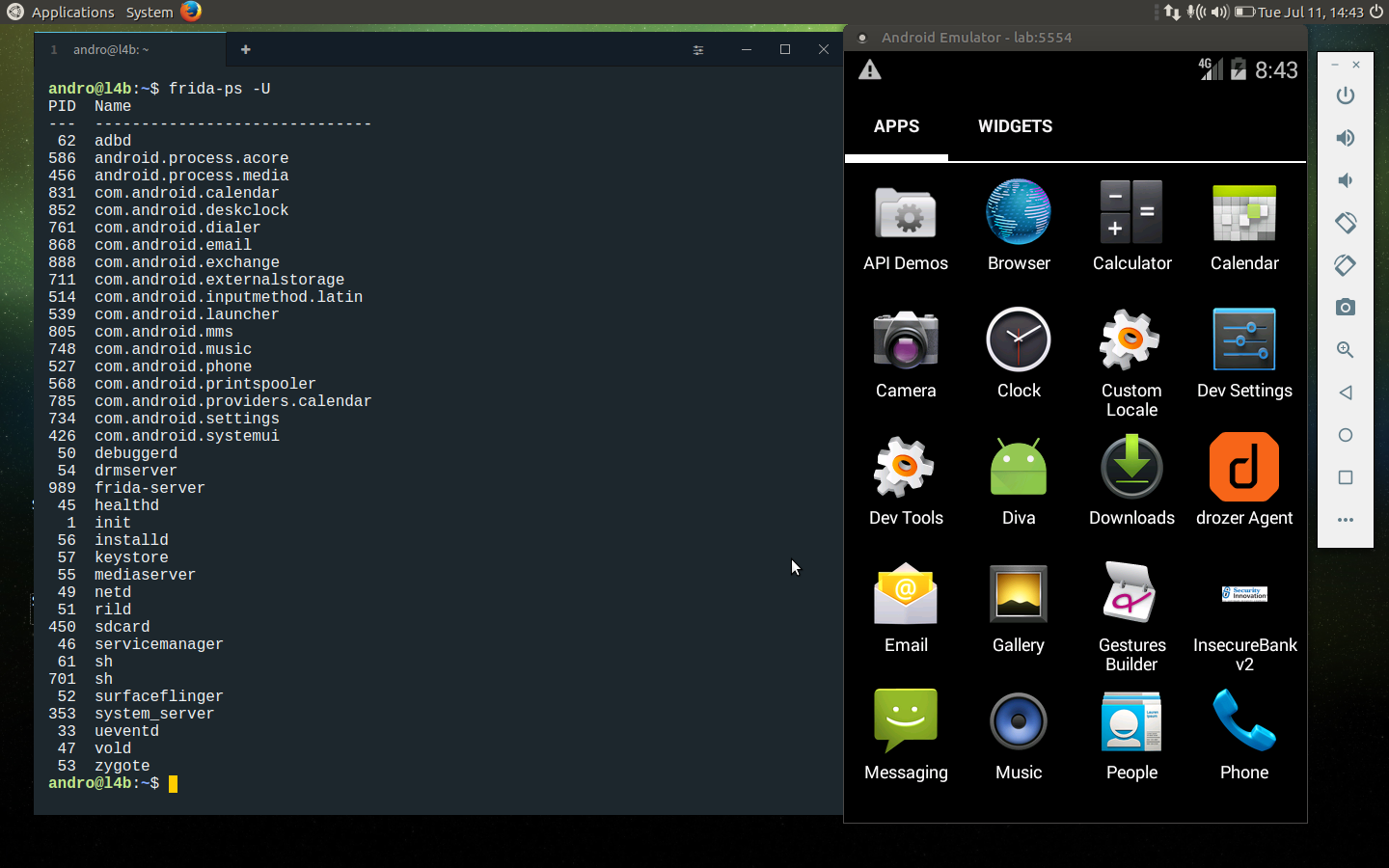

- Frida, una herramienta que inyecta código JavaScript para permitirnos analizar aplicaciones de Windows, macOS, Linux, iOS, Android y QNX.

- ByteCodeViewer, un descompilador, editor y depurador (Decompiler, Editor, Debugger) de aplicaciones APK de Android para hacer ingeniería inversa.

- Mobile Security Framework (MobSF), una herramienta para hacer pentesting automático a las aplicaciones de Android.

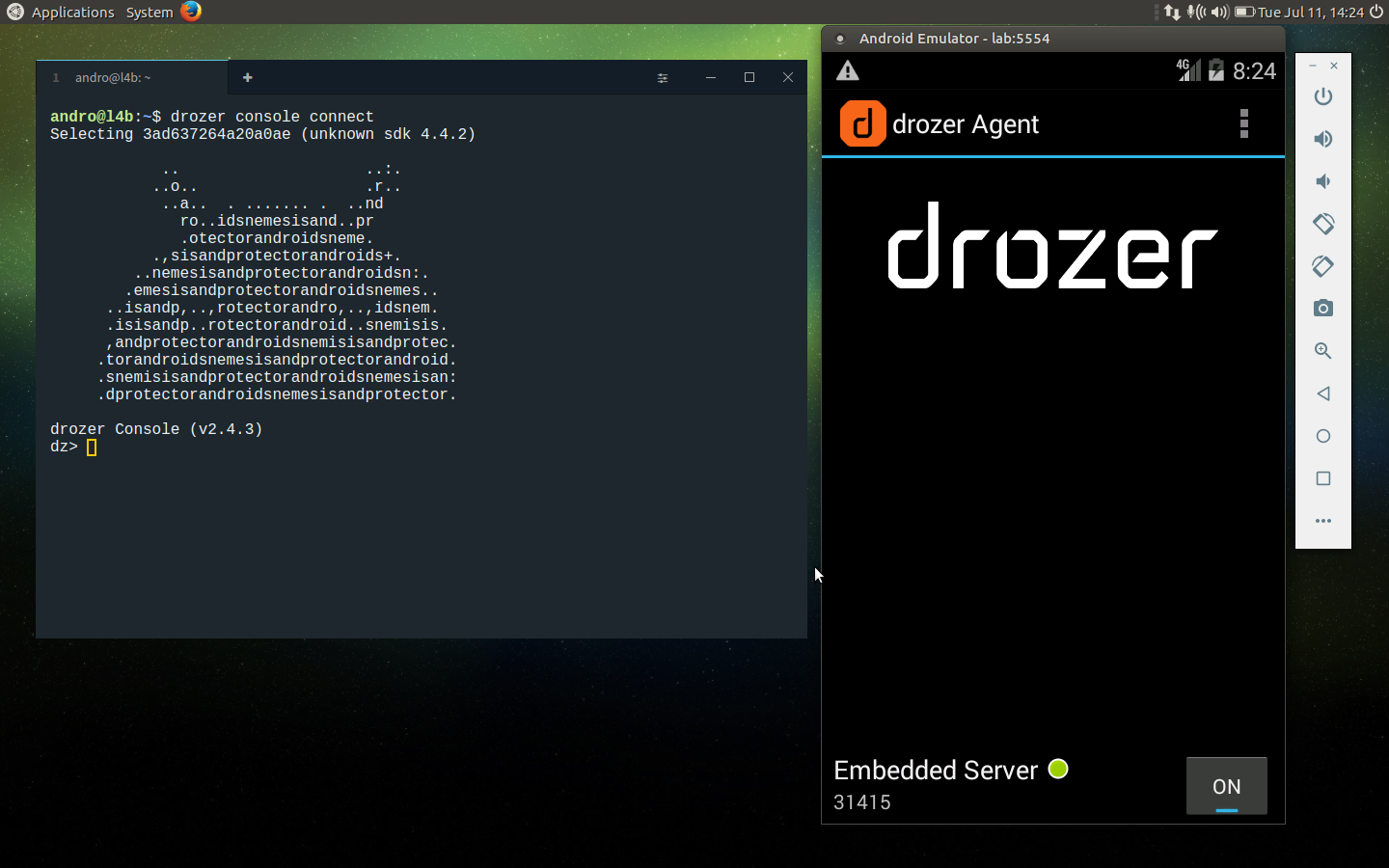

- Drozer, un framework con multitud de herramientas y recursos de seguridad para Android.

- APKtool, herramienta para hacer ingeniería inversa a las aplicaciones de Android.

- Android Studio IDE, el entorno de desarrollo por excelencia de Android.

- BurpSuite, conjunto de aplicaciones de seguridad.

- Wireshark, analizador de paquetes y protocolos de red.

- MARA, Framework para ingeniería inversa y análisis de aplicaciones móviles.

- FindBugs-IDEA, herramienta para analizar código y buscar fallos en Java.

- Qark, herramienta utilizada para analizar y detectar fallos de seguridad en aplicaciones de Android.

- AndroBugs Framework, escáner de vulnerabilidades en Android que ayuda a investigadores a encontrar posibles vulnerabilidades incluso desconocidas.

Además de estas aplicaciones, Androl4b cuenta con un gran número de laboratorios de pruebas con manuales, muestras y aplicaciones vulnerables para Android, como, por ejemplo:

- DIVA, (Damn Insecure and vulnerable App for Android), una aplicación vulnerable para realizar pruebas.

- InsecureBankv2, otra aplicación vulnerable para realizar más pruebas en Android.

- Android Security Sandbox, una muestra de aplicación con varias medidas y técnicas de seguridad para mejorar la calidad de las apps de Android.

- GoatDroid, un entorno de prácticas totalmente funcionar para poder realizar pruebas de todo tipo relacionadas con la seguridad de Android.

- Sieve, un gestor de contraseñas para Android con muchas vulnerabilidades.

Todo este proyecto es totalmente gratuito y de código abierto, por lo que si queremos utilizarlo, podemos descargarlo de forma totalmente gratuita desde su proyecto oficial en GitHub. La última versión, v3, incluye las últimas versiones de las aplicaciones y los laboratorios de pruebas, además de estar ya actualizada a Ubuntu Mate 17.04.

Cuando descargamos este entorno de pruebas bajaremos a nuestro ordenador una OVA lista para importar en VMware o VirtualBox. Cuando pongamos en marcha la máquina virtual, el usuario y la contraseña de la misma será «andro» mientras que el PIN del emulador de Android será «1234».

¿Qué te parece Androl4b?

Os recomendamos leer nuestro artículo sobre las mejores herramientas forense informático.