Podemos utilizar diferentes herramientas para capturar tráfico a través de redes inalámbricas. Esto es algo que nos permite tener un mayor control sobre la seguridad de nuestro Wi-Fi, ver si hay alguna vulnerabilidad que debemos corregir o simplemente aprender más sobre los protocolos. Uno de los programas que podemos usar es DroidSheep. Es para Android y ofrece diferentes opciones a los usuarios para analizar la red inalámbrica. Vamos a explicar cómo utilizarlo y qué puede aportarnos este programa.

DroidSheep, un capturador de paquetes para Android

Sniffear redes consiste básicamente en analizar los paquetes que son enviados y recibidos en una red. Estos programas pueden ser utilizados tanto por parte de piratas informáticos como a nivel de usuario para simplemente conocer más sobre nuestra red. En el primer caso podrían usarlo para capturar información que enviamos, como contraseñas o datos personales importantes. De ahí que siempre sea muy necesario mantener la seguridad y no comprometer nuestros equipos.

DroidSheep es una aplicación que podemos usar en Android, el que es hoy en día el sistema operativo más utilizado en dispositivos móviles. Nos permite sniffear las conexiones inalámbricas y capturar ciertos tipos de datos.

En nuestro caso hemos probado DroidSheep 15. Podemos descargar el archivo ZIP y descomprimirlo en nuestro ordenador o directamente enviarlo al teléfono móvil y descargarlo allí.

Comenzar a utilizar DroidSheep

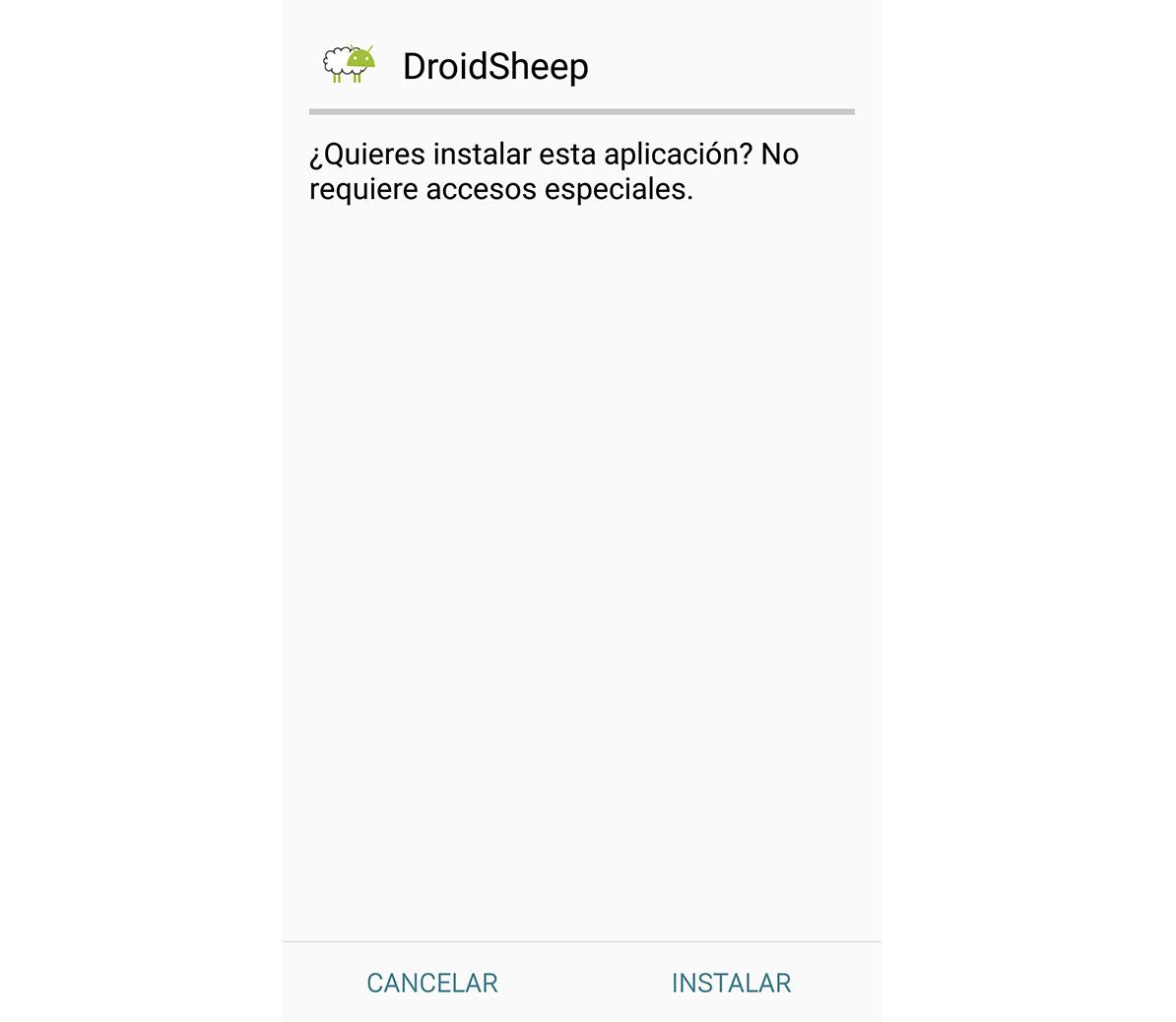

Para comenzar a usar DroidSheep, lo primero que hay que tener en cuenta es que debemos tener habilitada la opción de poder instalar aplicaciones de origen desconocido. De lo contrario no podríamos instalarlo en el móvil y no podríamos usarlo.

Esta opción la podemos activar desde Ajustes de una manera sencilla. Dependerá de la versión exacta que tengamos instalada. En general tendremos que ir a Ajustes, Pantalla de bloqueo y seguridad y Fuentes desconocidas. Allí tendremos que habilitar esta opción para poder agregar aplicaciones sin descargarlas desde Google Play.

Otro punto muy importante es que este programa no va a funcionar en todos los móviles. No al menos si no lo tenemos rooteado. Por tanto, ese es un requisito que hay que tener en cuenta. De serie, sin haber hecho root previamente, DroidSheep no se va a ejecutar correctamente en el móvil.

Instalación

Una vez hayamos hecho esto que mencionamos, una vez tengamos el dispositivo preparado para que funcione adecuadamente, simplemente hay que instalarlo. Es un proceso sencillo, como sería con cualquier otro programa similar.

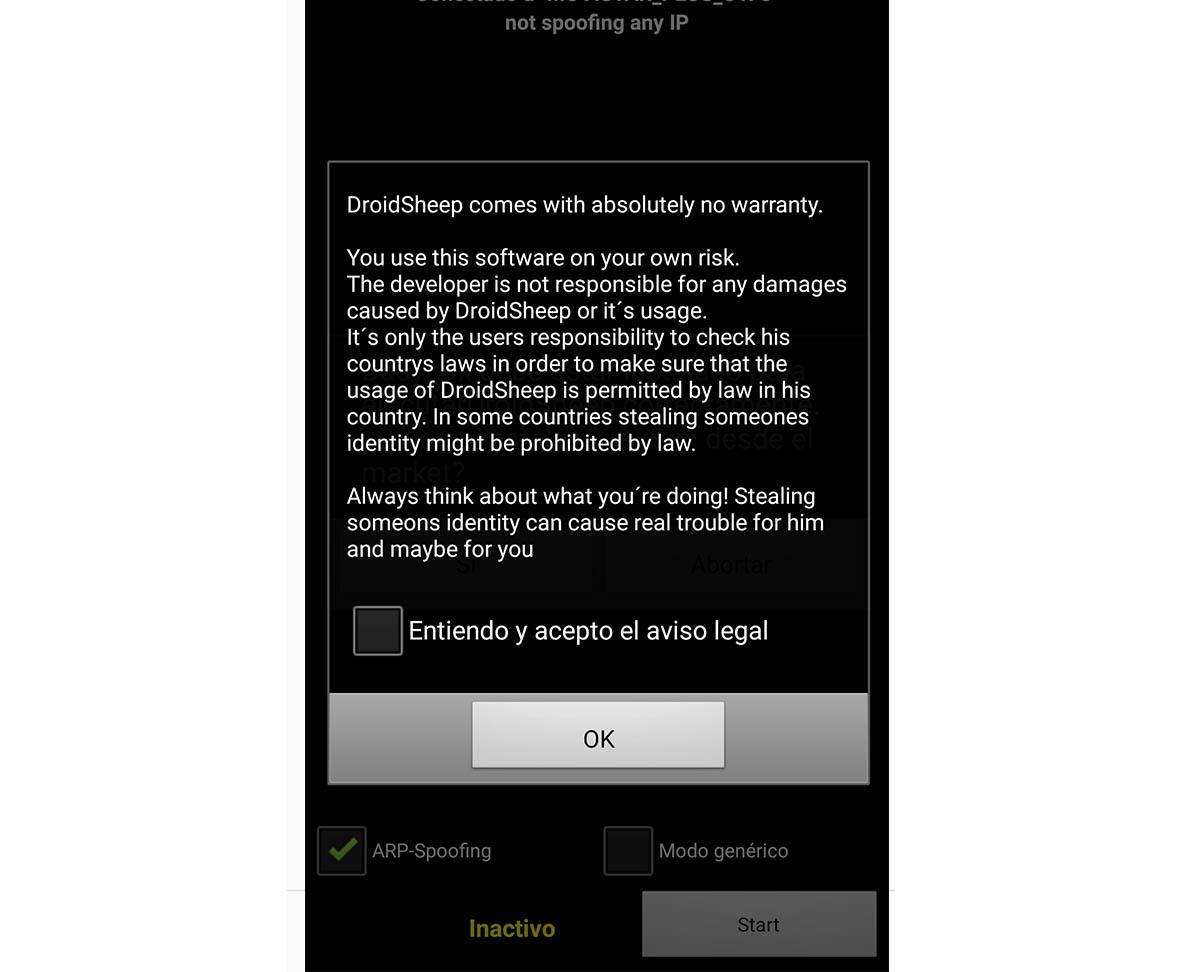

Posteriormente nos pedirá aceptar los términos legales y el funcionamiento de la aplicación. Es la primera pantalla que nos aparecerá una vez hemos iniciado la instalación. Básicamente es una advertencia de que no usemos el programa para robar datos de terceros y que simplemente la usemos en nuestra propia red, para uso personal.

Hecho esto ya estaremos en disposición de comenzar a usar el programa. Ya lo tendremos correctamente instalado en nuestro equipo y podremos empezar a usarlo. Vamos a encontrarnos con dos opciones.

ARP-Spoofing y Modo genérico

Cuando comencemos a utilizar DroidSheep vamos a encontrarnos con la opción de ARP-Spoofing y Modo genérico. Simplemente tenemos que marcar la casilla que nos interesa en la parte de abajo y darle a Iniciar.

La primera opción es para utilizar el programa en redes que están cifradas con una contraseña WPA o WPA2. Si desmarcamos esta opción únicamente podremos usarlo en redes WEP, aunque no podremos ser detectados por terceros programas.

Ya sabemos que hoy en día el certificado WEP es obsoleto y puede ser explotado fácilmente a través de herramientas y los conocimientos adecuados. De ahí la importancia de contar siempre con contraseñas fiables, que utilicen cifrados más seguros como WPA2.

A partir de ese momento, el programa comenzará a capturar tráfico. Cuando reciba paquetes que viajen por la red los mostrará en la ventana principal. Así podremos analizarlos, obtener información al respecto, aprender más sobre las conexiones y también ver si hay algo que pueda estar afectando a nuestra seguridad en la red.

Hay que tener en cuenta que este programa permitiría incluso capturar las cookies de páginas web y poder hacer login como si fuéramos otro usuario. Eso sí, para que esto ocurra debe ser mediante tráfico no cifrado, algo que hoy en día cada vez está menos extendido.

Por qué debemos cuidar las conexiones en redes públicas

El hecho de que haya programas como DroidSheep es muy útil para que seamos conscientes de cómo viajan los datos y de qué manera podrían ser interceptados y comprometer nuestra seguridad. Pero esto especialmente puede complicarse al utilizar redes Wi-Fi públicas.

Si estamos conectados en una red pública, abierta y disponible para cualquiera, como podría ser un aeropuerto o centro comercial, debemos en todo momento evitar acceder a páginas que no estén cifradas por HTTPS. De lo contrario, a través de programas de este tipo podrían extraer información, robar datos personales e incluso contraseñas.

Esto lo podemos lograr utilizando programas VPN. Son herramientas muy útiles que nos ayudan en nuestro día a día a cifrar las conexiones, eludir también restricciones geográficas que pueda haber, etc. Una manera de combatir además que la información pueda ser interceptada al navegar por redes Wi-Fi que no sean del todo seguras.

En definitiva, DroidSheep es un programa que puede actuar como un sniffer de paquetes que viajan en la red inalámbrica donde estamos conectados. Algo que podemos usar para potenciar la seguridad de nuestro Wi-Fi y aprender más sobre los protocolos. Pero también podría ser utilizado, junto a otras herramientas similares, por piratas informáticos en una red pública y llegar a robar información. De ahí que debamos en todo momento mantener la seguridad.

Siempre debemos contar con programas que nos protejan, como un buen antivirus, así como tener los equipos actualizados correctamente. Pero sin duda, cuando se trata de conexiones de redes inalámbricas, la seguridad debe estar aún más presente. No debemos dejar cabos sueltos que puedan ser aprovechados por los ciberdelincuentes y robar información o infectar los sistemas de alguna manera. Hay muchos programas que pueden ser usados para malos fines y debemos mantener siempre nuestras redes correctamente seguras, con contraseñas y un buen cifrado que mantenga lejos a los cibercriminales.