Actualmente todos los sistemas operativos poseen un firewall preinstalado, pero en muchas ocasiones, no lo tenemos activado o no lo tenemos bien configurado. Los routers que son el cerebro de toda la red, también disponen de un firewall preinstalado y activado, basado principalmente en iptables porque la gran mayoría de firmwares están basados en Linux. Hoy en RedesZone os vamos a enseñar qué opciones de configuración podemos encontrarnos en un firewall para routers, usando routers ASUS y también AVM FRITZ!Box, dos fabricantes cuyo firmware es realmente completo y nos permite una gran configurabilidad.

Un aspecto muy importante que debemos tener en cuenta, es que cuando tenemos activado el firewall del router, también es muy recomendable tener firewall en los PC, aunque no es del todo necesario ya que estamos en un entorno NAT, por lo que desde Internet no podrán acceder a nuestro equipo sin haber abierto previamente un puerto a nuestro PC, o directamente abrir la DMZ a nuestro PC. En este último caso sí es muy recomendable tener un firewall instalado y configurado en nuestro PC, ya que será completamente accesible desde Internet.

En cualquier caso, en RedesZone vamos a explicar cuáles son los puntos más importantes por los que se deben usar un firewall en un router. Además de que también veremos las distintas opciones de configuración que se pueden encontrar en distintas marcas y modelos de routers. Por lo que no solamente será sencillo saber qué ajustes te vas a encontrar, sino cómo se accede a este apartado en particular del equipo que tienes instalado en tu hogar.

¿Para qué sirve un firewall en un router?

Gracias a los firewalls, podremos permitir o bloquear el tráfico entrante y saliente por las diferentes interfaces del router, tanto en la WAN, como también en la LAN. No obstante, la gran mayoría de usuarios lo que quieren es tener un firewall en la WAN de Internet para controlar el tráfico desde fuera hacia el propio router. Un firewall en un router, nos permitirá bloquear cualquier intento de acceso a un determinado puerto específico en el router, es decir, si tenemos abierto el puerto TCP 22 del SSH, podremos limitar el número de conexiones simultáneas, el número de conexiones en un determinado tiempo, e incluso podremos permitir que únicamente una cierta dirección IP pueda acceder a nuestro servidor SSH del router.

Contar con un firmware en el router es algo importantísimo para estar protegidos correctamente, porque de lo contrario, cualquier ciberdelincuente podría comunicarse sin ningún tipo de restricción con nuestro router e incluso vulnerarlo para acceder a la red local doméstica, y por tanto, a nuestros equipos de la red local.

Un aspecto muy importante de los firewalls de un router, es que, por defecto, todas las comunicaciones que empiecen en el exterior (en Internet) son rechazadas (DROP), si antes no han sido permitidas específicamente, por lo que la política de «denegar todo» es la más recomendable para proteger adecuadamente la red local. En la gran mayoría de sistemas operativos orientados a firewall y router como pfSense o OPNsense, la política de denegar todo la tenemos de forma implícita, es decir, si no tenemos una regla de permitir «algo» no pasará nada de tráfico, porque todo el tráfico estará denegado por defecto.

Esta política se denomina política restrictiva, pero es la más recomendable porque es la que mayor protección nos da: por defecto prohibimos todo, excepto lo que tenemos específicamente permitido.

Funcionamiento de un Firewall

El Firewall se encarga de realizar un seguimiento con una selección de reglas que se pueden aplicar al tráfico entrante y saliente del dispositivo. En resumen, realiza una comparación del tráfico con las reglas establecidas, y si estas concuerdan procede a darles entrada o salida.

El tráfico saliente, suele pasar a través del Firewall, en cambio el tráfico entrante que procede de los principales protocolos como ICMP, UDP o TCP, es controlado por este software muy de cerca. Este se basa en los siguientes criterios.

- La fuente de los datos

- El contenido de los datos

- El destino al que se dirigen

- El puerto por el cual pasan

El Firewall hará uso de toda esta información para ver si el tráfico está dentro de las reglas definidas, y si es correcto, permite la entrada, de lo contrario, la denegará. Por lo cual nos da bastantes ventajas como pueden ser:

- Seguridad en la red

- Protegernos contra virus o malware

- Reduce el riesgo de ataques

Pero estos no solo los podemos encontrar en forma de software, pues en el mercado también hay dispositivos dedicados a este apartado de la seguridad, y tiene algunas diferencias con respecto a los programas. En todo caso el funcionamiento es muy similar, si obviamos algunas configuraciones que nos ofrecen unos y otros.

En el caso de los Firewall por hardware, siempre nos permitirá tener este apartado más independiente del sistema, por lo cual puede llegar a facilitar el mantenimiento o configuración del mismo. Pero este también puede ser instalado a la par de uno por software, lo que hará que la seguridad aumente considerablemente, y si están bien configurados no tendrían que suponer ningún problema a niveles de compatibilidades. Pero si debemos tener en cuenta que puede ser necesario tener ciertos conocimientos, de lo contrario podemos caer en problemas de conflicto entre ambos, lo cual dificulta el funcionamiento.

Segmentación de red y optimización de políticas de seguridad

Uno de los beneficios más importantes de segmentar una red es que el tráfico de cada uno de los segmentos no es visible uno por otro. Lo que permite reducir en gran medida el riesgo de algún tipo de ataque o vulnerabilidad. Tecnologías emergentes como IoT cuentan con un alto número de dispositivos conectados y este parece no detener su crecimiento. La segmentación de las redes a las cuales se conecta es bastante útil, más aún por el hecho de que muchos de ellos cuentan con sistemas operativos antiguos. Por ende, estos sistemas son muy inseguros y susceptibles a encontrarse en ellas miles de vulnerabilidades que pueden ser explotadas.

Una de las malas prácticas de los profesionales en redes, o cualquier persona responsable de administrar una, es añadir continuamente políticas de seguridad al firewall. Por sí solo es una buena acción, de manera a poder potenciar la protección de la red ante amenazas y ataques. Sin embargo, pasa el tiempo y algunas políticas de seguridad ya deberían de ser modificadas o eliminadas para evitar entrar en conflicto con otras.

Por otro lado, un firewall con un alto número de políticas de seguridad es muy difícil de gestionar. Además, dificulta el brindar soporte en caso de inconvenientes. La optimización de estas políticas hace que sea posible la implementación de reglas basadas en tipos de aplicaciones y números de puertos para permitir o denegar tráfico. La mejora en cuanto a niveles de seguridad es alta y brinda visibilidad para habilitar de manera segura el acceso a aplicaciones. Sin embargo, las reglas basadas en números de puerto deben ser migradas a reglas basadas en aplicaciones, para facilitar la concesión de permiso o denegar dicha concesión en las aplicaciones. De esta manera, se previene cualquier tipo de tráfico malicioso que desee ingresar a la red.

Prevención de robo de credenciales

Bloquea a los colaboradores de utilizar cuentas corporativas para sitios como Facebook o Twitter. Esto quiere decir que no podrán utilizar su dirección de correo corporativo para poder crearse una cuenta en esos portales, o suscribirse a boletines de noticias u ofertas. Existen organizaciones con reglas y sanciones específicas al respecto. Sin embargo, otras no, y el riesgo que ponen los colaboradores a sus cuentas corporativas es enorme.

Esta prevención funciona mediante el escaneo de usuario y contraseña. La información que se consiga se cruza con el listado oficial de las cuentas corporativas que corresponden a esa organización. Es posible bloquear el uso de las mismas para sitios fuera del alcance corporativo teniendo en cuenta la categoría URL del sitio web.

Cuando el firewall detecta los intentos de acceso, lo que puede hacer es desplegar un mensaje de aviso y prevenir la actividad. También es posible presentar una página que sirva como mensaje de advertencia acerca de los peligros de utilizar estas credenciales, pero que las pueda seguir usando igualmente. Las posibilidades de configurar la manera en que el firewall prevenga y mitigue el robo de credenciales son infinitas. Es un gran puente para avanzar hacia una eficaz Conciencia de Seguridad.

Tipos de Firewall

Dentro de todo el ámbito de los firewall, nos podemos encontrar con diferente tipos de estos. Todo se basa en la estructura general, y el modo en el que realizan sus operaciones. Tras esto, podemos diferenciar hasta ocho tipos de firewalls.

- De filtrado de paquetes: Crean puntos de control en el router o conmutador y realiza una verificación simple de los paquetes que pasan por él.

- Pasarlas a nivel de circuito: Encargados de aprobar o denegar el tráfico de una forma simple y rápida. Pero no verifican los paquetes como tal, a pesar de ser muy eficientes.

- De inspección con estados: Se encargan de combinar la tecnología de inspección de los paquetes, y la verificación de los protocolos de enlace TCP. Lo cual ayuda a crear una protección mayor.

- Puertas de enlace para aplicaciones (Firewall proxy): Trabajan en la capa de aplicación, y su cometido es filtrar el tráfico que entra en la red, y la fuente del tráfico.

- De última generación: Actualmente muchos software dedicados a esto, se venden como de «última generación», pero lo cierto es que las funciones no se diferencian mucho de lo que ya conocemos. Pero se podría decir que realizan una inspección más profunda de los paquetes, así como las comprobaciones de los protocolos de enlace.

- Software Firewall: Incluyen cualquier firewall que se base en un dispositivo local, y no en una pieza de hardware. Son muy útiles para defensas en profundidad, y en el aislamiento de puntos finales de red.

- Hardware Firewall: Lo contrario que por software, están basados en un dispositivo de hardware. Su actuación es similar, pero destacan por la seguridad perimetral que ofrecen.

- Firewall en la nube: Cada vez están más extendidos los firewall de esta modalidad. Su función es similar a los proxy, pero tienen la gran capacidad de la escalabilidad a nivel organizativo.

¿Cómo ver si ya está integrado?

Hay que tener en cuenta que si es más o menos moderno, lo más seguro es que sí que cuente con esta función de seguridad. Por lo que no tendrás que hacer mucho, solo acceder a su menú de configuración y ver cuáles son los ajustes que te ofrece.

Si no tienes muy claro si el equipo que ya tienes instalado en casa viene con un firewall ya integrado, solamente hay que acceder a los ajustes del router para salir de dudas. Puedes entrar en su menú con la dirección 192.168.1.1 y escribiendo las credenciales necesarias para iniciar sesión.

Una vez dentro de estos ajustes, toca buscar el apartado de cortafuegos o firewall. En caso de que te aparezca, querrá decir que claramente tiene esta herramienta de seguridad ya integrada. Si no encuentras esta pestaña, entonces no viene integrado en el equipo que estás utilizando ahora mismo. Aunque, como decíamos, si es más o menos moderno, no deberías tener este tipo de problema.

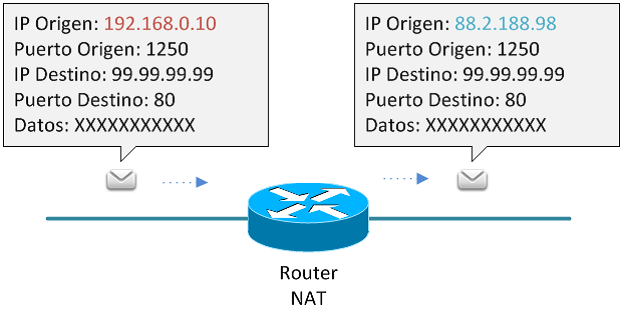

Los equipos de la red LAN están siempre detrás de la NAT

Actualmente con redes IPv4, hacemos uso del NAT/PAT, para que con una misma dirección IP pública, puedan salir a Internet todos los equipos que tengamos en la LAN. Un detalle importante, es que todas las comunicaciones que se realicen desde los equipos de la LAN hacia Internet, están permitidas, es decir, se abre un socket en el PC y fluye hasta el destino, y en la tabla NAT tendremos la traducción que hemos realizado de IP privada a IP pública, para que cuando el paquete vuelva, pueda redireccionarse correctamente a su destino.

Si desde Internet, intentamos iniciar una comunicación con un equipo de la LAN, directamente no podríamos, a no ser que:

- Hayamos configurado un reenvío de puertos (abrir puertos) en el router hacia ese PC.

- Hayamos configurado la DMZ hacia la IP privada del PC en cuestión.

Por tanto, cualquier comunicación desde Internet hacia la LAN, se encuentra de manera predeterminada bloqueado. Además, es muy recomendable desactivar siempre el protocolo UPnP, para que los dispositivos no puedan abrir por sí mismos un puerto en la NAT del router y estar más protegidos. Existen ciertos dispositivos que abren un puerto permanentemente en el router, como algunas cámaras IP, y las cuales serían fácilmente accesibles a través de Internet. Por tanto, una muy buena política de seguridad se basa en:

- No abrir puertos en el «Port forwarding» a equipos que realmente no lo necesiten, por supuesto, no abrir jamás la DMZ hacia un determinado equipo si éste último no tiene un firewall, o se trata de un dispositivo como una consola que sí lo puede necesitar.

- Si tenemos que abrir puertos, asegurarnos de que estamos poniendo la dirección IP privada del equipo que realmente lo necesita, y añadir este equipo en el Static DHCP para que siempre obtenga la misma dirección IP privada, y no tengamos ese puerto abierto a «nada» o a un equipo incorrecto.

- No abrir la DMZ a ningún equipo, y si necesitas abrirla a un determinado equipo, asegúrate de poner bien la IP privada, y que sea una consola o equipo similar que necesite todos los puertos abiertos.

- Desactivar UPnP para que los dispositivos no abran puertos de manera autónoma, es recomendable desactivarlo directamente en el router para impedirlo. Es mejor abrir puertos de forma manual porque nosotros tendremos el control.

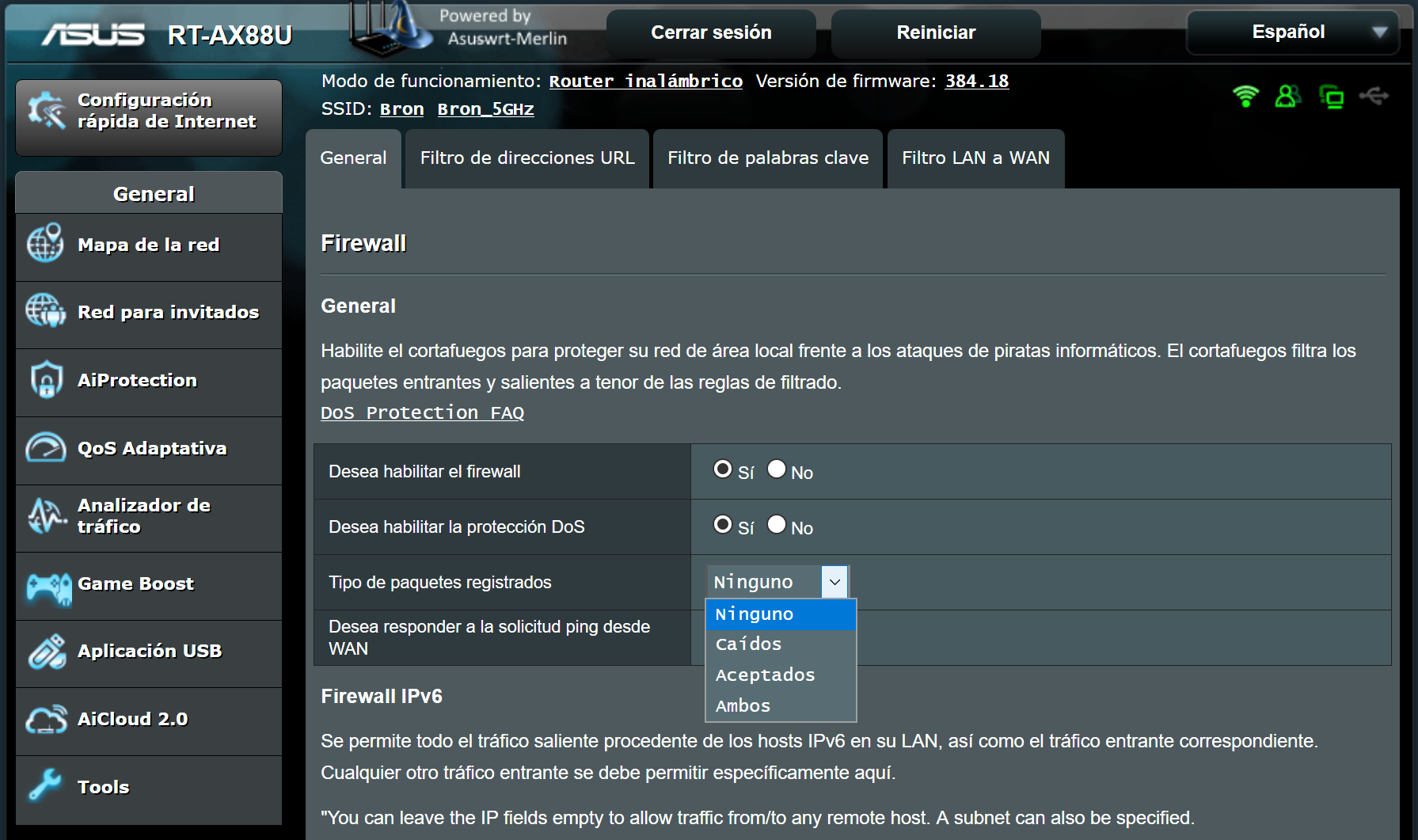

Opciones de configuración del firewall en routers ASUS

Los routers ASUS incorporan un firewall basado en iptables, por lo que podríamos utilizar toda la potencia de este firewall a través de la línea de comandos, ya sea vía telnet o SSH. No obstante, también tenemos ciertas opciones de configuración disponibles en el propio router, con el objetivo de que un usuario con conocimientos básicos no tenga que «tocar» el firewall interno.

En el menú de «Firewall», podremos activar o desactivar el firewall basado en iptables para redes IPv4 y también redes IPv6, la configuración por defecto es que en ambos protocolos tenemos el cortafuegos activado, tal y como es lo recomendable por seguridad. ASUS nos permite configurar en redes IPv4 un sistema de anti ataques DoS, bloqueando la dirección IP de origen si realiza varios intentos de conexión, con el objetivo de mitigar este tipo de ataques.

Otra característica interesante es la posibilidad de bloquear cualquier ping (ICMP Echo-request) que se haga en el puerto de la WAN de Internet, esto permitirá que, si alguien desde Internet realiza un ping, automáticamente es bloqueado (DROP).

El firewall para IPv6 se encuentra en estado de bloqueo total, en este caso el funcionamiento es algo diferente ya que también afectaría a los equipos de la LAN. En redes IPv6 no tenemos NAT, sino que los PC tienen una dirección IPv6 Global-Unicast, es decir, una IP pública por cada equipo, pero lógicamente estaremos protegidos por el firewall del router, donde por defecto toda la comunicación entrante (desde Internet al PC con IP pública) se encuentra bloqueada, pero sí permite cualquier comunicación saliente para tener conectividad sin problemas.

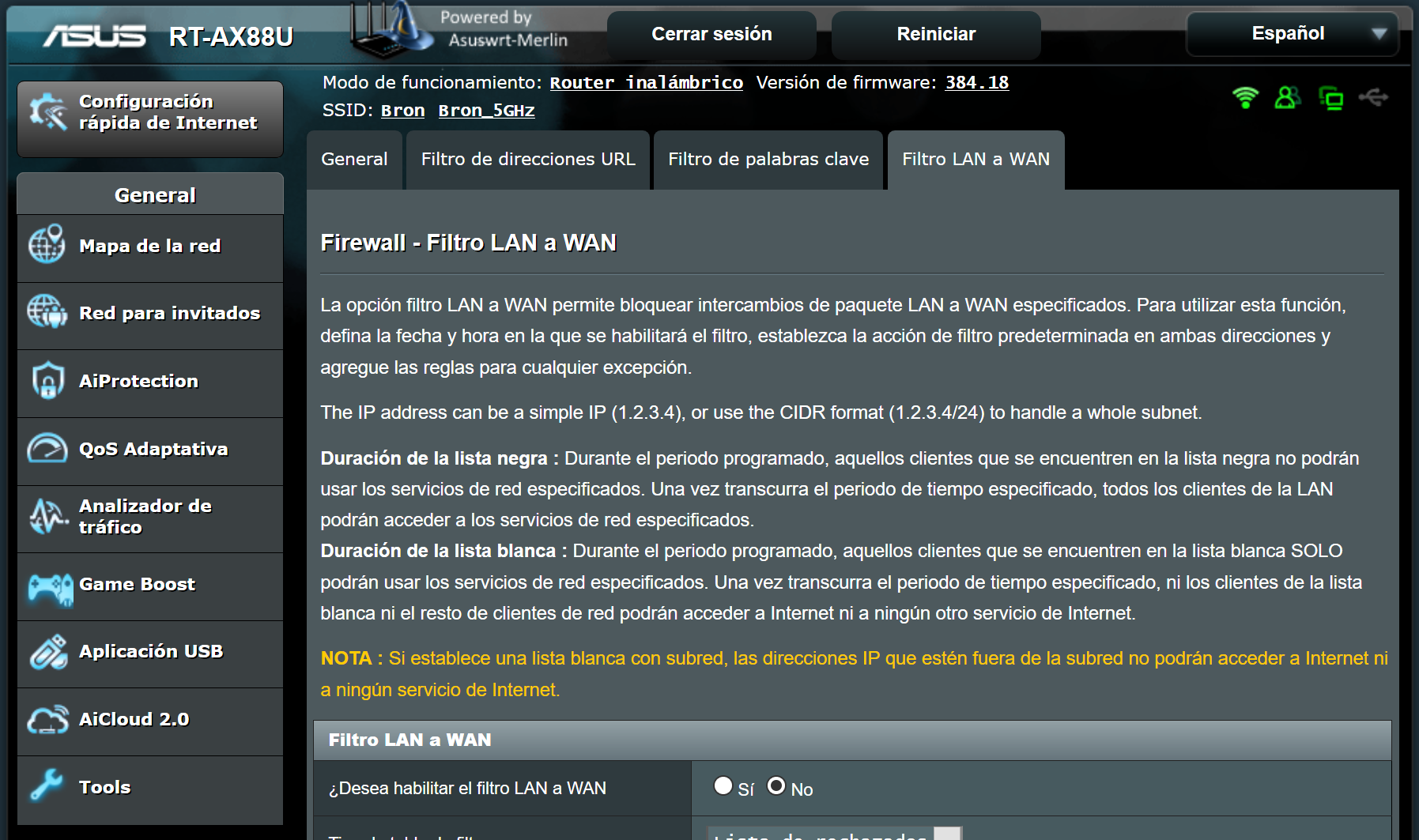

Una opción muy interesante de los routers ASUS es el «Filtro LAN a WAN». Anteriormente hemos indicado que los firewalls permiten controlar tanto el tráfico desde Internet al router y a la LAN, como también al revés, desde la LAN hasta Internet. En este caso, podremos configurar el firewall para bloquear la salida de los paquetes a la WAN desde la LAN, simplemente tendremos que introducir la dirección IP de origen, destino, y los puertos, para añadir esta regla al firewall y bloquear los paquetes salientes.

Aunque no lo hemos visto, el filtrado de URL y de palabras clave también hacen uso del firewall, pero con un trabajo previo de resolución de nombres y de comprobación del tráfico.

Opciones de configuración del firewall en routers Livebox Fibra

Livebox es uno de los modelos de routers más utilizados por las operadoras de telecomunicaciones y entre sus configuraciones podemos encontrar la del firewall.

Para poder configurar el firewall de nuestro router Livebox, primero tendrás que acceder a él mediante la puerta de enlace, introduciendo en nuestro navegador la dirección 192.168.1.1. Una vez en la interfaz de acceso, deberás introducir la contraseña de usuario, que por defecto es la password del WiFi que viene por defecto, podrás encontrarla en la etiqueta que hay en la base del router.

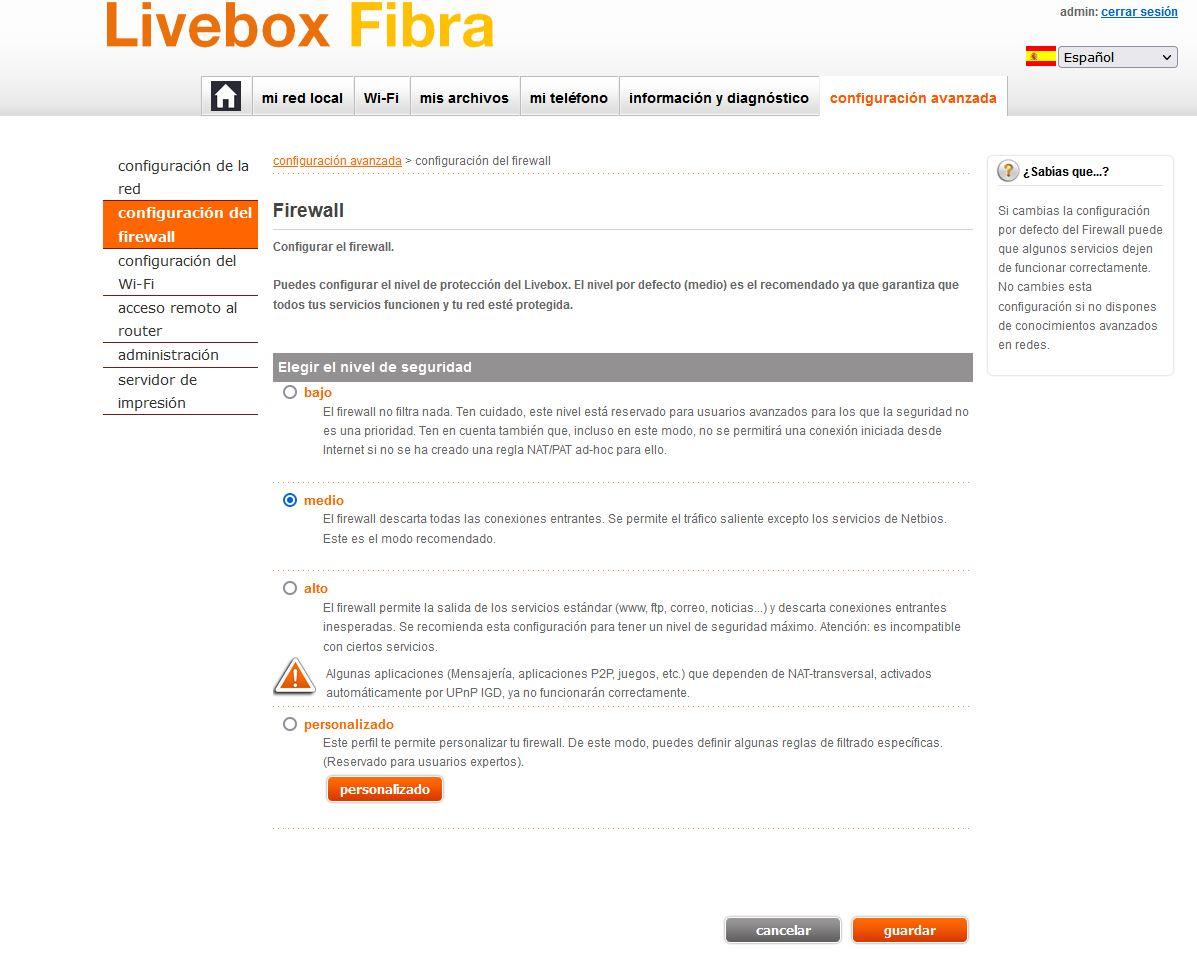

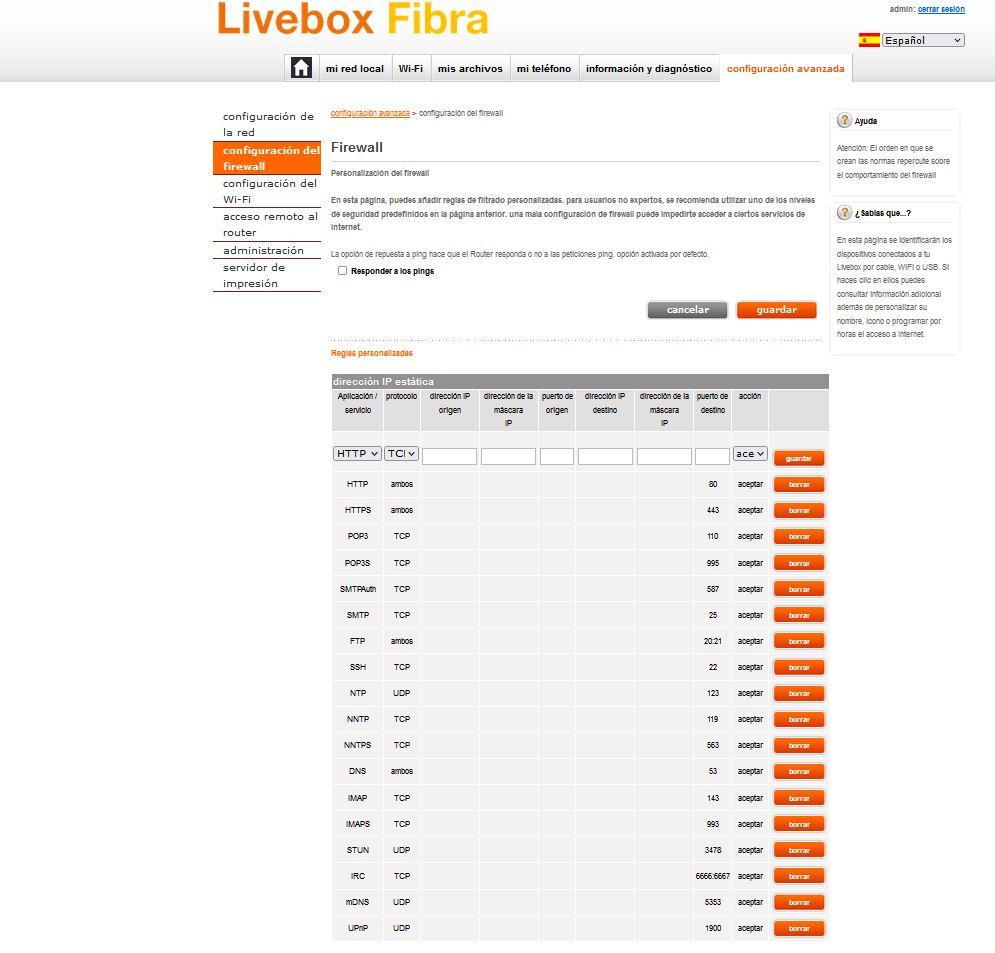

Una vez dentro del router, deberás dirigirte a «Configuración avanzada«, situada en el menú principal en la parte superior derecha de la interfaz. Cuando hagas clic, se abrirá una ventana con una serie de opciones en la columna de la izquierda, con opciones como «Configuración de la red», «Configuración de firewall» y «Configuración del WiFi» entre otras. Selecciona el botón de «Configuración del firewall».

Seleccionando el botón de «Configuración del firewall», accederás a una ventana que te permitirá configurar el nivel de protección de tu Livebox. Encontrarás seleccionado el nivel «medio», un nivel recomendado y que viene configurado por defecto, ya que garantiza que todos tus servicios funcionen y tu red esté protegida.

Pero no solo tiene ese nivel de protección, podrás elegir entre cuatro niveles:

- Bajo: Con nivel bajo el firewall no filtra nada. Deberás tener cuidado con este nivel de protección si no tienes conocimientos de redes, porque está reservado para usuarios avanzados para los que la seguridad no es una prioridad. Debes tener en cuenta que en este nivel, no permitirá una conexión iniciada desde Internet, si no se ha creado una regla NAT/PAT ad-hoc para ello.

- Medio: El firewall descarta todas las conexiones entrantes. Se permite el tráfico saliente excepto los servicios de Netbios.

- Alto: El nivel más restrictivo. El firewall permite la salida de los servicios estandar y descarta conexiones entrantes inesperadas. Esta configuración se recomienda para tener un nivel de seguridad máximo.

- Personalizado: Para poder configurar este nivel de seguridad, primero deberás seleccionar el nivel personalizado y hacer clic en guardar. Una vez hayas guardado, podrás seleccionar el botón «personalizado» para configurar el firewall del router a tu gusto, definiendo algunas reglas de filtrado más específicas. Ten en cuenta que este nivel está recomendado para usuarios expertos, por lo que si no tienes nociones de redes, te desaconsejamos usar este nivel.

Opciones de configuración del firewall en routers AVM FRITZ!Box

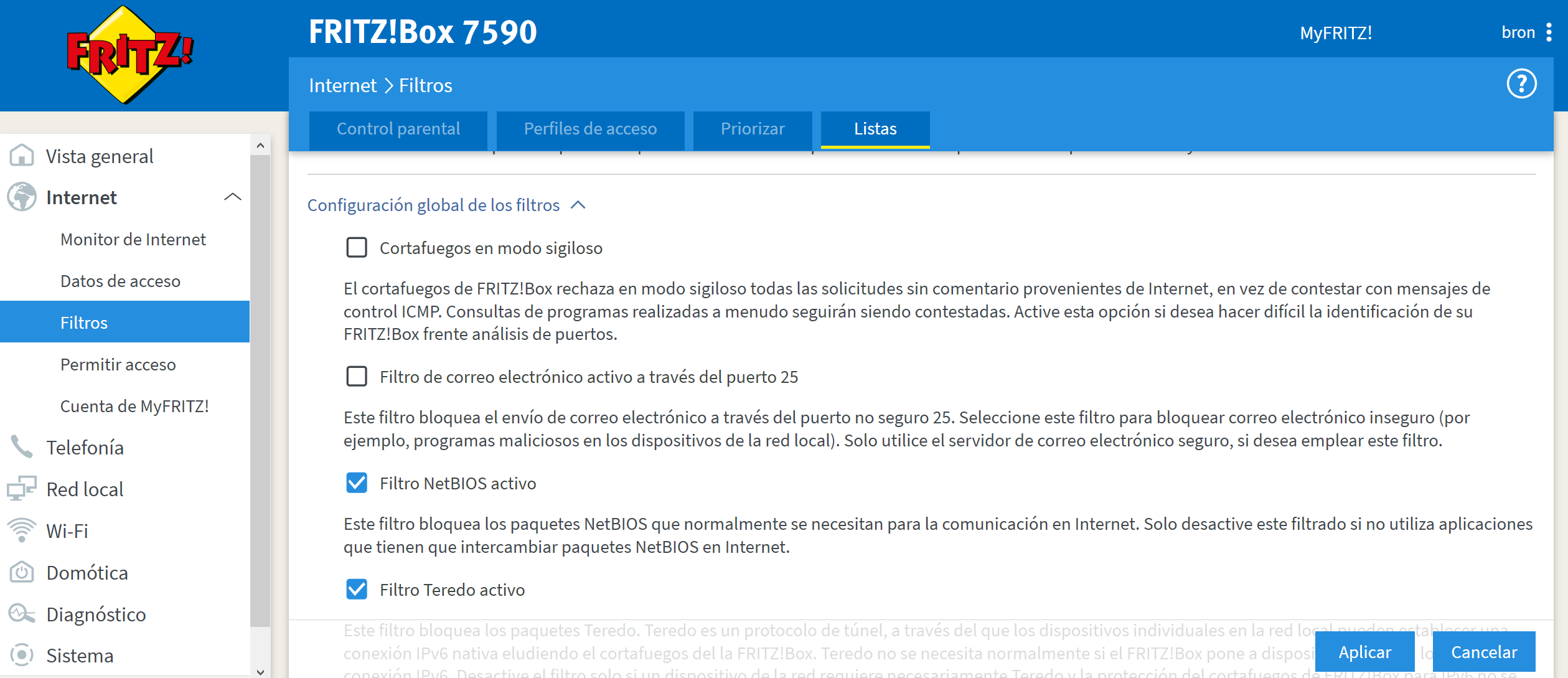

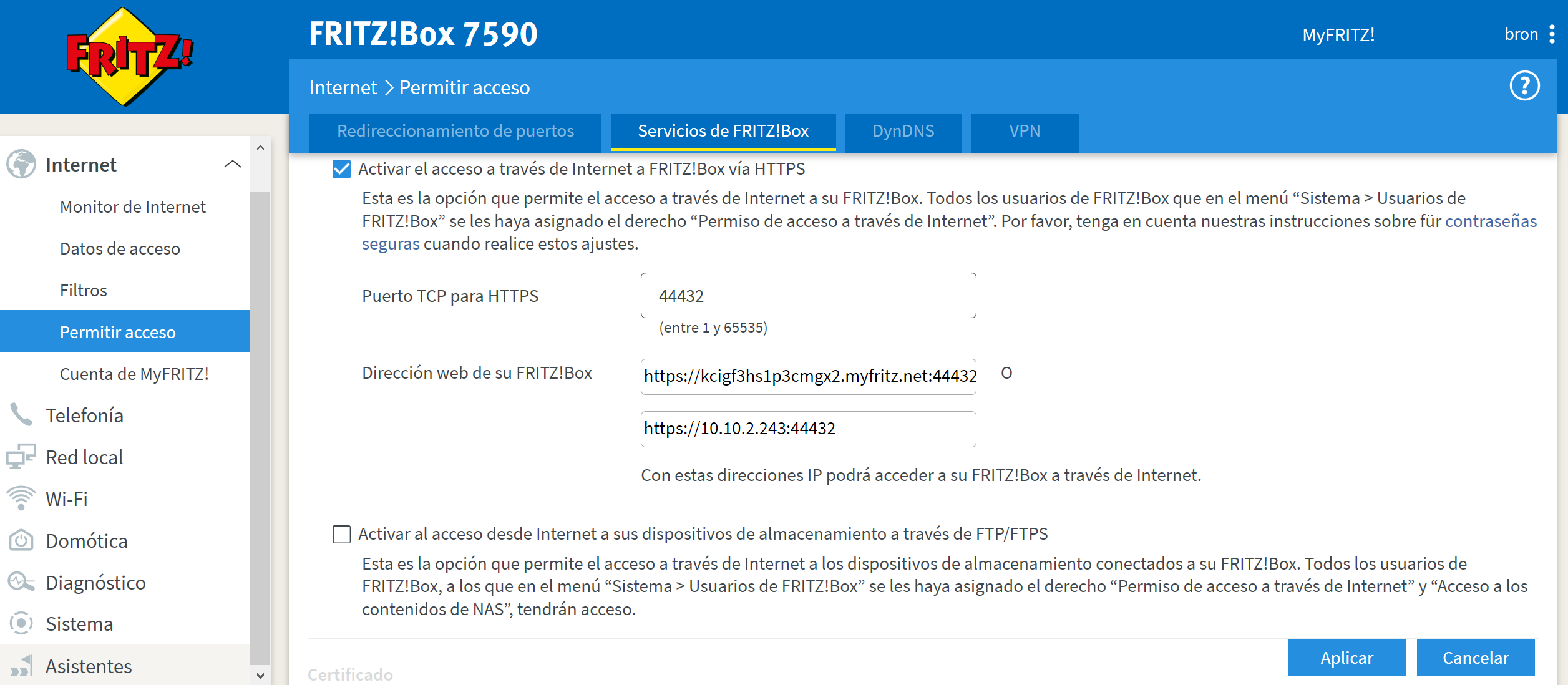

En el caso de los routers de AVM, también tenemos un firewall bastante configurable. Para acceder al cortafuegos debemos irnos al menú de tres puntos verticales, y seleccionar «Vista avanzada». En el menú principal nos vamos a «Internet / Filtros«, en esta sección es donde tendremos todo lo relacionado con el firewall y el QoS.

En la pestaña de «Listas» es donde podremos activar el cortafuegos en modo sigiloso, para no contestar con el echo-reply a ningún echo-request que nos envíen al puerto WAN. Otras opciones de configuración interesantes son el bloqueo del puerto 25, que es el típico que se usa para enviar emails sin ningún tipo de cifrado, AVM nos permite directamente bloquearlo para protegernos. También podremos activar el filtrado de NetBIOS e incluso Teredo, es decir, si no usamos estos servicios, lo mejor es bloquearlos por seguridad.

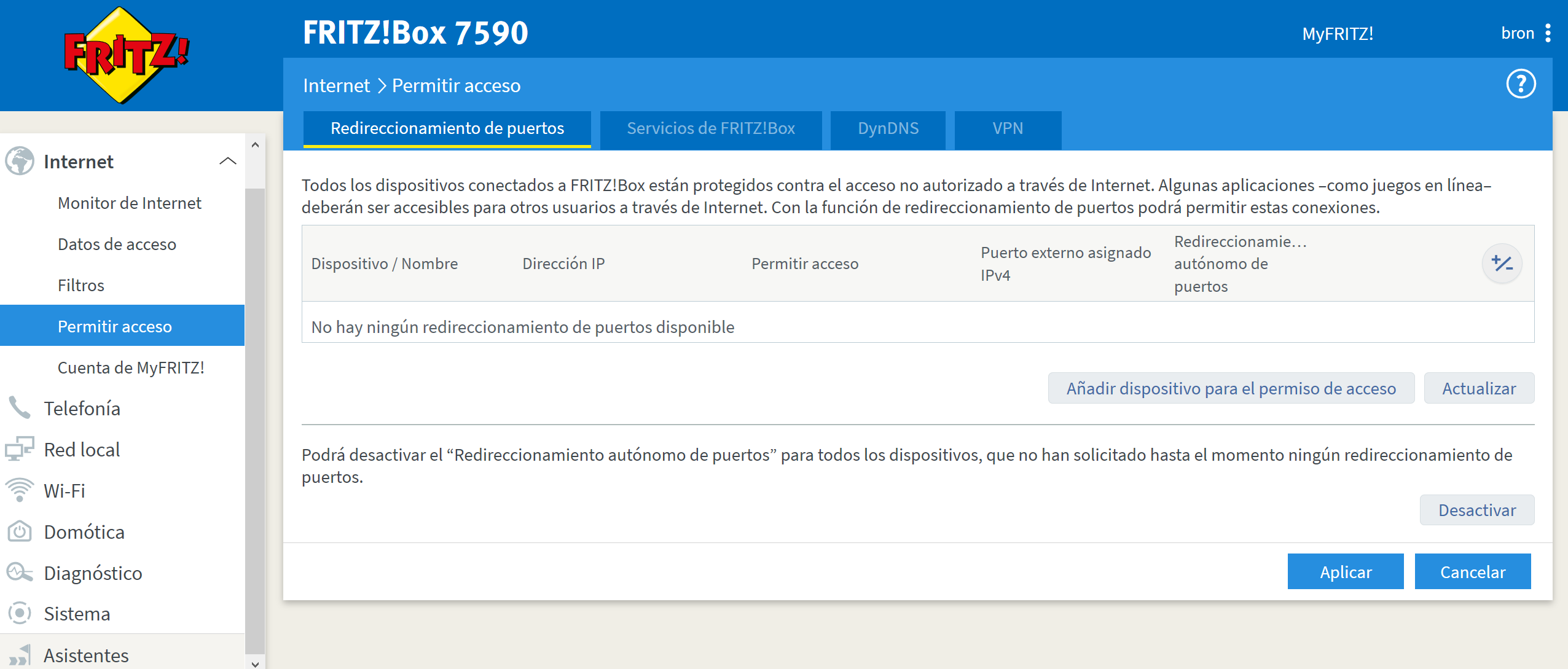

Aunque no es el firewall propiamente dicho, al estar en un entorno NAT se puede dar el caso en que tengamos puertos abiertos que realmente no estamos usando. Siempre es muy recomendable cerrar cualquier tipo de puerto que no esté en uso, porque podría ser la puerta de entrada a ciberdelincuentes.

Lo mismo ocurre con los servicios de FRITZ!Box, si no queremos «localizar» al router y acceder remotamente a él vía su IP pública, lo mejor que podemos hacer es desactivar este acceso, recuerda que también podríamos acceder vía VPN y posteriormente acceder a la IP privada de la puerta de enlace predeterminada.

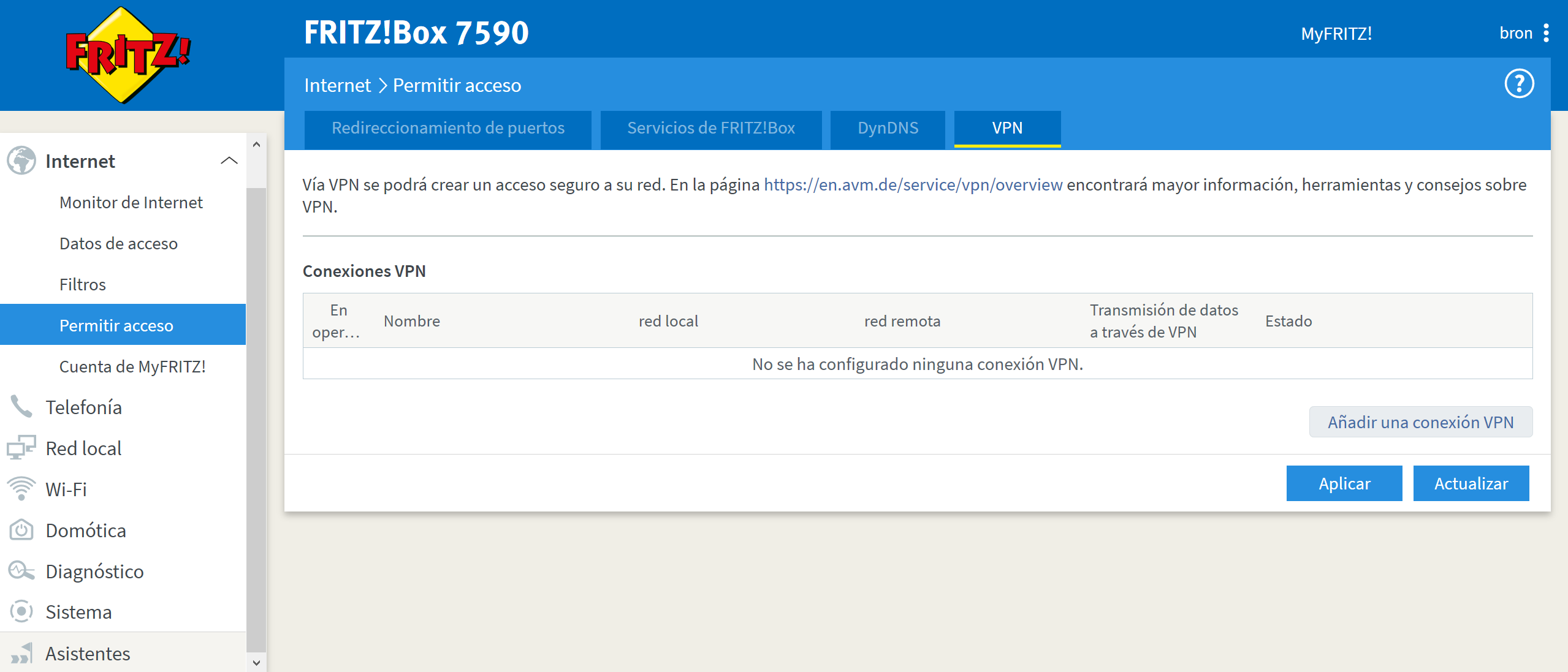

Tal y como podéis ver, podremos crear varias conexiones VPN, tanto VPN de acceso remoto como también VPN Site-to-Site con estos routers de AVM, todo ello siempre usando el protocolo IPsec, actualmente no soporta ni OpenVPN ni tampoco Wireguard.

Por tanto, es muy recomendable que, si nuestro router tiene servicios accesibles a Internet, solamente tengamos «expuestos» aquellos que vayamos a utilizar, y no todos, porque por seguridad siempre es necesario tener todos los puertos cerrados y bloqueados, excepto los que no nos quede más remedio de abrir.

¿Es necesario tener un firewall en mi PC?

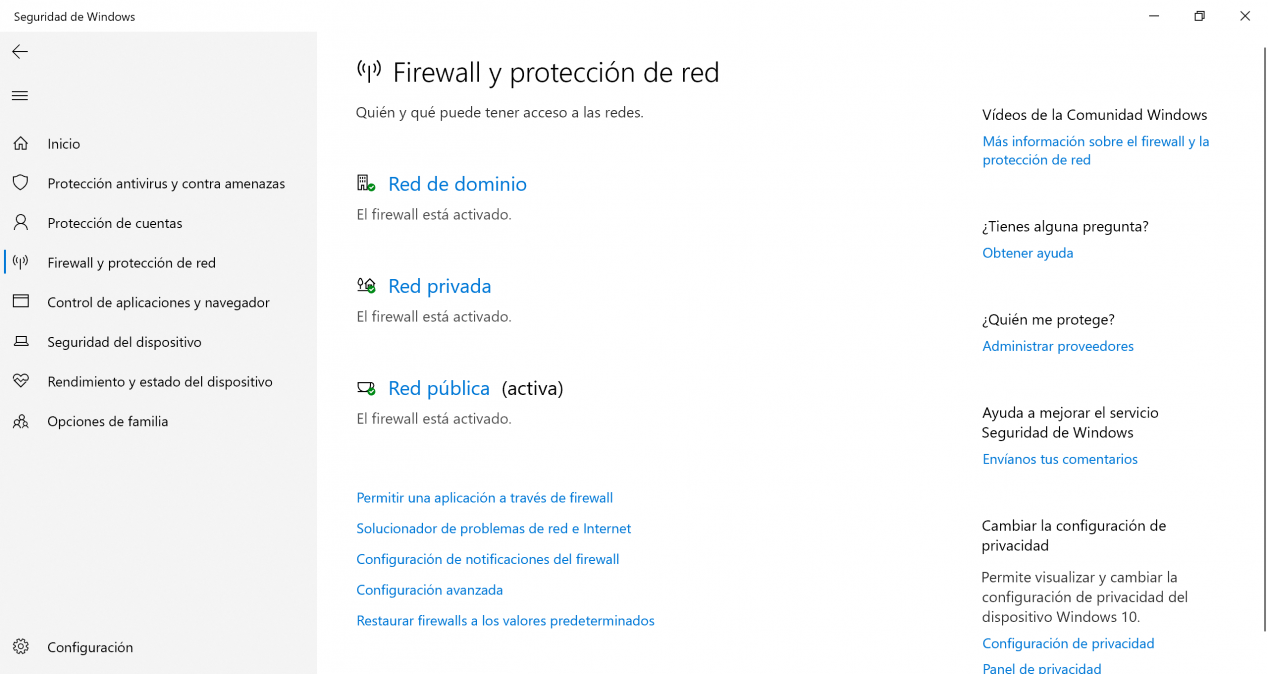

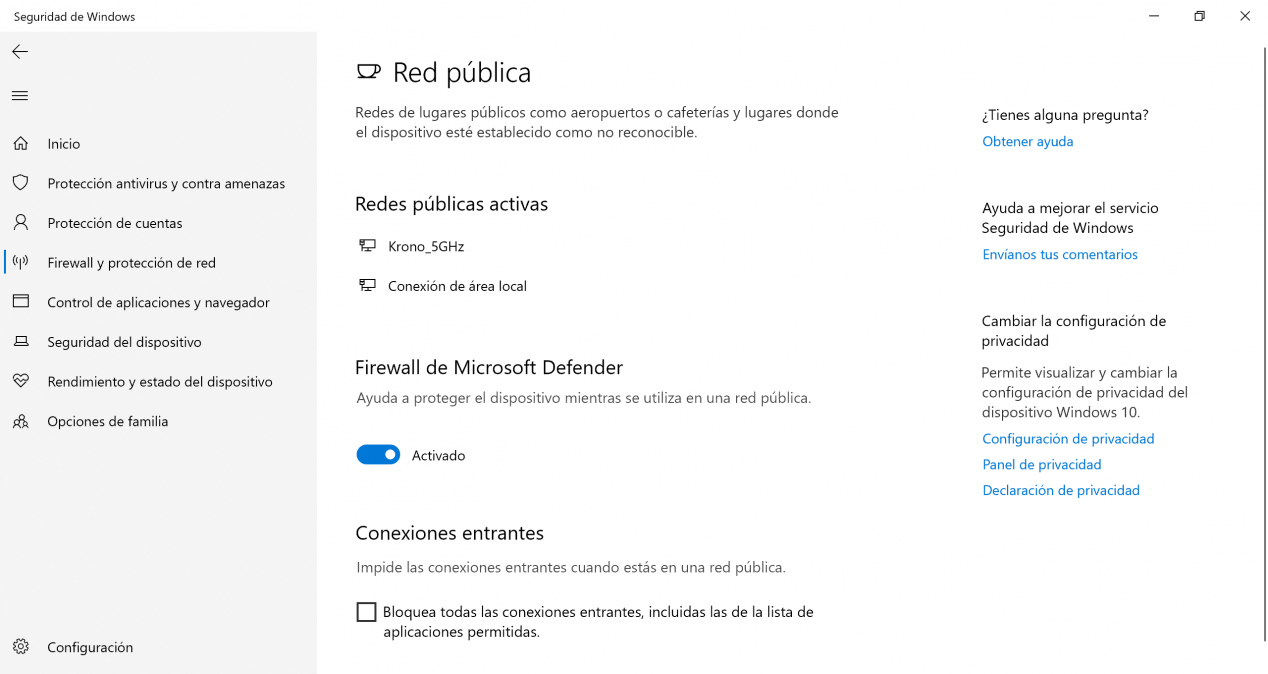

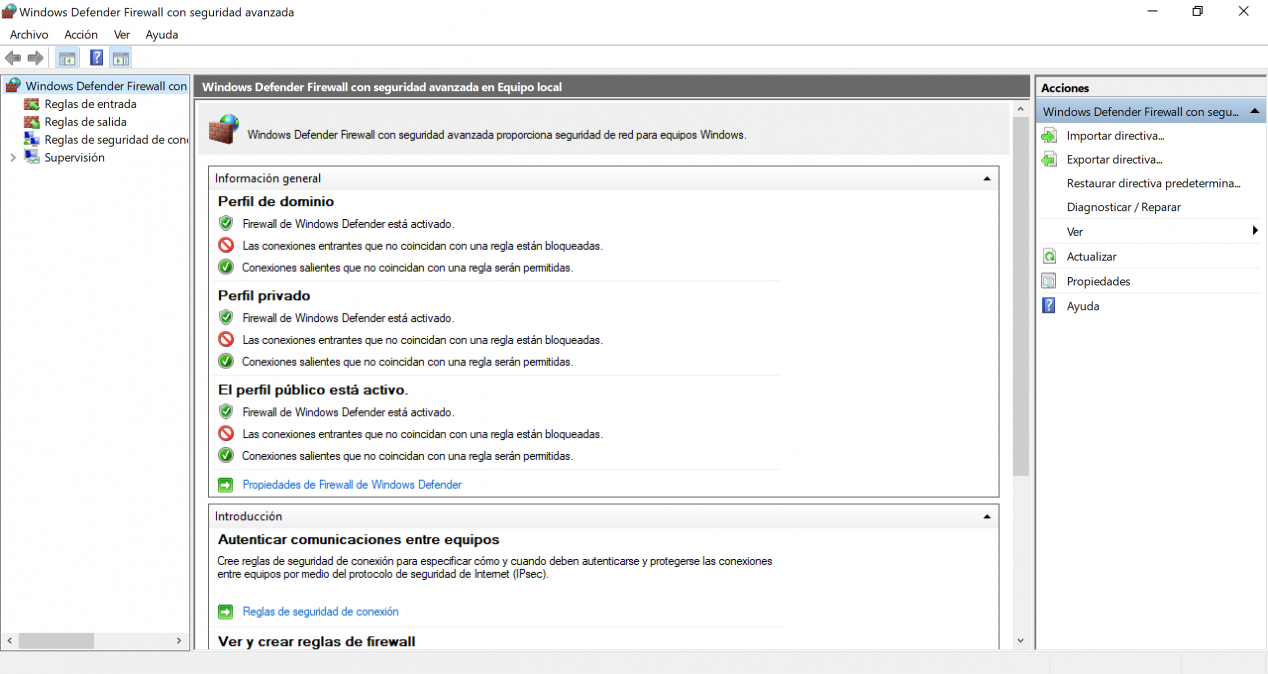

Todos los PC disponen de un firewall activado por defecto, y con diferentes perfiles que podremos configurar muy fácilmente. En el caso de Windows 10, tenemos un total de tres perfiles con diferentes permisos de permitir/denegar tráfico, concretamente tenemos «Red de dominio», «Red privada» y «Red pública». Generalmente usaremos siempre estos últimos dos.

La configuración del cortafuegos en «Red privada» es la de aceptar conexiones entrantes, ya que estamos en un entorno confiable, la configuración del cortafuegos en «Red pública» es la de rechazar conexiones entrantes si previamente nosotros no hemos realizado la comunicación.

¿Es necesario tener activado un firewall en mi ordenador de sobremesa? Debemos tener en cuenta que siempre (o casi siempre) estamos trabajando en un entorno NAT, por lo que no hay ningún puerto abierto en el router de manera predeterminada. En caso de abrir la DMZ sí es fundamental la utilización del firewall, y, además, en modo «Red pública» para bloquear cualquier conexión entrante que no hayamos realizado previamente nosotros. En los casos en los que no tenemos ningún puerto abierto, el cortafuegos de Windows solamente nos protegerá de conexiones vía red LAN, porque simplemente no pueden llegar a nosotros desde Internet al no haber abierto ningún puerto (aunque debes asegurarte que UPnP en el router lo tienes desactivado).

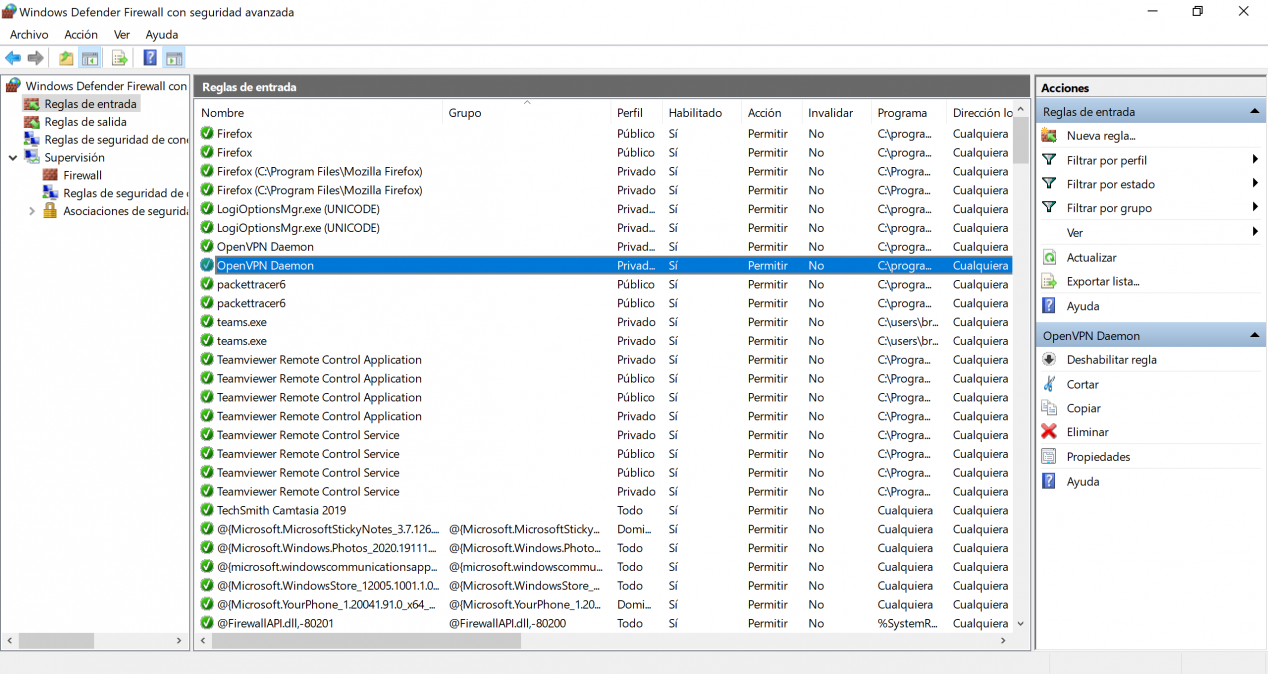

Si queremos meternos en el firewall avanzado de Windows, simplemente tenemos que pinchar en «Configuración avanzada» en el menú principal del firewall, y nos saldrá este menú donde podremos añadir diferentes reglas:

Por defecto, una gran cantidad de programas que usamos a diario están permitidos para aceptar las conexiones, si queremos añadir una nueva regla, pinchamos en «Nueva regla» en el menú superior derecho. También podremos realizar la misma configuración para las reglas de salida.

Tal y como habéis visto, es muy importante tener el firewall del router activado y bien configurado, otro aspecto importante respecto a la NAT/PAT, es no tener ningún puerto abierto si es que no lo estamos usando, y mucho menos activar la DMZ a nuestro PC, porque eso sí conlleva un riesgo elevado ya que se abren todos los puertos excepto los abiertos específicamente a otros equipos.

Al igual que ocurre al tener activado el cortafuegos en el router, el simple hecho de tenerlo habilitado en un PC consigue que la seguridad sea mayor. Por lo que se suman puntos de nivel de seguridad para la red de tu equipo. Por esto mismo, siempre es conveniente mantener habilitado el cortafuegos del sistema, como puede ser el firewall que viene en el sistema Windows.

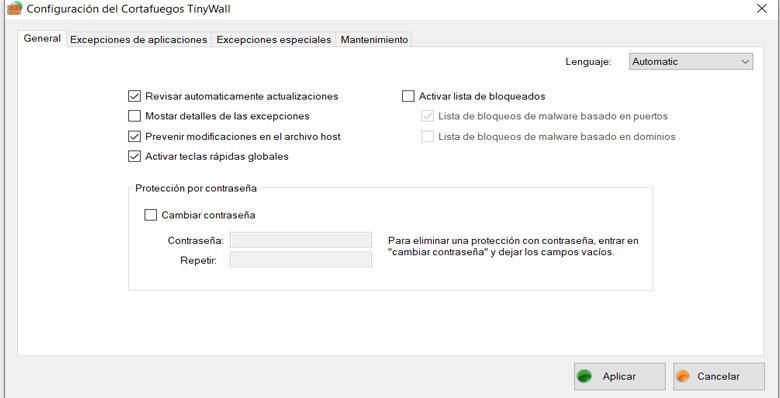

Controla el firewall de Windows con TinyWall

A veces puede resultar un poco complejo utilizar y configurar el firewall de Windows. Especialmente para aquellos usuarios más inexpertos o que simplemente no quieren complicarse la vida. Por ello surge TinyWall, que básicamente es un programa que nos permite controlar el firewall de Windows de una manera más sencilla. Se trata de una herramienta gratuita que podemos descargar desde su página oficial. Como siempre decimos, es importante descargar siempre el software desde fuentes oficiales y fiables. Cuando lo tengamos descargado simplemente debemos ejecutarlo. El proceso de instalación es sencillo y rápido.

Cuando lo tengamos instalado ya podremos abrir la aplicación. Veremos que una de las primeras opciones es la de cambiar el modo de funcionamiento. Esto quiere decir que podemos configurar diferentes modos para que sea más restrictivo o menos. Podemos ampliar así la seguridad del equipo siendo más estricto a la hora de bloquear páginas o aplicaciones. Podemos configurar una protección normal o incluso desactivarlo simplemente con pulsar el botón.

Por otra parte, también podemos darle a Consola y cambiar diferentes aspectos de configuración como vemos en la imagen de abajo. Una manera de tener un control sobre cómo va a actuar esta herramienta de cara a protegernos.

Si le damos a Mostrar conexiones nos mostrará una lista de todas las conexiones que hay en ese momento en el sistema. A veces es interesante conocer qué aplicaciones están haciendo uso de la red o si detectamos algo extraño que no debería estar ahí. TinyWall nos permite tener un control total en este sentido y ver en todo momento qué conexiones hay en el sistema. También podemos crear una lista blanca para que no tenga en cuenta determinados procesos o aplicaciones. Así evitaremos problemas de que un programa no funcione correctamente porque el firewall de Windows lo está bloqueando, por ejemplo.

En definitiva, TinyWall es una interesante herramienta gratuita para tener un control sobre el firewall de Windows. Su funcionamiento es muy simple e intuitivo. Solo tenemos que seguir los pasos que hemos mencionado para instalarlo en el equipo y posteriormente podremos ejecutarlo. Ya sabemos que mantener la seguridad en nuestros dispositivos y sistemas es algo fundamental. Uno de los mejores consejos es hacer uso siempre de herramientas de seguridad de este tipo que puedan librarnos de problemas de seguridad.

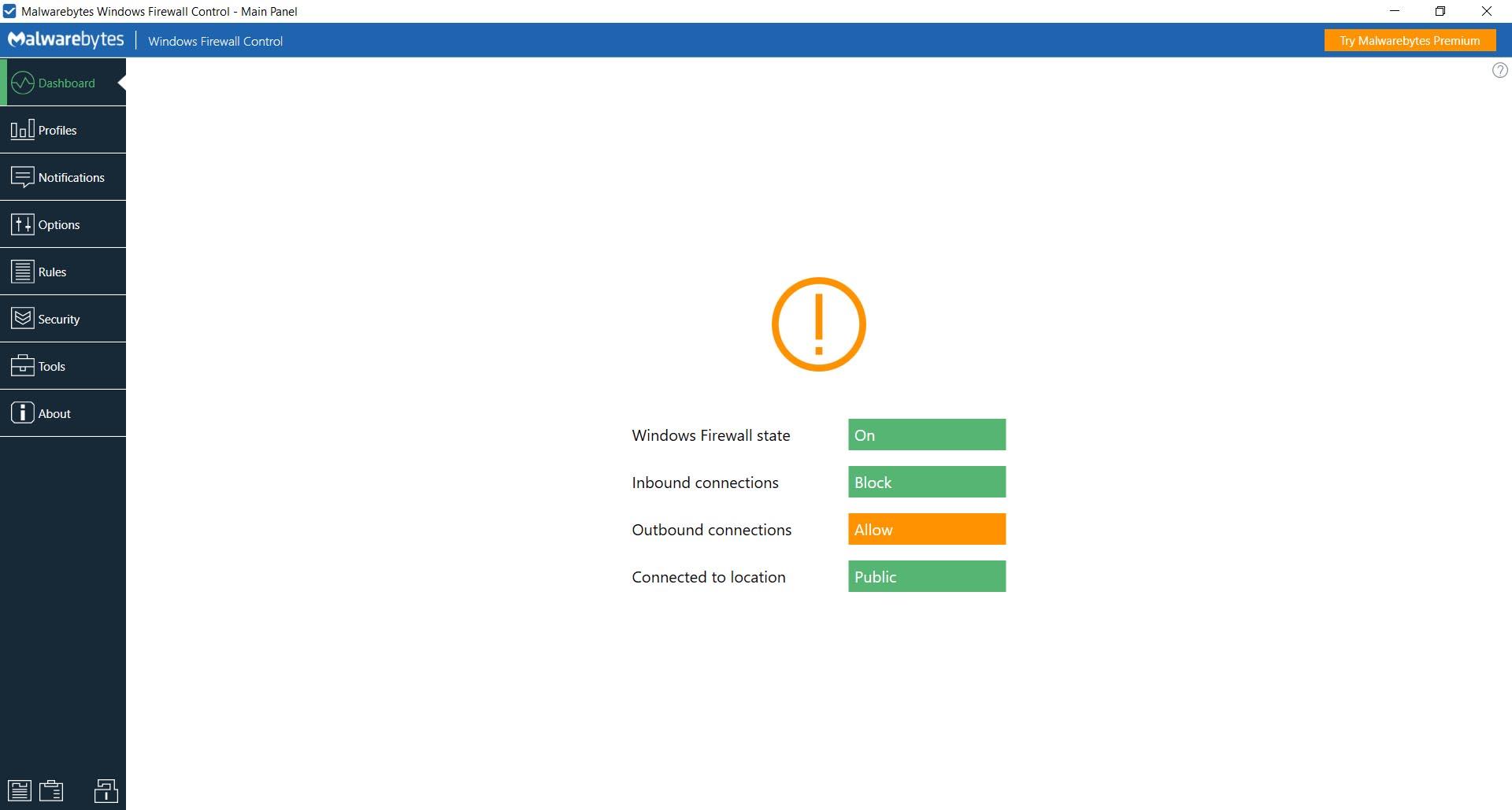

Gestiona el cortafuegos con Windows Firewall Control

Windows 10 y Windows 11 son, hoy en día, los sistemas operativos más utilizados en equipos de escritorio. Esto significa que cualquier programa que pueda ayudar a mejorar la seguridad va a venir bien a muchos usuarios. Cuenta con un cortafuegos integrado, algo que permite evitar problemas que comprometan la seguridad. Para tener un mejor control y poder usar características añadidas podemos utilizar Windows Firewall Control. Es un programa gratuito que tiene como fin ofrecer al usuario la posibilidad de gestionar el cortafuegos a través de este software.

El programa Windows Firewall Control es sencillo de utilizar y está disponible para Windows 7, 8, 8.1 y 10, además de Server 2012 y 2016. Una vez lo ejecutamos aparece en la bandeja de tareas y desde allí podemos controlarlo de una manera sencilla y rápida. Cuenta con cuatro modos predefinidos. Podemos cambiar entre modos rápidamente.

Lo primero que tenemos que hacer para utilizar Windows Firewall Control es descargarlo. Para ello podemos ir a su página web. El proceso de instalación es sencillo y rápido. Únicamente hay que tener en cuenta que debemos aceptar permisos para realizar cambios. Cuando lo hayamos instalado veremos que automáticamente nos aparece un nuevo icono en la barra de tareas, junto al reloj. Si pinchamos en él se abrirá la aplicación, con las diferentes opciones que tenemos a nuestra disposición.

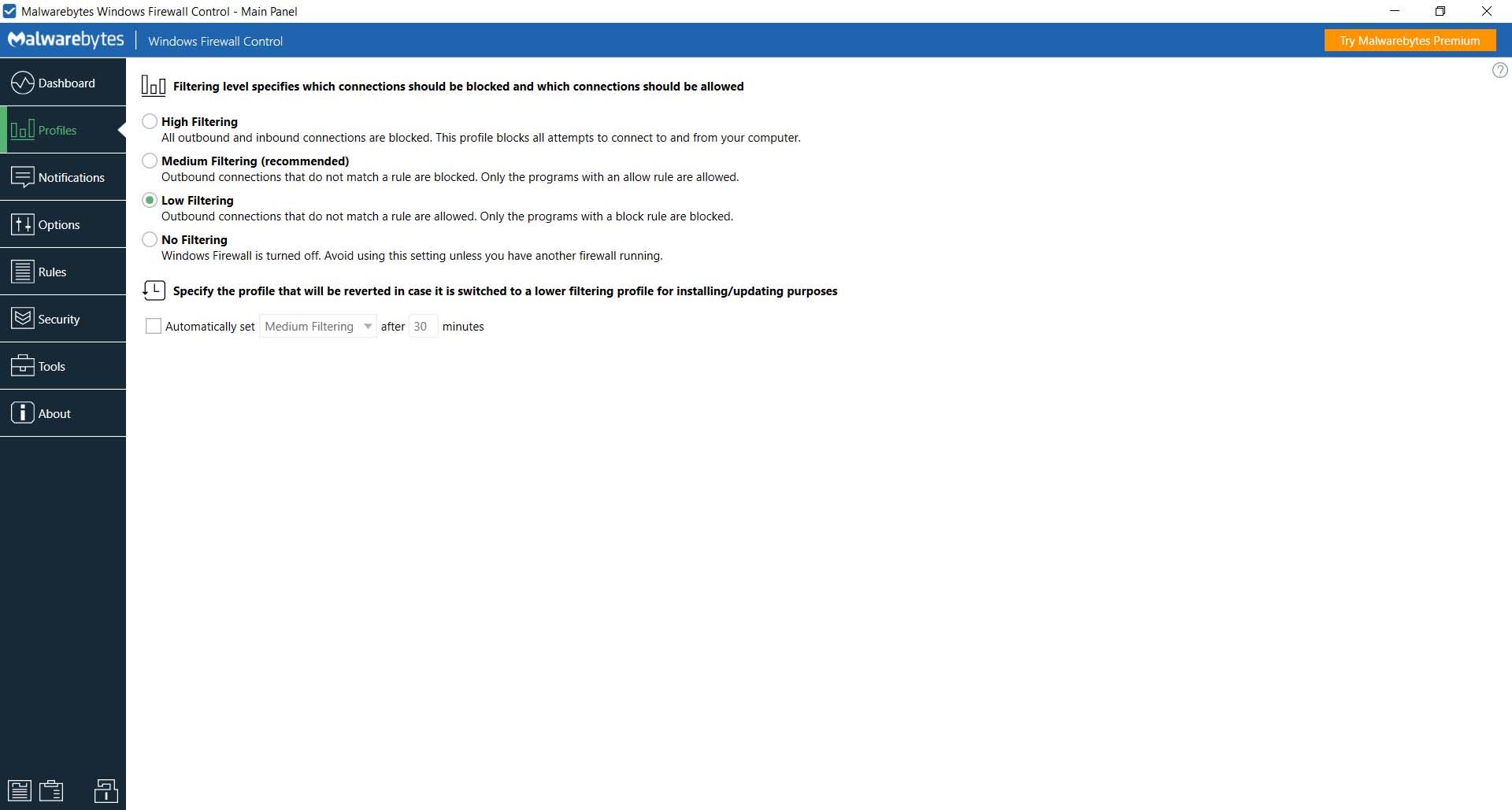

Si pinchamos en el apartado Profiles podremos ver los cuatro modos que hay:

- Filtro alto: todas las conexiones entrantes y salientes están bloqueadas. Este perfil bloquea todos los intentos de conectarse desde y hacia el equipo.

- Filtro medio: se bloquean las conexiones salientes que no coinciden con una regla. Solo los programas que el usuario permita pueden iniciar conexiones.

- Filtro bajo: se permiten las conexiones salientes que no coinciden con una regla. El usuario puede bloquear los programas que no quiere permitir iniciar conexiones salientes.

- Sin filtro: el firewall de Windows está desactivado. Hay que evitar esta configuración, salvo que tengamos otro programa que esté protegiendo el equipo correctamente.

Hay que tener en cuenta que Windows Firewall Control por sí mismo no bloquea ni permite conexiones, ni realiza ningún filtrado de paquetes. Todo esto lo realiza el firewall de Windows en función de las reglas que hayamos marcado. Lo que hace este programa es ayudarnos a tener un mayor control sobre esos perfiles y cómo está actuando el cortafuegos.

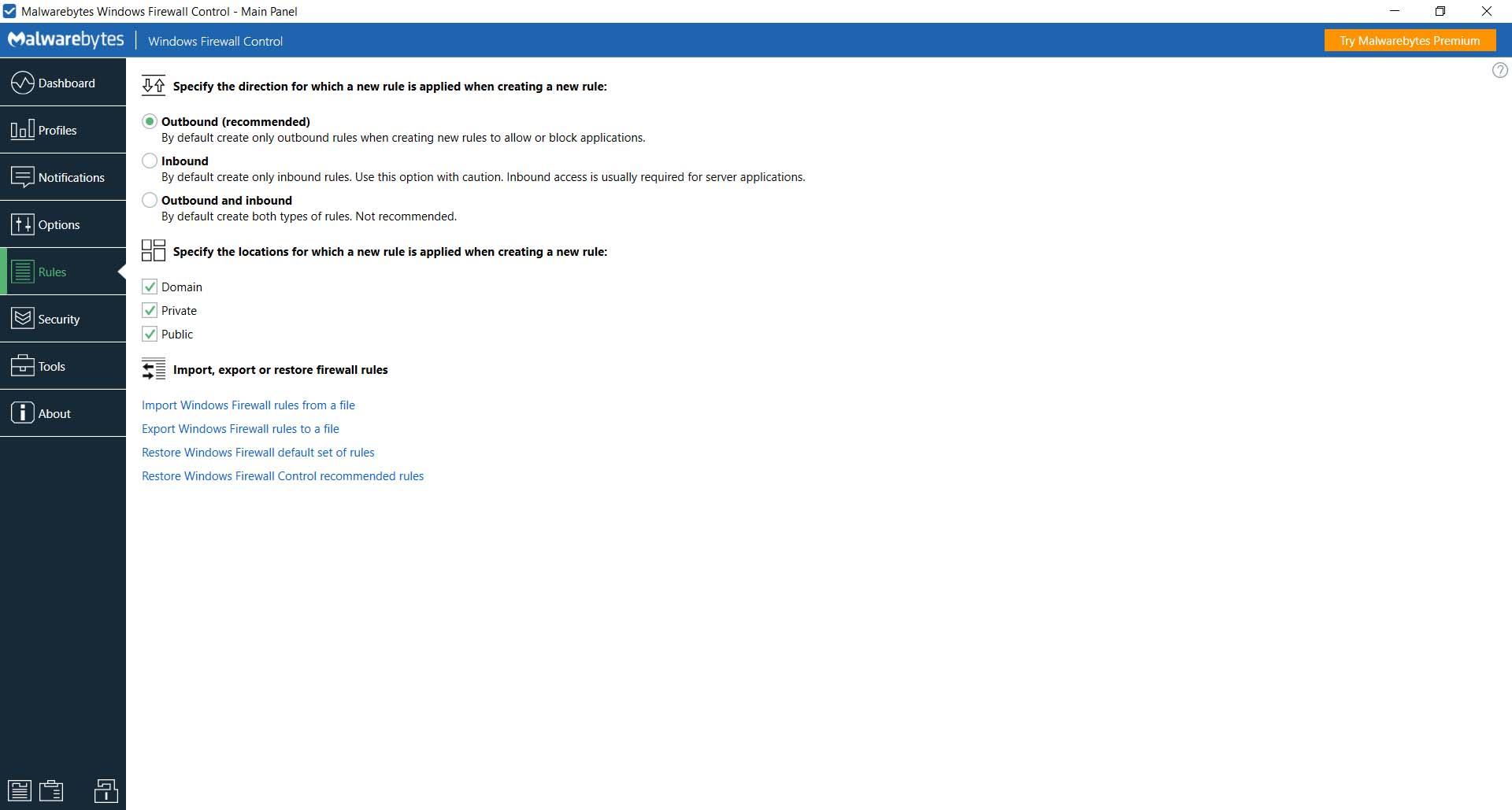

En el apartado de reglas (Rules) podemos ver dónde se aplica una nueva regla, importar o exportar reglas, restablecer las que hemos creado, etc. Veremos también marcar reglas de entrada o de salida, así como tener ambas.

Funciones del programa

Este programa cuenta con diferentes funciones o posibilidades para los usuarios. El objetivo, como hemos visto, es lograr un mayor control. Podemos tener una interfaz sencilla desde donde gestionar los principales parámetros del cortafuegos de Windows. Estas son las funciones principales:

- Notificaciones de conexiones salientes bloqueadas

- Modo de aprendizaje que permite automáticamente programas firmados digitalmente

- Crear reglas temporales que se eliminan automáticamente al caducar o reiniciar el programa

- Desactivar la capacidad de otros programas para alterar las reglas y el estado del firewall

- Soporte integrado para crear, modificar y eliminar reglas de Windows firewall

- Facilidad para crear nuevas reglas

- Integración de Shell en el menú

- Encontrar y mostrar reglas duplicadas

- Importación y exportación de reglas

Como vemos, Windows Firewall Control es un programa interesante para tener un mayor control y poder gestionar diferentes aspectos del popular cortafuegos del sistema operativo de Microsoft. Es esencial tener este tipo de herramientas para evitar problemas de seguridad que nos comprometan al navegar por Internet. Al usar este tipo de software también podremos tener una mayor gestión.