Para poder navegar por Internet entran en juego diferentes protocolos, servicios y programas. Por ejemplo, vamos a necesitar un router que ofrezca conexión al ordenador o móvil, además de un navegador con el que buscar páginas. Pero para que eso sea posible hay mucho más y uno de los puntos más importantes es el protocolo DNS. Vamos a explicar cómo funcionan, por qué son importantes y de qué manera o por qué podemos cambiarlos.

Es posible que no sepas exactamente que es el protocolo DNS y para que sirven estos servidores en particular. Por ello, conoceremos las principales características de esto, además de su funcionamiento. Además de esto, hay que conocer los diferentes tipos de protocolos DNS que hay con cifrado, para saber qué aporta cada uno. Todo esto y más, es lo que explicaremos en las siguientes líneas en RedesZone. De esta manera podrás conocer a fondo qué es el sistema de nombres de dominio, también conocido como DNS.

Qué son y para qué sirven los servidores DNS

DNS son las siglas en inglés del sistema de nombres de dominio. Es un protocolo que se encarga de vincular los nombres de los sitios web que visitamos con su correspondiente dirección IP. Básicamente lo que hace es traducir lo que ponemos. Por ejemplo, si entramos en RedesZone, va a traducir el nombre de dominio redeszone.net por la dirección IP que corresponda y nos mostrará el contenido en el navegador.

Esto permite que los usuarios no tengamos que memorizar números sin mucho sentido. Simplemente hay que saber cuál es el nombre del sitio y automáticamente los servidores DNS van a vincularlos a la dirección IP y poder navegar por ellos. Para resolver esos nombres se hace mediante los programas que usamos. Por ejemplo, el navegador o una aplicación de correo electrónico. No tenemos que poner la IP de una dirección de e-mail o al entrar en Chrome poner la IP de una página web. Automáticamente son los servidores DNS los que traducen eso por nosotros.

Si ponemos un ejemplo práctico, podemos ver que al entrar en cualquier página web en Internet vamos a necesitar un dispositivo y un navegador. Por ejemplo, un ordenador con el que entramos en RedesZone a través de Chrome. Ese sería el cliente que envía una petición a los servidores DNS, que nos van a devolver la dirección que corresponde a ese nombre de dominio.

El protocolo DNS no realiza las consultas ni las respuestas cifradas, por lo que cualquiera podría realizar escuchas ilegales e incluso manipular las respuestas si un ciberdelincuente realiza un ataque Man in the Middle. Este protocolo utiliza TCP y UDP usando el puerto 53, y todo ello se realiza en texto plano.

Qué son los Root Name Server o DNS Root Servers

Lo primero que debemos saber es que cuando intentamos acceder a un servicio online de cualquier índole (correo electrónico, sitio web, etc.) los servidores DNS que controlan todo, más conocidos como Root Name Servers o DNS Root Servers, son los que gestionan las peticiones de traducción de un nombre de dominio a una dirección IP. Sin estos servidores, los usuarios deberán recordar la IP de todos los sitios web.

Un Root Name Server es un servidor que desempeña la función de traducir nombres de dominio en direcciones IP. Es importante que entendamos que estos servidores Root no dan respuesta directa a las peticiones de los navegadores de los usuarios, sino que proporcionan información a los servidores DNS que le piden información sobre la consulta del navegador del cliente.

La diferencia es que un servidor DNS normal, responde las consultas del navegador del usuario, y los Root Name Server, solo responden las consultas de los servidores DNS que recibe. Para realizar estas consultas, todo se realiza a través de un archivo ubicado en la zona raíz de todos los DNS Root Server que tiene apenas un tamaño de 2 MB. Este tamaño tan pequeño es debido a que solo contiene la información de todos los nombres web con su correspondiente dirección IP de todos los dominios de nivel superior, más conocido como TLD o Top Level Domain.

Estos datos son de vital importancia, ya que son los que consultan los Root Name Server, para responder la consulta del servidor DNS. Tenéis que entender que estos servidores son indispensables para el funcionamiento de hoy de internet, y que sin ellos el sistema actual de resolución de nombres de dominio, no funcionaría.

Seguramente te estarás preguntando qué sucede cuando el servidor Root DNS no obtiene ningún resultado, y no puede traducir el nombre de dominio a una dirección IP. Básicamente lo que sucede es que no podrás acceder al sitio web por el nombre de dominio, y tendrás que introducir su dirección IP. Una vez que alguno de los servidores DNS sepa que esa dirección IP está asociada a ese nombre DNS, esta información se transmitirá a todos los servidores DNS hasta llegar al Root DNS Server.

Tenéis que tener en cuenta que modificar un dato del archivo de la zona raíz es muy complejo, ya que necesita una actualización por parte de la IANA, que esta a su vez tiene que realizar las comprobaciones oportunas. Si la IANA da su visto bueno, pasará al Ministerio de Comercio de los Estados Unidos que también tiene que dar su visto bueno. Una vez ambos organismos han dado su visto bueno, la empresa VeriSign, es la que se encargará de modificar la zona raíz.

Cuántos servidores ROOT server existen

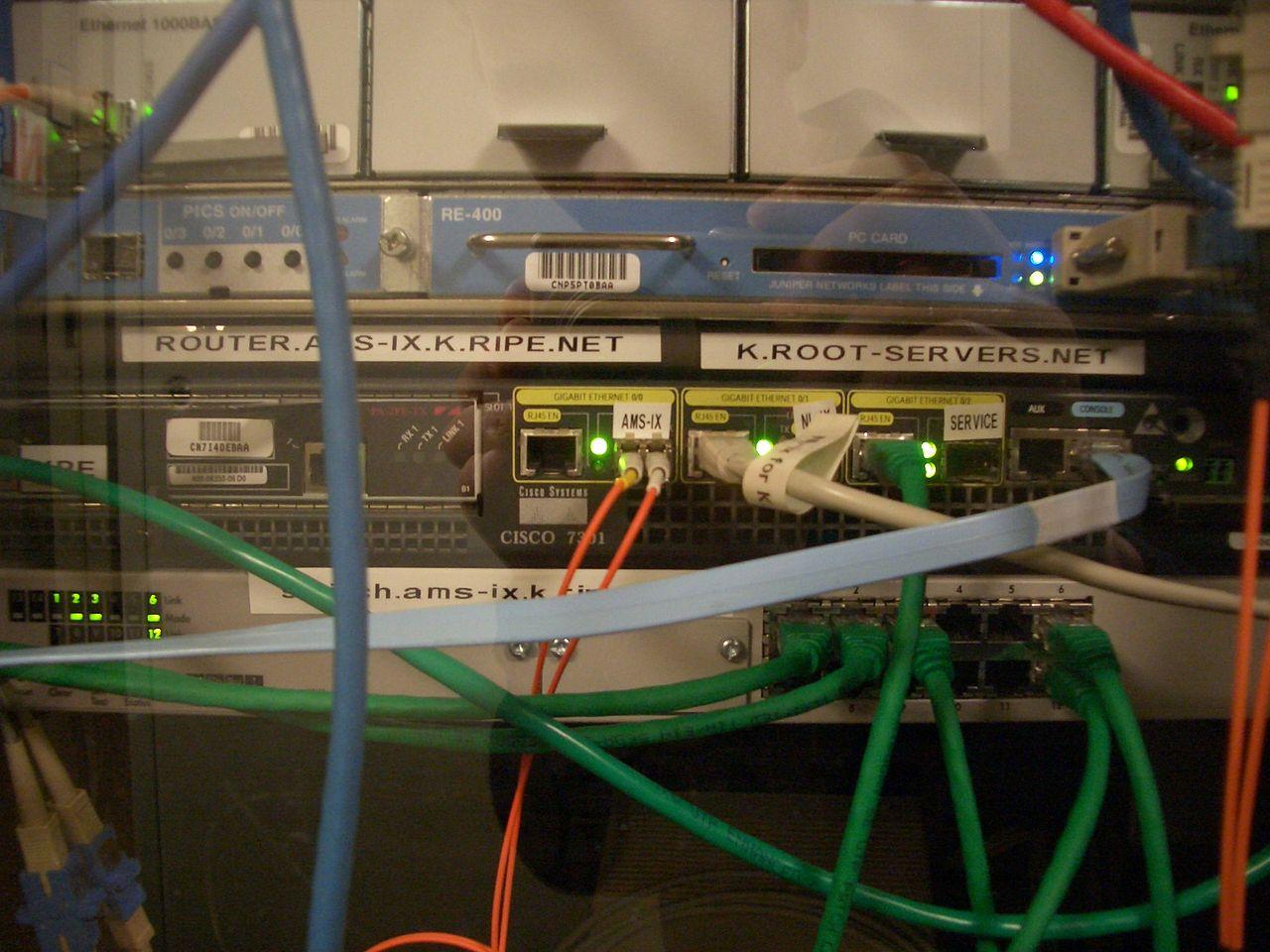

En la actualidad existen un total de 13 servidores raíz DNS, y están nombrados por letras de la “A” a la “M”. Estos servidores, tienen una dirección IPv4 y una dirección IPv6. Estos servidores son administrados por la ICANN, pero estos pueden estar delegados su control a varias instituciones que se encargan del mantenimiento y correcto funcionamiento del intercambio de datos.

- a.root-servers.net – Tiene la dirección IPv4 198.41.0.4 e IPv6 2001:503:ba3e::2:30. Está gestionado por VeriSign, Inc.

- b.root-servers.net – Tiene la dirección IPv4 199.9.14.201 e IPv6 2001:500:200::b. Está gestionado por University of Southern California (ISI).

- c.root-servers.net – Tiene la dirección IPv4 192.33.4.12 e IPv6 2001:500:2::c. Está gestionado por Cogent Communications.

- d.root-servers.net – Tiene la dirección IPv4 199.7.91.13 e IPv6 2001:500:2d::d. Está gestionado por University of Maryland.

- e.root-servers.net – Tiene la dirección IPv4 192.203.230.10 e IPv6 2001:500:a8::e. Está gestionado por NASA (Ames Research Center).

- f.root-servers.net – Tiene la dirección IPv4 192.5.5.241 e IPv6 2001:500:2f::f. Está gestionado por Internet Systems Consortium, Inc.

- g.root-servers.net – Tiene la dirección IPv4 192.112.36.4 e IPv6 2001:500:12::d0d. Está gestionado por US Department of Defense (NIC).

- h.root-servers.net – Tiene la dirección IPv4 198.97.190.53 e IPv6 2001:500:1::53. Está gestionado por US Army (Research Lab).

- i.root-servers.net – Tiene la dirección IPv4 192.36.148.17 e IPv6 2001:7fe::53. Está gestionado por Netnod.

- j.root-servers.net – Tiene la dirección IPv4 192.58.128.30 e IPv6 2001:503:c27::2:30. Esta gestionado por VeriSign, Inc.

- k.root-servers.net – Tiene la dirección IPv4 193.0.14.129 e IPv6 2001:7fd::1. Está gestionado por RIPE NCC.

- l.root-servers.net – Tiene la dirección IPv4 199.7.83.42 e IPv6 2001:500:9f::42. Está gestionado por ICANN.

- m.root-servers.net – Tiene la dirección IPv4 202.12.27.33 e IPv6 2001:dc3::35. Está gestionado por WIDE Project.

Estos son los trece servidores Root DNS que existen actualmente. Cada servidor raíz DNS tiene una copia idéntica del archivo de la zona raíz, que es actualizado regularmente para que muestren los mismos datos.

Funcionamiento del proceso de resolución DNS completo

Lo primero que debemos saber es que el proceso prioritario de un servidor DNS es conocido como “forward lookup”, que consiste en traducir los nombres de dominio en direcciones IP. Cuando el navegador web realiza una consulta, primero como os hemos indicado antes consulta con su archivo host o su memoria interna para ver si tiene algún resultado de la consulta solicitada. Este tipo de consultas, no tiene que ser solo a nivel local del equipo, sino que puede consultar con otros equipos de la red, por eso el número de solicitudes de información o su orden de consulta depende de diferentes factores como el sistema operativo que usemos, si se utiliza el protocolo UDP (user datagram protocol), o si se utiliza el protocolo NetBIOS sobre TCP/IP.

Todo este tipo de consultas que pueden ser cada vez diferentes, solo se realizan a nivel interno, sin embargo, cuando la consulta llega a los servidores DNS, siempre sucede lo mismo en todos los casos.

Cómo sería una consulta DNS de redeszone:

Imaginemos que hemos introducido el sitio web www.redeszone.net en el navegador web que usemos.

- Lo primero que realiza el navegador web, es consultar el archivo host de nuestro equipo. Este archivo, es un pequeño archivo de texto plano donde pueden figurar nombres de dominio junto a su dirección IP.

- Si después de consultar el archivo host, no encuentra ningún resultado, el siguiente paso es consultar con el sistema DNS local del equipo, ya que nuestro ordenador almacena cualquier consultar DNS que se realice.

- Como punto aparte momentáneo, si alguna vez tenéis problemas de resolución de DNS, podéis probar a vaciar la caché DNS de vuestro equipo, escribiendo en símbolo de sistema el siguiente comando: ipconfig /flushdns

- Siguiendo con la consulta DNS, como hemos indicado antes, si no encontró nada en el archivo hosts del equipo, el siguiente paso es consultar con la caché DNS local del equipo para ver si hay algún resultado. Si hemos entrado anteriormente en el sitio web encontrará el resultado, sino no encontrará nada.

- Imaginemos que es la primera vez que vais a entrar en www.redeszone.net, al no encontrar nada en la caché DNS de nuestro equipo, el siguiente paso sería consultar a otros equipos de la red, o por norma general, al servidor de nombres de red que normalmente para los usuarios domésticos es nuestro router que nos da salida a Internet.

- El router también incorpora como el equipo nuestro, una caché de resolución de nombres DNS, es decir, consultará a ver si alguna vez hemos entrado en ese sitio web, si no hemos entrado, como es lógico, tampoco encontrará nada.

- Entonces es cuando llegamos al paso en el que el router, como no sabe cuál es la respuesta a la consulta, realiza la petición a los servidores DNS que tiene asignados. Normalmente es el servidor DNS de nuestro proveedor de internet, pero puede ser cualquier servidor DNS.

- Cuando le llega la petición al servidor DNS de tu proveedor de Internet, este intenta averiguar mediante la consulta a sus bases de datos si tiene algún dato sobre la solicitud de dominio realizada, esta búsqueda es también conocido como una consulta “resolvers”. Si no encuentra ningún resultado, es cuando se pone entonces en contacto con los servidores de nivel superior TLD.

- Cuando el servidor DNS, no encuentra respuesta a la solicitud este realiza una solicitud de información a los dominios de nivel superior conocidos como TLD. Es decir, en este caso consultaría la búsqueda al TLD de .net, al ser el servidor DNS superior.

- Este TLD si no encuentra respuesta, es el que realiza la consulta a los servidores DNS Root Servers, y estos son los que responden con la información al servidor de nivel superior TLD.

- A nivel más técnico, en esta última parte lo que sucede es que el servidor DNS del ISP, al realizar la petición de información al servidor TLD si no tiene información, este realiza una petición de información a los Root Servers, y estos a su vez informan a los servidores de nombres solicitantes acerca de los servidores DNS autoritativos en los que se encuentra el nombre de dominio buscado.

Es importante entender que, en este paso, el DNS del ISP se dirige al DNS responsable del nombre de dominio y es cuando así finalmente obtiene la dirección IP de la consulta.

- Para acabar, una vez que el servidor DNS del ISP ha obtenido la respuesta, la transmite al router, que almacenará en su caché el resultado de la consulta y este a su vez transmite al equipo solicitante la respuesta que también almacenará en su caché DNS local, y es entonces cuando carga el sitio web.

Como entenderéis, todo esto ocurre en muy poco tiempo, e intervienen múltiples equipos y servidores en ellos, pero el más importante es el servidor Root DNS que es el que controla todo.

Servidores DNS para cargar una página web

Detrás de la carga de una página web, hay hasta cuatro servidores DNS encargados en esto. Por lo que vamos a ver de manera resumida cuáles son y qué aportan exactamente a este proceso en particular:

- Recursos de DNS: este servidor en particular es el que se ha diseñado con el fin de ir recibiendo diferentes consultas desde dispositivos cliente mediante apps como navegadores. Por lo tanto sirve para que el cliente pueda realizar una consulta.

- Servidor de nombres de raíz: en términos generales, se usa como referencia de otras ubicaciones que son más concretas.

- Servidor de nombres TLD: es el servidor de dominio de nivel superior y es el que está en el paso de la búsqueda de una dirección IP concreta y se encarga de alojar la última parte del nombre de un servidor.

- Servidor de nombres autoritativo: en este se puede llegar a consultar un nombre específico, es decir, ofrece el mecanismo necesario para que los usuarios puedan consultar, al igual que los desarrolladores lo usan para administrar los nombres de DNS públicos.

¿Y Smart DNS?

Los DNS sirven para vincular un nombre de dominio a una dirección IP. Es decir, cuando entras en el navegador y pones RedesZone.net, por ejemplo, automáticamente tu sistema “traduce” esa información y te devuelve la IP que corresponde a esa página. No necesitas recordar números sin sentido, sino simplemente el nombre de dominio.

Pero claro, al enviar esa solicitud de DNS estamos enviando información. Van a saber ciertos datos de nuestro equipo. Ahí es donde entra en juego Smart DNS. Lo que hace es ocultar la dirección DNS de nuestro dispositivo cuando redirigimos las consultas a través de un servidor remoto.

Normalmente vas a utilizar los DNS de la operadora de Internet que tengas. Va a venir así configurado de forma automática por ejemplo en Windows. Pero puedes usar también los DNS de servicios como Google, Cloudflare o Quad9, entre otros muchos. Sin embargo, al utilizar Smart DNS vas a entrar en Internet con sus DNS, ya que oculta los tuyos reales, los que tienes configurados en el equipo. Va a cambiar los DNS que tengas configurados a nivel local por los suyos en remoto.

No obstante, debes saber que no va a ocultar datos como tu IP, por ejemplo. No es algo que proteja tu seguridad. Sí va a permitir que accedas a contenido que esté restringido geográficamente. De hecho, esto es lo que ha provocado que haya un aumento considerable en el uso de este tipo de servicios. No se trata de una novedad, ya que existe desde hace 10 años, pero es en los últimos tiempos cuando hemos visto un gran crecimiento.

Piensa en una película o serie que quieres ver de Netflix pero no está disponible en España o en el país donde te encuentres. Lo que hace Smart DNS es ocultar tus DNS, enmascararlos, y así podrás acceder a contenido que pueda estar bloqueado geográficamente. En parte va a actuar como una VPN, pero no es igual.

Qué es el filtrado de DNS

Pese a que hay muchos tipos de malware y problemas de seguridad en la red, por suerte también tenemos una gran variedad de herramientas para protegernos. Un ejemplo es el filtrado de DNS, que podemos utilizarlo para evitar riesgos de seguridad como los que mencionamos anteriormente.

Gracias al filtrado de DNS podemos evitar tener que bloquear muchos sitios que puedan ser legítimos. Lo que hacemos realmente es centrarnos en aquellos que puedan ser una amenaza real. Es una opción más precisa que el filtrado de IP, que permite bloquear una única dirección que abarque varios sitios, así como también el filtrado basado en URL. Podemos decir que el DNS se encuentra en el medio de esos dos métodos.

Pongamos como ejemplo que hay cuatro nombres de dominio (DNS) asignados a una misma dirección IP. Si bloqueamos esa IP estaríamos bloqueando esos cuatro DNS. Ahora bien, puede que únicamente uno de los cuatro sea un peligro realmente. Es por ello que es un método de bloqueo más preciso.

El filtrado de DNS bloquea las conexiones a enlaces maliciosos sin importar qué aplicación inicie la conexión. Esto significa que no importa si intentamos acceder a un link malicioso a través de la aplicación de correo electrónico o desde un programa de texto, por ejemplo.

Cómo funciona el filtrado DNS

Ahora que sabes en qué consiste el filtrado DNS o filtering, es interesante saber cómo funciona y qué procesos sigue para restringir el acceso a ciertos dominios de Internet, bloqueando el acceso a determinadas direcciones IP no deseadas.

- Consulta: En primer lugar, se realiza la consulta. Cuando el usuario quiere entrar a una web, el dispositivo con el que navega, realiza una consulta de DNS para traducir el nombre del dominio a una dirección IP. Esta consulta, pasa a traves de los servidores DNS para que les proporcione la correspondiente IP.

- Filtrado: El siguiente paso después de la consulta es el filtrado. En este punto, los servidores DNS están configurados para verificar cada solicitud que les llega y antes de dar una dirección IP a esa solicitud, el servidor verifica si el dominio está dentro de una lista de sitios web bloqueados, impidiendo de este modo el acceso a los dominios que se encuentran dentro de esta lista.

- Bloqueo o redirección: Una vez la solicitud haya pasado por el proceso de filtrado, si el dominio detecta que está en la lista de bloqueo, el servidor toma diferentes medidas. Puede, por un lado, devolver la dirección etiquetándola como nula, bloqueando definitivamente el acceso a la web, o por otro lado, puede redirigir al usuario a una página de advertencia o de bloqueo.

Beneficios del DNS filtering

El uso del filtrado de DNS nos ofrece muchas ventajas de seguridad en línea. En primer lugar, como es obvio, nos da una capa adicional de seguridad al bloquear automáticamente el acceso a webs conocidas como maliciosas. Además, al actualizar las listas contínuamente, ofrece protección en tiempo real contra las amenazas en línea y es una herramienta bastante eficaz para utilizar controles parentales, bloqueando el acceso a contenido inapropiado para los pequeños de la casa.

Más allá de la seguridad que ofrece usar este método, al bloquear las webs no deseadas, el filtrado de DNS ayuda a un mejor rendimiento de la red reduciendo la carga de tráfico no deseado.

En definitiva, podemos decir que el filtrado de DNS es una técnica para bloquear el acceso a ciertos sitios web o direcciones IP. Esto significa que a la hora de que el servidor DNS devuelva la dirección directamente, este proceso estará sujeto a ciertos controles. Por ejemplo, si sabemos que una dirección en particular es maliciosa, ese filtrado evitaría que accedamos. Una manera de protegernos de la entrada de malware y amenazas que puedan comprometer nuestra seguridad a la hora de navegar por Internet. Podemos bloquear también el acceso a ciertas categorías de páginas que queramos.

Eso sí, hay que tener en cuenta que un filtrado de DNS no es la solución definitiva. Es decir, no va a bloquear todas las páginas maliciosas. Estará sujeto a una lista negra de aquellos sitios reconocidos como una potencial amenaza. Por ello aquellos usuarios que opten por el filtrado DNS necesitan utilizar también otras medidas adicionales para realmente garantizar su seguridad.

También hay que indicar que el filtrado de DNS es algo que puede ser aprovechado tanto por usuarios particulares como por empresa. Principalmente los negocios suelen utilizar más medidas de seguridad de este tipo para protegerse de posibles amenazas externas que pongan en riesgo los sistemas.

Protocolos DNS con cifrado para tener seguridad y privacidad

Como hemos explicado anteriormente, el protocolo DNS no cifra los datos que envía o recibe, por lo que el tráfico se puede capturar de manera realmente sencilla. A continuación, os vamos a explicar los protocolos DNS que incorporan seguridad, todos ellos están basados en el DNS original pero añadiendo una capa de cifrado y autenticidad a todos los datos intercambiados.

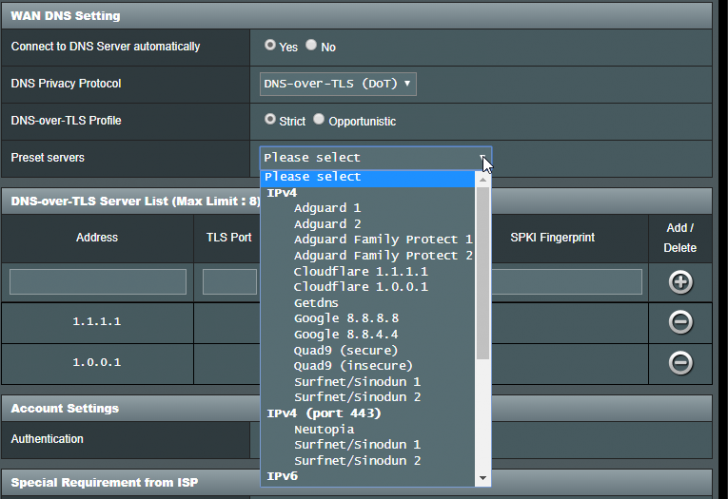

DNS mediante TLS (DoT)

DNS mediante TLS o también conocido como DNS over TLS, es un protocolo de seguridad que nos permite añadir cifrado y autenticación de datos a las consultas y respuestas de los DNS. Gracias al protocolo TLS (Transport Layer Security) le estaremos añadiendo las características propias de la criptografía como la confidencialidad, autenticidad de los datos y la integridad de los mismos. El objetivo de este protocolo es aumentar la privacidad y la seguridad del usuario, para que nadie pueda «escuchar» nuestras solicitudes DNS ni tampoco que se puedan modificar al vuelo por obra de un ciberdelincuente, manipulando las respuestas mediante un ataque Man in the Middle.

Actualmente los principales proveedores de servidores DNS como Google, Cloudflare o Quad9 entre otros, soportan este protocolo para proteger a sus usuarios. Además, actualmente la gran mayoría de sistemas operativos soportan este protocolo, incluyendo Android, para añadir una seguridad adicional a sus clientes y una mayor privacidad.

El protocolo DoT (DNS over TLS) hace uso del protocolo TCP y usa el puerto 853 para ello. Actualmente hay fabricantes de routers domésticos como ASUS o AVM que han integrado el protocolo DNS over TLS para dotar a sus clientes de una mayor seguridad y privacidad, esto es perfecto para que nadie pueda «escuchar» las solicitudes ni tampoco manipularlas.

El protocolo DNS over TLS hace uso del puerto 853 de TCP, esto significa que un administrador de redes o sistemas, podría bloquear el uso de este tipo de servidores de DNS para inspeccionar todo el tráfico. En el caso de que no puedas utilizarlo, deberás usar DNS over HTTPS que es mucho más difícil de controlar debido a que funciona a través de una conexión HTTPS usando el puerto 443 TCP. Los mejores servidores DoT que os recomendamos son los de Google, Cloudflare y Quad9.

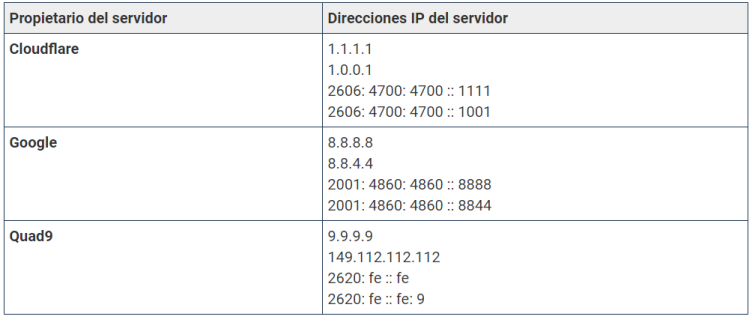

- Google DoT: Los servidores DNS de Google utilizan 8.8.8.8 y 8.8.4.4 para redes IPv4 y 2001:4860:4860::8888 y 2001:4860:4860::8844 para redes IPv6, estas son las direcciones IP que debemos poner en nuestros equipos o router, además, el hostname de autenticación TLS es «dns.google» que también deberás incorporarlo en la configuración de tu cliente DNS. Un detalle muy importante es que estos servidores DNS usan también DNSSEC para añadir una capa más de seguridad a la hora de resolver dominios.

- Cloudflare DoT: usan 1.1.1.1 y 1.0.0.1 para redes IPv4, y 2606:4700:4700::1111 y 2606:4700:4700::1001 para redes IPv6, en este caso el hostname de autenticación es cloudflare-dns.com y también son compatibles con DNSSEC. Estos servidores DNS son muy recomendables porque no almacenan ningún tiop de registro de las solicitudes, por lo que nos dan una capa más de privacidad.

- Quad9 DoT: son también muy recomendables, en este caso usan 9.9.9.9 para redes IPv4 y 2620:fe::fe para redes IPv6, el hostname de autenticación TLS es dns.quad9.net y también dispone de DNSSEC.

Estos servidores DNS podrían tardar más de lo normal en resolver las peticiones debido a que generalmente no tienen un CDN en diferentes sitios, por lo que tenemos alta latencia en la conexión.

DNS mediante HTTPS (DoH)

DNS mediante HTTPS o también conocido como DNS over HTTPS, es un protocolo de seguridad que utiliza el protocolo HTTPS para la solicitud y resolución de las consultas. Este protocolo añade una capa de seguridad y privacidad a todas las comunicaciones, parecido a DNS over TLS que hemos visto antes. En este caso, DNS over HTTPS suele estar integrado directamente en el navegador web que estemos utilizando. Actualmente los principales proveedores de DNS como Google, Cloudflare y muchos otros soportan este protocolo. En el caso del DoH se utiliza el protocolo TCP en el puerto 443 en la capa de transporte, aunque en la capa de aplicación utiliza HTTPS como hemos explicado antes.

Gracias a DNS over HTTPS, esa solicitud sí va a estar cifrada. Con DoH, como se conoce de forma abreviada, vamos a evitar que un tercero pueda llegar a espiar y registrar esas solicitudes que enviamos. Nadie sabría a qué direcciones estamos intentando entrar. Lo que hace en definitiva es realizar esa solicitud DNS pero mediante el protocolo HTTPS cifrado. Esto va a evitar ciertos problemas, como veremos, además de ayudar a tener una mejor conexión.

Entonces, ¿por qué es útil realmente utilizar DNS over HTTPS? ¿De qué manera te viene bien cuando navegas? Hay motivos de seguridad y privacidad, como vamos a explicar. Es un protocolo que ha venido para quedarse, como lo hizo en su momento HTTPS y en la actualidad son pocas las páginas que no lo utilizan.

- Privacidad: Una de las razones principales por las que es interesante el protocolo DoH es para mejorar la privacidad de los usuarios. Cuando iniciamos una solicitud en el navegador, por ejemplo para entrar en RedesZone, en el correo, en las redes sociales o donde sea, ese proceso no va a ser registrado por un tercero. Esto es útil especialmente si vamos a navegar desde redes que no son seguras o no queremos que un tercero, por algún medio, pueda llegar a ver qué sitios estamos visitando. Gracias a este protocolo, esa solicitud se envía totalmente cifrada.

- Evitar DNS hijacking y otros ataques: Un pirata informático podría interceptar esa solicitud y derivarnos a páginas que nada tiene que ver con la que esperamos visitar. Es lo que se conoce como DNS hijacking o secuestro de DNS. Esto puede provocar que entremos en un sitio web sin quererlo y que resulte ser una amenaza. Por ejemplo, un secuestro de DNS podría provocar que al entrar en una página de noticias legítima nos derive a otro sitio malicioso lleno de malware. Incluso podemos terminar en una página creada por un ciberdelincuente y que simula ser legítima para que iniciemos sesión y robar las contraseñas.

- Complicar la censura: Utilizar DNS sin cifrar puede facilitar la censura. Podrían bloquear ciertas solicitudes para que no podamos entrar en alguna página web. Esto puede pasar si por ejemplo nos encontramos de viaje en un país donde se prohíba ver ciertas páginas de noticias y a través de los proveedores no permitan esas solicitudes. Al usar DoH, esas solicitudes van a ir cifradas. Van a estar ocultas y no podrían saber realmente a qué sitio intentamos entrar. Por tanto, usar este protocolo también va a venir muy bien de cara a, al menos, complicar la censura en la red.

- Mejorar el rendimiento: Otro punto a destacar es que gracias al protocolo DoH se consigue una mejora en el rendimiento a la hora de resolver las solicitudes DNS. En pruebas realizadas por medio de los proveedores de Internet, el tiempo de respuesta en muchos casos mejora. Esto es importante de cara a tener una mejor conexión de Internet, más optimizadas, con menos tiempos de cargas de las páginas web.

Si quieres utilizar los DNS de Google, Cloudflare o Quad9, a continuación tenéis la URL que deberás usar para configurarlo en tu cliente, ya sea navegador web o cualquier otro software.

- Google: la URL es «https://dns.google/dns-query«. Soportan DNSSEC para mayor privacidad y seguridad.

- Cloudflare: la URL es «https://cloudflare-dns.com/dns-query«. Soporta DNSSEC.

- Quad9: la URL es «https://dns.quad9.net/dns-query«. Tiene DNSSEC.

En definitiva, DNS over HTTPS es un protocolo que sirve para cifrar las solicitudes DNS que realizamos en Internet cada vez que visitamos cualquier página. Es importante de cara a la seguridad y privacidad, aunque también tiene otras ventajas como hemos visto.

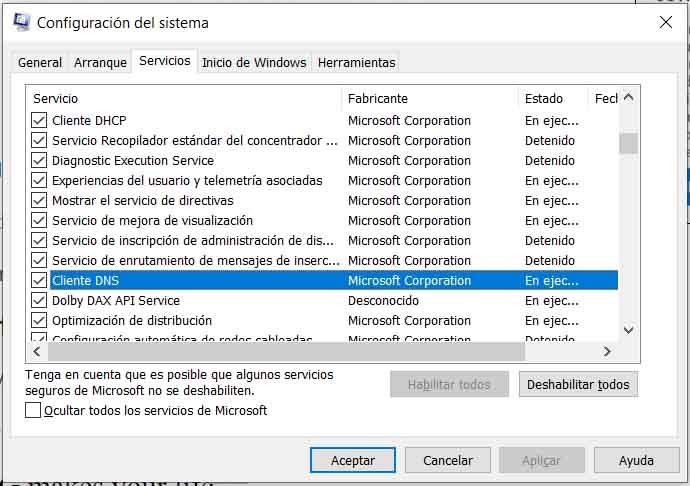

Configuración de DoH en Windows 10

Hay que señalar que, si bien tenemos compatibilidad con DNS sobre HTTPS (DoH) desde las versiones preliminares de Windows 10, esta función no está habilitada de forma predeterminada. Si queremos utilizar DoH al realizar consultas de DNS en sus aplicaciones o navegadores, podemos habilitarlo manualmente desde Configuración o ajustando el registro de Windows.

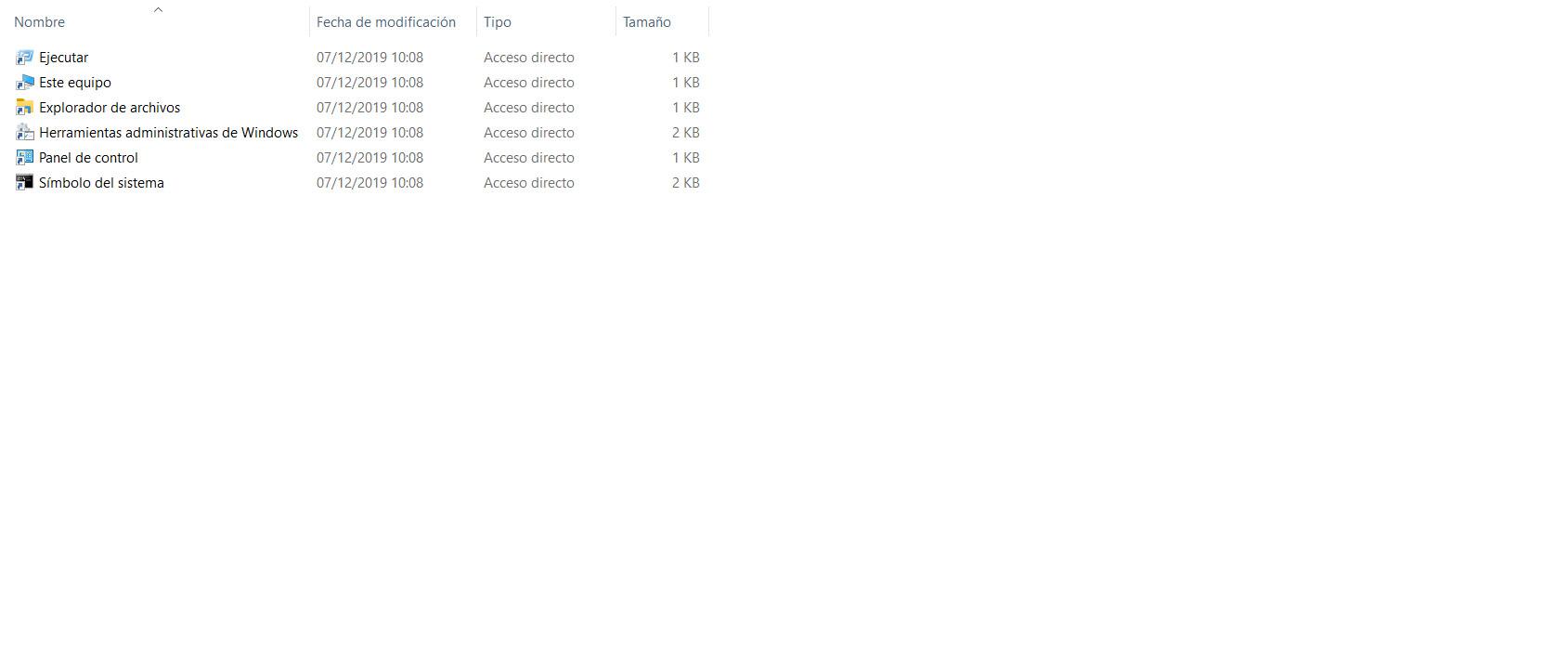

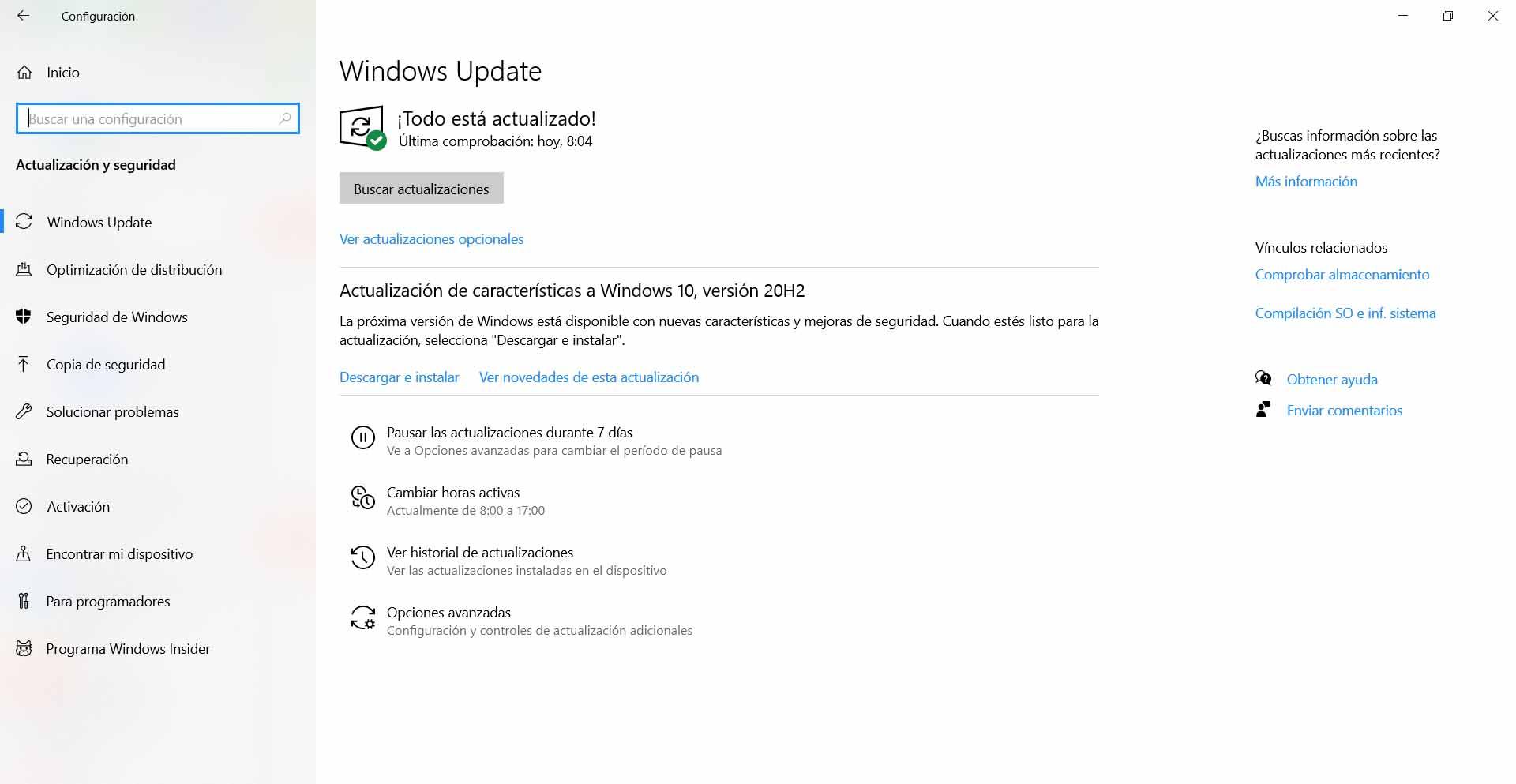

Si queremos usarlo, debemos de estar en el canal de desarrollo del programa Windows Insider y además tener actualizado el sistema operativo a la compilación 19628 o superior. Para habilitar DNS over HTTPS en versiones en Windows 10, tenemos que seguir estos pasos:

- En conexiones Ethernet (conexiones por cable de red), abre «Configuración, Red e Internet», y seleccionamos «Estado». Luego hacemos clic en «Propiedades» y seleccionamos «Editar opciones DNS».

- En las conexiones Wi-Fi (inalámbricas), abre la página de red y hacemos clic en el enlace de propiedades del adaptador, y, a continuación, seleccionamos «Editar opciones DNS».

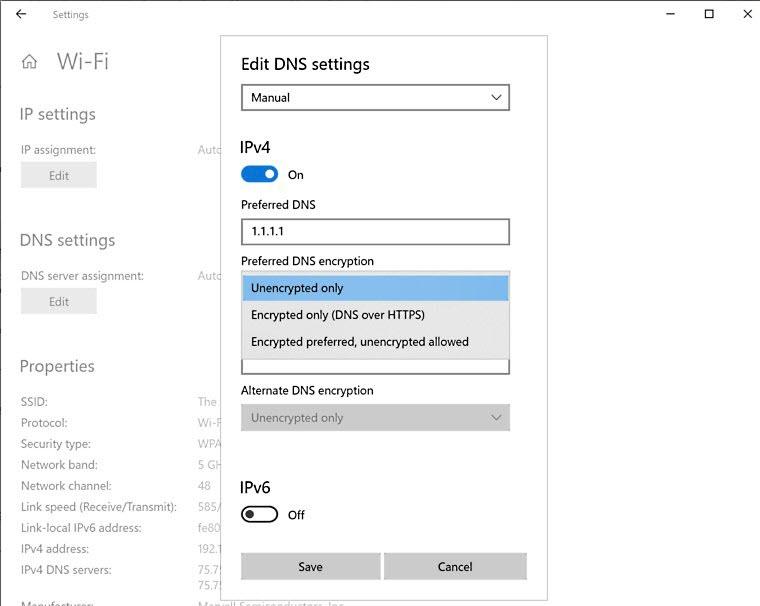

Una vez realizadas estas operaciones aparecerá una pantalla como esta:

Aquí tenéis una lista de servidores DNS sobre HTTPS (DoH) que podemos utilizar en sistemas Windows 10, dependiendo de si utilizas el protocolo de red IPv4 o IPv6.

De esta forma tan sencilla, podemos activar DoH en nuestro Windows 10.

Configuración de DoH en Windows 11

También podemos habilitar DNS sobre HTTPS en Windows 11, el último sistema operativo de Microsoft. Los pasos son, una vez más, sencillos de realizar. Esto ayudará a mejorar la privacidad al navegar por Internet y enviar solicitudes DNS de forma cifrada y que no puedan ser interceptadas por terceros.

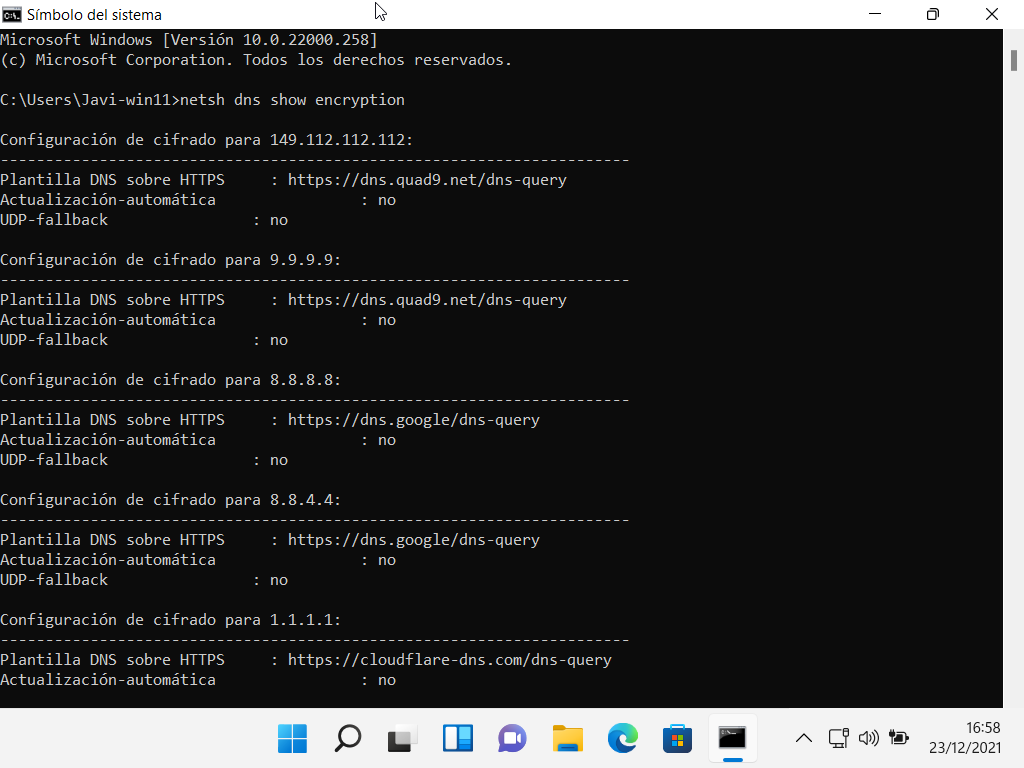

Hay que tener en cuenta que lo primero es elegir servicios DNS que sean compatibles con Windows 11. Por el momento, algunos que podemos utilizar son los de Google DNS, Cloudflare DNS y Quad9DNS. Pero podemos ver la lista completa desde la terminal. Tenemos que ir a Inicio, vamos al Símbolo del sistema y ejecutamos el comando netsh dns show encryption.

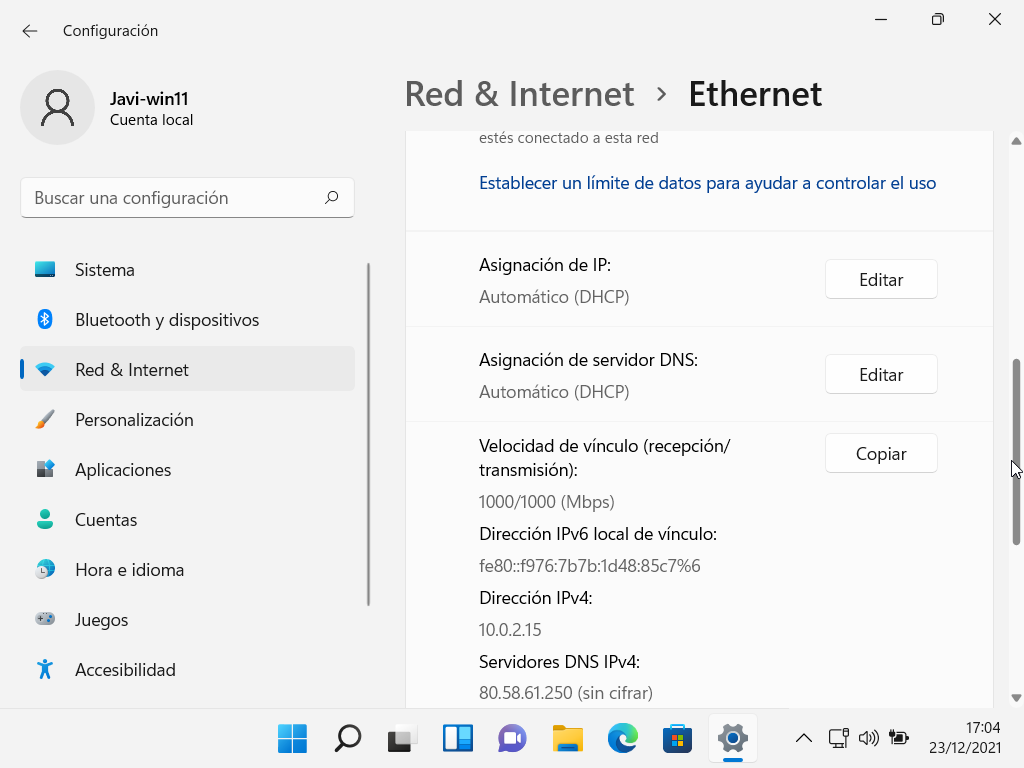

Una vez hecho esto, ya podremos configurar DNS sobre HTTPS en Windows 11. Vamos a Inicio, entramos en Configuración, Red e Internet, pinchamos en el adaptador de red que nos interesa (por ejemplo Ethernet), vamos a Asignación de servidor DNS y pinchamos en Editar.

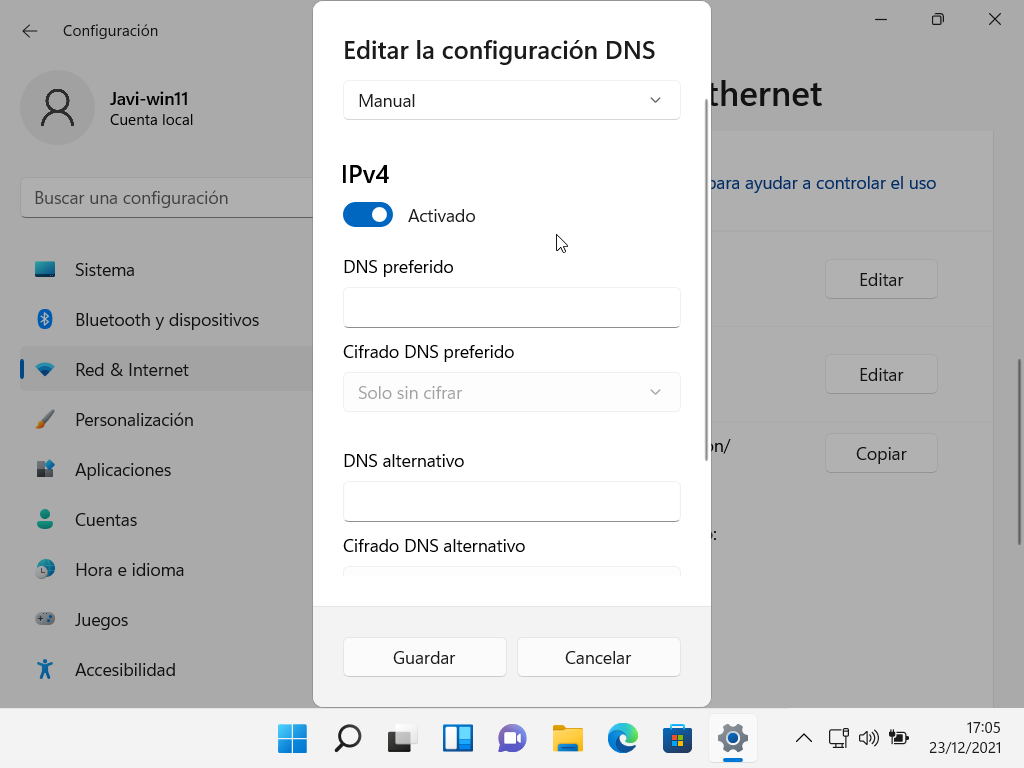

En la ventana que se abre tenemos que pinchar en Manual y marcar la opción de IPv4, que de forma predeterminada estará desactivada.

Tenemos que poner los DNS preferidos (los primarios) en la primera casilla y también los secundarios. Posteriormente, hacemos lo mismo pero en este caso seleccionando IPv6 y rellenando los datos correspondientes. A partir de ese momento, ya tendremos Windows 11 configurado para utilizar DNS over HTTPS.

Activar DoH en el navegador Google Chrome

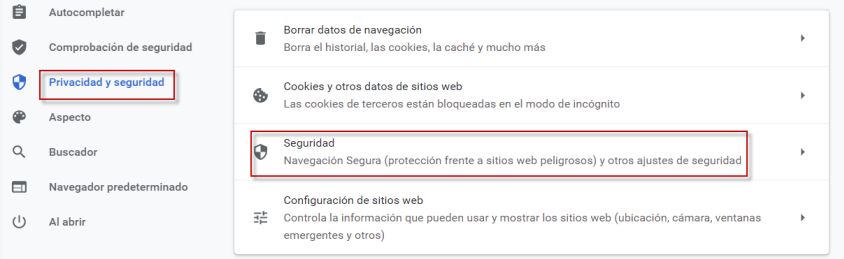

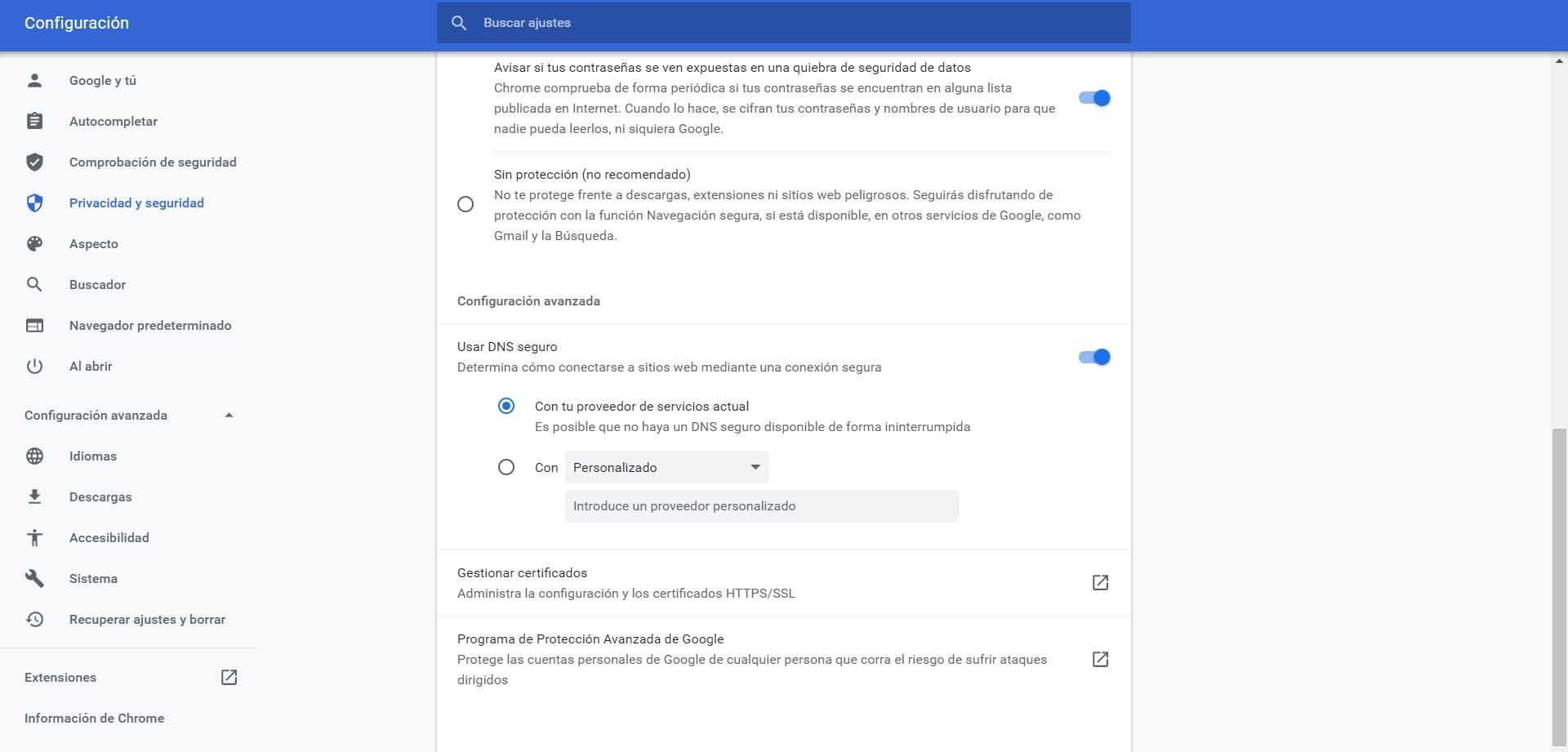

En Google Chrome, para poder utilizar DNS sobre HTTPS (DoH) debemos tener la versión 83 de este navegador o una posterior, en versiones anteriores no estaba incorporado este protocolo. Si queremos habilitar DoH en Google Chrome tenemos que ir a configuración. A continuación, abrimos el apartado de Privacidad y seguridad.

El siguiente paso que tenemos que dar es hacer clic en Seguridad. En configuración avanzada buscamos «Usar un DNS seguro«.

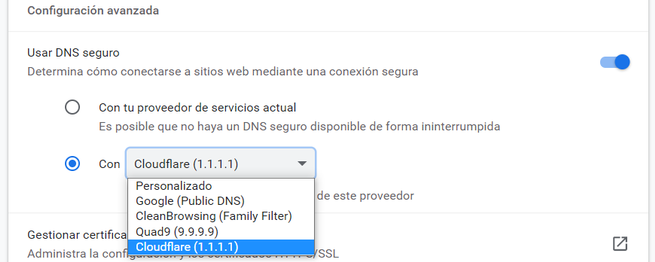

En este menú tenemos dos opciones, una con tu proveedor de servicios actual, que no te asegura que vayamos a tener un DNS seguro de forma ininterrumpida. La otra es eligiendo uno, por ejemplo, está el de Cloudflare, Google y Quad9 que vimos en la tabla anterior. Por ejemplo, si elegimos Cloudflare, abajo tenéis un link para ver su política de privacidad. Si elegimos otro también lo podéis consultar.

En caso de que no te aparezca el menú anterior para configurar DoH, como se trata de una función experimental, podríamos habilitarla así:

- Escribimos chrome://flags/#dns-over-https en la barra de direcciones y pulsamos en enter.

- Buscamos Secure DNS lookups y pulsamos en Enabled.

- Reiniciamos Chrome y seguimos los pasos anteriores.

Una vez hecho esto, ya estaremos utilizando en Google Chrome los DNS sobre HTTPS para proteger nuestra privacidad en Internet.

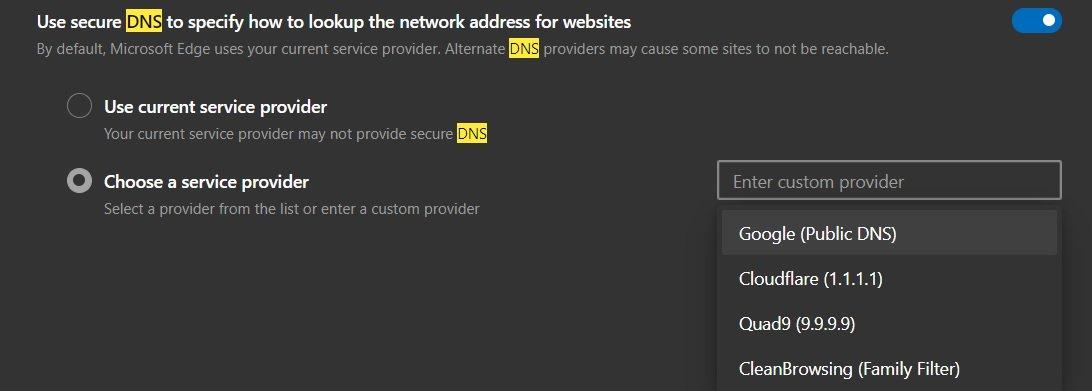

Activar DoH en el navegador Microsoft Edge

Para utilizar DoH en el navegador de Microsoft, es necesario descargar e instalar una compilación de Microsoft Edge Dev. Lo siguiente que tenemos que hacer es:

- Nos dirigimos a la configuración de Edge.

- Allí seleccionamos el apartado Privacidad, búsqueda y servicios.

- En Seguridad, buscamos la opción «Usar un DNS seguro» para especificar cómo buscar la dirección de red para sitios web.

- Luego tenemos que habilitarlo eligiendo el de Google, Cloudflare como hemos hecho en ocasiones anteriores.

Aquí tenéis un ejemplo de cómo hacerlo:

Es posible que, en las últimas versiones de Edge, ya esté disponible de forma predeterminada.

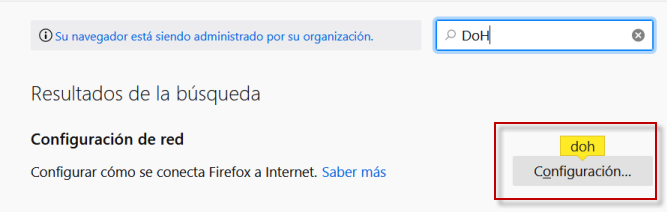

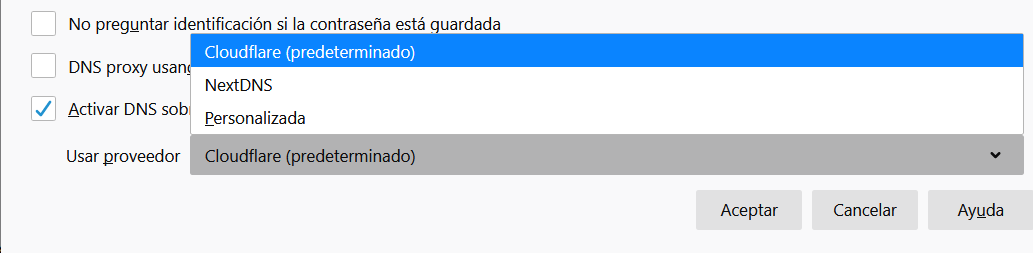

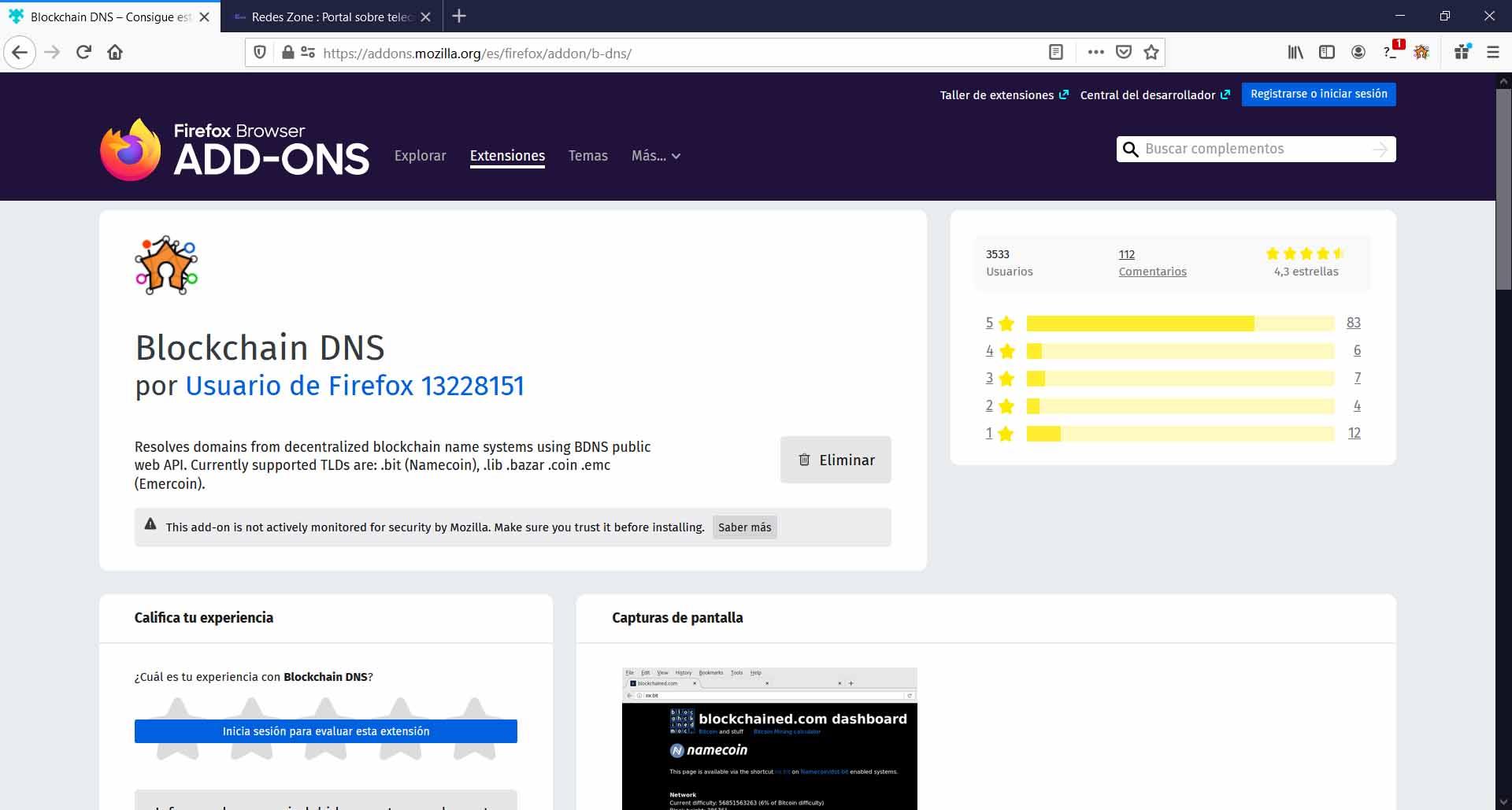

Activar DoH en el navegador Mozilla Firefox

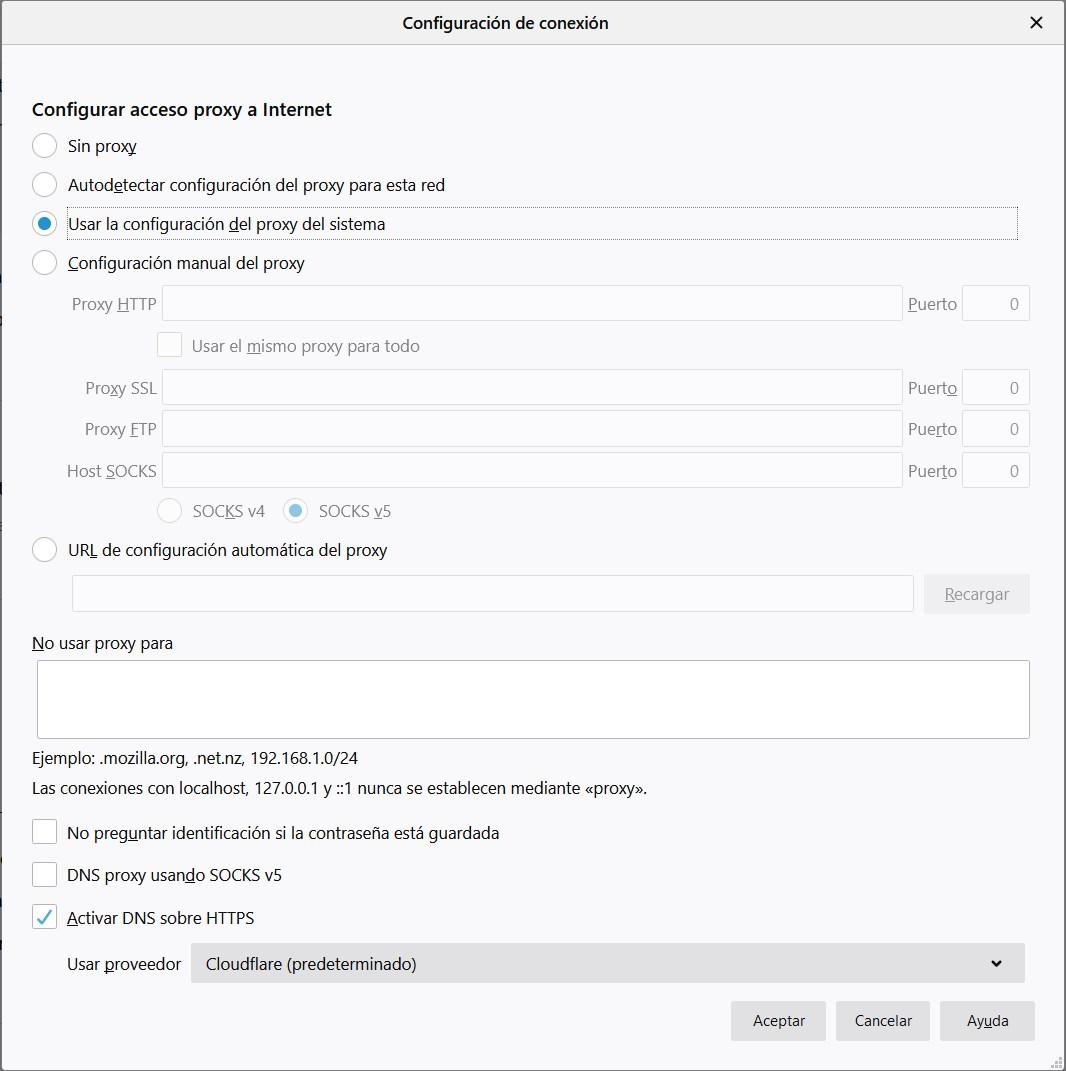

El último navegador que admite DNS sobre HTTPS (DoH) es Firefox. En el caso de querer activarlo vamos a seguir estos pasos:

- Abrimos la configuración de Firefox.

- En «buscar» ponemos DoH y nos saldrá el apartado configuración de red. Allí pulsaremos el botón que está a la derecha y que pone configuración.

En la siguiente pantalla buscamos «Activar DNS sobre HTTPS«, aquí recomendamos elegir Cloudflare y pulsamos en aceptar para finalizar. No obstante, también puedes poner un servidor DoH que nosotros queramos seleccionando «Personalizada».

Tal y como habéis visto, actualmente Windows 10 y la mayoría de principales navegadores (con Google Chrome y Firefox a la cabeza) nos permiten configurar DoH de manera muy fácil y rápida. Gracias a este protocolo nuevo para proteger el servicio de DNS, tendremos privacidad, ya que todos los datos están cifrados en una sesión HTTPS, la cual por debajo tenemos el protocolo seguro TLS.

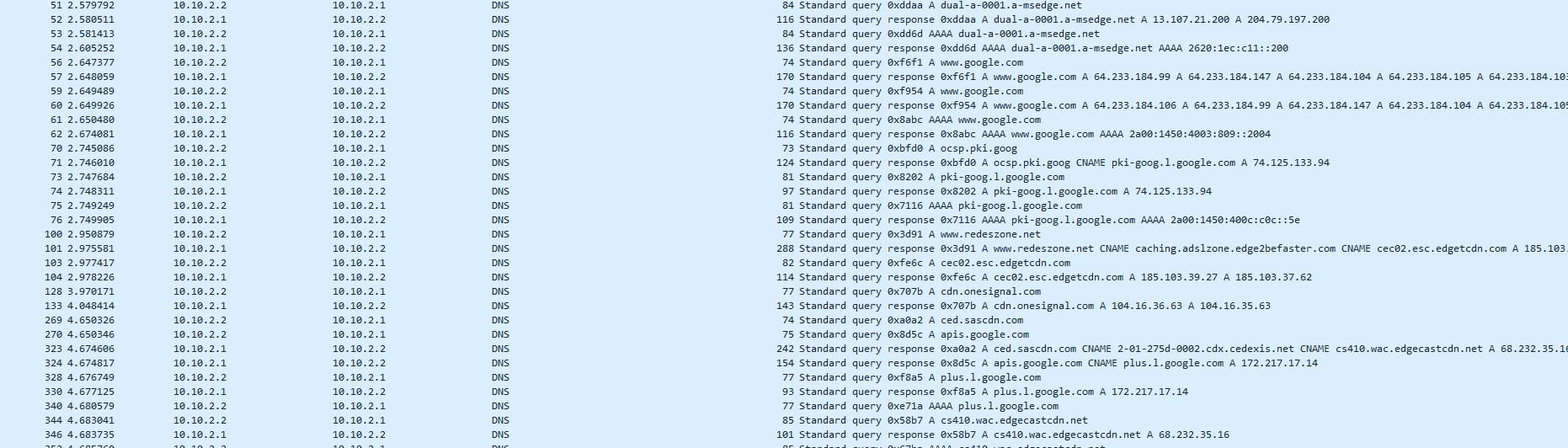

Cómo impedir el uso de DNS over HTTPS

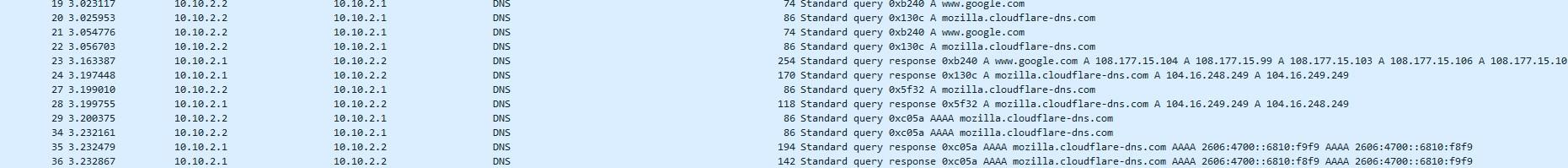

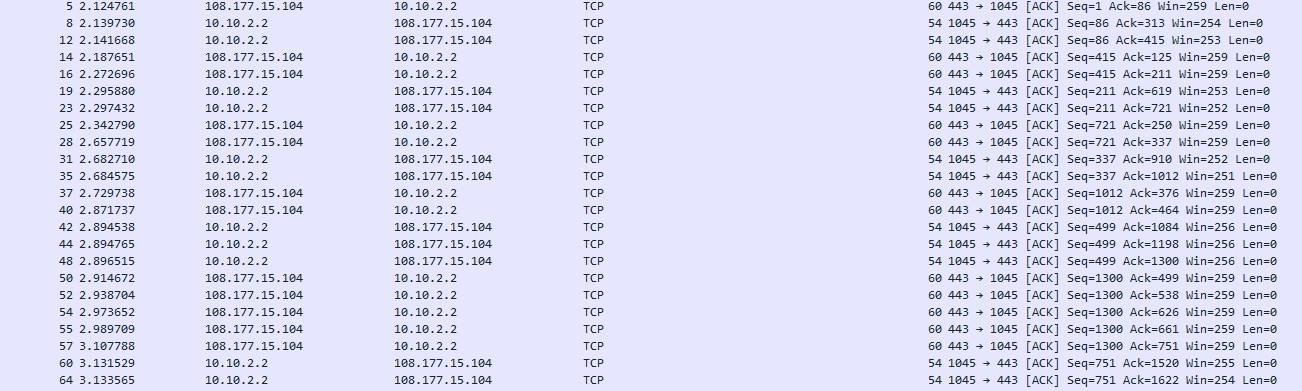

Si tenemos deshabilitada esta opción de DNS over HTTPS (la cual está deshabilitada por defecto actualmente), si navegamos por cualquier web con el propio navegador, podremos ver que todas las consultas DNS se pueden ver perfectamente en claro con un programa como Wireshark, es decir, no hay ningún tipo de cifrado ya que no estamos utilizando DNS over HTTPS integrado en el propio navegador.

Tal y como podéis observar, todas las solicitudes se realizan contra la IP 10.10.2.1 que es donde tenemos configurado el servidor DNS, ya que el propio router se encarga de ello, no se delega el servidor DNS en los propios equipos para que ellos individualmente lo resuelvan, sino que todo pasa por el propio router.

Para habilitar DNS over HTTPS en Firefox de manera manual, es necesario irnos a «Herramientas / Opciones / General / Configuración de red», y una vez en el menú de configuración de conexión, en la parte inferior podéis ver la opción de activación de esta característica. Mozilla Firefox por defecto usará el servicio de Cloudflare para proporcionarnos DoH.

En cuanto lo habilitemos, podremos ver que las únicas resoluciones DNS que realizará son para localizar los servidores DNS de DoH de Cloudflare, ya que parece que actualmente no hace uso de 1.1.1.1 directamente, sino que resuelve el dominio mozilla.cloudflare-dns.com. De manera automática, hace uso de esos servidores DNS que nos indica la siguiente captura:

Una vez que haya resuelto estos DNS, DoH en Firefox ya estará plenamente habilitado y no podremos ver ningún tipo de consulta DNS. Además, si las webs hacen uso de TLS tampoco podremos “ver” ningún tipo de tráfico.

Si haces uso de un firmware de terceros como OpenWRT, DD-WRT, Asuswrt Merlin u otros, podremos editar el fichero dnsmasq para incorporar el “canary domain”, de tal forma que Mozilla Firefox lo detecte y no utilice DoH para la resolución de las direcciones.

Para hacer esto, simplemente debemos agregar la siguiente línea a la configuración de dnsmasq:

server=/use-application-dns.net/

Una vez que lo hayamos incorporado, simplemente tendremos que reiniciar el servicio de dnsmasq en nuestro router, o en nuestro servidor de DNS que tengamos en la red local. En la web use-application-dns.net, se puede ver que efectivamente ese dominio está orientado específicamente para comprobar el DoH de Mozilla Firefox. Al incorporarlo en el dnsmasq, no podremos acceder a esta web, señal inequívoca de que lo hemos configurado correctamente. Si vais a realizar pruebas, recordad borrar la caché DNS, si utilizas Windows podéis hacerlo ejecutando en “cmd.exe” la siguiente orden:

ipconfig /flushdns

Si no limpiáis la caché, siempre os funcionará a no ser que no hayáis accedido nunca.

A partir de este momento, cuando naveguemos por Internet con Mozilla Firefox, no deberíamos hacer uso de DNS over HTTPS.

DNSSEC y cómo mejora la seguridad del protocolo DNS

Añade una capa extra de protección a los servidores DNS que tiene un dominio web. El uso de DNSSEC se basa en firmas digitales que va a comprobar el cliente DNS y de esta forma verificar que esa información es correcta y corresponde con los servidores DNS autorizados. Lo que hace DNSSEC es firmar digitalmente esos registros para la búsqueda de DNS. Utiliza para ello criptografía de clave pública como RSA y DSA. Usa además algoritmos como SHA-1, SHA256 y SHA512. Todo esto sirve para verificar que los datos no han sido modificados y que se están enviando y recibiendo los que corresponden.

El uso de DNSSEC es importante de cara a evitar ciertos ataques de seguridad en la red. Como hemos visto puede verificar que lo que estamos solicitando realmente es lo correcto. Esto evita que, por ejemplo, terminemos en un sitio web que ha sido creado únicamente para robar contraseñas. Esto es lo que se conoce como ataque Phishing. Accedemos a una página web para abrir el correo, alguna red social como puede ser Facebook o incluso entrar en la cuenta bancaria, pero en realidad nos están derivando a un sitio que simula ser el original y que está diseñado para robar las claves de acceso y el nombre de usuario.

Hay que tener en cuenta que para poder navegar por Internet con el protocolo DNSSEC es imprescindible utilizar servidores DNS que sean compatibles. Esto lo podemos cambiar fácilmente y por ejemplo podemos utilizar los de Google, que sí son compatibles.

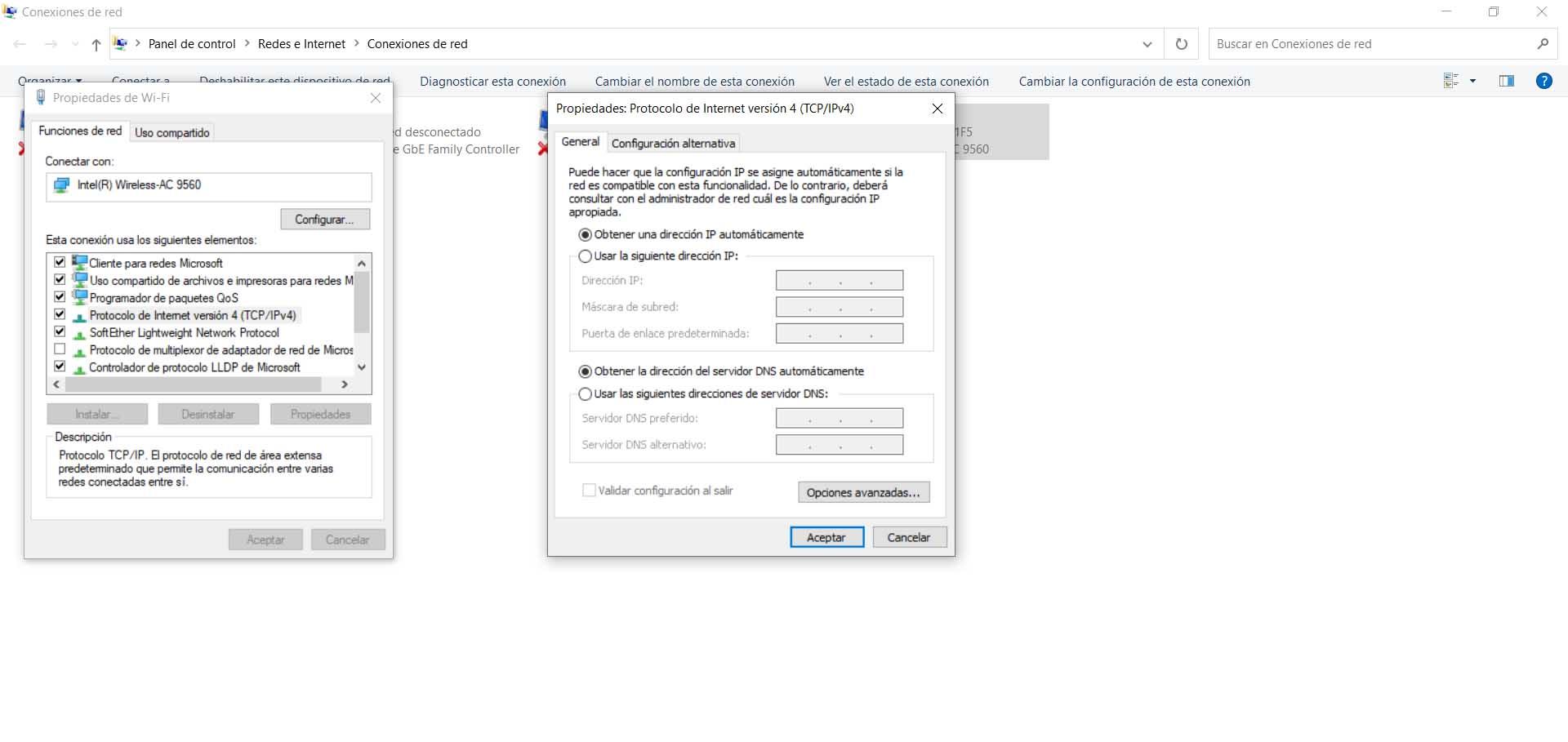

Para cambiar los servidores DNS en Windows tenemos que ir a Inicio, entramos en Configuración, vamos a Red e Internet, Cambiar opciones del adaptador, hacemos clic con el botón derecho del ratón encima de la tarjeta de red que nos interesa y le damos a Propiedades. Posteriormente marcamos Protocolo de Internet versión 4 (TCP/IPv4) para, una vez más, darle a Propiedades. Se abrirá una nueva ventana y hay que pinchar en Usar las siguientes direcciones de servidor DNS. Allí tenemos que rellenar con los que vamos a utilizar.

Pero, ¿todas las páginas web tienen habilitado el protocolo DNSSEC? Es posible saber si un sitio web lo tiene activado o no. Esto nos ayudará a tener un mayor conocimiento sobre la seguridad de las páginas por las que estamos navegando.

Hay varias herramientas online que nos permiten saber si un sitio web cualquiera tiene implementado el protocolo DNSSEC. Debemos indicar que, aunque es una medida de seguridad interesante, lo cierto es que hay muchas páginas que hoy en día no lo incluyen. Esto no quiere decir que ese sitio sea peligroso, inseguro o que pueda ser usado para robar contraseñas y datos, pero sí que significa que no tiene esa capa extra de seguridad.

Para saber si un sitio web utiliza DNSSEC podemos entrar en DNSSEC-Analyzer. Es un servicio gratuito que pertenece a Verisign. Una vez dentro nos encontraremos con una página inicial como podemos ver en la imagen.

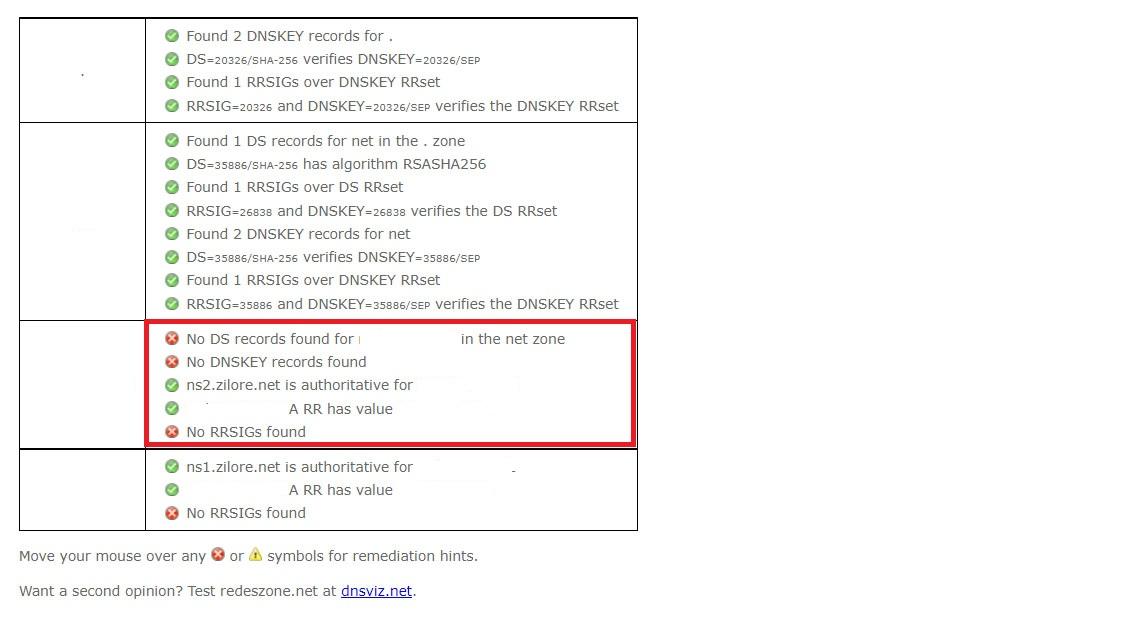

Cuando escribimos el nombre del dominio que nos interesa y le damos a Enter, automáticamente nos aparecerá una serie de información relacionada con ese dominio. Si vemos que aparece algo como vemos en la imagen de abajo, significa que ese sitio web en concreto no tiene configurado DNSSEC.

Una opción alternativa que tenemos es la de DNSViz. Su funcionamiento es similar al anterior que hemos visto. Tenemos que poner arriba el dominio web correspondiente y le damos a iniciar. Automáticamente nos mostrará una serie de información para verificar si tiene o no configurado DNSSEC. También podemos encontrar una extensión que está disponible para navegadores como Chrome o Firefox. Se trata de DNSSEC-Validator. La podemos instalar en el navegador y nos indicará de una manera sencilla si esa página que estamos visitando es o no compatible con DNSSEC.

Nos mostrará esta información de una forma tan simple como un icono en la barra del navegador. Este indicativo nos permitirá saber en todo momento si esa web en la que estamos es o no compatible. Nos aparecerá en verde si lo es y en rojo si no lo es. En definitiva, DNSSEC es un protocolo que complementa DNS para agregar una capa extra de seguridad. Hemos explicado en qué consiste, por qué es interesante que las páginas lo tengan y de qué manera podemos saber si un sitio web cualquiera es o no compatible.

Los DNS se almacenan en caché

Una vez hemos entrado en un sitio web, nuestro sistema va a almacenar esa información en caché. Por ejemplo, si usamos Windows y entramos en RedesZone, a partir de ese momento va a almacenar en caché DNS los datos que corresponden a ese sitio.

Esto va a permitir que, en un futuro, cuando volvamos a entrar, el proceso sea más rápido. Ya no va a tener que realizar esa solicitud a los servidores DNS, sino que ya sabe cuál es la IP que corresponde. Lógicamente esto a veces da lugar a problemas y por eso a veces conviene vaciar esa caché para renovarla.

Test de fugas DNS para comprobar la privacidad y seguridad

Siempre que naveguemos por Internet podemos tener ciertos problemas de privacidad. Es una realidad que nuestros datos tienen un gran valor. Pueden usarlos con fines muy variados, como por ejemplo incluirlos en campañas de Spam o incluso llegar a suplantar la identidad. Simplemente con visitar una página web o usar cualquier servicio en línea podemos tener problemas. De ahí que muchos usuarios opten por hacer que la conexión sea más anónima. Podemos utilizar determinadas herramientas, como podría ser una VPN. Sin embargo, a veces no es suficiente.

Cuando usemos algún tipo de programas como VPN o servicios proxy, es esencial que funcionen correctamente. De lo contrario podrían filtrar información como por ejemplo los DNS. De esta forma no seríamos anónimos y los servidores que visitamos sabrían dónde estamos y podrían obtener información. Precisamente el objetivo de este tipo de herramientas es poder ocultar esta información y saltar así posibles bloqueos geográficos que pueda haber.

Por tanto, cuando hagamos uso de una VPN, por ejemplo, es interesante comprobar que funciona correctamente. De nada serviría si tiene vulnerabilidades que puedan ser explotadas o filtre datos, como hemos mencionado. Eso nos pondría en riesgo y haría inservible utilizar estas aplicaciones. Esto es algo que podría ocurrir especialmente al utilizar programas gratuitos que no cuentan con las medidas adecuadas de seguridad. Podrían tener problemas sin corregir o que incluso sean utilizados con fines lucrativos para, precisamente, recopilar los datos de los usuarios que lo instalan.

Por suerte tenemos ciertas herramientas que también nos ayudan a comprobar el buen funcionamiento. Podemos simplemente realizar un test y ver si los DNS se están filtrando o si, por el contrario, todo funciona correctamente. En cuanto veamos que algo no va bien, analizamos la situación y cambiamos de VPN por otra de mayores garantías, por ejemplo.

En este sentido tenemos un amplio abanico de posibilidades. Podemos utilizar diferentes herramientas que hay en Internet y que son gratuitas. Su funcionamiento es muy simple, ya que únicamente nos indican los DNS que estamos utilizando, así como la ubicación donde nos encontramos. Si por ejemplo estamos en España pero tenemos instalada una VPN para simular que nos encontramos en Alemania y al realizar una prueba aparece que estamos en España, algo funciona mal.

DNSLeakTest

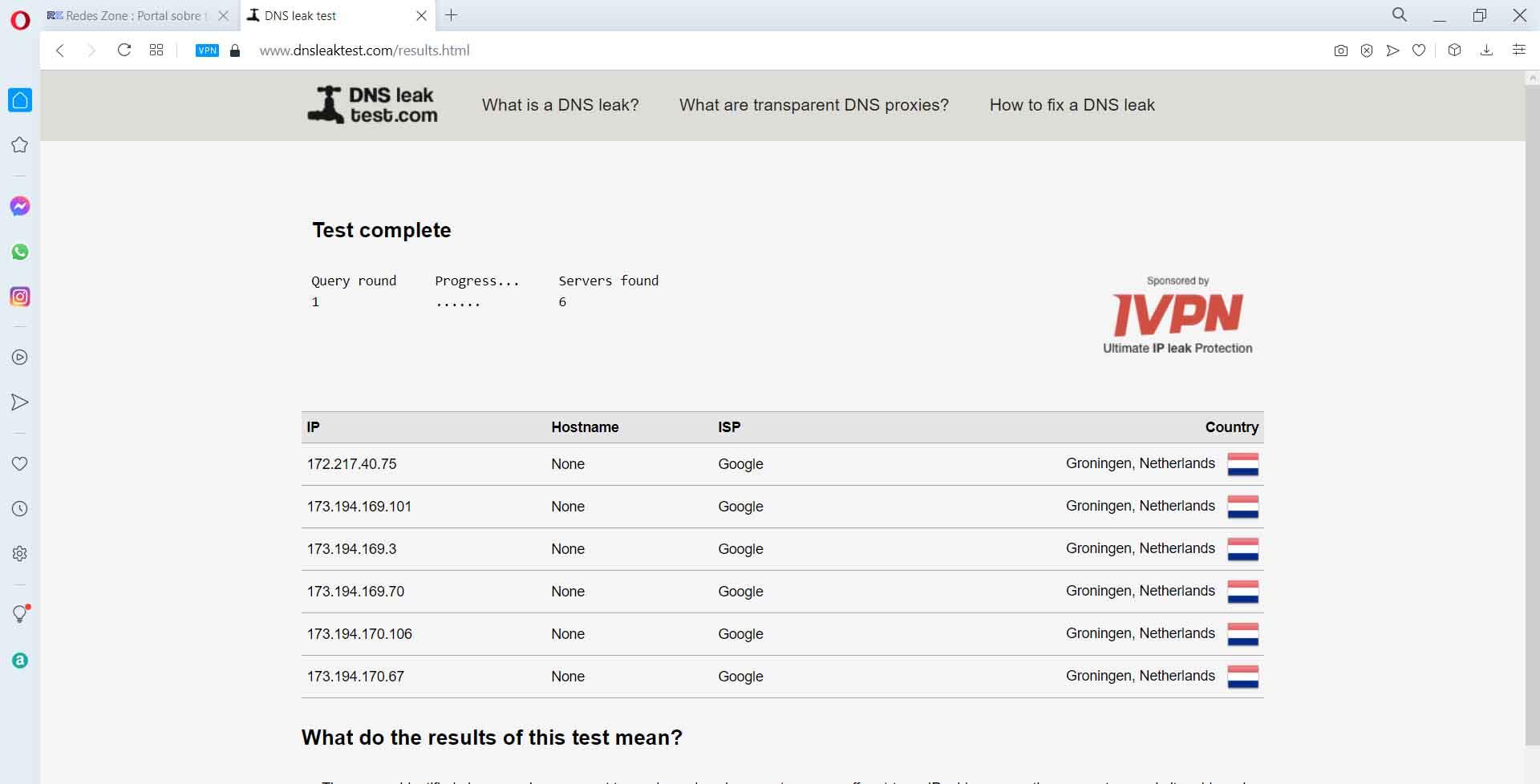

La página web de DNSLeakTest es una de las opciones que tenemos disponibles. Es muy sencilla de utilizar. Simplemente hay que entrar en ella y automáticamente nos mostrará nuestra dirección IP y la ubicación donde se encuentra. Es gratuita y no tienes que instalar nada para comenzar a usarla.

Si estamos utilizando una VPN conectada en otro país, debería de aparecer que estamos en esa nación. En nuestro caso hemos probado un servicio VPN que simula que nos encontramos en Países Bajos. Al acceder a este sitio, como podemos ver en la imagen de abajo, nos muestra que efectivamente nos encontramos allí. Eso significa que no hay fugas y, por tanto, no reconoce que realmente nos encontramos en España al realizar esta prueba.

Tiene varias opciones. Una de ellas es la estándar, que únicamente nos muestra lo que hemos visto en la imagen, mientras que otra opción es un test extendido, que es más completo y también tarda más tiempo en dar los resultados. Si te interesa profundizar más, puedes realizar este test alternativo.

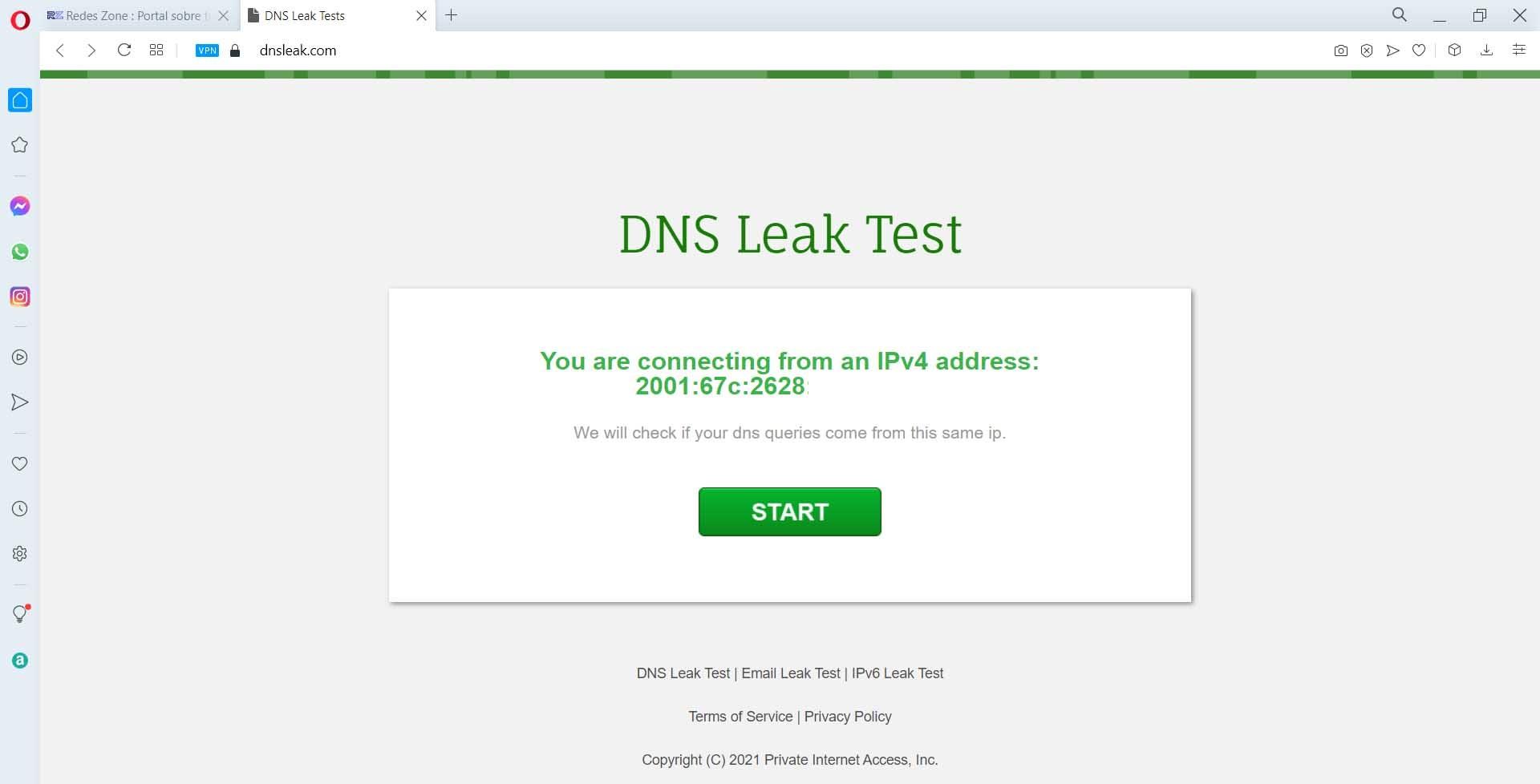

DNSLeak

Una opción muy similar es la de DNSLeak. Nada más entrar nos indicará cuál es la dirección IP que ha detectado. A continuación simplemente tenemos que darle a Start y realizar un análisis para ver si hay alguna fuga de DNS. El proceso es rápido y también es totalmente gratuito.

Una vez haya finalizado podremos ver si ha filtrado la IP real o, por el contrario, nos muestra la que corresponde con la VPN que estamos utilizando en nuestro dispositivo. Si ocurre esto último habría que tomar medidas para preservar en todo momento la privacidad y que no surjan problemas.

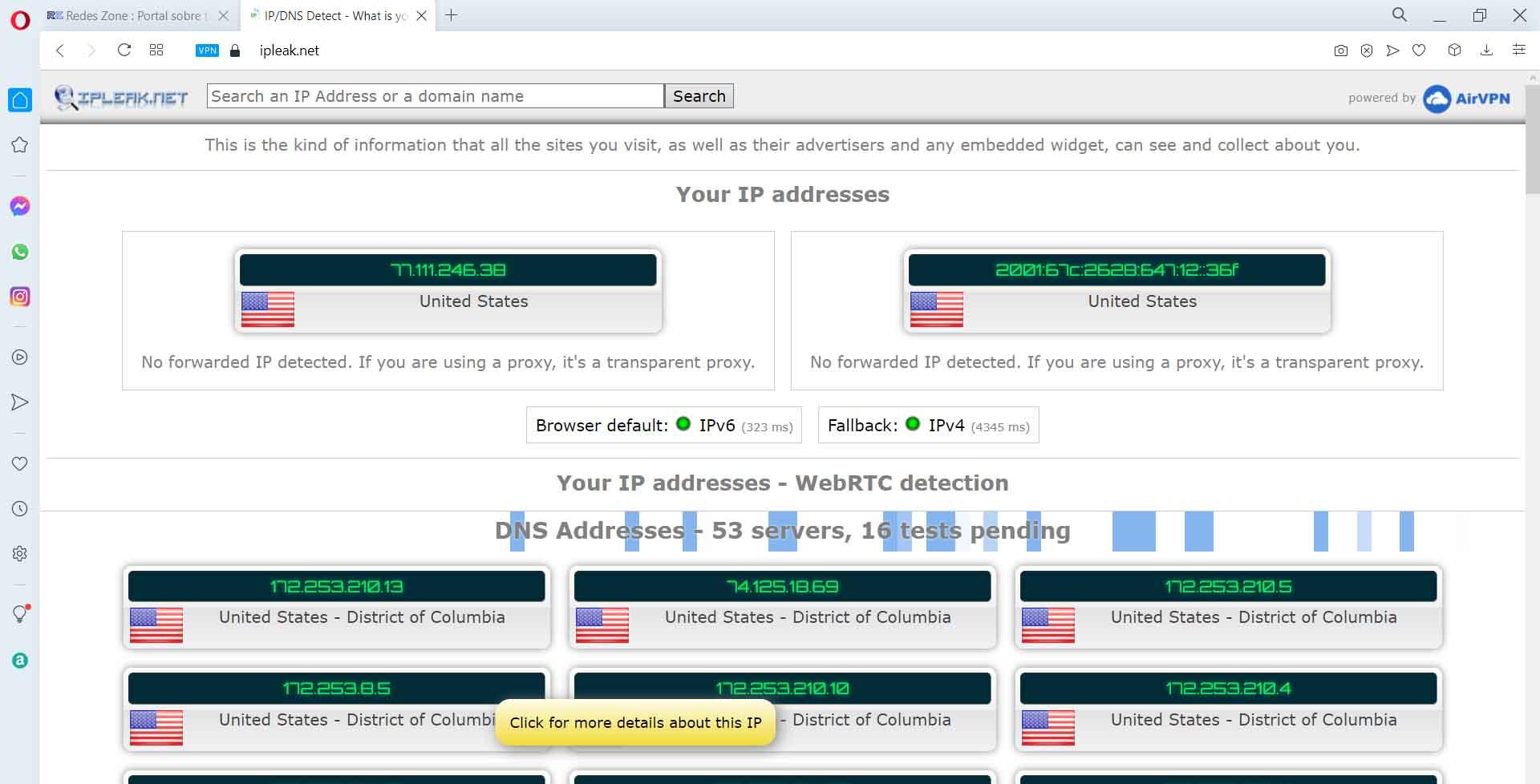

IPLeak

Otra página también gratuita y fácil de usar que tenemos a nuestra disposición para comprobar posibles fugas de DNS o direcciones IP es IPLeak. Nada más entrar analiza la IP y los DNS que tenemos. Es también un proceso rápido y veremos si tenemos algún problema con la privacidad o el programa que usamos está actuando correctamente.

En nuestro caso, con una VPN configurada en esta ocasión para que simule estar en Estados Unidos, nos aparece que estamos en dicho país. Como vemos, nos indica que todo está correcto y que no hay ningún tipo de fuga que pueda dañar la privacidad. Puedes realizar diferentes pruebas conectándote a diferentes servidores de la VPN y así verificar que todos ellos funcionan correctamente y no hay problemas.

Perfect Privacy

También podemos utilizar la página de Perfect Privacy. Tiene función para comprobar fugas de DNS, ver la dirección IP y realizar un test WebRTC. El objetivo, como los casos anteriores, es comprobar que todo funciona correctamente y que nuestra privacidad no se ve comprometida al utilizar una VPN. Nada más entrar verás diferentes opciones y solo hay que seleccionar la que nos interese.

Por ejemplo puedes marcar para que haga una prueba de fugas de DNS. Te mostrará cuál es la dirección IP, la operadora, el país, etc. Si estás conectado a través de una VPN y ésta funciona correctamente, no debería de aparecer información personal, de tu conexión, sino la de los servidores a los que estás conectado.

En definitiva, estas son algunas opciones que tenemos para comprobar si hay fugas DNS en nuestra conexión. La misión de estas páginas es permitir que conozcamos qué dirección IP y DNS pueden registrar los sitios que visitamos. De esta forma sabremos si la VPN que estamos utilizando funciona bien o deberíamos de cambiar a otra. Nuestro consejo es utilizar herramientas VPN que sean de garantías, evitar siempre que sea posible las gratuitas y verificar en todo momento que están actualizadas y que no hay ningún problema que pueda poner en riesgo nuestra seguridad y privacidad al navegar por la red.

Proteger los DNS para el teletrabajo

Muchas redes empresariales están protegidas contra todo tipo de amenazas. Cuentan con cortafuegos, programas informáticos en los dispositivos, redes inalámbricas perfectamente cifradas, sistemas para evitar ataques a los DNS. ¿Qué ocurre cuando trabajamos desde casa? Es posible que a la hora de entrar en una página web, de acceder a un servicio de la empresa, la seguridad no sea la misma. Puede que nuestra red no esté bien protegida, que haya posibles intrusos, que nuestro ordenador tenga virus, etc. Son muchos los problemas que puede haber.

Pongamos el supuesto que nuestra red ha sufrido un ataque de envenenamiento de DNS. Intentamos entrar en páginas de la empresa y nos encontramos con que nos redirecciona a otra diferente. Incluso este proceso podría pasar desapercibido por parte de los usuarios. Podemos llegar a una página que ha sido creada únicamente para estafarnos o robar los datos. Esto podría suponer la filtración de datos e información importantes de una organización. Podría comprometerse no solo la privacidad de los usuarios, de los trabajadores en remoto, sino también de toda la empresa. Podría filtrarse información confidencial y que llegue a la competencia.

Resulta imprescindible proteger los equipos y evitar ataques que puedan comprometer a los solucionadores de DNS. Existe una aplicación denominada PDNS Digital Roaming, disponible para Windows, que detecta cuándo se está utilizando un dispositivo fuera de la red empresarial y redirige el tráfico DNS a PDNS mediante un protocolo de cifrado DNS sobre HTTPS. El objetivo es ofrecer a los usuarios las mismas protecciones de seguridad que si se conectaran desde la red corporativa.

Sus creadores indican que no se trata de una VPN, sino que es una aplicación que pretende cifrar y redirigir el tráfico DNS con el objetivo de mantener seguros a los usuarios. Al instalarse en el equipo, los usuarios pueden comprobar que el tráfico DNS se dirige a PDNS y así todo queda cifrado.

Por tanto, como conclusión debemos decir que es muy importante proteger nuestros equipos a todos los niveles. Es esencial tener un buen antivirus y otras herramientas de seguridad, así como mantener los sistemas actualizados. En muchas ocasiones surgen vulnerabilidades que hay que corregir para evitar la entrada de atacantes que nos comprometan.

También, más allá del propio equipo y los programas que tengamos instalados, se hace necesario proteger las redes y, como hemos visto en este artículo, el tráfico DNS. Evitar que seamos redirigidos a páginas fraudulentas, evitar que puedan infectarnos simplemente con entrar en un sitio web, es muy importante. Hemos visto el caso particular de los trabajadores en remoto, que podrían comprometer incluso la información de una empresa, pero también debemos aplicarlo a usuarios particulares.

¿Puedo cambiar los servidores DNS?

Los servidores DNS son, como podemos ver, importantes para poder navegar por Internet. Por ello debemos usar unos que funcionen correctamente y que sean rápidos. Sin embargo a veces esto no es posible y podemos tener problemas. Entonces, ¿cómo cambiamos los DNS? Es un proceso sencillo.

Motivos para cambiar los servidores DNS

¿Puede ser interesante cambiar los DNS que tenemos? La respuesta es que en muchas ocasiones puede venir muy bien para mejorar la conexión. No solo hablamos de lograr que nuestro Internet funcione mejor, sino también otros valores tan importantes como la seguridad o evitar bloqueos.

- Velocidad: Uno de los motivos para cambiar los servidores DNS es para mejorar la velocidad. Como hemos mencionado anteriormente, sirven para traducir los nombres de dominios que ponemos en el navegador y llevarnos a la web correspondiente. En muchos casos los usuarios utilizan los DNS de la operadora, los cuales pueden ser lentos o funcionar mal en determinados momentos. Esto va a hacer que al entrar en una web tarde en cargar y tengamos problemas para visualizarla correctamente. Podemos mejorar por tanto la velocidad de carga.

- Seguridad: Otra cuestión que puede mejorar el cambio de servidores DNS es la seguridad. Hay algunos que están centrados precisamente en mejorar la seguridad y privacidad de los usuarios al navegar por Internet. Por ejemplo pueden bloquear el acceso a determinados dominios que son considerados como inseguros. Ahora bien, este punto hay que tomarlo con cautela ya que podría darse el caso de que los DNS bloqueen sitios que son seguros pero que consideren como un peligro. Por tanto, hay que elegir muy bien en este caso qué servidores utilizar.

- Evitar saturaciones: También podríamos encontrarnos con el problema de que los servidores DNS que estamos utilizando se encuentren saturados. De esta forma, al cambiar a los DNS de Google, podemos evitar este inconveniente y mejorar la fluidez al abrir páginas web y corregir posibles problemas que puedan surgir.

- Tener un servidor DNS más actualizado: Los servidores DNS también podrían quedar desactualizados. Esto podría hacer que al intentar abrir una página web no cargue. No reconoce cuál es la dirección IP correspondiente y por tanto no puede traducir adecuadamente el contenido. Si cambiamos los servidores podemos utilizar unos más actualizados, con mayor capacidad también para poder abrir sitios web sin problemas. De esta forma corregiremos esos problemas que pueda haber para entrar en páginas más recientes, por ejemplo.

- Evitar restricciones: Una cuestión más que puede ocurrir es que los servidores DNS estén bloqueando el acceso a determinadas páginas web. Esto puede ocurrir especialmente cuando utilizamos los de los operadores. Lo podemos evitar fácilmente si cambiamos por otros, como los DNS de Google.

Cambiar los DNS en Windows

Hemos visto qué son los DNS y por qué puede ser interesante cambiarlos. Ahora vamos a explicar cómo poner los DNS de Google en Windows. Es un proceso sencillo y simplemente tenemos que realizar una serie de pasos sencillos que vamos a mencionar. De esta forma podemos aprovechar las ventajas de cambiar los que estamos usando en este momento y evitar así posibles problemas que puedan surgir.

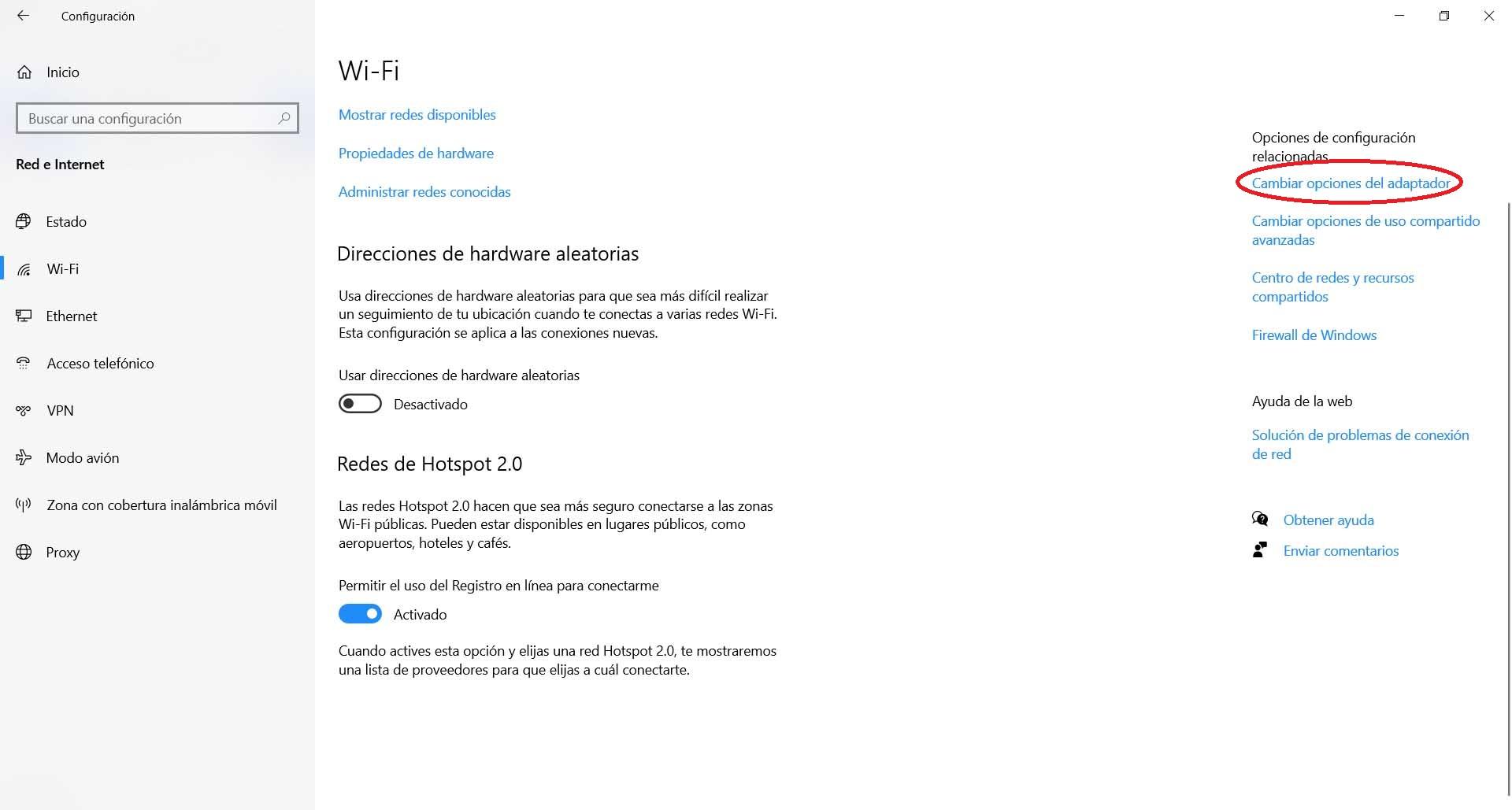

Para configurar los DNS de Google en Windows lo primero que tenemos que hacer es ir a Inicio, entramos en Configuración, pinchamos en Red e Internet y allí vamos a Cambiar opciones de adaptador, que aparece a la derecha.

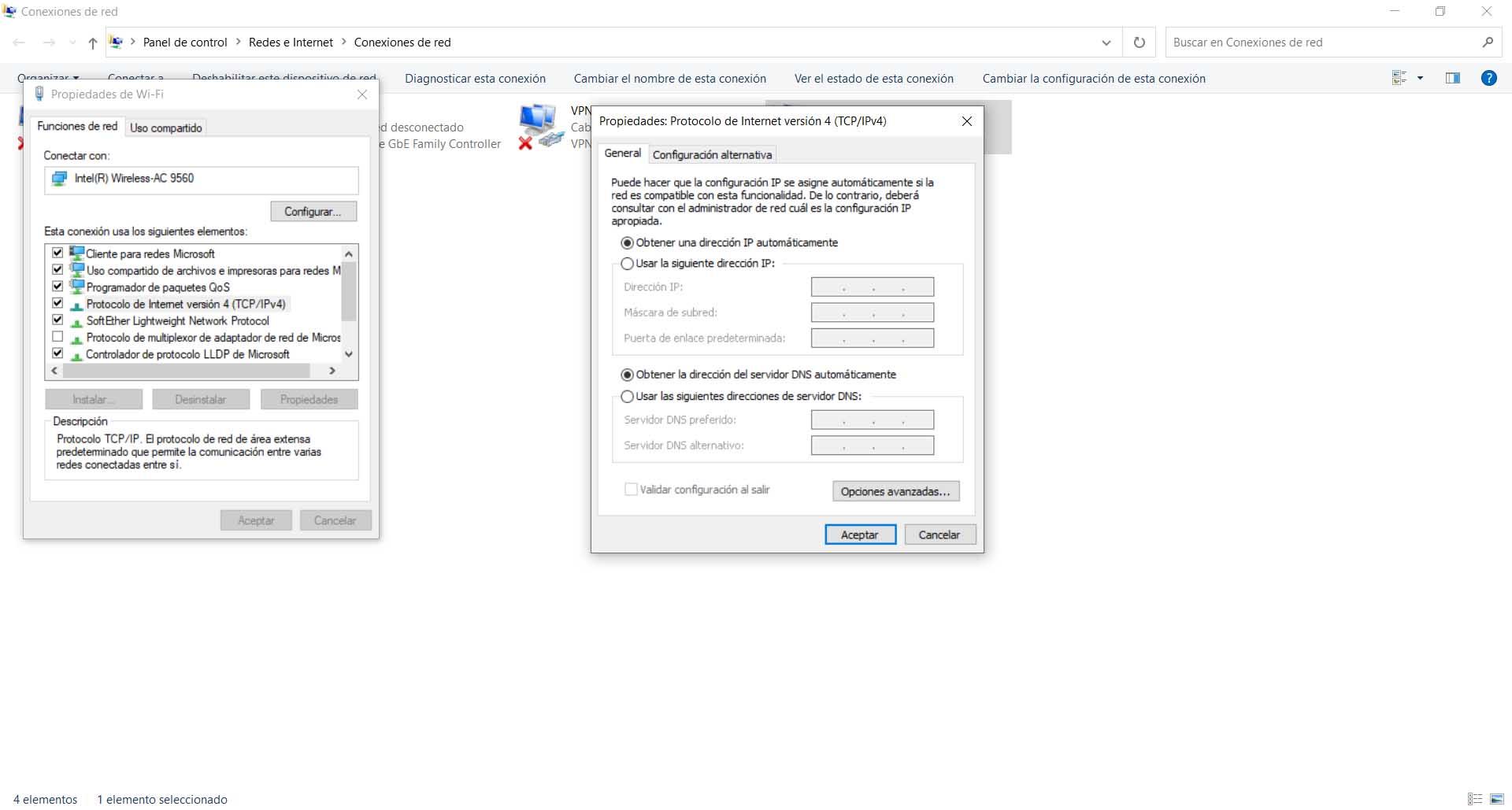

Cuando hayamos llegado a ese paso se abrirá una nueva ventana donde aparecen todos los adaptadores de red físicos y virtuales. Simplemente tenemos que elegir cuál estamos utilizando y queremos cambiar los servidores DNS que utiliza por los de Google. Hacemos clic en él con el segundo botón del ratón y le damos a Propiedades.

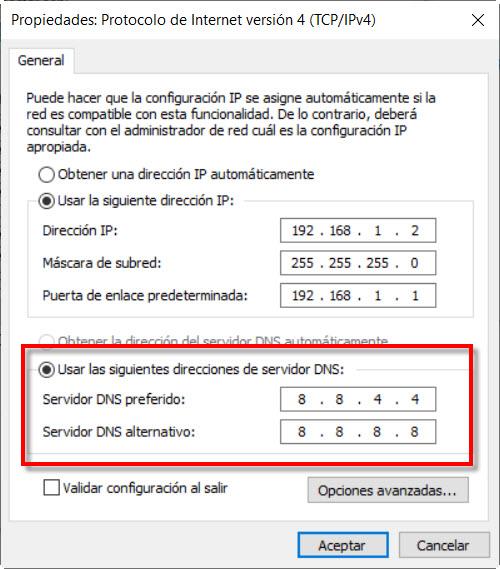

Hecho esto tenemos que pinchar en Protocolo de Internet versión 4 (TCP/IPv4) y le damos nuevamente a Propiedades. Ahí nos abrirá una nueva ventana con la información de la dirección IP y DNS que estamos utilizando. Puede que haya algo, que significa que lo tenemos configurado de forma manual, o puede que esté en blanco y eso quiere decir que está puesto automático.

Tenemos que marcar la opción de Usar las siguientes direcciones de servidor DNS. Hay que rellenar los huecos con lo siguiente:

- Servidor DNS preferido: 8.8.8.8

- Servidor DNS alternativo: 8.8.4.4

Cuando hayamos rellenado los datos correspondientes solo tenemos que darle a Aceptar. A partir de ese momento nuestro sistema Windows estará utilizando los servidores DNS de Google. Ese mismo proceso lo deberíamos hacer en cualquier otra tarjeta de red que estemos utilizando en ese equipo.

En definitiva, siguiendo estos pasos que hemos mencionado podemos utilizar los DNS de Google en nuestro sistema Windows. Es un proceso rápido y sencillo, como hemos visto. En cualquier momento podríamos volver a los DNS que estábamos utilizando previamente o configurarlo de forma automática, si así lo quisiéramos.

Cambiar los DNS desde el router

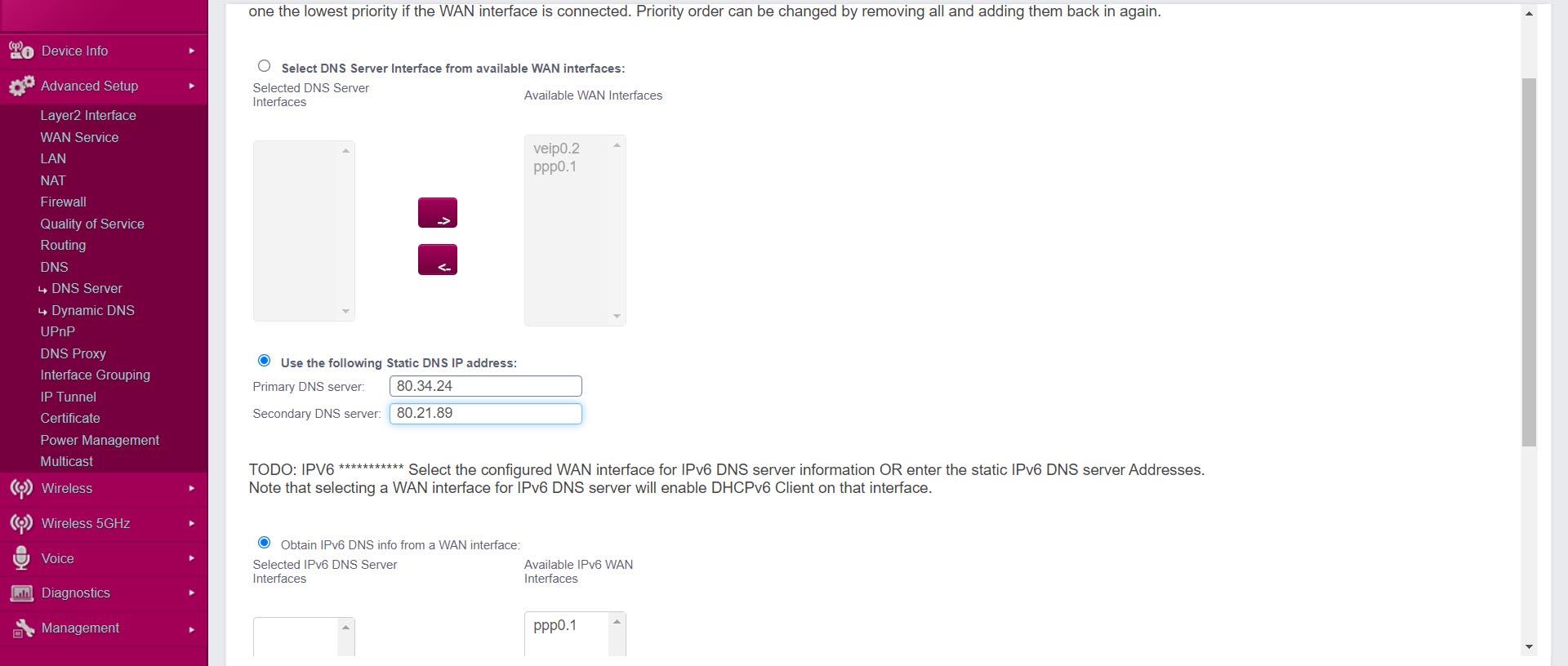

Hemos visto cómo podemos cambiar los servidores DNS desde la configuración de Windows, pero también podemos hacerlo directamente en el router. Normalmente va a utilizar los servidores proporcionados por la operadora, pero podemos cambiarlos igual que a nivel de sistema.

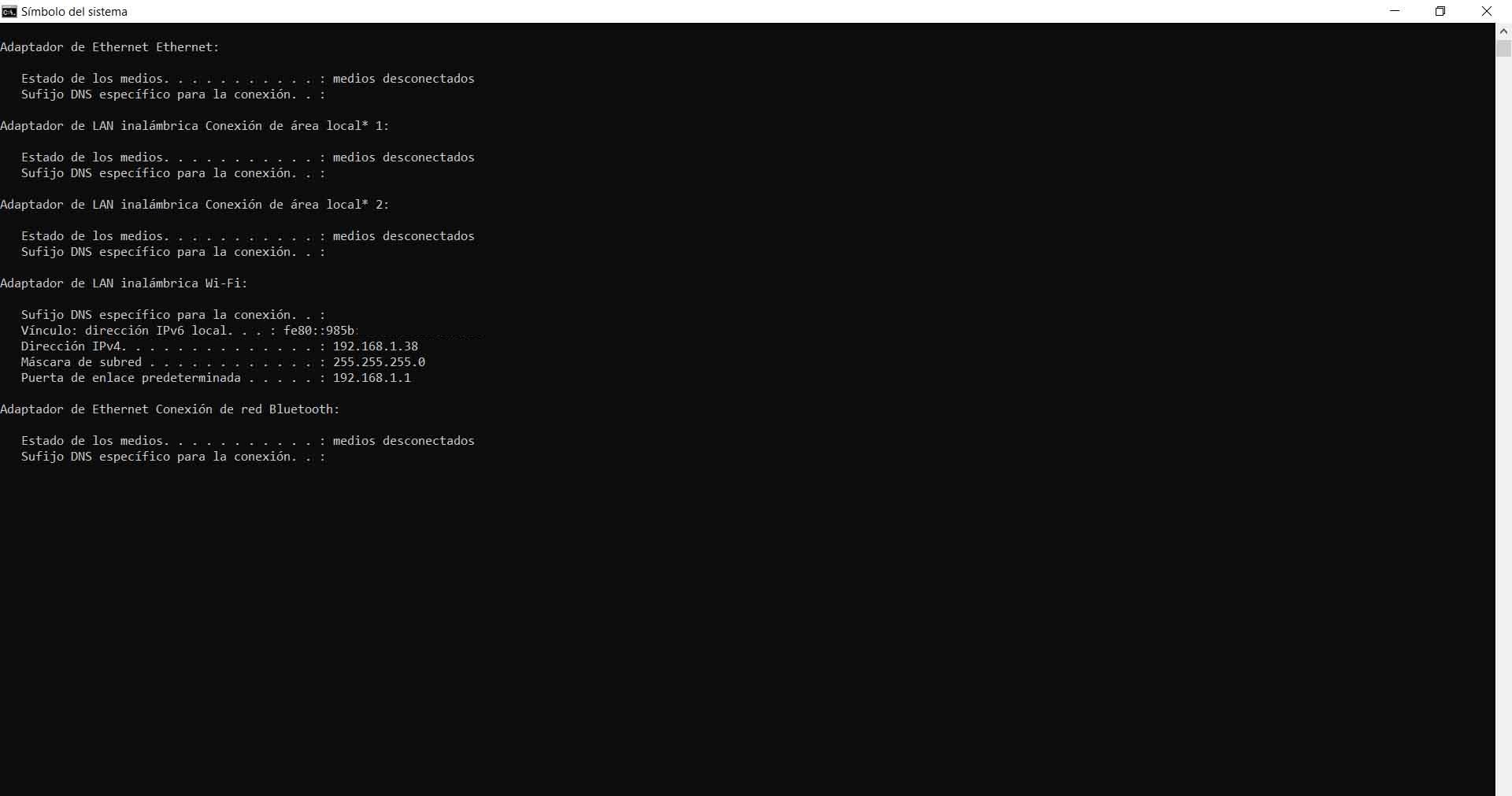

En este caso hay que entrar al router a través de la configuración. Para ello tendremos que poner la puerta de enlace predeterminada en el navegador, que generalmente es 192.168.1.1, y acceder con los datos correspondientes. Si no sabemos cuál es la dirección para acceder, tendremos que ir al Símbolo del sistema y ejecutar el comando ipconfig.

Una vez estemos dentro del router, dependerá del modelo que utilicemos. Lo normal es que haya que ir a Opciones, Configuración avanzada y allí buscar Servidores DNS. Podremos cambiar los que vienen de forma predeterminada. Tendremos que rellenar los datos y posteriormente dar a Aceptar y reiniciar el router para que los cambios se realicen correctamente. Es un proceso que siempre podemos revertir y volver a utilizar los que teníamos previamente.

Al cambiar los DNS desde el router, cualquier dispositivo conectado por cable o WiFi a él, obtendrá esos servidores DNS que nosotros pongamos para no tener que ir equipo por equipo cambiándolos.

Cambiarlos en el navegador Chrome

Podemos cambiar los DNS entrando en la configuración del router, en la configuración de Windows y, también, directamente desde el navegador Google Chrome. Es un proceso muy sencillo y solo hay que llevar a cabo unos pasos que vamos a mencionar.

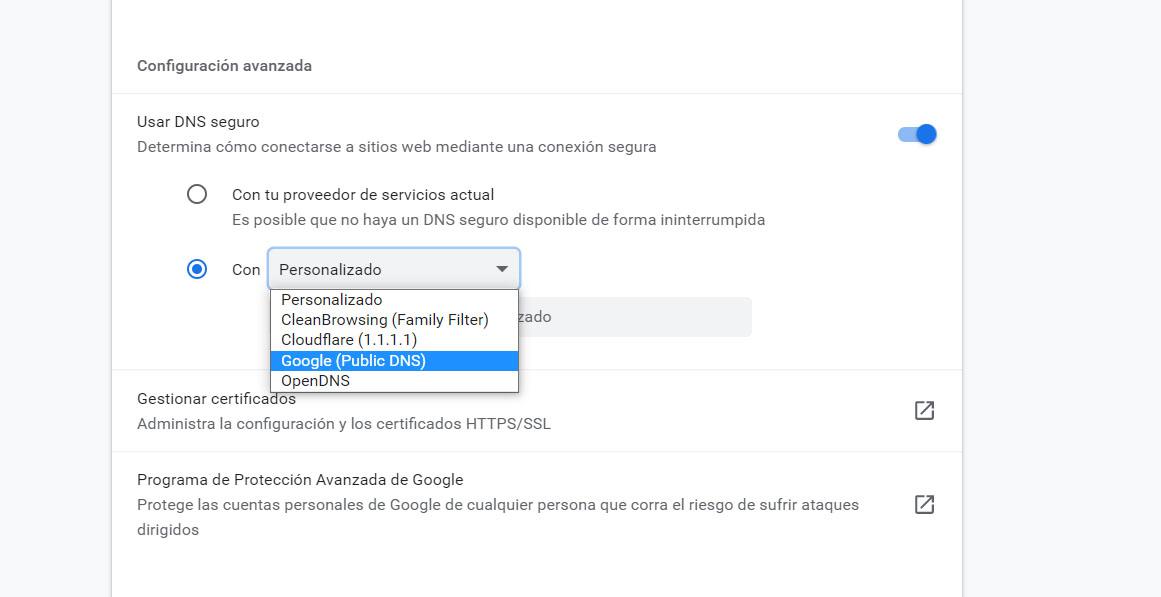

Para cambiarlos tenemos que ir al menú (los tres puntos de arriba a la derecha, entramos en Privacidad y seguridad y allí encontraremos el apartado de Usar DNS seguro. Hay que asegurarse de que está marcada la opción.

Como vemos en la imagen, de forma predeterminada utilizamos los DNS de nuestro proveedor actual. Son los que tengamos configurados en el sistema, que suelen ser los de la operadora salvo que los hayamos cambiado.

Si pinchamos en la casilla “Con” y pinchamos en el desplegable, aparecerán diferentes opciones. Veremos opciones como los DNS de Google, Cloudflare, OpenDNS o CleanBrowsing. Podemos elegir cualquiera de ellos y solo tendremos que marcar la opción.

En cuanto marquemos uno de estos, automáticamente nos aparecerá un link para encontrar la política de privacidad. Esto es útil si queremos ver hasta qué punto van a mantener nuestra privacidad y seguridad al navegar. A fin de cuentas, uno de los puntos más importantes es evitar problemas. Para que los cambios surtan efecto correctamente debemos reiniciar el navegador.

¿Y si queremos elegir otros DNS que no aparecen en la lista de Chrome? Los podemos configurar fácilmente. En este caso tendremos que marcar la opción de Personalizado, dentro del menú desplegable como vimos arriba.

Una vez hayamos marcado la opción Personalizado, aparecerá una barra abajo para poner los DNS que corresponden. Tendremos que saber cuáles son y los tendremos que poner en ese lugar. Existen diferentes programas que nos ayudan a saber cuáles son los más indicados, como por ejemplo Namebench, que está disponible para Windows. No siempre unos servidores van a funcionar bien para todos, por lo que conviene elegir los que mejor se adaptan a lo que buscamos y tener así un buen rendimiento. A partir de ese momento, ya sea que elijamos algún servidor DNS de la lista que nos ofrece Google Chrome o utilicemos otros personalizados, estaremos navegando a través de ellos. Es un proceso sencillo y rápido. Además, en cualquier momento podemos cambiarlos nuevamente. Solo habrá que volver a marcar la casilla de Con tu proveedor de servicios actual.

La opción de cambiar los DNS en el navegador de Google está disponible para todos los usuarios. Es un proceso sencillo y que en ocasiones podrá ser interesante de cara a mejorar la conexión y no tener problemas. Entonces, ¿tengo que cambiar los DNS? Si el navegador funciona bien, si al cargar páginas web no aparece ningún error y va rápido, en principio no haría falta cambiar nada y con los que tenemos configurados es más que suficiente.

Sin embargo, a veces sí puede ser una opción a tener muy en cuenta. No solo cuando haya problemas, como por ejemplo lentitud al navegar o incluso para acceder a determinadas páginas web, sino para mejorar la seguridad. Algunos proveedores DNS van a proteger mejor los datos y evitar filtraciones.

Nuestro consejo es cambiarlos si notamos algún tipo de problema. En este caso recomendamos especialmente los DNS de Google, que son muy estables y ofrecen una buena velocidad. Son una alternativa interesante a los de nuestra operadora. En cambio si lo que buscamos es privacidad, ahí deberíamos elegir los de Cloudflare. No obstante, el abanico de opciones es muy amplio y siempre encontraremos alternativas que puedan ser útiles en nuestro caso personal o en un momento determinado.

Cuáles son los mejores DNS que podemos usar

Hay que tener en cuenta que no todos los servidores DNS van a funcionar igual en unos usuarios que en otros. Dependerá de diferentes factores. Además, también debemos indicar que algunos pueden estar más indicados en mejorar la seguridad, mientras que otros mejoren la velocidad. Namebench es un programa gratuito que tiene como objetivo mostrar cuáles son los mejores DNS (más rápidos) que podemos utilizar para testar nuestra conexión y que nos diga cuáles son los servidores DNS más rápidos que podemos usar. Si hablamos de servidores DNS populares, que funcionan bien y ofrecen un buen rendimiento, podemos nombrar por ejemplo los servidores públicos de Google o los de Cloudflare. Serían los siguientes (primarios y secundarios):

- DNS de Google: 8.8.8.8 y 8.8.4.4

- DNS de Cloudflare: 1.1.1.1 y 1.0.0.1

Pero hay muchas más opciones. Incluso podemos utilizar programas como Namebench o DNS Jumper, que ayuda a encontrar los mejores servidores DNS para lograr la mayor velocidad según las circunstancias. En ocasiones unos DNS que utilizamos pueden funcionar mal por algún motivo y eso hace que sea necesario optar por otros. A fin de cuentas, si tenemos problemas con los DNS que utilizamos siempre podremos cambiarlos y probar si de esta forma la navegación mejora. Podremos probar los de Google, Cloudflare, así como cualquier otro que encontremos y ver cuál funciona mejor.

Usar Namebench para saber los más rápidos

Esta herramienta es multiplataforma. La podemos utilizar de forma gratuita en sistemas operativos como Windows, Linux y macOS. Hace un análisis de los populares servidores DNS que existen a nivel global, y posteriormente nos muestra los resultados para ver si los DNS que estamos utilizando son los correctos o podríamos mejorar la velocidad. Sirve, por tanto, no sólo para elegir qué servidores DNS utilizar, sino también para indicarnos si los que estamos usando pueden ralentizar la conexión y ser un problema. El funcionamiento es sencillo e intuitivo.

Este programa no incorpora de forma predeterminada los servidores DNS de los diferentes operadores, pero sí podemos incorporar en el listado de DNS de pruebas los servidores DNS que nosotros queramos, de esta forma, también podremos probar el rendimiento de los DNS de nuestro operador, con el objetivo de conocer si son los mejores DNS que podemos usar o no. En principio, los DNS de los operadores deberían ser los más rápidos desde el punto de vista de la latencia, porque se encuentran en la red del propio operador, sin embargo, los DNS de Google también se suelen situar dentro de las redes de los diferentes operadores con el objetivo de proporcionar el mejor rendimiento posible. Además, no solamente es importante la latencia hasta los DNS, sino también el tiempo que tarda en resolver el dominio y darnos la información que necesitamos.

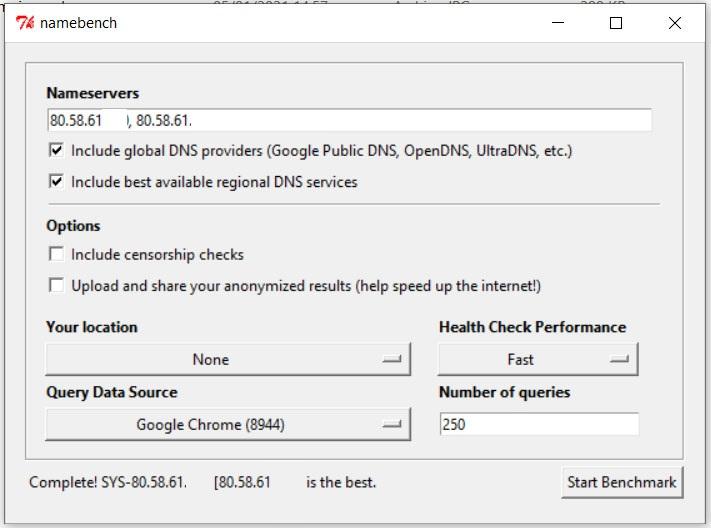

Lo primero que tenemos que hacer para comenzar a usar Namebench es descargar el programa. Como hemos indicado está disponible para diferentes sistemas operativos. En nuestro caso lo hemos probado en Windows 10, aunque su funcionamiento es similar en los demás. El programa es portable, por lo que no necesitamos instalarlo en el equipo. Simplemente tenemos que ejecutarlo una vez lo descarguemos. Posteriormente se abrirá una ventana con los aspectos básicos del programa.

Para iniciar el escaneo simplemente tenemos que pinchar en Start Benchmark. Este proceso puede durar unos minutos. Comienza a analizar nuestra conexión y muestra cuáles son los servidores DNS que podemos utilizar para optimizar el rendimiento.

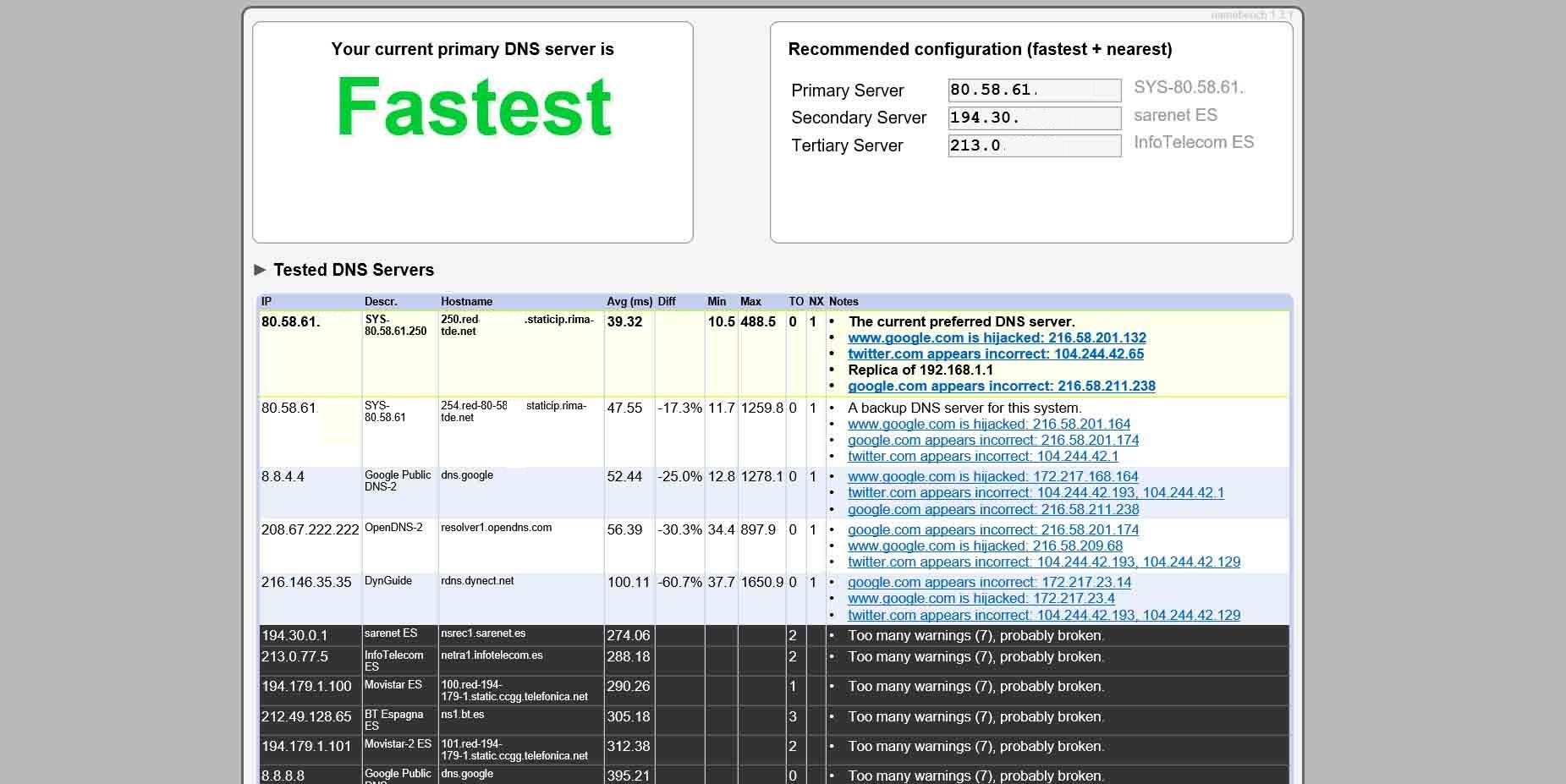

Posteriormente nos mostrará los resultados, como vemos en la imagen de arriba. Los datos que nos muestra son muy completos. Podemos hacer scroll con el ratón y ver gráficos e información más completa. En caso de que muestre que podemos utilizar servidores DNS primarios y lograr una mejor velocidad, nos aparecería en modo porcentaje, para saber cuánto podría incrementar esa velocidad. Si los que estamos utilizando son los mejores, simplemente nos mostraría que son los más rápidos posibles.

Insistimos que, en principio, los DNS de los operadores deberían ser los más rápidos, pero también debes tener en cuenta otros aspectos muy importantes:

- ¿Bloquean páginas webs de descargas?

- ¿Soporta el protocolo DNS over TLS para que nuestras consultas estén totalmente cifradas y autenticadas?

- ¿Soporta el protocolo DNS over HTTPS para tener una mayor privacidad a la hora de navegar?

Es muy importante saber si la respuesta a estas preguntas es afirmativa o negativa.

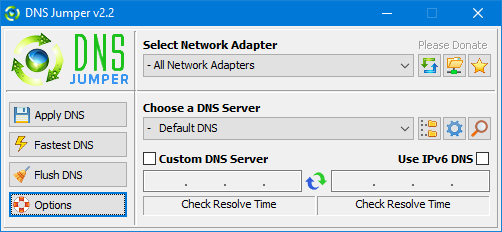

DNS Jumper para encontrar los mejores

DNS Jumper 2.2 se trata de una herramienta gratuita desarrollada por el equipo de Sordum. En este caso nos encontramos con un programa que nos puede facilitar la búsqueda para encontrar el mejor servidor DNS para nuestra conexión. Este software lo que va hacer es comprobar automáticamente todos los servidores DNS y nos va mostrar los que mejor operan con nuestra conexión a Internet. Además, nos ofrece la posibilidad de configurar los DNS de nuestro ordenador Windows e incluso mantener una lista para ir probando y cambiando a los mejores DNS periódicamente.

En cuanto a las opciones que nos ofrece DNS Jumper 2.2 tenemos:

- Ayuda a acceder a sitios web bloqueados

- Mejora nuestra seguridad al cambiar a servidores DNS más seguros.

- Acelera la navegación al cambiarse a un servidor DNS más rápido.

- Simplifica el proceso de cambiar de servidor DNS, ya que es más fácil que hacerlo cambiando los parámetros en el TCP /IP de Windows.

Respecto a las novedades de esta versión 2.2, se ha corregido el error cuando el tiempo de resolución era inferior a un milisegundo, se ha añadido un menú de configuración rápida y teclas de acceso rápido junto a la corrección de errores menores. Por otro lado, Sordum cuenta con una serie de herramientas gratuitas como una herramienta Hash, un generador de contraseñas, decodificador / codificador de url y también otra para poder ver nuestra IP. Todas estas novedades y más, las encontraréis en el apartado Web Tools de su web.

Para ejecutar el programa necesitaremos un PC o portátil con Windows 10, Windows 8.1, Windows 8, Windows 7, Windows Vista, Windows XP con una versión de 32 bits o 64 bits. En caso de querer descargar el programa, tendremos que ir a la web de Sordum al apartado del programa pulsando sobre este link. A continuación, iremos hacia abajo hasta que veamos el botón Download y lo pulsamos para iniciar la descarga.

Una consideración importante sobre DNS Jumper 2.2, es que es un programa gratuito portátil que no requiere instalación. Lo único que tenemos que hacer es descomprimirlo con WinZip, WinRar o el descompresor de archivos que tiene el explorador de Windows. Luego nos dirigimos a la carpeta donde hemos descomprimido el programa y hacemos clic en DnsJumper.exe cuyo tipo es de aplicación.

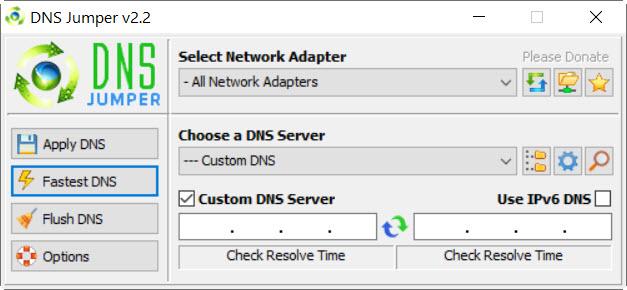

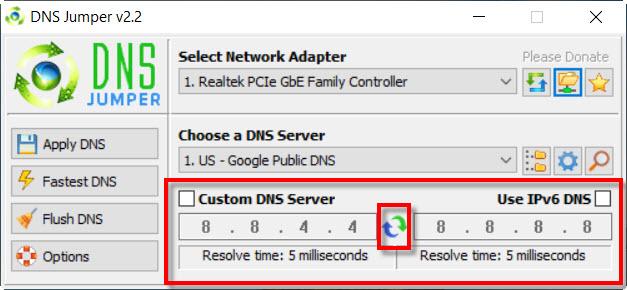

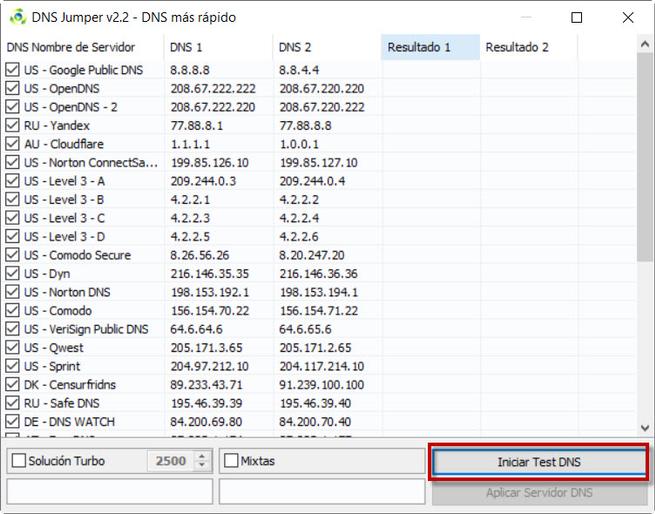

La primera vez que iniciemos el programa os saldrá una pantalla como esta:

En la parte de la izquierda encontramos una serie de botones para realizar acciones rápidas, y que trataremos detenidamente más adelante.

Ahora vamos a fijarnos en la parte derecha, donde empezaremos a realizar las primeras acciones. Lo primero que tenemos que hacer es seleccionar nuestro adaptador de red. Aquí lo que tenemos que hacer es seleccionar en «Select Network Adapter» el nuestro. Una cosa importante a tener en cuenta, es que podéis tener más de uno, sobre todo en portátiles ya que cuentan con una tarjeta de red Ethernet para cable de red y otra para el Wi-Fi.

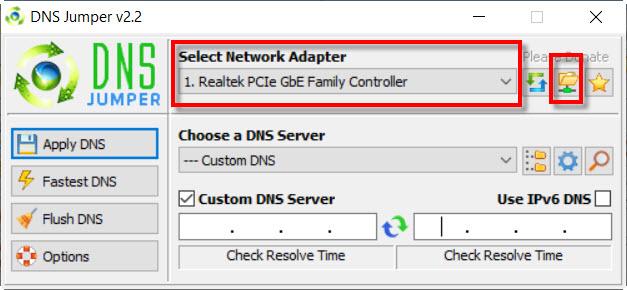

En esta captura de pantalla se puede ver cómo hemos seleccionado la tarjeta de red Ethernet de nuestro PC. En caso de querer consultar los dispositivos de red que tiene nuestro equipo, para asegurarnos de que elegimos el que estamos usando, si pulsamos sobre el icono del fichero de la derecha, se abrirá el apartado de conexiones de red de Windows.

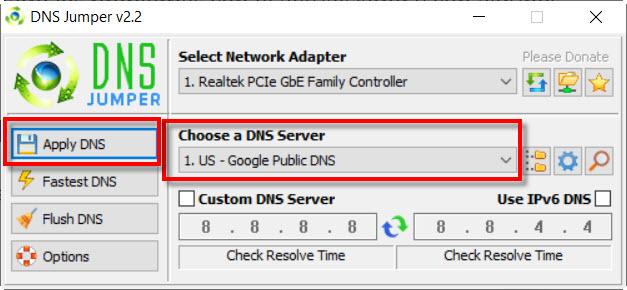

El siguiente apartado «Choose a DNS Server» nos va permitir elegir de una lista los servidores DNS más populares. En este caso vamos a optar por poner los DNS de Google uno de los más utilizados actualmente.

Si queremos utilizar esos DNS bastará con pulsar sobre el botón Apply DNS. La ventaja que tiene hacerlo así es que evitamos tener que entrar a conexiones de red y editar manualmente el TCP/IP v4 de Windows. Si entráis y lo comprobáis veréis que ha hecho los cambios:

Por otro lado, abajo tenéis un apartado en el que podréis comprobar el Ping que tienen los DNS. En este caso, al seleccionar anteriormente los de Google nos los puso allí para poder comprobar la latencia.

Lo único que hay que hacer, es pulsar sobre el icono de las dos flechas para que realice la comprobación y obtendremos el tiempo de respuesta que nos ofrecen esos DNS en milisegundos.

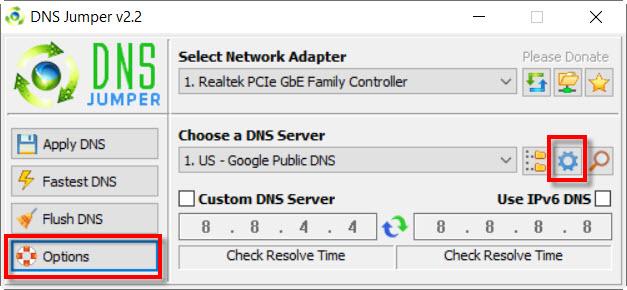

En la parte de la izquierda tenemos el botón Options que nos ofrece las opciones del programa.

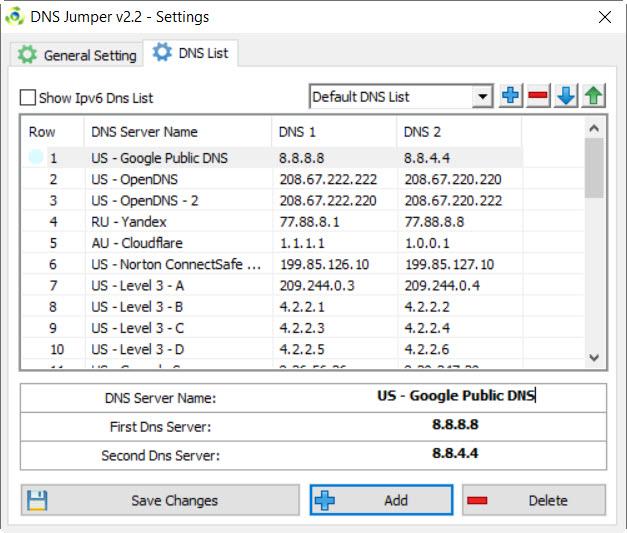

Si pulsamos en Settings en el apartado DNS List nos ofrecerá una pantalla en la que podremos añadir nuestros servidores DNS, si es que nos falta alguno. También pulsando en el icono de la rueda de engranaje saldría la pantalla para añadir nuevos DNS a la lista.

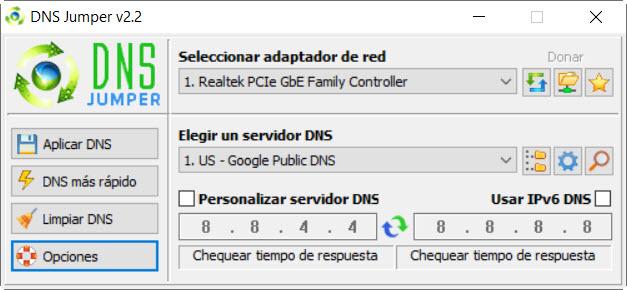

También en el botón Options, en el apartado Languages podríamos poner el programa en español seleccionado Spanish.

Ahora vamos a buscar los DNS más rápidos para nuestra conexión para lo cual pulsaremos sobre el botón DNS más rápido o Fastest DNS si lo tenemos en inglés.

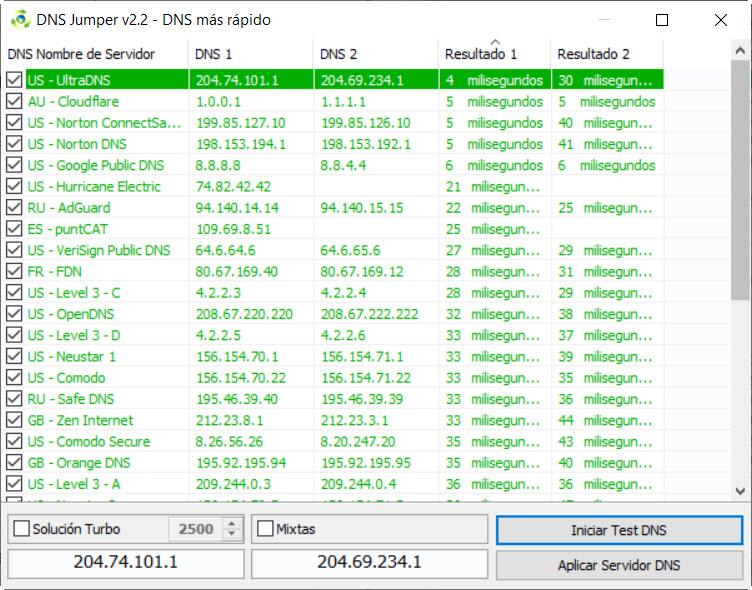

Aquí lo que tenemos que hacer es pulsar sobre el botón Iniciar Test DNS para que inicie el testeo de los servidores DNS. Una vez acabado DNS Jumper mostrará unos resultados como estos:

Por último, tras repetir el proceso varias veces, si queremos cambiar de DNS porque vemos que son más rápidos pulsaremos en Aplicar Servidor DNS. Si pulsamos en «Mixtas» nos permitirá poner un DNS de diferentes empresas.

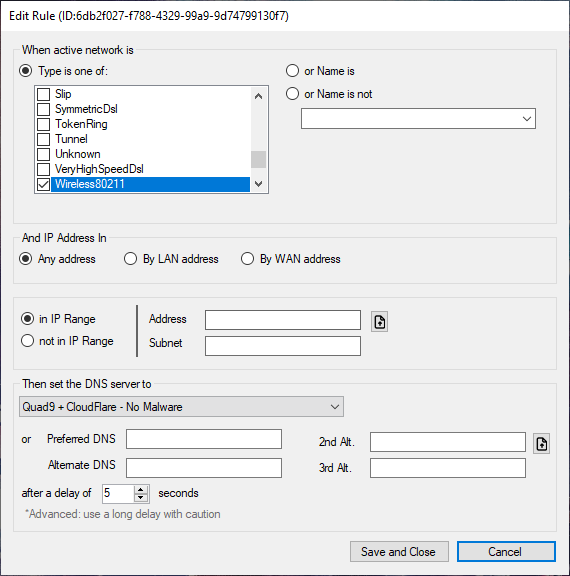

DNSRoaming para cambiar los DNS fácilmente

DNSRoaming es un programa que funciona como servicio en sistemas operativos Windows 10 y Windows 11. El objetivo es actuar como cliente DNS para garantizar que los servidores DNS que configuremos en el programa se utilizan dependiendo de unas reglas y políticas que vamos a poder definir. Este programa es ideal para ordenadores portátiles que están conectándose a diferentes redes, podremos definir los servidores DNS a usar en cada una de estas redes de forma fácil y rápida. Por ejemplo, podremos forzar a que el PC utilice los DNS de Cloudflare con control parental y antimalware si estamos conectados a una red específica, y los DNS de Google si estamos en nuestro hogar. Si tienes un ordenador portátil personal que también usas a nivel profesional, puede ser una muy buena opción para no tener problemas con los servidores DNS que tengamos.

Este programa también nos permite diferenciar entre redes conectadas vía cable o WiFi, de esta forma, podremos cambiar los servidores DNS de forma completamente automática si cambiamos de tipo de red. Esto es especialmente importante, si conectamos nuestro equipo vía cable y usamos unos DNS en concreto, podemos definir que vía WiFi usemos unos servidores DNS que sean más adecuados para bloquear publicidad, malware y sitios maliciosos, con el objetivo de proteger nuestra privacidad.

Otras funcionalidades bastante interesantes son que se han agregado interfaces de red personalizadas para usar clientes VPN de terceros, como los de NordVPN o OpenVPN, de esta forma, podremos usar los servidores DNS que queramos cuando tenemos estas interfaces de red activadas. También podríamos agregar nuestros propios tipos de interfaz de red a través del archivo de configuración en formato XML CustomNetworkInterfaceTypes que se encuentra ubicado en «ProgramDataDNSRoamingOptions».

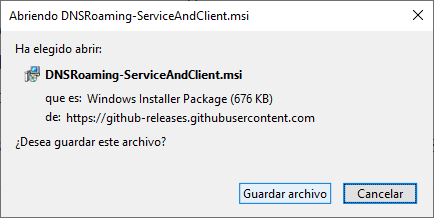

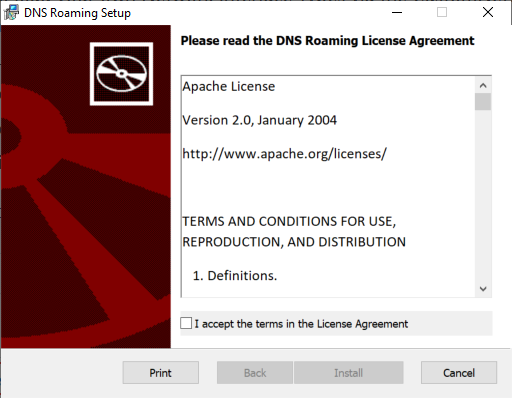

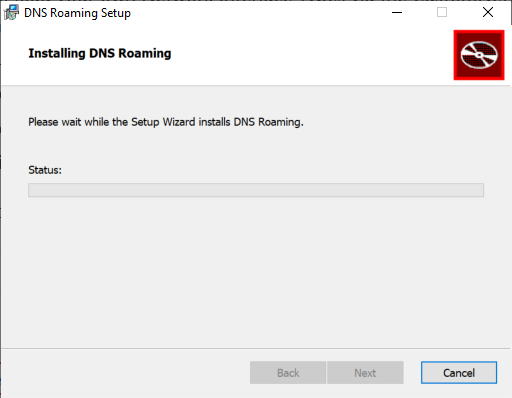

Para descargar este programa podremos entrar en la cuenta oficial de GitHub, o directamente a la sección de descargas para bajarlo e instalarlo en nuestro ordenador con Windows 10 o Windows 11. El archivo que nos tenemos que descargar es el «DNSRoaming-ServiceAndClient.msi», tal y como podéis ver aquí:

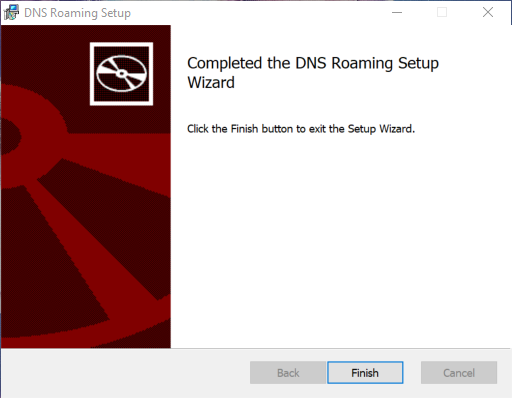

Una vez descargado procedemos a hacer doble click para ejecutarlo, pinchamos en aceptar los términos de licencia y procedemos con la instalación del programa. Este programa ocupa muy poco y lo tendremos instalado en segundos. Una vez instalado, podremos pinchar en «Finish» para finalizar este asistente de instalación.

Una vez que ya lo hayamos instalado, podremos realizar una búsqueda del programa para proceder con su configuración.

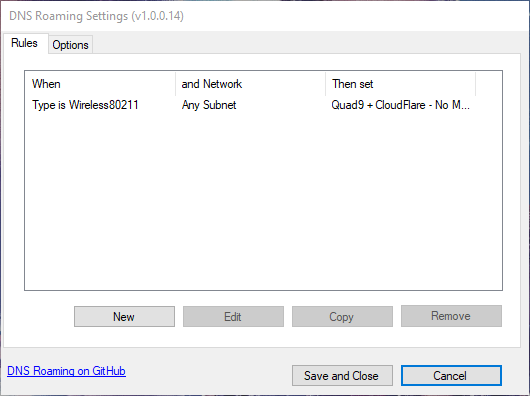

El funcionamiento de DNSRoaming es muy sencillo, en el menú principal vamos a poder configurar las diferentes reglas para posteriormente aplicar los servidores DNS que nosotros queramos. La regla que viene de forma predeterminada realiza lo siguiente:

- Cuando la red sea WiFi, y esté en cualquier subred, automáticamente usar los DNS de Quad9 y de Cloudflare.

Por supuesto, podemos añadir nuevas reglas, modificar la que ya hay creada e incluso copiarla para posteriormente modificar algún parámetro. Por último, podremos borrar esta regla que tenemos de forma predeterminada en el programa.

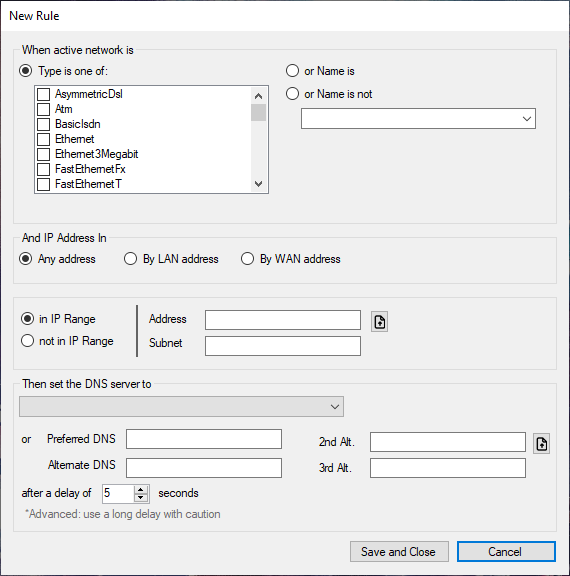

Si pinchamos en «New» vamos a poder ver todas las reglas que podremos aplicar. Por ejemplo, podremos elegir entre una gran cantidad de tipos de red, e incluso vamos a poder filtrar por tipo de red (cableada o WiFi) y también por el nombre que tiene la red a la que nos hemos conectado. Por supuesto, podremos elegir también si queremos usar unos DNS en concreto para cualquier IP, para la dirección de la LAN e incluso la dirección de la WAN de Internet. Justo debajo definiremos si queremos que esté dentro de un determinado rango o fuera de ese rango, para posteriormente aplicar la regla.

Respecto a los servidores DNS, vamos a poder configurar los que ya vienen de forma predeterminada dados de alta en el programa, pero también podremos configurar los DNS que nosotros queramos manualmente.

La regla que viene configurada de forma predeterminada es la siguiente, tal y como podéis ver:

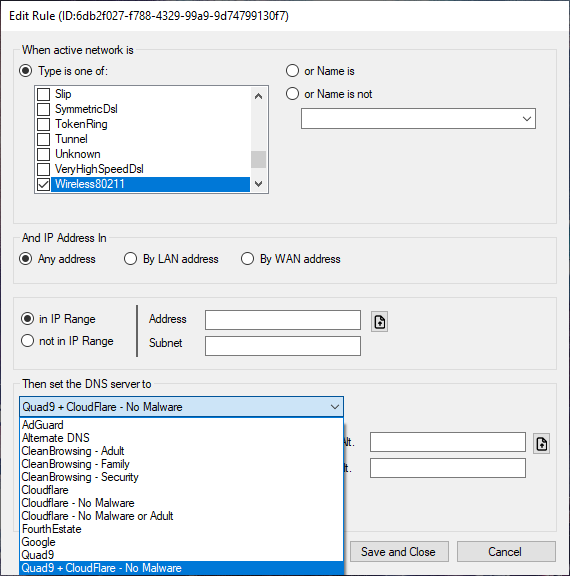

Este programa dispone de una gran cantidad de servidores DNS predeterminados, concretamente puede usar los siguientes:

- AdGuard

- Alternativa DNS

- CleanBrowsing en todas sus modalidades (filtrado para adultos, familia y seguridad)

- Cloudflare en todas sus modalidades (sin malware y sin malware ni contenido adultos)

- FourthEstate

- Quad9

- Quad9 + Cloudflare sin malware

La gran mayoría de usuarios siempre utilizan los servidores DNS que les proporciona su operador, de lo contrario, usarán los de Google o Cloudflare que son los más utilizados.

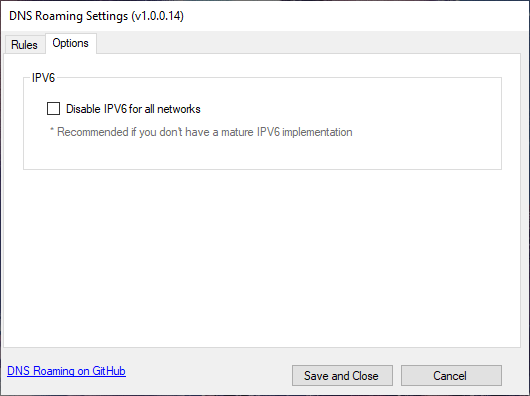

En la sección de «Options» podremos desactivar que funcione este programa con redes IPv6 para no tener problemas de conectividad.

En la barra de tareas podremos ver un icono del programa indicándonos que se está ejecutando, desde aquí podremos acceder a la configuración del programa como os hemos enseñado, pero también podremos ver los registros (logs) del cliente DNS, del registro (logs) del servicio de DNS e incluso abrir la carpeta donde podremos ver estos registros en formato texto. En esta carpeta que puede abrir en «Options» el archivo «CustomNetworkInterfaceTypes.xml» para editarlo por si tenemos un nombre en concreto de una interfaz de red. En la carpeta de «Settings» podremos ver la regla o reglas que hemos configurado en el programa en formato XML, este archivo de texto no deberíamos tocarlo a no ser que conozcas la sintaxis específica del programa, de lo contrario, dejará de funcionar correctamente.

En definitiva, los servidores DNS son muy importantes para poder navegar. Este protocolo sirve para vincular nombres de dominio a la dirección IP correspondiente. Hemos visto que podemos cambiarlos fácilmente tanto a nivel de sistema como también desde el router. Es un proceso que en ocasiones puede ser interesante para lograr que la conexión funcione lo mejor posible.

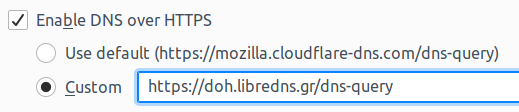

LibreDNS

Existen muchas alternativas como cambiar las DNS en tu equipo o router si te lo permite la operadora, aunque por norma general tocará cambiarlas manualmente en cada equipo. Si decidimos cambiar estos servidores DNS, mucha gente opta por poner las DNS de Google, Cloudflare etc. Sin embargo, os queremos hablar de LibreDNS.

Parte de un grupo de Librehosters, creó el llamado LibreOps, una serie de servicios entre los que están DNS, Diaspora, Etherpad, Jabber, Listas de correo, Mastodonte, Mumble y Tor Relays, donde más adelante os explicaremos brevemente qué son y para qué sirve cada uno. Centrándonos en DNS, LibreDNS es un servicio de servidores DNS público, privado y cifrado, eso quiere decir que a diferencia de usar los servidores DNS de tu proveedor de acceso a internet que no están cifrados y pueden consultar tus consultas DNS para ver tus búsquedas y donde navegas, estos servidores DNS de LibreDNS sí utilizan protocolos de cifrado para que el tráfico DNS tenga confidencialidad.

Pero aparte de esta gran ventaja ofrece una más grande y es que elude la censura. Como muchos sabréis, cada vez más los gobiernos bloquean el acceso a páginas web, mediante normalmente el bloqueo de DNS. Usando LibreDNS puedes saltarte ese bloqueo, que normalmente está a nivel de servidores DNS de tu proveedor de acceso a Internet. Este servicio LibreDNS es completamente gratuito, y soporta los protocolos DNS over HTTPS (DoH) y también DNS over TLS (DoT), por lo que podrás utilizarlo fácilmente a nivel de navegador web, o directamente en tu router si es que soporta DoT.

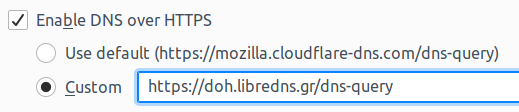

En la web oficial de LibreDNS, podéis ver en detalle cómo configurar este servicio con el navegador web Firefox. Si utilizas Firefox en Windows, simplemente tendremos que entrar en la sección de «Herramientas / Opciones / General / Configuración de red«, y elegir un servidor «personalizado», y a continuación, introducir la siguiente URL: «https://doh.libredns.gr/dns-query»

En el caso de que quieras configurar DNS over TLS, tendrás que utilizar los siguientes datos:

- IP: 116.203.115.192

- Puerto: 853

Como podéis ver LibreOps, ofrece una serie de servicios muy interesantes donde sobre todo destaca su servicio de DNS LibreDNS, con el cual podremos utilizar protocolos DoH y DoT para asegurar nuestras peticiones y respuestas DNS, con el objetivo de tener la máxima privacidad mientras navegamos por Internet.

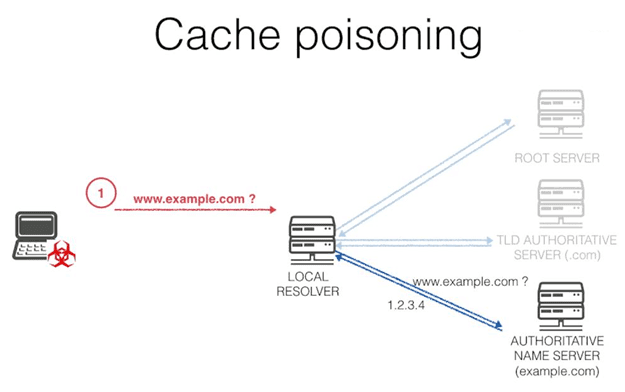

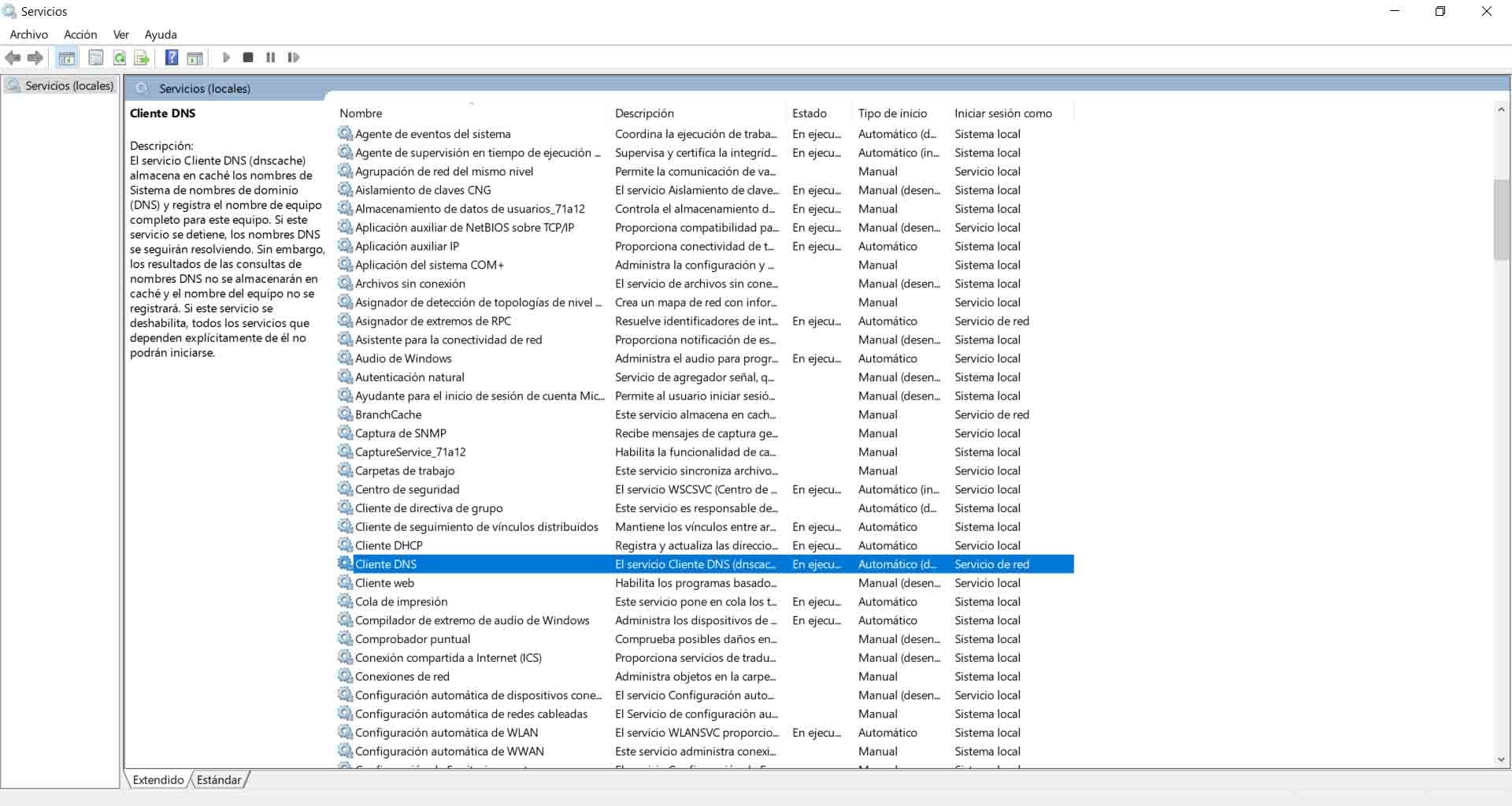

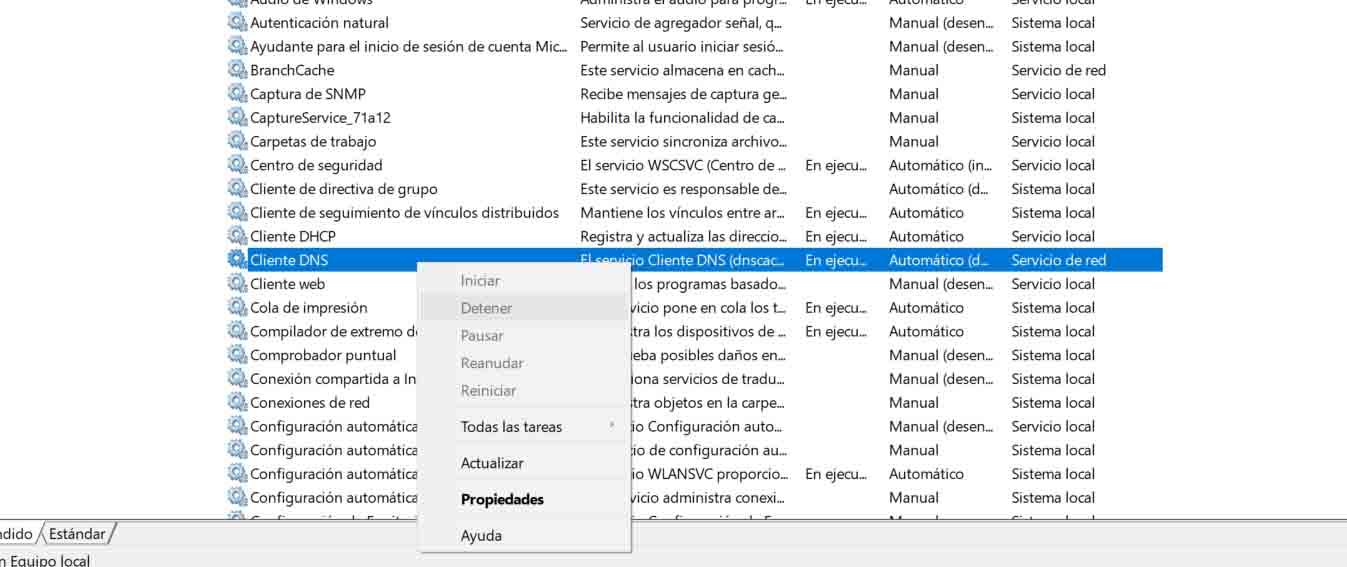

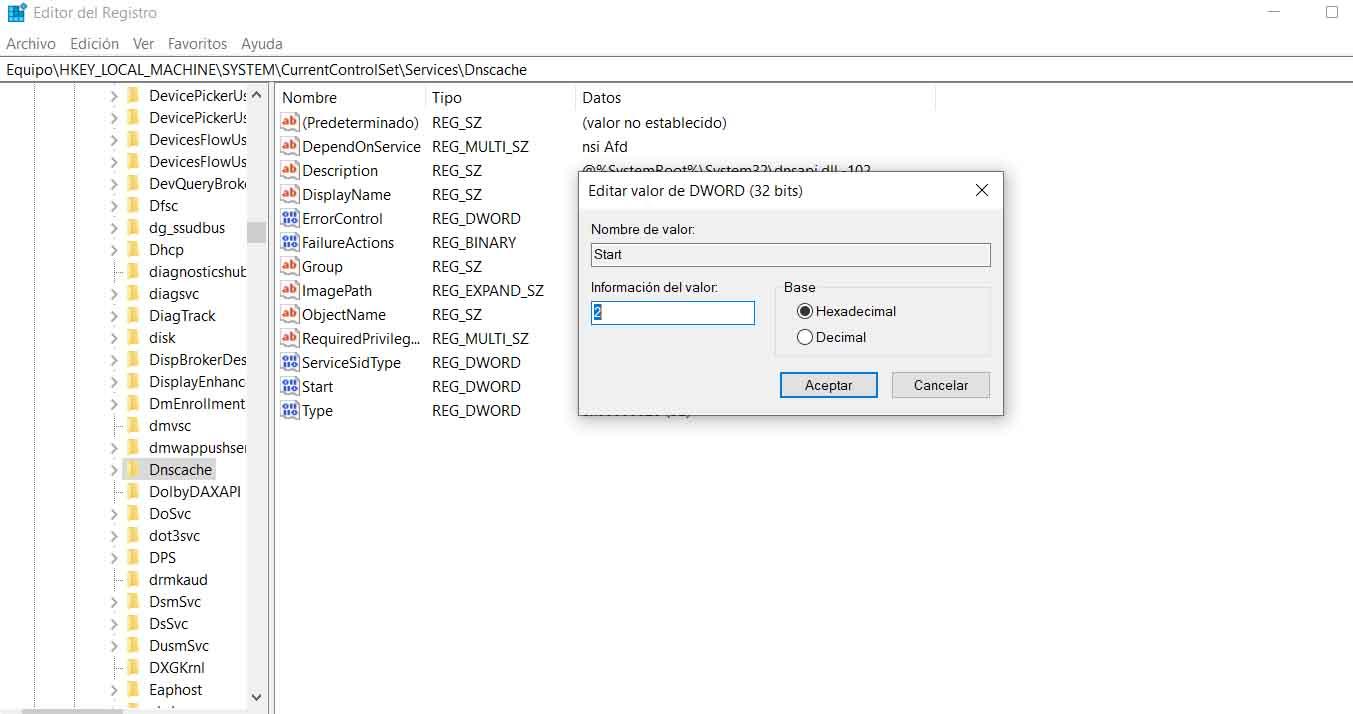

Principales ataques al protocolo DNS