El conocimiento sobre los enlaces troncales agrega mucho valor a la hora de garantizar un buen desempeño de nuestras redes locales. El propósito de los enlaces troncales es esencial, ya que su principal misión es facilitar la inter-comunicación entre las distintas VLANs, es decir, las redes de área local virtuales, pero también para compartir estas VLANs con otros switches gestionables que tengamos conectados a la red. Esta guía te ayudará a comprender mejor qué es un enlace troncal, cómo funciona y a la vez, aplicar los conocimientos mediante la configuración en dispositivos de fabricantes populares como Cisco y D-Link.

En el momento de llevar a cabo una correcta configuración es importante tener al menos un conocimiento básico de lo que es exactamente un enlace troncal. De esta manera, se facilita el proceso a seguir que veremos con detalle en las siguientes líneas. Además, en función del switch gestionable que tengas, podrás seguir los pasos de un método u otro. En esta ocasión, te explicamos cuál es la configuración a realizar de un enlace trunk en switches Cisco y D-Link.

¿Qué es un enlace troncal o trunk?

Es un enlace que se configura en uno o más puertos de un switch para permitir el paso del tráfico de las distintas VLANs que hemos configurado. Este enlace puede funcionar en una conexión de switch a otro switch o bien, de un switch a un router, e incluso de un switch a un servidor que soporte el estándar 802.1Q para «pasarle» varias VLANs simultáneamente. En cualquiera de los casos, no hay dudas respecto a su eficacia, pues ahorra la necesidad de utilizar un enlace físico para cada VLAN, algo fundamental cuando tenemos decenas de VLANs configuradas y en uso, ya que, de lo contrario, necesitaríamos routers con decenas de puertos RJ-45 o SFP disponibles para intercomunicar las diferentes VLANs, o bien disponer de un switch Multicapa L3.

El protocolo esencial que da vida al enlace troncal es el que pertenece al estándar IEEE 802.1Q. Esto permite que las tramas Ethernet viajen a través de la red con una «etiqueta» que contiene el identificador de la VLAN (esta trama se denominada trama tagged o etiquetada).

Los dos métodos más comunes son 802.1q, que cambia un campo dentro del paquete, y el ISL (creado y licenciado por Cisco) que agrega un encabezado adicional al marco, pero deja intacta la información básica en el marco original. Las tramas se modifican cuando ingresan a un conmutador habilitado para VLAN y se restauran cuando dejan el último conmutador compatible con VLAN en el circuito.

Hay que comprender que sin un enlace troncal, el hecho de querer presentar dos o más VLAN a dos o más switches, necesitaría un enlace de cada VLAN en cada switch a la misma VLAN en todos los demás switches que participan en dicha VLAN. Por tanto, hay que tener en cuenta que los puertos de enlace troncal admiten el tráfico que venga de diferentes VLAN (tráfico ya con etiquetas, es decir, el tráfico que cuenta con una etiqueta de 4 bytes), al igual que el tráfico que no venga de una VLAN, es decir, de tráfico sin etiquetar.

El proceso de añadir el ID de la VLAN se denomina frame tagging o etiquetado de la trama. Recordemos que cuando estamos hablando de tramas, lo hacemos a nivel de capa 2, es decir, a nivel de enlace de datos. Se modifica la información que se encuentra dentro de la trama para que así los switches involucrados logren identificar tanto las VLANs de origen como de destino. Esto permite que el tráfico se lleve a cabo de forma adecuada entre ellos.

El proceso de quitar el ID de la VLAN se denomina frame untagging o desetiquetado de la trama. Esto se realiza cuando el switch tiene un enlace de tipo «acceso», es decir, quita la etiqueta de la trama para proporcionarle la trama original al PC, servidor o equipo final que no «entiende» de VLANs tagged.

Cuando configuramos una nueva red local usando VLANs, es muy importante diferenciar entre las tramas «tagged» y «untagged». A menudo en las interfaces gráficas de usuario de los diferentes switches, podemos encontrar una T y una U en los diferentes puertos, indicando cómo queremos configurar el VLAN ID en cuestión. A la hora de configurar un switch, debemos tener en cuenta lo siguiente:

- Las VLANs tagged con las etiquetadas, generalmente estos puertos físicos van hacia un router, switch, un punto de acceso WiFi profesional que soporte VLANs o un servidor. También pueden ir configuradas a un teléfono IP u otro dispositivo, pero debemos tener en cuenta que la trama va etiquetada.

- Las VLANs untagged van sin etiqueta, generalmente estos puertos físicos van hacia un equipo final o host, como un ordenador, impresora, servidor NAS que no está configurado con VLANs etc.

Un mismo puerto puede tener una o varias VLANs como tagged, de hecho, es lo más normal, en un mismo enlace físico tenemos varias VLANs simultáneamente. Sin embargo, en un mismo puerto solamente podemos configurar una VLAN como untagged, no es posible configurar dos o más VLANs como untagged en el mismo puerto.

Y un enlace troncal de VLAN en concreto no pertenece a una VLAN específica, se trata de un conducto para varias VLAN entre switches o routers. Además de que también se puede usar un enlace trunk entre un dispositivo de red y un servidor, o si se prefiere, otro dispositivo con capacidad 802.1Q.

Ahora bien, dicho esto, hay que tener en cuenta diferentes aspectos antes de decidirnos a montar nuestro enlace troncal.

El Spanning Tree Protocol o STP. Imagine una red de 30 switches todos troncales en conjunto formando pequeños triángulos en todas direcciones para crear redundancia, el diseño de árbol de expansión se volverá muy complicado solo para una vlan, si ahora agregamos 50 vlans, si un enlace comienza a fallar o tiene algún tipo de comunicación unidireccional en curso. En lugar de que sólo una vlan se vea afectada, ahora TODAS las 50 vlan transmiten el wazoo y todos y cada uno de los conmutadores ejecutan 50 instancias de árbol de expansión esto sería por supuesto uno de los peores casos en los que nunca convergen y sería una completa pesadilla solucionar los problemas ocasionados, es poco común pero es una posibilidad que siempre hay que tener presente.

Los enlaces troncales suelen conducir en ocasiones a un montón de redes planas y además pueden dar lugar a vlan nativas no coincidentes en troncales 802.1q.

Estos tipos de enlaces surgieron debido a la necesidad de mantener el tráfico local en lugar de enrutarlo, la velocidad del enrutador solía ser bastante lenta y surgió el término «enrutar cuando se puede, conectar cuando se debe». Con la llegada del verdadero enrutamiento a la velocidad real del cable, ya no era necesario preocuparse por pasar a través de un router ni del impacto en el rendimiento asociado a ellos.

Modos de enlaces troncales

Los enlaces troncales pueden tener diferentes configuraciones. Y todas ellas cumplen con unos requisitos que pueden ser necesarios para muchas redes. No todas tienen las mismas necesidades, pues los usos que se les pueden dar son muchos. Por lo cual, vamos a ver cuáles son estos modos.

- IEEE no ISL: Algunas redes, que por lo general son antiguas, siguen utilizando ISL. Estas se pueden configurar en este modo, el cual admite tráfico de forma simultánea. Tanto etiquetado como sin etiquetar. Con esto se asigna a un puerto de enlace troncal un PVID predeterminado, y entonces el tráfico que circule sin etiquetar se transporta en este de forma predeterminada. Todo el tráfico que, si va etiquetado, se envía con una etiqueta de VLAN.

- DTP: Este es un protocolo que está limitado a una marca, Cisco en este caso, ya que son los propietarios. Por lo cual, si tenemos otras marcas de dispositivos, no podremos utilizarlo. Este se encarga de administrar la negociación del enlace troncal, pero solo si el puerto de el otro switch se configura como un enlace troncal que pueda funcionar con DTP. El DTP puede admitir los enlaces troncales ISL y 802.1Q.

- Dinámico automático: Este envía de forma periódica, tramas de DTP al puerto remoto. El puerto local, le indica al puerto remoto que puede establecer enlaces troncales, pero no solicita que este pase a un estado de enlace troncal. Si ambos puertos se configuran automáticos, no van a negociar para llegar a un estado de enlace troncal. En cambio, sí lo harán para llegar a un modo de acceso sin ser enlace troncal.

- Activado predeterminado: Se enviarán de forma periódica, las tramas DTP denominadas como notificaciones al puerto remoto. Este notifica al puerto remoto el cambio de estado a enlace troncal. Después el puerto local, envía una respuesta a la notificación, y cambia el estado del enlace troncal. A esto se le denomina «enlace troncal incondicional».

Capacidades enlace troncal

Dentro de una red, el enlace troncal es lo que se encarga de conectar diferentes dispositivos en diferentes redes. Este es esencial para el funcionamiento de las redes, y siempre debe garantizar la transmisión de datos entre ambas redes. Este debe ser un funcionamiento óptimo y confiable, el cual debe poder soportar ciertas capacidades. En primer lugar, debe contar con la velocidad suficiente para poder soportar altos niveles de tráfico. Esto es porque la velocidad del enlace troncal, va a limitar la velocidad a la que se puedan realizar las transferencias de datos entre las diferentes redes. La velocidad debe ser coherente, de forma que la transferencia no se pueda ver afectada por fluctuaciones de velocidad.

Por otro lado, debe ser capaz de soportar la carga del tráfico pesado sin que ocasione congestión o pérdidas en los datos. Esto por lo general, se logra implementando diferentes técnicas de control de gestión. Puede ser el flujo de datos, o la priorización de paquetes dentro del sistema. Pero también se debe pensar en la escalabilidad, donde el enlace troncal debe ser capaz de soportar el crecimiento que pueda tener la red en el futuro.

La confiabilidad del enlace troncal también juega un papel muy importante. Esto es muy importante dentro de cualquier red, y para ello se deben implementar diferentes tecnologías que nos ayudarán mucho. Estas son la redundancia, el balanceo de carga y la configuración de enlaces de reserva. Por otro lado, la seguridad se garantiza con la utilización de cifrados de datos que se transmiten por la red. Para ello también podemos dar uso de diferentes herramientas, como la autenticación de los usuarios, uso de contraseñas seguras, así como autenticación mediante algún certificado digital.

Y por último, este debe ser un sistema que sea sencillo de configurar y mantener. Para ello podemos utilizar diferentes tecnologías de redes, para que no tengamos inconvenientes ni dificultades a la hora de solucionar algún problema. O por otro lado, mejorar el sistema como tal.

Configuración de un enlace troncal en switches Cisco

Optamos por esta marca porque es uno de los más utilizados cuando estamos aprendiendo sobre redes, ya que la típica certificación Cisco CCNA es ampliamente conocida por cualquier administrador de redes. Además, debemos tener en cuenta que Cisco dispone de herramienta como Cisco Packet Tracer para realizar pruebas de configuración con un simulador.

Packet Tracer es una herramienta muy importante en el mundo de las redes, especialmente para aquellos que están en proceso de aprendizaje y necesitan aprender a configurar equipos. Este programa desarrollado por Cisco, es un simulador de redes que proporciona un entorno virtual que permite a los usuarios diseñar, configurar y poner a prueba todo tipo de redes sin necesidad de utilizar un hardware físico.

Con una interfaz muy intuitiva, facilita la creación de mapas de red mediante la incorporación de todo tipo de dispositivos que podemos encontrar en un entorno de red, como routers, switches y ordenadores, por ejemplo. Esto permite a los usuarios comprender el funcionamiento de la red y ofrece la posibilidad de experimentar con las diferentes técnicas de gestión de dispositivos en red.

Además, una de las ventajas más destacadas de Packet Tracer es su capacidad para representar visualmente el flujo de datos que se procesa en la red, lo que facilita la identificación de posibles problemas y permite optimizar el sistema en red. Una herramienta muy utilizada para la enseñanza ya que permite que los profesores puedan crear todo tipo de escenarios y problemas que reflejan situaciones del mundo real, proporcionando a los estudiantes una experiencia práctica y completa.

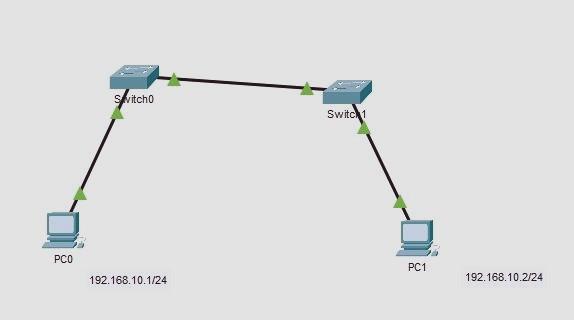

La imagen que compartimos más arriba simula una pequeña red que consiste en dos ordenadores y cada uno de los mismos está conectado a un switch. A su vez, estos switches se encuentran conectados entre sí. Este escenario consiste en la aplicación de un enlace troncal que permite que dos ordenadores en una misma VLAN pueden comunicarse. Esto último, aunque estén conectados a switches diferentes.

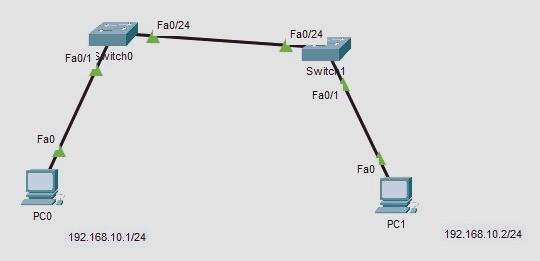

Ahora vemos la misma red de ejemplo, pero con el detalle de los puertos utilizados. Generalmente para la configuración de los enlaces troncales, se utiliza el último puerto de cada switch. Sin embargo, puedes optar por el puerto que quieras, y siempre ten en cuenta qué puertos has elegido, para configurar correctamente cada uno de los mismos.

El primer paso es configurar en cada switch la VLAN con el mismo número identificador y nombre.

En el primer switch:

SW1(config)#vlan 10

SW1(config-vlan)#name ejemplo

SW1(config-vlan)#exit

En el segundo switch:

SW2(config)#vlan 10

SW1(config-vlan)#name ejemplo

SW1(config-vlan)#exit

Para corroborar la creación de tu VLAN puedes utilizar el siguiente comando:

show vlan

O puedes optar por el comando abreviado:

sh vlan

Espera visualizar lo siguiente en el CLI de cada switch:

10 ejemplos active Fa0/1

1002 fddi-default active

1003 token-ring-default active

1004 fddinet-default active

1005 trnet-default active

En la primera línea podemos ver nuestra VLAN número 10 con nombre ejemplo. También nos indica que está activa y está asignada a la interfaz Fast Ethernet 0/1. Pero, ¿cómo la asignamos?

Este paso debemos repetirlo en el puerto de cada switch que está conectado a los ordenadores:

SW1(config)#interface fa0/1

SW1(config-if)#switchport mode access

SW1(config-if)#switchport access vlan 10

SW2(config)#interface fa0/1

SW2(config-if)#switchport mode access

SW2(config-if)#switchport access vlan 10

Ahora, debes configurar el enlace troncal en cada uno de los switches. Debes configurar cada una de las interfaces que están siendo utilizadas para la conexión entre los mismos:

SW1(config)#interface fa0/24

SW1(config-if)#switchport mode trunk

SW2(config)#interface fa0/24

SW2(config-if)#switchport mode trunk

Importante. Es posible que te aparezca el siguiente mensaje de error al intentar asignar las interfaces como troncales:

Command rejected: An interface whose trunk encapsulation is "Auto" can not be configured to "trunk" mode.

Depende de la marca y modelo que utilices, te aparecerá o no ese mensaje. Pero, no debes preocuparte. Este mensaje nos indica que la encapsulación troncal de la interfaz no está establecida con el estándar IEEE 802.1Q que hemos mencionado más arriba. En consecuencia, debemos corregirla con el siguiente comando:

SW1(config-if)#switchport trunk encapsulation dot1q

Entonces, los comandos para establecer los enlaces troncales serán los siguientes:

SW1(config)#interface fa0/24

SW1(config-if)#switchport trunk encapsulation dot1q

SW1(config-if)#switchport mode trunk

SW2(config)#interface fa0/24

SW2(config-if)#switchport trunk encapsulation dot1q

SW2(config-if)#switchport mode trunk

Un aspecto también muy importante, es que el comando «switchport mode trunk» permite realizar un enlace troncal de todas y cada una de las VLANs, pero todos los switches permiten añadir o quitar los VLAN ID de este enlace troncal. ¿Para qué vamos a pasar una VLAN si realmente no la vamos a utilizar en el otro switch? En estos casos, podríamos utilizar el siguiente comando: «switchport trunk allowed vlan 10» para permitir esta VLAN únicamente, ya que es mucho más elegante que no pasar todas las VLANs.

Ahora, solamente tenemos que asignar las direcciones IP a cada ordenador y sólo necesitas hacer ping para comprobar que ambos ordenadores pueden comunicarse correctamente. Es decir, de acuerdo al ejemplo demostrado desde el ordenador con la IP 192.168.10.1 debes hacer ping al ordenador con IP 192.168.10.2. Si el ping no presenta problemas, está todo en orden.

Por último, queda un paco que es recomendable llevar a cabo: una verificación de la configuración del enlace troncal que acabamos de realizar. Para esto se tiene que usar el comando show interfaces interface-ID switchport. Desde aquí podremos revisar si el enlace troncal que hemos configurado está habilitado o no.

Configuración de un enlace troncal en switches D-Link

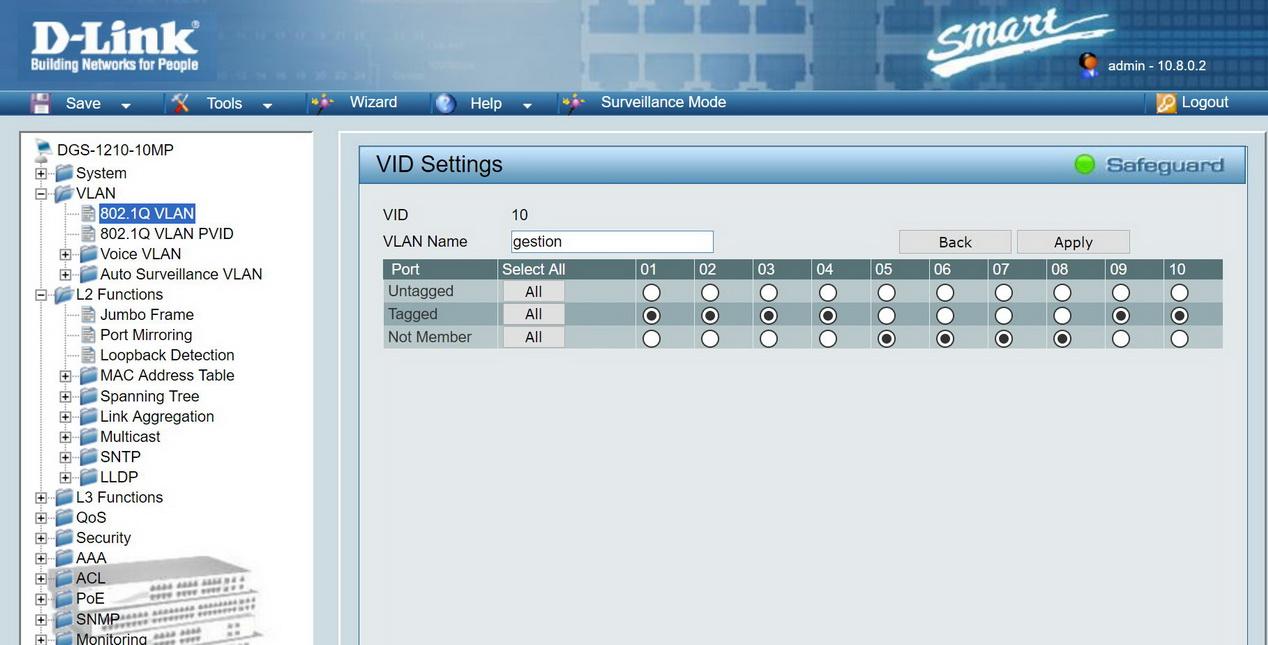

No todo va a ser Cisco en el mundo de las redes, D-Link es uno de los mejores fabricantes y que más switches gestionables tienen en su portfolio. D-Link nos permite configurar enlaces troncales directamente desde una interfaz gráfica de usuario muy intuitiva, a continuación, podéis ver lo fácil que es configurar un enlace troncal en un switch de este fabricante.

En un switch D-Link DGS-1210-10MP, podemos irnos directamente al menú de VLAN / 802.1Q VLAN, y elegir que los puertos estén untagged, tagged o que no sean miembro. en este caso, si queremos que los puertos 1, 2, 3, 4, 9 y 10 estén en troncal, basta con seleccionarlos todos ellos en modo «tagged». De esta forma, le estaremos pasando un troncal de VLANs.

Si intentamos poner el mismo puerto con varias VLANs en tagged, nos dejará sin problemas. Si intentamos poner el mismo puerto con varias VLANs como untagged, no nos dejará porque solamente permite una.

El switch D-Link DXS-1210-10TS nos permite una mayor configurabilidad, en este caso, podemos configurarlo en «Características L2 / Interfaz de VLAN». Aquí podemos ponerlo en modo VLAN «Enlace», comprobar las tramas que llegan si queremos que estén siempre etiquetadas, no etiquetadas o ambas, e incluso podremos definir una VLAN nativa. Si queremos configurar solamente las VLANs que pasen por el trunk, tendremos que seleccionar «Modo VLAN híbrido» y añadirlas manualmente.

Configurar un enlace troncal es bastante sencillo, aunque hay que seguir una serie de recomendaciones a la hora de realizarlo, y fijarnos muy bien en los puertos donde lo estamos configurando. Además, debemos tener muy en cuenta que en un mismo puerto no pueden haber dos VLANs como untagged, tal y como hemos visto en el switch de D-Link a través de la interfaz gráfica de usuario, solamente nos permite poner en modo «Acceso» una determinada VLAN ID, sin embargo, sí podemos configurar varias VLANs id en un puerto que esté configurado como enlace o trunk. Y, en último lugar, nos quedará usar el comando para verificar si el enlace troncal en el switch gestionable está configurado de manera correcta y ya se encuentra habilitado.