El WPS (Wi-Fi Protected Setup) es un método de conexión a las redes WiFi que es inseguro por naturaleza, actualmente solamente se puede utilizar el WPS para conectarnos a redes WiFi protegidas con WPA y WPA2, sin embargo, WPS desaparece por completo con el protocolo WPA3 para proporcionar mayor seguridad a las redes WiFi. El WPS se puede crackear por diferentes métodos que tenemos hoy en día, unos más complicados y otros más fáciles. Si quieres crackear una contraseña WPA o WPA2, lo mejor es que te centres en crackear el WPS (Wi-Fi Protected Setup) de tu router porque será muchísimo más fácil y rápido. Hoy en RedesZone os vamos a explicar cómo funciona WPS, y cómo se puede crackear.

WPS es un sistema de emparejamiento WiFi que tienen los routers modernos para poder conectar los dispositivos de manera inalámbrica sin necesidad de introducir una contraseña. Es un sistema bastante útil para conectar dispositivos que no van a moverse del domicilio, como puede ser una Smart TV, un repetidor WiFi o algún dispositivo domótico, como un robot aspirador. Al ser un sistema más inseguro que la conexión WiFi normal, es más sencillo poder crackearlo y acceder al sistema utilizando algunas herramientas de descifrado de contraseñas.

¿Qué es crackear?

Antes de empezar, es importante aclarar algunos términos para que puedas entender el contenido de todo lo que vamos a explicar. En primer lugar, debes entender qué significa crackear.

Crackear es un término que se utiliza en el ámbito de la informática para referirse a vulnerar la seguridad de un sistema o programa, con el fin de saltarse la seguridad y restricciones que tiene y, de este modo, acceder a información protegida o hacer modificaciones no autorizadas. El proceso de crackear un sistema implica tener que encontrar vulnerabilidades y encontrar un acceso. Esta intromisión en el sistema puede hacerse mediante contraseñas, a través de la red o por el sistema operativo del equipo.

Entre las diferencias de crackeo, en el contexto de las contraseñas, implica descifrar una contraseña a la que no tenemos acceso y que está protegida mediante técnicas de cifrado. Hay diferentes métodos para crackear una contraseña, como el método de fuerza bruta que prueban combinaciones hasta descifrarla.

Por otro lado, en el ámbito de las redes, el término crackear se refiere a vulnerar la seguridad de la red, como puede ser una WiFi. Los ciberdelincuentes pueden utilizar diferentes técnicas utilizando las vulnerabilidades en los protocolos de seguridad para acceder a la red sin autorización. Una vez que el ciberdelincuente ha crackeado la red, tendrá acceso a la información que se transmita dentro de la propia red.

Más allá del crackeo de redes y contraseñas, existe el caso del crackeo de software. Mediante este método, se puede manipular el código de un sistema operativo, por ejemplo, y desactivar las funciones de licencia para poder utilizar el software sin pagar por él.

¿Es legal?

Siempre y cuando hablamos de crackear o hackear algún tipo de sistema, es normal que pensemos en si se está realizando una actividad legal o ilegal. Y lo cierto es que depende mucho de la situación, debido a que puede ser las dos cosas. Si esto se utiliza con fines maliciosos, estaría siendo algo ilegal. Incluso si hackeamos un sistema sin autorización con buenas intenciones, también estaría siendo un delito. En cambio hay hackers que trabajan para las propias empresas, y se dedican a realizar estas acciones. Principalmente para luego poder subsanar los problemas encontrados y que sea más complicado realizar un hackeo.

Otra de las formas en las que puede realizarse, es en entornos controlados. Como puede ser la educación. Muchas veces se utilizan estas herramientas para labores formativas en cuestiones de seguridad o manejo de sistemas. Pero cabe recalcar que en estos casos son actividades preparadas, y no tienen ningún efecto sobre sistemas externos a lo que se está realizando. Por lo cual ya podemos ver que todo depende de la forma y las circunstancias en las que se realiza el hackeo.

En España, hacerlo de forma ilegal puede incurrir en sanciones económicas y hasta en penas de cárcel. Por lo cual debemos tener mucho cuidado cuando utilizamos herramientas como WiFiSlax, las cuales cuentan con herramientas para llevar a cabo este tipo de acciones. Las cuales no siempre son del todo accesibles, pues por lo general se necesitan bastantes conocimientos para llevarlas a cabo. Resultando muy complejo en algunos casos.

Entonces antes de llevar a cabo alguna de estas acciones, lo mejor es asegurarse de que se realiza en entornos controlados y no existe riesgo para terceras personas o empresas. Pues en ese caso, se estaría incurriendo en un delito por el cual nos pueden judgar.

Funcionamiento de WPS

El WPS (Wi-Fi Protected Setup) es un método de conexión a las redes WiFi que está basado en introducir un número PIN o presionar un botón en el router. Normalmente ambos métodos están en todos los routers, sin embargo, algunos fabricantes solamente permiten presionar el botón del router, descartando la autenticación en el router por PIN.

El gran problema de WPS viene con la introducción del número PIN, porque solamente puede tener 8 dígitos como mínimo y como máximo, de esta forma, tendríamos un número de combinaciones de 100.000.000 de posibilidades. Sin embargo, por la propia construcción del WPS, este PIN de WPS está dividido en dos subPIN de cuatro dígitos cada uno, por tanto, las probabilidades son de 10.000 para el primer PIN y de 10.000 para el segundo PIN, y se pueden crackear estos PIN por separado, lo que facilita enormemente su ataque por fuerza bruta. Por último, según indica el estándar, el último dígito del PIN2 sirve para el checksum del resto del PIN, por tanto, no es un dígito de clave sino que se calcula en función de los otro 7 dígitos, por este motivo, el número de combinaciones que tiene un PIN WPS es de tan solo 11.000 posibilidades. Teniendo en cuenta que disponemos de 11.000 posibilidades, el crackeo por fuerza bruta es muy factible, y se puede conseguir en unas 48 horas como máximo.

Algunos fabricantes de routers han incorporado a sus routers un límite de intentos fallidos en el WPS, dependiendo del fabricante y cómo hayan programado el firmware, podremos introducir unas 5 veces el PIN, posteriormente el router bloqueará el acceso a la red WiFI por WPS PIN definitivamente, y ya no se podrá utilizar más. No obstante, hemos comprobado que muchos routers de operadores no disponen de esta protección, por lo que podríamos vulnerarlos de manera fácil y rápida.

El otro método de conexión es presionando un botón en el router, presionando este botón, cualquier dispositivo que se conecte en un tiempo entre 60 y 120 segundos podrá tener acceso a la red inalámbrica sin necesidad de introducir ningún PIN ni ninguna contraseña. Esto también tiene un problema de seguridad intrínseco, y es que durante este tiempo seremos «vulnerables» a que un intruso se conecte a nuestra red. Existen programas actualmente, que los puedes dejar funcionando y de forma automática se podrían conectar al router cuando presionamos el botón WPS, y obtener la clave WPA-PSK o WPA2-PSK, por tanto, usar el WPS con botón también es un riesgo durante 60 o 120 segundos.

La autorización WPS implica que el cliente envíe una secuencia de números PIN y paquetes M4 o M6 y les responda desde la estación base. Si los primeros 4 dígitos del código PIN son incorrectos, luego de haber recibido su punto de acceso, enviará el EAP-NACK inmediatamente después de recibir el M4, y si hubo un error en los últimos 3 dígitos del lado derecho (nosotros no considere el 8 porque el atacante lo genera fácilmente usando la fórmula) después de recibir M6. Así, la falta de un protocolo permite dividir el PIN en dos partes, 4 dígitos iniciales y 3 posteriores y comprobar cada parte de la corrección utilizando la estación base como un oráculo, que te indica si se ha enviado la secuencia correcta de dígitos.

Si el código PIN se divide en dos partes: En consecuencia, resultan 10^4 (10.000) opciones para la primera mitad y 10^3 (1000) para la segunda. Como resultado, esto equivale a solo 11.000 variantes para la enumeración completa, que es más de 9000 veces menos que el número inicial de variantes.

También se descubrieron vulnerabilidades en el generador de números aleatorios de los enrutadores de algunos fabricantes, por ejemplo, en la vulnerabilidad llamada Pixie Dust, en los routers vulnerables, se puede obtener un pin después del primer intento.

Métodos de seguridad

Estos estándares de seguridad que se utilizan para poder proteger las redes inalámbricas, tienen el objetivo de simplificar las configuraciones. Esto lo hacen permitiendo que los usuarios se conecten de una forma rápida y sencilla, sin necesidad de escribir las contraseñas de red. Pero este sistema también requiere de sus métodos de seguridad para autenticar a los dispositivos. Estos son:

- PIN: Es el método más utilizado por los WPS. Los dispositivos que se quieren conectar a la red, deben proporcionar un número PIN de unos 8 dígitos que se autentifica en el router. Una vez se detecta que es correcto, el dispositivo podrá establecer la conexión de forma automática con la red Wi-Fi.

- Botón WPS: Es otra de las opciones, y también muy utilizado. Los routers incorporan botones que hacen esta función para que los dispositivos se puedan conectar. Cuando este es presionado en los dos dispositivos, se establece la conexión segura sin la necesidad de introducir las contraseñas de las redes.

- NFC: En algunos casos, los routers incorporan estas funcionalidades para realizar la autenticación de los dispositivos que se quieren conectar. Los dispositivos NFC, se colocan en los routers para establecer la conexión segura cuando el que se quiere conectar se encuentra dentro del radio de acción de esta tecnología.

Es muy importante destacar, que a pesar de que WPS está diseñado para simplificar las conexiones, algunos métodos pueden ser muy vulnerables a los ataques de seguridad. Sin ir más lejos, el PIN puede ser objeto de ataques de fuerza bruta para comprometer la seguridad. Siendo muy sencillo descifrar números con esa cantidad de dígitos en un tiempo relativamente corto. Por lo cual a pesar de que es una opción muy útil, siempre es conveniente configurar las redes Wi-Fi de la forma que se encuentren lo más seguras posibles. Esto nos ayudará a mantener a salvo nuestros datos, así como de todos los dispositivos que se encuentran conectados a la red en ese momento.

¿Se puede desactivar?

Para aquellos que no quieran sufrir este tipo de vulnerabilidades, hay una solución al respecto. Y es mucho más sencilla de lo que uno se piensa. Simplemente pasa por desactivar WPS del router de cada. De esta manera se pueden evitar este tipo de problemas más adelante. Incluso es una de las opciones que más se recomiendan para mejorar la seguridad de las redes.

Para conseguirlo, vamos a conocer cada uno de los pasos que hay que seguir desde la configuración del equipo. Comenzando por entrar en el menú de ajustes del router desde dirección IP 192.168.1.1. Una vez dentro, habrá que poner las credenciales, es decir, usuario y contraseña.

Hay que tener en cuenta que, en función del modelo y marca, los pasos pueden variar. Por lo que es un factor que debes tener en cuenta. En cualquier caso, por lo general, suele estar en el apartado WiFi o Seguridad. En este, deberás buscar la pestaña de WPS. Cuando des con este apartado dentro de la configuración del router, solamente hay que elegir la opción de desactivado. Y dar a guardar o aplicar para que se mantenga esta configuración.

Y si en tu caso no encuentras la pestaña de WiFi o Seguridad, deberás buscar un apartado de Configuración avanzada o similar. Ya que, en función del modelo como decíamos, el menú de ajustes es diferente. Lo que no cabe duda es que de esta manera tan simple se pueden evitar sufrir problemas en un futuro y también aumentar la seguridad de tu red.

WiFiSlax: La navaja suiza para crackear el WPS

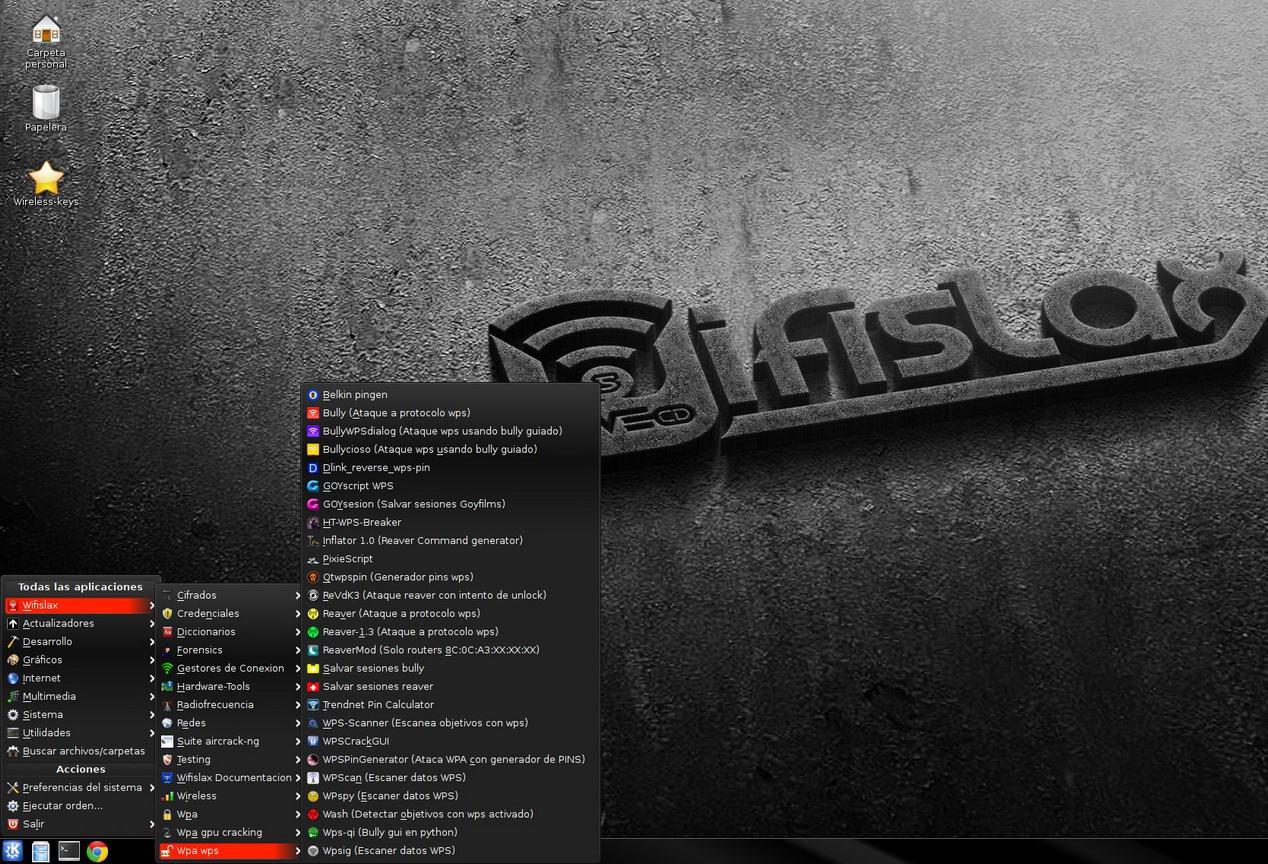

WiFiSlax es una de las distribuciones basadas en Linux más utilizadas para la auditoría de redes inalámbricas, ya sean redes con cifrado WEP, WPA, WPA2 y también pueden atacar al WPS (Wi-Fi Protected Setup). Actualmente, en WiFiSlax disponemos de una gran cantidad de herramientas para atacar el WPS por diferentes métodos, ya sea por fuerza bruta, por diccionario con el generador de PIN, y también con otros métodos como el ataque Pixie Attack.

A continuación, podéis ver todas las herramientas disponibles actualmente en WiFiSlax, para ir a la sección de WPS tenéis que pinchar en «Inicio / WiFiSlax / Wireless WPS«, tal y como podéis ver aquí:

Una vez que ya hemos visto el menú de WiFiSlax con todas las herramientas, vamos a ver qué métodos podemos usar para crackear el WPS y qué herramientas podremos usar. Vamos a indicar las herramientas que utilizamos nosotros para las auditorías WiFi, porque actualmente disponemos de varios programas (scripts) que hacen exactamente la misma funcionalidad, pero tendremos diferentes alternativas para que tú elijas.

Crackear el WPS por diccionario

Algunos routers de los operadores y también algunos routers que podemos comprar en el mercado, disponen de unos PIN WPS preconfigurados de fábrica. Esto significa que un determinado router, tiene uno o varios PIN preconfigurados que podremos probar, porque si el usuario no ha cambiado este PIN WPS preconfigurado, podremos entrar directamente a la red inalámbrica WiFi probando varios PIN que se conocen bien.

El programa WPSPinGenerator (Ataca WPA con generador de PINS) es uno de los mejores en atacar el WPS por diccionario. Al ejecutarlo, tendremos diferentes opciones:

- Buscar objetivos con WPS activado: esta funcionalidad nos permitirá buscar todos los routers de nuestro alrededor que tenga el WPS activado. Es lo primero que tendremos que hacer.

- Probar PIN genérico/calculado por algoritmo: una vez que hayamos buscado todos los objetivos con WPS activado, podremos utilizar esta opción para que nos muestre y el programa pruebe los PIN que tenemos en la base de datos de PIN. Gracias a esta función, podremos probar 3 o 5 PIN predeterminado y crackear el WPS en segundos, sin necesidad de atacarlo por fuerza bruta.

- Probar todos los posibles pines (fuerza bruta): esta funcionalidad nos permitirá atacar el protocolo WPS a través de fuerza bruta, para probar todos los PIN posibles. Gracias a esto, con este programa podremos atacar el WPS por ambos métodos (diccionario y fuerza bruta).

- Seleccionar otro objetivo

- Salir

El funcionamiento de este programa es realmente sencillo, ya que simplemente tendremos que seguir el asistente de configuración vía consola que podéis ver ahí. Lo único que necesitaremos es que nuestra tarjeta WiFi soporte WPS y sea compatible con el sistema operativo, actualmente la gran mayoría de tarjetas con chipset Realtek son compatibles.

Con este ataque por diccionario, aunque el router tenga un límite de intentos por WPS, es muy probable que consigamos la clave WPA-PSK o WPA2-PSK en muy pocos intentos, antes que el router limite nuestros intentos, por tanto, este ataque es uno de los más rápidos que podemos hacer, siempre y cuando el router tenga PINes predeterminados por defecto.

Crackear el WPS por fuerza bruta

Este método de ataque al WPS tiene dos problemas principalmente: el tiempo, que puede durar hasta 72 horas si tienes mala suerte con el PIN, y el límite de intentos de PIN por parte del firmware del router.

Si nuestro router tiene un firmware con un límite de intentos de PIN, dependiendo de cómo esté programado el firmware, ya no podremos intentar PIN por fuerza bruta hasta que el router se reinicie, aunque en algunos casos tan solo dejan inoperativo el WPS durante un tiempo (una hora, un día etc). No obstante, vale la pena intentar atacar el router por fuerza bruta para comprobar si tenemos o no el límite de intentos de PIN.

Actualmente, disponemos de muchos programas para atacar el WPS a través de un ataque de fuerza bruta. Por ejemplo, el programa anterior WPSPinGenerator podremos utilizarlo para atacar por fuerza bruta, sin embargo, nuestro programa favorito es Bullycioso, un script todo en uno que puede:

- Detectar el WPS en todos los routers de nuestro alrededor.

- Atacar el WPS por fuerza bruta, es compatible tanto para los PIN que no incorporan un checksum en el último dígito de PIN2, como también para los que incorporan el checksum, calculándolo de forma completamente automática.

Otras características de este programa, es que nos permitirá continuar el ataque del WPS por el número que nosotros deseemos. Dependiendo del PIN que tenga el router, podremos tardar desde minutos hasta unas 48 horas aproximadamente, depende del comportamiento de la tarjeta de red WiFi con WPS, y también del router WPS, la distancia contra el punto de acceso WiFi etc.

Crackear el WPS con Pixie Dust Attack

Pixie Dust Attack es un ataque al protocolo WPS que se centra en capturar el intercambio de paquetes entre el router víctima y el atacante, para posteriormente crackear el PIN de forma offline, por lo que es muchísimo más rápido que atacar el WPS por diccionario o fuerza bruta, ya que, al poder crackearlo offline, es mucho más rápido que depender del intercambio de mensajes entre el router y el atacante. La herramienta PixieScript automatiza este proceso para lograrlo en segundos, sin embargo, no todos los routers son compatibles, y es muy probable que el fabricante de los routers WiFi afectados ya hayan solucionado en el firmware este problema, y hayan implementado el WPS de otra forma más segura.

Otra característica muy interesante de PixieScript es que incorpora una pequeña base de datos de los BSSID (MAC inalámbricas) de los puntos de acceso conocidos afectados, de hecho, podemos consultarla desde el propio script.

Tal y como habéis visto, podremos crackear el WPS de los routers WiFi de estas tres formas, la más rápida es con el ataque Pixie Dust Attack, pero no todos los routers están afectados por este problema en su WPS, a continuación, la más rápida sería con diccionario usando WPSPinGenerator y los PIN WPS predeterminados en los routers. Por último, el ataque por fuerza bruta nos puede llevar horas, pero podremos conseguirlo con paciencia, a no ser que el router limite el número de intentos y desactive el WPS temporalmente.

Crackear WPS desde dispositivo móvil Android

Hay que decir que hoy en día vivimos conectados la mayoría del tiempo mediante nuestros dispositivos móviles, y muchas veces no disponemos de datos móviles o los hemos agotado, en este caso es cuando hablamos de crackear alguna señal Wi-Fi que utilice WPS si está disponible. Existen diversas aplicaciones para hacer este crackeo sin la necesidad de utilizar ninguna contraseña, una de ellas es WPS Connect, con la que podremos vulnerar con bastante facilidad prácticamente la totalidad de redes que tengan habilitada la seguridad WPS.

Curiosamente, esta aplicación fue pensada y desarrollada meramente para usarla de forma educativa, pero por supuesto, una vez que fue descubierta y fueron puestas a prueba sus capacidades, ha sido utilizada para lo que describimos el día de hoy que es vulnerar las redes que tengan la seguridad WPS activada a nuestro alrededor.

La aplicación funciona enfocándose principalmente en verificar si los routers tienen alguna vulnerabilidad en el PIN que tienen como predeterminado ya que esto suele suceder en más casos de lo que se cree, incluso en routers que se encuentran instalados en empresas, además de analizar los PIN predeterminados, incluye algoritmos como los de Stefan Viehböck (easyboxPIN) y también el de Zhao Chesung (ComputePIN).

Su uso, como ya mencionamos, es relativamente sencillo, podremos conectarnos a las redes con seguridad WPS siguiendo unos cortos y sencillos pasos, una vez que tenemos abierta la aplicación, simplemente tenemos que pulsar en el botón actualizar, una vez que cargue, nos mostrará toda la información de los puntos de acceso Wi-Fi que están disponibles para vulnerar mediante el crackeo de WPS.

Ahora, simplemente deberemos elegir la red que deseamos y nos ofrecerá distintas combinaciones PIN para utilizar, lo que debemos hacer es ir probando cada una de las opciones que nos aparecen, que no suelen ser demasiadas, hasta que logremos conectarnos a la red elegida y sin más, ya tendríamos acceso a dicha red.

Protección antirrobo de WPS

Es posible defenderse contra un ataque de una manera hasta ahora: y no es mas que deshabilitar WPS con un pin en la configuración del router. Sin embargo, no siempre es posible hacer esto, ya que a veces WPS está deshabilitado solo por completo.

Lo más que pueden hacer los fabricantes es lanzar un firmware que nos permita ingresar un tiempo de espera para bloquear una función, por ejemplo, después de 5 intentos fallidos de ingresar un código PIN, lo que complicaría la fuerza bruta y aumentará el tiempo que tarda un atacante para recolectar el identificador como ya indicamos anteriormente.