La seguridad es un factor muy importante y es algo que debemos mantener a todos los niveles. Debemos proteger nuestros ordenadores y dispositivos móviles sin importar qué sistema operativo usemos. En este artículo te vamos a explicar qué hacer para proteger Windows 11 al máximo. De esta forma podrás evitar ataques cibernéticos, el robo de contraseñas y cualquier problema que pueda poner en riesgo tu seguridad y privacidad. Se trata del último SO de Microsoft y conviene crear una buena barrera defensiva.

En la red podemos toparnos con muchas amenazas que pueden dañar nuestros equipos y comprometer la privacidad. Muchos tipos de ataques que de una u otra forma infectan los sistemas y hacen que la seguridad se vea afectada. Es fundamental proteger nuestros equipos correctamente, ya sea con el sistema operativo Windows o con cualquier otro sistema operativo.

Consejos para mejorar la seguridad en Windows 11

Para mantener una protección total sobre Windows se requieren diferentes métodos y puntos a tener en cuenta. No basta solo con tener un antivirus, por ejemplo. Por ello vamos a hablar de todo lo que debes realizar para que tu seguridad y privacidad estén siempre a salvo a la hora de usar este sistema operativo.

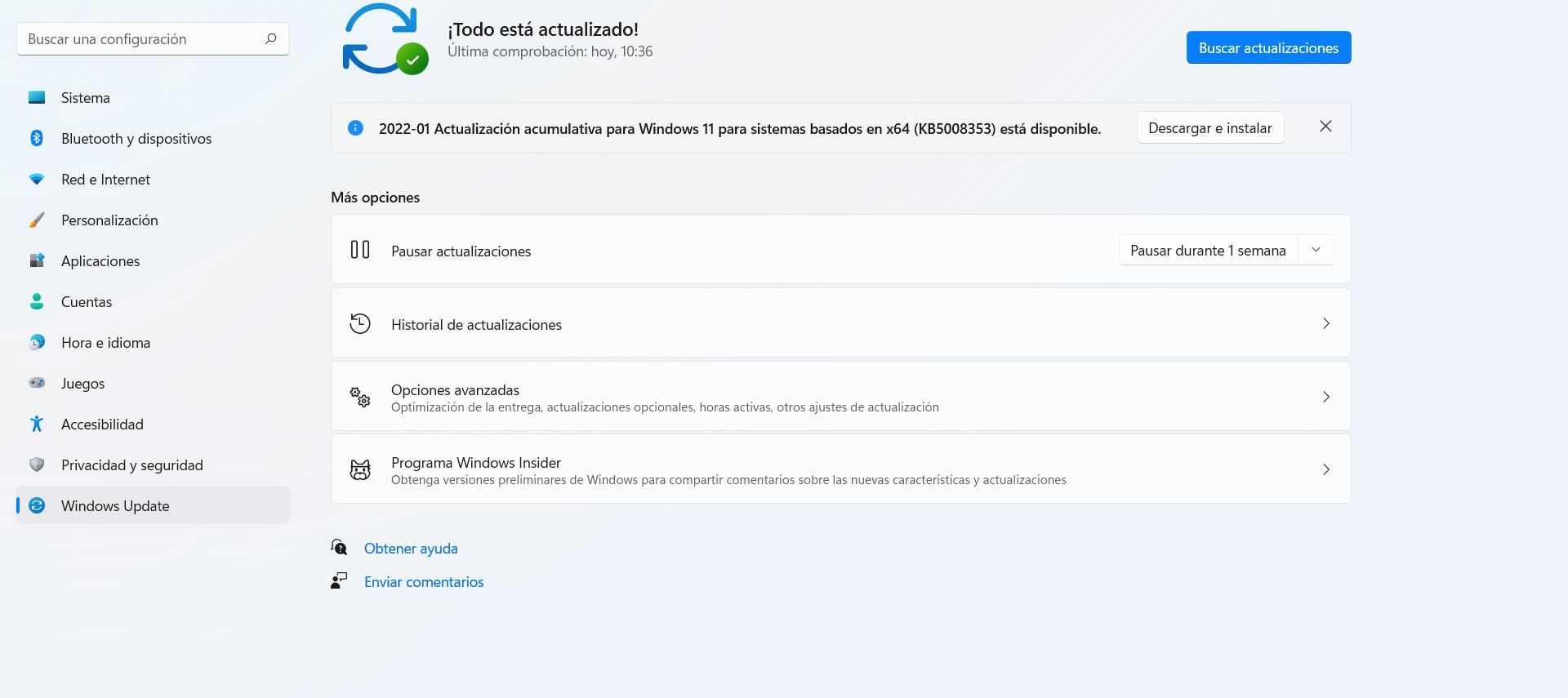

Tener el sistema actualizado

Un punto muy importante es tener siempre Windows 11 actualizado correctamente. Esto ayudará a corregir vulnerabilidades que puedan aparecer. Esos fallos podrían ser aprovechados por los piratas informáticos para lanzar ataques y llegar a robar contraseñas o infectar el sistema con alguna variedad de malware y tener así el control.

Para actualizar Windows tienes que ir a Inicio, entras en Configuración y pinchas en Windows Update. Allí te aparecerán posibles actualizaciones que haya pendientes. Debes asegurarte siempre de instalar todas las que haya y, de esta forma, corregir cualquier vulnerabilidad que haya y que sea aprovechada por un atacante.

Esto mismo debes aplicar de forma periódica a cualquier programa que uses. Por ejemplo actualizar el navegador, aplicaciones de mensajería o videollamadas, etc. Debes asegurarte de contar con las versiones más recientes disponibles en todo momento.

Utilizar programas de seguridad

Por supuesto no puede faltar un buen antivirus en Windows 11. Esto te permitirá detectar amenazas de seguridad, como pueden ser virus, troyanos, keyloggers… También analizar cualquier descarga que realices y alertarte en caso de que haya algo extraño que pueda comprometer tu equipo.

Vas a tener muchas opciones disponibles. Una muy interesante es la de Windows Defender, que viene integrada con el propio sistema operativo. Funciona bien, es gratuito y no necesitas instalarlo por tu cuenta. No obstante, hay otras muchas alternativas tanto gratuitas como de pago. Por ejemplo Avast o Bitdefender son algunas soluciones populares.

Pero más allá de utilizar un antivirus, también puedes hacer uso de otras muchas aplicaciones de seguridad. Por ejemplo un firewall o incluso complementos que puedes instalar en el navegador. En todos estos casos el objetivo es mejorar la protección del sistema y evitar así cualquier amenaza.

Descargar solo de sitios fiables

En este caso se trata de un problema muy habitual que puede provocar la entrada de malware de todo tipo. Siempre que descargues algún programa, sea cual sea, debes asegurarte de que lo haces desde una fuente fiable. Por ejemplo debes usar tiendas oficiales como Microsoft Store o ir directamente a la página web de esa aplicación.

Pero esto también lo debes aplicar a la hora de bajar cualquier documento de Internet. Si por ejemplo recibes un archivo Word o PDF por correo, no lo descargues si no reconoces la fuente o sabes que realmente no se trata de una amenaza de seguridad. De lo contrario podrías estar descargando un virus sin que lo sepas.

Tener una revisión constante

Mantener la máxima seguridad en Windows 11 requiere de una revisión constante. Tienes que ver periódicamente que el equipo esté actualizado, que el antivirus funciona bien, pero también las aplicaciones que tienes instalada y comprobar que no generan ningún tipo de problema.

Una revisión constante puede servir para detectar una amenaza lo antes posible. Por ejemplo un fallo de seguridad sin corregir y poder solucionarlo antes de que un pirata informático pueda explotarlo, una aplicación que hayas instalado y esté robando datos sin que lo sepas, etc. Puedes crearte una serie de pautas para realizar periódicamente.

Disponer de cuentas de usuario

Crear cuentas de usuario es algo totalmente recomendable en todos los casos, incluso si solo tiene un usuario el equipo en cuestión. Lo más recomendable es tener una cuenta estándar, la cual tenga los accesos y permisos básicos de Windows. Esto nos permitirá tener prácticamente todas las opciones que Windows tiene disponibles, sin que nos tengamos que preocupar de que toquemos algo que no debemos y acabe en errores. Podemos crear varias de estas, una por cada usuario que tenga el equipo.

Por otro lado, es bueno tener una cuenta dedicada a la administración. En esta es donde se tendrán todos los permisos de administrador del equipo, y a la cual tendremos que acceder cuando tengamos que ejecutar algo como tal. Mantener estas opciones alejadas de los usuarios estándar, es muy buena idea. Ya que así, reducimos el riesgo de sufrir algún problema, y aumentamos la seguridad del dispositivo gracias al recorte de funciones no siendo Administrador.

En todo caso, hay algunas cosas en estas cuentas que debemos activar. Lo cual también es una medida de seguridad, ya que nos permite tener un poco más de control ante los programas. Y es la opción de Control de Cuentas de Usuario (UAC). Esto hace que se generen avisos, cada vez que un programa trata de hacer cambios en el sistema. Por lo cual es muy recomendable, sobre todo porque es posible que descarguemos programas que no nos interesa que puedan hacer cambios que consideren en el equipo. Lo bueno de todo esto, es que como Administradores podemos tener control sobre las cuentas de usuario, lo cual nos permite configurarlas pensando en la seguridad tanto de los usuarios, como del equipo en general. Y es que un mal uso del equipo, puede ser el mayor peligro al que nos podemos enfrentar. Por lo cual, debemos prestar especial atención en estas configuraciones de privacidad y seguridad.

Proteger también otros dispositivos

Para proteger tu ordenador con Windows, no debes centrarte únicamente en este sistema, sino también en cualquier otro dispositivo que vayas a conectar o que tengas en la misma red. Por ejemplo, si vas a enchufar un disco duro debes asegurarte de que no tiene virus. Lo mismo si vas a conectar un móvil por cable, es importante que sigas los mismos consejos también en esos aparatos.

Muchos ataques de seguridad llegan a través de la red. Por ejemplo, un pirata informático podría explotar nuestra red Wi-Fi vulnerable para poder acceder a otros dispositivos. Por ello es fundamental proteger también el router, la red inalámbrica y cualquier otro aparato que vayamos a conectar.

¿Se puede hackear la cuenta de administrador?

Hoy en día Windows es el sistema operativo más utilizado en equipos de escritorio. Está presente en la mayoría de dispositivos a nivel doméstico y también empresarial en nuestro país. Esto hace que al hablar de funciones, características o programas que afecten a este SO pueda ayudar a muchos usuarios. En Windows podemos almacenar claves que utilizamos en nuestros programas, registros y el propio sistema. Esto incluye lógicamente todos los usuarios que hayamos creado con el paso del tiempo para iniciar sesión en el SO. En ocasiones puede ser interesante recuperar las claves porque nos hayamos olvidado o simplemente queramos saber la fortaleza de la seguridad.

Para ello podemos hacer uso de diferentes programas que están creados específicamente para el sistema operativo de Microsoft. Van a permitir que recuperemos contraseñas almacenadas. Puede ocurrir que en un momento dado hayamos cambiado la clave y no la recordemos. Windows las almacena en una función hash que las transforma para que estén cifradas. Ahora bien, hay programas y sistemas operativos que van a ayudarnos a recuperar esas claves. Vamos a ver algunos de ellos y explicar cómo podemos utilizarlos.

Hay una gran variedad de herramientas y funciones que podemos usar en nuestro día a día para intentar mejorar la seguridad. Como hemos mencionado se trata del sistema operativo más común en equipos de escritorio y eso hace que tengamos un amplio abanico de posibilidades.

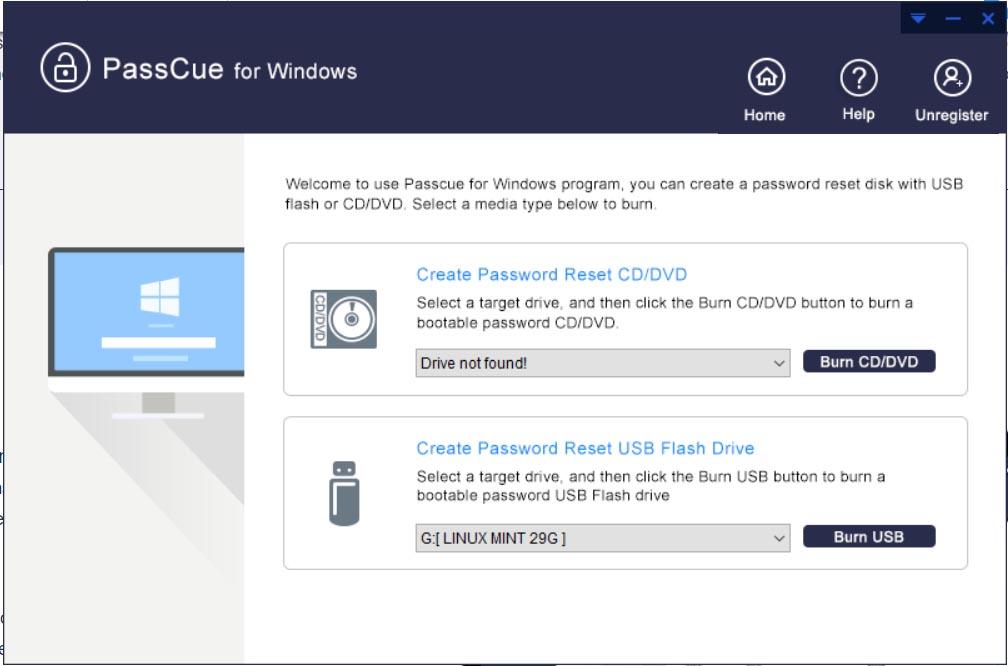

PassCue

Una de las opciones que tenemos para poder acceder a una cuenta de Windows tras haber olvidado la contraseña es PassCue. Se trata de una versión de pago, aunque cuenta también con la posibilidad de probarla con un uso limitado.

Lo primero que tenemos que hacer para comenzar a usarlo es descargarlo de su página web oficial. Allí veremos los pasos que hay que realizar para poder ejecutarlo en nuestro sistema.

Una vez tengamos el programa bajado hay que instalarlo en Windows. Es un proceso sencillo y rápido. Posteriormente nos solicitará grabarlo en un DVD/CD o una memoria USB. En nuestro caso hemos optado por un pendrive. Esto es necesario, ya que tendremos que iniciar el equipo a través de esta herramienta.

Cuando lo hayamos grabado en un pendrive o CD, simplemente hay que ponerlo en el ordenador que nos interesa y, desde la BIOS, le damos a iniciar. De esta forma podremos acceder a un usuario de Windows pese a no conocer la contraseña.

Al iniciar desde PassCue nos aparecerá una ventana con todos los usuarios que hay en ese equipo con Windows. Tendremos que seleccionar el que nos interesa y pinchar en Reset Password. Posteriormente tendremos que reiniciar el equipo.

Por tanto, con este programa podremos resetear la contraseña de Windows sin necesidad de reinstalar el sistema operativo.

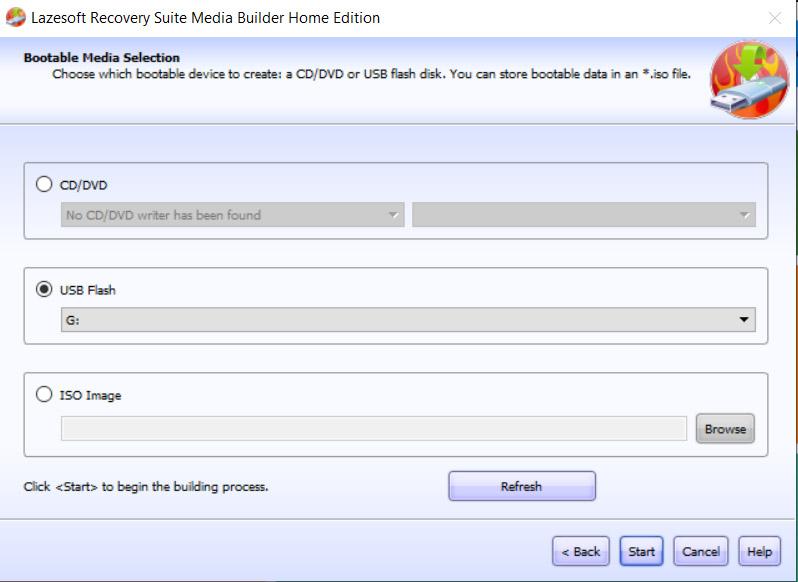

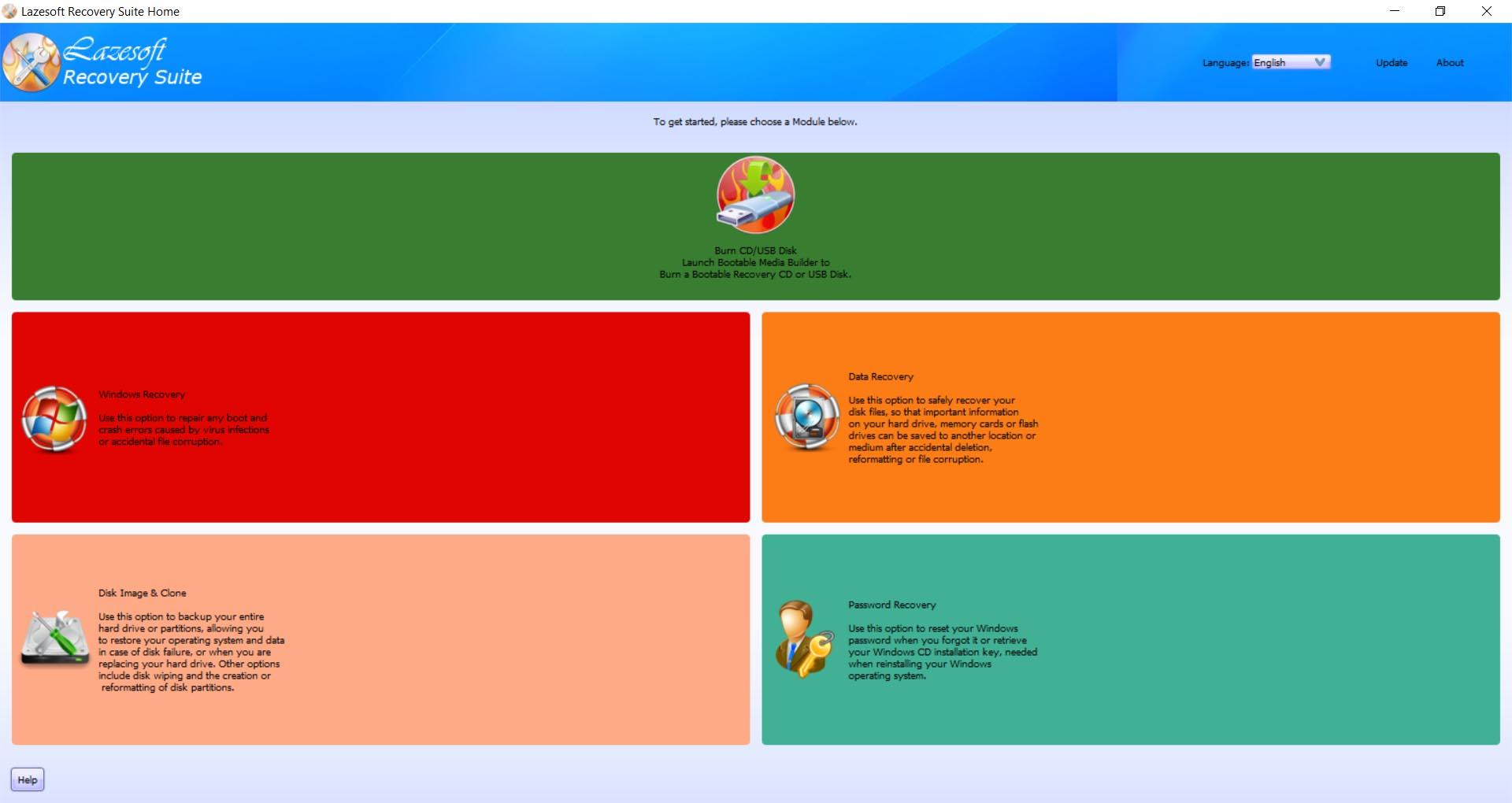

Lazesoft Recovery

Otra alternativa que tenemos es la de Lazesoft Recovery. El funcionamiento es muy parecido. Se trata de una herramienta que tendremos que grabar en un CD o pendrive y posteriormente iniciarla en el equipo que nos interesa.

Lo primero que hay que hacer es descargar el programa desde su web. Hay diferentes versiones, tanto gratuitas como de pago. Funciona para las diferentes ediciones de Microsoft Windows. Una vez lo hayamos descargado, tenemos que instalarlo en el sistema y nos aparecerá una imagen como la que vemos.

Al llegar a este punto tenemos que elegir dónde vamos a grabar Lazesoft Recovery. En nuestro caso, una vez más, hemos elegido una memoria USB para probarla en otro equipo.

El proceso es sencillo y rápido. Una vez lo tenemos en el pendrive o CD, lo iniciamos desde la BIOS del ordenador que nos interesa. Tenemos que pinchar en la opción de Lazesoft Recovery y automáticamente se abrirá la herramienta con las diferentes opciones que tenemos. La que nos interesa es la de Password Recovery.

Hay que darle a Siguiente y nos mostrará a continuación los usuarios que hay en ese equipo. Tendremos que elegir el que nos interesa. Posteriormente pinchamos en el botón de resetear la contraseña y permitir entrar sin que nos solicite clave.

Recuperar contraseña de Windows con Kali Linux

Kali Linux es una de las muchas distribuciones de Linux que tenemos disponibles. Ofrece un amplio abanico de posibilidades para los usuarios, con muchos programas y herramientas para poner a prueba la seguridad de nuestros dispositivos y redes.

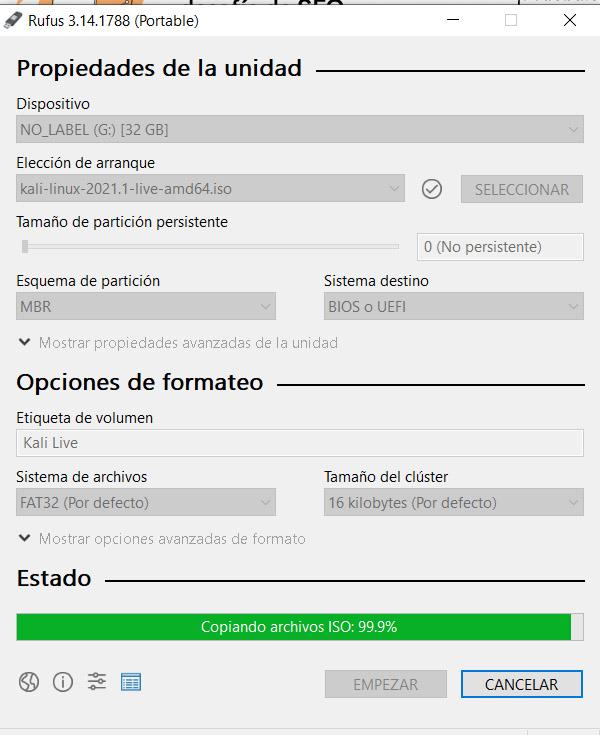

Con Kali Linux vamos a poder restablecer la contraseña de Windows olvidada. Para ello tenemos que contar con un pendrive o CD, descargar la ISO de esta distribución y posteriormente iniciarla. Necesitamos también un programa para montar la ISO en la memoria, como podría ser Rufus.

Una vez tenemos lista la distribución de Kali Linux, en nuestro caso hemos usado un pendrive, simplemente tenemos que iniciarlo. Hay que configurar la BIOS para que inicie la memoria USB y no el disco duro. Posteriormente, en las opciones que nos aparecen, pinchamos en Live (forensic mode). Si nos pide contraseña root es la genérica toor.

Cuando estemos dentro del sistema operativo hay que ir a la unidad donde está instalado Windows. Hacemos clic con el botón derecho del ratón y le damos a Abrir en terminal. Hay que ejecutar el comando cd Windows/System32/config. Es allí donde está el archivo que nos interesa para recuperar la contraseña.

El siguiente paso es ejecutar ls -l SAM*

Posteriormente el siguiente comando es chntpw -l SAM

Hecho esto nos aparecerá una lista con los diferentes usuarios de Windows. Debemos coger el que nos interesa y ejecutar el comando chntpw -u Nombre SAM. Por ejemplo sería chntpw -u RedesZone SAM.

Nos aparecerán una serie de opciones y la que nos interesa es la primera, que es para resetear la contraseña de Windows. Tenemos que darle a salir y marcar la opción Y para reescribir el archivo. En definitiva, estas son algunas opciones que tenemos para recuperar la contraseña para iniciar sesión en Windows. Algunas alternativas útiles en caso de que la hayamos olvidado.

Evita errores humanos

Hay que tener en cuenta que la mayoría de ataques informáticos van a requerir de la interacción de la víctima. Necesitan que hagamos clic en algo, que descarguemos algún archivo y que, en definitiva, cometamos algún error. Por ello queremos dar también ciertas recomendaciones de sentido común para aumentar al máximo la seguridad de Windows 11.

Cuidado con los ataques Phishing

Sin duda algo imprescindible es evitar los ataques Phishing. Son un método muy usado por parte de los ciberdelincuentes para robar contraseñas o colar malware. Suelen usar algún cebo para que hagamos clic en un enlace o descarguemos algún archivo que en realidad es falso. La buena noticia es que estos ataques necesitan que caigamos en esa trampa. Si estamos preparados y no hacemos clic, no tendríamos problemas.

¿Por dónde llegan los ataques Phishing? Principalmente por e-mail y SMS, pero también a través de plataformas como redes sociales o programas de mensajería. Suele ser un link que supuestamente nos lleva a una página para iniciar sesión, para solucionar un problema, obtener un premio, etc. Los cebos que utilizan son muy variados.

No hacer clic en sitios sospechosos

Esto es muy importante. A veces al navegar por Internet podemos encontrarnos con enlaces o banners que nos invitan a hacer clic. Incluso puede aparecer un mensaje de alerta indicando que nuestro equipo está en peligro y que debemos instalar algún programa o bajar algún archivo para protegerlo.

Es esencial no hace clic en ningún lugar que pueda ser sospechoso. De lo contrario estaríamos poniendo en serio peligro nuestro equipo. Siempre debemos mantener el sentido común y no cometer errores así. Ante la menor duda, lo mejor es no entrar en un sitio o no bajar un documento que pueda ser peligroso.

No instalar cualquier complemento

Son muchos los complementos y extensiones que puedes instalar en el navegador y en otros programas. Por ejemplo extensiones para Chrome o Firefox que permitan agrupar pestañas o tener ciertas características que de serie no tienen esas aplicaciones y que pueden ser muy útiles para el funcionamiento.

Pero claro, esto también lo utilizan los ciberdelincuentes para lanzar ataques. De hecho, a través de extensiones para el navegador pueden robar datos personales, leer el historial de navegación o robar contraseñas. Siempre debes instalarlos desde tiendas oficiales y nunca hacerlo desde sitios de terceros sin garantías.

Evitar exponer datos

Otra cuestión muy importante para proteger Windows al máximo es no exponer datos personales. A veces cometemos el error de poner un mensaje público en un foro abierto o un artículo en una web. Eso puede ser usado por un atacante para lanzar ataques Phishing, por ejemplo. Incluso puede haber bots que registren nuestro e-mail y nos inunden con mensajes Spam.

Por tanto, es fundamental también proteger la privacidad y no exponer más datos de los que realmente son necesarios. Esto hay que aplicarlo a la hora de registrarnos en cualquier plataforma, como puede ser una red social como Facebook, así como al instalar cualquier aplicación de Windows y no conceder más permisos de los necesarios.

En definitiva, como has podido ver puedes proteger por completo Windows 11 siguiendo una serie de consejos. Es esencial contar con programas de seguridad, tenerlo actualizado y evitar cometer errores. Todo esto permitirá que tengas un sistema seguro, protegido y listo para hacer frente a cualquier amenaza.

Qué es un RAT y por qué es tan peligroso

Cuando hablamos de RAT nos referimos a herramientas que se pueden utilizar para controlar y administrar de manera remota algún sistema o dispositivo. De primeras esto no significa que sea un problema. No quiere decir que estemos ante una amenaza que sea utilizada para fines delictivos. Sin embargo los RAT utilizados de forma maliciosa sí pueden representar un problema importante para la seguridad. Son troyanos que abren una puerta trasera en el equipo y pueden controlarlo.

A esto último que mencionamos también se le conoce como troyanos de acceso remoto. Suelen ser aplicaciones y herramientas que parecen legítimas, que no muestran signo alguno de que pueden comprometer nuestros sistemas, pero que en realidad son maliciosas. Este tipo de software contiene malware que puede descargarse en el sistema por parte de los usuarios de forma involuntaria. Es una vez se ha descargado y ejecutado en el equipo cuando los atacantes tienen un control sobre el mismo. Pueden administrar por completo ese equipo infectado.

Hay que indicar que los RAT suelen esconderse en archivos que parecen legítimos. Aprovechan así la oportunidad de llegar al sistema para tomar el control de un equipo. Normalmente este tipo de amenazas llega junto a otro software que descarga la víctima. Por ejemplo viene con algún programa que hemos bajado de Internet, algún juego o incluso archivos adjuntos que nos llegan por correo electrónico. Por tanto, podemos decir que ataca de formas muy diversas. Es capaz de llegar a un equipo sin dejar ningún tipo de rastro. Esto quiere decir que la víctima podría estar infectada durante mucho tiempo y no llegar nunca a saberlo. No va a experimentar ningún cambio notable en el sistema, lo que hace que sea un problema muy peligroso.

La manera de actuar en los RAT maliciosos una vez ha infectado un equipo es la de obtener control y acceso de forma remota a ese dispositivo o red, espiar y obtener información de la víctima. Básicamente pueden lograr tener un control total sobre un equipo como si estuvieran de forma presencial utilizándolo. Dentro de todo lo que podría lograr un RAT podemos mencionar encender el micrófono o cámara web.

Cómo evitar ser víctimas de los RAT maliciosos

Sin duda lo más importante es evitar ser víctimas de este problema que puede poner en riesgo nuestra seguridad. Por suerte, podemos tener en cuenta ciertos aspectos en nuestro día a día.

- Herramientas de seguridad: Una de las cuestiones que debemos tener en cuenta para evitar ser víctimas de los RAT maliciosos es contar con herramientas de seguridad. Un buen antivirus puede prevenir la entrada de todo tipo de malware que de una u otra forma pueda afectar a nuestros equipos. Esto es algo que debemos aplicar sin importar el tipo de dispositivo o sistema operativo que estemos utilizando. Necesitamos tener siempre instalado software que pueda protegernos.

- Contraseñas fuertes y activar autenticación en dos pasos: Es muy importante también proteger siempre nuestros equipos correctamente. Para ello una de las principales barreras es contar con contraseñas que sean fuertes y complejas. Deben contener letras (mayúsculas y minúsculas), números y otros símbolos especiales. Todo ello siempre con una longitud adecuada. Pero además, cada vez son más las opciones que tenemos para proteger nuestras cuentas y una de ellas es la autenticación en dos pasos. Como sabemos, esto puede impedir que posibles intrusos accedan incluso teniendo la contraseña. Necesitarían un segundo paso.

- Mantener los equipos actualizados: En muchas ocasiones surgen vulnerabilidades que son aprovechadas por los piratas informáticos para llevar a cabo sus ataques. Es esencial que contemos siempre con los parches más recientes y evitemos estos problemas.

- Sentido común: el sentido común tiene que estar siempre presente. Como hemos visto muchas de estas amenazas llegan después de errores que cometen los usuarios. Por ejemplo abrir un archivo malicioso que nos llega por correo. Debemos por tanto evitar este tipo de acciones.

Como podéis ver, es fundamental ser víctimas de este tipo de ataques tan dirigidos, y mantener nuestros PC muy bien protegidos.