Más que nunca, nuestra forma de trabajar debe ser flexible. Existen empresas que mantienen a varios colaboradores o a todos trabajando desde casa o desde la localización de su conveniencia. También están aquellos grupos de trabajo que desempeñan sus tareas tanto en una oficina o cada uno desde donde estén. Sin embargo, debemos cuidar quienes deben acceder tanto a los datos como recursos del sistema. Esta guía te explicará todo lo que debes saber respecto al control de acceso, sus variantes más comunes y una solución bastante fiable para poder empezar a implementarlo cuanto antes.

¿Qué es el control de acceso?

Es un método que permite garantizar que los usuarios prueben ser quienes dicen que son. Es como cuando en algún lugar debes mostrar tu documento de identidad para comprobar que efectivamente tienes dicha identidad. El control de acceso es sumamente importante para que todos los usuarios tengan el acceso correspondiente a datos y recursos de sistema. Ahora bien, ¿en qué consiste específicamente un control de acceso? Más que nada, en una serie de restricciones que se van aplicando de acuerdo a los datos y/o recursos a los cuales se desea acceder. Se basa en procesos de autenticación y autorización.

Si hablamos de la autenticación, lo hacemos respecto al ingreso de credenciales o utilización de uno o varios métodos de autenticación. Por otro lado, la autorización es el paso consecuente de la autenticación que es la cesión de acceso a determinado grupo de recursos y datos. En RedesZone se ha puesto a disposición una guía que detalla las diferencias entre autenticación y autorización. Incluso, podrás conocer los métodos más utilizados para cada caso.

Este control de acceso por ejemplo es para entrar en el correo electrónico, en redes sociales como podrían ser Facebook o Twitter, así como directamente entrar en nuestros dispositivos. Es un proceso que todos hacemos constantemente en nuestro día a día y sirve para garantizar que somos usuarios legítimos y que no somos un intruso que intenta entrar de forma ilegítima. Pero si nos centramos específicamente en sistemas y equipos informáticos de empresas y organizaciones, podemos encontrar diferentes opciones que pueden servir como control.

Beneficios de los controles de acceso

Hoy en día los controles de acceso, son una medida totalmente necesaria dentro de cualquier empresa. Esto ayuda a garantizar la seguridad y privacidad de la información de la misma. Estos controles pueden restringir los accesos a los sistemas, y datos que pueden llegar a ser muy sensibles a aquellas personas que no estén autorizadas. Reduciendo de forma considerable el riesgo de que se produzca alguna brecha de seguridad o filtraciones.

Todas las empresas tienen algunos desafíos previos a implementar todo este sistema. Algunos de ellos son:

- Comprensión de los requisitos de seguridad: Conocer cuáles van a ser los requisitos de seguridad del sistema, es el primer paso para diseñar un árbol de control de acceso. Esto nos ayuda a establecer los permisos adecuados. En este campo, se incluye la identificación de los datos sensibles, determinar quiénes van a tener acceso, y establecer diferentes procedimientos para manejar y proteger toda la información.

- Mantener la seguridad de las contraseñas: Las contraseñas son una forma muy común de autenticarse en los diferentes servicios. En cambio, es muy importante que se establezcan reglas de seguridad en las contraseñas, donde podemos incluir un mínimo de caracteres, variedad o frecuencia de cambio para renovarla de forma periódica.

- Cumplir los estándares necesarios: Hoy en día tenemos leyes que hablan directamente sobre el tratamiento de los datos, y de cómo estos se van a utilizar. Estando tan regulado, se obliga a las empresas a tomar las medidas de seguridad oportunas para que se puedan cumplir estrictamente todos los requisitos de seguridad. En nuestro caso, tanto a nivel nacional como europeo.

- Gestión de accesos remotos: La creciente tendencia al teletrabajo, ha ocasionado que sea necesario realizar una gestión centralizada en este aspecto. Por lo cual siempre es importante revisar de forma periódica el acceso a todos los sistemas y datos que pueden ser sensibles.

- Monitorización y auditorías: Mantener los sistemas bajo monitorización y realizar auditorías periódicas, nos ayuda a estar prevenidos ante casi cualquier problema que se pueda legar a presentar. Prevenir todos los problemas es la mejor forma de evitarlos.

Tipos de control de acceso

Citamos a continuación los tipos de control de acceso más comunes, es decir, los que más se han implementado hasta el momento. De acuerdo a la necesidad de tu empresa o grupo de trabajo, puedes optar por una u otra opción.

Control de Acceso basado en Roles (RBAC)

Se puede afirmar que este tipo de control de acceso es de los más utilizados. Se basa en la concesión de acceso a los usuarios en base a los roles asignados. Además, y para añadir capas extras de protección, se aplican políticas de seguridad que limitan la obtención de privilegios. Estos privilegios pueden aplicarse tanto en el acceso a datos como recursos del sistema. Hoy en día, la escalada de privilegios es una amenaza interna a nivel empresarial que causa estragos. El gran nivel de perjuicio, sobre todo a nivel económico que genera, debe ser un punto de atención para cualquier empresa que se vea susceptible a este tipo de amenazas de seguridad.

Control de Acceso Discrecional (DAC)

Es un tipo de control de acceso que dicta que el dueño de los datos decide respecto a los accesos. Lo que significa que dichos accesos serán concedidos a los usuarios en base a las reglas que el propio dueño de los datos especifica.

Es uno de los mecanismos de control que tenemos. En este caso los sujetos son los usuarios, procesos o programas y van a conceder permiso a otros a través de un objeto. El responsable de ese objeto es quien va a determinar quién puede o no entrar y con qué permisos.

Es un modelo de control de acceso con el que la mayoría de las personas probablemente ya estará familiarizada, porque es uno de los que se usa en la gran mayoría de los sistemas operativos que usamos hoy en día. Por ejemplo, si creamos una hoja de cálculo, nosotros, como los propietarios, podemos determinar quién más en nuestro entorno tiene acceso y qué tipo de acceso tiene a esa hoja de cálculo. Y nosotros, como propietarios de esa hoja de cálculo, podemos modificar ese acceso en cualquier momento que queramos.

Esto en parte lo convierte en un modelo de control de acceso muy flexible porque bajo el ejemplo expuesto anteriormente, nosotros, como propietarios de ese archivo, podemos determinar exactamente quién tiene el tipo de acceso y podemos determinarlo y cambiarlo en el momento que queramos.

Control de Acceso Obligatorio (MAC)

A esta variante se la puede considerar como algo más arbitraria que las demás. Esto es así en el sentido de que a los usuarios se les concede el acceso en base a regulaciones establecidas por una autoridad central en una empresa o alguna que otra organización reguladora. Esto significa que el sistema operativo va a proporcionar los límites sobre cuánto acceso tendrá cada usuario a cada recurso o conjunto de recursos. Y estos generalmente se basan en ciertos niveles de autorización ya que a cada recurso al que alguien pueda necesitar acceder se le debe asignar una etiqueta.

Este tipo de acceso debe ser confidencial, secreto, alto secreto, o algún otro tipo de etiqueta y esto quiere decir que a los usuarios entonces se les otorgan ciertos derechos para que justamente puedan acceder a dichos recursos que son confidenciales y a los que no puede acceder cualquiera, por ejemplo, algunos usuarios podrán acceder a recursos confidenciales y otros además podrán acceder a recursos que son de alto secreto a los que los anteriores no podrán acceder.

El administrador es el que determina qué acceso específico y que rol tiene cada usuario en particular y estos generalmente no pueden cambiar cualquiera de estos roles de acceso bajo un modelo de control de acceso obligatorio. Cuenta con una capa más de seguridad para poder controlar el acceso y los privilegios. Se basa en etiquetar cualquier elemento del sistema y determinar las diferentes políticas de control de acceso.

Control de Acceso basado en Atributos (ABAC)

La distinción de este tipo de control de acceso, es que al usuario y los recursos a los cuales le corresponde el acceso, se le agregan una serie de atributos. Los mismos permiten que se realicen evaluaciones que indican respecto al día, la hora, la ubicación y otros datos. Todo esto se tiene en cuenta a la hora de conceder o limitar acceso a datos y recursos. Este es un tipo que aplica un método más dinámico que se adapta a la situación de usuarios para tener más o menos acceso.

Básicamente podemos decir que varía en función de los datos que hemos indicado. Se adapta a las circunstancias y a los usuarios, para otorgar o no permisos.

¿Qué tipo de control de acceso es más conveniente?

Uno de los aspectos que garantiza una correcta implementación de cualquiera de los métodos de acceso es cumplir con las normas, regulaciones y/o estándares. De acuerdo al país en el cual te encuentres, es posible que necesites revisar en detalle normas como GDPR, que sería una política de protección de datos personales que es válido para toda Europa. Otro ejemplo importante es la PCI-DSS que es una regulación que se encarga de asegurar y proteger tanto las transacciones como los datos de los titulares de tarjetas de crédito y débito. De acuerdo a cada norma, regulación o estándares pueden aplicarse sanciones de todo tipo si es que se deja de lado su cumplimiento.

¿Por qué mencionamos esto? Más que nada porque no existe un método que es estrictamente más conveniente que otro. Cada entorno de trabajo cuenta con necesidades en específico. Igualmente, es bueno tener presente que, de los tipos de control de acceso citados, el más moderno y reciente es el basado en atributos. Es especialmente conveniente porque los permisos se conceden o limitan de acuerdo a la situación del momento del usuario. Por ejemplo, si cambia de locación o de dispositivo. Sin embargo, algo que no debe negociarse es el cumplimiento.

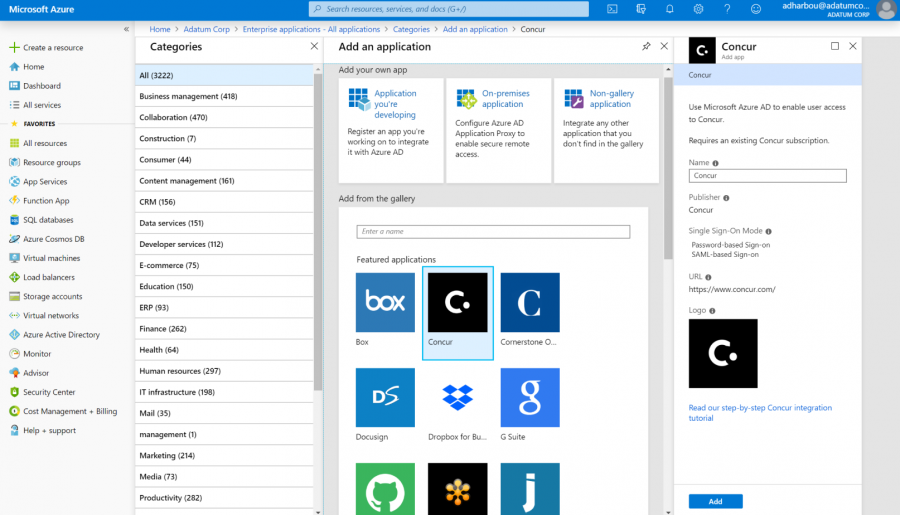

Azure Active Directory: la IAM que está presente en todos lados

Te preguntarás cuál es la solución ideal para implementar el control de acceso. No hay precisamente una solución única que lo hace todo y todopoderosa. Puede haber escenarios en los que necesites de una o más tecnologías de una sola vez para cumplir con las necesidades de control de acceso.

Una gran parte de los entornos de trabajo utilizan Microsoft y sus aplicaciones asociadas. Microsoft Azure Active Directory ofrece políticas de acceso inteligentes. De esta manera, todos los recursos de trabajo estarán protegidos y serán accesibles únicamente por quienes lo necesiten. De acuerdo a los requerimientos, se puede contar con la solución Azure Active Directory por sí sola o bien, si ya utilizas servicios de Microsoft como Office 365 se puede optar por la integración. Esto último es mucho más rápido de implementar.

Esta solución, que forma parte de la suite de Azure, es una de las más populares y funcionales en las empresas. Sobre todo, las que son muy grandes, como las multinacionales. Principalmente porque tiene la capacidad de tener el control y administrar no sólo decenas sino cientos, miles o millones de usuarios. Permite la creación de credenciales únicas de administración para que cada colaborador de una empresa o grupo de trabajo pueda tener acceso a los diversos recursos en la nube ya implementados. Esto incluso se aplica a aquellas personas que utilizan sistemas operativos diferentes de Windows.

Una ventaja interesante es que todo el entorno de trabajo que se encuentra bajo Azure Active Directory es seguro, incluso si es que entre los miembros se encuentran personas ajenas a la empresa o colaboradores/miembros temporales. Uno de los desafíos de los entornos de trabajo compartidos es que personas externas tengan acceso indebido a datos o recursos de sistema que cuentan con contenido sensible o de carácter confidencial.

Por otro lado, si así lo prefieres, puedes adaptar la interfaz de usuario como más prefieras para que se pueda adaptar a la imagen de tu empresa o grupo de trabajo. Como lo prefieras.

Características clave de Azure Active Directory

- Gestión de usuarios y grupos de trabajo

- Autenticación con el método SSO (Single Sign-On)

- Autenticación Multi-Factor

- Colaboración tipo B2B (Business-to-Business)

- Gestión de contraseñas mediante un portal Self-Service

- Synchronization Engine

- Registro de dispositivos utilizados por los usuarios

- Reportes de Seguridad y Uso de los servicios de AAD

Hemos comentado que soporta dispositivos que pueden utilizar sistemas operativos distintos a Microsoft. Los citamos a continuación:

- Cualquier ordenador o tableta con Windows

- Dispositivos Android

- iPhone o iPad

- Dispositivos que cuenten con el sistema macOS (Macbook, iMac)

- Cualquier dispositivo que sea basado en la web (Chromecast, por ejemplo)

En el caso de que desees comenzar a probar, ten en cuenta que tienes un plan gratuito con funcionalidades limitadas pero ideales para los comienzos. Posteriormente, puedes pasar a los planes de pago con modalidad de pago anual. Puedes ingresar al siguiente enlace para obtener más información.

Qué es la biometría y métodos más populares de acceso

La biometría podríamos definirla como la toma de medidas estandarizadas de los seres vivos para identificarlos. También, dentro de las tecnologías de la información (TI) tenemos la autentificación biométrica, que es la aplicación de técnicas matemáticas y estadísticas sobre los rasgos físicos o de conducta de un individuo, para su identificación. En resumen, se trata de una forma de verificar la identidad de esa persona.

Los métodos más comunes para realizar la autenticación biométrica son los siguientes:

- La huella dactilar.

- Reconocimiento de iris.

- Reconocimiento facial.

- La biometría vascular basada en la extracción de un patrón biométrico a partir de la geometría del árbol de venas del dedo.

- Reconocimiento de la voz.

- La escritura y la firma.

En el proceso de identificación, los rasgos biométricos son comparados con los de un conjunto de patrones previamente guardados. Hay que señalar que no implica tener que conocer la identidad del presunto individuo. Lo que se hace es tomar una nueva muestra de datos biométricos del nuevo usuario, y compararla con los patrones ya registrados.

En la actualidad, están aumentando las violaciones de datos de forma constante. Esto ha repercutido en que el sistema tradicional basado en contraseña no esté en su mejor momento. La razón principal por la que se están produciendo estas brechas de seguridad es, en gran medida, por la reutilización de las contraseñas. La solución por la que han optado algunas empresas es sustituir esas contraseñas por la autenticación biométrica.

Consecuencia de ello se ha elevado la biometría, como una solución de autenticación superior a las contraseñas. No obstante, la biometría también tiene sus problemas. Los revisaremos a fondo, y a continuación, veremos que presenta un conjunto de desafíos importante.

La biometría no puede reemplazarse

El gran inconveniente que tiene la biometría es que, una vez que un acceso biométrico está comprometido, no puede sustituirse. Vamos a poner un ejemplo para que se vea claro: imaginemos por un momento que nuestros datos faciales de rostro, huella dactilar o iris se vieran expuestos. En ese sentido, si se compromete la información biométrica de una persona, cualquier cuenta que utilice este método de autenticación está en riesgo, ya que no hay forma de revertir el daño porque no se puede cambiar.

Por lo tanto, como la biometría es para siempre, es muy importante que las empresas hagan lo más difícil posible a los ciberdelincuentes descifrar el algoritmo donde se guarda la información biométrica. Una forma de hacerlo sería mediante la utilización de un algoritmo hash sólido, y no almacenando ningún dato en texto sin formato.

La explotación de la biometría facial

Cada día estamos más expuestos en Internet, y a veces no nos damos cuenta de las consecuencias. Por ejemplo, la información facial podríamos obtenerla online mediante una foto que se haya publicado en una red social o en cualquier web. Un dato a considerar, es que, si las comparamos con las contraseñas, éstas siempre serán privadas a menos que sean robadas.

Gracias a esa foto, con la tecnología adecuada podríamos replicar los parámetros biométricos del rostro de una persona. Además, no sólo podría afectar al reconocimiento facial, también podría afectar a la voz (que se podría sacar de un vídeo), o a otros sistemas.

Las limitaciones de los equipos actuales

El problema está en que, a pesar de que tenemos bastantes dispositivos con escáneres biométricos, muchos de los que utilizamos habitualmente no admiten la autenticación biométrica. La biometría ahora mismo no es algo habitual en ordenadores de sobremesa o portátiles, ya que generalmente no incluyen lectores biométricos. También, otro factor que debemos tener en cuenta, es que a la hora iniciar sesión en una web con un navegador, la utilización de la biometría todavía es muy limitada. En este sentido, hasta que los equipos y navegadores de Internet sean compatibles la autenticación biométrica, tiene muy pocas posibilidades.

En cuanto a los dispositivos inteligentes como los smartphones con Android o iOS, tienen una autenticación biométrica en las que las credenciales de autenticación son almacenadas localmente. Sin embargo, este enfoque en el que no se almacenan las firmas biométricas sensibles en los servidores, nos excluye de la posibilidad de utilizarlo en otros lugares. En el caso de querer implementarlo, tendríamos que volver a registrarnos con credenciales como un nombre de usuario y contraseña. Además, antes de que se pueda volver a habilitar la autenticación biométrica, también el nuevo dispositivo debería tener esa tecnología. En resumen, para una autenticación biométrica vamos a necesitar un modelo diferente en donde el patrón biométrico se guarde en un servidor.

El problema de los cambios biométricos

Otra cosa que se debe tener en cuenta es la posibilidad de cambios en la biometría. La posibilidad de cambios en la biometría es un hecho que puede afectar a los trabajadores. Una quemadura en un dedo puede afectar a nuestra huella digital, o una lesión que desfigure el rostro pueden ser algunos ejemplos. Sin duda, se trata de un problema potencial importante. Nos referimos en el caso en que la autenticación biométrica fuese el único método de autenticación en uso y no existiese un respaldo disponible.

También hay que hablar de las amenazas de suplantación de identidad. Los ciberdelincuentes han conseguido que los escáneres validen las huellas dactilares mediante el uso de moldes o réplicas de huellas dactilares, o también de rostros de usuarios válidos. A pesar de que esta tecnología ha mejorado mucho, todavía está lejos de ser perfecta.

Qué debemos hacer si ocurre una infracción biométrica

En el hipotético caso de que ocurriese una infracción relacionada con la autenticación biométrica, podríamos correr muchos peligros. En el momento que el atacante obtiene acceso puede cambiar los inicios de sesión para estas cuentas y bloquear al trabajador fuera de su propia cuenta.

Por este motivo, es muy importante la actuación de la empresa, que tiene la responsabilidad de alertar inmediatamente a los usuarios para que tomen medidas oportunas para minimizar el riesgo. En el momento en el que se produce una infracción, tanto las empresas como sus trabajadores deben apagar inmediatamente la biometría en sus dispositivos. A continuación, deben volver a los valores predeterminados que generalmente es la utilización de un sistema de credenciales basado en usuario y contraseña.

La mejor forma de que las organizaciones garanticen su seguridad es adoptar un enfoque de seguridad por capas. La facilidad de uso de la biometría hace que sea una opción atractiva, tanto para empresas como para usuarios. No obstante, si dependemos sólo de la autenticación biométrica es una estrategia de alto riesgo ya que hay que tener en cuenta los inconvenientes y riesgos mencionados anteriormente.

Cómo afecta el Deepfake a la identidad biométrica

En Internet no es difícil encontrarnos fotos falsas que simulan ser reales. A veces como diversión, como una simple broma que claramente sabemos que es falso, pero en otras en cambio puede hacernos dudar e incluso comprometer a las personas. Si aplicamos Deepfake a las imágenes podemos tener como resultados fotografías prácticamente idénticas a una original. Por ejemplo, pueden utilizar la Inteligencia Artificial para que una persona famosa parezca estar en un determinado lugar, como podría ser comiendo en un restaurante. Pero también pueden utilizar el mismo método para vídeos. Es más complejo, lógicamente, pero con resultados asombrosos. La tecnología cada vez permite más llegar a algo parecido a la realidad sin demasiados esfuerzos. Hay aplicaciones informáticas con las que podemos editar vídeos y, si lo unimos a la Inteligencia Artificial, los resultados son evidentes. Podemos decir por tanto que es un problema que puede llegar a afectar a la privacidad y seguridad de las personas. Realmente pueden servir para manipular información, para hacer creer lo que en realidad no es. Además, gracias a las redes sociales hay en Internet un banco enorme de fotos y vídeos que pueden ser manipuladas.

Hemos explicado qué significa Deepfake y en qué consiste la identidad biométrica. Ya podremos hacernos una idea de qué ocurriría si se combinan ambos términos. Básicamente un atacante podría tener acceso a nuestras cuentas, robar información, colar malware… Como vemos, uno de los métodos para iniciar sesión a través de la identidad biométrica es la imagen del rostro. Consiste en que la cámara del teléfono u ordenador es capaz de identificar los rasgos y verifica que realmente somos el usuario legítimo.

A veces para contratar una cuenta bancaria online o similar nos piden un pequeño vídeo o foto en el que aparecemos nosotros. Una manera de que puedan ver que realmente no se trata de una estafa. Pero claro, ¿y si alguien falsifica esa imagen o ese vídeo? Ahí es donde entra en juego el Deepfake orientado en la identidad biométrica. Es un problema grave, ya que un atacante puede usar la Inteligencia Artificial para crear una determina imagen de la víctima o incluso un vídeo como si realmente se estuviera haciendo un selfie para verificar la identidad.

Por tanto, un posible atacante podría crear una imagen o vídeo falsos. Con eso podría suplantar la identidad. Pero además hay que tener presente que cada vez hay más sitios, programas y dispositivos donde podemos usar la identidad biométrica para autenticarnos. Esto hace que sea un problema presente, pero que sin duda tendrá un mayor impacto en el futuro, conforme vaya extendiéndose y mejorando la tecnología.

Cómo evitar ser víctimas del Deepfake

¿Podemos evitar ser víctimas del Deepfake? Aunque técnicamente esta técnica consiste en falsificar una imagen o vídeo a través de la Inteligencia Artificial y a nivel de usuario no podríamos hacer mucho por evitarlo, sí que podemos tener en cuenta algunos consejos para dificultar que esto ocurra. Lo primero es evitar exponer información personal en la red y que esté disponible para cualquiera. Pongamos por ejemplo que ponemos nuestro correo electrónico o móvil en un foro abierto. También en redes sociales tenemos imágenes disponibles para que cualquiera, incluso sin ser contacto, pueda acceder a ellas.

Un atacante podría averiguar que tenemos una cuenta en una determinada plataforma, banco, correo electrónico, red social… Y, gracias a que tiene fotografías nuestras disponibles, llegar a falsificar una imagen o vídeo para suplantar la identidad e iniciar sesión en cualquier servicio que admita el reconocimiento facial. Pero también es fundamental activar la autenticación en dos pasos. Está bien usar la identidad biométrica para iniciar sesión en vez de utilizar contraseñas, pero en ambos casos sabemos que podríamos llegar a ser víctimas de ataques. ¿Cómo evitamos esto? Lo mejor es activar la 2FA en las cuentas.

Esto significa que, si un intruso intenta iniciar sesión incluso sabiendo la contraseña o, en el caso de los ataques Deepfake falsificando la identidad biométrica, van a necesitar un segundo paso. Ese segundo paso suele ser un código que nos llega por SMS al móvil, un código que recibimos en aplicaciones como Google Authenticator, etc.

Por tanto, como conclusión podemos decir que el Deepfake es un problema importante que va a poner a prueba a las identidades biométricas conforme vaya avanzando la tecnología. Podemos decir que la Inteligencia Artificial se convierte en el enemigo en este caso. Hemos visto también que podemos tener en cuenta algunos consejos para hacer que sea más difícil ser víctimas de este problema.