Existen muchos métodos por los cuales pueden atacar nuestro ordenador. Por ejemplo, a través de un enlace que descarga un virus, un troyano que nos llega como archivo adjunto por correo electrónico, algún programa que hemos instalado y en realidad es malicioso… Pero también a través de un dispositivo físico. En este artículo hablamos de Rubber Ducky, que es un pendrive con ciertas peculiaridades y que puede ser un problema para nuestra seguridad.

Aunque creas que es una simple memoria USB, lo cierto es que en su interior hay una amenaza conocida bajo el nombre de Rubber Ducky. Para que puedas conocer en profundidad de que se trata y cómo te puedes proteger, en las siguientes líneas encontrarás toda la información relevante de estos pequeños dispositivos que, en apariencia, parecen un pendrive más, pero en realidad no lo son.

Qué es un Rubber Ducky

Un Rubber Ducky podemos decir que es un pendrive modificado. Cuando ponemos una memoria USB en el ordenador, podemos copiar y pegar archivos fácilmente. Actúa como una memoria donde podemos alojar fotos, documentos o cualquier carpeta siempre que no supere el espacio de almacenamiento disponible. En un pendrive incluso podemos programar scripts para que copie archivos desde un ordenador, o viceversa. Sin embargo, para que ese script se ejecute vamos a tener que abrir la memoria USB y hacer doble clic encima del archivo correspondiente. No es algo que se realice de forma automática, sin interacción.

Sin embargo, un Rubber Ducky sí va a poder ejecutar esos scripts de forma automática. Simplemente va a necesitar que le llegue corriente al estar conectado al ordenador. Automáticamente va a comenzar a copiar archivos o llevar a cabo alguna acción preestablecida. Es precisamente esto último que mencionamos lo que hace que sea un peligro para la seguridad. Puede ser utilizado para el robo de datos o infectar nuestro equipo. Para ello bastaría con que lo conectemos al ordenador y reciba corriente.

En qué se diferencia un pendrive de un Rubber Ducky

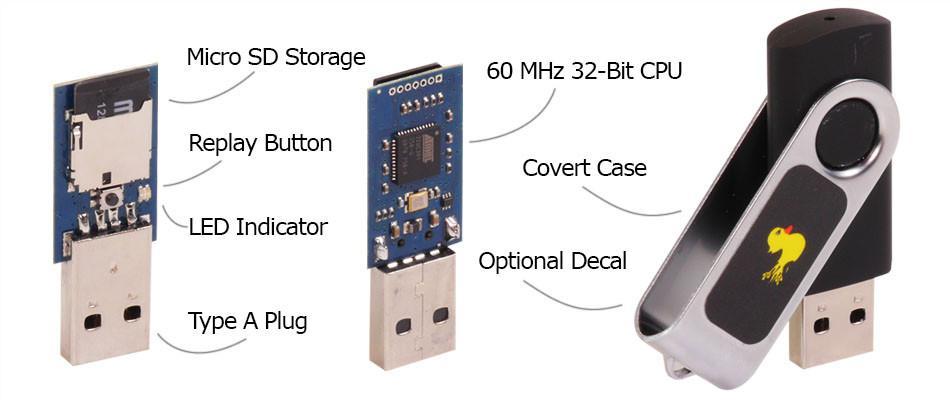

El problema es que físicamente puede pasar desapercibido un Rubber Ducky. Alguien puede ver un dispositivo de este tipo y pensar que es un pendrive normal y enchufarlo al ordenador. Sin embargo, por detrás pueden estar ejecutándose scripts que roben archivos o infecten el equipo. Pero si nos centramos en el interior de un Rubber Ducky, nos encontraremos con que disponen de una CPU de 60 MHz y 32 Bits. La CPU se compone de la ALU (Unidad Aritmético Lógica) que es capaz de realizar operaciones con bits. También cuenta con una CU (Unidad de Control), que sirve para controlar el flujo de entrada y salida de datos.

Estos componentes de hardware son los que, a diferencia de un pendrive convencional, van a permitir que realice operaciones en lugar de ser el ordenador. Es justo esta la diferencia real con una memoria USB normal, ya que físicamente podría ser inapreciable. Pero al igual que visualmente podemos tener dificultades para reconocer un Rubber Ducky y diferenciarlo de un pendrive normal, nuestro ordenador y antivirus tampoco lo van a tener fácil. Básicamente van a identificarlo como una memoria de almacenamiento más y no nos van a alertar de que se trata de algo peligroso.

Cómo se pueden identificar

Este tipo de dispositivos, en apariencia, lo cierto es que son como las clásicas memorias USB o pendrives. Por lo que, a simple vista, lo cierto es que resulta casi imposible conocer si se trata o no de un Rubber Ducky. En estos casos, no quedará otra que abrirlos para ver cada uno de los componentes que hay en su interior. Y es que, hay que tener claro que no son los mismos. Por lo que en su interior es dónde hay que mirar.

Aunque creas que no se dan uso de este tipo de dispositivos, son más frecuentes de los que piensas. Si alguna vez encuentras uno en una clase, centro comercial… nunca lo conectes a tu dispositivo. Es mejor prevenir que curar, por más que quieras encontrar a su supuesto dueño, podría ser una trampa.

Cómo pueden atacarnos con un Rubber Ducky

¿Qué podrían hacer si uno de estos dispositivos cae en nuestras manos y lo enchufamos al ordenador? Lo cierto es que podrían tomar el control del equipo y básicamente actuar como si tuvieran acceso físico. Podrían robar información, contraseñas y comprometer así la privacidad y seguridad de la víctima.

Acceso remoto al sistema

Uno de los peligros de un Rubber Ducky es que puede dar acceso a un pirata informático al control total de un sistema. A fin de cuentas, está actuando como si el atacante estuviera delante de la pantalla ejecutando comandos, ya que son scripts preconfigurados.

Este dispositivo puede abrir un vínculo entre el servidor de control y el sistema de la víctima. Esto permitirá que un tercero, sin necesidad de estar físicamente allí, pueda tomar el control del ordenador y manipularlo como quiera. Puede configurar lo que se conoce como puerta trasera, de forma similar a un troyano.

Robo de datos

Por supuesto, a través de un Rubber Ducky el atacante va a poder robar información personal de la víctima y contenido que haya oculto en el sistema. Puede tener un script que copie determinados archivos e información que haya en Windows, por ejemplo, simplemente cuando la víctima lo conecta a un puerto USB correspondiente.

La información personal puede estar en peligro si por error conectamos una memoria de estas características. Rápidamente podrían robar datos que tengamos almacenados en el equipo y sin que nos demos cuenta de inmediato de este problema. Incluso podría enviar información a un servidor sin que te des cuenta y poner en riesgo tu privacidad en cualquier momento.

Registro de contraseñas

De forma similar, un Rubber Ducky puede estar configurado para registrar las pulsaciones de teclas al iniciar sesión en cualquier plataforma. Esto se conoce como keylogger, y es un tipo de software malicioso que se encarga de robar las claves de acceso al registrar todo lo que ponemos.

Sin duda este es uno de los peligros más importantes de este peculiar pendrive. La contraseña es la principal barrera de seguridad de cualquier equipo o cuenta de usuario y puede verse comprometida con un script configurado para registrar todo lo que escribimos. Por ello siempre debemos aplicar medidas adicionales, como es la autenticación en dos pasos.

Cómo protegernos de un Rubber Ducky

Entonces, ¿qué podemos hacer para protegernos y evitar ser víctima de este problema? Vamos a dar una serie de consejos esenciales para aumentar la seguridad de nuestros dispositivos y no caer en problemas con un Rubber Ducky o cualquier otro método similar que puedan usar para afectar al funcionamiento de los sistemas y, en definitiva, nuestra privacidad y seguridad.

Está claro que no todo el mundo conoce este tipo de dispositivos que se hacen pasar por pendrives, por ello, es importante saber cómo te tienes que proteger ante este riesgo.

Nunca debes usar memorias USB desconocidas

Ahora mismo uno de los modos más habituales de transferencia de datos es mediante la utilización de memorias USB. Sin embargo, un uso incorrecto o imprudente puede dar al traste con la seguridad física en nuestros equipos. Una cosa a tener muy en cuenta es el peligro de las memorias USB de origen desconocido. Por ejemplo, imaginemos que un día por la calle o en un sitio público te puedes encontrar un pendrive o un disco duro externo, ¿lo utilizarías?

En principio, esto suena positivo, pero hay un aspecto muy importante a tener en cuenta, no sabes si contiene software dañino ni en cuantos PCs ha podido ser insertada. Esa memoria puede contener una gran cantidad de peligros, que a priori, no hemos pensado, como, por ejemplo:

- Keyloggers: es un tipo de malware diseñado para robar contraseñas y datos personales, permite registrar todas las pulsaciones de teclas y enviarlo a un servidor remoto.

- Troyanos: con este tipo de malware, podrían colarse de manera remota en nuestro PC para espiarnos, e incluso para hacerse con el control total del PC.

- Creación de tareas programadas que podrían poner en riesgo los archivos del equipo, la información almacenada y los programas instalados.

- Recopilación de información del sistema que podrían utilizar para venderlos a terceros o enviarnos publicidad orientada.

- Secuestradores de navegador en las que podríamos ser redirigidos a webs controladas por los ciberdelincuentes.

Además, no debemos olvidar los USBkill, unos pendrives específicamente diseñados para dañar físicamente nuestro PC, servidor o allí donde la conectemos. Los USBkill se encargan de almacenar y posteriormente descargar toda la energía en el puerto USB, por tanto, dañaremos irremediablemente la placa base de nuestro equipo, haciendo que nuestro ordenador no vuelva a arrancar.

Otra cuestión importante puede ser una memoria USB perdida que puede llegar a afectar a nuestra seguridad. Cada vez son de mayor tamaño y en ellas algunas veces almacenamos documentos de identidad y facturas que se podrían usar para suplantar la identidad. Siempre es recomendable añadir una capa de cifrado a este tipo de dispositivos, para que, en caso de pérdida o robo, nadie pueda leer la información sin la clave de descifrado. Programas como VeraCrypt son muy recomendables, porque permiten crear contenedores cifrados, y también permiten cifrar completamente la memoria USB.

También puede llegar el momento en que por alguna razón deseáis regalar o vender una memoria USB. En este sentido, no hay que entregarla tal cual la tenéis en ese momento, ya que puede contener archivos confidenciales o contraseñas que puedan afectar a tu seguridad. En estos casos lo que debemos hacer es utilizar programas específicos de borrado de archivos, para impedir que con programas de recuperación de datos se pueda recuperar dicha información.

Para finalizar con este apartado, debemos tener siempre controlada nuestra memoria USB. Quizás si se usa sólo en casa o en único espacio, no sea tan importante, pero conviene hacerlo. En ese sentido es conveniente ponerle una pegatina, marca o correa que nos ayude a identificarla. También hay que tener en cuenta que puedes introducir por error una que no sea tuya e infectar tu equipo. A veces, las memorias USB tienen un diseño parecido o incluso podrían ser idénticas.

Herramientas para controlar los puertos USB

Utilizar una memoria USB o disco duro USB es algo muy común, aunque hay que reconocer que las primeras se usan más. Las podemos utilizar para pasar archivos de un equipo a otro, compartir información con otros usuarios, ir a una copistería a imprimir documentos o llevar documentos personales o de trabajo. No obstante, aunque tengamos nuestro ordenador protegido, simplemente por enchufar una memoria USB puede ocurrir que nuestro equipo pueda infectarse con malware, un virus o un troyano. En ese sentido, hay que tener en cuenta que este tipo de dispositivos puede pasar por muchos equipos.

La infección ocurre cuando un archivo llamado Autorun.inf contiene código malicioso. Este tipo de archivo es legítimo y muchos de vosotros los habréis visto en un CD o DVD para que ejecute un menú al insertarlo. El problema es que, cuando contiene software dañino, dicho archivo se ejecuta automáticamente sin permiso del usuario, y copia un ejecutable con malware a un directorio oculto del sistema y se ejecuta en segundo plano. Una vez ejecutado, los malwares suelen crear réplicas de sí mismo por todo el equipo, por lo que hace que, una vez infectado el equipo, sea muy complicado desinfectarlo. Además, se configuran para infectar cualquier pincho USB que introduzcamos al ordenador, para así poder seguir infectando nuevos equipos.

Por lo tanto, una forma de defenderte de este software dañino es usar bloqueadores de ejecución de USB para limitar el acceso USB al ordenador. Así, únicamente los pinchos USB que queramos se podrán ejecutar con nuestro permiso.

Algunos consejos que nos pueden ayudar a mejorar nuestra seguridad son:

- Evitar la utilización de equipos inseguros, por ejemplo, ordenadores públicos donde diariamente pasan muchas personas.

- Usar varías memorias USB, dedicar un pendrive para cuando, por ejemplo, tenemos que imprimir un documento en una tienda.

- Cifrar las memorias y archivos, sobre todo de los archivos confidenciales y personales. Esto también nos puede ser útil en caso de pérdida.

A continuación, veremos una serie de herramientas para controlar los puertos USB de nuestros equipos.

Las herramientas que os vamos a enseñar a continuación, nos van a permitir limitar los puertos USB de nuestro ordenador de una forma muy fácil y rápida, por lo que son altamente recomendables que los uses en tu día a día con el PC.

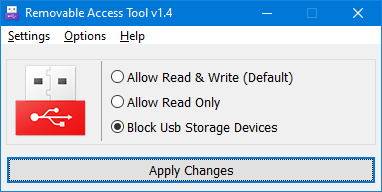

Removable Access tool

Removable Access Tool también conocida como Ratool es un programa gratuito, portátil y fácil de usar, que ayuda en el control de dispositivos de almacenamiento externos como:

- Memorias USB,

- Unidades de CD / DVD y disquetes.

- Cintas y dispositivos WPD.

Gracias a este programa, podremos limitar el acceso USB al ordenador deshabilitando el acceso al almacenamiento USB o habilitando la protección contra escritura para evitar que nuestros datos sean modificados. Si queréis probar Ratool podéis hacerlo desde la web del equipo Sordum usando el siguiente enlace. Soporta desde Windows 7 hasta Windows 10 y tiene versiones para 32 bits y 64 bits. Esta es la pantalla principal del programa:

Con Removable Access Tool podremos fácilmente limitar el acceso USB al ordenador. En este caso cuenta con 3 opciones de funcionamiento:

- Modo por defecto: permite la lectura y escritura del USB.

- Modo sólo lectura: permite sólo la lectura de la memoria USB, pero el sistema no puede escribir nada sobre ella. Se trata de una buena solución cuando tenemos un ordenador infectado y queremos evitar la infección de nuestra memoria USB.

- Bloqueo USB: no permite la detección de las memorias USB en el equipo.

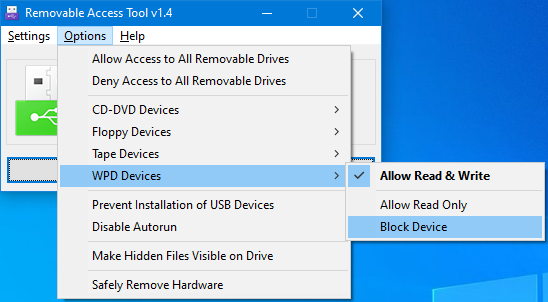

También permite el bloqueo de la conexión USB de un teléfono inteligente. Para ello, iríamos a Options, WPD Devices y hacemos clic en Block devices.

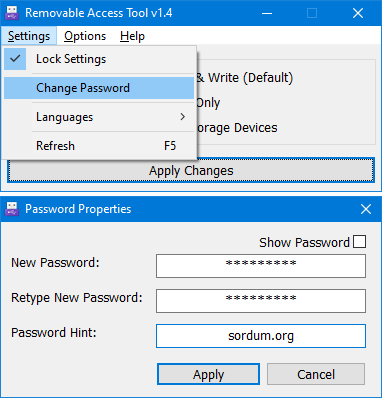

En el menú Settings, también podemos establecer una contraseña para evitar los cambios no autorizados.

Para finalizar, hay que señalar que se puede cambiar a diversos idiomas entre ellos el español y en el menú Options podemos optar por bloquear o desbloquear unidades extraíbles permitiendo o denegando el acceso a ellas o deshabilitando la ejecución automática.

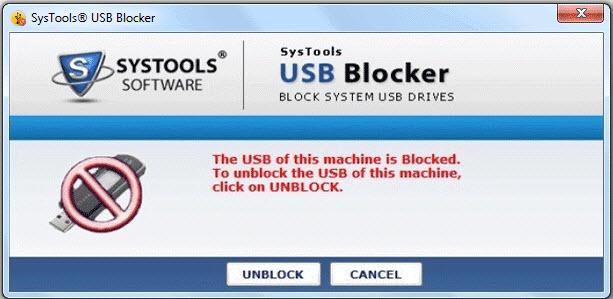

SysTools USB Blocker

SysTools USB Blocker funciona en cualquier versión de Windows, como Windows 10, 8, 8.1 y 7. Se trata de una herramienta de bloqueo de USB que puede limitar el acceso USB al ordenador. Una vez puesto en marcha nos permite:

- Bloquear todos los puertos USB de cualquier equipo.

- Se necesita nombre de usuario y contraseña del equipo para bloquear o desbloquear puertos.

- Recuperación de la contraseña de usuario perdida a través de una dirección de correo electrónico

- Establecer una nueva contraseña para el bloqueo y desbloqueo de los puertos USB.

Esta es la pantalla principal de SysTools USB Blocker:

En este caso, hay que señalar que tenemos una versión de demostración de 7 días, y luego, si nos interesa, tendremos que optar por comprar el programa. Esta herramienta la podéis descargar desde aquí.

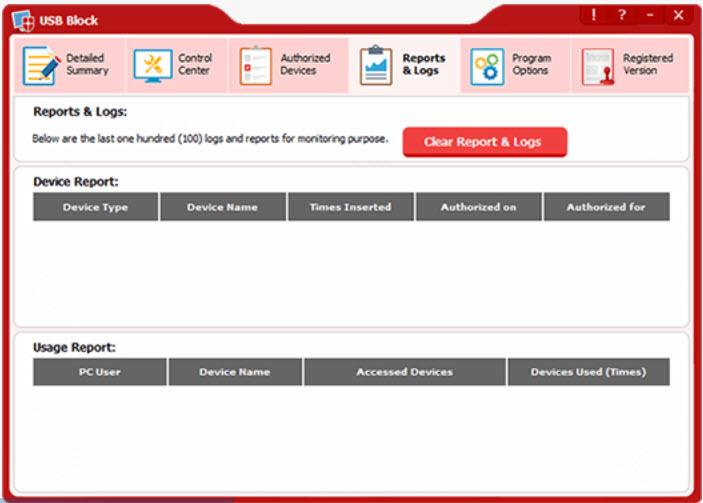

USB Block de NetSoftwares

Con USB Block de NetSoftwares podremos evitar las fugas de datos restringiendo las unidades USB, los dispositivos externos, los ordenadores de red y los puertos de nuestro PC. Además, permite incluir en la lista blanca sus propias unidades portátiles y bloquear el resto.

Si queréis descargar USB Block podéis hacerlo desde su sitio web oficial. Este programa nos ofrece:

- Proteger nuestros archivos confidenciales contra robos.

- Autorizar dispositivos y unidades USB de confianza que podremos añadirlos en una lista blanca.

- Supervisión de hacks e intentos de contraseña incorrectos.

Esta es la pantalla principal del USB Block:

Una cosa a señalar, es que, si queremos utilizar este software sin recordatorios de prueba ni limitaciones, hay que comprar la versión completa.

Netwrix Auditor

Netwrix Auditor, además de limitar el acceso USB al ordenador, ofrece más funcionalidades. En ese sentido, ofrece funciones adicionales para los profesionales de TI que deben equilibrar la necesidad empresarial legítima con la utilización de dispositivos de almacenamiento USB manteniendo una seguridad sólida.

En este caso tenemos una versión con 20 días de prueba que podéis descargar desde este enlace. Algunas de sus funciones son:

- Refuerza la seguridad manteniéndonos al tanto de la actividad crítica de los usuarios. Un ejemplo son los cambios en los permisos de acceso o configuraciones de control USB en la política de grupo.

- Minimiza el riesgo de pérdida de datos al detectar y remediar las amenazas internas y externas con alertas.

- Detección de archivos potencialmente dañinos en archivos compartidos.

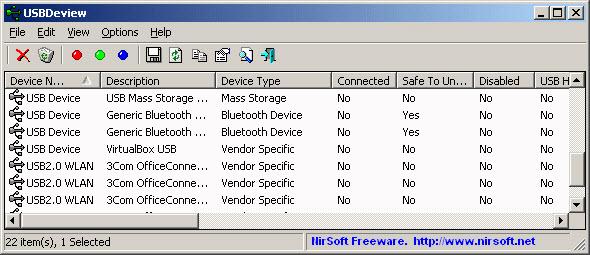

USBDeview

USBDeview es una pequeña utilidad gratuita de NirSoft que enumera todos los dispositivos USB que están conectados actualmente a su computadora y de los dispositivos USB que utilizó anteriormente. Esta es la pantalla principal del programa:

Si queréis probar el programa podéis hacerlo desde el siguiente link. Además, para cada dispositivo USB muestra información ampliada con nombre, descripción, tipo de dispositivo, número de serie y más. USBDeview también nos va a permitir desinstalar los dispositivos USB que utilizamos con anterioridad, desconectar los dispositivos USB que están actualmente conectados a nuestro ordenador y así como deshabilitar y habilitar los dispositivos USB.

Proteger nuestro equipo de trabajo

Lo primero que tenemos que hacer en este apartado es que tengamos establecido un inicio de sesión con usuario y contraseña. Lo ideal es tener una contraseña robusta compuesta por:

- 12 caracteres.

- Tenga letras mayúsculas y minúsculas.

- Contenga algún símbolo como por ejemplo la @.

Si alguien tiene acceso físico a nuestro ordenador, es recomendable siempre bloquear la sesión para forzar a introducir nuevamente la contraseña de acceso.

Esta es una medida importante de seguridad para proteger nuestro trabajo. Si trabajamos de cara al público o en una oficina por la que pasen clientes, debemos trabajar así, cuando no estemos frente a nuestro ordenador deberemos proteger nuestro equipo. La forma correcta es bloqueando el sistema, o directamente cerrando sesión para posteriormente volver a iniciar sesión. El objetivo es que, al iniciar de nuevo, nos pida introducir el usuario y la contraseña. De este modo evitamos miradas indiscretas, utilización indebida por parte de compañeros y un posible robo de información. También nuestro ordenador personal debe tener instaladas las actualizaciones de seguridad, un antivirus y un software anti malware.

Evita cometer errores

Sin duda lo más importante es el sentido común y desconfiar de cualquier memoria que llega a nuestras manos. Nunca debes cometer errores, ya que la mayoría de ataques van a necesitar que caigas en alguna trampa o hagas algo. Por ejemplo, es un error importante poner un pendrive que nos hemos encontrado en la calle.

Se han dado casos en los que un atacante ha soltado este tipo de dispositivos en facultades y centros similares, donde es probable que alguien lo encuentre y decida enchufarlo en su ordenador para ver qué hay. Esto automáticamente va a poner en riesgo su seguridad y podría ver cómo pierde el control del sistema, le roban contraseñas o datos.

Si entramos más en detalles, podremos saber si un pendrive es normal o por el contrario está ejecutando algún script si analizamos los recursos que está consumiendo. Si notamos algo extraño, un consumo mayor de lo normal, puede indicarnos que estamos ante un Rubber Ducky.

Además, no solo tenemos que tener en cuenta nuestros propios errores y no conectar nunca un pendrive que no conozcamos, sino que dejar el ordenador, aunque solo sean unos minutos, sin supervisión y sin una contraseña, podría hacer que alguien, en segundos, como si fuera una película, conectase el dispositivo USB e infectase el ordenador, por lo que importante tener esto en cuenta, ya que, pese a no tener información importante en el equipo, puede que en un futuro sí que la tengamos, y el «hacker» podría seguir teniendo acceso.

Usar programas de seguridad

También será fundamental tener protegido nuestro equipo con un buen antivirus, como puede ser el caso de Microsoft Defender o cualquier otro programa de terceros, como Avast o Bitdefender. Vas a encontrar muchas opciones, tanto gratuitas como de pago. No obstante, lo ideal es siempre utilizar una aplicación que sea de garantías, que funcione bien y que te proteja correctamente.

De forma adicional, puedes contar también con un firewall e incluso complementos para el navegador Google Chrome o Mozilla Firefox. Todos estos tipos de software van a venir muy bien para mejorar la seguridad y poder detectar amenazas antes de que puedan afectar al rendimiento del equipo.

Esto es algo que evidentemente debes aplicar en Windows, pero también en cualquier otro sistema operativo que utilices. No importa si se trata de un ordenador o un dispositivo móvil, ya que en cualquier caso puede llegar a ser susceptible de sufrir ataques informáticos muy variados.

Mantener la información confidencial a salvo

La información confidencial debemos manejarla de forma segura y eficiente. Un fallo de seguridad puede suponer un desprestigio personal o un perjuicio para la empresa. En este sentido una buena política puede ser el uso de cifrado de Bitlocker que utilizan las versiones Pro y Enterprise de Windows. En caso de no disponer de esta herramienta, podríamos utilizar el mismo VeraCrypt que también sirve para cifrar unidades de disco, particiones, e incluso crear contenedores cifrados.

Una cosa con la que debemos tener cuidado respecto a la seguridad física en nuestros equipos, es en la información que se muestran en las pantallas de nuestros PCs o portátiles. Según el ángulo que tenga una persona, podría ver nuestras contraseñas o información confidencial. Una manera de evitarlo es utilizando filtros de privacidad en nuestras pantallas. Su funcionamiento consiste en que sólo las personas que están delante de la pantalla pueden ver su contenido. Si bien una persona que esté detrás podría verlo, quita la visión del contenido a muchas otras. La vista queda bloqueada para los que estén fuera de un ángulo de visión de 60 °.

Este es un ejemplo que podríamos utilizar con monitores de 27 pulgadas, aunque hay más tamaños:

O este otro para portátiles de 15,6 pulgadas:

A veces tenemos que trabajar con notas de voz confidenciales en las que, a lo mejor, se menciona información sensible como contraseñas. En esos casos cuando trabajamos con audios de carácter confidencial y no estamos solos, debemos emplear siempre auriculares. También es necesario establecer una política adecuada de copias de seguridad de nuestros datos. Además de elegir el medio adecuado, deberán estar guardadas en un lugar seguro donde se puedan preservar adecuadamente, y a ser posible que estén cifradas por completo.

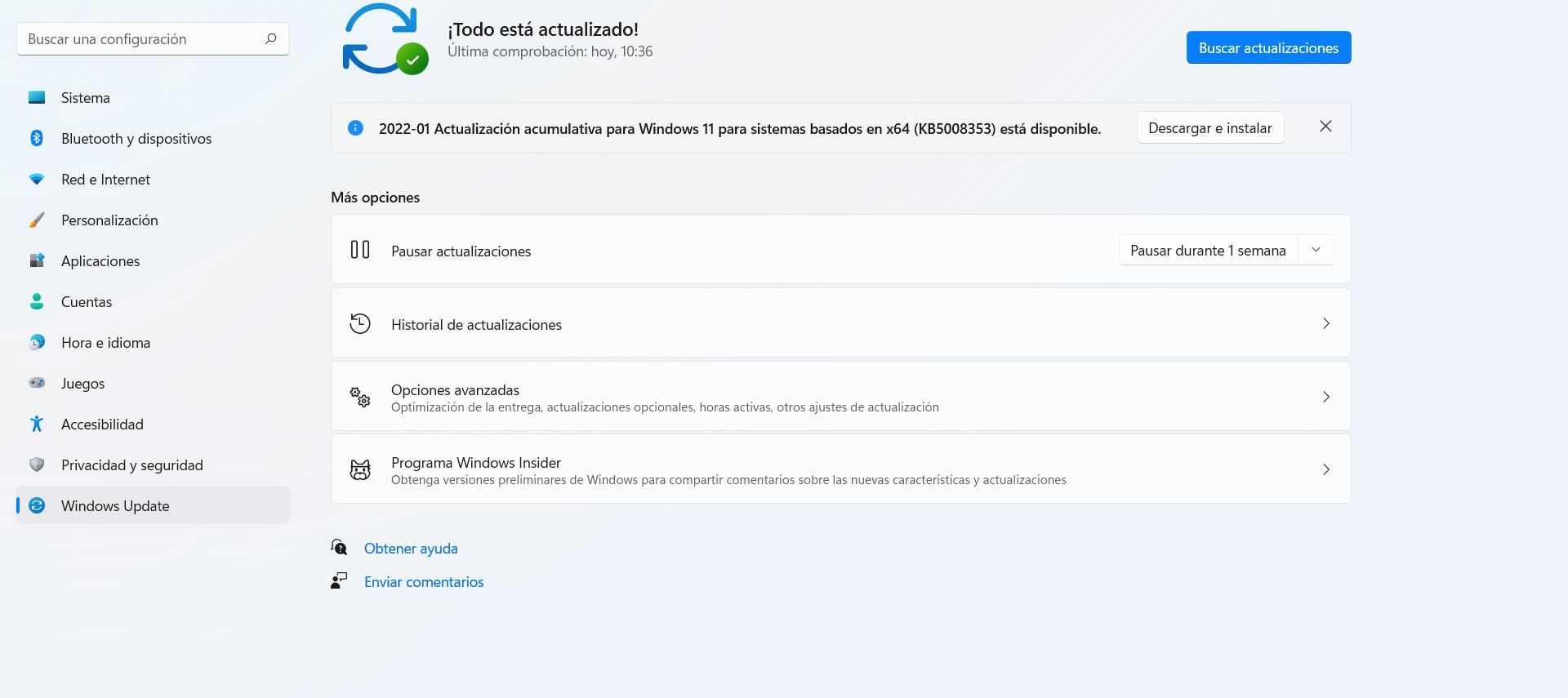

Actualizar los sistemas

Además, es importante tener el sistema correctamente actualizado. En muchas ocasiones aparecen vulnerabilidades que pueden ser explotadas por los piratas informáticos. Por ejemplo, fallos que afecten al sistema operativo o a algún programa que tienes instalado. Esto ocurre por tener una versión obsoleta o por haber aparecido algún error. Esto puede ayudar a prevenir la entrada de software malicioso y permitir que aumentemos las defensas frente a amenazas de este tipo.

Por ejemplo, en el caso de Windows 11 tienes que ir a Inicio, entras en Configuración y pinchas en Windows Update. Allí te aparecerán posibles actualizaciones que haya pendientes y debes instalarlas lo antes posible. De esta forma siempre mantendrás la seguridad y también mejorarás el rendimiento.

La seguridad física en nuestros equipos

No se trata de simplemente de llegar y el enchufar el equipo. También tenemos que colocarlo en el sitio adecuado, y, además, que cuente con unas medidas de protección. Una parte importante es la colocación, debemos colocarlo en un sitio donde se asiente de manera estable y no le puedan caer objetos encima. También es recomendable que no esté a ras de suelo y a cierta altura, para que, en caso de inundación, no se vea afectado demasiado.

Otro elemento importante es el tema relacionado con la electricidad, para protegerlo correctamente es muy importante conectar nuestros PCs a enchufes con toma de tierra. También es muy importante trabajar siempre con sistemas de alimentación ininterrumpidos (SAI), para que nos proteja tanto de subidas de tensión como de cortes de corriente, de esta forma, en caso de un corte en el suministro eléctrico, tendremos tiempo para apagar con seguridad el equipo después de guardar todo el trabajo.

Respecto a este tema, y como curiosidad, existe otro pendrive llamado USB Killer, que lo que hará es freír el hardware de tu PC cuando lo conectes, es decir, estropeará la fuente de alimentación, así como otros posibles componentes del ordenador, por lo que, con más razón, seguimos insistiendo en que conectar un dispositivo que no conocemos, no es buena opción, al menos no en nuestro equipo habitual.

No permitir el uso de nuestro equipo a personas no autorizadas

No debemos permitir que cualquier persona toque nuestro equipo. En ese sentido podría hacer que funcionase algo deshabilitando una opción de seguridad. Imaginad por un momento que no podéis navegar por Internet, entonces un compañero poco experto deshabilita el firewall y ya podemos navegar. Nos está haciendo un flaco favor porque está dejando nuestra seguridad expuesta.

En caso de que el que os ofrezca consejos es un desconocido, no le dejéis utilizar el ordenador ni pongáis en práctica lo que os proponga. Como mucho anotadlo en un papel o archivo de texto para hacer las averiguaciones oportunas. Siempre debéis recurrir a la persona autorizada de vuestra empresa, o solicitar asistencia a un especialista según sea el caso. Por tanto, ya sea por inexperiencia, o simplemente porque no sabemos lo que podrá hacer en él, salvo que tengamos confianza, no deberíamos dejar a nadie usar el ordenador, y llamar a un técnico será la mejor opción.

Con esta serie de consejos de seguridad física en nuestros equipos podremos mantenerlos más seguros, ya que nunca lo estarán del todo, pero al menos deberemos poner de nuestra parte.

Formatear el equipo

Una de las últimas opciones, pero que nos asegurarán que cualquier tipo de virus, malware, etc, se elimina de nuestro ordenador, es formatear el sistema operativo y los discos. Esto dejará un nuevo PC en estado de fábrica, y todo programa malicioso. Para ello deberemos hacer una copia de seguridad de los datos importantes que queramos conservar.

Este es un método agresivo, pero si tenemos ciertas dudas de poder poseer algún tipo de programa como el que estamos viendo hoy, es la mejor opción.

Rubber Ducky casero

Los dispositivos Rubber Ducky pueden llegar a ser un poco caros. Por lo cual no son accesibles a todo el mundo, pero esto es algo que no va a frenar a un atacante. Hoy en día existen formas de crear estos USB en casa. Esto hace que sea mucho más económico, por lo cual puede tenerlo mucha más gente. Para bien o para mal. Y su creación es muy sencilla. Solo será necesario disponer de un Arduino de formato pequeño, un USB de tipo B, y un pen drive OTG. Pero este último es opcional.

Luego tenemos algunos requisitos de software, que no presentan problemas. Se pueden encontrar de forma gratuita. Estos son el IDE de Arduino, un conversor de archivos Ducky y por último, los scripts de Ducky. Después de tener todo esto, el proceso es muy sencillo. Por lo cual accesible. Pero lo cierto es que lo más recomendable es hacerlo en entornos controlados, como puede ser un centro educativo. O que se utilice para trabajar en posibles contramedidas.

También nos podemos encontrar con muchas configuraciones diferentes, las cuales se aplican mediante scripts. Pero aquí es importante señalar la importancia de tener conocimientos. Ya que un código malicioso, puede llegar a ser muy peligrosos para cualquiera. En este caso, también está incluido el fabricante del dispositivo. Por lo cual no podemos olvidar las medidas de seguridad básicas en cualquier equipo, y tener mucho cuidado a la hora de manipularlos y personalizarlos.

Fabricar estos dispositivos, no es algo ilegal. Pero si lo puede ser la finalidad que le demos, como veremos en el aparatado anterior. Y es que, con este tipo de aparatos, se conocen muchos ataques diferentes. Lo cual hace ver que son muy sencillos de conseguir, bien comprándolo o fabricándolo. Y con su grado de personalización, muy complicados de eliminar.

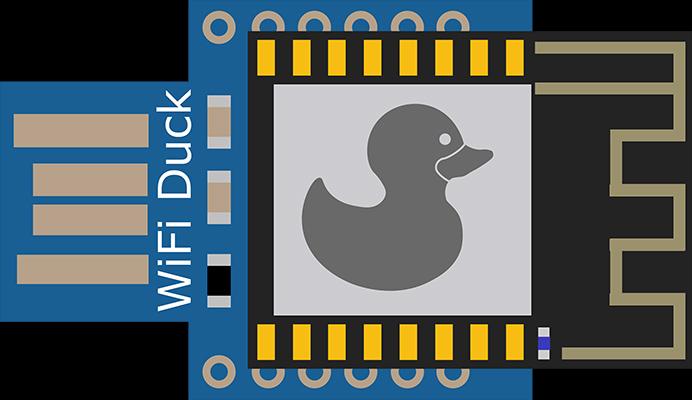

Qué es un WiFi Duck

A la hora de navegar por la red podemos toparnos con muchas amenazas que pueden poner en riesgo nuestra privacidad y seguridad. Hablamos de páginas diseñadas de forma maliciosa para atacar a los usuarios, programas que pueden infectar con virus y malware el sistema, así como diferentes técnicas que pueden robar información e incluso las contraseñas. Ahora bien, no todas las amenazas están presentes en forma de software. Hay que tener en cuenta que también podemos toparnos con herramientas físicas que pueden comprometer nuestra seguridad y privacidad.

Por todos es sabido que una memoria USB puede ser un foco de infección. Pueden contener malware, distribuir archivos que ataquen nuestra privacidad y seguridad e incluso afectar a diferentes dispositivos conectados. Lo mismo ocurre con un cable USB. Por ejemplo, a la hora de cargar nuestro móvil en determinados lugares como puede ser una aeropuerto hay que tener cuidado al utilizar este tipo de cables públicos.

Hay que tener en cuenta por tanto que los dispositivos físicos también pueden ser configurados de forma maliciosa. Pueden contener software creado para ese fin y poner en riesgo la seguridad y privacidad de los usuarios. Por ello hay que estar alerta siempre que vayamos a conectar nuestro pendrive en un equipo ajeno, por ejemplo, así como cuando vayamos a enchufar un cable público.

En este artículo vamos a hablar de WiFi Duck. Se trata de un dispositivo que se puede conectar por USB y ofrece conexión inalámbrica con otro equipo. Viene configurado de forma que podemos controlar el teclado del otro dispositivo de forma remota. Incluso podríamos ejecutar una serie de acciones de forma automática.

Cómo funciona WiFi Duck

WiFi Duck es uno de esos dispositivos físicos que podrían comprometer nuestra seguridad. Es una herramienta curiosa que podemos utilizar para realizar pruebas en nuestros propios dispositivos. Sin embargo, también podríamos ser víctimas de este tipo de ataques en un momento dado si estamos desprevenidos. Vamos a explicar cómo funciona. Básicamente podemos decir que hay dos partes que permiten llevar a cabo su funcionamiento. Por un lado, está el dispositivo físico, que cuenta con conector USB. Por otra parte, está el software, que es de código abierto.

Es un proyecto de código abierto cuyo objetivo es ofrecer una herramienta sencilla y configurable para llevar a cabo ataques de inyección de pulsaciones. En otras palabras, un dispositivo capaz de permitir controlar un teclado de forma remota. Podemos programar a través del Wi-Fi cómo queremos que actúe. Incluso podría ejecutar comandos que pongan en riesgo real la seguridad de un equipo. Estamos ante un teclado USB programable a través del Wi-Fi, por tanto. Simplemente tenemos que enchufar el conector USB en un equipo y podremos controlarlo de forma remota desde nuestro móvil.

Hay que tener en cuenta que la mayoría de los sistemas operativos confían en el teclado por defecto que conectamos. Esto hace que pueda ser utilizado para llevar a cabo diferentes tipos de ataques. Podemos configurar de forma maliciosa un teclado capaz de ejecutar las pulsaciones de teclas que queramos. Además, un dispositivo automatizado puede escribir en cuestión de segundos lo que tardaría un humano en escribir minutos.

Este WiFi Duck podría ser programado para ejecutar la terminal y escribir una gran cantidad no solo en segundos, sino en milisegundos. Utiliza Spacehuhn, un software libre que lleva incluido y que permite llevar a cabo una gran variedad de proyectos interesantes. Podemos obtener toda la información relacionada con Spacehuhn en GitHub.

En definitiva, podemos decir que WiFi Duck es un dispositivo pequeño y sencillo, cargado con un software libre que nos ofrece la posibilidad de controlar un teclado de forma remota. Se trata de un aparato cuyo coste ronda los 25€ y que podemos adquirir en AliExpress. Está diseñado para los curiosos de las redes que quieran probar este tipo de dispositivos y poner en práctica su aprendizaje.

Precauciones con Rubber Ducky

Como puedes ver, estamos ante dispositivos que están diseñados para aprovechar las vulnerabilidades de un sistema informático. Por lo cual, debido a su potencial malicioso, es un dispositivo con el cual se deben tener algunas precauciones para no tener problemas.

- Evitar conexiones desconocidas: No se debe conectar dispositivos USB que no conozcamos a nuestros equipos. Siempre debemos verificar la procedencia de USB previamente a conectarlo, especialmente no cuando no es uno de nuestra propiedad.

- Actualizaciones: Mantener los equipos que utilicemos totalmente actualizados es recomendable siempre. Pero especialmente cuando hablamos de cuestiones de seguridad, cobran vital importancia. Estas actualizaciones nos pueden ayudar a prevenir y solucionar posibles vulnerabilidades, las cuales pueden ser explotadas por este tipo de dispositivos.

- Bloqueo de puertos: Si se da el caso de que tenemos acceso a configuraciones de sistema más avanzadas, podemos optar por establecer bloqueos en algunos puertos USB. Esto evitará que dispositivos no esenciales se conecten al equipo.

- Ejecución automática: La ejecución automática es algo que es totalmente recomendable desactivar. Para ello configuraremos el equipo para que no ejecute programas de forma automática o scripts que se encuentran dentro del USB. Esto reduce la posibilidad de que un Rubber Ducky pueda iniciar un ataque simplemente con conectarlo a un puerto USB,

- Programas de seguridad: Todos los equipos deben estar asegurados con software de seguridad. Para ello utilizaremos cortafuegos y antivirus, que es lo más común y recomendable. Esto actuará a modo de escudo para prevenir posibles ataques, y bloqueará las amenazas que lleguen a nuestros equipos.

- No compartir USBs: Compartir dispositivos USB con personas desconocidas o de poca confianza puede llevarnos a ataques y otros problemas. Por lo cual, solo es recomendable compartir contenido por USB cuando la otra parte es fiable y de confianza.

- Controles de acceso físico: Si nadie puede acceder a un equipo, no podrá conectar dispositivos físicos en él. Por lo cual mantener cierta seguridad física con el equipo, nos ayudará a no tener problemas de que alguien pueda conectar algún USB sin que nos demos cuenta.

¿Es legal?

Cuando hablamos de este tipo de dispositivos o software que podemos encontrar a la venta o de forma gratuita, siempre puede saltar la duda sin son legales, puesto que se pueden utilizar con fines maliciosos. Y la respuesta es Sí. Es totalmente legal la compra y disposición de uno de estos dispositivos, ya que su finalidad la dicta el propietario del mismo. si la finalidad es robar contraseñas, datos o información personas de terceros, está claro que se estaría cometiendo un delito. Por lo que, ese tipo de uso es completamente ilegal.

Esto también puede ser utilizado a nivel educativo en los centros donde se imparte seguridad informática, y para hackers que se dedican a buscar vulnerabilidades en los sistemas, y saber dónde es necesario intervenir un servicio para mejorar la seguridad. A menudo, estos están contratados por las propias empresas.

Por lo cual, cada usuario tiene en su mano la opción de llevar a cabo alguna acción ilegal o no. Pero en el caso de que se utilice con algún fin malicioso, esto puede tener consecuencias, incluso con penas de cárcel. En España esto puede variar dependiendo del alcance de la situación, pero se debe recalcar que algo no es menos ilegal por robar un poco menos de datos. Ante todo, estamos ante acciones ilegales, y que como tal deben ser juzgadas.

El Código Penal en España, contempla muchos tipos diferentes de ataques que se pueden llevar a cabo, como, por ejemplo:

- Ataques contra la intimidad de las personas.

- Infracciones de la Propiedad Intelectual.

- Falsificaciones.

- Sabotajes informáticos.

- Fraudes.

- Amenazas.

- Calumnias e injurias.

- Pornografía infantil.

La ciberdelincuencia está definida como cualquier tipo de actividad en la que se utilice Internet, redes privadas o públicas, o sistemas informáticos, con los objetivos de destruir o dañar equipos, medios o redes de Internet. Todo esto, puede ser castigado con multas económicas, a penas de prisión que pueden oscilar entre unos pocos meses, y los cuatro años. Por lo cual, toda la responsabilidad recae en la persona que da uso de estos dispositivos, y no en la distribución de los mismos.

Conclusiones

En definitiva, un Rubber Ducky es un dispositivo que se conecta por USB y simula ser una memoria normal, pero puede llegar a ser un problema de seguridad importante. Si nos preguntamos si podemos crear uno de forma casera, lo cierto es que como poder, se puede. Realmente se trata de un dispositivo que ha sido modificado y cuenta con una serie de hardware capaz de actuar de la manera que hemos explicado y ejecutar scripts sin necesidad de que se haga desde un ordenador.

Sin embargo, no es algo sencillo. Es imprescindible tener conocimientos avanzados. Es necesario introducir un firmware directamente en el hardware, así como configurarlo adecuadamente para que inicie de forma automática una vez se conecta a un ordenador.

Por tanto, un Rubber Ducky es un dispositivo con aspecto de un pendrive normal, pero que cuenta con el hardware y la configuración necesarios para robar datos, información personal o contraseñas de la víctima que lo enchufe a su ordenador. Es importante que siempre mantengas tus equipos protegidos y evites así quedar expuesto no solo a esta amenaza, sino a cualquier otra que pueda afectarte en un momento dado.