VeraCrypt es un software de código abierto para cifrar archivos, carpetas, unidades USB extraíbles, discos duros completos, e incluso el disco duro donde se encuentra el propio sistema operativo instalado. VeraCrypt es multiplataforma, actualmente es compatible con sistemas operativos Microsoft Windows, cualquier sistema basado en Linux, y también es compatible con macOS. Este software está basado en el popular TrueCrypt 7.1a. Debemos recordar que el proyecto TrueCrypt cerró, y ya no tendremos nuevas actualizaciones de dicho software. Sin embargo, VeraCrypt ha cogido el testigo e incorpora todas las características de TrueCrypt y muchas mejoras de seguridad y rendimiento.

Esta herramienta en particular tiene un objetivo claro: cifrar los archivos. ¿Cómo? Para ello utiliza diferentes algoritmos en concreto con los que consigue cifrarlos sin problemas. Además de esto, este software permite a los usuarios llegar a crear un volumen virtual cifrado en un archivo o en una partición o hasta cifrar un dispositivo de almacenamiento por completo y poner una autenticación previa al arranque.

Para que puedas conocer por completo cómo se utiliza, en RedesZone te explicamos cada una de sus características al detalle, además de cada uno de los pasos a seguir para usar este software: desde la creación de un volumen cifrado normal hasta crear un volumen cifrado oculto. De esta manera, podrás hacer un uso adecuado de esta aplicación cuyo objetivo te permite cifrar y ocultar tus archivos sin problemas.

El sucesor de TrueCrypt

TrueCrypt era un programa completamente gratuito que nos permitía cifrar y ocultar los datos usando algoritmos de cifrado como AES, Serpent o Twofish. Este programa supuso un antes y un después en la encriptación o cifrado de datos en los ordenadores, y es que este programa salió bastantes años antes que BitLocker de Windows. Este programa permitía crear volúmenes cifrados para almacenar todo el contenido, volúmenes ocultos e incluso también podíamos encriptar particiones de disco y discos completos.

La última versión de TrueCrypt data del 7 de febrero de 2012, dos años más tarde en la web oficial se comunicaba que este programa dejaría de desarrollarse, y que sería recomendable utilizar Bitlocker para equipos de Windows, o usar cualquier otro cifrado para sistemas Linux y macOS. Además, también nos indicaban que es posible que hubiera fallos de seguridad, por lo que nos recomendaban dejar de usarlo para siempre. La última versión disponible es la 7.2 que solamente sirve para descifrar los volúmenes y contenedores que hayamos cifrado con TrueCrypt, pero no dispone de ninguna opción de configuración para cifrar nuevos archivos, solamente descifrado de datos.

Tras este abandono por parte de los creadores de TrueCrypt, un grupo de desarrolladores crearon VeraCrypt que es una bifurcación del proyecto original que hoy en día sigue activo, y que continuamente tenemos nuevas versiones añadiendo funciones de seguridad realmente interesantes. Lo cierto es que el abandono de TrueCrypt tuvo bastante repercusión, porque era uno de los pocos programas con garantías que permitían tantas opciones a la hora de cifrar datos, se cree que el FBI y la NSA está detrás de este «cierre» porque puso en graves dificultades la posibilidad de descifrar datos si los delincuentes usaban este software.

Actualmente nuestra recomendación es que uséis siempre VeraCrypt, porque con el paso de los años se han ido corrigiendo diferentes fallos de seguridad que había, aunque no eran para nada críticos, y también se ha realizado un gran trabajo incorporando nuevos algoritmos de cifrado simétrico, de hashing y se ha mejorado el rendimiento en lectura y escritura.

Por lo tanto, hay que tener en cuenta que, en definitiva, es el sucesor de TrueCrypt, además de que funciona con diferentes sistemas operativos: Windows, Linux y Mac. Por otro lado, con el uso de diferentes tipos de algoritmos asegura a los usuarios la función de encriptar volúmenes y particiones. Y todo con el fin de que una tercera persona, sin la clave de acceso, no pueda leer los archivos que contiene una unidad de memoria en concreto.

Principales Características de VeraCrypt

Como toda herramienta, este software que se utiliza para cifrar archivos tiene una serie de especificaciones muy concreta. Por esto mismo, aquí puedes encontrar algunas de las principales características de VeraCrypt. Y son las siguientes:

- Creación de discos cifrados virtuales en un simple archivo: podremos crear un archivo cifrado a modo de contenedor, en el cual esté toda la información importante. Este archivo lo podremos montar para su lectura y escritura con VeraCrypt, este método es ideal para moverlo a cualquier sitio e incluso para enviarlo por email, subirlo a un servidor FTP o Samba y más. Gracias a que tenemos un simple archivo que contiene toda la información confidencial, podremos guardarlo a buen recaudo grabándolo en un CD o DVD, e incluso copiarlo en un pendrive.

- Cifrado de dispositivos de almacenamiento extraíble como USB, tarjetas SD e incluso discos duros. En este caso, todo el dispositivo de almacenamiento extraíble estará complemente cifrado, Windows nos indicará que necesita formato el disco para poder leerlo, siempre debemos pinchar en cancelar y abrirlo con VeraCrypt, introduciendo la correspondiente clave de descrifrado.

- Cifrado de cualquier partición de estos dispositivos de almacenamiento extraíble.

- Cifrado de la partición o disco completo donde Windows esté instalado. Esto nos permite hacer exactamente la misma función que Bitlocker, cifrará el disco duro o SSD por completo, para que tanto el sistema operativo como todos nuestros archivos estén a salvo frente a posibles robos.

- El cifrado y el descifrado es automático y se hace en tiempo real, siendo completamente transparente al usuario.

- El cifrado y descifrado si utilizamos AES se puede acelerar si el procesador del equipo soporta AES-NI, proporcionando una mayor velocidad de lectura y escritura.

- Posibilidad de crear un volumen «oculto» para evitar que un posible atacante nos fuerce a revelar la contraseña del volumen (chantaje, extorsión etc.)

Una vez que ya conocemos sus principales características, vamos a ver cómo descargar e instalar VeraCrypt en nuestro ordenador con Windows 10 Pro. Además, hay que tener en cuenta que también está disponible para los equipos macOS. Por lo que es multiplataforma y no solamente se puede usar en sistemas Windows. Incluso está disponible para Linux.

Eficacia de VeraCrypt

Este software de cifrado de discos, es muy utilizado para proteger archivos sensibles en las unidades de almacenamiento. Esta herramienta, se considera una de las mejores y de más confianza para el cifrado de datos. Algunos de las razones por las que VeraCrypt es una de las opciones más eficaces son:

- Protección de datos: Esta herramienta da uso de algoritmos de cifrado avanzados, los cuales se encargan de proteger los datos almacenados en las unidades. Garantizando que la información se mantenga segura y protegida contra los accesos no autorizados.

- Compatibilidad multiplataforma: Se trata de una solución altamente compatible con los sistemas operativos actuales. Esto hace de ella una herramienta muy versátil, siendo una gran ventaja para muchas empresas que necesitan estos niveles de protección.

- Facilidad de uso: VeraCrypt es sencilla de utilizar e instalar, lo cual hace que sea muy accesible para todo tipo de público. También se adapta muy bien a todo tipo de conocimientos y habilidades técnicas.

- Personalización: VeraCrypt ofrece una gama de opciones de personalización muy amplia, lo cual permite configurar y ajustar muchos parámetros. Esto hace que los usuarios puedan contar con un sistema mucho más personal y adaptado a sus necesidades.

- Seguridad adicional: El uso de contraseñas o claves de cifrado, permiten a los usuarios mantener un control total sobre la seguridad que mantienen los datos que han cifrado. Esto es especialmente útil cuando se trata de datos muy sensibles.

- Auditorías: VeraCrypt es utilizado por muchas organizaciones de seguridad, para garantizar que el software es seguro y confiable.

Todo esto hace que nos encontramos ante una solución de cifrado muy efectiva, la cual ofrece una protección muy sólida y personalizable. Con la facilidad de uso que proporciona, la compatibilidad multiplataforma y las características de seguridad adicionales, disponemos de un servicio muy confiable y eficaz a la hora de mantener la seguridad en los datos de todo tipo.

Pros y contras

Una vez claro que estamos ante una herramienta cuyo objetivo es la de que los usuarios puedan cifrar unidades de memoria, como USB, discos duros de sus equipos… utilizando distintos algoritmos como AES, Serpent o Twofish, también es importante conocer cuáles son las ventajas y desventajas que presenta. Por esto mismo, recopilamos los puntos más importantes:

- Ventajas

- Una de sus características que presentan una ventaja para los usuarios es que es una herramienta gratis. Por tanto, no es necesario pagar para descargar e instalar esta herramienta.

- Esta alternativa está diseñada como una suite de código abierto, por lo que ofrece una gran transparencia para los usuarios.

- Presenta un nivel alto de seguridad, con diferentes métodos de cifrado disponibles para que los usuarios puedan elegir el que mejor se adapte a sus necesidades.

- Es una herramienta que se puede usar en diferentes sistemas operativos, como Windows, Linux y macOS.

- Está en español. Por lo que el idioma facilita el uso de la herramienta para cifrar unidades de memoria.

- Desventajas

- Uno de los primeros puntos que juegan en su contra es la necesidad de tener un mínimo conocimiento para cifrar unidades. Por lo que resulta indispensable realizar un cierto aprendizaje sobre cómo funciona, además de cómo hay que proceder durante la instalación y su posterior configuración.

- No es tan fácil de utilizar, como otras alternativas que hay disponibles en Internet, a la hora de realizar el cifrado de archivos de forma individual.

Descarga e instalación de VeraCrypt

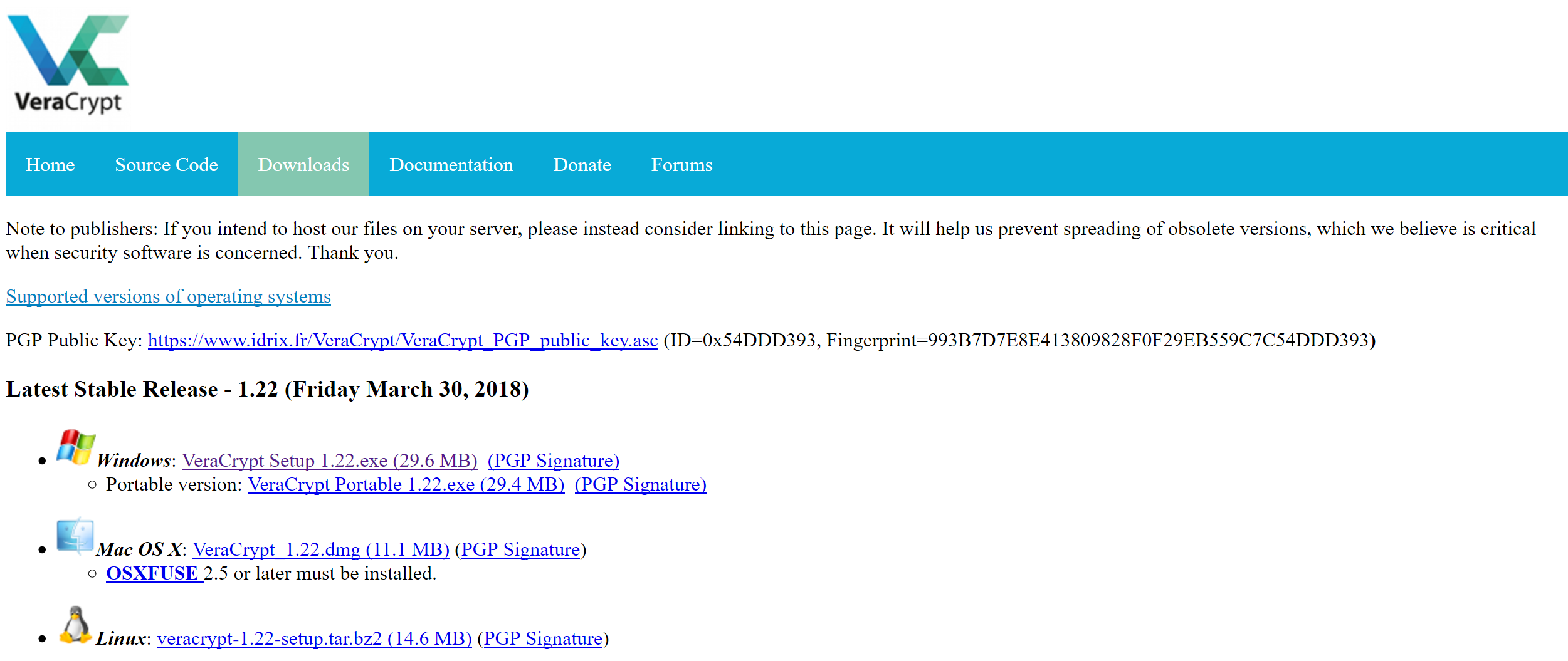

Después de conocer más a fondo las características, así como las ventajas y contras de la herramienta, hay que pasar a la instalación de esta herramienta gratuita. Para ello, lo primero que tenemos que hacer es descargar VeraCrypt, la descarga se realiza directamente a través de la página web oficial, en la sección descargas: Descargar VeraCrypt gratis.

En su página web vamos a poder descargar todas las versiones de VeraCrypt, tanto para Windows, Linux, macOS, FreeBSD e incluso directamente el código fuente. Debemos recordar que VeraCrypt es un programa completamente gratuito, no tendremos que pagar absolutamente nada por descargarlo o utilizarlo, lo podremos usar libremente sin ningún problema.

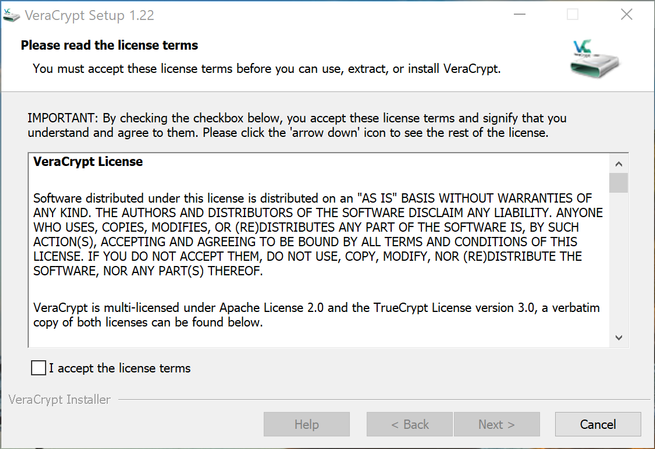

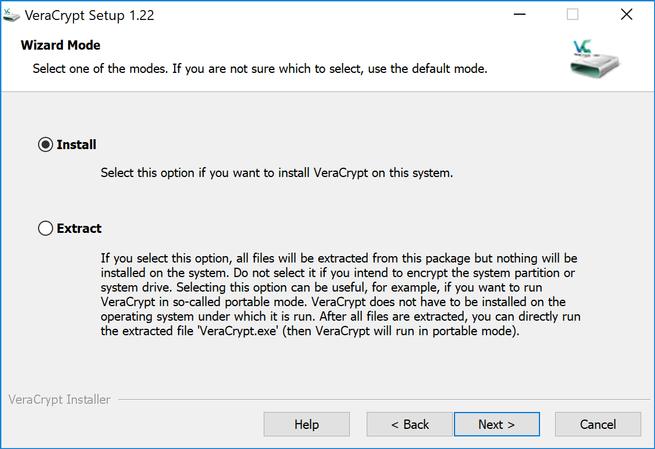

Una vez descargado el programa, debemos instalarlo como cualquier programa. Nos saldrá un asistente de instalación que nos dará la opción de instalarlo en el propio equipo, o extraer VeraCrypt y usarlo de manera «portable», es decir, sin instalarlo en el propio ordenador. Un detalle importante es que si vamos a cifrar el sistema completo o la partición donde está el sistema operativo, deberemos instalarlo obligatoriamente y no usarlo en modo «portable».

Nuestra recomendación es que, si vais a cifrar pendrives, discos duros externos y otros dispositivos de almacenamiento extraíble, uséis la opción «Portable» para poder copiar el propio programa en una partición sin cifrar en el pendrive o disco duro, de esta forma, podremos descifrar su información interna siempre que nosotros deseemos, sin tener que descargar VeraCrypt en todos y cada uno de los ordenadores donde vayamos a utilizarlo.

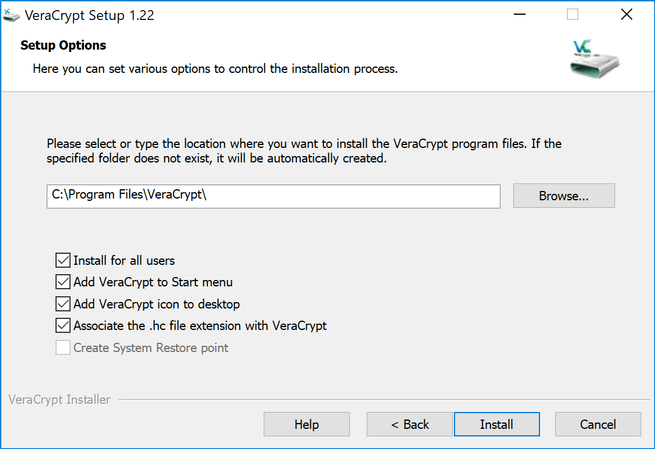

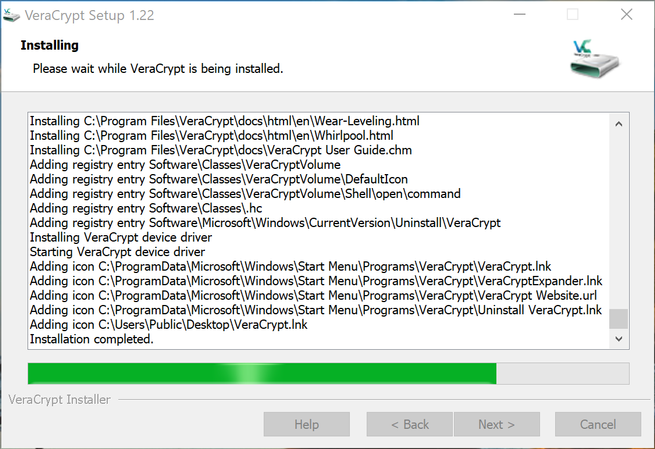

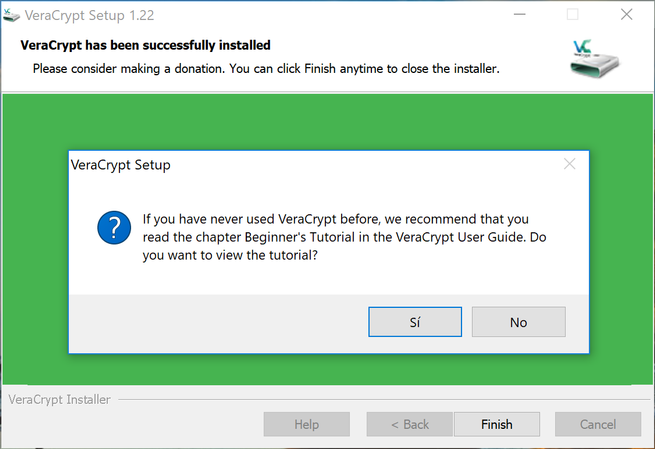

Una vez que hayamos pinchado en «Install», nos saldrán las típicas opciones de instalación para todos los usuarios, creación de acceso directo en escritorio y también en el menú inicio. Una vez que haya terminado de instalar, nos recomendará seguir una pequeña guía para principiantes en VeraCrypt. Esta guía de principiantes es realmente útil porque responderá a todas las principales preguntas que podemos hacernos con este software, nos va a enseñar cómo crear contenedores cifrados, qué diferencias hay entre contenedores normales o contenedores cifrados, cómo funciona el cifrado completo de los discos duros y qué debemos tener en cuenta, y muchas otras cosas relacionadas con VeraCrypt para manejar todas sus opciones de configuración a la perfección.

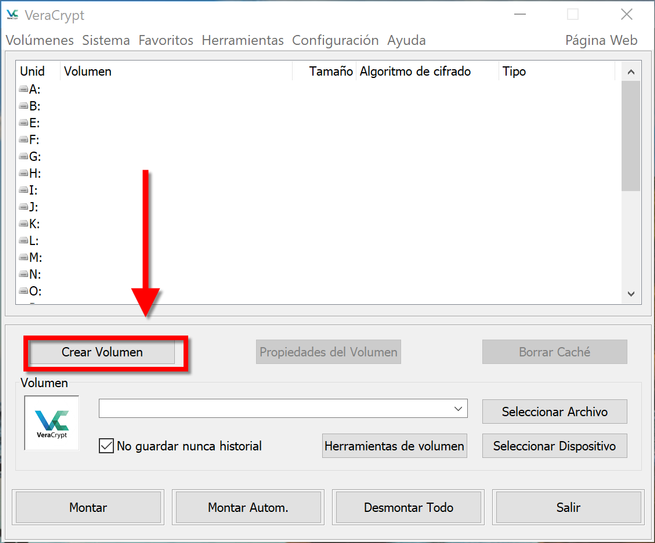

Una vez que lo tenemos instalado, vamos a proceder a crear los diferentes volúmenes, el cifrado de discos USB, y también el cifrado completo del sistema operativo. En estos instantes ya podremos empezar a utilizar este programa para cifrar todo lo que nosotros queramos, en RedesZone os vamos a enseñar en detalle cómo se puede hacer y en qué escenarios es recomendable usar un modo de cifrado u otro.

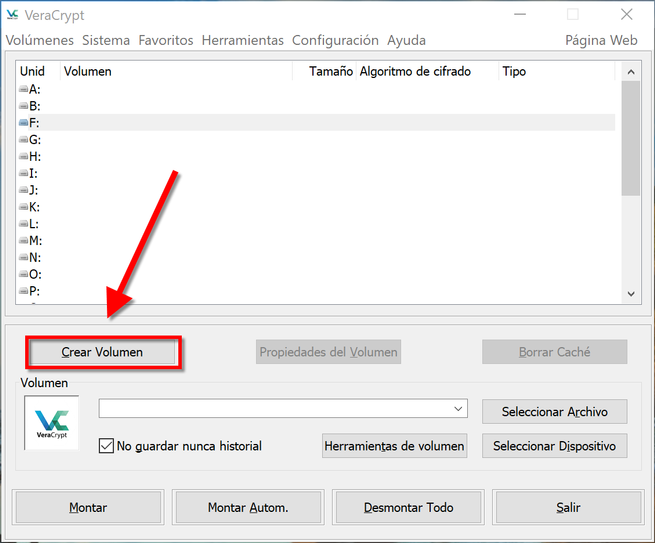

Creación de un volumen cifrado «normal»

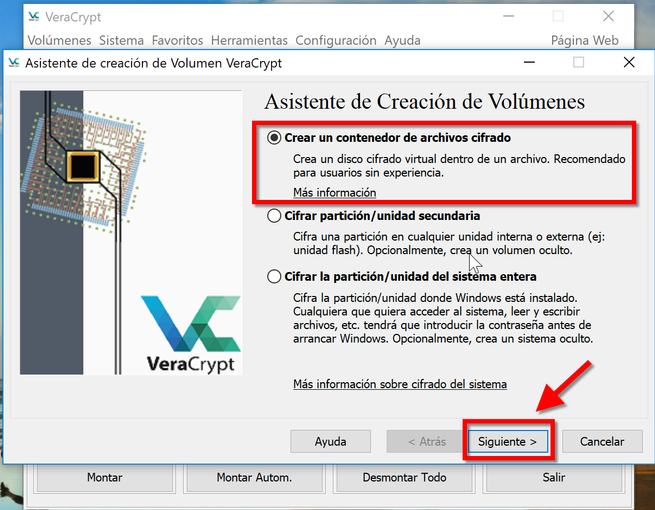

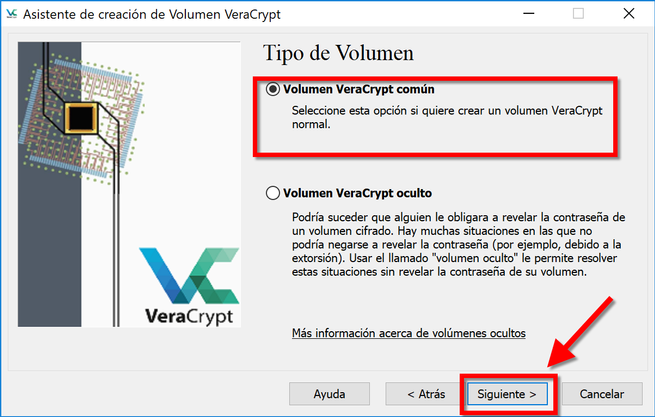

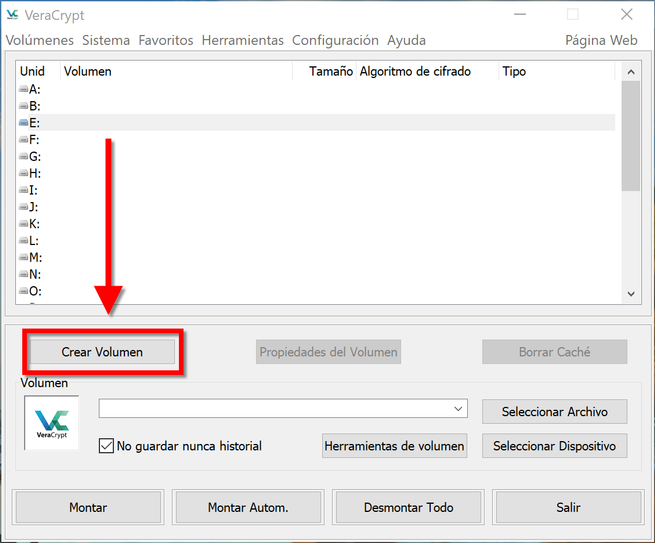

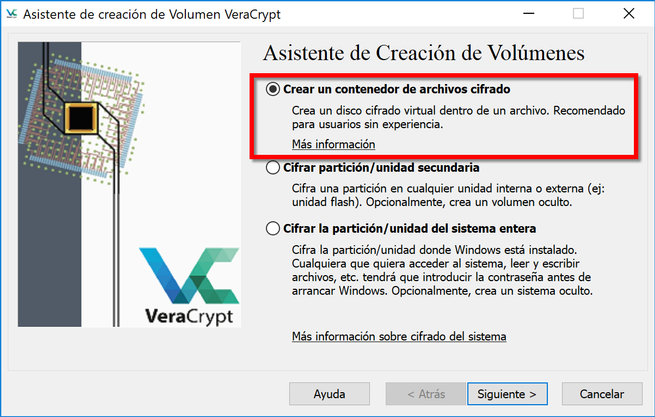

Lo primero que vamos a hacer es crear un volumen cifrado «normal», sin introducir dentro de él un volumen oculto. En el menú principal de VeraCrypt procedemos a pinchar sobre «Crear Volumen«, para posteriormente seleccionar la opción «Crear un contenedor de archivos cifrado«. Una vez hecho esto, deberemos elegir si queremos crear un volumen VeraCrypt común, o un volumen VeraCrypt oculto, nosotros vamos a seleccionar la primera opción: Crear un volumen VeraCrypt común.

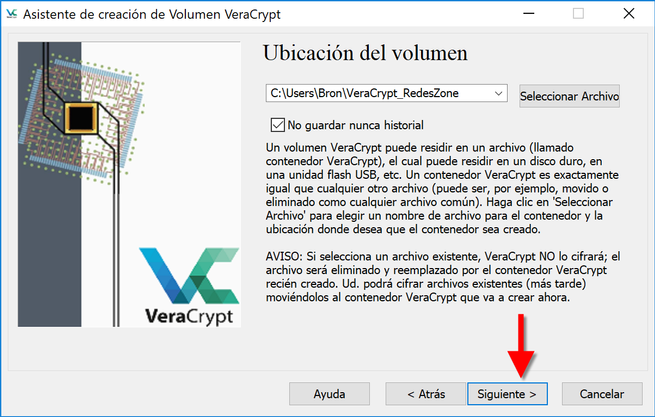

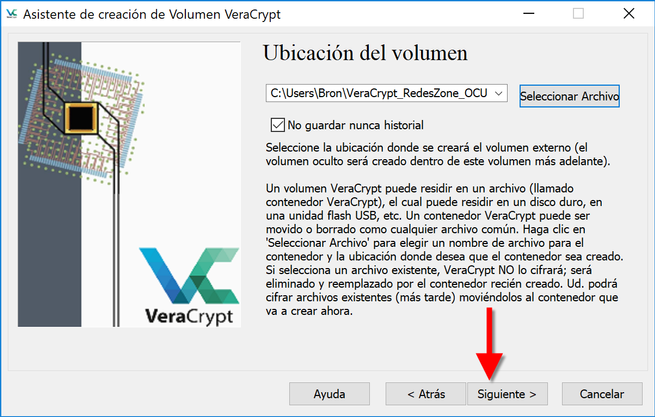

Para crear un contenedor, deberemos seleccionar una ruta y un nombre de archivo, pinchamos en «Seleccionar archivo» para ubicar el archivo que nosotros queramos donde nosotros queramos.

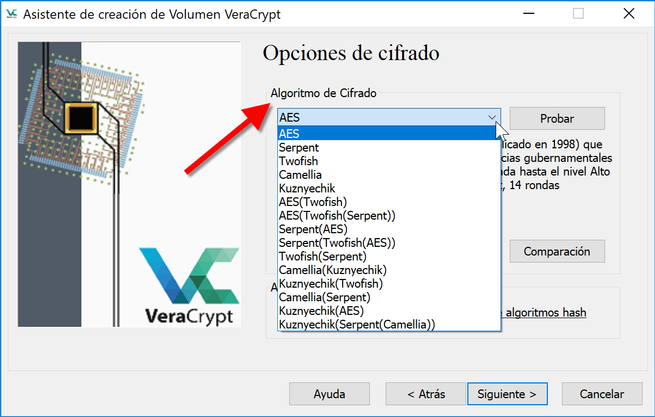

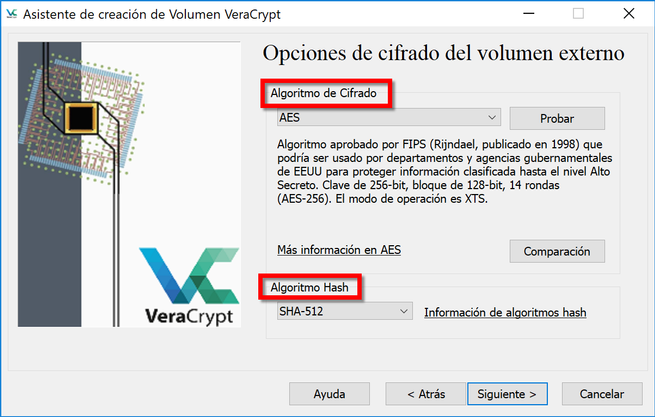

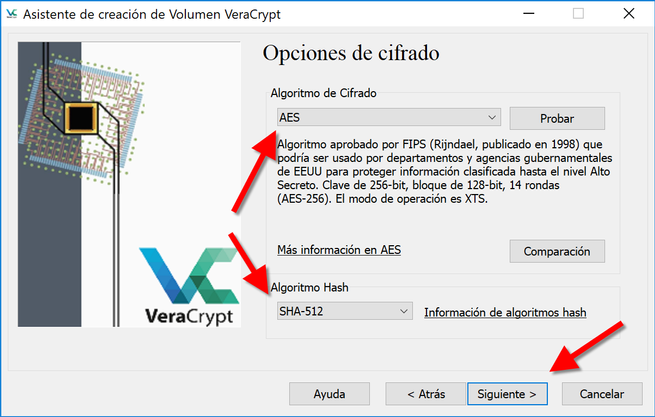

Una vez que ya tenemos configurado nuestro volumen VeraCrypt, deberemos seleccionar dos aspectos muy importantes: el cifrado simétrico para asegurar la confidencialidad, y el algoritmo de hashing para comprobar la integridad de los archivos.

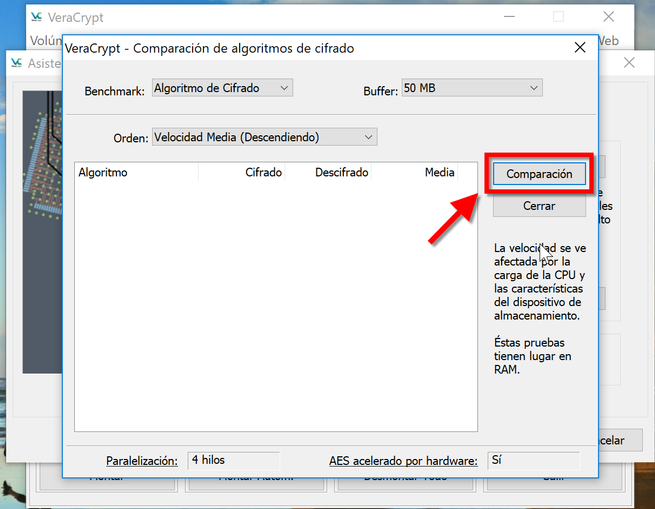

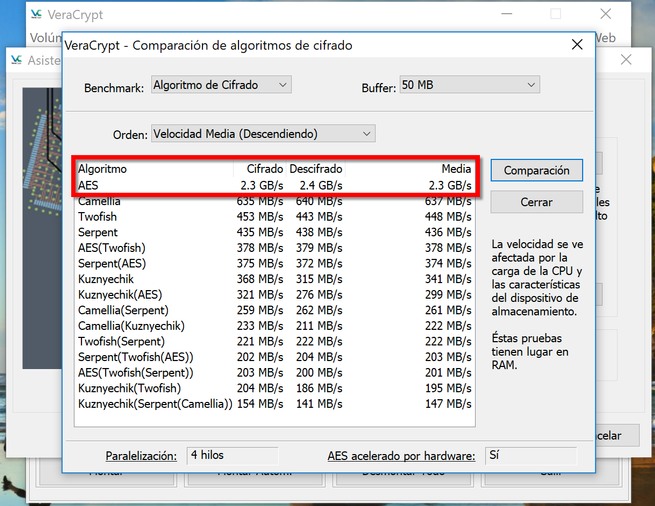

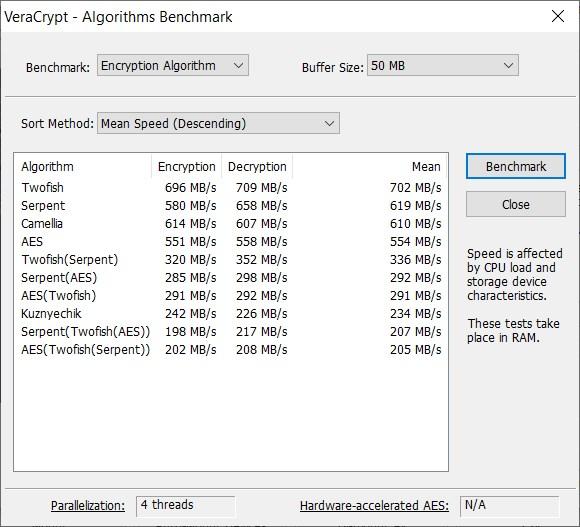

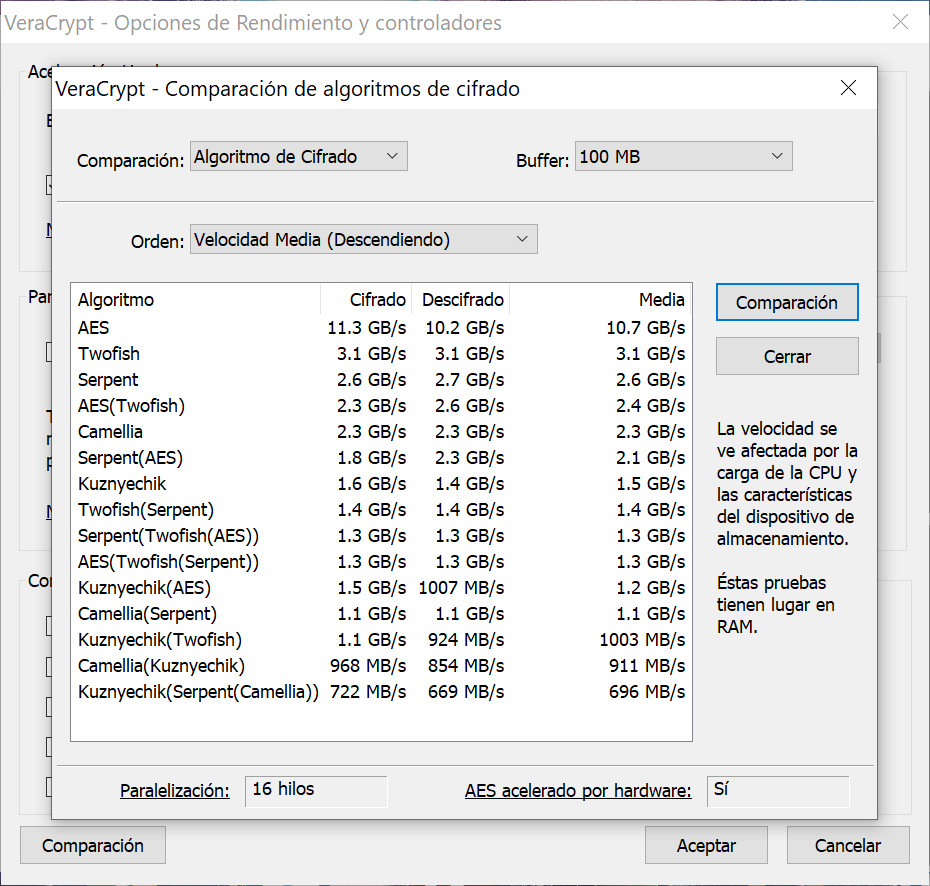

En el desplegable tendremos la posibilidad de seleccionar una gran cantidad de algoritmos de cifrado simétrico, por defecto es AES, de hecho, si nuestra CPU soporta AES-NI (AES por hardware) tendremos un grandísimo rendimiento. Si pinchamos en «Comparación» podremos ejecutar un «benchmark» para comprobar cuál de todos es el más rápido. Nuestra recomendación es que elijáis la opción de «Benchmark» con el objetivo de comprobar qué algoritmo de cifrado simétrico es el más rápido en vuestro PC, en caso de tener un procesador con AES-NI, está claro que AES será claramente el algoritmo de cifrado simétrico más rápido de todos, porque tendremos aceleración de cifrado por hadware.

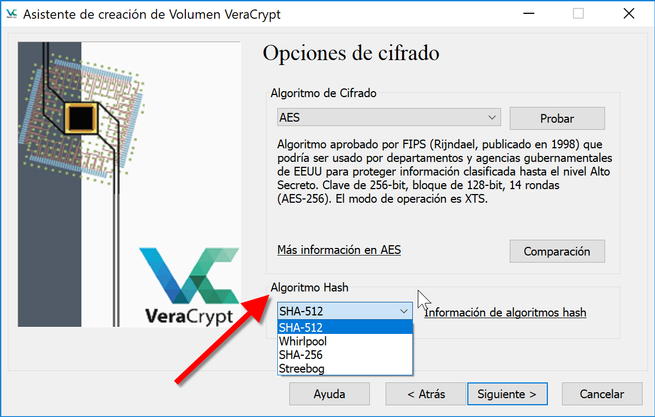

Una vez que hayamos elegido el algoritmo de cifrado simétrico (nosotros hemos elegido AES), tendremos que elegir el algoritmo de hashing. Por defecto es SHA512, uno de los más seguros actualmente, así que elegimos este. Otra opción que podemos elegir es SHA-256 que también nos va a proporcionar una muy buena seguridad, de hecho, lo más recomendable entre seguridad y velocidad sería SHA-256 en lugar de SHA-512, no obstante, en los ordenadores de hoy en día apenas hay diferencias.

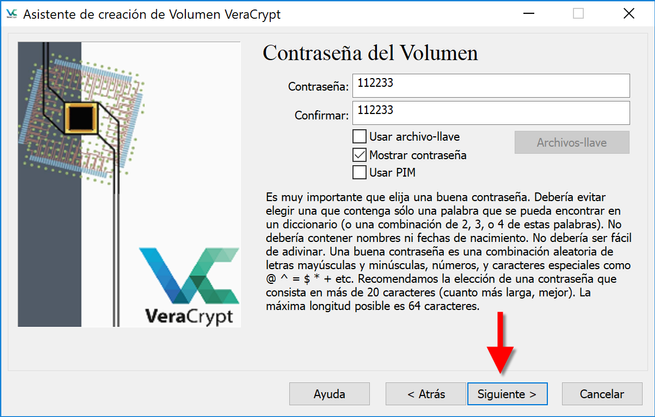

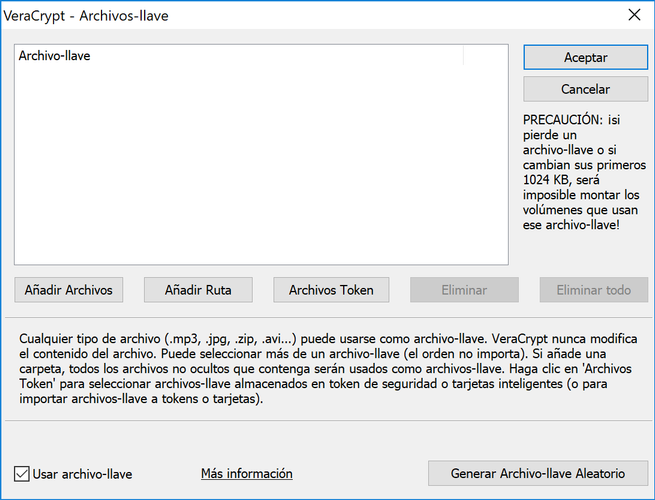

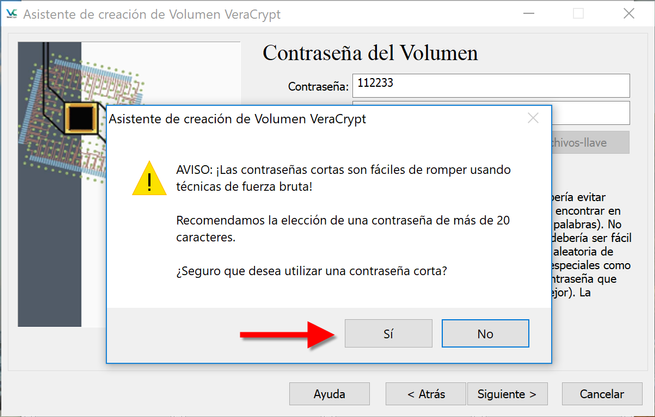

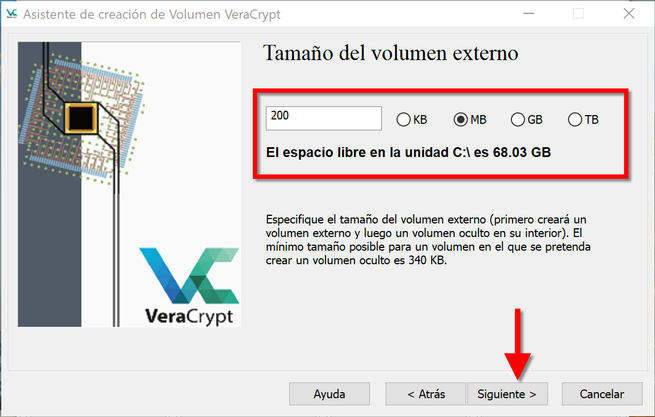

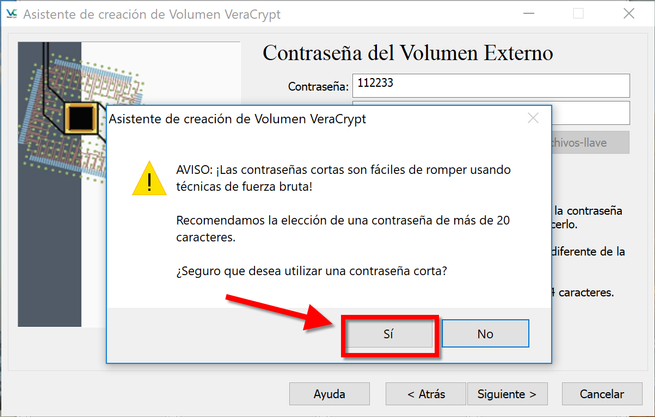

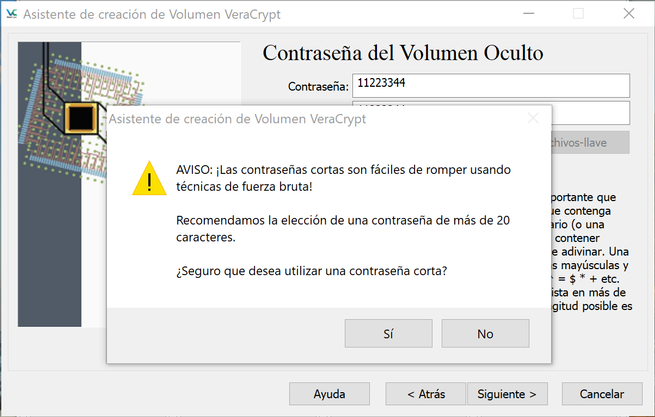

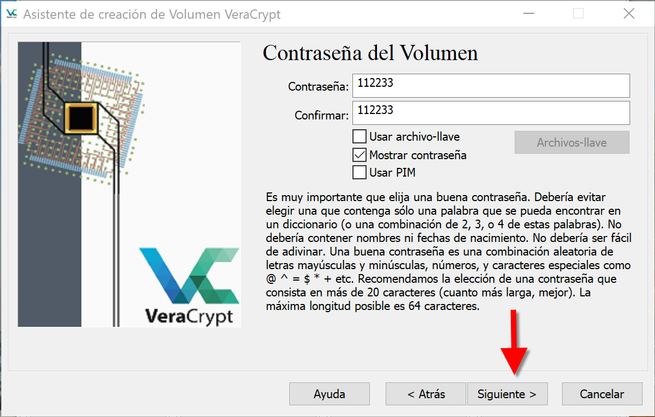

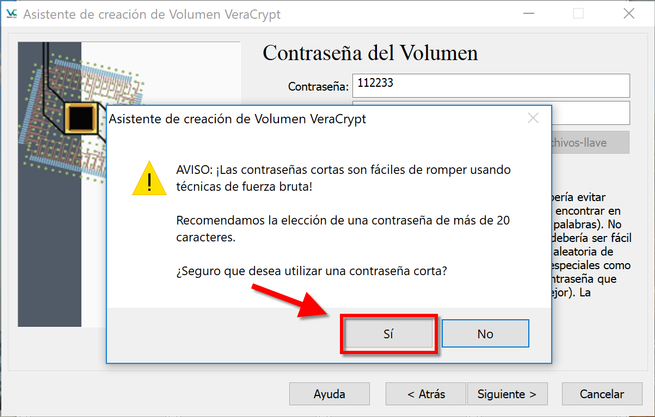

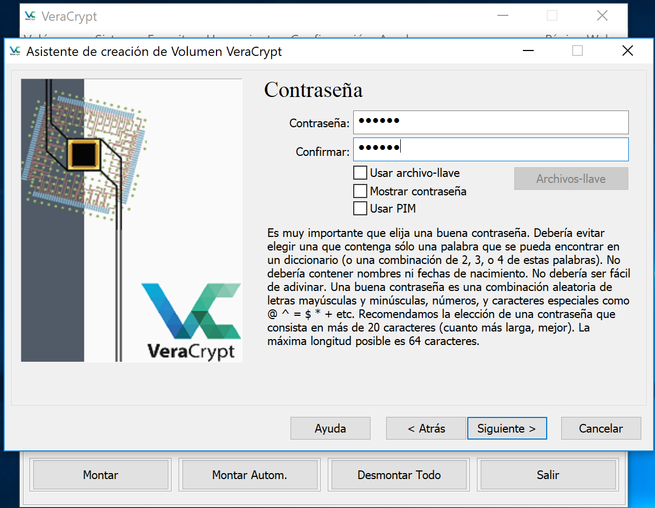

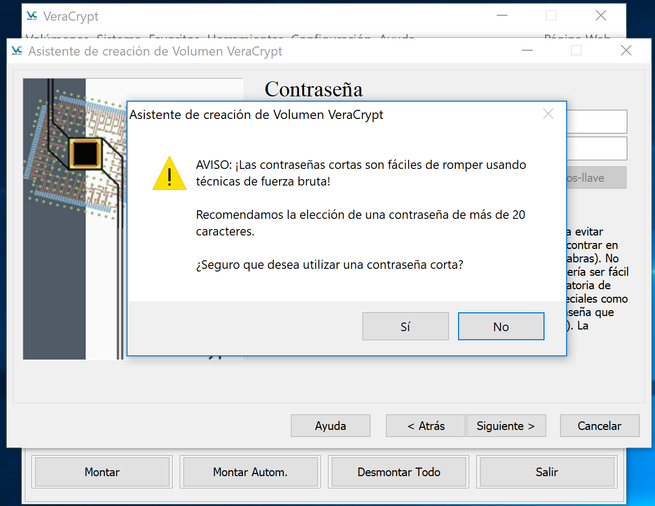

Ahora tendremos que configurar el tamaño del volumen cifrado VeraCrypt que estamos creando, y definir una contraseña (autenticación con algo que sabemos) o bien crear una clave criptográfica (autenticación con algo que tenemos). Nosotros hemos elegido la primera opción, una contraseña, y si la clave no es muy larga nos avisará que es recomendable que sea más compleja debido a que podrían atacar el contenedor por fuerza bruta o diccionario.

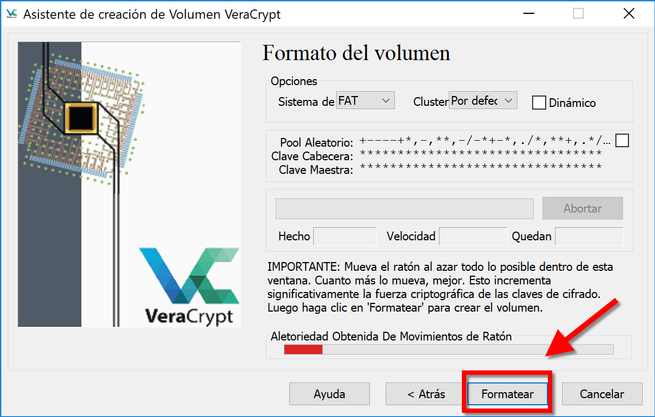

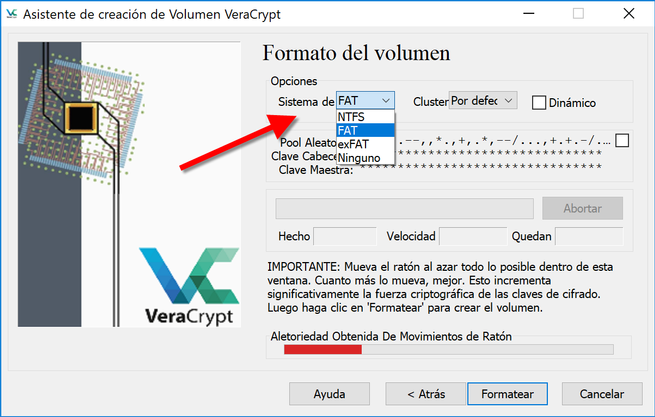

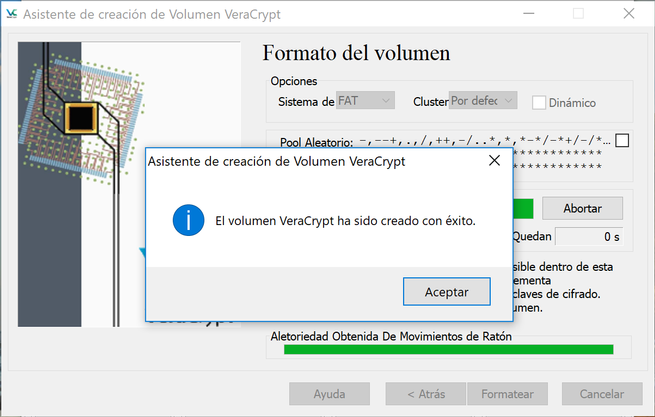

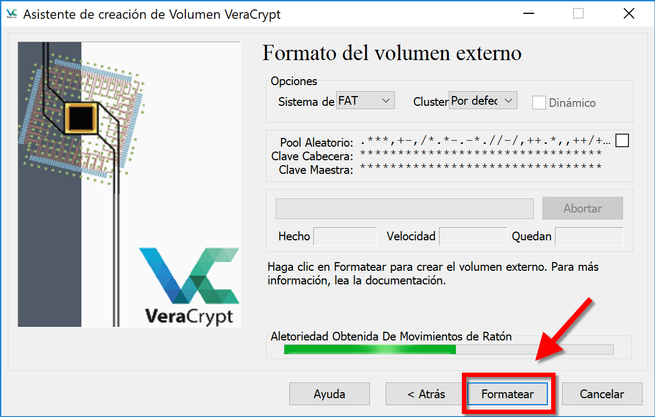

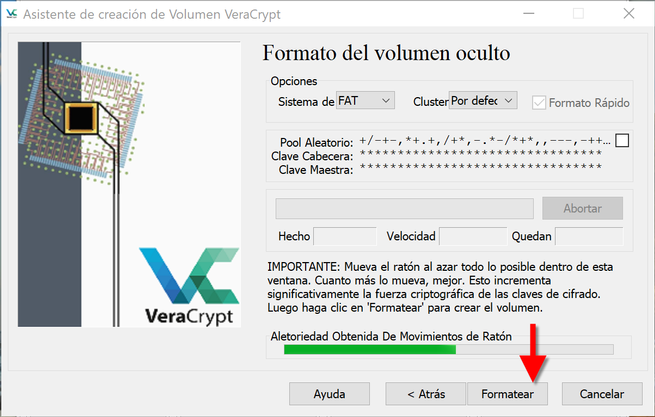

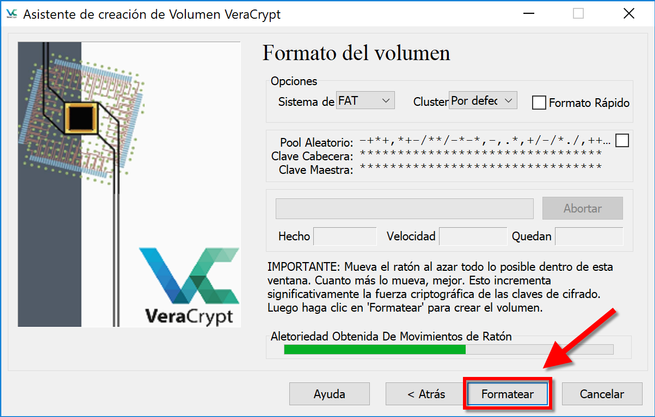

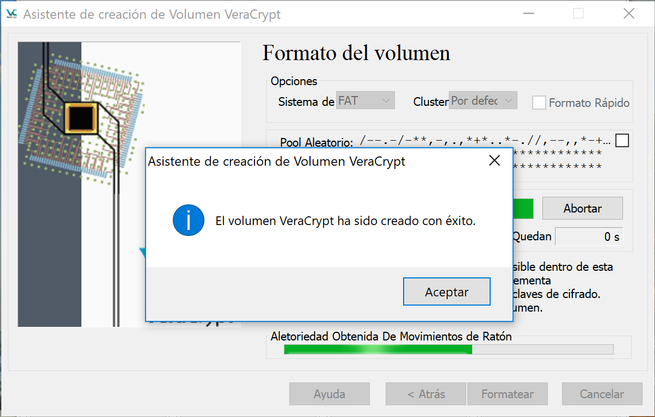

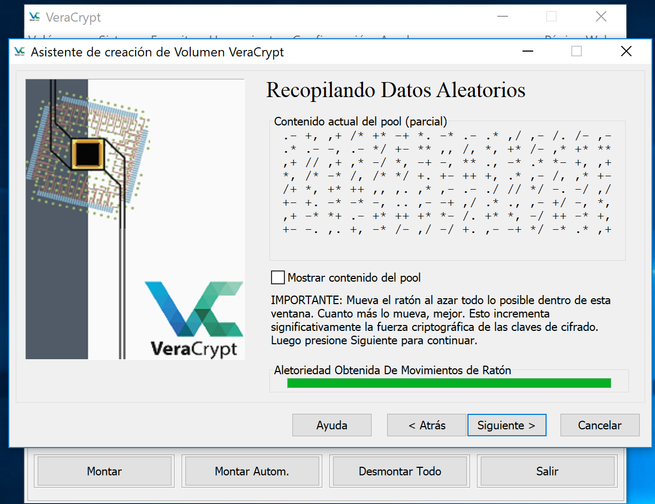

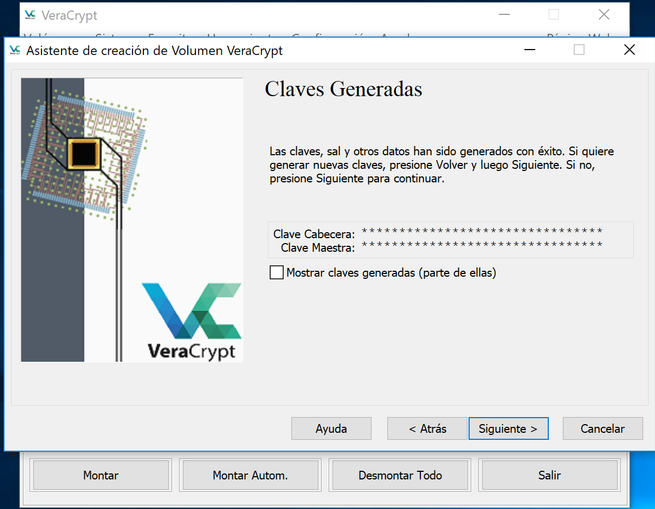

Cuando hayamos configurado la contraseña, deberemos elegir el sistema de archivos del contenedor cifrado. Si no vamos a introducir archivos mayores de 4GB, podremos seleccionar FAT, de lo contrario, podremos elegir exFAT o NTFS. Es muy importante «mover el ratón» para crear la suficiente aleatoriedad en las claves, una vez que la barra esté en verde, pinchamos en «Formatear» para iniciar el proceso.

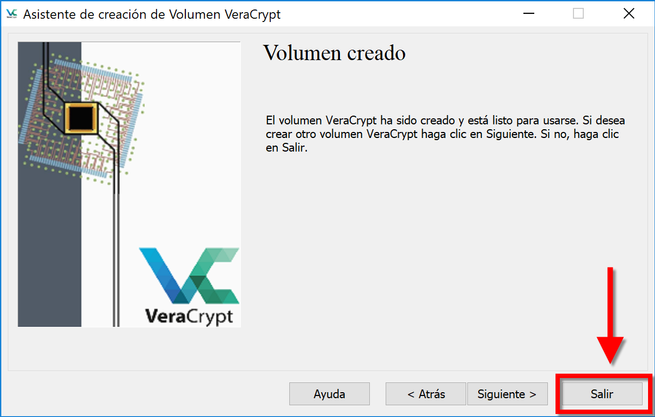

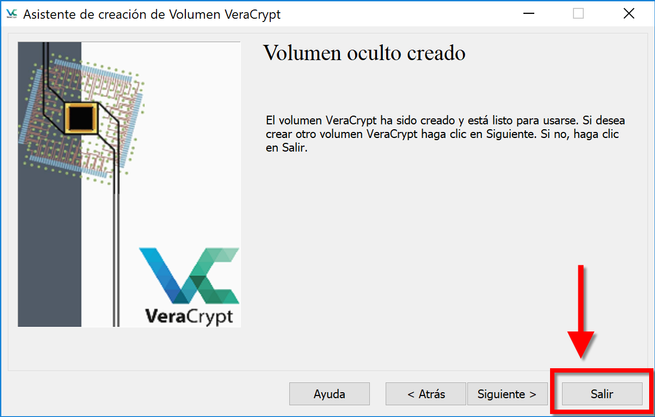

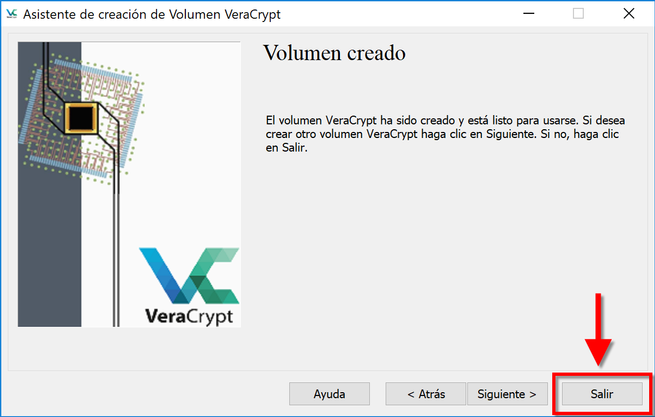

Cuando el proceso termine, pinchamos en «Salir», o en «Siguiente» si queremos crear otro volumen.

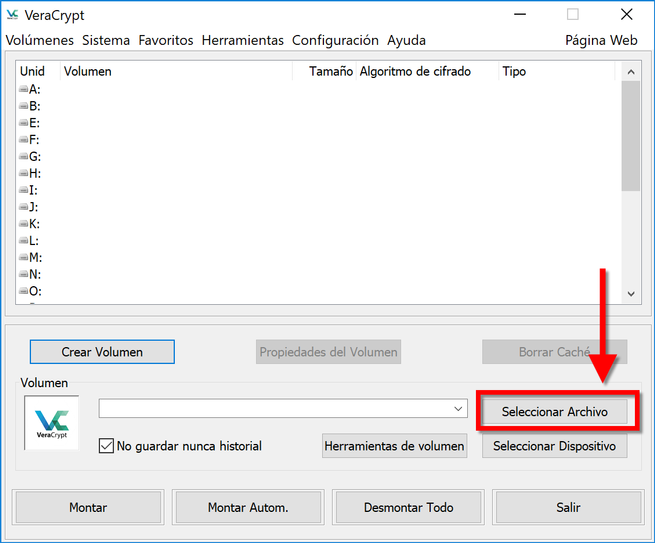

Ahora que ya hemos creado el volumen cifrado «normal», vamos a «montarlo» para poder acceder a él y empezar a cifrar nuestros archivos.

Montaje del volumen cifrado «normal» creado anteriormente

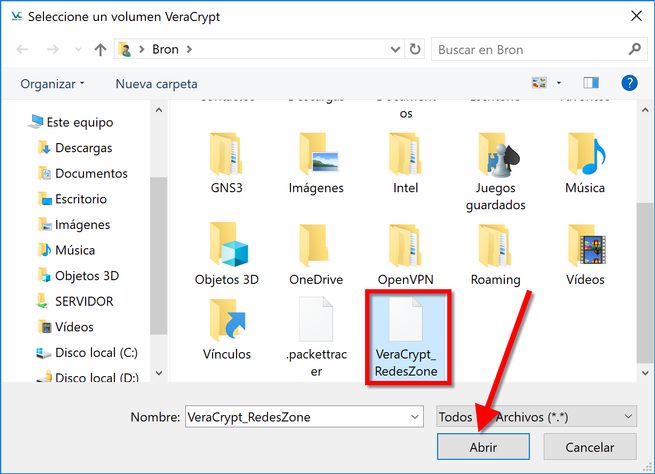

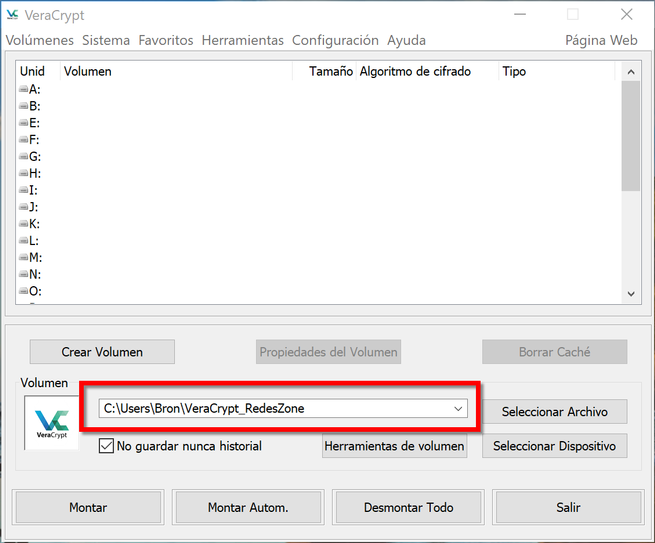

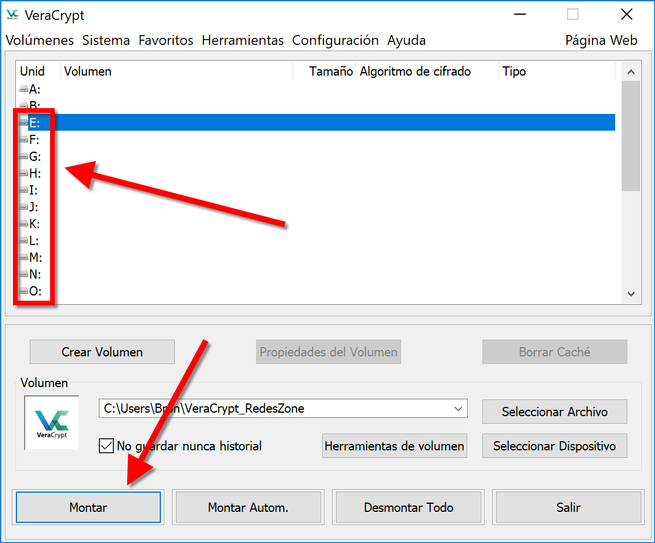

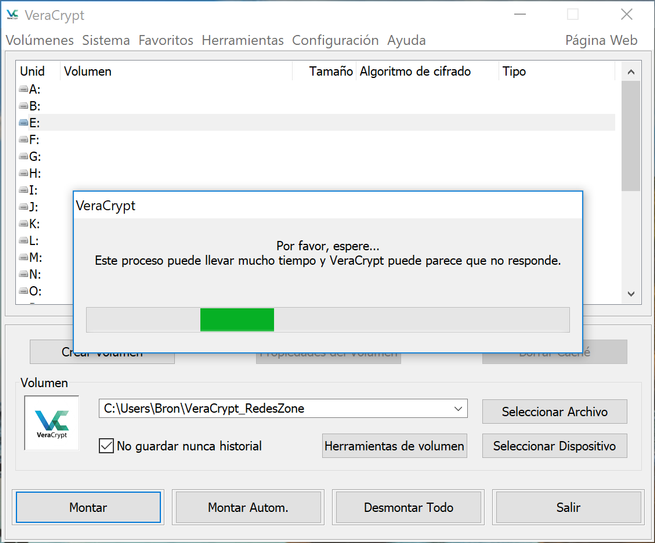

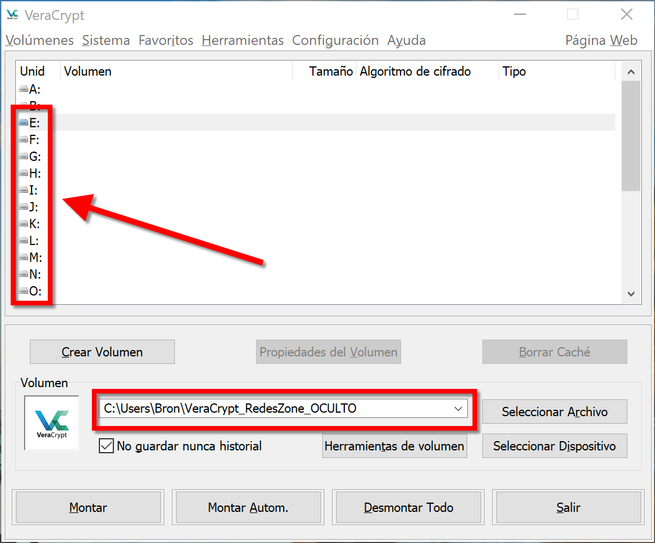

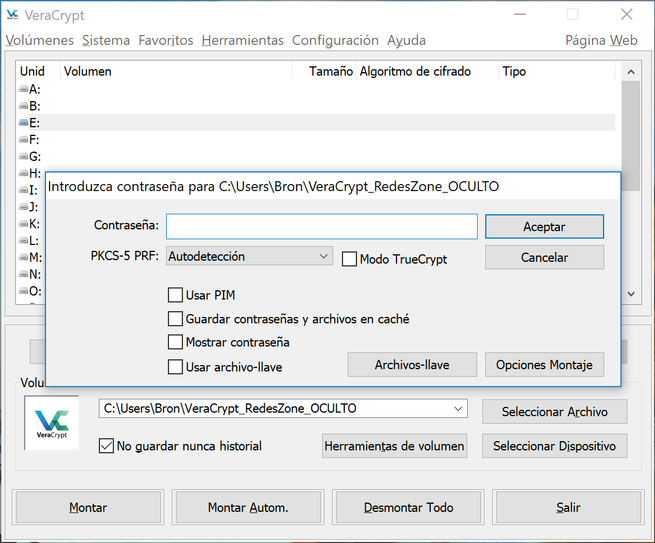

Para montar un volumen cifrado, debemos tener en cuenta que hemos debido de crearlo anteriormente. Simplemente debemos pinchar sobre «Seleccionar archivo», buscamos el volumen cifrado, elegimos una ruta en nuestro Windows para su montaje y pinchamos en «MONTAR».

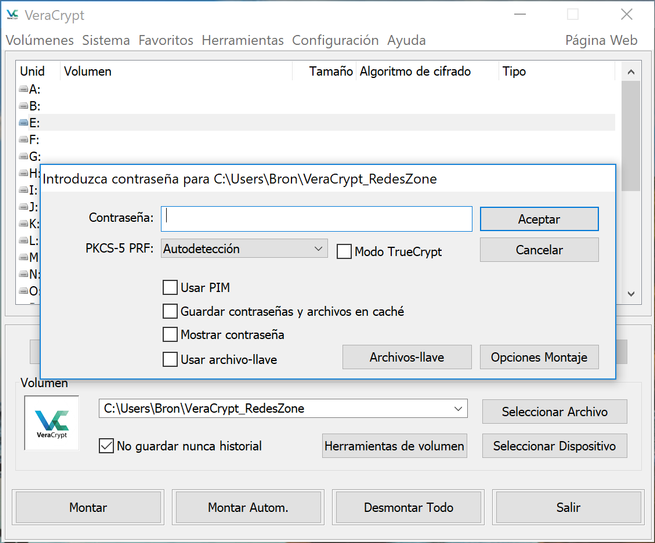

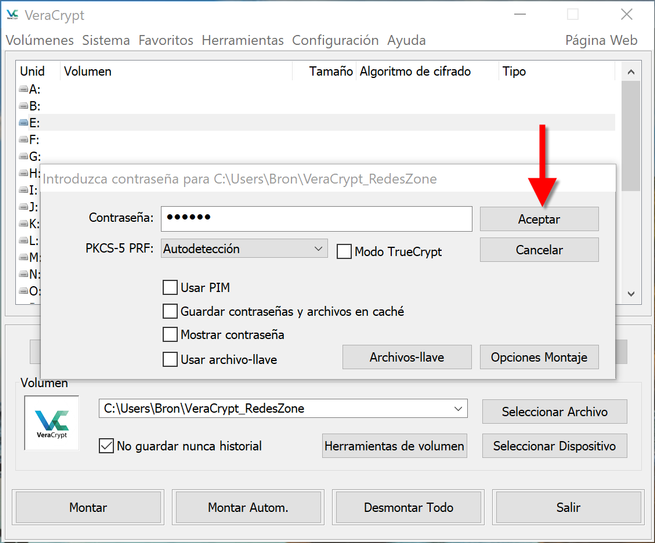

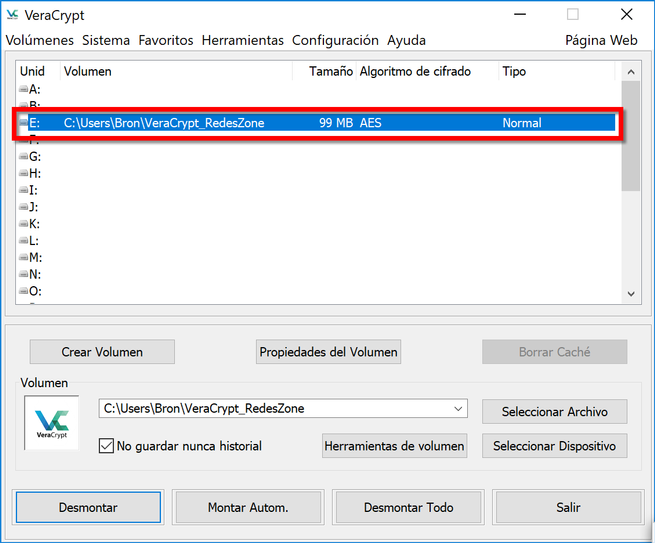

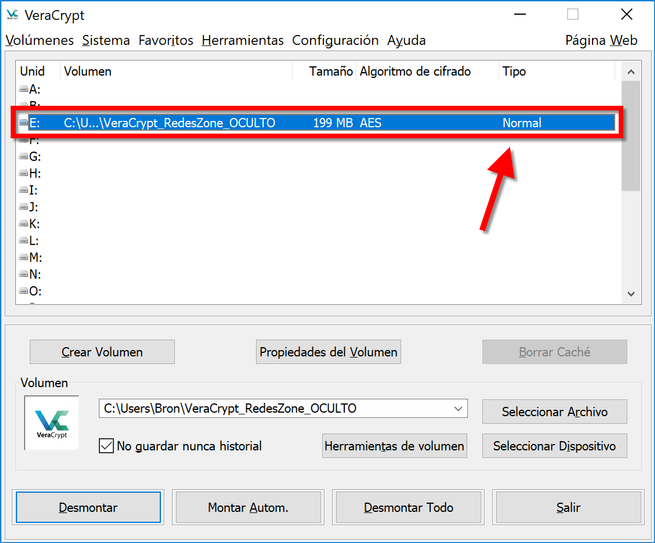

Cuando pinchemos en «Montar», nos va a pedir la contraseña de acceso o la clave criptográfica para abrirlo. Automáticamente VeraCrypt se encargará de abrir el contendor cifrado, montarlo en la unidad elegida, y hacerlo accesible.

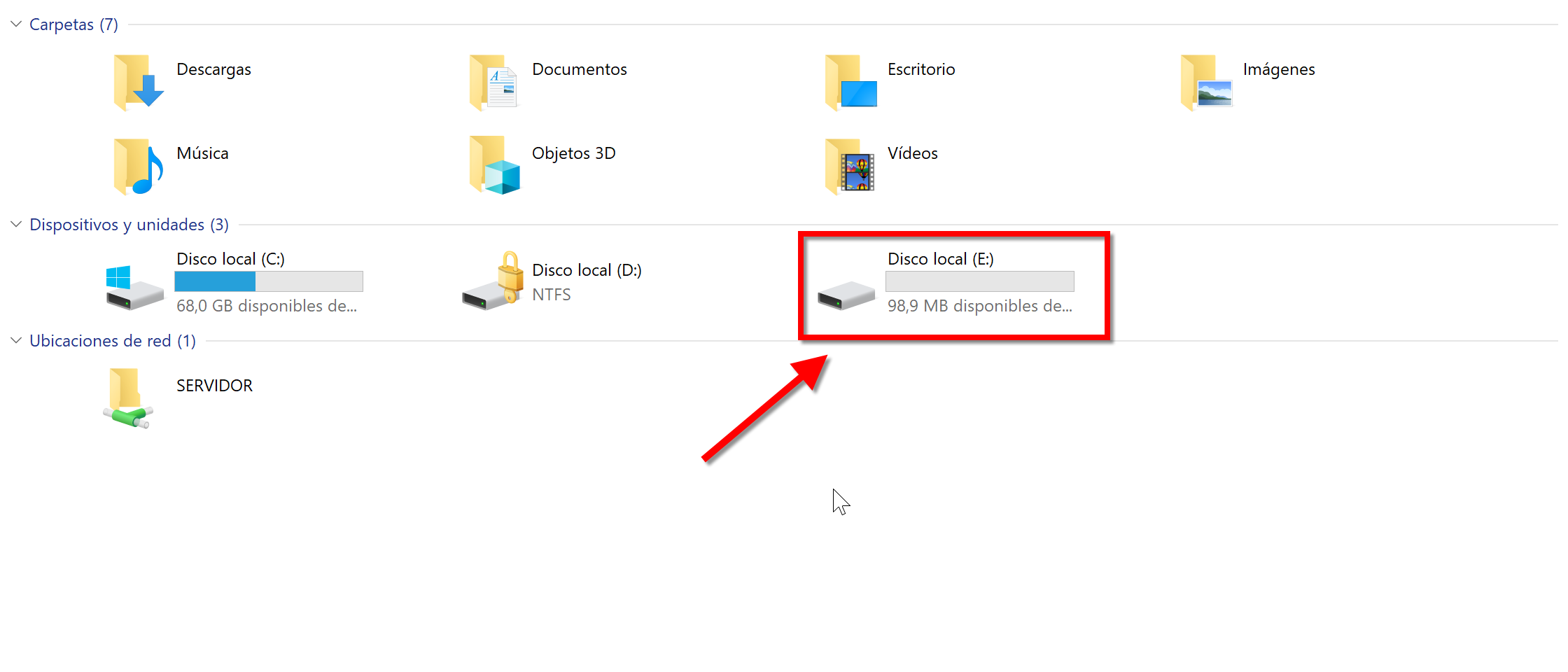

En «Equipo» nos aparecerá un nuevo disco local E, que es el volumen cifrado. Todo lo que copiemos en este «Disco local E» estará cifrado con AES, el cifrado y descifrado se realiza en tiempo real y «al vuelo».

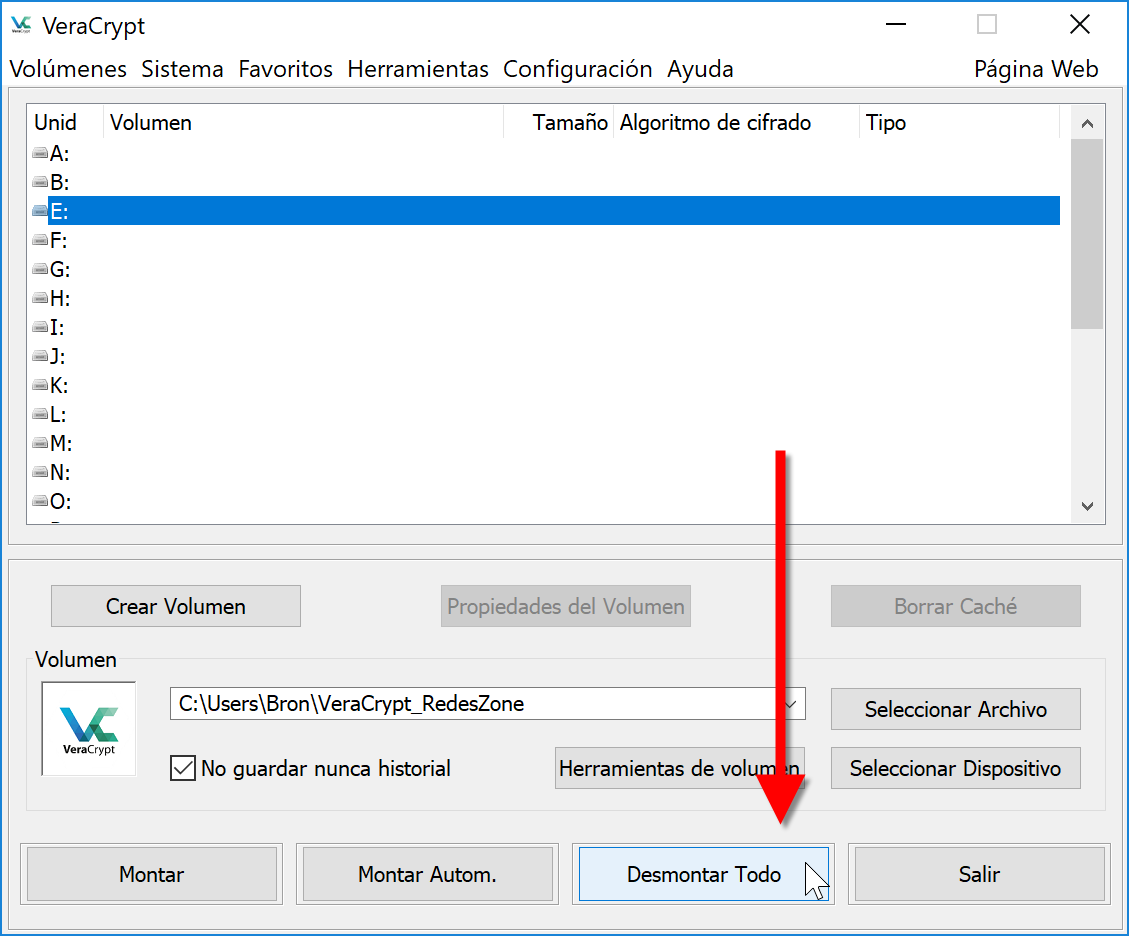

Si queremos desmontar la unidad, simplemente pinchamos en «Desmontar todo«, o con click derecho sobre la unidad y pinchar en «Desmontar».

Una vez que ya sabemos cómo crear y montar un volumen cifrado VeraCrypt normal, vamos a explicar el volumen cifrado oculto.

Creación de un volumen cifrado «oculto»

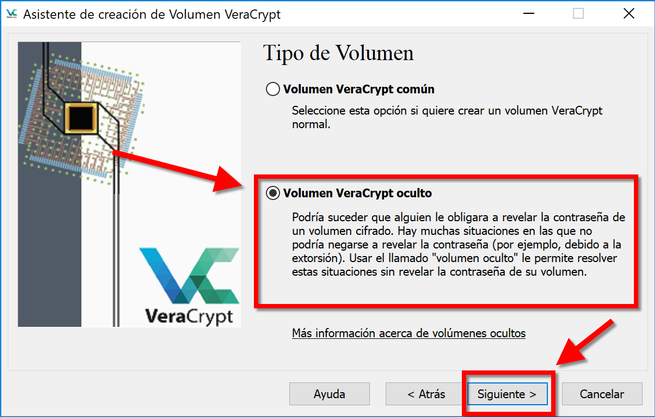

En esta sección vamos a crear un volumen cifrado, dónde meteremos nuestros datos, pero dentro de él crearemos uno OCULTO, os explico en qué consiste esto.

- Volumen normal: para acceder tendrás que meter la contraseña, por ejemplo 112233, entonces en Windows se montará un nuevo disco local, tal y como habéis visto anteriormente.

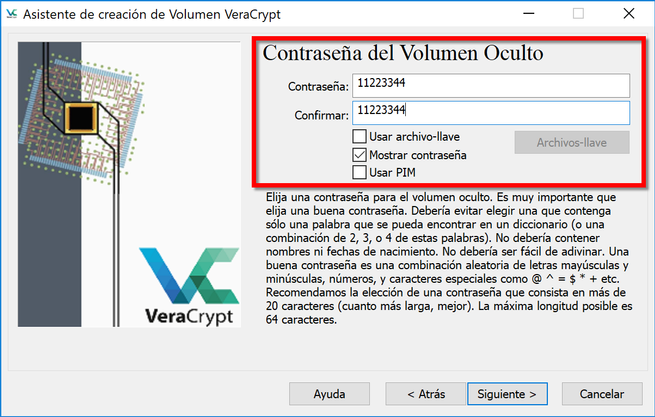

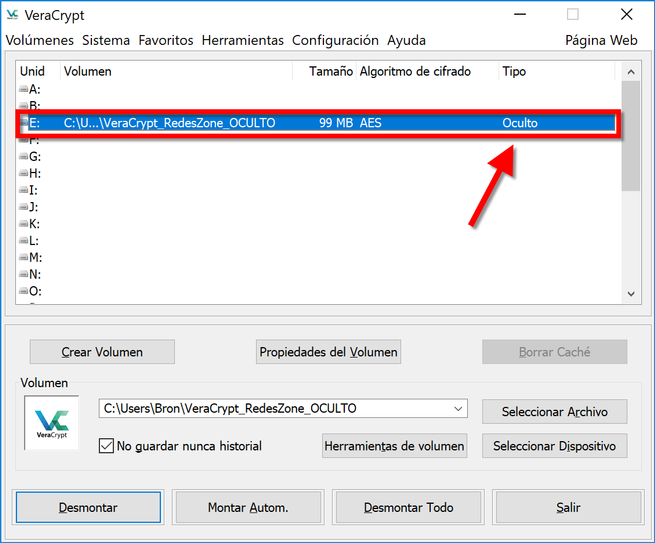

- Volumen oculto: para acceder tendrás que meter otra clave que hayas puesto anteriormente, por ejemplo 11223344 y se montará SÓLO el volumen oculto

¿Para qué sirve el volumen cifrado oculto? Para guardar los archivos más importantes en su interior, como claves de bancos, emails, documentos confidenciales etc. ¿Por qué no guardar esto en el volumen normal si está cifrado? Para evitar que alguien amenace nuestra integridad física (nos haga daño), nos chantajee o extorsione, ya que, de esta forma, podremos darle la clave del volumen cifrado «normal», pero no la del volumen oculto, y ellos no pueden saber de ninguna manera si hay un volumen oculto o no.

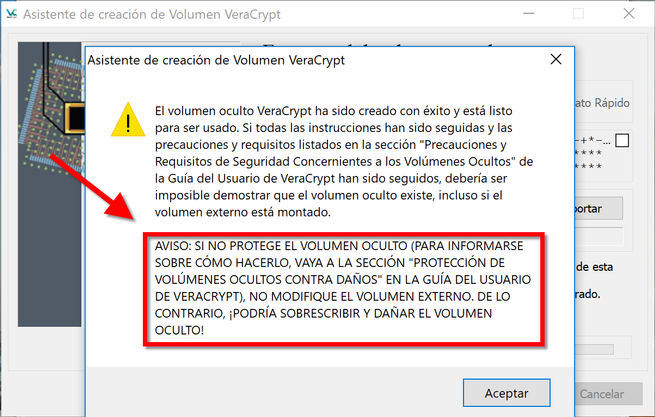

Un detalle muy importante que debemos tener en cuenta es lo siguiente: imaginemos que el volumen normal es de 50Mb, y el oculto de 25Mb, si tú llenas 26Mb de datos o más en el volumen normal, estás sobrescribiendo los datos del volumen oculto (ya sean archivos o espacio en blanco si no lo has llenado por completo), así que cuidado, dejad margen.

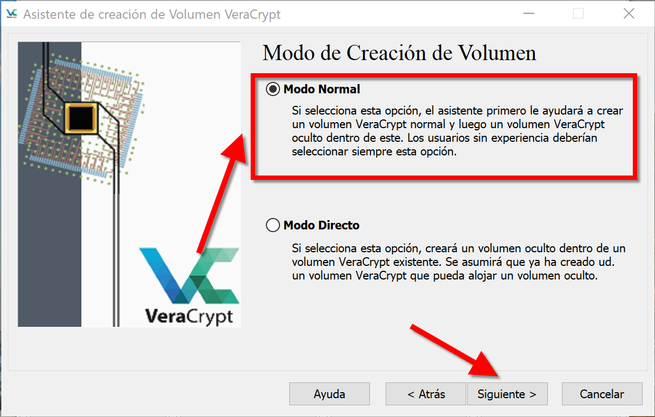

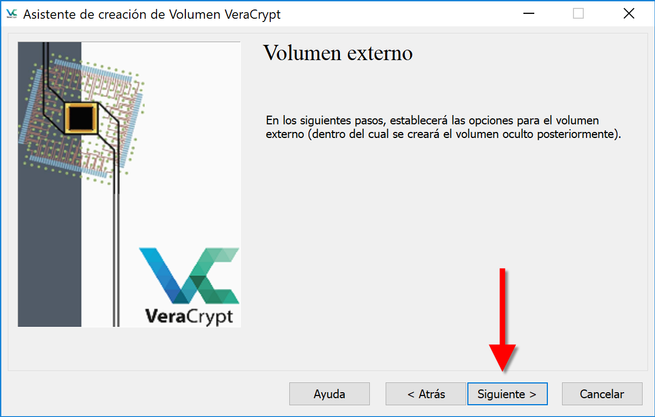

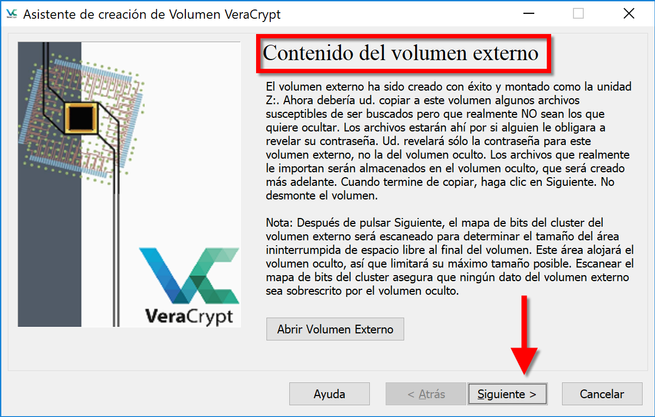

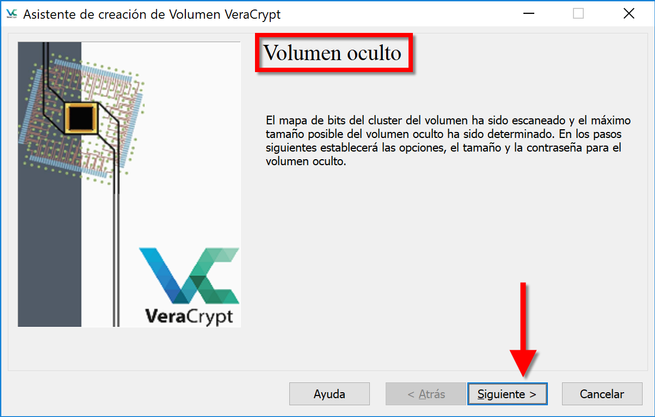

El proceso de creación del volumen cifrado oculto es muy similar al «normal». En el menú principal de VeraCrypt procedemos a pinchar sobre «Crear Volumen«, para posteriormente seleccionar la opción «Crear un contenedor de archivos cifrado«. Una vez hecho esto, deberemos elegir «Volumen VeraCrypt oculto«, y si estás creando un volumen nuevo, pinchamos en «Modo normal» para que todo funcione más rápido.

Para crear un contenedor, deberemos seleccionar una ruta y un nombre de archivo, pinchamos en «Seleccionar archivo» para ubicar el archivo que nosotros queramos donde nosotros queramos. Una vez elegido, vamos a «configurar» el volumen externo, es decir, el volumen «normal», seleccionando el cifrado simétrico, hash y también el tamaño.

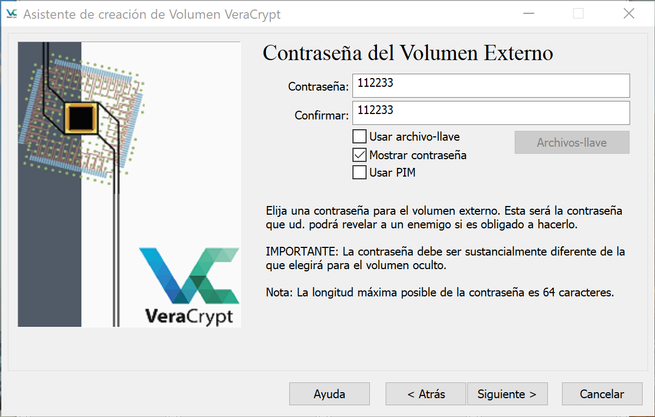

Pondremos una contraseña o una clave criptográfica como antes os hemos explicado, también elegimos el sistema de archivos, y pinchamos en «Formatear».

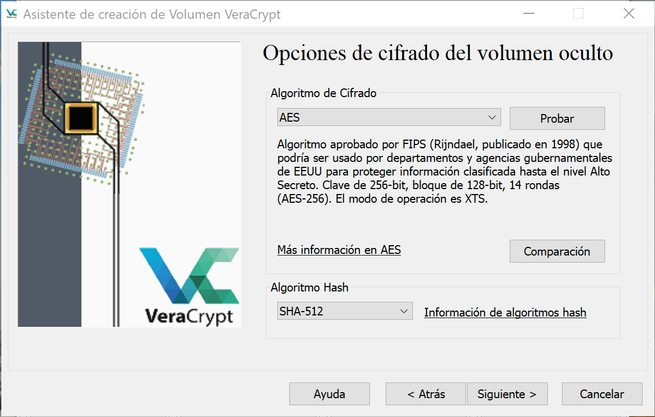

Una vez que hayamos creado el volumen externo, procedemos a crear el volumen oculto, y es que el asistente de configuración es exactamente igual que para el volumen externo, tendremos que configurar el cifrado, hash y también el tamaño (aunque en este caso tenemos un límite que depende del volumen normal creado anteriormente).

VeraCrypt nos permite crear un volumen externo e interno con diferente cifrado y hash, no hay problema porque el volumen externo esté con AES, y el interno esté con una combinación de AES con otros algoritmos de cifrado simétrico.

Al finalizar la configuración del volumen oculto, nos va a informar que debemos tener mucho cuidado con sobrescribir los datos, tal y como os hemos explicado anteriormente. Una vez que hayamos creado el volumen oculto, pinchamos en «Finalizar».

Ahora vamos a montar este volumen cifrado oculto, y vais a ver cómo diferenciarlos.

Montaje del volumen cifrado «oculto» creado anteriormente

El montaje del volumen oculto se realiza como antes, seleccionamos el volumen cifrado, seleccionamos una unidad para su montaje e introducimos la contraseña.

- Si introducimos la contraseña del volumen «normal», se montará ese volumen.

- Si introducimos la contraseña del volumen «oculto», se montará el volumen oculto.

Una vez que ya sabemos cómo crear volúmenes cifrados ocultos y cómo montarlos en una unidad, vamos a ver cómo podemos cifrar una unidad de almacenamiento extraíble entera.

6. Cifrado de un dispositivo de almacenamiento extraíble (USB, tarjeta SD, disco duro externo)

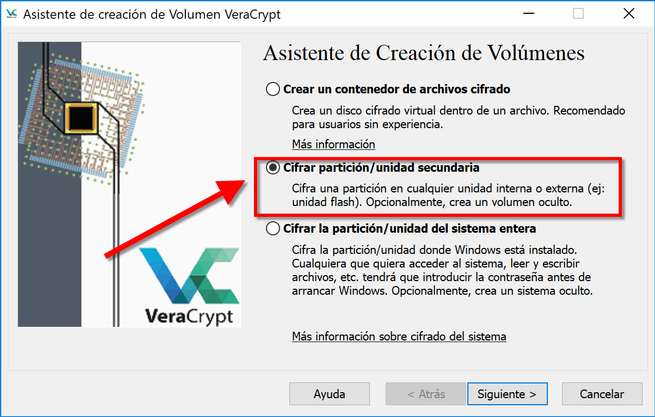

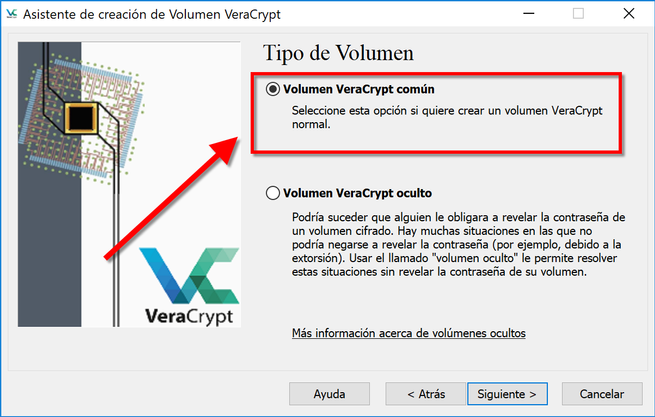

Lo primero que tenemos que hacer es introducir el dispositivo de almacenamiento extraíble en nuestro ordenador. Una vez introducido, pinchamos en «Crear Volumen«, y seleccionamos «Cifrar partición/unidad secundaria» ya que vamos a cifrar una partición que no tiene el sistema operativo. Una vez seleccionada esta opción, elegimos entre «Volumen VeraCrypt común» o «Volumen VeraCrypt oculto«, nosotros hemos seleccionado la primera opción para simplificar, pero podéis seleccionar la segunda opción con las mismas características que justo antes os hemos explicado.

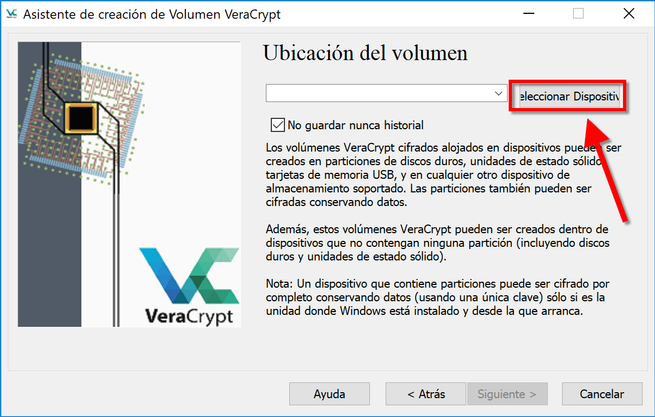

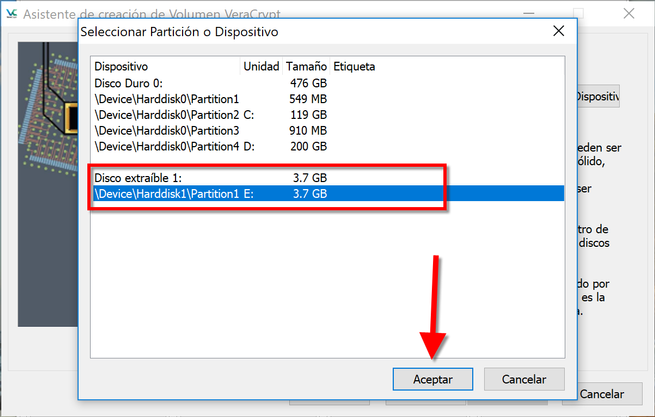

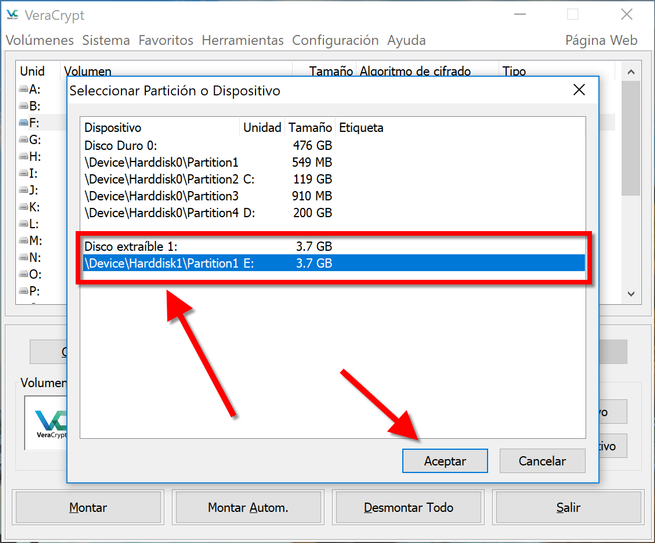

Ahora debemos elegir el dispositivo a cifrar, si estamos introduciendo una unidad de almacenamiento extraíble, vamos a poder seleccionar su propia partición. En nuestro caso hemos introducido un pendrive que ha sido montado en la unidad E: por el sistema operativo, con un tamaño de 3,7GB. Cuando hayamos elegido la partición del dispositivo a cifrar, pinchamos en «Aceptar«.

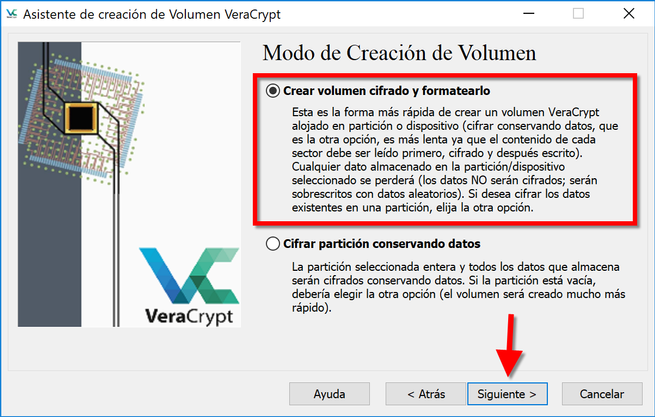

Cuando hayamos elegido el dispositivo, tenemos dos opciones para elegir:

- Crear volumen cifrado y formatearlo: esta opción es recomendable seleccionarla siempre y cuando lo que haya en el pendrive esté vacío, o que no nos importe que se formatee el dispositivo. Esta opción es muy rápida, y formatea todo el dispositivo.

- Cifrar partición conservando datos: este proceso es mucho más largo, ya que se encarga de cifrar el propio contenido sin pérdida de datos.

Una vez elegido el modo de creación de volumen, deberemos elegir las diferentes opciones de cifrado simétrico, y también hashing. Por supuesto, en esta ocasión no podremos elegir el tamaño del volumen ya que el tamaño viene dado por el propio tamaño del dispositivo de almacenamiento extraíble.

De cara a la autenticación para acceder a los datos, podremos introducir la típica contraseña de paso, o también elegir una clave criptográfica para acceder al propio dispositivo cifrado. Si seleccionamos una contraseña que sea muy corta, nos avisará que no es recomendable de cara a la seguridad.

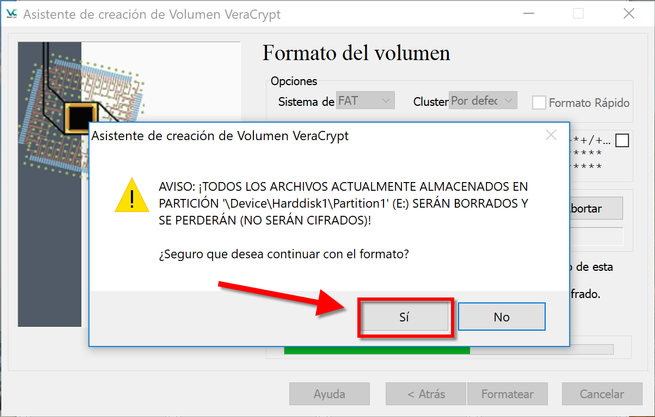

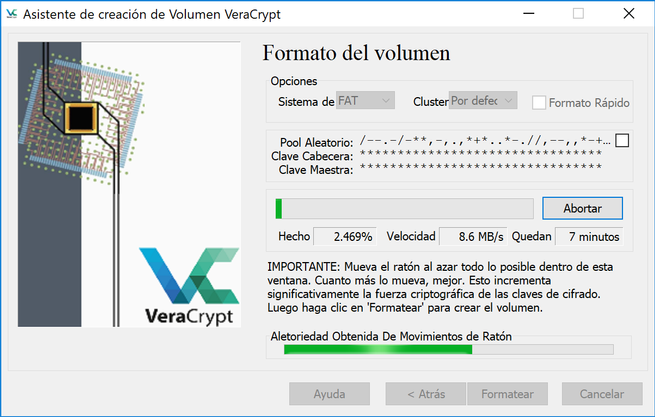

Una vez elegida la autenticación, procedemos a «mover» el ratón para aumentar la aleatoriedad del volumen y pinchamos en «Formatear». Por último, nos avisará que todos los datos almacenados se perderán.

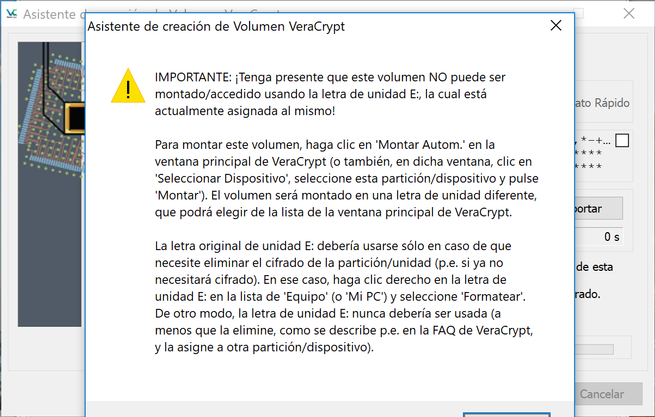

Cuando el proceso termine, nos avisará que la unidad E no va a ser accesible, ya que en esta unidad es el propio sistema operativo donde «coloca» el dispositivo de almacenamiento extraíble. Una vez que nosotros montemos este dispositivo en VeraCrypt, e introduzcamos la contraseña de acceso, sí vamos a poder acceder sin ningún tipo de problema.

Cuando el proceso termine (la duración depende sobre todo del tamaño y velocidad de la unidad USB), nos avisará que todo está correcto, y pinchamos en «Salir».

Ahora ya tendremos nuestra unidad de almacenamiento perfectamente cifrada, y para usarla, deberemos «montarla» en el propio «VeraCrypt».

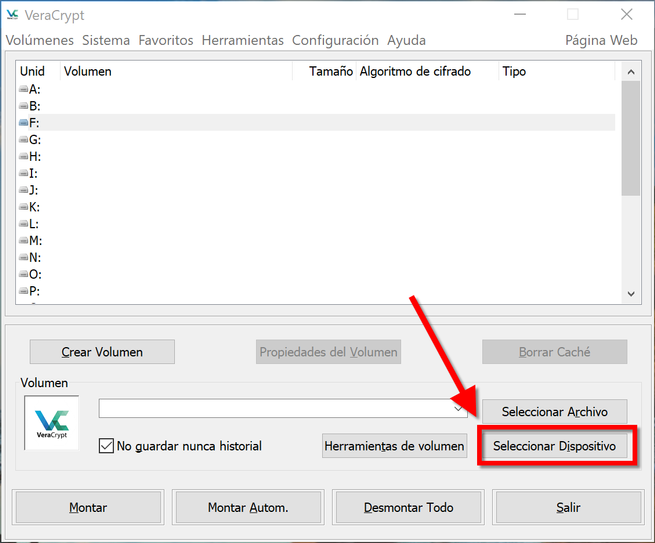

Montaje del dispositivo de almacenamiento extraíble cifrado

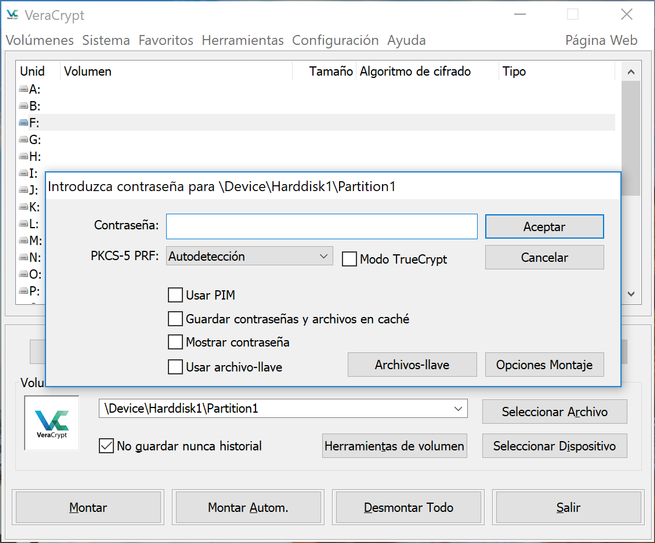

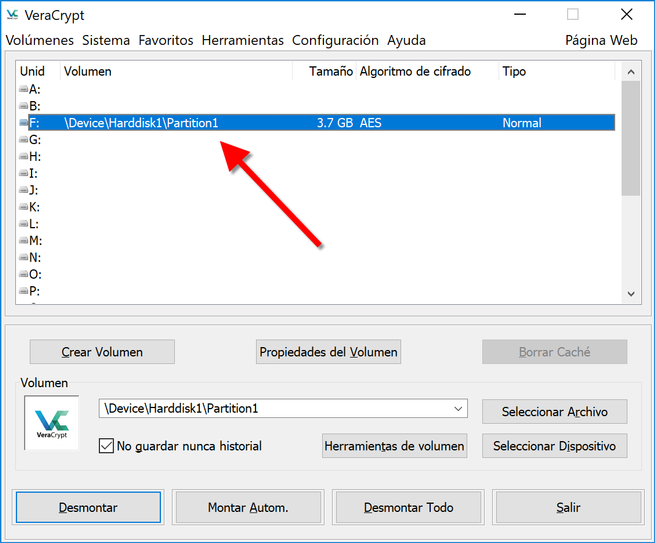

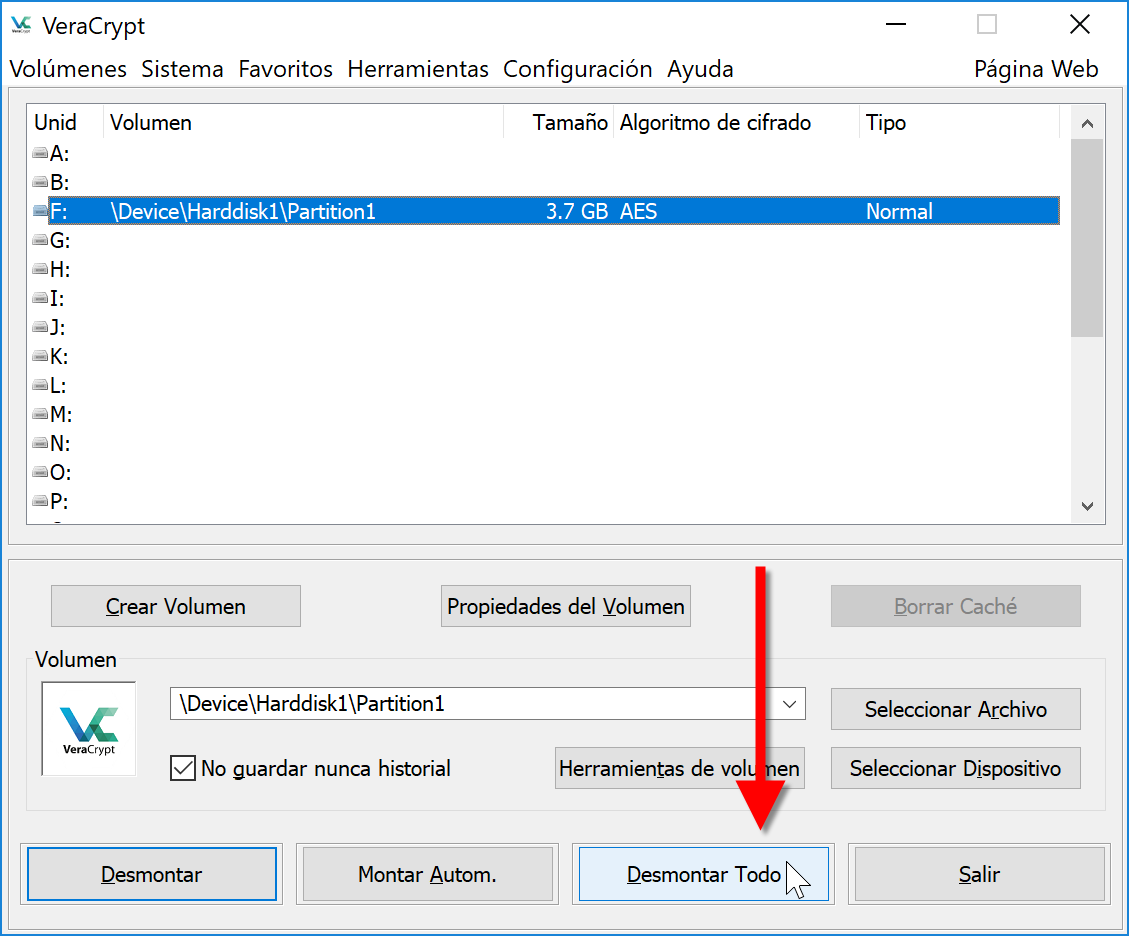

El montaje del dispositivo de almacenamiento extraíble cifrado es realmente fácil y sencillo, ahora pinchamos en «Seleccionar Dispositivos«, elegimos la partición que antes hemos elegido, introducimos la contraseña de acceso y automáticamente se nos montará en otra unidad para poder acceder a los datos.

Al montar la unidad, veremos algo como lo siguiente:

- Unidad de USB E: es el propio dispositivo hardware (pendrive)

- Disco local F: es el dispositivo cifrado que hemos «montado» con VeraCrypt.

Una vez que terminemos de leer o escribir en dicho disco cifrado, procedemos a desmontarlo pinchando en «Desmontar» sobre la unidad que nosotros queramos, o bien en «Desmontar todo» si es que solo tenemos uno o queremos desmontar todas las unidades que tengamos en ese instante.

Ahora que ya sabemos cómo crear una unidad de almacenamiento extraíble cifrada, y que sabemos cómo montarla, vamos a cifrar el sistema operativo entero.

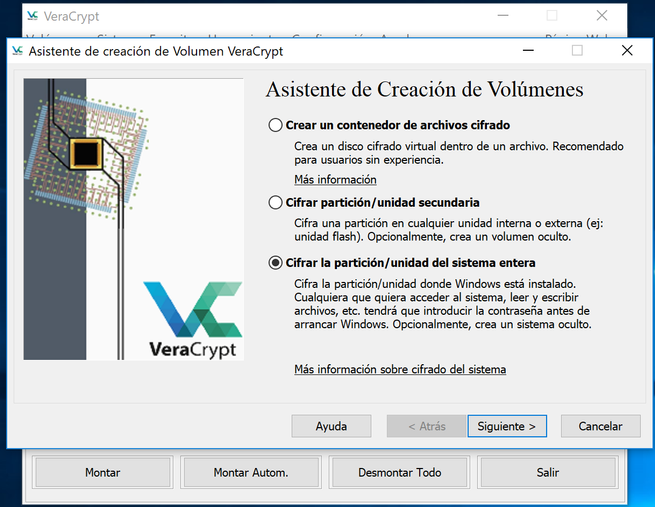

Cifrado de todo el sistema operativo (cifrar la partición/unidad del sistema entera) en VeraCrypt

Este proceso lo debemos realizar con mucho cuidado, ya que de lo contrario podríamos perder toda la información. Es recomendable realizar una copia de seguridad completa de nuestro PC con programas como Acronis True Image o similares, y sobre todo, no olvidar la clave de acceso al sistema que pongamos en VeraCrypt.

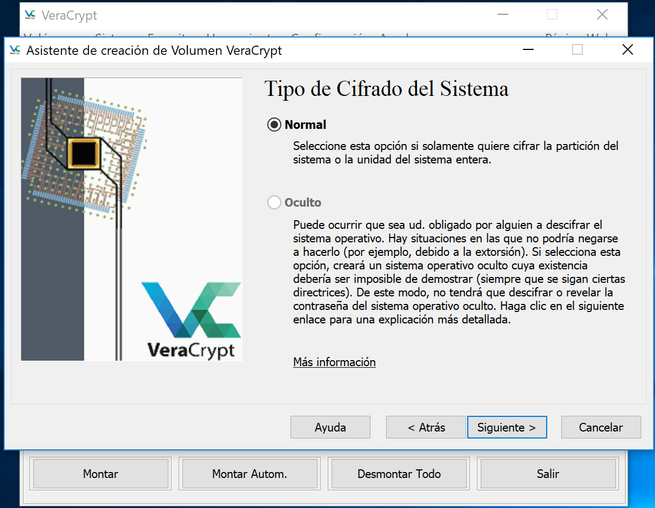

Lo primero que debemos hacer es pinchar en «Crear Volumen«, y posteriormente elegir «Cifrar la particion/unidad del sistema entera«. Una vez dentro, tenemos dos opciones principales:

- Normal: se cifra con una clave de paso o una clave criptográfica en un volumen con el sistema operativo nuestro.

- Oculto: se cifra el sistema operativo dentro de un volumen oculto para evitar una extorsión, de esta forma, podremos poner una clave y acceder a un sistema operativo que no sea el «bueno».

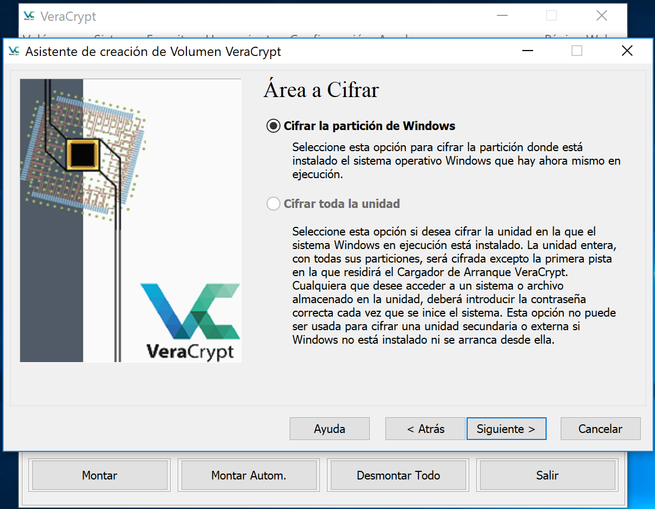

Nosotros hemos elegido el modo «normal». A continuación, también nos da la opción de «Cifrar la partición de Windows«, o bien pinchar en «Cifrar toda la unidad» si queremos realizar justo esto.

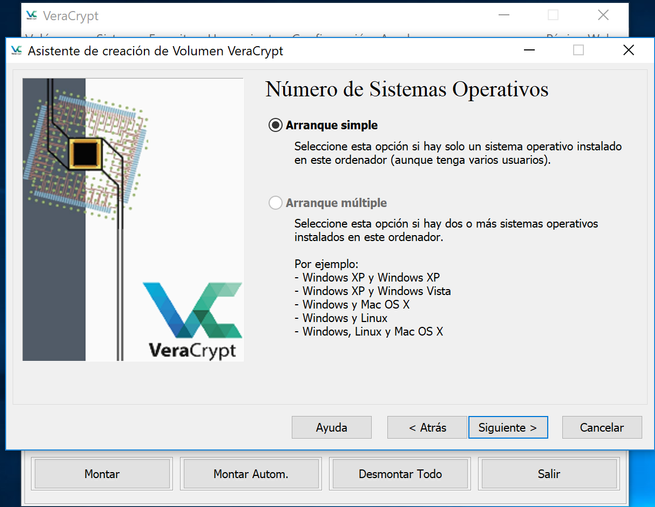

Si nuestro equipo incorpora varios sistemas operativos con multi arranque, tendremos que elegir la opción correspondiente. De lo contrario, elegimos la opción de «Arranque simple» tal y como hemos hecho nosotros.

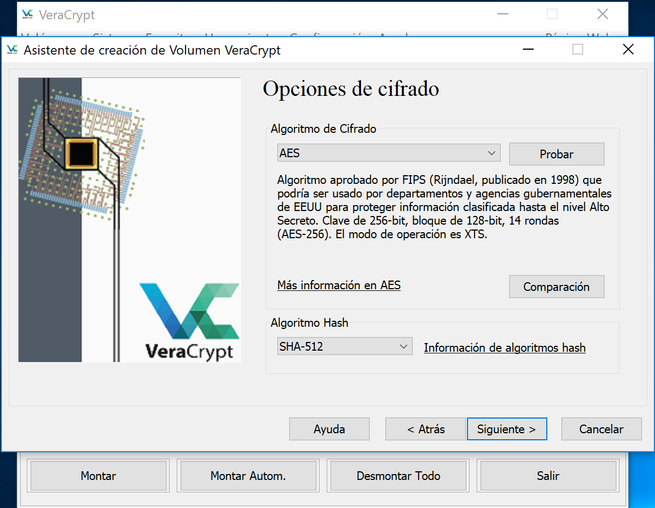

Cuando hayamos terminado de configurar el volumen para el sistema operativo, nos queda seleccionar el algoritmo de cifrado simétrico, el algoritmo de hashing y la clave de autenticación o clave criptográfica.

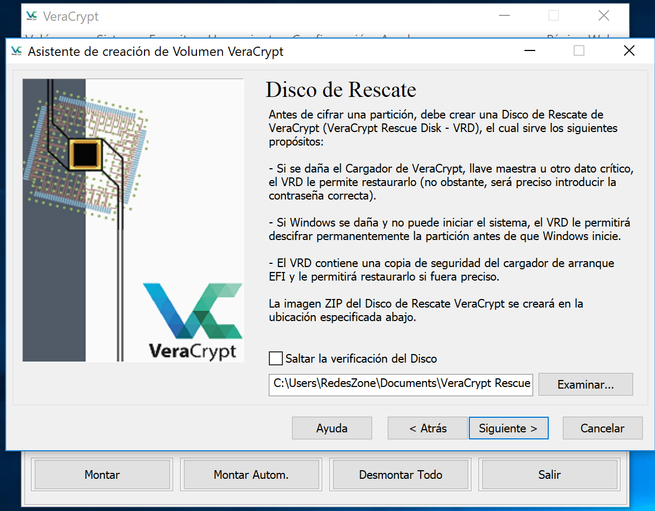

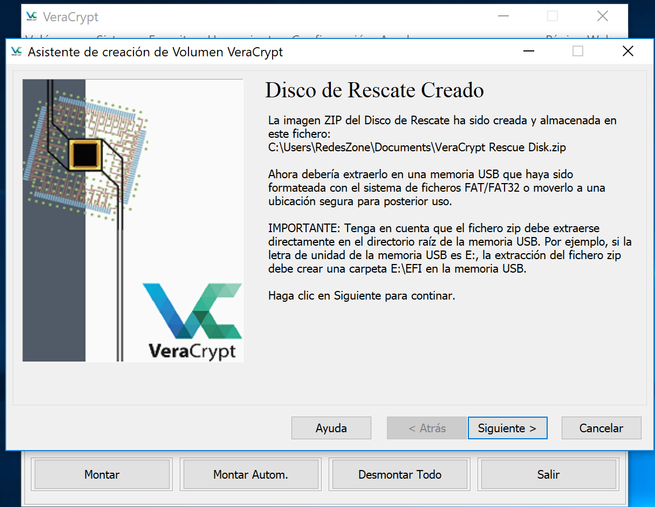

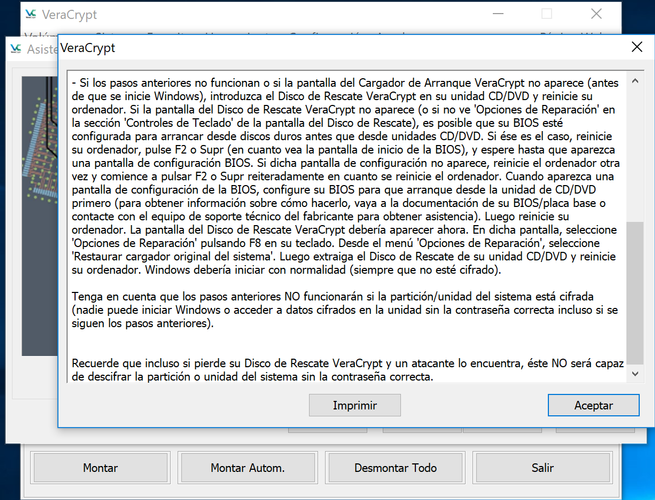

Una vez configurado por completo el volumen, se crearán las claves internas, y nos recomendará crear un disco de rescate por si ocurre algún tipo de problema, poder recuperar toda la información, aunque siempre vamos a tener que introducir la contraseña de acceso.

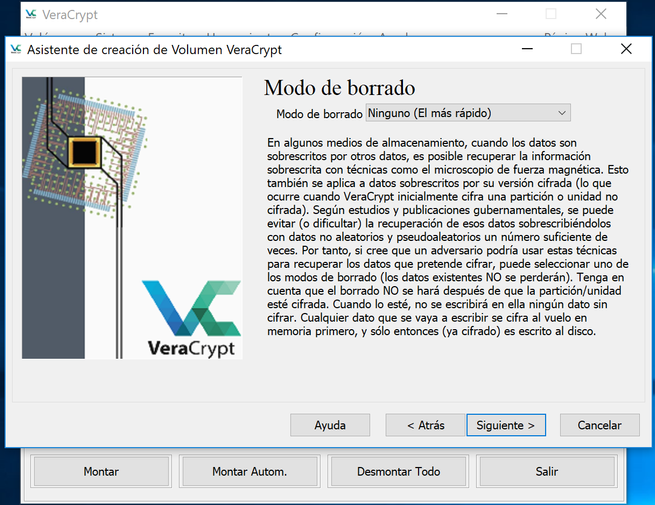

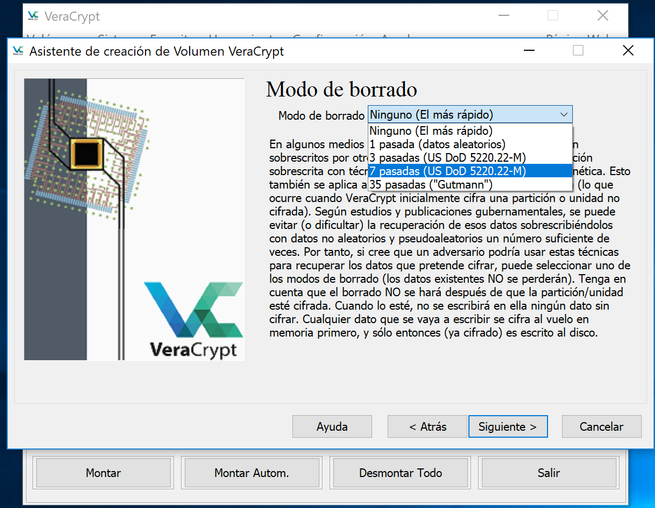

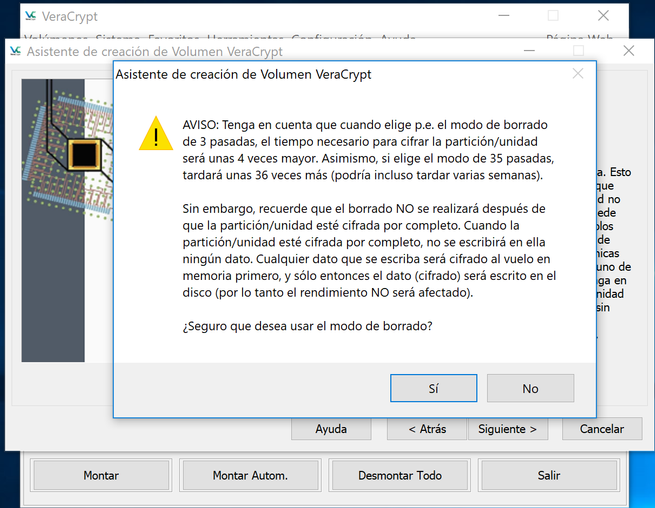

También tenemos la posibilidad de seleccionar la política si borramos algún archivo dentro del propio sistema operativo, y es que nos va a permitir utilizar diferentes métodos de borrado seguro, ideal para mantener nuestra privacidad.

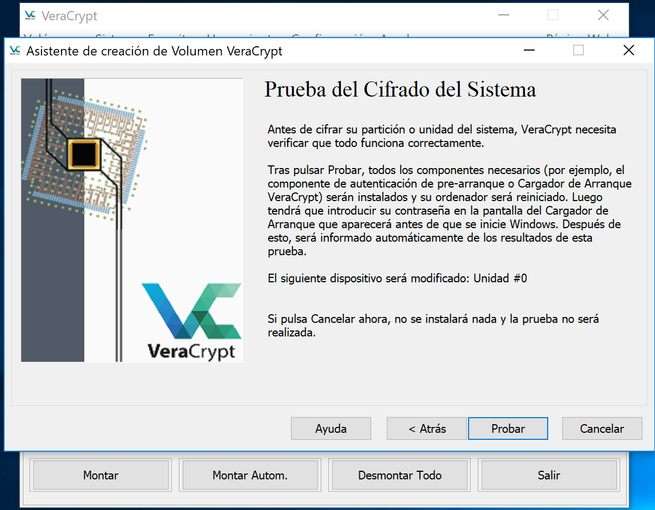

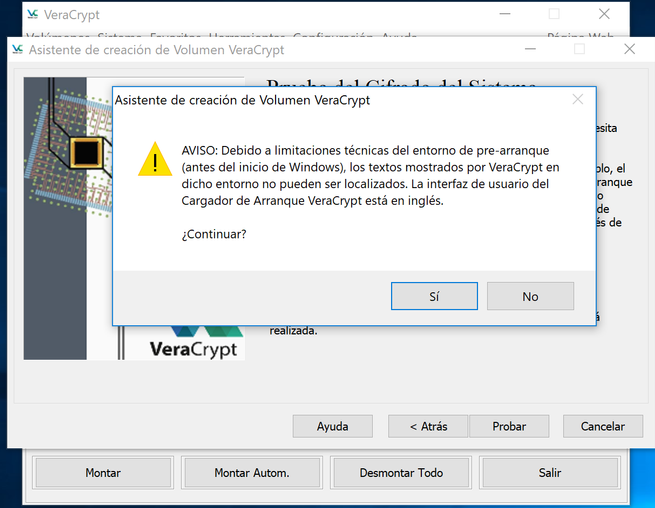

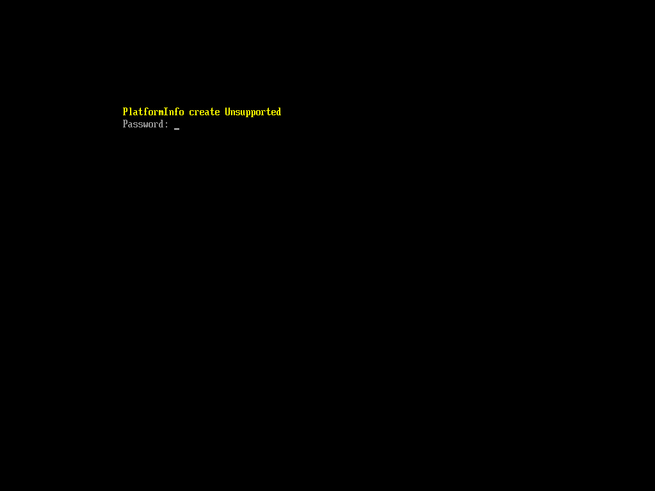

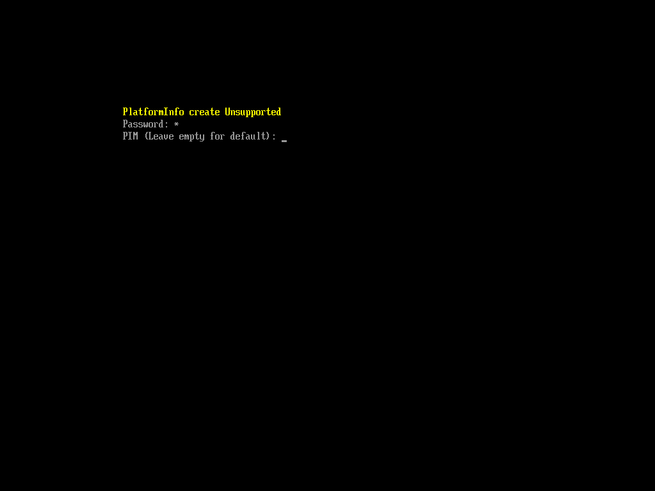

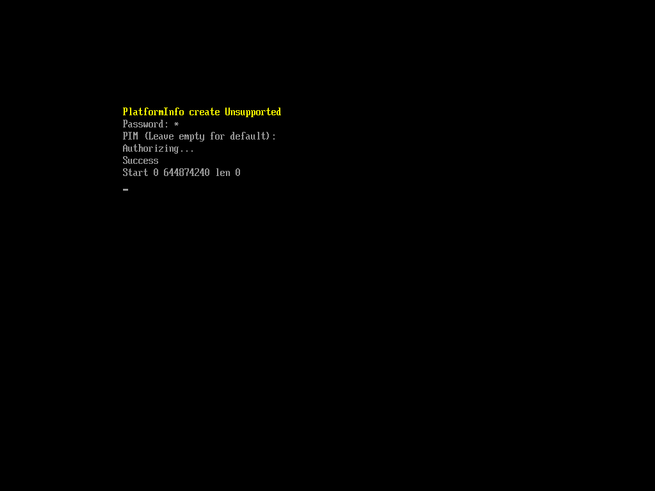

Una vez configurado el modo de borrado, pinchamos en «probar», pinchamos en «sí» y posteriormente en «aceptar». De manera automática VeraCrypt se encargará de cifrar todo nuestro disco duro, y nos pedirá reiniciar el sistema operativo.

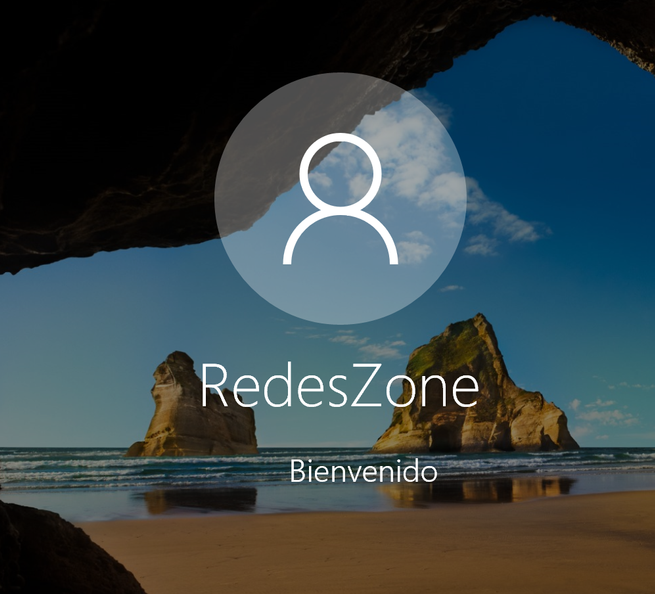

Al reiniciar el sistema operativo, tendremos que introducir nuestra contraseña de acceso, y dejar en blanco la segunda opción (por defecto), y automáticamente entraremos en el sistema operativo nuestro como siempre.

Tal y como habéis visto en este completo tutorial, VeraCrypt es una de las formas más fácil y rápidas para crear contenedores cifrados, cifrar dispositivos USB o discos duros enteros, e incluso cifrar la partición donde almacenamos nuestro sistema operativo. Un aspecto muy importante cuando vayamos a usar VeraCrypt, es elegir correctamente el algoritmo de cifrado simétrico, nuestra recomendación es AES por varios motivos:

- Es actualmente el estándar, y no se conocen vulnerabilidades

- Los procesadores nuevos incorporan el juego de instrucciones AES-NI, esto significa que tendremos aceleración de cifrado por hardware, de tal forma que tengamos una gran velocidad de lectura/escritura.

Para que veáis la gran diferencia de rendimiento entre un procesador SIN AES-NI, y un procesador con AES-NI, en la siguiente imagen podéis ver el rendimiento que obtenemos con un procesador Intel i5 760 del año 2010, el cual no tiene esta tecnología, y, por tanto, obtendremos una velocidad de lectura/escritura muy baja:

Si utilizamos nuestro nuevo procesador AMD Ryzen 7 3800X que sí tiene la tecnología AES-NI, podremos ver que llegamos fácilmente a más de 10GB/s de velocidad, por supuesto, actualmente no hay disco duro o SSD capaz de gestionar tan altas velocidades:

Aunque este último procesador es mucho más potente, la diferencia sustancial la encontramos en el «AES acelerado por hardware», ya que es cuando realmente notamos una grandísima diferencia entre ambos procesadores.

Hasta aquí hemos llegado con nuestro manual de instalación, configuración y creación de volúmenes de VeraCrypt para almacenar de manera segura nuestros datos. Esperamos que os haya gustado y os recomendamos visitar la documentación oficial del software VeraCrypt donde encontraréis toda la información sobre esta fantástica herramienta.

Otras opciones para cifrar una carpeta en Windows

Podemos decir que Windows 10 es en la actualidad el sistema operativo más utilizado en equipos de escritorio. Esto hace que podamos encontrarnos con muchas opciones en cuanto a software. Tenemos un amplio abanico de posibilidades para casi todo.

Si hacemos mención a la seguridad, podemos ver que existen muchas variedades de antivirus y firewalls que pueden ayudarnos a mantener protegidos los equipos. También vamos a encontrarnos con muchas herramientas que permitan cifrar archivos o carpetas. Esto nos va a permitir crear una contraseña para poder acceder a los documentos, por lo que no estará abierto para que cualquiera pueda entrar.

Cifrado integrado de Windows

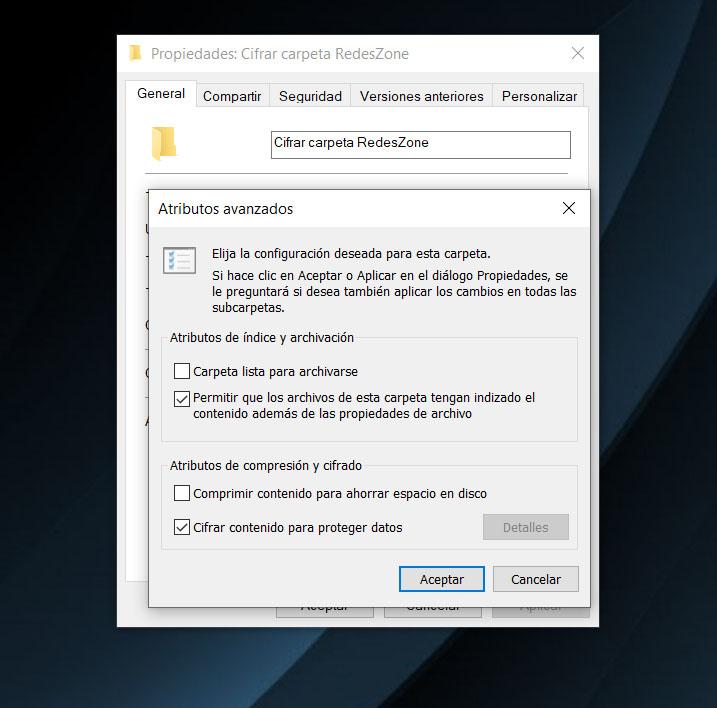

Una primera opción muy sencilla que tenemos disponible para cifrar archivos en Windows es utilizar la propia herramienta integrada que trae el sistema operativo. Es muy sencillo y va a evitar que otros usuarios que puedan tener acceso al equipo pudieran entrar en esa carpeta y abrir los archivos que alberga.

Para hacer esto tenemos que crear una nueva carpeta o utilizar una ya existente. Ahí podemos guardar todos los archivos que queramos. Lo que hacemos es dar clic derecho con el ratón encima de la carpeta, le damos a Propiedades, Opciones avanzadas y una vez estemos dentro le damos a Cifrar contenido para proteger datos.

Automáticamente veremos que los archivos que hay en esa carpeta tienen ahora un pequeño candado amarillo. Eso nos indica que están cifrados. Con esto vamos a evitar que otro usuario con acceso físico al ordenador y con otra cuenta, pueda leer la información.

Hay que tener en cuenta que una vez iniciamos sesión con nuestra cuenta de Windows ese archivo se descifra. Es decir, si alguien tuviera acceso a nuestra cuenta, por ejemplo si dejamos el ordenador encendido sin ningún bloqueo, podría entrar en esos archivos fácilmente.

Crear una contraseña en una carpeta ZIP

Otra opción que tenemos es la de crear una carpeta ZIP en Windows y agregar una contraseña. Esto va a permitir que cualquier archivo que almacenemos allí esté protegido. Una manera más de mantener nuestra privacidad a salvo y no quedar nada expuesto a posibles intrusos.

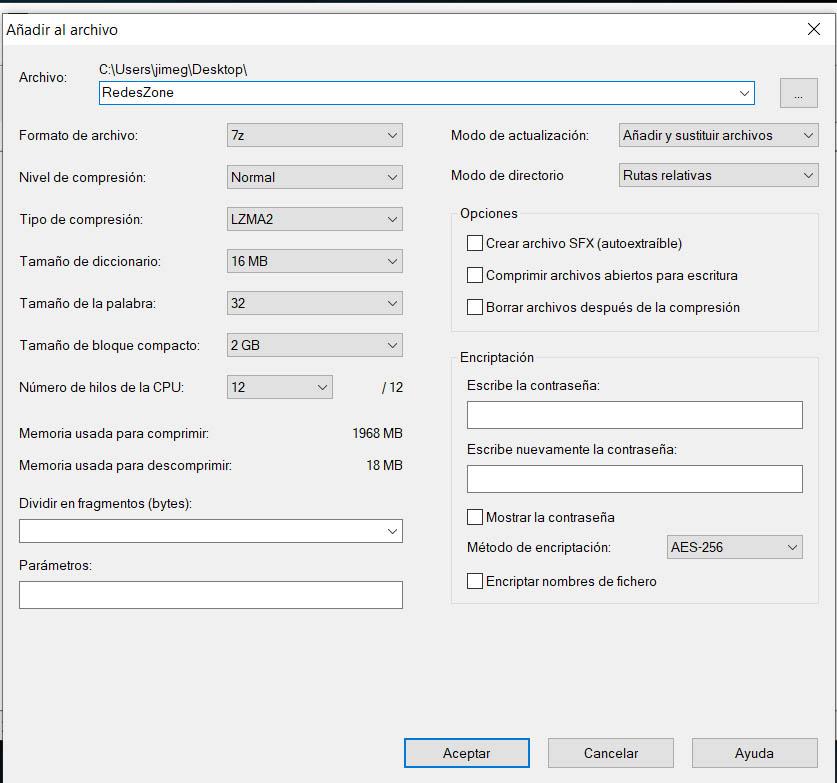

En esta ocasión vamos a necesitar instalar el programa 7-Zip, que es gratuito. Lo podemos bajar de su página web y lo hay para Windows. Una vez lo tengamos bajado, simplemente hay que seguir unos pasos. Lo que vamos a hacer es crear una carpeta ZIP con los archivos que queremos proteger. Tenemos que abrir el programa, le damos a Añadir los archivos que nos interesa y posteriormente nos aparecerá una ventana como la que podemos ver en la imagen. Lo que nos interesa es el apartado de Contraseña.

A partir de ese momento, el archivo que hemos creado estará protegido con contraseña. Podremos agregar tantos archivos como queramos. Es una opción muy útil para tener todo protegido en Windows 10.

Anvi Folder Locker

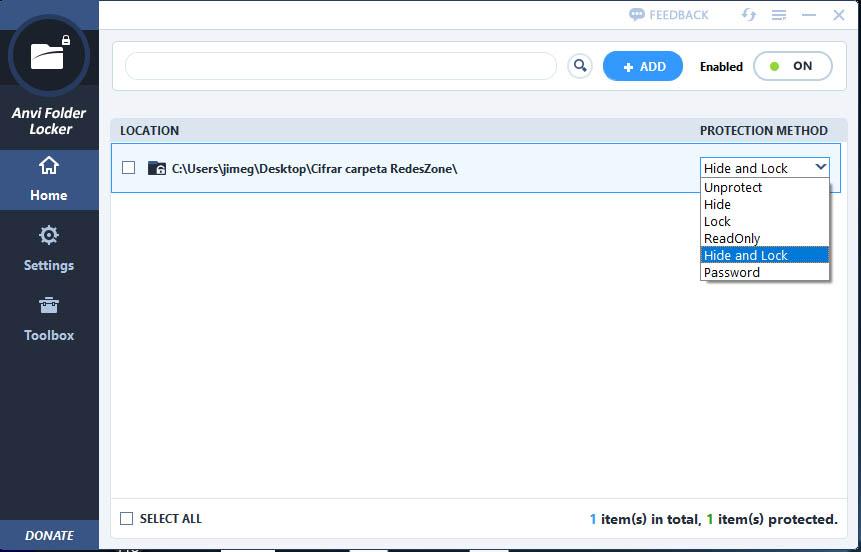

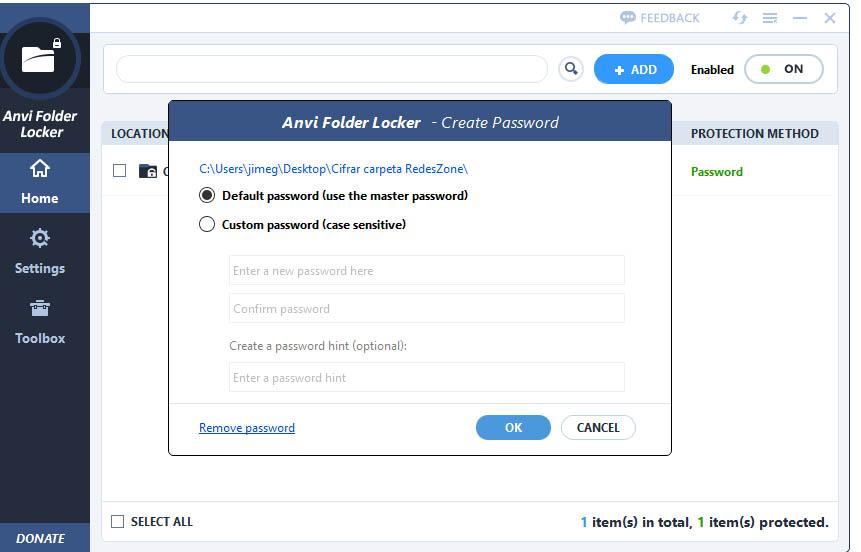

Podemos instalar también otros programas externos de Windows para cifrar contenido. Uno de ellos es Anvi Folder Locker. Se trata de una aplicación totalmente gratuita y muy sencilla de utilizar. Lo primero que hay que hacer es descargar el programa e instalarlo.

Una vez lo tengamos instalado, simplemente hay que crear una carpeta donde alojaremos todos los archivos que queremos cifrar. Posteriormente, hay que hacer clic con el botón derecho del ratón y seleccionamos Anvi Folder Locker. Automáticamente se abrirá una nueva ventana de la aplicación y un cuadro para poner la contraseña que queramos (clave maestra) y un e-mail para recuperarla en caso de que la olvidemos. Debemos poner siempre una contraseña que sea fuerte y segura, que cuente con todo lo necesario para evitar intrusos.

Una vez hayamos puesto la contraseña que nos interese, veremos que nos aparecen diferentes opciones. Podremos hacer que la carpeta permanezca oculta y cifrada, solo oculta, solo cifrada, con contraseña, etc. Seleccionamos la opción de Password.

Como vemos, nos dará a elegir entre utilizar la contraseña maestra o una personalizada. A partir de ese momento, al intentar abrir esa carpeta nos pedirá la contraseña que hayamos puesto. Sin esa clave no podremos entrar en la carpeta y leer el contenido.

Proteger una memoria USB en Ubuntu

Ubuntu es sin duda uno de los sistemas operativos Linux más utilizados. Cuenta con múltiples programas y opciones para los usuarios. Además, es considerado como una de las opciones más sencillas para aquellos que quieran iniciarse en Linux. Ofrece de serie muchas herramientas para nuestro día a día, pero además podemos instalar programas de todo tipo. Este sistema operativo cuenta con una herramienta integrada que nos va a permitir cifrar un disco. De esta forma podremos poner una contraseña a una memoria USB que tengamos. En caso de que en algún momento perdamos el pendrive o nos lo roben, no podrían robar el contenido almacenado en él.

Hay que tener en cuenta que hoy en día es muy común hacer uso de este tipo de dispositivos para almacenar información. Por ejemplo, compartir archivos con amigos o compañeros de trabajo, ir a una copistería a imprimir documentos, etc. En cualquier momento podemos perder esa memoria y podríamos exponer archivos muy valiosos. Para evitar esto, o al menos para dificultar que lleguen a acceder al contenido, podemos cifrar el pendrive. Podemos hacer uso de herramientas externas que están disponibles para todo tipo de sistemas operativos. Sin embargo, en el caso de Ubuntu no tendríamos que instalar nada, ya que el propio sistema tiene incorporada una opción para ello.

Simplemente hay que seguir una serie de pasos sencillos que vamos a explicar. Lo primero lógicamente es tener instalado Ubuntu. Lo podemos instalar en nuestro propio equipo, así como en una máquina virtual dentro de Windows.

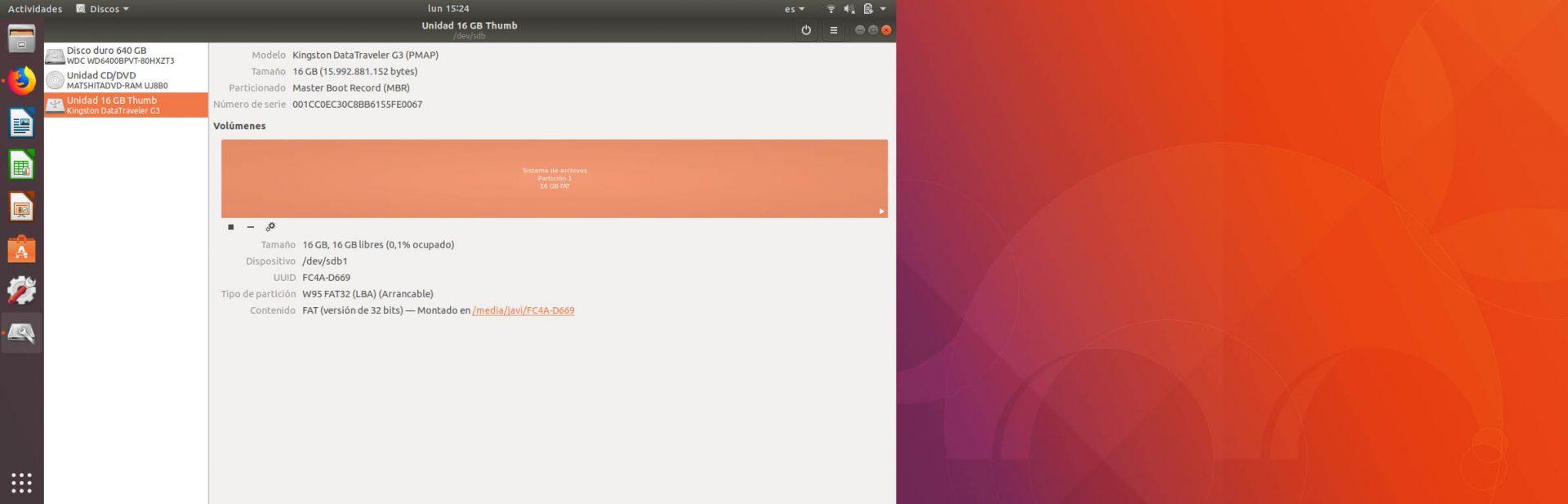

Entrar en Discos

Una vez estemos dentro de Ubuntu tenemos que conectar el pendrive en nuestro equipo. Posteriormente hay que ir a Discos, donde nos aparecerán todas las unidades que tenemos en el equipo (los discos duros y aquellas memorias USB que tengamos, por ejemplo). Nos interesa el pendrive que queremos cifrar.

Cuando estemos en la posición de la imagen de arriba tendremos que darle al botón de Configuración y a Formatear volumen.

Dar formato al volumen

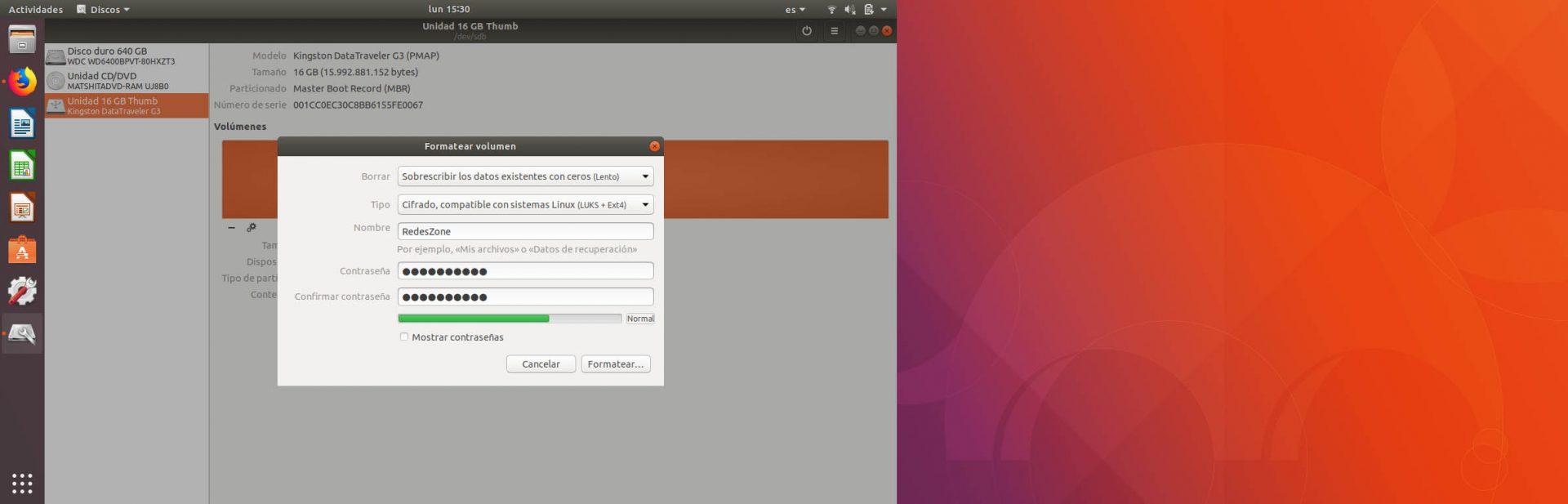

Una vez le hayamos dado a formatear volumen tendremos que configurar correctamente los diferentes apartados que nos muestra. Lo que vamos a hacer es borrar todo lo que hay en esa unidad para posteriormente darle un nuevo formato y además cifrarlo.

Tenemos que pinchar tanto en Borrar como en Tipo. En la primera opción podemos Sobrescribir los datos existentes con ceros (lento) y la segunda marcaremos la opción de Cifrado, compatible con sistemas Linux (LUKS + Ext4).

Al marcar esas opciones que mencionamos nos abrirá dos nuevos cuadros para poner la contraseña y confirmarla. También veremos que podemos darle el nombre que queramos a ese nuevo volumen, que en nuestro caso hemos puesto RedesZone.

Poner una contraseña que sea fuerte

Ya casi hemos cifrado el pendrive en Ubuntu. Únicamente queda poner una clave. Veremos que al escribir nos aparece la palabra “débil” y conforme vamos agregando caracteres aparece en verde, lo cual quiere decir que nuestra contraseña es fuerte. Esto nos sirve como guía para poder generar una que sea realmente compleja.

Nuestro consejo para poner una buena contraseña es que tenga letras (mayúsculas y minúsculas), números y otros símbolos especiales. Todo ello de forma aleatoria y que tenga una longitud adecuada. Así estaremos creando una clave lo suficientemente compleja para que no puedan averiguarla.

Formato y esperar

El último paso que tenemos que hacer es simplemente darle a Formato y esperar. Como hemos creado un tipo de borrado lento, esto puede durar unos minutos, según la memoria y nuestro equipos.

Una vez termine este proceso ya tendremos la memoria USB creada y cifrada con contraseña para que, en caso de pérdida o robo, no puedan ver la información que hay dentro.

En definitiva, siguiendo estos pasos sencillos que hemos mencionado podemos cifrar una memoria USB con una contraseña. Esto lo podemos hacer desde Ubuntu, a través de la propia herramienta de Discos que tiene integrada. No necesitamos hacer uso de ningún programa externo.

Por qué cifrar archivos

Puede que te preguntes por qué es importante poder cifrar archivos con programas como VeraCrypt. Vamos a mostrar algunos supuestos en los que conviene proteger más los documentos y evitar así cometer errores que puedan exponer información o datos personales y que otros usuarios puedan acceder.

Subir archivos a la nube

El primer motivo es para poder subir archivos a la nube con total seguridad. Piensa en un servicio cualquiera en el que vas a alojar contenido. Siempre puede haber alguna vulnerabilidad o filtración. Tus archivos podrían verse comprometidos. Sin embargo, si usas este tipo de aplicaciones vas a crear una capa de protección.

Tenemos que tener en cuenta que la seguridad en la nube es bastante diferente a la seguridad que usamos en nuestros equipos normalmente, la principal razón es que, en la nube, todo es accesible mediante la internet y esto conlleva riesgos, especialmente si decidimos subir archivos con cierto nivel de importancia. Es muy importante que, si vamos a subir archivos a la nube, estos estén lo más protegidos posible, y una de las formas más sencillas que tenemos a la mano es el cifrado.

Por ejemplo, a nivel empresarial, es bastante común, aunque hoy en día ya no tanto, un error que las empresas suelen cometer es el hecho de no cifrar los datos que suben a la nube o no hacerlo de la manera correcta, por lo que surgen filtraciones de datos que son bastante indeseadas.

Por tanto, al alojar contenido en la nube de forma cifrada estarás protegiendo mejor la información. Podrás subir documentos de todo tipo con una capa de seguridad y evitar que un intruso, sin tener acceso legítimo, pueda comprometer tu privacidad y exponer esos archivos en la red.

Usar equipos compartidos

¿Vas a usar un ordenador al que también tiene acceso otra persona? Tal vez no interese tener tus archivos disponibles para que simplemente pueda leerlos al abrir la carpeta. Una vez más, vas a poder cifrarlos para que solo tú puedas tener acceso a ellos y mejorar la protección al máximo.

Esto puede ocurrir tanto a nivel doméstico como en el ámbito laboral. Es posible que en el trabajo utilices dispositivos al que también tienen acceso otros trabajadores. Puede que no quieras que vean qué documentos has creado. Una forma de evitar problemas es cifrarlos con aplicaciones como VeraCrypt.

Protegerlo de ataques informáticos

Si quieres evitar ataques informáticos, como por ejemplo en caso de que alguien logre acceder a través de un troyano a tu sistema, una medida de protección es cifrar los archivos. No va a poder leerlos, al menos en muchos casos. Más allá de tener programas de seguridad como puede ser un antivirus, es una alternativa más para aumentar la protección.

Son muchos los ataques cibernéticos que pueden comprometer tus archivos personales. Tomar medidas como esta que mencionamos es una buena solución para solventar problemas y no caer en la trampa de los piratas informáticos.

Cuentas comprometidas

Otra de las razones por las que está claro que deberíamos utilizar el cifrado más a menudo es para evitar comprometer nuestras cuentas de usuario en diferentes ámbitos. La gran mayoría de veces, las cuentas que son hackeadas por parte de atacantes en internet, vienen de ataques phishing, si por cualquier motivo, somos víctimas de este u otro tipo de hackeo, y, además, el atacante encuentra archivos con credenciales o información sensible sin cifrar podría causarnos grandes males.

Además de esto, el hecho de realizar el cifrado de nuestros archivos, y de mantener administradas correctamente las contraseñas de dicho cifrado, añade una línea adicional de defensa contra este tipo de ataques, por lo que al momento de sufrir cualquier ataque o fuga de información, los daños en este sentido, podrán ser minimizados.

Tenemos que recordar que, si un atacante hackea alguna de nuestras cuentas y esa cuenta tiene acceso a algún archivo, dicha persona también tendrá acceso a esos archivos, por lo que si se encuentran cifrados será mucho más complicado acceder a ellos directamente.

Lo exige la ley

En caso de tratarse de una compañía o institución donde se guardan gran cantidad de datos, están obligados por ley a realizar un cifrado de datos y aplicar los niveles de seguridad más altos posibles. Pero no todas las instituciones están obligadas a realizar el cifrado de datos. Las que si lo están con:

- Cuando se tratan datos personales o se realizan tratamientos de datos de carácter personal, lo que comprende datos de ideología, religión, origen, salud o afiliaciones.

- Compañías dedicadas al cumplimiento y prevención de blanqueo de capitales y financiaciones ilegales.

- Organizaciones que tratan ficheros whistleblowers.

- Abogados que ejercen su profesión.

- Administraciones públicas.

- Empresas dedicadas a los derechos de autor.

- Empresas dedicadas a dar seguridad a secretos comerciales.

- Empresas que protegen contra el espionaje industrial.

Pero para muchos de estos casos, no es suficiente con un cifrado normal. Si bien para proteger nuestros datos podemos optar por sistemas ZIP, por ejemplo, para el uso profesional necesitan otros tipos de cifrado para poder proteger los datos que contienen. Este a su vez debe cumplir algunos requisitos, los cuales son:

- Que no se conozca la forma de romper el cifrado.

- Contar con un sistema de gestión de claves, y con un procedimiento de administración de material criptográfico.

Todo esto está comprendido dentro de la Ley Orgánica 15/1999 de Protección de datos de carácter personal (LOPD). La cual divide los sistemas de seguridad en tres niveles, bajo, medio y alto. En caso del alto, es donde se estaría obligado a cifrar los datos, pudiendo hacerse también en los dos niveles inferiores.

Proteger los datos ante pérdidas

Si utilizamos en muchas ocasiones dispositivos como pendrives o discos duros portátiles, es recomendable realizar un cifrado de los datos, ya que al ser dispositivos que basta conectarlos para poder acceder al contenido, los hacen muy vulnerables en caso de pérdida del mismo.