Una de los mayores de beneficios de Linux, es que nos permite encontrar una distribución que se adapte a nuestras necesidades. Si necesitas realizar hacking o auditar redes inalámbricas, encontrarás una distribución para ello. En RedesZone, os vamos a presentar a WiFiSlax, una de las mejores distribuciones para hacking y pentesting Wi-Fi.

Se presenta como una suite de herramientas para poder gestionar de manera integral todas nuestras actividades de hacking y auditoría de redes Wi-Fi. Además de hacer un recorrido por algunas de las herramientas que contiene, te mostraremos cómo ejecutarlo a través de una máquina virtual.

¿Qué es WifiSlax?

Wifislax es una distribución Linux que está específicamente diseñada para realizar auditorías inalámbricas a redes WiFi, por supuesto, dispone de una gran cantidad de herramientas instaladas y funcionando de forma predeterminada. Wifislax no es un programa, sino una distribución Linux personalizada donde tenemos una gran cantidad de programas para realizar todas las tareas de auditorías inalámbricas.

¿Es lo mismo que Kali Linux? No, aunque comparten muchas herramientas ambos sistemas operativos, WiFiSlax dispone de muchas más herramientas preinstaladas para auditorías Wi-Fi que Kali Linux, además, WiFiSlax dispone de una gran cantidad de diccionarios para hackear las redes Wi-Fi en España. Si resides en España o en latinoamérica, Wifislax es la distribución de hacking WiFi que debes utilizar porque es la más completa. Kali Linux es mucho más general, dispone de muchísimas más herramientas pero no están orientadas solamente a las auditorías inalámbricas WiFi, y es algo que debes tener muy en cuenta.

WiFislax es lo que necesitamos para comenzar a aprender respecto a las auditorías y hacking de redes inalámbricas. Es completamente gratuito y no necesitas nada para empezar a utilizarlo. Al ser un sistema operativo completo, es necesario crear un CD o USB booteable y arrancarlo en nuestro ordenador. Esta distribución es compatible con cualquier ordenador, ya sea de sobremesa o portátil, ya que los desarrolladores hacen muchos esfuerzos para tener la mayor compatibilidad posible No obstante, también podríamos instalarlo y ejecutarlo en VMware o Virtual Box para no necesitar crear un LiveCD/USB booteable, y hacerlo directamente desde el sistema operativo Windows. En este tutorial vas a aprender a cómo ejecutar Wifislax directamente desde un sistema operativo Windows, sin necesidad de arrancarlo con un LiveCD o LiveUSB booteable.

Con WiFiSlax no sólo encontrarás herramientas específicas para su propósito, sino que también tendrás la posibilidad de instalar módulos extras para añadir más prestaciones. Recuerda que esto es un sistema operativo como Windows, Mac OS u otras distribuciones Linux.

A continuación, te mostraremos un par de alternativas para instalarlo y probarlo cuanto antes, mediante el uso de máquinas virtuales en un sistema operativo Windows, ya sea Windows 10 o Windows 11, tan solo es necesario disponer de VirtualBox o VMware para realizar la virtualización del sistema operativo de Wifislax.

Arrancar WiFiSlax en Windows usando VirtualBox

Lo primero que debes hacer es instalar VirtualBox en tu ordenador, si es que aún no lo tienes instalado. Si aún no tienes VirtualBox en tu ordenador, puedes descargarlo e instalarlo mediante este enlace. Está disponible tanto para Windows, Mac OS y Linux. Virtual Box es uno de los softwares de virtualización más conocidos y utilizados, además, es completamente gratuito a diferencia de VMware que es de pago, por lo que vamos a poder utilizarlo sin necesidad de comprar ninguna licencia ni descargarlo de páginas de descarga pirata de software.

Por otro lado, debes entrar al foro de Seguridad Wireless para descargar la última versión del archivo ISO de Wifislax. Igualmente, y si así lo deseas, en el propio portal oficial de este sistema operativo se pueden encontrar versiones anteriores. Además, un detalle muy importante es que podremos instalarle módulos extra para aumentar las funcionalidades. Ahora mismo la última versión de WiFislax es la versión 3.0, que está basada en Slackware 15.0

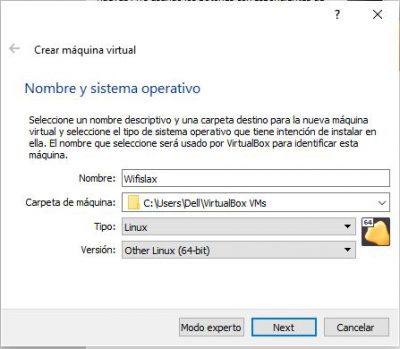

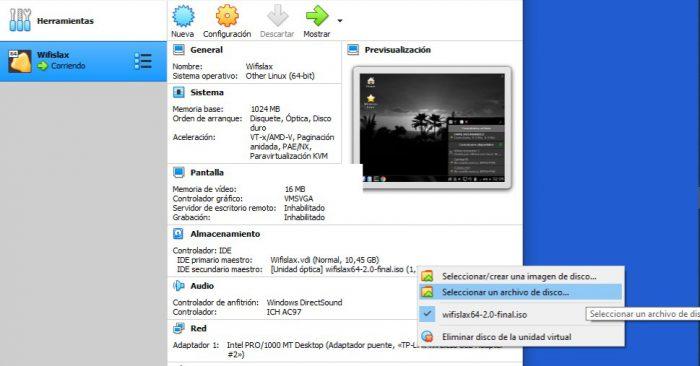

Una vez que hayas descargado, puedes proceder a la creación de la máquina virtual en VirtualBox. Ve a la opción de Máquina > Nueva (o puedes optar por el atajo Ctrl + N). Luego, indicarás el nombre, la carpeta en donde estará almacenada la máquina, el tipo (Linux) y la versión (Other Linux 64-bit). Haz clic en Next.

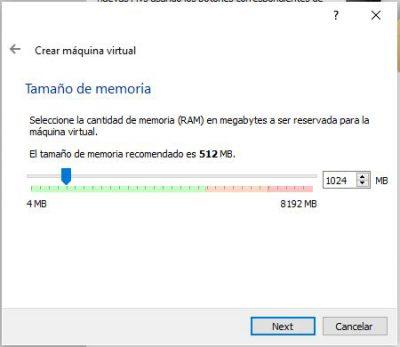

Selecciona la cantidad de memoria RAM. Si lo usarás para pruebas esenciales, 1 GB ya es suficiente y esto ayudará que el sistema operativo real no se quede sin RAM, aunque si tienes 8GB de RAM en tu ordenador, te recomendamos que selecciones 2GB para la máquina virtual.

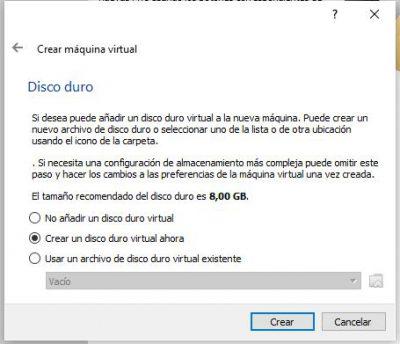

Para el disco duro, si es la primera vez, selecciona la opción de Crear un disco duro virtual ahora. Si ya tienes un archivo de disco duro virtual, puedes agregarlo. Haz clic en Crear.

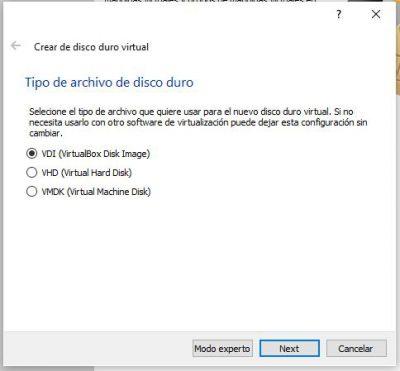

Podemos seleccionar la primera opción: VDI (VirtualBox Disk Image). Haz clic en Next.

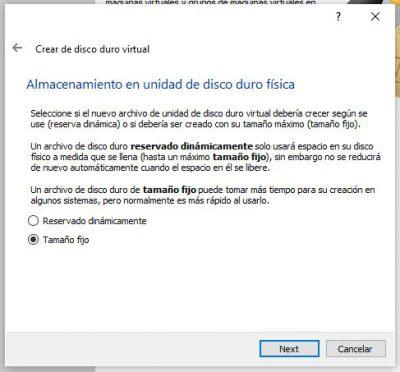

Para este caso, la opción de disco duro virtual de tamaño fijo ya nos bastará para comenzar a utilizar Wifislax.

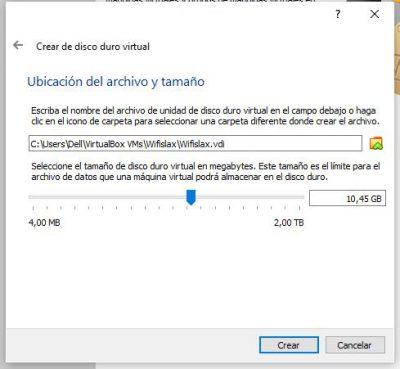

Puedes modificar la carpeta en donde se ubicará el disco duro virtual. Sin embargo, con dejarla en su ubicación por defecto no habrá problemas. Por otro lado, selecciona el tamaño del disco duro, con 10 GB ya será suficiente para un uso de lo esencial.

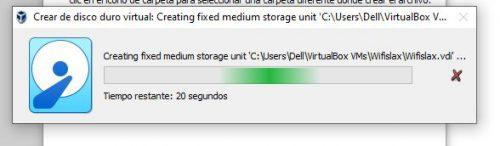

Hacemos clic en Crear y esperaremos unos minutos hasta que se cree el disco duro virtual.

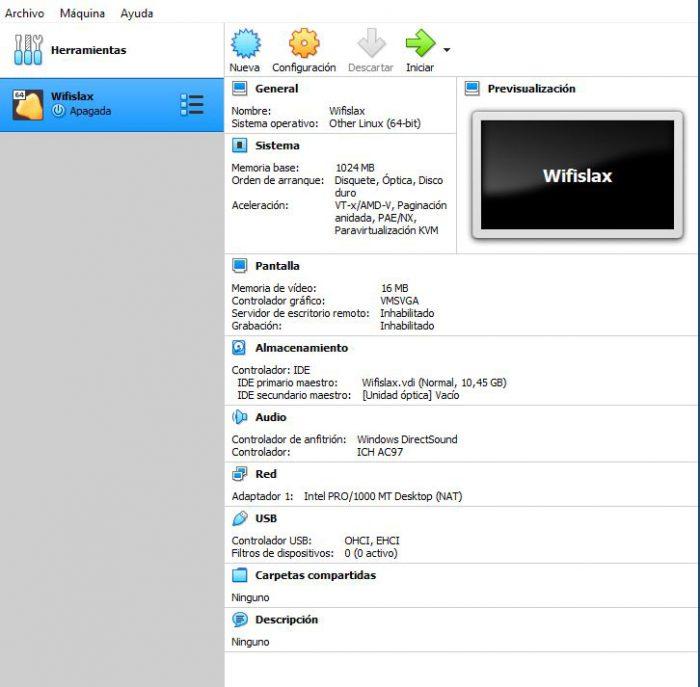

Una vez terminada la instalación, visualizarás una pantalla como esta. En la cual podrás tener toda la información relacionada a tu máquina virtual recién creada.

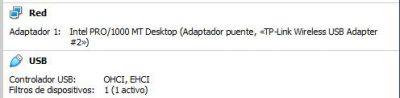

Ajustes de tarjeta de red inalámbrica e IDE primario maestro

Un dato muy importante a tener en cuenta es que, si tu ordenador cuenta con una tarjeta de red Wi-Fi integrada, esta tarjeta no será reconocida por WiFislax como tal, sino como una interfaz de red por cable. No servirá de nada si te desconectas a la red e intentas conectarte en la máquina virtual.

Lo que debes hacer es contar con una tarjeta de red inalámbrica externa. La opción más práctica y rápida de hacerlo es con adaptador Wi-Fi por USB. Actualmente, podemos encontrar múltiples opciones muy económicas y que son de tipo Plug-and-Play, lo conectas y ya puedes usarlo sin problemas.

Antes de lanzar la máquina virtual, vas a configurar como adaptador de red principal a tu tarjeta inalámbrica externa. De esta manera, lograrás que el sistema virtualizado la reconozca. Una vez que la haya reconocido, la misma dejará de funcionar en tu sistema operativo base y comenzará a operar dentro de tu máquina virtual.

Por otro lado, debes pre-cargar la imagen ISO en el IDE secundario de manera a que cuando se inicie la máquina virtual, logre localizar a Wifislax y arranque como sistema operativo.

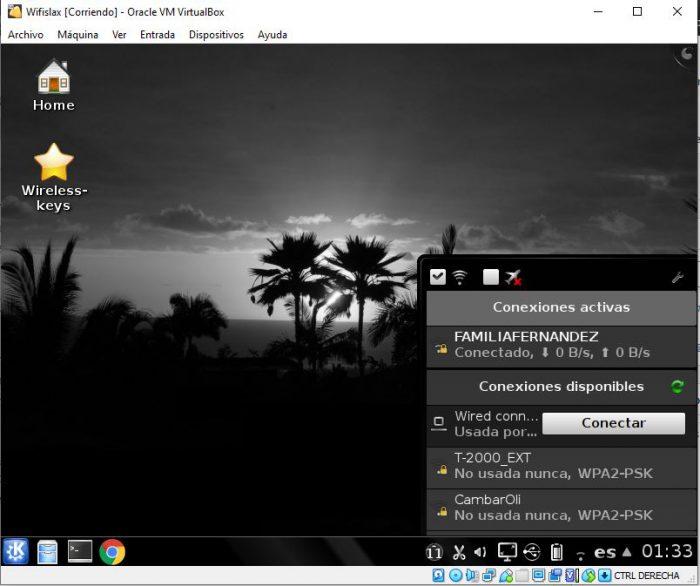

Lanzando la máquina virtual

Es el momento de iniciarla. Para eso, debemos hacer clic en el botón de la flecha verde que dice Iniciar. En principio, te mostrará unas opciones y simplemente puedes presionar Enter para seleccionar la primera opción. Luego, aguardarás unos minutos hasta que el sistema termine de iniciarse.

Si dentro de Wifislax notas que detectó una interfaz inalámbrica, pero sigue operativa dentro de tu sistema operativo base, debes desconectar el USB de la tarjeta inalámbrica y la vuelves a conectar después de unos segundos. Ahí ya debería comenzar a listar las redes disponibles y poder conectarte con normalidad.

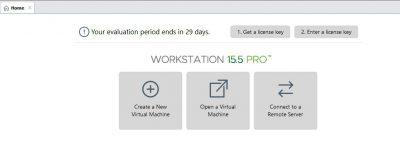

Arrancar WiFiSlax usando VMware Workstation

VMware Workstation es nuestro software favorito para la virtualización de sistemas operativos, y es que vamos a tener a nuestra disposición una gran cantidad de opciones de configuración muy avanzadas, posibilidad de hacer snapshots (instantáneas) para evitar que un error haga que tengamos que reinstalar la máquina virtual. Además, VMware nos permite configurar en detalle la red donde se conectará el sistema operativo virtualización.

VMWare se puede descargar mediante este enlace y en principio, puedes probar su versión Pro de forma gratuita por 30 días. Debemos recordar que esta alternativa es de pago, por lo que debes tenerlo muy en cuenta. La instalación de este programa es muy similar a la de VirtualBox, simplemente tenemos que seguir el asistente y nada más.

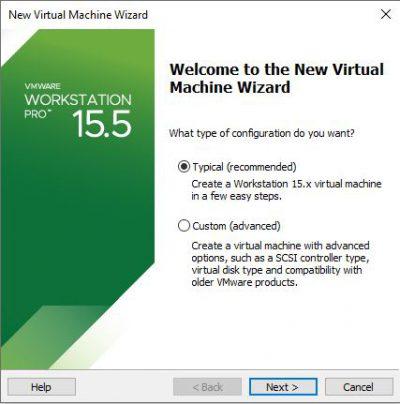

Aparecerá una ventana como esta:

Harás clic en Create a New Virtual Machine (Crear una nueva máquina virtual). Para facilitar la instalación elegimos la opción Typical (Típica). La misma es la más sencilla y nos ayudará a lanzar la máquina más rápidamente. Hacemos clic en Next.

Elige la última opción I will install the operating system later. Esto permitirá que la máquina virtual se cree en blanco y añadirás la imagen ISO después. Sin embargo, y si lo prefieres, puedes elegir la segunda opción y adjuntar la imagen ISO de antemano. Haz clic en Next.

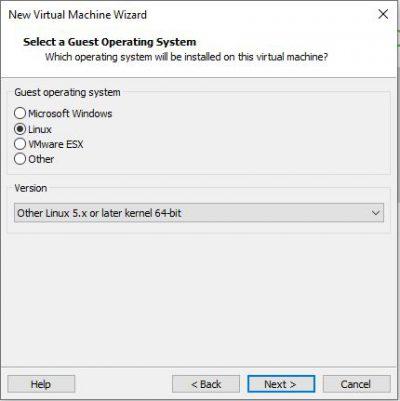

Eliges la opción Linux y la versión Other Linux 5.x or later kernel 64-bit.

Escogemos y escribimos el nombre que le daremos a esta máquina virtual. Indicamos la locación de la misma. Aunque por defecto, la ubicación que nos indica el asistente de creación está bien y no es necesario cambiarla. Haz clic en Next.

Ahora debes indicar la capacidad del disco duro. Para este caso, con 10 GB ya es más que suficiente. Luego, debes indicar si dicho disco duro virtual debe ser almacenado como un archivo único o que deba partirse en múltiples partes. Marcaremos la primera opción que es la más práctica. Haz clic en Next.

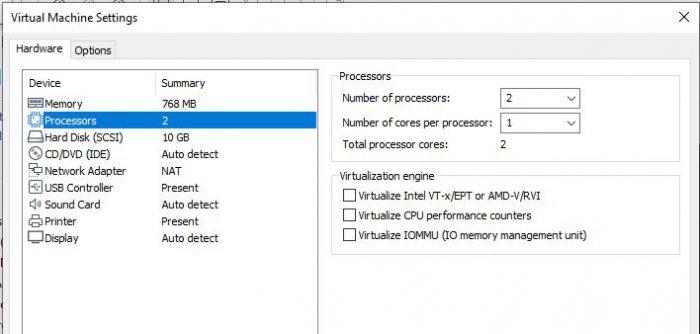

Con esto casi terminamos. Ahora debemos verificar que en el apartado de Hardware se cuente con al menos dos procesadores. Esto nos ayudará a que la máquina corra con mucha más fluidez, también puedes elegir un procesador y dos cores. En cuanto a la RAM, es recomendable 1GB como mínimo, aunque si tu equipo lo soporta, lo mejor es tener 2GB de RAM.

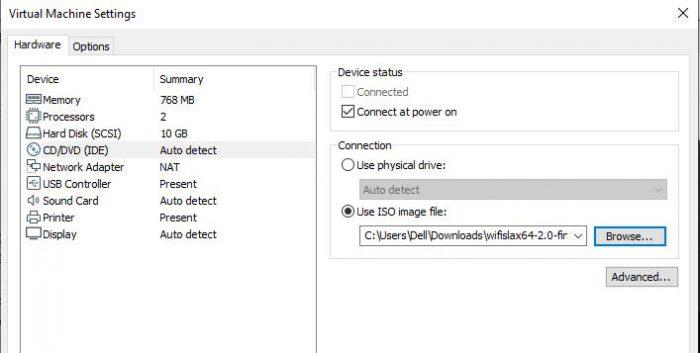

Por otro lado, en el apartado de CD/DVD (IDE) debemos indicar la imagen ISO de Wifislax. Esto es fundamental para que nuestra máquina funcione.

¡Listo! en el lateral de la ventana de VMWare verás a tu máquina creada. La seleccionas, haz clic en el botón con el ícono verde y comenzará a ejecutarse.

Novedades para 2022

Uno de los cambios que incorporará la versión 3.0, es que ahora se basará en la distribución slackware64, la cual se lanzó en el mes de febrero. Esta ya incorpora la versión kernel 5.15.28, y también la nueva versión de la famosa interfaz gráfica de KDE Plasma. Otros añadidos son la incorporación de ffmpeg, Python 3 y muchas más herramientas, las cuales antes teníamos que añadir de forma manual si les queríamos dar uso, ahora vendrán preinstaladas.

Si nos fijamos en las herramientas de red, se han actualizado con todo el software necesario para realizar auditorías Wi-Fi, donde también se corrigen muchos bugs y mejoras del rendimiento. Con este también se realizaron mejoras y depuración de los scripts integrados en esta distribución. Desde hace mucho tiempo, es posible agregar nuevos módulos a la distribución, de forma que sea más completa. En todo caso, toda esta información también está disponible en los foros de seguridad, donde desarrolladores, colaboradores y usuarios pueden compartir sus experiencias y opiniones.

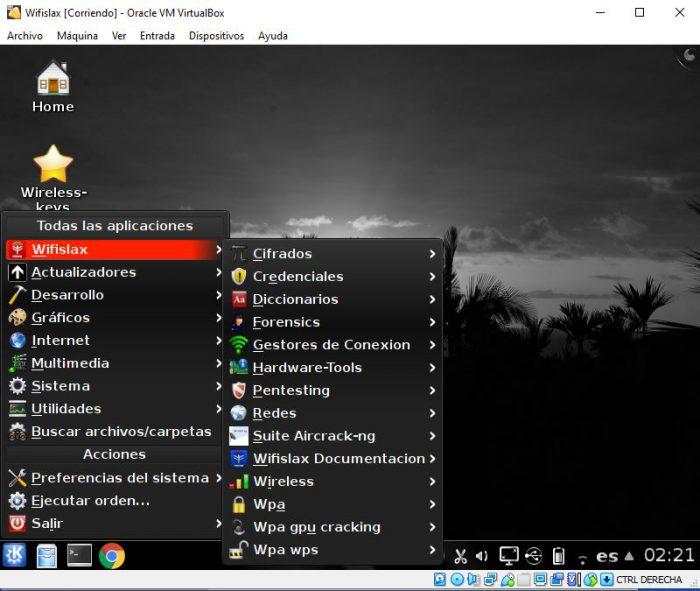

De nuevo, lo más recomendable para instalar esta nueva versión, es usar Virtualbox o VMware. Una vez instalada tendremos todas las nuevas funciones disponibles, divididas en varios menús donde estarán organizadas. Entre ellas podremos encontrar las orientadas a credenciales, otras dedicadas a diccionarios para acelerar el descubrimiento de la clave, gestores de conexión, herramientas orientadas a cifrados, una suite de Aircrack-ng, las herramientas forenses y unas funciones para realizar crackeos de WPA usando la GPU de nuestro equipo.

¿Qué programas están disponibles en WiFiSlax?

Podemos ver que tenemos múltiples programas instalados para llevar a cabo todas las actividades correspondientes a la auditoría y hacking de redes Wi-Fi. Vemos varios generadores de diccionarios, herramientas de informática forense, la suite Aircrack-ng, crackeadores de redes inalámbricas con cifrado WPA y también con el protocolo WPS.

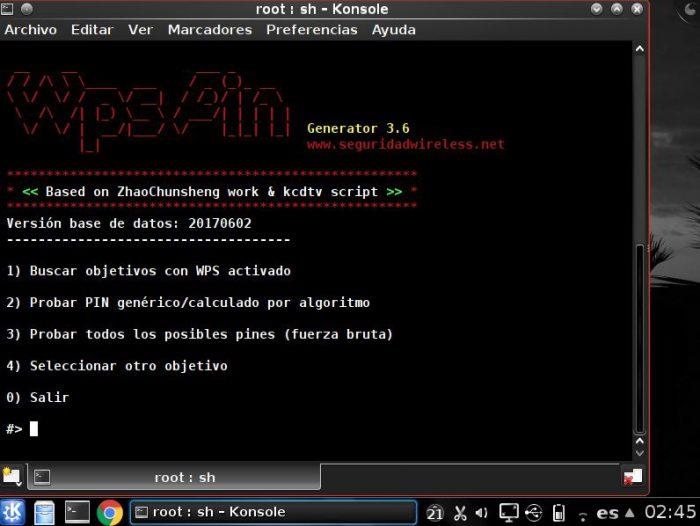

WPS Pin es un programa que se ejecuta mediante la consola que nos ayudará hackear redes inalámbricas que tengan WPS activado. Si llegamos a acertar el pin WPS de nuestra red objetivo, ya tendríamos conectividad a la misma, además, nos devolvería la clave WPA/WPA2 del router, ya que con el WPS se puede sacar directamente la clave WPA2-PSK sin más problemas. El menú del programa es bastante práctico y sencillo de entender.

WPS Pin es un programa que se ejecuta mediante la consola que nos ayudará hackear redes inalámbricas que tengan WPS activado. Si llegamos a acertar el pin WPS de nuestra red objetivo, ya tendríamos conectividad a la misma, además, nos devolvería la clave WPA/WPA2 del router, ya que con el WPS se puede sacar directamente la clave WPA2-PSK sin más problemas. El menú del programa es bastante práctico y sencillo de entender.

Básicamente, cuenta con dos métodos para poder ganar acceso a las redes WPS. La primera consiste en valerse de algoritmos para generar varias combinaciones de PIN. Si la red inalámbrica cuenta con WPS y el PIN no ha sido modificado en ningún momento, podrás acceder a dicha red.

Por otro lado, se puede realizar el hackeo mediante la fuerza bruta. Probará todas las combinaciones de PIN posibles. Ten presente que los ataques de fuerza bruta y aquellos que cuentan con múltiples combinaciones de PIN (en WPS como máximo tendremos unas 11.000 combinaciones) requerirán de mucho tiempo, y en ocasiones, recursos de la máquina virtual de manera continuada.

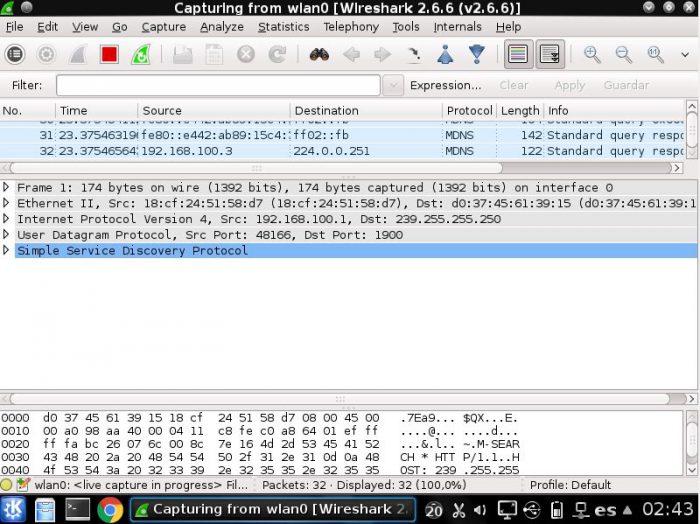

Una herramienta popular que está presente en esta y varias suites de seguridad informática es Wireshark. Podrás capturar todos los datos respecto al tráfico generado por la interfaz de red inalámbrica que hemos asociado. Puedes aprovechar esta herramienta de la misma manera que puede hacerse en otros sistemas operativos. Por supuesto, si cuentas con interfaz de red por cable, Bluetooth y otros periféricos de conexión, podrás capturar el tráfico sin mayores inconvenientes.

Podrás personalizar tu captura de acuerdo a los protocolos de los cuales quieres saber más información. Además, es un programa que puede ser utilizado a la par de otros. Por lo que no se darán inconvenientes en utilizar Wireshark a la par que otras herramientas.

La herramienta RouterSploit que ya hemos presentado en RedesZone, también se encuentra en WiFiSlax. RouterSploit es una de las más completas que nos ayudarán a encontrar vulnerabilidades y atacar routers. Además de que es posible hacer lo mismo en conjunto con otros dispositivos en red.

El objetivo es encontrar aquellos dispositivos que cuentan con credenciales de administrador que son por defecto. Recordemos que es una de las principales razones por las cuales millones de routers son vulnerables. Tan sólo cambiar las credenciales de administrador a una contraseña verdaderamente segura, marcará la diferencia. Es posible que hoy, mañana o tal vez nunca ataquen tu router. Sin embargo, esto no debe ser una excusa válida para no proteger a nuestros dispositivos en red.

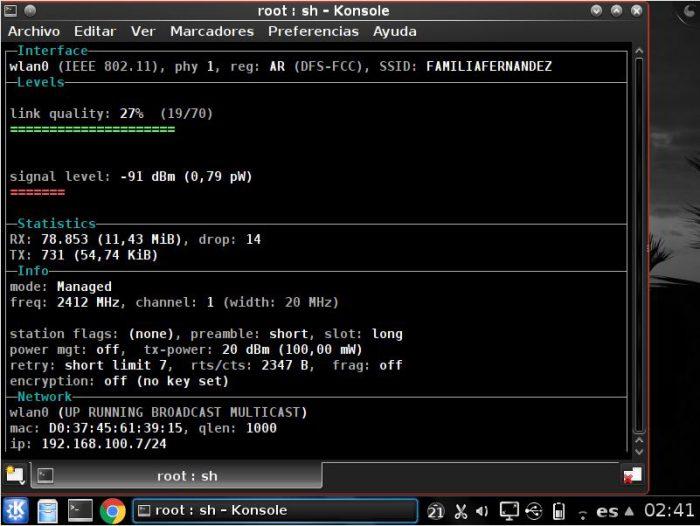

Otra utilidad que podemos encontrar es una que nos ayudará a saber el nivel de señal y la calidad de nuestra red Wi-Fi. La misma se actualiza en tiempo real.

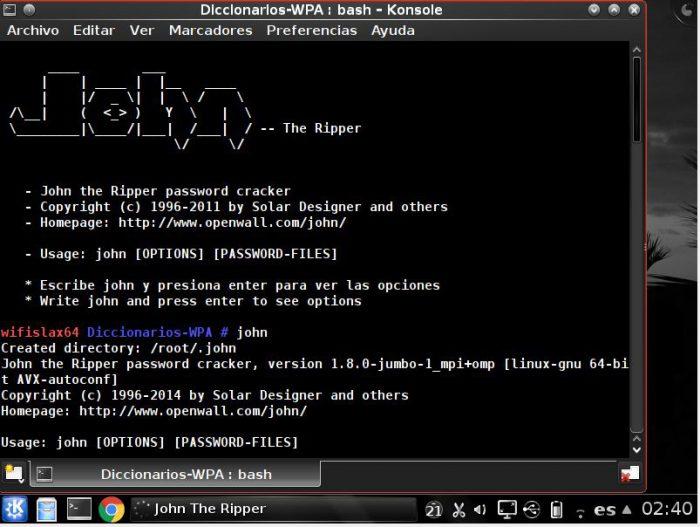

John The Ripper es otra herramienta que nos ayudará a crackear contraseñas. Es una de las más populares y una de sus aplicaciones más populares es en el entorno profesional. Un responsable de IT o de Seguridad Informática puede comprobar mediante esta herramienta qué tan débiles son las contraseñas utilizadas por todos los colaboradores. A partir de la información obtenida, podrás concienciar a las personas respecto a la importancia del uso de contraseñas seguras y además, del almacenamiento de las mismas de forma verdaderamente segura. Esto es más importante aún si es que una buena parte o casi toda la fuerza laboral se encuentra trabajando desde casa.

John The Ripper es otra herramienta que nos ayudará a crackear contraseñas. Es una de las más populares y una de sus aplicaciones más populares es en el entorno profesional. Un responsable de IT o de Seguridad Informática puede comprobar mediante esta herramienta qué tan débiles son las contraseñas utilizadas por todos los colaboradores. A partir de la información obtenida, podrás concienciar a las personas respecto a la importancia del uso de contraseñas seguras y además, del almacenamiento de las mismas de forma verdaderamente segura. Esto es más importante aún si es que una buena parte o casi toda la fuerza laboral se encuentra trabajando desde casa.

Al momento de empezar a crackear las contraseñas, no es necesario indicar el algoritmo de cifrado. John The Ripper lo detecta automáticamente. Esta es una de las soluciones más potentes (con el permiso de Hashcat), por lo que incluso aquellos algoritmos más robustos podrían verse derrotados. No está demás, recordar que esta es otra posibilidad de que los recursos de la máquina virtual sean utilizados en gran medida, sobre todo si los algoritmos de cifrado son complejos. Y hay algo mejor, si cuentas con contraseñas cifradas con más de un algoritmo, también podrían ser crackeadas. Sin duda, estamos ante una solución sumamente potente.

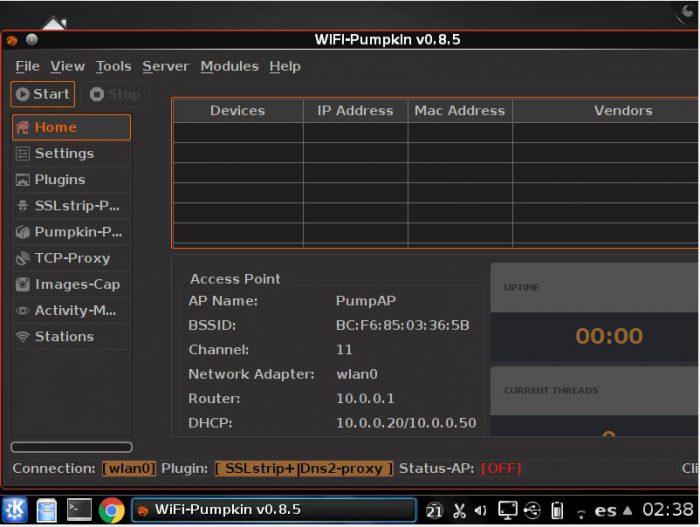

WiFiPumpkin es un framework que nos permitirá la creación de puntos de acceso rogue. Es decir, puntos de acceso maliciosos con la capacidad de ejecución de ataques de tipo man-in-the-middle. Dicho framework fue desarrollado en el lenguaje Python y se actualiza constantemente. Por defecto, la versión incluida en Wifislax es la 0.8.5. Sin embargo, es posible pasar a la versión 3. Recomendamos hacerlo ya que su repositorio oficial es el que corresponde a la versión 3. El que corresponde a versiones anteriores, ya se encuentra «deprecated».

WiFiPumpkin es un framework que nos permitirá la creación de puntos de acceso rogue. Es decir, puntos de acceso maliciosos con la capacidad de ejecución de ataques de tipo man-in-the-middle. Dicho framework fue desarrollado en el lenguaje Python y se actualiza constantemente. Por defecto, la versión incluida en Wifislax es la 0.8.5. Sin embargo, es posible pasar a la versión 3. Recomendamos hacerlo ya que su repositorio oficial es el que corresponde a la versión 3. El que corresponde a versiones anteriores, ya se encuentra «deprecated».

Aparte de los ataques mediante puntos de acceso maliciosos y man-in-the-middle, es posible realizar lo siguiente:

- Módulos para ataques de deautenticación.

- Plantillas para extra-captiveflask (creación de portales cautivos maliciosos).

- Servidor DNS rogue (malicioso).

- Ataques mediante portales cautivos maliciosos.

- Tráfico web: se logrará interceptar, inspeccionar, modificar y reproducir todo registro de tráfico web.

- Escaneo de redes WiFi.

- Monitorización de servicios DNS.

- Recolección de credenciales.

- Servidores Proxy transparentes y mucho más.

A pesar de que sólo algunos programas lo requieren, es necesario seguir los pasos indicados más arriba para garantizar que tenemos conectividad inalámbrica y no mediante el cable de red. De esa manera, podremos lograr la ejecución de la infinidad de pruebas que podemos llevar a cabo con Wifislax. Sugerimos sacarle el mayor provecho posible, especialmente si te encuentras en un entorno profesional. Prácticamente sin coste alguno y sin demasiados requisitos ni conocimiento previo, podrás realizar una completa auditoría e incluso los primeros pasos de pentesting de redes WiFi.

Hacking ético

Cuando escuchamos hablar acerca de este tipo de herramientas, pensamos que directamente se van a utilizar para actividades maliciosas. Pero lo cierto es que son tremendamente útiles para usuarios que se dedican al hacking ético. Estos pueden ser trabajadores de una compañía, donde son administradores que se dedican a buscar vulnerabilidades dentro de un sistema. Esto les permite solucionarlo antes de que ese error se convierta en un problema real.

El hacking ético, es cuando este tipo de actividades no se realizan con fines delictivos. Y por lo general son usuarios expertos y especializados en pruebas de penetración en los sistemas software. Durante el proceso, evalúan y ayudan a fortalecer y mejorar la seguridad. Por lo cual podríamos resumir todo esto, domo que se dedican a poner a prueba todos los sistemas. También se les puede denominar hackers de sombrero blanco, de este modo se les diferencia de los hackers que tienen fines maliciosos.

Poco a poco, el uso de aplicaciones basadas en la nube va creciendo. Estos pueden llegar a ser incluso infraestructuras críticas, lo cual las convierte en un foco de atención para ciberdelincuentes. Aquí es donde entra el juego el hacker ético. Y en este caso, es una actividad legal. Pero no por ello pueden llevarlo a cabo cuando quieran, si no que debe ser bajo algún tipo de control. Con fines éticos o no, si se hace sin permiso no habrá diferencia con los hackers con fines maliciosos.

Existen otros tipos de hackers como puedes ver. Como pueden ser los sombrero gris, y llevan a cabo actividades que son muy cuestionables en algunos casos a nivel moral. Esto puede ser realizar un pirateo de grupos de otros ideologías, o lanzar alguna protesta hacktivista al público para tratar de crear una nueva corriente ideológica.

Precauciones con Wifislax

Esta distribución de Linux está especialmente diseñada para realizar auditorías a las redes. Pero a pesar de que es muy utilizada por profesionales de la industria para tal cometido, hay algunas precauciones que debemos tomar al utilizar Wifislax. Estas están principalmente orientadas al área de la seguridad y privacidad de todos los usuarios. Algunas de ellas son:

- Conocer las normativas locales: A pesar de que Internet es una red global, las leyes son locales. Por lo cual estas pueden ser muy diferentes de unos países a otros en cuanto a privacidad y seguridad. En muchos países cuentan con leyes muy estrictas en estos ámbitos, y también en lo referente a este tipo de herramientas. Por lo cual debemos asegurarnos de que se puede utilizar y como se puede utilizar.

- Fines legales: Si el uso que le damos a Wifislax es siempre con fines legales, nunca vamos a tener problemas relacionados. En todo caso, estos también se deben considerar éticos, teniendo en cuenta que muchas veces lo legal de lo ilegal está separado por muy poco.

- Actualizaciones: Al igual que cualquier tipo de software, es muy importante mantenerlo totalmente actualizado con las últimas actualizaciones lanzadas por el desarrollador. Estas suelen corregir fallos, vulnerabilidades, mejoras en el rendimiento e incluso nuevas funcionalidades.

- Desactivar accesos remotos: Si estamos utilizando este sistema en redes públicas, es muy importante desactivar el acceso remoto. Esto nos ayudará a prevenir posibles ataques a través de esta funcionalidad.

- Utilizar conexiones seguras: Siempre que sea posible, debemos asegurarnos que las conexiones que utilizamos son seguras. Si no estamos del todo confiados, lo mejor es dar uso de una conexión VPN para evitar posibles interceptaciones de datos.

- No almacenar datos sensibles: Siempre es importante tener mucho cuidado con los datos que almacenamos, especialmente si son muy sensibles. Si es totalmente necesario, lo mejor es utilizar discos cifrados para tal necesidad.

Ley sobre el hackeo de redes Wi-Fi

En España, el hackeo de redes Wi-Fi está registrado como una conducta ilícita en el Código Penal, y concretamente en los artículos 255 y 256. Por lo cual se puede castigar a quién comete alguna de estas acciones. Esta contempla varios tipos de fraude, como pueden ser a través de la energía eléctrica, agua, gas, telecomunicaciones u otros elementos relacionados. Siempre y cuando una persona utilice algún terminal de comunicación sin el consentimiento expreso de la persona titular, o causando un perjuicio económico.

Las penas pueden ser muy variadas, siendo las más habituales las multas, las cuales a su vez varían en función de las cantidades defraudadas. Demostrar este tipo de fraudes, no resulta sencillo, por lo cual el resumen es que robar Wi-Fi es ilegal, y por consecuencia es denunciable.

Qué hacer si nos están robando Wi-Fi

Antes de hacer nada, lo primero es comprobar si, ciertamente hay intrusos en nuestra red WiFi. Algo bastante sencillo si accedemos a nuestro router y comprobamos la lista de equipos conectados.

Recabar información

Para que todo pueda seguir un curso legal, lo primero que tendremos que hacer si es posible, es anotar las direcciones MAC de los dispositivos que están conectados a la red Wi-Fi, ya que esto es un identificador de cada dispositivo. Una vez tenemos la información necesaria tendremos que acudir a una comisaría donde pondremos en conocimiento de la policía este fraude para que se inicien los procedimientos oportunos por la vía administrativa o penal.

Filtrado MAC

Una herramienta muy importante para gestionar las personas y dispositivos que pueden acceder a nuestra red es el filtrado MAC. La MAC es una identificación que posee cada dispositivo y es única. Algo parecido al DNI de los equipos, que, al igual que nuestra tarjeta identificativa, es única y prácticamente imposible de suplantar.

Cuando haces un filtrado MAC, estás decidiendo qué equipos podrán conectarse a la red y creas una lista de los dispositivos admitidos. De este modo, todo equipo que no esté incluido en la lista, no tendrá opción de utilizar la red y así evitará que haya intrusos o dispositivos indeseados.

Además, podrás modificar la lista siempre que quieras, quizá haya un dispositivo en la lista que hayas decidido restringirle el acceso. En ese caso, solo tendrás que quitar la MAC del equipo al que quieras restringir el acceso y ya no podrá volver a entrar en la red hasta que se le vuelva a permitir. Del mismo modo puedes hacerlo al revés, puedes añadir tantos dispositivos como sea necesario y cada vez que quieras. Bastará con añadir la MAC del equipo que quieres añadir a la lista para que tenga acceso.

Recuerda que, aunque esta herramienta está ideada para controlar todos los equipos, la lógica no dice que se use para los dispositivos que se conectan por WiFi, ya que los que lo hacen por cable deberán estar obligatoriamente conectados directamente al router y su control será más sencillo.

Si deseas averiguar el número de equipos que están conectados a tu red, así como sus MAC, para poder filtrarlas, o directamente expulsarlas de tu conexión WiFi, podrás hacerlo desde el propio router, pero si tienes un móvil a mano, ya sea Android o iOS, será mucho más sencillo, ya que solo deberás descargarte la app de FING, y abrirla, estando conectado a la red que deseas escanear.

En tan solo unos segundos, la aplicación te mostrará todos los datos de esos dispositivos, desde luces, enchufes inteligentes, o amplificadores de señal, hasta ordenadores, consolas y teléfonos móviles. Algunos de ellos incluso con un nombre identificativo, como «MacBook de Juan» o «Galaxy S14». Con estos datos será mucho más fácil crear ese filtrado de MAC.

Cambiar la contraseña de red

No hará falta comentar que, si nos están entrando en una red WiFi protegida por clave, posiblemente esta no sea muy segura, o de alguna manera la han averiguado. Lo mejor, en este caso, será cambiarla, para evitar que puedan seguir conectados. Tanto si es la que traía el propio router, o ha sido creada por nosotros, ya hemos comprobado que no es del todo segura, sin embargo, ¿qué requisitos necesita para que no puedan volver a averiguarla?

Pues bien, podríamos comentarlos todos, sin embargo, existe una web, a la que podréis acceder desde aquí, que te dirá, una vez escrita tu clave, el tiempo que un hacker, con un diccionario, tardaría en conseguirla, por tanto, podrás mejorarla hasta que la página mencione años o siglos, momento en el que podremos confirmar que es segura, al menos mucho más que antes.

Evidentemente, cuanto más larga, y con combinación de números, mayúsculas, minúsculas y caracteres, mejor, aunque dependerá también de su composición. Lo mejor es usar esa página, y no presuponer que es segura, cuando igual no lo es.

Usar el sentido común

En todo caso siempre es recomendable proteger todo lo posible nuestras redes Wi-Fi, y revisar cada cierto tiempo los equipos que están conectados a la misma. Actualmente las compañías ISP ofrecen aplicaciones propias para poder gestionar todos estos aspectos de forma sencilla y rápida. Además, es recomendable establecer contraseñas más completas en los accesos a los dispositivos como los routers u otros puntos de acceso. La seguridad total en Internet no existe, pero con estas recomendaciones, agregamos dificultad a la hora de hackearlas.

No debemos olvidar: cualquier propósito ilícito por el cual se utilicen soluciones de este tipo, estará sujeto a las condiciones legales de cada país. Hazlo siempre en un entorno que tú conozcas, que sea tuyo o bien, que esté bajo tu administración. Siendo ideal para realizar auditorías de redes como administradores, o realizar ejercicios didácticos en formaciones sobre redes y cómo protegerse. Actualmente en España, las multas por hackear una red Wi-Fi y usarla sin consentimiento, pueden suponer penas de cárcel de hasta tres meses, o más dependiendo del uso que demos a la misma.