La seguridad es un factor fundamental cada vez que navegamos por Internet, utilizamos la nube o descargamos algún archivo de la red. Esto hace que debamos tomar ciertas precauciones y usar algunas herramientas que ayuden a protegernos. Un claro ejemplo es el uso de un antivirus que permita detectar amenazas y virus. Windows Defender es el que viene integrado en las últimas versiones del sistema operativo de Microsoft. Ahora bien, ¿es suficiente con este antivirus? ¿Necesitas otro programa adicional para estar protegido? De ello hablamos en este artículo.

Los ordenadores con Windows llevan varias generaciones disfrutando de una herramienta de antivirus completamente gratuita: Windows Defender. Esta alternativa es una de las más usadas por los usuarios, sobre todo porque no tienen que descargar nada de forma adicional, y tampoco necesitan pagar de más para tener en sus equipos una protección en tiempo real. Pero, ¿cómo de bueno es el antivirus de Microsoft? Lo bueno es que puedes salir de dudas conociendo cada una de las funcionalidades de este programa en concreto, además de saber cómo se puede utilizar para analizar tu PC en busca de posibles amenazas.

Protección en tiempo real de Windows Defender

Sin duda Windows Defender es un antivirus fundamental para los usuarios del sistema operativo de Microsoft. Viene integrado, es gratuito y además cuenta con muchas funciones interesantes. Una de ellas es la de protección en tiempo real. Esto es algo que, como hemos comentado, es muy útil para evitar problemas que puedan poner en riesgo nuestros equipos.

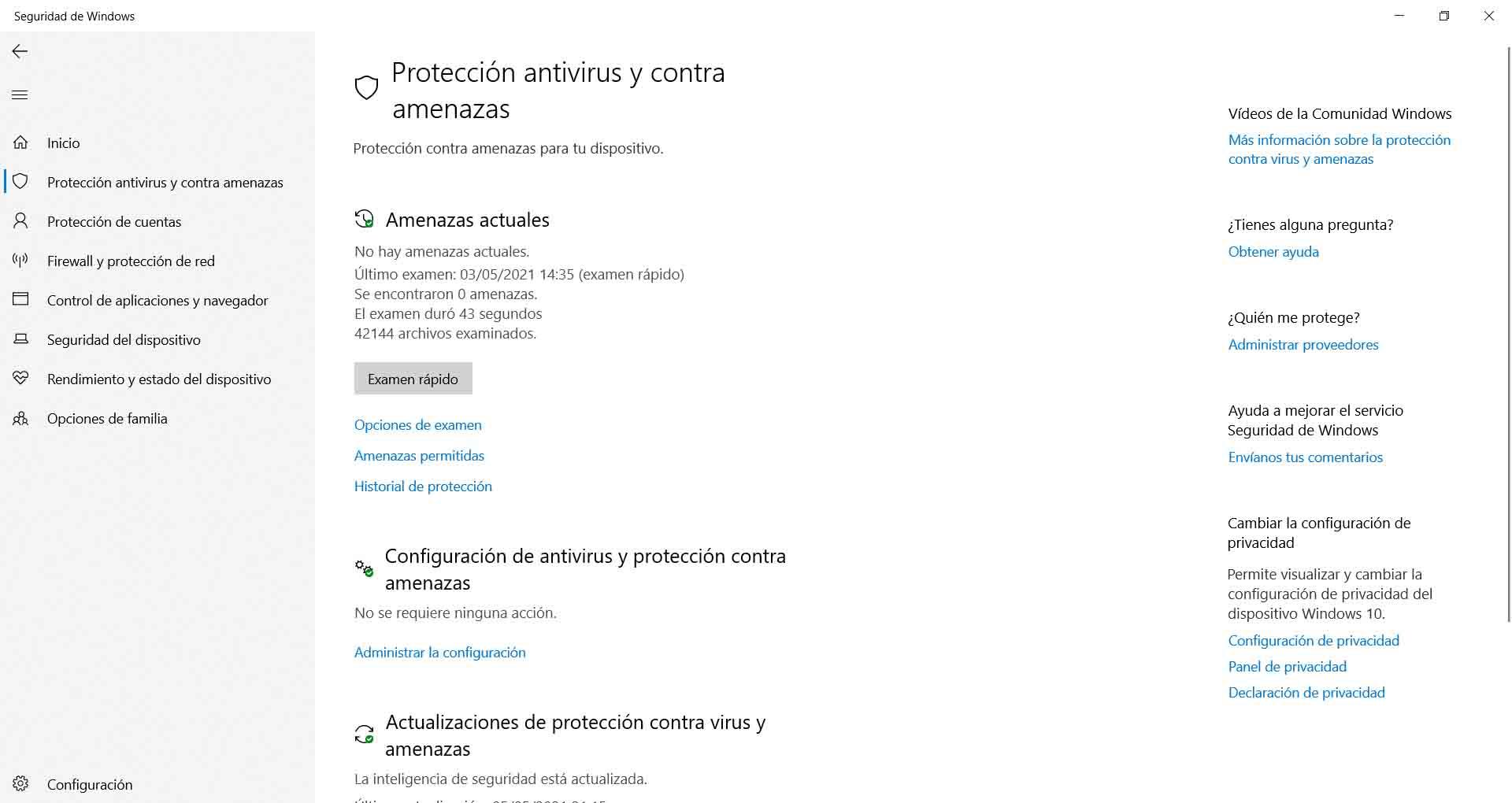

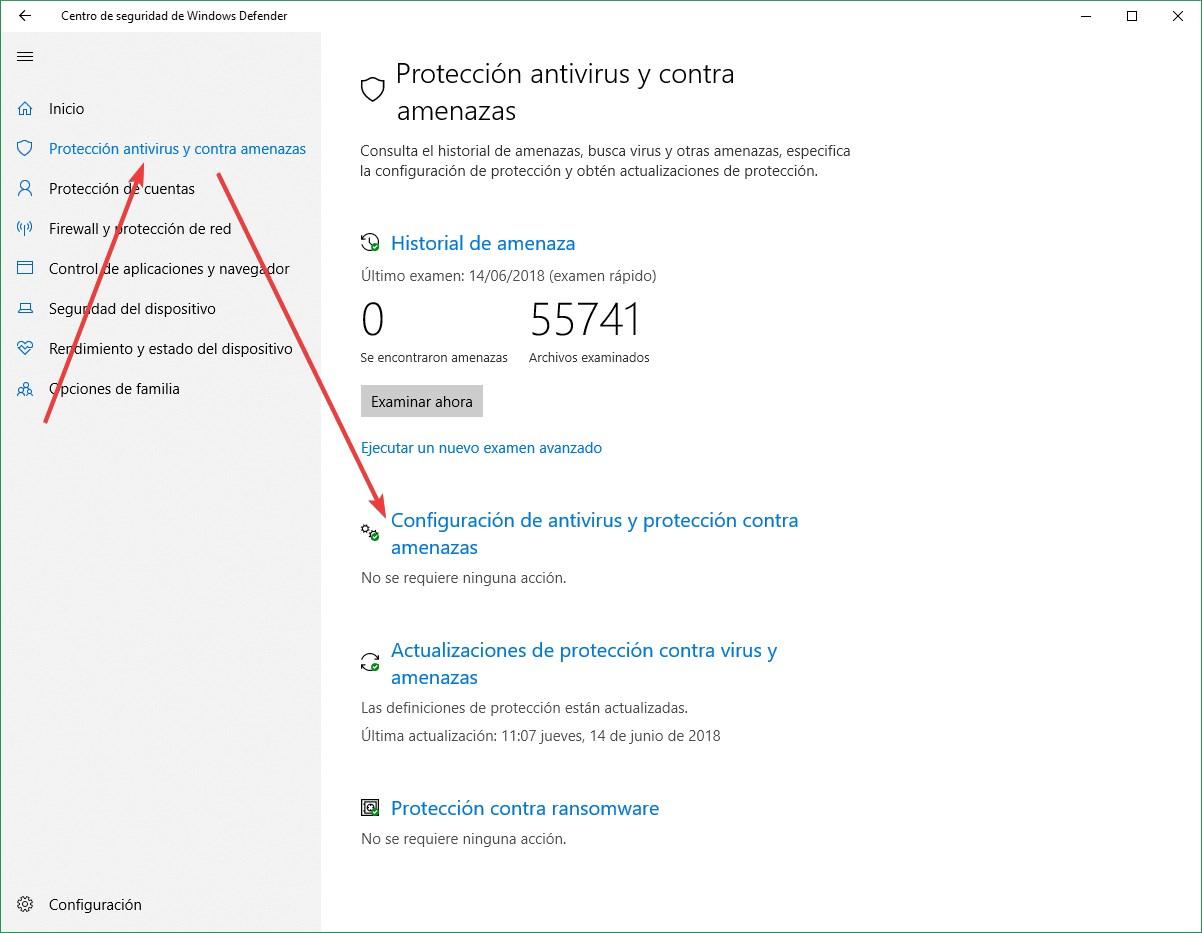

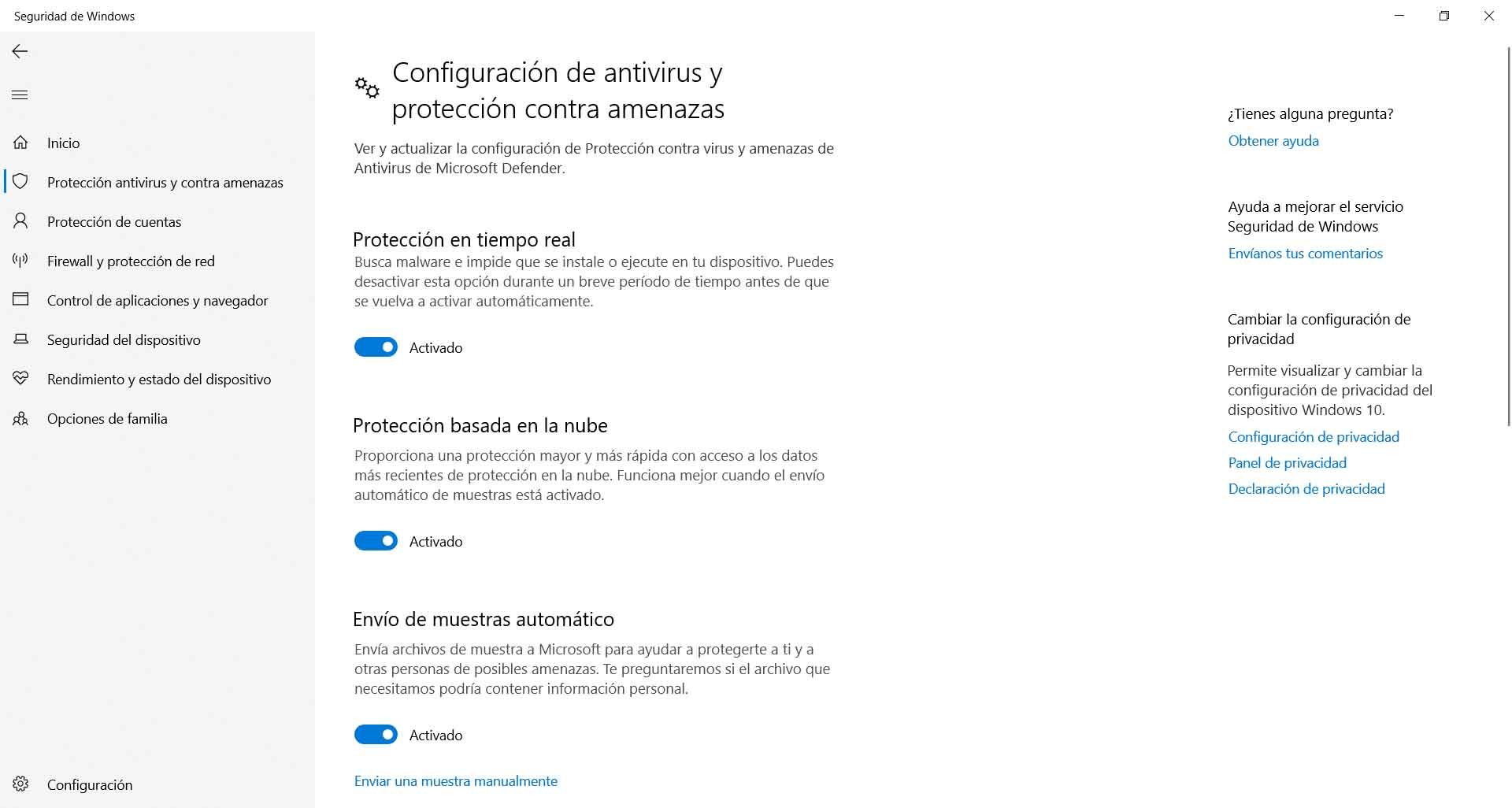

Para activar la protección en tiempo real simplemente hay que seguir una serie de pasos que vamos a explicar. Así nos aseguraremos de que el antivirus cumple su función perfectamente y que nuestro sistema va a estar protegido. Una manera más de evitar problemas que afecten al rendimiento. Tenemos que ir a Inicio. Una vez allí vamos a Seguridad de Windows y le damos a Protección antivirus y contra amenazas, que es la segunda opción que veremos en el menú de la izquierda.

Allí tenemos que darle a Administrar la configuración. Lo veremos debajo del apartado Configuración de antivirus y protección contra amenazas.

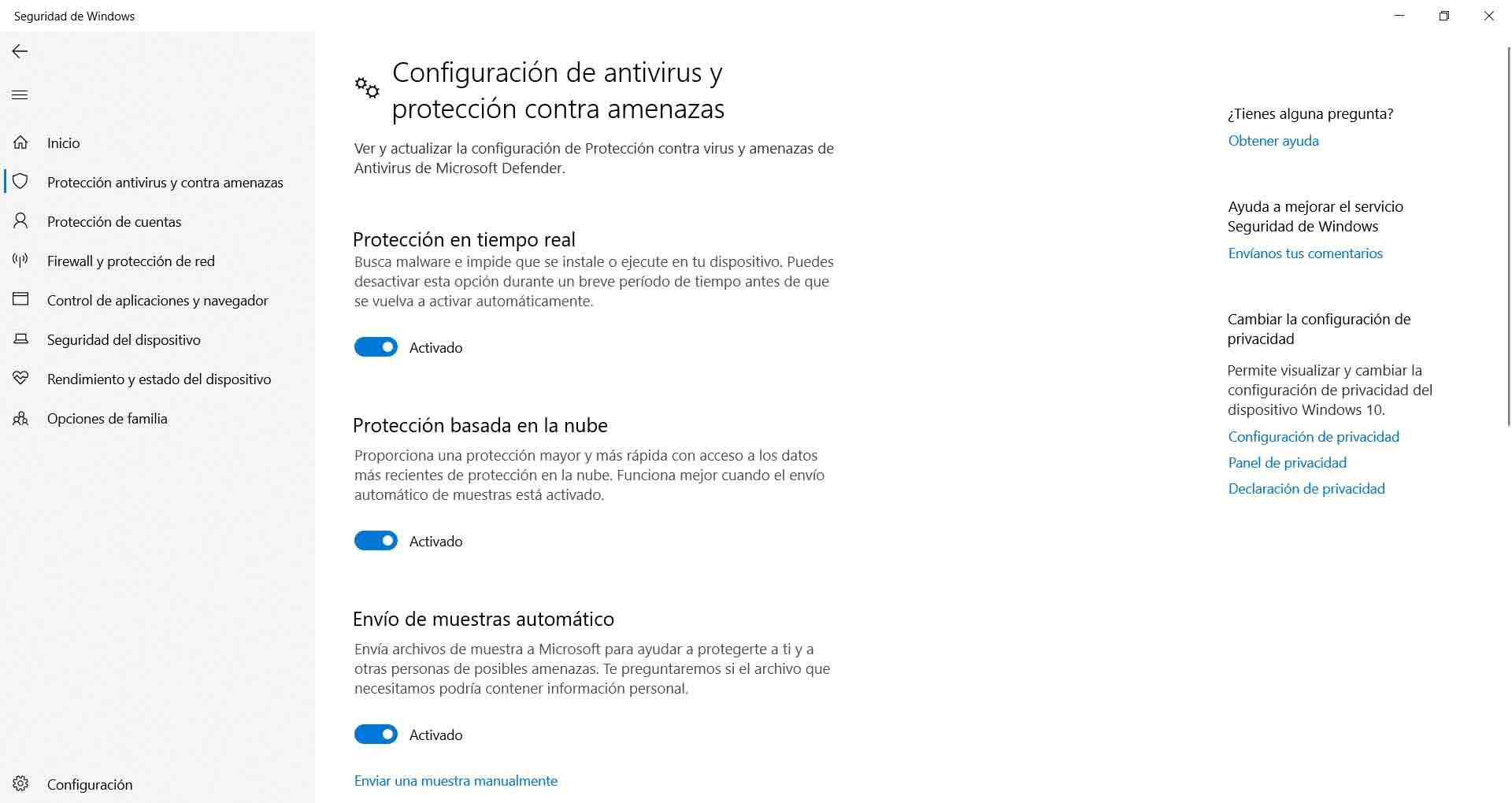

En esta sección veremos diferentes opciones, como podemos observar en la imagen. Una de ellas es la de protección en tiempo real, que es la primera que aparece. Esta protección se encarga de buscar malware e impedir que se instale o ejecute en nuestro equipo.

Es importante que tengamos esta opción activada. De lo contrario no estaríamos plenamente protegidos y podría colarse malware. Su función es interrumpir un proceso en cuanto encuentra algo malicioso que podría afectarnos.

Además, como podemos ver, es posible activar la protección basada en la nube, la protección contra alteraciones o el envío de muestras automático.

Escanear archivos ZIP o RAR

Uno de los ejemplos de esas funciones que tiene Windows Defender pero que no vienen activadas de serie es la posibilidad de escanear archivos ZIP o RAR. Si queremos mejorar aún más nuestra seguridad y exprimir las opciones con las que cuenta esta herramienta, podemos activar esta función. Para ello hay que seguir unos sencillos pasos.

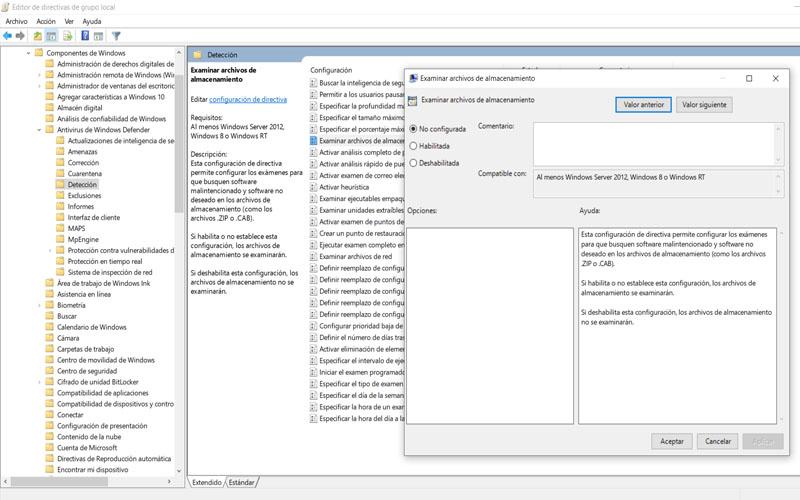

Lo primero que tenemos que hacer es pulsar la combinación de teclas Win+R y ejecutamos gpedit.msc. Posteriormente vamos al apartado de Configuración del equipo, entramos en Plantillas administrativas, Componentes de Windows, Antivirus de Windows Defender, Detección y, una vez aquí, hacemos clic derecho en Examinar archivos de almacenamiento.

Dentro de esta sección tendremos que darle a Habilitada. De esta forma estaremos activando el análisis de archivos de almacenamiento como RAR o ZIP, entre otros. A partir de este momento, cuando programemos un análisis o lo hagamos manualmente, tendrá en cuenta también este tipo de archivos.

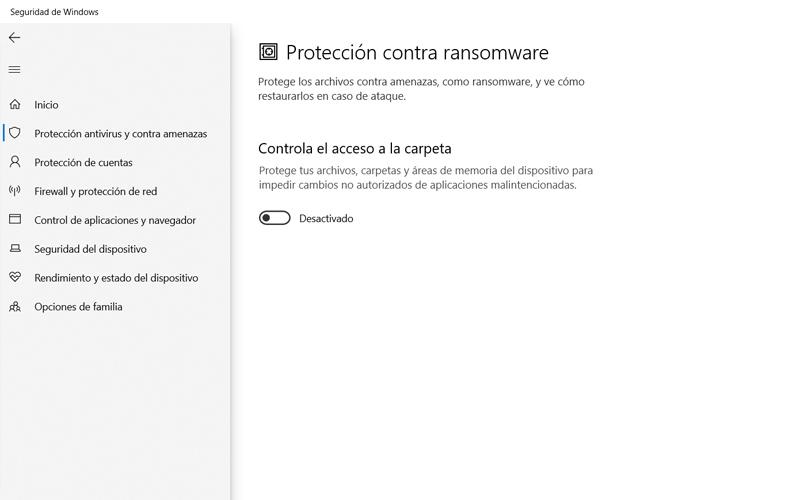

Activar la protección frente al ransomware

Ya sabemos que el ransomware es una de las amenazas más presentes hoy en día y además más peligrosas. También podemos activar la protección frente al ransomware en Windows 10. Vamos a explicar cómo hacerlo.

En este caso tenemos que ir a Inicio, vamos a Configuración, Actualización y seguridad y accedemos a Seguridad de Windows. Cuando estemos aquí pinchamos en Protección contra virus y amenazas. La última opción, la que nos interesa, se denomina Protección contra ransomware. Entramos.

De forma predeterminada viene desactivada, por lo que simplemente tenemos que darle a activar y aceptamos. A partir de ese momento estará activada esta función de protección de Windows Defender.

Agregar Windows Defender a Google Chrome

Si hay un navegador muy popular y utilizado hoy en día, ese es Google Chrome. Sin duda es el más utilizado en la actualidad y también uno de los que más posibilidades ofrece. Eso también puede suponer que los piratas informáticos pongan aquí sus miras. Vamos a explicar cómo agregar Windows Defender al navegador de Google.

A través del navegador también pueden entrar múltiples amenazas. Por suerte podemos hacer uso de extensiones que nos permiten agregar una capa extra de seguridad. Eso es lo que podemos hacer con Windows Defender, ya que cuenta con un complemento para Chrome.

Para ello vamos al menú, Más herramientas y Extensiones. Aquí vamos a Chrome Store, donde buscamos Windows Defender Browser Protection y lo agregamos. Es un proceso sencillo y ayudará a mejorar la seguridad en nuestro sistema.

Cómo examinar mi PC bajo demanda

Podemos decir que Windows Defender es una de las principales barreras de seguridad que tienen los sistemas de Microsoft. Viene integrado con el sistema operativo, por lo que no vamos a tener que instalarlo y ni siquiera configurarlo, si no queremos tocar nada de como viene.

Es una aplicación de seguridad que tiene como objetivo detectar amenazas y virus, eliminarlas en caso de ser necesario o poner en cuarentena posibles archivos o software peligroso. De esta forma podremos evitar descargar archivos que en realidad sean malware, instalar programas que puedan ser falsos, etc.

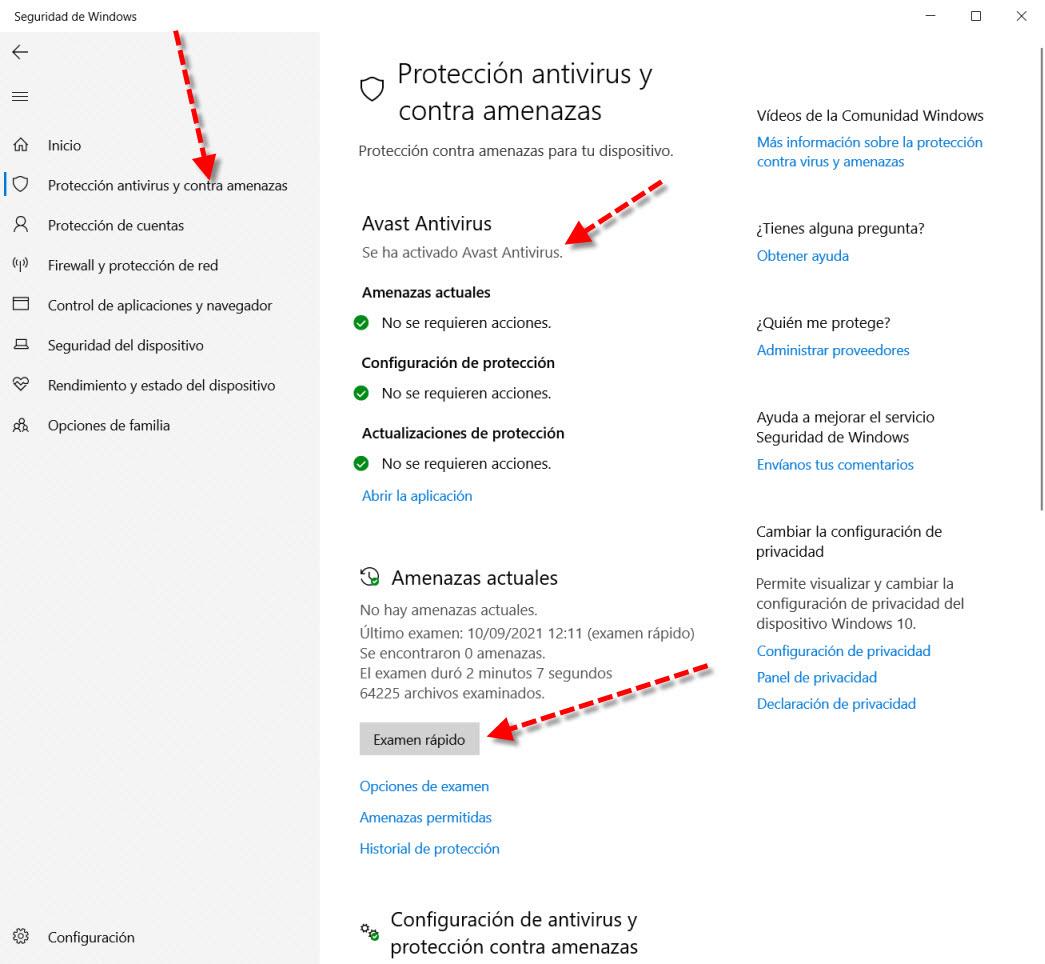

Si te preguntas cómo puedes usar Windows Defender, la respuesta es bastante sencilla. Si utilizas Windows 10 o Windows 11, solo tendrás que seguir los siguientes pasos:

- Vas al menú de Inicio en Windows

- Escribes Protección antivirus y contra amenazas y lo abres

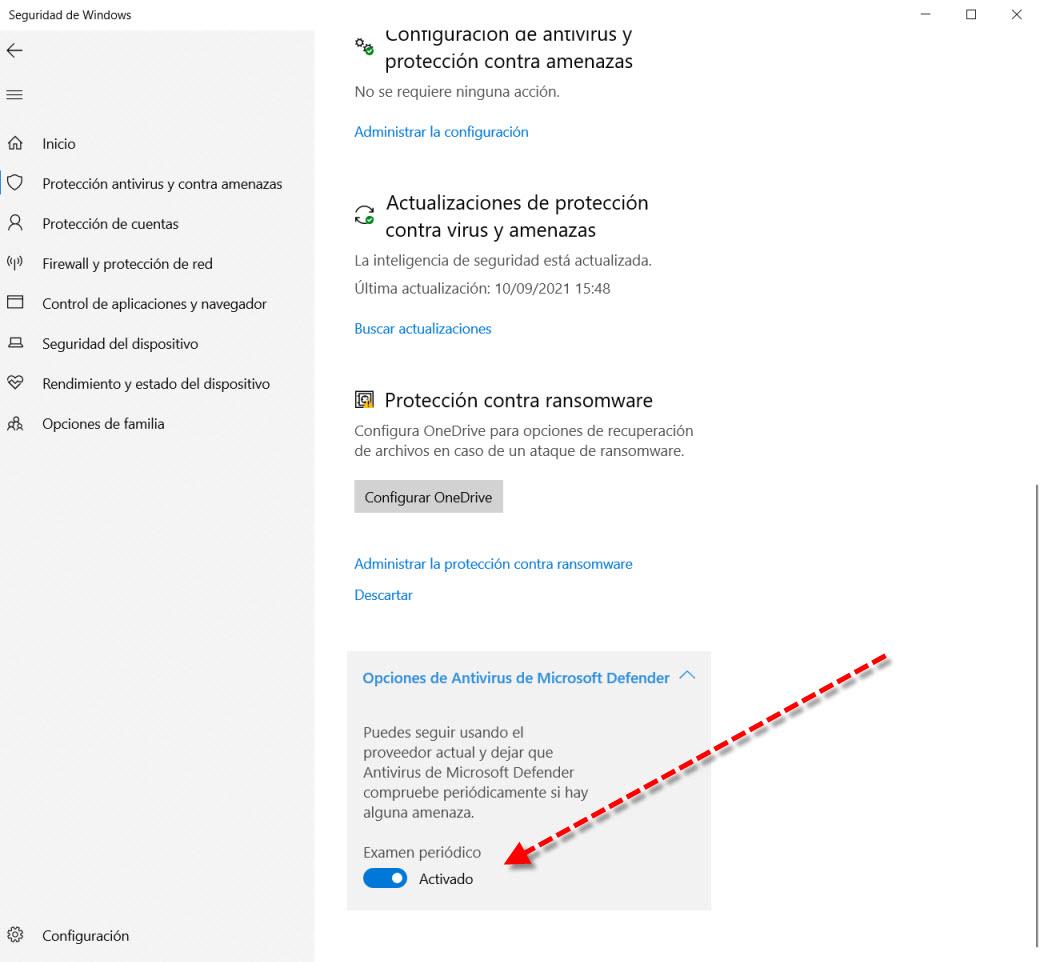

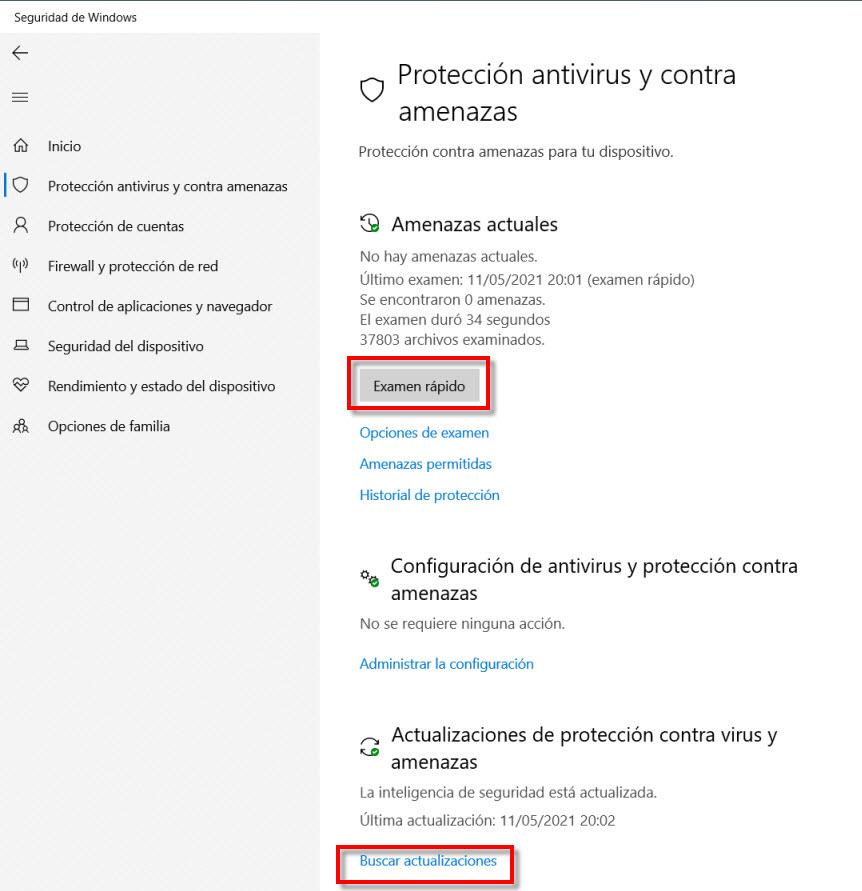

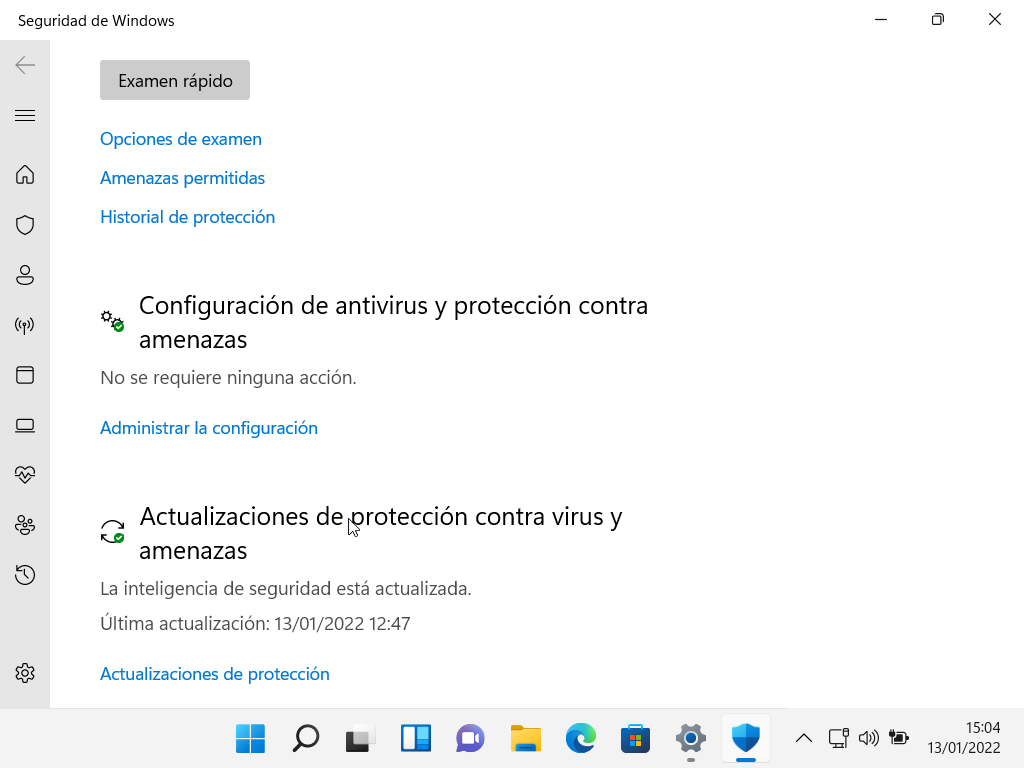

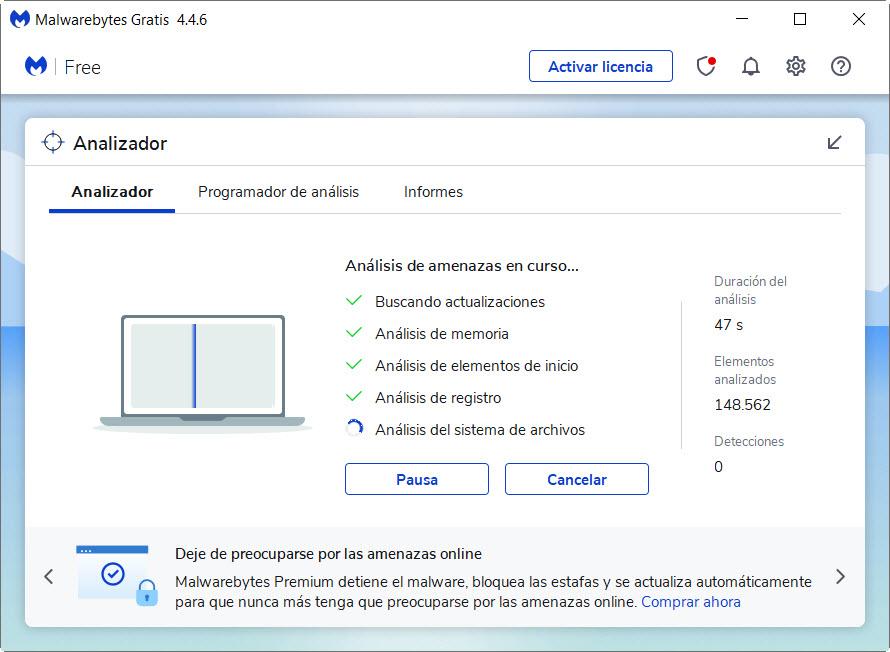

A partir de ahí ya estarás dentro del antivirus de Windows. Podrás realizar cambios, ejecutar un análisis o simplemente comprobar que realmente tienes activa esta herramienta y está protegiendo tu equipo. Verás una pantalla como la de la siguiente imagen:

Como puedes ver, ahí aparecerán diferentes opciones como puede ser realizar un examen rápido. Incluso puedes observar que es posible utilizarlo con otro antivirus, siempre que lo configures correctamente. No obstante, esto es una opción más y no siempre va a ser así. De hecho, lo normal es que solo tengamos uno instalado.

Puedes marcar la opción de Examen periódico, que es muy útil si usas otro programa de seguridad.

También ofrece protección contra el ransomware, que sin duda es una de las peores amenazas de seguridad que existen. En este caso, lo que hace el malware es cifrar todos tus archivos. Un problema importante que podría hacer que todos los documentos que tengas almacenados se pierdan.

Más allá de tener protección antivirus en tiempo real, Windows Defender también va a proteger la nube al detectar y bloquear posibles nuevas amenazas de seguridad. Esto es importante, ya que cada vez utilizamos más la nube en nuestro día a día.

Analiza todas las unidades de red y detecta virus

Dentro de todos los antivirus que tenemos a nuestra disposición, podemos decir que Windows Defender es uno de los más populares y presentes entre los usuarios. De hecho, viene de forma predeterminada en el que es hoy en día el sistema operativo más utilizado en equipos de escritorio: Windows 10. Tenemos la posibilidad de analizar las unidades de red registradas, pero para ello vamos a tener que configurar algunos parámetros. Vamos a explicar cómo hacerlo. Simplemente hay que seguir unos sencillos pasos. Hay que tener en cuenta que hay diferencias entre los usuarios que cuenten con Windows 10 Pro y aquellos que estén utilizando Windows 10 Home. En ambos se puede configurar, pero el proceso es diferente.

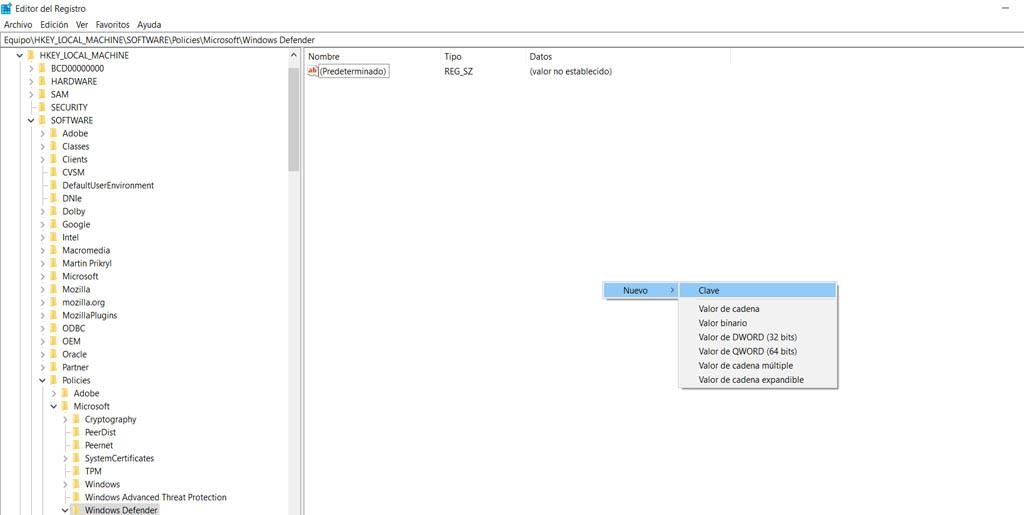

Configuración en Windows 10 Home

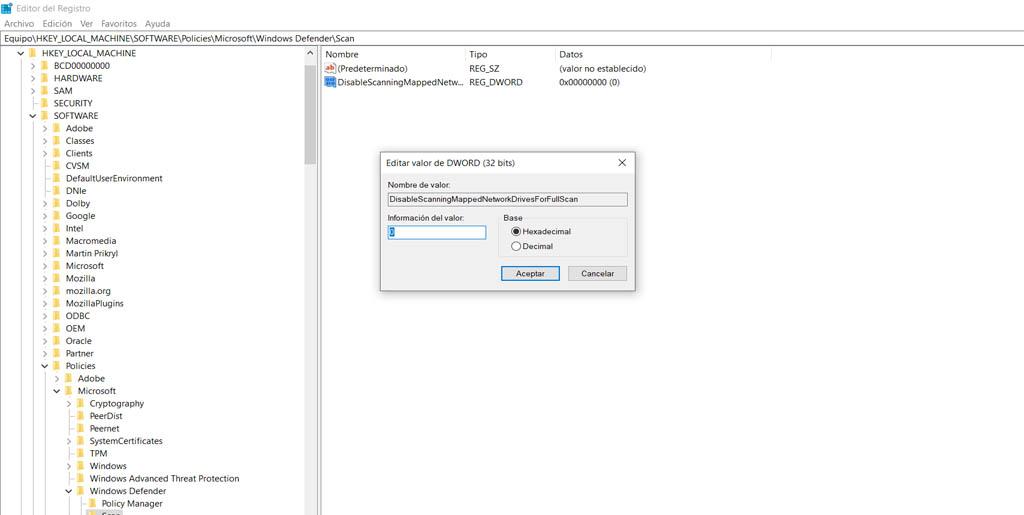

Lo primero que tenemos que hacer es abrir el registro de Windows. Para ello hay que pulsar la combinación de teclas Windows+R. Una vez aquí vamos a escribir Regedit, aceptamos y ya estaremos dentro del registro. Posteriormente hay que ir a la ruta Equipo HKEY_LOCAL_MACHINE SOFTWARE Policies Microsoft Windows Defender. Allí es donde tenemos que crear una nueva clave llamada “Scan”.

Dentro de Scan, el valor que hemos creado, hay que darle a valor DWORD (32 bits) y le asignamos el nombre de DisableScanningMappedNetworkDrivesForFullScan. Una vez creado tenemos que darle doble clic. Posteriormente el valor tiene que estar en 0. Aceptamos y reiniciamos el sistema.

Usar PowerShell

Ahora vamos a explicar cómo poder configurarlo en caso de que queramos usar PowerShell. Tenemos que entrar en Inicio, escribimos PowerShell y lo ejecutamos en modo de administrador.

Tenemos que utilizar el comando Set-MpPreference -DisableScanningMappedNetworkDrivesForFullScan 0 y le damos a ejecutar. Aquí no nos mostrará ningún mensaje indicando que está ya activado, pero podemos comprobarlo. Para ello hay que ejecutar el comando Get-MpPreference y buscar por DisableScanningMappedNetworkDrivesForFullScan. Debería venir marcado en False.

En caso de querer revertir lo que hemos aplicado simplemente tendríamos que ejecutar DisableScanningMappedNetworkDrivesForFullScan 1.

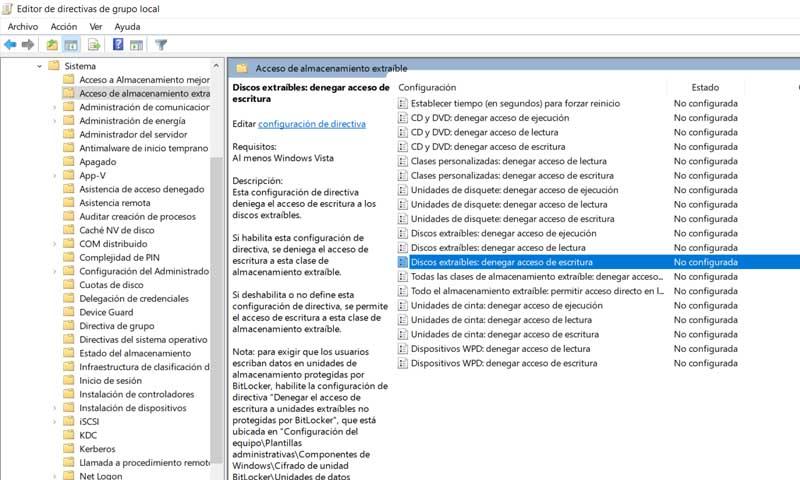

Configuración en Windows 10 Pro

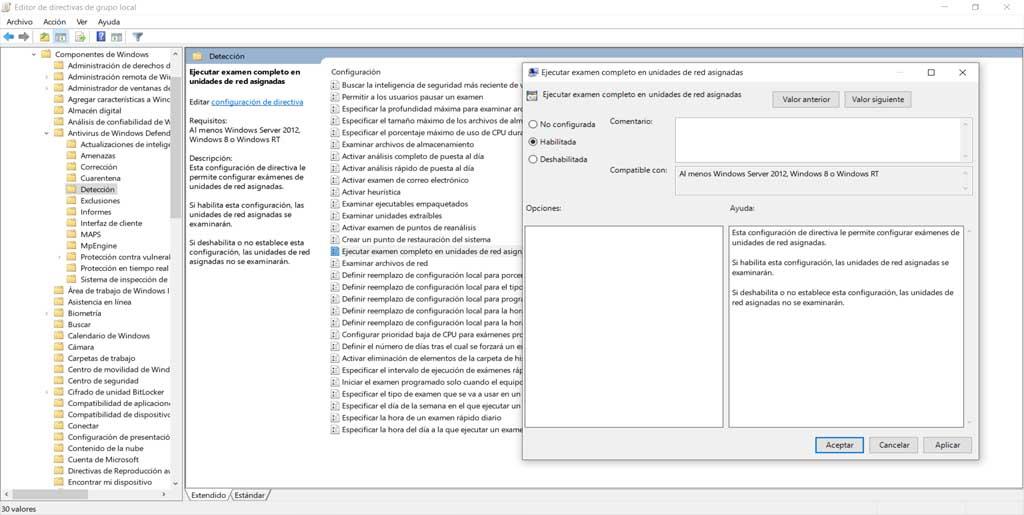

En este caso vamos a explicar cómo configurarlo si estamos utilizando Windows 10 Pro. Para ello vamos a utilizar el editor de políticas de grupo (gpedit). Tenemos que ejecutar nuevamente la combinación de teclas Windows+R y escribimos gpedit.msc y lo ejecutamos.

Hecho esto hay que navegar a Configuración de equipo, Plantillas administrativas, Componentes de Windows, Antivirus de Windows Defender, Detección y doble clic en Ejecutar examen completo en unidades de red asignadas.

Cuando estemos en este punto veremos que viene como No configurada. Simplemente tendremos que darle a Habilitada y aceptamos. A partir de ese momento ya estará configurado en Windows 10 Pro a través de este método.

En definitiva, siguiendo estos pasos que hemos comentado podremos escanear las unidades de red registradas en Windows con su antivirus Windows Defender. Así podremos mejorar la seguridad y evitar posibles problemas que pongan en riesgo nuestros dispositivos.

Es una realidad que la seguridad es un factor muy importante para los usuarios. Son muchos los ataques que podemos encontrar a la hora de navegar por Internet y esto es algo que puede afectar sin importar el tipo de dispositivo que estemos utilizando, así como el tipo de sistema operativo.

Por suerte para mantener la seguridad podemos hacer uso de una gran variedad de herramientas. Existen antivirus tanto gratuitos como de pago y están presentes en todos los sistemas operativos. En el caso de Windows 10 podemos hacer uso, como hemos visto, de Windows Defender. Un programa que puede ayudarnos a evitar la entrada de malware y otras amenazas que afecten al equipo.

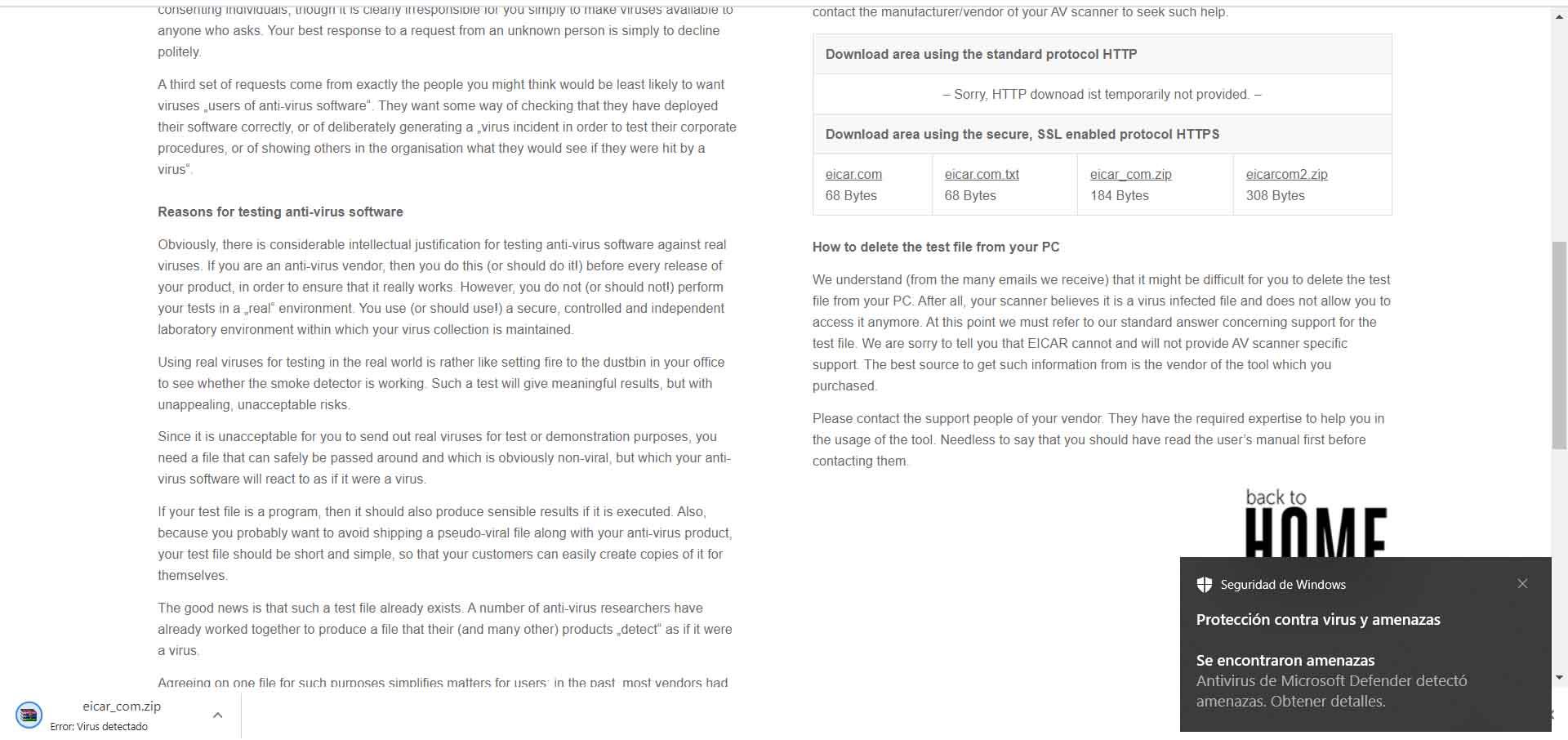

Desbloquea un archivo o programa fácilmente

Muchos usuarios se encuentran con que, al descargar un archivo de Internet, Windows Defender lo bloquea. Esto es así ya que lo considera una amenaza. Puede que por el nombre, por la extensión, etc. No siempre tiene que ser realmente un peligro y eso podría hacer que no podamos descargarlo correctamente. Lo mismo podría ocurrir al intentar utilizar un programa determinado. El antivirus de Microsoft lo considera un peligro y lo bloquea. Esto es lo que se conoce como falso positivo. Interpreta que realmente es un problema de seguridad, pero para nada lo es. Sabemos que esa página que estamos usando es fiable y que ese archivo en concreto no representa ningún peligro, pero lo bloquea.

Esto puede ser un problema importante si necesitamos bajar un documento y constantemente cancela la descarga. Lo mismo si vamos a instalar una aplicación que necesitemos utilizar y no nos deja usarla porque cree que se trata de un malware. Automáticamente va a bloquear el proceso de instalación y no llega a finalizar. ¿Qué podemos hacer? Por suerte tenemos algunas soluciones. Vamos a explicar cómo desbloquearlo de forma manual y evitar que no podamos abrirlos.

A modo de advertencia, hay que recordar que lo normal es que, si el antivirus ha detectado ese archivo o programa como malicioso, es que realmente lo es. Por tanto, solo debemos aplicar esto a aquellos archivos o programas que estemos seguros de que son legítimos y que no van a representar un problema para nuestra seguridad.

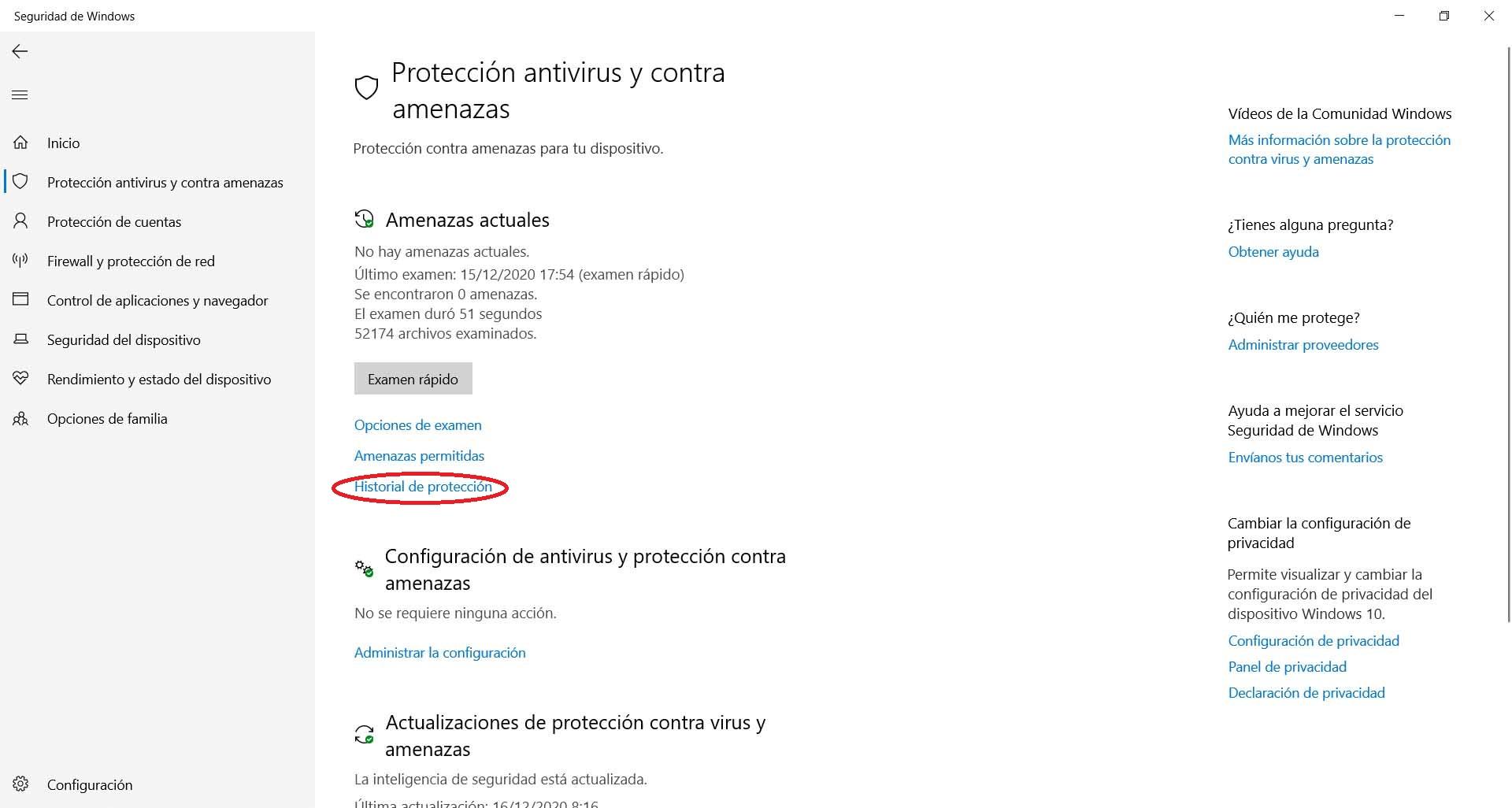

Lo primero que tenemos que hacer es abrir Seguridad de Windows. Para ello podemos ir simplemente a la barra de tareas del sistema operativo, abajo a la derecha junto al reloj, y pinchar en el icono de Windows Defender. De esta forma entraremos en el apartado de configuración.

Una vez dentro tenemos que ir a la pestaña de Protección antivirus y contra amenazas. Allí hay que entrar en Historial de protección.

Allí nos aparecerán todos los archivos y programas que ha bloqueado Windows Defender. Si pinchamos en uno de ellos y confirmamos, nos mostrará información como el nombre, cuándo ha sido detectado o la ruta. Veremos que a la derecha hay una flecha para desplegar diferentes opciones.

Podemos eliminar esa advertencia, ponerla en cuarentena o permitir. Esto último es lo que va a evitar que Windows Defender bloquee ese archivo o aplicación. Una vez más, esto lo debemos hacer solamente si estamos seguros de que ese archivo o programa es realmente fiable. De lo contrario podríamos poner en riesgo nuestro equipo.

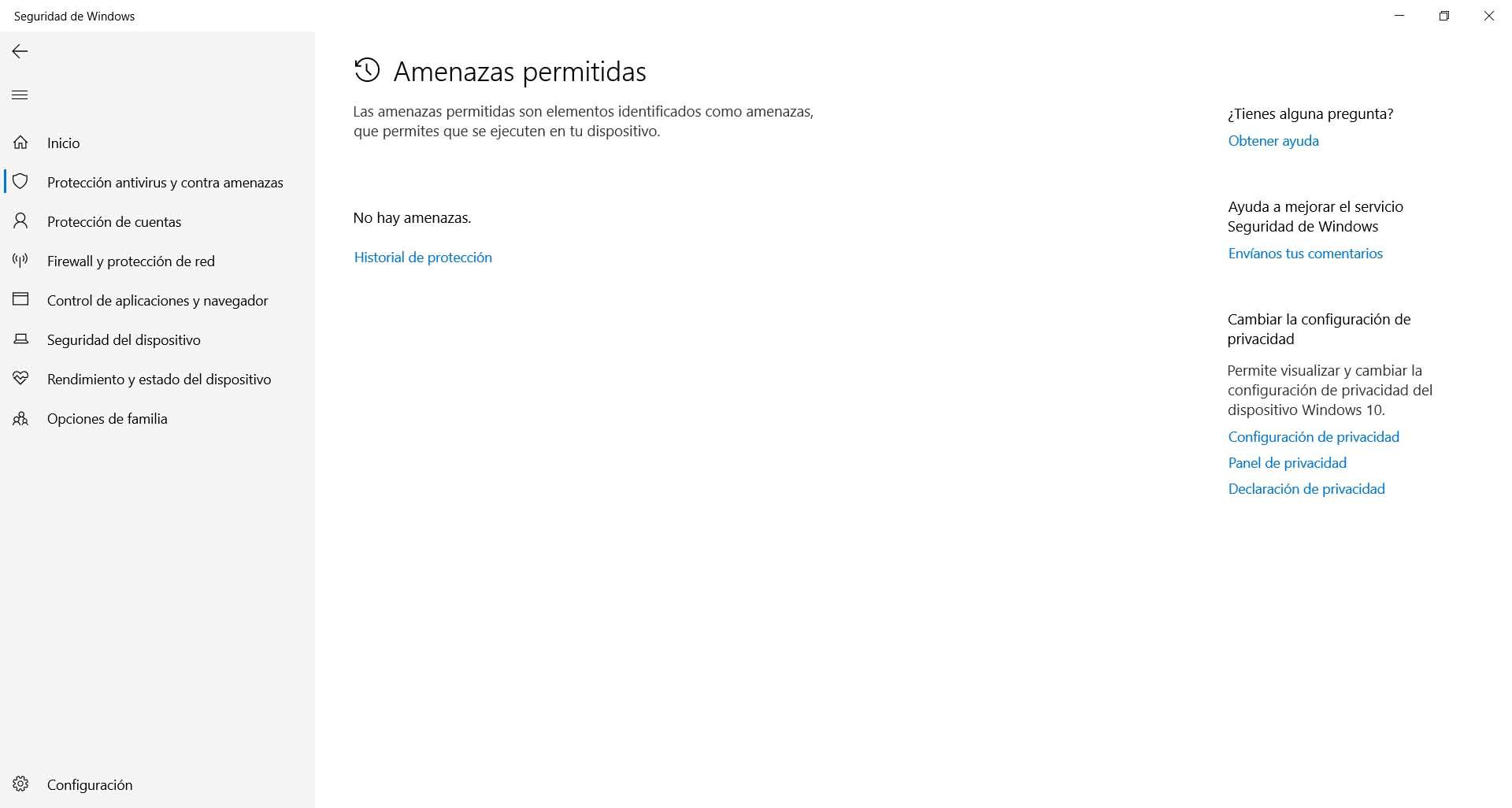

¿Cómo podríamos revertir la situación? Pongamos que por error hemos permitido un archivo o programa y nos damos cuenta de que realmente es una amenaza. Para ello volvemos a ir nuevamente a Protección antivirus y contra amenazas, pero en esta ocasión le damos a Amenazas permitidas.

En caso de que hayamos agregado algún archivo o programa a esta lista de amenazas permitidas en Windows Defender nos aparecerán. Si no hemos agregado ninguna, simplemente nos aparecerá como en la imagen de arriba. Puedes tener también un control de todo lo que has agregado a la lista de amenazas.

Qué son los falsos positivos

Un falso positivo podríamos definirlo como un archivo o un proceso, que se detectó e identificó como malintencionado, aunque en realidad realmente no se trata de una amenaza. La forma correcta de proceder ante los falsos positivos en Windows Defender sería la siguiente:

- Revisar y clasificar alertas.

- Repasar las acciones de corrección que hemos realizado.

- Revisión y definición de exclusiones.

- Enviar ese archivo para su análisis.

- Revisar y ajustar la configuración de Windows defender.

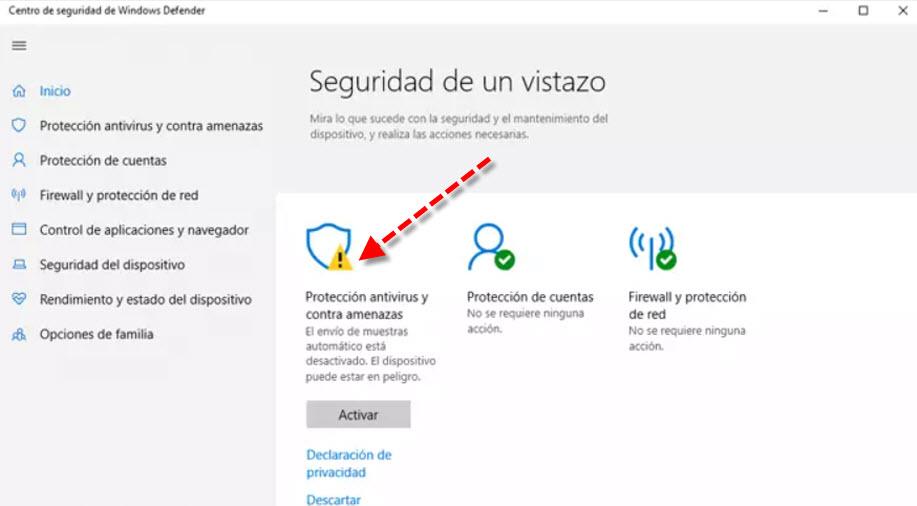

Ahora vamos a explicar una forma sencilla de proceder cuando encontramos un icono amarillo o rojo en la «Protección antivirus y contra amenazas».

Aquí lo que tendríamos que hacer es dar a Buscar actualizaciones para asegurarnos de que tiene instalada la última actualización. Luego procederemos a realizar un Examen rápido, y si todo va bien, ese icono de advertencia volverá al color verde. En caso de que no se solucionase el problema en Windows en este mismo centro de seguridad deberíamos comprobar también si el firewall de Windows está activado.

En alguna ocasión tras comprobar que un archivo es un falso positivo con un antivirus y herramientas antimalware nos sigue saliendo el mensaje de que no todo funciona correctamente. Además, para mayor seguridad antes de hacer nada podríamos utilizar VirusTotal. Se trata de una herramienta que no requiere instalación con la que podríamos comprobar eso falsos positivos en Windows Defender. Allí se mostrará un análisis en el que se comprobará que estamos libres de amenazas con más de 40 motores antivirus y de software dañino.

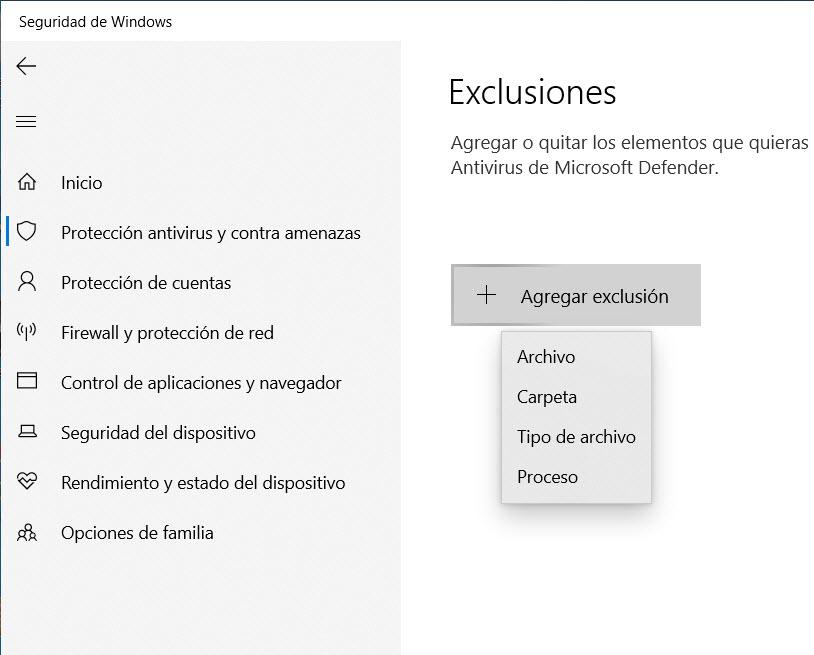

Una vez comprobado que ese archivo no es peligroso seguimos estos pasos:

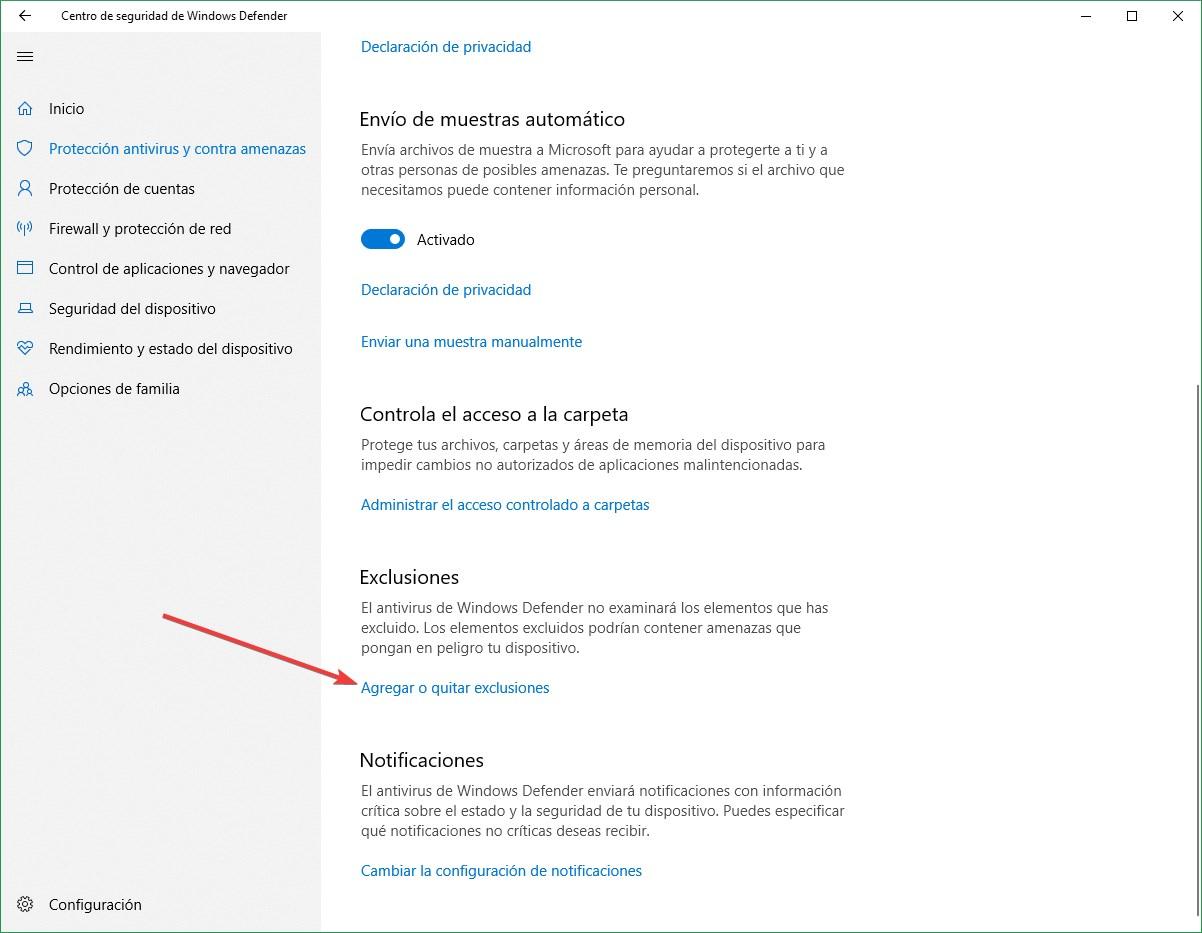

- Abrimos el centro de seguridad de Windows Defender.

- Pulsamos en Protección de antivirus y contra amenazas.

- Allí pulsamos sobre la opción Administrar configuración.

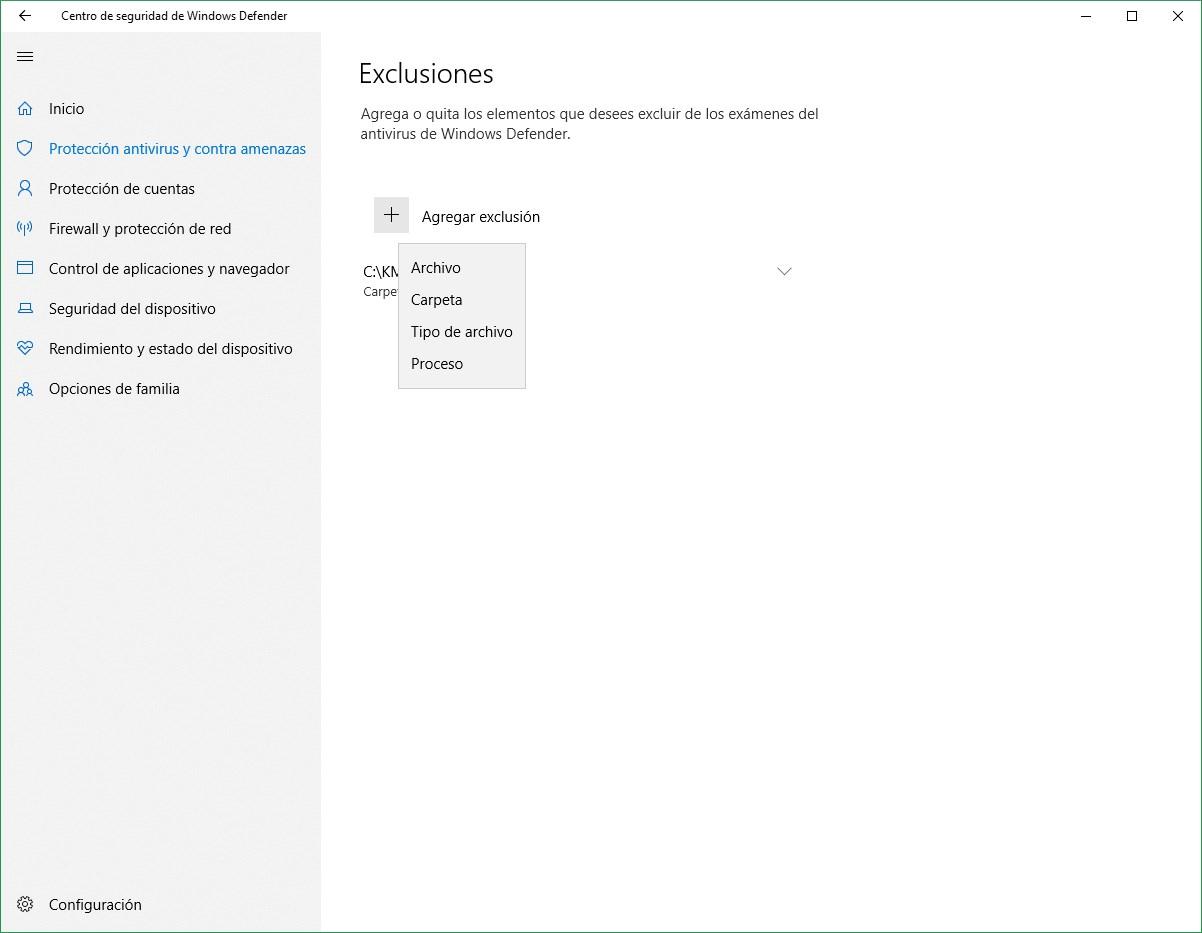

- En Exclusiones hacemos clic en Agregar o quitar exclusiones.

- En el botón Agregar exclusión podremos añadir un archivo una carpeta, un tipo de archivo o un proceso.

Por último, con todas estas opciones hemos aprendido a evitar falsos positivos en Windows Defender. Recordad también que siempre hay que tener una antivirus activo ya sea el de Windows Defender u otro.

También los falsos positivos en Windows Defender pueden deberse a cómo tengamos configuradas las notificaciones. Así, para solucionarlo seguiríamos estos pasos:

- Vamos al Menú de inicio de Windows.

- Configuración.

- Una vez dentro tenemos que hacer clic en Sistema.

- Nos dirigimos al apartado Notificaciones y acciones.

- Allí lo que hay que hacer es desactivar mostrar notificaciones de estos remitentes.

A continuación, nos dirigimos a la configuración de Windows Defender. Allí comprobaremos si necesitamos bloquear archivos en la red o poner archivos en cuarentena. Después abrimos el administrador de tareas y hacemos clic en el icono de notificaciones de Windows Defender. Luego con el botón derecho tocamos en Finalizar tarea. Con esto debería solucionarse el problema, aunque lo más probable es que antes tengamos que reiniciar el ordenador.

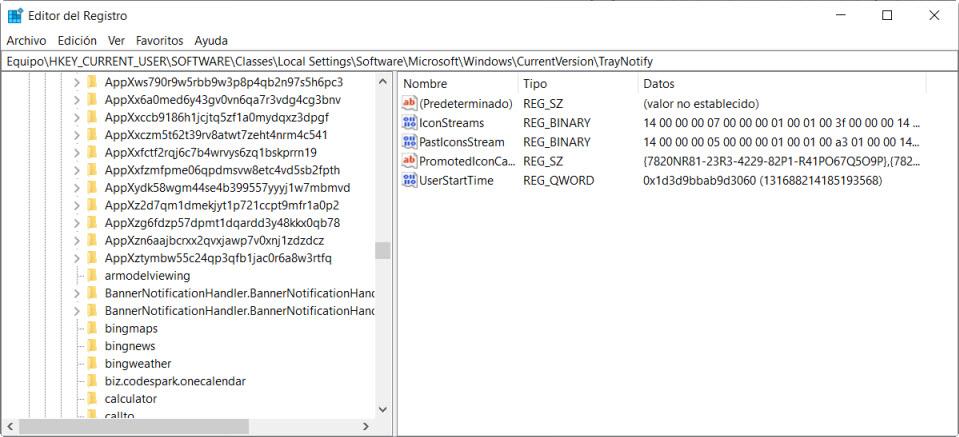

Otra opción que podemos realizar es borrar la cache de notificaciones usando el editor de registro. Para comenzar a utilizarlo basta con escribir regedit en el Menú de inicio de Windows.

La ruta que tenemos que seguir es la siguiente:

- HKEY_CURRENT_USER > Software > Classes > Local Settings > Software > Microsoft > Windows > CurrentVersion > TrayNotify.

Entonces nos aparecerá una pantalla como esta:

Aquí lo que tenemos que hacer es borrar las claves de registro Icon Streams y Past Icons Stream. Reiniciamos el equipo y comprobamos que todo está en orden.

Añadir excepciones al antivirus

Hay veces que necesitamos añadir excepciones para que no tenga en cuenta un archivo. Para poder abrir esos archivos tenemos un par de opciones. Una de ellas es desactivar el antivirus. Pero claro, esto no es lo más aconsejable ya que sí que podría entrar alguna amenaza real. La otra opción, la que vamos a explicar, consiste en crear una excepción en Windows Defender para que no tenga en cuenta un archivo o carpeta.

Crear una excepción

Para que puedas descargar archivos sin problemas de bloqueos, estos son los pasos que debes seguir en Windows 10 y 11:

- Windows 10

En primer lugar, vamos a explicar cómo podemos crear esta excepción en Windows 10. Es un proceso sencillo. Para ello tenemos que ir a Inicio, entramos en Configuración, vamos a Actualización y seguridad y allí pinchamos en Seguridad de Windows y entramos en Protección contra virus y amenazas.

Cuando estemos en este punto hay que acceder a Configuración de antivirus y protección contra amenazas y le damos a Administrar la configuración. Esto nos llevará a una nueva ventana con diferentes opciones. La que nos interesa es la de Exclusiones y tendremos que pinchar en Agregar o quitar exclusiones.

Allí tendremos que elegir si queremos aplicar esa excepción a un archivo en concreto o a toda una carpeta. Esto último es útil si tenemos varios archivos guardados y no queremos que el antivirus lo bloquee. También podemos aplicar una regla para un proceso del sistema, ya que esto también lo podría bloquear el antivirus.

Simplemente tenemos que aplicar el tipo de excepción que queramos y ya. A partir de ese momento, Windows Defender empezará a ignorar las amenazas que pueda haber en esa regla. Sí tendremos que tener muy claro qué estamos añadiendo. Es decir, sería un error añadir la carpeta de descargas o la unidad C a las excepciones. Ahí podríamos tener archivos que sí son realmente un virus.

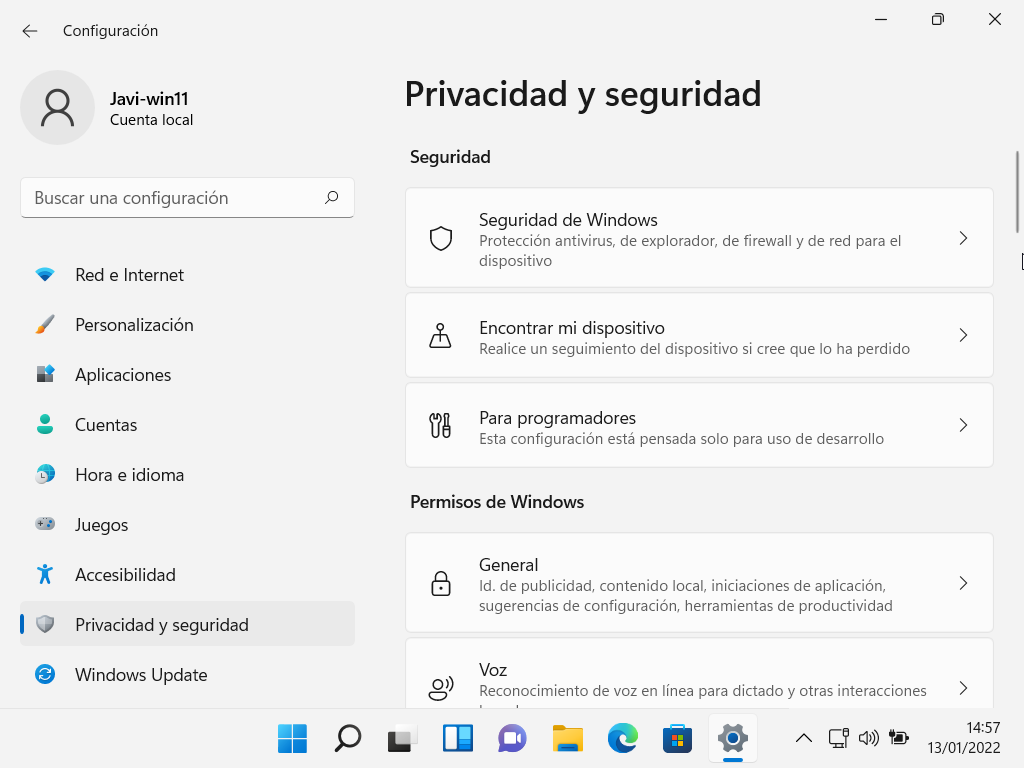

- Windows 11

Lo primero que tenemos que hacer es ir a Inicio, allí pinchamos en Configuración, vamos a Privacidad y seguridad y accedemos a Seguridad de Windows, que aparece entre las opciones que nos mostrará a la derecha. Allí podremos acceder a los diferentes apartados como la protección antivirus, firewall, etc.

Una vez aquí, tenemos que pinchar en Protección contra virus y amenazas. Allí dentro nos aparecerán diferentes opciones, pero la que nos interesa es la de Configuración de antivirus y protección contra amenazas. Hay que hacer clic en Administrar la configuración, que aparece abajo.

Esto nos llevará a una nueva ventana. Nos aparecerán opciones similares a las que vimos en Windows 10. Hay que buscar Exclusiones. Veremos que nos informan que Windows Defender no explotará elementos que hayamos agregado como exclusión. Básicamente va a pasar por alto cualquier archivo o carpeta que pongamos, como si no hubiera ninguna amenaza.

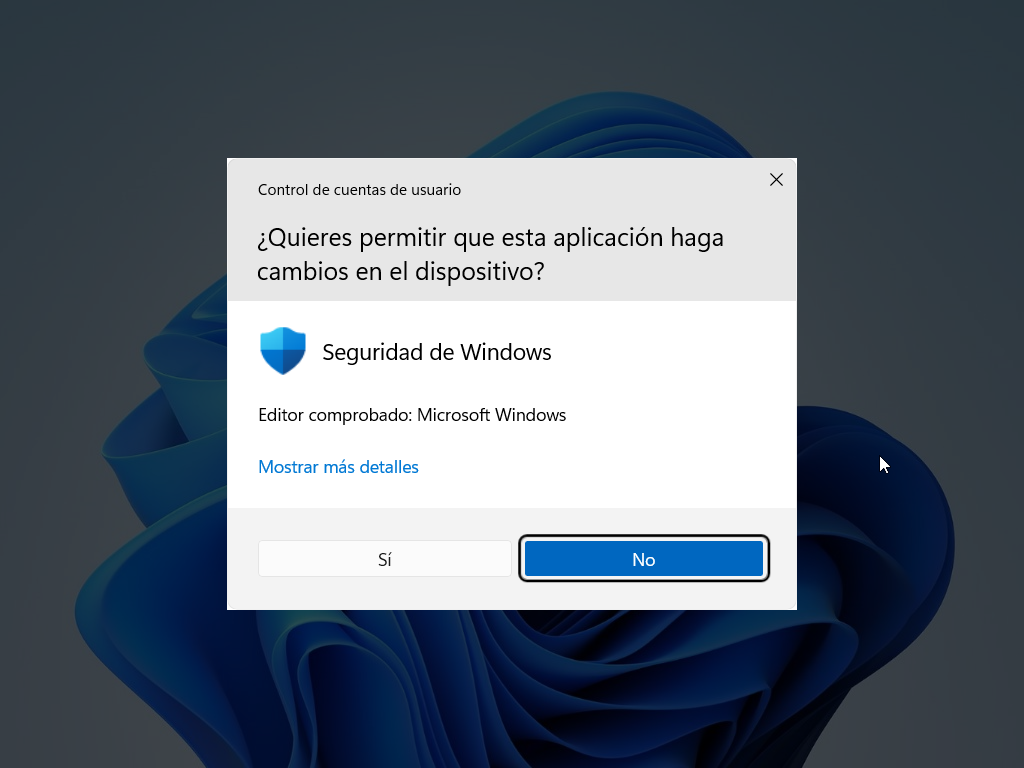

Probablemente te muestre un mensaje para permitir que la aplicación realice cambios en el equipo. Simplemente hay que aceptar. Es una medida más de seguridad que tiene el sistema operativo para cuando realizamos algún cambio sensible, como es precisamente acceder a la seguridad del antivirus.

Cuando estemos dentro, aparecerá un botón para Agregar exclusión. Solo hay que pinchar allí y elegir archivo, carpeta o proceso. Se abrirá una nueva ventana con el explorador de Windows para ir a la ruta correspondiente. Marcamos el archivo y le damos a Aceptar. A partir de ese momento Windows 11 no tendrá en cuenta ese archivo o carpeta para considerarlo una amenaza.

Cómo avisa Windows Defender que tenemos un problema

Las amenazas y falsos positivos en Windows Defender tienen una forma concreta de avisarnos. En este caso suele ser bastante común que ocasionalmente en el área de notificaciones nos encontremos con un icono de Windows Defender en varios colores:

- Si el icono tiene un signo de exclamación en amarillo se trata de acciones recomendadas pero que conviene realizar.

- En cambio, en rojo se refiere a acciones necesarias que debemos arreglar obligatoriamente para mantener nuestros equipos seguros.

- Por otro lado, el icono en verde nos manifiesta que todo está en orden.

Aquí tenéis un ejemplo en el que se muestra un icono amarillo y otros verdes que indican que todo está correcto.

Cuando tenemos este icono amarillo es porque ocurre algún problema y debemos prestar mucha atención para saber qué está ocurriendo.

Cómo saber si un archivo de registro de Windows es seguro

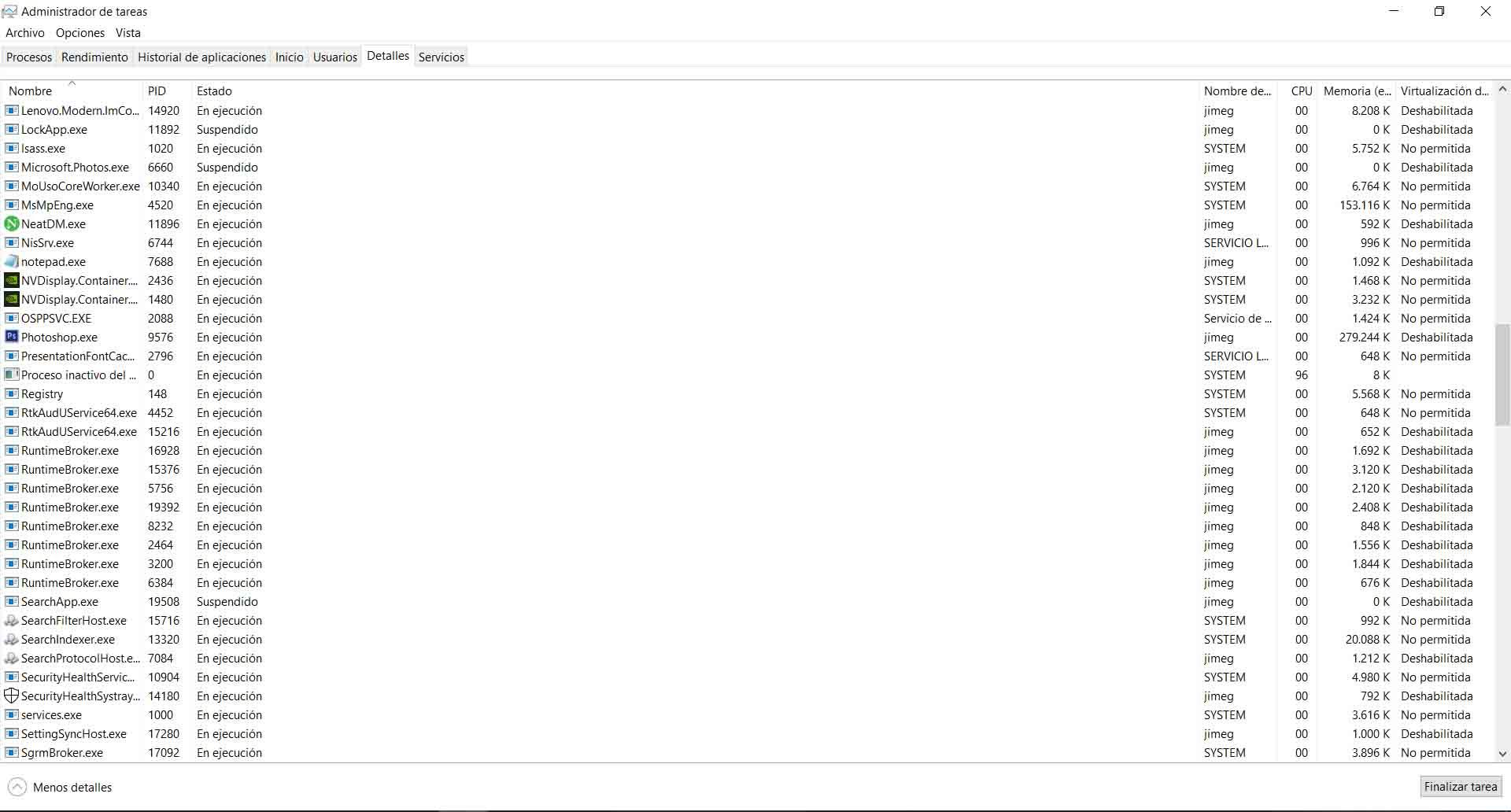

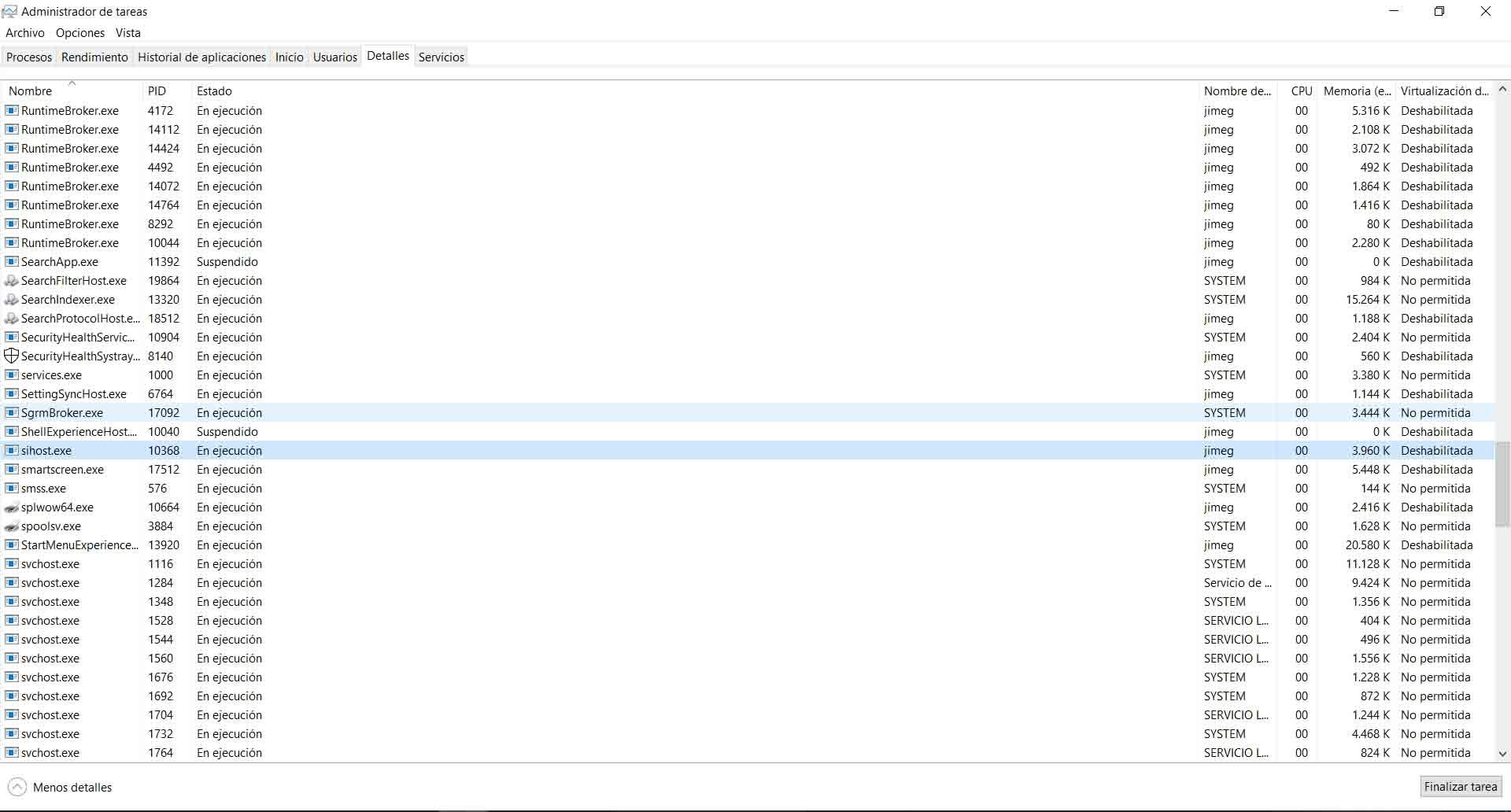

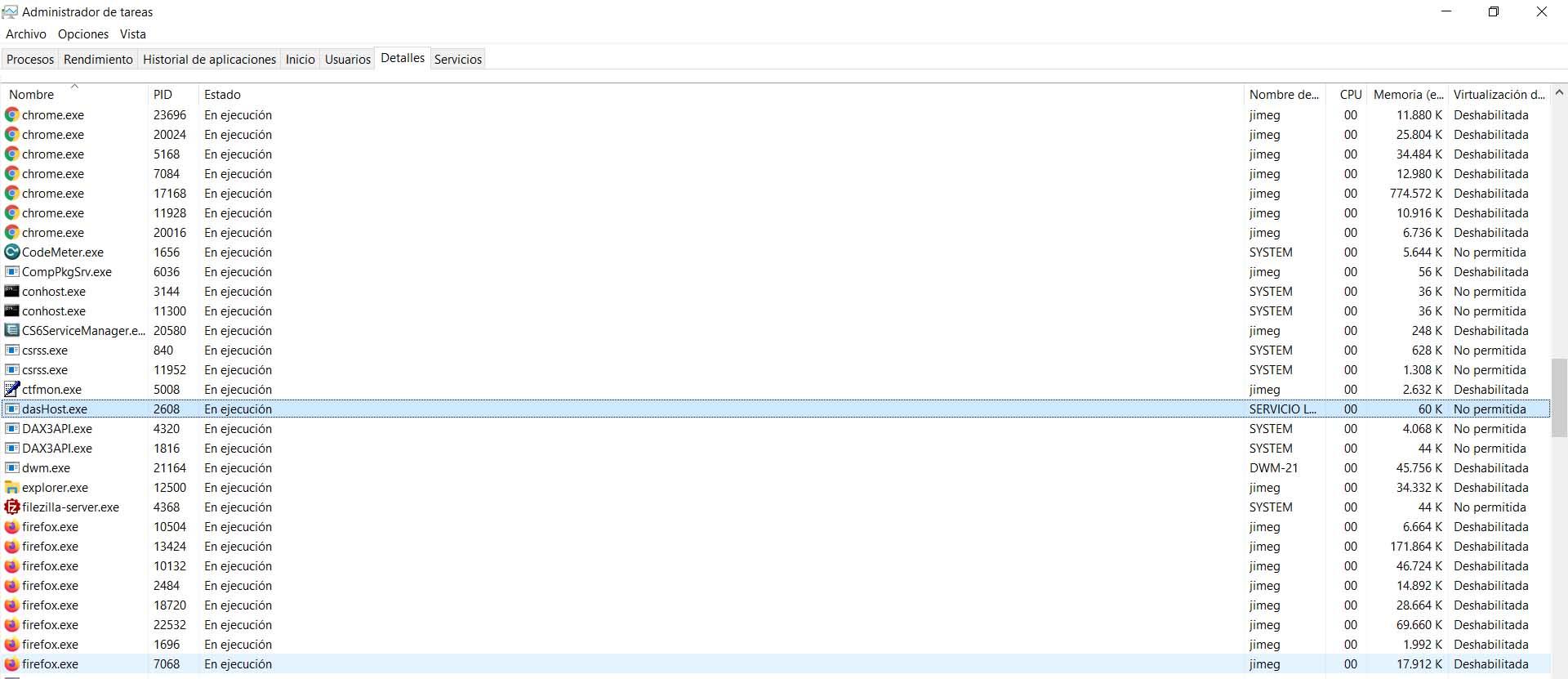

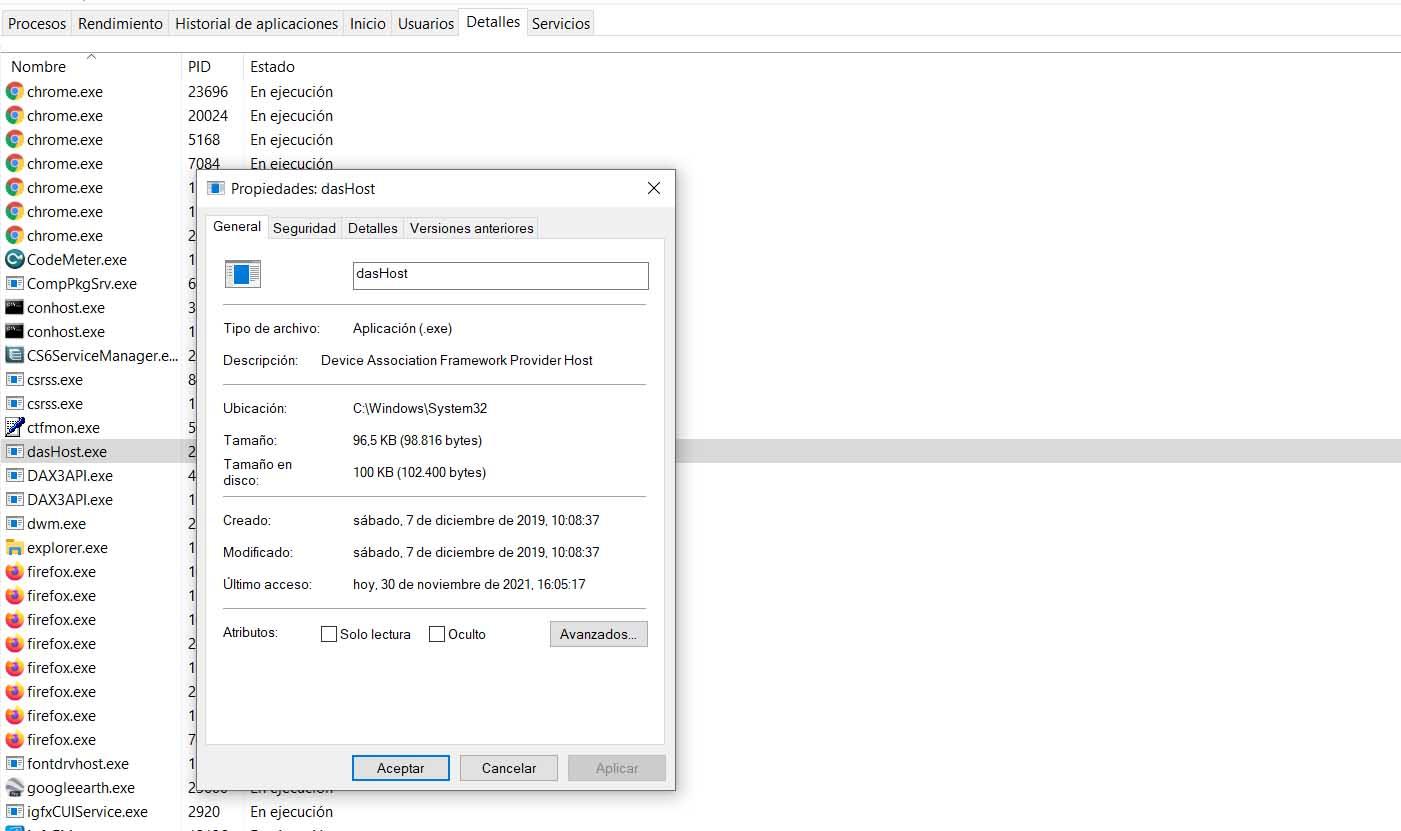

De una manera sencilla podemos ver qué aplicaciones se ejecutan en Windows al iniciar el sistema operativo. También podremos observar si al deshabilitarlas podemos tener problemas o todo funcionaría con normalidad. Esto lo podemos ver a través del Administrador de tareas de Windows. Podemos ir a Inicio, escribir Administrador de tareas y abrirlo. También simplemente pulsando la combinación de teclas Ctrl+Alt+Supr y seleccionamos Administrador de tareas.

Una vez dentro nos mostrará una serie de pestañas y la que nos interesa es la de Inicio. Allí nos mostrará los programas que se ejecutan al arrancar Windows. Podemos darle a deshabilitar. También podemos dar a Procesos y ver todo lo que hay en ejecución en ese momento. ¿Vemos algo raro en alguna de las dos opciones? Podemos hacer clic con el segundo botón del ratón y pinchar en Propiedades para encontrar más información al respecto. Pero además, algo muy útil sería realizar una búsqueda en Google. De esta forma sabremos si ese proceso en concreto puede ser algún virus o cualquier variedad de malware.

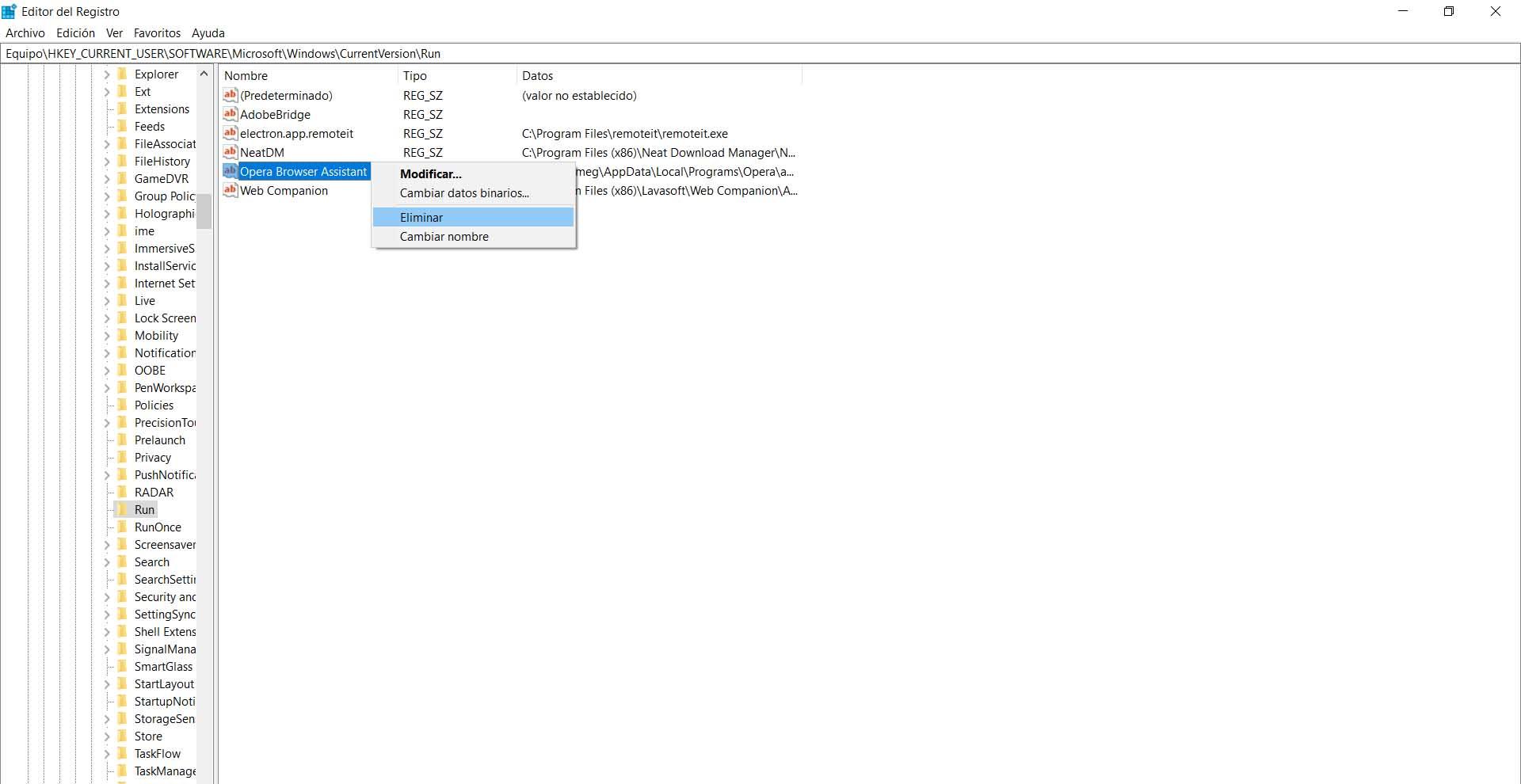

Ver los programas de arranque en el registro

Para que un programa, como los que hemos visto, pueda iniciarse en Windows es necesario que cuenten con un registro en el sistema. Tienen que tener una entrada. De esta forma, simplemente con eliminar esa entrada podremos hacer que un programa en concreto no se ejecute cuando inicie Windows.

Podemos analizar esto que mencionamos si entramos en el Registro de Windows. Podemos pulsar la combinación de teclas Win+R y ejecutar Regedit. También ir a Inicio, escribir Registro y abrir el Editor de registro.

Posteriormente hay que ir a la ruta EquipoHKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionRun. Allí nos aparecerán exactamente los programas que aparecían cuando veíamos las aplicaciones que se ejecutan desde el inicio del sistema operativo.

Si algo no nos interesa, si vemos que algún registro podría ser una amenaza, simplemente tenemos que hacer clic con el botón derecho del ratón y le damos a Eliminar. De esta forma estaremos limitando que pueda iniciarse junto a Windows. Si sabemos que se trata de algo sospechoso, algo que podría ser inseguro, podría ser interesante eliminarlo.

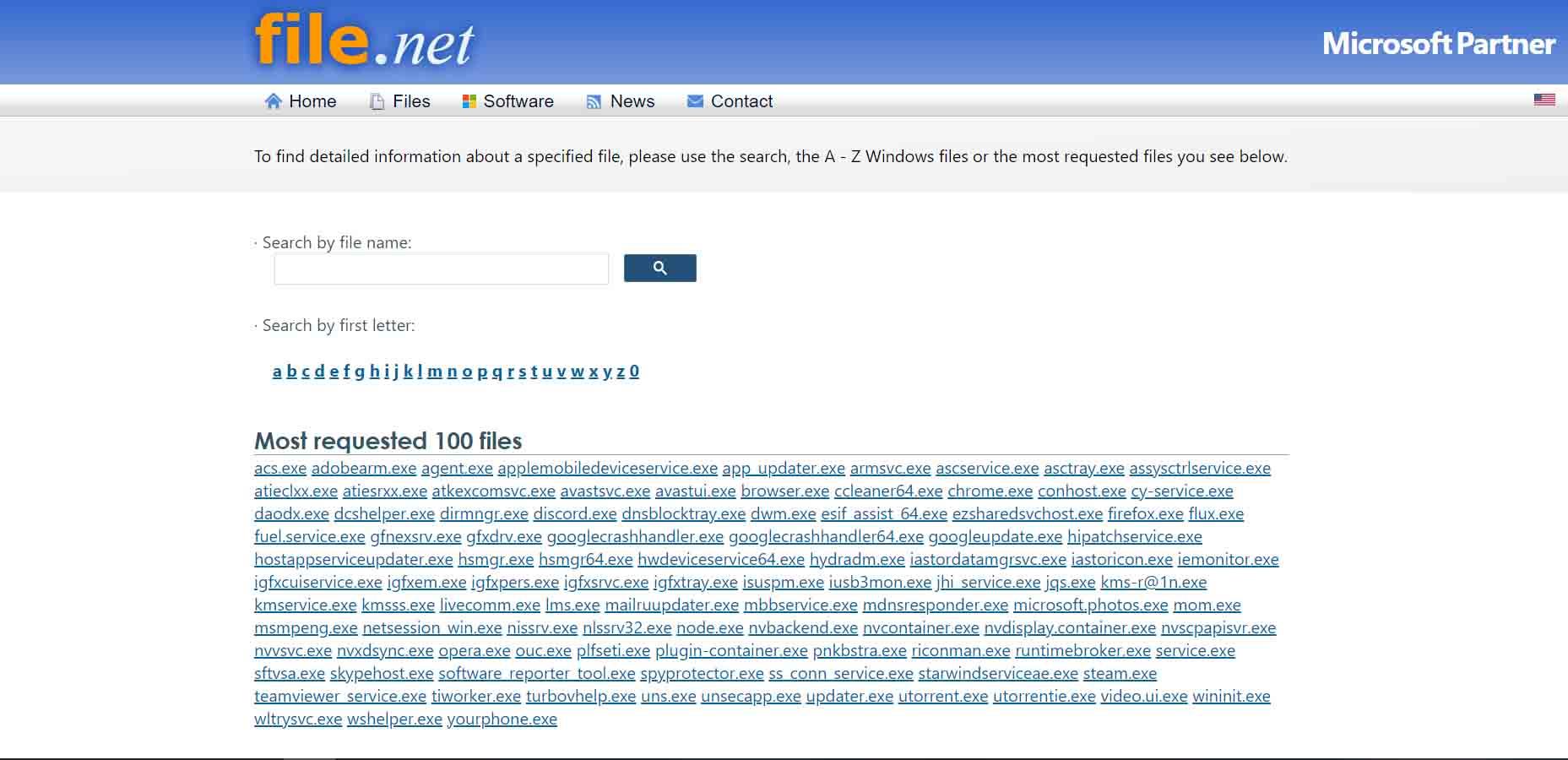

Buscar información para ver si un registro es fiable

No hay nada mejor que buscar información en Internet para comprobar si un posible programa, archivo o registro de Windows realmente es inseguro o no. De esta forma podremos evitar problemas que puedan facilitar la tarea a los piratas informáticos. El objetivo no es otro que mantener nuestros equipos correctamente protegidos.

Es común que nos encontremos en ciertos momentos con la duda de saber si un programa en concreto, un archivo determinado o incluso un registro del sistema operativo puede ser o no una amenaza. Por ello puede ser interesante realizar una búsqueda en Google o cualquier buscador y encontrar la solución.

Pero también podemos realizar un análisis del sistema con la misión de descubrir posibles amenazas. De esta forma no solo podremos ver si tenemos algún tipo de archivo malicioso o bloquear una descarga peligrosa, sino también detectar posibles registros que puedan dañar nuestro equipo.

¿Es suficiente el antivirus de Windows?

Pero bueno, llegado a este punto seguramente te preguntes si realmente es suficiente contar con el antivirus de Windows o necesitas algo más. Lo cierto es que se ha convertido en los últimos años en una de las mejores herramientas de seguridad. Siempre actualizado, fácil de utilizar y protege frente a todo tipo de amenazas. Podemos analizar un pendrive, trabajar desde una unidad de red o simplemente cuando descargamos algo de Chrome o Firefox.

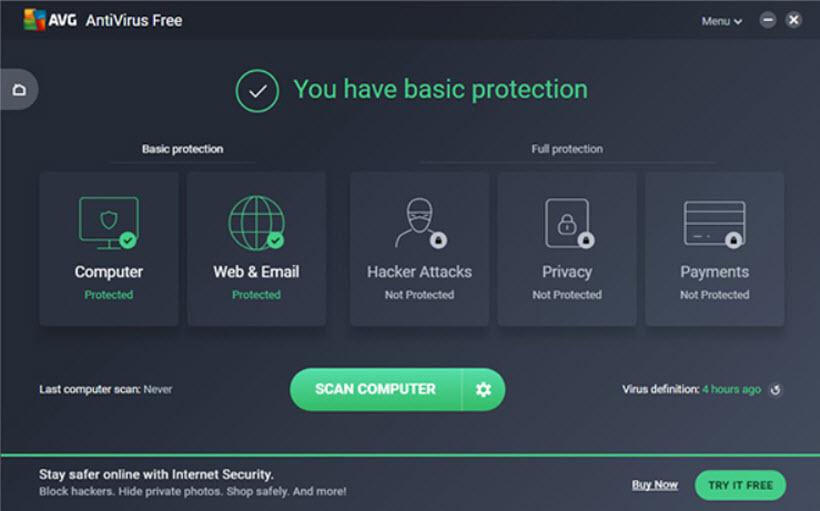

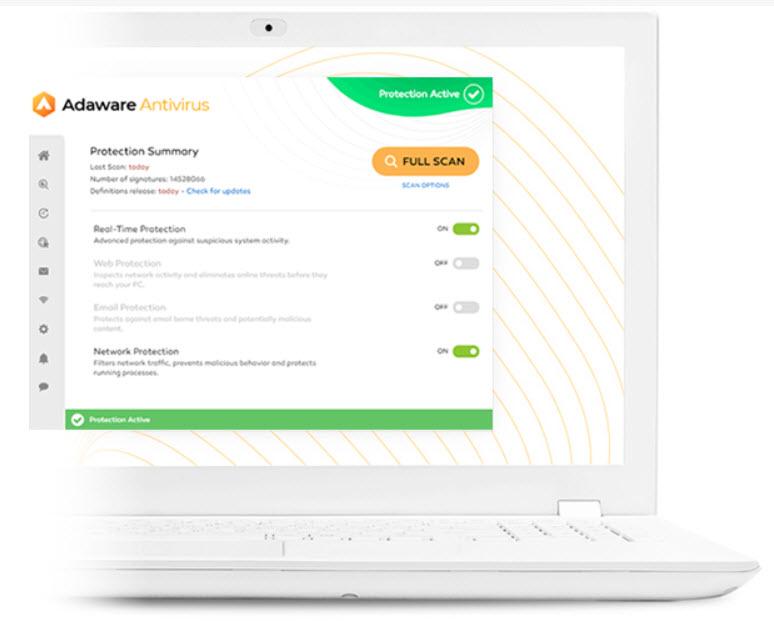

Por tanto, podemos decir que la protección básica, lo más esencial para evitar problemas en Internet, lo logramos con Windows Defender. De hecho, en todas las pruebas que han salido estos últimos años de firmas de seguridad, el antivirus de Windows siempre ha salido muy bien parado. Ahora bien, se trata de un antivirus gratuito y sencillo. Si buscas un programa más completo, que cuente con muchas más opciones disponibles, entonces sí que tendrías que instalar un antivirus de terceros.

Por ejemplo, Avast o BitDefender son algunas opciones muy utilizadas y que funcionan bien. Podemos decir que Windows Defender será suficiente o no según el tipo de usuario que seas. A nivel general, si simplemente eres un usuario que navega por Internet, utiliza programas seguros y quieres una protección general básica, sin duda es una opción más que válida. Vas a estar protegido y no vas a tener ningún problema.

En cambio, si buscas una protección extra debido a que vas a realizar muchas descargas, vas a usar un ordenador público al que van a acceder muchos usuarios o incluso vas a realizar pruebas que pongan en riesgo la protección, entonces ahí puede que necesites optar por una alternativa que te proteja aún más. No obstante, si vas a utilizar otro programa de seguridad debes comprobar que funcione bien y que se trata de una aplicación fiable.

Otro de los puntos que se deben tener en cuenta son los análisis que realizan firmas independientes como AV-TEST para saber lo fiable que son realmente los antivirus. Y, por lo general, con el paso de los meses, en estos estudios se desmuestra que no es mala alternativa para proteger día a día los ordenadores Windows frente a las diferentes amenazas que rondan por Internet. Aunque, hay aspectos en los que este antivirus en particular de Microsoft sigue flaqueando.

El antivirus no es suficiente para navegar seguros

Muchos usuarios cuentan con un antivirus en su sistema. Algunos incluso ya traen incorporado este tipo de software de seguridad para protegernos al navegar por Internet y evitar que entre malware. Pero hay que tener en cuenta que con esto no basta. Podemos decir que utilizar un antivirus forma parte de nuestra defensa contra las múltiples amenazas que hay en Internet. Es algo básico, algo que no puede faltar. Hay muchas variedades que tenemos a nuestra disposición, tanto gratuitas como de pago. Muchos tipos de antivirus que nos protegen y evitan que tengamos problemas.

Pero debemos saber que con esto solo no basta. Los piratas informáticos constantemente perfeccionan sus ataques. Buscan siempre la manera de infectar un sistema, de robar información o comprometer de alguna manera el buen funcionamiento de los equipos. Estos ciberdelincuentes se basan en muchos aspectos que un antivirus por sí solo no puede controlar. Por ejemplo, podemos decir que pueden explotar vulnerabilidades que haya presentes en un sistema operativo o en una aplicación que utilicemos, usar ataques Phishing, colar software malicioso que el antivirus no detecte, etc.

En definitiva, utilizar un antivirus va a ayudarnos a protegernos en la red, va a evitar la entrada de determinadas amenazas, pero es una realidad que no basta con eso. Necesitamos contar con otras herramientas y hacer uso de determinados métodos con los que poder defendernos.

Vamos a dar algunos consejos interesantes sobre cómo protegernos en la red más allá de utilizar un antivirus. El objetivo es que nuestros equipos estén siempre protegidos, reducir al máximo el riesgo de sufrir ataques que comprometan nuestra seguridad y privacidad. Esto es algo que debemos aplicar como decimos en cualquier tipo de sistema operativo que utilicemos o equipos.

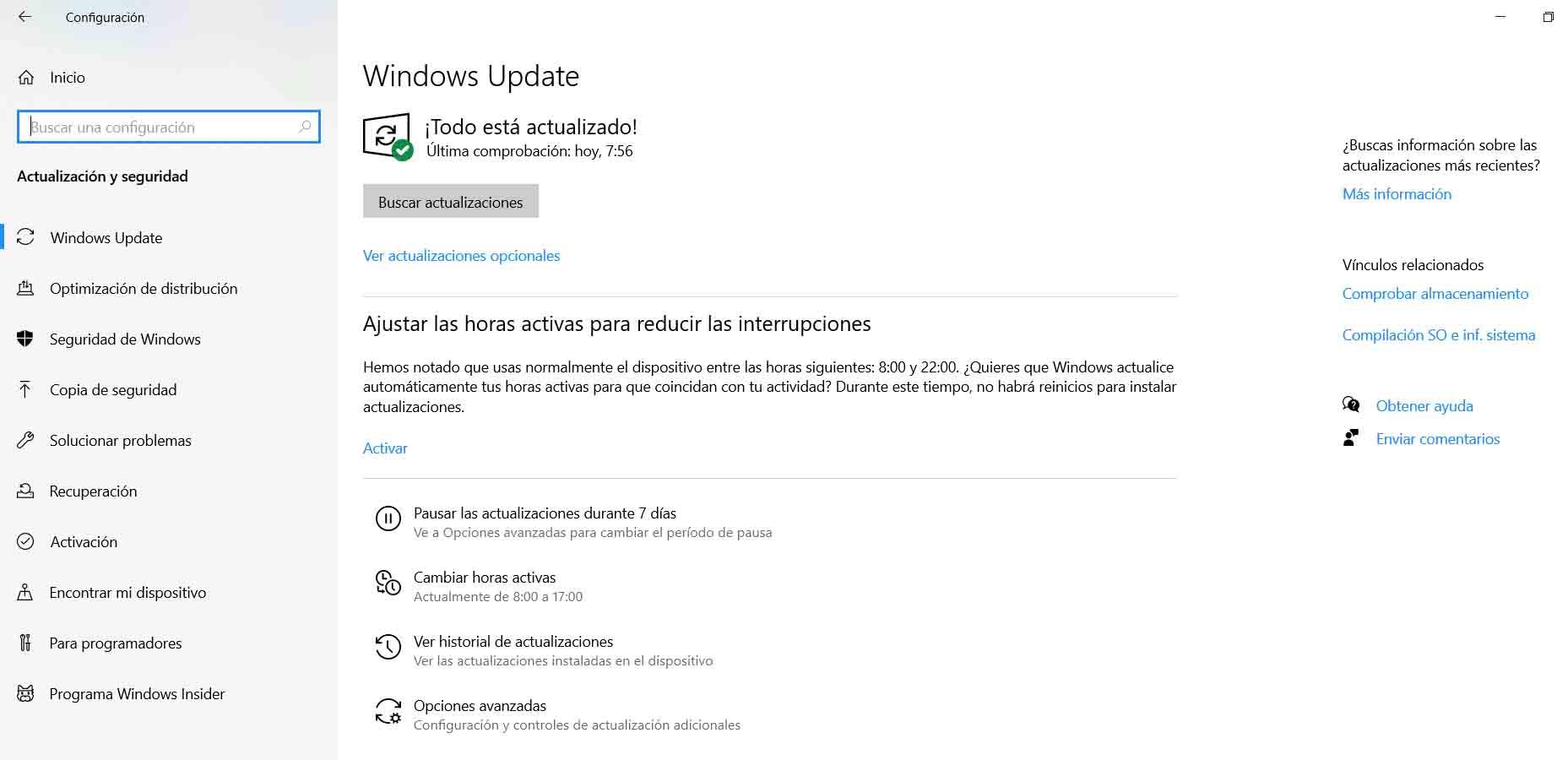

Tener los equipos actualizados

Sin duda este es un punto muy importante. De nada sirve tener un buen antivirus si luego nuestro equipo está desactualizado, si tenemos una gran cantidad de vulnerabilidades sin corregir.

Esos fallos de seguridad pueden ser utilizados por intrusos para llevar a cabo sus ataques. Pueden servir como puerta de entrada de amenazas que lleguen a nuestros sistemas y que pueden robar información, contraseñas y en definitiva afectar al buen funcionamiento.

Por tanto, un consejo muy importante es el de tener siempre los equipos correctamente actualizados. Esto aplica tanto al sistema operativo como también a cualquier programa que estemos utilizando.

Descargar solo de fuentes fiables

No debemos olvidarnos de la importancia de descargar únicamente de sitios seguros e instalar solo programas que sean fiables. Es cierto que podemos encontrarnos en muchas ocasiones con sitios de terceros, con plataformas, que ofrecen la posibilidad de bajar aplicaciones muy diversas. Sin embargo, lo aconsejable es únicamente utilizar fuentes que sean fiables.

También debemos evitar instalar programas modificados o de terceros. Es esencial que siempre usemos software seguro. A veces nos encontraremos con la posibilidad de agregar aplicaciones que cuenten con otras funciones adicionales, pero podría ser un peligro para nuestra seguridad.

Conectarnos a redes seguras

A la hora de conectarnos a redes inalámbricas, algo que es cada vez más habitual, debemos hacerlo únicamente en aquellas que sean fiables. Por ejemplo, es un riesgo navegar por redes Wi-Fi en un aeropuerto o centro comercial. Aquí un antivirus no podría protegernos de posibles intrusos que puedan recopilar información y espiarnos.

En caso de que tengamos que conectarnos a este tipo de redes siempre podemos hacer uso de servicios VPN. Lo que hacen estas herramientas es cifrar la conexión para que naveguemos de forma segura por la red. Los datos, la información, van en una especie de túnel.

Protegernos con contraseñas fuertes

Sin duda es otro de los consejos más importantes para estar seguros más allá de utilizar un antivirus. Protegernos con claves que sean complejas, que cuenten con los requisitos adecuados. Es esencial que mantengamos protegidas todas nuestras cuentas, todos los sistemas y dispositivos.

Una contraseña fuerte debe contener letras (mayúsculas y minúsculas), números y otros símbolos especiales. Tiene que ser aleatoria, con una longitud adecuada y siempre única. Es un error utilizar una misma clave en varios sitios.

Pero adicionalmente, más allá de tener una contraseña fuerte también debemos activar la autenticación en dos pasos. Esto es esencial para agregar una barrera extra de seguridad. Esto evita que un intruso en caso de saber la contraseña pudiera acceder. Siempre necesitarían ese segundo paso que puede ser, por ejemplo, un código por SMS.

Sentido común

Pero lo más importante es el sentido común. Aunque tengamos las mejores herramientas de seguridad, aunque tengamos los equipos actualizados y con contraseñas fuertes, siempre podemos cometer errores. Por ello es fundamental que tengamos presente el sentido común.

Hablamos de, por ejemplo, no cometer errores como abrir archivos adjuntos de correos electrónicos en los que no podamos confiar o acceder a links que recibimos por redes sociales que en realidad pueden ser una estafa. Si evitamos esto, si no cometemos errores a la hora de navegar por la red, tendremos mucho ganado para evitar problemas que afecten a nuestra seguridad o privacidad.

Diferencias con otros antivirus

Como puedes ver con Windows Defender estamos ante una de las mejores opciones en relación calidad precio del mercado. Y eso es porque básicamente es un buen antivirus, por el cual no tendremos que pagar ningún valor añadido. Ya que Windows lo incorpora de forma predeterminada. Pero lo cierto es que para muchos usuarios siempre hay dudas acerca de su eficacia. Ante eso podemos estar tranquilos. Windows Defender es un antivirus que para usar a nivel doméstico e incluso en algunos negocios, es muy bueno y recomendable. Incluso es firme competidor con algunos de los antivirus de pago que podemos adquirir para nuestros equipos. En todo caso, vamos a ver algunas de las diferencias más sonadas entre estos.

- Precio: Es sin duda la más llamativa de todas las diferencias. Estamos ante una herramienta totalmente gratuita, por lo cual no tendremos que pagar nada. Por la contra, hay otras opciones si nos obligan a comprar el programa de seguridad o incluso suscribiros de forma mensual o anual para poder utilizarlo.

- Integración: Windows Defender está totalmente integrado con Windows y sus herramientas. Esto contrasta directamente con los demás, los cuales requieren instalar aplicaciones de los mismos. Lo cual, implica más procesos de configuración y mantenimiento.

- Actualizaciones: Defender se encuentra totalmente actualizado siempre. Por parte de Microsoft se reciben constantes archivos de actualización, los cuales ayudan a que la funcionalidad sea mucho más eficaz ante las nuevas amenazas que pueden aparecer en Internet.

- Protección en tiempo real: En este caso para ser un antivirus gratuito, contamos con la protección en tiempo real. Por lo cual estamos siempre supervisados por el mismo, actuando de inmediato para eliminar o neutralizar el problema.

- Funciones adicionales: Cuando compramos un antivirus, contamos con características adicionales. Pueden ser firewalls, protecciones de identidad, controles parentales, entre otros. En el caso de Windows Defender, no disponemos de algunas de estas opciones. Pero en defensa de Windows, si tenemos algunas de ellas como parte del sistema operativo.

- Rendimiento: Es muy común escuchar cosas como que los antivirus hacen que el ordenador funcione más lento. Pero con Windows Defender no tendremos que preocuparnos por ello, ya que está totalmente integrado y optimizado para que su funcionamiento sea transparente para los usuarios y sus equipos.

Protege tu equipo más allá de un antivirus

Nos hemos centrado en la seguridad que ofrece Windows Defender y de cómo podría ser interesante utilizar una opción distinta. Ahora bien, ¿podemos estar más protegidos que simplemente con el antivirus? La respuesta es que sí y vamos a darte algunos consejos de seguridad para que evites problemas.

Activar Antimalware Service Executable

En Windows podemos encontrar diferentes características que nos ayudan a mejorar la seguridad. Son aplicaciones y funciones que vienen integradas con el propio sistema operativo. También, como sabemos, podemos instalar más programas adicionales con el objetivo de evitar problemas que comprometan el buen funcionamiento.

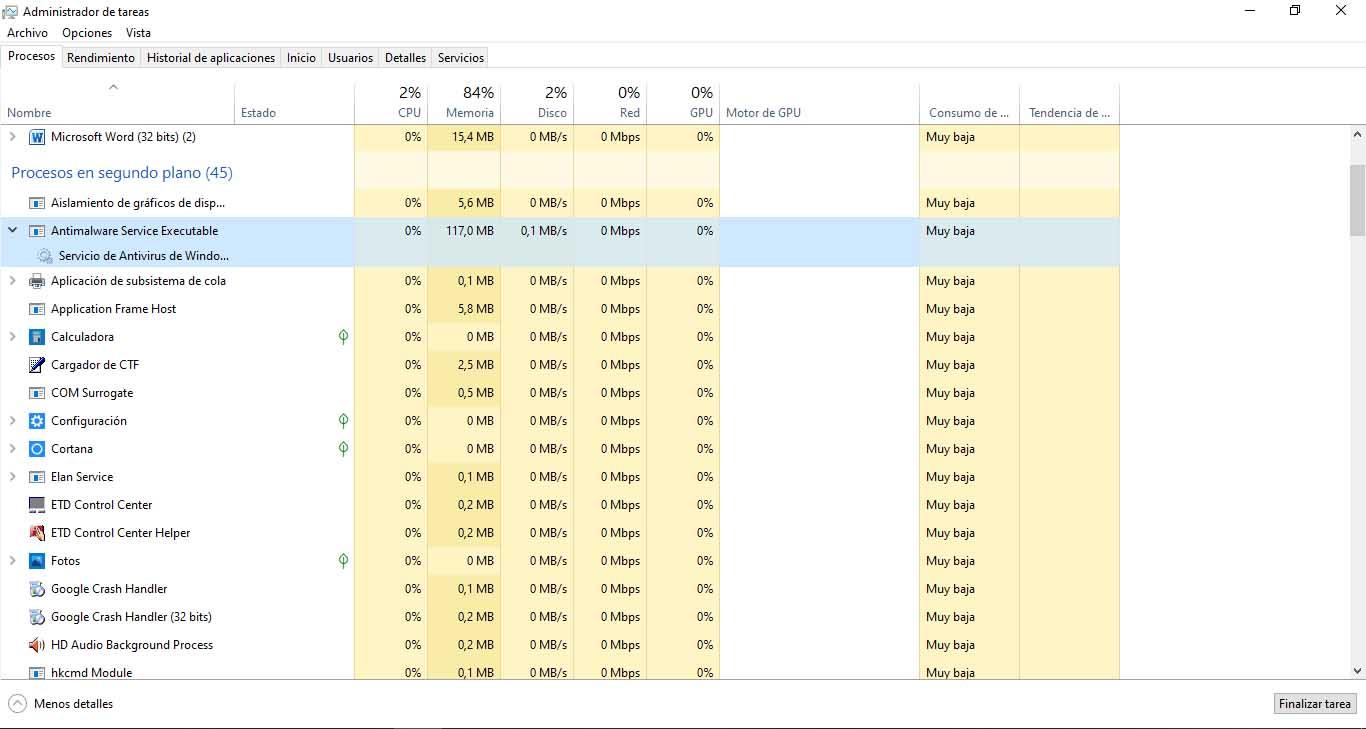

Una de esas funciones que encontramos es la de Antimalware Service Executable. Muchos usuarios lo encuentran como uno de los servicios que están en ejecución y pueden pensar que se trata de un malware, algún programa de terceros o cualquier software sin importancia. Sin embargo, nada de eso. Se trata de una característica muy importante para la seguridad de Windows 10. Es un programa oficial de Microsoft que se asegura de proteger un ordenador que tenga su sistema operativo. Si entramos en el Administrador de tareas lo veremos ejecutado como msmpeng.exe.

Para entrar aquí tenemos que hacer clic con el botón derecho del ratón en Inicio y le damos a Administrador de tareas. Automáticamente se abrirá una nueva ventana donde nos muestra todos los procesos y aplicaciones que tenemos abiertos en ese momento en Windows. Es muy útil para poder detectar malware también. Podemos ver posibles funciones sospechosas que no sepamos de dónde proceden y si podría o no ser un problema.

Como vemos, ahí nos muestra una función denominada Antimalware Service Executable (msmpeng.exe). Puede despistar a muchos usuarios porque consideren que es una amenaza o una función inservible que únicamente está consumiendo recursos. Sin embargo, como hemos indicado, se trata de un proceso importante para la seguridad de Windows.

Esta función está vinculada directamente con Windows Defender. Como sabemos, es el antivirus que viene integrado en Windows 10. Una herramienta muy utilizada y que nos ayuda a proteger los sistemas para evitar problemas de seguridad. Siempre recomendamos tenerlo activo y actualizado.

Consumo de recursos

Escribimos este artículo principalmente para resolver la duda en referencia al consumo de recursos por parte de Antimalware Service Executable. A veces podemos ver que está consumiendo mucha memoria y eso podría asustar a los usuarios. Podrían pensar que se trata de un malware y que puede poner en riesgo el equipo.

Pero, como hemos dicho, se trata de una función vinculada a Windows Defender. En caso de que veamos que está consumiendo muchos recursos se debe principalmente a que está ejecutando en segundo plano un escaneo. Está rastreando el equipo y buscando posibles amenazas que puedan afectarnos.

Algunos usuarios han reportado que incluso han visto esta función consumiendo el 30% de la CPU. Si esto ocurre es más que probable que esté analizando posibles archivos que hemos descargado, algún programa que hemos instalado o cualquier escaneo programado en busca de amenazas de seguridad. No es algo que vaya a afectar el buen funcionamiento del sistema ni debamos preocuparnos.

Análisis cuando el PC está inactivo

Generalmente la función Antimalware Service Executable realiza análisis cuando el equipo está inactivo. De esta forma evita problemas que puedan ralentizar el uso. Por tanto no debería de suponer un problema para los usuarios, salvo casos concretos en los que debamos iniciar alguna aplicación o proceso mientras esta función ha comenzado a ejecutar un escaneo.

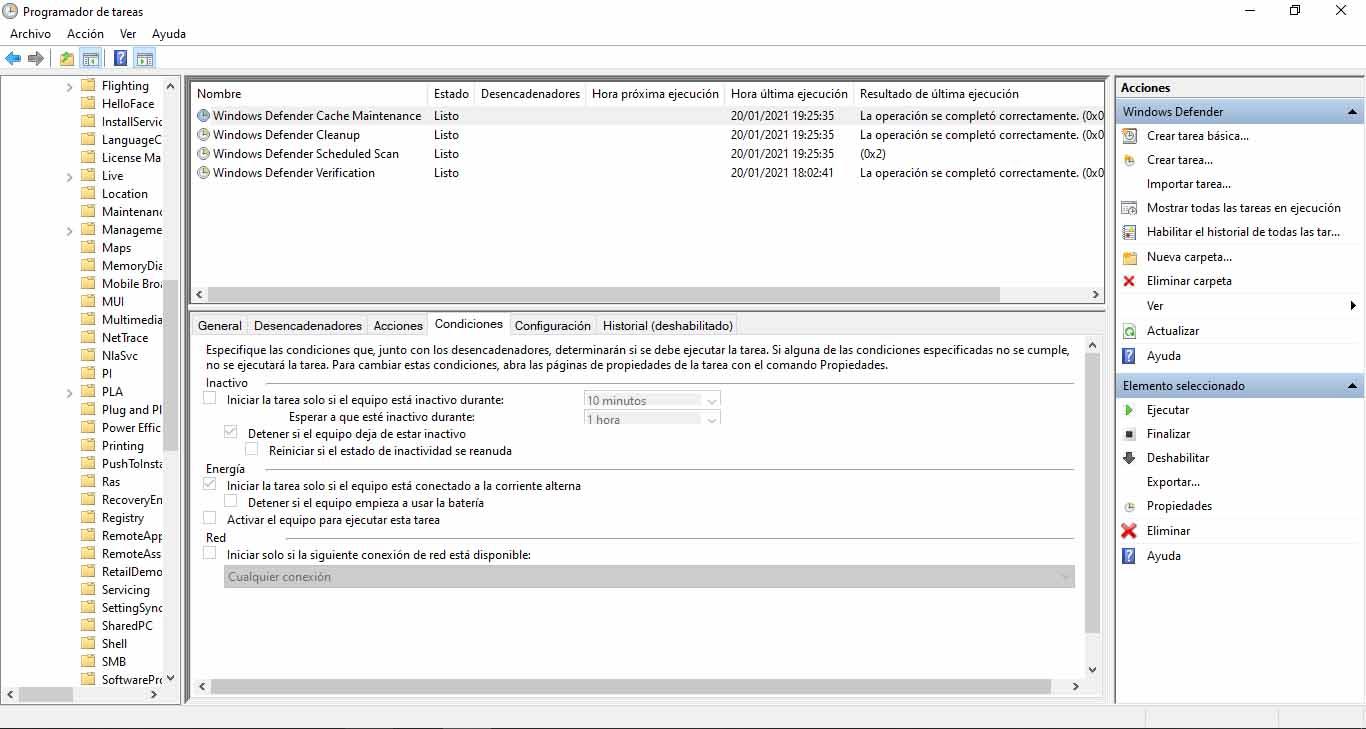

Podemos programar o modificar cuándo se realizan estos análisis. Para ello tenemos que ejecutar la combinación de teclas Windows + R y ponemos taskschd.msc. Una vez aquí pinchamos en Biblioteca del programador de tareas, vamos a Microsoft, Windows y Windows Defender.

Allí podemos entrar en Condiciones. Podremos modificar para que solo se ejecute cuando el equipo lleve 10 minutos inactivo o detenerlo si el equipo deja de estar inactivo. Así evitaremos problemas que puedan ralentizar el sistema, sin tener que cerrar ese proceso y poner en riesgo la seguridad.

En definitiva, la función Antimalware Service Executable es importante para mantener la seguridad de nuestro equipo. Debemos siempre mantenerla activa para que realice un escaneo cuando sea necesario y evitar así la entrada de malware.

Cómo desactivarlo

Lo primero que podemos hacer es acudir al administrador de tareas de Windows, y cerrar el proceso desde ahí, pero en este caso terminará por ejecutarse de nuevo restableciendo su funcionamiento normal. Para desactivar este proceso de forma definitiva, tendremos que desactivar Windows Defender, por lo cual no es algo que podamos recomendar, a menos que dispongamos de otro sistema de seguridad.

Si estamos ante el caso de que tenemos en el equipo otro antivirus, puede que nos interese desactivar Windows Defender junto con este proceso para ahorrar recursos en el sistema. Si bien este proceso de Antimalware Service Executable no consume demasiados recursos, de forma que no influye de forma notable en el rendimiento del equipo, siempre es una opción que podemos contemplar a la hora de optimizar el equipo. Al fin y al cabo, si tiene cierto consumo, y este aumenta cuando estamos dando uso del navegador mientras leemos, por ejemplo. En todo caso, su consumo se restablecerá solo, y en un periodo de tiempo no muy largo.

Para desactivarlo, tendremos que editar el registro del sistema, por lo cual tendremos que ir al Inicio y ejecutar un regedit. Una vez abierto este apartado, tendremos que buscar la siguiente línea.

- HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows Defender

Una vez localizada, tendremos que buscar las entradas de DisableAntiSpyware y DisableAntiVirus, haciendo doble clic sobre estas podemos establecer su valor en 1. Puede darse el caso de que solo nos aparezca la primera opción, pero tendremos que establecer su valor en 1 también. Si se da el caso de que no tenemos ninguna disponible, podemos agregar con el botón derecho una clave a mano. Se trata de una clave DWORD de 32 bits la cual llamaremos DesableAntiSpyware, y de nuevo, establecemos su valor en 1. De esta forma quedará desactivado y no consumirá recursos de nuestro equipo.

Actualiza el equipo

Un paso muy importante para proteger cualquier equipo es tenerlo siempre actualizado. Debes contar con las últimas versiones. Son muchas las ocasiones en las que surgen problemas de seguridad. Pueden aparecer vulnerabilidades que son explotadas por los atacantes y de esta forma logran acceder a tus datos personales o comprometen el buen funcionamiento.

Es posible que no sea necesario actualizarlo constantemente, pero para evitar sorpresas en un futuro, no está de más actualizar el ordenador de manera periódica. Así no tendrás que comprobar de manera manual que incluye esa nueva actualización, si se trata para incluir nuevos parches de seguridad, funcionalidades, corrección de errores…

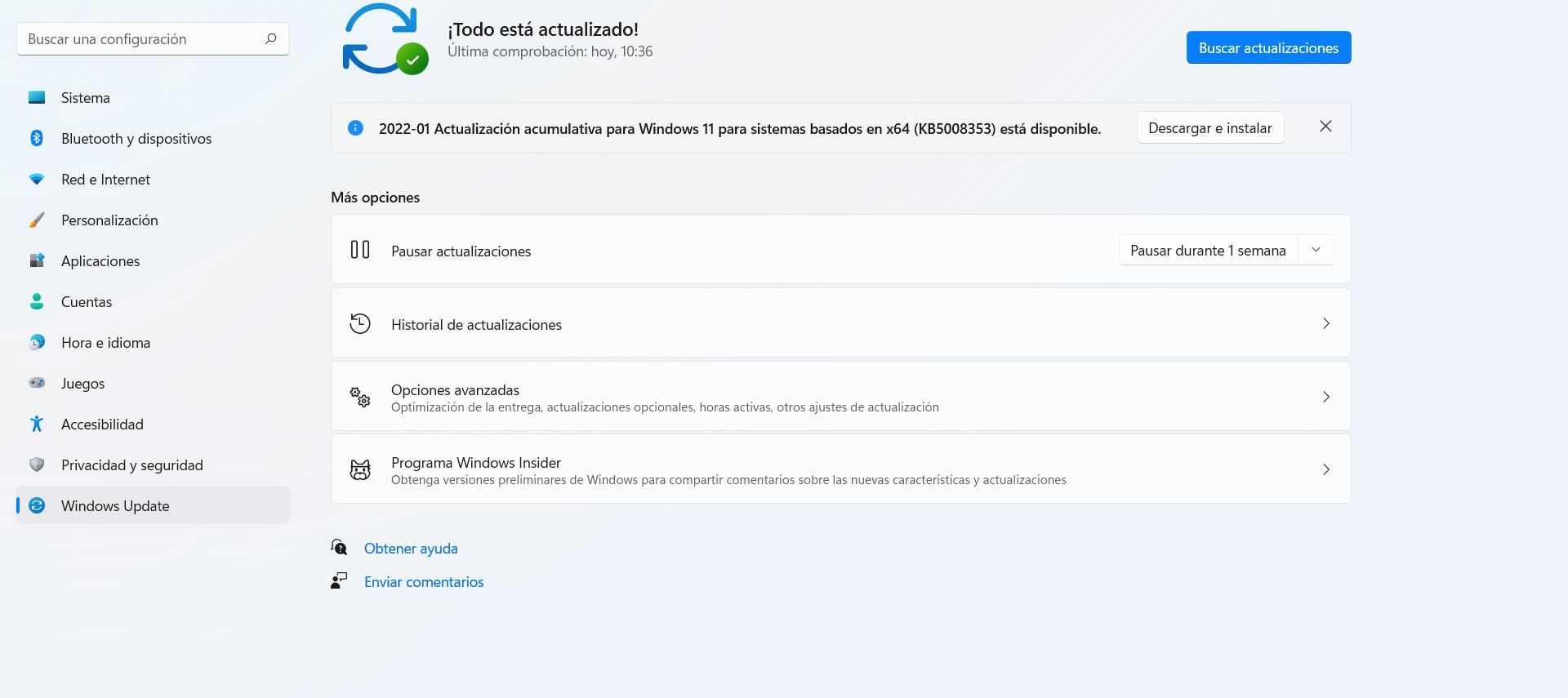

Esto lo debes aplicar tanto al sistema operativo como a cualquier programa que tengas instalado. En el caso de Windows, para actualizarlo tienes que ir a Inicio, entras en Configuración y vas a Windows Update. Allí aparecerán las posibles actualizaciones que haya disponibles.

Pero esto debes hacerlo siempre, en cualquier sistema y aplicación. Debes evitar tener instaladas herramientas obsoletas, que puedan ser usadas para poner en riesgo tu privacidad. Esto incluye también cualquier complemento que instales. Por lo que es otro de los puntos que debes tener en cuenta si quieres proteger tu PC frente a las distintas amenazas que rondan por la red.

Usa siempre programas oficiales

Por supuesto, cualquier aplicación que instales en el sistema siempre debe ser oficial. Es cierto que a veces puedes encontrarte con programas de terceros que cuenten con ciertas características interesantes, pero esto podría ser un problema de cara a la seguridad. Podrías estar poniendo en riesgo tus datos personales.

Por tanto, nuestro consejo es que siempre instales software descargado de sitios legítimos y oficiales. Por ejemplo, puedes ir a las páginas oficiales de esas aplicaciones o a tiendas de aplicaciones como Google Play. En estos sitios, aunque no signifique que haya una seguridad del 100%, tendrás menos riesgo de sufrir ataques informáticos.

Cuidado con las redes públicas

Más allá de utilizar antivirus como Windows Defender para mantener tu seguridad, debes tener cuidado de dónde te conectas. Redes Wi-Fi públicas, como pueden ser en aeropuertos o centros comerciales, podrían ser un problema importante para tu privacidad. Podrías estar exponiendo datos sin que lo sepas.

Para evitar esto, lo mejor es utilizar aplicaciones VPN. Lo que hacen estos programas es cifrar tu conexión y evitar así que puedan robar tus datos personales. Básicamente lo que hace es que todo lo que envíes o recibas va a ir cifrado, como si fuera en un túnel al que no pueden acceder intrusos.

En cualquier caso, si vas a navegar a través de una red Wi-Fi que pueda ser insegura, lo ideal es que no realices transacciones económicas o no inicies sesión en plataformas que puedan ser sensibles. De lo contrario, tus datos personales podrían estar en peligro y suponer un problema importante.

Protege tu navegador

Pero si hay un programa que debes proteger es el navegador. No importa si utilizas Google Chrome, Mozilla Firefox o cualquier otro. Es sin duda una aplicación que debe funcionar con total seguridad, ya que allí pondrás datos personales, iniciarás sesión en múltiples páginas y servicios, descargarás archivos…

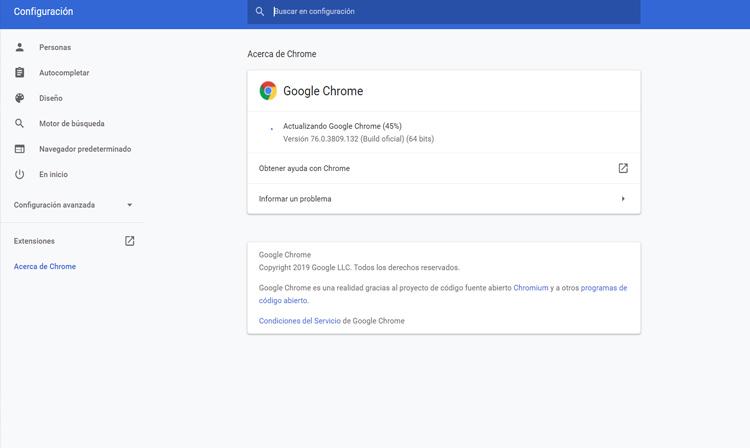

Nuestro consejo es que mantengas siempre actualizado correctamente el navegador. De esta forma evitarás vulnerabilidades que puedan ser explotadas. En el caso de Google Chrome, tienes que ir al menú de arriba a la derecha, entras en Ayuda y vas a Información de Google Chrome. En el resto de navegadores es similar.

Además de esto, es importante que controles las extensiones que vas a instalar en el navegador. Debes instalar únicamente complementos que sean seguros, que estén actualizados y no pongan en ningún momento en riesgo tus datos personales. Hacer una revisión constante es interesante. En ocasiones pueden cambiar, pueden recibir una actualización y comenzar a funcionar de manera distinta y poner en riesgo tus datos personales sin que te des cuenta.

Ataques Phishing

Algo muy presente en los ataques cibernéticos es el Phishing. Los ciberdelincuentes utilizan este método para robar credenciales y contraseñas. Básicamente consiste en enviar un mensaje, que suele ser a través de un SMS o correo electrónico, para que la víctima haga clic e inicie sesión.

Esos datos van a ser enviados a un servidor controlado por los atacantes. Esta es una de las formas que tienen de robar claves y comprometer nuestra privacidad. En este caso un antivirus, pese a que tengamos activada la protección en tiempo real en Windows Defender, no podría protegernos.

Enlaces maliciosos en páginas web

Tampoco podrían protegernos de enlaces falsos y páginas maliciosas a las que accedamos. De forma similar al Phishing, podrían introducir links que nos lleven a contenido peligroso, como formularios donde podrían recopilar nuestros datos.

En este caso el sentido común va a ser fundamental. Debemos siempre observar muy bien en qué tipo de página entramos y qué información vamos a dar. De lo contrario nuestra privacidad podría verse comprometida.

Vulnerabilidades que puedan explotarse

Sin duda las vulnerabilidades, los fallos de seguridad, están muy presentes. Los cibercriminales podrían atacar estos errores para lograr así su objetivo. Podrían colar una puerta trasera para acceder al sistema, evitar que el equipo funcione bien, robar información… Para evitar esto no hay mejor forma que tener siempre todos los parches instalados, más allá de contar con un antivirus.

Bloquear el Plug and Play de Windows

Plug and Play es la característica que permite conectar un dispositivo a un equipo y que funcione directamente. Por ejemplo conectar un ratón a un ordenador, una memoria USB, enchufar un teclado… Esto facilita mucho la tarea, ya que no necesitamos instalar drivers, ni configurar nada. Básicamente es conectar y ya podemos usarlo sin más. Esto es lo que comentamos de la balanza en cuanto a seguridad. Por un lado tenemos la posibilidad de conectar esos dispositivos y que funcionen rápidamente sin que tengamos que configurar nada, pero por otra parte nos podemos encontrar con ciertos problemas de seguridad que pueda haber.

El término Plug and Play está presente en una gran cantidad de equipos y dispositivos periféricos. Se ha convertido en algo muy normal. Hace unos años no era raro tener que instalar los drivers que venían en un CD para que funcionara un nuevo ratón que habíamos comprado. Ahora ya simplemente hay que conectarlo al puerto USB y rápidamente Windows lo configura y en cuestión de segundos lo podemos usar. Esta tecnología ha facilitado mucho la tarea de poder conectar dispositivos, intercambiar datos e información. Evita la necesidad de tener que realizar complicadas configuraciones y descargar los drivers, ya que todo este proceso lo realiza el sistema de forma automática nada más enchufar el dispositivo por USB.

Pero, ¿por qué esto puede llegar a ser un peligro? En RedesZone hemos visto casos de vulnerabilidades que afectan al software de determinados dispositivos. Lo hemos visto en teclados y ratones, por ejemplo. Al conectarlos en Windows, automáticamente instala un software que tiene fallos de seguridad y pueden ser explotados por un posible atacante. Por tanto, a través de esos dispositivos que se han instalado mediante Plug and Play sin que hagamos nada, el propio sistema operativo puede ponernos en riesgo. Es cierto que estas vulnerabilidades suelen recibir parches, pero no siempre ocurre y podemos tener aparatos obsoletos.

Es por ello que la tecnología Plug and Play en determinadas ocasiones puede ser un problema de seguridad importante. Algunos usuarios pueden optar por buscar la manera de evitar que el sistema instale el software de ese ratón o ese teclado que estamos conectando y los configure automáticamente. Así podremos instalarlo de forma manual y evitar complicaciones.

¿Podemos configurar Windows para desactivar el Plug and Play? La respuesta es sí. No obstante, hay que tener en cuenta que esto impedirá que configure automáticamente los dispositivos que conectemos. Es algo que hay que tener claro, porque podría tener consecuencias negativas en un futuro. Eso sí, siempre podremos revertir la situación.

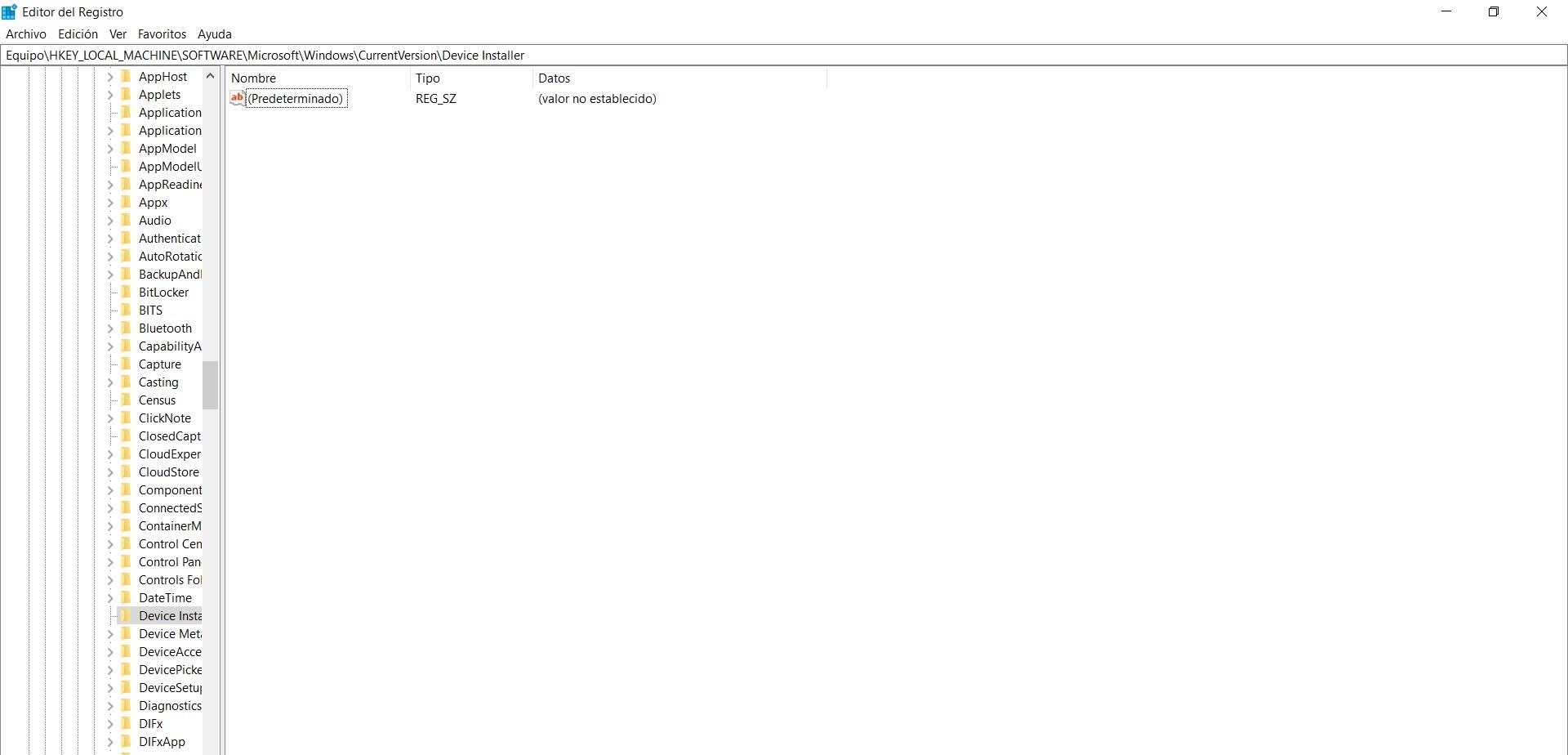

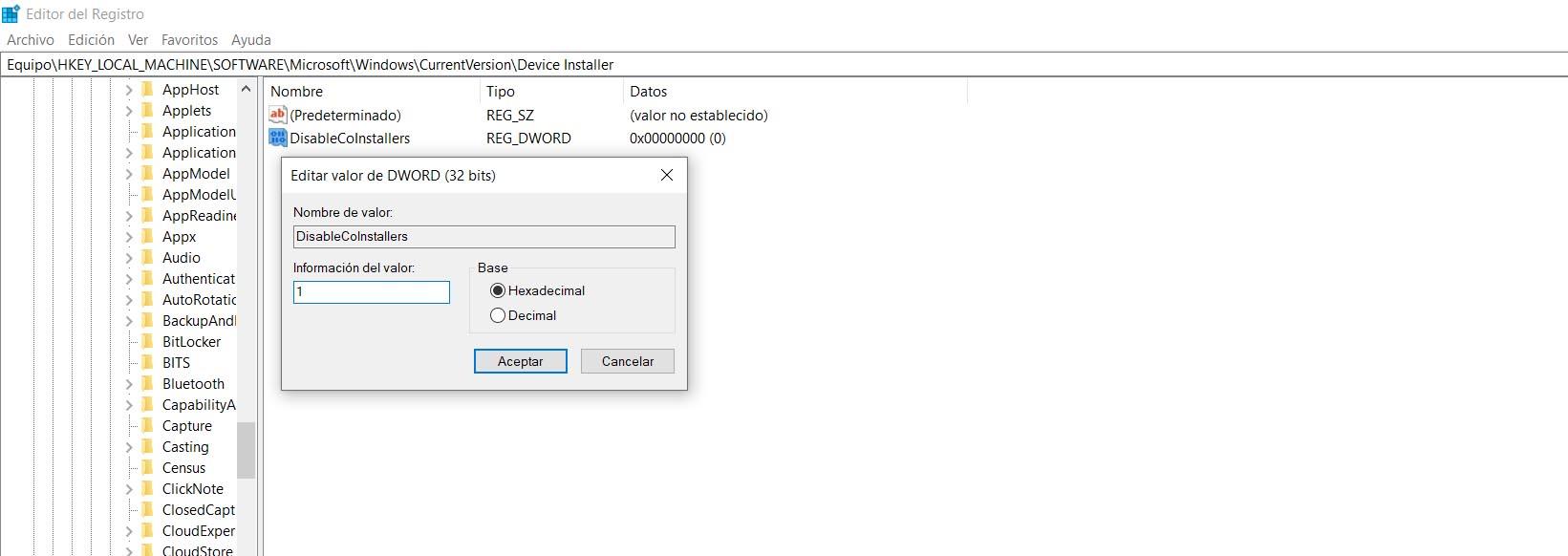

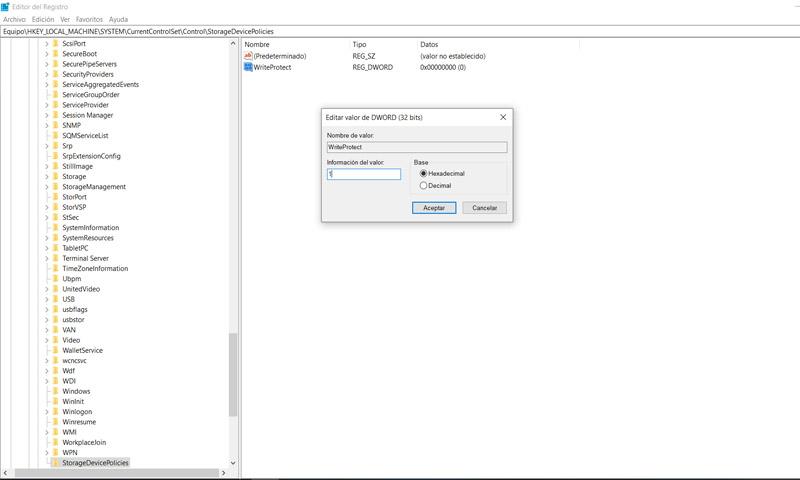

Para poder desactivar el Plug and Play en Windows y que no instale automáticamente software de los dispositivos que conectamos, podemos usar el Editor del registro del sistema. Para ello tenemos que ir a Inicio, buscamos Editor del registro y lo ejecutamos.

Una vez dentro tenemos que ir a la ruta Equipo HKEY_LOCAL_MACHINE SOFTWARE MicrosoftWindows CurrentVersion Device Installer. Allí tenemos que crear una nueva clave de valor DWORD de 32 bits. A esa clave le tenemos que dar el nombre de DisableCoInstallers y de valor 1. Quedaría como podemos ver en la imagen de abajo.

A partir de ese momento, una vez hayamos creado esta nueva clave y esté habilitada, Windows no instalará ningún controlador cuando conectemos algún dispositivo por USB. Por ejemplo, si enchufamos un teclado o un ratón, directamente no hará nada, esto es algo muy importante que debemos tener muy en cuenta, porque cuando lo hayamos no tendremos la posibilidad de detección automática de los periféricos.

En caso de que por error conectemos algún aparato que tenga alguna vulnerabilidad a nivel de software, como hemos visto que es posible que ocurra en ocasiones aisladas, no tendríamos ese problema de seguridad al no configurarse automáticamente. Lógicamente hay que tener en cuenta que esos dispositivos no van a funcionar hasta que no los configuremos de forma manual. Si volvemos al ejemplo de ese ratón o teclado que enchufamos, tendríamos que descargar de forma manual sus drivers e instalarlos en el sistema. Es un proceso más lento, pero si hablamos estrictamente de seguridad es mejor en ese sentido.

¿Y si queremos volver al estado anterior y que Windows configure automáticamente los dispositivos Plug and Play? El proceso es muy sencillo y solo tendremos que seguir los mismos pasos que hemos explicado, pero en esta ocasión darle un valor 0 a esa clave que hemos creado o directamente eliminarla. El sistema operativo instalaría el software tan pronto como conectemos cualquier dispositivo que sea compatible.

Entonces, ¿es realmente útil deshabilitar Plug and Play en Windows? Para usuarios domésticos en líneas generales no es algo que realmente tenga una utilidad importante. No va a aportar mucho incluso si hablamos de seguridad, pero sí que va a traer dificultades para hacer que ciertos dispositivos funcionen con normalidad. Nuestro consejo es únicamente hacer esto cuando sepamos que vamos a instalar algún dispositivo que tiene alguna vulnerabilidad a nivel de software y no queremos que el sistema lo instale. Esto es interesante para ser nosotros mismos, de forma manual, quienes instalemos los drivers que sabemos que han sido parcheados o que no van a suponer ningún riesgo. Por tanto, aunque deshabilitar el Plug and Play en Windows para evitar que instale los controladores de los dispositivos es algo muy sencillo tanto de aplicar como de desactivar, debemos siempre tener en cuenta que habrá que instalar de forma manual esos drivers. Es una dificultad añadida, aunque en el otro lado de la balanza está la mejora de seguridad para evitar ciertos riesgos asociados a posible software vulnerable.

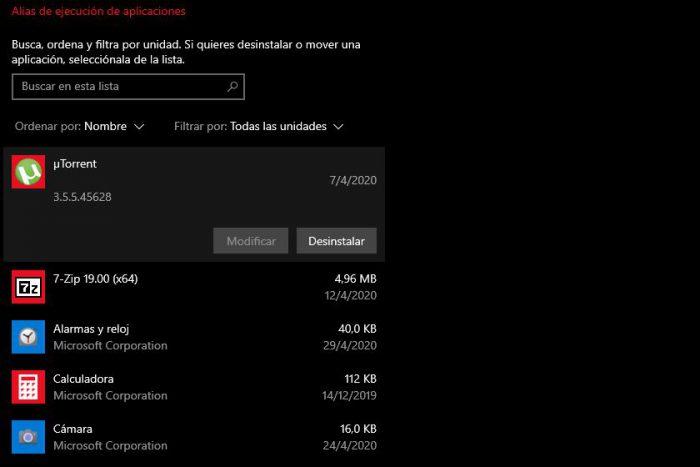

Desinstalar programas que no estemos usando

Aunque no te lo creas, esta es una de las prácticas que menos se llevan a cabo. Sin embargo, esto lleva mucho menos tiempo de lo que pensamos. Lo ideal es que desde el momento en que terminamos de instalar nuestro sistema operativo, hagamos la revisión en búsqueda de programas que no necesitamos usar. Así también, si acabas de adquirir un ordenador con Windows ya instalado, uno de las primeras acciones que puedes realizar es eliminar lo que no necesitas. Uno de los vectores de ataque más comunes son los programas instalados en el ordenador, desinstalando las aplicaciones que no estemos utilizando, reduciremos la superficie de «exposición».

De hecho, se recomienda revisar nuestro listado de programas instalados con cierta frecuencia. Esto, sobre todo si estamos instalando programas con frecuencia para todo tipo de usos. Así también, es bueno prestar atención al asistente de instalación de los distintos programas. ¿Por qué? Pues, en muchos casos, estos instalan programas adicionales al que hemos solicitado originalmente.

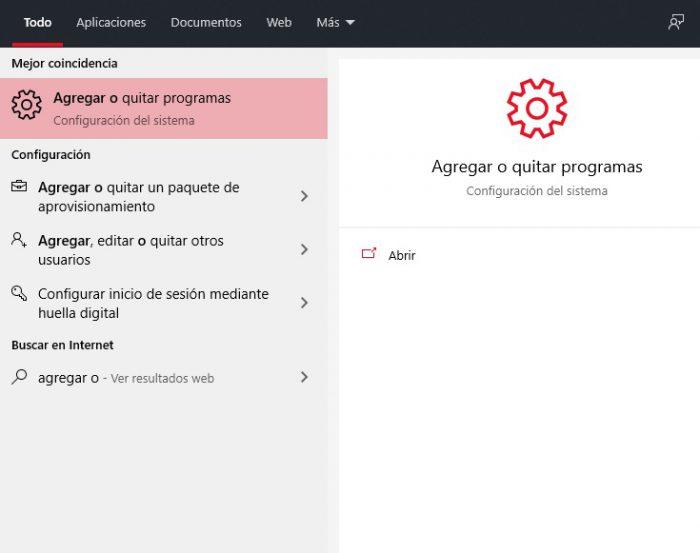

¿Cómo gestiono mis programas? Simplemente, dirígete al menú y busca la frase «agregar o quitar programas». Selecciona dicha opción y te dirigirá directamente al listado de programas instalados.

Siempre y cuando no sean programas que vienen con el propio sistema operativo, podrás desinstalarlos. Sólo haz clic en el programa a eliminar y haz clic en Desinstalar. Después, deberás seguir los pasos del asistente de desinstalación.

Recomendación: A la hora de instalar programas, evita hacer click en el botón Siguiente muy rápidamente, y verifica qué clase de programas adicionales desea que instales. Evita programas adicionales como antivirus de dudosa procedencia. Ya que estos acostumbran a contener malware, spyware e incluso ransomware que podría dejar inaccesibles a tus archivos.

Recomendación: A la hora de instalar programas, evita hacer click en el botón Siguiente muy rápidamente, y verifica qué clase de programas adicionales desea que instales. Evita programas adicionales como antivirus de dudosa procedencia. Ya que estos acostumbran a contener malware, spyware e incluso ransomware que podría dejar inaccesibles a tus archivos.

Cifrado de SSD, discos duros o particiones

Los SSD o discos duros son los que permiten que logremos conservar nuestros archivos en el ordenador. Sin embargo, no es frecuente que prestemos atención a los mismos en el aspecto de su protección. Si no tomamos las medidas esenciales de seguridad, un cibercriminal podría sacar provecho de la vulnerabilidad y tener control de tu ordenador, incluyendo el disco duro y su contenido. Por eso, es importante optar por herramientas como BitLocker. Bitlocker te permitirá encriptar todo tu disco duro, una partición e incluso un dispositivo de almacenamiento extraíble.

Esta es una solución de cifrado que está integrado a Windows y por tu cuenta, tienes la oportunidad de configurarlo. Es bueno tener presente que el Módulo de plataforma segura (TPM) debe estar habilitado si es que necesitas aplicar el cifrado mediante BitLocker. Sin embargo, si cuentas con alguna de las últimas versiones de Windows 10 podrás toparte con el hecho de que TPM esté habilitado por defecto. Por lo que puedes acceder a BitLocker sin más vueltas.

En el caso de que necesites revisar el estado del TPM, simplemente ingresa a Seguridad de Windows > Seguridad del dispositivo > Procesador de seguridad. En este apartado podrás visualizar y gestionar el estado del mismo. Si se da el caso de que aparece algún mensaje de error, presta atención a los detalles y sigue las instrucciones. En el peor de los escenarios, recurre al soporte técnico del fabricante de manera a poder solucionar el problema. Si no tienes un TPM, podrás deshabilitarlo entrando en las políticas de Bitlocker para permitir este hecho.

También puedes hacer uso de EFS (Encryption File Sistem), e incluso puedes utilizar Veracrypt para crear contenedores cifrados, cifrar particiones e incluso discos enteros.

Autenticación segura de nuestros inicios de sesión

Una buena parte de los ciberataques son prevenidos si es que tu ordenador con Windows tiene cuentas de usuario con contraseñas seguras. Nada más peligroso que tener usuario sin contraseña alguna, o peor aún, con una contraseña muy sencilla de adivinar. Más que nunca, nuestros ordenadores forman parte de nuestro día a día en gran medida.

He ahí la importancia de tener conciencia respecto a cuán vulnerables se vuelven nuestros datos si es que no tomamos las medidas esenciales de seguridad. Asegúrate de que la contraseña que utilizas sea larga, además de que contenga números y caracteres especiales. En suma, no debería tener un sentido en específico la contraseña.

Uno de los malos hábitos que hasta la fecha se mantiene, es usar una contraseña que pueda enlazarnos a algo o alguien, que tenga que ver con nuestra vida. Por ejemplo, el nombre de nuestra mascota o nuestra comida favorita. Es decir, cualquier cosa que pueda contar un aspecto de nuestra vida.

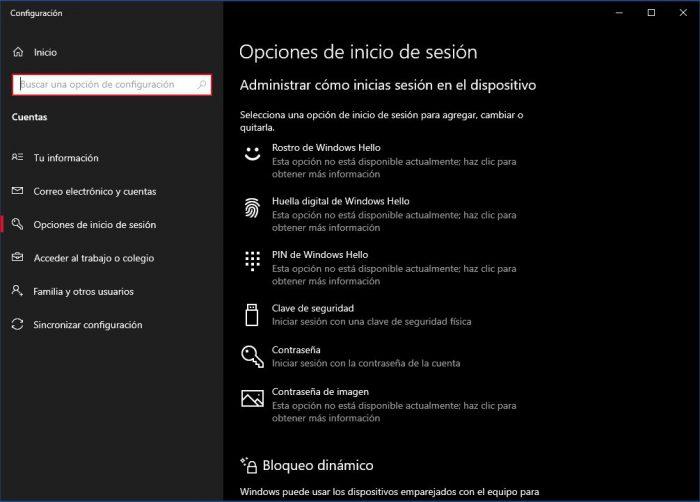

Gestionar opciones de inicios de sesión

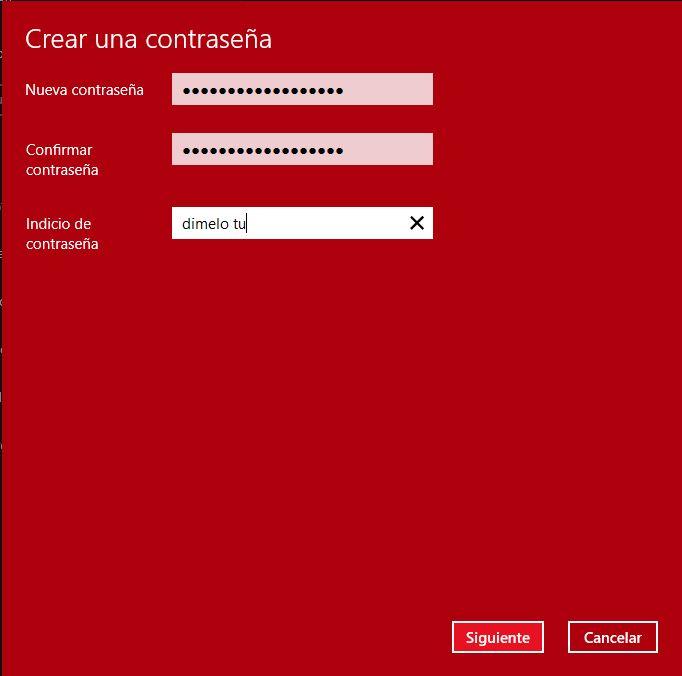

Haz la búsqueda de «Opciones de inicio de sesión» y te aparecerá una ventana como esta:

Es importante tener en cuenta que, de acuerdo a la marca y modelo de nuestro ordenador, tendrás más o menos opciones de inicio de sesión. Así también, existen opciones que dependen de otras. Un ejemplo es que, si deseas utilizar el PIN de Windows Hello, tu usuario deberá tener una contraseña.

Veamos una de las opciones más sencillas: la de contraseña. Haz clic en la opción y luego, en Agregar. Indica la contraseña, la confirmación y un indicio de contraseña. Esto último sirve en el caso de que te olvides de la misma.

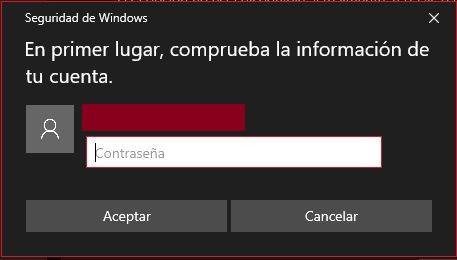

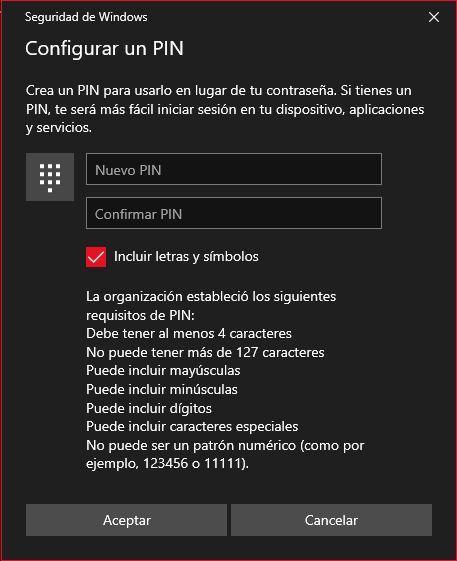

Haz clic en Siguiente y te indicará un mensaje de confirmación como el que mostraremos a continuación. Finalmente, haz clic en Finalizar. En el caso que desees configurar también el PIN, en «Opciones de inicio de sesión» debes seleccionar la opción PIN de Windows Hello y te aparecerá una ventana pequeña como esta:

Allí deberás indicar tu contraseña de inicio de sesión usual y haz clic en Aceptar.

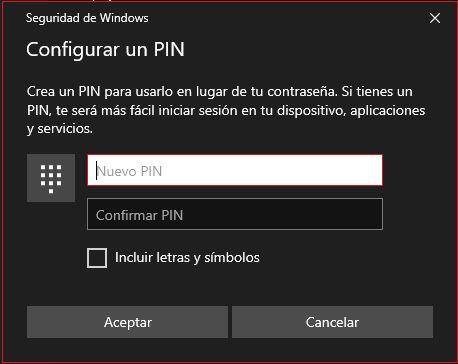

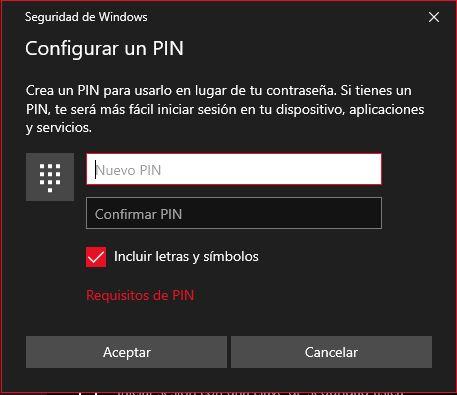

Indica el PIN de tu preferencia. En este caso, podrás indicar únicamente números. Ahora bien, si deseas que se incluyan letras y símbolos, marca la casilla de verificación de Incluir letras y símbolos.

Si haces clic en Requisitos de PIN, verás unas consideraciones respecto a lo que debería contener tu PIN con los agregados de letras y símbolos.

Queda claro que existen varias posibilidades para asegurar que tu ordenador se encuentre protegido. Las diversas amenazas de seguridad no descansan en ningún momento del día, están presentes en forma permanente.

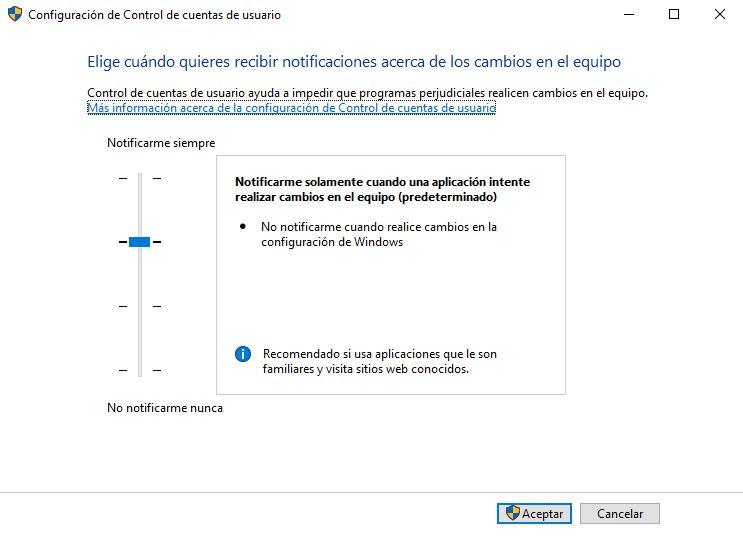

Control de Cuentas de Usuario en Windows

El Control de Cuentas de Usuario (UAC por User Access Control) consiste, básicamente, en la ventana emergente que acostumbra a aparecer al momento de la instalación de aplicaciones en tu ordenador. Un par de datos curiosos: esta funcionalidad comenzó con una de las peores versiones de Microsoft: Windows Vista. En aquel tiempo, se consideraba que exageraba con los criterios de seguridad y los usuarios sufrían con las constantes apariciones de esta ventana emergente. Sin embargo, cuando el querido Windows 7 hizo su aparición, se ha vuelto bastante más popular y se realizaron ajustes para reducir la cantidad de criterios y condiciones. Todo esto, sin afectar a las medidas de seguridad más críticas. Por esta razón, es posible configurar este control de cuentas en distintos niveles de acuerdo a nuestra necesidad y/o gusto.

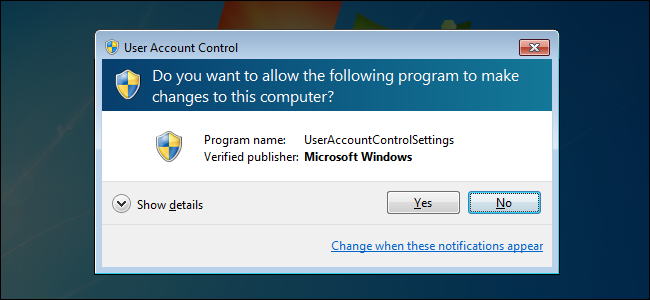

Si has sido usuario de Windows 7, la imagen que hemos compartido te será bastante familiar. Por supuesto, en versiones posteriores a éste (incluyendo Windows 10) ha mejorado bastante y forma parte de la suite de seguridad que todo usuario Windows debería conocer y aprender a configurar. Consideremos a este control de cuentas como una capa de protección eficaz ante las múltiples posibilidades de que pueda ingresar malware, ransomware, código malicioso, etc. Si acontece algo así, el UAC se encarga de bloquearlo.

Desafortunadamente, esta funcionalidad no se salva de los inconvenientes. Puede pasar que un programa no se pueda instalar o ejecutar de manera adecuada o cualquier inconsistencia que no permita el uso normal del programa de tu preferencia, aunque hayas permitido que el UAC ejecute tal programa, gran parte de ellos se dan en el momento en que instalamos algo.

La solución, en varios casos es deshabilitar este control. También es posible intentar realizar la ejecución del programa haciendo lo siguiente: clic del botón derecho del ratón o mousepad -> Ejecutar como Administrador. Lo que se dará luego de esto es que aparezca la ventana de UAC después de haber abierto la aplicación. Debes conceder el permiso de ejecución y finalmente, seguir utilizando el programa como siempre.

Niveles de Control de Cuentas de Usuario

Hemos mencionado que el UAC en Windows puede ser configurado en distintos niveles. Te comentamos sobre estos niveles a continuación:

- Alto (Notifica en todo momento): en esencia, va a aparecer la ventana emergente siempre que queramos instalar programas de todo tipo en el ordenador. También, aparecerá en el caso de que realice ajustes en la configuración de Windows. El propio sistema operativo recomienda esta configuración, más aún si es que el usuario está acostumbrado a instalar programas. O bien, tener cierto hábito de navegación a Internet que podría exponerlo a potenciales programas maliciosos. Piensa que UAC puede ser un gran aliado para educar en la materia de uso seguro de recursos tecnológicos como el ordenador. Si eres un usuario que no tiene permisos de administrador, la ventana emergente tendrá dos campos: el de usuario y contraseña de administrador. Así, este último es aquel que podrá conceder los permisos para que siga instalándose/ejecutándose el programa. O bien, que siga operando el ordenador con normalidad.

- Medio: este es el nivel de UAC que se encuentra configurado por defecto para cualquier usuario Windows que no cuente con permisos de administrador. Este notifica al usuario cuando algún programa desea realizar algún cambio en el ordenador. Algunos ejemplos: instalación por primera vez, actualización de software, instalación de complementos y otros. Sin embargo, esta ventana no aparecerá si es que tú mismo realizas un cambio. En consecuencia, este nivel asume que tienes programas y sitios web que utilizas con confianza. Así como en el nivel alto, los usuarios que no sean administradores, deberán ingresar los datos del usuario que sí lo sea para continuar.

- Medio Bajo: aquí solamente se notifica cuando un programa intenta realizar cambios en el ordenador, sin que la ventana «bloquee» lo que el usuario está haciendo en ese momento. Tampoco notifica si es que realizas algún cambio por tu cuenta. Un punto importante a saber es que este nivel es recomendado solamente si tienes recursos limitados en cuanto a gráficos o alguna que otra restricción de software. Observación: si escoges esta opción, otras aplicaciones podrían interferir con la apariencia de la ventana emergente del UAC. Esto es un riesgo en cuanto a la seguridad del ordenador, especialmente si es que existiese malware dentro del mismo.

- Bajo (No notifica): en este caso, no se notifica al usuario de absolutamente nada, ni si quiera de los cambios que el mismo puede llegar a hacer. Es bueno tener presente que aún existirán medidas esenciales de protección que Windows aplicará, pero, de todas formas, este nivel «bajo» no es recomendado.

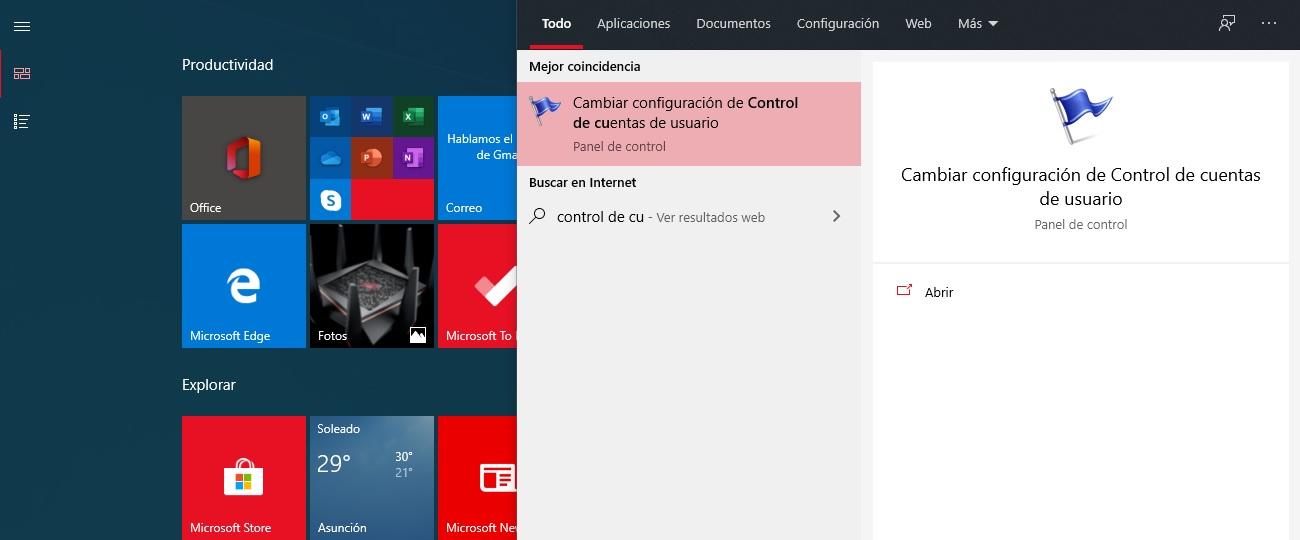

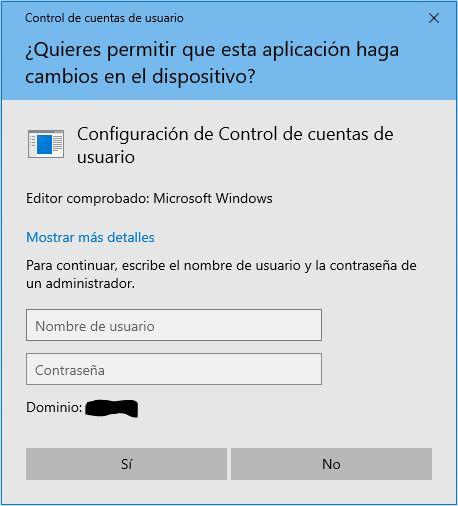

En el caso de que estés utilizando el ordenador proporcionado por una organización, muy probablemente te sucederá algo como esto:

Si te metes en Cambiar configuración de cuentas de usuario. Aparece una ventana emergente como esta, solicitando credenciales. Tal vez piensas que ingresando nuevamente tus datos de usuario y contraseña podrás continuar. Sin embargo, vuelve a aparecer esta misma ventana.

Como vemos más arriba, te pedirá ingresar los datos del usuario administrador del equipo o del dominio. En este caso, únicamente el administrador podrá introducir esos datos y continuar con la ejecución del programa o su instalación. Debes contactar con el administrador por alguna de las vías propuestas por tu organización para obtener asistencia respecto a los programas que puedes instalar o no.

Sin embargo, si tu ordenador es de uso particular, pero cuenta con más de una cuenta de usuario, debes hacer lo siguiente:

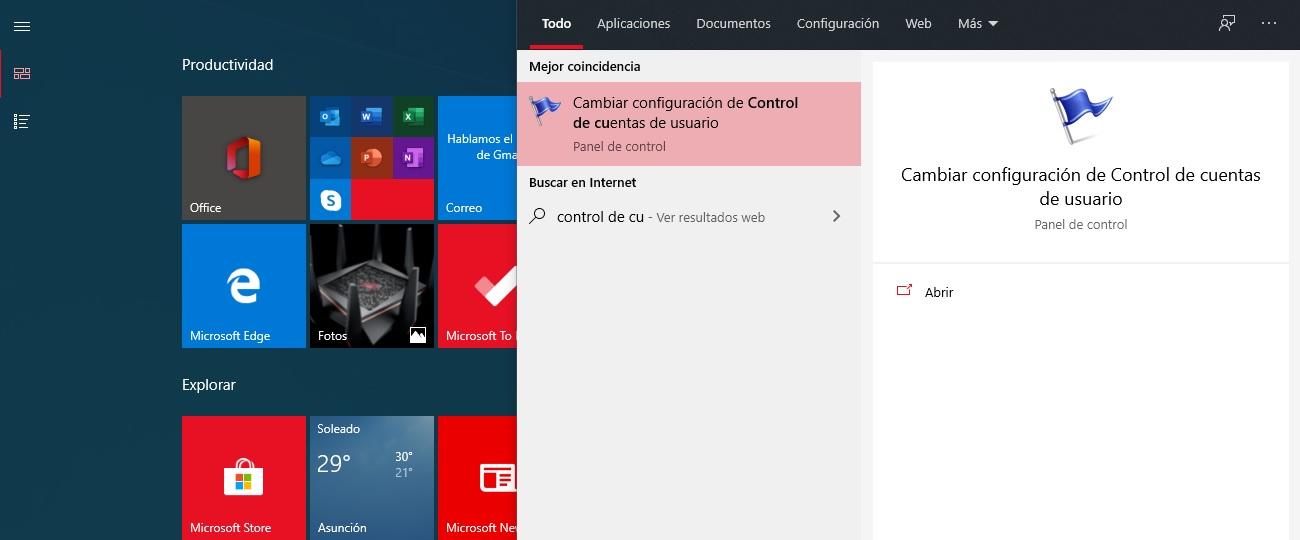

Ingresas a Cambiar configuración de cuentas de usuario:

El nivel de Control de Cuentas de Usuario predeterminado es aquel que notifica solamente cuando un programa quiere realizar cambios en el equipo. Sin embargo, se recomienda con mucho énfasis elegir el nivel más conveniente de acuerdo al tipo de usuario que operará con el ordenador.

Con unos pocos pasos podrás configurar el Control de Cuentas de Usuario. Es una característica sencilla pero súper útil, en especial si es que un sólo ordenador es utilizado para más de un usuario. De acuerdo a las necesidades de cada uno, puedes configurar para cada usuario el nivel más adecuado. Por fortuna, el desempeño de esta característica mejoró muchísimo a lo largo de los años, así también, las aplicaciones desarrolladas para Windows lograron mejorar su relación con esta característica. Evitando la necesidad de desactivarla para que «no cause más problemas». Recordemos que, si no la tenemos activada en el nivel más adecuado, podríamos poner en riesgo a nuestro ordenador en general.

Autenticación Single-Sign-On en Windows

No hay duda de que Windows es un sistema operativo utilizado en gran medida cuando se trata de entornos corporativos. No solamente se valen de las prestaciones del sistema en cuestión, sino también otras aplicaciones propietarias y externas. Estas tienen la capacidad de integrarse con el entorno corporativo de Windows, por lo que muy fácilmente se puede lograr contar con acceso a 10, 15 o más aplicaciones.

Si el usuario debe autenticarse cada vez que tiene que acceder a una aplicación, puede resultar una pérdida de tiempo bastante importante, así también se presentan varios problemas y riesgos. Por ejemplo, si el usuario necesita autenticarse rápidamente y no presta la debida atención, puede bloquear su cuenta corporativa por intentar varias veces entrar. A pesar de que existen los sistemas de tipo IAM (Identity Access Management) que gestionan este tipo de situaciones, la experiencia del usuario final puede no ser muy buena y afecta, sin duda, a su productividad diaria.

SSO (o Single Sign-On) es un servicio de autenticación tanto de usuarios como de dispositivos de carácter centralizado. Funciona de la siguiente manera: un conjunto de credenciales de usuario sirve como puerta de acceso directo a todas las aplicaciones a las que se le ha proveído la autorización correspondiente. Esas credenciales pueden consistir en correo electrónico, nombre de usuario y contraseña. La ventaja directa que se presenta es que no será necesario que la persona ingrese sus credenciales a todas las aplicaciones y servicios que debe utilizar. Simplemente, debe utilizar los accesos directos de tipo SSO (como una URL si fuese una aplicación web) y en cuestión de segundos, se autentica.

Otra de las ventajas es que el usuario final solamente deberá contar con una sola contraseña verdaderamente segura. Es decir, con una cantidad adecuada de dígitos, números, caracteres especiales y otras especificaciones propias de las políticas de contraseña. Una de las razones por las cuales las personas no optan por contraseñas seguras es el tiempo que se toman para pensar en una para cada una de las aplicaciones. Con SSO, podemos cambiar la mentalidad de los usuarios promoviendo la creación de contraseñas fuertes y difíciles de adivinar. Y si llega el momento de renovarla, ese cambio se aplicará para todas las aplicaciones que tienen SSO habilitado.

SSO va a funcionar en determinadas aplicaciones y servicios en Windows 10. Vamos a poder usarlo para autenticarnos. Este servicio está disponible para las siguientes categorías de aplicaciones:

- Servicios de autenticación y aplicaciones Windows integradas.

- Aplicaciones conectadas Azure AD. Incluyendo a Office 365 y toda aplicación publicada con proxies Azure AD.

- Aplicaciones con Active Directory Federation Services.

- Dispositivos Azure AD y de tipo Domain-Joined (que se conecta a su dominio del lugar de trabajo mediante sus credenciales de red).

Con SSO, se obtiene un token (una ficha) especial para cada uno de los tipos de aplicación que son compatibles con SSO. Con esta ficha especial, se obtienen otras fichas de acceso a aplicaciones específicas. De esta forma logramos la autenticación necesaria para poder verificar un usuario.

Es como si la ficha especial, fuera la «ficha madre» a la cual se la denomina en inglés como Primary Refresh Token (PRT). Esta se genera, en principio, durante el proceso de inicio de sesión en Windows: inicio de sesión de usuario y/o desbloqueo del ordenador. Contiene todos datos necesarios que nos permite saber respecto al dispositivo y el dominio al cual pertenece. Lo que significa que cualquier política de acceso condicional basado en dispositivos, si no cuenta con esta ficha PRT, no tendrá acceso a la aplicación.

A continuación, te mostramos cómo se genera la ficha PRT:

- El usuario introduce las credenciales en Windows.

- Las credenciales pasan a la extensión de Cloud AP Azure AD para su autenticación.

- Se realiza el proceso de autenticación tanto del usuario como su dispositivo para obtener la ficha PRT de parte de Azure AD.

- La caché de la ficha PRT se genera para el Web Account Manager para acceder al mismo durante la autenticación de la aplicación.

- La aplicación solicita acceso a la ficha PRT al Web Account Manager que corresponde a determinada aplicación y/o servicio.

Uno de los métodos de SSO más utilizados es el basado en contraseña o «Password-based». Los usuarios inician sesión en la aplicación con un usuario y contraseña solamente la primera vez que acceden. Posteriormente a ese inicio, Azure AD proporciona las credenciales indicadas a las aplicaciones compatibles.

Este método se basa simplemente en un método de autenticación que ya existe, que es el que consiste en la introducción de credenciales. Si es que optas por el método basado en contraseña, Azure AD recolecta y almacena esos datos para luego cifrarlos en su directorio.

A modo de referencia, el usuario puede autenticarse por este método si utiliza los siguientes programas:

- Internet Explorer desde Windows 7 en adelante.

- Edge desde Windows 10 Anniversary Edition en adelante.

- Edge en su versión móvil para Android y iOS.

- Chrome desde Windows 7 en adelante y MacOS X.

- Intune Managed Browser.

- Firefox en su versión 26.0 para adelante, desde Windows XP Service Pack 2 en adelante y Mac OS X 10.6 en adelante.

El inicio de sesión único se usa principalmente en organizaciones para conectar de manera eficiente a los usuarios con sus aplicaciones web, lo que quita una carga tanto a TI como a los usuarios finales, y hay muchas razones por las que esto sucede.

Gestión de contraseñas simplificada

Una ventaja fundamental del inicio de sesión único de la aplicación web es que elimina gran parte del tedio de administrar las contraseñas de los usuarios. De hecho, con la mayoría de las soluciones SSO de aplicaciones web, los usuarios finales ni siquiera usan contraseñas para iniciar sesión en las aplicaciones. En última instancia, con SSO, los administradores de TI solo necesitan asegurarse de que sus usuarios se administren en el nivel del proveedor de identidad (IdP) con su servicio de directorio principal. Esa identidad central es lo que la solución SSO verifica y luego da fe de las aplicaciones web de terceros.

Mayor control administrativo

Con SSO, los administradores de TI pueden tener una mejor visibilidad de las aplicaciones a las que tienen acceso sus usuarios finales, lo que significa menos posibilidades de que Shadow IT y otros posibles factores de riesgo pasen desapercibidos. Además de eso, los administradores pueden eliminar el acceso de los usuarios a ciertas aplicaciones cuando sea necesario, lo que reduce los vectores de ataque existentes. Una mejora importante realizada en las soluciones SSO a lo largo de los años es la gestión del ciclo de vida del usuario, en la que las herramientas SSO modernas pueden aprovisionar y desaprovisionar automáticamente a los usuarios a través de protocolos como SCIM y SAML JIT.

Reducción de la fatiga de contraseñas

La fatiga de la contraseña puede llevar incluso al empleado más atento a la autocomplacencia. La fatiga de la contraseña ocurre cuando las personas se ven obligadas a crear demasiadas credenciales nuevas a lo largo del tiempo, lo que las lleva por caminos como escribir las contraseñas y reutilizar las antiguas para que sea un poco más fácil recordarlas. La eliminación de los procesos de inicio de sesión basados en contraseñas con SSO aborda el problema principal de la fatiga de las contraseñas al integrar la verificación de credenciales en el protocolo y el proceso SAML.

Más allá de lo innovador o interesante que pueda resultar, el método SSO nos demuestra que una vida sin tener que introducir contraseñas varias veces al día es posible. Tal vez has usado este método y muy probablemente no te hayas dado cuenta. Gran parte de las empresas, si no fuesen todas, que se valen de Windows Active Directory tienen como aliado al SSO.

Por tanto, Single Sign-On es un sistema de autenticación que sirve para verificar usuarios y también dispositivos. Lo podemos utilizar en Windows y nos ayuda a acceder a determinadas aplicaciones o servicios. Su uso, como hemos visto, es muy interesante de cara a proteger el acceso.

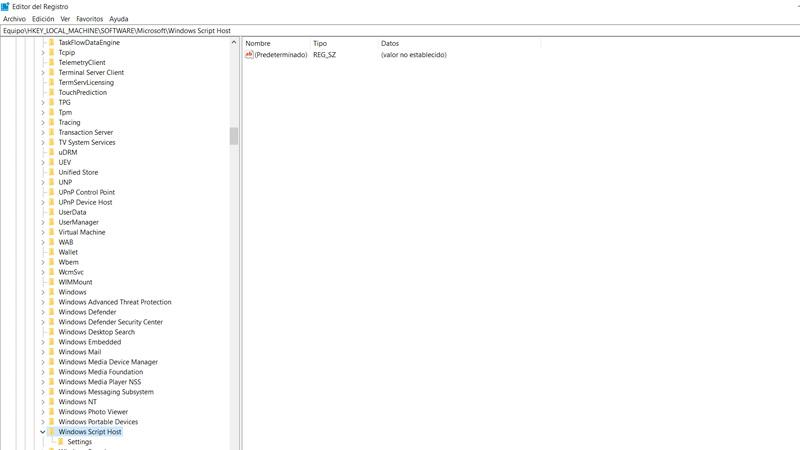

Bloquear los scripts en Windows

Algo que podemos poner en práctica es bloquear los scripts en Windows a todos los usuarios. De esta forma podremos evitar problemas como lo que hemos mencionado de habilitar macros al recibir un correo.

El hecho de bloquear los scripts en Windows nos puede librar de ataques como el malware Emotet y otros similares. Por suerte simplemente hay que seguir una serie de pasos sencillos que vamos a explicar. Una vez realizados tendremos bloqueados los scripts en nuestro sistema operativo de Microsoft.

Para ello podemos utilizar el Registro de Windows. El primer paso es ir a Inicio, escribimos regedit y lo ejecutamos como administrador. Una vez estemos aquí hay que acceder a la ruta HKEY_LOCAL_MACHINE SOFTWARE MicrosoftWindows Script Host. Es allí donde tendremos que cambiar el valor para bloquear los scripts.

Una vez lleguemos a esta ruta, a la cual podemos acceder simplemente pegando lo que hemos puesto, veremos un único documento. Allí hay hacer clic en Setting y crear un valor nuevo. Para ello hacemos clic con el botón derecho en un espacio en blanco, le damos a Nuevo y valor DWORD (32 bits). Le ponemos Activado y en el valor tendremos que poner 0. De esta forma estaremos bloqueando los scripts.

En definitiva, siguiendo estos pasos que hemos mencionado podemos mejorar la seguridad de nuestro sistema Windows. Una capa más para protegernos frente a posibles correos electrónicos con archivos Word peligrosos, por ejemplo. Así nos defenderemos de malware como Emotet y otros similares que pueden dañar el buen funcionamiento de nuestro equipo.

Sentido común

No podemos dejar atrás la recomendación del sentido común. La mayoría de ataques cibernéticos van a requerir que cometamos algún error. Por ejemplo, que descarguemos algún archivo peligroso, instalemos algún tipo de software que no sea de garantías, demos datos personales donde no debemos, etc.

Lo ideal es que siempre revises cualquier archivo que recibes antes de abrirlo, mires bien los posibles links que podrían llevarte a páginas fraudulentas o veas la procedencia de un programa que vas a instalar. De esta forma lograrás que la seguridad aumente lo máximo posible y reducirás el riesgo de sufrir problemas.

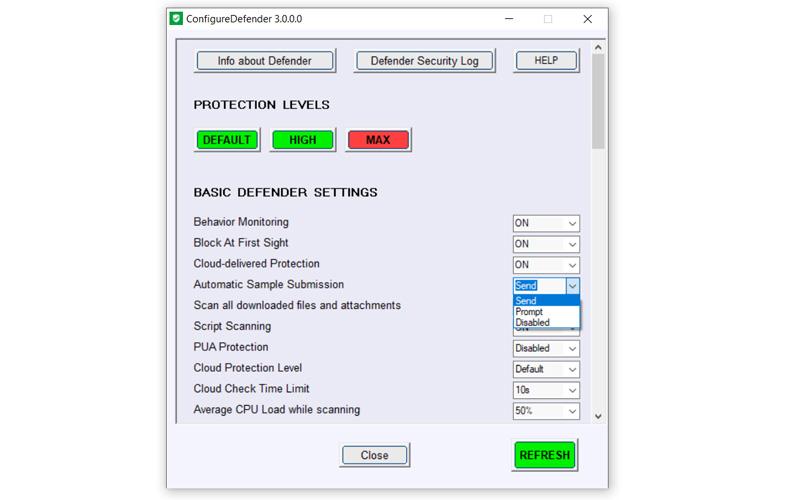

ConfigureDefender para controlarlo fácilmente

Como hemos mencionado Windows Defender es el antivirus más popular para los sistemas operativos de Microsoft. Está presente en las versiones más modernas y eso significa que la gran mayoría de los usuarios pueden beneficiarse de esta herramienta de seguridad. Ahora bien, lo cierto es que no muchos tienen en cuenta las diferentes opciones para configurarlo. Básicamente la mayoría de los usuarios particulares mantienen la configuración estándar.