La semana pasada os hablamos de otra amenaza en forma de rootkit que estaba afectando a los servidores que utilizarán como sistema operativo Debian. Esta semana comenzamos hablando de otra amenaza que está afectando a una gran cantidad de usuarios. En este caso, afecta a los usuarios de Windows, tanto a las versiones de 32 bits como a las de 64 de las versiones de Windows 7. El rootkit se distribuye utilizando varias vías de transmisión y es considerado como una amenaza con un riesgo importante..

Necurs, que así es como ha sido identificado tanto por los responsables de Microsoft como por las principales compañías de software de seguridad, ya se ha cobrado 83.427 víctimas, y con la capacidad que tiene, es probable que antes de final de año se lleguen a superar las 100.000, según las compañías de seguridad.

Aunque no está del todo claro, todo parece indicar que el rootkit puede distribuirse utilizando varias vías. La primera de ellas es utilizando páginas web que previamente han sido infectadas con el código que contiene el rootkit. Informan que ésta es hoy en día es la más utilizada, aunque también hacen mención a otra que es enviándolo como archivo adjunto en correo electrónicos. La tercera forma, y la menos común en este caso, es utilizando unidades extraíbles USB.

¿Qué sucede si estoy infectado?

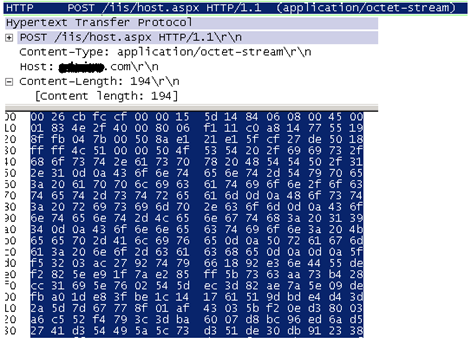

Una vez el rootkit llega al ordenador, éste lo único que garantiza en el equipo es la descarga de más software malicioso, llegándose incluso a haber detectado descargas de más de 10MB en contenido malicioso. Estos archivos descargados son utilizados para crear puertas traseras en el equipo infectado y que éste pueda ser controlado de forma remota por una tercera persona. El fichero más detectado por los antivirus es Win32/Winwebsec.

Además de controlar el equipo, se cree que esté creado para robar información del equipo. También se han detectado variantes que descargan código y lo inyectan en los procesos vitales del sistema, produciendo un mal funcionamiento del mismo y provocando el reinicio contante, obligando prácticamente al usuario a utilizar la funcionalidad de restaurar el sistema o recurrir al formateo.

¿Es detectado por los software antivirus?

De momento se ha podido confirmar que los principales software antivirus son capaces de detectar el software malicioso descargado por el rootkit, aunque para evitar la infección sería necesario utilizar un firewall para evitar que el rootkit una vez ha llegado al equipo sea capaz de establecer la conexión con el servidor remoto desde donde realiza la descarga del material.

Fuente | The Hacker News