Muchas veces hemos hablado del sistema operativo móvil por ser el objetivo de los hackers para llevar a cabo el robo de información o bien para suscribir al usuario a servicios con coste adicional. Sin embargo, en este caso el malware USB-Cleaver no afecta a los dispositivos Android sino que los utiliza para poder alcanzar los equipos de sobremesa y portátiles con sistema operativo Windows y llevar a cabo el robo de los datos que se encuentran en él. Os recomendamos visitar nuestro tutorial sobre mejores apps para hackear WiFi.

El malware ha sido descubierto ayer lunes y todo parece indicar que si el equipo no tiene activado el autoarranque este no funciona y nunca llega a instalarse, algo que ya podemos ver en los Windows 7 y Windows 8 en los que autoarranque está deshabilitado por defecto.

¿Cómo funciona USB-Cleaver?

La aplicación se puede obtener de tiendas de aplicaciones alternativas a las oficiales o incluso de páginas web en las que el malware se anuncia como un programa para hacer copias de seguridad vía USB. Una vez ha llegado al terminal móvil, el malware realiza la descarga de un .zip que ocupa aproximadamente 3MB y lo sitúa en una carpeta de la tarjeta SD interna del terminal. Este archivo comprimido posee varias utilidades que están relacionadas con los diferentes navegadores que hoy en día existen.

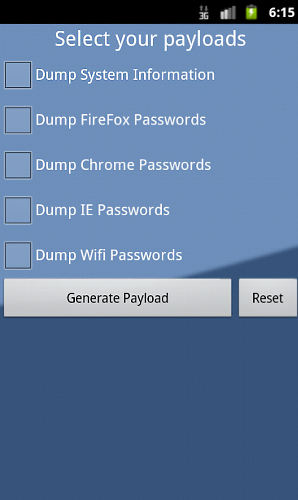

El usuario es engañado con un menú de configuración en el que debe indicar de qué navegadores desea salvar la información. Esta configuración valdrá en un futuro, cuando el terminal esté conectado al ordenador para ejecutar un fichero .bat que se encarga de copiar todos los nombres de usuario y las contraseñas de los navegadores indicados por el usuario y que se encuentran instalados en el equipo.

¿Qué equipos son vulnerables?

En principio Windows XP y Vista serían vulnerables a este malware, además de que a día de hoy todos los navegadores estarían afectados por este problema de seguridad, que en realidad no es por culpa de estos.

Sin embargo, expertos en seguridad creen que para llevar a cabo esto, el antivirus pregunte en primer lugar al usuario si se desea ejecutar el fichero go.bat contenido en la SD del terminal. En este caso, el usuario podrá detener a tiempo la ejecución del malware.