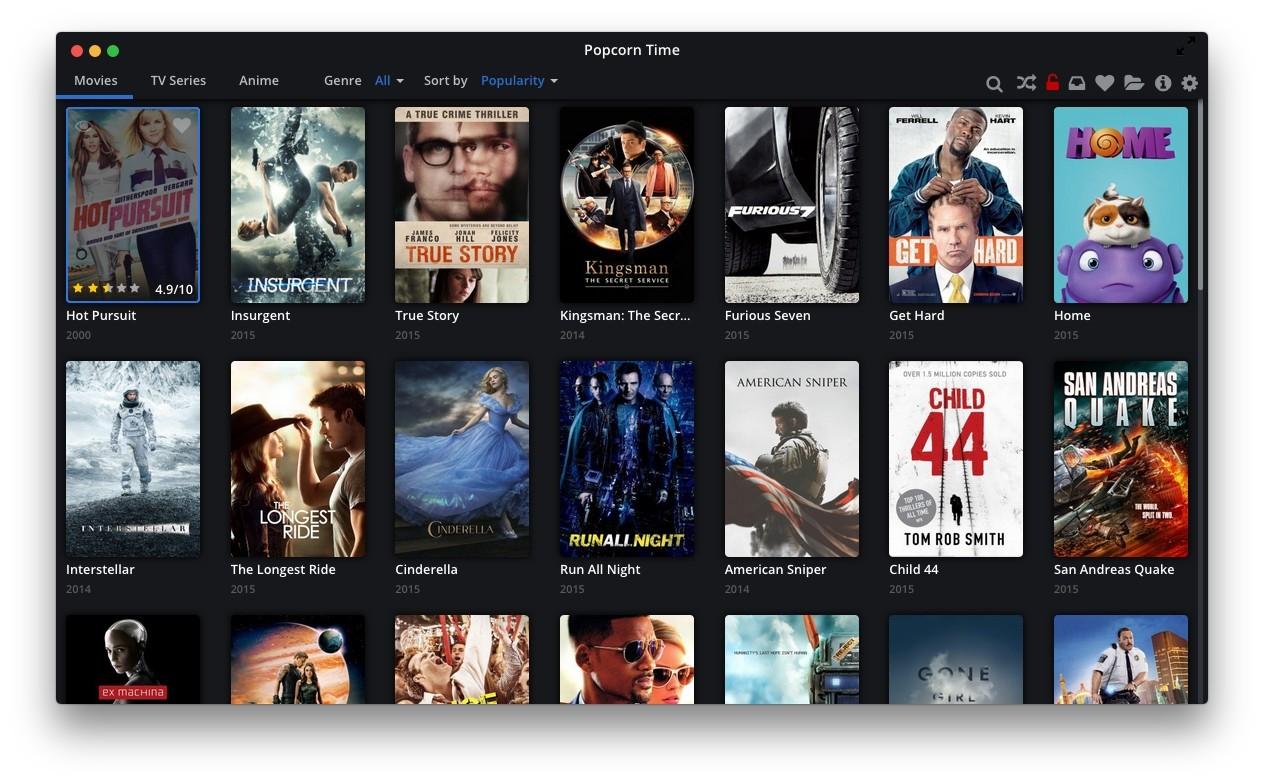

Después de que las presiones de la MPAA obligasen a cesar el desarrollo de esta aplicación, usuarios han tomado la decisión de continuar por su cuenta con el desarrollo de la misma. Sin embargo, expertos en seguridad han detectado fallos de seguridad en Popcorn Time que permiten ataques XSS y la ejecución remota de código.

Tal y como ya hemos mencionado, el número de versiones e implementaciones que se han realizado en diferentes lenguajes de programación provoca que sea muy complicado controlar los errores existentes. Teniendo esto en cuenta, los expertos en seguridad que han detectado los fallos de seguridad afirman que la implementación de este software haciendo uso Node.js está afectada por las vulnerabilidades, mientras que las versiones en C++ no lo están.

Para ser más claros, todo el problema reside en la utilización de HTTP, es decir, comunicaciones no cifradas que permite la realización de ataques MitM, alterando la información recibida por el usuario sin que este sea consciente.

Ataques XSS

En inglés Cross-site scripting, se trata de un tipo de ataque muy utilizado cuando la navegación del usuario está expuesta, es decir, cuando carece de seguridad. Gracias a este se puede introducir código en la información que visualiza el usuario y alterar la original, permitiendo por ejemplo que el usuario acceda a contenido malware y que hacerle creer que se trata de contenido legítimo.

Algo similar es lo que sucede en esta ocasión en PopCorn Time, ya que los fallos de seguridad permiten alterar la información recibida por el usuario, provocando que este pueda descargar un virus informático o acceder a contenido malware sin que este sea consciente.

Popcorn Time permite la ejecución remota de código en Node.js

Tal y como ya hemos comentado, la variedad de implementaciones en diferentes lenguajes de programación provocan que unos usuarios se encuentren afectados por los problemas y otros no.

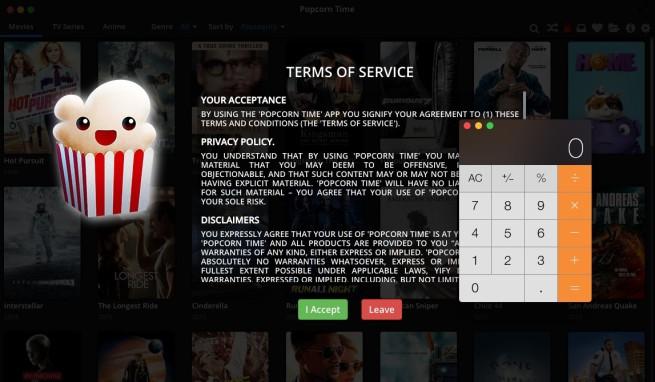

La ejecución remota de código o utilización de aplicaciones del equipo del usuario se trata de un problema importante que el experto e seguridad encargado de descubrirlo ha querido restar importancia, afirmando que lo importante en este caso no es la utilización de HTTPS, sino que la propia aplicación no permite la interpretación y ejecución de este código en ninguno de los dos extremos, algo que no sucede por el momento, tal y como se puede observar en la siguiente imagen, permitiendo la apertura de la calculadora en Mac OS X.

Os recomendamos leer nuestro tutorial sobre FinDOM-XSS para buscar fallos XSS en servicios web.