WPA2, Wi-Fi Protected Access 2, es uno de los sistemas más utilizados para proteger las redes Wi-Fi y evitar que otros usuarios se conecten a ellas sin conocer la clave. A diferencia de los sistemas WEP y WPA, WPA2 ha sido considerado como uno de los sistemas más seguros vistos hasta la fecha, sin embargo, nada dura para siempre, y menos cuando se trata de algo relacionado con la seguridad. Así, mediante un conjunto de técnicas conocido como KRACK, han conseguido romper la seguridad de WPA2. Os recomendamos visitar nuestro tutorial sobre configurar seguridad WiFi con WPA3.

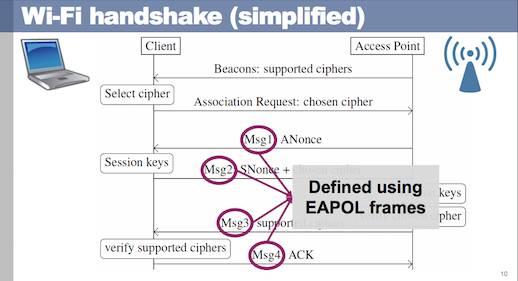

Key Reinstallation AttaCK, o KRACK, es el nombre que han dado a esta nueva técnica con la que será posible romper la seguridad de las redes WPA2 y conectarse a ellas. Este tipo de ataques contra estas redes no es nuevo, y en varias ocasiones ya se demostraron algunos indicios de debilidad en las redes WPA2-PSK, aunque hasta ahora estas debilidades eran muy limitadas. Os recomendamos visitar nuestro tutorial sobre cómo crackear WPA2 con Linset.

Por el momento, los responsables no han publicado información técnica sobre este tipo de ataques informáticos, aunque, según han asegurado, tienen pensado publicar toda la información a lo largo del día de hoy. Lo que sí se sabe con seguridad han sido los CVE (de momento, sin información pública) asignados a este ataque informático:

- CVE-2017-13077

- CVE-2017-13078

- CVE-2017-13079

- CVE-2017-13080

- CVE-2017-13081

- CVE-2017-13082

- CVE-2017-13084

- CVE-2017-13086

- CVE-2017-13087

- CVE-2017-13088

Esta información se publicará en la siguiente página web (la cual, aunque de momento no existe, ya tiene un DNS funcional) y, además, también podremos seguir de cerca todo lo relacionado con estos ataques a través de este repositorio de GitHub. Si no podemos esperar, en el siguiente documento hay una pista sobre esta vulnerabilidad.

¿Hasta qué punto nuestro Wi-Fi está en peligro ante KRACK?

Lo primero que debemos tener en cuenta es que esta técnica sirve para romper la seguridad WPA2, por lo que el atacante debe estar dentro del rango de alcance de nuestra red para poder atacarla, igual que si, por ejemplo, utilizáramos una protección WEP. De forma remota, esta vulnerabilidad no tiene ningún interés.

Además, el acceso a las páginas web HTTPS, igual que a cualquier otro recurso que cifre el tráfico (como una VPN) sigue siendo seguro ya que el cifrado de las conexiones se negocia de forma independiente al router, por lo que las conexiones a este tipo de páginas (cada vez más habituales, por suerte) sigue siendo seguro a pesar de que el protocolo WPA2 ya no lo sea.

De cara a los usuarios, lo único que supone esto, igual que supusieron los problemas de seguridad de WEP, es que un atacante podría conectarse a nuestra red Wi-Fi y acceder a Internet a nuestra costa, además de poder conectarse a cualquier otro equipo de la red local. De cara a empresas, esto es más preocupante ya que un atacante con acceso a la red podría, por ejemplo, conectarse a los distintos nodos desde dentro de la red, acceder al servidor o hacerse pasar por una web segura para robar credenciales a los usuarios.

¿Cómo podemos proteger nuestra red Wi-Fi si WPA2 no es suficiente?

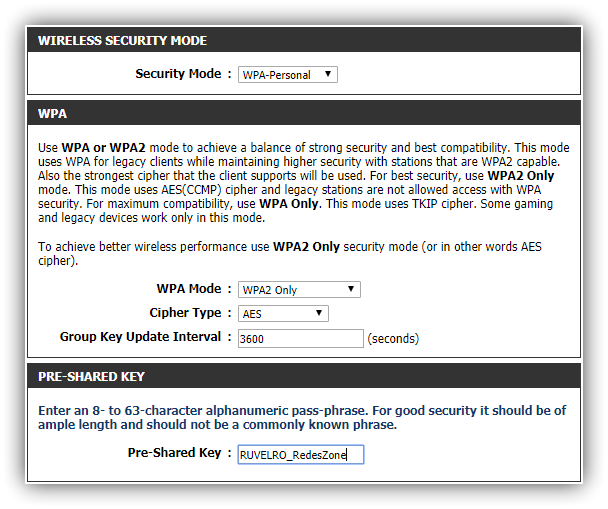

Por desgracia, de momento poco podemos hacer. El sistema de cifrado WPA2 era, hasta la fecha, el más seguro que podíamos configurar en los routers domésticos y, por ello, no existe una alternativa que nos permita proteger nuestra red como cuando se empezaron a estandarizar los ataques WEP.

La mayoría de las implementaciones (ordenadores, consolas, Internet de las Cosas, etc) están preparados para funcionar a través de WPA2, y la mayoría de ellos no cuentan con actualizaciones que les permita hacerse compatibles con un nuevo protocolo, lo cual es un problema.

Al final, la mejor forma de proteger una red es mediante software, un software que nos permita tener control total sobre todos los dispositivos que pueden o no pueden conectarse a nuestra red, algo un poco tedioso pero que, al final, va a ser en lo que terminará todo. De momento, mientras se aclara todo lo relacionado con KRACK, lo mejor es esperar.

¿Qué opinas del cifrado WPA2 y el ataque KRACK? ¿Crees que este tipo de cifrado está definitivamente roto?