La seguridad es sin duda un factor muy importante en Internet. Son muchas las amenazas que hay presentes en la red. Por suerte también son muchas las herramientas que podemos utilizar para protegernos. Hoy vamos a hablar de ello, diferenciando dos que son muy utilizadas. Vamos a explicar cuáles son las diferencias entre antivirus y antimalware. Vamos a hablar de cómo nos protege cada opción y en qué circunstancias tenemos que utilizarlos.

Diferencias entre antivirus y antimalware

Cuando optamos por proteger nuestros sistemas podemos hacer uso de diferentes herramientas. Dos ejemplos claros son los antivirus y antimalware. Esto es algo que hay que aplicar sin importar el tipo de sistema operativo que estamos utilizando o el dispositivo que tenemos. Ahora bien, hay que tener en cuenta que no cualquier herramienta va a protegernos siempre para lo que necesitamos. Básicamente lo podemos comparar con las medicinas. Todas las medicinas sirven para sanarnos, así como las vacunas previenen enfermedades. Pero claro, ¿cualquier medicina nos cura de todo? Ahí está la cuestión. Lo mismo ocurre con los antivirus y antimalware y hay que saber diferenciarlos.

Para entender las diferencias en primer lugar tenemos que saber qué es un virus y qué es un malware. Así sabremos para qué actúan realmente cada herramienta. Son dos términos que en ocasiones confunden a los usuarios. Por un lado, tenemos los virus, que son programas creados para hacer que un sistema no funcione correctamente. Pueden multiplicarse, cambiar sus características, ocultarse… Por otra parte, tenemos el malware, que es todo software malicioso. Puede tener muchas más funcionalidades que los virus. Por ejemplo, puede robar contraseñas, distribuir Spam, estar programado para robar información, etc.

Qué son las alertas de malware falsas

Es relativamente común que, a la hora de navegar por Internet, ya sea desde un ordenador o dispositivo móvil, nos aparezca un mensaje de alerta diciendo que algo va mal. Suele ser una ventana emergente, un cuadro de diálogo o banner en el propio sitio. Nos indica que nuestro equipo tiene virus y que debe analizarse.

La cuestión es que estas alertas en realidad son falsas. Simplemente son un anzuelo para que la víctima haga clic y terminar en una web controlada por los atacantes. Una estrategia para robar información, ofrecer software malicioso y, en definitiva, comprometer la seguridad y privacidad. Como decimos, esto puede aparecer al navegar desde cualquier dispositivo. En ocasiones si nos aparece este problema puede ser porque ya tenemos un malware en nuestro equipo, ese sitio es inseguro o ha sufrido algún ataque.

Cómo detectar estas alertas falsas

Por suerte detectar estas alertas falsas, o también conocido como scareware, suele ser bastante sencillo. Generalmente muestran mensajes muy llamativos, con colores vivos y símbolos de alerta para captar nuestra atención. Pueden ser ventanas emergentes que aparecen, anuncios publicitarios mientras navegamos e incluso en ocasiones sonidos de alerta. La primera opción para detectarlo es simplemente visual. Estamos navegando y nos encontramos con un mensaje de alerta que nos dice que nuestro equipo ha sufrido algún ataque o está en peligro.

Podemos detectar fácilmente que no se trata de nuestro antivirus al ver que procede del navegador, que el cuadro de diálogo es en realidad una ventana emergente y que muy posiblemente esté en otro idioma. También notaremos el propio mensaje, donde veremos claramente que se trata de un intento de engaño al no ofrecer muchos datos más allá de que nuestro equipo está en peligro o de que descarguemos un software para solucionarlo.

En ocasiones puede que simulen ser una alerta del sistema. Esto quiere decir que van a pretender ser un mensaje de alerta de nuestro sistema operativo, como puede ser Windows, por ejemplo.

Cómo evitar problemas con estas alertas de malware falsas

Es muy importante que nunca interactuemos con estas alertas de ninguna manera. Jamás debemos hacer clic en los mensajes de alerta que nos aparecen, ni descargar ningún software que nos digan, ni rellenar ningún dato en caso de que nos lo pidan. Es esencial que ignoremos estos mensajes y si es posible cerremos las ventanas o cuadros de diálogo (a veces estarán integrados en un sitio web que visitamos).

Igualmente es importante para evitar problemas contar con herramientas de seguridad. Un buen antivirus puede prevenir la entrada de malware que comprometan nuestro sistema. Si hemos recibido alertas falsas de este tipo a veces puede ser porque ya previamente tenemos un malware. Por tanto, será importante prevenir la entrada de software malicioso.

Algo fundamental es contar con las últimas versiones. Nuestro sistema operativo, las herramientas que utilicemos, tienen que contar con los parches y actualizaciones que haya disponibles. De esta forma podemos corregir posibles vulnerabilidades que puedan ser explotadas para atacar.

Pero también será necesario el sentido común. Lo normal es que si estos anuncios falsos nos aparecen es porque hemos entrado en un sitio inseguro. Tal vez incluso hayamos hecho clic en algún link que pueda ser problemático. Es muy importante que no cometamos errores a la hora de navegar por la red y que no expongamos de ninguna manera nuestros datos al acceder a sitios que puedan ser peligrosos.

Cómo actúa un antivirus y el antimalware

Si empezamos con los antivirus podemos decir que su función principal es la de prevenir la entrada de virus. Lo que hace es dificultar la entrada de estas amenazas. Es como poner una vacuna a nuestro equipo para evitar que se infecte. En cambio, el software antimalware actúa más concretamente con el malware que ya está dentro. Realiza un rastreo en busca de archivos y software maliciosos que no deberían estar allí. Si detecta algo lo envía a una zona de cuarentena donde no pueda infectar a otras funciones y posteriormente lo elimina.

Hay que tener en cuenta que hoy en día tenemos soluciones de seguridad que actúan de forma híbrida. Es decir, pueden actuar como antivirus evitando la entrada de ese tipo de amenazas, pero también como antimalware. En definitiva, un antivirus tiene la función principal de detectar virus y evitar su entrada. En principio podemos tener herramientas de este tipo sin la capacidad de eliminarlos. Por otra parte, el antimalware tiene como objetivo principal eliminar esas amenazas.

Por tanto, hay que tener presentes estas diferencias cuando queramos proteger correctamente nuestro sistema. Son muchos los tipos de amenazas que hay en la red, pero también tenemos muchas soluciones para protegernos. Hay antivirus y antimalware tanto gratuitos como de pago. Es cuestión de elegir el que más se adapte a lo que nos interesa y mantenerlo siempre actualizado.

Malware Emotet, el más peligroso

La empresa de seguridad Malwarebytes es una de las que mejor conoce este malware. Por lo tanto, también cuenta con herramientas para su desinfección. El malware Emotet fue detectado por primera vez en el año 2014, por lo que podemos decir que cuenta con una amplia trayectoria. A día de hoy, sigue infectando equipos y ha pasado por diferentes versiones.

La primera versión de este software dañino fue diseñada para robar los datos de nuestras cuentas bancarias interceptando el tráfico de Internet. No tardó mucho en evolucionar y pronto apareció una nueva versión. A ésta la podríamos catalogar como Emotet v2.0 y venía empaquetada con varios módulos para:

- La transferencia de dinero.

- El envío de spam.

- Otro malware bancario dirigido a bancos alemanes y austriacos.

En enero de 2015 apareció la tercera versión que contenía modificaciones ocultas diseñadas para mantener el malware fuera del radar del software de seguridad, y añadía como nuevos objetivos a los bancos suizos.

El malware Emotet prosiguió su rápido avance, y en el año 2018 fue mejorado de manera notable. En ese momento se añadieron la posibilidad de instalar otros malware en los equipos infectados. Además, también podía incluir otros troyanos bancarios o servicios de entrega de spam.

En cuanto a su funcionamiento, Emotet es un troyano que se propaga principalmente a través de correos electrónicos de spam. Los correos electrónicos de Emotet pueden contener imágenes de marcas conocidas diseñadas para que parezca un e-mail legítimo.

Este software malicioso utiliza una serie de trucos para intentar evitar la detección y el análisis. En este sentido, hay que destacar que Emotet es polimórfico, lo que significa que puede cambiar por sí mismo cada vez que se descarga y así evitar la detección basada en firmas.

Hasta la fecha, los afectados han sido tanto particulares, como empresas y entidades gubernamentales en Estados Unidos y Europa. También ha conseguido robar registros bancarios, datos financieros y carteras de bitcoin. En resumen, este malware nos puede afectar a todos, y por eso en este tutorial explicaremos cómo saber si nuestro PC está infectado con el malware Emotet.

Consejos para evitarlo

El INCIBE (Instituto Nacional de Ciberseguridad) ha detectado una campaña de malware Emotet. En cuanto a la amenaza de riesgo se puede considerar como alta.

Según la versión del malware con la que se infecta el equipo, nos podría afectar de la siguiente manera:

- Con una infección por ransomware.

- Robando nuestros datos bancarios, nombres de usuario y contraseñas o la libreta de direcciones de correo electrónico.

El malware Emotet generalmente se propaga a través del envío de correos fraudulentos. El objetivo de los correos es que descarguemos e instalemos un adjunto malicioso. También nos podemos infectar pulsando sobre un enlace de una fuente desconocida que terminará descargándolo.

Por lo tanto, para evitar posibles infecciones de Emotet y de otros tipos de malware se recomienda:

- No abrir e-mail de usuarios desconocidos o que no hayamos solicitado.

- Conviene revisar los enlaces antes hacer clic. También, aunque sean de nuestros contactos.

- Tener cuidado con los ficheros adjuntos y no abrirlos nunca. Debéis estar seguros que los necesitáis y que el remitente es de confianza. Además, pasar el antivirus tampoco está de más.

- Debemos tener actualizado nuestro sistema operativo y el antivirus.

Cómo detectarlo

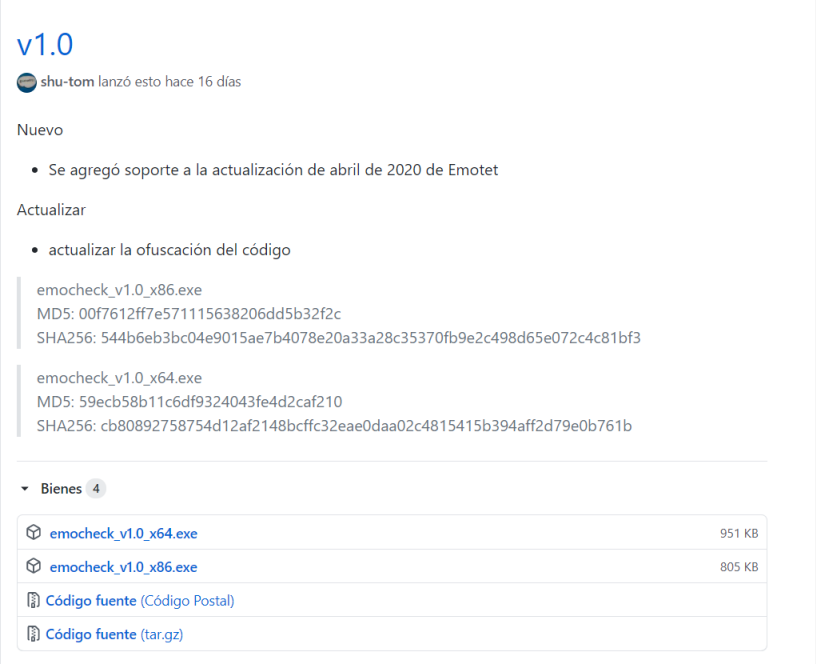

Ahora llega el turno de comprobar si nuestro PC está infectado con el malware Emotet. Para realizar esta tarea, vamos a utilizar la herramienta Emocheck. Lo primero que vamos a hacer es ir a la página de GitHub del proyecto Emocheck. Si accedemos a ella veremos la siguiente información:

Cómo podéis apreciar, la última versión disponible es la versión v1.0. Si exploramos la página vemos que anteriormente ha habido otras dos versiones la v.001 y la v.002. En este caso os voy a mostrar cómo detectar si el PC está infectado con el malware Emotet con Emocheck v.1.0. También en el supuesto de que más adelante saquen nuevas versiones es recomendable siempre utilizar la última. Esto es debido a que podrían salir más adelante nuevas variantes Emotet que sólo detectarán las versiones superiores a la v1.0.

Lo segundo que tenemos que tenemos que hacer es descargar Emocheck a nuestro equipo. Aquí podemos descargar dos archivos para realizar la comprobación.

- emocheck_v1.0_x64.

- emocheck_v1.0_x86.exe.

La elección de uno u otro archivo dependerá del sistema operativo Windows que tengamos. Si tenemos un sistema operativo de 64 bits optaremos por el archivo ejecutable terminado en x64. Por el contrario, si tenemos un sistema operativo de 32 bits descargamos el archivo exe que acaba en x86. En nuestro caso, el sistema operativo es Windows 10 de 64 bits. Actualmente la mayoría de personas tienen uno de este tipo, para comprobarlo basta con irnos a la sección de «Panel de control / Sistema«.

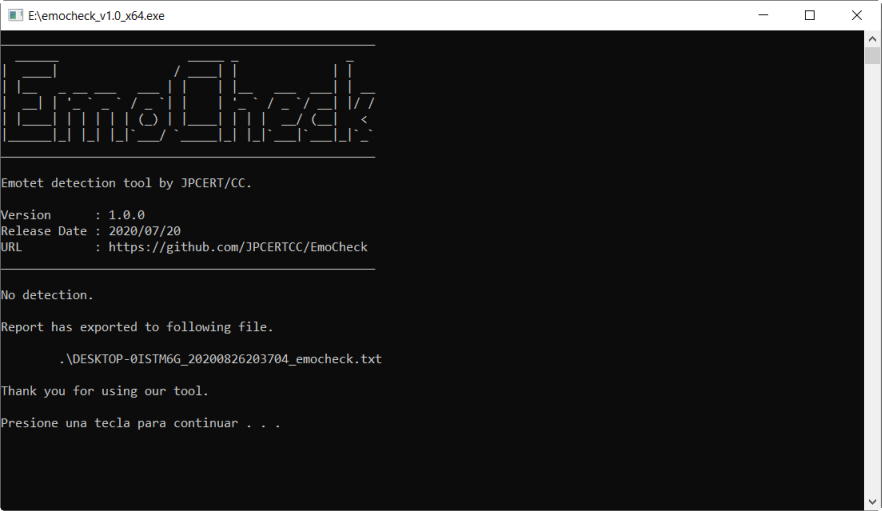

Por lo tanto, en nuestro caso, hemos procedido a descargar el archivo «emocheck_v1.0_x64». Una vez guardado en el ordenador, lo hemos ejecutado haciendo doble click sobre él mismo. A continuación, nos va a salir una pantalla como esta:

Ahora llega el momento de averiguar si nuestro PC está infectado con el malware Emotet. Para ello, nos pide que pulsemos cualquier tecla para continuar. Al hacerlo, se ejecutará el programa y cuando termine se cerrará la ventana. La mejor forma de ver los resultados es abrir el archivo .txt que se genera.

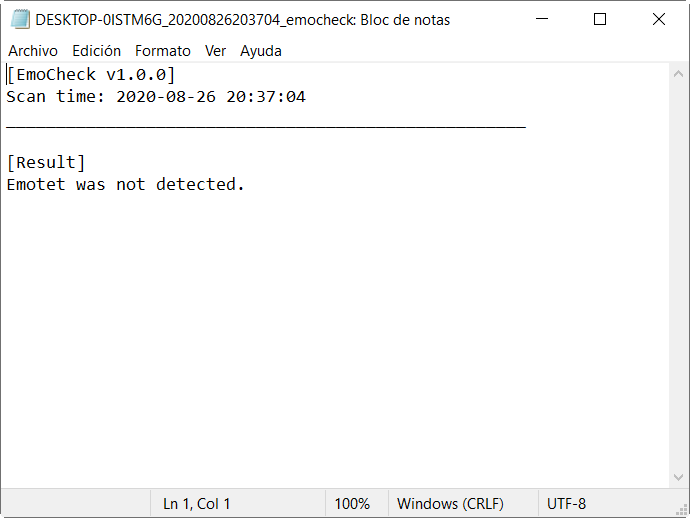

Si nos fijamos en la pantalla de arriba habla de un reporte generado en el archivo DESKTOP-0ISTM6G_20200826203704_emocheck.txt. Entonces nos dirigimos al lugar donde guardamos emocheck_v1.0_x64 y veremos que el archivo con extensión ,txt que mencionamos antes se encuentra en esa ubicación. Lo abrimos y nos ofrecerá la siguiente información:

Aquí, como podéis apreciar, el malware Emotet no ha sido detectado.

Cómo eliminarlo

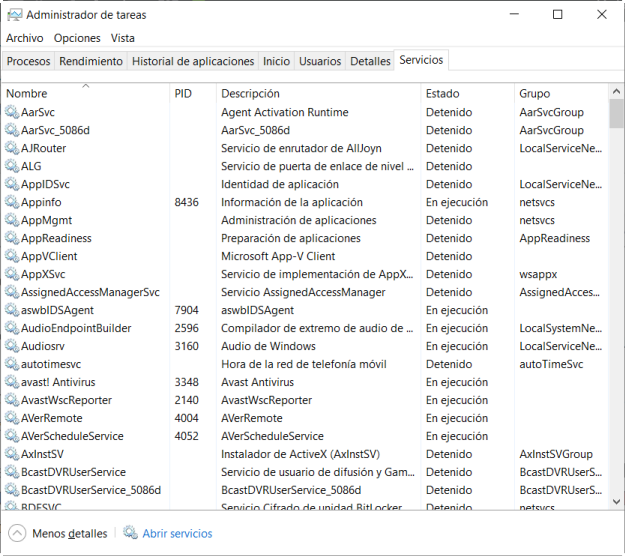

Una manera adicional de mirar si nuestro PC está infectado con el malware Emotet es revisando los servicios. La manera más sencilla de llegar hasta allí es con la siguiente combinación de teclas CTRL + MAYÚSCULAS + ESC. A continuación, nos saldrá el administrador de tareas y pulsaremos en la pestaña Servicios.

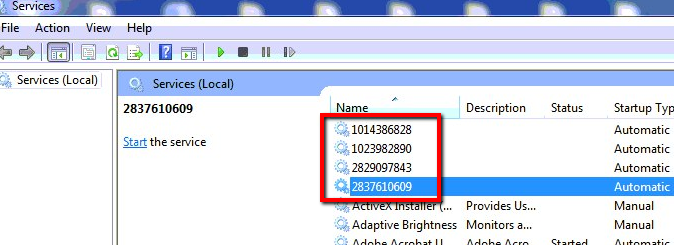

Ahora llega el turno de buscar servicios extraños, pero como no estoy infectado no se puede apreciar nada extraño. Sin embargo, gracias a la empresa de seguridad Sophos os muestro un ejemplo en el que se aprecian servicios anómalos.

En el caso de encontrar servicios con número aleatorios, puede ser un indicativo que vuestro PC está infectado con el malware Emotet u otro tipo de software malintencionado. La mejor forma de actuar en ese momento es desconectar nuestro PC de Internet y deberemos pasar un antivirus/antimalware de forma inmediata. En cuanto a la mejor forma para protegernos, es la utilización de programas antivirus y antimalware.

Lo mínimo recomendable es, al menos, tener un antivirus aunque sea gratuito, y también una herramienta importante es nuestro sentido común. Con esta fórmula tenemos muchas posibilidades de evitar que nuestro PC quede infectado con el malware Emotet.

Cuáles son los principales tipos de virus

Como decimos, son muchas las variedades que podemos encontrarnos. Algunas de ellas son más conocidas y están más presentes, mientras que otras pueden pasar más desapercibidas. En cualquier caso, siempre debemos proteger nuestra seguridad y evitar problemas. Vamos a mostrar algunas de las opciones más presentes y un resumen de cómo actúan. Para estar protegidos también es importante saber cómo funciona una amenaza y de qué manera podría afectar a nuestros equipos.

Resident

Uno de los tipos de virus que queremos mostrar es el que se conoce como Resident. Su misión es ocultarse en la memoria del equipo y a partir de ahí infectar cualquier archivo que se ejecute en el sistema.

Hay que tener en cuenta que esta variedad podría incluso estar dentro del propio antivirus, por lo que podría infectar cualquier archivo, aunque sea escaneado. Es un problema importante.

Polymorphic

Un virus polymorphic o polimórfico es aquel que utiliza un motor polimórfico para poder cambiar su propio código, aunque mantiene el algoritmo original sin cambio. Cambia solo parte de ese código.

Como podemos imaginar, esto permite evitar que un antivirus pueda detectar la amenaza. Al menos reduce las posibilidades al cambiar constantemente. Cuando una instancia es conocida por las herramientas de seguridad, al cambiar no podrían encontrarla.

Estos suelen distribuirse por correo spam, sitios infectados o mediante el uso de otros malware. Estos se pueden combinar con otras rutinas maliciosas, y representan un riesgo muy alto para los equipos. Algunos incluso evolucionaron para poder incluir rutinas de ransomware, por lo cual se dificulta su detección y su posterior eliminación.

Virus que infecta archivos

Otra variedad son los virus que están diseñados para infectar archivos. Generalmente se adjuntan a un código ejecutable, como pueden ser juegos para ordenador o un procesador de texto.

Esta amenaza puede propagarse a otros archivos o incluso otros dispositivos conectados en esa red. Esto ocurre si utilizan esos archivos o programas que previamente han sido infectados.

Secuestrador de navegador

Un secuestrador de navegador, también conocido como browser hijacking, es el tipo de virus que afecta a nuestro navegador. El objetivo que tiene es modificar la configuración de este programa sin el permiso del usuario y de esta forma inyectar publicidad no deseada o incluso robar información de la víctima.

Esto es algo que puede afectar a todo tipo de navegadores. Algunos de los más populares son Google Chrome o Mozilla Firefox, pero es algo que está presente en muchas ocasiones.

Macro virus

Un tipo de amenaza más es lo que se conoce como macro virus. Principalmente son archivos que se hacen pasar por documentos de texto. Tienen una serie de instrucciones para atacar el equipo de la víctima.

Generalmente este tipo de archivos nos solicita habilitar las macros, por lo que debemos estar alerta y asegurarnos muy bien de que el archivo es realmente fiable o no.

Estos suelen estar incrustados en documentos o insertados como código malicioso en los programas de procesamiento de texto. Son muy similares a los troyanos, pues parecen benignos y los usuarios no se dan cuenta de inmediato de que tienen el equipo infectado. Pero a diferencia de los citados troyanos, los virus macro pueden reproducirse y multiplicarse, incluso infectar otros equipos en red o con los que compartimos archivos.

Virus de sector de arranque

Este tipo de amenazas se propaga generalmente mediante medios físicos, como puede ser una memoria USB. Su objetivo es modificar o reemplazar el código de arranque. Una vez el usuario vuelve a iniciar ese equipo, el virus se carga. Una vez el virus se instala en nuestro equipo, este funcionará con normalidad, pero la próxima vez que el ordenador se inicie, el virus de cargará y ejecutará de inmediato como parte de los sistemas de arranque principales.

Es una de las amenazas que podemos encontrarnos en la red y que podrían afectar seriamente al buen funcionamiento de nuestros sistemas.

Su eliminación puede ser complicada, pues pueden cifrar los sectores que les interese. En muchos casos, es probable que incluso no sepamos que el equipo está infectado, por lo menos hasta que ejecutemos un analizador. En todo caso, si no conseguimos eliminarlo, tendremos que proceder a formatear el disco duro para que sea eliminado.

Virus multipartito

Una última variedad que queremos mostrar es la de un virus multipartito. Esta amenaza ataca los sectores de arranque y los ficheros ejecutables. En caso de que afecte al sector de arranque, simplemente con encender el equipo ya se ejecutaría.

Los virus multipartitos además pueden infectar los equipos varias veces y de formas muy diferentes. No se limitan a simplemente infectar a algún archivo ni una zona del disco duro concretamente. Cuando se procede a ejecutar una aplicación la cual está infectada con el virus, este ataca al sector de arranque. Por lo cual la próxima vez que iniciemos el equipo, este virus atacará a cualquier programa que ejecutemos.

Por esto se les considera uno de los mayores peligros a nivel de virus informáticos, ya que pueden infectar el sistema, y con la capacidad de ganar nuevos accesos en el sistema, hace que sean realmente complicados de eliminar.

Virus de acción directa

Suelen ser un archivo por lotes que se encuentra en alguna raíz del directorio del disco, por ejemplo, en nuestro disco C:, y que cuando es ejecutado dicho archivo infectar probablemente todos los archivos que se encuentran en ese directorio y además también es probable que infecta archivos de otros directorios o carpetas que se encuentren alrededor de nuestro archivo por lotes.

Suelen ser de extensión .bat, por lo que, al ejecutarlo, lleva a cabo las directrices que tenga escritas dentro y puede causar bastante daño a nuestro sistema dependiendo siempre de si lo detectamos o no a tiempo.

Virus overwrite

Este tipo de virus suele borrar o sobrescribir bien sea una parte o toda la información de un archivo, dejándolo así parcial o totalmente dañado y sin información que sirva, en la mayoría de los casos.

Para poder deshacernos de este tipo de virus, tendremos que eliminar completamente los archivos que se encuentren infectados, ya que en muy pocas oportunidades podremos eliminar completamente el virus del archivo.

Virus de carpetas o directorios

Normalmente la forma en la que actúan este tipo de virus es reemplazando un archivo ejecutable ya existente, moviendo primero el archivo real u original a otra ubicación en el disco y ocupando el del virus la ubicación original de nuestro archivo en cuestión.

Una vez que procedemos a ejecutar el archivo sin saberlo, estaremos ejecutando el programa infectado en lugar del original, haciendo que luego se vuelva imposible encontrar el archivo que el virus ha movido para reemplazar al verdadero.

Virus FAT

Este tipo de virus infectan únicamente a los equipos que ejecuten sistemas basados en tablas de asignación de archivos (File location table o FAT) y lo que hace es evitar que se pueda acceder a partes del disco duro, evitando también así que podamos acceder a los archivos que se encuentran en esas partes del disco bloqueadas por el virus.

A día de hoy, la mayoría de equipos modernos, suelen utilizar sistemas operativos basados en NTFS y no necesitamos preocuparnos demasiado por estos, sin embargo, son bastante comunes por ejemplo en los dispositivos USB ya que muchos suelen usar este formato.

Cómo evitar estos tipos de virus

Para evitar la entrada de malware podemos tener en cuenta una serie de recomendaciones que vamos a dar. Es vital aplicar esto sin importar el tipo de dispositivo que estemos utilizando o el sistema operativo. Son consejos generales. Los piratas informáticos pueden aprovechar errores que cometamos en la red, fallos que existen en nuestros equipos y programas falsos o malintencionados que estemos utilizando. Especialmente pueden aprovecharse de servicios y plataformas que son muy usados y de esta forma tener una mayor probabilidad de éxito.

Según los expertos los hackers siempre intentan violar uno de tres principios fundamentales de la seguridad a lo que definen como CIA, confidencialidad, integridad y disponibilidad, indican que cada ataque cibernético intenta siempre entrar violando uno de estos tres atributos, y la relación entre ellos brinda orientación y estándares de seguridad sobre cómo deben operar los sistemas de información, los definimos a continuación para que puedan entender mejor de que trata cada uno.

- Confidencialidad: todos los datos comerciales confidenciales deben mantenerse confidenciales y accesibles solo para usuarios autorizados, por ejemplo, para iniciar sesión en la cuenta, el propietario de la empresa debe ingresar su nombre de usuario y contraseña. Si olvidan sus credenciales, pueden aprovechar la autenticación de dos factores, que envía a los usuarios un código para restablecer su contraseña.

- Integridad: se deben tomar las medidas adecuadas para garantizar que los datos del sistema sean fiables y dignos de confianza.

- Disponibilidad: Todo el personal autorizado debe poder acceder a la red y sus datos en cualquier momento. Esto significa que las empresas necesitan monitorear continuamente la seguridad de la red y la funcionalidad del sistema.

Herramientas de seguridad

Contar con un buen antivirus va a ser muy importante. Son muchas las variedades de software de seguridad que vamos a poder instalar en nuestros sistemas. Nos protegen de las variedades de malware que podrían comprometernos.

Esto es algo que debemos aplicar sin importar el tipo de dispositivo o sistema operativo que tengamos instalado. Tenemos tanto opciones gratuitas como también de pago. Nuestro consejo es elegir un buen programa que pueda ayudarnos a mantener alejados a los piratas informáticos y reducir el riesgo de entrada de software malicioso.

Mantener los sistemas actualizados

Una de las claves para evitar la entrada de malware es mantener los sistemas actualizados. Es cierto que muchos usuarios tienen esto en cuenta y actualizan frecuentemente su ordenador o móvil. El problema es que en otras muchas ocasiones son otros dispositivos los que pueden no ser actualizados correctamente. Hablamos principalmente de los dispositivos IoT. Cada vez tenemos más equipos conectados a la red en nuestros hogares y esto también hace que el campo de ataque sea mayor. Los ciberdelincuentes van a tener más opciones para robar información o comprometer nuestros sistemas.

Por ello un punto básico que queremos mencionar es la importancia de actualizar siempre nuestros sistemas. A veces surgen vulnerabilidades que pueden ser aprovechadas por piratas informáticos para desplegar sus amenazas. Es esencial que instalemos siempre los parches de seguridad que tengamos disponibles. Lo debemos aplicar a cualquier programa o equipo que estemos utilizando. Especialmente hay que mantener actualizado el firmware del router y de la tarjeta de red.

Cuidado con las memorias externas

Hemos visto que algunas variedades de virus pueden infectar a través de memorias externas como un simple pendrive. Es esencial tener cuidado con este tipo de dispositivos y prevenir así posibles ataques. Los ciberdelincuentes pueden crear software malicioso que se ejecute simplemente con poner una memoria de este tipo en nuestro equipo.

Hay que tener cuidado tanto al usar una memoria que nos hayan prestado, sin saber realmente si puede tener o no virus, como también cuando vamos a un ordenador ajeno y ponemos nuestro propio pendrive.

Usar herramientas de seguridad

También es algo básico contar con herramientas de seguridad. Un buen antivirus puede evitar la entrada de malware que comprometa nuestros equipos. Pero hay que tener en cuenta que son muchas más las herramientas que tenemos a nuestra disposición. Muchas variedades de software que podemos instalar y aumentar así la seguridad.

Una vez más debemos tener en cuenta que esto hay que aplicarlo sin importar el tipo de dispositivo o sistema que estamos utilizando. No solo hablamos de antivirus, sino que también podemos instalar un firmware, extensiones de seguridad y otros programas como antikeyloggers. Todas estas opciones pueden venir muy bien para protegernos, para evitar la entrada de software malicioso y saber detectar malware que pueda haber en nuestro equipo.

Cifrar las cuentas y sistemas

Otra opción muy importante para evitar la entrada de malware es cifrar correctamente nuestras cuentas y sistemas. Esto significa poner una contraseña que sea fuerte y compleja. Ésta debe contener letras (mayúsculas y minúsculas), números y otros símbolos especiales. Todo ello de forma aleatoria y una clave única en cada caso.

Pero esto hay que aplicarlo no solo a nuestras cuentas y registros, sino también al propio sistema o red inalámbrica que utilicemos. Es esencial para evitar la entrada de intrusos que a su vez puedan incluir malware.

Cuidado con los enlaces que visitamos

Una de las entradas más comunes de malware son los enlaces que visitamos. Podemos toparnos con links acortados que ocultan una URL maliciosa. Siempre debemos cuidar los enlaces externos que visitamos y de esta forma mejorar la seguridad. Será algo esencial si no queremos sufrir la entrada de malware y otros ataques.

Es vital por tanto saber detectar los enlaces falsos. Una manera más de prevenir la entrada de malware en nuestros equipos y poner en riesgo la privacidad. Los ciberdelincuentes pueden usar links a través de páginas de terceros que nos llevan a sitios controlados por los atacantes y así robar datos o contraseñas. los ataques Phishing son un problema muy presente en Internet y por tanto debemos estar siempre preparados para hacer frente.

Descargar solo de fuentes fiables

La descarga de software también puede contener malware. Es vital que siempre descarguemos desde fuentes oficiales y que sean fiables. Hay que evitar lo sitios de terceros que puedan contener software que ha sido modificado de forma maliciosa. Tendremos que intentar siempre descargar software desde páginas y plataformas de garantías.

Es cierto que a veces podemos encontrarnos con programas que no son oficiales y que ofrecen un amplio abanico de opciones. Incluso tendremos más características o funciones. Pero esto podría ser un problema. No sabemos realmente quién puede estar detrás de ese software, de si ha sido o no creado simplemente con el objetivo de robar datos.

Las redes sociales, un foco de malware

Dentro de todas las plataformas y páginas que hay en Internet, las redes sociales son muy utilizadas. Esto también hace que los piratas informáticos pongan aquí sus miras. Por ello debemos cuidar nuestra seguridad al utilizar este tipo de servicios.

Hay que tener especial cuidado con los bots. Como sabemos son contactos que simulan ser legítimos, pero en realidad están ahí para comprometer nuestra privacidad o seguridad. También deberemos extremar las precauciones cuando recibamos enlaces de otros contactos o páginas. En ocasiones pueden contener malware y otros ataques.

Evitar problemas en el navegador

El navegador es una pieza fundamental para nuestro día a día. Es la manera que tenemos para conectarnos a Internet y navegar por las múltiples páginas web que existen. Sin embargo, también es foco de problemas para los usuarios. Podríamos ver cómo nuestros equipos se ven afectados si nuestro navegador tiene algún tipo de malware.

Por tanto, es esencial evitar problemas directamente en el navegador. Debemos cuidar las extensiones que instalamos, entre otras cosas.

Controlar nuestro correo electrónico

Por supuesto no debemos dejar atrás el correo electrónico. Es sin duda una fuente de entrada de malware muy utilizada por los ciberdelincuentes. A través de un simple e-mail pueden adjuntar archivos que contengan malware o desplegar ataques como el Phishing. Es muy importante que cuidemos nuestra seguridad a través del e-mail. En caso de registrarnos en algún sitio que creamos que es sospechoso o donde podamos tener algún problema, algo interesante que podemos tener en cuenta es el hecho de generar e-mails desechables. Simplemente lo usaremos para ese registro y así evitaremos utilizar el nuestro principal, el cual podría filtrarse y ser un problema de cara a recibir correos Spam.

Una de las técnicas más utilizadas por los piratas informáticos para infectar los sistemas es mediante archivos adjuntos en el e-mail. Esos archivos pueden ser un simple Word o PDF, por ejemplo. Pueden utilizar cebos para que abramos esos archivos y los ejecutemos. Podrían contener malware oculto que ponga en riesgo nuestra seguridad.

Los piratas informáticos suelen utilizar técnicas para que creamos que realmente ese archivo adjunto es importante. Por ejemplo, utilizar un asunto de mensaje que llame la atención o busque la urgencia. De esta forma se garantizan un mayor éxito para que la víctima pique.

Utilizar una cuenta que no sea de administrador siempre que sea posible

La mayoría de los sistemas operativos le permiten crear múltiples cuentas de usuario en su computadora, para que diferentes usuarios puedan tener diferentes configuraciones. Estas cuentas de usuario también se pueden configurar para tener diferentes configuraciones de seguridad.

Por ejemplo, una cuenta «admin» (o «administrador») generalmente tiene la capacidad de instalar software nuevo, mientras que las cuentas «limitadas» o «estándar» generalmente no tienen la capacidad de hacerlo. Al realizar la navegación web diaria, probablemente no necesite instalar software nuevo, por lo que le sugerimos que utilice una cuenta de usuario «limitada» o «estándar» siempre que sea posible. Hacer esto puede ayudar a evitar que el malware se instale en su computadora y realice cambios en todo el sistema.

Las aplicaciones de descarga, un foco importante

Un foco importante para la entrada de amenazas son las aplicaciones de descarga. Hay muchos tipos, como sabemos. Algunas son P2P, otras se basan en archivos torrents, etc. Sea cual sea la opción que cojamos, es importante evitar riesgos innecesarios. Hay que asegurarse siempre de que estamos descargando el archivo correcto y que no va a poner en riesgo nuestra seguridad de ninguna manera.

Muchos tipos de malware se ocultan a través de las descargas en Internet. Se aprovechan de los usuarios desprevenidos y pueden entrar software malicioso en nuestros sistemas.

El sentido común

Por último, aunque quizás lo más importante, es el sentido común. Muchos de los ataques llegan después de errores que cometemos. Descargar un programa de una página fraudulenta, hacer clic en un enlace de dudosa procedencia, etc. Será necesario que siempre estemos alerta y mantener el sentido común.

En definitiva, estos son algunos consejos básicos que podemos aplicar para proteger nuestra seguridad frente al malware. Hay muchos ataques en la red, pero por suerte también tenemos muchos consejos que podemos aplicar para no correr riesgos y tener siempre presente la seguridad. Así nuestros datos estarán a salvo, nuestros equipos protegidos y los piratas informáticos tendrán dificultades para poder acceder a nuestros sistemas.

¿Me protegen si hay malware en una máquina virtual?

Una máquina virtual lo que hace es simular ser un equipo informático. Es un software que podemos instalar en dispositivos con Windows, Linux y otros SO. En él podemos instalar cualquier sistema como si fuera un equipo físico independiente. Le podemos asignar una memoria, RAM y diferentes recursos. Este proceso se le conoce como virtualización de hardware. Un único ordenador puede tener varias máquinas virtuales y en cada una de ellas instalar un sistema diferente. Esto permitirá, por ejemplo, utilizar Linux dentro de Windows y poder usar algún programa o servicio que no esté disponible en el equipo de Microsoft. En estas máquinas virtuales vamos a poder hacer un uso general como si fuera un dispositivo físico. Vamos a tener Internet, podremos navegar o descargar archivos, instalar programas, etc. Lo bueno de esto es que, en caso de que toquemos algo en la configuración o la liemos de alguna manera, no afectaría al equipo principal. Basta con cerrar ese programa y listo.

El uso de una máquina virtual a veces es precisamente para llevar a cabo acciones que puedan ser un riesgo. Por ejemplo, descargar ciertos archivos que dudamos de si realmente es un virus o no, entrar en páginas web que puedan ser peligrosas, etc. Entonces esto nos puede crear dudas de qué pasaría si en una máquina virtual bajamos un archivo que en realidad es un virus.

De primeras podríamos pensar que un malware, sea del tipo que sea, no puede pasar de una máquina virtual al sistema principal o host. De hecho, esto es algo muy raro, ya que en teoría estamos en un entorno seguro, como si fuera una sandbox, en el que todo lo que hacemos no sale de ahí.

Sin embargo, sí podría afectar en un momento dado un malware en la máquina virtual al equipo principal. Esto podría ocurrir si aparece un error en el hardware emulado y ese código malicioso se ejecuta en el sistema principal. A fin de cuentas, la máquina virtual utiliza la red del equipo principal, así como la virtualización del hardware, como puede ser el disco duro o la memoria RAM.

No obstante, esto que mencionamos sería un escenario muy poco común. Realmente lo normal es que cualquier virus que entre en una máquina virtual afecte solo a este software y no “salte” al equipo principal.

Cómo podría pasar un virus desde un sistema virtual

No es imposible que un virus pueda pasar de una máquina virtual al equipo principal. Ahora bien, si esto llega a ocurrir en casi todos los casos será por un error humano. Vamos a mostrar cuáles son las causas más comunes por las que nos enfrentaríamos a este problema.

- Compartir archivos: una forma muy común de que un virus en una máquina virtual afecte al sistema host, al equipo principal, es al compartir archivos. Pongamos por ejemplo que entramos en una página para descargar un determinado programa. Ese software que hemos bajado resulta que contiene un virus. Ahora cogemos ese archivo y lo pasamos al equipo principal. Esto lo que provocaría es que enviemos malware de la misma manera que si pasáramos un archivo con un pendrive de un equipo a otro. Podríamos fácilmente y sin darnos cuenta estar infectando nuestro sistema.

- Estar vinculados en red: también puede ocurrir que tengamos vinculados en red la máquina virtual y otros dispositivos. Por ejemplo, si creamos una carpeta compartida en red o diferentes recursos. En caso de que haya un virus que afecte a alguno de esos recursos o pasemos algún archivo, también podría pasar el virus de un lado a otro. Por tanto, esta es otra cuestión que debemos tener en cuenta. A fin de cuentas, aunque bajemos un virus en una máquina virtual, podría estar vinculado al equipo principal.

Hemos visto que, aunque no es lo normal, pueden pasar virus de una máquina virtual al equipo principal, es algo que debes tener muy en cuenta.

Evitar que una VM sea un peligro

Ahora vamos a ver algunos consejos esenciales para proteger el sistema si vamos a utilizar una máquina virtual y reducir así el riesgo de que ocurra algo.

Usar un programa fiable

Lo más importante es utilizar un buen programa fiable para la máquina virtual que vamos a crear. Esto es algo que siempre debemos tener en cuenta cuando vamos a instalar cualquier tipo de software, más allá si vamos a conectarnos a la red y podemos tener problemas.

Hay muchas opciones, pero podemos nombrar por ejemplo VMWare o VirtualBox. En ambos casos vamos a poder instalar sistemas operativos de forma virtual y segura.

Comprobar que el disco duro está bien particionado

Si estamos utilizando un buen programa, esto no debería ser un problema. No obstante, conviene recordar que es importante comprobar que el disco duro está bien particionado. De esta forma nos aseguramos que los archivos de la máquina virtual y del equipo principal van a estar separados.

Esto ayudará a evitar que un virus pueda pasar de un sistema a otro. En caso de que, entre cualquier tipo de malware a la máquina virtual, quedará ahí y no estará compartiéndose con el host.

Crear una dirección IP separada

Vimos que a través de una red compartida puede pasar un virus desde una máquina virtual al equipo. Podemos crear una IP separada diferente a la del ordenador y esto reducirá el riesgo de que se pueda propagar algún virus.

Esto es un paso más, pero igualmente sería inútil si decidimos compartir archivos entre los sistemas. En ese caso podría haber problemas con el malware.

Seguir siempre las mismas medidas de seguridad

En este punto nos referimos básicamente a seguir las mismas medidas de seguridad que seguiríamos en cualquier dispositivo físico. Por ejemplo, contar con un buen antivirus, tener el sistema siempre actualizado, evitar cometer errores… Esto nos ayudará a reducir el riesgo de que entre algún virus. Especialmente el sentido común va a ser importante. Debemos evitar, por ejemplo, compartir archivos entre la máquina virtual y el equipo principal.

Por tanto, aunque sí es posible que un virus en una máquina virtual llegue a afectar al equipo principal, lo cierto es que es algo complicado y solo ocurriría en casos raros. No obstante, hemos visto algunos consejos que podemos poner en práctica para estar más protegidos.

Qué son los Advanced Persistent Threats y cómo protegernos

Advanced Persistent Threat o también conocido como Amenaza Persistente Avanzada, sin embargo, es normal referirse a este como APT. Es un tipo de ciberataque que se ejecuta a gran escala con el propósito de robo de datos y/o espionaje de sistemas. Su particularidad radica en que se ejecuta por un período extenso de tiempo, principalmente porque los cibercriminales responsables son muy dedicados. Se encargan de investigar al objetivo y definir la razón por la cual se ataca. Además, invierten muchos en recursos económicos para preparar su infraestructura y así lograr que el ataque se lleve a cabo de manera exitosa. Los ataques que se llevan a cabo mediante los APT incluyen malware completamente personalizado de acuerdo al objetivo elegido.

La motivación para la creación de un APT va mucho más allá del mero perjuicio a una víctima o varias víctimas. Este tipo de ataques se enfocan en organizaciones y/o personas que pueden generar un alto nivel de ganancias. Ya sea en cuanto a lo financiero, por ejemplo, si es que se busca ganar muchísimo dinero de una vez. Por otro lado, la motivación también puede ser política. El espionaje político es uno de los motivadores para la creación de los ataques APT.

En los primeros tiempos de los APTs, estos eran asociados con protagonistas políticos en general que querían apropiarse de datos sensibles del gobierno de turno o bien, datos que tengan que ver con determinada industria. Hoy en día, estos ataques se han ampliado en cuanto a su aplicación y son utilizadas para el robo de datos sensibles o de propiedad intelectual que posteriormente sean vendidos o monetizados de alguna manera.

Lo que más llama la atención y no debería sorprender, por obvias razones, es lo rápido en que se vuelven cada vez más sofisticados. En consecuencia, a nivel global existen expertos en seguridad informática que trabajan a tiempo completo y por mucho dinero, que se encargan de diseñar, crear e implementar los APTs. Estas personas están respaldadas por importantes organizaciones y personalidades con intereses específicos, por lo que casi siempre los ataques se ejecutan de manera más que exitosa. Algunas de las tareas que hacen son el acceso a información confidencial, creación e inserción de código malicioso. Un ejemplo recurrente son los backdoors, que garantizan el acceso permanente a los sistemas del objetivo.

Cómo se llevan a cabo

Para llevar a cabo estos ataques, los ciberdelincuentes pueden utilizar varios métodos, en los cuales es muy sencillo caer si no se tiene algo de cuidado a la hora de utilizar internet. En todo caso, no todos están en nuestras manos detenerlos, pues hay alguno como vamos a ver, que simplemente realizan pruebas a ver cuál es el momento en el que aciertan para poder atacar.

- Phishing: Es uno de los métodos más comunes para realizar ataques. Pero no solo lo podemos encontrar en este tipo de ataques, si no en casi cualquiera que se puede realizar por internet. Para ello los ciberdelincuentes realizan el envío de un cebo a los usuarios, lo cual hace que en cuanto acceden a él o interactúan de alguna forma, se activa el robo de datos. Los métodos más comunes son los sms, correos electrónicos y ahora, las redes sociales.

- Malware: Este se encuentra muy presente en este tipo de ataques, sobre todo cuando se utilizan en forma de keylogger. Esto lo que hace es detectar todo lo que se escribe en el equipo, con los que pueden averiguar una contraseña de forma sencilla. Por otro lado, están los troyanos, la cual se encarga de abrir una puerta trasera en los equipos y permitir el acceso a los delincuentes. Con estos debemos tener especial cuidado, ya que muchos no son detectables por los antivirus, y tienen la capacidad de permanecer ocultos por mucho tiempo hasta que son utilizados.

- Ataques de fuerza bruta: Es uno de los ataques más utilizados. Su función es muy sencilla, y es realizar todas las solicitudes que sean posibles hasta que encuentran la coincidencia que permite tener acceso a algo. Por esto se recomienda crear claves largas y con variedad de caracteres, ya que si estas son débiles, incluso con tarjetas gráficas actuales se pueden realizar ataques que permiten conocerlas en cuestión de unos pocos minutos, o incluso segundos.

- Vulnerabilidades: Los sistemas que tenemos en nuestros equipos pueden contener fallos, y muchas veces estos son aprovechados por los ciberdelincuentes. Por lo general se utilizan bots que se dedican a rastrear equipos conectados a internet, para luego proceder con la explotación de los mismos. Para evitar esto, es recomendable tener todos los equipos totalmente actualizados a las últimas versiones.

Características de un APT

Este tipo de ataques tienen mucho éxito, principalmente por los cibercriminales dedicados y responsables, no desean hacer las cosas rápido, sino más bien prefieren tomarse su tiempo para cumplir con la misión apropiadamente. Así también, optan por hacerlo con todo el tiempo necesario porque algún paso en falso podría dejarlos al descubierto.

Un dato interesante, es que la mayoría de estos ataques empiezan por vulnerabilidades ya conocidas, y que no han sido parcheadas. ¿Por qué? Porque de esa forma, la víctima tendrá dificultades para darse cuenta de que se trata justamente de un APT y no de un ataque tradicional. Sin embargo, ¿cómo podemos distinguir a un ataque APT?

Aumento de registros de inicios de sesión por la noche

Una de las características de los ataques APT es que desde el momento en que se apropia de un ordenador, logra expandirse a otros en cuestión de horas. Lo hacen mediante la lectura de una base de datos con autenticaciones, de la cual roban las credenciales y las utiliza para iniciar sesión en todos los ordenadores que va localizando. Los APTs reconocen y «van aprendiendo» qué cuentas de usuario o servicios cuentan con altos niveles de permisos y privilegios. Por lo que prefieren acceder a ese tipo de cuentas para comprometer los activos más importantes de la organización objetivo.

Ahora bien, mencionamos que debemos prestar atención a altos volúmenes de inicio de sesión por las noches, porque una buena parte de los autores de APTs viven en zonas en donde la diferencia horaria es considerable. Sin embargo, cada responsable de IT sabe en qué horarios deberían registrarse altos volúmenes de inicios de sesión y otras actividades relacionadas a su red. En consecuencia, es bueno realizar una monitorización permanente de esta actividad en busca de accesos sospechosos.

Presencia de backdoors de tipo Troyano

Un hábito es la instalación de backdoors de tipo Troyano en los ordenadores afectados. Lo hacen para asegurar el acceso permanente al entorno de la organización objetivo siempre que lo deseen. Incluso mantendrán estos accesos si los usuarios comprometidos llegan a cambiar los datos de sus credenciales.

Hoy en día, la Ingeniería Social es uno de los principales vectores responsables por los cuales se logra insertar estos backdoors Troyanos. Millones de personas todos los años, son víctimas de esto. Ya que son contactadas por teléfono o correo electrónico para realizar acciones supuestamente de manera urgente. Esa urgencia a la cual nos referimos y el cierto temor que nos da el no obedecer una «orden», hace que varias personas caigan en la trampa.

Flujo de datos mayor que el normal

Es importante prestar atención a los flujos de datos que sean de gran tamaño. Especialmente si es que tienen como origen a dispositivos que se encuentran dentro de la red o bien, dispositivos externos cuyo origen desconozcas. Dichos flujos de datos pueden ser de servidor a servidor, servidor a cliente o bien, de red a red.

Estos flujos de datos pueden tener un origen en particular y ese origen, a su vez, tiene como destino un target en particular. Existen clientes de correo electrónico como Gmail que cuentan con la posibilidad de informarte respecto a cuál fue el último inicio de sesión de los usuarios y desde dónde se ha accedido a determinado mensaje por última vez. Sin embargo, esto último se complica un poco más de lo debido a raíz de las conexiones vía túneles VPN.

Hoy en día, muchas organizaciones bloquean o interceptan cualquier tipo de tráfico HTTPS no definido o no aprobado mediante dispositivos de inspección de seguridad. Dichos dispositivos deconstruyen el tráfico HTTPS mediante un proxy, inspeccionan el tráfico y posteriormente lo vuelven a cifrar antes de enviar al destino original. Por lo que es recomendable adoptar este tipo de medidas.

Transporte de datos sospechosos

Una muy buena pero preocupante señal de que tu red podría verse comprometida por un APT es un alto volumen de datos en lugares en donde no debería estar. Otra señal es el formato con la cual se comprimen, si es un formato que no reconoces o si es conocido, pero no es adoptado usualmente en tu organización, debes estar alerta.

Campañas de phishing muy específicas (Spear Phishing)

No hay nada más frustrante que pensar que toda una organización podría venirse abajo por unos correos electrónicos. Existe un tipo de phishing que es el Spear Phishing, el cual se crea y se ejecuta de manera muy específica. Es decir, las víctimas son bastante bien seleccionadas de acuerdo a las intenciones e intereses del atacante. Las mismas reciben correos electrónicos con archivos adjuntos, aunque también pueden pedir que hagas clic en determinado enlace para ingresar datos personales o de la organización.

Los archivos adjuntos pueden tener formatos conocidos como .docx, .xslsx, .pdf y muchos más. Aunque también, pueden ser ejecutables de tipo .exe o simplemente, formatos que no conocemos. Por el lado de los enlaces, éstos aparentan tener el formato de una URL benigna, unas letras más y otras menos. Por eso, es de vital importancia que prestemos atención a los correos que recibimos. ¿Realmente esperamos un mensaje cómo este? ¿Es necesario que acceda a cierto enlace para mantener activa mi cuenta, supuestamente? Un minuto extra de atención marca la diferencia.

¿Cómo me protejo de los APTs?

- Conciencia de Seguridad. Es fundamental que todos los trabajadores o colaboradores estén lo suficientemente concienciados de la seguridad, y que sean conscientes de sus actividades dentro de la red. Es importante instar a la creación de estrategias para que todas las lecciones en ciberseguridad, seguridad de la información y privacidad de datos puedan tener un verdadero impacto positivo en las personas.

- Un buen plan de respuesta a incidentes. No solamente ayuda a prevenir potenciales ataques APT sino también, a minimizar los daños si llega a ocurrir un evento como este. Además de tener bien definido quién hace cada actividad, es muy importante asegurar que se mantenga toda evidencia de eventos de seguridad que puedan ocurrir, ya sean APTs o cualquier otro ataque. Una herramienta de apoyo es tener conocimiento del Cyber Kill Chain, el cual te indica con alto nivel de detalle cada paso de un ciberataque.

- Implementación de la defensa por capas. Cuando hablamos de este punto, nos referimos a controlar tanto los puntos de entrada como de salida de red mediante firewalls de última generación. También se deben implementar sistemas de detección (IDS) y prevención (IPS) de intrusiones y los sistemas de tipo SIEM para una gestión eficaz de eventos de seguridad. No debemos olvidar a los sistemas de gestión de vulnerabilidades, para tener un control y panorama completo de cada uno de ellos. En definitiva, hay que tener especial atención a los usuarios de la red, administrando adecuadamente sus credenciales mediante los sistemas de gestión de identidad (IAM) y autenticación. Todo tipo de software debe estar al día con las actualizaciones y cada uno de los endpoints debe contar con sus correspondientes sistemas de protección.

- Técnicas de monitorización y detección. No hay que dejar atrás las actividades de monitorización en donde podemos tener acceso a los logs. Los cuales nos permitirán detectar tráfico o cualquier otra actividad sospechosa. La red debe ser monitorizada permanentemente, tanto el tráfico de entrada como de salida, así como los dispositivos que se conectan. Todo registro que se tenga sobre el tráfico en la red, puede servir de evidencia forense si es que ocurre algún ataque.

- Optar por servicios de inteligencia de amenazas. Estos servicios adicionales son ofrecidos por las distintas empresas especializadas en seguridad de la información y ciberseguridad. La inteligencia de amenazas se encarga de analizar raw data (datos en bruto) en busca de amenazas, todos estos datos tienen diversas fuentes y una vez que éstos fueron analizados, se cuenta con información útil y que lleve a una toma de decisiones exitosa. Así, todas las personas de la organización que sean responsables de la seguridad de la red tendrán la capacidad de identificar rápidamente amenazas de muy alto riesgo.

Tal y como habéis visto, los APT son una amenaza muy peligrosa, pero existen medidas que nos permitirán mitigar los efectos e intentar controlar que no nos vulneren nuestra seguridad.