Hoy en día la seguridad al navegar por los sitios web, se ha convertido en una prioridad para todo el mundo, y es que gracias al uso del protocolo HTTPS, que es el protocolo seguro de HTTP, podemos navegar por Internet con cifrado punto a punto, todo el tráfico desde nuestro navegador web hasta el servidor web estará cifrado y autenticado, gracias a la utilización del protocolo Transport Layer Security (TLS). Si quieres saber todo sobre este protocolo que es fundamental hoy en día, a continuación, tenéis todos los detalles sobre su funcionamiento.

Actualmente el protocolo HTTPS está presente en más de la mitad de los sitios web a nivel mundial, este protocolo nos permite comunicarnos y navegar por Internet con cifrado punto a punto (desde nuestro cliente web hasta el servidor), no obstante, eso no significa que una web a la que nos hemos conectado por HTTPS sea «segura» o «legítima», porque hoy en día cualquier web maliciosa podría tener un certificado SSL/TLS y parecer que es segura.

¿Qué es HTTPS y por qué lo necesitamos?

Todos conocemos HTTPS y la importancia que tiene hoy en día a la hora de navegar. Es muy importante si queremos evitar que se filtren datos. A la hora de entrar en un sitio web podemos iniciar sesión, enviar y recibir información, datos y, en definitiva, nuestra privacidad y seguridad depende de esa conexión. Si esto lo hacemos a través de HTTP un posible intruso podría acceder a la información. Por ejemplo, si estamos en una red Wi-Fi pública, donde cualquiera podría entrar.

Ahí es donde entra en juego HTTPS. El objetivo es cifrar esa información que enviamos. De esta forma viaja de forma segura por la red sin que posibles intrusos pudieran interceptar la información. Podemos decir que va de punto a punto sin que un tercero pudiera interceptarlo. Una forma de ocultar todos los datos que intercambiamos en la red. El protocolo HTTPS se necesita principalmente por tres razones, privacidad, integridad e identificación. Vamos a usar como ejemplo, el envío de un mensaje para que lo entendáis fácilmente.

Privacidad

Cuando nuestro equipo envía un mensaje desde el navegador web hacia el servidor web donde nos estemos conectando, si no está protegido el mensaje, este puede ser capturado por alguien que esté escuchando el canal de comunicación, como, por ejemplo, en una red Wi-Fi. Este mensaje puede ser capturado para espiar absolutamente todo el tráfico. Por ejemplo, si navegamos por una página web e introducimos una contraseña, esta podrá ser capturada.

Cuando en la barra de direcciones web, donde introducimos la dirección del sitio web que queremos ir sale un candado cerrado, significa que la comunicación con el servidor web se realiza de manera segura, con cifrado punto a punto. Que salga el «candado» no significa que el sitio web sea seguro, simplemente que el canal de comunicación con dicho sitio web sí lo es.

Integridad

Cuando nuestro equipo envía un mensaje desde el navegador web hacia el servidor web donde nos estemos conectando, este mensaje puede ser capturado y modificado al vuelo mediante el canal de comunicación, con el objetivo de cambiar la información que haya en él. Una vez modificado, se envía al legítimo destinatario ya modificado, y no se podrá saber si ese mensaje se ha modificado o no. Este tipo de ataques son los populares «man in the middle».

Por este motivo, la integridad en las comunicaciones es fundamente, la integridad significa que, si el mensaje es modificado, el destinatario lo sabrá, y denegará la conexión. Por tanto, con la integridad, se puede garantizar que un mensaje no puede ser modificado (sin que el destinatario lo sepa) y llega a su destinatario exactamente como se envió.

Identificación

La identificación significa que puedo verificar quién ha enviado el mensaje mediante el uso de una firma digital, y cuando navegamos por una página web, significa que la página web en la que estamos es auténtica. Todo esto se consigue gracias al protocolo HTTPS, que a través de los certificados SSL, garantiza que estás conectado al lugar correcto. El certificado SSL que nos muestra el navegador web es válido y ha sido emitido por una autoridad de certificación legítima.

En conclusión, la privacidad, la integridad y la identificación son las principales razones por las que el protocolo HTTPS es muy importante.

Funcionamiento general de HTTPS

Para que funcione el protocolo HTTPS, necesita una forma de poder proporcionar privacidad, integridad e identificación en los sitios web. La manera de poder proporcionar esto se llama cifrado o encriptación.

Cifrado

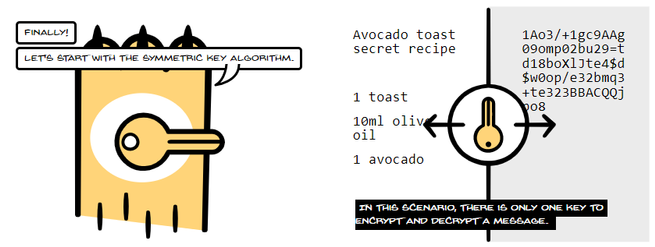

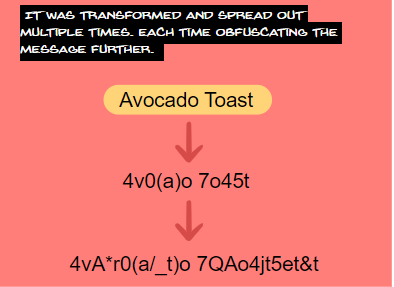

Hay principalmente dos tipos de algoritmos de cifrado, el algoritmo de clave simétrica y asimétrica.

El algoritmo de clave simétrica, solo utiliza una única clave para cifrar y descifrar los mensajes, su funcionamiento es el siguiente:

- Antes de enviar el mensaje, el navegador cifra el mensaje a enviar, una vez enviado, aunque sea interceptado, si no tiene la clave de descifrado no podrá leer o modificar el mensaje, por lo tanto, el único que puede leer el mensaje es el destinatario que tiene la clave de descifrado, que es la misma que la de cifrado. Si alguien intentase abrir el mensaje, solo vería una cadena de texto sin ningún sentido al estar cifrado.

Sin embargo, el principal problema del algoritmo de clave simétrica es que es muy difícil compartir la clave compartida.

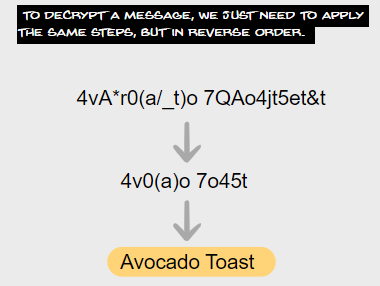

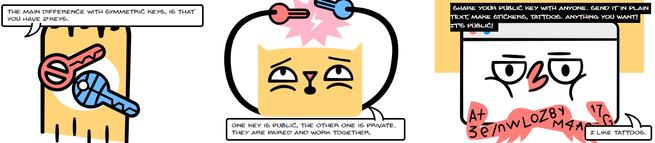

El algoritmo de clave asimétrica, utiliza dos claves, una privada y otra pública. Su funcionamiento es el siguiente:

- El algoritmo asimétrico usa una clave que es pública y la otra es privada. Están emparejadas y trabajan conjuntamente. La clave pública se puede compartir con cualquiera, por eso es pública. Cuando alguien envía un mensaje, cifra el mensaje usando la clave pública del destinatario, y cuando se recibe el mensaje, usa su clave privada que solo él tiene para descifrar el mensaje. Solo la clave privada puede abrir el mensaje cifrado de la clave pública.

Este tipo de algoritmo de clave pública, no solo nos vale para la privacidad, sino que también nos sirve para la identificación de quien envía el mensaje.

Handshake de SSL/TLS

Cuanto estás en una página web segura como RedesZone, habrás observado que, en la barra de direcciones, donde introdujiste www.redeszone.net aparece en el lado izquierdo un candado cerrado. Esto significa que cuando entraste en nuestra web, tu navegador se comunicó con nuestro servidor web, y ambos establecieron una conexión segura para transmitirse los datos.

Antes de que esto ocurriese, el navegador y servidor web tienen que ponerse de acuerdo en cómo se van a comunicar de forma segura. Si durante la negociación ocurriese un fallo, el navegador mostraría un error o advertencia, en cambio, si la negociación es correcta, nos muestra un candado cerrado en la barra de direcciones. Este proceso de negociación se denomina Handshake, y dependiendo del protocolo TLS que utilices, es más rápido o menos rápido, ya que la última versión TLS 1.3 incorpora una gran cantidad de mejoras para acelerar al máximo el establecimiento de la conexión.

Cómo funciona

El servidor web envía una lista de versiones de SSL / TLS compatibles que hayan configurado, y un conjunto de algoritmos de cifrado con los que puede trabajar con el navegador web. Por otra parte, el navegador web también envía su respectiva lista también. Entonces, se elige la mejor versión de los protocolos SSL / TLS y el algoritmo de cifrado según las preferencias del servidor.

El servidor responderá al navegador web enviando su certificado, que incluye su clave pública para que pueda verificar la identidad del servidor web. El navegador comprueba que el certificado enviado por el servidor sea auténtico, y, entonces, el navegador genera una clave maestra para que tanto navegador como servidor puedan usarla más tarde cuando generen una clave única. Esta clave maestra previa es enviada al servidor usando la clave pública del servidor para cifrarla, y luego, es descifrada por el servidor usando su clave privada.

Todo lo ocurrido hasta ahora ha sido mediante una comunicación abierta y no cifrada, excepto el envío de la clave maestra previa que fue cifrada usando claves asimétricas. Una vez recibido por el servidor la clave maestra previa, ambos generan un “secreto compartido” que es la clave simétrica que usarán, y es entonces cuando todos los datos que van y vienen entre el navegador y servidor están asegurados para el resto de la sesión.

¿Qué es una Autoridad de Certificación (CA)?

Una autoridad de certificación (CA) es una organización de terceros, que tiene 3 objetivos principales:

- Emitir certificados.

- Confirmar la identidad del titular del certificado.

- Proporcionar pruebas de que el certificado es válido.

Para convertirse en una CA, se requiere de unos requisitos de seguridad y auditorías que se deben pasar. Debes demostrar que eres confiable para ser aceptado en un «almacén root». Un «almacén root» es una base de datos de CA confiables. Por ejemplo, sistemas operativos y empresas como Apple, Windows y Mozilla tienen sus propios “almacenes root” que preinstalan en sus ordenadores.

¿Qué certificados existen?

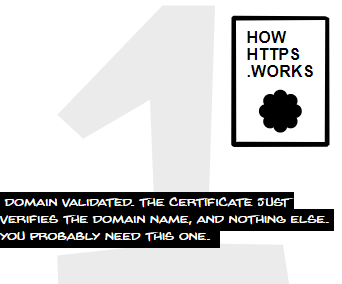

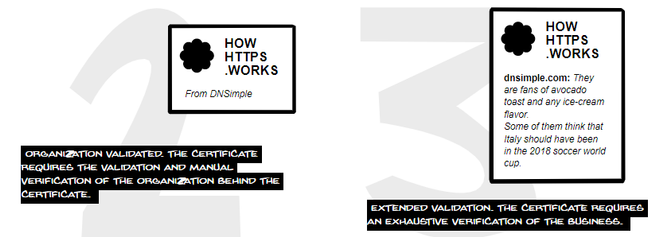

Básicamente existen tres tipos de certificados que emiten las autoridades de certificación:

- Domain validated: Este certificado solo verifica el nombre de dominio.

- Organization validated: Este certificado requiere la validación y verificación manual de la organización que está detrás del certificado.

- Extended validation: Este certificado requiere una verificación exhaustiva del negocio para el que será emitido.

Cuando un certificado es válido, se muestra una insignia segura en la barra del navegador. Los certificados, además, pueden también mostrar el nombre de la empresa para la que son válidos.

¿Cómo se validan los certificados?

Cuando una CA emite un certificado, está lo firma con su certificado raíz que viene preinstalado en el almacén root que tenemos en nuestro equipo o navegador. Tenemos que tener en cuenta que normalmente, la mayoría de las veces, es un certificado intermedio firmado con un certificado raíz. Esto es así porque en caso de que el certificado raíz se viera comprometido, es más fácil revocar los certificados intermedios, porque que los certificados raíz están instalados en cada dispositivo.

Para validar un certificado el proceso es el siguiente:

- El navegador se conecta a una página web usando el protocolo HTTPS y descarga el certificado.

- El certificado que se descarga no es un certificado raíz.

- El navegador descarga el certificado que se utilizó para firmar el certificado en la página web.

- Pero este certificado aún no es el certificado raíz.

- Entonces el navegador vuelve a buscar el certificado que firmó el certificado intermedio que se acaba de descargar.

- Y una vez lo encuentra y lo valida, se confía en toda la cadena de certificados, y por lo tanto, también se confía en el certificado de la página web.

En caso de que el último certificado no sea un certificado raíz, y no haya más certificados para descargar, entonces la página web no es de confianza.

¿Por qué usar una CA cuando puedo auto firmar mis certificados?

Aunque un certificado auto firmado proporciona el mismo nivel de cifrado que uno generado por una autoridad, los navegadores verifican que el certificado haya sido emitido por una autoridad confiable, y, si no lo es, muestra un aviso al respecto diciendo que el certificado no es seguro. Los certificados SSL/TLS se compran a diferentes CA, aunque existen CA como Let’s Encrypt que proporcionan certificados totalmente gratuitos.

Los certificados auto firmados solo son útiles para realizar pruebas o usarlos en intranets, pero no se deben usar en páginas web públicas, ya que a los visitantes les aparecerá un aviso en el navegador indicando que no se confía en el certificado, y que la página web podría no ser segura.

Diferencias entre HTTPS, SSL y TLS

Cuando navegamos por Internet algo esencial y que valoran mucho los usuarios es la seguridad. Sin embargo, no todas las páginas lo son. Podemos toparnos con webs que no utilizan protocolos de seguridad actuales y que podrían filtrar información personal o datos que introducimos en esos sitios. Al hablar de seguridad en la web, pueden aparecer tres nombres: SSL, TLS y HTTPS. A veces pueden confundirse.

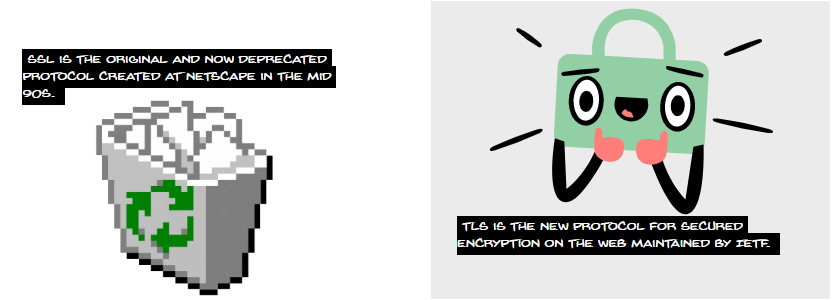

Protocolo SSL

Si empezamos por orden, cuando nos referimos a SSL hablamos de Secure Sockets Layer (en español significa capa de sockets seguros). Su función es mantener segura una conexión de Internet. Por ejemplo, si vamos a enviar información o datos de un equipo conectado a la red a otro, esa transmisión va segura. Así evitamos que nuestras comunicaciones sean inspeccionadas en caso de que alguien intercepte dicha comunicación, de esta forma, pondremos a salvo la privacidad y seguridad de nuestras comunicaciones. Gracias al protocolo SSL se logra que la información viaje de un origen a un destino sin que nadie pueda espiar la conexión, ni tampoco alterarla. Si vamos a introducir datos bancarios, enviar contraseñas e información confidencial, es vital que vaya a través de una conexión segura. Actúa como una prueba de identidad contra la otra parte de la comunicación.

SSL es un protocolo creado por Netscape. Su versión 2 se lanzó en el año 1995 con el navegador Netscape 1.1. En 1996 se lanzó la versión SSL 3,0 que solucionaba grandes fallos de seguridad de su versión anterior. Pero en 1999 hubo una guerra de muchos navegadores, y, al final, Netscape como todos sabemos desapareció, pero antes cedió el control del protocolo SSL a la IETF, «Internet Engineering Task Force». Este organismo, antes de finales de 1999 lanzó la versión de TLS 1.0 que en realidad era SSL 3.1. Es decir, SSL cambio su nombre a TLS «Transport Layer Security», creando confusión que sigue aún hoy para diferenciar a los protocolos. Actualmente la última versión de TLS es la 1.3, e incorpora muchas mejoras en seguridad, pero, sobre todo, en rendimiento.

Hoy en día el protocolo SSL está completamente anticuado y obsoleto. La última versión es SSL 3.0, también conocida como SSLv3. Fue lanzada en 1996 para sustituir a la versión anterior, SSL 2.0, pero fue calificada como obsoleta en 2015 por el IETF. Esto hace que los navegadores no lo vean como un protocolo seguro, ya que su sustituto es TLS.

Protocolo TLS

Cuando hablamos de TLS realmente estamos ante un protocolo que vino para actualizar el SSL, que quedó obsoleto. Es más seguro, con novedades importantes que hacen que nuestras conexiones sean más fiables. Viene del inglés Transport Layer Security (seguridad de la capa de transporte).

En 1999 se lanzó la versión 1.0 de TLS, pero hasta el año 2006, no se lanzó la versión 1.1 de TLS. Dos años más tarde en 2008, se lanzó TLS 1.2 que solucionaba algunos fallos y vulnerabilidades. Sin embargo, hasta el año 2013, es decir 5 años después, los navegadores no empezaron a agregar soporte para TLS 1.2. Para más inri en el asunto, en el año 2015 el protocolo SSL 3.0 quedó oficialmente en desuso. El protocolo TLS ha recibido diferentes actualizaciones. Hoy en día la última versión es TLS 1.3 que se lanzó en el año 2018.

Sus usos son muy variados, más allá de usarlo en las comunicaciones con páginas webs HTTPS. También lo podemos utilizar en servidores VPN de tipo SSL/TLS, como por ejemplo el conocido OpenVPN. El objetivo de TLS es ofrecer una mayor seguridad y privacidad a las conexiones. Evitar que los datos puedan ser interceptados y también ofrecer mayor velocidad y rendimiento que el SSL. Los navegadores actuales lo consideran un protocolo seguro (desde TLS 1.2 en adelante).

Si hablamos de diferencias entre SSL y TLS podríamos decir que radican principalmente en que SSL se ubica en la capa de sesión del modelo OSI, sin embargo, TLS se encuentra en la capa de transporte. Otra diferencia entre ambos son que con SSL usábamos certificados y algoritmos de cifrado simétrico y asimétrico poco seguros, por este motivo, actualmente todas las conexiones (o la mayoría de ellas) utilizan TLS 1.2 o TLS 1.3.

Protocolo DTLS

Podemos tener muchos dispositivos conectados a un servidor, pueden servir para alojar una página web, almacenamiento en la nube, servir de respaldo para otros equipos… Son muchos los usos que podemos darle a este tipo de equipos, así como también son muy diferentes las características que tienen. Sin embargo, sin importar si somos usuarios domésticos o una empresa, siempre debemos preservar la seguridad y evitar que los datos puedan comprometerse, evitar que posibles intrusos lleguen a acceder a nuestras cuentas y poner en riesgo la privacidad.

Un ejemplo que podemos mencionar de ataques contra un servidor son los ataques Man-in-The-Middle que permiten recopilar información que no está cifrada. Pueden básicamente escuchar todo lo que se envía y recibe algo que podría afectar al propio servidor, a los usuarios que se conectan y a las comunicaciones. Este es el caso del protocolo DTLS, por ejemplo. De él vamos a hablar. Mostraremos cómo actúa y por qué es importante para proteger la seguridad de los servidores. Una capa extra de seguridad para nuestras comunicaciones. Va a servir para cifrar las comunicaciones y evitar que el contenido que enviamos o recibimos pueda filtrarse. Pongamos como ejemplo que usamos un programa para comunicarnos entre un cliente y un servidor. Si esa comunicación no estuviera cifrada, podrían producirse escuchas. Incluso los mensajes podían ser modificados y lo que enviamos no llega como tal al destino.

Cómo funciona

A la hora de comunicarnos por Internet, algo muy importante es mantener la privacidad. No importa si estamos enviando mensajes de texto, correos electrónicos, utilizando redes sociales o enviando información en una web. Con el paso del tiempo han ido surgiendo protocolos que nos ayudan a preservar los datos. Por ejemplo HTTPS llegó para evitar que la información que enviamos en un formulario web pueda interceptarse en una red insegura.

Algo así es la misión que tiene el protocolo DTLS. Las siglas vienen de Datagram Transport Layer Security. Podemos traducirlo al español como protocolo de seguridad de capa de transporte de diagrama. Básicamente lo que hace es proporcionar privacidad en las comunicaciones UDP. Ahora bien, ¿Qué es UDP? Es un protocolo encargado del intercambio de datagramas que podemos enviar a través de la red sin que previamente haya habido una conexión. Esto es posible ya que esos datagramas ya llevan información necesaria.

El protocolo DTLS sirve para proporcionar una mayor privacidad y seguridad a estas comunicaciones UDP. De esta forma el cliente puede comunicarse con el servidor sin que haya un intermediario que pueda escuchar y, en definitiva, comprometer la privacidad. Una manera de mantener en todo momento esa comunicación protegida.

Se basa en el protocolo TLS

Principalmente está basado en el protocolo TLS, que ya hemos visto en muchas ocasiones que actúa para cifrar las conexiones y mantener siempre a salvo la privacidad. Así podemos evitar, una vez más, que haya intrusos que accedan a la información. Es un protocolo que está muy presente en la red, a la hora de navegar por Internet.

Sin embargo hay una diferencia importante entre DTLS y TLS, y es que el primero utiliza UDP, mientras que el segundo protocolo usa TCP. Es muy usado en programas y servicios susceptibles de que haya retrasos, que son los que utilizan datagramas. Por ejemplo podemos nombrar aplicaciones como las VPN. Está diseñado para ser muy similar al protocolo TLS en aspectos generales.

Va a permitir que tanto el cliente como el servidor se comuniquen y que no se modifique de forma maliciosa esa información. Evita, por ejemplo, que se falsifiquen o modifiquen los mensajes y que todo pueda filtrarse. Una manera más de preservar siempre la veracidad y reducir el riesgo de que haya problemas.

El protocolo DTLS tiene múltiples usos

Los datagramas son muy utilizados en servicios de Streaming. Por ejemplo un servidor que emita vídeos a través de la red. También está presente en servidores de juegos o videoconferencias. Hay que tener en cuenta que este último caso, el de las videollamadas, está muy presente en nuestro día a día. Son muchas las opciones que tenemos disponibles y es esencial contar siempre con servicios fiables.

Hay que mencionar un aspecto importante, y es que DTLS no garantiza el orden de entrega de los mensajes. Tampoco va a garantizar que los mensajes se lleguen a entregar. No obstante, sí tiene algunos beneficios de los protocolos de datagramas, como por ejemplo tener una carga más baja y una latencia reducida.

DTLS es clave para WebRTC

Las características con las que cuenta el protocolo DTLS son muy importantes para WebRTC. Ya sabemos que se trata de un proyecto que otorga a los navegadores web y aplicaciones móviles la posibilidad de comunicarse en tiempo real. Es muy utilizado en determinados programas como videollamadas.

En este sentido, todos los protocolos relacionados con WebRTC son necesarios para cifrar las comunicaciones a través de DTLS. Aquí debemos incluir SCTP, SRTP y STUN.

En definitiva, DTLS es un protocolo para cifrar las comunicaciones que puede venir muy bien para servidores, aplicaciones y servicios especialmente relacionados con las videollamadas o plataformas en las que intercambiamos información. Permite cifrar todas estas comunicaciones y evitar así que posibles intrusos puedan interferir y lleguen a ver qué enviamos o recibimos.

Siempre es muy importante proteger nuestros sistemas y equipos. Debemos contar con programas de seguridad, mantenerlos actualizados y tener presente el sentido común y no cometer errores. Pero también es esencial hacer uso de aplicaciones que sean fiables, que cuenten con protocolos adecuados para evitar filtraciones y que todo funcione adecuadamente. Un ejemplo es lo que hemos visto de la importancia del protocolo DTLS para los servidores y comunicaciones.

Protocolo HTTPS

Por otra parte, tenemos HTTPS. Sin duda es el protocolo que más reconocerán los usuarios. Es lo que podemos ver cada vez que ponemos una página web. Como sabemos, un sitio web, un dominio, puede estar precedido por HTTP o HTTPS. Esta última opción es la que nos interesa, este protocolo pertenece a la capa de aplicación del modelo OSI.

HTTPS viene de las palabras en inglés Hyper Text Transfer Protocol Secure (protocolo seguro de transferencia de hipertexto). Si un sitio web está protegido hace uso de un certificado SSL/TLS y utiliza algoritmos de cifrado simétrico, asimétrico y de intercambio de claves, hace uso del protocolo HTTPS. Podemos decir que el protocolo HTTPS necesita de un certificado SSL/TLS. En el navegador podremos ver si una web es segura en este sentido. Es muy importante utilizar protocolos SSL/TLS cuando haya intercambio de información personal o sensible. Por ejemplo, para introducir contraseñas, acceder a páginas donde pongamos información delicada y que pueda ser robada.

En definitiva, estos tres protocolos (el SSL ya no, porque está obsoleto) están diseñados para mejorar la seguridad de los navegantes. Son importantes en los sitios webs modernos y que pretenden adaptarse a las exigencias actuales, ya que, en temas de SEO, por ejemplo, prima mucho que una web cuente con estos protocolos.

Qué es HSTS y por qué es tan importante

El problema del protocolo HTTPS es que aun así existe la posibilidad de que los atacantes engañen al navegador para que se comunique a través del protocolo HTTP en vez de HTTPS. Esto lógicamente podría suponer un problema de privacidad. La información que estamos enviando podría ser interceptada. Esto es lo que se conoce como un ataque de degradación de protocolo. Podemos decir que evita que ese sitio web que estamos visitando se conecte a través de HTTPS.

Esto ocurre porque el navegador intenta conectarse al sitio HTTP, pero si está disponible la versión HTTPS el servidor automáticamente se conectaría a esta segunda opción más segura. Un pirata informático podría modificar esto, podría basarse en esa primera conexión al sitio HTTP para evitar que termine conectándose en la versión segura. Un ciberdelincuente podría hacerse pasar por el servidor web de ese sitio e incluso enviar una copia exacta al usuario a través de la cual podría robar las credenciales y contraseñas.

Ahora bien, para solucionar este problema es donde entra en juego HSTS. Sus siglas vienen de HTTP Strict Transport Security. Sirve para evitar ataques de degradación de protocolo, como hemos visto que es una posibilidad. Este protocolo lo que hace es decirle al navegador que se conecte con el sitio web únicamente a través de HTTPS. Evitan así que no puedan conectarse de ninguna manera a través de HTTP.

Después de que se comunica ese mensaje, el navegador recuerda que no debe intentar comunicarse con el sitio web a través de HTTP e inicia futuras solicitudes al sitio desde HTTPS. Siempre accede, por tanto, a la opción segura en la que la información no va a correr peligro y va a estar protegida. Además, hay que tener en cuenta que todos los navegadores populares también vienen con sus propias listas HSTS precargadas a las que pueden consultar y determinar si un sitio web usa HSTS o no. Por ejemplo, en Google Chrome o Mozilla Firefox. Esto hace que los ataques de degradación de protocolo sean cada vez más difíciles. En definitiva, HSTS es un protocolo interesante que deben implementar los webmasters en su servidor web para que sea más seguro en general. Es especialmente importante si un sitio requiere la transferencia de datos confidenciales del usuario. Es importante para que un sitio web sea más seguro de cara a los usuarios.

Ya sabemos que la seguridad es un factor muy importante. Es a la hora de navegar donde más problemas podemos tener, donde nuestra información puede verse comprometida por alguno de los muchos ataques que existen en la red. Por tanto, cifrar los sitios web, mejorar la seguridad en los servidores, es algo fundamental. De esta forma también nuestro sitio mejorará en reputación.

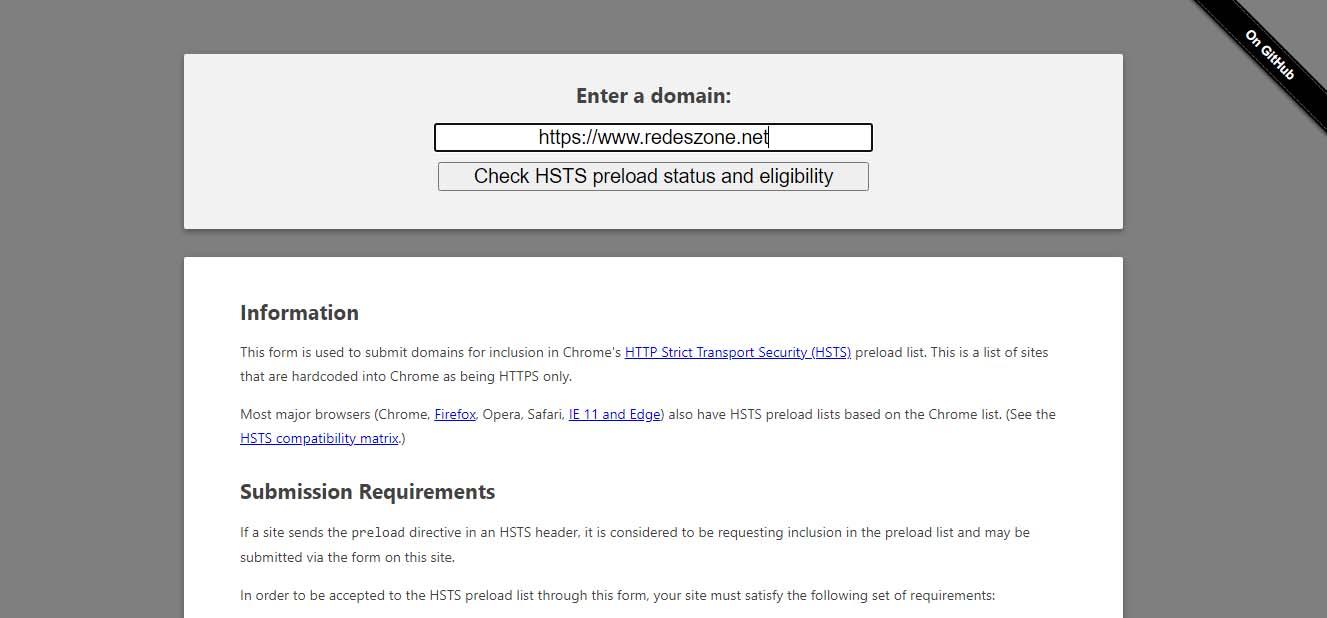

Cómo saber si una página web soporta HSTS

Hemos visto qué es HSTS y por qué es una solución interesante para cifrar los datos al navegar por Internet. Ahora vamos a explicar qué podemos hacer para saber si una página web soporta este protocolo o no. Es algo muy interesante para evitar ataques y tener más seguridad a la hora de entrar en ese sitio y confiar en que nuestros datos van a estar a salvo.

Tenemos a nuestra disposición una herramienta online gratuita y muy sencilla de utilizar con la que podemos ver rápidamente si una página web soporta o no HSTS. Se trata de HSTSPreload. Cuando entremos nos encontraremos con una barra de direcciones donde tendríamos que poner la URL del sitio que nos interesa saber si lo acepta o no.

Cuando hayamos puesto la dirección que nos interesa, simplemente tenemos que darle a Check HSTS. En caso de que ese sitio tenga HSTS aparecerá en verde, con un mensaje indicando que lo tiene activado. En cambio, si ponemos una URL que no sea compatible veremos que aparece en rojo y un mensaje donde nos indica que ese sitio no es compatible por el momento. Este proceso es inmediato, por lo que no tendremos que esperar para ver los resultados en la pantalla.

Son muchas las páginas web que todavía no han incorporado este protocolo. Otras, en cambio, ya lo han hecho. Podemos probar las que nos interese y gracias a esta herramienta saber si un sitio acepta HSTS o no. Lo podemos ver de una manera rápida y sencilla simplemente siguiendo estos pasos que hemos explicado.

En definitiva, como has podido ver el protocolo HSTS es importante de cara a mejorar la seguridad al navegar por la red. Es esencial para que nuestra información esté siempre protegida y no terminemos en la versión HTTP de una página y un posible intruso, por ejemplo, en una red Wi-Fi pública, pueda robar información personal.

¿Estamos seguros en una red Wi-Fi si usamos HTTPS?

Cuando navegamos por la red podemos ser víctimas de muchos tipos de ataques. Hay muchas amenazas que pueden poner en riesgo el buen funcionamiento de nuestros sistemas y nuestra propia privacidad. Esto aumenta si nos conectamos a una red Wi-Fi pública. Ahora bien, el hecho de navegar por páginas cifradas HTTPS disminuye el riesgo de que nuestros datos e información puedan filtrarse. Sin embargo, ¿hasta qué punto esto es realmente así y estamos a salvo?

A la hora de navegar por redes inalámbricas públicas hay que tener en cuenta el riesgo de que nuestros datos puedan filtrarse. No sabemos realmente quién puede estar detrás de esa red Wi-Fi y qué intereses puede tener. Es posible que nos topemos con algún tipo de pirata informático que esté a la espera de robar datos de los usuarios que se conecten.

El problema es que en ocasiones los usuarios pueden creer que el hecho de navegar por páginas cifradas HTTPS ya hace que la navegación sea segura. Es cierto que es muy importante que a la hora de introducir datos e información personal en las diferentes páginas que utilicemos lo hagamos en páginas de este tipo. La cuestión principal es que el hecho de navegar por páginas HTTPS y a través de redes públicas puede ser un problema igualmente. Cualquier atacante podría recopilar ciertos datos pese a que naveguemos por páginas cifradas. Estos datos pueden incluir el nombre del dominio o el tamaño de los archivos que descargamos, por ejemplo. En definitiva, aún estando cifrada la página sí que podrían acceder a ciertos metadatos.

Es cierto que, el nombre de usuario, las contraseñas, los formularios que rellenamos o los mensajes que enviamos van a estar protegidos debido a que la comunicación de HTTPS nos garantiza la confidencialidad, autenticidad y la integridad de la conexión con el servidor web. Sin embargo, hay métodos para «saltarse» este HTTPS en determinadas circunstancias.

La importancia del protocolo HSTS

Respecto a lo último que mencionábamos tiene una gran importancia el protocolo HSTS. Es un mecanismo de seguridad que está diseñado para asegurar las conexiones HTTPS en todo momento. Mitiga ataques de tipo SSLstrip que permiten «levantar» la conexión HTTPS, y que pueden llevar a cabo posibles ciberdelincuentes para acceder a la información y datos que enviamos.

Esto es algo que corre a cuenta del responsable de la web. Forma parte de la seguridad del servidor y, en definitiva, de un dominio y sus subdominios. Debe estar activado para realmente hacer que esa página esté segura. Esto significa que, aunque entremos en páginas web HTTPS podrían levantar esa barrera de seguridad si la página no tiene HSTS activado, y siempre y cuando hayamos entrado previamente en esa página al guardarse una cookie, o tenemos el navegador preconfigurado para un dominio en cuestión.

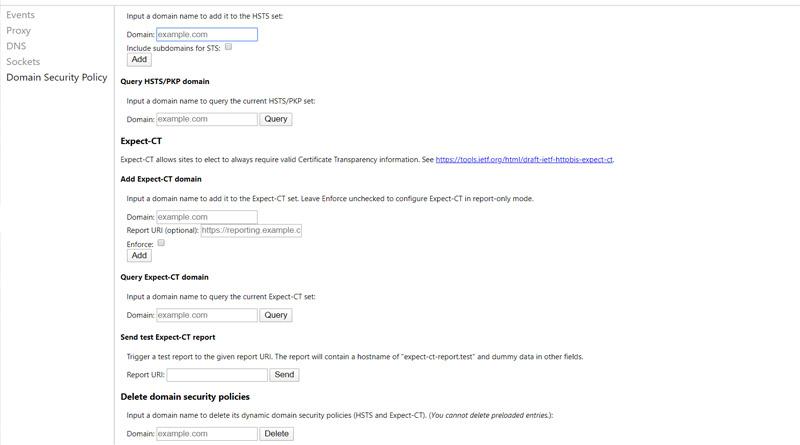

En el caso de Google Chrome, que es el navegador más popular y utilizado hoy en día, tendríamos que entrar en chrome://net-internals/#hsts. Una vez aquí podremos tanto añadir dominios de manera manual, como también borrar los que tenemos guardados.

Adicionalmente a esto tenemos que introducir el nombre del dominio en el apartado Query HSTS/PKP domain y pinchar en Query. La respuesta debería de ser Not found. Con esto habremos borrado la caché HSTS en nuestro navegador, pero no es recomendable hacerlo por seguridad. Si en un determinado momento el navegador nos devuelve un error a la hora de conectarnos, es posible que el certificado del sitio haya caducado, o nos estén haciendo un ataque MitM.

Aplicaciones para descifrar tráfico HTTPS

Por tanto, podemos decir que un pirata informático con los conocimientos necesarios podría descifrar el tráfico HTTPS cuando nos conectamos a una red Wi-Fi pública. Un ejemplo es la aplicación SSLstrip. Básicamente permite realizar un ataque Man in The Middle, y lo que hace realmente es engañar al cliente convirtiendo la web que quiere visitar de HTTPS en HTTP. De esta forma podría acceder a la información. Os dejamos un tutorial donde explicamos cómo funciona SSLstrip.

Pero el caso de SSLstrip no es único, ya que existen otras herramientas con un fin similar. Otro ejemplo es Breach, un script que utiliza una técnica capaz de obtener la información que contiene los paquetes HTTPS. En definitiva, aunque naveguemos por una página HTTPS en una red Wi-Fi pública nuestra información puede estar en peligro. Hay métodos a través de los cuales los piratas informáticos podrían levantar la barrera y hacer que esas conexiones no sean todo lo seguras que nos gustaría.

Nuestro consejo es evitar introducir datos personales, contraseñas e información confidencial siempre que naveguemos a través de redes inalámbricas que puedan ser inseguras. Es conveniente también hacer uso de una VPN.

Por qué debes deshabilitar protocolos obsoletos

Puede que te preguntes por qué es importante deshabilitar este tipo de protocolos aunque no los vayas a usar. Lo cierto es que los piratas informáticos pueden aprovecharse de que los tengamos habilitados para lanzar ataques. A fin de cuentas son protocolos antiguos, que están totalmente desactualizado y que cuentan con vulnerabilidades.

Si usamos un navegador que tenga habilitado TLS 1.0, por ejemplo, podríamos ser víctimas de ataques POODLE, que se aprovechan de ello. Esta amenaza supone ataques Man-in-the-Middle que pueden aprovecharse de las vulnerabilidades de los protocolos SSL y TLS para robar datos y contraseñas. Es uno de los problemas en caso de acceder a sitios inseguros, que no estén realmente protegidos.

Al entrar en un sitio web que esté cifrado por TLS 1.0, podríamos estar poniendo en riesgo nuestros datos. Realmente no son seguros con los estándares actuales, pese a que hace unos años, antes de que este protocolo quedara obsoleto, sí eran considerados como sitios seguros.

Para evitar este tipo de problemas es interesante deshabilitar estos protocolos. Esto es algo que podemos hacer en los principales navegadores, aunque en muchos ya vienen deshabilitados por defecto, pero también en el propio sistema operativo de Windows, algo que protegerá las conexiones. También, si realmente necesitáramos que estuvieran habilitados, podemos configurarlo para ello desde el sistema.

Pasos para quitar TLS 1.0 y TLS 1.1 en Windows

Tanto si utilizas Windows 10 como Windows 11, puede que quieras deshabilitar alguna versión de estos protocolos. Eso sí, no son casos iguales como vamos a ver. En el caso de Windows 10, de forma predeterminada vienen habilitados los protocolos TLS 1.0 y 1.1, mientras que en Windows 11 esto no es así, aunque podríamos tenerlos habilitados si hemos cambiado la configuración.

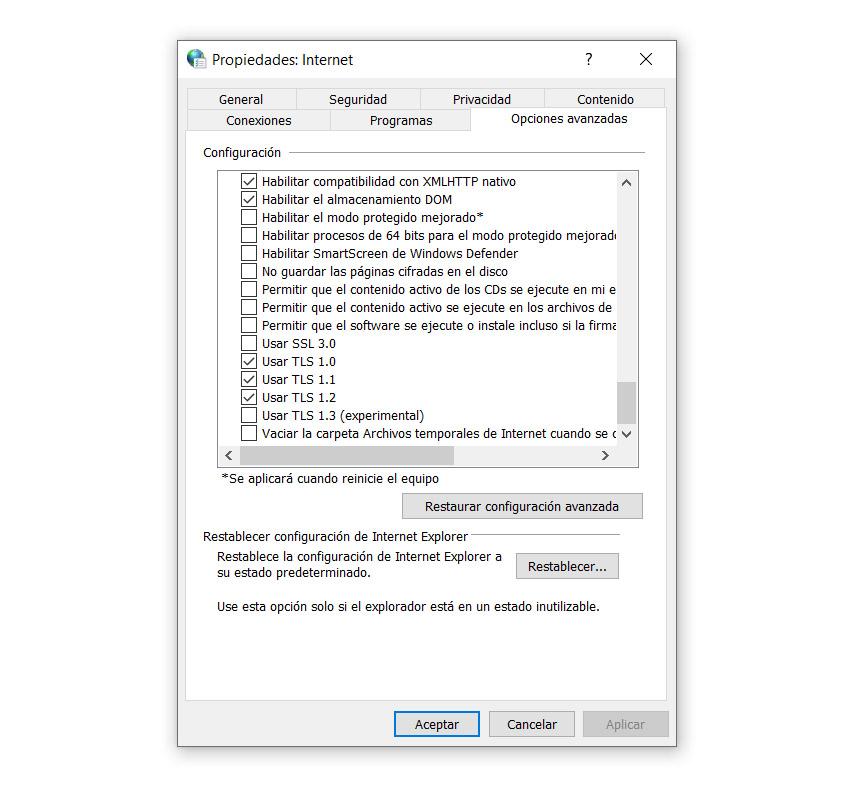

En el caso de Windows 10, tenemos que ir a Inicio, buscamos Opciones de Internet y vamos a Opciones avanzadas y allí buscamos la sección Seguridad. Veremos los diferentes protocolos y una casilla para habilitar o deshabilitar. De forma predeterminada, SSL 3.0 viene desactivado, pero no así TLS 1.0 y TLS 1.1, que igualmente son obsoletos.

Para deshabilitar TLS 1.0 y TLS 1.1 simplemente habría que desmarcar la casilla y aplicar los cambios. Si por el motivo que sea tenemos habilitado SSL 3.0, también deberíamos desmarcarlo si queremos tener la máxima seguridad. Es posible que en algún momento lo hayamos activado para utilizarlo, pero no conviene tenerlo así si queremos potenciar la seguridad.

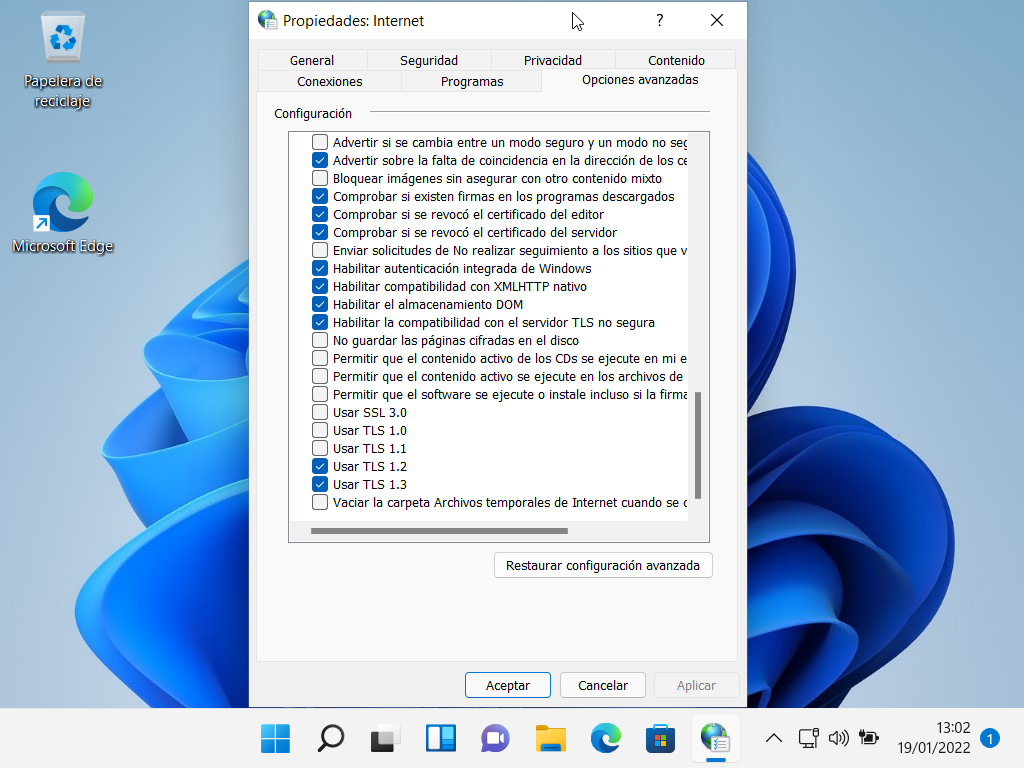

Respecto a Windows 11 la cosa cambia. Aunque el proceso para habilitar o deshabilitar estos protocolos es el mismo, en la última versión del SO de Microsoft ya vienen deshabilitadas de forma predeterminada las versiones más problemáticas. No obstante, vamos a explicar también cómo hacerlo.

Basta con ir a Inicio, entramos en Opciones de Internet, vamos a Seguridad y allí veremos los protocolos activados. Si por algún motivo necesitáramos habilitar TLS 1.1 (aunque no es aconsejable), tan solo tendríamos que habilitar la casilla. Lo mismo con el resto, ya sea activarlos o quitarlos. El procedimiento es similar a la versión anterior del sistema operativo.

También podemos usar el Editor del Registro. Tenemos que ir a la ruta EquipoHKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocols y allí encontraremos TLS 1.0 o TLS 1.1 y la clave de registro. Para deshabilitarlo tenemos que cambiar el valor a 0, mientras que habilitarlo habría que ponerlo en el valor 1 y guardar los cambios realizados.

Si no aparece nada, podemos crear una nueva clave. Hay que hacer clic con el botón derecho del ratón, pinchamos en Nuevo>Valor DWORD (32 bits) y le damos el nombre de TLS 1.0. Ahí tenemos que poner el valor en 0 o 1, según si queremos habilitarlo o deshabilitarlo.

Cómo quitar protocolos obsoletos en el navegador

En este caso es diferente según qué navegador utilicemos. Hay que tener en cuenta que Google Chrome desde hace tiempo deshabilitaron de forma predeterminada algunos de los protocolos obsoletos. Por seguridad, no permite activarlos y viene de forma predeterminada TLS 1.2. Sí podemos habilitar TLS 1.3.

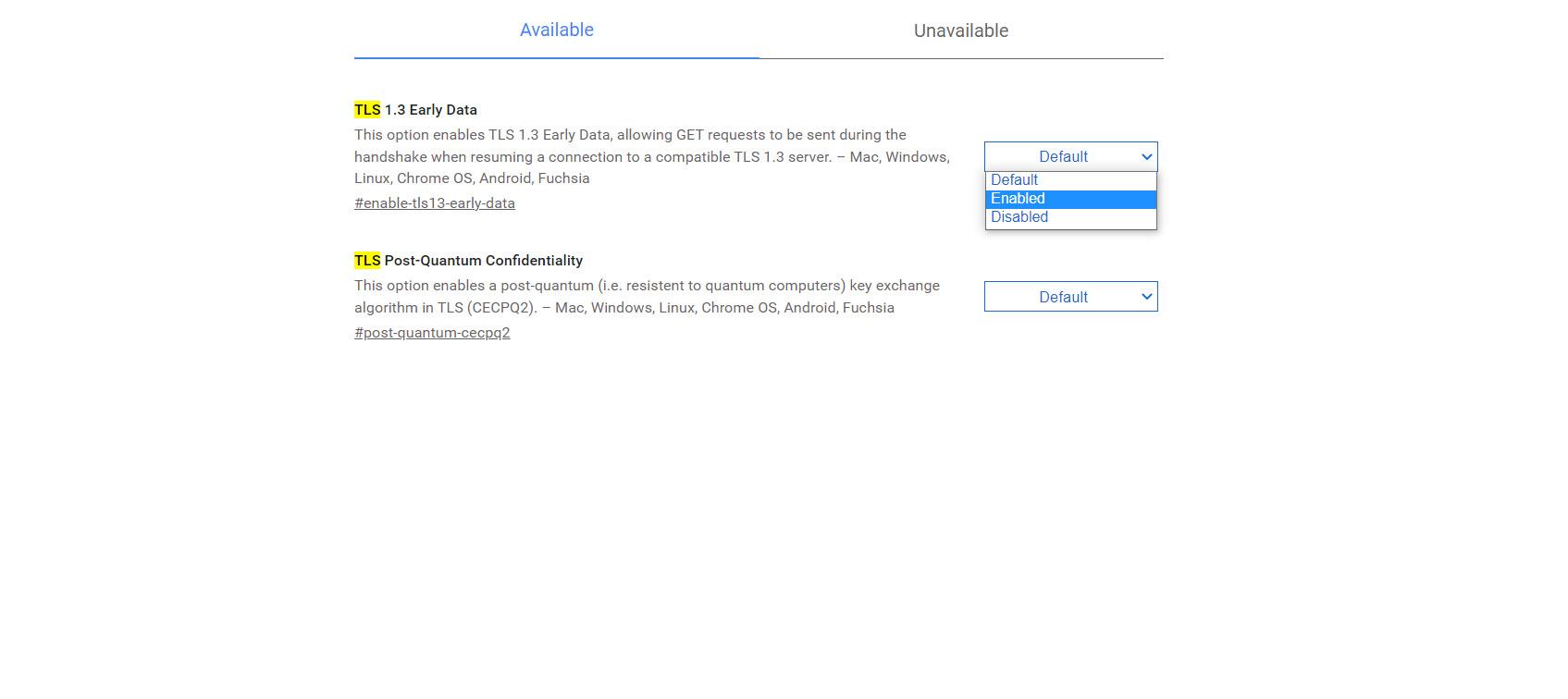

Para habilitar TLS 1.3 en Google Chrome tenemos que ejecutar chrome://flags/ en la barra de direcciones y buscamos TLS. Veremos la opción de TLS 1.3 Early Data y vendrá como Default. Lo que haremos es darle a Enabled. Posteriormente aplicamos los cambios y reiniciamos el navegador.

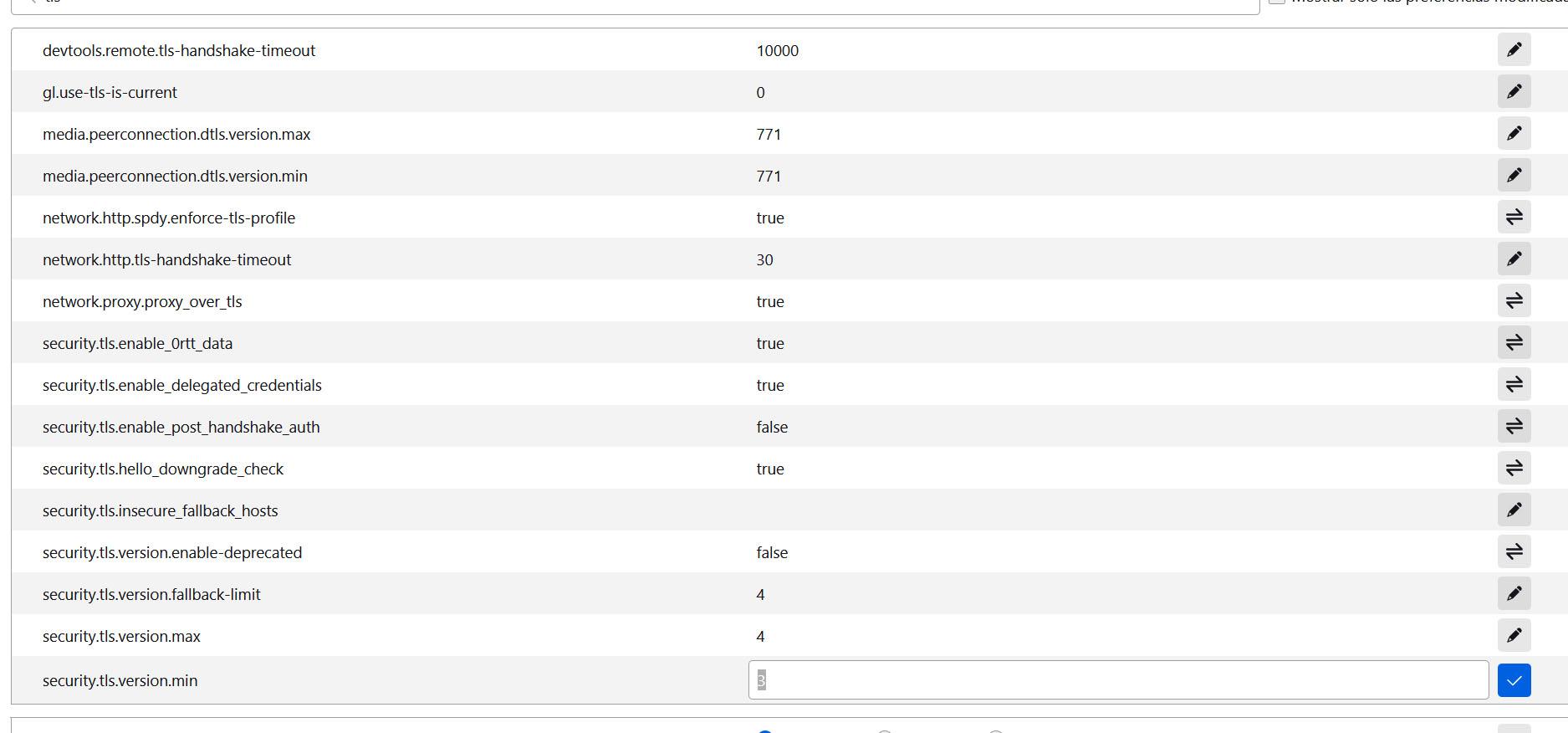

¿Qué ocurre con Mozilla Firefox? En este caso es diferente. Hay que entrar en about:config y allí buscar TLS. Veremos security.tls.version.min. Eso es para configurar a partir de qué versión del protocolo TLS va a funcionar el navegador. Si ponemos “2” en el valor, significa que va a habilitar a partir de TLS 1.1. Si ponemos “3”, será a partir de la versión 1.2.

De esta forma podremos deshabilitar el protocolo TLS 1.1 si ponemos el valor “3”, ya que solo funcionará a través de TLS 1.2 y superiores. Es una manera sencilla para habilitar o deshabilitar las diferentes versiones. No obstante, siempre debemos ser conscientes del riesgo de seguridad si tenemos habilitados protocolos antiguos, que estén obsoletos.

En el caso de Microsoft Edge, tendríamos que ir a la configuración de Windows y allí habilitar los protocolos que queramos. No cuenta con una característica propia para hacerlo.

En qué consiste un ataque POODLE

Al navegar por Internet, nuestros datos pueden verse comprometidos si no utilizamos conexiones seguras y cifradas. Para que esto no sea así, los sitios web actuales cuentan con diferentes métodos de cifrado. Por ejemplo, veremos que al acceder a RedesZone aparece HTTPS junto al dominio. Este tipo de cifrados son muy útiles para evitar lo que se conoce como ataque Man-in-the-Middle. Sin embargo a veces sigue habiendo problemas.

Para poder mantener las conexiones seguras, podemos utilizar los protocolos SSL y TLS. Esto va a ayudar a que los datos que enviamos y recibimos al entrar en una página web viajen cifrados. Evitamos que puedan ser interceptados por un intruso y ponga en riesgo nuestra privacidad. Podemos decir que la mayoría de sitios web son compatibles hoy en día.

Sin embargo, un ataque POODLE se basa en las conexiones seguras SSL y puede llegar a robar información confidencial. Se basa en una vulnerabilidad que afecta a este protocolo y permite a un atacante espiar comunicaciones HTTPS cifrada mediante SSL 3.0. Es un problema que Google detectó hace ya unos años, concretamente en 2014. Fue registrada como CVE-2014-3566. Este problema está presente en los servidores que funcionan a través de SSL 3.0, pese a que lo más seguro y más actual es el protocolo TLS. Esto hace que muchos usuarios hoy en día sigan siendo vulnerables, ya que utilizan el protocolo SSL 3.0 que puede contener el fallo de seguridad que permite los ataques POODLE.

El problema es que muchos propietarios de sitios web no son conscientes de este problema. Piensan que sus sitios web están correctamente cifrados, pero en realidad son vulnerables y pueden poner en riesgo a los visitantes, en caso de que se encuentren con un atacante que logre explotar este fallo. El atacante lo que hace es engañar al servidor y al cliente para que abandonen la conexión cifrada y opten por un protocolo antiguo y obsoleto. Es justo ahí cuando pueden interceptar las conexiones y recopilar la información que se envía.

Cómo funciona

Lo primero que hace el pirata informático es engañar a la víctima para que envíe una solicitud en un servidor que sea compatible con el protocolo TLS 1.0, que es una versión obsoleta. Hecho esto, cuando enviamos la solicitud desde el navegador, el atacante va a interrumpir esa comunicación segura y da como resultado que vuelve a cargarla, pero esta vez a través del protocolo vulnerable SSL 3.0.

Es ahí cuando se aprovecha de la vulnerabilidad de SSL 3.0. Para que esto sea posible, el atacante deber tener acceso al servidor web o estar en la misma red. Realiza un ataque malicioso de JavaScript para lograr su objetivo.

A partir de ahí, cuando ejecuta esa vulnerabilidad y logra derivar a la víctima para que utilice el protocolo SSL 3.0, puede registrar información y comprometer la privacidad. Tendría acceso a todo lo que envía y recibe, como si fuera en texto plano. Estaríamos ante un ataque Man-in-the-Middle.

A quién afecta

Podemos decir que los ataques POODLE pueden poner en riesgo a todo tipo de usuarios. Esto afecta tanto a organizaciones y empresas como a cualquier particular que entre en Internet en una página web que sea vulnerable. Este fallo de seguridad deja una puerta abierta para que un pirata informático lleve a cabo un ataque Man-in-the-Middle y pueda leer toda la información.

Básicamente puede afectar a cualquier usuario que envíe información confidencial. Por ejemplo al iniciar sesión en un servicio online, realizar un pago por Internet, etc. Cuando el atacante accede a esa comunicación, es capaz de robar también las cookies de sesión, contraseñas o cualquier detalle de la cuenta. Es algo que puede afectar a cualquiera.

Esto lógicamente tiene graves consecuencias. La víctima va a ver cómo su privacidad se ve afectada, pero además puede tener pérdidas económicas, pérdida del control de cuentas en Internet y pérdida de reputación, en el caso de las empresas que se vean afectadas por este tipo de ataques.

Cómo protegernos de este ataque

Hemos visto en qué consiste un ataque POODLE, cómo nos afecta y a quién puede estar dirigido. Ahora vamos a pasar al punto más importante de todos: cómo estar protegidos. Es esencial evitar ser víctimas de este tipo de amenazas y proteger al máximo la privacidad en la red. Un punto fundamental es deshabilitar el soporte para SSL 3.0 en los servidores web y en los navegadores. Esto tiene también consecuencias, ya que si deshabilitamos esta opción en una página, los navegadores más antiguos no podrán acceder a ella. No obstante, en cuanto a seguridad es algo muy interesante.

Al desactivarlo en el navegador, podemos tener problemas para entrar en páginas web más antiguas, que utilicen este protocolo. Pero, igual que en el caso anterior, estaríamos mejorando la seguridad y podríamos evitar ataques POODLE. Esto lo podemos hacer en navegadores como Chorme, Firefox o Edge. También es importante mantener la seguridad cuando naveguemos a través de redes que no sean fiables. Por ejemplo un Wi-Fi público en un centro comercial o aeropuerto. No sabemos realmente quién puede haber detrás de esa red inalámbrica y debemos tomar precauciones para no tener problemas.

Una precaución básica en este sentido es no realizar pagos o iniciar sesión en cuentas sensibles. En caso de necesidad, siempre podemos optar por conectarnos a través de redes móviles o usar una VPN que pueda cifrar correctamente nuestra conexión y evitar estos ataques Man-in-the-Middle, como es el caso de POODLE y otros similares que actúan igual para robar información personal.

En definitiva, los ataques POODLE son un problema importante que podemos encontrar al navegar. Pueden poner en riesgo nuestra privacidad y seguridad y servir para que los ciberdelincuentes puedan recopilar todo tipo de datos personales y contraseñas a la hora de navegar por Internet. Hemos explicado algunos pasos importantes para estar protegidos, que básicamente es evitar en la medida de lo posible los protocolos obsoletos, como son SSL 3.0 y TLS 1.0 que pueden ser explotados y servir como vía de entrada.