Windows cuenta con una directiva de contraseñas que podemos habilitar de forma sencilla y rápida. Esta característica nos permite mejorar la seguridad y proteger nuestros equipos. La podemos configurar a través del Editor de directivas de grupo local y en este artículo vamos a explicar paso a paso cómo hacerlo. Explicaremos todo lo necesario para usar esta directiva en Windows 10.

Sabemos que las contraseñas que tenemos que usar para asegurarnos una buena seguridad deben ser lo suficientemente largas, únicas, variadas y complejas. Pero eso no significa que todas las personas que nos rodean lo sepan o que todas vayan a usarlas dce la misma forma. Podemos aconsejar a las personas que tenemos cerca para que apuesten por claves que no supongan un peligro para el equipo o para la red general pero no siempre van a haecrnos caso. Por suerte, podemos usar una directiva de contraseñas de Windows que podemos editar para que no se pueda usar una contraseña en el equipo si no cumple con unas características y condiciones.

Actualmente las directivas de contraseña están presentes en prácticamente todas las empresas o incluso hogares. Aunque lo normal es que lo utilicemos en una empresa donde corren riesgos los datos o los equipos que se usan, también es una buena idea utilizarlo en casa especialmente si crees que hay alguien que no va a usar las contraseñas correctamente. Podemos usar claves seguras pero que haya adolescentes que no lo hagan o simplemente es buena idea si compartimos piso. Poniéndonos de acuerdo con esta directiva de contraseñas de Windows estaremos más seguros. Esto es algo que es de una gran utilidad, de forma que no tendremos que estar pendientes de que cada usuario cuenta con la contraseña adecuada.

¿Qué es la directiva de contraseñas?

Se trata de un conjunto de reglas que se utilizan para aumentar la seguridad de las contraseñas, y se puede usar a nivel usuario en el Sistema Operativo de nuestros ordenadores, pero también está disponible para los Windows Server. Esta obligará a los usuarios a configurar una longitud mínima de la contraseña, y establecerá algunos parámetros como el tiempo en el que estará vigente, o el historial de las mismas. Esta última consiste en que el usuario no podrá renovar su contraseña usando una con una antigüedad menor a la que establezcamos en nuestro equipo o servidor. Estas opciones las veremos en detalle en esta misma entrada.

Mediante estas directivas se pueden conseguir contraseñas que sean más complejas a la hora de descifrarlas o adivinarlas. Cuanto más simple sea, mayor es el problema que puede suponer para la seguridad de una cuenta. Con esto aplicado, el usuario no podrá establecer ninguna contraseña que no cumpla con los requisitos al 100%.

Ventajas de usar la directiva de contraseñas

Como ya hemos dicho, la directiva de contraseñas ofrece un conjunto de herramientas que permiten fortalecer la seguridad de las contraseñas en Windows. Mejoraremos las claves y no solo podemos elegir que haya una serie de parámetros obligatorios sino que Windows nos va a obligar a que la cambiemos cada cierto tiempo, haciendo que si se filtran no puedan utilizarse pasado una fecha. Más seguridad y para todos. Algunas de las ventajas que tiene utilizar esta herramienta son:

- Complejidad y longitud

La directiva permite establecer requisitos específicos para la complejidad de contraseñas, como la inclusión de letras mayúsculas y minúsculas, números y caracteres especiales. No solo se podrán utilizar contraseñas que caigan en el uso exclusivo de minúsculas sino que podemos obligar a que sean caracteres variados, haciendo así que la contraseña sea mucho más fuerte que si usamos palabras normales o si usamos solo minúsculas y números. Además, puedes definir la longitud mínima de las contraseñas, asegurando así que sean lo suficientemente robustas como para resistir intentos de fuerza bruta.

- Historial de contraseñas

Windows permite configurar una política que evita que los usuarios repitan contraseñas antiguas. Esto garantiza que, incluso si un usuario cambia su contraseña, no puede volver a utilizar una contraseña que ha usado anteriormente, mejorando así la seguridad del sistema.

- Bloqueo de cuentas

Para prevenir accesos no autorizados, la directiva de contraseñas puede configurarse para bloquear automáticamente una cuenta después de un número específico de intentos fallidos de inicio de sesión. Esto ayuda a frenar ataques de fuerza bruta al limitar la cantidad de intentos permitidos.

- Frecuencia de cambio de contraseñas

Puedes establecer reglas para la frecuencia con la que los usuarios deben cambiar sus contraseñas. Esto contribuye a la seguridad al garantizar que las contraseñas no se utilicen durante períodos prolongados, reduciendo así la posibilidad de vulnerabilidades.

- Notificación de expiración

Windows puede enviar recordatorios a los usuarios antes de que sus contraseñas expiren para que sepan que se deben hacer cargo antes de que sea demasiado tarde. Esta función ayuda a mantener la seguridad entre usuarios, recordándoles la importancia de cambiar sus contraseñas de manera regular.

- Encriptación y almacenamiento seguro

Otro punto a destacar es que las contraseñas se almacenan de manera segura utilizando técnicas de encriptación, lo que reduce el riesgo de acceso no autorizado incluso en caso de brechas de seguridad. Además, la directiva garantiza que las contraseñas se manejen de manera adecuada y segura en el sistema.

Consideraciones de seguridad

No disponer de una serie de directivas puede llegar a ser muy peligroso para cualquier sistema, por lo cual al aplicarlas debemos tener algunas consideraciones en lo referente a la seguridad.

- Vulnerabilidad

Las contraseñas que solo cuentan con caracteres alfanuméricos, son mucho más sencillas de conocer. Para esto se puede utilizar herramientas básicas que están disponibles a todo el mundo. Por ejemplo, recientemente se dio a conocer un estudio que indica que con una GPU actual, se pueden crackear contraseñas simples en unos segundos. Por eso es interesante introducir contraseñas largas pero que, además, nos permitan añadir otros caracteres especiales.

- Contramedida

Las directivas deben cumplir con requisitos de complejidad. Y es que cuando se realiza una combinación de mínimo 8 caracteres, esta configuración nos va a garantizar que las posibilidades para una sola contraseña sean muy elevada. Por lo cual se podría empezar a considerar que un ataque de fuerza bruta, sería inútil debido al tiempo que éste tendría que estar funcionando.

- Posibles efectos

Si estamos en una organización con reglas de seguridad muy estrictas, podemos crear versiones personalizadas del archivo Passfilt.dll. Esto nos permite el uso de reglas de seguridad arbitrariamente complejas. Esto quiere decir que la complejidad de la contraseña puede ser muy superior, ya que este puede crear reglas que bloquean ciertas teclas. Este también puede ser útil para realizar comprobaciones de diccionario, para verificar que las contraseñas no contienen palabras o incluso fragmentos del diccionario. Por otro lado, cuando la dificultad llega a ser muy elevada, pueden producirse llamadas a los soportes técnicos de la corporación. Esto puede ocasionar pérdidas en diferentes sectores al igual que el tiempo invertido. Por lo cual es conveniente estudiar hasta qué punto se debe aumentar la complejidad de las directivas que aplicamos para los accesos de ese sistema. También debemos tener en cuenta que en ocasiones una contraseña no es suficiente, pues es posible que existan servicios internos que no se validan contra un mismo usuario. Como veremos más adelante.

Por qué utilizar la directiva de contraseñas

En primer lugar, vamos a explicar por qué es interesante utilizar esta característica y configurar la directiva de contraseñas de Windows. Hay que partir de la base de que las claves son la principal barrera de seguridad que podemos utilizar para evitar intrusos en nuestras cuentas y dispositivos.

Cuando instalamos Windows en nuestro equipo podemos crear cualquier contraseña. Esa clave va a permitir que accedamos al usuario. Pero claro, de primeras vamos a poder poner cualquier cosa que se nos ocurra. Si por ejemplo ponemos la clave de acceso 123456, el sistema lo daría por bueno. Ahora bien, ni de lejos es una barrera de seguridad correcta. Este tipo de claves son las primeras que siempre van a utilizar los piratas informáticos para probar o las que van a aparecer en diccionarios de fuerza bruta.

Para evitar problemas al crear claves, el sistema operativo de Microsoft cuenta con la directiva de contraseñas. Una característica que podemos habilitar y configurar para que actúe como si fuera un “semáforo” que nos indica si esa clave que estamos creando es correcta o no. En caso de que pongamos una contraseña débil e insegura, como el ejemplo de 123456, no nos dejaría.

Por tanto, si nos preguntamos para qué sirve la directiva de contraseñas de Windows y por qué debemos utilizarla, la respuesta es clara: seguridad. Si queremos evitar intrusos y reducir al máximo la probabilidad de que averigüen la clave de acceso, es una buena idea. Es cierto que puedes usar también otras herramientas externas para ello, pero en este caso no vas a tener que instalar nada al ser una opción que viene integrada en el equipo.

Cómo tiene que ser una buena contraseña

Entonces, ¿Qué contraseña debemos poner en Windows? Vamos a explicar unas pautas esenciales para crear una clave que realmente nos proteja. Hay que tener en cuenta que no debemos poner las típicas 123456 (que siguen siendo las más utilizadas), así como palabras que nos relacionen, nuestro nombre, número de teléfono, etc. El objetivo es dificultar al máximo posible a un posible intruso.

Única

El primer punto a tener en cuenta es que la contraseña de Windows debe ser única. Lo debe ser en cualquier plataforma o servicio donde estemos registrados. Es un error utilizar una misma clave en más de un lugar, ya que esto podría provocar lo que se conoce como efecto dominó y afectar a la seguridad de nuestras cuentas.

Pensemos en un ataque cibernético que afecte a Facebook o cualquier red social. Si alguien roba esa contraseña y la estamos utilizando también en el correo electrónico, podría acceder a esta cuenta. Lo mismo podría pasar en el caso de Windows, si alguien lograra robar la clave para acceder a cualquier otro servicio que utilicemos.

Por tanto, nuestro consejo es usar una contraseña en cada caso. Además, como hemos visto, conviene cambiarla de vez en cuando para potenciar al máximo la seguridad y evitar problemas.

Aleatoria

Por otra parte, esa clave debe ser totalmente aleatoria. No debemos nunca utilizar palabras, ni números que puedan ser sencillos de averiguar, como podría ser el teléfono móvil, nuestro DNI, etc. La idea es dificultar al máximo que cualquiera pueda averiguar cuál es esa contraseña o utilizar diccionarios que se basen en palabras típicas.

Es una buena idea tener una combinación de letras (tanto mayúsculas como minúsculas), números y otros símbolos especiales. Esto hará que esa clave sea realmente fuerte. Va a ser mucho más difícil para un intruso averiguarla, incluso si utiliza la fuerza bruta a través de diccionarios.

Buena longitud

¿Qué tamaño debe tener la contraseña? No hay una regla fija, sino que podemos decir que mientras más caracteres tenga, mejor. Cada símbolo, cada número o letra adicional, va a hacer que esa contraseña sea exponencialmente más segura. Va a tener más posibles combinaciones que hará que sea mucho más difícil de averiguar.

Podemos decir que a partir de 10 caracteres es una buena contraseña. Si ponemos 12, mejor que 11. Siempre intentando que tenga una buena longitud y tener en cuenta lo que mencionábamos anteriormente de que sea totalmente aleatoria y utilizar letras, números y símbolos. Esto ayudará a potenciar al máximo la seguridad.

Cómo acceder a la directiva de contraseñas

En primer lugar, tenemos que ir al Editor de directivas de grupo local. Para ello basta con pulsar la combinación de teclas Windows+R y ejecutar gpedit.msc. También podemos hacer clic con el botón derecho encima del botón Inicio y pinchamos en Ejecutar.

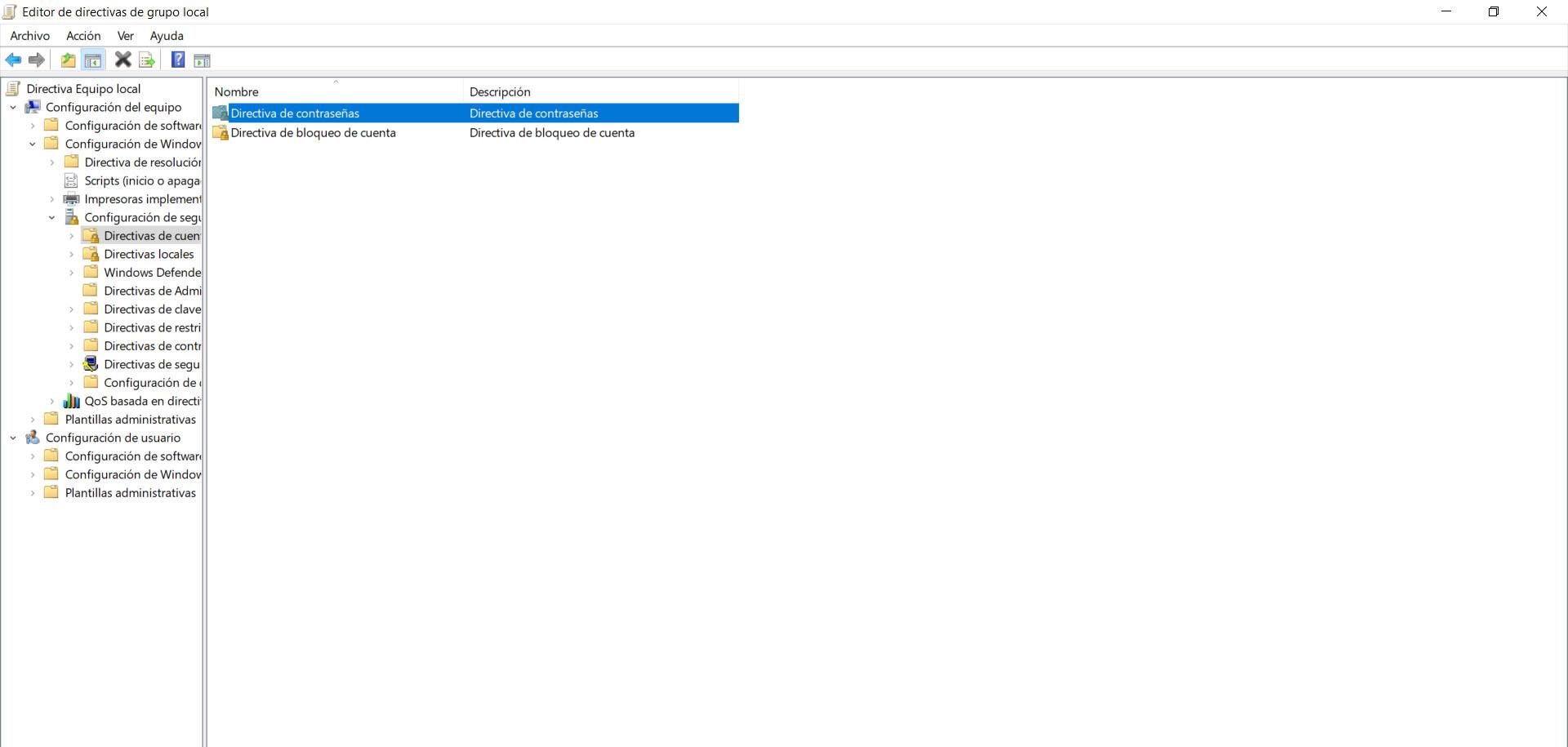

Cuando nos encontremos dentro hay que ir a Configuración del equipo, Configuración de Windows, Configuración de seguridad y Directivas de cuenta. Tenemos que abrir esta carpeta y nos aparecerán otras. La que nos interesa es la de Directiva de contraseñas.

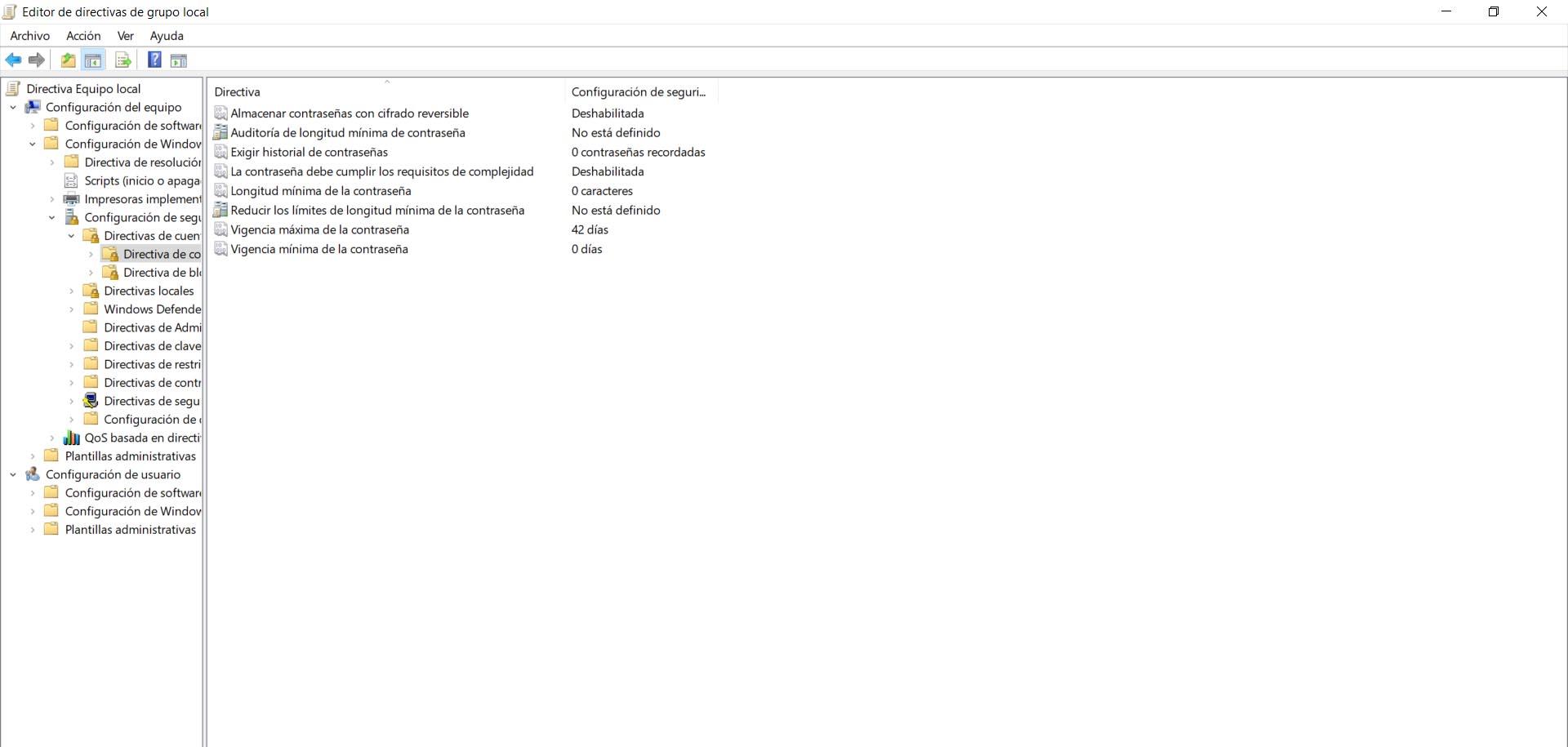

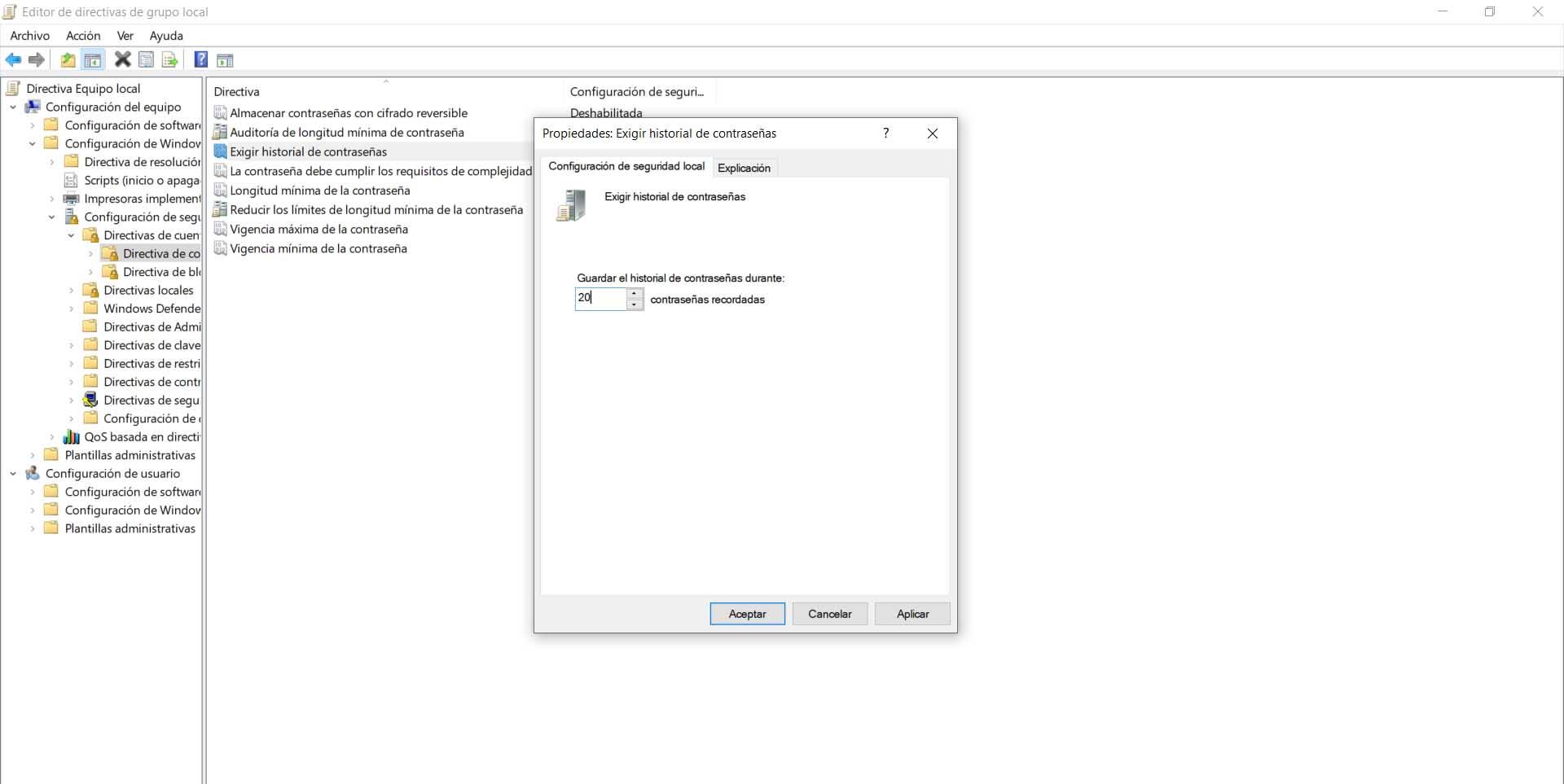

Nos aparecerá un menú con todas las configuraciones posibles. Serán básicamente los elementos que vamos a poder habilitar y configurar dentro de la directiva de contraseñas de Windows. Es la parte principal de todo esto y lo veremos como aparece en la imagen de abajo.

Habilitar los requisitos y configuraciones

Después de explicar cómo podemos acceder a la directiva de contraseñas de Windows, vamos a hablar de cada una de las características. Todas ellas van a ayudar a que la clave que creemos sea lo más segura posible y que cumpla con todos los requisitos para mantener lejos a posibles intrusos.

Eso sí, debemos tener en cuenta que todos estos requisitos que vamos a ver y que podemos o no habilitar, no se aplicarán con las contraseñas que ya tenemos creadas. Por tanto, si queremos mejorar la seguridad lo aconsejable es cambiar la clave una vez configuremos esto correctamente.

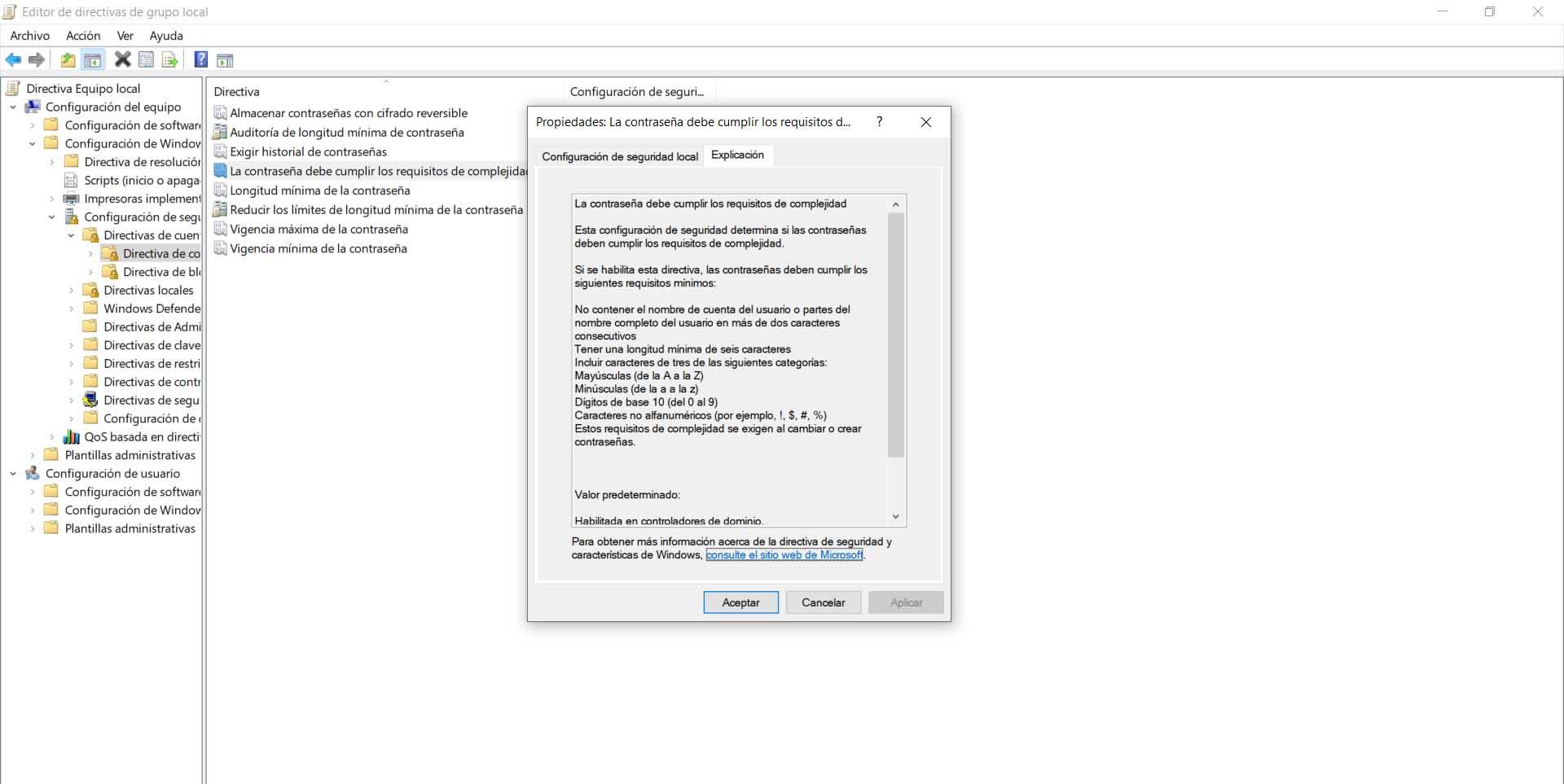

La contraseña debe cumplir los requisitos de complejidad

En primer lugar, debemos activar la característica “La contraseña debe cumplir los requisitos de complejidad”. De forma predeterminada vendrá deshabilitada. Básicamente es lo que va a permitir que la nueva contraseña que creemos, o al cambiar una clave ya existente, cumpla con los requisitos como la longitud o el uso de letras mayúsculas y minúsculas, números y otros caracteres.

Estos últimos parámetros que mencionamos es lo que va a otorgar realmente complejidad a una clave de acceso. No debemos crear una que solo tenga letras o incluso letras y números; lo ideal es que también cuente con algún símbolo adicional, como por ejemplo «%», «&», «$».

Los requisitos que las contraseñas deben cumplir nos los indica el propio Windows, pero esto se puede modificar. Pero lo vemos un poco más dedicado al sector empresarial con gran afluencia de usuarios. Estos son:

- La contraseña no debe contener el nombre de la cuenta del usuario o en su defecto, más de dos caracteres contiguos del mismo.

- Disponer al menos de seis caracteres de longitud y contener al menos tres de los tipos de caracteres que Windows nos indica.

- Caracteres en mayúscula en inglés.

- Caracteres en minúscula en inglés.

- Base de 10 dígitos (de 0 a 9)

- Caracteres especiales (símbolos como ?, $, %)

Si pinchamos y hacemos clic en Propiedades y posteriormente vamos a Explicación, veremos la información relacionada con esta característica.

Exigir historial de contraseñas

Esto es interesante para asegurarnos de crear contraseñas únicas y que no se repitan. Pongamos que hace un tiempo usamos una clave de acceso y se filtró por algún motivo. Creamos otra diferente, pero al cambiarla de nuevo volvimos a poner la misma que se filtró hace tiempo. Volverías a estar desprotegido y tendrías problemas.

Al exigir historial de contraseñas, Windows no nos va a dejar poner una clave que ya pusimos anteriormente. De forma predeterminada no guardará las contraseñas, pero podemos ponerle un número para que sí lo haga. Por ejemplo “20” y que recuerde las últimas 20 claves que hemos puesto.

Longitud mínima de la contraseña

Otro factor también muy importante es la longitud de la contraseña. Simplemente con añadir una letra, un número o un símbolo más a una clave, vamos a lograr que sea mucho más segura. Por tanto, la cantidad que pongamos va a ser esencial. Mientras mayor sea, más combinaciones posibles va a haber.

Cuando activamos los requisitos de complejidad, automáticamente la longitud mínima de esa contraseña pasa a ser de 6. No podríamos, por ejemplo, crear una contraseña que tuviera solo 5 caracteres. En ese caso se consideraría insegura y no nos dejaría.

Ahora bien, 6 sigue siendo una cifra muy baja. Lo ideal es que tenga al menos 10-12 caracteres. Podemos configurarlo de esta forma y que nos exija contraseñas que sean más largas y podamos estar más seguros. Si utilizas una clave muy corta, un pirata informático podría utilizar herramientas de fuerza bruta y averiguarla.

Vigencia máxima y mínima de la contraseña

Veremos también que aparecen dos opciones que nos indican la vigencia máxima y la mínima de una clave. De forma predeterminada, en el primer caso viene marcado en 42 días y el segundo en 0 días. ¿Qué significa esto?

Asignar una vigencia máxima significa que vamos a tener que cambiar la clave antes de esa fecha. Por ejemplo, si ponemos 30 días o si dejamos los 42 días que vienen predeterminados, una vez pase ese tiempo Windows nos exigirá poner otra contraseña y evitaremos estar usando siempre la misma.

En el caso de la vigencia mínima, esto significa que es el tiempo mínimo que va a estar vigente una clave que hemos creado. De esta forma evitaremos cambiar de contraseña antes de esa fecha. No obstante, esto lo ideal es mantenerlo a 0 y que nos permita cambiarla tantas veces como queramos, ya que no es un problema.

Almacenar contraseñas con cifrado reversible

Si miramos la lista de característica que tenemos dentro de la Directiva de contraseña, una de ellas es la de almacenar contraseñas con cifrado reversible. La podemos activar o no y es una opción más que puede determinar la seguridad y estar más o menos protegidos.

En este caso lo que hacemos es habilitar o no que Windows pueda almacenar contraseñas con cifrado reversible. Esto va a proporcionar compatibilidad para aplicaciones que utilizan protocolos que exigen el conocimiento de la clave del usuario para fines de autenticación.

Nuestro consejo es no habilitar nunca esta opción. Básicamente significa lo mismo que tener almacenadas contraseñas en texto plano. No es lo ideal y salvo que sea necesario por algún motivo y nos interese, deberíamos dejarla tal y como aparece de forma predeterminada. Lo mejor es evitar cualquier riesgo que comprometa nuestro sistema.

Todos estos factores, cobran mucha más importancia a nivel empresarial como hemos comentando anteriormente. Cuando tienes una gran cantidad de usuarios activos, no solo es recomendable establecer las directivas de forma que se generen contraseñas complejas y se tengan que cambiar de forma frecuente, sino que lo más recomendable es establecer también unos tiempos para cambiar las propias directivas. De esta forma a mayores de evitar contraseñas con los mismos formatos, pero cambiando una palabra o un número, podemos obligar a los usuarios a generar contraseñas con estructuras completamente diferentes.

Cambia tu contraseña de Windows para mejorar la seguridad

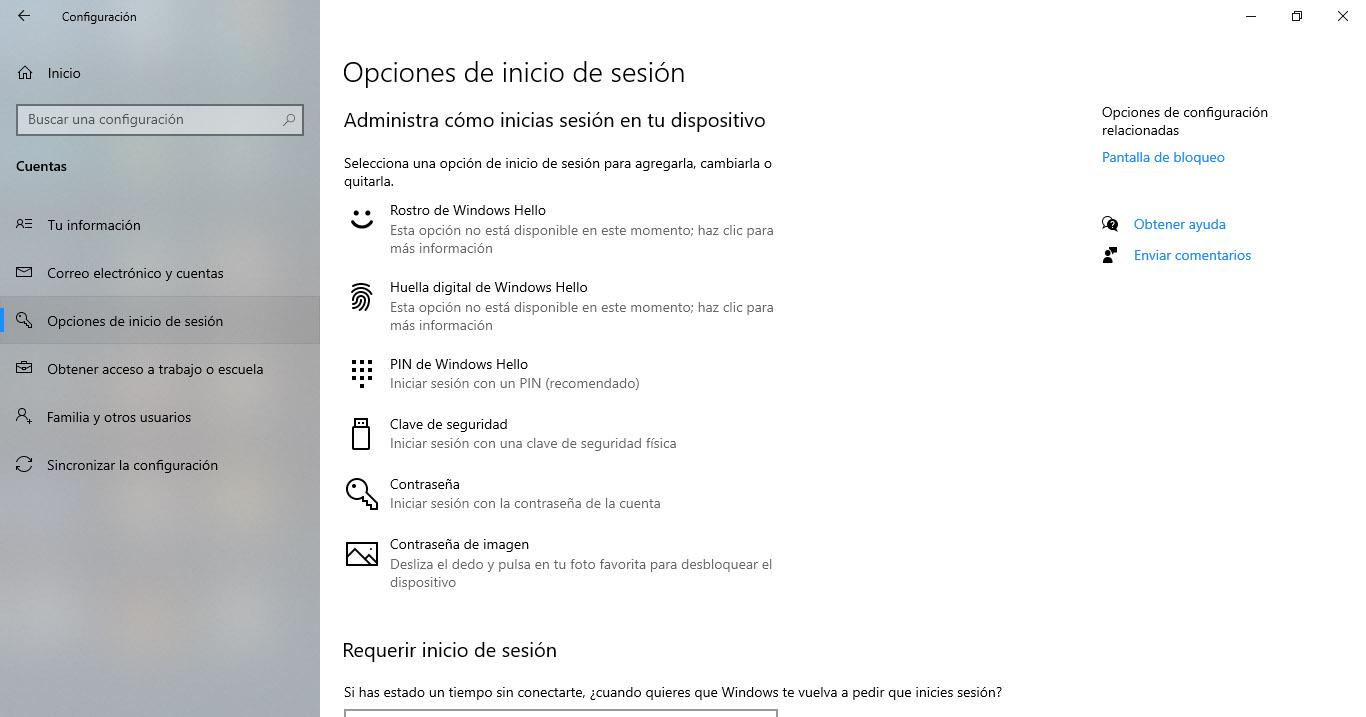

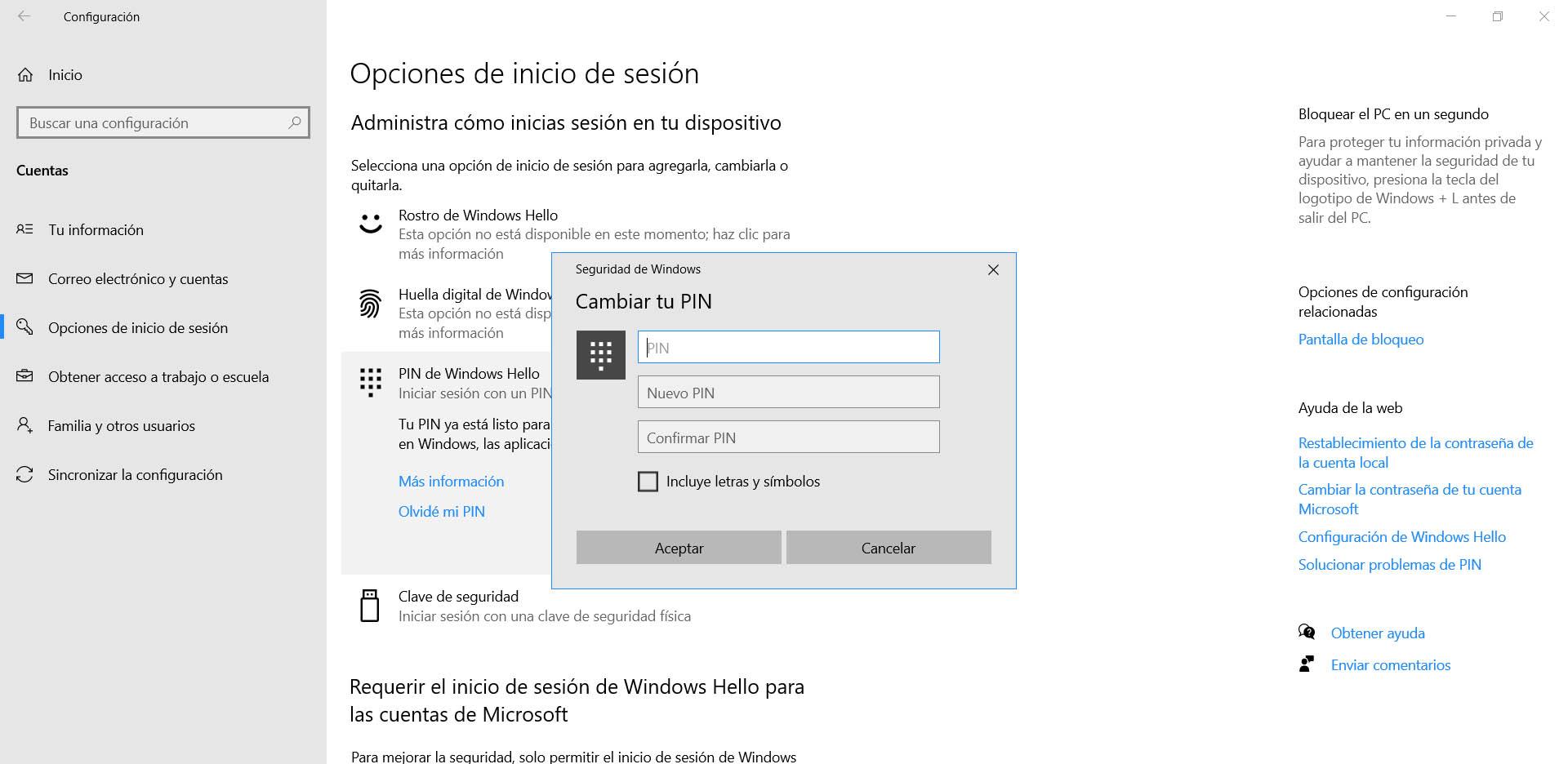

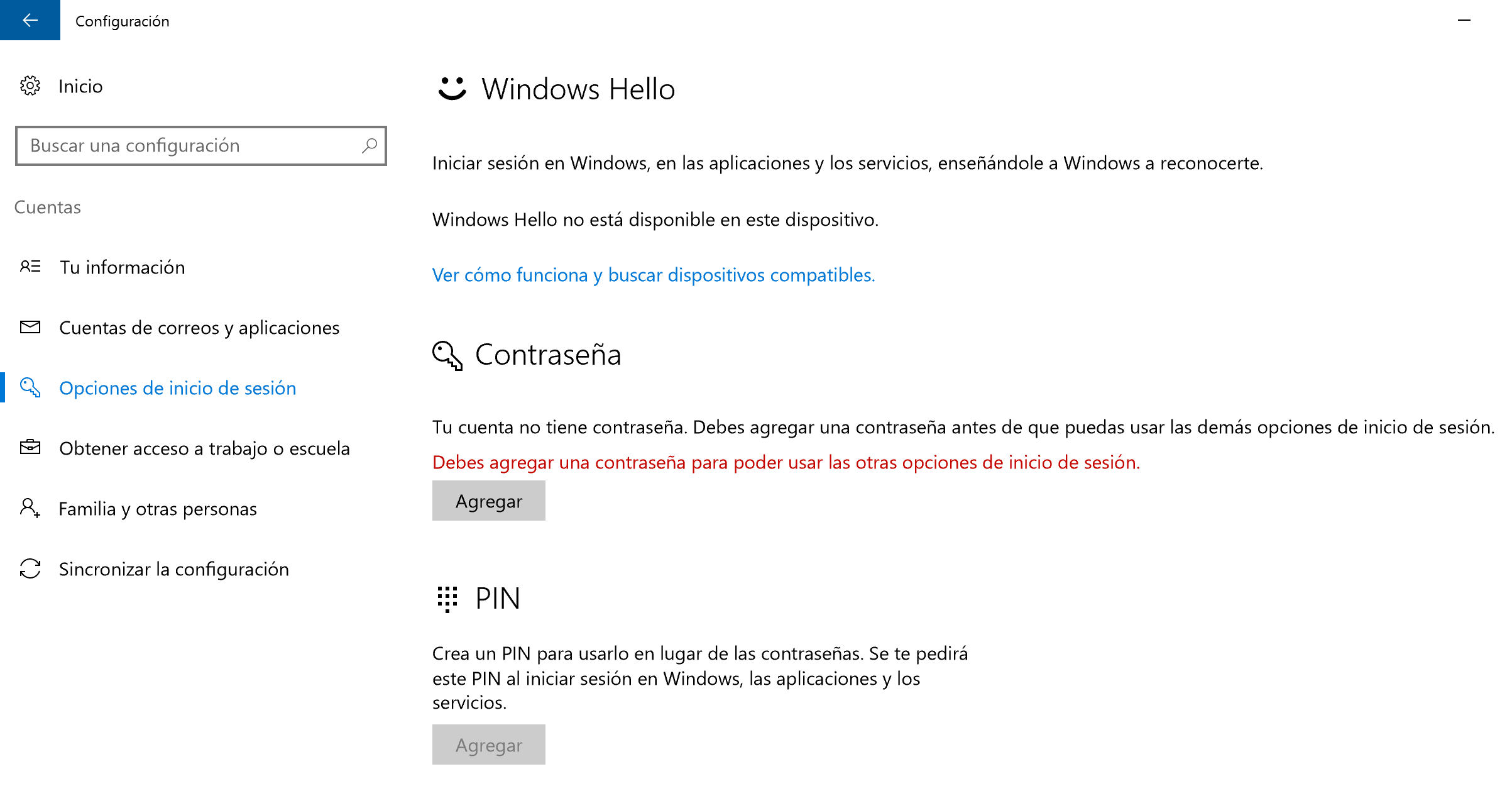

En primer lugar, vamos a explicar los pasos para poder cambiar la contraseña de Windows 10. Esto aplica de la misma forma si tenemos configurado un PIN para poder iniciar sesión. Es algo que conviene realizar de vez en cuando para poder aumentar al máximo la seguridad y evitar problemas.

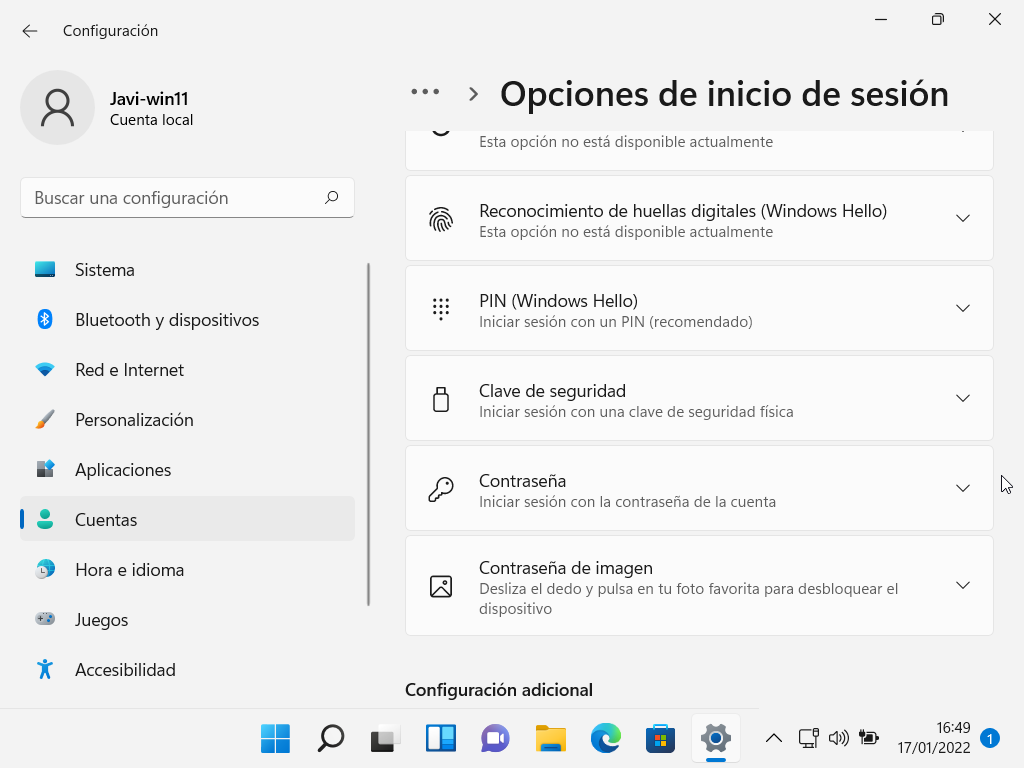

Tenemos que ir a Inicio, entramos en Configuración, vamos a Cuentas, Opciones de inicio de sesión y allí veremos diferente opciones. Veremos una de ellas que es Contraseñas, aunque también otras como PIN, Huella digital, etc. La que nos interesa es Contraseñas, para poder cambiar la clave.

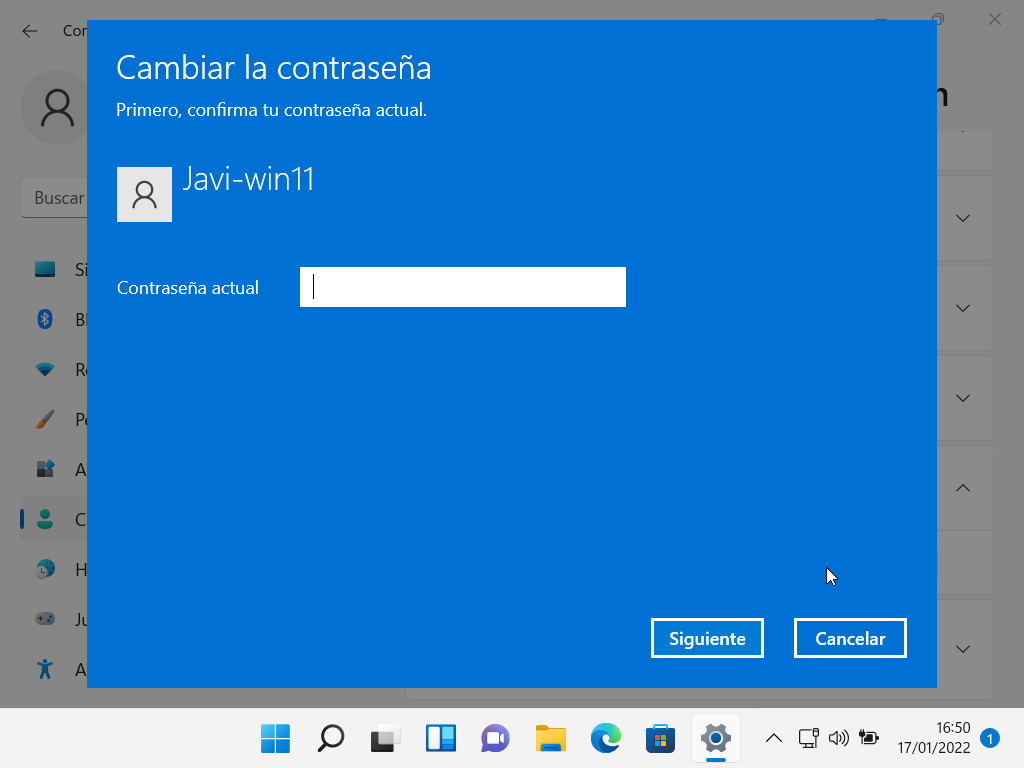

Una vez en la sección de Contraseñas, hay que pinchar en Cambiar. Se abrirá una nueva ventana que nos lleva a la cuenta de Microsoft y allí tendremos que poner la clave de acceso que nos interesa y cambiar la que ya teníamos previamente. Tendremos que confirmar que somos el usuario legítimo y poner la clave.

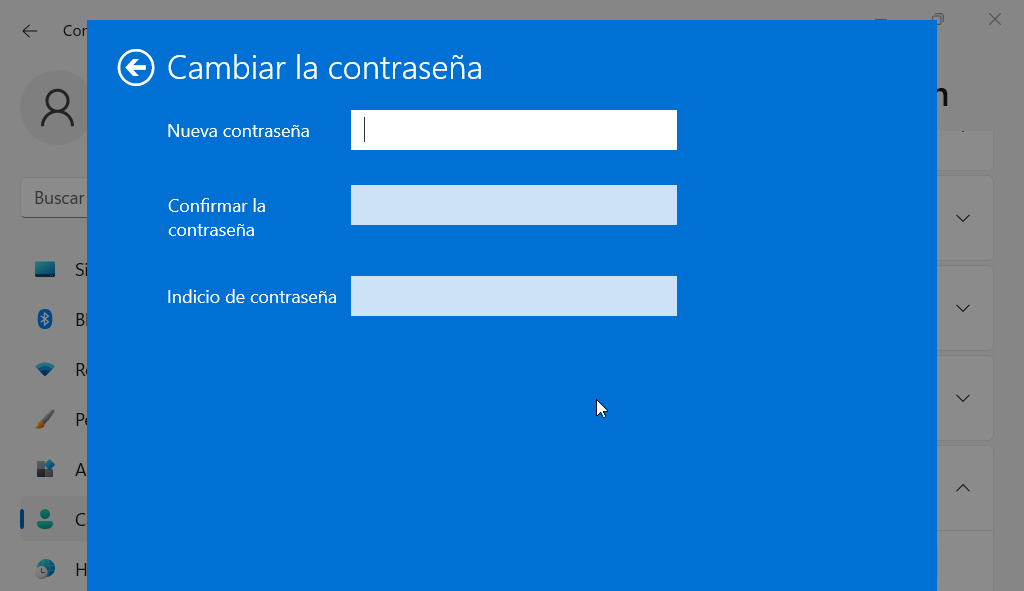

Hecho esto, lo siguiente es seleccionar la contraseña que queramos, confirmamos y ya tendremos la clave nueva cambiada. Lo mismo podríamos hacer si lo que buscamos es cambiar el PIN para acceder a Windows.

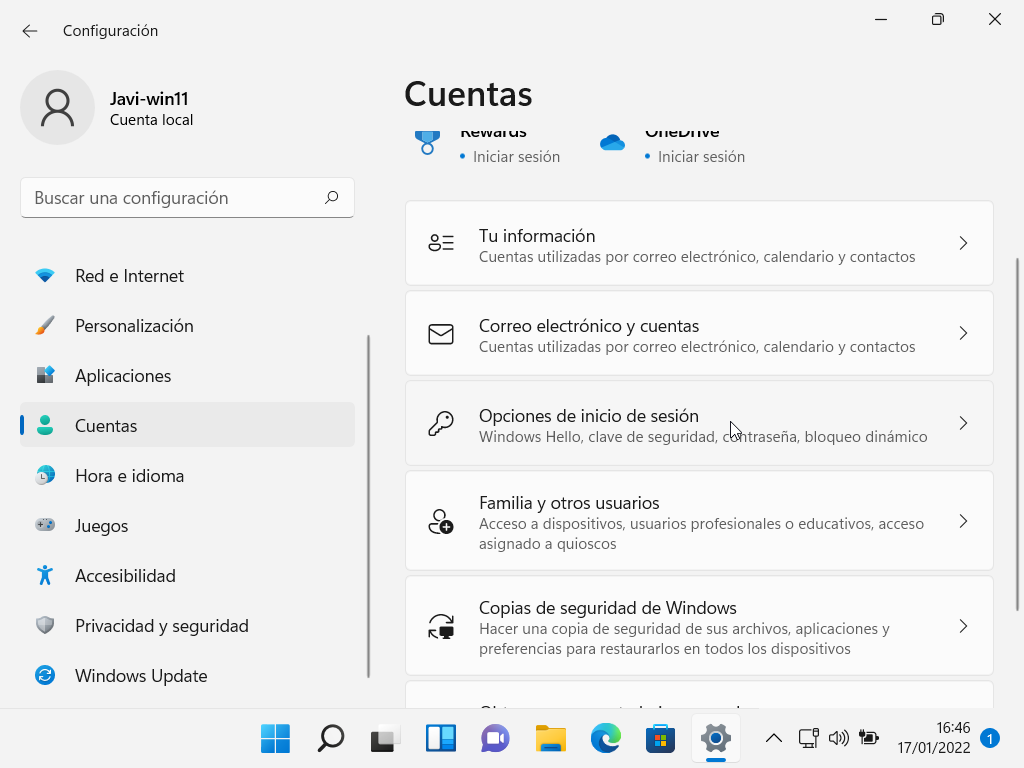

El proceso para cambiar la contraseña en Windows 11 es similar. Hay que ir a Inicio, entramos en Configuración y vamos a Cuentas. Allí nos aparecerán diferentes opciones, como podemos ver en la imagen de abajo, y tendremos que seleccionar Opciones de inicio de sesión, que es la tercera.

Cuando estemos en Contraseñas hay que pinchar en Cambiar. Esto nos abrirá una nueva ventana donde nos solicitará la clave actual, como pasaba en Windows 10, para poder verificar que somos el usuario legítimo y poder así realizar cambios.

Posteriormente, una vez verificada la cuenta, hay que poner la contraseña que queramos. Tendremos que confirmarla y darle a Aceptar. A partir de ese momento ya habremos cambiado la clave en el sistema Windows y habremos aumentado la seguridad.

Puede que te preguntes por qué debes cambiar la contraseña de Windows. Esto es algo que podemos aplicar a cualquier otro servicio o dispositivo que utilicemos. Lo cierto es que cambiar la clave de forma periódica es uno de los puntos más importantes para proteger la seguridad y evitar problemas. Es importante ya que en ocasiones pueden aparecer vulnerabilidades. Eso podría provocar que se filtre la clave de acceso y termine en malas manos. Si queremos evitar que nos afecte este tipo de problemas, algo fundamental es cambiar periódicamente la contraseña y así refrescar la seguridad.

Seguridad complementaria

Cuando una organización tiene gran cantidad de usuarios los cuales necesitan autenticarse en algún equipo, siempre se aplican las directivas que comentamos. Estas pueden variar dependiendo el lugar, y como el administrador decide aplicarlas. Por lo general esto es algo progresivo, ya que si durante un determinado periodo de tiempo se establecen unas directivas de longitud, por ejemplo, es posible que esto se aumente con el paso del tiempo. Una vez se termine un proceso entero, que será cuando el administrador considere, puede empezar de nuevo, aunque es poco recomendable permitir que las contraseñas sean más cortas, por ejemplo.

Pero en muchas ocasiones con las directivas de contraseñas no es suficiente, pues si los accesos que vamos a otorgar son muy delicados, se pueden exigir otros métodos de autenticación o que se apliquen ciertas prácticas que mejoran la seguridad. Como por ejemplo el no dar uso de estas contraseñas en otros servicios, por lo cual sería más complejo de detectar, y reduce el riesgo de ataques de fuerza bruta. Esto ocurre porque normalmente en grandes servidores de usuarios hay mucha protección, por lo cual, añadiendo este paso, se aumenta considerablemente.

Exigir un segundo factor de autenticación puede ser otra solución. Se pueden utilizar algunas muy simples como el uso de direcciones de correo alternativas, un número de teléfono al cual se pueda enviar un mensaje o con el uso de aplicaciones dedicadas a esto como Google Authenticator. Esto puede ayudar también en los casos de que un usuario se olvide de los datos de acceso.

Pero hay otro factor de autenticación, el cual con el paso del tiempo se utiliza más, y es mediante el uso de certificados. Esto puede ser a nivel físico, con tarjetas con certificados Camerfirma por ejemplo, o digitales, como los certificados FNMT. Estos pueden ser solicitados por todo el mundo en la página oficial de FNMT. Estos nos solo nos dan una opción de firma, si no que puede utilizarse para realizar controles de acceso. Esto es más común cuando se trata de accesos a aplicaciones que contienen datos muy sensibles, donde los usuarios deben prestar una firma como que realmente necesitan acceder, y por lo tanto, se hacen responsables de lo que se realice dentro. Esto es muy común en el sector sanitario, por ejemplo.

Crear políticas neutras

Cuando creamos directivas de contraseñas, es muy sencillo dejarse llevar siempre por lo que es más seguro. Pero esto no es lo mejor en algunos casos. Todo esto implica establecer reglas y políticas para que el uso de contraseñas sea equitativo, y estas no generen discriminación o sesgos hacía ningún grupo de usuarios. Siempre buscaremos garantizar la seguridad de las cuentas, pero teniendo muy en cuenta al tipo de usuarios que tenemos y que van a utilizarlas. Para ello podemos establecer algunos parámetros.

- Longitud y complejidad: Podríamos decir que estos son factores básicos en cualquier contraseña, pero debemos pensar en no imponer restricciones que sean excesivas. Para ello consideraremos otros factores como las mayúsculas, números y otros caracteres. Lo cual evita mayormente, los patrones que puedan ser predecibles.

- Evitar datos personales: Siempre debe evitar la utilización de nombres, fechas o lugares. Esto aumenta la privacidad de forma exponencial, y evita que se puedan deducir de forma sencilla.

- Periodo de cambio: Debemos establecer un periodo razonable para que se cambien las contraseñas. Si bien es por la seguridad de los sistemas, puede generar muchas dificultades a algunos usuarios el cambiar con tan poco tiempo.

- Educación: Siempre debemos concienciar a todos los usuarios de las políticas que se utilizan. Esto por lo general incluye capacitaciones, material informativo o incluso recordatorios para los usuarios que les ayuden a recordar ciertos parámetros.

- Autenticación en dos factores: Esto puede ayudarnos a dar un poco más de facilidades a los usuarios. Que se disponga de una contraseña relativamente compleja y un 2FA, aumenta la seguridad en gran medida.

- Accesibilidad: Las directivas de las contraseñas deben ser accesibles a los usuarios. Esto no solo les puede ayudar a generar mejores contraseñas, sino que recordar las mismas. Para hacerlo de una forma adecuada, debemos tener en cuenta discapacidades de los usuarios, o dificultades técnicas que puedan aparecer con algunas reglas.

Directivas para aplicaciones externas

En el caso de que se trate de una gran empresa, la cual utiliza muchas aplicaciones de terceros, se pueden producir algunos conflictos. Lo primero que será necesario mencionar, es la posibilidad de que estas aplicaciones tengan una validación contra el Directorio Activo de Windows. Esto puede ser por diferentes métodos, pero se suelen utilizar sistemas contenedores de usuarios donde también se alojan las aplicaciones. O al menos el acceso a login de las mismas. Uno de los ejemplos es Citrix. Este tiene un sistema que puede ayudarnos a separar los accesos a aplicaciones por secciones, que suelen ser servidores. De este modo, no tendremos problemas de sobrecargas o tráfico elevado.

Es probable que, de inicio, estas aplicaciones tengan sus propias directivas. Pero en el caso de que el proveedor nos permita realizar esta implementación, tendremos que estar pendientes. Es probable que en algún momento se produzca alguna pequeña confusión entre directivas. Una de las formas, es que los usuarios accedan con su usuario y contraseña habitual. Pero esto no hace que la validación de la aplicación desaparezca. Si no que los usuarios están creados dentro de esta, pero ese usuario no requiere de esas directivas de contraseña. Ya que el usuario de Directorio Activo, es el que valida al otro usuario para conceder el acceso. Esto en algunos momentos puede llevar a confusión.

Lo más probable es que esto sea por algún error humano, y más rara vez por error del propio sistema. Pero puede ocurrir, y la forma de solucionarlo en algunos casos, es realizar una actualización de perfil. De forma más esporádica, puede generar algún bloqueo que requiera de generar un nuevo acceso validado contra el usuario de Directorio Activo. Por lo cual, es algo a lo que estar atentos. Si bien no suele fallar, se puede dar casos más o menos aislados. En todo caso, es una de las mejores opciones si la empresa no puede desarrollar todas las herramientas necesarias.

Cómo ver que funciona la nueva directiva

Hemos explicado cómo habilitar la directiva de contraseñas y para qué sirve cada uno de los apartados que veremos en el menú principal. Ahora solo queda ponerlo en práctica y comprobar que realmente funciona y va a cumplir con su misión, que no es otra que permitir que tengamos contraseñas totalmente seguras.

¿Qué podemos hacer? Pues no hay nada mejor que crear una contraseña. Para ello tenemos que ir a Inicio, Configuración, vamos a Cuentas y allí pinchamos en Opciones de inicio de sesión. En “Contraseña” le damos a Añadir y ponemos cualquier cosa que no cumpla los requisitos que hemos puesto. Por ejemplo 12345.

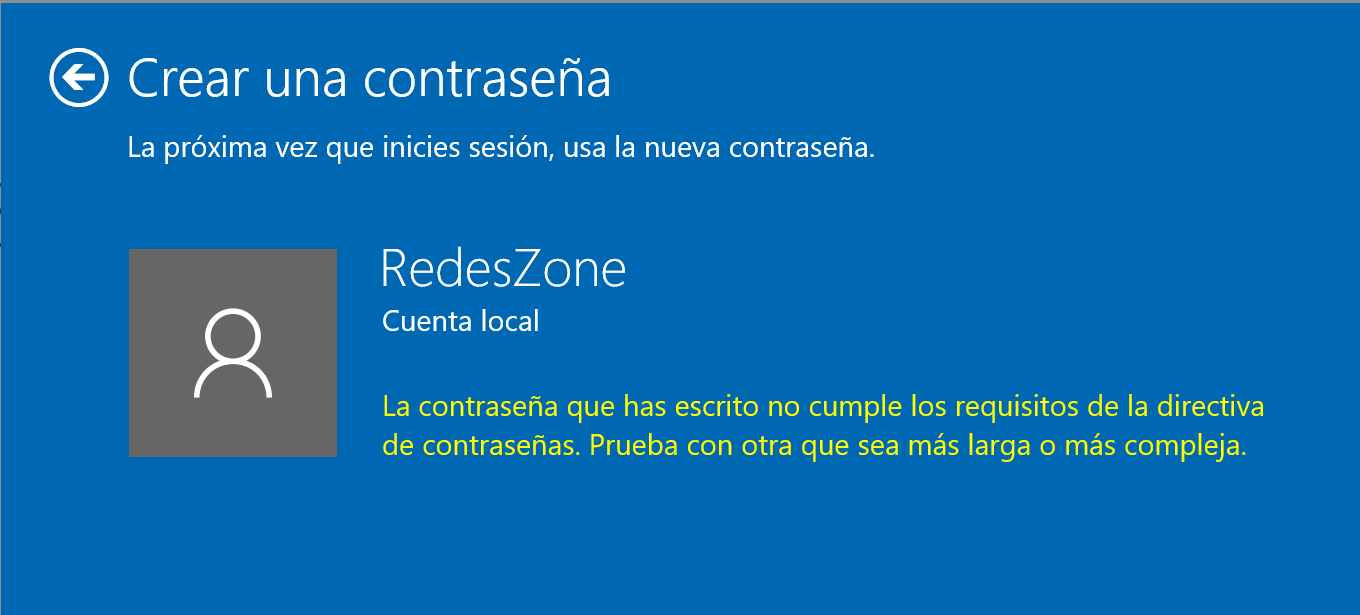

Cuando hayamos creado la contraseña y le demos a Siguiente, nos lanzará un mensaje en el que nos indica que la clave que hemos puesto no cumple con los requisitos de la directiva de contraseñas. Esto nos mostrará que efectivamente se ha configurado correctamente. Puedes verificar que estás protegido para evitar el uso de claves inseguras.

Manejo de directivas

En los entornos empresariales, contar con directivas de contraseñas es un punto muy importante para la seguridad. Esto puede marcar diferencias entre mantener la información segura, o enfrentarse a diferentes riesgos de seguridad. Desde Windows, tenemos varias formas de manejar estas directivas. Una de las más eficaces, es mediante el uso de GPO (Group Policy Objects). En estas herramientas, se establecen las políticas de seguridad para los usuarios, garantizando así que todos eligen una contraseña fuerte y que se cambie con regularidad. Luego de eso, cada administrador tendrá que decidir cuales aplican y cómo las aplica. Lo mejor es tener una guía clara de lo que se necesita.

Pero el poder manejar las directivas, es solo una parte de todo el proceso. Educar a los usuarios es algo muy importante para que elijan contraseñas fuertes. Estos deben estar al corriente de todas las amenazas de seguridad, y conocer las mejores prácticas para la creación y gestión de sus contraseñas. La educación social, puede incluir la creación de contraseñas seguras, únicas y complejas. Por otro lado, siempre que se puedan utilizar métodos para doble autenticación, se deben usar. Así como ser conscientes de que no es recomendable compartir estos datos en público o simplemente dejarlos a otro usuario.

Como usuarios, hay diferentes herramientas de administración para las contraseñas en Windows. Estas nos pueden ayudar como usuarios, a administrar y almacenar nuestras contraseñas de una forma segura. Esto es algo que en muchos casos pueden habilitar los administradores al establecer las políticas. Lo cual puede ayudar a que los usuarios se animan mucho a más, a crear contraseñas lo suficientemente largas y fuertes. Estos son aspectos cruciales que afectan a la seguridad de las empresas. Por lo cual, se le debe dar la importancia que se merece para todos los casos.

En definitiva, de esta forma funciona la directiva de contraseñas de Windows. Es una característica interesante para potenciar al máximo la seguridad de las claves que creemos en el sistema. Una manera más de estar protegidos y evitar problemas, con el objetivo siempre de evitar que los intrusos puedan acceder a nuestros equipos.