No hay duda de que los programas que forman parte de la suite de Microsoft Office son bastante populares. Estos son utilizados especialmente en entornos corporativos. En consecuencia, una de las actividades que se da con más frecuencia es el intercambio de correos electrónicos. En muchos de estos mensajes, podemos encontrarnos con archivos adjuntos, pero si no se aplican medidas esenciales de protección y prevención, podremos ser víctimas de ataques de scripting.

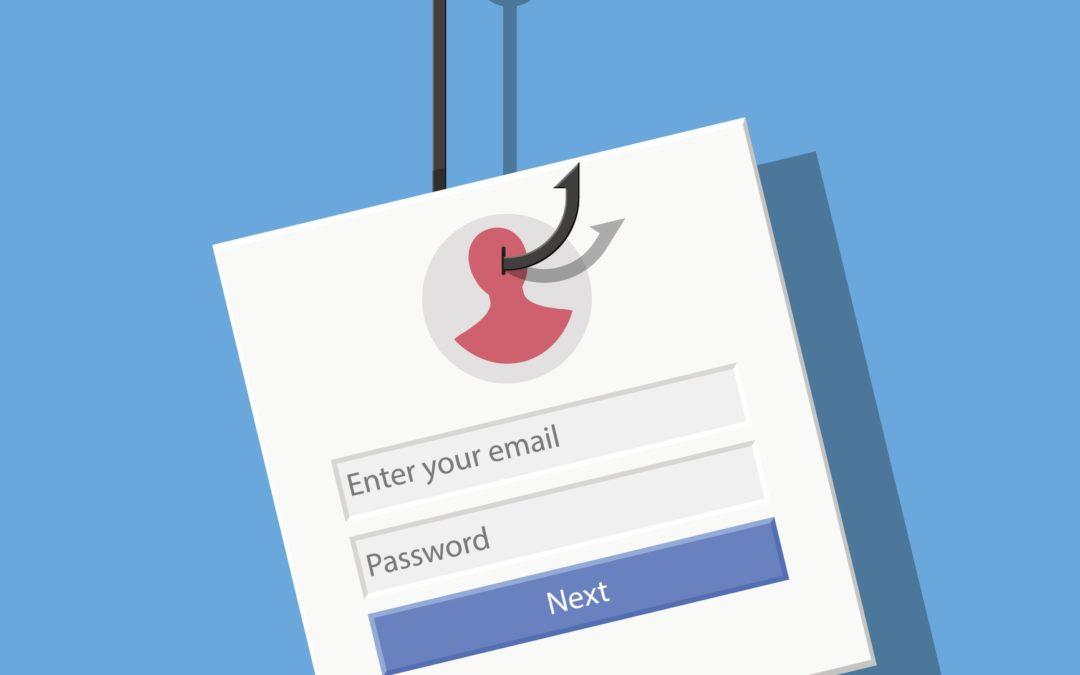

¿Qué es el Spearphishing?

Desafortunadamente, la actividad de scripting goza de una gran popularidad entre los diversos ataques informáticos. Especialmente, si nos referimos al Spearphishing. Que es el típico phishing que se cobra víctimas gracias a los mensajes de correos electrónicos. Los cibercriminales, previa recolección de información sobre el objetivo, se encargan de generar estos correos electrónicos maliciosos para robo de datos, o bien, inserción de todo tipo de malware en los dispositivos.

El Spearphishing Attachment, es la variante de Spearphishing que se enfoca en los adjuntos enviados por correo electrónico. Sin embargo, no sólo se envían adjuntos que sean archivos de Excel o Word o cualquier otro de Office. Sino también archivos ejecutables (.exe, por ejemplo), PDFs, carpetas comprimidas y mucho más. Una vez que la víctima nota que hay un archivo adjunto, procede a abrirlo.

En muchos casos, nada más se necesita de la simple acción del usuario para que sea atacado. Lo que acontece después de abrir el archivo sospechoso es que se explota una o más vulnerabilidades para posteriores ataques. En otros casos, se procede directamente con el ataque como inserción de malware o ransomware.

¿Por qué las personas harían clic en archivos de origen sospechoso? La principal razón es la curiosidad. Y de ese detalle, los atacantes son bastante conscientes. Es por eso que existen escenarios de ataques de tipo spearphishing que tienen cierto texto que alimente la curiosidad y las ganas de abrir un archivo. Este texto atractivo puede venir en compañía de instrucciones para descifrar un adjunto o descomprimir una carpeta comprimida protegida con contraseña, por citar casos.