Podemos tener a nuestra disposición muchos tipos de herramientas que tienen como objetivo proteger nuestra seguridad. Tenemos antivirus, firewall y otros programas que están disponibles para todo tipo de sistemas operativos y dispositivos. En este artículo vamos a explicar qué es un firewall de aplicaciones o WAF. Es una opción más que ayuda a proteger nuestra seguridad, aunque tiene diferencias respecto a un cortafuegos normal. Vamos a explicarlo.

Qué es un firewall de aplicaciones

Un firewall de aplicaciones, o más conocido como WAF, es una variedad de cortafuegos que tiene como objetivo supervisar, filtrar o bloquear el tráfico HTTP que pasa a través de una aplicación web.

Como vemos es diferente a un firewall normal. En este caso un WAF puede filtrar el contenido específico de una aplicación web y no todo el tráfico SQL, XSS o falsificación de petición de sitios cruzados.

Este tipo de firewall puede estar basado en la red, en el host o en la nube y, en ocasiones, se implementa a través de un proxy inverso y se ubica frente a 1 o más sitios web o aplicaciones. Su misión es inspeccionar cada paquete y utiliza una base de reglas para investigar y eliminar posibles irregularidades que puedan provocar vulnerabilidades en la red.

Un WAF analiza las solicitudes de HTTP y aplica un conjunto de regulaciones que describen qué partes de ese comunicado son seguras y qué elementos son maliciosos y pueden representar un problema.

Hay que tener en cuenta que este tipo de firewall por sí mismo no es una solución de seguridad definitiva. Sin embargo puede ser interesante junto a otras herramientas.

También hay que indicar que un firewall de aplicaciones es especialmente útil para organizaciones que ofrecen servicios y productos a través de Internet que incluyen compras online, banca en línea y otras interacciones comerciales entre el cliente y el sitio web.

Un WAF tiene como ventaja sobre los firewalls tradicionales que ofrece una mayor visibilidad de los datos de software sensibles que se comunican mediante el uso de la capa de software HTTP.

Puede evitar intrusos en la capa de servicios públicos que comúnmente omiten los firewalls de red convencionales. También, como otra ventaja de un WAF, es que puede proteger aplicaciones basadas principalmente en la web sin necesariamente obtener acceso al código de la aplicación.

Tipos de firewall de aplicaciones

Podemos mencionar que hay dos tipos de firewall de aplicaciones. Uno de ellos está basado en el host o dispositivo mientras que el otro tipo está basado en la red. Su objetivo es el mismo, proteger la seguridad de las aplicaciones web.

El WAF basado en host está completamente incluido en el código de la aplicación. En este caso pueden tener complicaciones para controlar porque requieren bibliotecas de aplicaciones y dependen de los recursos de servidores cercanos para ejecutarse con éxito. Es necesario por tanto más desarrollo y el trabajo de analistas de dispositivos.

Por otra parte tenemos firewall de aplicaciones basados en la red. En este caso normalmente está basado en hardware y puede reducir la latencia debido al hecho de que pueden instalarse localmente en las instalaciones a través de equipos comprometidos, tan cerca de la utilidad como sea posible.

El problema principal en este caso es el valor. Hay un gasto de capital anticipado, además del coste de un mantenimiento continuo.

También está la opción de un firewall de aplicaciones basado en la nube. Un WAF alojado en la nube puede defender la aplicación sin tener acceso.

Cómo elegir un buen firewall

Como hemos visto, los Firewall son herramientas de seguridad extremadamente importantes para cualquier sistema hoy en día. Sea una empresa o un domicilio, son herramientas que no pueden faltar en ningún sistema. La función de estos es la protección frente a posibles amenazas. En cambio, no todos los que nos podemos encontrar son iguales. Por lo cual no son ni igual de seguros, ni ofrecen seguridad a lo mismo. Algunos consejos que podemos tener en cuenta para elegir el más seguro, o el más adecuado para nosotros son:

- Identificar las necesidades: Previamente a elegir un firewall, es necesario conocer todas las necesidades que se pueden tener en el sitio donde se va a implementar. Dentro de estas, tendremos que prestar mucha atención a las necesidades en cuanto a la seguridad que vamos a requerir. Para esto se pueden tener en cuenta muchas cosas, como la cantidad de dispositivos conectados, los tipos de datos que vamos a manejar, o el nivel de seguridad que vamos a requerir en nuestro sistema.

- Escalabilidad: Es un punto muy importante de cara al futuro. Debemos tener en consideración la escalabilidad del sistema, ya que la capacidad del firewall a adaptarse a medida que la red experimenta cambios, es algo vital. Lo más probable es que si seguimos una línea de crecimiento, sea necesario un firewall más potente poco a poco. Por otro lado, si cada vez los datos son más sensibles, será necesario un Firewall mejor.

- Rendimiento: La capacidad de procesamiento del firewall es algo que quizás en un domicilio no es tan importante, pero si lo es en una empresa. Poder manejar altos volúmenes de datos es importante, pero es algo que no debe afectar al rendimiento de la red. Por lo cual se debe evaluar la capacidad que tiene el Firewall antes de adquirirlo.

- Actualizaciones y soporte: Que la empresa que suministra el Firewall lo mantenga actualizado y con soporte, es algo muy importante en el ciclo de vida del mismo. Esto nos ayudará a estar protegidos frente a futuras amenazas, y a estar asesorados si aparece cualquier problema que se pueda presentar.

En definitiva, como hemos visto un firewall de aplicaciones es diferente a un firewall tradicional, aunque su objetivo no es otro que preservar siempre la seguridad. Ya sabemos que un factor clave para usuarios particulares y empresas es mantener siempre sus dispositivos en buen estado, seguros y preservar la privacidad. Para ello debemos contar con herramientas que nos protejan. Hay de muchos tipos y es importante saber que están presentes para todo tipo de dispositivos y sistemas operativos.

Bloquear una dirección IP

Esto ayudaría a mitigar el problema de raíz. Recordemos que cada persona que visita nuestro sitio, lo hace desde el móvil, ordenador o el dispositivo que fuese. Cualquier dispositivo que se conecta a Internet tiene una dirección de IP pública asociada. A continuación, os vamos a proporcionar las principales razones por las cuales debemos bloquear las direcciones IP que se consideran como maliciosas:

- Comentarios de spam y de tipo mal intencionado

Muy probablemente, ya te habrás topado con blogs que cuentan con varios comentarios que no hacen precisamente referencia al contenido expuesto. Si eres responsable de un sitio web como un blog, no debes dejar de tener presente que estás ante un gran riesgo. No sólo podrías recibir comentarios adrede que podrían afectar la reputación de tu sitio. También los responsables de dichos comentarios pueden usarlo como puente entre ellos y los lectores para que estos últimos sean víctimas de algún ataque. Esta y otras situaciones adversas pueden ser evitadas mediante el bloqueo de direcciones IP. Si un cibercriminal logra tomar control de tu sitio web a través de alguno o más comentarios, las posibilidades de ataques son infinitas. Podría lograr que descargues software malicioso que logre inyectar en tu ordenador algún malware o ransomware, por ejemplo. Por otro lado, también lograría apropiarse de tu correo electrónico para que, a través del mismo, envíe mensajes de tipo spam y a su vez, infectes a otros usuarios para que éstos propaguen dicho spam y que la red de direcciones infectadas sea cada vez más grande. WordPress cuenta con complementos propios que te permiten moderar los comentarios que llegan. Es posible verificar de un vistazo el contenido de los mismos, entonces podrás rechazar aquellos que tienen contenido sospechoso. Sin embargo, si tu sitio cuenta con alta cantidad de comentarios, el realizar la moderación en forma individual consumiría demasiado tiempo. Si necesitas utilizar tu tiempo para otras actividades, puedes considerar el uso de complementos de terceros que tienen la capacidad de realizar moderación de comentarios que podrían dañar a la estructura del sitio en cuestión y la reputación en los resultados de los motores de búsqueda.

- Ciberataques en general

El Cross-Site Scripting es uno de los ataques web más peligrosos y tiene mención en el popular proyecto OWASP. De acuerdo a lo documentado por el propio proyecto, este es un tipo de inyección de scripts y código malicioso en general. Ese proceso de inyección se da en los sitios web legítimos para que pasen a realizar acciones maliciosas contra los usuarios que los visitan. ¿Cómo se lleva a a cabo este ataque? Para que tengas algo de contexto, un cibercriminal se vale de una aplicación web para compartir código malicioso. Generalmente, este código contiene scripts que son interpretados por los navegadores web, lo que significa que el usuario que use el navegador y acceda al sitio web afectado, se verá perjudicado, sea cual sea la acción que genere ese script.

La razón principal por las cuales las inyecciones de código malicioso son exitosas es que los sitios y aplicaciones web no cuentan con el control necesario. Específicamente respecto a los scripts, su contenido y el origen de los mismos, es como si fuera que cualquier persona pudiese manipular el contenido de una web que no es nuestra.

Cómo bloquear una IP en tu sitio de WordPress

En primera instancia, debes localizar las direcciones IP en cuestión, normalmente se encuentran en el apartado de los comentarios. Una vez que accedas a la lista de todos los comentarios, verás que en la columna de la izquierda se encuentra:

- El nombre del autor del comentario

- La dirección de correo electrónico

- La dirección de IP

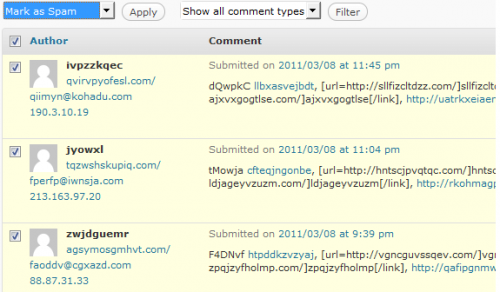

Vamos a tomar nota de esto último. Así también, debemos prestar atención al contenido de los comentarios. Si bien existen muchas posibilidades de contenidos de comentarios sospechosos, compartimos a continuación algunos ejemplos de casos frecuentes de comentarios tipo spam en WordPress:

La captura de arriba nos muestra comentarios que contienen combinaciones de letras que no significan nada. Sin embargo, cuentan con enlaces. Sabemos que algo natural del ser humano es la curiosidad. En consecuencia, es altamente probable que los visitantes de tu sitio ingresen a dichos enlaces y sean víctimas de ataques de todo tipo. Como vemos, se puede considerar a esto como un caso de uso de la ingeniería social.

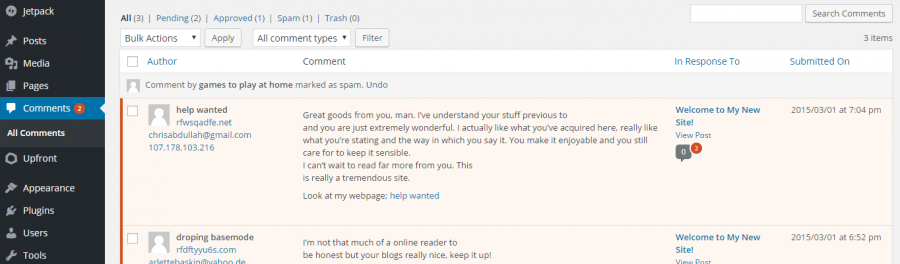

Este tipo de comentarios también cuentan con enlaces que podrían ser maliciosos o con contenido engañoso. Lo que los hace más peligrosos aún es que el contenido que tienen tiene un tono muy amable, incluso demasiado amable para ser cierto. El comentario que vemos más arriba es un gran elogio al contenido que has publicado y al final, sugiere que visites tu sitio web.

Cualquiera que fuese muy ingenuo, haría clic en ese sitio y a partir de ese momento, ya saben lo que podría pasar. Si tu blog presenta contenido en español, darse cuenta que este tipo de comentarios son sospechosos es mucho más fácil. No es normal que una persona comente tus publicaciones en inglés, mientras compartes contenido en español.

Este tipo de comentarios tiene como origen otros sitios que enlazan a tu contenido. Por lo que los comentarios es la vía de notificación. En inglés, a esto se lo conoce como trackback. Siempre, en estos casos, los comentarios de esta clase aparecen con el principio y fin compuestos de los siguientes símbolos:

[...]

En el medio de ese par de corchetes y puntos aparece un extracto del párrafo en donde se encuentra el enlace a tu publicación. Por supuesto, estamos hablando del texto que se encuentra en el sitio web de quien genera el spam. Por desgracia, estos comentarios dan una falsa sensación de que tu sitio es relevante y que es mencionado reiteradas veces. Más que nada, lo que se logra con esto es que haya un nivel muy alto de spam. Es sumamente importante tener seguimiento de comentarios de este tipo y bloquear las direcciones de IP de los autores.

Bloqueo de IPs mediante cPanel

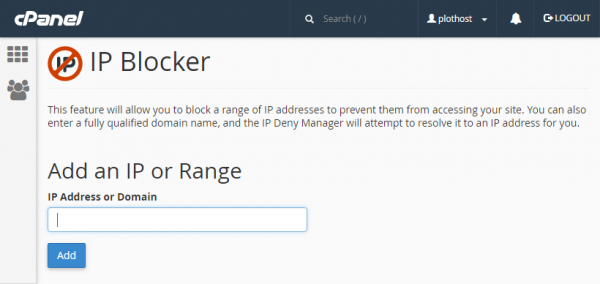

La forma manual, es decir, dentro de WordPress es bastante más tediosa que si usásemos un complemento o herramienta adicional. cPanel es el administrador web del alojamiento de tu sitio web que cuenta con una interfaz gráfica para su mejor gestión. En el mismo, encontrarás una amplia variedad de herramientas, incluyendo la posibilidad de bloquear direcciones de IP.

El nombre con el cual encontrarías la opción puede variar de acuerdo al proveedor de hosting que estés utilizando. Un nombre común es IP Blocker. Cuando vayas a registrar las IPs que deseas bloquear, en muchos casos simplemente deberás copiar y pegar la lista de IPs que tienes pensado bloquear.

Otra manera es que indiques un rango de direcciones IP. Igualmente, este método de los rangos no es demasiado factible a no ser que hayas detectado un segmento de red o varios segmentos que podrían representar una amenaza para la integridad de tu sitio web.

Bloqueo de IPs mediante el archivo .htaccess

Así como un sitio web cualquiera, los sitios que están bajo WordPress están compuestos de carpetas, archivos del sitio y archivos de configuración. Justamente, uno de los archivos de configuración más importantes es el .htaccess. Este archivo contiene reglas que dan instrucciones al servidor web para que funcione de manera determinada, como tu sitio que está alojado en WordPress.

Un dato muy importante es que este archivo debería ser modificado solamente si tú tienes control completo de lo que estás haciendo. Como el archivo .htaccess es sumamente delicado, el modificarlo sin mucha previsión podría causar que tu web deje de funcionar, ya que estás tocando los archivos del propio servidor web. Ante la duda, se recomienda generar una copia de seguridad completa de todo lo asociado a tu web. Así, de originarse algún error por configurar este archivo, se podrá volver a un punto anterior.

En el gestor de archivos de tu cPanel, localiza la carpeta public_html, en la misma encontrarás el archivo de configuración mencionado, incluye las direcciones IP a bloquear con el siguiente formato:

order allow,deny

deny from 1.39.175.142

deny from 3.374.983.084

deny from 6.85.093.129

allow from all

Todas las veces que sea necesario, agrega una línea de comando «deny from» y al lado indica la dirección de IP que deseas bloquear. Esto lo debes insertar al final del archivo y finalmente, guardas los cambios. El efecto de esto, es que esas direcciones de IP indicadas, no tendrán acceso a tu sitio web en absoluto.

Bloqueo de IPs mediante complementos (plugins)

La principal ventaja de los complementos es que hacen el trabajo por ti, hay poco o nada que debes realizar. Una de las cosas que lleva más tiempo es identificar aquellos comentarios y direcciones IP que tienen carácter sospechoso.

WordPress se caracteriza por tener una amplia variedad de complementos, incluyendo a los que nos ayudan a prevenir potenciales ataques a nuestro sitio. Especialmente, si es que estos tienen como origen a los comentarios. Básicamente, estos funcionan mediante una especie de firewall que inspecciona al visitante del sitio y, si detecta una potencial actividad maliciosa, automáticamente bloquea la dirección de IP. Sin más.

Incluso, existen algunos complementos que te permiten bloquear las visitas de IPs que tengan como locación un país en particular. Consideramos que esta medida es algo extrema ya que estaríamos limitando nuestro sitio web por geolocalización, por lo que sugerimos utilizar esta característica de manera adecuada.