La seguridad en las empresas hoy en día es fundamental, muchos responsables de seguridad instalan en los sistemas diferentes Honeypots para ser capaces de detectar cómo los cibercriminales les están atacando, para tomar las medidas necesarias para que el sistema real no se vea afectado por estos ataques. Hoy en RedesZone os vamos a hablar en detalle sobre qué son y cómo funcionan los Honeypot, una herramienta fundamental para mantener segura tu red.

Puede que hayas escuchado hablar del término conocido como Honeypot, pero si todavía tienes dudas acerca de esto, en RedesZone te explicamos con todo detalle qué es y cómo se puede usar en tu beneficio para que tu sistema sea más seguro que antes. Para ello, hay que entender de primeras de qué se trata y el papel que juegan en la seguridad. Y es que hay diferentes tipos de Honeypot, por lo que es importante saber cuáles hay y sus principales diferentes.

¿Qué es un Honeypot?

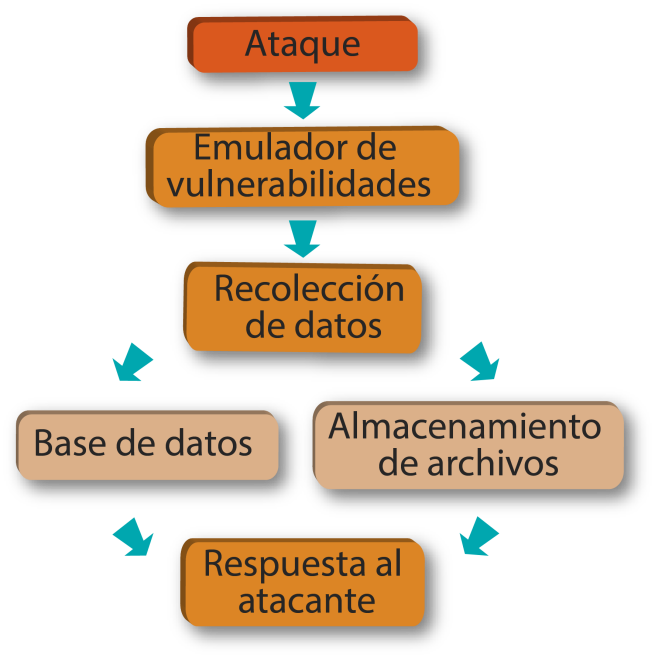

Tenemos que tener claro que un Honeypot, más conocido como “sistema trampa” o “señuelo”, está ubicado en una red o sistema informático para que su objetivo sea evitar un posible ataque al sistema informático. La función principal de esta herramienta es detectar y obtener información del ataque informático, y, sobre todo, de dónde procede, para posteriormente tomar las medidas de seguridad necesarias.

Hay que tener en cuenta que los honeypot son realmente potentes, y nos permiten «simular» el comportamiento real de un sistema, haciendo creer a los ciberatacantes que han entrado a un sistema real, y que es fácil hacerse con el control. Sin embargo, estarán en un sistema aislado donde nosotros podremos ver exactamente qué es lo que están haciendo y qué vulnerabilidades están intentando explotar.

Por esto mismo, uno de los usos de este tipo de herramientas es para la ciberseguridad. Y todo porque aportan una información vital para las compañías, principalmente porque informan sobre posibles intenciones, comunicaciones o hasta vulnerabilidad que usan los ciberdelincuentes.

Para qué sirve

Las herramientas Honeypot pueden estar diseñadas y programadas con diferentes y múltiples objetivos, que veremos a continuación:

- Alertar: puede estar diseñada y programada con el objetivo de detectar, pero sin realizar ninguna acción más.

- Obtener información: puede estar diseñada y programada con el objetivo de obtener información sobre el ataque que está detectando, pero sin realizar ninguna acción más.

- Ralentizar: puede estar diseñada y programada con el objetivo de ralentizar el ataque que está detectando, pero sin realizar ninguna acción más.

- Combinación: puede estar diseñada y programada con el objetivo de alertar, obtener información, y ralentizar el ataque que está detectando.

Como podéis ver, podemos tener configurados diferentes escenarios con un Honeypot para que actúen de diferentes maneras como medida de seguridad. Podremos tener un Honeypot para solo reunir información, y, posteriormente, investigar el ataque, hasta incluso ralentizarlo para que nos dé tiempo a tomar las medidas necesarias sin que afecte a otros equipos o sistemas informáticos.

Gracias a las herramientas Honeypot, se pueden descubrir nuevas formas de ataque desconocidas hasta ahora, pero, además, también se pueden descubrir vulnerabilidades propias de nuestra red y, por lo tanto, poner soluciones y diseñar estrategias de protección más efectivas. Tenemos que tener claro que podemos tener varios Honeypot instalados en nuestra red y que, además, se comuniquen entre ellos. Esta última técnica es conocida como una red Honeynet.

Los Honeypot no se usan para abordar un problema de seguridad en particular, como puede ser el caso de los antivirus que se instalan, sino que va más allá. Su misión es tener una serie de vulnerabilidad para conseguir atraer a los diferentes ciberdelincuentes. De esta manera, ayuda a las compañías a conocer cuáles son las posibles amenazas a las que puede enfrentarse, al igual que sirven para averiguar si hay nuevas amenazas.

Cómo funciona

Como es lógico, para que una red Honeynet funcione, nuestro sistema de red tiene que estar configurado para que cualquier ataque externo que entre en nuestra red, lo primero que se encuentre sea el sistema Honeypot que nosotros queramos, y los ataques se centren en ellos.

Tenemos que tener claro que los sistemas Honeypot tienen también sus desventajas, fallos y vulnerabilidades, como cualquier sistema informático y que solo puede detectar ataques que se realicen contra los propios Honeypot, es decir, esta herramienta es útil para detectar y registrar los datos de los ataques que reciben, pero nunca lo va a parar.

Qué ventajas hay de usarlos

El uso de los Honeypots presenta diferentes beneficios. Entre ellas, está el hecho de que es una de las mejores maneras de exponer posibles vulnerabilidades en los sistemas. Como es el claro ejemplo de que muestren una amenaza de alto riesgo en algún dispositivo loT. Al igual que puede servir de ayuda en momentos en los que se busque mejorar la seguridad en una red o sistema informático en particular.

Además de esto, también presenta otra serie de beneficios. Por ejemplo, para detectar posibles intrusos en tiempo real. De esta manera se pueden detectar los patrones que siguen para intentar acceder. Así se podrán detectar posibles direcciones que se usen para realizar un barrido de redes. Y en el momento de que los ciberdelincuentes usan dichas direcciones maliciosas, se podrán ver cuáles son las que se usan y así sea más sencillo detectar el ataque que vayan a realizar.

Y esto no es todo. El hecho de que no se maneje una gran cantidad de tráfico hace que los recursos que necesiten no sean excesivos. Por lo que no es necesario tener un gran equipamiento en cuanto a hardware. Esto hace que sea posible configurar un Honeypot en un antiguo ordenador que ya no se use. Y en el momento de usar un software, lo cierto es que hay varias alternativas ya escritos, por lo que se rebaja el esfuerzo que hay que llevar a cabo para poner en marcha un honeypot. Sin olvidar que estos presentan una baja tasa de falsos positivos, por lo que es un aspecto que facilita las cosas en el momento de detectar posibles intrusos en una red o sistema. En definitiva, son una buena forma de mejorar y, sobre todo, perfeccionar, los sistemas de seguridad de nuestras redes.

Tipos de Honeypot

Actualmente existen dos tipos diferentes de Honeypot y que se clasifican de la siguiente manera:

- Production Honeypot (Honeypot de producción): son los sistemas que utilizan las empresas para investigar por qué motivo reciben ciberataques de los ciberdelincuentes. La finalidad es averiguar por qué se han fijado en esa empresa, e intentar desviar o mitigar el riesgo de dichos ataques en su red interna. Este tipo de honeypot es ampliamente utilizado por medianas y grandes empresas con el objetivo de comprobar qué están atacando los ciberdelincuentes, para estar preparados ante un futuro ataque a la infraestructura real.

- Research Honeypot (Investigación de Honeypot): estos sistemas son utilizados por organizaciones sin ánimos de lucro e instituciones educativas, donde el único objetivo que persiguen es investigar los motivos y las maneras que usan los ciberdelincuentes para atacar. La diferencia es que, este tipo de sistemas, se utilizan solamente para entender las motivaciones y, en cierta medida, la psicología del atacante.

Normalmente en las empresas tenemos los dos tipos de honeypot, con el objetivo de «jugar» con los cibercriminales e internar descubrir cuáles son sus objetivos e incluso qué técnicas de penetración están utilizando en las diferentes redes que están atacando.

Cómo se puede implementar

Si queremos implementar un Honeypot en la infraestructura de nuestra empresa podemos recurrir a dos soluciones principalmente, un sistema físico o un sistema virtual:

- Honeypot físico: el Honeypot físico, se trata de incorporar un ordenador exclusivo para esta función, que se integraría dentro de nuestra red, con su propia dirección IP. Este tipo de honeypot se hace pasar por un servidor más, pero realmente está altamente protegido y envía toda la información del atacante a los administradores, con el objetivo de que puedan averiguar y estudiar a fondo todas las técnicas del atacante.

- Honeypot virtual: el Honeypot virtual es un sistema virtualizado dentro de un equipo físico que, a través del software de virtualización, recibe los recursos como si de un equipo físico se tratara. En este caso se trata de un sistema operativo virtual dentro de un servidor físico que podría compartirse con otros sistemas operativos con honeypot o en producción. Este es uno de los más utilizados porque no estaremos dedicando recursos específicos a un servidor físico que realmente solamente sirve para intentar detectar a un ciberdelincuente, y es posible que no siempre esté en funcionamiento. Gracias a la virtualización podremos ahorrar en recursos optimizando el gasto.

Una vez que tenemos claro qué es un Honeypot, cómo se implementan y qué tipos existen vamos a entrar más en profundidad sobre cómo se clasifican los Honeypot:

Cómo se clasifican

Recordemos que el objetivo principal de un Honeypot es hacer creer al intruso que es un equipo muy valioso de infectar, y, por lo tanto, su principal función es pasar desapercibido mientras está en funcionamiento. Esto es debido a que cuanto más tiempo consiga engañar al intruso, tendremos más información sobre su procedencia, cuáles son sus objetivos y sobre todo, como actúa.

A la hora de clasificar los Honeypot, uno de los datos más importantes como hemos visto arriba es el grado de interacción con el intruso como hemos visto anteriormente. Esto se aplica tanto del lado del servidor como del cliente, es decir, podemos diferenciarlos como Honeypot de baja o alta interacción.

Honeypots de baja interacción

Los Honeypot de baja interacción tienen una interacción casi nula, y su funcionalidad se limita a imitar a aplicaciones u otros sistema o equipos de la red. Tenemos que tener claro que las funciones o servicios que simule el Honeypot, solo serán simuladas para hacer que el atacante infiltrado ataque, y así, obtener toda la información posible. Este tipo de honeypot los podremos encontrar de forma completamente gratuita a través de Internet. Hoy en día hay muchos proyectos de honeypot de acceso libre para realizar pruebas nosotros mismos.

Este tipo de honeypot no realiza ningún tipo de interacción con el atacante, actúa de forma completamente pasiva y no «se defiende» de los atacantes, ni tampoco se encarga de atacarles, simplemente registra todo lo que está ocurriendo con el objetivo de informar a las administraciones de todo lo que está sucediendo.

Honeypots de alta interacción

Los Honeypot de alta interacción normalmente son equipos con sistemas reales que tienen los mismos servicios que tendrían los servidores reales. Es decir, son equipos con sistemas reales que trabajan en una red real, como puede ser cualquier servidor físico. Por este motivo un Honeypot de alta interacción tiene que estar perfectamente protegido ya que, si no, puede el atacante llegar a infiltrarse en nuestra red local, y llegar a atacar a otros servidores o equipos de nuestra red.

En este caso sí son equipos que trabajan como en una red real, defendiéndose de los atacantes para darle un mayor realismo, y que los cibercriminales crean que están atacando un sistema real y se está defendiendo.

Honeypots de baja interacción del lado del servidor

Los Honeypot de baja interacción del lado del servidor son, por norma general, una aplicación que imita los servidos de red. La limitación que ofrece esta opción es que las posibilidades de interacción son muy limitadas, es decir, que la información que se obtendrá sobre el ataque o atacantes será escasa. Además, cabe destacar que normalmente los cibercriminales suelen descubrir este tipo de Honeypot de manera muy rápida, lo que hace que su implantación no merezca la pena. Normalmente solo se utiliza este tipo de Honeypot para detectar ataques automatizados de malware.

Si os interesa probar este tipo de Honeypot, podéis probar Honeyd que es una solución conocida de código abierto que nos permite crear Honeypot de baja interacción del lado del servidor. Honeyd es un software gratuito con licencia GPL, nos permitirá crear diferentes hosts virtuales en nuestra red local. Estos se pueden configurar para que simulen un equipo informático completo usando el protocolo TCP / IP. Tenéis que tener claro que, al ser un Honeypot de baja interacción, no es capaz de simular todas las funciones de un equipo físico autentico. Si os interesa probarlo podéis hacerlo desde el siguiente enlace.

Honeypots de baja interacción del lado del cliente

Los Honeypot de baja interacción del lado del cliente, también conocidos como “Honeyclients” son programas que nos permiten emular diferentes navegadores. Son navegadores totalmente funcionales, pero que registran los ataques maliciosos cuando los reciben. Al ser navegadores webs simulados, no ofrecen ningún problema para el usuario.

Los Honeypot de baja interacción del lado del cliente de código abierto más conocidos son:

- HoneyC: con HoneyC los usuarios podrán identificar servidores peligrosos en Internet. HoneyC es un cliente emulado que lo que hace es analizar las respuestas del servidor del sitio web donde estamos buscando, a ver si hay contenido que pueda ser dañino. EL software de HoneyC está formado por dos componentes, que son:

- Visor Engine: es el responsable de la interacción con el servidor web, y lo que hace es emular diferentes tipos de navegadores web para ver cómo reaccionan con el sitio web.

- Analisis Engine: su función es analizar la interacción del servidor web con el navegador y ver si algo peligroso ha sucedido.

- Monkey-Spider: con Monkey-Spider conseguiremos rastrear sitios web en busca de cualquier código malicioso que pueda ser perjudicial para nuestro equipo o navegador web.

- PhoneyC: con PhoneyC conseguiremos imitar diferentes navegadores web para ver cómo reaccionan, y así analizar su interacción con diferentes sitios web. La principal ventaja de este Honeyclient, es que tiene la capacidad de procesar lenguajes de programación como Javascript y VBScript y soporta funciones de convertir programas complejos en programas sencillos, para encontrar más fácilmente código dañino.

Honeypots de alta interacción del lado del servidor

Los Honeypot de alta interacción del lado del servidor son, por norma general, servidores con muchas funcionalidades que se crean para desviar la atención de otros sistemas críticos.

La diferencia entre los Honeypot de baja interacción y los Honeypot de alta interacción son que los de baja interacción están diseñados para identificar y analizar los ataques que recibe de forma automática. Los Honeypot de alta interacción están para recibir ataques que le llegan de forma manual.

Tenemos que tener claro que, los Honeypot del lado del servidor son perfectos para ataques de gran nivel de interacción. Esto es debido a que, para crear y supervisar el funcionamiento de un Honeypot de estas características, es necesario un elevado esfuerzo humano debido a que se usan servidores reales y, por lo tanto, el riesgo que un atacante logre infiltrarse es muy elevado.

Software de supervisión

Para ayudar a los informáticos que se encargan de supervisar las interacciones de los Honeypot de alta interacción, se pueden utilizar los siguientes programas:

- Sebek: es una herramienta que su función es la recogida de datos y se utiliza en Honeypot de alta interacción para así controlar y recopilar los datos sobre los ataques que detecte. Su estructura básica, está formada por el cliente que se ejecuta en el Honeypot y este registra las acciones de los ataques recibidos.

- Argus: esta herramienta está diseñada para Honeypot de alta interacción, y su funcionamiento consiste en un emulador de hardware QEMU modificado. Es decir, el software soporta diferentes sistemas operativos que se ejecutan en una máquina virtual. Para detectar los ataques, no es necesario ningún otro software de motorización adicional. El tráfico de red que entra a través de la tarjeta de red, está siendo supervisado y se le conoce por el nombre de “tainted”. La principal limitación de Argus es que requiere de un hardware muy potente, debido a que necesita emular un sistema operativo completo para realizar el análisis de datos, por este motivo, este programa es mucho más lento que otros programas ejecutados en el mismo hardware al requerir mayores requisitos.

Honeypots de alta interacción del lado del cliente

Los Honeypot de alta interacción del lado del cliente son programas que se ejecutan en sistemas operativos reales y que utilizan navegadores web no virtualizados, es decir, los del propio equipo para detectar y registrar los ataques que reciben.

Los Honeypot de alta interacción del lado del cliente más conocidos son:

- Capture-HPC: esta aplicación Honeypot de alta interacción funciona empleando una arquitectura cliente-servidor. Consiste en que un servidor envía al cliente los sitios web que tiene que visitar, y estos envían los resultados de estos sitios web de nuevo al servidor para ser analizados. Tenéis más información en el siguiente enlace.

- mapWOC: esta aplicación de software libre consiste en ejecutar en una máquina virtual diferentes navegadores web que después analiza el tráfico web recibido para registrar y analizar diferentes ataques recibidos. MapWoc funciona con un sistema host Debian Squeeze, un KVM para la virtualización y el antivirus ClamAV para comprobar si hay malware. Tenéis más información en el siguiente enlace.

Implicación a nivel empresarial

Los Honeypot son sistemas de seguridad que se diseñan para atraer y detectar ataques malintencionados a la red. Por lo cual, la implicación de estos en las empresas es mucha, ya que ayuda a proteger la infraestructura de la red. Por otro lado, mantiene a salvo los datos sensibles que se puedan encontrar dentro. Esto hace que sea un gran añadido al sistema de cualquier organización.

- Detección de amenazas: Estas herramientas pueden ser utilizados para atraer y detectar este tipo de ataques. Actuando como un sistema a modo de señuelo, se puede ayudar en la identificación de los patrones de comportamiento de las diferentes técnicas utilizadas por los atacantes. Permitiendo a la compañía, tomar las medidas que considere oportunas para proteger sus sistemas y datos.

- Analisis: Un honeypot puede recopilar y analizar toda la información que recopila, y así la empresa puede obtener una visión mucho más amplia de todas las amenazas a las que se enfrentan. Esto incluye información sobre los métodos utilizados para realizar los ataques, los diferentes tipos de malware que pueden utilizar, o las vulnerabilidades que han sido atacadas de forma concreta. Por lo cual, nos sirve para encontrar dichas vulnerabilidades.

- Mejoras de seguridad: Con la identificación de las amenazas y vulnerabilidades, el honeypot nos puede ayudar a mejorar mucho los sistemas de seguridad y datos. Implementar nuevas medidas de seguridad, siempre debe ser un punto muy importante dentro de la organización de la empresa.

- Costes: Sin duda los honeypot pueden hacer que los costes de seguridad se reduzcan un poco. Esto es porque se permite que los propios equipos de seguridad, realicen la detección y la resolución de los problemas de seguridad proactivamente. Lo cual actúa a modo de previsión ante ataques de malware, y otras amenazas que nos podemos encontrar en la red.

- Complemento: Los honeypot con muy buenos complementos de seguridad para los sistemas y datos de la corporación. Herramientas tales como firewalls, antispam o antimalware, son perfectamente compatibles con estos sistemas. Al trabajar todos como una solución, la seguridad aumenta de forma considerable. Por lo cual es rango de amenazas que se puede cubrir, aumenta.

Implementación de un Honeypot

Como cualquier otro sistema que estemos pensando en implementar, requiere seguir unos pasos previos. En este caso estamos ante un proceso que implica la creación de un sistema o una red, diseñada para atraer a atacantes mientras se recopila información sobre sus actividades. Pero incluso las configuraciones pueden variar de unos lugares a otros, pero a pesar de eso los pasos a seguir son prácticamente los mismos y los más recomendados.

- Planificación: Previamente e implementar cualquier tecnología, es fundamental definir de forma clara los objetivos y el alcance que va a tener el proyecto. Esto hará que sea necesario determinar el tipo de información que deseamos recopilar, los sistemas y servicios que vamos a simular, y cómo estos se van a integrar dentro de la estructura de la red.

- Seleccionar tecnología: Hoy en día existen diferentes opciones que nos permiten implementar estos honeypots. Por lo cual no debemos quedarnos con la primera que encontremos, sino que será recomendable estudiar diferentes opciones. Esto nos ayudará a disponer de la que mejor se adapte a nuestras necesidades.

- Configurar el entorno: Una vez tenemos la tecnología que vamos a utilizar seleccionada, tendremos que configurar todo el entorno. En este caso será necesario crear sistemas y redes simuladas, las cuales aparentan cierta vulnerabilidad o que puedan ser interesantes para que los atacantes decidan atacarlas.

- Seguridad: A pesar de que los honeypots van a simular ser vulnerables, es muy importante tomar las medidas de seguridad necesarias. Esto se hace pensando en evitar que los atacantes, puedan aprovecharse del honeypot como un punto de partida para acceder a todo el sistema real. Por lo cual tendremos que dar uso de firewalls, segmentación de redes, y demás medidas de seguridad necesarias en una infraestructura de este estilo.

- Monitorización: El honeypot siempre debe estar configurado para registrar y monitorear toda actividad que se realiza en su interior. Entre otros, podemos utilizar la captura de paquetes, el registro de comandos, o el seguimiento de interacciones con otros servicios simulados. Toda esta información será muy valiosa para poder adaptar los sistemas reales, y que no sufran estos ataques.

Riesgos de un Honeypot

El objetivo de estos es atraer e involucrar a los atacantes durante el tiempo suficiente como para obtener ciertos indicadores de compromiso de alto nivel, como puede ser las herramientas de ataque, tácticas, técnicas y diferentes procedimientos. Por lo tanto, el Honeypot necesita emular todos los servicios que se encuentren en la red, y otorgar al atacante cierta libertad para realizar las actividades que quiera realizar, de forma que le resulte atractivo.

Si bien el Honeypot ofrece un entorno controlado y supervisado, estos se pueden utilizar como nodos a forma de pivote para acceder a los sistemas que tenemos en producción. Por ejemplo, si los ciberdelincuentes se percatan que están ante este señuelo, lo cierto es que pueden conseguir inundarlo a través de intentos de intrusión con el fin de desviar la atención de los ataques reales que se quieren realizar.

Otro riesgo que puede tener, es que pueden atraer a algunos usuarios legítimos, debido a la falta de comunicación en las redes, si estas son a gran escala. Como, por ejemplo, que el responsable o administrador del Honeypot no informe de su ubicación para que los usuarios puedan estar prevenidos.

Además de lo anterior, si los piratas informáticos descubren el Honeypot lo pueden usar a su favor para dar una información errónea de forma deliberada a la compañía que lo está utilizando. Todo con el fin de confundir. Incluso, si no está bien configurado, los ciberdelincuentes pueden ser capaces de moverse a través de este señuelo a otras partes de nuestra red.

Ejemplos de Honeypot

Este apartado podemos dividirlo en varias partes, pues dependiendo de las necesidades que nos lleven a usar un Honeypot, obtendremos unos resultados u otros. Para ello tendremos varios sistemas que pueden emular diferentes servicios como por ejemplo SSH, FTP, HTTP, RDP, MySQL, SMTP, VNC, entre otros. También es posible encontrar algunos relacionados directamente con servicios de aplicaciones y específicamente creados para estos.

En el caso del SSH, se trata de uno de los que más incidencias registran de forma diaria. A estos llegan gran cantidad de ataques, malwares o direcciones IP. Por lo general, la mayor parte de estos no es detectado por los antivirus, y la mayoría de las IP analizadas, no están reflejadas en listas de reputación. Esto ocurre porque muchas son muy recientes, y las empresas distribuidoras de estos softwares de protección no ha recibido y catalogado las direcciones. Por lo cual, un Honeypot puede ser de mucha ayuda para conocer esto.

Entre los diferentes tipos dependiendo de su funcionalidad, podemos encontrar:

- Honeypots SSH

- Honeypots HTTP

- Honeypots de WordPress

- Honeypots de bases de datos (BBDD)

- Honeypots de correo electrónico

- Honeypots de IOT (Internet of Things)

Conclusiones

Como hemos podido ver, los Honeypot se utilizan junto con otros sistemas como los IDS (Sistemas de detección de intrusos) y IPS (Sistemas de prevención de intrusiones), así como junto con los firewalls y antivirus. Lo que nos aportan los Honeypot es la posibilidad de saber cómo nos están atacando, e intentar descubrir quién es el atacante. Es decir, los honeypot son una función de control adicional respecto a la seguridad, para saber cómo actuar en caso de recibir un ataque, ya que sabremos cómo actúan gracias al estudio previo del equipo de seguridad que se encargue de controlar estos Honeypot. Actualmente existen empresas que diseñan Honeypot específicos, para hacerse pasar por equipos reales y así engañar a los atacantes haciéndoles creer que realmente han vulnerado el equipo real.

La principal ventaja de estos sistemas Honeypot para los equipos de ciberseguridad son que pueden obtener datos muy relevantes de los ataques recibidos, y saber cómo solucionarlos o mitigarlos gracias al estudio previo. Tenemos que tener claro que los Honeypot no tienen por qué entregar información útil, de hecho, pueden entregar lo que nosotros queramos que entreguen, ya que hay honeypots que son muy configurables. ¿Qué motivo hay para filtrarles información? Esto es debido a que, si el atacante detecta que es un Honeypot, como es lógico, no mostrará sus «armas» para así no ser neutralizado. Cada vez más en empresas se utilizan este tipo de soluciones, y no solo en grandes multinacionales, sino en cualquier empresa de tamaño mediano que valore la seguridad de su información.

Desde RedesZone os recomendamos que probéis los diferentes tipos de clientes Honeypot que hay de los que os hemos hablado más arriba, como mapWoc, Capture-HPC, Argus, Sebek, PhoneyC, Monkey-Spider, y Honey, ya que la mayoría son programas de software libre gratuitos. Gracias a los Honeypot, las redes corporativas y de pequeñas y medianas empresas están más seguras al estar preparadas ante diferentes ataques, poniendo cebos y analizando sus equipos de seguridad como se ha procedido al ataque por el atacante.