Normalmente consideramos que los datos contenidos en los discos duros de nuestros ordenadores se encuentran protegidos por la contraseña de inicio de sesión. Esto es así hasta cierto punto, pero ¿qué ocurre si nos dejamos una sesión abierta o si perdemos o nos roban el ordenador o nuestro disco duro? Los datos contenidos en los discos duros están a disposición de cualquier persona, bastaría retirar el disco duro de un ordenador y conectarlo a otro mediante un adaptador de discos a USB, y tendríamos acceso a toda la información contenida en los mismos. Es decir, el sistema operativo protege el contenido de nuestros discos mientras está funcionando, pero no cuando el ordenador está apagado o durante el proceso de arranque. Hoy en RedesZone os vamos a hablar sobre BitLocker, la herramienta de Microsoft para Windows que nos permitirá cifrar todos nuestros datos.

BitLocker es una herramienta ofrecida por Microsoft en las versiones Profesional y Enterprise de su sistema operativo Windows y que permite cifrar el contenido de los discos duros internos, discos de arranque, discos externos y también los pendrives que conectemos a nuestro ordenador. De esta forma, aunque los conectemos a otro ordenador, los datos seguirán estando cifrados y protegidos. BitLocker está disponible desde la versión de Windows Vista en sistemas operativos de escritorio y en Windows Server 2008 para las versiones de servidor.

¿En qué consiste cifrar una unidad de almacenamiento?

El cifrado es un procedimiento por el cual mediante un algoritmo de cifrado y una clave determinada hace ilegible e incomprensible un mensaje a cualquier persona que no disponga de la clave. Esto se puede aplicar igualmente a los datos guardados en unidades de disco y memorias flash.

Esta herramienta permite cifrar el contenido de unidades de almacenamiento completas, para ello en su versión inicial utiliza el algoritmo de cifrado estándar AES, (Advanced Encryption Standard) con una clave de 128 bits que puede ser cambiado a AES-256 usando las directivas de grupo. En su última versión, Windows 10 incorpora el cifrado XTS-AES mucho más seguro.

Al cifrar el disco, tendremos que escribir una contraseña para proteger la información cifrada. No debemos perder ni olvidar esta contraseña pues tendríamos que utilizar la clave recuperación de cifrado de unidad o no podríamos volver a tener acceso a los datos. Cuando guardamos o copiamos un fichero a un disco cifrado, este se cifra automáticamente. Cuando copiamos o abrimos un fichero de un disco cifrado, este se descifra automáticamente.

Si hacemos uso de Bitlocker para cifrar la unidad de arranque del sistema operativo, nada más arrancar el PC, y antes de que se inicie Windows, nos pedirá que introduzcamos la contraseña de acceso de Bitlocker que hemos configurado previamente. Si no introducimos la contraseña correcta, el sistema operativo no arrancará. Este proceso es totalmente independiente de la autenticación posterior de los usuarios y administradores, es decir, tendremos una contraseña de acceso para el arranque del sistema operativo, y posteriormente la autenticación del usuario.

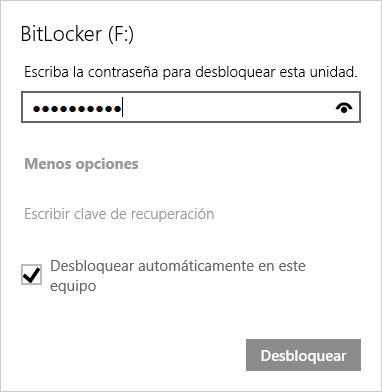

Si hacemos uso de Bitlocker para cifrar una partición del sistema operativo (que no sea la partición del sistema operativo) o para cifrar otro disco duro, lo que deberemos hacer cada vez que arranquemos el sistema operativo es hacer doble click sobre la unidad y nos pedirá que introduzcamos la contraseña de acceso a Bitlocker, para descifrar y cifrar el contenido cuando copiemos información. Esta contraseña es independiente de los permisos que pudieran tener las carpetas y archivos de dicha partición o disco duro, es solamente para el cifrado y descifrado de los datos a través de Bitlocker.

Tal y como podéis ver, Bitlocker nos permitirá cifrar todo el contenido del disco duro, particiones, discos duros externos, e incluso la unidad del sistema operativo. Si tienes un ordenador con Windows y quieres protegerlo por completo, no solamente deberías cifrar con Bitlocker la partición de datos o los discos duros, sino también la unidad del sistema operativo para evitar que, con técnicas de informática forense, se pueda recuperar cierta información sensible.

Eficiencia del Bitlocker de Windows

La eficiencia del BitLocker se puede evaluar desde diferentes perspectivas. En primer lugar, en términos de rendimiento, el BitLocker está diseñado para ser altamente eficiente y tener un impacto mínimo en el rendimiento del sistema. Utiliza algoritmos de cifrado avanzados, como AES (Advanced Encryption Standard), que son altamente eficientes y se ejecutan de manera rápida y eficaz en los procesadores modernos.

Además, el BitLocker aprovecha la tecnología de aceleración por hardware presente en muchos dispositivos, como el módulo de plataforma segura (TPM) y las instrucciones de cifrado AES-NI. Estas tecnologías permiten que el cifrado y descifrado de los datos se realice de manera más eficiente y rápida, sin ralentizar significativamente el rendimiento general del sistema.

En cuanto a la administración y configuración, el BitLocker es fácil de implementar y gestionar en entornos empresariales. Permite a los administradores de TI configurar y aplicar políticas de cifrado de manera centralizada, lo que facilita el despliegue y el mantenimiento a gran escala. Además, ofrece opciones flexibles de autenticación, como el uso de contraseñas, tarjetas inteligentes o dispositivos USB como llaves de desbloqueo.

En términos de seguridad, el BitLocker utiliza un enfoque de cifrado de disco completo, lo que significa que todos los datos almacenados en el disco duro están protegidos, incluido el sistema operativo, los archivos del sistema y los datos del usuario. Esto proporciona una protección integral y evita que los datos confidenciales caigan en manos equivocadas.

Además, el BitLocker ofrece características adicionales de seguridad, como el modo de autenticación previa al inicio (TPM + PIN) que requiere que el usuario ingrese un PIN durante el arranque del sistema para desbloquear el disco. También es compatible con el uso de TPM para almacenar claves de cifrado, lo que brinda una capa adicional de seguridad al proteger las claves de cifrado con hardware seguro.

El rendimiento de los SSD

Por otro lado, se ha descubierto que un buen número de unidades SSD más modernas, las cuales vienen con cifrado basado en hardware, Windows 11 Pro activa la versión de software de BitLocker, en las que no hay una opción clara de desactivarlo durante la instalación, podría estar afectando al rendimiento de estas unidades. Es cierto que no afecta a todas, pero en las pruebas realizadas en una SSD Samsung 990 Pro de 4 TB se comprobó que las lecturas aleatorias caían un 45 % al tener activado BitLocker.

Por lo tanto, aquellos PC con Windows 11 Pro en las que se tenga activada la versión de software de BitLocker, sin ni siquiera saberlo, lo cierto es que podrían estar sufriendo en su rendimiento. Por lo tanto, la única solución conocida para evitar este problema de potencia en particular pasa por desactivar o modificar la versión de cifrado basado en hardware.

La vía más rápida es simple, desactivar BitLocker de Windows. Sin embargo, se perderán las ventajas de usar esta herramienta de cifrado de unidades de Microsoft. Aunque, es cierto que si tu equipo sufre problemas de rendimientos desde un principio, esta herramienta es la que podría estar detrás del problema. Por otro lado, existe la segunda vía de cambiar a cifrado basado en hardware, aunque el proceso en sí es mucho más complejo, ya que se necesita reinstalar la versión de Windows y cada una de sus aplicaciones.

Modificar el método e intensidad del cifrado

BitLocker, la herramienta para cifrar unidades de disco de Microsoft Windows, viene configurada por defecto para utilizar XTS-AES como algoritmo de cifrado y una clave de 128 bits para los discos internos de arranque y de datos. Por defecto, utiliza el algoritmo de cifrado AES-CBC con una clave de 128 bits para las unidades externas y memorias flash USB. La diferencia entre estos dos métodos de cifrado XTX-AES y AES-CBC está en la forma en la que realizan el cifrado, su seguridad frente a ataques y en la rapidez con la que cifran y descifran datos.

- XTS-AES es el algoritmo de cifrado más reciente y tiene, como casi todo en informática, sus seguidores y detractores. Es el más rápido de los dos algoritmos y teóricamente el más seguro. Siempre os vamos a recomendar desde RedesZone hacer uso de este tipo de algoritmo, además, también es utilizado por defecto por programas como VeraCrypt e incluso por herramientas específicamente diseñadas para sistemas operativos Linux, tanto en entornos de escritorio como servidores Linux.

- AES-CBC es un algoritmo que todavía soporta Microsoft Windows y que es un poco más lento que el anterior, aunque prácticamente igual de seguro si se utiliza una contraseña adecuada.

La longitud de la clave es idéntica para los dos algoritmos, aunque se puede cambiar mediante directivas de grupo locales para utilizar claves de 256 bits de longitud en el cifrado de los discos en lugar de claves de 128 bits. Por seguridad, nuestra recomendación es que utilicéis siempre claves de 256 bits de longitud, el rendimiento del sistema operativo seguirá siendo excelente y contaremos con la mejor seguridad posible.

Normalmente se considera que cuanto más bits tiene una clave más difícil es romperla para descifrar los datos utilizando la fuerza bruta. ¿Por qué no se utilizan siempre claves lo más largas posibles? Pues fundamentalmente debido a que cuantos más bits tiene una clave, más se tarda en cifrar y descifrar, en criptografía siempre se busca obtener un cifrado suficientemente seguro a un coste razonable.

¿Qué es una directiva de grupo?

Las directivas en el sistema operativo Microsoft Windows son la forma de editar y modificar configuraciones. Mediante directivas, podemos controlar múltiples tareas y funciones del sistema operativo, tanto a nivel de máquina como a nivel de usuario.

Modificando las directivas de grupo

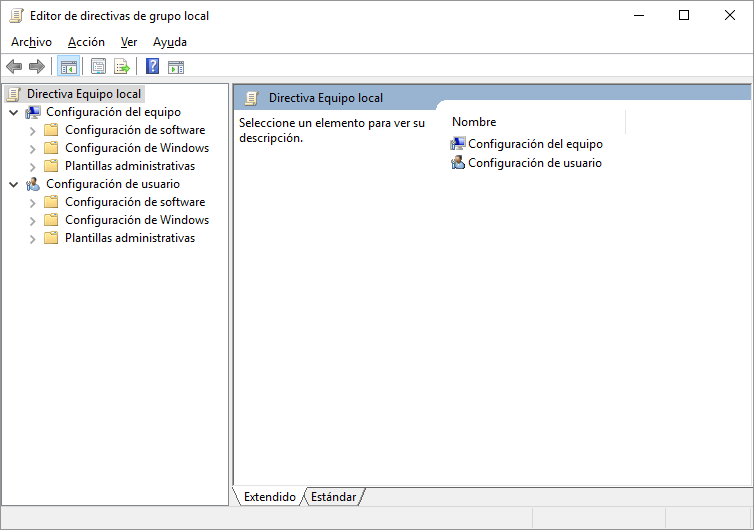

Para cambiar el algoritmo de cifrado y la longitud de la clave mediante directivas de grupo ejecutamos el comando gpedit.msc desde la opción ejecutar de Windows, (pulsamos la tecla Windows + R para abrir la opción ejecutar). Este comando nos abre una consola de Microsoft donde podemos editar las directivas de grupo local.

Dentro de la consola del editor de directivas de grupo seguimos la siguiente ruta de navegación: Directiva de Equipo local / Configuración del equipo / Plantillas Administrativas /Componentes de Windows / Cifrado de unidad BitLocker.

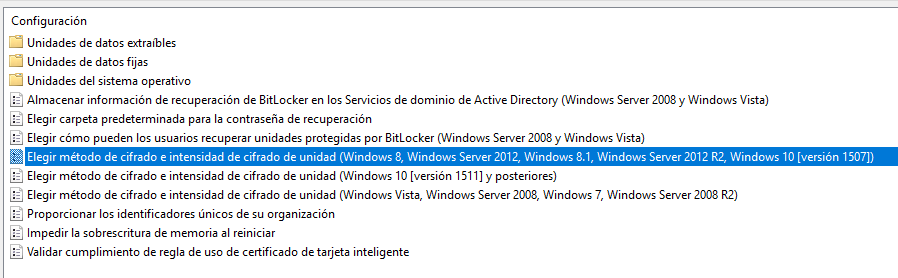

En esta categoría tenemos tres directivas:

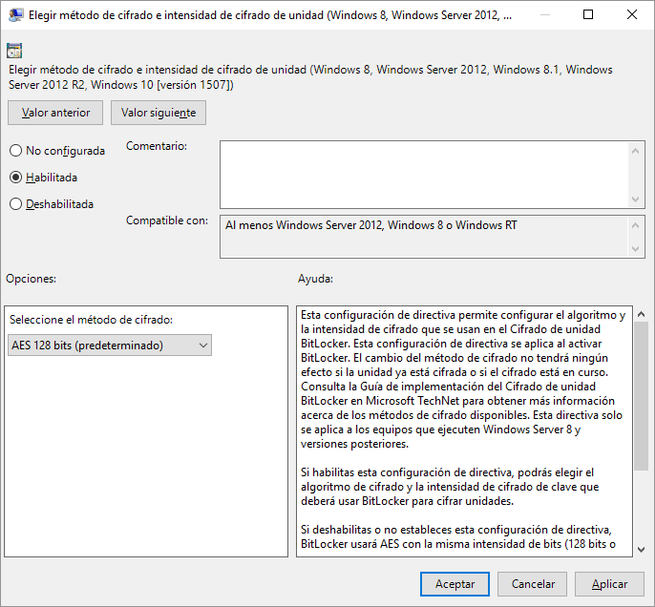

Elegir método de cifrado e intensidad de cifrado de unidad para (Windows 8, 8.1, 10 [versión 1507] y Windows Server 2012, y 2012 R2), permite modificar la longitud de la clave de cifrado y escoger el cifrado AES con o sin el método difusor. El difusor es un método de cifrado que se aplica para proporcionar protección adicional a los datos cuando se pasa de la forma en claro a la forma cifrada.

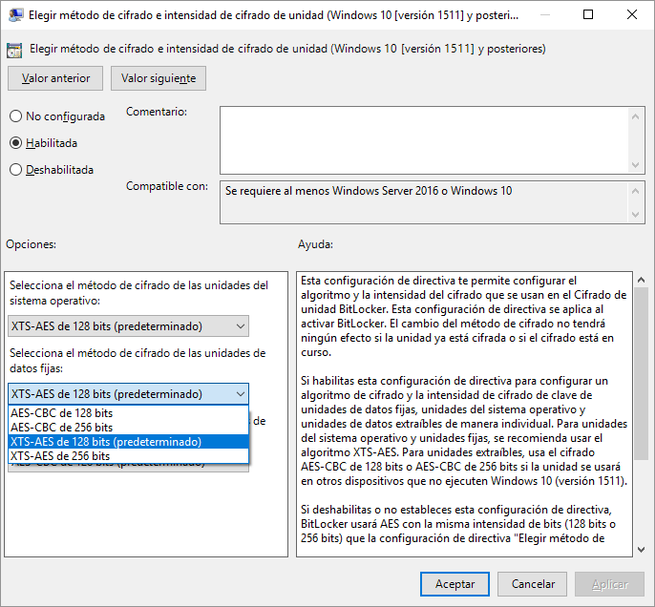

Elegir método de cifrado e intensidad de cifrado de unidad para (Windows 10 [versión 1511] y posteriores):

En esta directiva nos permite cambiar el algoritmo y la longitud de la clave de forma diferente para los discos internos de arranque, discos internos de datos y discos extraíbles y memorias flash USB.

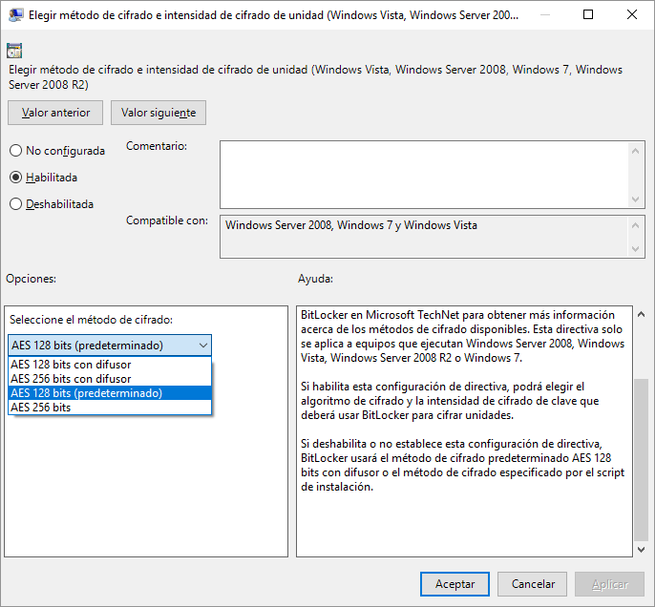

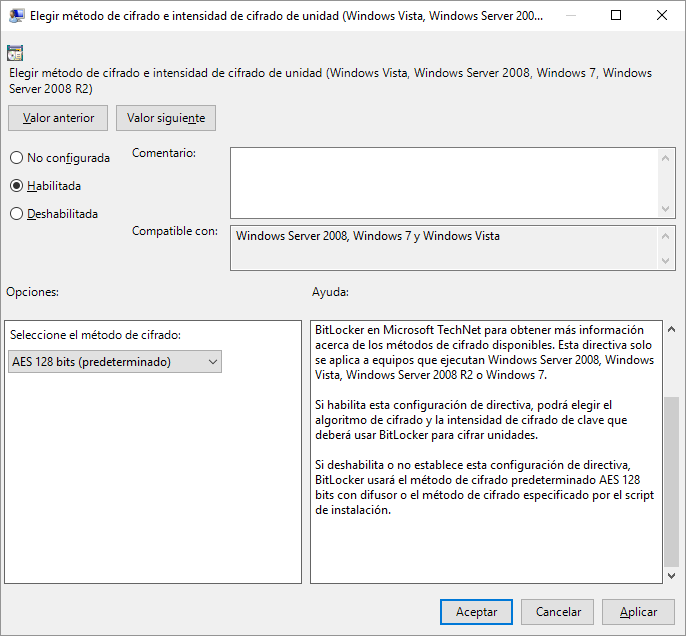

Elegir método de cifrado e intensidad de cifrado de unidad para (Windows Vista, 7 y Server 2008 y 2008 R2):

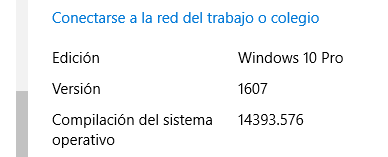

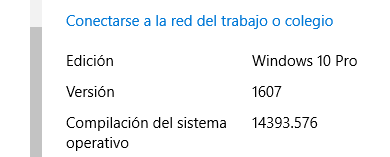

Las posibilidades de configuración varían en función del sistema operativo y de su versión. Podemos ver la versión del sistema operativo abriendo el Centro de actividades / Todas las configuraciones / Sistema / Acerca de.

En cada una de ellas ofrece opciones de configuración del algoritmo y longitud de la clave de cifrado utilizado por BitLocker para el cifrado de las unidades. El cambio de configuración no afectará a las unidades ya cifradas que seguirán usando la configuración que había cuando se cifraron.

Estás directivas sólo se aplican en el caso de que coincida el sistema operativo y la versión con la que se está ejecutando en el ordenador. Al cambiar las opciones, las unidades que se cifren desde ese momento usarán la configuración nueva.

Activación de la directiva de grupo configurada

Una vez modificada una directiva de grupo, hay que esperar unos 90 minutos para que se apliquen los cambios; podemos pulsar la tecla Windows + R para abrir la opción ejecutar y escribir el comando “gpupdate /target:Computer /force” para que se apliquen los cambios inmediatamente y poder comprobar su resultado. Si ejecutas gpupdate.exe /? desde la consola de comandos podrás ver otras opciones del comando y explicación detallada sobre las mismas.

Activación de BitLocker en almacenamiento interno

Vamos a ver el proceso de cifrado en una unidad de datos, es decir, sin sistema operativo, una unidad que no es de arranque. Para activar Bitlocker desde el menú de configuración de Windows 10, hacemos clic con el ratón sobre el icono del panel de notificaciones de la barra de tareas:

![]()

y escogemos la opción «Abrir el centro de Actividades»; pinchamos en «Todas las configuraciones» y en «Sistema»; pinchando en la última opción «Acerca de» accedemos a una ventana con información sobre nuestra instalación de Windows. En la parte inferior tenemos la opción «Configuración de BitLocker», al pinchar esta opción aparece una ventana en la que podemos activar, desactivar y gestionar BitLocker en nuestros discos y unidades extraíbles.

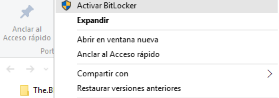

Para activar BitLocker desde el explorador de archivos, hacemos clic con el botón derecho del ratón sobre la unidad de disco a cifrar desde el explorador de archivos y en el menú de contexto de aparece escogemos la opción «Activar BitLocker«.

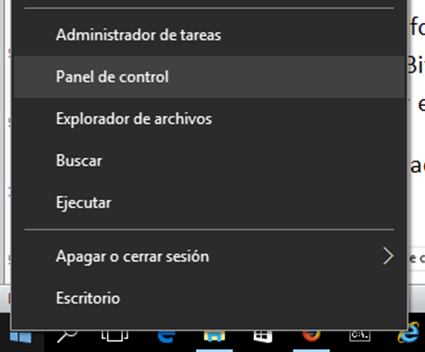

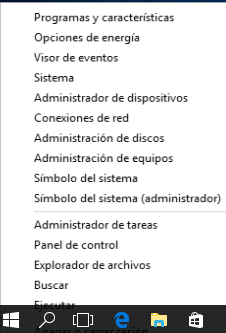

Para activar BitLocker desde el Panel de control, hacemos clic con el botón derecho del ratón sobre el icono de Windows en la barra de tareas.

Para activar BitLocker desde el Panel de control, hacemos clic con el botón derecho del ratón sobre el icono de Windows en la barra de tareas.

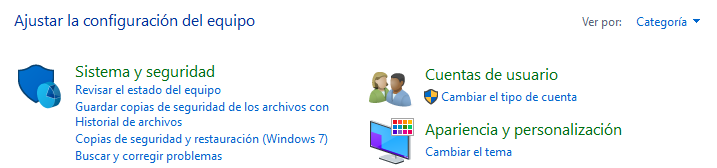

En la ventana del «Panel de control» si el modo «Ver por» está configurado en «Categoría», pinchamos en «Sistema y seguridad».

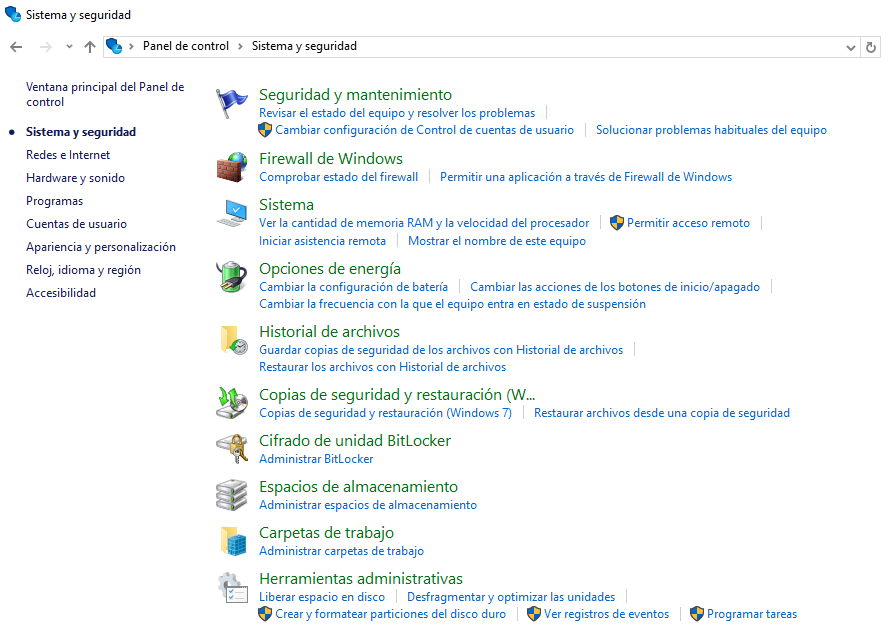

En la siguiente ventana ya podemos seleccionar la opción «Cifrado de unidad BitLocker».

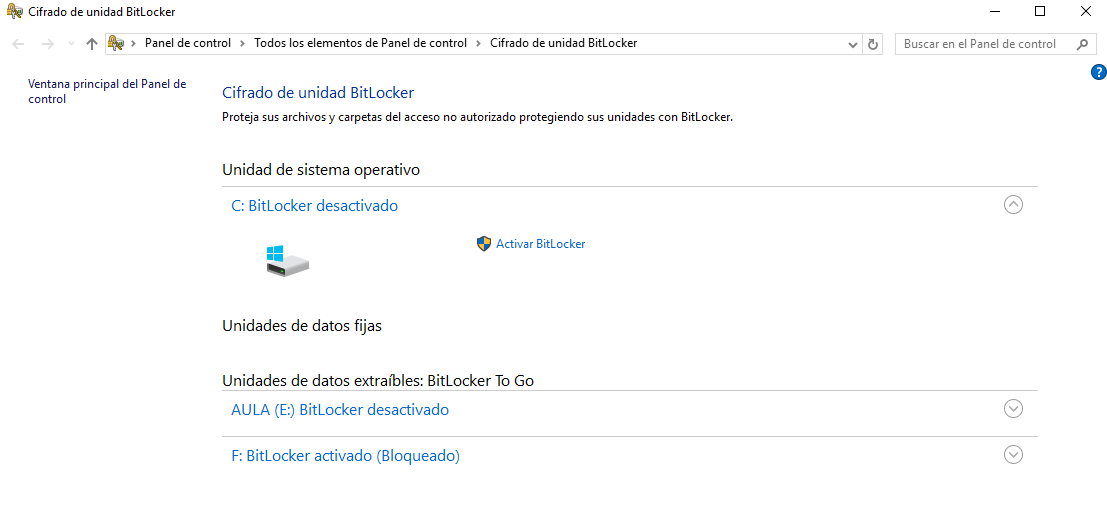

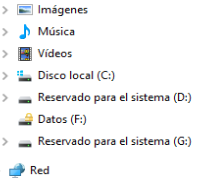

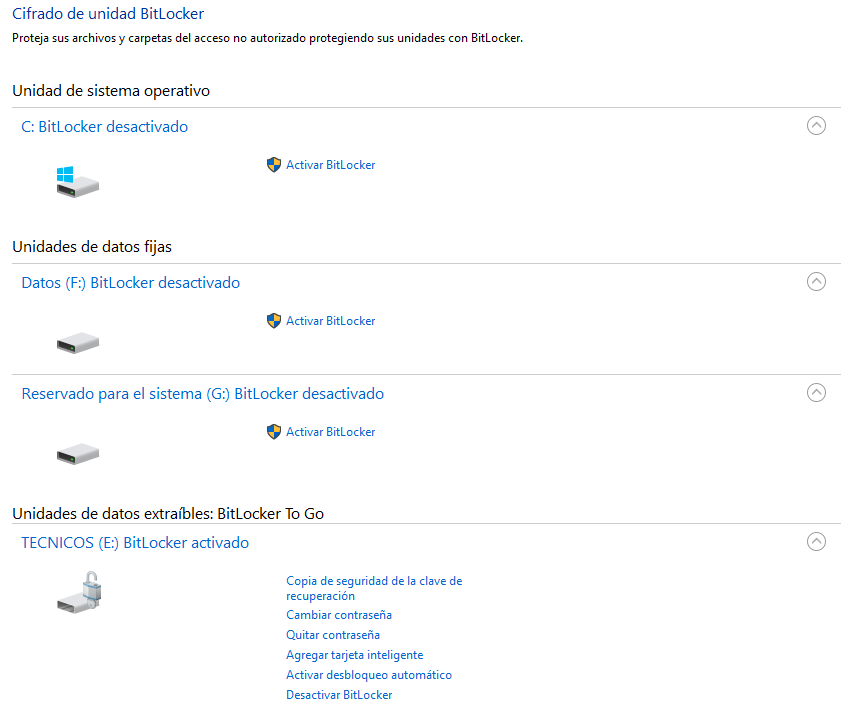

BitLocker muestra las unidades de almacenamiento agrupadas por categorías en función de cómo las ha detectado el sistema operativo. Solamente podemos utilizar BitLocker en unidades que están formateadas y con letra de unidad asignada.

En la imagen podemos ver un disco interno C: que contiene el arranque del sistema operativo en el que BitLocker está desactivado. Un disco externo con el cifrado también desactivado y un Pendrive con BitLocker activado.

Desplegamos las opciones de BitLocker para la unidad de disco a cifrar y nos muestra la opción «Activar BitLocker», pinchando sobre dicha opción nos aparece un asistente para configurar el cifrado en dicha unidad.

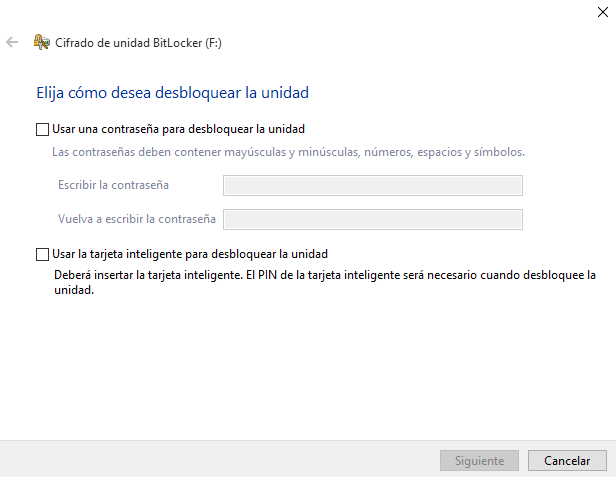

En primer lugar escribimos la contraseña para desbloquear la unidad una vez haya sido cifrada; la contraseña debe tener letras mayúsculas y minúsculas, números y símbolos especiales como el punto, la arroba, etc.

Ventajas de utilizar Bitlocker

Una de las principales ventajas que tenemos que mencionar es que es completamente gratuito y no necesita de ningún tipo de licencia para ser utilizado, por lo que en comparación con alguna de sus alternativas es imbatible a nivel de presupuesto. Su nivel de seguridad es bastante bueno, por lo que, si resulta que tu disco o tu unidad USB son robados, no podrán acceder a la información que contiene sin la contraseña de recuperación.

Otra de sus principales ventajas a nivel de seguridad, es que es muy complicado de desencriptar y tampoco se puede acceder desde otros sistemas operativos como Linux, Mac o Ubuntu entre otros, y además nos brinda protección total contra ataques fuera de línea.

Inconvenientes de usar Bitlocker

Entre las pocas desventajas que podemos encontrar con BitLocker está el hecho de que es necesario disponer del chip TPM, normalmente viene instalado en casi todas las placas base, ya que a partir del año 2016 se empezó a exigir a los fabricantes que se instalará la versión 2.0, pero si tenemos un equipo de antes de esa fecha existe la posibilidad, aunque remota, de que no lo tengamos disponible.

Una de las desventajas, que es paradójicamente una de sus principales ventajas, es que, si nosotros mismos perdemos la contraseña de recuperación, va a ser bastante complicado que podamos recuperar la información que tenemos guardada en nuestros discos duros o dispositivos USB.

Y por último, mencionar que es probable que una vez desbloqueado, podemos ser vulnerables a cualquier ataque, vía internet e incluso en nuestra red local si no tenemos también otro tipo de protección en nuestro equipo, lógicamente cuando lo desbloqueamos, quitamos esa barrera protectora, por lo que otras son necesarias para estos momentos en los que no está activa nuestra protección con BitLocker.

Realizar copia de seguridad de la clave de recuperación

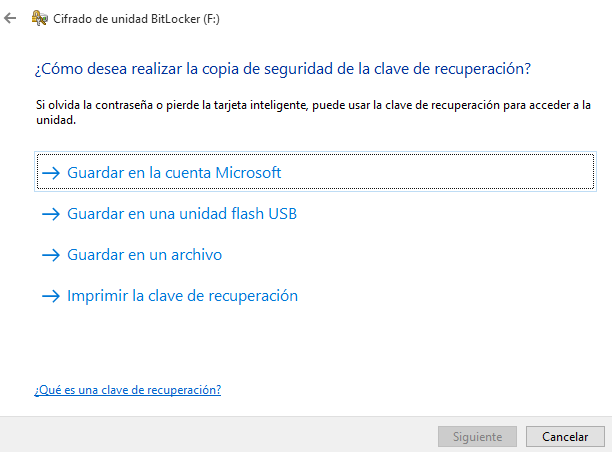

Seguidamente nos ofrece diferentes opciones para guardar una clave de recuperación en caso de que olvidemos la contraseña del punto anterior.

Al realizar una copia de seguridad de la clave de recuperación BitLocker crea una clave especial la primera vez que ciframos un disco. Una vez la unidad haya sido cifrada, podemos volver a generar una clave de recuperación desde el menú de configuración que aparece junto a la unidad cifrada en el cuadro de dialogo «Activar BitLocker».

Windows pedirá está clave de recuperación si durante el proceso de arranque de un ordenador con la unidad de disco del sistema operativo cifrada, detecta alguna situación extraña que impida desbloquear dicha unidad. También lo hará en el caso de hayamos utilizado BitLocker para cifrar una unidad de disco extraíble o una memoria flash y cuando no recordemos la contraseña de desbloqueo de una unidad cifrada.

El asistente de cifrado nos ofrece diferentes opciones para almacenar la clave de recuperación.

- «Guardar en la cuenta Microsoft»: Guarda la clave de recuperación en OneDrive, para poder usar esta opción es necesario haber abierto sesión en nuestro ordenador con una cuenta de Microsoft en lugar de con una cuenta local y que dicho ordenador no forme parte de un dominio de ordenadores.

Windows 10 almacena está contraseña en nuestro perfil de OneDrive si tenemos cuenta de Microsoft, mediante este enlace podemos acceder a nuestra contraseña de BitLocker: https://onedrive.live.com/recoverykey

Esta opción es la más recomendada por Microsoft para los ordenadores que no son miembros de un dominio.

Para configurar una cuenta de inicio de sesión de Microsoft en nuestro ordenador en lugar de una cuenta local, debemos tener una cuenta de Microsoft, (por ejemplo una cuenta de correo de Hotmail o de Outlook), y acceder al menú de «Configuración» del «Centro de Actividades», pinchar en la opción «Cuentas» y dentro del apartado «Tu Información», escoger el enlace «Iniciar sesión con una cuenta de Microsoft en su lugar».

- «Guardar en una unidad flash USB»: utiliza un pendrive que para guardar dicha clave, el pendrive no puede estar cifrado con BitLocker.

- «Guardar en un archivo»: Crea un fichero de texto donde almacena dicha clave. Es el mismo archivo que genera con la opción anterior.

- «Imprimir la clave de recuperación»: Imprime dicha clave en una impresora. El texto es el mismo que el de los ficheros anteriormente generados.

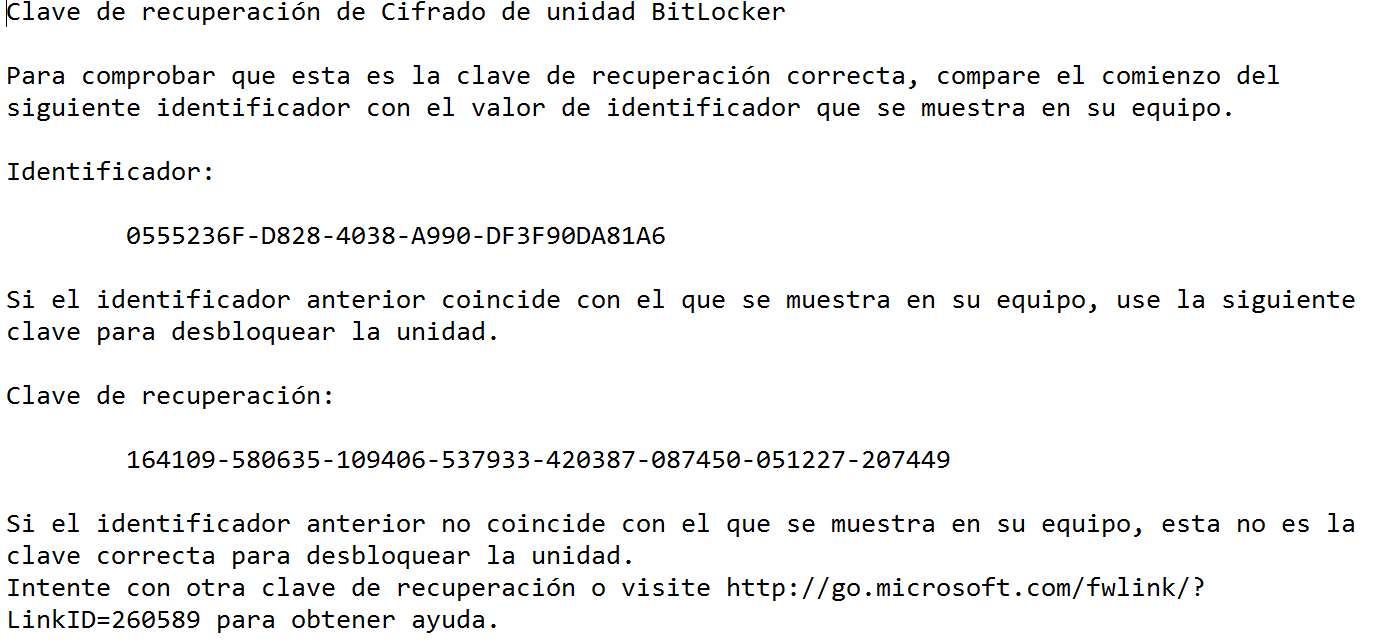

En el caso de que cifremos varios discos y tengamos varias claves de recuperación de cifrado, el nombre del archivo contiene un valor que debe coincidir con el que nos solicita el asistente de desbloqueo de unidad de BitLocker con clave de recuperación. Clave de recuperación de BitLocker 0555236F-D828-4038-A990-DF3F90DA81A6.TXT

Recuperación de archivos

En el momento que procedemos a cifrar un disco, debemos saber que si es necesario recuperarlos después será todo un desafío. Incluso en el caso de que consigamos recuperar alguno de los sectores de una unidad que ha tenido un fallo es probable que aún se encuentre encriptada, por lo cual no se podrá leer. En algunos sistemas de encriptación, como Bitlocker, cuentan con mecanismos de recuperación incorporados, pero esto se debe configurar en la recuperación de forma anticipada. En cambio si se encuentran cifrados por hardware lo más normal es que no cuenten con estas opciones de recuperación. Esto es porque están diseñados para evitar que sean descifrados en caso de que algún componente falle.

La forma más rápida y eficaz de tratar la pérdida de datos en los dispositivos cifrados, es tener una garantía de copia de seguridad completa. Esta se debe almacenar en un segundo lugar seguro. Pero para nuestros ordenadores, esto puede suponer una copia de datos a otro dispositivo que también se encuentra encriptado. En cambio para otros dispositivos como puede ser un teléfono, realizar estas copias de seguridad en la nube otorga una forma rápida y simple de salvaguardar los datos. Por lo cual se pueden restaurar desde ahí.

Aparte la gran mayoría de los servicios de almacenamiento en la nube, realizan su propio encriptado de todos los datos y contenido de los usuarios. Por lo cual podemos estar seguros que nuestro contenido está a salvo todo el tiempo. Hoy en día estos servicios están completamente implementados en todos los dispositivos, sea Microsoft, Apple o Google con Android. Por lo cual es algo muy rápido el poder acceder a ellos y reponerlos en caso de que sea necesario. Entonces nuestros archivos tendrán una copia de seguridad a la cual podremos acceder desde cualquier sitio.

Proceso de activación de Bitlocker en discos

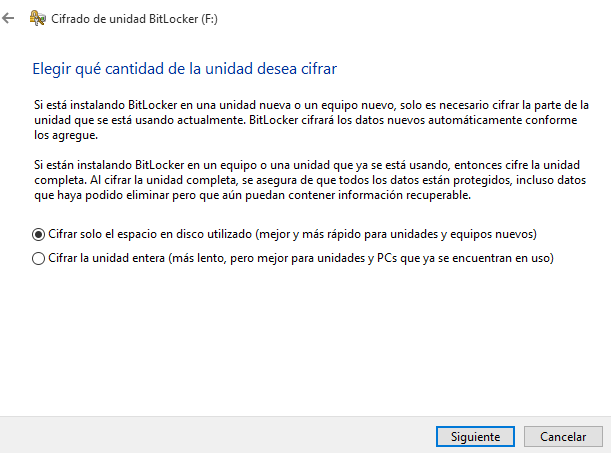

En el siguiente paso nos pregunta si queremos cifrar sólo la parte de disco utilizada, (para discos nuevos, más rápida al cifrar menos cantidad de información), o cifrar todo el disco, (mejor opción para discos usados ya que aunque se hayan borrado ficheros, estos aún continúan en el disco y se pueden recuperar, es más lenta que la anterior).

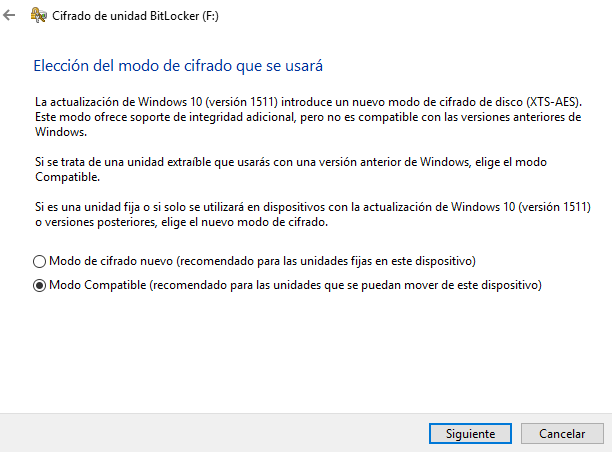

El siguiente cuadro de dialogo nos informa sobre la compatibilidad del cifrado de BitLocker con versiones anteriores de Windows 10.

Podemos comprobar nuestra versión de Windows desde la opción «Acerca de» del menú «Sistema» de la Configuración del «Centro de Actividades».

Si vamos a cifrar discos internos de nuestro ordenador, podemos utilizar la primera opción, pero si vamos a cifrar unidades de almacenamiento extraíbles es mejor utilizar la opción de compatibilidad para que no tengamos problemas a la hora de usar dicha unidad en sistemas con versiones sin actualizar de Windows 10. Seguidamente empieza el cifrado del disco, este proceso tendrá una duración determinada en función del tamaño del disco y de las opciones seleccionadas. Cuando finaliza el cifrado del disco, podemos ver un candado junto a la unidad de disco que está cifrada.

Configuración en unidades cifradas

Cuando tenemos unidades cifradas con BitLocker en nuestro ordenador nos aparece un menú de configuración debajo de la unidad cifrada.

La primera opción «Copia de seguridad de la clave de recuperación» sirve para volver a generar una clave de recuperación por si olvidamos nuestra contraseña de desbloqueo.

- «Cambiar contraseña» nos permite cambiar la contraseña de desbloqueo.

- «Quitar contraseña» Nos permite desactivar el desbloqueo mediante contraseña, habrá que habilitar otro método de protección del cifrado antes de que nos permita quitar la contraseña; BitLocker no se puede utilizar sin un método de autenticación.

- «Desactivar BitLocker» sirve para descifrar la unidad de almacenamiento.

- «Agregar tarjeta inteligente» permite utilizar un certificado o firma digital como dispositivo para desbloquear las unidades cifradas.

- «Activar desbloqueo automático» Tiene la misma función que la casilla de verificación del cuadro de dialogo de desbloqueo de unidad externa, no volver a pedir la clave de desbloqueo en un equipo determinado.

Si disponemos de la clave de desbloqueo podemos utilizar BitLocker en cualquier ordenador para descifrar el contenido de un disco o memoria USB.

Cifrado de unidades de disco del sistema operativo

El cifrado de unidades de arranque tiene ciertas peculiaridades dado que para que el ordenador arranque el disco que contiene el sistema operativo ha de estar desbloqueado, pero al mismo tiempo hay que proteger dicho disco por si se produce un arranque desde un live cd o un dispositivo USB. BitLocker añade a la unidad de arranque una partición sin cifrar en la que almacena los ficheros que el ordenador necesita para arrancar y posteriormente desbloquea la partición donde se encuentra el sistema operativo para que pueda cargarse en memoria y arrancar el ordenador. Es altamente recomendable realizar una copia de seguridad completa del disco de arranque antes de continuar con el cifrado del mismo por precaución.

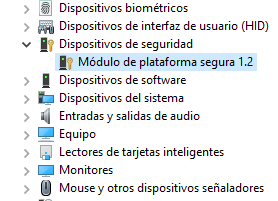

Para conseguir la mejor protección del sistema BitLocker utiliza un dispositivo de hardware, (un chip), instalado en la placa base del ordenador llamado TPM, (Trusted Platform Module). El TPM genera claves de cifrado y almacena en su memoria parte de dicha clave y parte en el disco; TPM detecta cambios de hardware de forma que un atacante no pueda acceder al disco manipulando el hardware del ordenador mientras el sistema estaba sin conexión.

Si el ordenador tiene instalado el chip TPM lo podemos ver desde la ventana del administrador de dispositivos. Pulsando botón derecho del ratón sobre el icono de inicio de Windows accedemos al administrador de dispositivos y en dicha ventana aparecerá una categoría llamada “Dispositivos de seguridad” que indica que tenemos el chip TPM instalado.

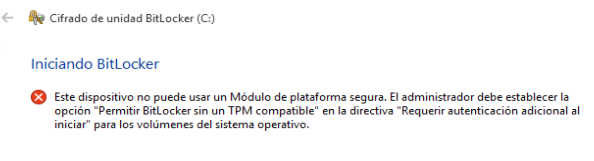

Si no disponemos de chip TPM aún podemos cifrar el disco de arranque de nuestro ordenador, al intentar activar BitLocker nos aparece la siguiente ventana en el que nos indica que podemos usar BitLocker si hacemos cambios en una directiva del equipo.

Cifrado de unidades de almacenamiento externas o extraíbles

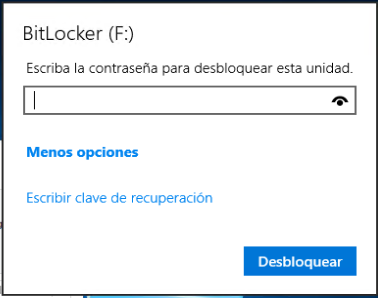

En el caso de una memoria flash USB que esté cifrada, al pincharla en cualquier ordenador nos pide la contraseña de desbloqueo para poder acceder a ella. Tenemos la opción de marcar la casilla para que la unidad se desbloquee automáticamente en dicho equipo.

Qué es TPM y cómo usar Bitlocker sin TPM

TPM son las siglas de Trusted Platform Module. Lo podemos traducir como Módulo de Plataforma Segura. Se trata de una solución de seguridad única basada en hardware que instala un chip criptográfico en la placa base de un equipo informático, también conocido como criptoprocesador. La función de este chip es proteger los datos confidenciales y evitar los intentos de piratería generados a través del hardware de un equipo.

Cada TPM contiene claves generadas por ordenador para el cifrado, y la mayoría de los equipos de hoy en día vienen con chips TPM soldados previamente a las placas base. TPM funciona generando un par de claves de cifrado. Posteriormente almacena parte de cada clave de forma segura, además de proporcionar detección de manipulación. Simplemente significa que una parte de la clave de cifrado privada se almacena en el TPM en lugar de almacenarse por completo en el disco. Esto es útil para evitar que un pirata informático, en caso de que comprometa nuestro equipo, pueda acceder al contenido. TPM hace que sea imposible para los ciberdelincuentes eludir el cifrado para acceder al contenido del disco, incluso si quitan el chip TPM o intentan acceder al disco en otra placa base.

Beneficios que aporta

Como vemos, TPM es importante para la seguridad. Ya sabemos que es un factor fundamental y debemos cuidar en todo momento nuestros equipos y evitar así que posibles piratas informáticos lleguen a robar información o comprometer el buen funcionamiento. De ahí que sea muy importante contar con todo tipo de programas y características que ayuden a potenciar esa protección, especialmente en los dispositivos que se conecten a la red y que puedan tener más problemas.

Cifrado de datos

Uno de los beneficios que aporta TPM es el cifrado de datos. Al utilizar una combinación de algoritmos de software y hardware, protege los datos de texto sin formato cifrándolos. Una manera de proteger todo lo que almacenemos en nuestro equipo y evitar así que un posible intruso llegue a comprometer la privacidad.

El cifrado de datos es una de las opciones más interesantes que tenemos para protegernos en la red. Cuando vayamos a alojar contenido en la nube, por ejemplo, podemos tener en cuenta esta opción. Pero también a nivel de hardware, cuando ciframos los discos de un equipo.

Evita el software malicioso en el cargador de arranque

El TPM también permite proteger un equipo del software malicioso especializado que puede infectar o reescribir el cargador de arranque incluso antes de que cualquier software antivirus tenga la oportunidad de actuar. Algunos tipos de malware pueden incluso virtualizar el sistema operativo para espiar todo sin que los sistemas en línea los detecten.

Un TPM puede proteger estableciendo una cadena de confianza, ya que verifica primero el cargador de arranque y permite que se inicie un anti malware de inicio después de eso. Se encarga de asegurarse de que nuestro sistema operativo no sea manipulado y agrega una capa de seguridad. Si TPM detecta un compromiso, simplemente evita que se inicie el sistema.

Modo cuarentena

Otro beneficio que aporta le TPM es el cambio automático al modo cuarentena en caso de un compromiso. Si el chip TPM detecta un compromiso, se inicia en el modo de cuarentena para que pueda solucionar el problema. Es otra medida de protección muy importante que podemos tener en nuestro equipo.

Almacenamiento más seguro

Podemos también almacenar de forma segura nuestras claves de cifrado, certificados y contraseñas que se utilizan para acceder a los servicios en línea dentro de un TPM. Esta es una alternativa más segura que almacenarlos dentro del software en el disco duro. En muchas ocasiones se hace imprescindible cifrar todo el contenido para evitar que pueda caer en malas manos y que ponga así en riesgo nuestra privacidad.

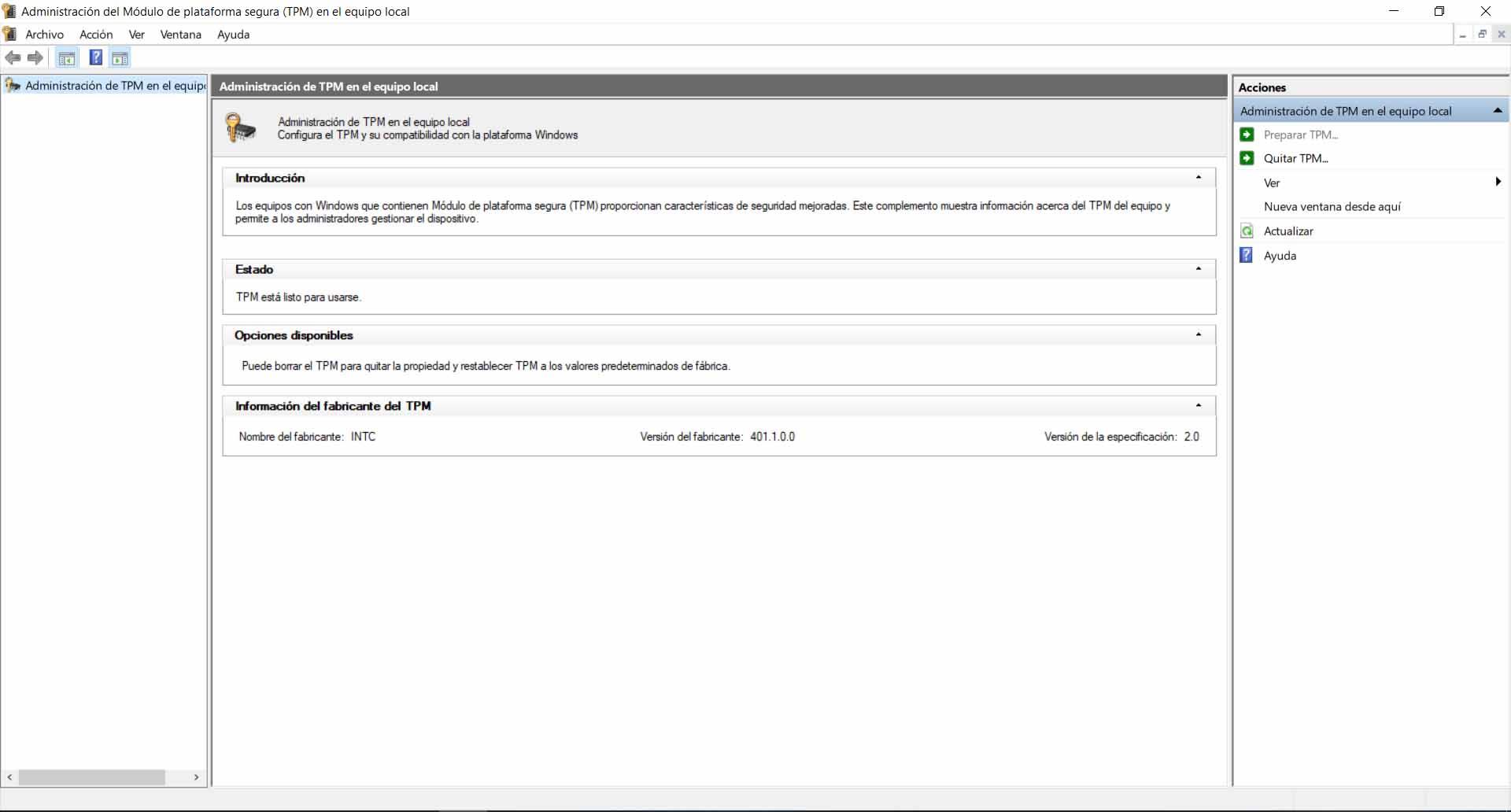

Cómo saber si está TMP habilitado

Podemos conocer si tenemos TPM habilitado en Windows de una manera sencilla. Para ello hay que iniciar la combinación de teclas Windows+R y ejecutar tpm.msc. Esto, en caso de que esté habilitado, abrirá una nueva ventana de la Administración del Módulo de plataforma segura. Veremos una ventana como la de la imagen de abajo.

En caso de que viéramos un mensaje de error significaría que no tenemos habilitado TPM en nuestro equipo. No sería lo normal, por lo que en ese caso estaríamos ante algún problema que deberíamos corregir para proteger adecuadamente nuestro equipo. Podría deberse a una mala configuración o a la entrada de algún tipo de malware. Habría que analizar la causa e intentar corregirla.

En definitiva, como hemos visto TPM es algo importante para nuestra seguridad. Ayuda a proteger Windows frente a diferentes ataques y problemas. Proteger los datos, evitar intrusos que puedan acceder al sistema y a la información almacenada, es muy importante. Es un complemento más a cualquier servicio o programa que usemos para evitar intrusos y mantener a salvo siempre nuestros equipos.

Siempre debemos mantener los equipos correctamente asegurados. Para ello no solo hay que contar con un antivirus, sino también tenerlo actualizado y hacer uso de las propias herramientas que vienen integradas con el sistema operativo. En muchas ocasiones pueden aparecer vulnerabilidades que sean aprovechadas por los ciberdelincuentes. Esto hace que debamos aplicar cualquier parche que haya disponible, ya sea en un equipo de escritorio, móvil o cualquier otro aparato que forme parte de nuestro día a día.

Cómo usar Bitlocker sin TPM en nuestro PC

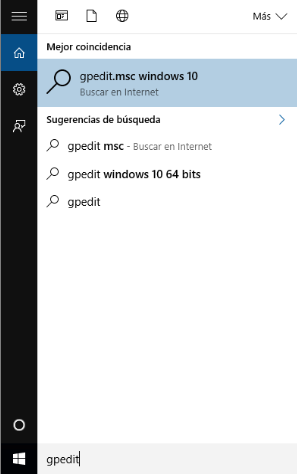

En la barra de búsqueda junto al botón de «Inicio» escribimos «gpedit.msc»:

Hacemos clic sobre el enlace a «gpedit.msc Windows 10», con lo que se abre una consola del sistema operativo para la gestión de directivas del grupo local.

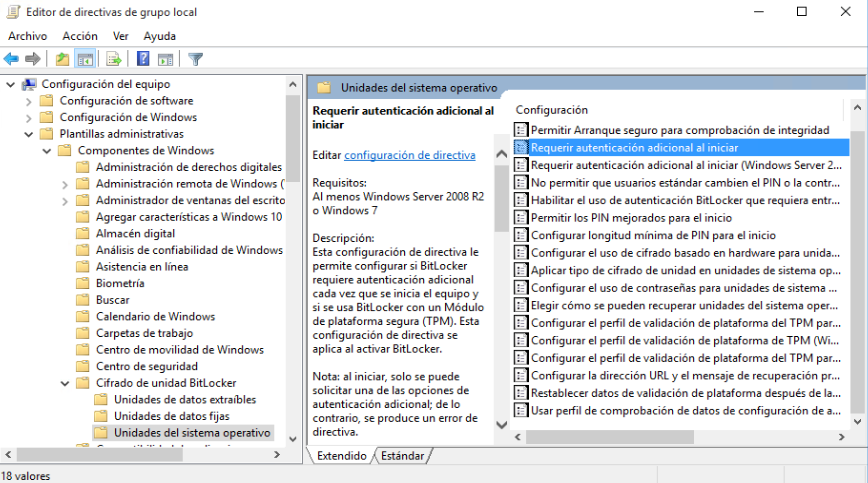

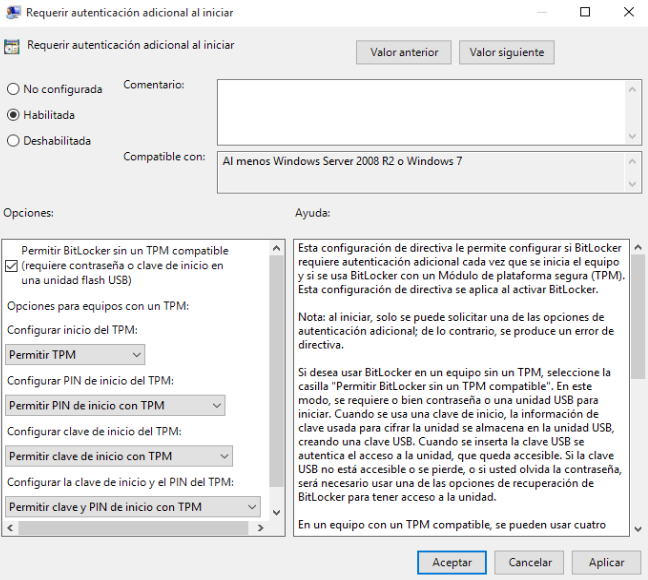

En el marco de la izquierda vamos haciendo clic en las opciones «Directiva Equipo local», Configuración del equipo / Plantillas administrativas / Componentes de Windows / Cifrado de unidad de BitLocker / Unidades del sistema operativo y en las opciones que aparecen en el marco de la derecha hacemos doble clic sobre «Requerir autenticación adicional al iniciar«:

En el cuadro de dialogo que aparece habilitamos la opción de «Requerir autenticación adicional al iniciar» y marcamos la casilla «Permitir BitLocker sin un TPM compatible».

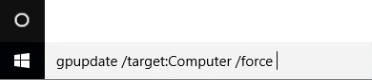

Pinchamos en el botón Aceptar y ejecutamos el comando «gpupdate /target:Computer /force» para forzar la actualización de la directiva que acabamos de crear. Podemos ejecutar este comando desde la casilla de buscar junto al botón de «Inicio» de la barra de tareas.

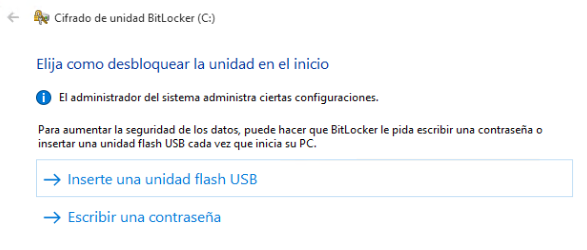

Volvemos a la ventana de Cifrado de BitLocker e intentamos volver a activar BitLocker en el disco de arranque. El asistente detecta que no tiene el chip TPM instalado y procede con lo configurado en la directiva y muestra un cuadro de dialogo en el que nos ofrece dos opciones:

- Insertar una unidad flash USB, donde almacenará la clave de desbloqueo del disco. Esta unidad deberá estar insertada en el ordenador cada vez que intentemos arrancar el ordenador.

- Escribir una contraseña, esta contraseña debe ser lo más segura posible incluyendo mayúsculas, minúsculas, números y símbolos especiales.

El asistente obliga a utilizar una unidad flash USB si considera que la configuración del sistema no es apropiada para utilizar la validación mediante contraseña. Es muy importante no retirar la unidad USB durante el proceso de cifrado y los reinicios del ordenador.

También es aconsejable cambiar el orden de arranque en el BIOS para que el ordenador no intente arrancar desde la memoria USB que estamos utilizando para almacenar la clave de desbloqueo.

A partir de aquí el proceso es similar a cuando estamos cifrando un disco de datos:

- Nos pide un método para realizar una copia de seguridad de la clave de recuperación.

- Seleccionar si ciframos todo el disco o sólo la parte que contiene datos.

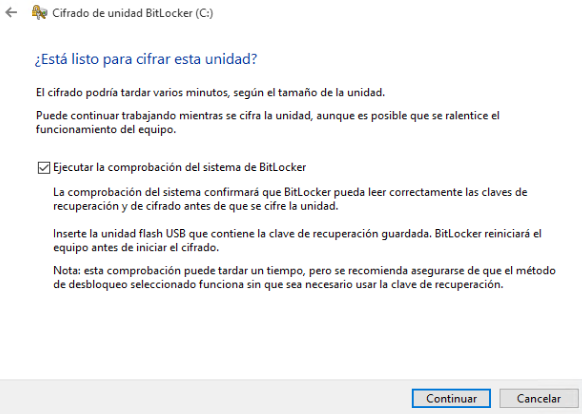

- Ejecutar una prueba compatibilidad del sistema con BitLocker.

El sistema nos ofrece la posibilidad de realizar una prueba al sistema para determinar que se puede realizar el cifrado y que BitLocker podrá acceder sin problemas a la clave de recuperación antes de proceder al cifrado del mismo.

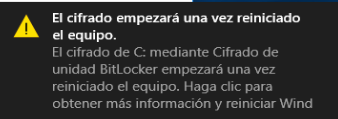

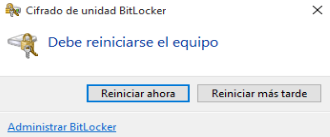

Una vez pinchemos en el botón Continuar, el asistente nos dirá que es necesario reiniciar el sistema para comenzar el cifrado del disco.

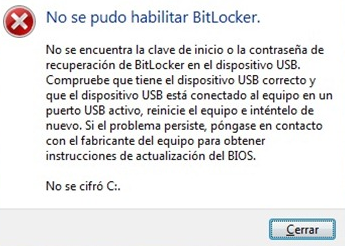

Si al reiniciar el ordenador aparece el siguiente mensaje, es que no se ha podido completar el cifrado del disco, comprobar los puntos indicados en el mensaje y vuelva a intentarlo. Asegúrese de que el BIOS está configurado para que no arranque desde la memoria flash USB.

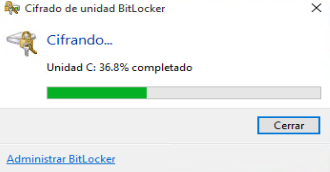

Imagen del proceso de cifrado que se realiza al reiniciarse el ordenador.

En la unidad flash USB BitLocker almacena un fichero cifrado con extensión BEK (BitLocker Encryption Key) que contiene la clave para desbloquear el disco de arranque del sistema. Es conveniente hacer una copia de seguridad de este fichero junto con el de la clave de recuperación en un lugar seguro.

Desbloqueo de la unidad

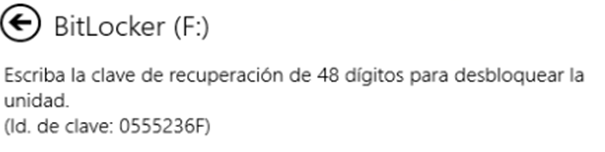

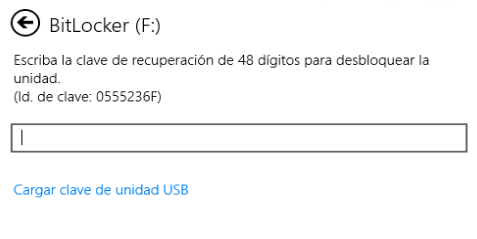

Windows pedirá la clave de recuperación si durante el proceso de arranque con la unidad de disco del sistema operativo cifrada, detecta alguna situación anómala que impida desbloquear la unidad por algún motivo. También lo hará en el caso de hayamos utilizado BitLocker para cifrar una unidad de disco extraíble o una memoria flash, y no recordemos la contraseña de desbloqueo.

En el caso de que cifremos varios discos y tengamos varias claves de recuperación de cifrado, el nombre del archivo contiene un valor que debe coincidir con el que nos solicita el asistente de desbloqueo de unidad de BitLocker con clave de recuperación.

Clave de recuperación de BitLocker 0555236F-D828-4038-A990-DF3F90DA81A6.TXT

Acceso con escritorio remoto a unidades cifradas

Cuando accedemos mediante escritorio remoto a un ordenador que tiene unidades de almacenamiento cifradas con BitLocker, nos pide la contraseña de desbloqueo.

También nos ofrece una opción para escribir la clave de recuperación por si no recordáramos la contraseña de desbloqueo.

Abrir unidades cifradas en Windows XP o Vista

Windows XP o Windows Vista no reconocen automáticamente que una unidad extraíble está cifrada con BitLocker por lo que no permiten desbloquearlas. Microsoft tiene una herramienta llamada «Lector BitLocker To Go» que permite a los usuarios obtener acceso de sólo lectura a las unidades con formato de sistema de archivos FAT protegidas por BitLocker. Puedes descargarla en este enlace.

Hasta aquí hemos llegado con nuestro manual a fondo de BitLocker, si tenéis cualquier duda podéis ponernos un comentario y os responderemos lo antes posible. Tal y como habéis visto, habilitar Bitlocker para cifrar toda la información de nuestro disco duro es realmente fácil y rápido, además, si tu procesador cuenta con aceleración de cifrado por hardware AES-NI, podrás conseguir una velocidad de lectura y escritura muy similares en comparación de si no estuvieran cifrados.

Configuración de Bitlocker con comandos en PowerShell

Existen varias formas de activar BitLocker en una unidad de disco:

- Panel de control

- Centro de actividades

- Explorador de archivos

- Línea de comandos

- PowerShell

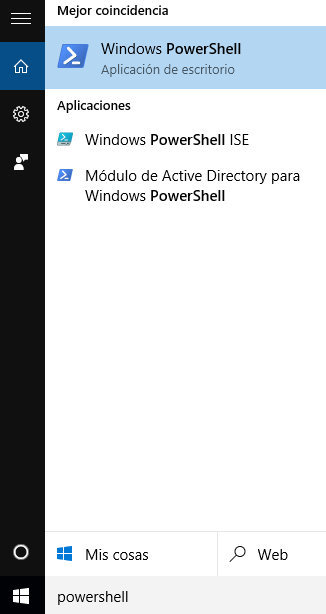

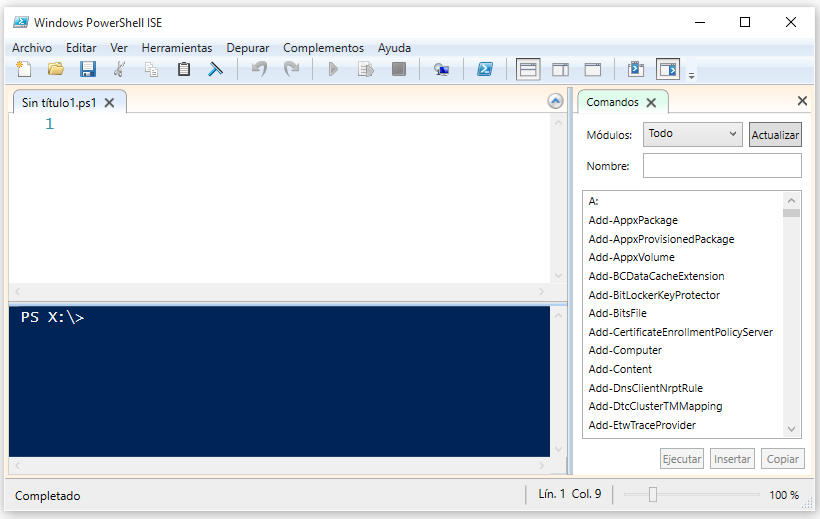

PowerShell es una consola de comandos similar a la consola de comandos de MS-DOS pero mucho más potente, es un entorno de programación integrado que nos permite escribir programas para gestionar y automatizar tareas en la administración de sistemas y en cualquier ordenador que soporte el sistema operativo Microsoft Windows. Además de la funcionalidad de una línea de comandos como la de MS-DOS, tiene la posibilidad de trabajar con objetos, programas y scripts de gran potencia que sustituyen a los antiguos ficheros de proceso por lotes, ficheros .bat. Soporta todas las funcionalidades de la consola de comandos de MS-DOS más sus propios comandos internos llamados cmdlets o command-lets.

PowerShell se presentó por parte de Microsoft en el año 2006 y apareció por primera vez junto al sistema operativo Microsoft Windows Vista; desde entonces viene integrado en todos los sistemas operativos de Microsoft tanto de escritorio como servidores. Microsoft tiene previsto que tanto la consola de comandos de MS-DOS como los ficheros .bat sean sustituidos por esta herramienta.

Tiene dos ejecutables o versiones tanto para 32-bits como para 64-bits: powershell.exe y powershell_ise.exe. Powershell.exe abre una consola de comandos similar a la consola de comandos de MS-DOS pero con toda la potencia de los cmdlets de PowerShell. Para abrir la consola de PowerShell pulsamos la tecla Windows + R, escribimos powershell y pulsamos la tecla de entrada o pinchando en buscar y escribiendo powershell; prestar atención a que versión de PowerShell escogemos.

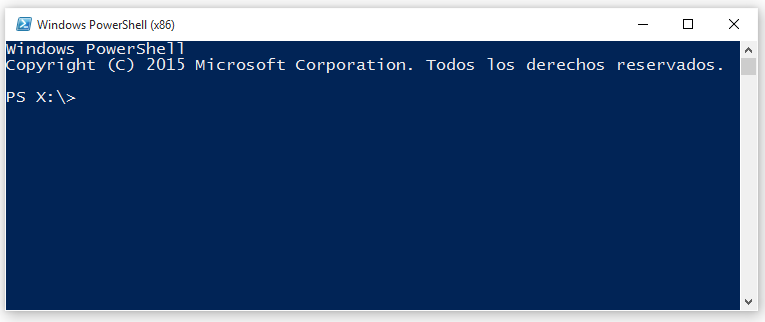

Powershell_ise.exe es un entorno de programación muy potente que integra una consola de comandos, un panel para escribir scripts y un panel con los cmdlets de PowerShell. Lo ejecutamos de forma similar a su consola: Windows + R, escribimos powershell_ise.exe o mediante la tecla buscar. Es importante que ejecutemos powershell_ise.exe con privilegios de administrador para que podamos ejecutar los siguientes cmdlets que requieren privilegios de administrador.

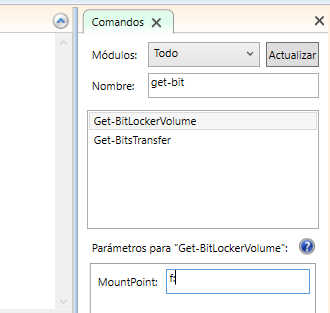

En este artículo nos vamos a centrar en el entorno integrado de PowerShell por las facilidades que nos ofrece para ver los cmdlets de PowerShell que nos permiten activar y gestionar BitLocker en unidades de disco y sus parámetros, esto nos ahorra escribir los comandos y sus parámetros.

Las tareas para utilizar PowerShell para activar BitLocker en una unidad de disco son similares conceptualmente a las realizadas con la utilidad de la línea de comandos manage-bde.exe, aunque con la potencia de los objetos y la capacidad para generar scripts de PowerShell. Vamos a detallar dichas tareas y ver cómo se realizan desde PowerShell.

Ver el estado de activación de BitLocker en una unidad de disco.

- Añadir Protectores al cifrado de BitLocker.

- Activando BitLocker en un disco.

- Bloquear, desbloquear y autodesbloquear un disco cifrado.

- Desactivar BitLocker en un disco.

- Activar BitLocker en un disco de arranque.

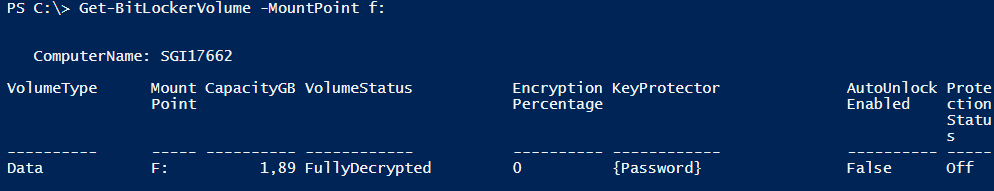

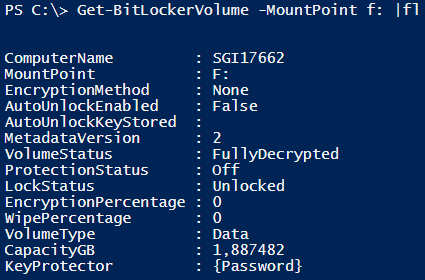

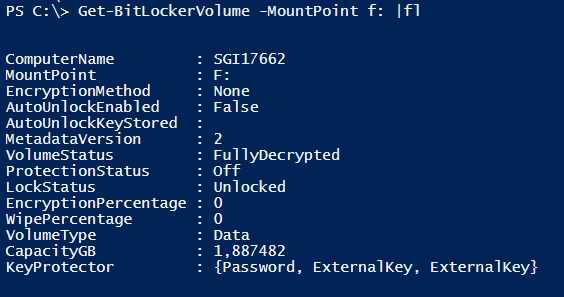

Ver el estado en una unidad de disco

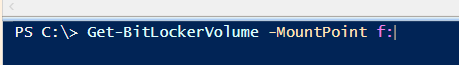

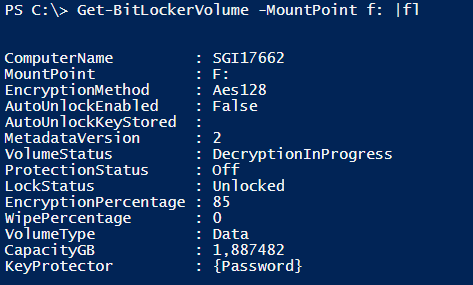

El cmdlet que nos permite ver el estado de activación de un disco es Get-BitLockerVolume. En el panel de complementos de comandos escribimos get-bit y nos aparece dicho comando junto con los parámetros que admite, en este caso el parámetro MountPoint que se refiere a la unidad de disco que queremos examinar.

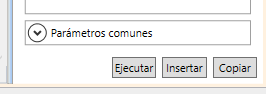

En la parte inferior nos aparecen varios botones: El botón Insertar nos escribe el comando con los parámetros en la consola de PowerShell pero sin ejecutarlo, el botón Ejecutar hace lo mismo y además ejecuta el comando y el botón copiar, copia el comando y sus parámetros en el portapapeles para pegarlo en otro lugar.

Pulsando la tecla ENTER vemos el resultado de la ejecución de dicho comando.

Podemos ampliar la información añadiendo al final de la línea de comando el re direccionamiento «|fl».

Vemos que el disco F: tiene un protector de contraseña y está sin cifrar y desbloqueado.

Añadir Protectores al cifrado

Existen varios Protectores para asegurar el cifrado de nuestro disco, nos vamos a centrar en los más importantes que son: contraseña, clave de recuperación, contraseña de recuperación y clave de arranque.

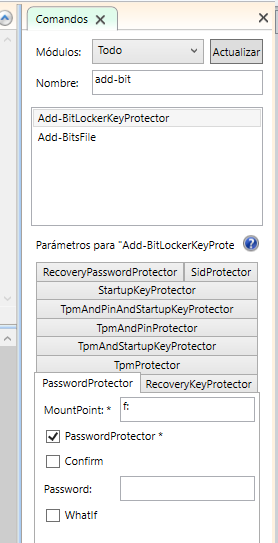

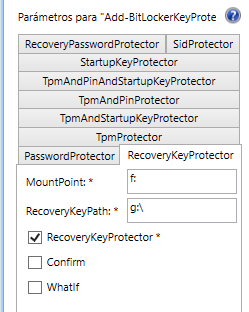

El cmdlet es Add-BitLockerKeyProtector. Escribimos dicho comandos en el panel de comandos.

Añadiendo un protector de contraseña a un disco:

Pinchamos en la pestaña «PasswordProtector» y rellenamos los parámetros «MountPoint» y la casilla «PasswordProtector» que además son obligatorios al llevar un asterisco. Si activamos la casilla «Confirm» nos pide confirmación para realizar la tarea.

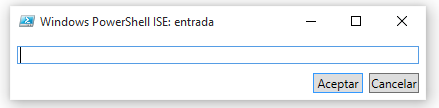

Pinchamos en el botón Ejecutar y el comando se copia a la consola de PowerShell y se ejecuta. PowerShell nos pide que introduzcamos y confirmemos la contraseña para proteger el cifrado del disco.

Con el siguiente cmdlet vemos el estado de protección del disco.

Get-BitLockerVolume -MountPoint f: |fl

Añadiendo una clave de recuperación como protector del disco:

Añadiendo una clave de recuperación como protector del disco:

Con el mismo cmdlet del caso anterior, pinchamos en la pestaña «RecoveryKeyProtector», en este caso los parámetros obligatorios son:

- MountPoint, (unidad de disco sobre la que crear una clave de recuperación).

- RecoveryKeyPath, (ruta donde guardará el fichero que contendrá la clave de recuperación, no podemos utilizar un disco donde esté activado BitLocker como destino).

- RecoveryKeyProtector, (activar la casilla).

PS C:>Add-BitLockerKeyProtector -MountPoint f: -RecoveryKeyPath g: -RecoveryKeyProtector

El comando Get-BitLockerVolume nos muestra cómo se han añadido los tres protectores.

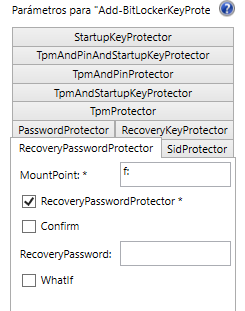

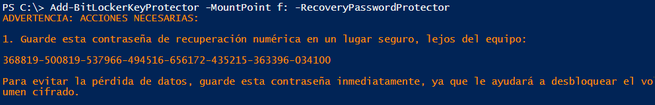

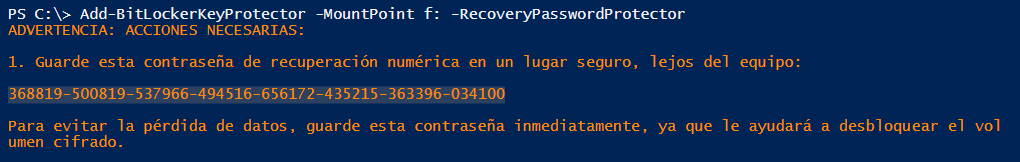

Añadiendo una contraseña de recuperación como protector al disco:

Añadiendo una contraseña de recuperación como protector al disco:

Pinchamos en la pestaña «RecoveryPasswordProtector» y rellenamos los parámetros obligatorios. Podemos rellenar el parámetro «RecoveryPassword» con una cadena de 48 dígitos o dejarlo vacío, en cuyo caso PowerShell generará una contraseña aleatoria de 48 dígitos y la mostrará por pantalla.

El resultado de la ejecución se muestra por pantalla.

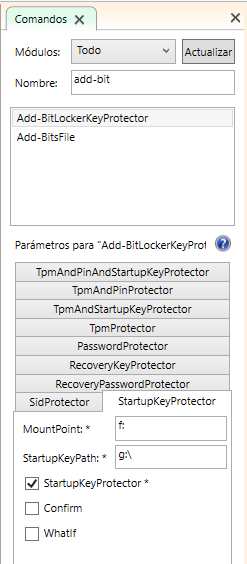

Añadiendo una clave de arranque como protector del disco:

Añadiendo una clave de arranque como protector del disco:

Una clave de arranque es una clave especial que genera PowerShell para poder usarla como contraseña para el desbloqueo de un disco de arranque. Este parámetro genera un fichero que se ha de copiar en una unidad de memoria flash USB que se utilizará para el cifrado y posterior arranque y desbloqueo de un disco que contiene el sistema operativo para arrancar un ordenador, normalmente el disco C:, no podemos utilizar un disco donde esté activado BitLocker como destino del fichero.

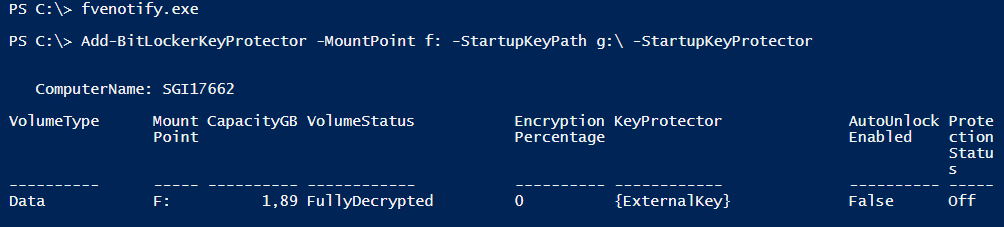

La ejecución de dicho cmdlet nos muestra que se ha añadido un protector de tipo clave de arranque a un fichero como clave externa.

Activarlo en un disco

Una vez añadidos los protectores de cifrado al disco, (los mínimos a utilizar son la contraseña y la clave recuperación, por seguridad), utilizamos el cmdlet «Enable-BitLocker», este cmdlet activa BitLocker en el disco indicado con los protectores configurados previamente. Al igual que la utilidad manage-bde, el cmdlet nos permite añadir protectores al mismo tiempo que se realiza la activación.

PS C:> Enable-BitLocker -MountPoint F: -PasswordProtector

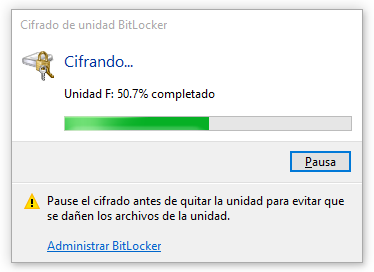

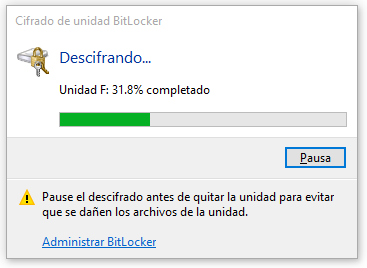

Este comando comienza el cifrado del disco y nos muestra un cuadro con el progreso de la tarea, podemos forzar que se muestre dicho cuadro de dialogo ejecutando “fvenotify.exe” desde la consola de PowerShell.

Bloquear, desbloquear y autodesbloquear un disco cifrado

Un disco cifrado se ha de desbloquear para poder usarlo, los siguientes cmdlets se utilizan para realizar está función.

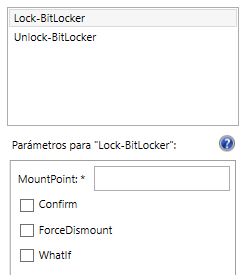

Lock-BitLocker, Unlock-BitLocker, Enable-BitLockerAutoUnlock y Disable-BitLockerAutoUnlock

Excepto Unlock-BitLocker, los cmdlets son muy sencillos de utilizar ya que sólo nos pide el «MountPoint», es decir la unidad de disco y si queremos forzar la tarea aunque el dispositivo este siendo usado por algún proceso.

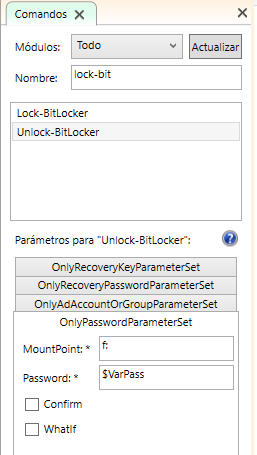

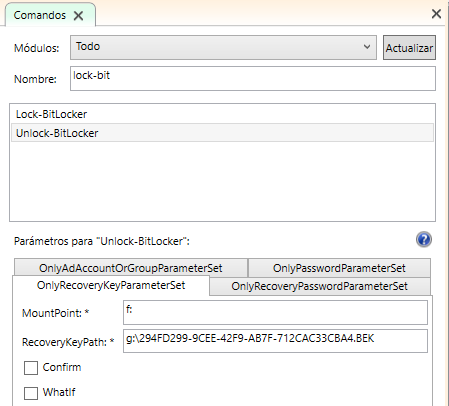

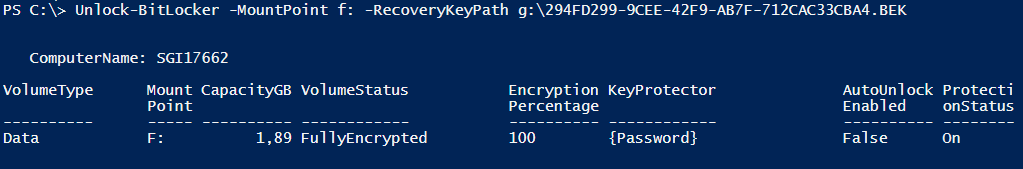

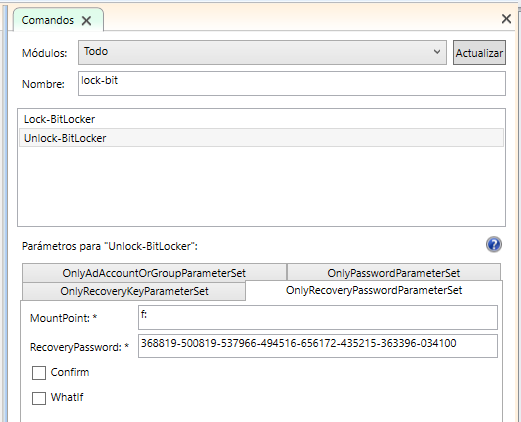

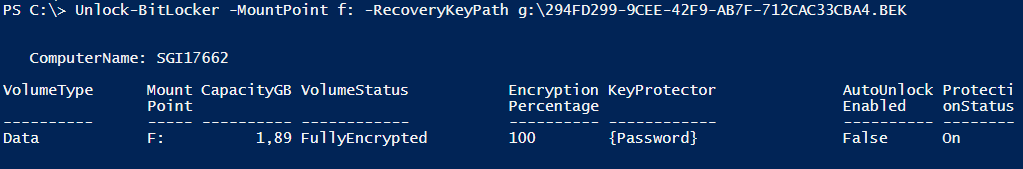

Vamos a ver en detalle los parámetros del cmdlet Unlock-BiLocker. Unlock-BitLocker nos permite desbloquear un disco usando uno de los siguientes protectores: Contraseña, clave de recuperación y contraseña de recuperación, (no veremos las opciones de directorio activo).

Para desbloquear un disco usando el protector de contraseña pinchamos en la pestaña del parámetro «OnlyPasswordParameterSet».

El parámetro contraseña no podemos escribirlo por teclado como en los anteriores casos, tenemos que introducirlo mediante una cadena especial de PowerShell que se llama cadena segura, para convertir una contraseña de texto plano en contraseña segura tenemos que definir una variable a la que podemos llamar como queramos y asignarle el cmdlet «ConvertTo-SecureString» como vemos en la siguiente línea.

PS C:> $VarPass =ConvertTo-SecureString "123456.abC" -AsPlainText -Force

123456.abC es la contraseña que usamos al añadir el protector de contraseña al disco; debe ser una contraseña con 8 caracteres mínimo, mayúsculas, minúsculas, números y caracteres especiales.

Para desbloquear un disco usando la clave de recuperación de contraseña es preciso indicar el parámetro “MountPoint” y la ruta y el nombre del fichero que contiene la clave de recuperación de contraseña.

Para desbloquear un disco usando una contraseña de recuperación, tenemos que utilizar la contraseña que se generó automáticamente como resultado de la ejecución del cmdlet Add-BitLockerKeyProtector y que debimos guardar en un lugar seguro:

Para desbloquear un disco usando una contraseña de recuperación, tenemos que utilizar la contraseña que se generó automáticamente como resultado de la ejecución del cmdlet Add-BitLockerKeyProtector y que debimos guardar en un lugar seguro:

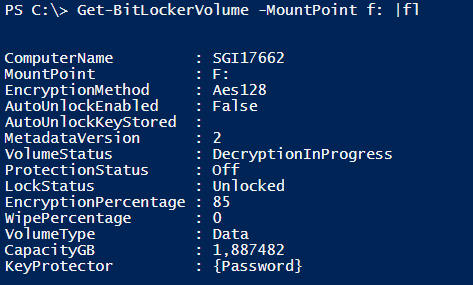

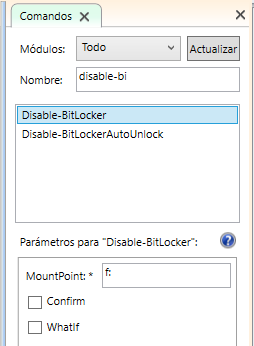

Desactivarlo en un disco

Para desactivar y descifrar una unidad de disco donde BitLocker ha sido activado usamos el cmdlet «Disable-BitLocker».

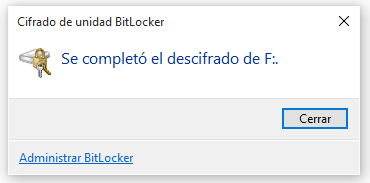

Usando el cmdlet «Get-BitLockerVolume» podemos ver que el disco se está descifrando.

De nuevo, si no aparece el cuadro indicando el progreso, podemos forzarlo ejecutando «fvenotify.exe» desde la consola de comandos de PowerShell.

Activarlo en un disco de arranque

Como ya vimos en el artículo «Proteger los datos de nuestros discos con Bitlocker en Windows 10«, el cifrado de unidades de arranque tiene ciertas peculiaridades; en este caso nos vamos a centrar en el caso de que nuestra máquina necesite una memoria flash USB donde almacenar una clave para desbloquear el disco que contiene el sistema operativo en el arranque.

En primer lugar habrá que generar una clave de arranque con el cmdlet

PS C:> Add-BitLockerKeyProtector -MountPoint f: -StartupKeyPath g: -StartupKeyProtector

En segundo lugar habrá que copiar el fichero con la clave de arranque generada a una memoria flash USB que será la que se utilice para desbloquear la unidad que contiene el sistema operativo del ordenador durante el arranque.

En tercer lugar activaremos BitLocker en la unidad de disco de arranque y tras el reinicio comenzará el cifrado, es importante no extraer la memoria flash USB que contiene la clave de arranque durante todo el proceso y hasta que finalice el cifrado.

PS C:> Enable-BitLocker -MountPoint F: -PasswordProtector

Será necesario que está memoria flash USB esté conectada al ordenador siempre que vayamos a arrancarlo.

Otras herramientas para cifrar la información

La seguridad en nuestros dispositivos es muy importante, por este motivo, utilizar Bitlocker es una gran opción para proteger toda nuestra información digital, pero siempre bajo el sistema operativo Windows. Si estás interesado en cifrar con una contraseña un disco duro externo o un pendrive, existen programas gratuitos realmente interesantes, y que son muy recomendables de utilizar.

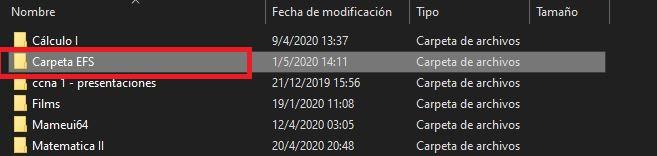

EFS (Encrypted File System) de Windows

EFS es una manera rápida de cifrar archivos y carpetas. Es especialmente útil cuando se tratan de archivos que están disponibles en red para varios usuarios. La particularidad de este sistema es que está conectado al usuario, no al ordenador. En consecuencia, más de un usuario podrá cifrar sus archivos al mismo tiempo, sin el riesgo de que otros puedan tener acceso.

Este método de cifrado se caracteriza por ser rápido y generalmente, muy confiable. Sin embargo, debes tener presente que la clave de cifrado de los archivos se almacena en un dispositivo de almacenamiento flash, por lo que se convierte en un método algo vulnerable. Además, el contenido de los archivos cifrados puede verse expuesto en los registros de los archivos temporales de Windows.

Una cuestión importante es que el cifrado de EFS va a estar vinculado a una cuenta de usuario. Esto significa que los datos cifrados únicamente serán accesibles para ese usuario y para el resto estarán bloqueados. También hay que señalar que el cifrado es transparente, eso quiere decir que si un usuario no autorizado accede a esa cuenta que hemos utilizado para cifrar esos datos, estos estarán totalmente disponibles para él, sin ni siquiera necesitar una contraseña.

Otra cosa a tener en cuenta, es que la clave de cifrado EFS en Windows se guarda en el propio sistema operativo en vez de utilizar el módulo TPM (Trusted Platform Module) del hardware. Esto puede permitir que un ciberdelincuente con los conocimientos necesarios pueda extraer dicha clave para acceder a esos archivos cifrados. Por otra parte, si ese archivo en un determinado momento estuviese en una caché temporal, en otra parte del disco u otra unidad también podría caer en manos del atacante.

Debemos recordar que en Windows tenemos Bitlocker, una herramienta también gratuita que nos permite cifrar dispositivos de almacenamiento extraíble como pendrivers o discos duros, podremos cifrar particiones de discos, e incluso la partición principal (donde está instalado el sistema operativo).

Esquema de funcionamiento

Se vale del método de cifrado simétrico para encriptar los archivos, aunque también hace uso de un algoritmo simétrico denominado DESX. Este algoritmo es una variante del clásico método DES que en inglés significa Data Encryption Standard (Estándar de Cifrado de Datos). El objetivo principal de este algoritmo es aumentar la dificultad de ataques que buscan descifrar datos como los de brute-force (fuerza bruta).

Dicho método de cifrado simétrico se divide en dos elementos principales:

- La clave del cifrado de archivos (FEK en inglés)

- La clave pública

En el momento en que un archivo o una carpeta con múltiples archivos se cifran, la clave FEK se almacena en el encabezado del archivo o carpeta. Además, la clave pública queda en manos del usuario que procedió con el cifrado. Como podemos notar, es una aplicación práctica del esquema clave pública-clave privada. A diferencia de los métodos de cifrado asimétricos, los cifrados simétricos tienen la capacidad de proceder con los cifrados mucho más rápidamente.

Activarlo en Windows

¡Es mucho más sencillo de lo que piensas! No necesitas realizar instalaciones ni ajustes de configuración adicionales. El primer paso es saber cuál es el archivo o carpeta que vas a cifrar.

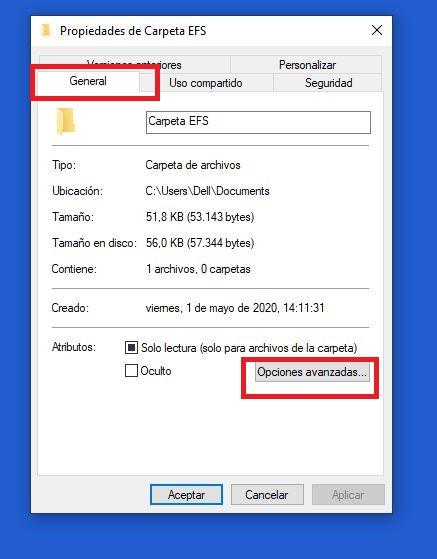

Haz clic derecho y selecciona la opción Propiedades. Seguidamente, aparecerá una ventana emergente y estarás en la pestaña General. Acto seguido, dirígete al botón de Opciones Avanzadas:

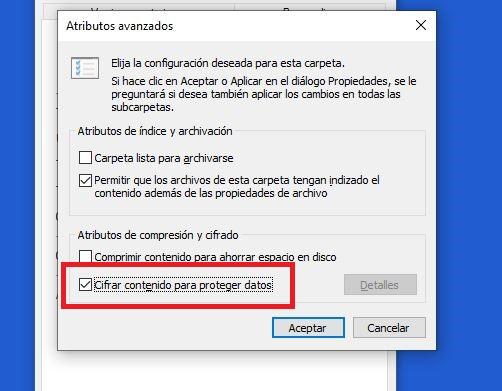

Haz clic en la casilla de verificación que dice «Cifrar contenido para proteger datos».

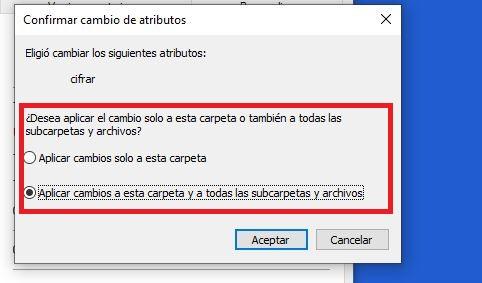

Luego, haz clic en Aceptar y retornarás a la pestaña General y harás clic en Aplicar. Aparecerá una ventana que te preguntará si quieres cifrar únicamente la carpeta o también a las subcarpetas y archivos. Una vez que selecciones esa opción, haz clic en Aceptar.

Cómo proteger tu clave pública EFS

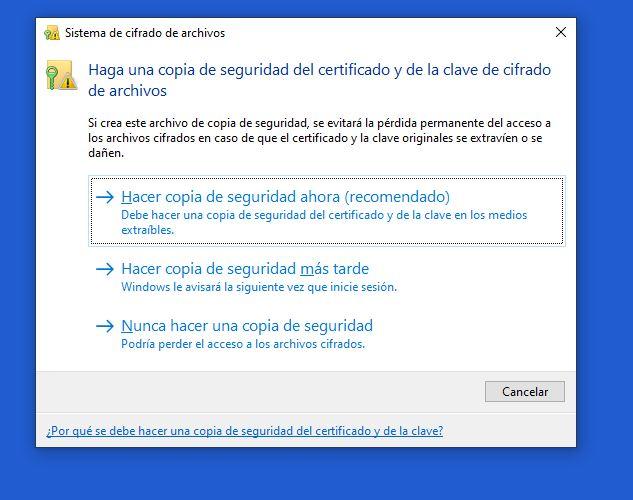

Automáticamente aparecerá una notificación que te recomienda realizar la copia de seguridad de tu clave de cifrado de archivos. Haz clic en la misma y tendrás las siguientes opciones:

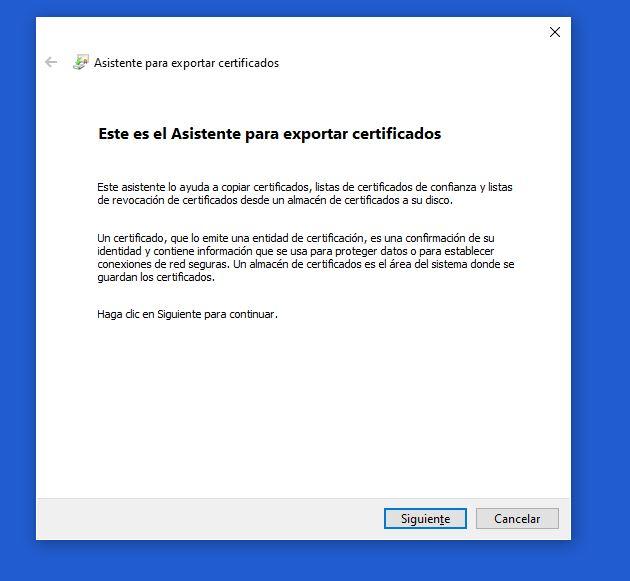

Si seleccionas la primera opción, que sería la más recomendada, aparecerá otra ventana en donde interactuarás con el Asistente para exportar certificados:

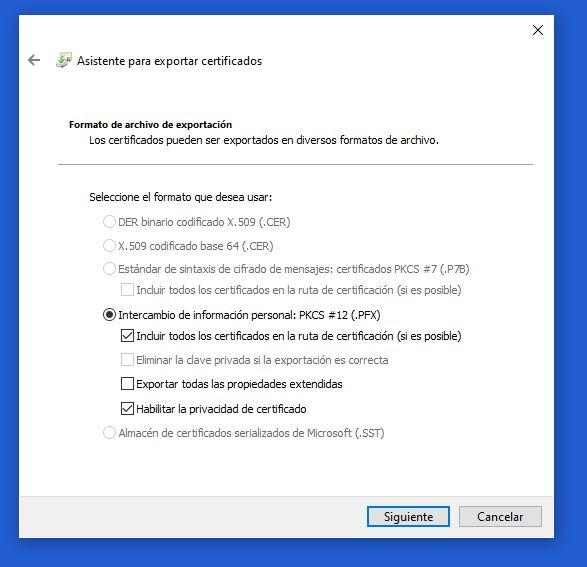

Luego aparecerá el formato en que se generará la copia de seguridad. En este caso, no hace falta hacer ningún ajuste, podemos hacer clic en Siguiente. Esto es así, ya que cuenta con los ajustes de seguridad recomendados.

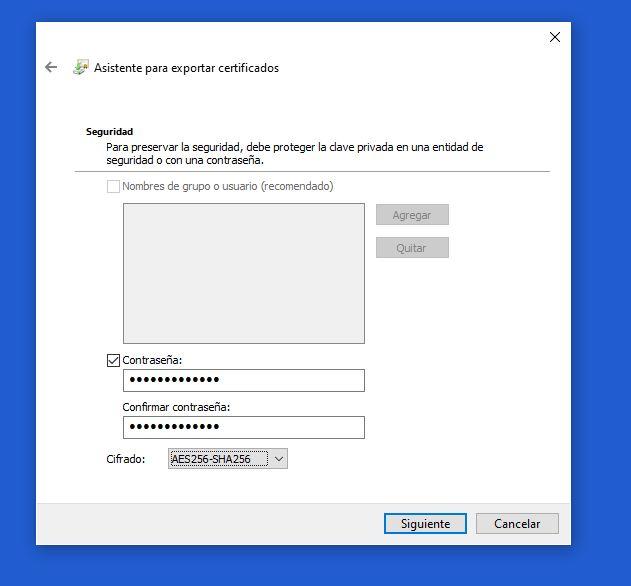

Luego deberás indicar una contraseña y seleccionar uno de los métodos de cifrado para la misma. Haz clic en la casilla de verificación de la contraseña y escríbela. Puedes dejar el método de cifrado ya seleccionado o seleccionas la otra opción.

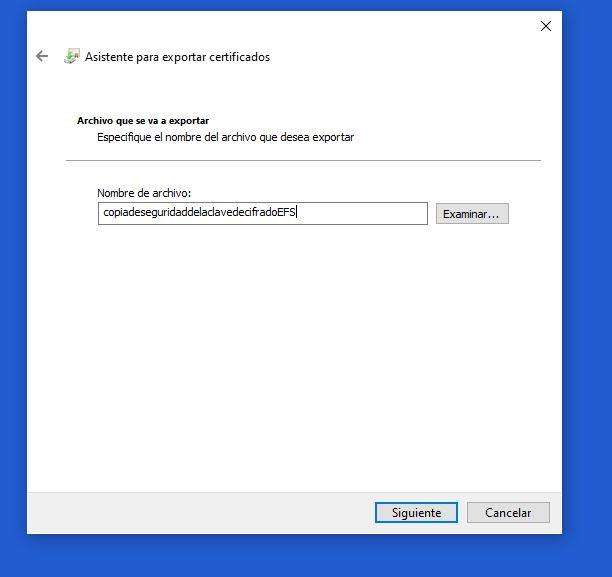

Te pedirá indicar el nombre de la copia de seguridad. Simplemente, escoge el de tu preferencia y haz clic en Siguiente.

Finalmente, aparecerá una ventana que indica que el proceso se ha realizado con éxito. Luego, haz clic en Finalizar. En el caso que hemos demostrado, se ha almacenado en la ubicación por defecto que sería en la carpeta Documentos. Como podemos notar más arriba, es posible escoger la ubicación que más nos convenga.

Como tú eres el único responsable de tu clave pública para descifrar los archivos, una buena práctica es la utilización de copias de seguridad para que, en el eventual caso de que pierdas la fuente principal en donde se encuentran tus claves, puedas recuperarla rápidamente. En cualquier caso, es sumamente recomendable que cuentes con tus claves en dispositivos como uno de almacenamiento USB que sean de uso no compartido.

Cómo descifrar archivos cifrados con EFS

En muchas ocasiones, sobre todo cuando realizamos un buen cifrado en el que ponemos por delante la seguridad, puede que realizar el descifrado de estos archivos nos lleve más tiempo. Pero por lo general, en estos casos el proceso es bastante rápido y sencillo ya que suele bastar con desmarcar la casilla de verificación.

Para descifrar un archivo, lo que normalmente hace falta es simplemente hacer clic derecho en el archivo que queremos descifrar, seleccionamos las propiedades y posteriormente en avanzado. Después, haremos clic en la casilla de verificación que hemos marcado anteriormente para cifrar el archivo y aplicamos el cambio, así de sencillo es descifrar un archivo en estos casos.

EFS vs Bitlocker, ¿cuál es mejor?

Sin lugar a dudas, el mejor cifrado en Windows que podemos utilizar es BitLocker. Gracias a él se va a encargar de cifrar el disco duro completo, por lo que activándolo ya podemos olvidarnos de todo lo demás. A partir de ese momento todos nuestros datos tanto antiguos como nuevos, se cifrarán automáticamente. En ese aspecto nos ofrece la ventaja que no tendremos que estar pendientes de comprobar si un archivo se ha cifrado o no. Además BitLocker es más recomendable porque utiliza algoritmos más seguros.

Por contra, EFS está especializado en el cifrado de los datos en concreto que seleccionamos. Las ventajas que nos aporta es que es más rápida y consume menos recursos que la anterior. No obstante los algoritmos no son tan seguros como los de BitLocker y tenemos que estar muy atentos a que hemos seleccionado los archivos correctamente.

Entonces nos preguntamos por qué existiendo BitLocker que es superior no se queda como único método de cifrado. La respuesta sería que EFS sigue existiendo por compatibilidad y porque consume menos recursos. No obstante, con ordenadores relativamente recientes la diferencia es inapreciable y sólo afecta a ordenadores antiguos. Por último, el cifrado en Windows que deberíamos usar es BitLocker y si no tenemos una versión de un sistema operativo profesional de Microsoft entonces podemos recurrir a VeraCrypt.

Veracrypt

Veracrypt es la mejor opción para cifrar con contraseña una unidad de disco duro con el sistema operativo, una unidad del disco duro que no sea el sistema operativo, e incluso también un pendrive o unidad de almacenamiento extraíble. Si quieres crear un contenedor cifrado, también podrás crearlo con esta herramienta totalmente gratuita, de esta forma, podremos cifrar todo el contenido importante que esté en diferentes soportes de almacenamiento.

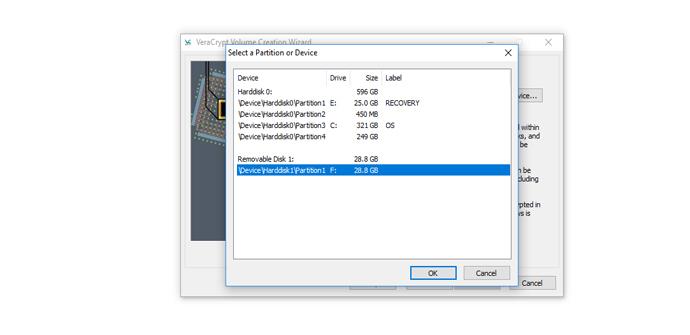

Este programa permite cifrar un pendrive con contraseña de manera realmente fácil y rápida, simplemente abrimos el programa, seleccionamos la unidad que queremos cifrar, y a continuación, pinchamos en «OK» para continuar.

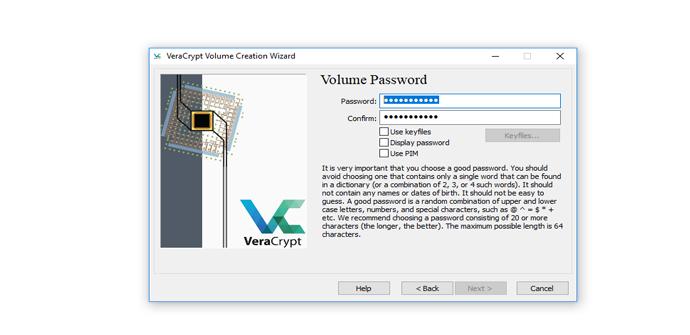

Ahora tenemos que introducir la contraseña maestra con la que cifraremos y descifraremos todo el contenido. Por supuesto, el programa nos advierte que es muy recomendable que esta contraseña sea una clave fuerte y compleja, para evitar problemas de seguridad y ataques por fuerza bruta. Sería recomendable utilizar un gestor de contraseñas para asegurarnos de que no la olvidamos.

En el caso de que quieras cifrar una partición del disco duro, el proceso se haría exactamente igual. Un aspecto importante es que también podemos cifrar una unidad completa de disco duro, e incluso si lo usamos como sistema operativo principal. En RedesZone tenemos un completo tutorial de Veracrypt donde os enseñamos en detalle todas y cada una de las opciones disponibles.

Anvi Folder Locker

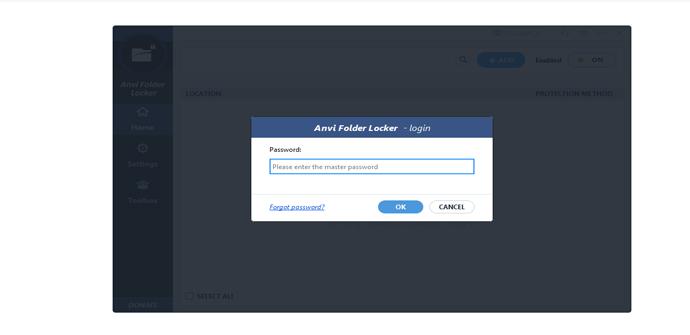

Otra herramienta muy interesante para poner una contraseña y cifrar un pendrive o un disco duro externo, es el programa Anvi Folder Locker. Este programa sirve para cifrar cualquier carpeta de nuestro equipo, además, es muy sencilla de utilizar.

Simplemente tenemos que crear una contraseña maestra en la aplicación para poder acceder a las unidades que cifremos. Un aspecto importante, es que es ideal que creemos una carpeta dentro del pendrive o disco duro, y ahí meter todos los archivos y carpetas que queramos cifrar. De esta forma, simplemente ciframos una carpeta y podemos acceder a todo lo demás sin limitaciones.

Por supuesto, una vez configurado tenemos la posibilidad de modificar el cifrado de una carpeta, hacer que esté completamente descifrada e incluso podemos cifrar también otras carpetas de manera muy sencilla.

Hook Folder Locker

Hook Folder Locker es un software también muy interesante, además, como en el caso de Veracrypt, es un software portable, es decir, no necesita instalación y podemos llevarlo siempre con nosotros, ya sea en un pendrive o disco duro externo. En este caso, podemos cifrar todas las carpetas fácilmente, simplemente tenemos que elegir la carpeta a cifrar, introducir la contraseña y pinchamos en el botón de «cifrar», y pedirá que introduzcas la contraseña dos veces, y pinchar en guardar.

En el caso de querer descifrar esa carpeta, tenemos que hacer el mismo procedimiento, pero esta vez en lugar de pinchar en «cifrar» debemos pinchar en «descifrar». Nos pedirá la contraseña para poder acceder correctamente a todo el contenido. Este programa funciona correctamente tanto en un disco duro externo como en una memoria USB.