En un artículo anterior os hablamos sobre una suite para realizar auditorías de redes wifi con nuestro dispositivo Android. La aplicación dSploit tiene muchas más posibilidades. En el artículo de hoy vamos a profundizar en una serie de herramientas que se encuentran bajo el nombre «Man in the Middle» o MITM.

Los ataques «Man in the Middle» son ataques en los que una tercera persona adquiere la posibilidad de leer, insertar y modificar a voluntad los paquetes entre dos partes sin que ninguna de ellas conozca que el enlace entre ellos ha sido alterado.

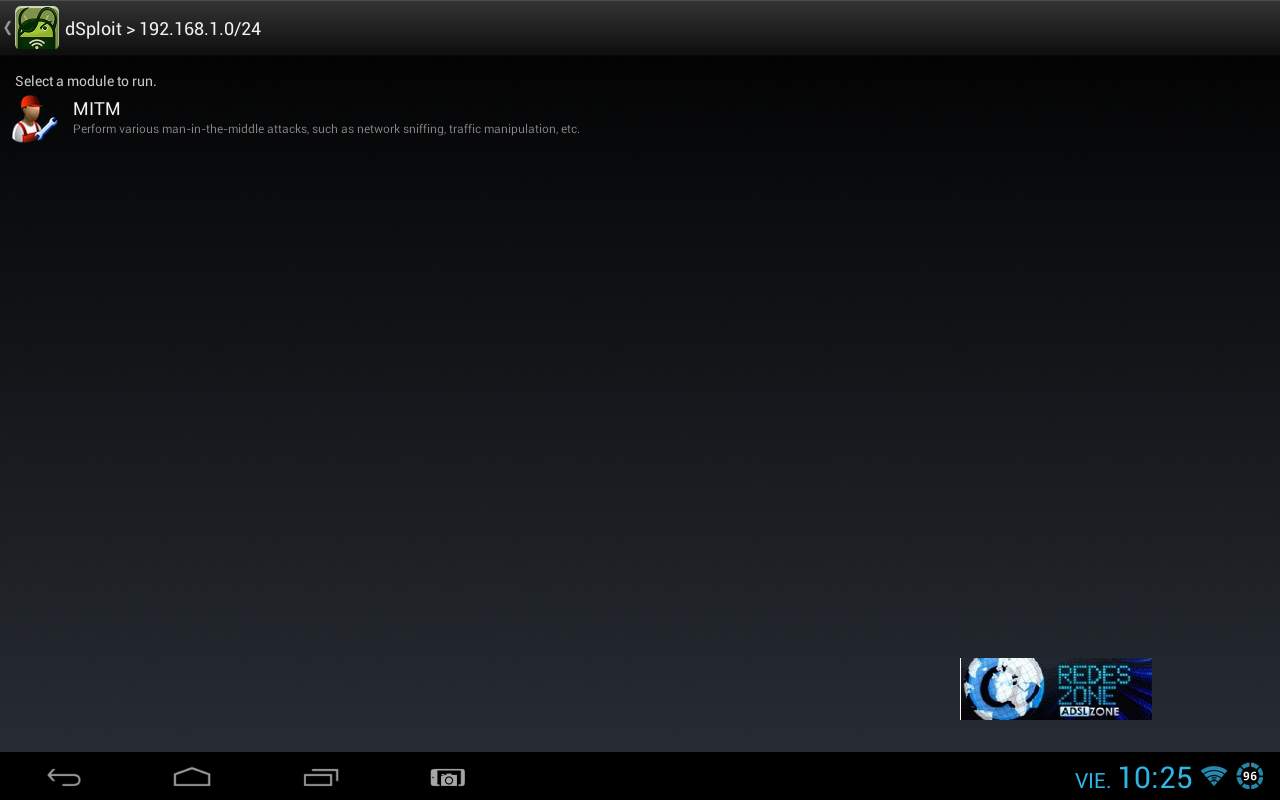

Para realizar dichos ataques desde dSploit debemos ejecutar la aplicación en nuestro dispositivo Android y esperar que el programa nos analice la red. Una vez que nos hayan aparecido todos los equipos de la red debemos elegir quien será nuestra víctima. Podemos elegir realizar el ataque a toda la máscara de subred, a la puerta de enlace del router o a un determinado equipo de la red. Para ello no tenemos más que seleccionar el destinatario de nuestro ataque. En nuestro caso vamos a seleccionar un ataque MITM a toda la máscara de subred.

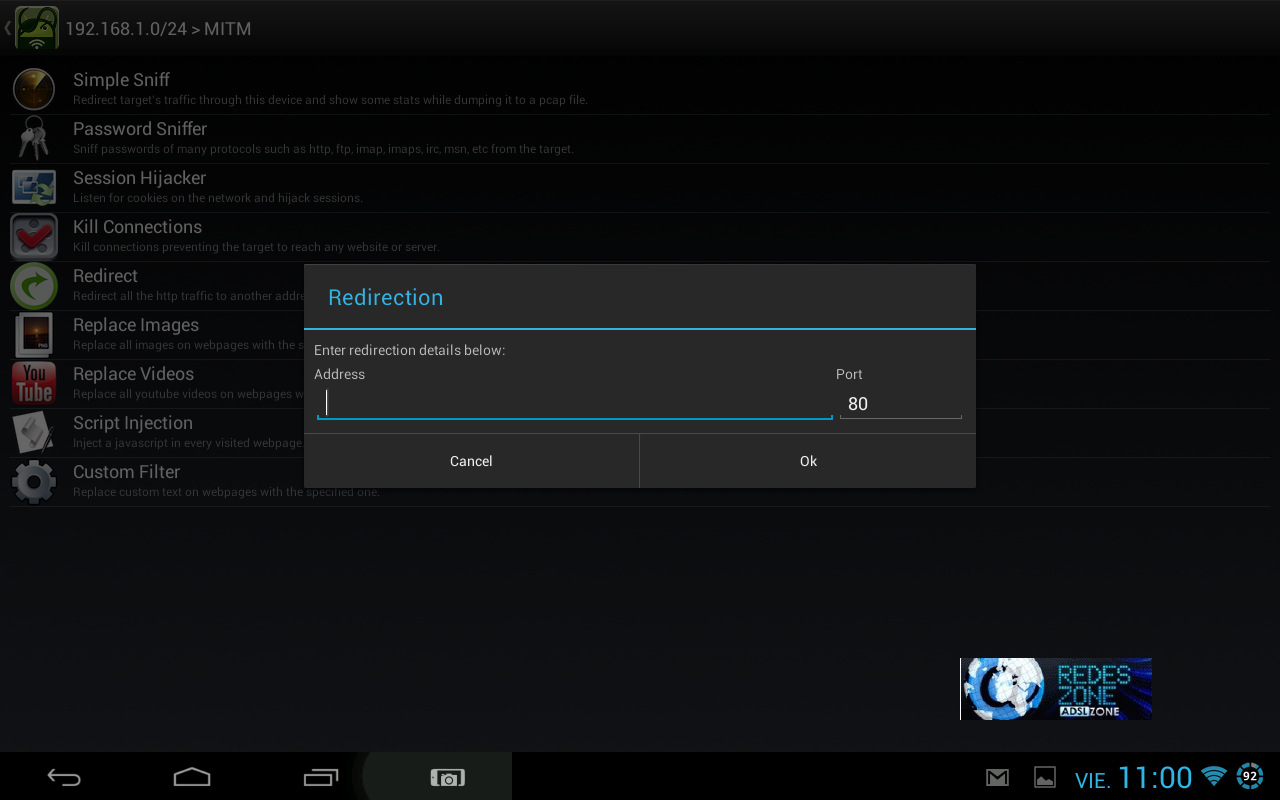

Una vez seleccionamos ataque MITM nos aparecerán diferentes tipos de ataque basados en MITM.

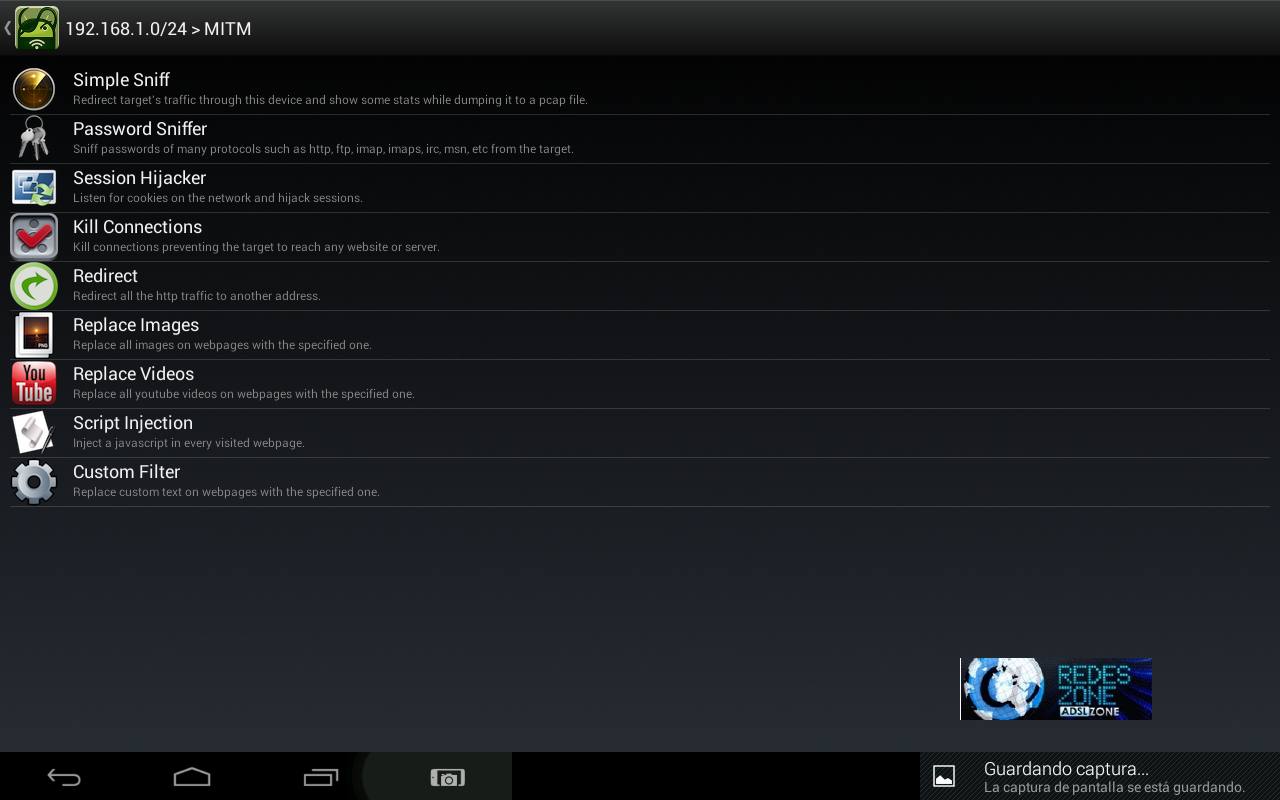

Lo que podemos hacer con un ataque MITM es:

- Simple Sniffer: Todo el tráfico de la red pasa a través del dispositivo mostrando el uso que utiliza cada equipo de la red.

- Password Sniffer: Filtra el tráfico de la red en busca de contraseñas de diferentes servicios como ftp, imap, irc, msn y más.

- Session Hijacker: Filtra y guarda las cookies de inicio de sesión para poder suplantar la identidad de otra persona.

- Kill Connections: Permite bloquear la conexión de un equipo impidiéndole acceder a la red.

- Redirect: Podemos hacer que todo el tráfico http se redirija a otra web.

- Replace Images: Reemplaza las imágenes de una web por una que elijamos.

- Replace Videos: Reemplaza todos los vídeos que se visiten de youtube por uno que elijamos.

- Script Injection: Inserta un javascript en todas las webs que visitemos.

- Custom Filter: Filtra todo el texto de una web y lo sustituye por uno personalizado.

Todos estos ataques solo funcionan a nivel de red local, es decir, si modificamos las imágenes a mostrar de una página web con «Replace images» no afecta al servidor original, sólo al objetivo local de nuestro ataque.

A continuación realizamos un análisis más profundo de dichos ataques.

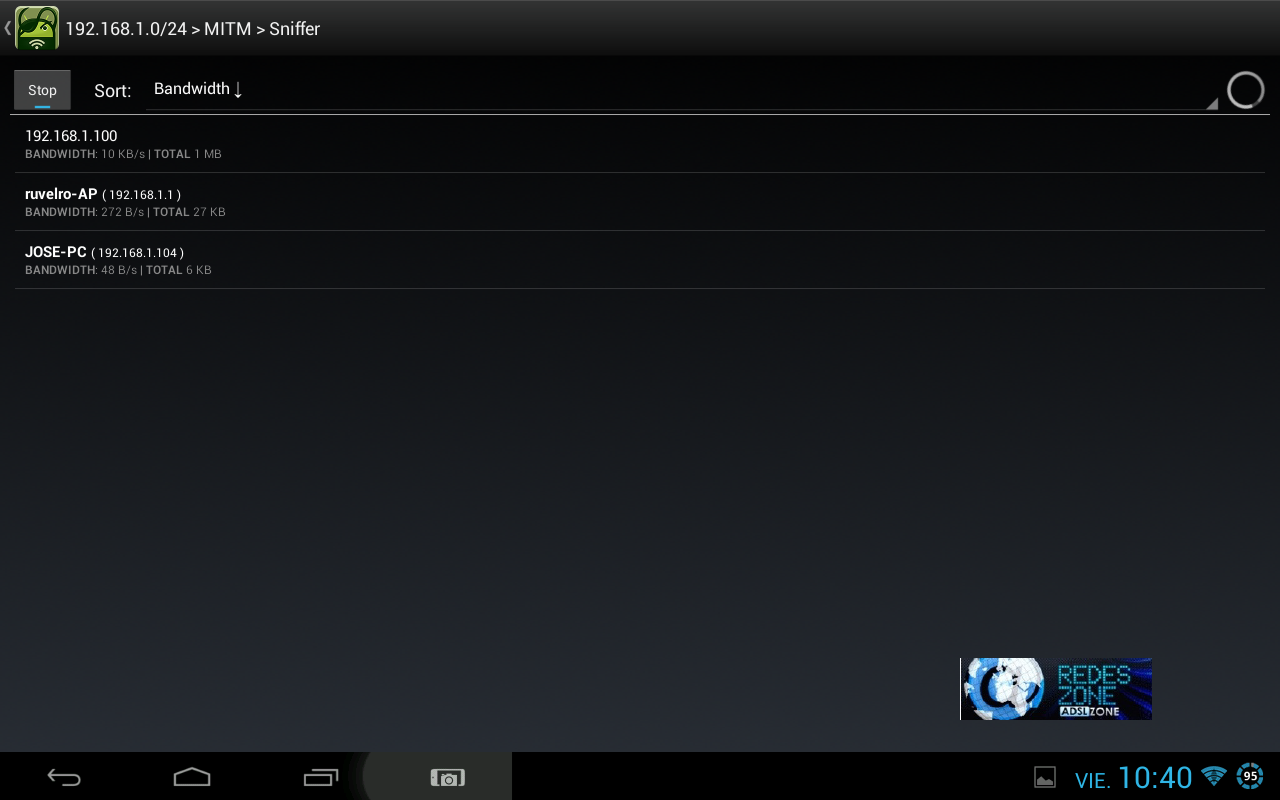

Simple Sniff: Como hemos dicho, filtra todo el tráfico de la red y principalmente muestra el uso de red que está generando cada uno de los usuarios pudiendo volcar toda la información en un archivo pcap. Para utilizar dicha función pulsamos sobre Simple Sniff y seleccionamos si queremos guardar el archivo pcap o no. A continuación pulsamos sobre el botón start y comenzará el filtrado.

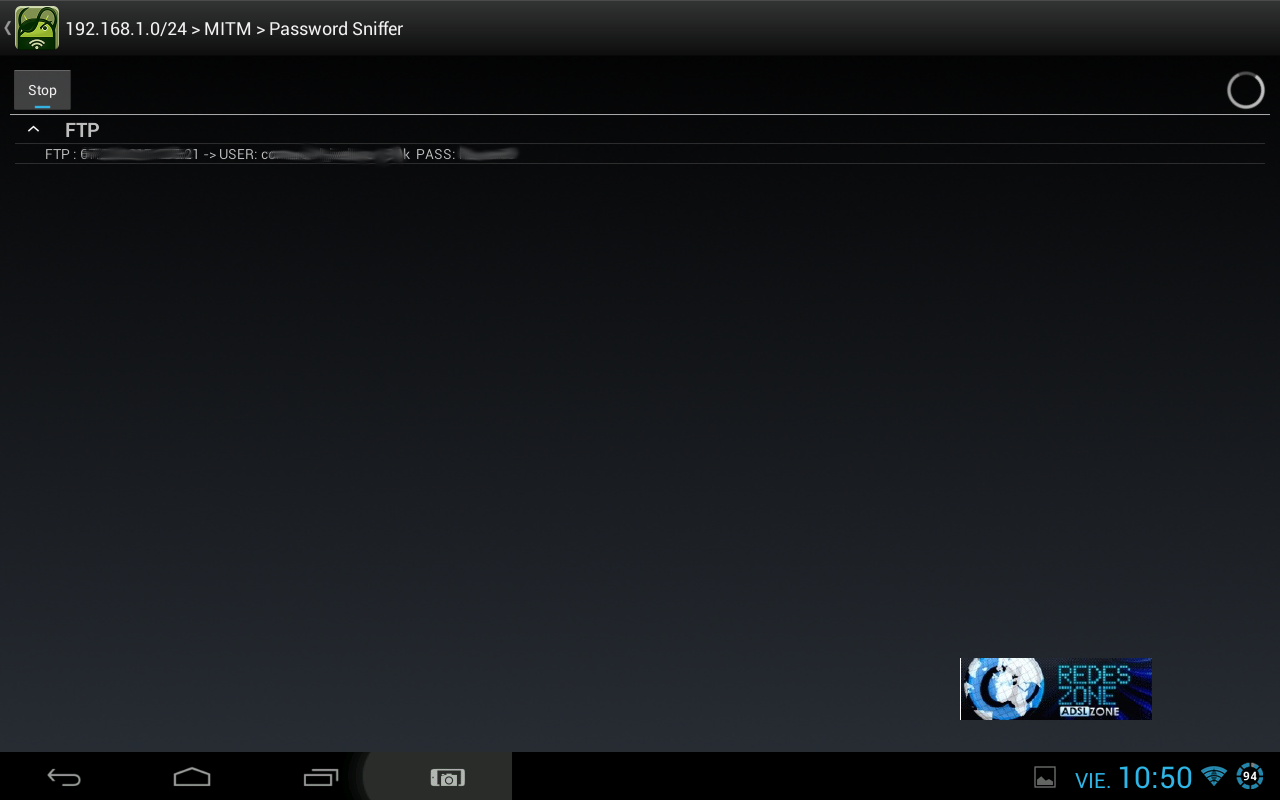

Password Sniffer: Filtra los paquetes de nuestra red y nos muestra una lista con las contraseñas utilizadas para login de diferentes sitios. Para utilizarlo pulsamos sobre Password Sniffer y allí sobre Start para comenzar la exploración de paquetes. Una vez activado, en cuanto la víctima acceda a alguno de los servicios con contraseña nos la mostrará en el programa junto al nombre de usuario. En nuestro caso hemos probado accediendo a un FTP.

Password Sniffer: Filtra los paquetes de nuestra red y nos muestra una lista con las contraseñas utilizadas para login de diferentes sitios. Para utilizarlo pulsamos sobre Password Sniffer y allí sobre Start para comenzar la exploración de paquetes. Una vez activado, en cuanto la víctima acceda a alguno de los servicios con contraseña nos la mostrará en el programa junto al nombre de usuario. En nuestro caso hemos probado accediendo a un FTP.

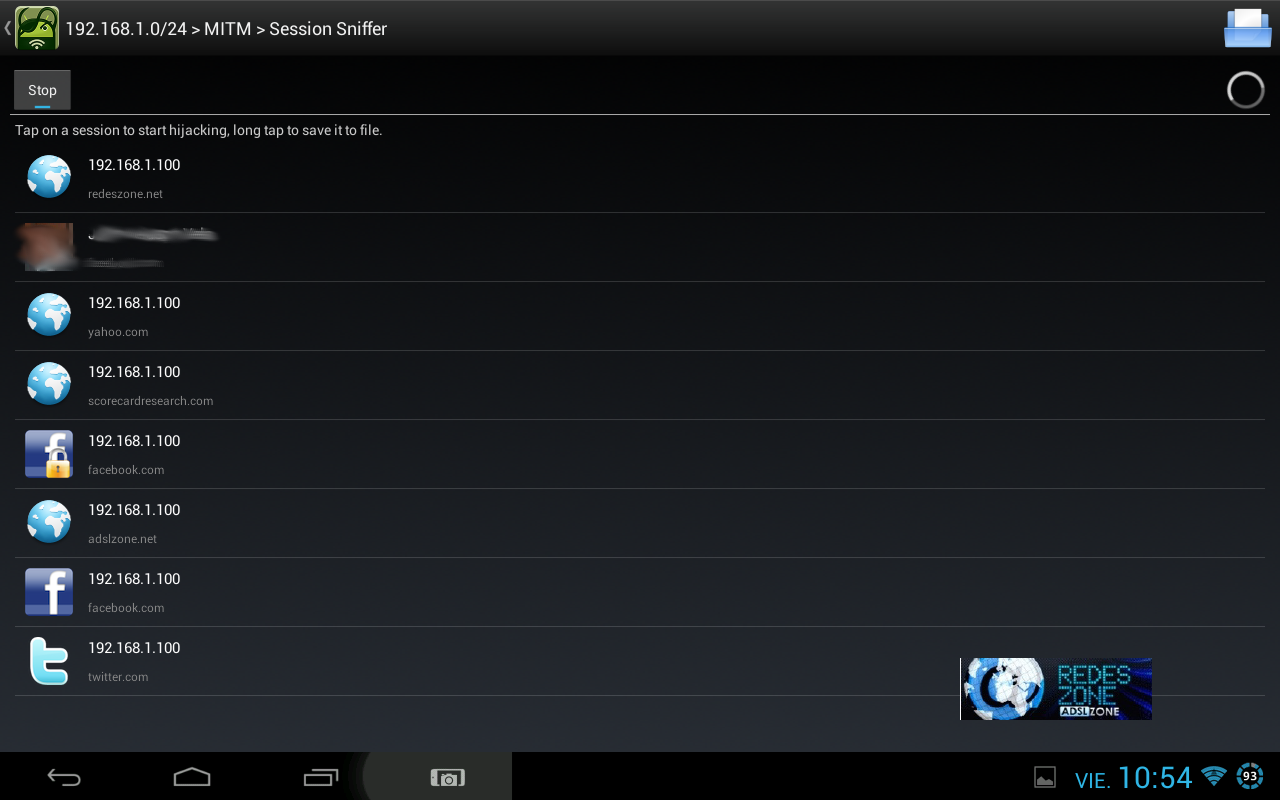

Session Hijacker: Nos permite suplantar la identidad del usuario al capturar las cookies de login y utilizarlas para simular que ha iniciado sesión en la web utilizando dichas cookies. Para usarlo es idéntico a las 2 utilidades anteriores. Pulsamos sobre Session Hijacker y a continuación sobre Start para comenzar a filtrar el tráfico. Cuando detecte un inicio de sesión nos lo mostrará en la pantalla. Entonces sólo tendremos que pulsar sobre él y automáticamente nos abrirá un explorador con la web y los credenciales de la víctima y podremos navegar utilizando su cuenta.

Session Hijacker: Nos permite suplantar la identidad del usuario al capturar las cookies de login y utilizarlas para simular que ha iniciado sesión en la web utilizando dichas cookies. Para usarlo es idéntico a las 2 utilidades anteriores. Pulsamos sobre Session Hijacker y a continuación sobre Start para comenzar a filtrar el tráfico. Cuando detecte un inicio de sesión nos lo mostrará en la pantalla. Entonces sólo tendremos que pulsar sobre él y automáticamente nos abrirá un explorador con la web y los credenciales de la víctima y podremos navegar utilizando su cuenta.

Kill Connections: Desde esta opción bloquearemos el acceso a la red de un usuario impidiéndole de esta manera acceder a ninguna web ni a ningún sitio. Queda literalmente aislado de la red. Solo puede ser utilizado con usuarios finales, no funciona, por ejemplo, con una máscara de subred ni con una puerta de enlace.

Kill Connections: Desde esta opción bloquearemos el acceso a la red de un usuario impidiéndole de esta manera acceder a ninguna web ni a ningún sitio. Queda literalmente aislado de la red. Solo puede ser utilizado con usuarios finales, no funciona, por ejemplo, con una máscara de subred ni con una puerta de enlace.

Redirect: Permite redirigir todo el tráfico a un mismo destino. Para ello, introduciremos una url y un puerto (por defecto 80) y pulsamos sobre ok. Una vez activado, todo el tráfico, accedas donde accedas acabará redirigido a dicha web.

- Replace Images: Nos permite seleccionar una imagen local o remota y utilizar dicha imagen para sustituir todas las imágenes de las webs que visitemos.

- Replace Videos: Funciona de una manera similar a Replace Images, pero en este caso debemos introducir la URL de un vídeo de Youtube y al visitar dicha web siempre nos mostrará dicho vídeo.

- Script Injection: Esta opción es para usuarios más avanzados. Nos permite ejecutar un script local en todas las webs que visitemos. Esta función está orientada para buscar vulnerabilidades a las webs.

- Custom Filter: Desde esta opción podremos seleccionar un texto que se sustituirá por uno que nosotros elijamos a la hora de navegar por páginas webs.

Como podemos ver, dSploit es una suite de auditorías bastante completa, y todo no acaba aquí, aún quedan más herramientas que analizaremos más adelante orientadas a la búsqueda de vulnerabilidades en los equipos.