Las amenazas han evolucionado en los últimos años. Una prueba de ello es que llevar a cabo la desinfección no resulta una tarea sencilla. Eliminar los binarios no garantiza que la amenaza no se ejecute, o que archivos derivados lleven a cabo el uso no autorizado del equipo. Por este motivo, los usuarios afectados por Pinkslipbot ahora cuentan con la ayuda de una herramienta de la empresa McAfee.

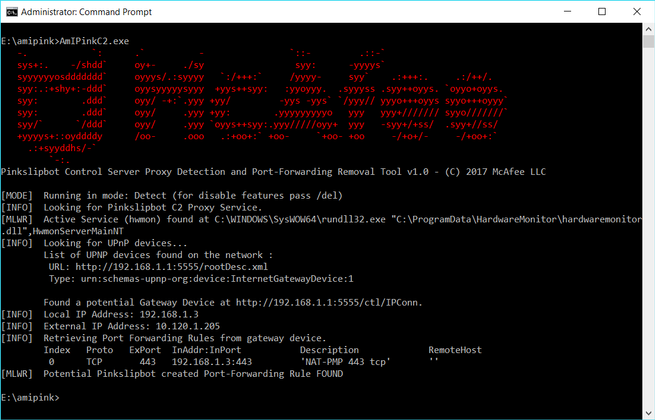

Para ser más exactos, se trata de la herramienta AmIPinkC2, y está disponible para su descarga de forma totalmente gratuita.

Antes de continuar, hay que poner en antecedentes a todos aquellos usuarios que no hayan oído hablar aún de la amenaza. Se trata de uno de los troyanos bancarios más longevos de Internet. Para encontrar su origen hay que remontarse hasta el año 2007. A lo largo de su historia ha recibido varios nombres: Qakbot, Qbot y PinkSlip son tal vez los más conocidos.

Al tratarse de un troyano bancario, su finalidad es fácilmente deducible. Intentaba realizar el robo de credenciales de acceso a diferentes servicios de banca en línea o servicio de pago como PayPal. Posteriormente, y de acuerdo a las actividades de los usuarios, la amenaza ha mutado su código, adaptándola a la aparición de nuevas funciones y servicios.

Cuando la amenaza se convirtió en un blanco demasiado obvio para las herramientas de seguridad, los propietarios tomaron la decisión de aportar un nuevo enfoque al malware. O lo que es lo mismo, que la vida de la misma no terminase con su detección y eliminación del dispositivo afectado.

Pinkslipbot convertía al equipo en un proxy

Aunque muchos usuarios cantaban victoria una vez eliminaban los archivos que formaban parte de la amenaza, hay que decir que los ciberdelincuentes tenían otro plan preparado. Una vez borrado, algunos archivos permanecían en el equipo. Para ser más exactos, todo lo que aún quedaba conformaba un servidor proxy a través del equipo que se había visto infectado, todo esto sin que el usuario fuese consciente de qué es lo que estaba sucediendo.

Aunque no está del todo claro, según apuntan los expertos en seguridad, una vez infectado el equipo y configurado el proxy, los atacantes conformaban una red mesh, formada por un servidor principal y muchos otros que eran capaces de replicar la información. Es este último rol el que representaban los equipos de miles de usuarios.

Hay que tener en cuenta que las infecciones de esta amenaza van por oleadas. Generalmente, los ciberdelincuentes se sirven de correos electrónicos spam o mensajes en las redes sociales para que el usuario realice la descarga de la amenaza.

La utilidad de McAfee se encarga de eliminar estos archivos

La aplicación creada por esta empresa desarrolladora de software de seguridad está llamada a ocupar el espacio que no consiguen alcanzar las herramientas de seguridad. Por este motivo, una vez se ha procedido con su eliminación, el usuario deberá ejecutar esta herramienta que eliminará el resto de archivos ocultos en el sistema de archivos y restablecerá aquellas configuraciones que se han visto modificadas por el troyano bancario.