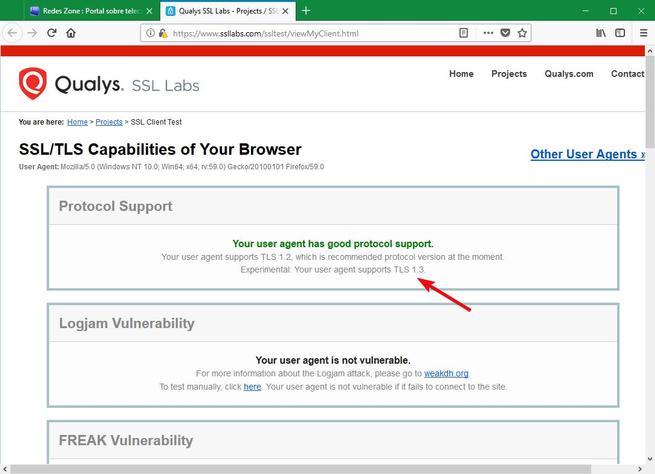

TLS 1.3 ya es el nuevo estándar de seguridad online que ha llegado para suceder a la versión actual, TLS 1.2 (y sustituir a todas las anteriores) ofreciendo una seguridad muy superior para cifrar las comunicaciones entre cliente y servidor y, además, reduce la latencia en las comunicaciones. Una de las mejoras de seguridad que llega con este nuevo estándar criptográfico es la obligación para usar PFS (Perfect Forward Secrecy) en todas las sesiones, algo que hasta ahora era opcional y que va a complicar mucho las cosas a los hackers.

A grandes rasgos, PFS obliga a usar claves diferentes en cada sesión que se establece. De esta manera, si un hacker, o un pirata informático, consigue hacerse con una de las claves (algo nada sencillo), todas las sesiones pasadas y futuras seguirán siendo seguras, ya que con dicha clave solo podría descifrar el tráfico de la sesión actual.

Los hackers van a tener que cambiar su metodología para analizar y monitorizar redes con la llegada de este nuevo estándar criptográfico para poder seguir desempeñando su labor. Antes de continuar, en el siguiente enlace podemos ver una explicación muy detallada sobre cómo funciona TLS 1.3, así como un ejemplo, paso a paso, de cómo sería el proceso para enviar un «ping» y recibir un «pong» a través de este nuevo estándar de seguridad. Podéis visitar nuestro tutorial sobre configurar ping en el firewall de Windows.

La mayor seguridad que ofrece TLS 1.3 implica mayor trabajo para los hackers

Descifrar y analizar el tráfico TLS 1.3 es mucho más complicado que el de TLS 1.2 o cualquier versión anterior, sobre todo en sus configuraciones por defecto. Por ello, en vez de monitorizar y analizar el tráfico paquete a paquete, a partir de ahora va a ser necesario recurrir a soluciones de seguridad basadas en Inteligencia Artificial que sean capaces de, sin descifrar el tráfico, analizar los encabezados de los paquetes y, acorde a unas bases de datos, identificar y bloquear las posibles amenazas.

De esta manera se evitará invertir tiempo y recursos innecesariamente descifrando tráfico inofensivo. Una vez identificado y aislado el tráfico malicioso, entonces ya sí se puede empezar a trabajar con el cifrado del malware, a ser posible utilizando técnicas de descifrado activo en tiempo real.

Pronto empezaremos a ver soluciones de seguridad (como firewall) compatibles con el descifrado activo. Estas soluciones serán imprescindibles para poder analizar y monitorizar el tráfico cifrado con TLS 1.3, sin embargo, activar esta característica hará que toda la red funcione mucho más lenta por la gran cantidad de recursos que necesita. Por ello, será necesario adquirir equipo dedicado solo a la tarea de descifrado y monitorización de la red, montando una pequeña red independiente para los análisis que no cause problemas con la red general.

Utilizar herramientas que descifren el tráfico TLS 1.3 puede poner en peligro también la seguridad de la red, ya que todo este tráfico viajará desde el dispositivo de descifrado activo (router, por ejemplo) al equipo de análisis en texto plano, por lo que siempre será necesario montar una red de tráfico cifrado (como una VPN) que permita que los datos sigan viajando por la red de forma segura, incluso después de descifrarlos, y estos no puedan caer en manos de ningún usuario colocado en un punto intermedio.

La seguridad en la red cada vez es mayor, pero también cada vez es más complicada de auditar para estar seguros de que, realmente, estamos utilizando una red segura. Un buen CTO debe ser capaz de ir preparando su red y a su equipo para este nuevo protocolo que, cuando nos queramos dar cuenta, ya estará entre nosotros, dejando obsoletos, en todos los sentidos, los protocolos anteriores.

IndicateTLS muestra el protocolo TLS de una web. Es una extensión gratuita.

¿Qué opinas sobre la metodología de análisis necesaria para garantizar la seguridad de las conexiones TLS 1.3?