Lo nunca visto, D-Link recomienda que no uses uno de sus routers por un fallo de seguridad

Si tienes un router Wi-Fi D-Link DIR-605L, deberás dejar de usarlo y comprar otro modelo lo antes posible, ya que se ha detectado un fallo de seguridad importante que podría afectar a tu seguridad, y el fabricante no actualizará el firmware de este equipo porque ha llegado a su fin de vida útil. A finales de diciembre de 2023, un investigador de seguridad informó al fabricante sobre una vulnerabilidad relacionada la autenticación, que podría desencadenar un control de acceso incorrecto y se podría atacar a este router desde la LAN del router. ¿Quieres conocer todos los detalles de cómo funciona este fallo de seguridad?

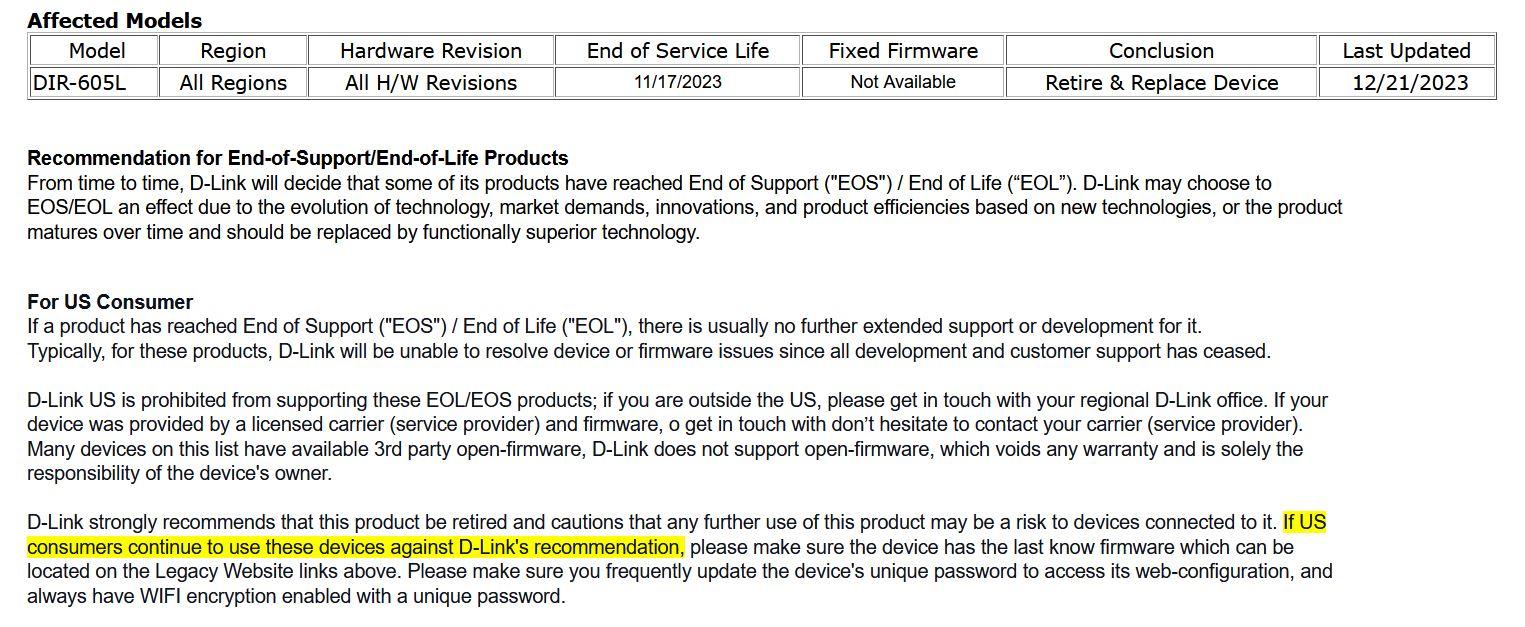

El 20 de diciembre de 2023 se comunicó al fabricante que había un grave fallo de seguridad en su router D-Link DIR-605L, sin embargo, este equipo alcanzó el final de su vida útil justo un mes antes, concretamente el 17 de noviembre de 2023. Cuando un un router de cualquier fabricante entra en EOL (End of Life) deja de recibir actualizaciones de software, ni tampoco parches de seguridad. Descubre nuestro tutorial sobre desactivar Wi-Fi b/g para mejorar la velocidad.

En qué consiste este fallo de seguridad

Esta vulnerabilidad consiste en que un usuario autenticado, podría desencadenar un control de acceso incorrecto, y hacer una elevación de privilegios en la parte de la red local (LAN y Wi-Fi), además, es posible explotar otras configuraciones del router al tener permisos como administrador del equipo. El autor de comunicar la vulnerabilidad al fabricante D-Link, ha publicado en X (anterior Twitter) un vídeo sobre cómo se puede vulnerar este router, ya que ha programado un exploit para tal fin:

Óscar Alfonso Díaz@OscarAkaElvisI finished the exploit for vulnerability I’ve found on the D-Link DIR-605L router (CVE-2023-51119).I made a PoC video. I’ll send it to exploitDB tomorrow.

#hacking #cve #researching https://t.co/Uw4vKwqIxZ02 de abril, 2024 • 13:02

56

0

En el vídeo anterior se puede ver cómo realiza todo el proceso con un router reseteado a valores de fábrica. Lo primero que hará es comprobar que la contraseña «SessionHijacked» no funciona en el router, y devuelve un error en la autenticación. Entonces, despúes de ejecutar el exploit que ha diseñado para explotar esta vulnerabilidad, podrá secuestrar la contraseña del usuario administrador muy fácilmente. Para que el exploit funcione correctamente, es necesario que haya una sesión de administrador legítima, por lo que simplemente tenemos que lanzar dicho exploit y esperar a que alguien inicie sesión y entonces podrá secuestrar la contraseña.

¿Qué recomienda D-Link al respecto?

El fabricante D-Link, a través de la web de oficial de soporte técnico donde realizan diferentes anuncios y comunicados, recomienda que no utilices este router D-Link DIR-605L y lo reemplaces por cualquier otro, ya que este modelo ha alcanzado el fin de su vida útil y no habrá nuevos firmwares parcheando esta vulnerabilidad que se ha encontrado. Esta política es habitual en la industria, pero hay que tener en cuenta que se ha encontrado este fallo justo un mes después de que llegara al final de su vida útil, y D-Link no lo solucionará por solamente un mes, así que lo mejor es que lo cambies lo antes posible.

En el pasado, empresas como Microsoft y sus sistemas operativos, han dejado de recibir actualizaciones de seguridad por llegar al final de su vida útil, pero en ciertas ocasiones sí han lanzado parches importantes solucionando vulnerabilidades importantes, para dar tiempo a sus usuarios a actualizarse a una versión más nueva. Parece ser que D-Link es inflexible en este asunto, y lamentablemente no habrá actualizaciones.