Son muchos los ataques que puede sufrir nuestra red. Muchas variedades de amenazas y técnicas que pueden utilizar los posibles intrusos para robar datos y controlar el tráfico. En este artículo vamos a hablar de qué es el protocolo de ARP, algo fundamental para las conexiones. Vamos a ver cómo funciona y para qué sirve. También vamos a explicar qué significa ARP Spoofing, un tipo de ataque que puede comprometernos.

Está claro que la seguridad es uno de los temas que más preocupan a los usuarios. Y es que hay muchas amenazas a las que se tienen que hacer frente al navegar por Internet. Entre los diferentes ataques a los que, como usuarios, nos tenemos que enfrentar, está el ataque ARP spoofing. Por esto mismo, vamos a ver en profundidad en qué consiste no solamente este tipo de ataque, sino también el protocolo ARP.

Qué es el protocolo de ARP

ARP viene de Address Resolution Protocol. En español lo podemos traducir como protocolo de resolución de direcciones. Se trata de un protocolo muy importante en la red que tiene como misión encontrar la dirección MAC que corresponde a una dirección IP. Para conseguir esto se envía un paquete, que es la solicitud ARP.

Hay que tener en cuenta que para navegar por la red, para enviar paquetes de datos a través de TCP/IP un servidor va a necesitar conocer algunos datos clave. Necesita conocerla máscara de subred, la dirección IP y la dirección MAC.

Cada dispositivo recibe tanto la máscara de subred como la dirección IP de manera automática al establecer la conexión. Posteriormente se vincula la dirección MAC o dirección de hardware con una dirección IP a través de lo que conocemos como ARP.

Podemos decir por tanto que el protocolo ARP es imprescindible para transmitir datos en redes Ethernet. Lo que se conoce como tramas de datos únicamente pueden enviarse con la ayuda de una dirección MAC a los servidores de destino. Además, el protocolo IPv4 no puede almacenar las direcciones de dispositivos. Por ello resulta fundamental este protocolo para nuestras conexiones.

El problema es que este protocolo en ocasiones presenta vulnerabilidades. Es por ello que puede haber suplantación de ARP o también conocido como ARP Spoofing.

Qué significa ARP Spoofing

ARP Spoofing es como se conoce a este tipo de ataques. Básicamente es el envenenamiento de tablas ARP. Es una técnica que utilizan los piratas informáticos para lograr entrar en una red para robar los paquetes de datos que pasan por la red local. De esta forma podría controlar el tráfico y también incluso detenerlo.

Los ciberdelincuentes pueden enviar mensajes falsificados ARP a una LAN. Consigue vincular su dirección MAC con la dirección IP de un servidor, algo que como hemos visto anteriormente es necesario.

A partir de ese momento empezaría a recibir cualquier tipo de información que ingrese a través de esa dirección IP y poder tomar el control del tráfico por completo.

Por tanto podemos decir que una suplantación de ARP consiste en enviar mensajes ARP falsos a la Ethernet. Asocia, por simplificar las cosas, la dirección MAC del atacante con la dirección IP y logra que la información llegue al atacante.

Esto supone un problema muy importante para empresas y usuarios particulares. Ya sabemos que hoy en día en Internet hay muchos tipos de ataques, muchas amenazas que de una u otra forma buscan robar información y comprometer la privacidad. Con el ARP Spoofing un atacante puede llegar a robar datos sensibles de una empresa o usuario.

Estos datos sensibles pueden incluir nombres de usuario, contraseñas, conversaciones, cookies… En definitiva, información que pueden comprometer a una organización o a cualquier usuario particular.

Tipos de ARP Spoofing o Poisoning

Hay dos formas generales en las que puede ocurrir un ataque de envenenamiento de ARP: el atacante puede esperar a ver las solicitudes de ARP para un objetivo en particular y emitir una respuesta, o enviar un mensaje de difusión no solicitado conocido como «ARP gratuito». El primer enfoque es menos perceptible en la red, pero potencialmente de menor alcance en sus impactos. Un ARP gratuito puede ser más inmediato e impactar a un mayor número de víctimas, pero tiene la desventaja de generar mucho tráfico en la red.

Ataque Man-in-the-Middle (MiTM)

Los ataques MiTM son probablemente el objetivo más común y potencialmente más peligroso del envenenamiento por ARP. El atacante envía respuestas ARP falsificadas para una dirección IP dada, generalmente la puerta de enlace predeterminada para una subred en particular. Esto hace que las máquinas de las víctimas llenen su caché ARP con la dirección MAC de la máquina del atacante, en lugar de la dirección MAC del router local. Las máquinas de las víctimas enviarán incorrectamente el tráfico de red al atacante. Herramientas como Ettercap permiten al atacante actuar como un proxy, viendo o modificando información antes de enviar el tráfico a su destino previsto. Para la víctima, todo puede parecer normal.

Combinar el envenenamiento ARP con el envenenamiento DNS puede aumentar drásticamente la efectividad de un ataque MiTM. En este escenario, un usuario víctima podría ingresar un sitio legítimo como google.com y recibir la dirección IP de la máquina del atacante, en lugar de la dirección correcta.

Ataque de denegación de servicio (DoS)

Un ataque DoS tiene como objetivo negar a una o más víctimas el acceso a los recursos de la red. En el caso de ARP, un atacante podría enviar mensajes de respuesta ARP que asignan falsamente cientos o incluso miles de direcciones IP a una sola dirección MAC, lo que podría sobrecargar la máquina de destino.

Este tipo de ataque, a veces conocido como inundación ARP, también se puede utilizar para apuntar a los conmutadores, lo que podría afectar el rendimiento de toda la red. Por lo que es otro de los tipos que hay que tener en cuenta a la hora de hablar de ataques ARP Spoofing o Poisoning.

Secuestro de sesión

Los ataques de secuestro de sesión son de naturaleza similar a Man-in-the-Middle, excepto que el atacante no reenviará el tráfico directamente desde la máquina de la víctima a su destino previsto. En cambio, el atacante capturará un número de secuencia TCP genuino o una cookie web de la víctima y lo usará para asumir la identidad de la víctima. Esto podría usarse, por ejemplo, para acceder a la cuenta de redes sociales de un usuario objetivo si está conectado.

Herramientas disponibles para este tipo de ataques

Los piratas informáticos pueden hacer uso de una serie de herramientas que están disponibles para cualquiera y que usan para la suplantación de ARP. Podemos nombrar algunas como Arpoison, Netcut o Ettercap. De esta manera, consigue escanear las direcciones MAC e IP de los hosts de la subred del objetivo.

Estas alternativas en particular, además de otras como FaceNiff o Cain&Abel, se crearon con otro objetivo diferente, conseguir que los administradores de redes pudieran llevar un control de la seguridad. Y con estas herramientas podían tener la oportunidad de realizar pruebas de seguridad y conocer los puntos débiles. Sin embargo, los ciberdelincuentes usan este tipo de programas para hacer este tipo de ataques.

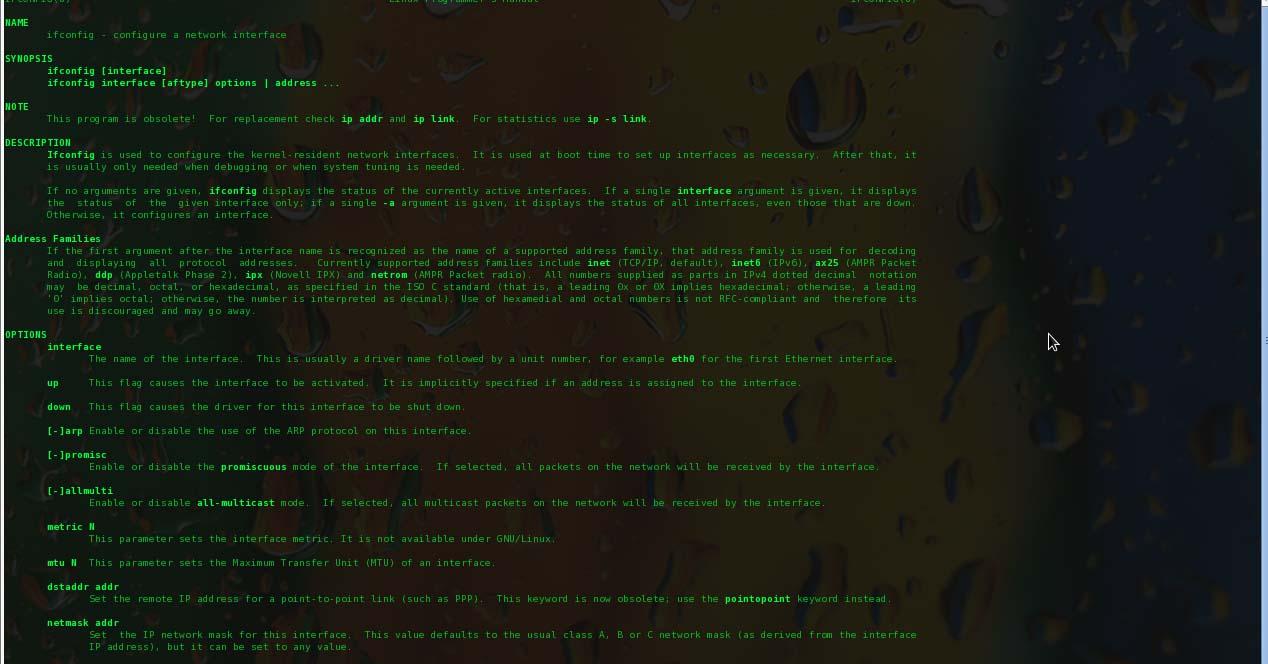

Y no son las únicas herramientas que están disponibles para llevar a cabo ARP Spoofing. Por ejemplo, también está ARP0c, otro programa que está disponible para sistemas Linux y Windows, con el que se puede entrar a las conexiones de una red privada a través de un software interno.

Lo que hay que tener en cuenta es que la red está llena de plataformas e información que pueden ser utilizadas por los ciberdelincuentes para lograr sus objetivos. Uno de los mayores problemas es que están muy accesibles. De hecho, algunas de las variedades de malware más presentes hoy en día están en auge precisamente por esa facilidad a la hora de conseguirlos.

Qué puede suponer uno de estos ataques

Como hemos visto, los ataques ARP son un tipo de ataque de red en el que el atacante puede suplantar ciertos aspectos de un lugar. Esto puede dar como resultado, crear redirecciones de tráfico a la red de su propio dispositivo. Lo cual puede ser muy peligroso, ya que en ese caso sería el dueño de todos esos datos, y puede hacer con ellos lo que quiera.

Estos taques son muy peligrosos para las empresas, ya que pueden llegar a interceptar y manipular todo el tráfico de su red. Esto incluye información confidencial, que puede ser de la empresa, usuarios o clientes, y demás información sensible que se puede encontrar en el sistema. Por otro lado, los ataques ARP puede ser utilizados como técnicas de Man-in-the-middle, como hemos visto previamente. Esto permitirá a los atacantes manipular y leer todos los datos que están circulando por la red interna de la compañía. Por lo cual, todo esto puede afectar de forma muy negativa a la disponibilidad y rendimiento de la red. Por lo cual, sin duda tiene un impacto muy negativo en la productividad y continuidad de la actividad que estamos realizando.

la prevención de este tipo de ataques es muy importante. Esto hace que, a las empresas, les sea necesario invertir en las medidas de seguridad adecuadas, como la autenticación, sistemas de cifrado, firewalls, detección de intrusos, políticas de uso, y muchos más sistemas. Todos estos ataques, pueden llegar a suponer grandes pérdidas en la empresa. Esto afectará a la economía, ya que requiere de tiempo para poder solucionar el problema, y lo que supone tener el servicio parado durante un determinado periodo de tiempo. Por otro lado, la productividad de la empresa se verá afectada, dependiendo también del tiempo de inactividad. Por lo cual, son apartados en los que se debe prestar especial atención.

Cómo evitar la suplantación de ARP

Por suerte tenemos algunos puntos que debemos tener en cuenta para evitar ser víctimas de la suplantación de ARP. Hay ciertas funciones que podemos implantar para dificultar la tarea a los piratas informáticos que pudieran dañar nuestra red. Es por esto mismo por lo que resulta casi vital en muchos casos conocer cuáles son las opciones o medidas de seguridad que, como usuarios, podemos tener en cuenta para evitar este tipo de ataque en concreto. Y las mejores alternativas son:

Herramientas para monitorizar

Una de las opciones que tenemos es la de utilizar herramientas para monitorizar y descubrir posibles vulnerabilidades en el sistema. Hay opciones gratuitas y de código abierto como Arpwatch que permite tener un control sobre la actividad del tráfico de Ethernet. Esto nos permite controlar en todo momento qué dispositivos hay conectados a la red, qué programas están usando la conexión, quién podría estar detrás de un Wi-Fi, etc.

Hoy en día podemos encontrar un amplio abanico de posibilidades para instalar programas de este tipo. Muchos están disponibles para diferentes tipos de sistemas operativos como puede ser Windows, macOS o Linux. Los hay tanto gratuitos como de pago, aunque siempre debemos asegurarnos de instalar una aplicación desde fuentes oficiales y evitar así problemas.

Este tipo de programas te permiten registrar cada una de las actividades que tengan una relación a ARP en la red LAN que se instala en una empresa, por ejemplo. Aunque también tienen la capacidad de lograr detectar diferentes dispositivos que puedan ser un intruso y así evitar que puedan tener acceso a la red. Además de que se encargan de paralizar cada uno de los módulos activos que transmiten datos con el fin de comprobar cuáles son los dispositivos conectados.

Además, no es la única opción que tenemos disponible para llevar a cabo un análisis de los sistemas. Dejando de lado Arpwatch, también tenemos ARP-Guard, que lo cierto es que funciona de una forma bastante similar a la primera opción, o también XArp.

Por esto mismo es importante probar las diferentes herramientas que existen para monitorizar los sistemas y así conseguir evitar la suplantación de ARP.

Subdividir la red en varias partes

También podemos subdividir la red en varias partes. Esto evita que, en caso de que haya un intento de ataque por parte de una persona ajena, que este ataque afecte solo a una parte y no a toda la red global.

No obstante, uno de los mayores inconvenientes que puedes encontrar en esta alternativa para proteger tus equipos de este tipo de ataques es que este método requiere una instalación de red más compleja. Por lo tanto, esto no solo supone que tendrás que invertir más de tu tiempo en conseguirlo, sino que también se incrementa el coste para tener una protección frente a la amenaza de la suplantación ARP.

Protocolo Secure Neighbor Discovery

Otra opción es la de utilizar el protocolo Secure Neighbor Discovery (SEND), aunque solamente es compatible con los sistemas operativos más modernos. Este protocolo está diseñado para mantener la seguridad NDP en la red. NDP es algo esencial para poder descubrir a vecinos en el enlace local. En cambio, NDP puede ser vulnerable a ataques, como la suplantación de identidad, redirecciones o anuncios falsos en los routers.

Para poder abordar todo esto, es por lo que aparece SEND. Este nos proporciona una serie de medidas de seguridad, las cuales ayudan a proteger las interacciones dentro de la red. SEND utiliza una criptografía que nos ayuda a garantizar la autenticidad e integridad de los mensajes NDP. Para ello, los nodos que dan uso de esta tecnología, pueden verificar que los mensajes que se reciben son de los nodos que dicen ser. Y por lo tanto, que los mensajes no han sido manipulados durante el tránsito.

Una de las características clave, es el uso de Certificados de Dirección Criptográficamente Generados. Estos se vinculan a una clave pública y a una dirección de un nodo, proporcionando así la capacidad de poder verificar la propiedad de una dirección IP. Los nodos pueden generar su propio par de claves, lo que quiere decir que solo el nodo con la clave privada que corresponda, puede enviar los mensajes desde esa dirección.

SEND también funciona como un mecanismo de protección frente a ataques redirección. Estos mensajes suelen estar firmados, y contienen direcciones IP de los nodos de origen. Lo cual quiere decir que los nodos que reciben el mensaje, pueden verificar su identidad. En todo caso, nos proporciona protección contra anuncios no autorizados. Estas autorizaciones son certificados firmados por una autoridad de confianza, la cual verifica que un nodo está autorizado para poder actuar como un router. Por lo cual con SEND tenemos una capa de seguridad que resulta esencial hoy en día. Protegiéndonos contra una serie de ataques, los cuales pueden llegar a interrumpir la actividad de una red. Con el uso de la criptografía, se garantiza la autenticidad e integridad de los mensajes NDP.

Proteger la red

Por supuesto siempre es importante mantener la red protegida. A fin de cuentas, estamos ante un ataque de intermediarios, que necesita basarse en alguna brecha de seguridad. Debemos proteger adecuadamente nuestras redes, el router, los dispositivos que utilicemos.

Algo básico es usar contraseñas que sean fuertes y complejas. Es la principal barrera y puede ayudarnos a mantener alejados a los posibles intrusos. También debemos actualizar siempre los dispositivos y poder corregir así posibles vulnerabilidades que aparezcan. Siempre es recomendable tener todos los parches.

Además de los anterior, también puedes utilizar una VPN en tus dispositivos con el fin de tener una conexión más segura en Internet. Y todo porque consigues que tu tráfico de red esté encriptado y pase por un túnel a través de un servidor. Aunque hay que elegir correctamente. En cualquier caso, el uso de las redes privadas virtuales hace que los ciberdelincuentes lo tengan más complicado.

Y también está la opción de usar ARP estático, es decir, hay que tener en cuenta que este protocolo da la opción a los usuarios de establecer una entrada ARP estática para una IP. Con esto, se impide que los dispositivos supervisen las respuestas ARP para dicha dirección al definir la entrada estática. Por lo que es una buena medida para evitar ataques a diferentes dispositivos.

En definitiva, los ataques de suplantación de ARP es uno más de los problemas que pueden comprometer nuestra privacidad y seguridad en la red. Puede afectar también a organizaciones y controlar el tráfico entrante. Es importante que siempre tomemos medidas para proteger nuestros equipos.