Los piratas informáticos pueden tener diferentes vías para intentar colar malware y comprometer la seguridad de los usuarios. Sin duda el e-mail es uno de los métodos que más utilizan. Es muy fácil de llegar a la víctima, ya que simplemente tienen que enviar un correo y adjuntar ahí archivos maliciosos o meter enlaces que lleven a sitios peligrosos. Es cierto que hay filtros y los proveedores de correo pueden detectarlos, pero esto no siempre ocurre y pueden llegar correos peligrosos a la bandeja. ¿Qué debes hacer si crees que un e-mail que has recibido tiene virus? ¿Qué hacer si ya es demasiado tarde y lo has abierto o has bajado algún archivo? De ello hablamos en este artículo.

A la hora de eliminar virus de un email tenemos que tener en cuenta una serie de aspectos: cómo identificamos estos correos electrónicos, qué puede pasar si tiene un virus o cuáles son los consejos que debemos seguir si sospechamos.

Cómo identificar los e-mails maliciosos

Vamos a dar una serie de consejos importantes para identificar los e-mails maliciosos. De esta forma podremos evitar cometer fallos que descarguen malware en nuestros sistemas o seamos víctimas de ataques como el Phishing.

Analizar el remitente

Lo primero que debemos hacer es analizar bien el remitente de ese correo. Hay que observar la dirección del e-mail y comprobar que realmente es legítima. Esta puede ser la clave para detectar un correo falso antes incluso de abrirlo.

En muchas ocasiones los piratas informáticos pueden utilizar direcciones que se ven completamente falsas. Es el caso cuando la dirección contiene letras y números sin sentido. Sin embargo, en otras ocasiones pueden simular muy bien ser una fuente oficial. Puede que cambien ligeramente el nombre de una empresa, por ejemplo agregando un número, sustituyendo una letra, etc.

Asunto insistente o alarmante

Algo que puede indicarnos que estamos ante un correo fraudulento es el asunto del mensaje. A veces podemos toparnos con una frase insistente o alarmante. Por ejemplo, nos indica que nuestra cuenta ha sido robada, que hemos ganado un premio, etc. Un cebo que pueda llamar nuestra atención y que provoque que abramos el e-mail.

Contenido del mensaje

Por supuesto el contenido del mensaje también nos indicará si se trata de un fraude. Puede que recibamos un e-mail con textos mal traducidos. También es posible que haya faltas de ortografía y, en general, un contenido extraño para lo que debería de ser un e-mail legítimo. Es, en definitiva, otra señal de alerta.

Archivos adjuntos extraños

Los archivos adjuntos pueden ser la clave de un ataque cibernético. Pueden contener malware y hay que tener en cuenta que la extensión puede variar. Es posible que un simple archivo Word o Excel sea una amenaza importante. Hay que observar bien qué tipo de archivos adjuntos tenemos y si deberían de estar ahí. En caso de dudas nunca hay que abrirlos.

Piden más datos de lo normal

También podemos toparnos con un e-mail donde nos piden más datos de los realmente necesarios. Por ejemplo, se hacen pasar por un banco o una empresa donde nos piden información personal, contraseñas o similares. Estaríamos ante un intento de estafa con la finalidad de robar nuestros datos.

Enlaces acortados

Los enlaces acortados son muy utilizados en los e-mails fraudulentos. Básicamente lo que hacen es ocultar la dirección completa, donde el usuario podría ver realmente dónde irían redirigidos. Es importante que tengamos cuidado con este tipo de enlaces acortados, ya que pueden esconder ataques cibernéticos.

Qué pasa si un correo tiene virus

Seguro que en alguna ocasión te has encontrado con un e-mail que has recibido y crees que puede tener virus. Si esto es así, si realmente contiene malware, puedes tener problemas importantes de seguridad. Podrías ver que tus datos personales se ven comprometidos y el sistema comience a funcionar mal.

Lo primero es que debes saber que los virus por correo pueden llegar de diferentes formas. Una de las más evidentes es que simplemente el atacante adjunte un archivo peligroso. Por ejemplo, puede ser una fotografía, un documento de Word, una carpeta ZIP, etc. Una vez descargues ese archivo se ejecutaría el malware y comenzaría el problema. Pero también puede ocurrir que ese virus llegue por un e-mail a través de un link y que lo abras y automáticamente se inicie la descarga.

En caso de que bajes un virus por e-mail, podría tratarse de un software malicioso diseñado para robar tus datos personales. Podría recopilar información de tu sistema y enviarlo a un servidor controlado por el atacante. Es un método bastante común para el robo de información personal.

También podrían servir para robar contraseñas. Un tipo de malware puede ser un keylogger, que va a registrar todas las pulsaciones de teclas. Esto va a hacer que todas tus claves de acceso puedan quedar expuestas. Un problema que sin duda afectará a tu privacidad en la red.

Por tanto, como puedes ver en caso de que un correo que te llegue tenga virus, puedes ver que tu seguridad y privacidad se ven comprometidas seriamente. Dependerá de qué tipo de software malicioso sea y cuál es el objetivo de los piratas informáticos que lo han enviado. Podríamos estar también ante ransomware, spyware, etc.

Cómo pueden averiguar nuestro e-mail

Tanto para los usuarios particulares como a nivel empresarial, el correo electrónico es muy utilizado en el día a día. Un método para comunicarnos rápido, seguro y accesible desde cualquier dispositivo. Además de enviar mensajes de texto también podemos adjuntar archivos muy diversos. Sin embargo, esto también hace que sea punto de mira para los piratas informáticos. Buscan la manera de infectar a los usuarios a través del e-mail. Ya sabemos que hay muchos tipos de ataques que llegan por este medio, las principales formas que existen para averiguar la dirección de correo electrónico es:

- Mensajes públicos en la red: sin duda uno de los métodos que más utilizan para recopilar direcciones de e-mail son bots encargados de buscar en mensajes públicos en la red. El hecho de escribir en páginas web de manera pública y poner nuestro e-mail es un error importante por parte de los usuarios. Esa dirección está disponible para que cualquiera pueda averiguarla. Lo mismo ocurre cuando escribimos nuestra dirección en foros abiertos, por ejemplo. Cualquiera podría acceder a esa información y comprometer nuestra privacidad.

- A través de cadenas de correos: otro método muy recurrente es a través de las cadenas de correos electrónicos. Seguro que en más de una vez nos ha llegado un mensaje pidiéndonos reenviarlo a todos nuestros contactos para lograr algo. Si hacemos esto lo que provocamos es que la lista de direcciones que pueden obtener los piratas informáticos no haga más que alargarse. Buscan obtener el mayor número de cuentas de usuarios reales y este método se lo entrega en bandeja.

- Formularios sin cifrar: Nuestra información puede verse comprometida según dónde entremos. Por ejemplo, a la hora de navegar por redes Wi-Fi públicas, así como entrar en páginas sin cifrar. En esos casos nuestros datos pueden estar en peligro. Si vamos a rellenar un formulario donde ponemos nuestro e-mail en un sitio sin cifrar, un posible atacante podría tener acceso al mismo.

- Malware: por supuesto, el malware es otro de los métodos que utilizan. Pueden recopilar todo tipo de datos de los usuarios, como sus contraseñas, información personal, correo electrónico… Son muchas las variedades que pueden comprometer nuestros dispositivos. Podríamos ser víctimas de ataques que pongan en riesgo la seguridad en dispositivos móviles y también en equipos de escritorio.

- Páginas inseguras: mediante páginas inseguras o que han sido atacadas previamente también pueden recopilar nuestro e-mail. Va un poco en relación a lo que comentábamos anteriormente de sitios sin cifrar. Sin embargo, una página que ha sido atacada podría contener links fraudulentos de inicio de sesión y que podría recopilar nuestras credenciales.

- Spam: hablar de correo electrónico es hacer mención al Spam. Son muchos los correos basura que podemos recibir cada día. Aunque en un principio pueda parecer algo inofensivo, en realidad podríamos estar ante un problema importante para nuestra seguridad.

Nunca debemos contestar a un correo de este tipo. Si lo hacemos estaríamos indicando que realmente hay un usuario activo detrás de esa cuenta.

Por suerte podemos tener en cuenta algunas cosas para evitar que nuestra dirección de correo electrónico se filtre. Lo primero y más importante es el sentido común. No debemos cometer errores como los que hemos descrito de publicar en foros o páginas abiertas, por ejemplo. También es importante proteger nuestro sistema de amenazas externas. Esto significa que hacer uso de herramientas de seguridad podrá evitar que nuestro sistema se infecte por malware que pueda recopilar información personal y, en definitiva, también nuestra dirección de e-mail. Además, debemos tener los sistemas y aplicaciones siempre actualizados. A veces pueden surgir vulnerabilidades, problemas de seguridad, que provoquen que un posible intruso acceda a la información que tenemos. Son los propios fabricantes quienes lanzan parches y actualizaciones de seguridad. Es importante que siempre los instalemos.

E-mail Spoofing y su relación con el Phishing

Es bueno saber que el e-mail Spoofing es como un puente que permite la ejecución de los ataques whaling. La misma se caracteriza por envío de mensajes de correo electrónico con contenido o instrucciones para realizar acciones con fines maliciosos. La principal diferencia es que el cibercriminal enmascara su dirección de correo original por el de la víctima de spoofing. Es como que te hackeen tu cuenta de Gmail, por ejemplo, sin que te des cuenta. Tú envías y recibes correos con aparente normalidad.

Sin embargo, no solamente el phishing se vale del e-mail Spoofing para pedir transferencias de fondos, esta técnica también serviría para lo siguiente:

- Que la víctima proporcione información personal o financiera bajo supuestas circunstancias de urgencia o acceso a un portal falsificado de un banco «para confirmar datos».

- Apropiación de información relacionada a la propiedad intelectual o bien, información clasificada o de acceso restringido.

- Descarga de archivos maliciosos que contengan malware, ransomware y/o código malicioso para formar potenciales botnets que desencadenan en ataques como DDoS.

- Hacer clic en enlaces contenidos en anuncios, banners, fotografías que redirigen a portales engañosos.

Más de uno pensará que es sencillo darse cuenta de que este tipo de mensajes siempre terminan mal, es decir, en ataques. Sin embargo, la situación se complica cuando el remitente aparenta evidenciar que el mismo es totalmente legítimo. A partir del hecho de que la víctima perciba que el remitente es legítimo, la misma hará lo que sea que indique el contenido del mensaje.

Como hemos explicado, el e-mail Spoofing tiene fuerte presencia en ámbitos corporativos. Sin embargo, debemos recordar que una gran parte de los trabajadores realizan sus actividades desde casa. Lo cual significa que hay muchas más posibilidades. Más aun cuando el colaborador no se siente estrictamente controlado por sus superiores o bien, los administradores de red. De todas formas, es importante tener cuidado con cada mensaje de correo recibido, sobre todo si es que lidias con cientos de mensajes a diario. La rutina muchas veces lleva a la inmediatez de llevar a cabo ciertas actividades y ante el mínimo descuido, se presentan los problemas.

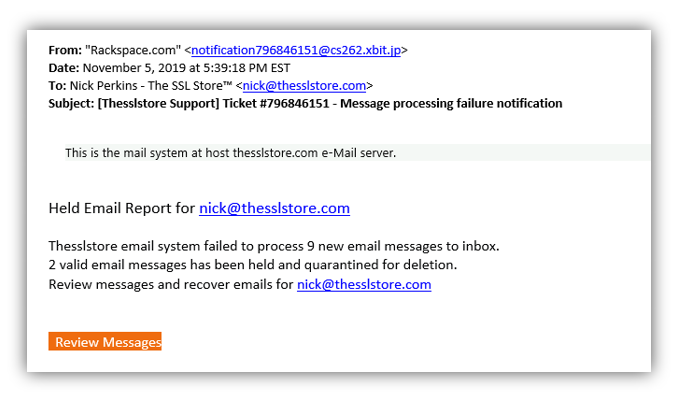

Si nos fijamos en el remitente «From» vemos que se denomina «Rackspace.com». Sin embargo, el correo electrónico no corresponde al dominio Rackspace en cuestión. Más bien, corresponde a cualquier otro. He ahí un detalle importante: no precisamente los nombres del remitente corresponden al correo. Cualquier persona puede hacerse pasar por el presidente de una organización con un nombre como «Tim Cook – Apple CEO» y mi dirección de correo electrónico es uno común, como el de Gmail.

Ahora, pasemos al contenido. Sin observar demasiado, nos fijamos que el contenido aparenta ser legítimo. Ya que indica que hubo unos errores a la hora de recibir unos mensajes y que otros tantos pasaron a cuarentena. Incluso, es posible visualizar un enlace que te permite hacer una revisión de esos mensajes. Sin embargo, ¿el contenido realmente tiene sentido? Pues, si tengo mensajes que aparentemente no pude recibir, no debería tener una forma alternativa de visualizarlos. A no ser que tenga problemas con el cliente de correo electrónico, como Outlook, y en ese caso yo puedo recibir todos mis mensajes desde el cliente web. Ante mensajes de este tipo, es recomendable reportarlos y/o contactar con el soporte de tu organización si se aplica el caso.

Como comentamos, también el asunto nos puede ayudar a identificar potenciales mensajes maliciosos. El ejemplo que vemos más arriba, dice que es una supuesta respuesta de un número de ticket levantado al equipo de soporte. Pero, ¿qué pasa si yo nunca envié un ticket? Si recibes mensajes como estos, también deberías reportar estos casos y contactar con soporte para que puedan tomar las medidas correspondientes.

Simuladores para ver cómo funcionan los ataques

Para brindar una solución efectiva, las personas, los procesos y los elementos tecnológicos deben incluirse en las medidas de seguridad cibernéticas necesarias. No hay nada mejor en estos casos como conocer cómo debemos enfrentarnos a estas situaciones. Así se evita que el e-mail se convierta en el eslabón más débil dentro de la cadena de seguridad.

En este caso gracias Keepnet Labs, os voy a presentar una serie de simuladores que os ayudarán a estar más preparados ante estas situaciones. Tenemos los siguientes:

- Simulador de phishing que simula ataques de phishing en un entorno benigno, cuantifica la vulnerabilidad y facilita la respuesta proactiva.

- Educador de conciencia que nos va a permitir obtener una capacitación de sensibilización sobre seguridad cibernética.

- Simulador de amenazas de correo electrónico: comprueba tu cortafuegos, antispam y antivirus. Además, utilizando la lógica ofrecerá una simulación de un ataque dirigido a una empresa como la suya, a través de tus servicios de correo electrónico.

- Inteligencia de amenaza cibernética: escanea la web buscando señales y datos que puedan representar una violación de la seguridad de sus datos.

- Respondedor de incidentes: permite al usuario informar de correos electrónicos sospechosos con un solo clic, a través de un complemento de Outlook, y envía el contenido del correo electrónico al analizador de correo electrónico Keepnet Labs.

Consejos en caso de sospechas

Ahora bien, ¿qué debes hacer en caso de que tengas sospechas? Vamos a dar una serie de pautas que deberías tener en cuenta si crees que ese e-mail que has recibido puede tener virus. El objetivo es evitar que llegue a afectar a tu seguridad y ponga en riesgo tus datos personales.

Nunca bajar archivos

Dentro de todas las opciones que los ciberdelincuentes utilizan para atacar a sus víctimas podemos destacar el correo electrónico. Como sabemos, el e-mail es un medio de comunicación muy utilizado. Nos permite estar en contacto con amigos y familiares, enviar documentos o almacenar información muy variada. Sin embargo, también es usado para atacar.

Los piratas informáticos hacen uso de este tipo de servicios para robar contraseñas, infectar equipos, recopilar información de las víctimas… Utilizan métodos muy variados como el Phishing, por ejemplo. Pero también envían archivos adjuntos maliciosos, configurados para robar información o comprometer los equipos.

De ello hablaremos en este artículo. Vamos a mostrar qué tipos de archivos son los más utilizados para este fin. El objetivo es estar alertas y no cometer errores en caso de que recibamos alguno. Hay que tener en cuenta que en ocasiones simplemente con abrir un archivo de este tipo puede que nuestra información que de expuesta o que nuestro sistema se infecte.

Es cierto que los correos electrónicos cada vez tienen mejores filtros para evitar este tipo de e-mails. Sin embargo, siempre es posible que pueda colarse alguno y que termine en nuestra bandeja de entrada.

- Facturas falsas: sin duda uno de los tipos de archivos adjuntos más comunes que nos llegan por e-mail son las facturas falsas. Recibimos un correo donde nos indican que ya tenemos disponible nuestra última factura del móvil, luz o Internet. También puede ser la supuesta factura de un pedido que hemos realizado por Amazon o similares, así como algo que tenemos que cobrar o pagar. Lo normal es que se trate de un archivo de texto donde encontraremos la información relacionada con esa factura. Nos piden que lo abramos y es ahí donde está el problema. Posiblemente nos soliciten habilitar las macros para poder ver el contenido, pero esto significa que nuestro equipo podría ser infectado por ese archivo.

- Cupones descuento: también es muy frecuente recibir supuestos cupones descuento. Aquí el abanico de posibilidades es muy amplio. Generalmente utilizan marcas muy conocidas, como por ejemplo restaurantes de comida, tiendas de ropa, supermercados… Adjuntan un archivo o una imagen donde aparece un supuesto código de descuento que podríamos utilizar para ahorrar en la futura compra que vayamos a realizar. El problema, una vez más, es que se trata de una estafa.

- Excel o PDF: esto es un clásico también. Recibimos un archivo PDF o Excel con supuesta información relacionada con un tema. Un ejemplo es todo lo relacionado con la pandemia del Covid-19. Pueden enviar algún tipo de dato importante, de cambio de políticas o cualquier información. El objetivo, como en los casos anteriores, es que la víctima abra esos archivos. Al hacerlo están descargando malware en el sistema y habilitando que puedan ejecutar acciones que nos comprometan.

- Correos que suplantan a una compañía legítima: sin duda esto también es muy típico. Recibimos un correo electrónico de una supuesta compañía legítima. Nos dicen que tenemos un archivo informativo que debemos abrir para obtener algún tipo de dato o respuesta. Aquí podemos encontrar archivos Word, imágenes, PDF… Una gran variedad de opciones que siempre van a tener como objetivo infectar nuestros equipos.

- Premio: otro truco más es el de utilizar un supuesto premio. Nos envían un correo para decirnos que nos ha tocado algo y vemos un archivo adjunto para rellenar nuestros datos y que nos puedan enviar eso que hemos ganado. Sin embargo, lo que buscan es recopilar información. Obtener nuestros datos reales para incluirnos en listas de Spam o incluso hacer que nos descarguemos algún software malicioso.

En definitiva, es muy importante tener en cuenta el peligro de los archivos adjuntos por correo electrónico. Debemos siempre tener presente el sentido común y no abrir o descargar archivos en los que no podamos confiar por completo.

No interactuar con ese e-mail

Otro punto a tener en cuenta es que no debes interactuar con ese e-mail que has recibido. Puede que el objetivo del atacante sea recopilar tus datos personales, saber que realmente detrás de esa dirección hay un usuario activo y, posteriormente, incluirte en una lista de Spam o enviarte algún ataque personalizado.

Por tanto, si recibes un correo sospechoso, que pueda tener virus o enlaces peligrosos, nunca debes interactuar. No debes enviar ningún correo de respuesta, ni rellenar ningún hipotético formulario donde te soliciten datos personales por cualquier motivo que pueda indicar en ese mensaje.

Cómo bloquear una dirección IP en Gmail

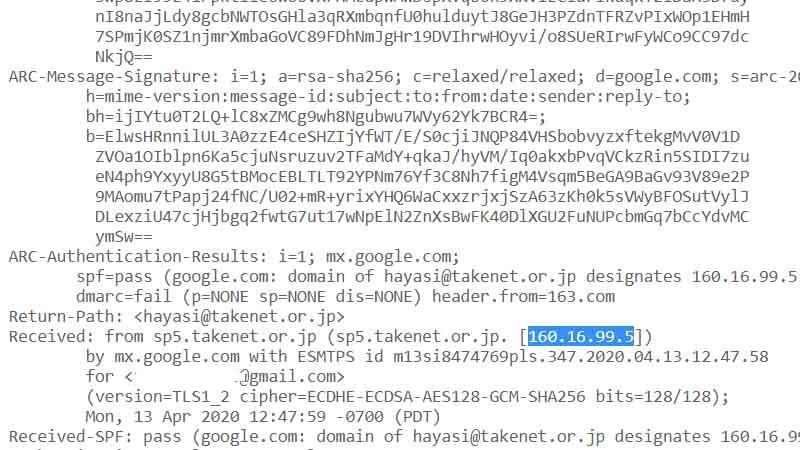

Lo primero que vamos a tener que saber es cuál es la dirección IP que queremos bloquear. Es lógico, sin ese dato no vamos a poder realizar el siguiente paso. Esto lo podemos averiguar fácilmente en nuestra cuenta de correo de Google.

Tenemos que entrar en el e-mail que nos interesa. Una vez dentro pinchamos en el menú de arriba a la derecha (los tres puntos) y seleccionamos Mostrar original. Allí nos aparecerá toda la información referente a ese correo y lo que nos interesa es la dirección IP que nos aparece en “Received”. Esa es la dirección que debemos apuntar para el siguiente paso.

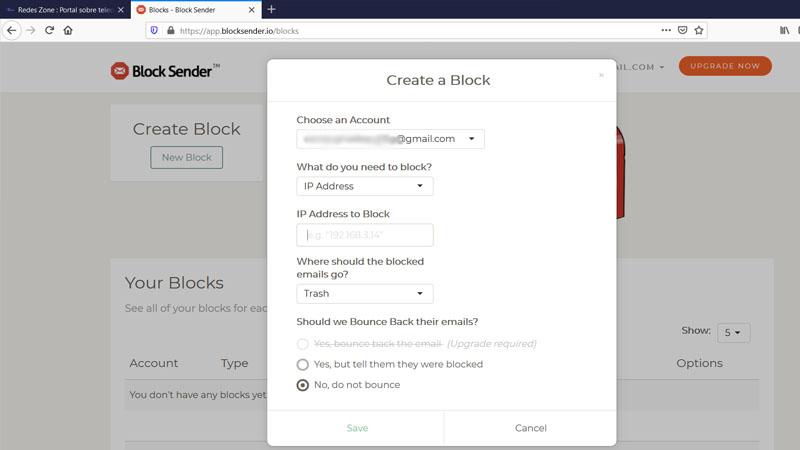

Una vez tengamos la dirección IP que queremos bloquear, lo siguiente que debemos hacer es instalar la extensión Block Sender. Está disponible tanto para Google Chrome como para Mozilla Firefox. Lo mejor es ir a la página web oficial de cada navegador y descargarla de allí.

Posteriormente vamos a tener que registrarnos en Block Sender. Simplemente pinchamos en el icono de la extensión, le damos a crear cuenta y la vinculamos con nuestro Gmail. Hecho esto iniciamos sesión con la cuenta que acabamos de crear.

Tenemos que darle a Blocks y a New Block. Allí deberemos elegir la dirección que queramos (será la que tenemos vinculada, en caso de que solo hayamos puesto una), así como rellenar qué queremos bloquear (dirección IP, en este caso). También podremos elegir dónde queremos que vaya el correo (por ejemplo, a la basura). Tenemos que poner la dirección IP que obtuvimos anteriormente.

En definitiva, siguiendo estos pasos y a través de la extensión Block Sender podremos bloquear una dirección IP en Gmail. Como hemos visto simplemente hay que seguir una serie de pasos y ya tendremos bloqueada una dirección en concreto. A partir de ese momento ya no recibiremos molestos e-mails o que pueden ser peligrosos en algunos casos.

Hay que tener en cuenta que podemos agregar tantas direcciones de e-mail como queramos. Simplemente a la hora de bloquear una IP tendremos que seleccionar cuál es la cuenta en la que queremos aplicar estos cambios. A partir de ese momento no recibiremos ningún e-mail no solo de una dirección en concreto, sino de cualquiera enviada desde esa dirección IP.

En nuestra cuenta de Block Sender podremos gestionar todas las direcciones IP que hemos bloqueado. Así podremos fácilmente revertir la situación en cualquier momento si por error hemos incluido una dirección que no queríamos o si simplemente lo hemos pensado mejor y nos interesa recibir correos que procedan de esa dirección IP en concreto.

Analizar enlaces del correo

Una vez has seguido estos dos primeros pasos y no has descargado ningún archivo ni has interactuado con el e-mail, lo siguiente que debes hacer es analizar los links que tenga ese correo. De esta forma sabrás si realmente esas direcciones pueden contener algún malware o pueden ser seguras.

Hay diferentes herramientas que puedes usar online. Una de las más populares es VirusTotal. También puedes probar otras como Sucuri o URLVoid. Lo que vas a hacer en estas páginas es pegar la URL del enlace que has recibido y te indicarán si se trata de un posible virus o amenaza. En caso de que detecte algo extraño, lo más importante es que elimines lo antes posible ese correo y por supuesto que no abras ese enlace malicioso.

Buscar información

Si sigues con dudas y no sabes si realmente puede tratarse de una estafa y ese correo tiene virus o no, lo siguiente a realizar es buscar información en Internet. Puedes pones la dirección en Google y ver si otros usuarios han comentado algo en relación a esa dirección y que pueda confirmar o no tus sospechas.

También puedes buscar información en relación a lo que aparece en ese e-mail. Además, si por ejemplo se trata de una supuesta empresa legítima o servicio online que utilices, siempre puedes contactar con ellos para que te informen de si realmente han sido ellos los que han enviado ese correo o se trata de una suplantación.

Cómo actuar si has abierto un e-mail con malware

Tal vez hayas llegado tarde y has cometido algún error con un correo que sabes que tiene virus o sospechas que puede tenerlo. Incluso puede que hayas bajado algún archivo malicioso y ya haya infectado tu equipo. ¿Qué debes hacer en estos casos? Vamos a explicar los pasos que deberías dar para minimizar el daño lo máximo posible.

Borrar cualquier archivo bajado

Lo primero es eliminar cualquier archivo que hayas descargado de ese e-mail. Por ejemplo, si has bajado un documento de texto, una imagen, un archivo ZIP… Cualquier cosa que creas que puede ser realmente un software malicioso o a partir de lo cual tu equipo ha empezado a funcionar mal.

Esto no siempre va a solucionar el problema, lógicamente, pero al menos vas a tener una opción de que no llegue a afectar a tu seguridad. Puede que ese archivo tengas que abrirlo para que ejecute la carga útil y si lo eliminas no va a llegar a afectar en ningún momento a tu sistema.

Analizar el sistema

Lo que siguiente que deberías hacer es analizar el equipo en busca de virus y de cualquier amenaza que pueda haber. Para ello debes hacer uso de un buen antivirus. Por ejemplo, puedes utilizar el propio Windows Defender, que viene con los sistemas de Microsoft, pero también encontrarás otras opciones disponibles, tanto gratuitas como de pago.

Al hacer un escaneo completo del equipo podrás ver si tienes alguna amenaza. Tal vez haya entrado algún malware a través de ese correo que podría tener virus o tal vez incluso tuvieras algún archivo malicioso previamente. Sea cual sea tu caso, de esta forma podrás revisar que todo está en orden y borrar cualquier tipo de software malicioso.

Comprobar que tienes el equipo actualizado

¿Tienes el equipo actualizado correctamente? Esto es importante y es algo que debes revisar, especialmente cuando tienes sospechas de que has podido ser víctima de algún ataque cibernético o has podido bajar algún archivo que pueda ser un peligro para la seguridad y privacidad. Hay muchas vulnerabilidades que pueden ser explotadas por los piratas informáticos y se solucionan a través de actualizaciones y parches.

En el caso de Windows, tienes que ir a Inicio, entras en Configuración y vas a Windows Update. Allí te aparecerán posibles nuevas versiones que vas a poder actualizar. Debes asegurarte de que no hay archivos pendientes y de que tienes todas las novedades instaladas. De esta forma podrás lograr un rendimiento mayor, pero también evitar problemas de seguridad.

Desconectar otros dispositivos

Otro paso que debes dar es desconectar cualquier dispositivo que puedas tener conectado al equipo donde has abierto ese correo sospechoso. Por ejemplo, si tienes conectado un pendrive o un disco duro externo, deberías desconectarlos. Lo mismo si tienes cualquier otro dispositivo vinculado.

Esto va a permitir que cortes la cadena y que el posible malware no afecte a otros dispositivos. Es importante reducir al máximo el riesgo y limitar todo lo posible el impacto que pueda tener sobre tus datos personales y los archivos que puedas tener guardados en otros equipos informáticos.

En definitiva, como has podido ver el hecho de recibir un correo con malware puede ser un peligro importante. Puedes poner en riesgo tu privacidad y seguridad si descargas un archivo o abres un enlace que te ha llegado. Es importante que tomes medidas lo antes posible y evites que el problema vaya a más.

Combate los emails falsos en tu empresa

El correo electrónico se ha convertido en una herramienta esencial para el día a día de las empresas. Así en nuestra cuenta de e-mail de la empresa pedimos y recibimos mucha información relacionada con el trabajo que desarrollamos. Esta tendencia hacia el mundo digital está haciendo que esa correspondencia que recibíamos en papel haya sido sustituida por el e-mail. Una de las razones por lo que ha sucedido esto es por razones ecológicas, y la otra, porque la recepción del mensaje es casi instantánea. La mayoría de consejos de seguridad e información que vamos a ofrecer van a serviros tanto para el trabajo en vuestra empresa como para la vida privada. En ese sentido, los ciberdelincuentes para obtener beneficios, atacan tanto a las empresas y particulares pudiendo en muchas ocasiones usar las mismas técnicas.

En el momento que llega un correo electrónico a un empleado debe estar atento porque puede ser peligroso. En caso de no prestar el suficiente cuidado podríamos sufrir alguna de estas amenazas:

- Un ataque de Phishing

- Nuestro equipo puede terminar infectado con malware, un gusano informático, virus y más.

Por lo tanto, cuando llega un mensaje a la bandeja de entrada del correo electrónico del trabajador, éste debe estar alerta. Los ciberdelincuentes van a intentar aprovecharse de su fallos y falta de conocimiento en materia de seguridad para obtener beneficios. En este sentido, hay que prestar mucha atención porque pueden contener phishing, spam, malware y más. Así, los ciberdelincuentes para captar la atención de las víctimas utilizan correo con asuntos llamativos como un sorteo o un premio.

Número de cuentas de email de los trabajadores

Hay que combatir los emails falsos en nuestra empresa porque pueden llegar a ser muy peligrosos. En ese sentido, un factor importante es el número de cuentas que maneje nuestro empleado. Por motivos de seguridad, evidentemente no es bueno que se utilice una única cuenta de correo electrónico para todo. En este caso nos referimos a que, por comodidad, utilice la misma cuenta tanto para trabajar como para la vida privada.

Las razones son varias, una que debido a un mal uso en su tiempo libre/vida privada del trabajador puede terminar perjudicando a la empresa. La otra sería que teniendo las cuentas independientes sólo afectaría a una de las dos facetas, la laboral o la privada.

En ese sentido los empleados, en cuanto número de cuentas de correo electrónico, deberían tener:

- Una cuenta de correo electrónico exclusivamente para el trabajo.

- Un e-mail para la vida personal (relaciones familiares, amigos, banca on-line y compras por internet).

- Otra para recibir ofertas, pedir información y otras situaciones que no veamos claras. Esto nos puede llegar a evitar spam en nuestras cuentas de correo principal.

Para evitar emails falsos en mi empresa, debemos utilizar nuestra cuenta de correo electrónico del trabajo con sentido común. En la medida de lo posible, deberían utilizarse para mantener el contacto con las personas de confianza de nuestras organizaciones y con las de otras que hagamos negocio. Hay que pensar bien a quién enviamos un correo por primera vez y hacer las oportunas averiguaciones.

Una buena práctica también puede ser cuando envías correos a varios destinatarios utilizar la opción de copia oculta. Así, preservas mejor su privacidad y que también termine siendo víctima de Spam.

Proteger las cuentas de correo

Una empresa maneja y realiza peticiones de información confidencial entre sus propios trabajadores y los de otras organizaciones con los que mantiene negocios. A veces, se pueden recibir emails falsos en nuestra empresa con la intención de robar el acceso a las cuentas de correo de los empleados de una empresa. Si se produce con éxito el ataque, tendremos una pérdida importante de información clasificada, además de una pérdida de reputación de la empresa que puede ser difícil de recuperar.

Por ese motivo, antes de que suceda algo hay que tomar medidas. Una de ellas es que nuestra primera línea de defensa esté constituida por una contraseña robusta. Esa password o contraseña debe tener mínimo de 12 caracteres, y contener mayúsculas, minúsculas, números y símbolos. Otra cuestión que también debemos realizar es cambiar nuestras contraseñas de forma periódica.

Independientemente de eso, podemos mejorar la seguridad con la autenticación multifactor. En el hipotético caso de que robasen nuestra contraseña no podrían acceder a ella hasta que, por ejemplo, introdujésemos un código de acceso generado con la app Google Authenticator que tendríamos instalada en nuestro smartphone. Esa es una de las varías formas que podríamos utilizar en una cuenta de Google.

Para finalizar, el tema de password conviene evitar el uso de cuentas de correo electrónicas conjuntas en que muchas personas conocen la clave. En muchas ocasiones, no se toman las medidas de seguridad oportunas ni se cambia la password.

Cómo saber si un email es falso

Los emails falsos podemos recibirlos tanto en las cuentas de nuestra empresa o a nivel personal, todos estamos expuestos a recibirlos. Por lo tanto, cuando recibimos un correo debemos ser prudentes, precavidos y fijarnos en los detalles. Una forma de detectarlo es fijarnos atentamente en el asunto del correo electrónico. En ese sentido, tenemos que fijarnos en el idioma, si es un idioma que no es habitual a los del e-mail que recibimos para trabajar hay que desconfiar. También, cuando el asunto contiene faltas de ortografía se debe sospechar.

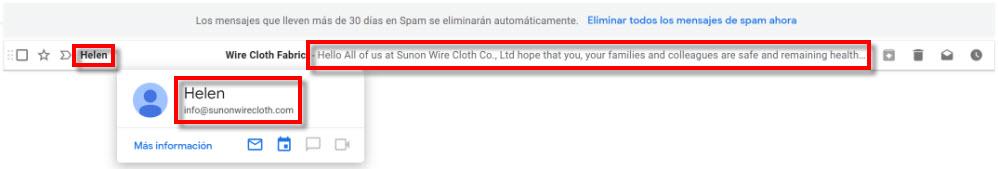

También, cuando se trata de un remitente desconocido, hay que ser muy prudentes. Aquí tenéis un ejemplo:

En la mayoría de ocasiones suele ser Spam o correo basura. Suponen una pérdida de tiempo para el trabajador el tener que borrarlos y bastantes veces genera estrés.

No obstante, en otras ocasiones nos encontramos con amenazas mayores. Una de ellas son los ataques de Phishing que tienen como objetivo robar las credenciales y contraseñas de un usuario. Habitualmente se trata de un enlace a una página web falsa que simula ser legítima y en ella los usuarios tienen que introducir sus datos. Al final, esa información de usuario y contraseña va a parar a manos de los ciberdelincuentes. Algunos detalles para detectar ataques de Phishing son:

- Juegan con el tiempo y la urgencia.

- Tienen un texto que está mal redactado o con faltas de ortografía.

- Comprobando que la dirección URL se corresponde con la legítima.

En los emails falsos en mi empresa otro de los peligros más importantes proviene de la descarga indebida de archivos adjuntos. A través de esas descargas se podría introducir malware, virus o gusanos informáticos que podrían infectar un equipo. Por otra parte, también está el Ransomware que puede cifrar nuestros archivos para pedir luego un rescate. Eso sin contar que algunas veces estas amenazas se pueden propagar por la red local de la empresa a otros equipos.

¿Es segura tu cuenta de Gmail? Compruébalo

Hay que tener en cuenta que Gmail es hoy en día el proveedor de correo electrónico más utilizado. Esto también significa que los piratas informáticos pueden poner aquí sus miras. A fin de cuentas, intentan atacar aquello que cuenta con una mayor probabilidad de éxito.

Por ello vamos a ver cómo podemos ver si nuestra cuenta de Gmail está correctamente asegurada. El objetivo es evitar que posibles intrusos puedan entrar y que nuestra información personal esté comprometida. Estas son algunas acciones que deben estar presentes.

- Contraseña fuerte y compleja: algo básico para saber si nuestra cuenta de Gmail está segura es ver si nuestra contraseña es fuerte y compleja. Esto es esencial para proteger cualquier tipo de cuenta y registro en Internet. Es importante tener en cuenta ciertos aspectos a la hora de crear una clave. Esa contraseña debe contener letras (mayúsculas y minúsculas), números y otros símbolos especiales. Debe ser totalmente aleatoria y además única, para evitar lo que se conoce como efecto dominó en caso de que otra plataforma que utilicemos sufra alguna filtración.

- Autenticación en dos pasos: también debemos ver la importancia de activar la autenticación en dos pasos. Es una barrera extra de seguridad con la que podemos evitar la entrada de intrusos que puedan poner en riesgo nuestra cuenta. Cada vez son más los servicios en Internet que cuentan con autenticación en dos pasos. Esto significa que, si alguien averigua nuestra contraseña, aún necesitaría un segundo paso para entrar. Esto puede ser, por ejemplo, recibir un código a través de un SMS.

- Usar apps oficiales: por supuesto otra manera de saber si nuestra cuenta de Gmail está a salvo es si estamos utilizando o no aplicaciones oficiales y legítimas. Es cierto que a veces podemos utilizar programas de terceros que cuentan con funciones alternativas, pero esto podría ser un problema para nuestra privacidad. Nuestro consejo es siempre descargar e instalar software desde fuentes oficiales. De esta forma evitaremos agregar programas que puedan haber sido modificados de forma maliciosa.

- Revisar historial: sin duda tener una visión actualizada de nuestra cuenta es muy importante. Para ello podemos revisar regularmente el historial de inicios de sesión y acceso. ¿Vemos algo raro? En caso de ver que hemos iniciado sesión desde una ubicación o dispositivo que no debería de aparecer, puede que haya intrusos en nuestra cuenta.

- No hacer pública la dirección: esto está especialmente orientado en nuestra privacidad, pero también podría evitar ciertos problemas de seguridad llegado el momento. Es vital que nunca hagamos pública nuestra dirección de Gmail. Si la escribimos en un foro o página abiertos en la red, cualquiera podría averiguar esa dirección. Esto significa que podrían incluirnos en listas de Spam, enviar publicidad orientada o incluso archivos maliciosos con la intención de infectar nuestros equipos.

- Herramientas de seguridad: otra forma de saber que nuestra cuenta de Gmail está a salvo es hacer uso de programas que nos protejan. Tenemos a nuestra disposición un gran abanico de posibilidades en este sentido. Hay muchos antivirus que pueden proteger nuestros sistemas. Esto es algo que debemos aplicar sin importar el tipo de equipo o sistema operativo que estamos utilizando, ya que los ataques pueden estar dirigidos, en cualquier caso.

En definitiva, siguiendo estos pasos que hemos mencionado podemos saber si realmente nuestra cuenta de Gmail está segura. Son algunas recomendaciones que debemos poner en práctica.

Cómo afecta el e-mail bombing a tu seguridad

El e-mail bombing, o también lo podemos denominar como bombardeo de correos, básicamente consiste en un ataque en el que se envían una gran cantidad de e-mails a nuestra dirección. Pueden ser correos muy diversos. En ocasiones buscan que nos suscribamos a algún boletín, otras veces intentan que descarguemos algún archivo o nos registremos en algún sitio.

Sin embargo, este término también se refiere al intento de saturar un servidor de correo electrónico. Un atacante podría crear un script capaz de enviar una gran cantidad de e-mails en poco tiempo con el objetivo de provocar fallos, de intentar que no pueda resolver todas esas solicitudes.

Hay que tener en cuenta que en ocasiones el e-mail bombing puede ocurrir para intentar distraer a los usuarios, a las empresas y organizaciones, y de esta forma pasar por alto otros correos importantes que puedan recibir. Pongamos que de golpe en una mañana nos envían 100 e-mails. Estamos esperando un correo importante y nuestra bandeja se ha inundado y podemos pasarlo por alto o incluso eliminarlo sin darnos cuenta. Por tanto, podemos decir que el e-mail bombing es una técnica que utilizan los piratas informáticos para saturar una dirección, para intentar colar malware o simplemente para lograr que abramos un enlace o nos registremos en un servicio. En ocasiones está muy relacionado con el Spam o correo basura.

Es importante que tomemos medidas para evitar el Spam y correo basura. No debemos cometer errores que puedan comprometer nuestra dirección de e-mail. Vamos a dar una serie de consejos importantes para que nuestro correo electrónico siempre esté protegido. Es sin duda uno de los mayores problemas del correo electrónico. Cada día los usuarios reciben muchos e-mails de este tipo. A veces terminan en la bandeja de entrada.

Muchos de estos consejos son comunes a la manera de protegernos frente a otras amenazas similares. Son pequeños pasos que podemos dar en nuestro día a día para lograr que nuestra privacidad y seguridad siempre estén a salvo y poder mantener así alejados a los piratas informáticos que puedan aprovecharse de nuestras cuentas para lograr su objetivo.

No hacer pública nuestra dirección

Algo muy importante para evitar el Spam y también que nuestro correo sufra e-mail bombing es evitar que nuestra dirección esté pública en la red. Esto significa, por ejemplo, no escribir en foros públicos o comentarios en páginas web y dejar puesta nuestra dirección. Es un consejo de sentido común, pero sin duda es uno de los errores más habituales de los usuarios en la red.

Existen muchos bots en la red que tienen como misión rastrear Internet en busca precisamente de direcciones de correos que pueden incluir en listas para enviar correos basura, formar parte de ataques dirigidos y, en definitiva, poner en peligro nuestro e-mail. Lo mismo podría ocurrir si publicamos el número de teléfono.

Cuidar dónde nos registramos

También debemos cuidar dónde nos registramos y por tanto dónde ponemos nuestra dirección. Son muchos los servicios y plataformas que hay en la red. Sin embargo, no todos son seguros. Podemos ser víctimas de estafas y que únicamente busquen la manera de recopilar nuestro e-mail.

Si vamos a registrarnos en una página que nos causa dudas, que puede ser un problema para nuestra seguridad, siempre podemos crearnos una cuenta alternativa o incluso optar por correos electrónicos desechables. De esta forma nuestra dirección principal no se verá comprometida en ningún momento y no comenzaremos a recibir correos basura.

Evitar redes inseguras

Las redes Wi-Fi están por todas partes. Hoy en día podemos conectarnos desde cualquier lugar, prácticamente. Ahora bien, ni mucho menos todas ellas van a ser seguras. Un ejemplo sería una estación de tren o centro comercial. Suelen estar en zonas muy concurridas, donde puede haber muchos usuarios que se conecten en un momento dado. No sabemos si puede ser inseguro navegar por aquí, ni quién podría estar detrás de esa red.

Si iniciamos sesión en nuestro correo electrónico o enviamos un e-mail desde estas redes, podemos ser víctimas de ataques. Podrían registrar nuestra dirección y poner en riesgo la privacidad. En caso de necesidad, podemos buscar alternativas como compartir datos móviles desde nuestro teléfono.

Proteger nuestros equipos

Otra cuestión muy importante para evitar el e-mail bombing y otras amenazas de seguridad relacionadas con el correo electrónico es proteger adecuadamente nuestros equipos. Esto es algo que debemos aplicar sin importar el tipo de dispositivo que estemos utilizando o el sistema operativo que tengamos instalado.

Debemos contar con programas de seguridad. Un buen antivirus puede prevenir la entrada de amenazas que comprometan nuestro equipo y que podrían servir para enviar ataques incluso por correo electrónico, en caso de recopilar datos. Pero también hay que instalar las últimas actualizaciones de seguridad que haya disponibles, ya que así corregiremos posibles vulnerabilidades.

Crear contraseñas fuertes y seguras

La contraseña es la principal barrera de seguridad para evitar intrusos en nuestras cuentas. Por tanto, crear claves que sean fuertes y complejas también va a ayudarnos en gran medida. Es importante que tengan letras (mayúsculas y minúsculas), números y otros símbolos especiales. Todo ello, además, de forma aleatoria. Es algo que debemos cuidar mucho en cualquier registro que tengamos en Internet.

En definitiva, estos son algunos consejos interesantes que podemos poner en práctica para evitar el e-mail bombing y comprometer nuestra cuenta de correo electrónico. Algunas recomendaciones sencillas que podemos tener en cuenta. Se trata de un medio muy usado en nuestro día a día y siempre debemos mantenerlo seguro, sin cometer errores que puedan servir como puerta de entrada para los ciberdelincuentes.

Por qué no debes almacenar información sensible en tu email

Es frecuente que los usuarios utilicen el e-mail para guardar datos de todo tipo. Podemos subir archivos, imágenes o incluso guardar contraseñas de otras aplicaciones y plataformas para tenerlas siempre disponibles. El problema es que el e-mail puede ser explotado por los ciberdelincuentes y todo eso está en peligro.

Riesgo de ataques

Lo primero y más evidente es el riesgo de sufrir algún tipo de ataque. Ya sabemos que nuestros datos en la red tienen un gran valor hoy en día. Podemos ser víctimas de muchos tipos de ataques que comprometan la seguridad en Internet. El correo electrónico, como hemos mencionado, es uno de los servicios que más atacan los piratas informáticos.

En caso de que un ciberdelincuente logre robar nuestra contraseña del e-mail podría acceder a toda la información que hemos almacenado. Tendría acceso a los correos donde guardamos archivos de gran valor, por ejemplo. También incluso si hemos guardado contraseñas de otros servicios o cualquier e-mail importante que hayamos recibido.

Por tanto, cuando vayamos a almacenar información y datos sensibles en el correo electrónico hay que tener en cuenta el riesgo de ataques que podemos sufrir.

Acceso de aplicaciones de terceros

Esto es algo que muchos usuarios pasan por alto pero que es una realidad. Ya hemos indicado que la información personal tiene un gran valor en la red hoy en día. Podemos hacer uso de aplicaciones de terceros para tener diferentes complementos y utilidades en nuestro e-mail. Sin embargo, en muchas ocasiones requieren de tener acceso a nuestro correo electrónico.

¿Qué puede ocurrir con esto? Básicamente que esas aplicaciones de terceros tienen acceso a toda la información y datos que guardamos en el e-mail. Quizás no queramos que cierta información sensible pueda ser averiguada fácilmente y esté disponible para terceros. Por ello es otro de los puntos por los cuales no debemos guardar información importante en el e-mail.

Problemas de privacidad del servicio

Es cierto que los proveedores de correo electrónico han mejorado con el paso del tiempo. Hoy en día son mucho más privados y utilizan también funciones para ayudar a preservar la seguridad en la red. Pero claro, no todos ellos lo hacen.

Podemos toparnos con un proveedor de correo electrónico que no cuide correctamente nuestros datos. Podrían, en definitiva, exponer nuestra información en la red y eso es un problema evidente.

Vulnerabilidades que expongan los datos

Por último, otra cuestión importante y que hay que tener en cuenta para no guardar archivos e información importante en el e-mail es que puede haber vulnerabilidades que expongan los datos.

Esto es algo que afecta a todo tipo de servicios y plataformas en Internet. En un determinado momento podemos ser víctimas de vulnerabilidades que puedan exponer nuestra información y datos. El e-mail no es una excepción.

Cómo evitar el rastreo en Gmail y Outlook

El correo electrónico puede ser la fuente de entrada de malware y problemas de privacidad. Ya sabemos que la información personal tiene un gran valor en la red. Podemos ser víctimas de amenazas muy diversas que puedan recopilar datos personales para posteriormente incluirnos en listas de Spam, enviar publicidad orientada o incluso venderlo a tercero. Por ello hay que tener en cuenta la importancia de proteger correctamente nuestro e-mail. El objetivo es evitar que nuestra información pueda ser utilizada, que entren en la cuenta o que logren infectar nuestros equipos. Algo fundamental es el hecho de evitar ser rastreados. Sin embargo, es una realidad que hoy en día es bastante común el seguimiento a través de correo electrónico. Vamos a explicar cómo evitarlo.

Nos vamos a centrar en Gmail y Outlook ya que son los proveedores de correo electrónico más utilizados en España. Cuentan con millones de usuarios en nuestro país.

Gmail

Uno de los métodos que pueden utilizar para rastrearnos a través de Gmail es mediante imágenes. Estas pequeñas imágenes podrían recopilar información de los usuarios. Sin embargo, podemos evitarlo de una manera sencilla y rápida.

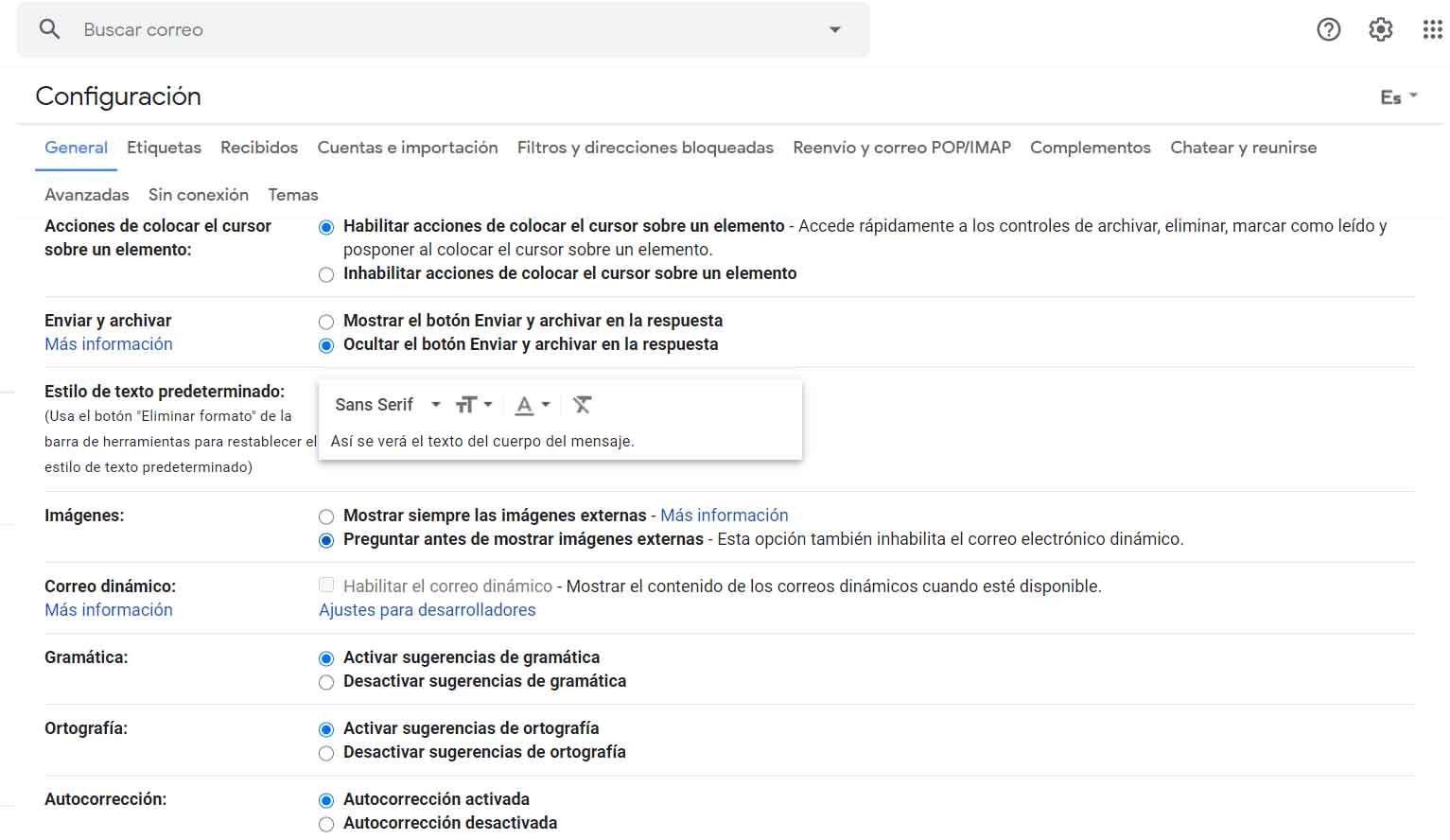

Lo primero que tenemos que hacer es pinchar en el icono de Configuración, que está arriba a la derecha, y accedemos a Ver todos los ajustes. Una vez aquí dentro, en la pestaña General, bajamos hasta Imágenes.

Veremos que de forma predeterminada vendrá marcada la opción de Mostrar siempre las imágenes externas. Sin embargo, lo que nos interesa es cambiar a Preguntar antes de mostrar imágenes externas.

Cuando tengamos marcada esta opción solo tenemos que darle a guardar. A partir de ese momento ya no se cargarán imágenes de forma automática cuando abramos un correo electrónico y no nos podrían rastrear. No obstante, hay que tener en cuenta que esto también deshabilita el correo electrónico dinámico de Gmail.

Outlook

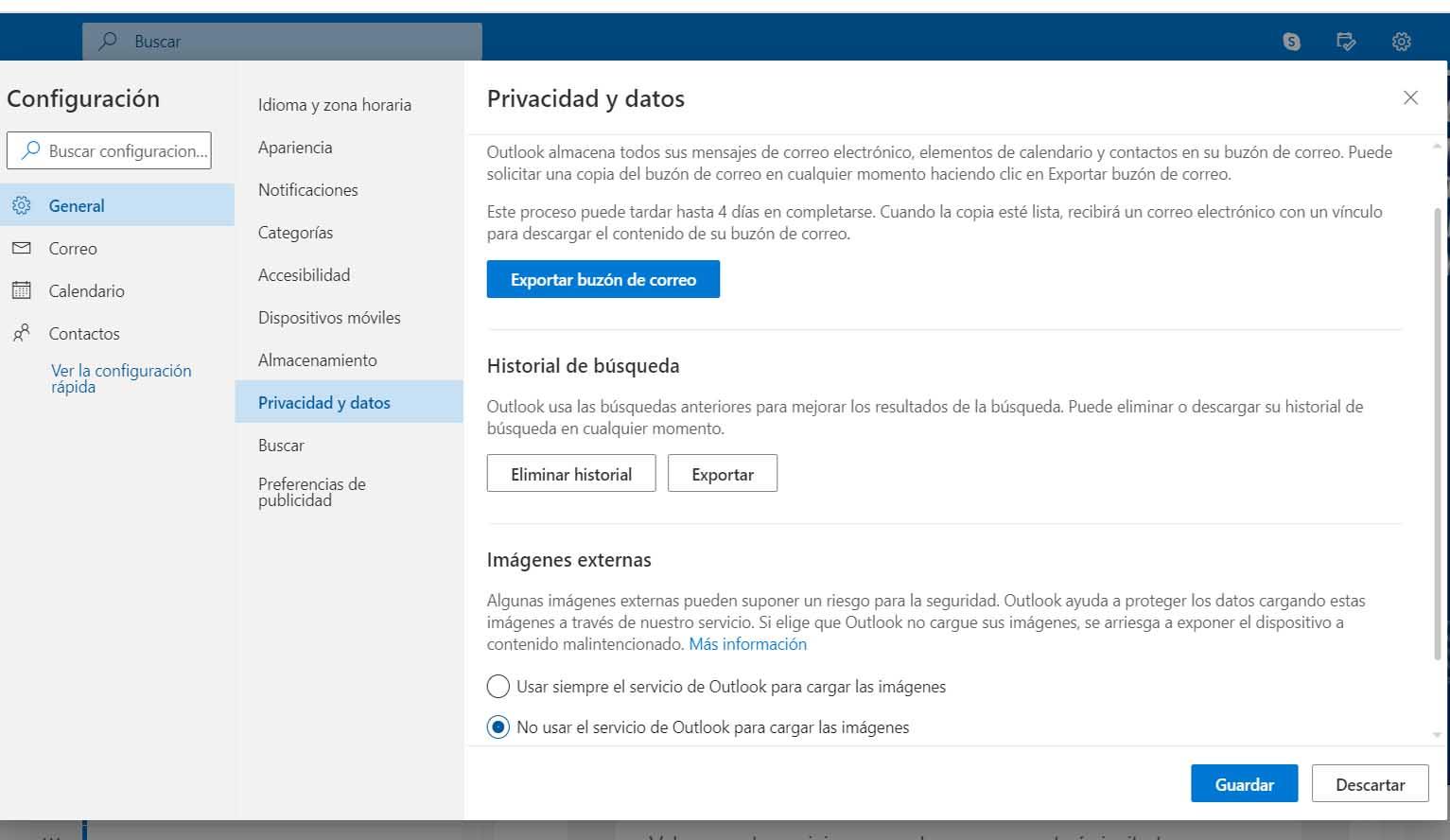

Algo similar podemos hacer es Outlook, otro de los proveedores de correo electrónico más utilizados en España. Podemos evitar que nos rastreen y pongan en riesgo nuestra privacidad al utilizar su plataforma.

En este caso tenemos que ir a Configuración (arriba a la derecha), entramos en General y vamos a Privacidad y datos. Allí encontraremos el apartado de imágenes, donde debemos marcar la opción de No usar el servicio de Outlook para cargar las imágenes.

Cuando hayamos hecho esto simplemente tendremos que guardar los cambios. Desde ese momento no se cargarán las imágenes de forma automática en un correo que recibamos en Outlook. Una manera de evitar el rastreo.

Extensiones externas para evitar el rastreo

Hemos visto cómo evitar ser rastreados a la hora de utilizar servicios de correo electrónico como Gmail y Outlook. Para ello podemos configurar la manera en la que cargan imágenes de forma automática al recibir un e-mail. Sin embargo, también podemos utilizar herramientas externas. Para los navegadores principales como pueden ser Google Chrome o Mozilla Firefox tenemos un gran abanico de posibilidades para instalar complementos de todo tipo. Muchos de ellos pueden ayudar también a mejorar la privacidad y seguridad de los usuarios.

Una de las extensiones que podemos utilizar es Ugly Email. Está disponible tanto para Chrome como para Firefox. Su misión es básicamente evitar que nos rastreen a través del correo electrónico. Para ello muestra alertas.

Pero esta no es ni mucho menos la única extensión que podemos utilizar. Otra es PixelBlock, que tiene una función similar a lo que mencionábamos anteriormente para configurar en Gmail y Outlook.

Herramientas para proteger tu email de ataques

Sin duda el correo electrónico es algo que está más que presente en nuestro día a día. Es un medio de comunicación que utilizamos en todos los ámbitos. Son muchos los proveedores que tenemos a nuestra disposición, como sabemos. Algunos pueden estar más orientados en ofrecer más espacio disponible, otros pueden contar con herramientas adicionales más interesantes y también en ocasiones poder disponer de servicios más seguros y basados en la privacidad.

Sea cual sea la opción que utilicemos está claro que vamos a contar con un gran abanico de posibilidades. Vamos a poder contactar con amigos o familiares, así como utilizarlo para fines comerciales. Se trata de un medio de comunicación que podemos utilizar en cualquier lugar, así como en cualquier sistema operativo o dispositivo. Esto aporta un valor interesante.

Protégete con Mailfence

Mailfence ofrece un plus si lo comparamos con otras opciones similares: privacidad y seguridad. Es un servicio de e-mail que hace hincapié en estos dos aspectos para proteger siempre a los usuarios. Es una realidad que muchos servicios de correo electrónico rastrean a los usuarios de una u otra forma. Es una manera de obtener beneficio económico a cambio de ofrecer un servicio. Sin embargo, esto pone en riesgo la privacidad e incluso la seguridad de los usuarios. Por ello muchos optan por alternativas a los principales proveedores.

Este es el caso de Mailfence, que ofrece un servicio más privado y seguro. Quiere asegurarse que los correos electrónicos permanezcan inaccesibles y privados en todo momento. Cuenta tanto con versiones de pago como gratuitas, aunque esta última es más que suficiente para la mayoría de los usuarios. En su plan básico cuenta con 500 MB para correos electrónicos y otros 500 MB para documentos. Dispone también de hasta 1000 eventos en el calendario o autenticación de dos factores. Esto último es algo muy interesante para la seguridad.

Podemos destacar diferentes medidas o funciones de seguridad que ofrece Mailfence. Una de ellas es que todos los correos electrónicos estarán cifrados de extremo a extremo a través de AES-256/OpenPGP. También cuenta con firmas digitales y lo ya mencionado de la autenticación en dos pasos. Todas las comunicaciones pasan por sus servidores a través del cifrado de seguridad de la capa de transporte (SSL / TLS). Esto hace que nuestro correo electrónico enviado permanezca seguro siempre que el servidor receptor sea compatible con TLS. Ofrece también la posibilidad de crear un grupo seguro de Mailfence. Esto significa que podremos crear un grupo con otros usuarios que utilicen este servicio y poder enviar correos de forma totalmente fiable. Podemos configurar la manera en la que los otros usuarios administran los datos.

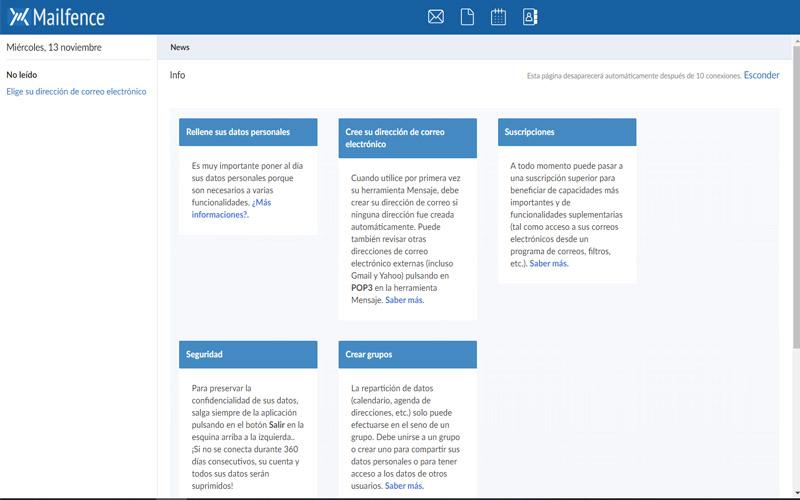

Más allá de la privacidad y seguridad que ofrece Mailfence también hay que destacar la interfaz de usuario. Ofrece todas las características básicas que podemos esperar. Cuenta con acceso al propio e-mail, calendario, documentos, libreta de contactos… Podemos crear etiquetas y tener un mayor orden en los correos. En cuanto a la edición de documentos hay que mencionar que es compatible con la mayoría de Office. Podemos editar archivos .docx, .xlsx, .pptx o .txt, entre otros. Podemos acceder a los archivos de forma offline en nuestro equipo.

Cómo usar Mailfence

El proceso para registrarse en Mailfence es muy sencillo. Lo primero que tenemos que hacer es entrar en su página oficial y completar los datos iniciales que nos piden. Deberemos poner una dirección de e-mail donde nos enviarán la clave para activar la cuenta.

Una vez hayamos activado la cuenta podremos comenzar a utilizarlo. Nos aparecerán diferentes apartados para rellenar nuestros datos, crear una cuenta de e-mail, así como diferentes aspectos de seguridad.

Uno de los primeros pasos, más allá de rellenar nuestros datos, será crear la dirección de correo que queramos. De forma predeterminada nos asignará una serie de posibilidades basadas en nuestro nombre y nombre de usuario. Podemos elegir la que queramos. Una vez creado ya podremos acceder a la bandeja de entrada y enviar o recibir correos. Es todo muy intuitivo y sencillo.

Podremos agregar contactos, crear eventos en el calendario, etc. Todo como la mayoría de proveedores de e-mail, pero basado en la seguridad y privacidad. Si pinchamos en nuestro nombre de usuario, que aparece arriba a la derecha, podremos acceder a la sección de Ajustes. Allí podremos crear firmas, filtros, contraseñas, claves de cifrado…

Oculta tu email con Firefox Relay

Todos nosotros utilizamos el correo electrónico diariamente, lo más recomendable para estar protegidos es utilizar una buena contraseña y también autenticación en dos factores siempre que sea posible, además, usuarios más avanzados suelen usar varias cuentas de email para diferentes servicios. Firefox Relay es una solución sencilla de utilizar que nos permite ocultar nuestro email verdadero, protegiéndolo de spammers y ciberdelincuentes, ya que, podremos dar esta dirección y cancelarla cuando nosotros queramos.

Firefox Relay es un servicio que actualmente está en fase beta, y es completamente gratuito. Consiste en la creación de diferentes «alias» de correo electrónico, que automáticamente reenviarán todos los emails a nuestra dirección de correo electrónico real. Es decir, Firefox Relay creará una cuenta de correo «pantalla» que recibirá todos los emails, y los reenviará a la cuenta real, de esta forma, no tendremos que utilizar nuestra cuenta de correo real en los diferentes servicios de Internet. Una de las características más interesantes, es que podremos eliminar este «alias» e incluso detener el reenvío de correo electrónico de manera fácil y rápida, otra característica que tenemos a día de hoy, es que podremos crear un máximo de 5 alias por cada cuenta de Firefox que tengamos registrada en el servicio.

Actualmente Firefox Relay se encuentra en fase beta cerrada experimental, pero si nos registramos, en un par de días recibiremos un correo electrónico con una invitación para probarlo de manera totalmente gratuita. Podéis acceder a la web oficial de Firefox Relay donde podréis iniciar sesión con vuestra cuenta de Mozilla Firefox, y pedir una invitación al servicio gratis.

Cuando nos registremos en la web oficial de Firefox Relay y pasen un par de días, recibiremos un correo electrónico indicándonos que ya podemos empezar a utilizar el servicio de Firefox Relay, únicamente disponible actualmente en Firefox para escritorio (no para smartphones o tablets). En este correo electrónico nos explica que este servicio hace muy fácil el crear alias de emails para ocultar nuestra dirección de correo electrónico real, y por tanto, proteger nuestra identidad en Internet. Otra característica interesante es que podemos hacer un seguimiento de los emails que están reenviando, e incluso bloquear o elimina el alias de correo electrónico utilizado.

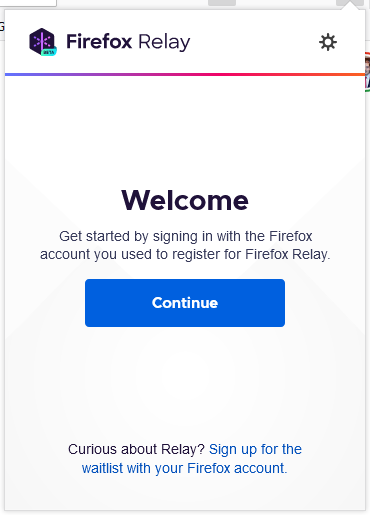

Cuando pinchemos en «Get Firefox Relay» nos llevará a la tienda de extensiones para el navegador Mozilla Firefox, instalamos la extensión como suele ser habitual, y posteriormente la abrimos y pinchamos en «Continue» para iniciar sesión con nuestras credenciales reales de Mozilla Firefox.

En el siguiente menú podéis pinchar en «Iniciar sesión» con la cuenta de email que aparece, debemos recordar que a la hora de pedir la entrada a la beta de Firefox Relay, debéis haber puesto la cuenta de Mozilla Firefox, pues ahora es cuando tenemos que iniciar sesión para que comience a funcionar.

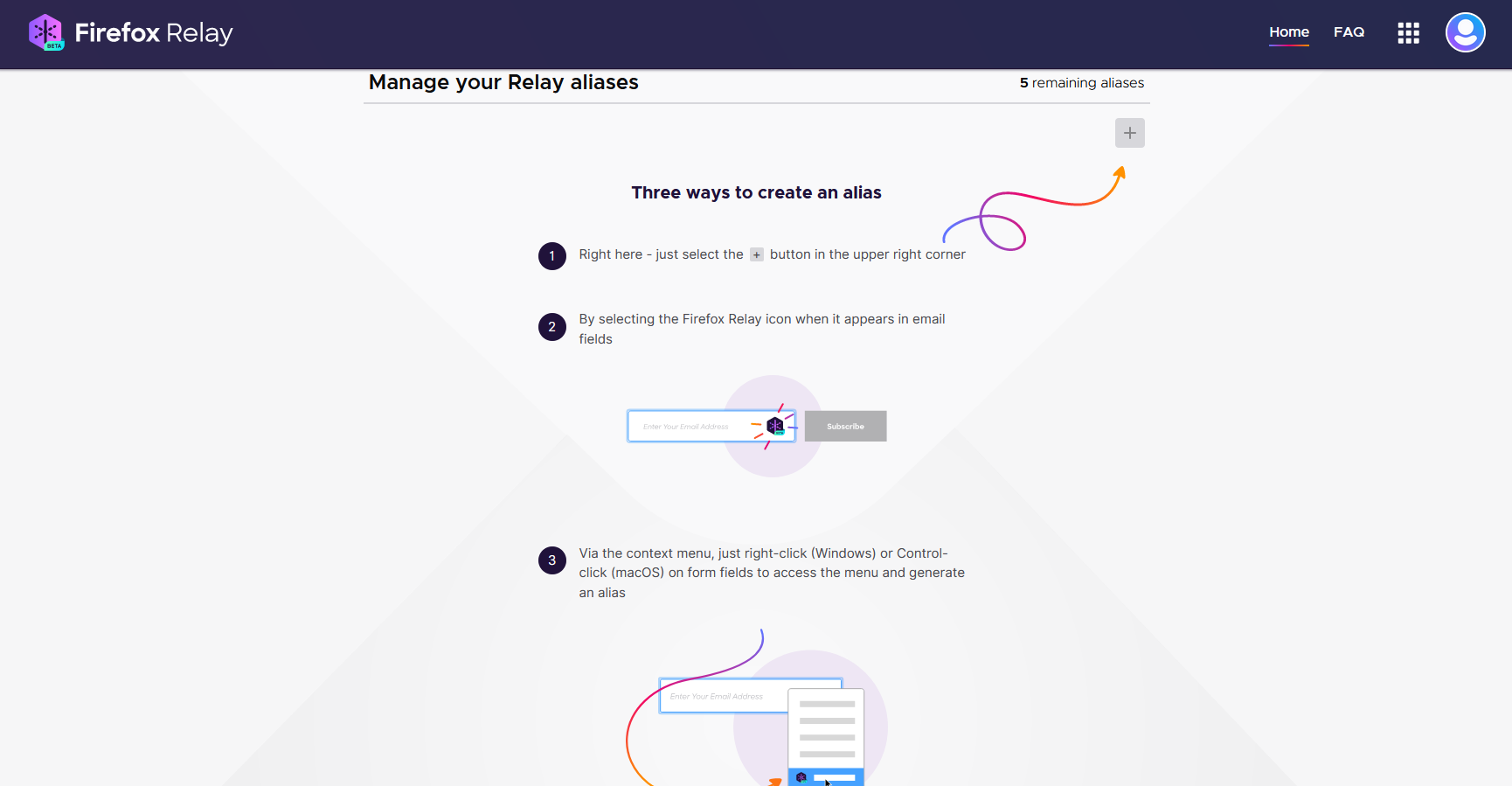

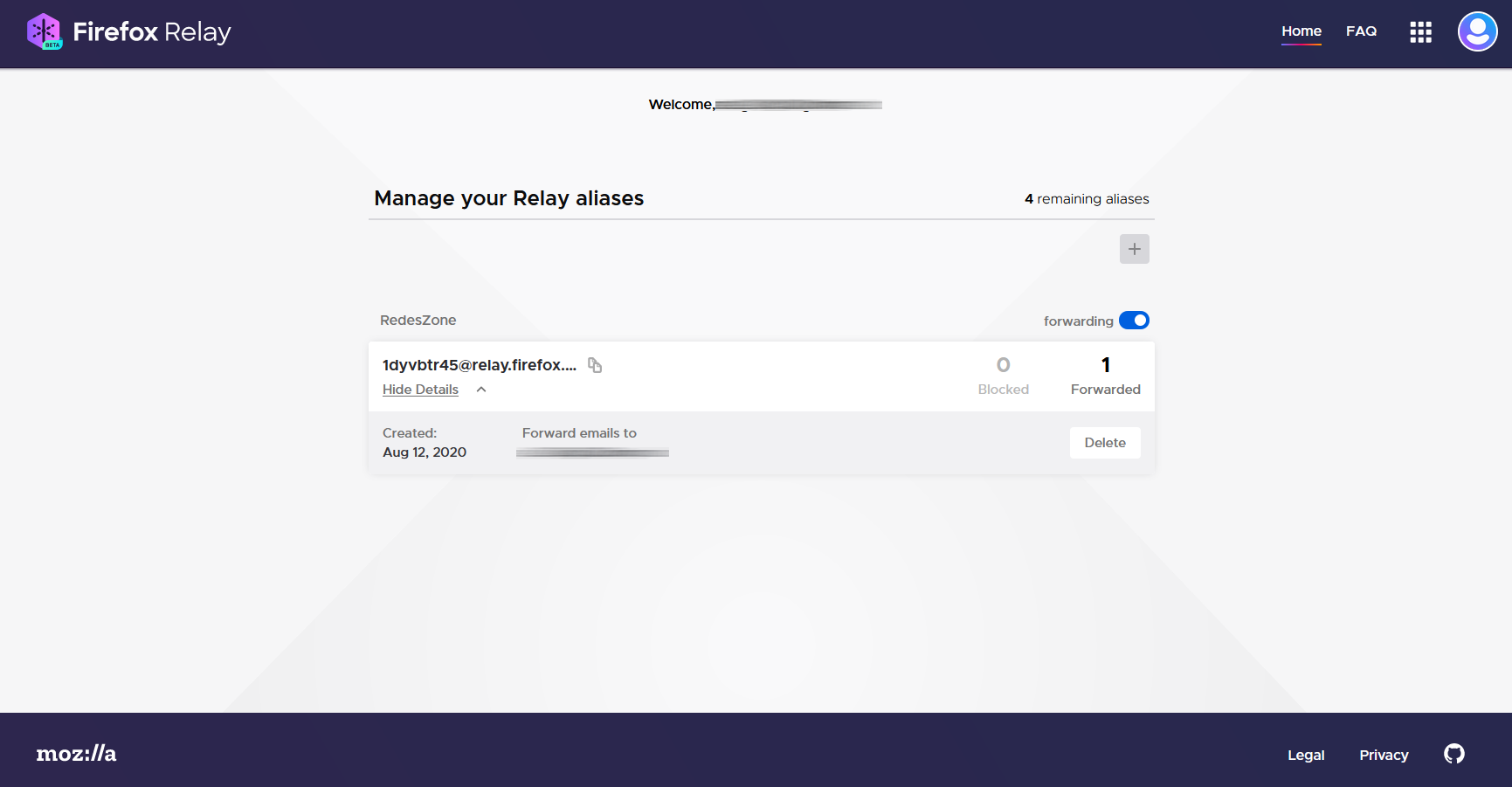

Crear un alias nuevo en Firefox Relay

Para crear un alias nuevo en Firefox Relay, basta con pinchar en el icono de «+» que tenemos en la parte superior derecha, debemos recordar que en esta fase beta se permiten únicamente 5 alias.

Cuando lo hayamos creado, nos aparecerá justo debajo, y podremos darle un nombre a estos alias. También podemos ver los detalles como la fecha de creación, a qué dirección de correo electrónico estamos reenviando todos los emails recibidos, e incluso podremos desactivar el «Forwarding» muy fácilmente, y también eliminar directamente este alias.

Una vez que hemos creado el alias, ahora podremos empezar a registrarnos en diferentes servicios con este correo electrónico creado.

Regístrate en cualquier servicio ocultando tu email real

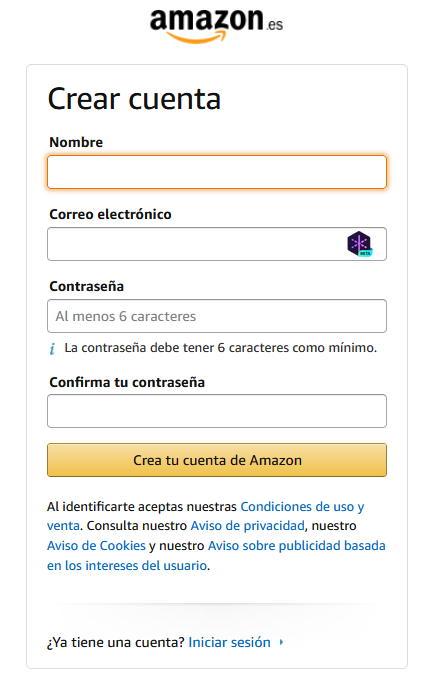

Hay servicios online que automáticamente son detectados por Firefox Relay, y nos pone el icono del servicio, si pinchamos en él, automáticamente nos podrá la dirección de correo electrónico del alias en lugar de nuestra dirección de email real. Un ejemplo es el registro de Amazon:

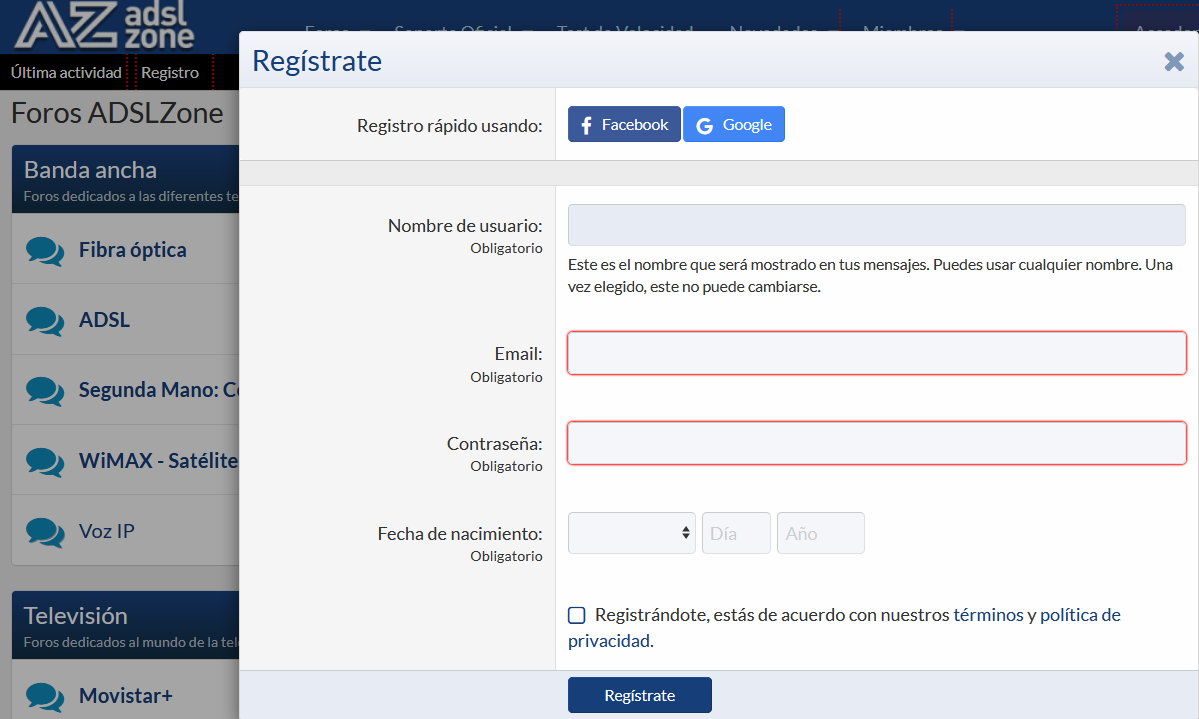

Si intentamos registrarnos en otros servicios, es probable que no nos salga este icono, si no nos sale, tendremos que introducir el alias de correo electrónico de manera manual. Un claro ejemplo es el registro en los foros de ADSLZone, vamos a crear un nuevo usuario con este correo electrónico de Firefox Relay.

Entramos en la sección de registro de nuevo usuario, podremos registrarnos rápidamente utilizando la cuenta de Facebook, Google o directamente indicando usuario, contraseña y también email de registro.

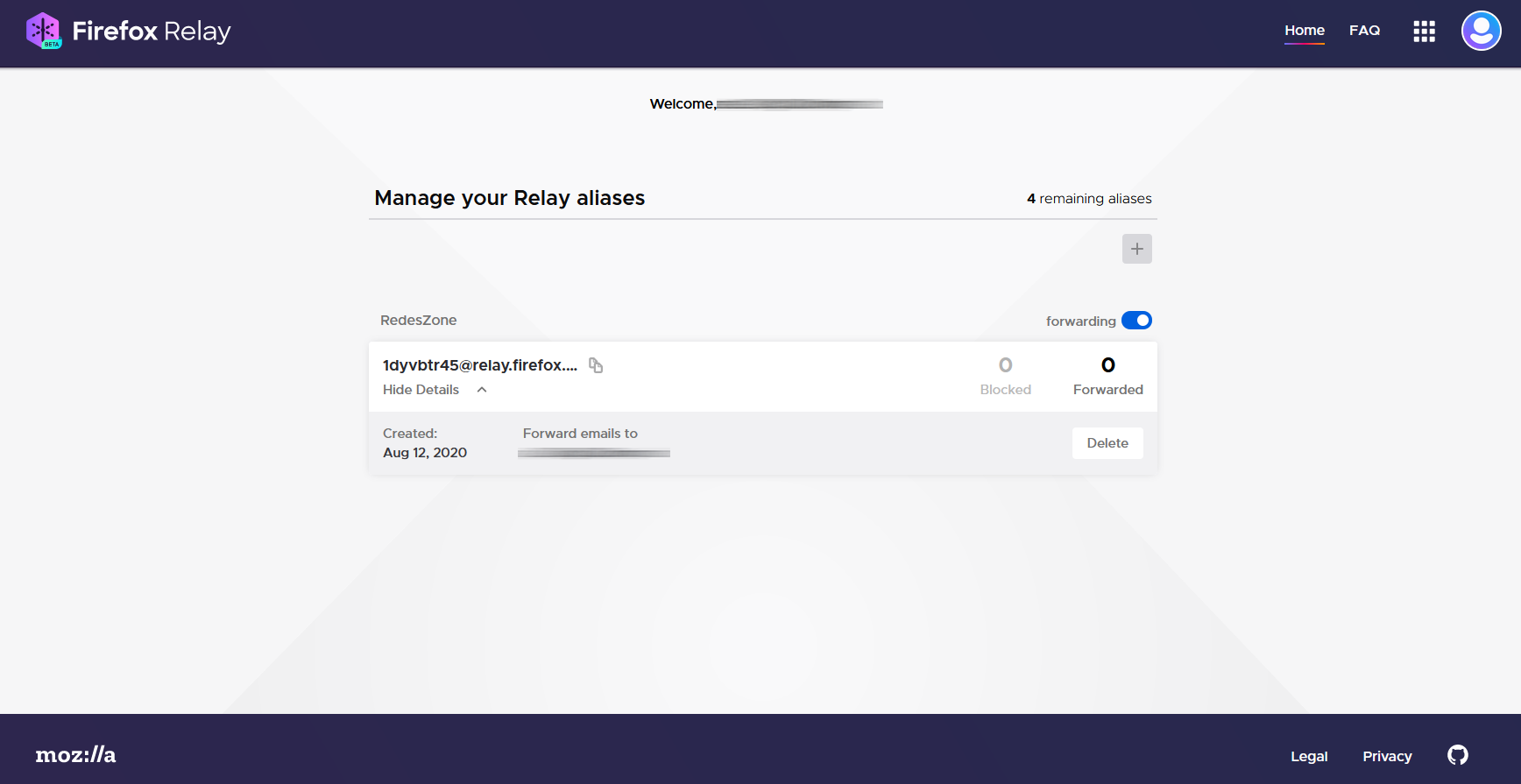

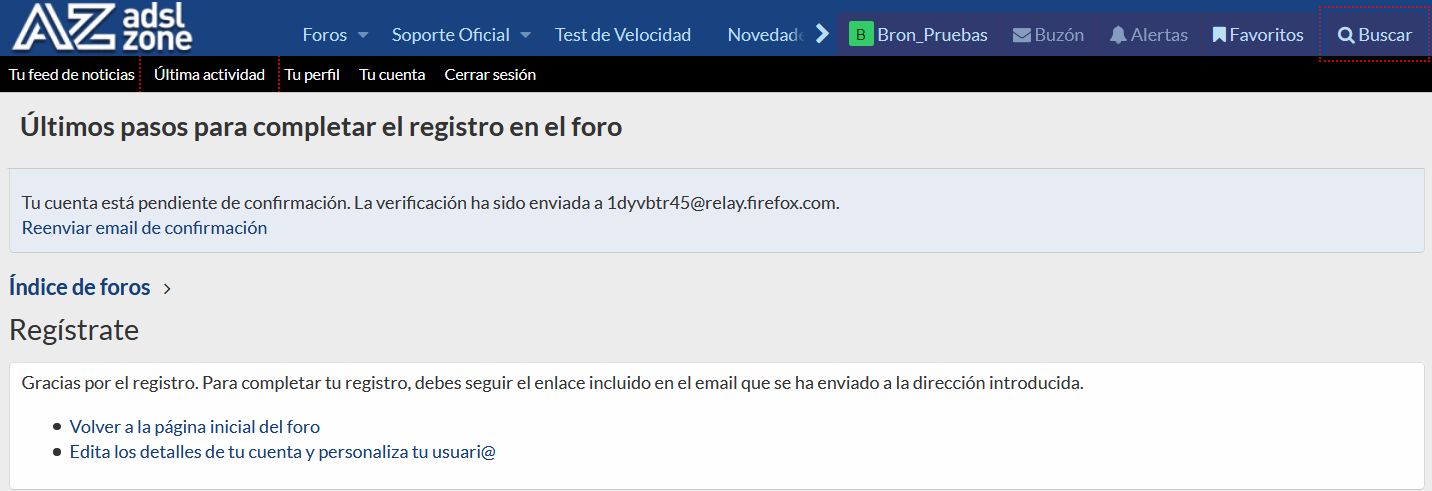

En este registro hemos utilizado la cuenta de correo electrónico generada por Firefox Relay, tal y como podéis ver en la parte superior. Para poder postear, es necesario confirmar la cuenta con el email recibido por correo electrónico.

Si miramos en nuestra bandeja de correo electrónico real de Gmail, podremos ver que hemos recibido el email, realmente es un email reenviado por el servicio de Firefox Relay, tal y como podéis ver en la parte superior:

Si entramos en el panel de control de los alias, podremos ver que actualmente ha reenviado un correo electrónico, por tanto, el servicio está funcionando perfectamente.

Tal y como habéis visto, con este servicio que actualmente es gratis y nos permite crear hasta 5 alias, podremos proteger nuestro correo electrónico ocultándolo de los diferentes servicios donde nos registremos, es lo que se denomina «seguridad por oscuridad».

Resumen general

Si tienes miedo de recibir virus por correo, y tienes información sensible y privada que quieres proteger, una de las recomendaciones más útiles y sencillas es utilizar diferentes direcciones de email. Crea uno personal para negocios, cuentas bancarias, y lugares de interés, con diferentes contraseñas y sin aceptar spam ni envíos promocionales. Con esto conseguirás tener un correo limpio, y que salvo una filtración de bases de datos de tu propio banco, nadie va a tener tu dirección, por lo que solo te llegarán asuntos importantes de organismos oficiales, siendo más difícil caer en una trampa o virus.

Por otro lado, utiliza uno personal para foros, webs desconocidas, etc. En él recibirás todo tipo de correos, seguramente muchos de ellos de publicidad o malvados, sin embargo, pese a que alguno de ellos lograra tu contraseña o cuenta de algún lugar, entendemos que no tiene tanta importancia, y no lograrían el acceso mediante tu correo a otros lados, ya que el poder acceder a el les llevaría a restablecer tu cuenta bancaria, PayPal, entrar en tu copia de Google Fotos, etc.

De todas formas, lo que hemos visto hoy te ayudará a proteger tanto una dirección como la otra, evitando que accedan a ninguna de ellas, que siempre será lo mejor. Sin embargo, si tiene que ser a una, que sea a la secundaria, la cual tendrá más papeletas por la forma de usarla, así como el número de sitios donde la tienes.

Si tienes dudas acerca de un archivo o correo, siempre intenta descargarlo (en caso de que acabes haciéndolo), desde otro equipo, o incluso una máquina virtual. Si es un virus, lo mejor será que no infecte tu ordenador, pues podría acabar sacando los datos de tu otro correo, y ese es el que nos interesa más.