Varias empresas de seguridad han detectado en los últimos días una serie de intentos de conexión por fuerza bruta contra un gran número de sistemas que, a diferencia de otras ocasiones, esta vez los principales objetivos son sistemas conectados a Internet con un sistema Linux instalado. Si Linux es un sistema minoritario, ¿por qué preocuparse en desarrollar un malware para este sistema operativo?

Aunque Linux es un sistema operativo minoritario entre usuarios convencionales, este sistema es utilizado en más del 90% de los servidores conectados a Internet brindando servicios como páginas web y almacenamiento de datos, entre otras tareas. Los servidores generalmente cuentan con un mayor rendimiento y un mayor ancho de banda que el ordenador de un usuario convencional, por lo que estos son los principales objetivos de los piratas informáticos.

Esta campaña, identificada por FireEye está realizando a través de ataques de fuerza bruta hacia conexiones SSH donde, cuando se consiguen los credenciales correctos, se instala el malware en el servidor. Este malware ha sido identificado con el nombre Xor.DDoS y ya se detectaron los primeros indicios de actividad de él el pasado mes de septiembre, por lo que se cree que el responsable de esta campaña es un grupo de piratas informáticos residentes en China.

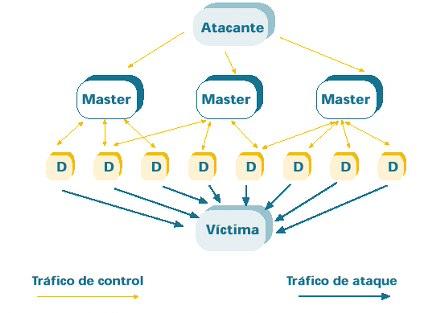

Este malware ha sido diseñado específicamente para llevar a cabo ataques DDoS, está escrito en C / C ++ y utiliza un componente de rootkit para mantener la persistencia en los sistemas infectados, aunque se elimine de ellos. Cuando el grupo de piratas informáticos consigue acceso al servidor remoto carga los ficheros del malware y los compila directamente en el servidor, por lo que cada copia es única y personalizada para un hardware específico.

Una vez que la infección se completa este malware se conecta de forma inversa al servidor de comando y control, en manos de los piratas, y desde allí queda a la espera de órdenes. A parte de ser capaz de realizar ataques DDoS a servidores especificados, este malware también es capaz de descargar archivos del sistema remoto, ejecutar binarios (para instalar otro malware, por ejemplo) e incluso dispone de un módulo de auto-actualización desde donde recibe parches, actualizaciones y variantes de forma automática.

Dependiendo del servidor SSH que se utilice los administradores de sistema podrán ver un registro más o menos detallado, por ejemplo, los servidores que utilicen OpenSSH apenas podrán darse cuenta de este tipo de ataque ni de la instalación del malware DDoS ya que su registro mostrará un breve inicio de sesión seguido de una desconexión, sin registrar ningún otro tipo de comando.

¿Eres usuario de Linux? ¿Mantienes tus ordenadores y sistemas protegidos frente a este y otro tipo de amenazas?

Fuente: SecurityWeek