Android/Locker.CB!tr, un malware que utiliza la cámara de fotos del dispositivo afectado

Sonría, por favor. Aunque suena a chiste, se ha detectado un nuevo malware que está afectando a los dispositivos que poseen el sistema operativo móvil de los de Mountain View. Bautizado como Android/Locker.CB!tr, además de acceder a la cámara posee potestad para acceder a los datos de la memoria del terminal y a todas las aplicaciones. Os recomendamos visitar nuestro tutorial sobre unboxing cámara IP cloud EZVIZ C6N.

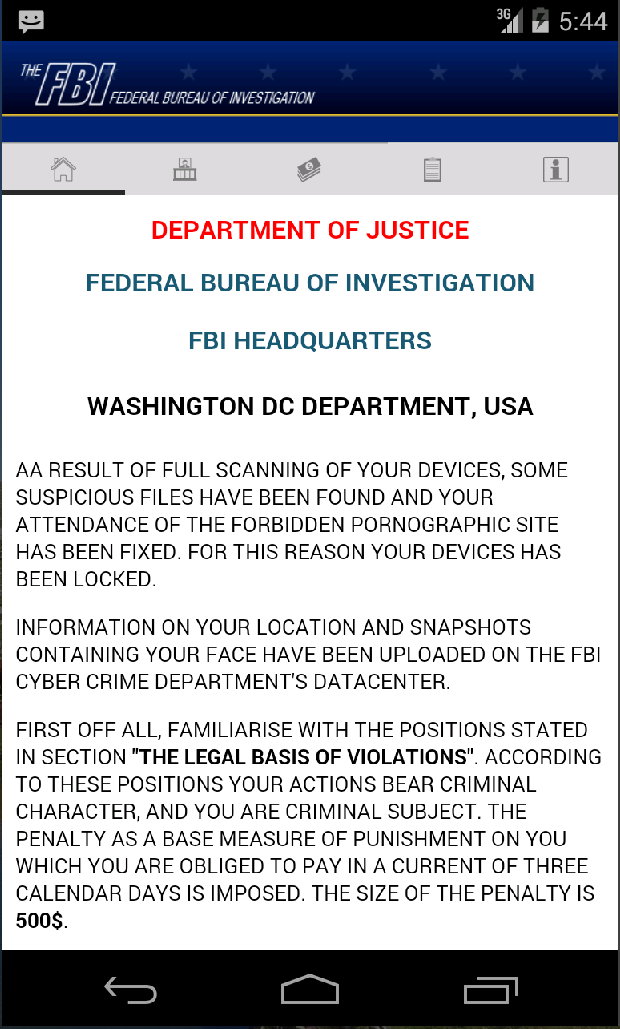

El usuario se percata de que algo no funciona de forma correcta cuando observa que en la pantalla de su terminal aparece una pantalla en la que se acusa de disponer de pornografía de forma ilegal, añadiendo que el caso ha sido reportado al FBI y que para evitar otro tipo de problemas se puede realizar el pago de la cantidad de nada más y nada menos que 500 dólares.

Seguro que a más de uno esto le ha recordado a los típicos troyanos que cifran archivos en los sistemas operativos Windows. En realidad se trata de una amenaza muy similar, aunque hay que añadir que la funcionalidad es mucho más amplia y una vez instalado en el equipo otorga muchas posibilidades a los ciberdelincuentes.

Utilizar la cámara del dispositivo y acceso a los datos almacenados

La amenaza que nos ocupa puede suponer un grave problema para la privacidad del usuario, ya que en primer lugar esta es capaz de utilizar la cámara con la que están equipados los terminales móviles, permitiendo hacer fotos del usuario y de todo lo que rodea al smartphone.

Además, también es capaz de acceder a los datos almacenados tanto en el almacenamiento externo como el interno del terminal, pudiendo realizar la recopilación de información y el cifrado de la misma, evitando que el usuario pueda recuperarlos.

Los expertos definen Android/Locker.CB!tr como una puerta trasera

Si todo lo que hemos mencionado con anterioridad parece poco, algunos expertos que han tenido la oportunidad de analizar la amenaza han puntualizado que en realidad nos encontrados ante una puerta trasera, brindando la oportunidad a los ciberdelincuentes de hacer todo lo citado con anterioridad y enviar mensajes de texto, conectarse a Internet, editar la lista de contactos, …

Por lo tanto, la seguridad del usuario y de sus datos es un problema si nuestro terminal está infectado con este malware. Si estamos infectados lo primero que hay que hacer es apagar el terminal para evitar la fuga de datos y el manejo del terminal de forma remota. Posteriormente se debe restablecer a valores de fábrica haciendo uso del modo recovery, aunque hay que añadir que los datos cifrados con este se perderán.