El Phishing o suplantación de identidad es uno de los métodos más utilizados en Internet para el robo de información confidencial. Normalmente el phishin está dirigido específicamente a conseguir información sobre tarjetas de crédito o información bancaria, con la finalidad de estafar a las víctimas. Hoy os traemos un curioso caso donde el atacante finalmente es cazado por la víctima.

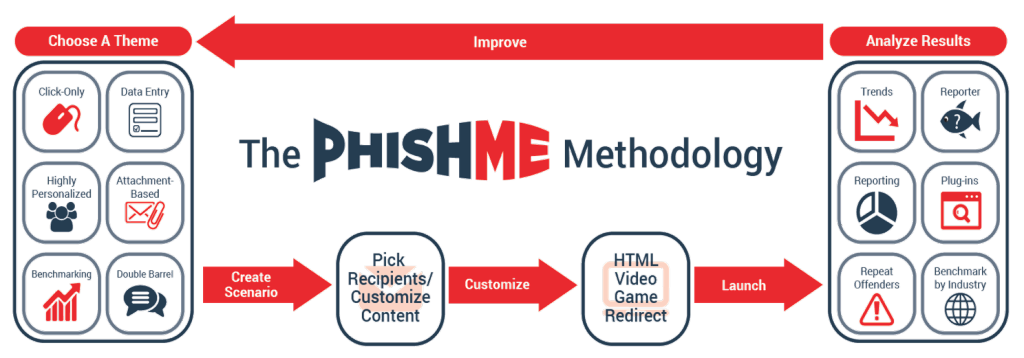

PhishMe es una empresa especializada en proteger a otras empresas del conocido Phishing, actualmente tienen una herramienta llamada PhishMe Simulator que es una completa herramienta para entrenar a los empleados de las empresas y que sepan detectar cuando un correo electrónico es phishing.

PhisMe Simulator permite generar correos electrónicos de phishing basados en un hipervínculo para pinchar en él, o de un fichero adjunto entre otros métodos. Una vez que hemos creado dicho phishing procedemos a enviárselo a los empleados para posteriormente estudiar los resultados. Obviamente estos correos de phishing no comprometen la seguridad de la empresa, sino que es de cara a la formación anti-phishing de los empleados, y que por tanto estén preparados y sepan localizar un correo de phishing a tiempo antes de comprometer tanto al propio trabajador como a la empresa.

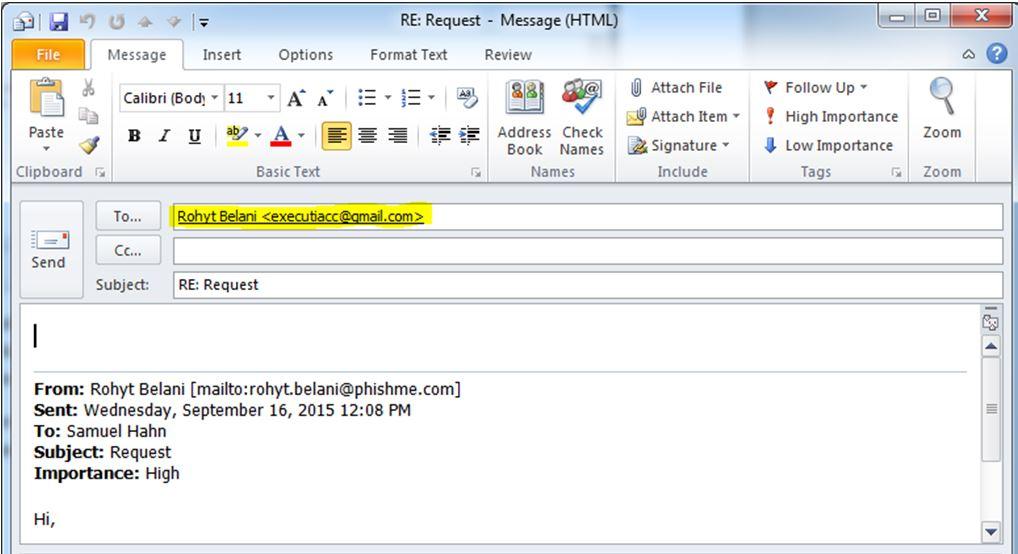

Recientemente un atacante intentó hacer phishing al vicepresidente de finanzas de esta empresa. El método que usó el atacante fue simplemente un correo electrónico que en teoría provenía del CEO de la empresa solicitando una transferencia bancaria. El atacante estudió la empresa a fondo, ya que sabía tanto el nombre del CEO como del vicepresidente, así como los correos electrónicos reales de cada uno de ellos, además realizó un email spoofing del correo electrónico del CEO para que el VP lo recibiera en su bandeja de entrada y que a simple vista lo viera como bueno.

Con la finalidad de que la respuesta le llegara al propio atacante y no al CEO de verdad, el atacante incorporó en el campo «Reply-To» su propio correo electrónico @gmail.com para que la respuesta le llegara a él y poder continuar con el phishing.

Posteriormente el VP le pidió los datos de la cuenta bancaria y el atacante contestó al correo rápidamente. Desde PhishMe tenían la duda de si estos correos electrónicos eran enviados por un bot, para descartar que fuera una persona preguntaron en un último correo electrónico si el dinero lo quería en dólares o en libras esterlinas. La contestación final del atacante fue que lo quería en dólares.

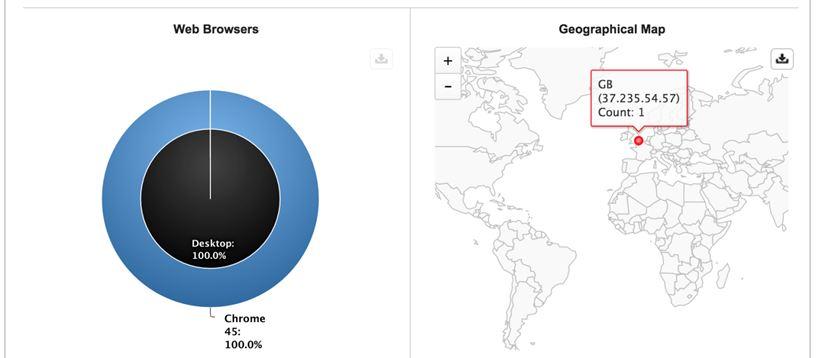

Como en PhishMe tienen una completa herramienta para la creación de phishing, lo que hicieron fue crear un enlace falso a un banco falso para que el atacante pinchara y descubriera la dirección IP real y también otros datos como el sistema operativo utilizado o el navegador web.

Con toda la información del atacante, la empresa PhishMe fue directamente a las autoridades para hacer la correspondiente denuncia. Os recomendamos acceder a la página web de PhishMe donde encontraréis más detalles sobre los emails intercambiados y también recomendaciones para evitar estafas a través de phishing en Internet.